Cloudflare의 DDoS 위협 보고서 제17호에 오신 것을 환영합니다. 이번 호에서는 DDoS 위협 환경과 함께 2024년 1분기 동안 Cloudflare 네트워크에서 관찰한 주요 결과를 다룹니다.

DDoS 공격이란?

먼저 간략하게 살펴보겠습니다.분산 서비스 거부 공격의 약자인 DDoS 공격은 웹 사이트, 모바일 앱 등의 인터넷 서비스를 다운하거나 중단시켜 사용자가 사용할 수 없게 만드는 것을 목표로 하는 사이버 공격의 한 유형입니다. DDoS 공격은 일반적으로 피해자의 서버에서 처리할 수 있는 트래픽보다 더 많은 트래픽을 발생시키는 방식으로 이루어집니다.

DDoS 공격과 기타 공격 유형에 대해 자세히 알아보려면 학습 센터를 방문하세요.

이전 보고서 액세스

Cloudflare 블로그에서 DDoS 위협 보고서 이전 호도 살펴보실 수 있다는 것도 알려 드립니다. 대화형 허브인 Cloudflare Radar에서도 살펴볼 수 있습니다. Radar에서는 글로벌 인터넷 트래픽, 공격 및 기술 동향과 인사이트도 살펴볼 수 있고, 드롭다운과 필터 기능을 이용하면 특정 국가, 업계, 네트워크 관련 정보를 더 자세히 검토할 수도 있습니다. 학자, 데이터 전문가, 기타 웹 애호가가 전 세계 인터넷 추세를 조사할 수 있는 무료 API도 제공합니다.

Cloudflare에서 이 보고서를 작성한 방법을 알아보려면 방법론을 참조하세요.

2024년 1분기 핵심 인사이트

2024년 1분기의 핵심 인사이트는 다음과 같습니다.

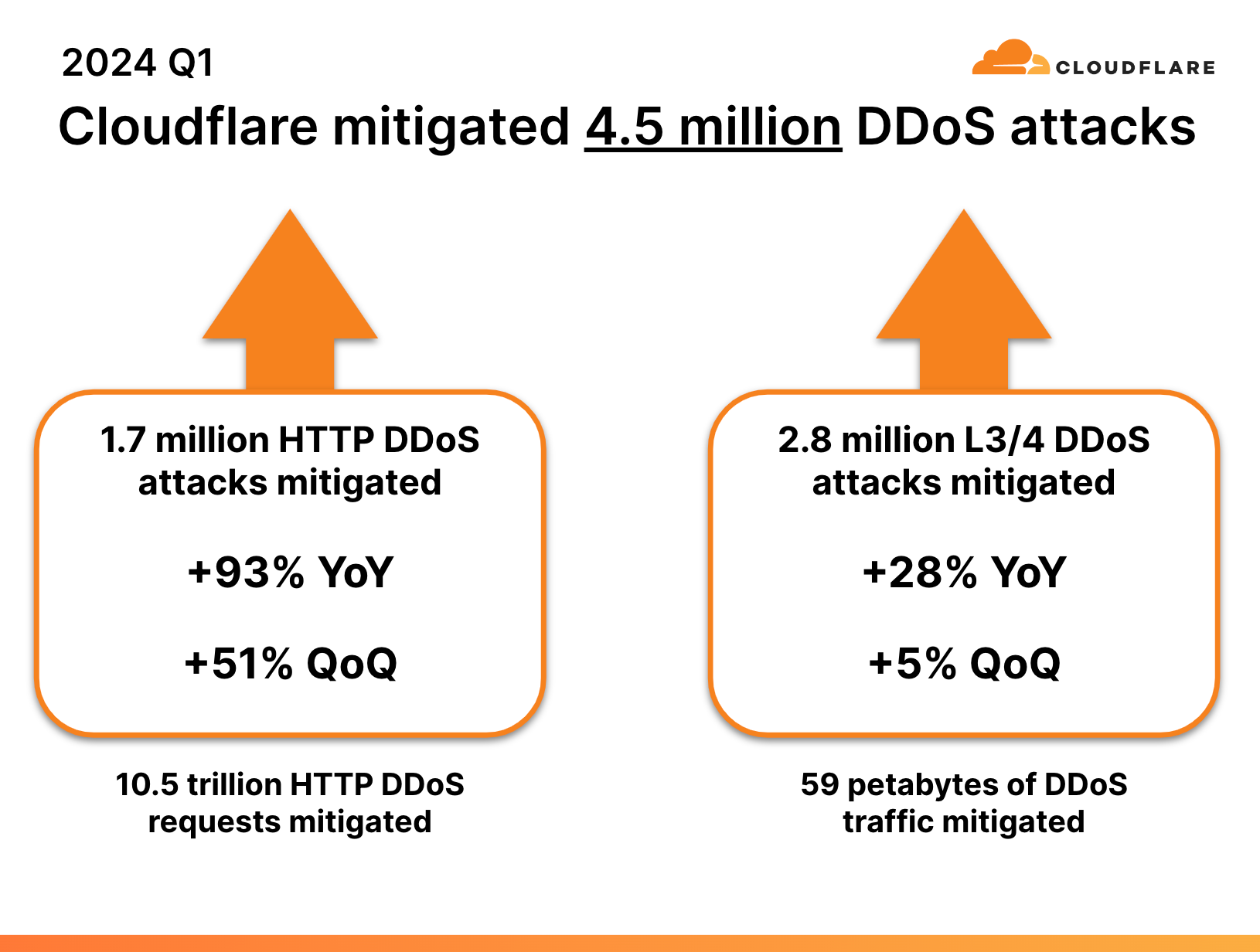

- 2024년이 떠들썩하게 시작되었습니다. Cloudflare의 방어 시스템은 1분기에 450만 건의 DDoS 공격을 자동으로 완화했으며, 이는 전년 대비 50% 증가한 수치입니다.

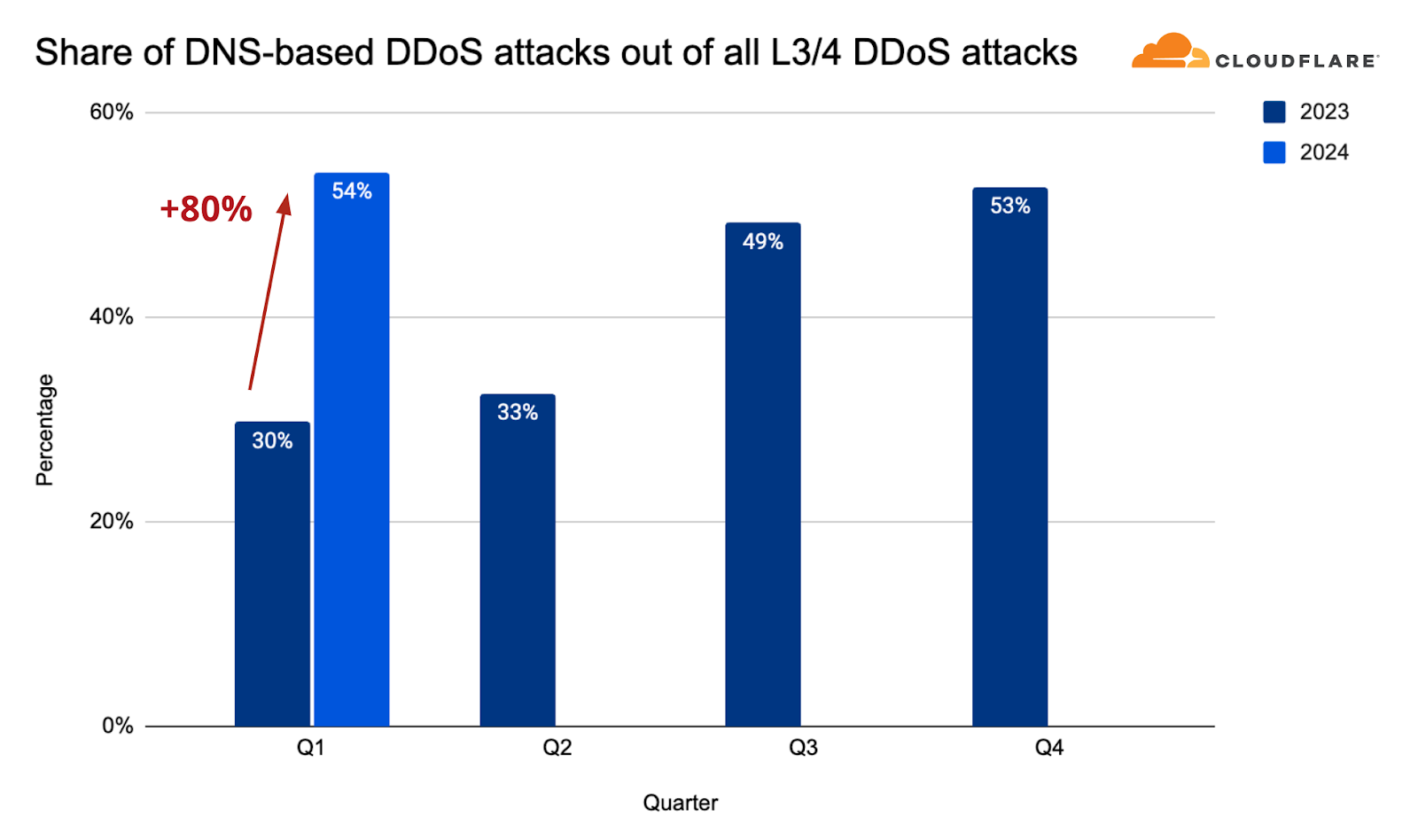

- DNS 기반 DDoS 공격이 전년 대비 80% 증가했으며 여전히 가장 두드러진 공격 벡터로 자리하고 있습니다.

- 스웨덴에 대한 DDoS 공격은 NATO 가입이 승인된 후 466% 급증했으며, 이는 핀란드가 2023년 나토에 가입했을 때 관찰된 패턴을 그대로 따른 것입니다.

떠들썩하게 시작한 2024년

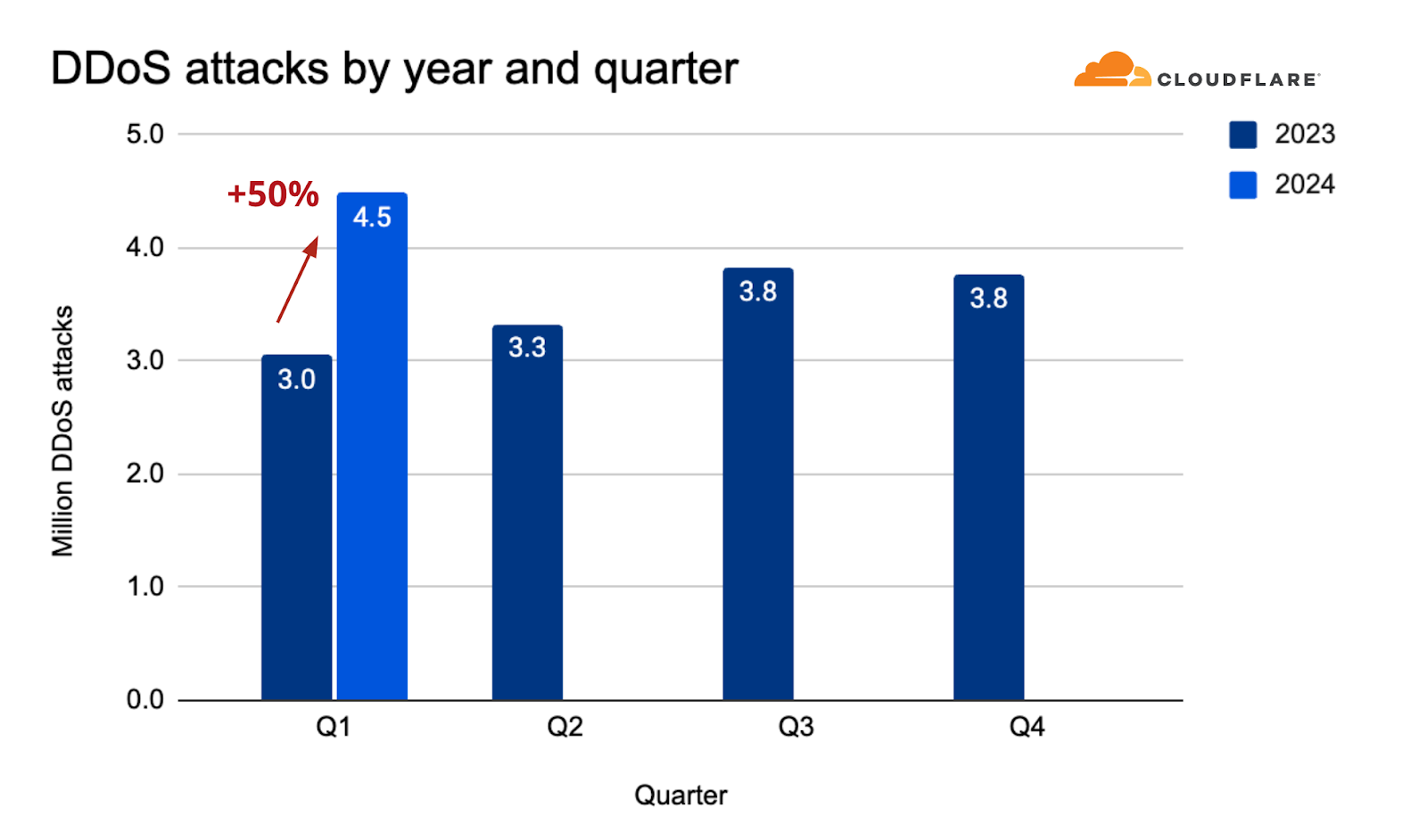

2024년 1분기가 막 지났을 뿐이지만 Cloudflare는 이미 450만 건의 DDoS 공격을 완화했으며, 이는 2023년에 완화한 전체 DDoS 공격의 32%에 맞먹는 수치입니다.

공격 유형별로 살펴보면 HTTP DDoS 공격은 전년 대비 93%, 전 분기 대비 51% 늘어났습니다. L3/4 DDoS 공격이라고도 알려진 네트워크 계층 DDoS 공격은 전년 대비 28%, 전 분기 대비 5% 증가하였습니다.

HTTP DDoS 공격과 L3/4 DDoS 공격을 합찬 총 횟수를 비교하면, 2024년 1분기에 전체적으로 횟수가 전년 대비 50%, 전 분기 대비 18% 증가했습니다.

1분기에만 총 10조 5,000억 회의 HTTP DDoS 공격 요청을 Cloudflare 시스템으로 완화했습니다. 또한 Cloudflare 시스템은 네트워크 계층에서만 59페타바이트가 넘는 DDoS 공격 트래픽을 완화했습니다.

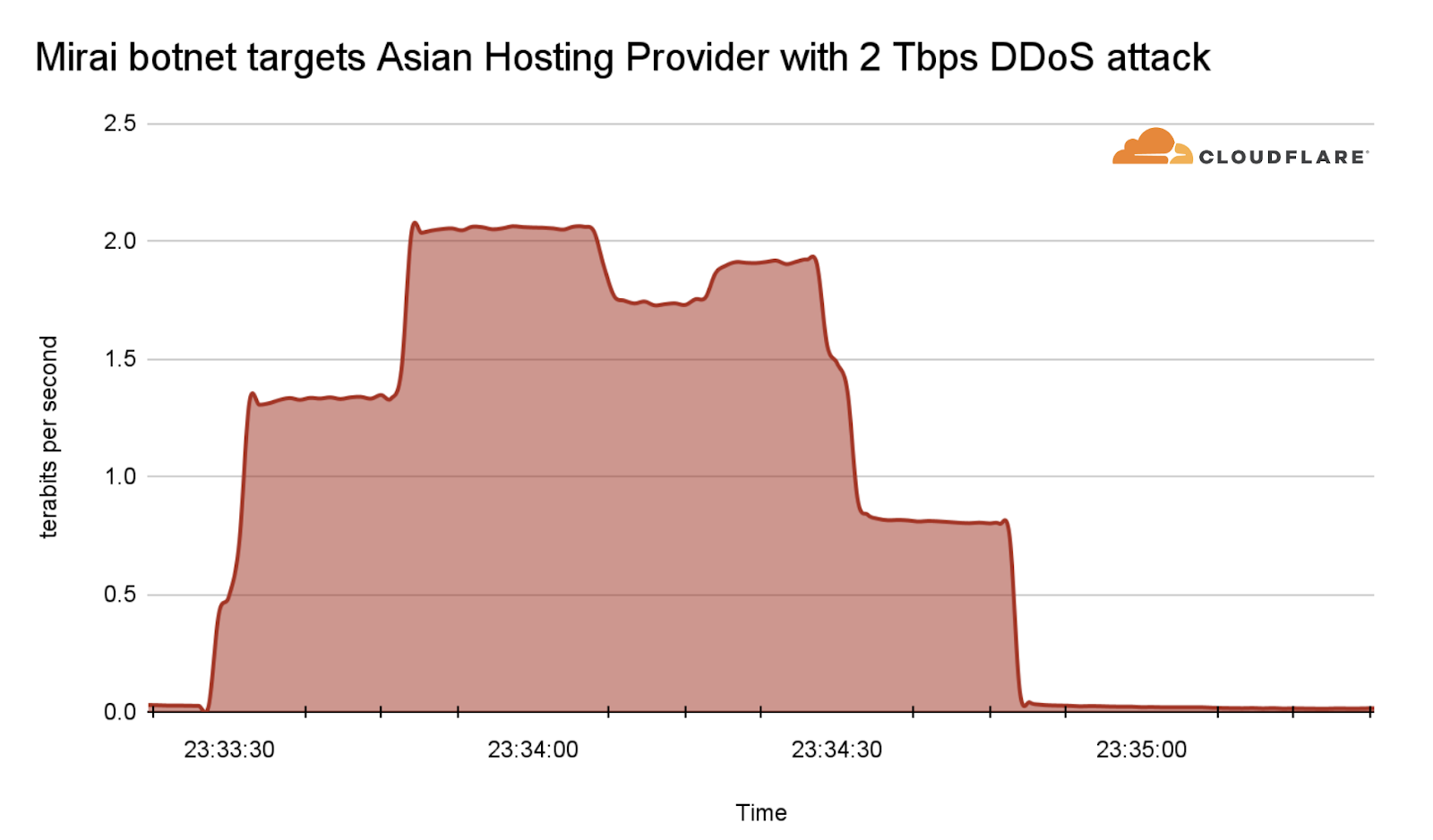

이러한 네트워크 계층 DDoS 공격 중 상당수가 거의 매주 초당 1테라비트를 초과했습니다. 2024년에 Cloudflare가 완화한 가장 큰 규모의 공격은 Mirai 변종 봇넷에 의해 실행되었습니다. 이 공격은 속도가 2Tbps에 달했으며 Cloudflare Magic Transit의 보호를 받는 아시아 호스팅 공급자를 겨냥했습니다. Cloudflare의 시스템은 이 공격을 자동으로 감지하고 완화했습니다.

대규모 DDoS 공격으로 악명 높은 Mirai 봇넷은 주로 감염된 IoT 장치로 구성되었습니다. 이 공격은 2016년에 DNS 서비스 공급자를 겨냥해 미국 전역의 인터넷 액세스를 크게 방해한 바 있습니다. 그로부터 거의 8년이 지났지만, Mirai 공격은 여전히 아주 흔한 공격입니다. 실행된 HTTP DDoS 공격 100건 중 4건, L3/4 DDoS 공격 100건 중 2건이 Mirai 변종 봇넷에 의해 실행되었습니다. "변종"이라고 부르는 이유는 Mirai 소스 코드가 공개되었으며, 수년 동안 원본 코드가 상당히 변형되었기 때문입니다.

DNS 공격이 80% 급증

2024년 3월, Cloudflare는 최신 DDoS 방어 시스템 중 하나인 Advanced DNS Protection 시스템을 선보였습니다. 이 시스템은 기존 시스템을 보완하며 가장 정교한 DNS 기반 DDoS 공격을 방어하도록 설계되었습니다.

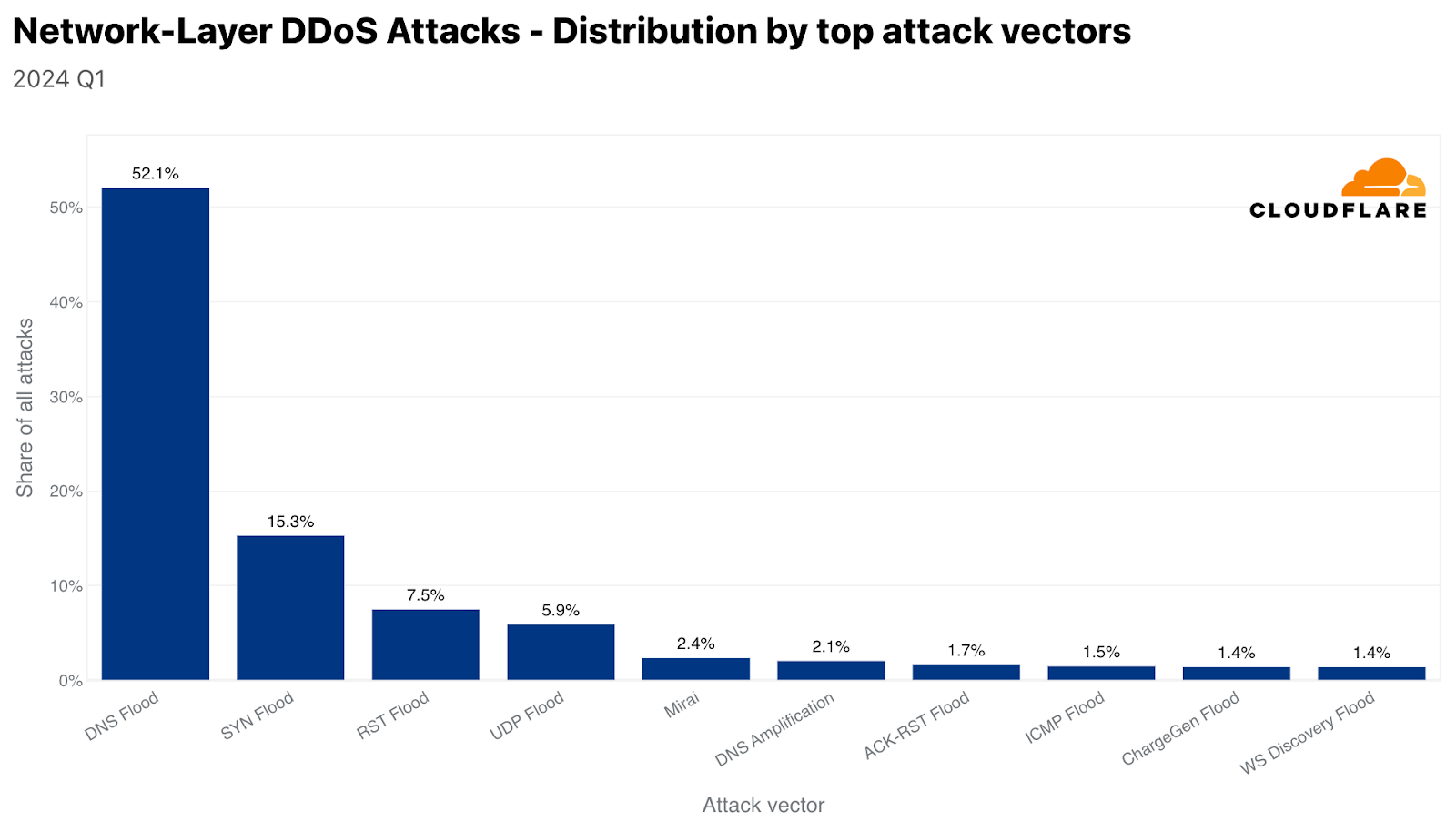

Cloudflare가 이 새로운 시스템에 투자하기로 결정한 것은 갑작스러운 일이 아닙니다. DNS 기반 DDoS 공격은 가장 두드러진 공격 벡터가 되었으며 모든 네트워크 계층 공격 중에서 차지하는 비중도 계속해서 증가하고 있습니다. 2024년 1분기에만 DNS 기반 DDoS 공격 중 이 공격이 차지하는 비율이 전년 대비 80% 증가한 약 54%에 달했습니다.

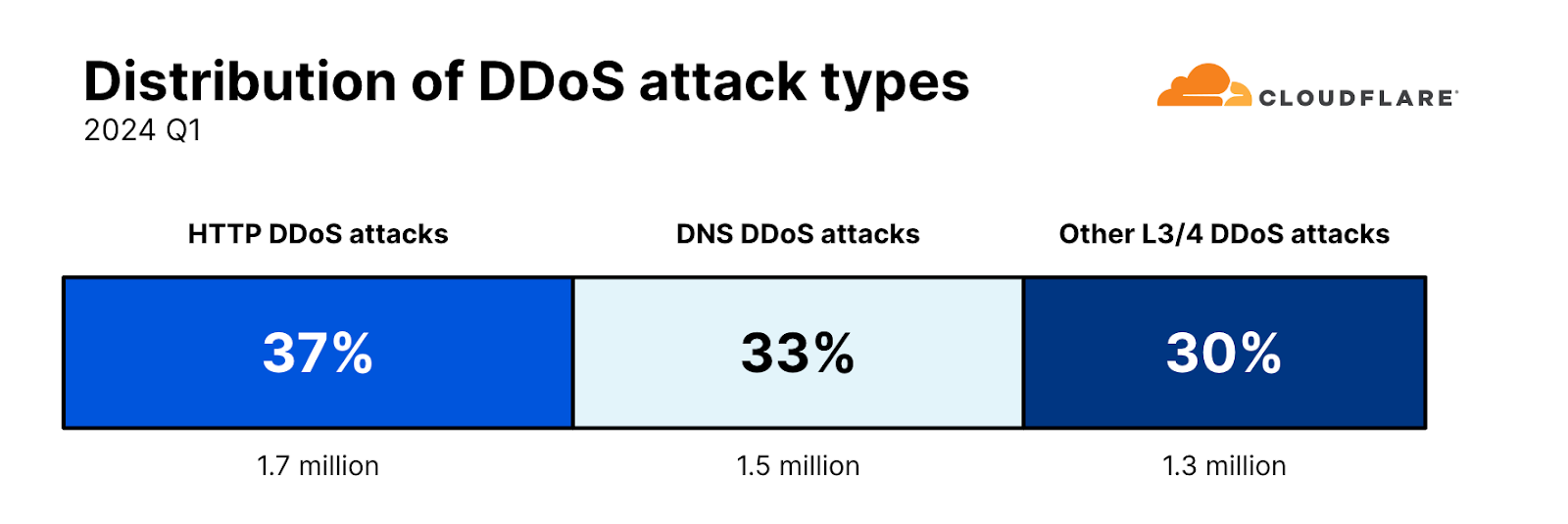

DNS 공격이 급증하고 모든 유형의 DDoS 공격이 전반적으로 증가했음에도 불구하고 각 공격 유형이 차지하는 비율은 놀랍게도 이전의 2023년 마지막 분기 보고서에서와 동일하게 유지되었습니다. HTTP DDoS 공격은 모든 DDoS 공격 중 37%로 유지되었고, DNS DDoS 공격이 33%, 나머지 30%는 SYN 폭주 및 UDP 폭주 등 기타 모든 유형의 L3/4 공격이 차지했습니다.

그리고 실제로 SYN 폭주는 두 번째로 많이 발생한 L3/4 공격이었습니다. 세 번째를 차지한 것은 또 다른 유형의 TCP 기반 DDoS 공격인 RST 폭주였습니다. UDP 폭주는 6%의 비율로 4위를 차지했습니다.

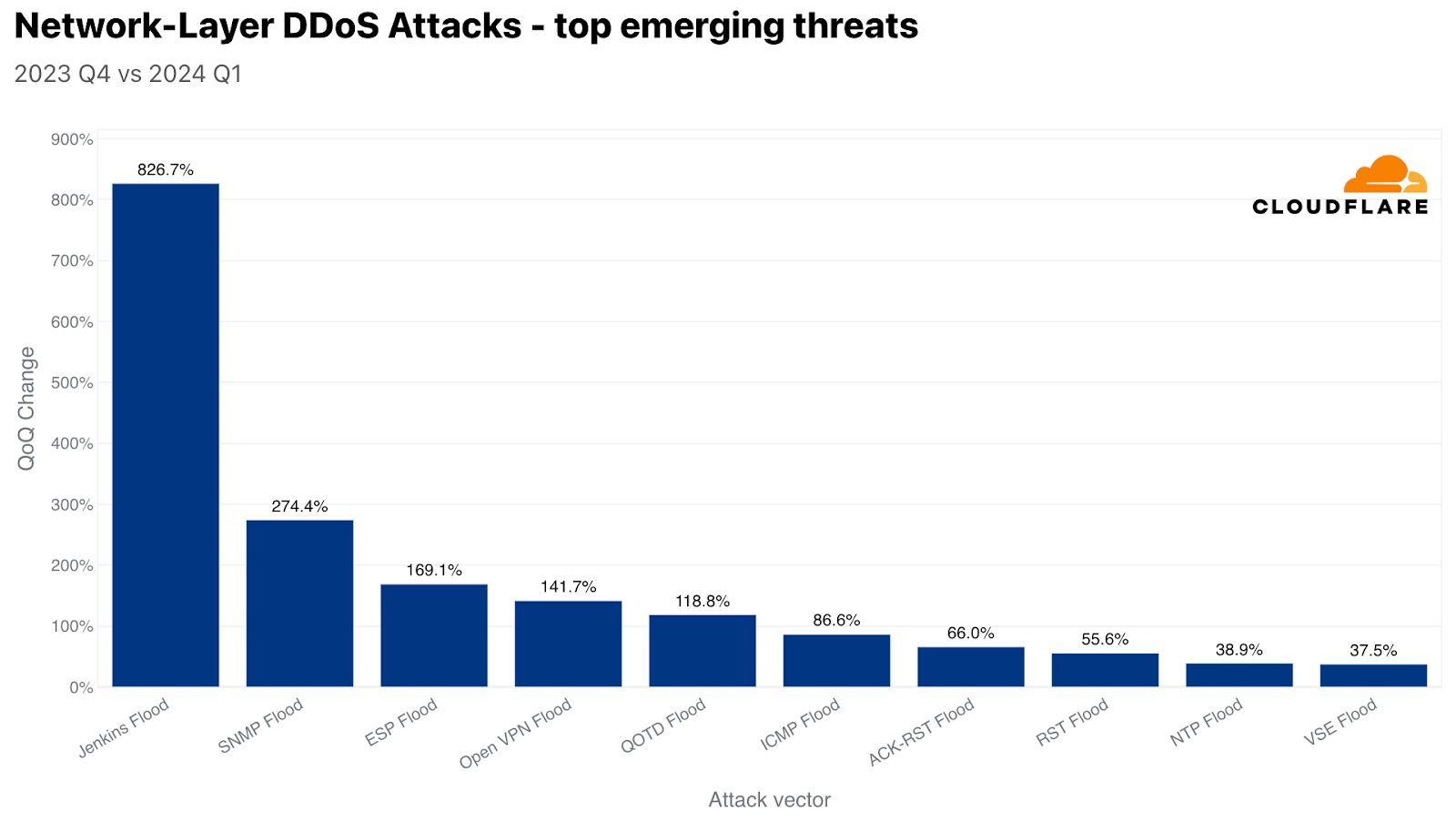

가장 일반적인 공격 벡터를 분석할 때는 가장 큰 증가율을 기록했지만 상위 10개 목록에 포함되지 않은 공격 벡터 역시 확인합니다. 가장 큰 증가세를 보이는 공격 벡터(새롭게 떠오르는 위협) 중 Jenkins 폭주는 전 분기 대비 826% 이상으로 가장 큰 증가세를 보였습니다.

Jenkins 폭주는 특히 UDP 멀티캐스트/브로드캐스트 및 DNS 멀티캐스트 서비스를 통해 Jenkins 자동화 서버의 취약점을 악용하는 DDoS 공격입니다. 공격자는 특별히 조작된 소규모 요청을 Jenkins 서버의 공개된 UDP 포트로 전송하여 불균형적으로 많은 양의 데이터로 응답하게 할 수 있습니다. 이는 트래픽 양을 크게 증폭시켜 표적의 네트워크를 압도하고 서비스 중단을 초래할 수 있습니다. Jenkins는 2020년에 이후 버전에서는 이 서비스를 기본적으로 비활성화하는 방식으로 이 취약점(CVE-2020-2100)을 해결했습니다. 하지만 보시다시피 4년이 지난 지금에도 이 취약점은 여전히 DDoS 공격의 목적으로 악용되고 있습니다.

HTTP/2 Continuation 폭주

논의할 가치가 있는 또 다른 공격 벡터는 HTTP/2 Continuation 폭주입니다. 이 공격 벡터는 2024년 4월 3일 연구원인 Bartek Nowotarski가 발견하여 공개적으로 보고한 취약점으로 인해 공격이 가능합니다.

HTTP/2 Continuation 폭주 취약점은 HEADERS 및 여러 CONTINUATION 프레임을 부적절하게 처리하는 HTTP/2 프로토콜 구현을 목표로 삼습니다. 위협 행위자는 END_HEADERS 플래그 없이 CONTINUATION 프레임 시퀀스를 전송하여 메모리 부족 충돌 또는 CPU 고갈과 같은 잠재적인 서버 문제를 초래할 수 있습니다. HTTP/2 Continuation 폭주는 컴퓨터 한 대라도 HTTP/2를 사용하는 웹 사이트 및 API를 중단시킬 수 있도록 하고, HTTP 액세스 로그에서 요청을 볼 수 없기 때문에 감지하기가 어렵다는 문제도 있습니다.

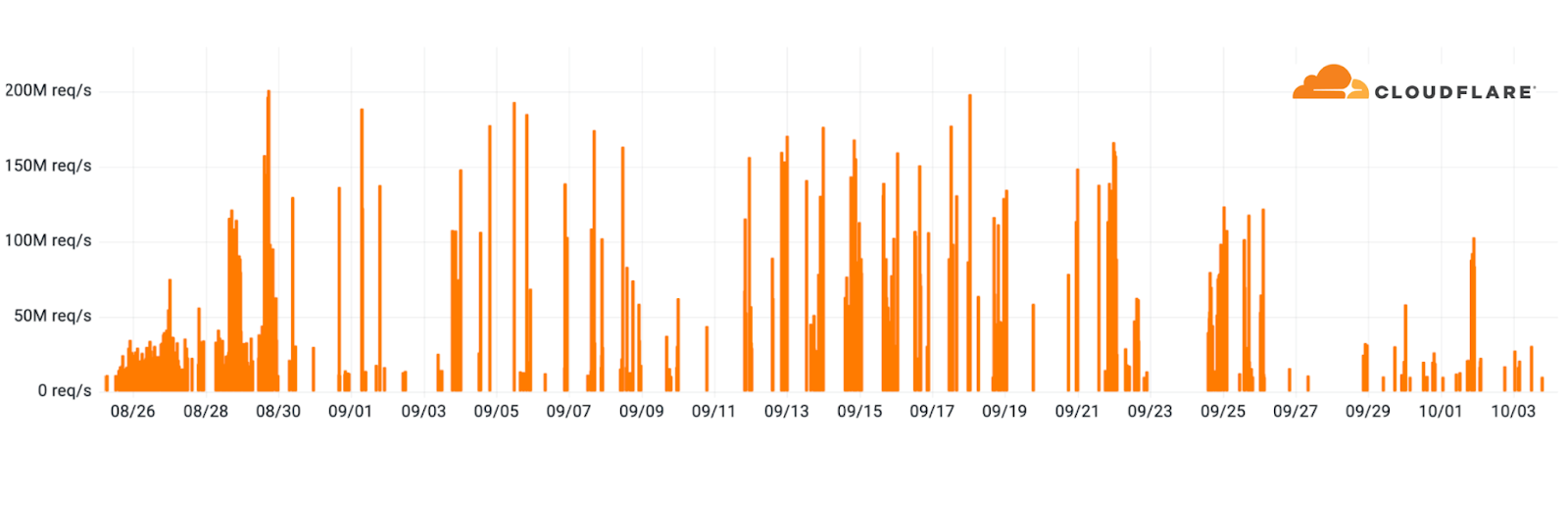

이 취약점은 이전에 알려진 것보다 더 큰 피해를 주는 잠재적으로 심각한 위협을 제기합니다. HTTP/2 Rapid Reset으로 인해 기록상 가장 큰 규모의 HTTP/2 DDoS 공격 캠페인이 일어났습니다. 해당 캠페인 기간 동안 Cloudflare를 대상으로 한 수천 건의 대규모 볼류메트릭 DDoS 공격이 발생했습니다. 이 공격은 초당 수백만 건의 요청을 생성할 정도로 강력했습니다. Cloudflare가 기록한 해당 캠페인의 평균 공격 속도는 3,000만 rps였습니다. 약 89건의 공격에서 최고치가 1억 rps를 초과했으며, 가장 대규모의 공격에서는 2억 100만 rps가 기록되기도 했습니다. 자세한 내용은 2023년 3분기 DDoS 위협 보고서에서 확인하세요.

Cloudflare의 네트워크 및 HTTP/2 구현, 그리고 Cloudflare의 WAF/CDN 서비스를 사용하는 고객은 이 취약점의 영향을 받지 않습니다. 또한 현재 이 취약성을 악용하는 위협 행위자가 발견되지도 않았습니다.

이 취약점의 영향을 받는 다양한 HTTP/2 구현에 여러 CVE가 할당되었습니다. 카네기 멜론 대학교의 크리스토퍼 컬렌이 게시한 CERT 경고는 Bleeping Computer에서 커버했으며, 여기에는 다음과 같은 다양한 CVE가 나열되어 있습니다.

| 영향을 받는 서비스 | CVE | 세부 정보 |

|---|---|---|

| Node.js HTTP/2 서버 | CVE-2024-27983 | 몇 가지 HTTP/2 프레임만 전송해도 경쟁 조건 및 메모리 누출이 발생하여 서비스 거부 이벤트로 이어질 수 있습니다. |

| Envoy의 oghttp 코덱 | CVE-2024-27919 | 헤더 맵 제한이 초과된 경우 요청을 재설정하지 않으면 무제한 메모리 소비가 발생하여 서비스 거부 이벤트로 이어질 수 있습니다. |

| Tempesta FW | CVE-2024-2758 | 레이트 리미트는 빈 CONTINUATION 프레임 폭주에 완전히 효과적이지는 않으므로 서비스 거부 이벤트로 이어질 가능성이 있습니다. |

| amphp/http | CVE-2024-2653 | 무제한 버퍼에 CONTINUATION 프레임을 수집하여 헤더 크기 제한을 초과하면 메모리 부족(OOM) 충돌 위험이 발생하고, 서비스 거부 이벤트로 이어질 가능성이 있습니다. |

| Go의 net/http 및 net/http2 패키지 | CVE-2023-45288 | 공격자가 임의적으로 많은 헤더 집합을 보내 과도한 CPU 소비를 유발하여 서비스 거부 이벤트로 이어질 가능성이 있습니다. |

| nghttp2 라이브러리 | CVE-2024-28182 | nghttp2 라이브러리를 사용하는 구현을 포함하여 지속적으로 CONTINUATION 프레임을 수신하면서 적절한 스트림 재설정 콜백이 없으면 서비스 거부 이벤트로 이어질 가능성이 있습니다. |

| Apache Httpd | CVE-2024-27316 | END_HEADERS 플래그가 설정되지 않은 CONTINUATION 프레임 폭주가 전송되어 요청이 부적절하게 종료되면서 서비스 거부 이벤트로 이어질 가능성이 있습니다. |

| Apache Traffic Server | CVE-2024-31309 | HTTP/2 CONTINUATION 폭주는 서버에서 과도한 리소스 소비를 유발하여 서비스 거부 이벤트로 이어질 가능성이 있습니다. |

| Envoy 1.29.2 이전 버전 | CVE-2024-30255 | CONTINUATION 프레임 폭주 기간 동안 서버 리소스를 상당히 소비하면 CPU가 소진되어 서비스 거부 이벤트로 이어질 가능성이 있습니다. |

공격을 가장 많이 받은 업계

공격 통계를 분석할 때에는 Cloudflare 시스템에 기록된 고객의 업계를 사용하여 가장 많은 공격을 받은 업계를 파악합니다. 2024년 1분기에 북미에서 HTTP DDoS 공격을 가장 많이 받은 업계는 마케팅 및 광고 업계였습니다. 아프리카와 유럽에서는 정보 기술 및 인터넷 업계가 가장 많은 공격을 받았고, 중동에서는 컴퓨터 소프트웨어 업계였습니다. 아시아에서 가장 많은 공격을 받은 업계는 게임 및 도박이었습니다. 남미는 은행, 금융 서비스, 보험(BFSI)이었고, 마지막으로 오세아니아에서는 통신 업계가 두드러지게 많은 공격을 받았습니다.

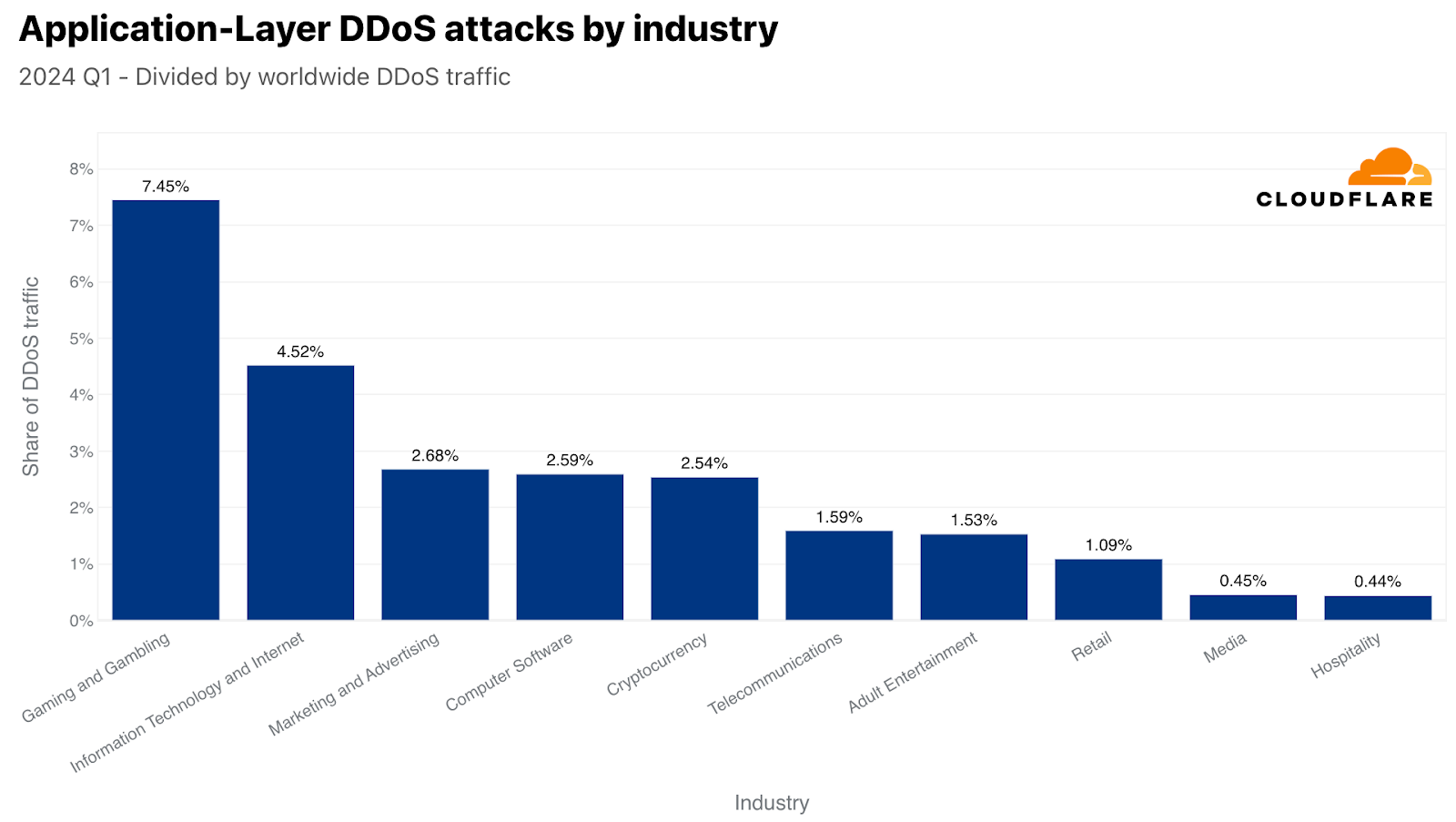

게임 및 도박 업계는 전 세계적으로 HTTP DDoS 공격을 가장 많이 받은 업계였습니다. Cloudflare에서 완화한 DDoS 요청 100건 중 7건이 게임 및 도박 업계를 겨냥한 것이었습니다. 2위는 정보 기술 및 인터넷, 3위는 마케팅 및 광고 업계였습니다.

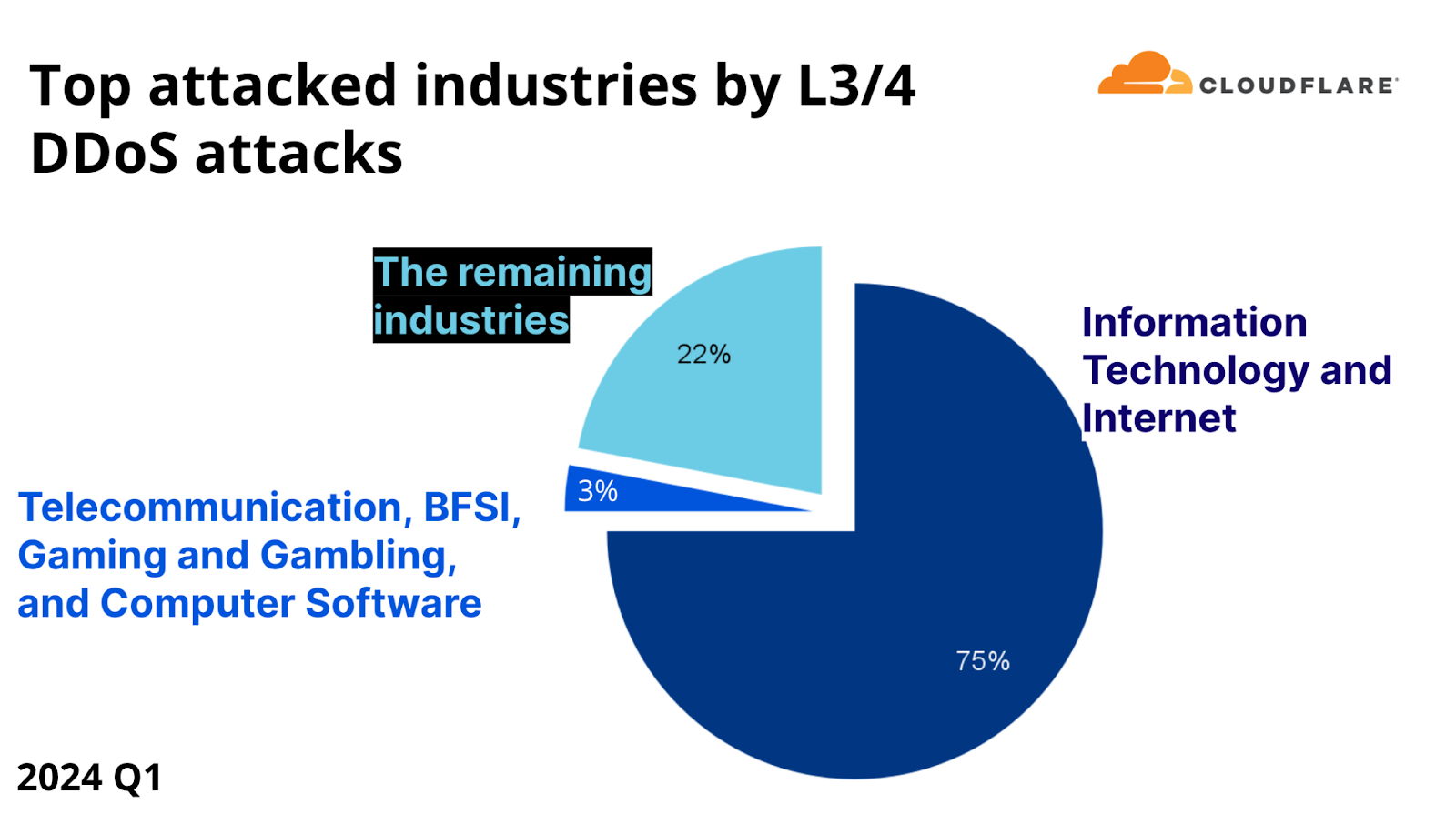

전체 네트워크 계층 DDoS 공격 바이트의 75%를 차지하는 정보 기술 및 인터넷 업계는 네트워크 계층 DDoS 공격의 가장 큰 표적이 되었습니다. 정보 기술 및 인터넷 기업이 공격의 "슈퍼 애그리게이터"가 되어 최종 고객을 표적으로 하는 DDoS 공격을 받기 때문으로 그 이유를 짐작해 볼 수 있습니다. 그 다음으로는 통신 업계, 은행, 금융 서비스, 보험(BFSI) 업계, 게임 및 도박, 컴퓨터 소프트웨어 업계가 뒤를 이었습니다.

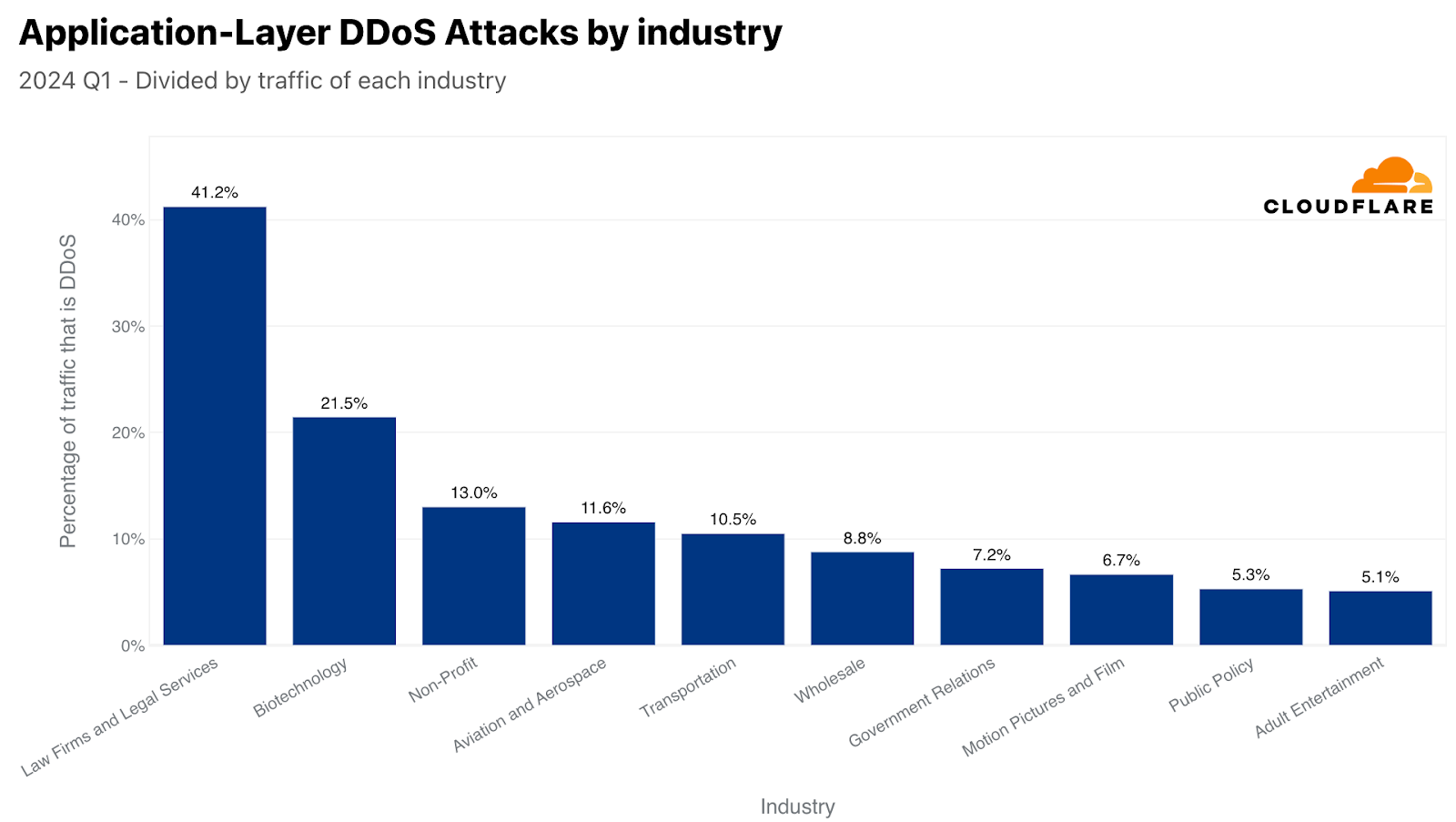

공격 트래픽을 특정 업계에 대한 총 트래픽으로 나누어 데이터를 정규화하면 완전히 다른 그림을 얻을 수 있습니다. HTTP 측면에서는 법률 사무소와 법률 서비스가 가장 많은 공격을 받아 트래픽의 40% 이상이 HTTP DDoS 공격 트래픽이었습니다. 생명공학 업계는 HTTP DDoS 공격 트래픽의 20%를 차지하며 2위에 올랐습니다. 3위를 차지한비영리 단체는 13%의 HTTP DDoS 공격 비율을 기록했습니다. 4위는 항공 및 항공우주 업계가 차지했고, 교통, 도매, 대정부 관계, 영화, 공공 정책, 성인 엔터테인먼트가 그 뒤를 이어 상위 10위권에 진입했습니다.

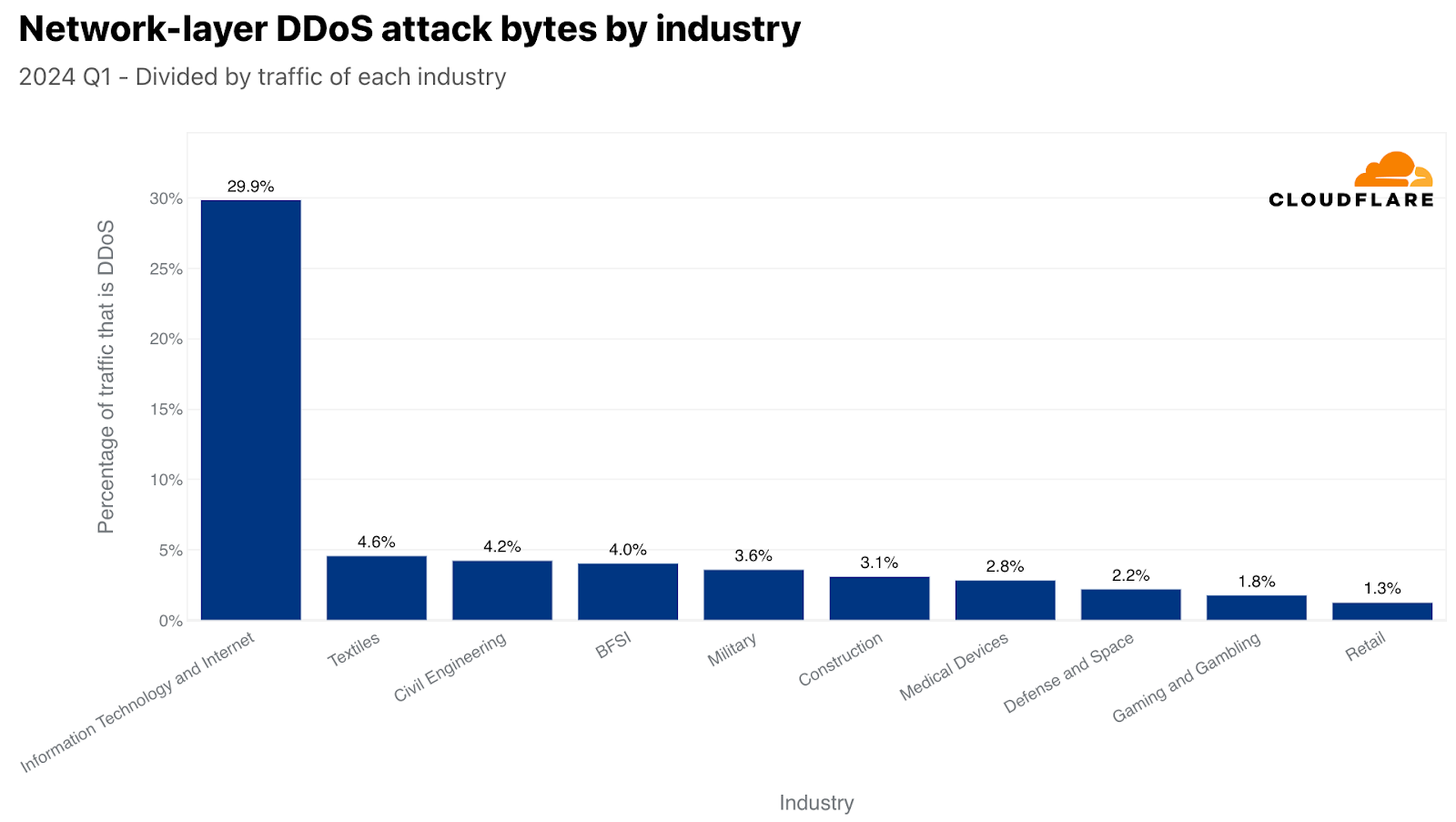

네트워크 계층으로 돌아가서, 정규화했을 때도 정보 기술 및 인터넷 업계는 트래픽의 거의 3분의 1이 공격이었던 것으로 밝혀져 L3/4 DDoS 공격을 가장 많이 받은 업계로 이름을 올렸습니다. 2위는 4%의 공격 비율을 보인 섬유업계였습니다. 3위는 토목 엔지니어링이 차지했으며, 그 뒤를 은행 금융 서비스 및 보험(BFSI), 군사, 건설, 의료 기기, 방위 및 우주, 게임 및 도박, 마지막으로 리테일이 이으며, 상위 10위 안에 들었습니다.

최대 규모의 DDoS 공격 출처

HTTP DDoS 공격의 출처를 분석할 때는 소스 IP 주소를 보고 공격의 출발 위치를 파악합니다. 대규모 공격 출처인 국가/지역은 공격자가 출처를 난독화하는 데 사용할 수 있는 가상 사설 네트워크(VPN) 또는 프록시 엔드포인트 뒤에 봇넷 노드가 대량으로 존재할 가능성이 있음을 나타냅니다.

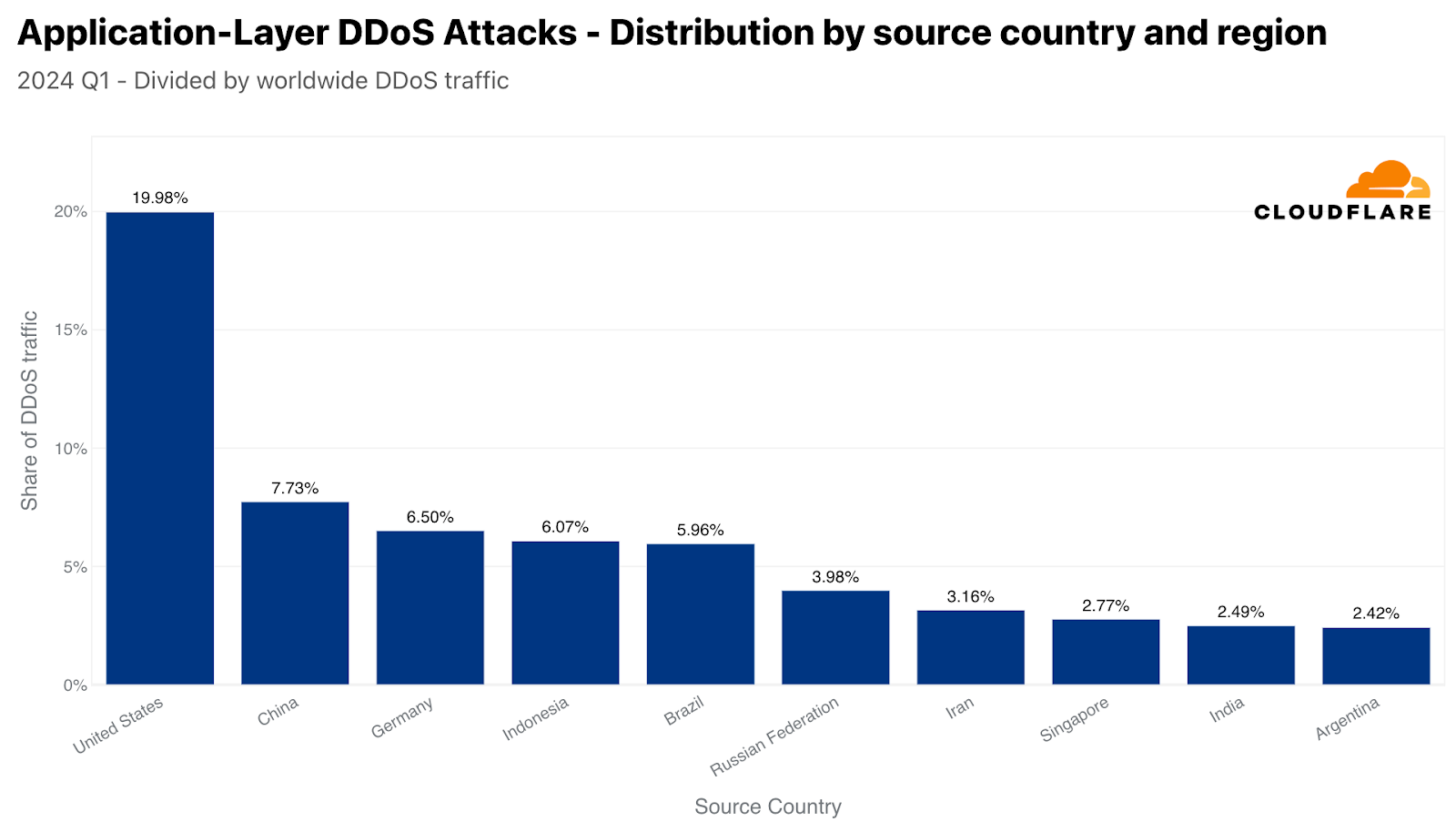

2024년 1분기에는 미국이 HTTP DDoS 공격 트래픽의 최대 출처였으며, 전체 DDoS 공격 요청의 5분의 1이 미국 IP 주소에서 발생했습니다. 중국이 2위를 차지했으며 독일, 인도네시아, 브라질, 러시아, 이란, 싱가포르, 인도, 아르헨티나가 그 뒤를 이었습니다.

네트워크 계층에서는 소스 IP 주소를 스푸핑할 수 있습니다. 따라서 IP 주소를 이용해 출처를 파악하는 대신, Cloudflare에서는 공격 트래픽이 수집된 Cloudflare 데이터 센터의 위치를 이용합니다. Cloudflare가 전 세계 310개 이상의 도시를 대상으로 서비스를 광범위하게 제공하기 때문에 이러한 지리적 정확도를 확보할 수 있습니다.

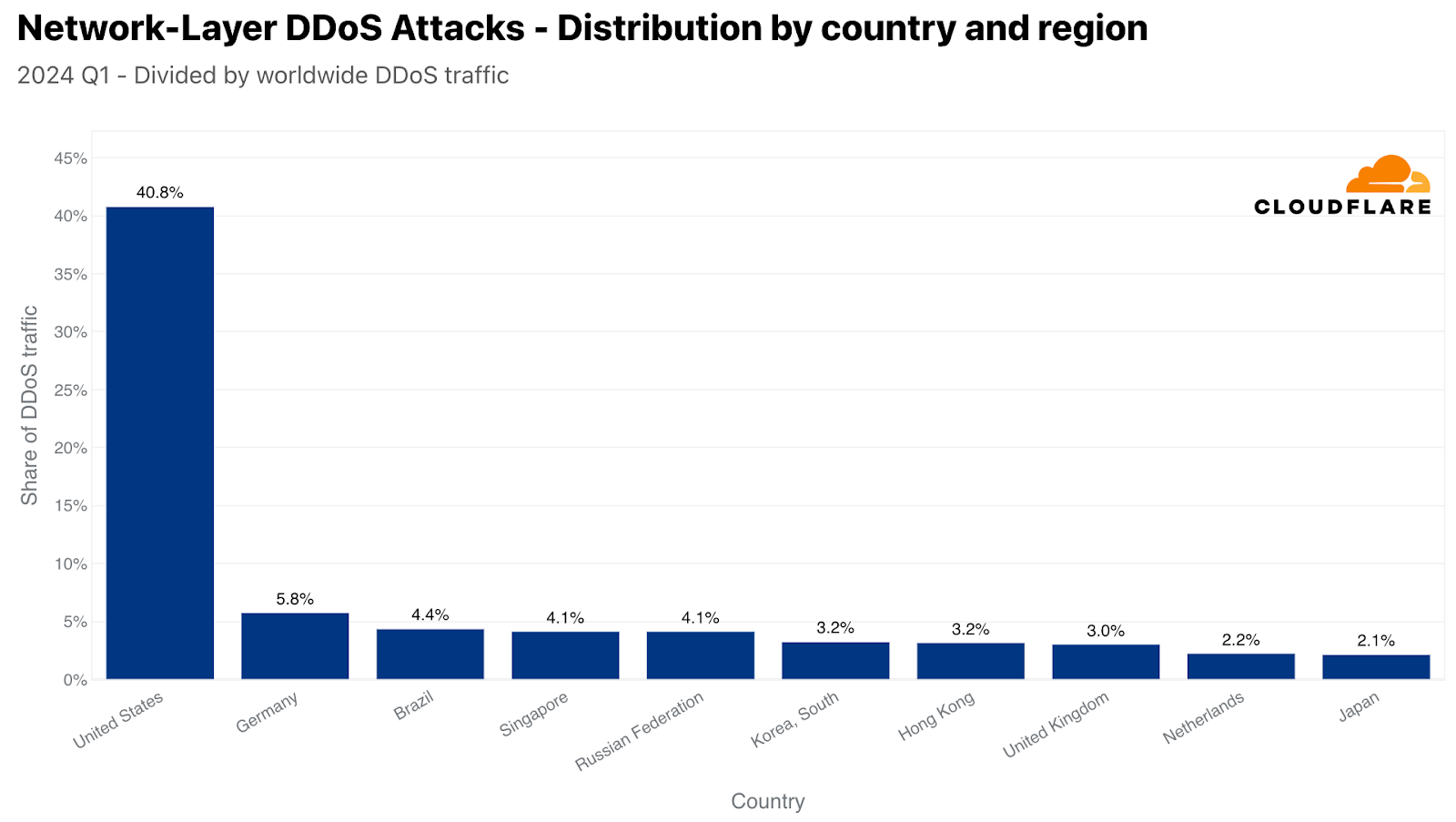

Cloudflare 데이터 센터의 위치를 살펴보면 2024년 1분기에 L3/4 DDoS 공격 트래픽의 40% 이상이 미국 데이터 센터에서 수집되었으며, 미국이 L3/4 공격의 가장 큰 출처가 되었음을 알 수 있습니다. 2위인 독일(6%)과 브라질, 싱가포르, 러시아, 대한민국, 홍콩, 영국, 네덜란드, 일본이 뒤를 이었습니다.

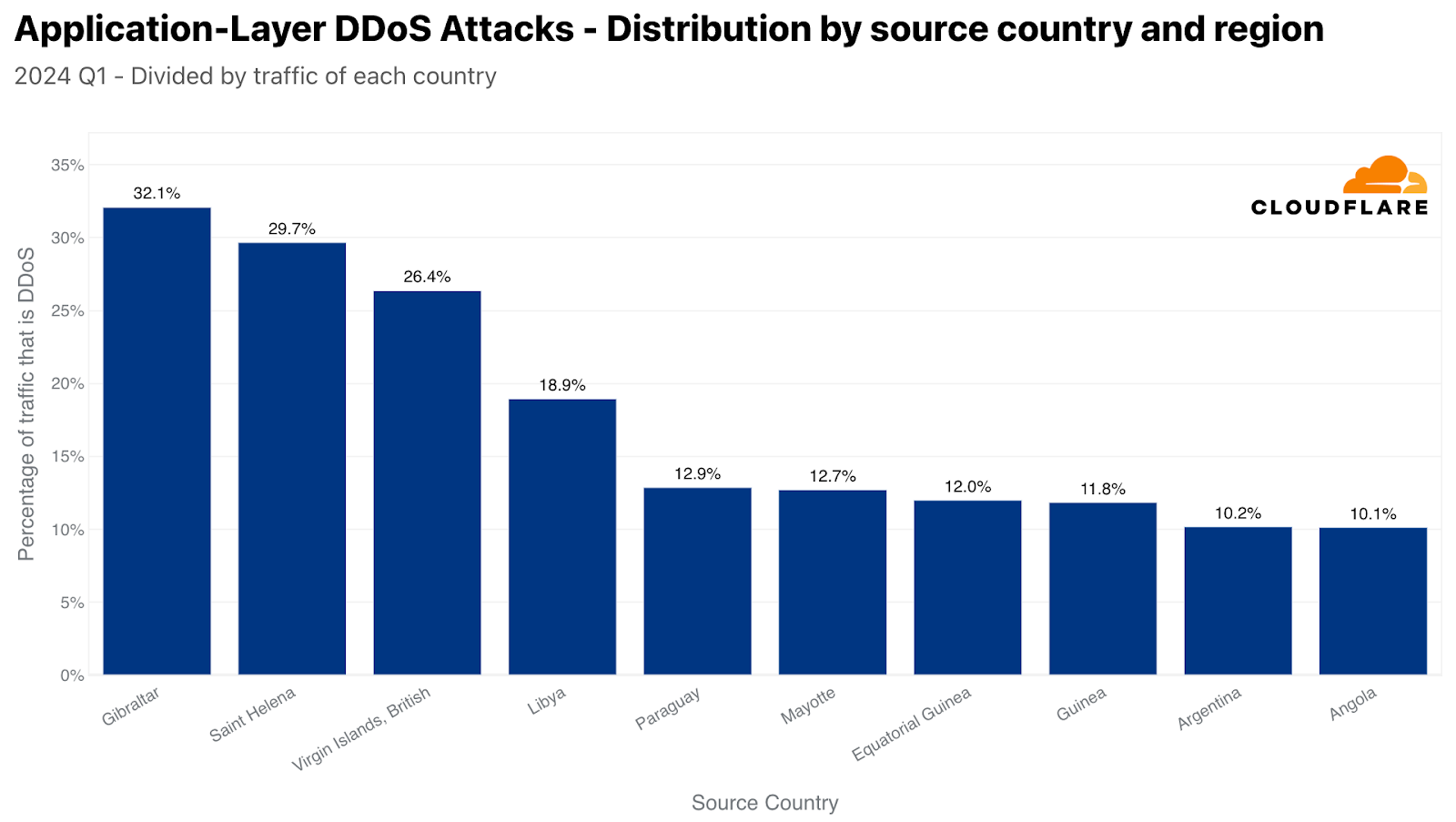

공격 트래픽을 특정 국가 또는 지역에 대한 총 트래픽으로 나누어 데이터를 정규화하면 완전히 다른 결과를 얻을 수 있습니다. 지브롤터에서 발생한 HTTP 트래픽의 거의 3분의 1이 DDoS 공격 트래픽이었으며, 이 공격이 최대 규모의 공격이었습니다. 2위는 세인트헬레나였으며, 영국령 버진아일랜드, 리비아, 파라과이, 마요트, 적도 기니, 아르헨티나, 앙골라가 그 뒤를 이었습니다.

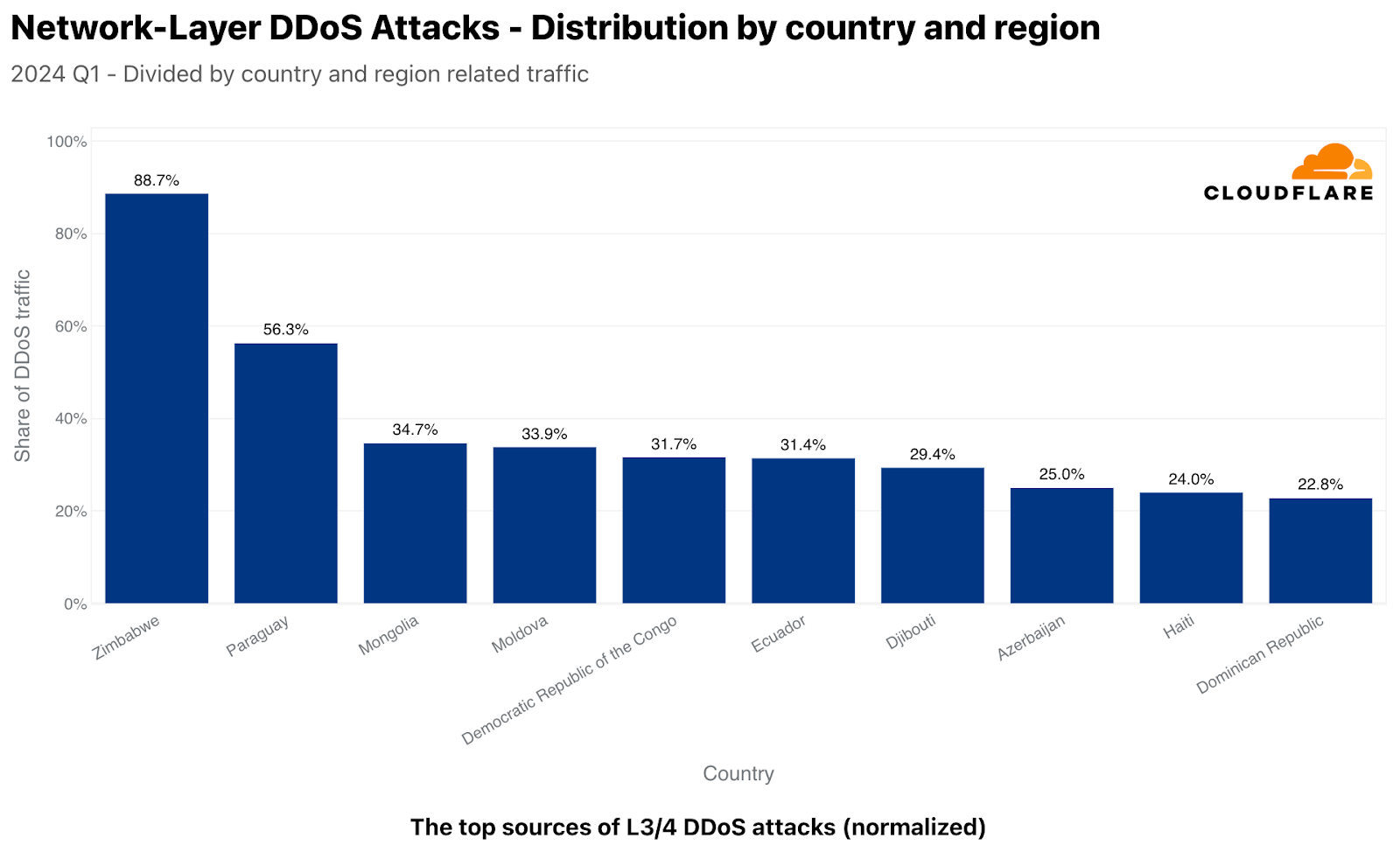

네트워크 계층으로 돌아가서, 정규화되어도 다소 다른 결과가 보입니다. 짐바브웨에 위치한 Cloudflare 데이터 센터에서 수집한 트래픽의 거의 89%가 L3/4 DDoS 공격이었습니다. 파라과이에서는 56% 이상, 그 뒤를 이어 몽고가 거의 35%에 달하는 공격 비율을 기록했습니다. 또한 몰도바, 콩고민주공화국, 에콰도르, 지부티, 아제르바이잔, 아이티, 도미니카 공화국이 상위 지역에 포함되었습니다.

가장 많은 공격을 받은 위치

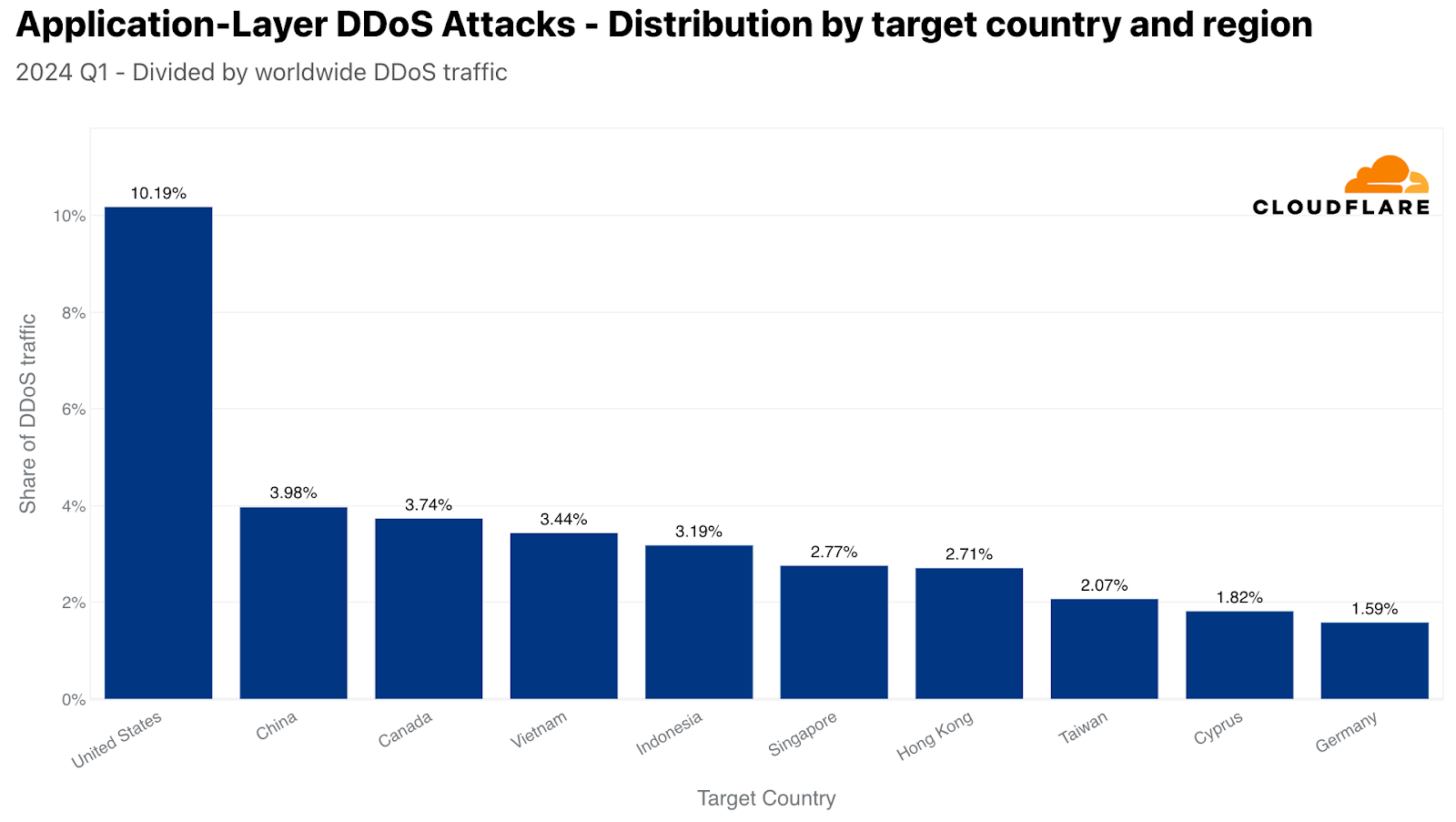

고객에 대한 DDoS 공격을 분석할 때 Cloudflare는 고객의 청구서 발행 국가를 이용하여 "공격받은 국가(또는 지역)"을 파악합니다. 2024년 1분기에는 미국이 HTTP DDoS 공격을 가장 많이 받은 국가였습니다. Cloudflare에서 완화한 DDoS 요청 대략 10건 중 1건이 미국을 겨냥한 것이었습니다. 2위는 중국이며, 캐나다, 베트남, 인도네시아, 싱가포르, 홍콩, 대만, 키프로스, 독일이 뒤를 이었습니다.

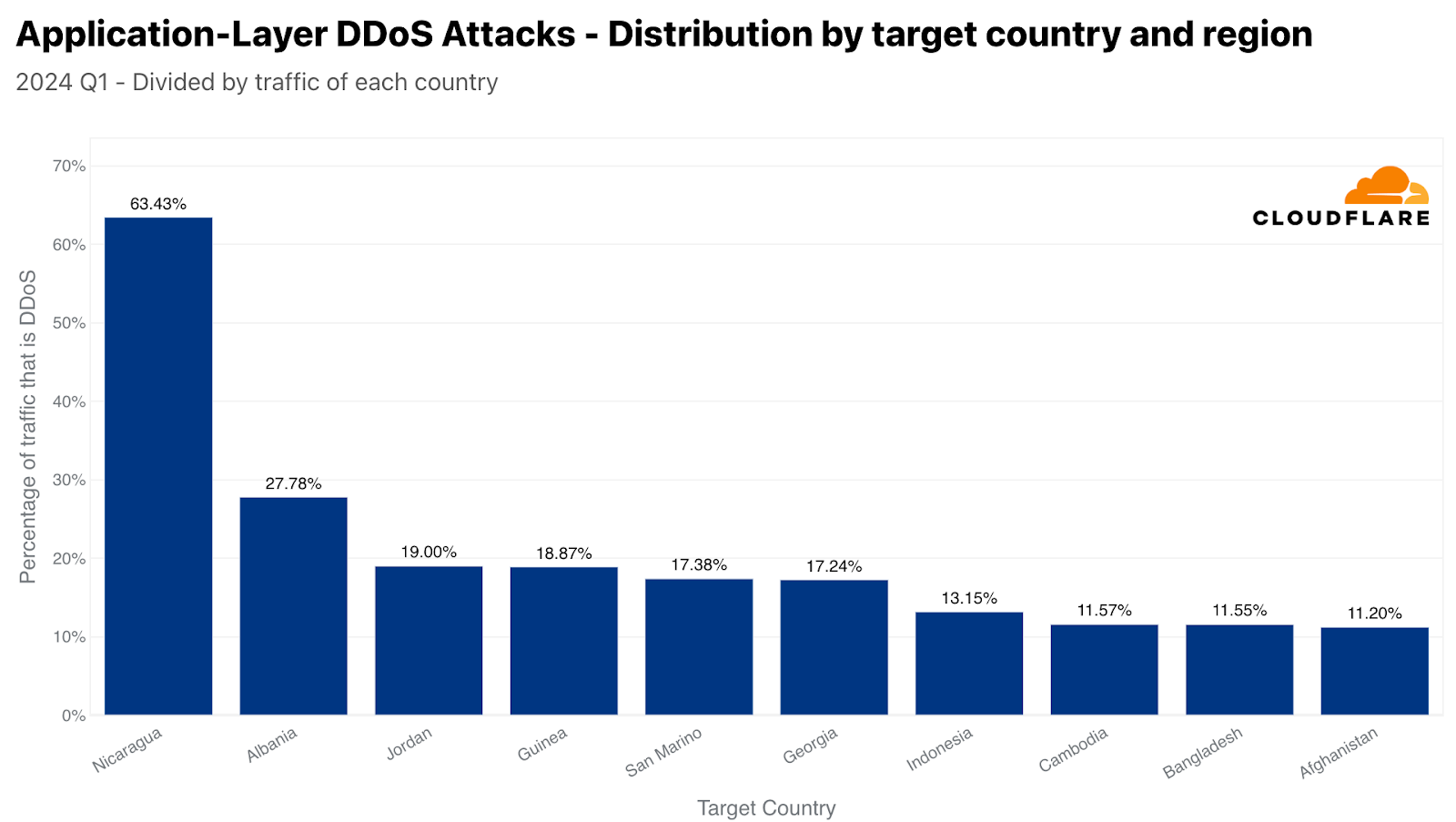

공격 트래픽을 특정 국가 또는 지역의 전체 트래픽으로 나누어 데이터를 정규화하면 목록이 크게 바뀝니다. 니카라과로 향하는 HTTP 트래픽의 63% 이상이 DDoS 공격 트래픽이었으며, 가장 많은 공격을 받은 지역이었습니다. 2위는 알바니아, 그리고 요르단, 기니, 산마리노, 조지아, 인도네시아, 캄보디아, 방글라데시, 아프가니스탄이 그 뒤를 이었습니다.

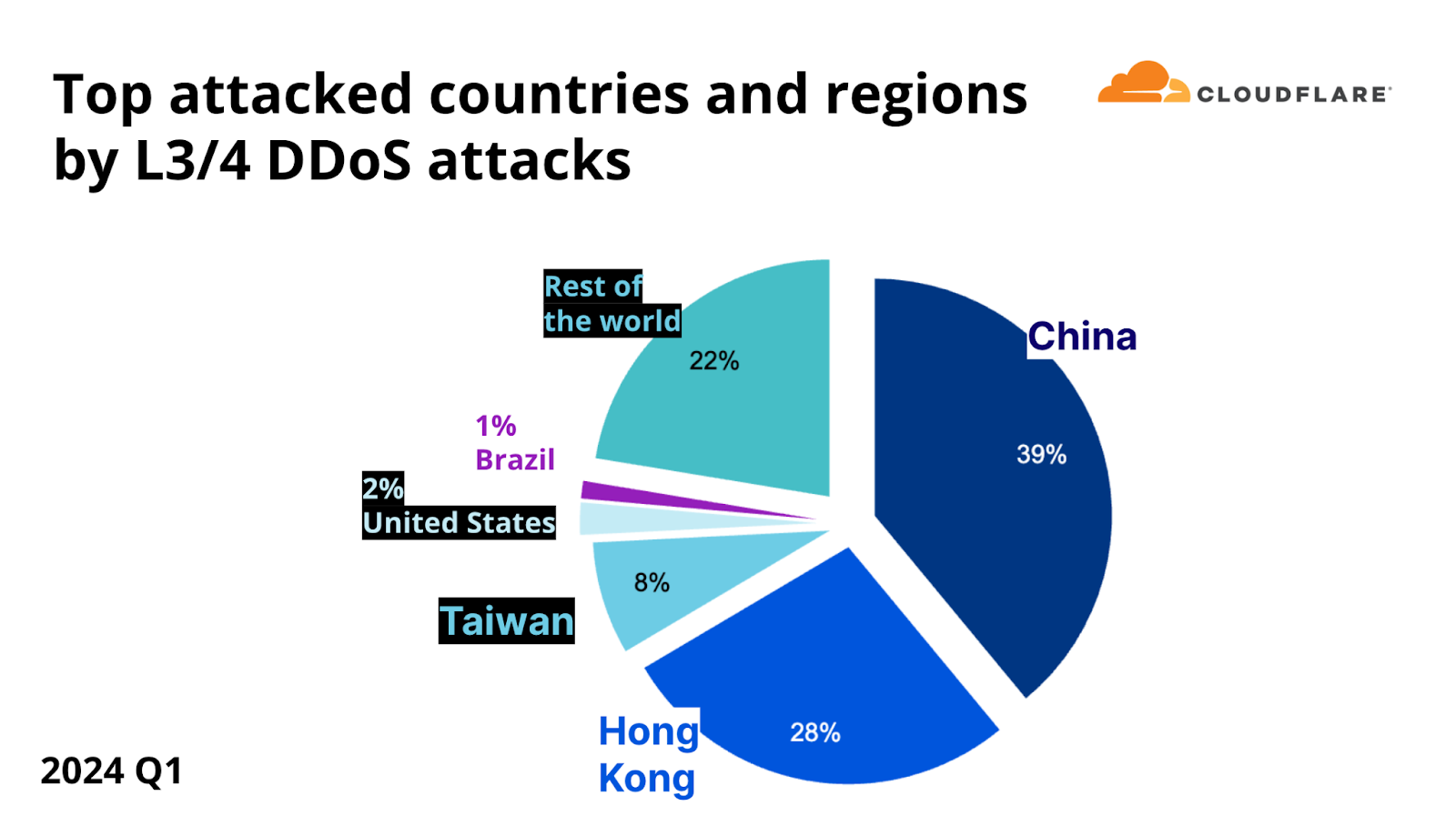

네트워크 계층에서 중국은 2024년 1분기 동안 가장 많은 공격을 받은 지역이었으며, Cloudflare가 완화한 모든 DDoS 바이트의 39%가 Cloudflare의 중국 고객을 겨냥했을 정도였습니다. 홍콩이 2위를 차지했으며, 대만, 미국, 브라질이 그 뒤를 이었습니다.

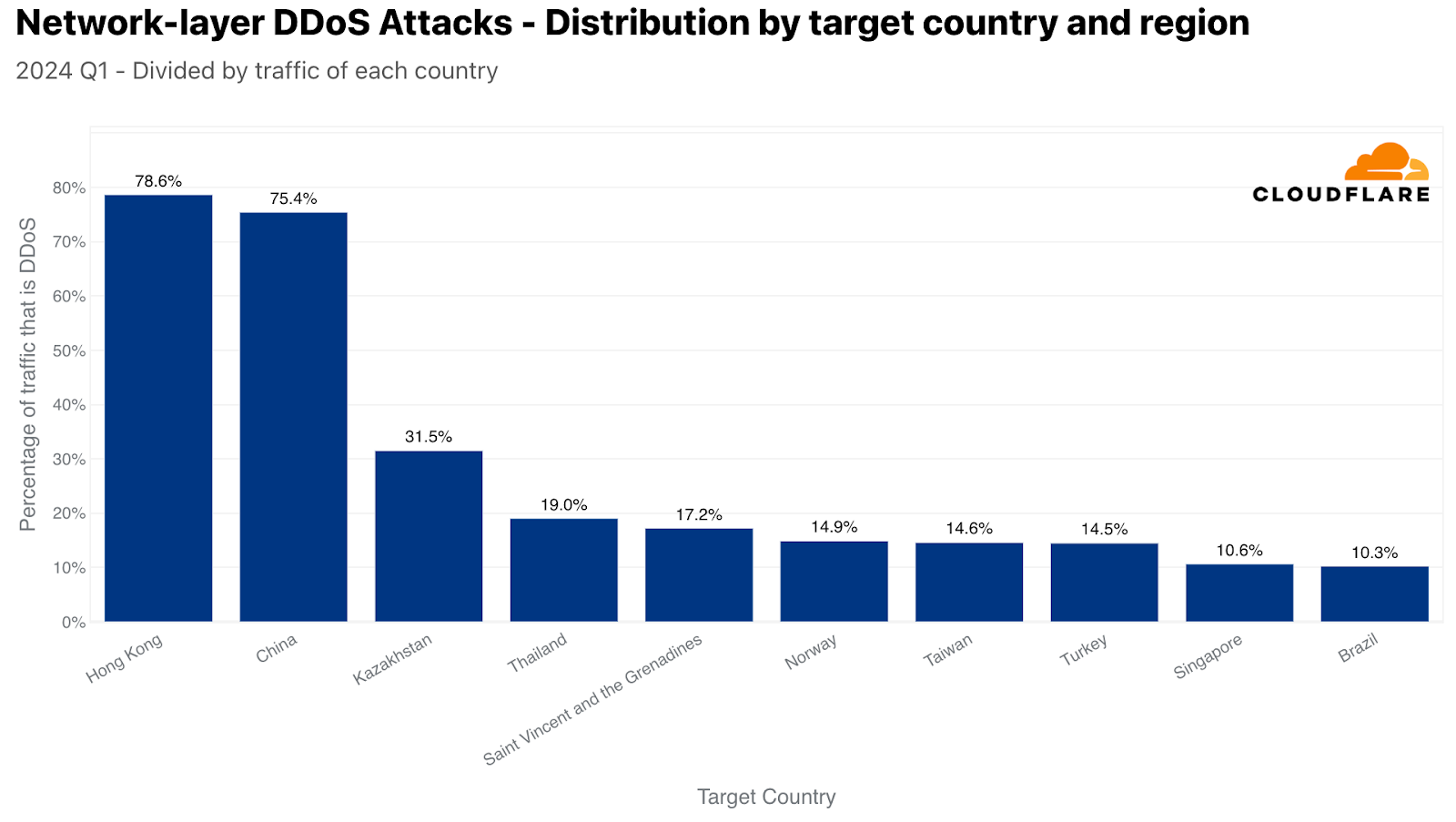

네트워크 계층으로 돌아가서, 정규화하면 홍콩이 가장 표적이 많이 되었던 위치로 나타납니다. L3/4 DDoS 공격 트래픽은 홍콩으로 향하는 전체 트래픽의 78% 이상을 차지했습니다. 2위는 DDoS 비율이 75%인 중국이 차지했으며, 카자흐스탄, 태국, 세인트빈센트 그레나딘, 노르웨이, 대만, 터키, 싱가포르, 브라질이 그 뒤를 이었습니다.

공격 유형, 규모, 기간과 관계없이 Cloudflare에서 지원합니다

Cloudflare의 사명은 더 나은 인터넷 구축을 지원하여, 안전하고 정상적으로 작동하며 모두가 액세스할 수 있는 인터넷 환경을 만드는 것입니다. HTTP DDoS 공격 중 10분 이상 지속되는 공격이 10건 중 4건, 1시간을 넘어 지속되는 공격이 10건 중 대략 3건인 실정을 감안하면 상당한 도전이라고 할 수 있습니다. 하지만 10건의 공격 중 1건이 초당 100,000회의 요청을 초과하는 공격이든, 1,000건 중 단 4건으로 드문 경우긴 하지만 초당 백만 회의 요청을 초과하는 공격이든, Cloudflare의 방어는 철통 같습니다.

Cloudflare는 2017년 무제한 DDoS 방어를 선보인 이후, 모든 조직에 엔터프라이즈급 DDoS 방어를 무료로 제공하겠다는 약속을 굳건히 지키고 있으며, 첨단 기술과 탄탄한 네트워크 아키텍처로 공격을 막아낼 뿐만 아니라 어떠한 타협 없이도 성능을 유지하고 있습니다.