La gestion d’un réseau d’entreprise sécurisé est une tâche vraiment difficile. Des employés disséminés aux quatre coins du monde travaillent depuis leur domicile. Les applications sont exécutées depuis des datacenters, hébergées dans un Cloud public et fournies en tant que services. Des pirates informatiques persistants et motivés exploitent la moindre vulnérabilité.

Les entreprises construisaient autrefois des réseaux qui ressemblaient à un château fort entouré de douves. Les murs et les douves empêchaient les pirates d’entrer et les données de sortir. Les membres de l’équipe entraient dans le château via un pont-levis, et restaient généralement à l’intérieur des murs. Les entreprises comptaient sur les personnes à l’intérieur du château pour se comporter correctement et déployaient toutes les applications nécessaires dans la relative tranquillité du périmètre réseau sécurisé.

Toutefois, Internet, l’approche SaaS et « le Cloud » ont contrecarré ce plan. Aujourd’hui, la plupart des charges de travail d’une entreprise moderne sont exécutées à l’extérieur du château fort, plutôt qu’à l’intérieur. Alors, pourquoi les entreprises dépensent-elles encore de l’argent pour créer des environnements toujours plus compliqués et inefficaces ?

Aujourd’hui, nous sommes ravis de présenter Cloudflare One™, notre vision pour affronter la tâche complexe de la sécurité et de la connectivité réseau de l’entreprise.

Cloudflare One réunit des produits réseau qui permettent aux employés de donner le meilleur d’eux-mêmes au travail, où qu’ils se trouvent, avec des contrôles de sécurité cohérents déployés dans le monde entier.

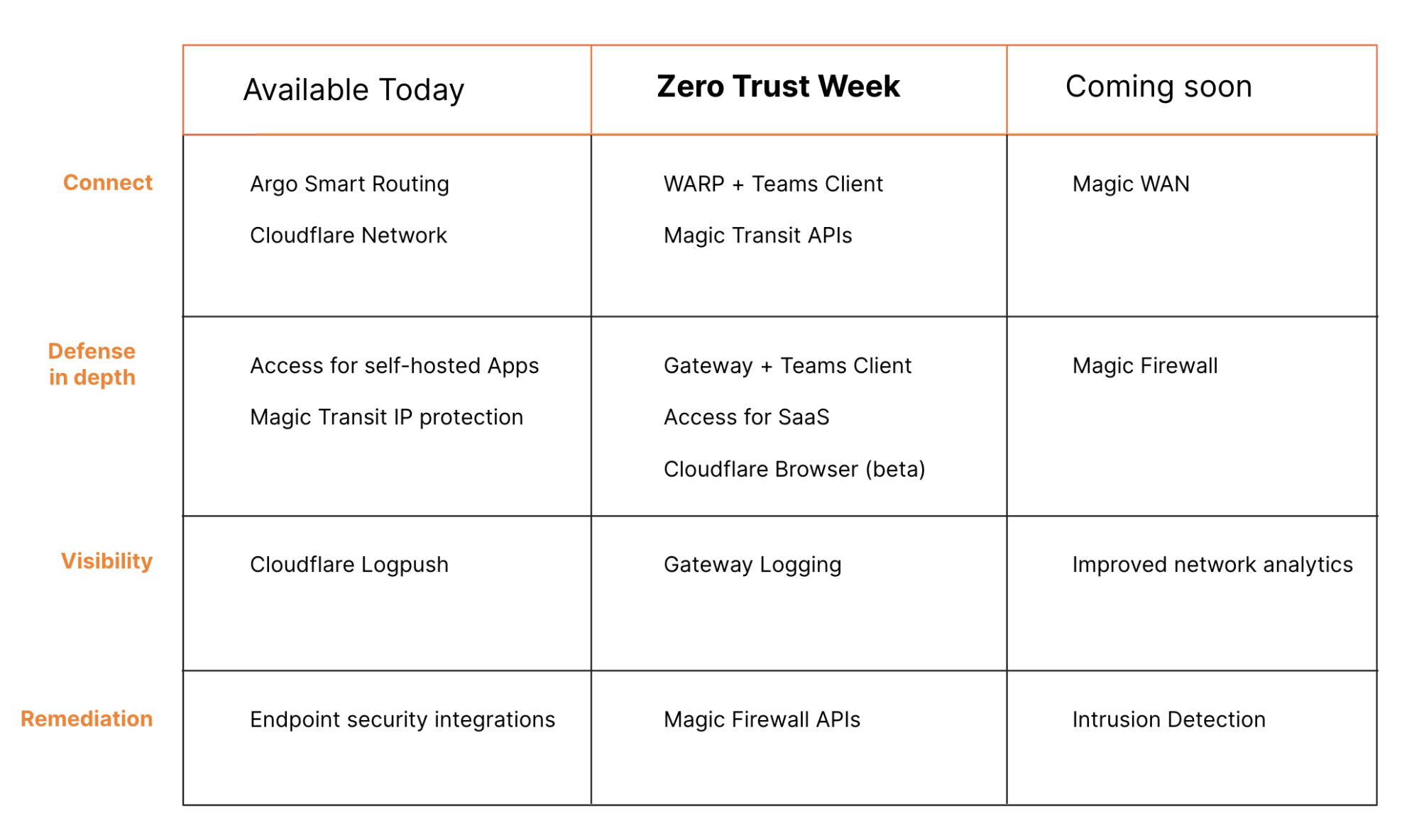

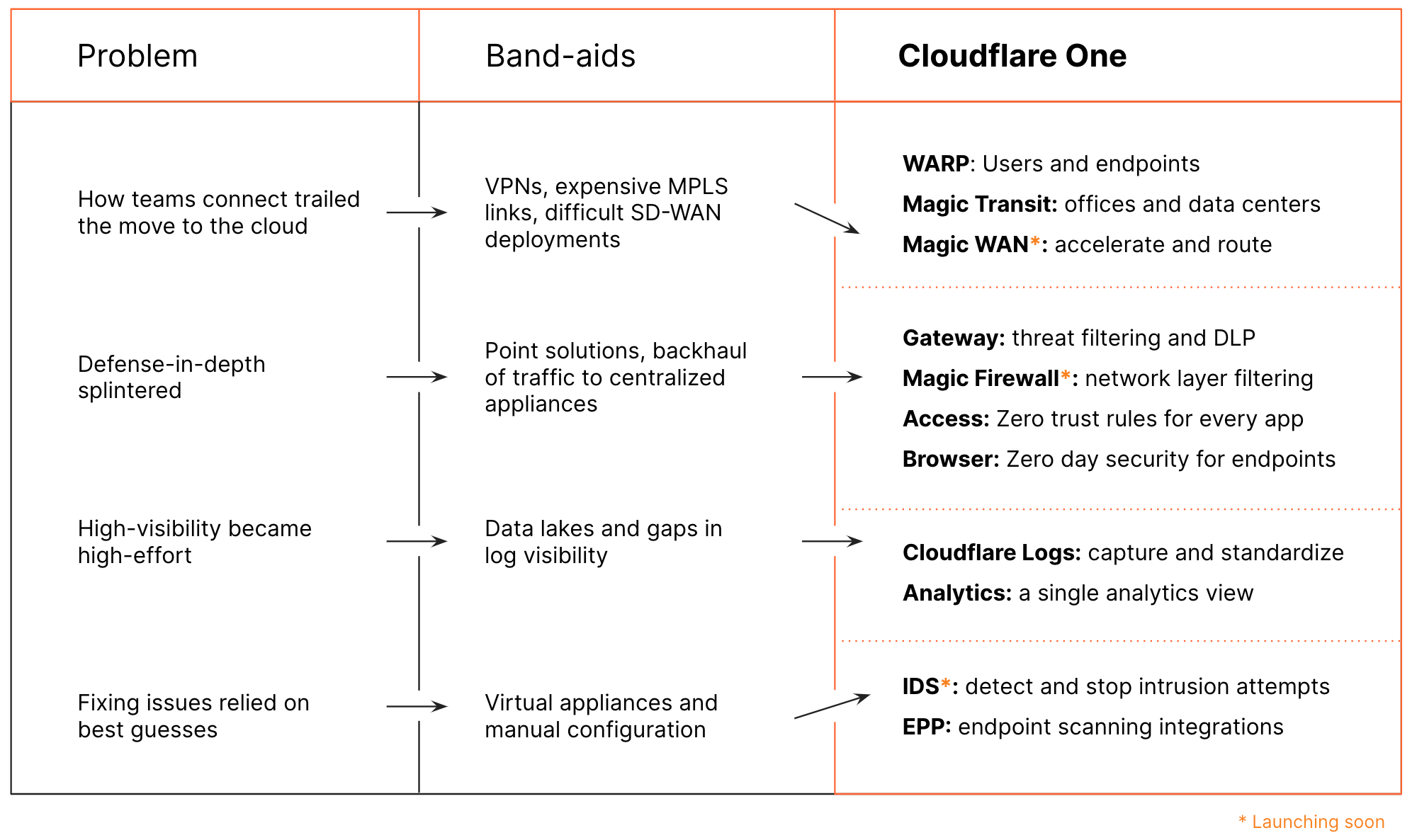

Vous pouvez dès aujourd’hui commencer à remplacer le réacheminement du trafic vers des équipements de sécurité par Cloudflare WARP et Gateway pour filtrer le trafic Internet sortant. Pour les réseaux de vos agences, nous prévoyons d’intégrer, avec Magic Firewall, des fonctionnalités de pare-feu de nouvelle génération à Magic Transit, afin de vous permettre de vous débarrasser des appareils de pare-feu qui encombrent vos étagères.

En proposant « bretelles d’accès » à Internet via Cloudflare et l’élimination du trafic réacheminé, nous avons l’intention de rendre la gestion du routage plus simple et économique que les modèles MPLS et SD-WAN. Cloudflare Magic WAN offrira un plan de contrôle permettant de gérer le routage du trafic transitant sur notre réseau.

Vous pouvez utiliser Cloudflare One dès aujourd’hui pour remplacer l’autre fonction de votre VPN : placer les utilisateurs sur un réseau privé afin de contrôler les accès. Cloudflare Access offre des contrôles Zero Trust qui peuvent remplacer les modèles de sécurité des réseaux privés. Plus tard dans la semaine, nous vous annoncerons comment étendre Access à toutes les applications, notamment aux applications SaaS. Nous présenterons également en avant-première notre technologie d’isolation du navigateur, qui protège les points de terminaison connectés à ces applications contre les logiciels malveillants.

Enfin, les produits de Cloudflare One fournissent à votre équipe des fichiers journaux et des outils pour comprendre, puis résoudre les problèmes. Dans le cadre du lancement de notre solution de filtrage Gateway cette semaine, nous incluons des fichiers journaux qui offrent une visibilité sur le trafic quittant votre organisation. Plus tard cette semaine, nous expliquerons comment ces journaux deviennent plus intelligents grâce au nouveau système de détection d’intrusions (Intrusion Detection System), qui détecte et arrête les tentatives d’intrusion.

Un grand nombre de ces composants sont disponibles aujourd’hui ; de nouvelles fonctionnalités suivront cette semaine et d’autres composants seront lancés prochainement. Ensemble, nous sommes ravis de partager cette vision pour l’avenir du réseau des entreprises.

Problèmes de connectivité réseau

et de sécurité des entreprises

Les exigences imposées au réseau des entreprises ont considérablement changé. L’informatique a évolué d’une fonction purement administrative vers celle d’une mission vitale. Parallèlement à l’intégration toujours plus avancée des réseaux, les utilisateurs ont quitté leurs bureaux pour travailler depuis leurs domiciles. Les applications ont quitté le datacenter et sont désormais exécutées depuis plusieurs Clouds ou directement mises en œuvre sur Internet par des fournisseurs.

Les chemins directs du réseau sont devenus

des lacets de montagne

Les employés assis à leur bureau pouvaient se connecter, via un réseau privé, à des applications exécutées dans un datacenter situé à proximité. Lorsque les membres de l'équipe quittaient leur bureau, ils pouvaient utiliser un VPN pour se reconnecter discrètement au réseau depuis un endroit situé hors des murs. Les succursales se connectaient elles aussi à ce réseau via de coûteuses liaisons MPLS.

Lorsque les applications ont quitté le datacenter et les utilisateurs ont quitté leurs bureaux, les organisations ont réagi en essayant de faire entrer de force ce monde disséminé dans le modèle traditionnel du château fort entouré de douves. Les entreprises ont acheté davantage de licences VPN et ont remplacé les liaisons MPLS par des déploiements SD-WAN difficiles à mettre en œuvre. Les réseaux sont devenus plus complexes dans le but d’imiter un modèle de connectivité réseau plus ancien, lorsqu’en réalité, l’Internet était devenu le nouveau réseau de l’entreprise.

La défense en profondeur vole en éclats

Les pirates cherchant à compromettre les réseaux d’entreprises ont une multitude d’outils à leur disposition et peuvent exécuter des attaques chirurgicales avec des logiciels malveillants, lancer une véritable montagne de données sur votre réseau, mais également employer de nombreuses autres tactiques. Traditionnellement, la défense contre chaque classe d’attaque était assurée par du matériel distinct et spécialisé, exécuté dans un datacenter.

Les contrôles de sécurité étaient autrefois relativement faciles, lorsque chaque utilisateur et chaque application se trouvaient au même endroit. Lorsque les employés ont quitté les bureaux et les charges de travail ont quitté les datacenters, ces mêmes contrôles de sécurité ont eu des difficultés à les suivre. Les entreprises ont déployé un patchwork de solutions ponctuelles, essayant de reconstruire les équipements de pare-feu qui encombraient leurs étagères dans des environnements hybrides et dynamiques.

Une grande visibilité exigeait de grands efforts

La transition vers un modèle en « patchwork » a exigé de sacrifier bien plus que la défense en profondeur : les entreprises ont perdu la visibilité de ce qui se déroulait sur leurs réseaux et dans leurs applications. Nos clients nous indiquent que la capture et la standardisation des fichiers journaux sont devenues l’un de leurs principaux défis. Ils ont acheté de coûteux outils d’ingestion, d’analyse, de stockage et de données analytiques.

Les entreprises se fient désormais à plusieurs solutions ponctuelles, l’un des principaux défis étant devenu la capture et la standardisation des fichiers journaux. L’augmentation de la pression en matière de réglementation et de conformité impose de prioriser la conservation et l’analyse des données. Les solutions de sécurité fragmentées sont devenues un cauchemar au regard de la gestion des données.

La résolution des problèmes reposait

sur les meilleures suppositions

Dénuées de visibilité sur ce nouveau modèle de connectivité réseau, les équipes de sécurité étaient contraintes de deviner quels incidents pouvaient se produire. Les organisations qui avaient opté pour un modèle de « supposition de violation » luttaient pour déterminer quel type de violation pouvait se produire, et tentaient de résoudre le problème avec toutes les solutions possibles.

Nous parlons avec des entreprises qui achètent de nouveaux services d’analyse et de filtrage, fournis dans des équipements virtuels, pour résoudre des problèmes qu’elles ne sont pas sûres d’avoir. Ces équipes tentent de remédier manuellement à tous les événements imaginables, car elles manquent de visibilité, plutôt que de cibler des événements spécifiques et d’adapter le modèle de sécurité en conséquence.

Comment Cloudflare One s’intègre-t-il

à cette approche ?

Au cours des dernières années, nous avons assemblé les composants de Cloudflare One. Nous avons lancé des produits individuels pour cibler certains de ces problèmes, un à la fois. Nous sommes ravis de présenter notre vision et leur intégration dans Cloudflare One.

Plans de données flexibles

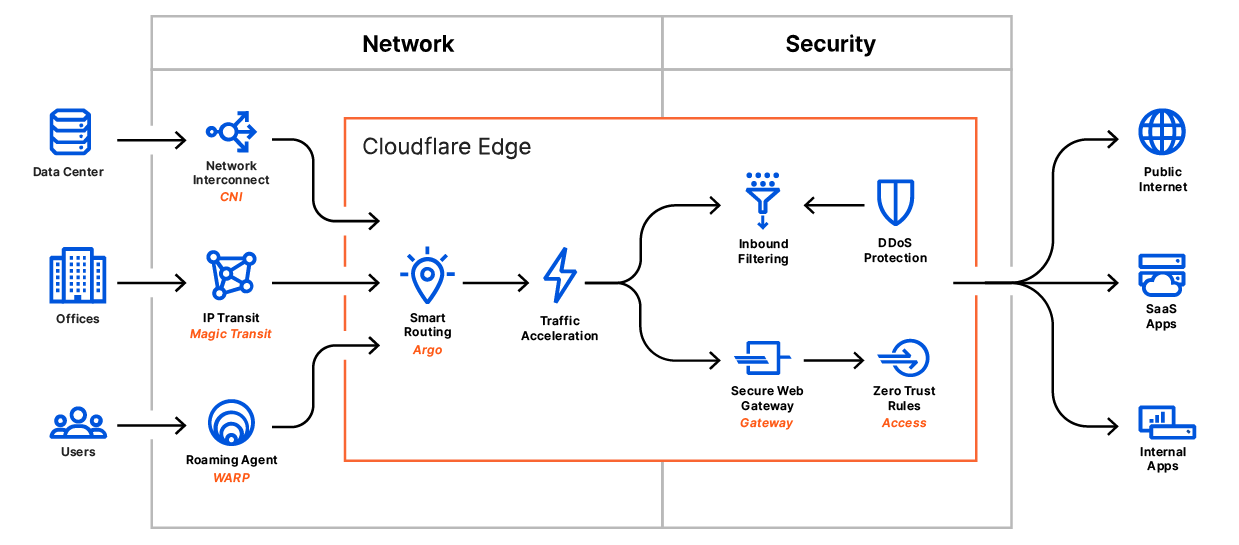

Cloudflare s’exécute comme un proxy inverse. Les clients placent leurs propriétés Internet sur notre réseau, sur lequel ils acheminent également leur public connecté à ces destinations spécifiques. Cloudflare One représente des années de lancements qui permettent à notre réseau de traiter n’importe quel type de trafic circulant dans le sens « avant » ou « arrière ».

En 2019, nous avons lancé Cloudflare WARP, une application mobile qui préservait la confidentialité du trafic Internet avec une connexion chiffrée à notre réseau, tout en le rendant plus rapide et plus fiable. Nous intégrons désormais cette même technologie dans une version pour entreprise, qui sera lancée cette semaine, permettant de connecter les employés nomades à Cloudflare Gateway.

Vos datacenters et bureaux devraient disposer du même avantage. Nous avons lancé Magic Transit l’année dernière pour sécuriser vos réseaux contre les attaques sur la couche IP. Notre objectif initial, avec Magic Transit, était de fournir une atténuation des attaques DDoS d’exception aux réseaux sur site. Les attaques DDoS sont une épine persistante dans le pied des opérateurs de réseaux, et Magic Transit permet d’atténuer efficacement le danger qu’elles représentent, sans imposer de compromis en matière de performance. Cette solide capacité d’atténuation des attaques DDoS est la fondation idéale sur laquelle bâtir des fonctions de sécurité de niveau supérieur, qui s’appliquent au trafic circulant déjà sur notre réseau.

Plus tôt cette année, nous avons étendu ce modèle lorsque nous avons lancé Cloudflare Network Interconnect (CNI) pour permettre à nos clients d’interconnecter directement les succursales et les datacenters avec Cloudflare. Avec Cloudflare One, nous appliquerons le filtrage sortant à cette même connexion.

Cloudflare One ne devrait pas seulement aider votre équipe à utiliser Internet en lui fournissant un réseau d’entreprise : il devrait être plus rapide qu’Internet. Notre réseau est indépendant des opérateurs, exceptionnellement bien connecté et interconnecté et propose le même ensemble de services dans le monde entier. Nous ajoutons à chacune de ces « bretelles d’accès » un routage plus intelligent, reposant sur notre technologie Argo Smart Routing, qui possède la capacité démontrée de réduire de 30 % ou plus la latence dans le monde réel. Sécurité + performance, parce qu’ils sont meilleurs ensemble.

Un plan de contrôle unifié et unique

Lorsque les utilisateurs se connectent à Internet depuis des succursales et des équipements, ils contournent complètement les appareils de pare-feu qui se trouvaient auparavant dans le siège social. Pour suivre le rythme, les entreprises doivent disposer d’un moyen de sécuriser le trafic qui ne réside plus entièrement dans les limites leur réseau. Cloudflare One applique des contrôles de sécurité standard à l’ensemble du trafic, quel que soit le point d’origine de cette connexion ou l’endroit où elle réside dans la pile réseau.

Cloudflare Access commence par introduire l’identité sur le réseau de Cloudflare. Les équipes appliquent des filtres en fonction de l’identité et du contexte des connexions entrantes et sortantes. Toutes les connexions, requêtes et réponses sont traitées en proxy par le réseau Cloudflare, quel que soit l’emplacement du serveur ou de l’utilisateur. L’étendue de notre réseau et sa distribution permettent de filtrer et journaliser le trafic de l’entreprise, sans compromettre la performance.

Cloudflare Gateway permet de sécuriser les connexions au reste d’Internet. Cloudflare One inspecte le trafic sortant des appareils et des réseaux à la recherche de menaces et d’événements de pertes de données dissimulés à l’intérieur des connexions au niveau de la couche application. Gateway, qui sera lancé prochainement, abaissera ce même niveau de contrôle dans la pile, à la couche transport.

Vous devez idéalement disposer du même niveau de contrôle sur la façon dont vos réseaux transmettent le trafic. Nous sommes ravis d’annoncer Magic Firewall, un pare-feu de nouvelle génération pour tout le trafic sortant de vos bureaux et datacenters. Avec Gateway et Magic Firewall, vous pouvez créer une règle une fois seulement et l’exécuter partout, ou vous pouvez adapter les règles à des scénarios d’utilisation spécifiques dans un plan de contrôle unique.

Nous savons que certaines attaques ne peuvent pas être filtrées parce qu’elles sont lancées avant que les filtres existants ne puissent les arrêter. Cloudflare Browser, notre technologie de navigateur isolé, offre à votre équipe une interface ultra-résistante contre les menaces pouvant échapper aux filtres connus. Dans le courant de la semaine, nous inviterons les clients à s’inscrire pour participer à la version bêta. Ils pourront ainsi naviguer sur Internet sur le réseau de périphérie de Cloudflare sans risquer que du code ne jaillisse de leur navigateur pour infecter un point de terminaison.

Enfin, l’infrastructure PKI qui sécurise votre réseau doit être moderne et plus simple à gérer. Certains de nos clients ont décrit la gestion des certificats comme l’un des principaux problèmes grevant la transition vers un modèle de sécurité plus performant. Cloudflare fonctionne en symbiose, plutôt qu’en opposition, avec les normes de chiffrement modernes telles que TLS 1.3. Cloudflare a simplifié l’ajout en un clic du chiffrement à vos sites Internet. Nous allons intégrer cette facilité de gestion aux fonctions de réseau que vous exécutez sur Cloudflare One.

Un emplacement unique pour vos fichiers journaux,

une interface unique pour toutes vos analyses de sécurité

Le réseau de Cloudflare traite en moyenne 18 millions de requêtes HTTP par seconde. Nous avons construit des pipelines de journalisation qui permettent à certaines des plus grandes propriétés Internet du monde de capturer et d’analyser leurs fichiers journaux à grande échelle. Cloudflare One étend cette même fonctionnalité.

Cloudflare Access et Gateway capturent chaque requête, entrante ou sortante, sans aucune modification du code côté serveur ni configuration avancée côté client. Votre équipe peut exporter ces journaux vers le fournisseur SIEM de votre choix grâce à notre service Cloudflare Logpush, c’est-à-dire le même pipeline qui exporte les événements de requête HTTP à grande échelle pour les sites publics. Magic Transit étend cette capacité de journalisation à des agences et des réseaux entiers, afin de vous assurer de ne jamais perdre votre visibilité, où que vous vous trouviez.

Nous allons au-delà de la simple journalisation d'événements. Disponible dès aujourd’hui pour vos sites web, Cloudflare Web Analytics convertit les fichiers journaux en informations. Nous avons l’intention de continuer à étendre cette visibilité au fonctionnement de votre réseau, par ailleurs. Comme Cloudflare a remplacé les « boîtes à pansements » qui exécutaient des fonctions réseau disparates en les unifiant sous la forme d’un réseau de périphérie cohérent et adaptable, nous avons l’intention de faire de même pour l’écosystème fragmenté, difficile d’utilisation et coûteux des données analytiques de sécurité. D’autres informations seront bientôt disponibles.

Des mesures correctives plus intelligentes

et plus rapides

Les données et les données analytiques devraient révéler des événements auxquels une équipe peut remédier. Les systèmes de journalisation permettant de remédier aux problèmes en un clic peuvent être des outils puissants, mais nous voulons automatiser ces mesures correctives.

Cloudflare Intrusion Detection System (IDS), qui sera présenté en avant-première exclusive dans le courant de la semaine, analysera de manière proactive votre réseau à la recherche d'événements anormaux et préconisera des actions ou, mieux encore, exécuter des actions pour remédier aux problèmes. Nous prévoyons d’appliquer cette même approche proactive d’analyse et d’application de mesures correctives à Cloudflare Access et Cloudflare Gateway.

Exécutez votre réseau sur notre réseau

de portée mondiale

Plus de 25 millions de propriétés Internet comptent sur le réseau de Cloudflare pour atteindre leur public. Plus de 10 % de tous les sites web se connectent via notre proxy inverse, notamment 16 % des sociétés du classement Fortune 1000. Cloudflare accélère le trafic d’une immense partie de l’Internet en fournissant des services depuis des datacenters présents aux quatre coins du monde.

Nous fournissons Cloudflare One depuis ces mêmes datacenters. Et surtout, chaque datacenter que nous exploitons fournit le même ensemble de services, qu’il s’agisse de Cloudflare Access, WARP, Magic Transit ou notre pare-feu WAF. À titre d’exemple, lorsque vos employés se connectent via Cloudflare WARP à l’un de nos datacenters, il y a de vraies chances qu’ils n’aient jamais besoin de quitter notre réseau ou ce datacenter pour atteindre le site ou les données dont ils ont besoin. Par conséquent, toute leur expérience d’Internet devient extraordinairement rapide, où qu’ils soient dans le monde.

Nous pensons que ce bonus de performance deviendra encore plus significatif à mesure que la navigation migre vers le réseau de périphérie de Cloudflare avec Cloudflare Browser. Les navigateurs isolés exécutés dans les datacenters de Cloudflare peuvent demander des contenus distants de quelques centimètres seulement. De plus, à l’heure où des propriétés web toujours plus nombreuses comptent sur Cloudflare Workers pour exécuter leurs applications, des flux de travail entiers peuvent rester à l’intérieur d’un datacenter, à moins de 100 ms de vos employés.

Et ensuite ?

Bien qu’un nombre important de ces fonctionnalités soient disponibles aujourd’hui, nous allons lancer plusieurs nouvelles fonctionnalités dans les jours à venir, dans le cadre de l’événement Cloudflare Zero Trust Week. Restez à l’écoute des annonces qui, chaque jour de la semaine, ajouteront de nouvelles pièces à l’ensemble de fonctionnalités de Cloudflare One.