Aasta tagasi avaldasime oma esimese rakenduste turvalisuse aruande. Turvanädalal 2023 esitame ajakohastatud statistikat ja suundumusi piiratud liikluse, botide ja API-liikluse ning konto ülevõtmise rünnakute kohta.

Cloudflare on viimase aasta jooksul märkimisväärselt kasvanud. Veebruaris 2023 märkis Netcraft, et 2023. aasta alguses sai Cloudflare kõige sagedamini kasutatavaks veebiserveripakkujaks miljoni suurima veebisaidi seas ja jätkab kasvu, jõudes 21,71% turuosani, võrreldes 19,4%-ga veebruaris 2022. aastal.

Tänu sellele jätkuvale kasvule käsitleb Cloudflare keskmiselt üle 45 miljoni HTTP-päringu sekundis (eelmisel aastal oli see 32 miljonit) ja tipptundidel üle 61 miljoni HTTP-päringu sekundis. Ka võrgu poolt töödeldud DNS päringud on tõusuteel, ulatudes ligikaudu 24,6 miljoni päringuni sekundis. Kogu see liiklusvoog annab meile enneolematu ülevaate Interneti suundumustest.

Enne, kui sukeldume sellesse, peame määratlema oma mõisted.

Määratlus

Käesolevas aruandes kasutame järgmisi mõisteid:

- Piiratud liiklus: Kõik märgatavad HTTP* päringud, mille suhtes Cloudflare on rakendanud peatamismeedet. Nende hulka kuuluvad järgmised tegevused: BLOCK, CHALLENGE, JS_CHALLENGE ja MANAGED_CHALLENGE. See ei hõlma taotlusi, millele on kohaldatud järgmisi tegevusi: LOG, SKIP, ALLOW. Erinevalt eelmisest aastast ei hõlma me taotlusi, mille suhtes meie DDoS-kaitsesüsteem rakendas tegevusi CONNECTION_CLOSE ja FORCE_CONNECTION_CLOSE, kuna need tehniliselt ainult aeglustavad ühenduse alustamist. Samuti moodustasid need suhteliselt väikese osa taotlustest. Lisaks sellele oleme parandanud oma arvutust CHALLENGE-tegevuse tüübi puhul, et tagada, et ainult lahendamata kõnesid loetakse piiranguteks. Tegevuste üksikasjalik kirjeldus on esitatud meie arendusdokumentatsioonis.

- Bot-liiklus/automaatne liiklus: kõik HTTP* päringud, mille Cloudflare Bot Managemen on tuvastanud bot'i poolt genereerituna. See hõlmab taotlusi, mille botide hinnang on vahemikus 1 kuni 29 (kaasa arvatud). See on eelmise aasta aruandega võrreldes muutmata.

- API-liiklus: mis tahes HTTP* päring, mille vastuse sisutüüp on XML või JSON. Kui vastuse sisutüüp ei ole saadaval, näiteks piiratud päringute puhul, kasutatakse selle asemel samaväärset (kasutajaagendi poolt määratud) sisutüüpi Accept. Viimasel juhul ei arvestata API-liiklust täielikult, kuid see annab siiski hea ülevaate teabe otsimise eesmärgil.

Kui ei ole märgitud teisiti, on käesolevas väljaandes hinnatud ajavahemik 12 kuud alates märtsist 2022 kuni veebruarini 2023 (kaasa arvatud).

Lõpuks tuleb märkida, et andmed on arvutatud ainult Cloudflare'i võrgus täheldatud liikluse põhjal ja need ei pruugi kajastada HTTP-liikluse üldisi suundumusi Internetis.

*When referring to HTTP traffic we mean both HTTP and HTTPS.

Ülemaailmne liiklusstatistika

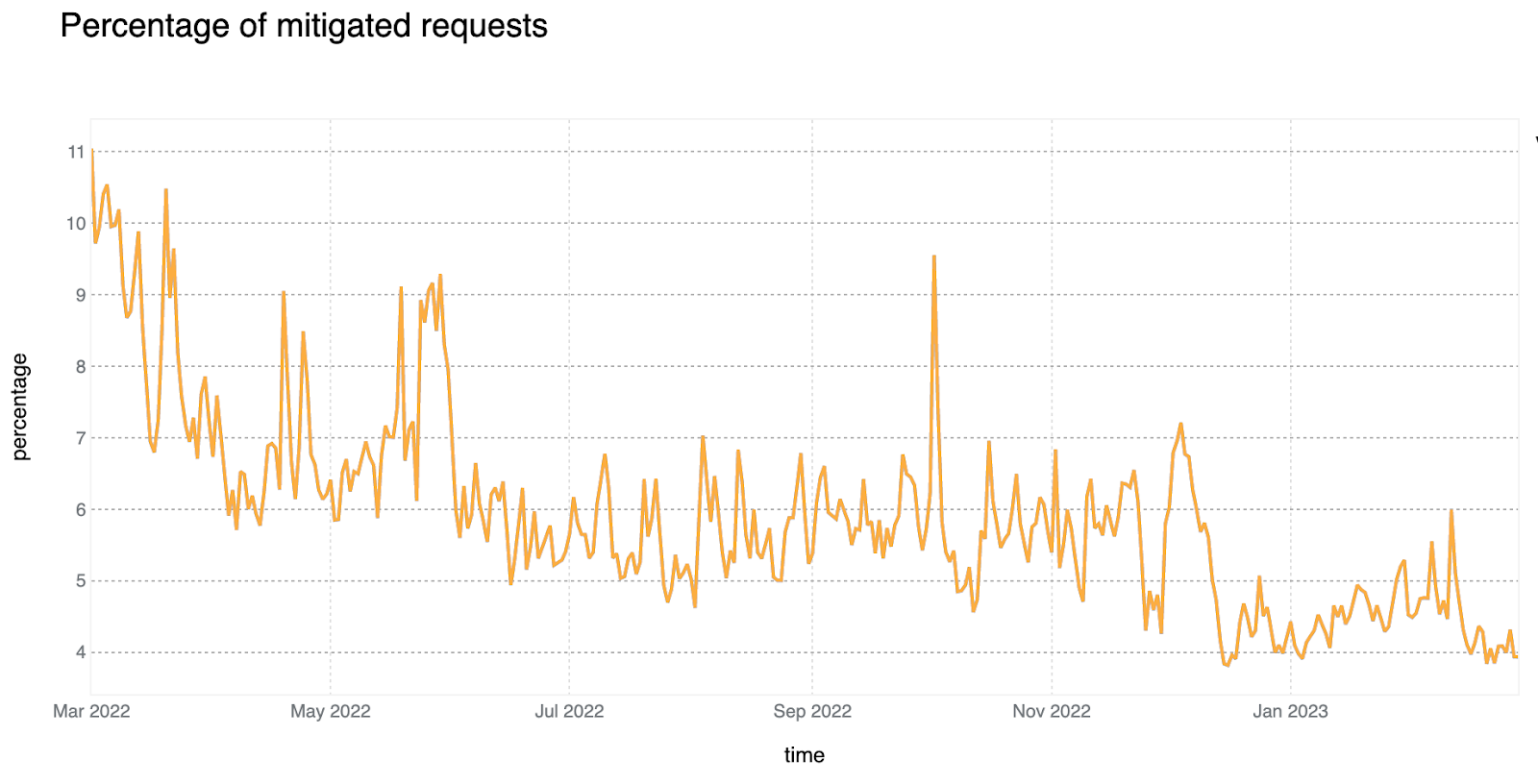

Keskmiselt 6% igapäevastest HTTP päringutest on piiratud

Vaadates kõiki Cloudflare'i võrguproxy kaudu edastatud HTTP-päringuid, leidsime, et piiratud päringute osakaal langes 6%-ni, mis on kaks protsendipunkti vähem kui eelmisel aastal. Vaadates ajavahemikku 2023. aasta algusest kuni tänaseni, näeme, et piiratud päringute osakaal on veelgi langenud 4-5%-ni. Allpool esitatud graafikul nähtavad suured piigid, näiteks juunis ja oktoobris, korreleeruvad sageli suurte DDoS-rünnakutega, mis on piiratud Cloudflare'ile. Huvitav on märkida, et kuigi piiratud liikluse osakaal on aja jooksul vähenenud, on piiratud päringute kogumaht olnud suhteliselt stabiilne, nagu on näidatud teisel alloleval graafikul, mis näitab pigem üldise netoliikluse kasvu kui pahatahtliku liikluse absoluutset vähenemist.

Tegevust BLOCK kohaldati otse 81% piiratud HTTP-päringutest, ülejäänud piirangud jagunesid erinevate CHALLENGE-tegevuste vahel.

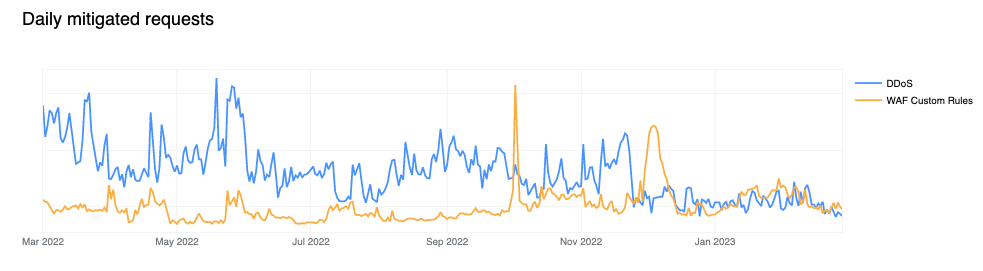

DDoS-rünnakute piirangud moodustavad üle 50% kogu piiratud liiklusest

Cloudflare pakub erinevaid turvaelemente, mida kliendid saavad oma rakenduste kaitsmiseks konfigureerida. Ei ole üllatav, et DDoS-i tõrje on endiselt suurim tegur, mis piirab HTTP-päringuid 7. kihi (rakenduskihi) tasemel. Alles eelmisel kuul (veebruaris 2023) teatati meile teadaolevalt suurimast DDoS-rünnakust, mis oli piiratud HTTP-päringute/sekundis (see konkreetne rünnak ei ole ülaltoodud graafikutel nähtav, kuna need on agregeeritud päevapõhiselt ja rünnak ise kestis vaid ~5 minutit).

Siiski on piiratud Cloudflare'i WAFi taotluste arv alates eelmisest aastast märkimisväärselt kasvanud ja moodustab nüüd peaaegu 41% piiratud taotlustest. Osaliselt võib seda seostada meie WAF-tehnoloogia arenguga, mis võimaldab meil tuvastada ja blokeerida laiemat hulka rünnakuid.

Tabeli formaat võrdluseks:

| Source | Percentage % |

|---|---|

| DDoS Mitigation | 52% |

| WAF | 41% |

| IP reputation | 4% |

| Access Rules | 2% |

| Other | 1% |

Palun pange tähele, et erinevalt eelmisest aastast on meie tooted ülaltoodud tabelis nüüd rühmitatud vastavalt meie turundusmaterjalidele ja 2022. aasta radarülevaates kasutatud rühmitustele. See mõjutab peamiselt meie WAF-toodet, mis koosneb WAFi kohandatud reeglitest, WAFi kiirusepiirangu reeglitest ja WAFi hallatavatest reeglitest. Eelmise aasta aruandes moodustasid need kolm funktsiooni 31% piirangutest.

Et mõista WAF-i piirangute arvu kasvu aja jooksul, võime vaadata ühe tasandi võrra sügavamale, kus selgub, et Cloudflare'i kliendid tuginevad üha enam WAF-i kohandatud reeglitele (endise nimega tulemüürireeglid), et piirata pahatahtlikku liiklust või kehtestada äriloogika blokeeringuid. Vaadake, kuidas oranž joon (firewallrules) allpool esitatud graafikul näitab aja jooksul järkjärgulist tõusu, samas kui sinine joon (l7ddos) on selgelt langustrendis.

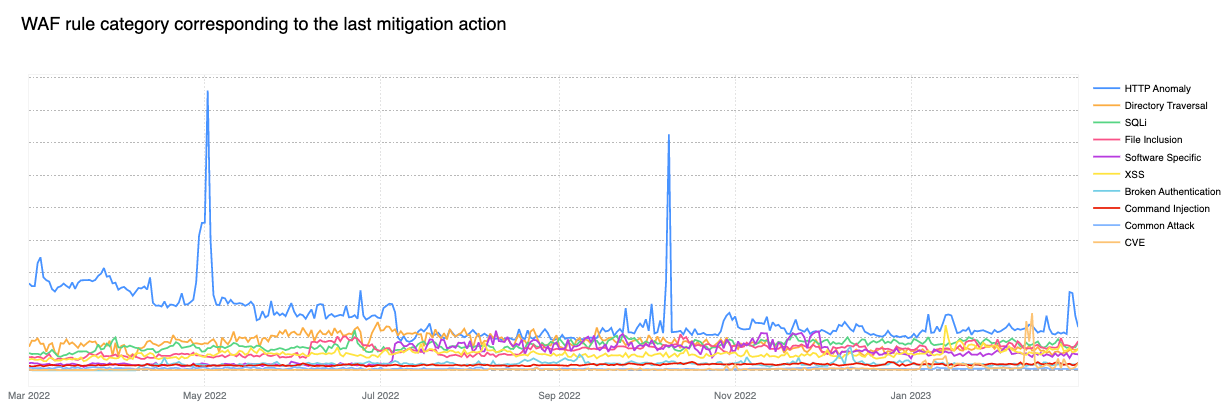

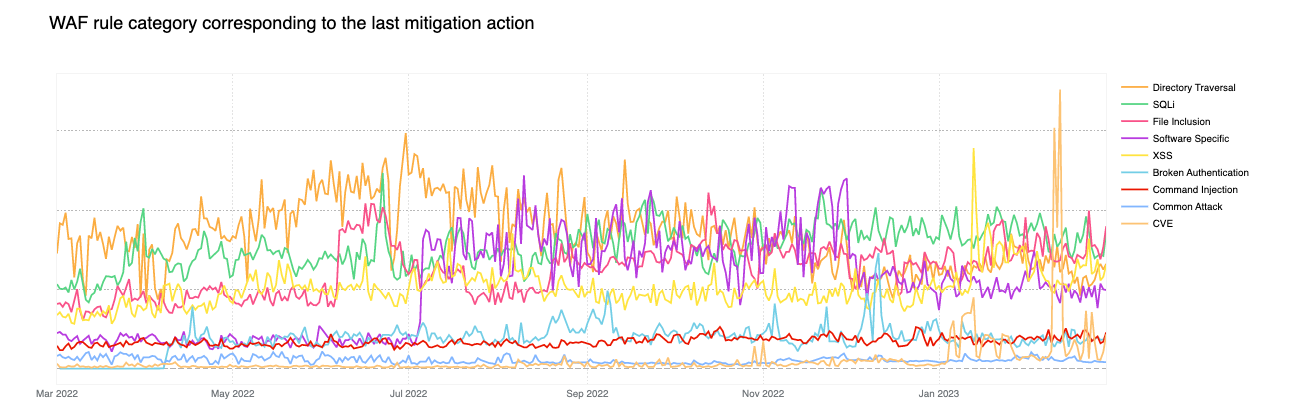

HTTP-anomaalia on kõige levinum 7. kihi ründevektor, mis piirab WAF-i

Märtsis 2023 vähenes HTTP-anomaaliate osakaal peaaegu 25 protsendipunkti võrra, kuna WAFi hallatavate reeglite abil vähendati seda liiklust märtsis 2023 30% võrra. HTTP-anomaaliate näideteks on näiteks väärkujundatud meetodite nimed, nullbaidimärgid päises, mittestandardsed pordid või POST-päringute puhul sisu nullpikkus. Seda võib seletada sellega, et HTTP-anomaalia signatuuridele vastavad botneti võrgud muudavad liiklusmustreid aeglaselt.

Eemaldades graafikult HTTP anomaalia joone, näeme, et ründevektorite jaotumine näeb 2023. aasta alguses palju tasakaalustatum välja.

Tabeli formaat võrdluseks (10 parimat kategooriat):

| Source | Percentage % (last 12 months) |

|---|---|

| HTTP Anomaly | 30% |

| Directory Traversal | 16% |

| SQLi | 14% |

| File Inclusion | 12% |

| Software Specific | 10% |

| XSS | 9% |

| Broken Authentication | 3% |

| Command Injection | 3% |

| Common Attack | 1% |

| CVE | 1% |

Eriti tähelepanuväärne on 2023. aasta veebruari lõpus täheldatud oranžikas joon (CVE-kategooria). See piik on tingitud kahe meie WAFi hallatava reegli järsust suurenemisest:

- Drupal - Anomaly:Header:X-Forwarded-For (id: d6f6d394cb01400284cfb7971e7aed1e)

- Drupal - Anomaly:Header:X-Forwarded-Host (id: d9aeff22f1024655937e5b033a61fbc5)

Need kaks reeglit on vastuolus ka CVE-2018-14774, mis näitab, et isegi suhteliselt vanad ja teadaolevad haavatavused on endiselt sageli potentsiaalselt parandamata tarkvara pahatahtliku ärakasutamise sihtmärgiks.

Teave bot-liikluse kohta

Viimase kaheteistkümne kuu jooksul on Cloudflare Bot Managementi lahendusse märkimisväärselt investeeritud. Uued funktsioonid, nagu kohandatav heuristika, täiustatud JavaScript-tuvastus, automaatne masinõppe mudeli uuendamine ja Cloudflare'i tasuta CAPTCHA asendaja Turnstile, parandavad iga päev meie inim-robotiliikluse klassifitseerimist.

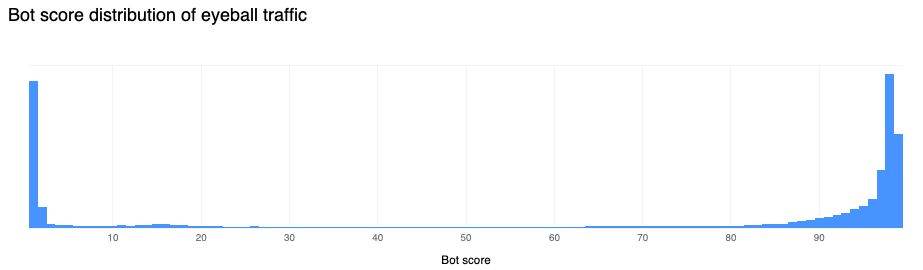

Meie usaldus klassifitseerimistulemuste suhtes on väga kõrge. Kui me joonistame 2023. aasta veebruari viimase nädala botiliikluse protsendid, leiame väga selge jaotuse, kus enamik taotlusi on klassifitseeritud kindlasti botidelt (vähem kui 30) või kindlasti inimestelt (üle 80) ning enamik taotlusi on tegelikult hinnatud 2 või üle 95.

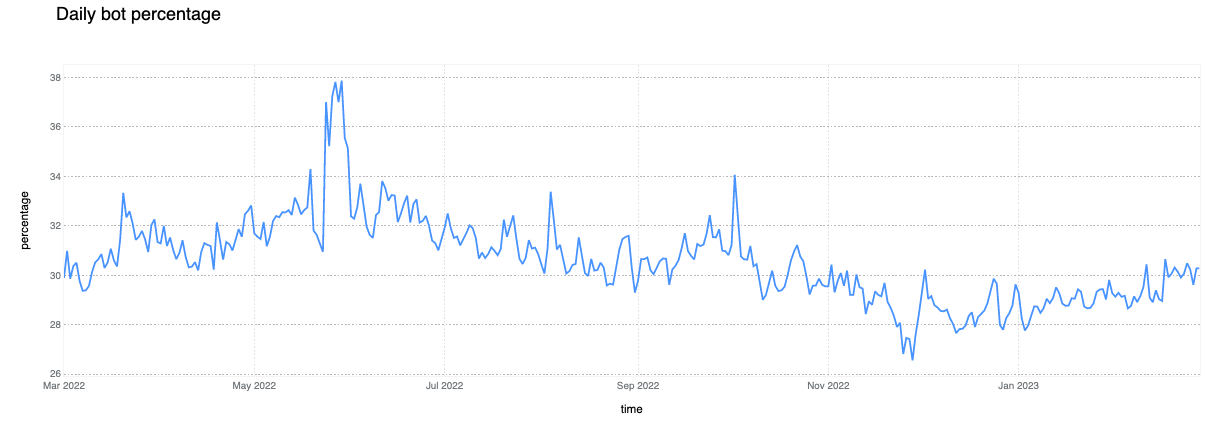

30% HTTP-liiklusest on automatiseeritud

2023. aasta veebruari viimasel nädalal liigitati 30% Cloudflare'i HTTP-liiklusest automaatseks, mis vastab ligikaudu 13 miljonile HTTP-päringule sekundis Cloudflare'i võrgus. See on 8 protsendipunkti võrra vähem kui eelmisel aastal samal perioodil.

Vaadates ainult bot-liiklust, leidsime, et ainult 8% oli loodud kontrollitud botide poolt, mis on 2% kogu liiklusest. Cloudflare haldab tuntud heade (kontrollitud) botide nimekirja, et kliendid saaksid hõlpsasti eristada hästi käituvaid botide pakkujaid nagu Google ja Facebook ning potentsiaalselt vähemtuntud või ebasoovitavaid botte. Praegu on nimekirjas 171 botit.

16% kontrollimata robotite HTTP-liiklusest on piiratud

Kontrollimata bot-liiklus sisaldab sageli haavatavuse skannerid, mis otsivad pidevalt kasutamisvõimalusi Internetis, ja seetõttu on peaaegu üks kuuendik sellest liiklusest piiratud, kuna mõned kliendid eelistavad piirata teavet, mida sellised tööriistad võivad potentsiaalselt saada.

Kuigi selliseid kontrollitud roboteid nagu googlebot ja bingbot peetakse üldiselt kasulikuks ja enamik kliente soovib neid lubada, näeme ka, et väike osa (1,5%) kontrollitud robotiliiklusest on piiratud. Selle põhjuseks on see, et mõned saidi administraatorid ei soovi, et nende saidi teatud osi roomatakse, ning kliendid tuginevad sageli WAFi kohandatud reeglitele, et seda äriloogikat jõustada.

Kõige tavalisem tegevus, mida kliendid kasutavad, on nende päringute blokeerimine (13%), kuigi meil on ka mõned kliendid, kes konfigureerivad CHALLENGE-tegevuse (3%), et tagada, et inimeste valepositiivseid päringuid saab vajaduse korral ikkagi täita.

Huvitav on ka märkida, et peaaegu 80% kogu piiratud liiklust liigitatakse bot-liikluseks, nagu on näidatud alloleval joonisel. Mõned võivad märgata, et 20% piiratud liiklusest, mis on klassifitseeritud inimliikluseks, on siiski väga suur, kuid enamik inimliikluse piiranguid luuakse WAFi kohandatud reeglitega ja on sageli tingitud sellest, et kliendid rakendavad oma rakendustes riigitasandi blokeerimist või muud sellega seotud õiguslikku blokeerimist. See on tavaline näiteks USA ettevõtete puhul, kes blokeerivad juurdepääsu Euroopa kasutajatele GDPRi järgimise eesmärgil.

API liikluse statistika

55% dünaamilisest (mitte vahemällu salvestatud) liiklusest on seotud APIdega

Nagu meie Bot Management lahenduse puhul, investeerime me ka API-punktide turvamise vahenditesse. Seda seetõttu, et suur osa HTTP-liiklusest on seotud API-dega. Tegelikult, kui arvestada ainult neid HTTP-päringuid, mis jõuavad allikasse ja ei ole vahemällu salvestatud, on kuni 55% liiklusest seotud API-ga, nagu eespool määratletud. See on sama metoodika, mida kasutati eelmise aasta aruandes, ja 55% jääb aasta-aastalt samaks.

Kui me vaatame ainult vahemällu salvestatud HTTP päringuid (need, mille vahemälu olekuks on HIT, UPDATING, REVALIDATED ja EXPIRED), leiame, et üllatuslikult on peaaegu 7% APIga seotud. Kaasaegsed API-pääsupunktide rakendused ja proxy'd, sealhulgas meie enda API-värava/vahejuhtimise funktsioonid, võimaldavad tegelikult väga paindlikku vahemälu loogikat, võimaldades nii kasutaja võtme vahemälu kui ka kiireid vahemälu korduskontrolle (näiteks iga sekundi tagant), mis võimaldab arendajatel vähendada serveripunktide koormust.

Kui lisada vahemällu salvestatud varad ja muud päringud, näiteks ümbersuunamised, väheneb see arv, kuid moodustab ikkagi 25% liiklusest. Allpool oleval graafikul on esitatud mõlemad API-liikluse vaatenurgad:

- Kollane joon: % API-liiklusest kõigi HTTP-päringute puhul. See hõlmab ümbersuunamisi, vahemällu salvestatud ressursse ja kõiki muid HTTP-päringuid;

- Sinine joon: % API-liiklusest vs. dünaamiline liiklus, mis tagastab ainult HTTP-vastuse koodi 200 OK;

<Täielik tekst: API liiklus viimase 12 kuu jooksul: % kõigist HTTP-päringutest ja % vastustest 200 HTTP-päringud ilma vahemälu salvestamiseta>

65% ülemaailmsest API-liiklusest genereeritakse veebilehitsejate kaudu.

Tänapäeval kasvab " Kõigepealt API" põhimõttel loodud veebirakenduste arv. See tähendab, et esialgu laaditakse ainult HTML-lehe skelettplaan ning enamik dünaamilisi komponente ja andmeid laaditakse eraldi API-kõnedega (nt AJAX). Nii on see ka Cloudflare'i enda armatuurlaual. Seda kasvavat rakendusparadigmat saab näha, kui analüüsida bot-liikluse osakaalu võrreldes API-liiklusega. Alloleval joonisel on näha, et suur osa API-liiklusest on loodud kasutajate poolt juhitud brauserite poolt, mida meie süsteem liigitab "inimese" hulka, kusjuures peaaegu kaks kolmandikku liiklusest on koondunud "inimese" vahemiku tippu.

<Täielik tekst: Bot-liikluse protsentuaalne jaotus võrreldes API-liiklusega>

Piiratud API-liikluse arvutamine on keeruline, sest me ei edasta päringut päritoluserveritele ja seega ei saa me tugineda vastuse sisu tüübile. Rakendades sama arvutust, mida kasutati eelmisel aastal, on veidi üle 2% API-liiklusest piiratud, võrreldes 10,2%ga eelmisel aastal.

HTTP-anomaalia ületab SQLi kui kõige tavalisema rünnaku vektori API-punktide vastu

Võrreldes eelmise aastaga ületavad HTTP-anomaaliad nüüd SQLi kui kõige populaarsema rünnakuvektori API-punktide vastu (pange tähele, et sinine joon oli graafiku alguses kõrgem, kui eelmise aasta aruanne avaldati). API-liikluse ründevektorid ei ole aasta jooksul järjepidevad ja näitavad suuremaid erinevusi võrreldes üldise HTTP-liiklusega. Näiteks märkige faili sisestamise katsete piik 2023. aasta alguses.

Kontode ülevõtmise rünnakute uurimine

Alates 2021. aasta märtsist on Cloudflare pakkunud oma WAFi osana volituste lekke tuvastamist. See võimaldab kliente teavitada (HTTP-päringu päise kaudu), kui tuvastatakse autentimispäring, mille kasutajanime/salasõna paar on teadaolevalt lekkinud. See on tavaliselt äärmiselt tõhus signaal botneti avastamiseks, mis teostab kontode ülevõtmiseks jõhkraid rünnakuid.

Kliendid kasutavad seda signaali ka siis, kui nad üritavad sisse logida kehtiva kasutajanime/salasõna paariga kahefaktorilise autentimise, salasõna lähtestamise või mõnel juhul täiustatud sisselogimiskatsete puhul, kui kasutaja ei ole volituste seaduslik omanik.

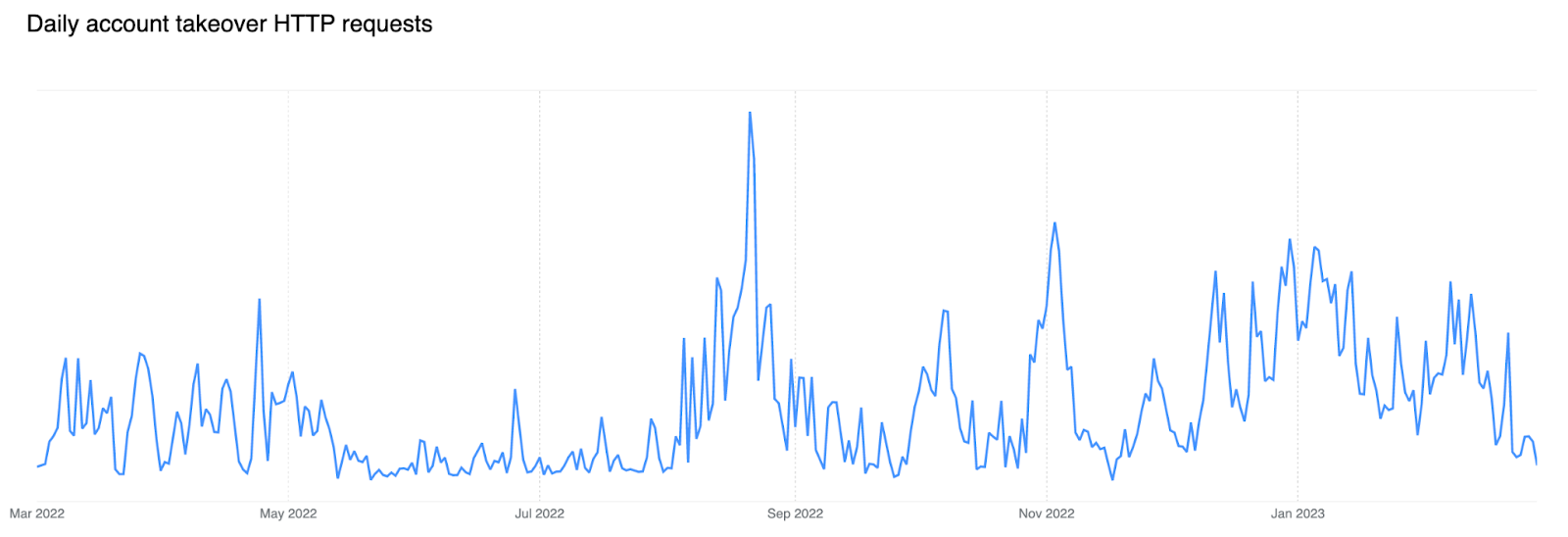

Brute force konto ülevõtmise rünnakud on tõusuteel

Kui me vaatame viimase 12 kuu jooksul esitatud vastavustaotluste suundumust, näeme 2022. aasta teisest poolest alates tõusu, mis viitab lõpp-punktide vastu suunatud pettuste arvu suurenemisele. Suuremahuliste brute force'i rünnakute ajal oleme näinud vastavuseid HTTP-päringutele, mille puhul lekivad mandaadid üle 12 KB minutis.

Meie volituste lekke tuvastamise funktsioonil on reeglid, mis vastavad järgmiste süsteemide autentimispäringutele:

- Drupal

- Ghost

- Joomla

- Magento

- Plone

- WordPress

- Microsoft Exchange

- Ühised reeglid, mis vastavad ühistele autentimise lõpp-punkti vormingutele

See võimaldab meil võrrelda ründajate tegevust, tavaliselt botnettide kujul, mis püüavad "häkkida" potentsiaalselt ohustatud kontosid.

Microsoft Exchange'i rünnatakse rohkem kui WordPressi

Peamiselt selle populaarsuse tõttu võiks eeldada, et WordPress on kõige enam ohustatud rakendus ja/või kõige rohkem toorelt kasutajakonto ülevõtmise liiklust. Kui me aga analüüsime eespool loetletud toetatud süsteemide reeglite vasteid, näeme, et pärast meie tüüpilisi allkirju on kõige sagedasemaks vasteks Microsoft Exchange.

Enamik rakendusi, mille vastu rakendatakse brute force -rünnakuid, kipuvad olema suure väärtusega varad ja Exchange'i kontod, mis meie andmetel on kõige tõenäolisem sihtmärk, peegeldavad seda suundumust.

Kui me vaatame volituste lekkimise liiklust lähtekoha riikide kaupa, siis on Ameerika Ühendriigid suure varuga esikohal. Võimalik, et märkimisväärne on Hiina puudumine esikohal, arvestades võrgu suurust. Ainus erand on Ukraina, mis oli 2022. aasta esimesel poolel enne sõda esikohal - kollane joon alloleval joonisel.