Cloudflare pakub palju turvafunktsioone, näiteks WAF, Botide haldamine, DDoS, Zero Trust ja palju muud! Seda tootepaketti pakutakse reeglite kujul, mis pakuvad põhilist kaitset tavaliste haavatavusrünnakute vastu. Neid reegleid konfigureeritakse ja jälgitakse tavaliselt domeenipõhiselt, mis on väga lihtne, kui räägime ühest, kahest, võib-olla kolmest domeenist (või sellest, mida meie Cloudflare'is nimetame "tsoonideks").

Tsoonide tasandi nähtavus ei ole mõnikord ajaefektiivne

Kui te olete Cloudflare'i klient, kelle kontrolli all on kümneid, sadu või isegi tuhandeid domeene, siis kulub teil tunde, et käia need domeenid ükshaaval läbi, jälgida ja konfigureerida kõiki turvafunktsioone. Me teame, et see on masendav, eriti meie ettevõtlusklientide jaoks. Seepärast kuulutasime eelmise aasta septembris välja Account WAF, mille abil saate luua ühe turvaregli ja rakendada seda korraga kõigi oma tsoonide konfiguratsioonide suhtes!

Account WAF-i kirjed lihtsustavad turvakonfiguratsioonide kasutuselevõttu. Sama filosoofiat järgides tahame anda oma klientidele võimaluse pakkuda nende konfiguratsioonide nähtavust või veelgi parem - nähtavust kogu HTTP-liiklusele.

Täna pakub Cloudflare turvalisuse paketi terviklikku ülevaadet, käivitades Account Security Analytics ja Account Security Events. Nüüd saate jälgida kõigi oma domeenide liiklust, saada kiiremini statistikat ja säästa tunde oma ajast.

Kuidas saavad kliendid täna turvaliiklust näha?

Seni kasutasid kliendid konto analüütika või sündmuste vaatamiseks kas juurdepääsu igale tsoonile eraldi, et kontrollida sündmusi ja analüütika armatuurlaudu, või kasutasid tsoonide GraphQL Analytics API-d või logisid andmete kogumiseks ja saatmiseks oma eelistatud salvestusteenuse pakkujale, kus nad said koguda, koondada ja graafiliselt esitada statistikat kõigist oma konto tsoonidest - juhul, kui out-of-the-box armatuurlauad ei olnud ette nähtud.

Tutvustame Konto turvalisuse analüüs ja sündmused

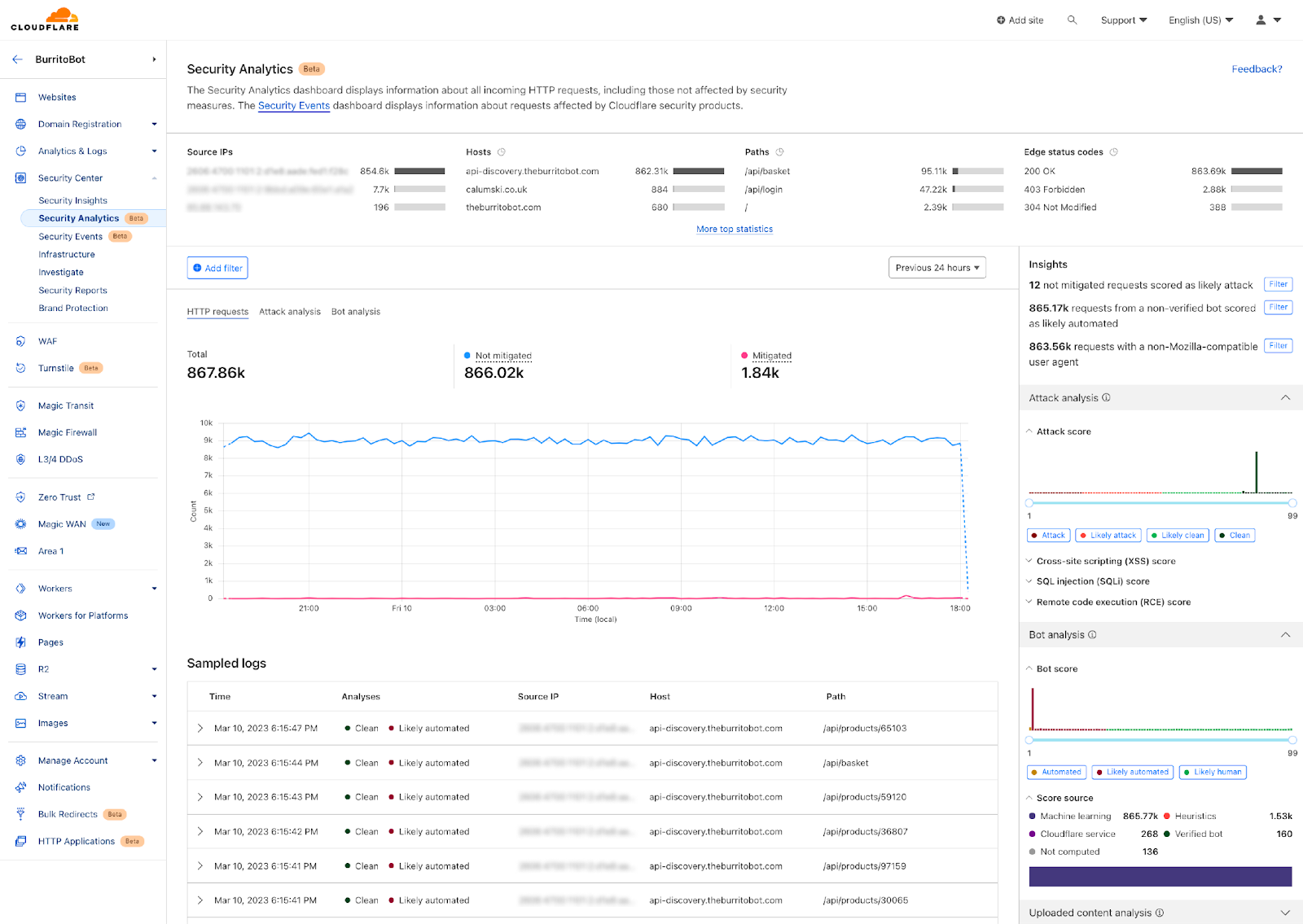

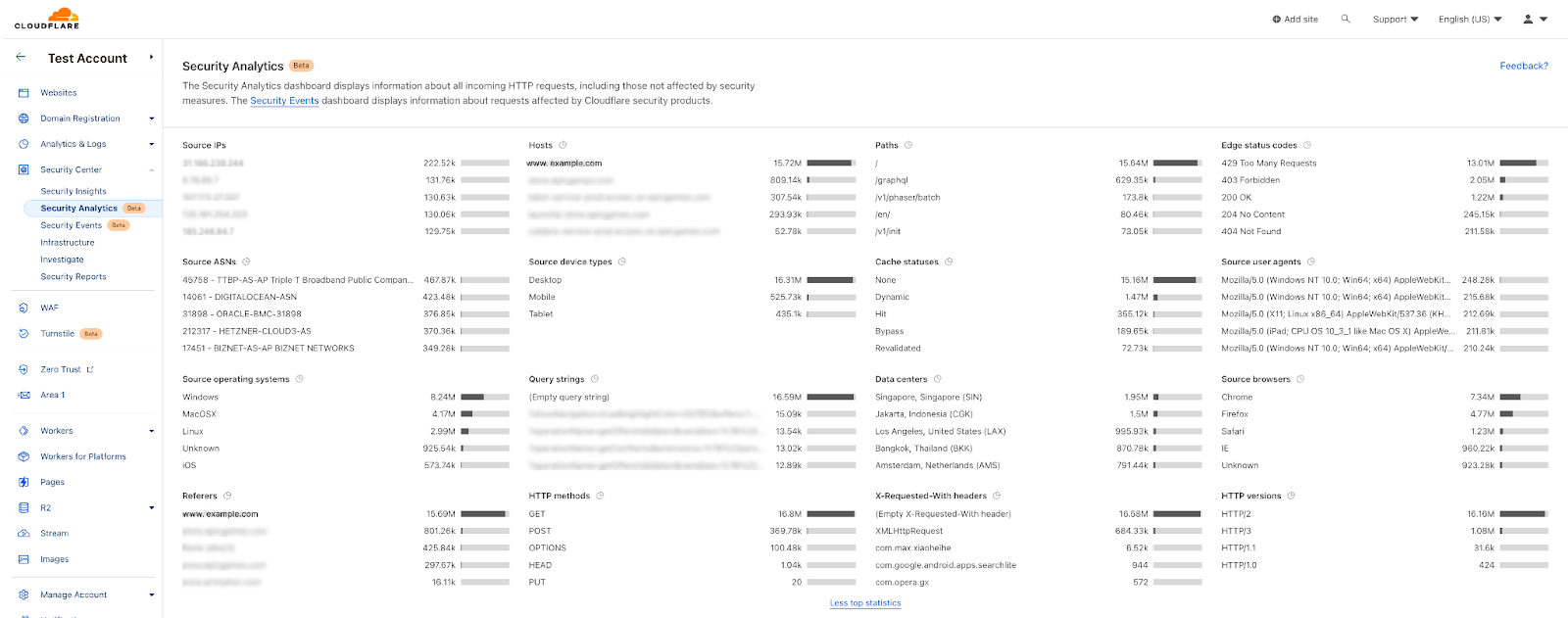

Uued vaated on turvalisusele keskendunud, andmepõhised armatuurlauad - sarnaselt tsoonitasandi vaadetega on mõlemal sarnased andmed, näiteks: selektiivsed logid ja ülemised filtrid paljude allikaparameetrite (nt IP-aadressid, host, riik, ASN jne) järgi.

Peamine erinevus nende kahe vahel on see, et Account Security Events keskendub iga teie tsooni praegustele konfiguratsioonidele, mis muudab piiratud päringute (reeglite vastused) vaatamise lihtsamaks. See samm on oluline tegelike ohtude ja valepositiivsete leidude eristamiseks ning optimaalse turvakonfiguratsiooni säilitamiseks.

Osa Security Events'i võimalustest on see, et see näitab sündmusi "teenuste kaupa", mis loetleb iga turvafunktsiooni (nt WAF, tulemüürireeglid, API Shield) turvalisusega seotud tegevusi ja sündmusi "tegevuse" järgi (nt lubada, blokeerida, vaidlustada).

Account Security Analytics pakub seevastu laiemat ülevaadet kogu HTTP-liiklusest kõigis kontotsoonides, sõltumata sellest, kas see liiklus on piiratud, st kas turvakonfiguratsiooni kaudu on võetud meetmeid, et takistada päringu jõudmist teie tsooni või mitte. See on oluline turvakonfiguratsiooni peenhäälestamiseks, võimalike valepositiivsete leidmiseks või uute tsoonide lisamiseks.

Vaade pakub ka kiireid filtreid või teavet selle kohta, mis on meie arvates huvitavad juhtumid, mida tasub kasutusmugavuse huvides uurida. Paljud selle vaate komponendid on sarnased Security Analytics'i tsoonitasandiga, mille me hiljuti kasutusele võtsime.

Selleks, et tutvuda komponentidega ja nende koostoimimisega, vaatame ühe reaalse näite.

Analüütikajuhend liikluse piikide uurimiseks

Liikluspiigid tekivad paljude kliendikontodega; põhjuse uurimiseks ja selle kontrollimiseks, mis on konfiguratsioonides puudu, soovitame alustada Analyticsist, kuna see näitab piiratud ja piiramata liiklust, ning piiratud päringute vaatamiseks, et kontrollida üksikasjalikult kõiki valepositiivseid päringuid, peate üle minema Security Events'ile (turvasündmused). Seda teeme käesolevas juhendis, alustades Analyticsist, leides piigid ja kontrollides, kas vajame täiendavaid piiravaid meetmeid.

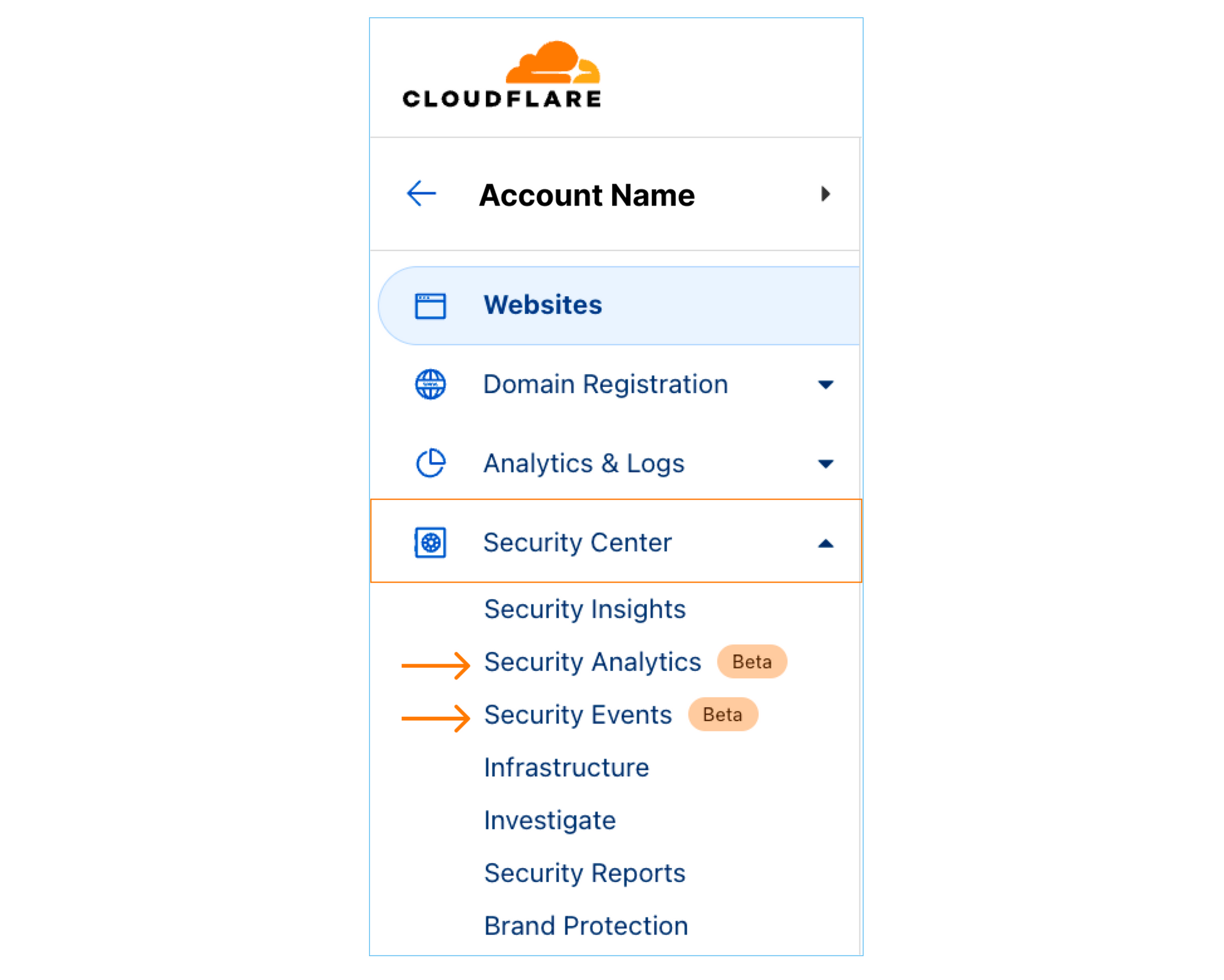

1. samm: Uute vaadete avamiseks logige sisse oma Cloudflare'i armatuurlauale ja valige konto, mida soovite jälgida. Külgribal leiate Security Analytics ja Security Events (Turvalisuse analüüsid ja turvasündmused) jaotises Security Centre (turvakeskus).

2. samm: Kui teie analüütikute armatuurlaual on olnud märkimisväärne piik liikluses võrreldes tavapärase liiklusega, on suur tõenäosus, et tegemist on 7. taseme DDoS-rünnakuga. Kui märkate seda, suurendage graafikul ajaintervalli.

Laiendades analüüsilehe ülaosas olevat N-sõlme N, saame teha mitmeid tähelepanekuid:

Me võime kinnitada, et tegemist on DDoS-rünnakuga, sest liikluse tipp ei tule ühelt IP-aadressilt, vaid see on jaotunud mitme lähte-IP-aadressi vahel. "Edge status code" näitab, et selle rünnaku suhtes on kohaldatud kiirusepiirangu reeglit ja tegemist on GET-meetodiga üle HTTP/2.

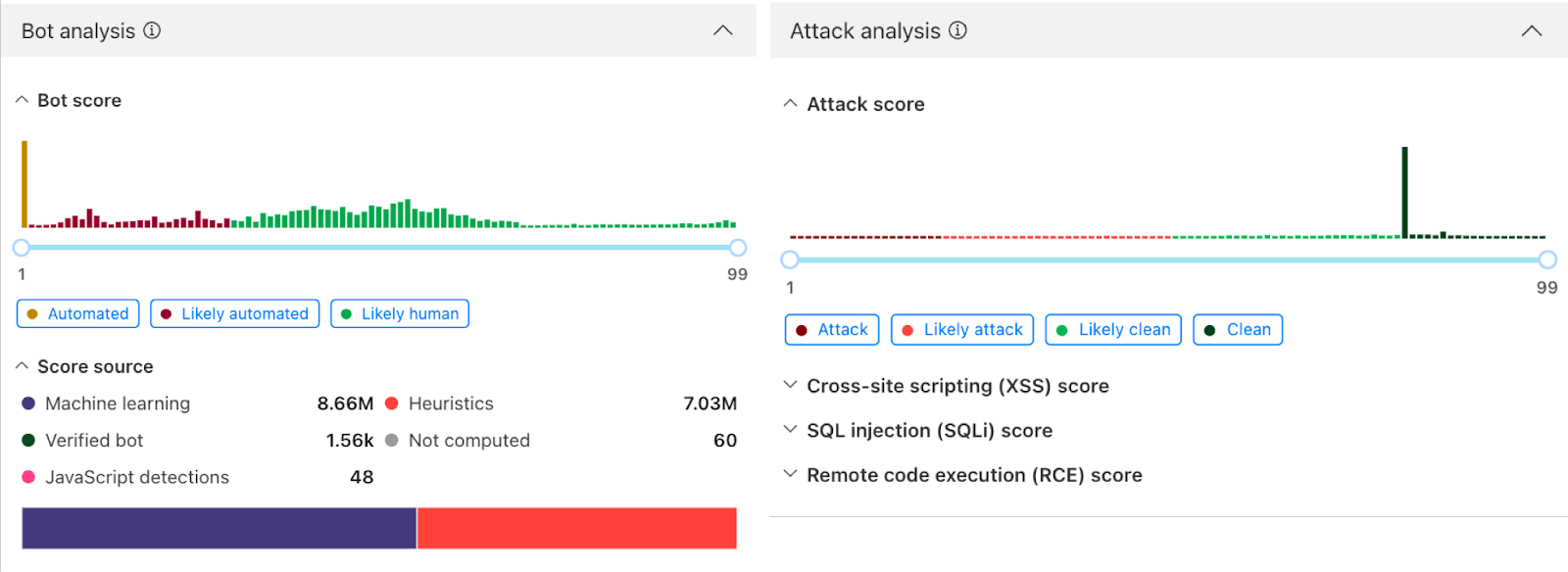

Vaadates analüütika parempoolset osa, näeme "Attack Analysis", mis näitab, et need päringud olid puhtad XSS-, SQLi- ja tavalistest RCE-rünnakutest. Bot Analysis näitab, et tegemist on Bot Scores'i jaotuse automatiseeritud liiklusega; need kaks toodet lisavad uurimisprotsessi veel ühe kihi. Siin saame hõlpsasti järeldada, et ründaja saadab puhtaid päringuid, kasutades suure mahuga rünnakut mitmest IP-aadressist, et muuta veebirakendus kättesaamatuks.

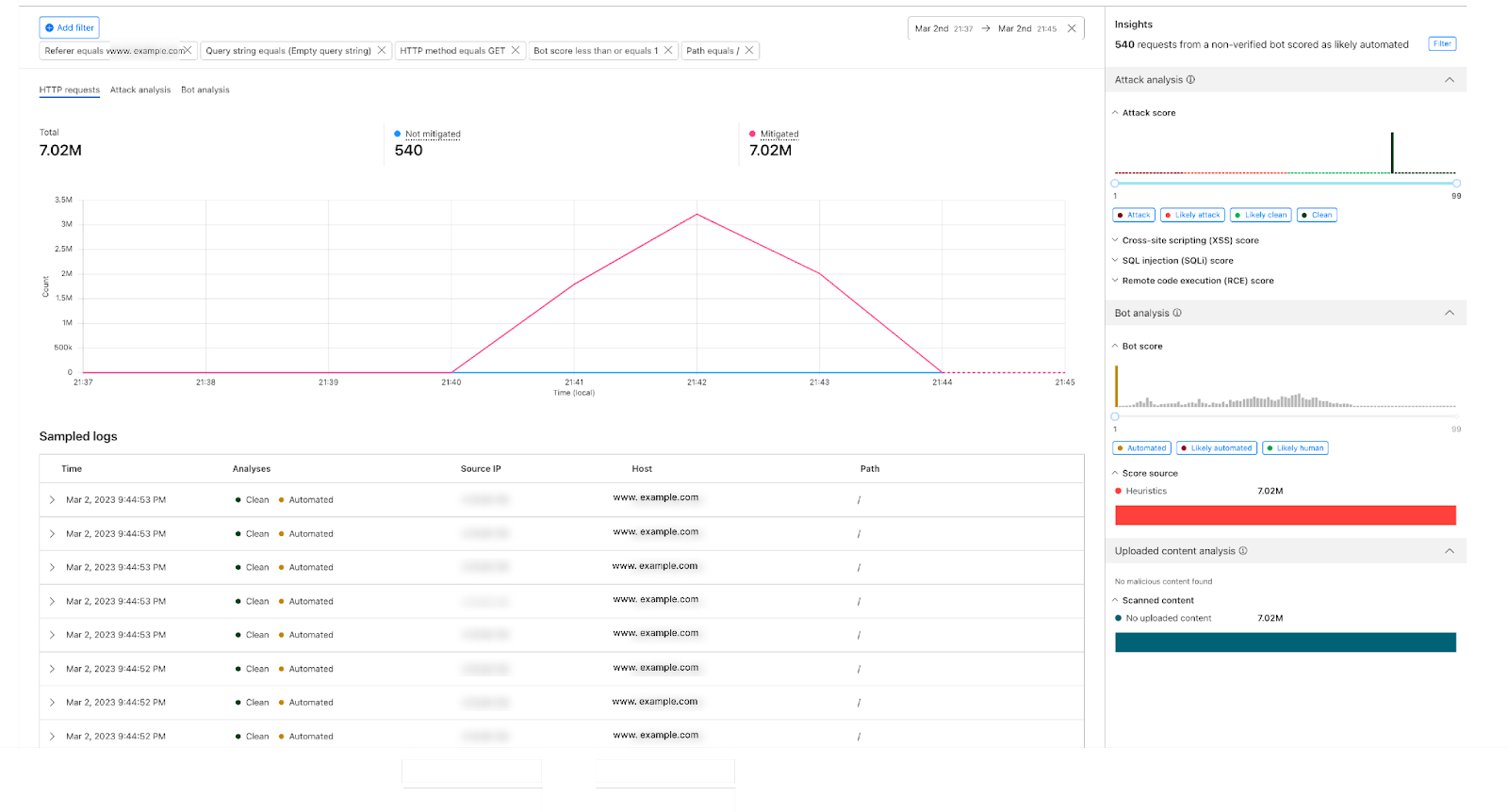

3. samm: Selle rünnaku puhul näeme, et meil on reeglid selle leevendamiseks ja tänu nähtavusele on meil vabadus kohandada oma konfiguratsioone, et end vajaduse korral paremini kaitsta. Me saame seda rünnakut filtreerida näiteks sõrmejälgede järgi: lisame filtri lingi `www.example.com` allikale, mis saab suure hulga päringuid, lisame filtri teele, mis on võrdne `/`, HTTP meetodile, päringustringile ja filtri automaatsele liiklusele bot'i skooriga, ja näeme järgmist:

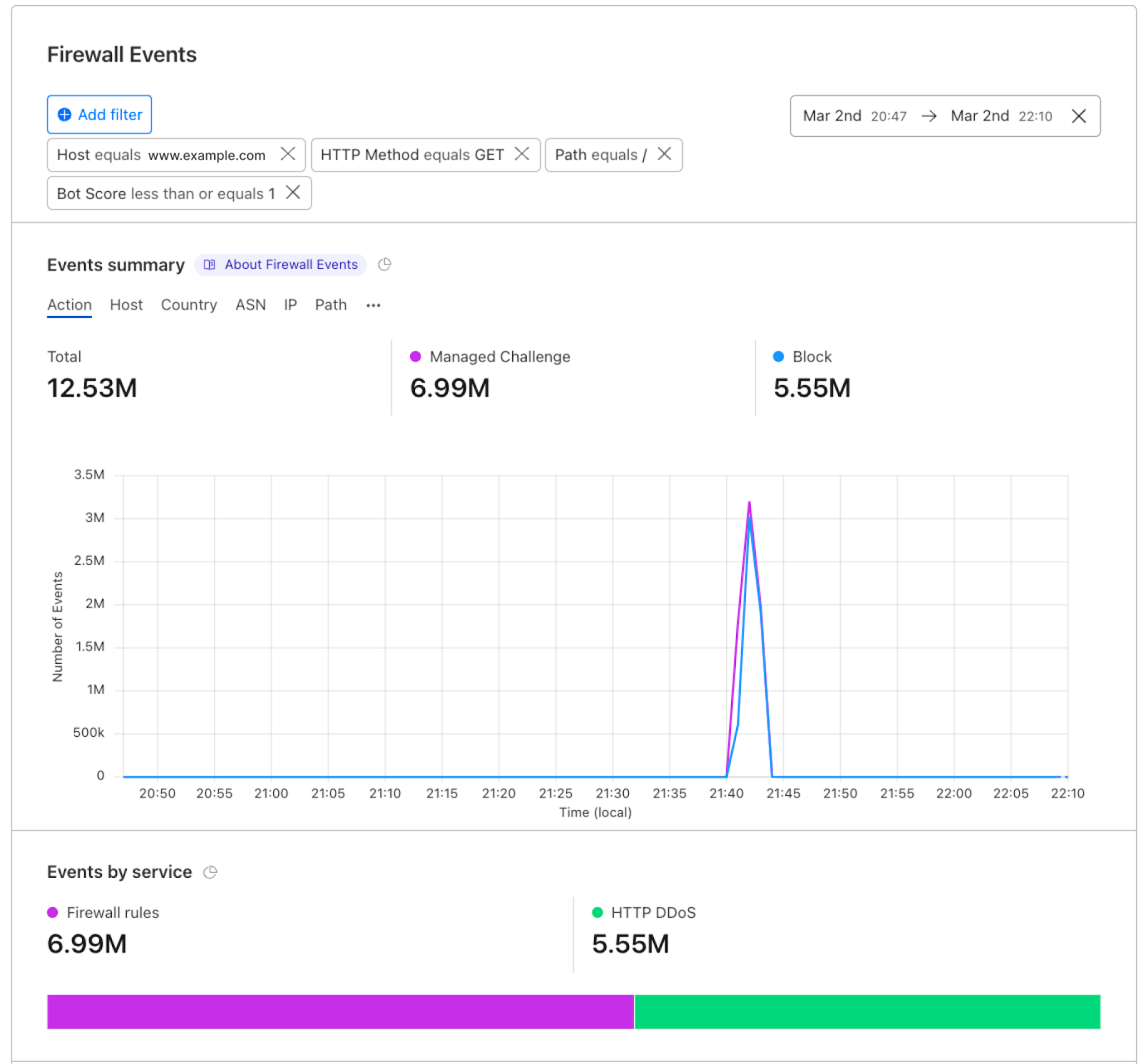

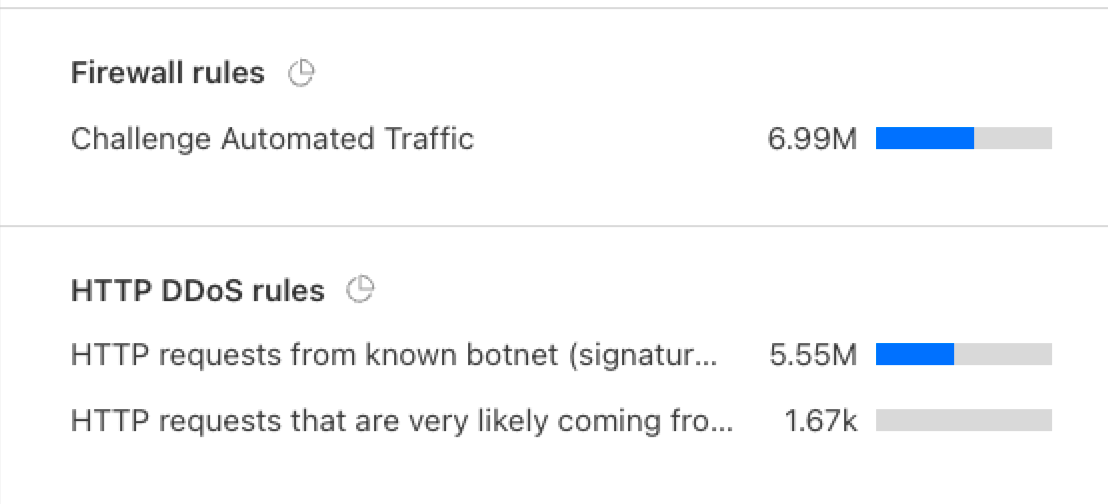

4. samm: Liikudes edasi turvasündmuste juurde, et suurendada meie piiranguid antud juhul, on hüppemudelit piiratud kahe tegevusega: Managed Challenge ja Block.

Piirang toimus: Täpsed reeglid kuvatakse kõige olulisemates sündmustes.

Kes saab uusi vaateid?

Alates sellest nädalast on kõigil meie ettevõtlusklientidel juurdepääs konto turvalisuse analüüsile ja turvasündmustele. Soovitame, et teil oleks Account Bot Management, WAF Attack Score ja Account WAF, et saada juurdepääs täielikule vaatepildile ja tegevustele.

Mis saab edasi?

Uus konto turvalisuse analüüs ja sündmused hõlmavad Cloudflare'i võrgu poolt genereeritud metaandmeid kõigi domeenide kohta ühes kohas. Järgmisel perioodil pakume paremat kogemust, et säästa meie klientide aega lihtsal viisil. Oleme praegu beetatestis, seega palun logige sisse armatuurlauale, vaadake tulemusi ja andke meile teada, mida arvate.