Cuando te despiertas por la mañana soñoliento y preocupado, recibes un correo electrónico urgente de una fuente aparentemente familiar y, sin pensártelo mucho, haces clic en un enlace donde no deberías. A veces es así de sencillo. Este método de phishing, existente desde hace más de 30 años, significa el desastre, ya se trate de tu cuenta bancaria personal o de tus redes sociales, donde un ciberdelincuente también puede intentar engañar a tu familia y tus amigos. O bien en tu empresa, con todo lo que eso implica al poner los sistemas y los datos en riesgo, con la interrupción de los servicios y todas las otras consecuencias subsiguientes. Tras nuestra publicación "50 marcas más utilizadas en ataques de phishing", a continuación te ofrecemos algunos consejos para detectar estas estafas antes de que caigas en ellas.

Todos somos humanos, y la respuesta y las interacciones con un correo electrónico malicioso continúan siendo la principal forma de infiltrarse en las organizaciones. Según CISA, el 90 % de los ciberataques empiezan con un correo electrónico de phishing, y las pérdidas de un tipo similar de ataque de phishing, conocido como ataque al correo electrónico corporativo (BEC), son un problema de 43 000 millones de dólares que afrontan las organizaciones. Una cosa es segura: los ataques de phishing son cada día más sofisticados gracias a nuevas herramientas como los bots de chat de IA y al uso extendido de diversas aplicaciones de comunicación (Teams, Google Chat, Slack, LinkedIn, etc.).

¿Qué es el phishing? Dónde empieza (el pie del hacker en la puerta)

Parece fácil, pero siempre es recomendable recordarlo con palabras sencillas. El phishing por correo electrónico es una técnica de engaño donde el atacante utiliza diversos tipos de cebo, como un enlace o un correo electrónico convincente, para engañar a las víctimas para que le proporcionen información confidencial o descarguen malware. Si el cebo tiene éxito (y el atacante simplemente requiere que funcione una sola vez) y la víctima hace clic en ese enlace, el atacante ya tiene un pie en la puerta para lanzar más ataques con consecuencias potencialmente devastadoras. El phishing general puede engañar a cualquiera, pero estos ataques también pueden tener un único objetivo, con información específica sobre la víctima, lo que denominamos spear phishing.

Algunos objetivos de ataques de phishing recientes incluyen Reddit, Twilio y también Cloudflare, que sufrió un ataque similar aproximadamente al mismo tiempo. En la publicación "Dinámicas de una estafa de phishing sofisticada y cómo la detuvimos" explicamos cómo gracias a nuestro propio uso de los productos Cloudflare One pudimos detenerlo. En algunos casos, un ordenador personal de un empleado utilizado como objetivo puede ser la puerta de entrada para los hackers y conllevar, unas semanas después, una filtración importante.

Algunas alertas destacadas incluyen, entre otras, la del National Cyber Security Centre (NCSC) del Reino Unido, que indica que los ataques de phishing tienen como objetivo personas y organizaciones de gran variedad de sectores. La Estrategia de Ciberseguridad Nacional de la Casa Blanca (Cloudflare está listo para este objetivo) también destaca estos riesgos. Alemania, Japón o Australia están trabajando para adoptar estrategias similares.

Sin más dilación, aquí tienes algunos consejos para protegerte contra los ataques de phishing.

Consejos para la protección en línea: cómo evitar sucumbir a las estafas de phishing

- Aplica una estrategia de "no hacer clic". Si recibes un correo electrónico de tu banco o de alguna agencia gubernamental como la Agencia Tributaria, en lugar de hacer clic en el enlace del correo electrónico, ve directamente al propio sitio web.

- Busca errores ortográficos o caracteres extraños en la dirección de correo electrónico del remitente. Los intentos de phishing a menudo se basan en dominios o correos electrónico de remitente similares para incitar al usuario a hacer clic. Las tácticas habituales incluyen letras adicionales o invertidas (microsogft[.]com), omisiones (microsft[.]com) o caracteres de aspecto similar (la letra o y el número 0, o micr0soft[.]com).

A continuación tienes un ejemplo clásico de suplantación de marca, que utiliza Chase como el cebo de confianza:

- Reflexiona antes de hacer clic en enlaces para "desbloquear cuenta" o "actualizar información de pago". Los servicios tecnológicos han sido uno de los principales sectores utilizados en las campañas de phishing. La razón es la gran cantidad de información personal que se puede encontrar en nuestras cuentas de correo electrónico, de almacenamiento en línea o de redes sociales. Antes de hacer clic en un enlace, pasa el cursor por encima y confirma que se trata de una URL con la que estás familiarizado.

- Desconfía de los mensajes relacionados con información financiera. Las instituciones financieras son el sector con mayor probabilidad de ser objetivo de ataques de phishing. Por lo tanto, espera un momento y evalúa cualquier mensaje que te solicite que aceptes o realices un pago.

- Recela de los mensajes que creen una sensación de urgencia. Los correos electrónicos o los mensajes de texto que te avisan acerca de la última oportunidad para recoger un paquete, o de la última oportunidad para confirmar una cuenta, probablemente son falsos. Como resultado del incremento de las compras en línea durante la pandemia, las empresas de venta minorista y de logística/envíos se han convertido en uno de los principales objetivos de estos tipos de intentos de ataque.

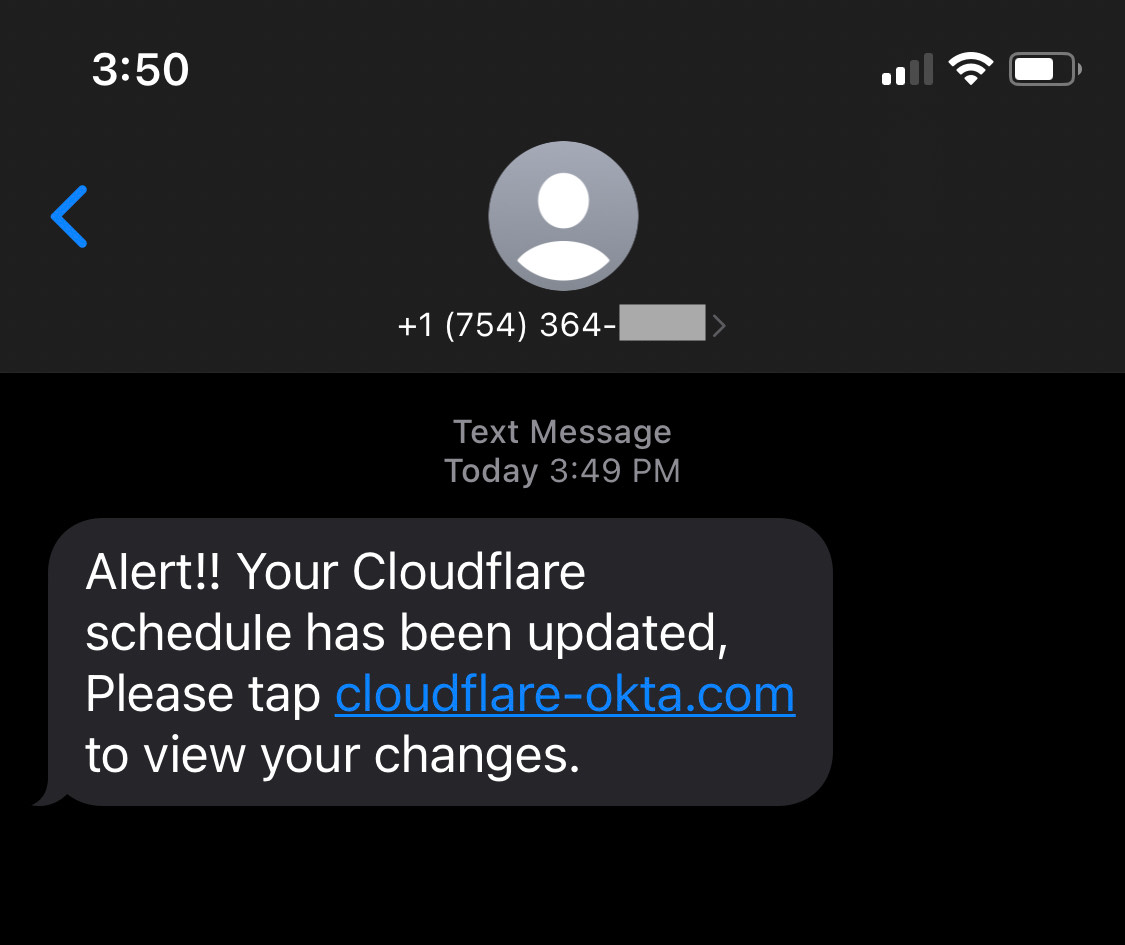

Las estafas relacionadas con la información financiera y con la entrega de paquetes suelen utilizar el ataque de phishing por SMS, o "smishing", donde el atacante utiliza mensajes SMS para intentar engañar a las víctimas. Cloudflare fue el objetivo de este tipo de phishing hace unos meses (y lo detuvimos). A continuación te mostramos un ejemplo de un mensaje de texto de ese ataque frustrado:

- Si una oferta suena demasiado bien para ser cierta, probablemente no lo es. Desconfía de las "ofertas por tiempo limitado" que prometan regalos, servicios exclusivos o viajes a Hawaii o las Maldivas. Los correos electrónicos de phishing apelan a nuestros sentidos de satisfacción, placer y emoción para engañarnos y hacer que tomemos decisiones precipitadas e irreflexivas. Estos tipos de tácticas son cebos para que un usuario haga clic en un enlace o proporcione información confidencial. Espera unos instantes, ni que sea unos segundos, y busca rápidamente la oferta en línea para comprobar si otras personas han recibido ofertas similares.

- Mensaje muy importante de una persona muy importante… Los correos electrónicos de phishing a veces imitan a personas de alto rango, que requieren que el destinatario realice una acción urgente como, por ejemplo, transferencias económicas o la compartición de credenciales. Examina atentamente los correos electrónicos con este tipo de solicitudes, y comprueba su autenticidad. Si el remitente es el director ejecutivo de una empresa, ponte en contacto con tu superior. Si se trata de un político que no conoces, evalúa la viabilidad de la solicitud antes de responder.

- El cuerpo del mensaje esté lleno de errores (pero ¡cuidado con las herramientas de IA!). Una gran número de errores de gramática, ortografía y sintaxis pueden indicar que un correo electrónico no procede de una fuente de confianza. Dicho esto, las herramientas de texto de IA lanzadas recientemente han facilitado a los hackers o ciberdelincuentes la creación de copias convincentes y sin errores.

- Correos electrónicos de estafa romántica. Son correos electrónicos donde los estafadores adoptan una identidad en línea falsa para lograr el afecto y la confianza de una víctima. También es posible que envíen un correo electrónico que parezca que han enviado por error, donde se solicita al destinatario que responda y se inicia una conversación con el timador. Esta táctica se utiliza para intentar engañar a las víctimas.

- Utiliza un programa de gestión de contraseñas. Los programas de gestión de contraseñas verificarán si el nombre de dominio coincide con lo que esperas, y te avisará si intentas rellenar tu contraseña en el nombre de dominio incorrecto.

Si quieres examinar con más detalle un correo electrónico de phishing potencial, puedes consultar nuestro centro de aprendizaje para comprender qué sucede cuando un correo electrónico no pasa los métodos de autenticación estándar como SPF, DKIM o DMARC.

Algunas tendencias adicionales relacionadas con Cloudflare, además de Las 50 marcas más suplantadas, proceden de Cloudflare Area 1. En 2022, nuestros servicios dedicados a la protección del correo electrónico identificaron e impidieron la entrada de 2300 millones de mensajes no deseados en los buzones de los clientes. Bloqueamos, de media, 6300 millones de mensajes cada día. Son casi 44 000 cada 10 minutos, que es el tiempo que se tarda en leer una publicación de blog como esta.

Normalmente, el tipo de amenazas por correo electrónico más utilizado (según los datos de Area 1 de enero de 2023) son: fraude de identidad, enlaces maliciosos, suplantación de marca, archivos adjuntos maliciosos, estafa, extorsión y ataque a cuentas, sin olvidarnos del phishing por teléfono.

El phishing por teléfono, o "vishing", es otra amenaza habitual, relacionada con la práctica de intentar engañar a las personas para que compartan información confidencial mediante llamadas telefónicas. Se hace creer a las víctimas que están hablando con una entidad de confianza, como por ejemplo, la autoridad tributaria, su empleador o una compañía aérea que utilicen. Aquí puedes obtener más información sobre cómo protegerte y proteger tu empresa contra el phishing por teléfono.

Otro tipo de ataque es el ataque de abrevadero, donde los hackers identifican sitios web utilizados habitualmente por los usuarios de una organización objetivo y a continuación ponen en riesgo esos sitios web para distribuir malware. A menudo están asociados con la explotación de la cadena de suministro.

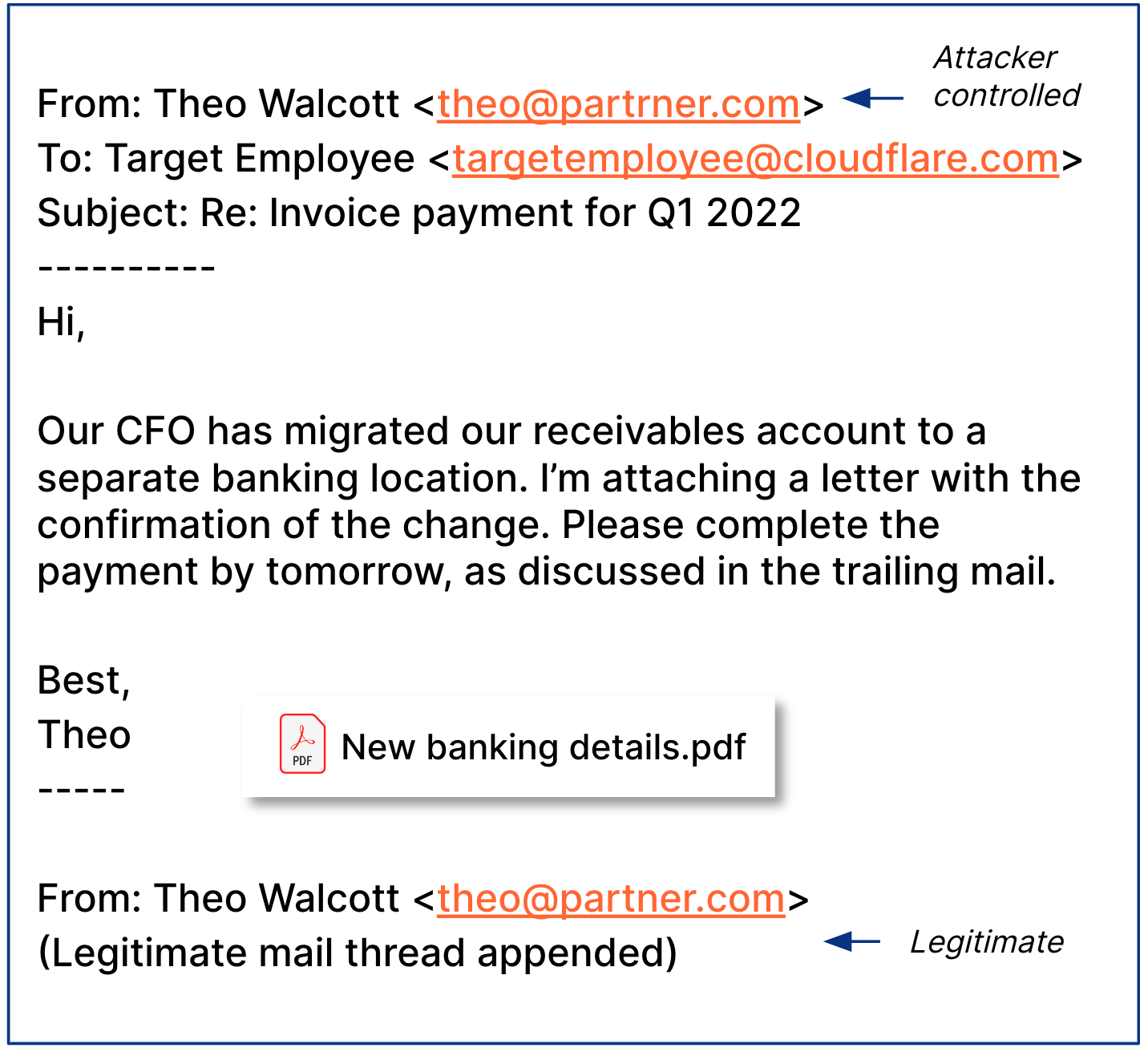

A continuación, mostramos un ejemplo de correo electrónico de phishing recibido por un proveedor real cuya cuenta de correo electrónico fue hackeada en lo que denominamos un fraude de factura de proveedor:

Por último, pero no por ello menos importante, nuestra lista de ejemplos incluye también el phishing de calendario, donde un timador podría utilizar una cuenta de correo electrónico en la nube para inyectar invitaciones falsas en los calendarios de los empleados objetivo. Los productos de nuestra solución Cloudflare Zero Trust permiten evitar estas amenazas.

Enfoque de aislamiento de enlaces del correo electrónico: una red de seguridad contra los ataques de phishing

Como escribimos recientemente para la CIO Week, también hay una posible red de seguridad, incluso si el usuario más preparado confunde un enlace malicioso por un enlace legítimo. Con el servicio de aislamiento del navegador de Cloudflare, el aislamiento de enlaces del correo electrónico convierte la seguridad del correo electrónico en la nube de Cloudflare en la solución más completa para la protección contra los ataques de phishing que van más allá del correo electrónico. Reescribe y aísla los enlaces que se podrían explotar, mantiene a los usuarios alerta avisándoles acerca de aquellos sitios web dudosos que están a punto de visitar, y protege contra el malware y las vulnerabilidades. Además, al más puro estilo de Cloudflare, se implementa con un solo clic. Consulta la publicación del blog relacionada para obtener más información.

Dicho esto, no todos los enlaces maliciosos proceden de los correos electrónicos. Si te preocupan los enlaces maliciosos que puedan llegar a través de la mensajería instantánea o de otras herramientas de comunicación (Slack, iMessage, Facebook, Instagram, WhatsApp, etc), Zero Trust y el aislamiento remoto del navegador son las soluciones que buscas.

Conclusión: más vale prevenir que curar

Como hemos observado, el correo electrónico es una de las herramientas más omnipresentes y también más explotadas que las empresas utilizan a diario. El uso de cebos para conseguir que los usuarios hagan clic en enlaces maliciosos de un correo electrónico ha sido una táctica habitual durante mucho tiempo para la gran mayoría de los ciberdelincuentes, desde las organizaciones criminales más sofisticadas hasta los atacantes menos experimentados. Por lo tanto, recuerda, cuando estés en línea:

Sé prudente. Estate preparado. Protégete.

Si quieres saber más sobre la seguridad del correo electrónico, puedes visitar nuestro Centro de aprendizaje o ponerte en contacto con nosotros para obtener una evaluación gratuita del riesgo de phishing para tu organización.