En Cloudflare, creemos que cada candidato, sea cual sea su afiliación política, debería poder llevar a cabo su campaña sin tener que preocuparse por el riesgo que suponen los ciberataques. Los atacantes maliciosos, como por ejemplo los delincuentes del estado-nación, los que buscan una recompensa económica, o los que no tienen nada mejor que hacer, a menudo no están conformes con nuestro objetivo y desean desatar el caos en el proceso democrático.

La protección de las bandejas de entrada es esencial para impedir los ataques

En los últimos años, estos delincuentes han utilizado el correo electrónico como su principal vector de amenaza para intentar perturbar las campañas electorales. Una rápida búsqueda en línea muestra cómo los delincuentes siguen activos intentando poner en riesgo las bandejas de entrada de los funcionarios electorales.1 La causa de más del 90 % de los daños causados a cualquier organización es un ataque de phishing. Por lo tanto, la protección de las bandejas de entrada es primordial. Un correo electrónico de phishing hábilmente elaborado, o un clic aislado, podría brindar a un atacante la oportunidad de ver información confidencial, de divulgar información falsa a los votantes o de robar donaciones de las campañas.

Para las elecciones de mitad de mandato de EE. UU. de 2022, Cloudflare protegió las bandejas de entrada de más de 100 campañas, funcionarios electorales y organizaciones públicas que prestan apoyo a las elecciones. Estas campañas incluyen desde nuevos funcionarios que aspiran a un puesto en sus elecciones locales a cargos políticos del gobierno nacional. Durante los tres meses previos a las recientes elecciones, Cloudflare procesó más de 20 millones de correos electrónicos e impidió que unos 150M ataques de phishing accedieran a las bandejas de entrada de los funcionarios de campaña.

Las campañas políticas son un objetivo constante de ataques

Algunas campañas sufren más ataques que otras. Por ejemplo, la campaña de un político específico aspirante a la reelección en el senado nacional vio cómo los miembros de su personal recibían de media más de 35 correos electrónicos maliciosos al día. Estos ataques de phishing no tenían como objetivo únicamente la obtención de credenciales, sino también intentar suplantar a los funcionarios. En un periodo de tres meses, observamos más de 10 000 correos electrónicos enviados que utilizaban los nombres de los candidatos sin su permiso.

Estas son las métricas que observamos en la campaña de un senador que fue un objetivo frecuente de los ataques de phishing.

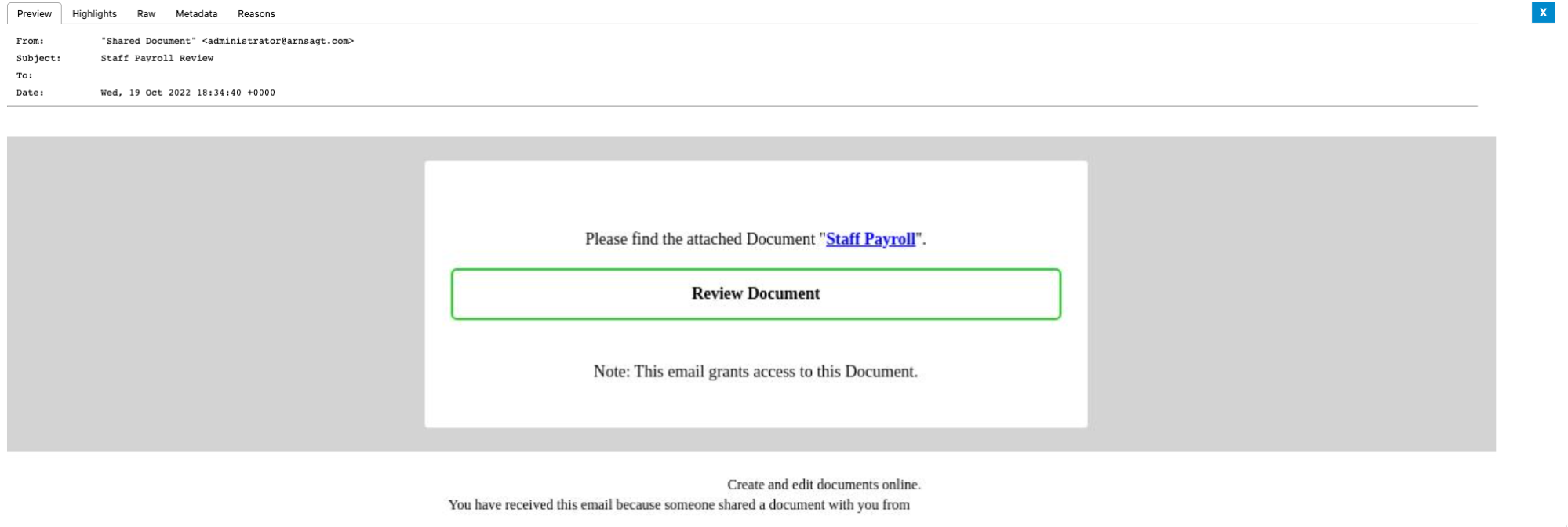

En el caso de un aspirante a un puesto en la Cámara de Representantes de EE. U.U., observamos que los miembros de su personal recibían un correo electrónico con el asunto “Revisión de nómina del personal” y les pedían que accedieran a un enlace del documento.

A simple vista, sería difícil distinguirlo de un correo electrónico interno legítimo. Contenía un pie de correo electrónico válido y la marca de la campaña. No obstante, los modelos de Area 1 encontraron varias discrepancias en los metadatos del correo electrónico y lo marcaron como malicioso.

Nuestros modelos consideraron que el dominio que enviaba estos correos era sospechoso, basándose en su similitud con el correo electrónico real de la campaña del representante. Es lo que llamamos "proximidad de dominio". Además, al analizar el enlace encontrado en el correo, descubrieron que hacía poco que se había registrado, lo que aumentó las sospechas acerca de su validez.

Teniendo en cuenta toda esta información, Area 1 se aseguró de que el correo electrónico nunca llegara al buzón de ningún miembro del personal de la campaña. De esta forma, evitó la pérdida de datos y de dinero.

Otro ataque habitual que observan las campañas es el uso de archivos adjuntos maliciosos. Estos archivos pueden contener desde ransomware a cargadores de datos. El objetivo es ralentizar la campaña del político o exfiltrar información confidencial.

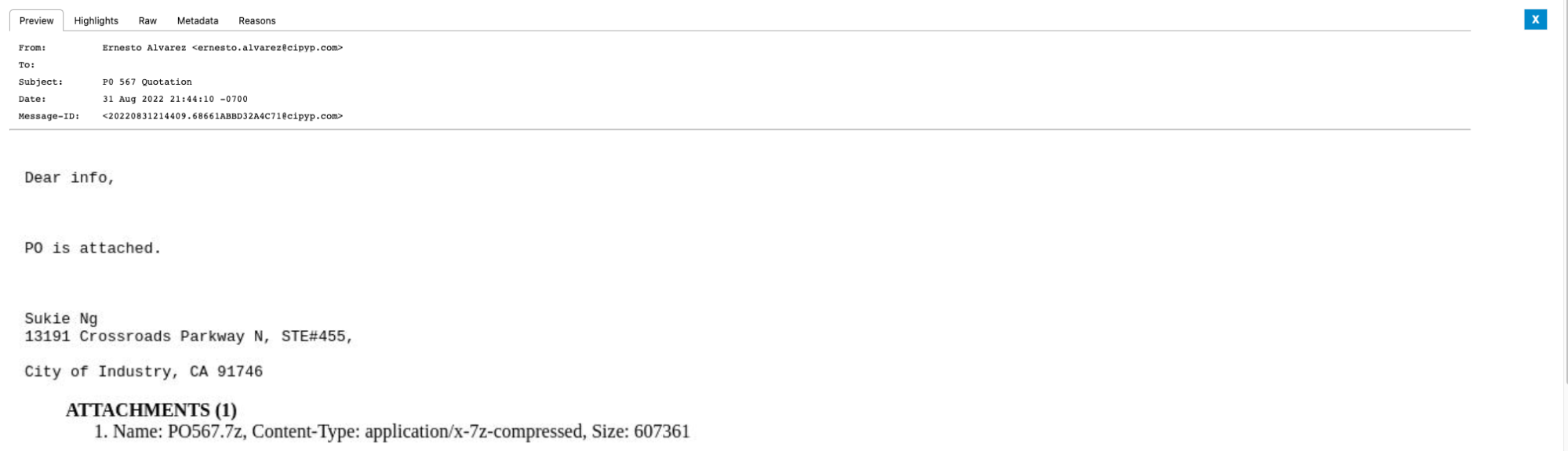

Para desviar la atención del destinatario, los atacantes cambiarán la extensión del archivo adjunto o indicarán en el texto del correo electrónico que el archivo adjunto corresponde a algo más inocuo. Observamos esto en la práctica en el caso de otra campaña, donde un miembro del personal recibió un correo electrónico selectivo donde se le pedía que descargará una orden de compra.

Alguien que procesa cientos de órdenes de compra al día no tiene tiempo para analizar a fondo cada correo electrónico que recibe. Su objetivo será realizar los pagos, para que las operaciones no se detengan. Los modelos de Area 1 ahorraron tiempo al empleado y consideraron que este correo electrónico era malicioso.

Para empezar, nuestros modelos observaron que el archivo adjunto era un archivo 7-Zip de nombre PO567.7z. La mayoría de las órdenes de compra se envían como PDF, por lo que el hecho de que fuera un archivo comprimido 7z era preocupante. Otra información que los modelos consideraron anómala fue la opinión deficiente. El correo no solo contenía un flagrante error gramatical (p. ej., "Estimado amiog:”), sino que el tono del mensaje no era el adecuado, ya que faltaba la información que se suele encontrar en los correos electrónicos de órdenes de compra legítimos.

Todas estas señales, junto con el hecho de que era la primera vez que el destinatario recibía una comunicación del remitente, hizo que Area 1 impidiera que el correo electrónico llegará al buzón.

Estos ejemplos demuestran cómo estas campañas confían en Cloudflare. Nuestra capacidad para explorar millones de correos electrónicos y evitar que los correos peligrosos lleguen a los buzones, al mismo tiempo que permitimos que los correos seguros lleguen a sus destinatarios correspondientes sin interrupciones, es el motivo por el que tantas campañas han elegido el producto Cloudflare Area 1 para proteger su buzones y, por extensión, las instituciones democráticas.

Solución Cloudflare Area 1

Todo esto es posible gracias a los algoritmos de aprendizaje automático y de descubrimiento preventivos de campañas de Area 1, que analizan diversas señales de amenaza, desde los archivos adjuntos del correo electrónico, pasando por el dominio del remitente, a la opinión en el propio correo electrónico, a fin de evaluar si un correo electrónico es o no malicioso.

Area 1 también se puede implementar fácilmente, lo que garantiza que las campañas están inmediatamente protegidas. No es necesario perder el tiempo configurando hardware, agentes o dispositivos. Cloudflare también sabe que las campañas electorales tienen dificultades para aplicar los controles adecuados de autenticación e higiene del correo electrónico, estipulados por los estándares del sector (por ejemplo, SPF/DKIM/DMARC).

Estos pueden ser complejos y su implementación llevar tiempo. Además, la rapidez del ciclo de nuevas campañas dificulta aún más configurar los controles adecuados de autenticación del correo electrónico que cumplan las mejores prácticas del sector. Por lo tanto, es aún más imprescindible garantizar la aplicación de controles técnicos de entrada eficientes contra los ataques de phishing y los ataques basados en el correo electrónico, para permitir que las campañas se centren en lo que es más importante: difundir su mensaje a sus constituyentes de la forma más efectiva y segura posible.

Sabemos que los aspirantes a servidores públicos son un objetivo deseado para los delincuentes que desean perturbar el proceso democrático.

En Cloudflare, creemos en mejorar internet, y esto significa garantizar que las bandejas de entrada sigan estando protegidas. Si quieres saber más sobre cómo funciona Area 1 y otras de nuestras soluciones para proteger las bandejas de entrada, echa un vistazo a la página del producto Area 1 aquí.