Hace poco más de una década tuvo lugar el lanzamiento de Cloudflare en la conferencia TechCrunch Disrupt. En aquel momento, hablamos de tres principios básicos que diferenciaban a Cloudflare de los proveedores de seguridad tradicionales: mayor seguridad, mejor rendimiento y facilidad de uso. Esta última particularidad es parte fundamental en cada decisión que tomamos, y no iba a ser diferente para Cloudflare Tunnel.

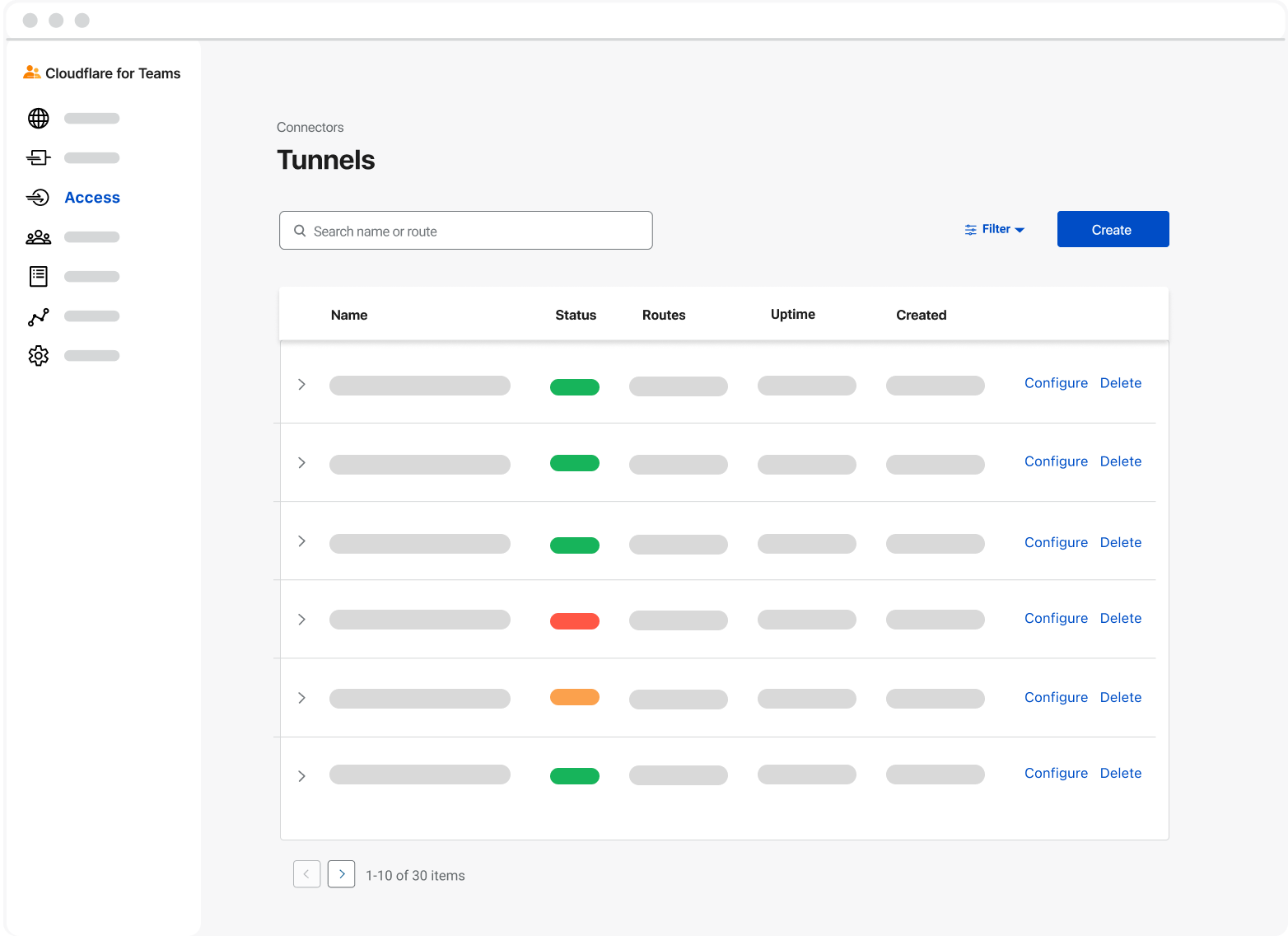

Por eso, estamos encantados de anunciar hoy que la creación de túneles, que antes requería hasta 14 comandos en el terminal, se puede llevar ahora a cabo con solo tres sencillos pasos, directamente desde el panel de control Zero Trust.

Si te parece suficiente, ve directamente a registrarse/teams para desconectar tu VPN y empezar a crear tu red privada con Cloudflare. Si quieres conocer nuestras motivaciones para este lanzamiento y lo próximo que vamos a desarrollar, sigue leyendo.

Nuestro conector

Cloudflare Tunnel es la forma más sencilla de conectar tu infraestructura a Cloudflare, ya sea un servidor HTTP local, servicios web servidos por un clúster de Kubernetes o un segmento de red privado. Esta conectividad es posible gracias a nuestro conector de código abierto ligero, cloudflared. Por diseño, nuestro conector ofrece alta disponibilidad, y crea cuatro conexiones de larga duración a dos centros de datos distintos dentro de la red de Cloudflare. Esto significa que si una conexión individual, un servidor o un centro de datos dejan de funcionar, no pasará lo mismo con tu red. Los usuarios también pueden mantener la redundancia dentro de su propio entorno al implementar varias instancias del conector en caso de que un solo servidor deje de funcionar por una u otra razón.

Tradicionalmente, la mejor manera de implementar nuestro conector era con la CLI de cloudflared. Hoy, estamos encantados de anunciar que hemos lanzado una nueva solución para crear, implementar y gestionar túneles en remoto, y configurarlos directamente desde el panel de control Zero Trust. Esta nueva solución permite que nuestros clientes proporcionen una red Zero Trust a su plantilla en 15 minutos o menos.

¿CLI? ¿GUI? ¿Por qué no ambos?

Las interfaces de línea de comandos son excepcionales en aquello que hacen. Permiten que los usuarios emitan comandos en su consola o terminal, e interactúen directamente con el sistema operativo. Esta precisión otorga a los usuarios un control exacto sobre las interacciones que puedan tener con un determinado programa o servicio, cuando sea necesaria esta exactitud.

No obstante, también necesitan una mayor curva de aprendizaje y pueden ser menos intuitivos para nuevos usuarios. Esto implica que los usuarios deben investigar minuciosamente las herramientas que quieren utilizar antes de probarlas. Muchos usuarios no pueden permitirse el lujo de realizar una investigación a ese nivel, solo para probar un programa y darse cuenta de que no responde a su problema.

Por el contrario, las GUI, como nuestro panel de control Zero Trust, te dan la opción de aprender sobre la marcha. Apenas se necesitan, si acaso, conocimientos del programa para empezar a usarlo. Los usuarios llegan de forma intuitiva a los resultados que desean, y solo necesitan investigar cómo y por qué completaron ciertos pasos una vez están seguros de que esta solución responde a su problema.

Cuando lanzamos por primera vez Cloudflare Tunnel, tenía menos de diez comandos distintos para empezar. Ahora tenemos mucho más, además de un sinfín de nuevos casos de uso para invocarlos. Con esto, lo que solía ser una biblioteca CLI fácil de utilizar se ha convertido en algo más complejo de usar para los usuarios que acaban de descubrir nuestro producto.

Simples errores tipográficos llegaban a frustrar muchísimo a algunos usuarios. Por ejemplo, imaginemos que un usuario necesita anunciar rutas IP para su túnel de red privada. Puede ser difícil tener que recordar cloudflared tunnel route ip add <IP/CIDR>. Con el panel de control Zero Trust, puedes olvidarte de la semántica de la biblioteca CLI. Todo lo que necesitas saber es el nombre de tu túnel y el rango de red que quieres conectar a través de Cloudflare. Simplemente escribe my-private-net (o como quieras llamarlo), copia el script de instalación e introduce tu rango de red. Es así de sencillo. Si escribes por error una IP o un bloque CIDR no válidos, el panel de control te mostrará un error legible para humanos y te devolverá al camino correcto.

Tanto si prefieres CLI como la GUI, al final te dan el mismo resultado, pero por diferentes medios. Cada uno de ellos tiene su mérito, y lo ideal es que los usuarios saquen lo mejor de ambos mundos en una sola solución.

Eliminar los puntos de fricción

Los túneles solían necesitar un archivo de configuración gestionado en local para enrutar las solicitudes a los destinos apropiados. Este archivo de configuración nunca se creaba por defecto, pero era necesario para casi todos los casos de uso. Por ello, los usuarios tenían que utilizar la línea de comandos para crear y rellenar su archivo de configuración utilizando ejemplos de la documentación para desarrolladores. Según se han ido añadiendo funciones en cloudflared, los archivos de configuración se han vuelto poco manejables. Entender los parámetros y valores que hay que incluir, así como dónde incluirlos, se ha convertido en un problema para los usuarios. Estos problemas solían ser difíciles de detectar a simple vista, y los usuarios tenían muchas dificultades para solucionarlos.

También hemos querido mejorar el concepto de permisos de túnel con nuestra última versión. Antes, los usuarios tenían que gestionar dos tokens distintos: el archivo cert.pem y Tunnel_UUID.json. En resumen, cert.pem, emitido durante el comando cloudflared tunnel login, otorgaba la capacidad de crear, eliminar y catalogar túneles para su cuenta de Cloudflare a través de la CLI. Tunnel_UUID.json, emitido durante el comando cloudflared tunnel create <NAME>, daba la capacidad de ejecutar un túnel determinado. Sin embargo, como ahora los túneles se pueden crear directamente desde tu cuenta de Cloudflare en el panel de control Zero Trust, ya no es necesario autenticar tu origen antes de crear un túnel. Esta acción ya se realiza durante el evento de inicio de sesión de Cloudflare.

Con el lanzamiento de hoy, los usuarios ya no tienen que gestionar los archivos de configuración o los tokens en local. En su lugar, Cloudflare lo gestionará por ti en base a las entradas que proporciones en el panel de control Zero Trust. Si los usuarios escriben un nombre de host o un servicio, lo sabrán antes de intentar ejecutar su túnel, lo cual ahorra tiempo y problemas. También gestionaremos tus tokens por ti, y si necesitas actualizar tus tokens en algún momento en el futuro, también rotaremos el token en tu nombre.

Zero Trust con cliente o sin cliente

Solemos referirnos a Cloudflare Tunnel como un "acceso directo" a nuestra plataforma de Zero Trust. Una vez conectado, puedes emparejarlo perfectamente con WARP, Gateway o Access para proteger tus recursos con políticas de seguridad Zero Trust, para que así cada solicitud se valide con las reglas basadas en dispositivos e identidades de tu organización.

Zero Trust sin cliente

Los usuarios pueden conseguir una implementación Zero Trust sin cliente al emparejar Cloudflare Tunnel con Access. En este modelo, los usuarios seguirán el flujo establecido en el panel de control Zero Trust. Primero, los usuarios le dan nombre a su túnel. A continuación, los usuarios recibirán un único script de instalación adaptado al sistema operativo de origen y a la arquitectura del sistema. Por último, crearán nombres de host públicos o rutas de red privadas para su túnel. Como se ha indicado antes, con este paso ya no se necesita un archivo de configuración. Los valores del nombre de host público sustituirán ahora a las reglas de ingreso para los túneles gestionados de forma remota. Simplemente tienes que añadir el nombre de host público a través del cual quieres acceder a tu recurso privado. Luego, asigna el valor del nombre de host a un servicio detrás de tu servidor de origen. Por último, crea una política de acceso a Cloudflare para garantizar que solo los usuarios que cumplan tus requisitos puedan acceder a este recurso.

Zero Trust basado en cliente

Como alternativa, los usuarios pueden emparejar Cloudflare Tunnel con WARP y Gateway, si prefieren un enfoque para Zero Trust basado en cliente. En este caso, seguirán el mismo flujo descrito anteriormente, pero en lugar de crear un nombre de host público, añadirán una red privada. Este paso sustituye al paso cloudflared tunnel route ip add <IP/CIDR> de la biblioteca CLI. A continuación, los usuarios pueden ir a la sección de Cloudflare Gateway del panel de control Zero Trust y crear dos reglas para probar la conectividad de la red privada y empezar

- Name: Allow <current user> for <IP/CIDR>

Policy: Destination IP in <IP/CIDR> AND User Email is <Current User Email>

Action: Allow - Name: Default deny for <IP/CIDR>

Policy: Destination IP in <IP/CIDR>

Action: Block

Es importante señalar que, con cualquiera de los dos enfoques, la mayoría de los casos de uso solo necesitarán un único túnel. Un túnel puede anunciar tanto nombres de host públicos como redes privadas sin que haya conflictos. Esto simplifica la orquestación. De hecho, sugerimos que se empiece con el menor número de túneles posible y se utilicen réplicas para gestionar la redundancia en lugar de túneles adicionales. Por supuesto, esto depende del entorno de cada usuario, pero suele ser más inteligente empezar con un solo túnel, y crear más solo cuando haya necesidad de mantener las redes o los servicios separados de forma lógica.

¿Y ahora qué?

Desde que lanzamos Cloudflare Tunnel, se han creado cientos de miles de túneles. Son muchos túneles que hay que migrar a nuestro nuevo método de orquestación. Queremos que este proceso no sea problemático. Por eso, estamos creando herramientas para migrar de manera eficaz las configuraciones gestionadas localmente a las gestionadas por Cloudflare. Estará disponible dentro de unas semanas.

En el momento del lanzamiento, tampoco admitiremos las opciones de configuración global que aparecen en nuestra documentación para desarrolladores. Estos parámetros requieren una compatibilidad caso por caso, e iremos añadiendo estos comandos de forma paulatina a lo largo del tiempo. En particular, esto significa que la mejor manera de ajustar tus niveles de registro de cloudflared seguirá siendo mediante la modificación del comando de inicio del servicio de Cloudflare Tunnel, y añadiendo la marca --loglevel en tu comando de ejecución del servicio. Esto será una prioridad después de lanzar el asistente de migración.

Como puedes ver, tenemos planes apasionantes para el futuro de la gestión de túneles en remoto, y seguiremos invirtiendo en ello a medida que seguimos adelante. Compruébalo hoy e implementa tu primer Cloudflare Tunnel desde el panel de control en tres sencillos pasos.