En el primer trimestre de 2020, nuestra forma de vida cambió en cuestión de semanas. Ahora dependemos más de los servicios en línea que antes. Los empleados que pueden están trabajando desde casa, los estudiantes de todas las edades y cursos están dando clases virtuales, y hemos redefinido lo que significa estar conectado. Cuanto mayor sea la necesidad de mantenerse conectado, mayor será la recompensa potencial para que los atacantes provoquen un caos y alteren nuestra forma de vida. Por lo tanto, no es sorprendente que en el primer trimestre de 2020 (del 1 de enero de 2020 al 31 de marzo de 2020) informáramos sobre un aumento del número de ataques—especialmente después de que varias autoridades gubernamentales ordenaran permanecer en casa—. El confinamiento entró en vigor en la segunda mitad de marzo.

En el segundo trimestre de 2020 (del 1 de abril de 2020 al 30 de junio de 2020), esta tendencia al aumento de ataques DDoS continuó e incluso se aceleró:

- El número de ataques DDoS de la red (capas 3/4) que se observaron en nuestra red se duplicó en comparación con los tres primeros meses del año.

- La escala de los mayores ataques DDoS (capas 3/4) aumentó significativamente. De hecho, observamos algunos de los mayores ataques que se hayan registrado en nuestra red.

- Comprobamos que se desplegaron más vectores de ataque y los ataques se distribuyeron geográficamente.

Los ataques DDoS globales (capas 3/4) se duplican en el segundo trimestre

Gatebot es el principal sistema de protección DDoS de Cloudflare. Detecta y mitiga automáticamente los ataques DDoS distribuidos a nivel global. Un ataque DDoS global es un ataque que observamos en más de uno de nuestros centros de datos de perímetro. Estos ataques los suelen generar atacantes sofisticados que emplean redes de robots (botnet) en torno a decenas de miles a millones de bots.

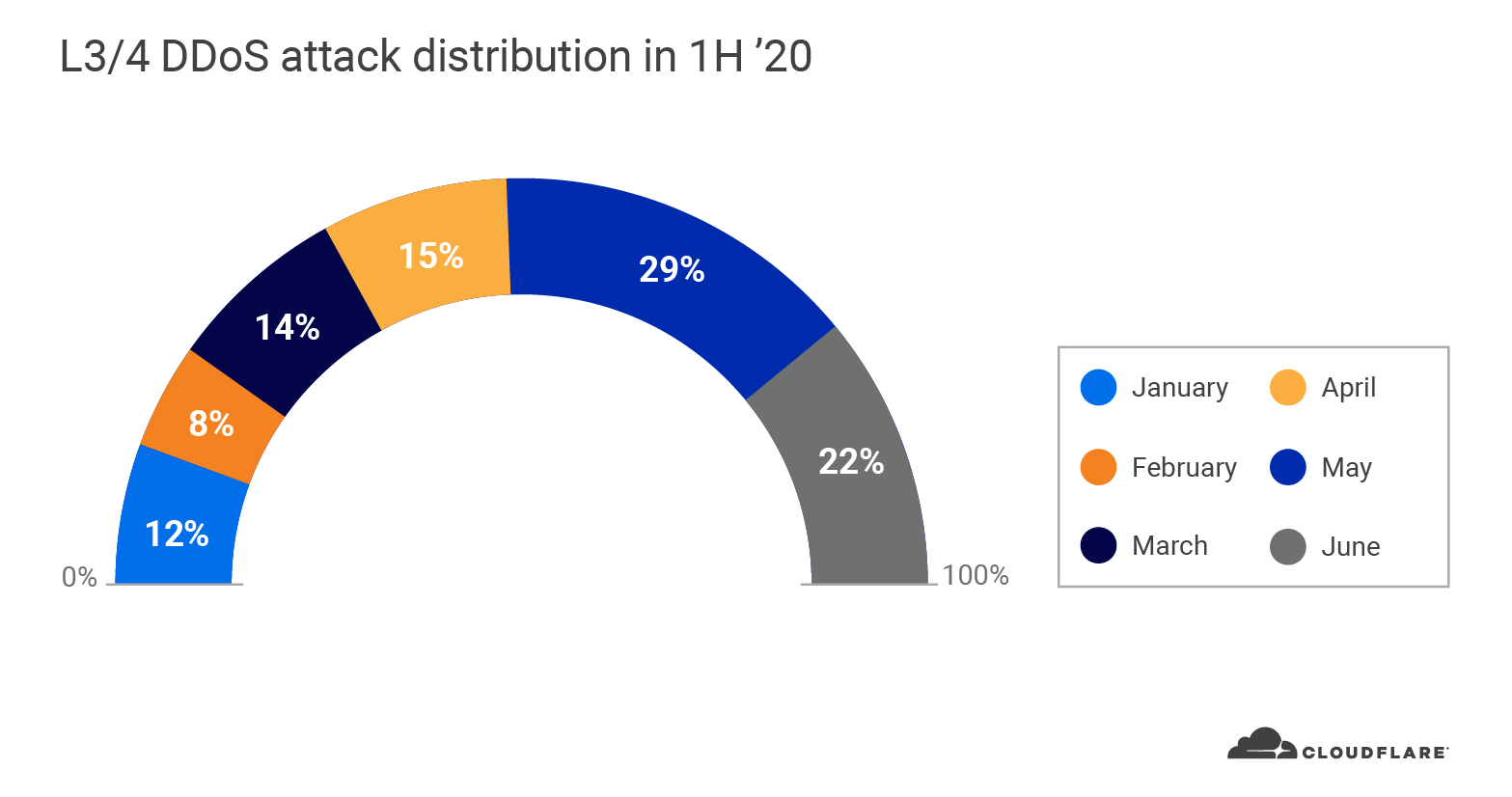

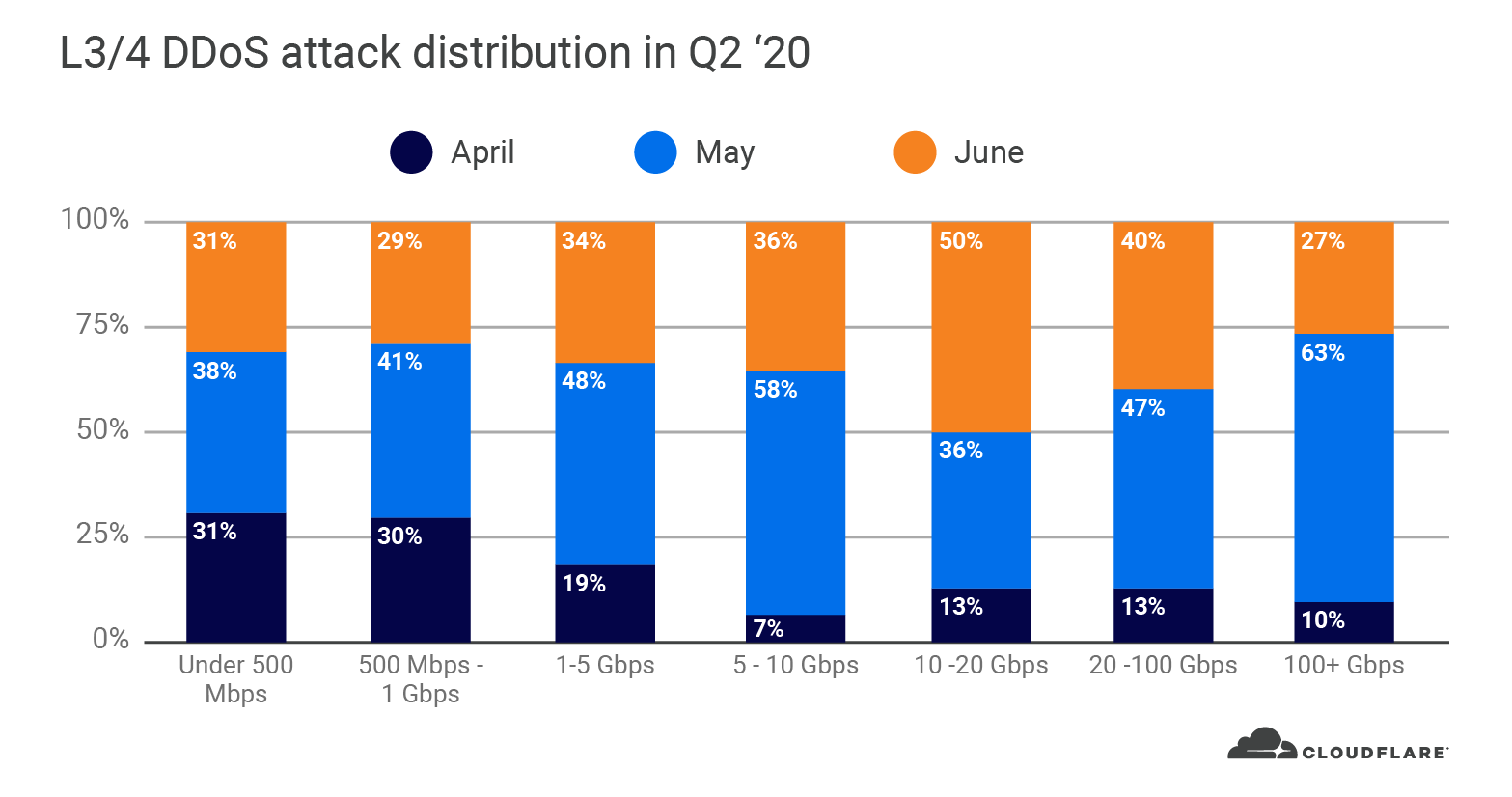

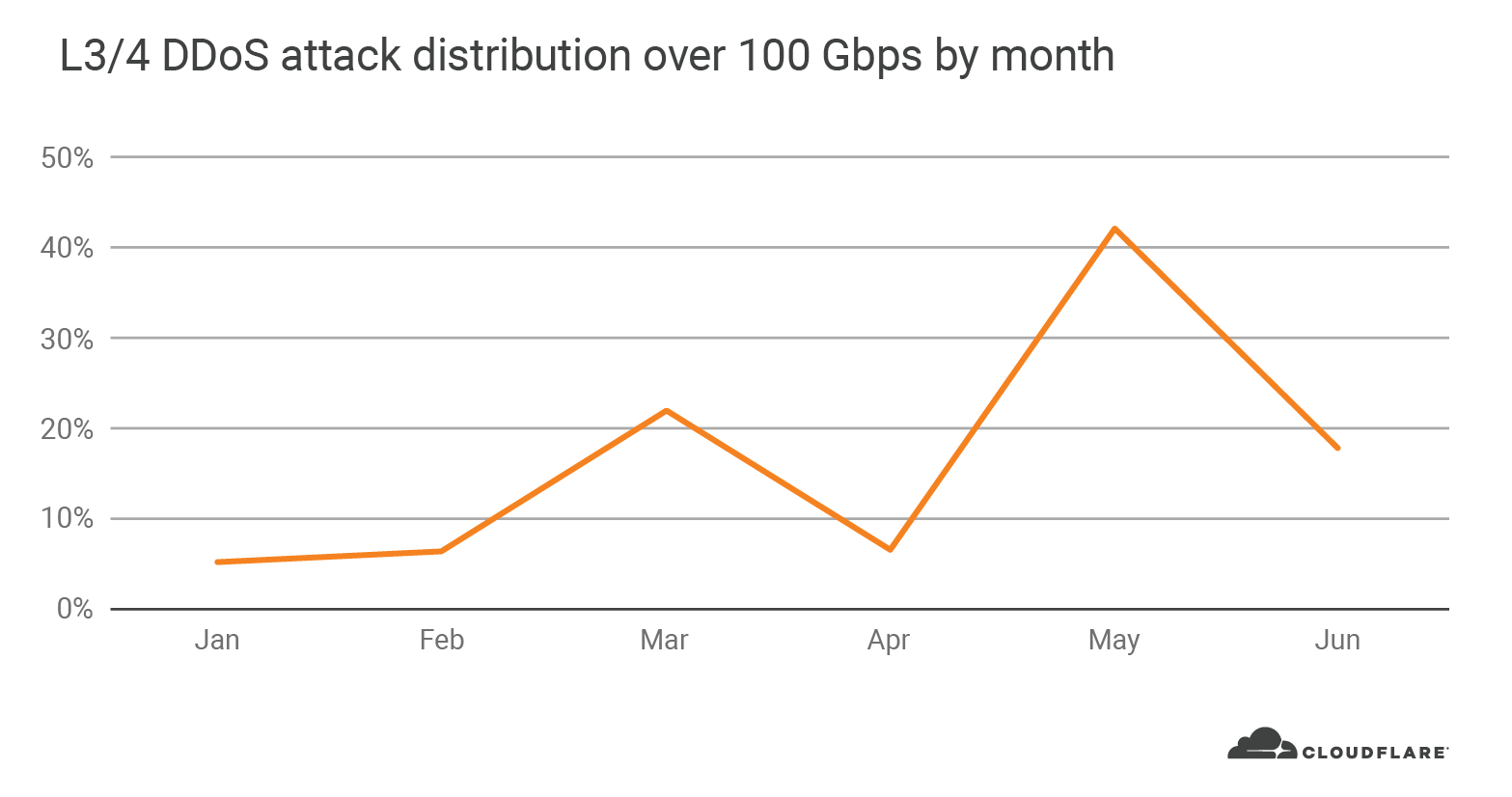

Los atacantes sofisticados mantuvieron a Gatebot ocupado en el segundo trimestre. El número total de ataques DDoS globales (capas 3/4) que Gatebot detectó y mitigó en el segundo trimestre se duplicó en términos intertrimestrales. En nuestro informe DDoS del primer trimestre, informamos de un pico en el número y el tamaño de ataques. Seguimos viendo que esta tendencia se aceleraba durante el segundo trimestre. Más del 66 % de todos los ataques DDoS globales en 2020 se produjeron en el segundo trimestre (un aumento de casi el 100 %). Mayo fue el mes más concurrido de la primera mitad de 2020, seguido de junio y abril. Casi un tercio de todos los ataques DDoS de la red (capas 3/4) se concentraron en mayo.

De hecho, el 63 % de todos los ataques DDoS (capas 3/4) con un pico de más de 100 Gbps ocurrieron en mayo. A medida que la pandemia global seguía aumentando ese mes en todo el mundo, los atacantes estaban especialmente ansiosos por derribar sitios web y otras propiedades de Internet.

Los ataques pequeños siguen dominando en número; los más grandes crecen en tamaño

La fuerza de un ataque DDoS es equivalente a su tamaño—el número real de paquetes o bits que inundan el enlace para abrumar al objetivo. Un ataque DDoS "grande" se refiere a un ataque que alcanza una alta tasa de tráfico de Internet. La tasa se puede medir en términos de paquetes o bits. Los ataques con altas tasas de bits intentan saturar el enlace a Internet y los ataques con altas tasas de paquetes tratan de sobrecargar los enrutadores u otros dispositivos de hardware en línea.

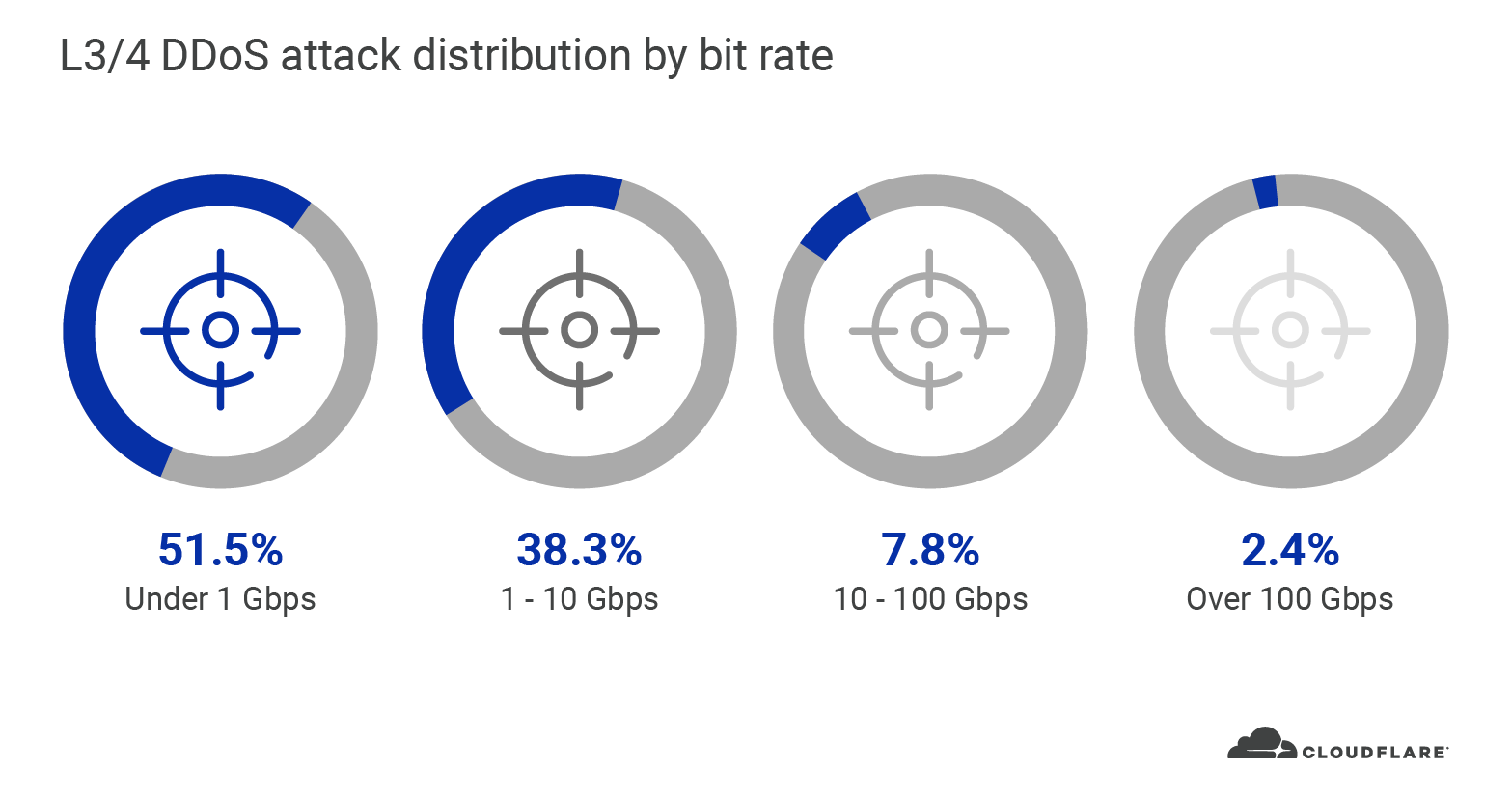

Al igual que en el primer trimestre, la mayoría de los ataques DDoS de la red (capas 3/4) que observamos en el segundo trimestre también fueron relativamente "pequeños" en cuanto a la escala de la red de Cloudflare. En el segundo trimestre, casi el 90 % de todos los ataques DDoS (capas 3/4) que vimos alcanzaron un pico inferior a 10 Gbps. Los pequeños ataques que llegan a un pico de menos de 10 Gbps pueden causar con facilidad una interrupción en la mayoría de los sitios web y propiedades de Internet en todo el mundo si no están protegidos por un servicio de mitigación de DDoS basado en la nube.

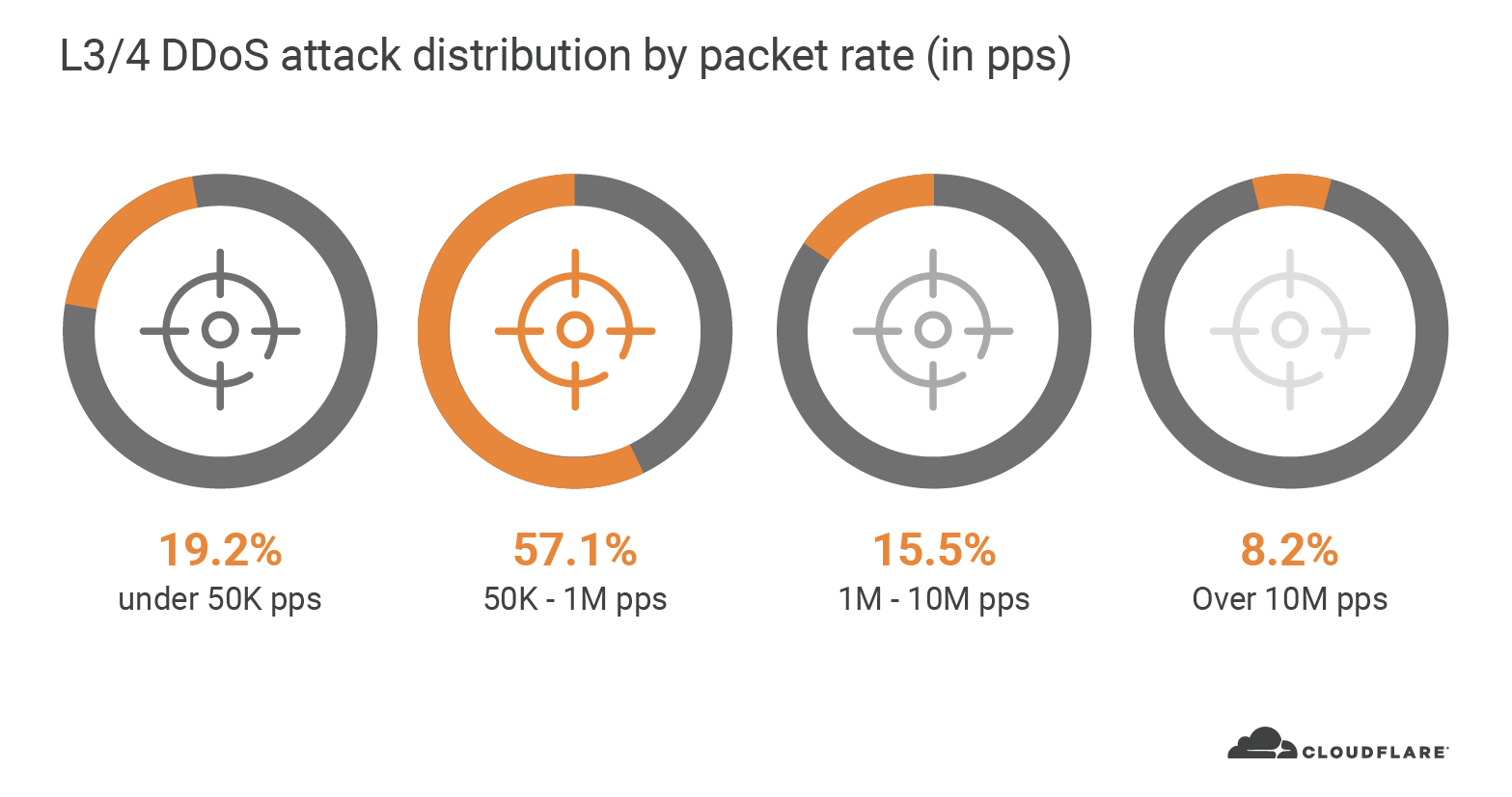

De manera similar, desde una perspectiva de tasa de paquetes, el 76 % de todos los ataques DDoS (capas 3/4) alcanzaron un pico de hasta 1 millón de paquetes por segundo (pps) en el segundo trimestre. Por lo general, una interfaz Ethernet de 1 Gbps puede entregar entre 80 000 y 1,5 millones de pps. En el supuesto de que la interfaz también sirva para el tráfico legítimo, y que la mayoría de las organizaciones tengan una interfaz muy inferior a 1 Gbps, se puede incluso ver cómo estos "pequeños" ataques DDoS de tasa de paquetes pueden derribar fácilmente propiedades de Internet.

Por lo que respecta a la duración, el 83 % de todos los ataques duraron entre 30 y 60 minutos. La tendencia fue similar en el primer trimestre, cuando el 79 % de los ataques estuvieron dentro del mismo rango de duración. Puede parecer poco tiempo, pero imagina esto como una batalla cibernética de 30 a 60 minutos entre tu equipo de seguridad y los atacantes. Ahora no parece tan breve. Además, si un ataque DDoS crea una interrupción o degradación del servicio, el tiempo de recuperación para reiniciar tus equipos y volver a lanzar tus servicios puede ser mucho más largo, lo que puede acarrear pérdida de ingresos y reputación por cada minuto.

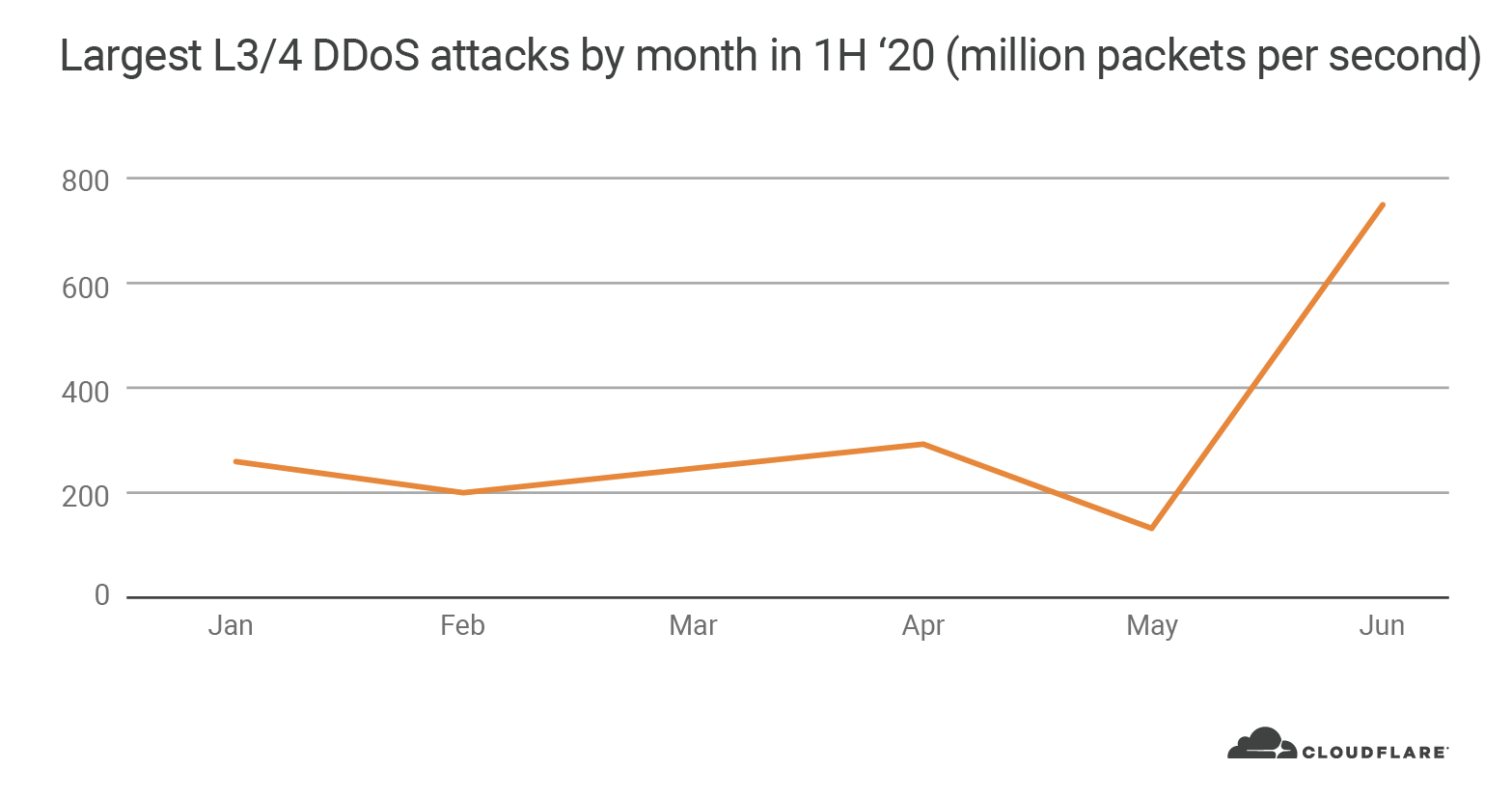

En el segundo trimestre, nuestra red sufrió los mayores ataques jamás registrados

En este trimestre se han sucedido ataques a gran escala, tanto en términos de velocidad de los paquetes como de velocidad de bits. De hecho, el 88 % de todos los ataques DDoS que han superado los 100 Gbps en lo que va de año, se lanzaron después de que se decretara el confinamiento en marzo. Una vez más, mayo no solo fue el mes con el mayor número de ataques, sino también el mes con el mayor número de ataques voluminosos de más de 100 Gbps.

Desde la perspectiva de los paquetes, junio tomó la delantera con un enorme ataque de 754 millones de pps. Además de ese ataque, las tasas máximas de paquetes se mantuvieron constantes durante todo el trimestre, alrededor de 200 millones de pps.

El ataque de 754 millones de pps fue detectado y mitigado automáticamente por Cloudflare. El ataque fue parte de una campaña organizada de cuatro días que duró del 18 al 21 de junio. Como parte de la campaña, el tráfico de ataques de más de 316 000 direcciones IP se dirigió a una sola dirección IP de Cloudflare.

Los sistemas de protección DDoS de Cloudflare detectaron y mitigaron automáticamente el ataque, y gracias al tamaño y la cobertura global de nuestra red, no se produjo ningún impacto en el funcionamiento. Una red interconectada global es crucial a la hora de mitigar grandes ataques para poder absorber el tráfico de ataques y mitigarlo cerca de la fuente, al mismo tiempo que se sigue sirviendo el tráfico legítimo de los clientes sin provocar latencia o interrupciones del servicio.

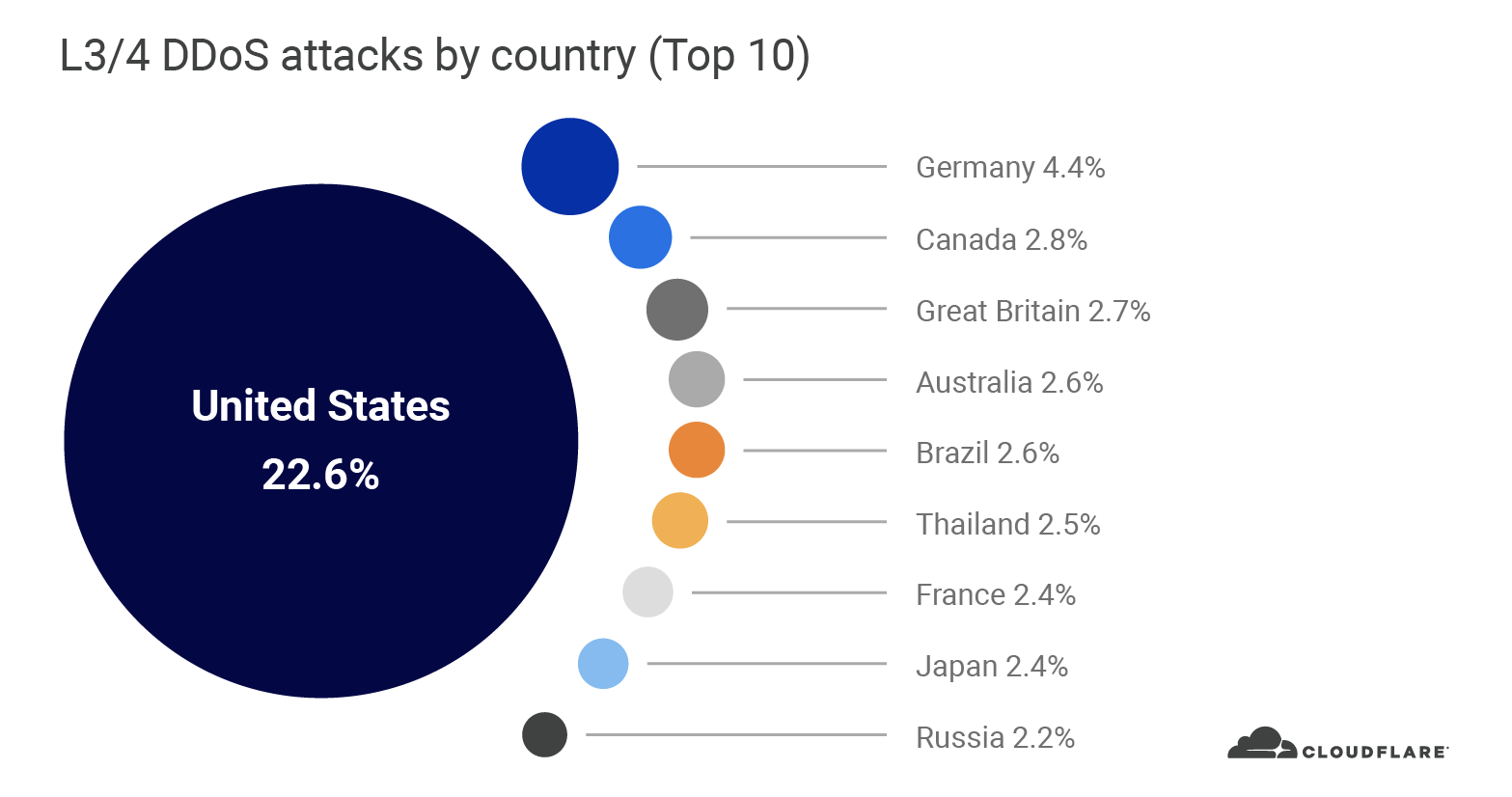

Estados Unidos, objetivo de la mayoría de los ataques

Cuando analizamos la distribución de los ataques DDoS (capas 3/4) por país, nuestros centros de datos en Estados Unidos recibieron la mayor cantidad de ataques (22,6 %), seguido por Alemania (4,4 %), Canadá (2,7 %) y Gran Bretaña (2,6 %).

Sin embargo, cuando observamos el total de bytes de ataque mitigados por cada centro de datos de Cloudflare, Estados Unidos sigue liderando (34,9 %), pero seguido por Hong Kong (6,6 %), Rusia (6,5 %), Alemania (4,5 %) y Colombia (3,7 %). El motivo de este cambio se debe a la cantidad total de ancho de banda que se generó en cada ataque. Por ejemplo, aunque Hong Kong no llegó a la lista de los 10 primeros debido al número relativamente pequeño de ataques que se observaron en Hong Kong (1,8 %), los ataques fueron muy voluminosos y generaron tanto tráfico de ataques que posicionaron al país en segundo lugar.

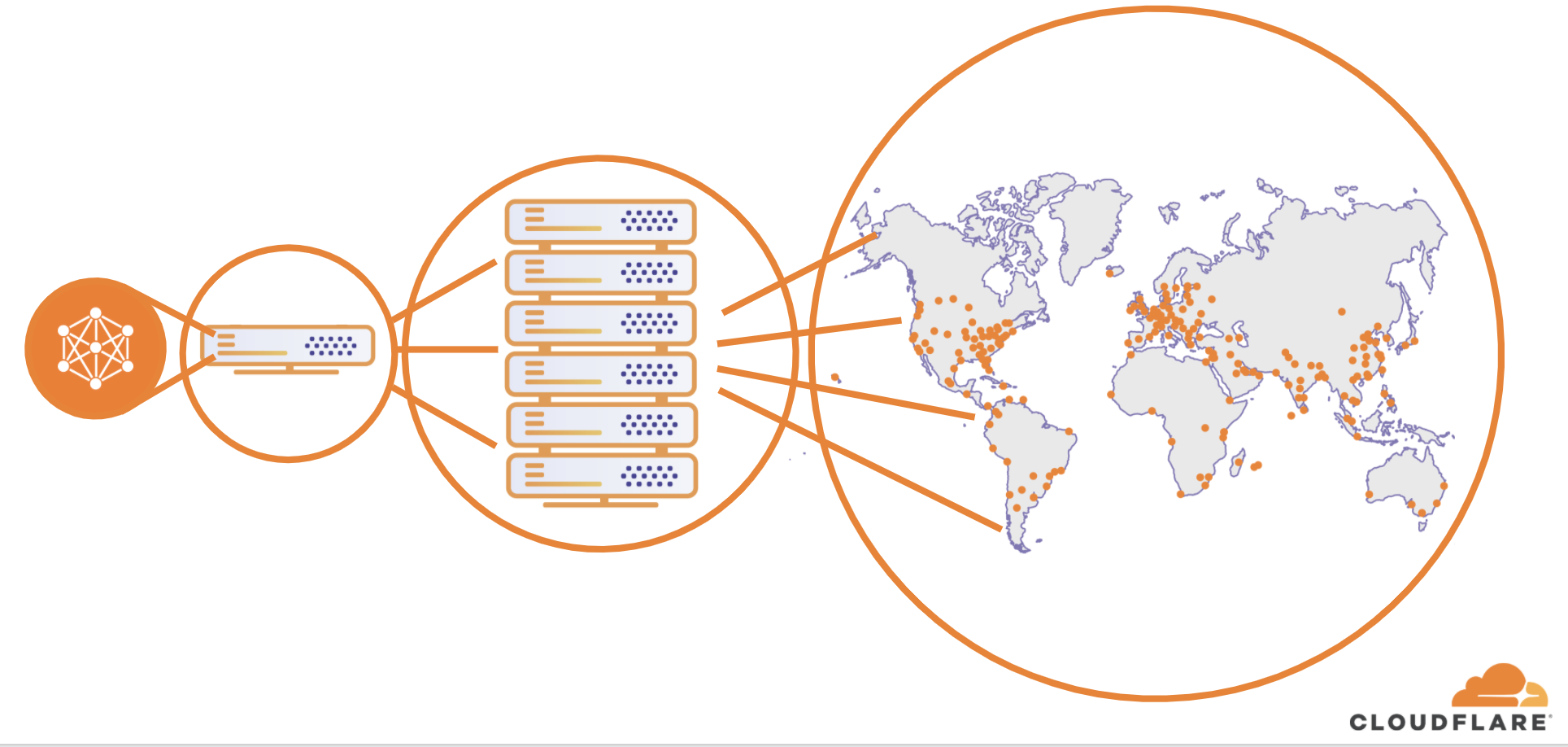

Cuando analizamos los ataques DDoS (capas 3/4), empaquetamos el tráfico en las ubicaciones de los centros de datos del perímetro de Cloudflare y no en la ubicación de la IP de origen. El motivo es que cuando los atacantes lanzan ataques en la capas 3 y 4 pueden "suplantar" (alterar) la dirección IP de la fuente para ofuscar la fuente de los ataques. Si deriváramos el país con base en una IP de fuente falsificada, obtendríamos un país suplantado. Cloudflare es capaz de superar los desafíos de la suplantación de las IP al mostrar los datos del ataque por la ubicación del centro de datos de Cloudflare en el que se observó el ataque. Podemos lograr una precisión geográfica en nuestro informe porque tenemos centros de datos en más de 200 ciudades de todo el mundo.

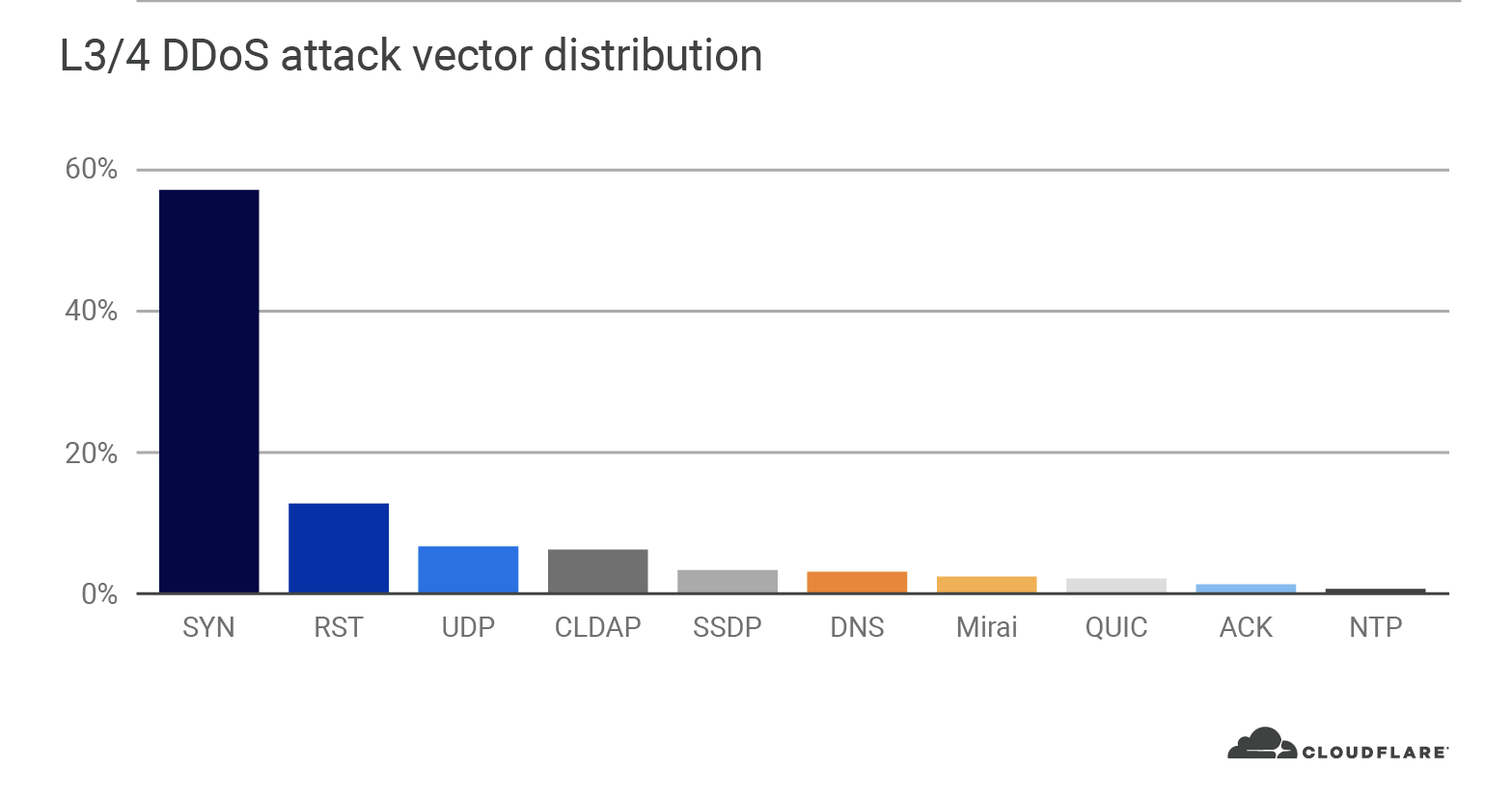

El 57 % de todos los ataques DDoS (capas 3/4) en el segundo trimestre fueron inundaciones SYN

Un vector de ataque es un término utilizado para describir el método de ataque. En el segundo trimestre, observamos un aumento en el número de vectores utilizados por los atacantes en los ataques DDoS (capas 3/4). En el segundo trimestre se utilizaron 39 tipos diferentes de vectores de ataque, en comparación con los 34 del primer trimestre. Las inundaciones SYN representaron la mayoría con una cuota de más del 57 %, seguidos por ataques RST (13 %), UDP (7 %), CLDAP (6 %) y SSDP (3 %).

Los ataques de inundación SYN tienen como objetivo explotar el proceso de enlace de una conexión TCP. Al enviar repetidamente paquetes de solicitud de conexión inicial con una marca de sincronización (SYN), el atacante intenta sobrecargar la tabla de conexión del enrutador que rastrea el estado de las conexiones TCP. El enrutador responde con un paquete que contiene una marca de reconocimiento sincronizado (SYN-ACK), asigna una cierta cantidad de memoria para cada conexión dada y espera falsamente a que el cliente responda con un reconocimiento final (ACK). Dado el número suficiente de inundaciones SYN que ocupan la memoria del enrutador, este es incapaz de asignar más memoria para los clientes legítimos que provocan una denegación de servicio.

Sin importar el vector de ataque, Cloudflare detecta y mitiga automáticamente los ataques DDoS con estado o sin estado, mediante el uso de nuestro enfoque de protección de 3 puntas que comprende nuestros sistemas de protección DDoS desarrollados internamente:

- Gatebot- Sistemas de protección DDoS centralizados de Cloudflare para detectar y mitigar los ataques DDoS volumétricos distribuidos globalmente. Gatebot se ejecuta en el centro de datos central de nuestra red. Recibe muestras de cada uno de nuestros centros de datos periféricos, las analiza y envía automáticamente instrucciones de mitigación cuando se detectan los ataques. Gatebot también se sincroniza con los servidores web de cada uno de nuestros clientes para identificar su estado y activa, en consecuencia, una protección personalizada.

- dosd (daemon de denegación de servicio) - Sistemas descentralizados de protección DDoS de Cloudflare. Se ejecuta de forma autónoma en cada servidor de cada centro de datos de Cloudflare en todo el mundo, analiza el tráfico y aplica las reglas de mitigación locales cuando es necesario. Además de ser capaz de detectar y mitigar los ataques a velocidades extremadamente rápidas, el sistema dosd mejora significativamente la resistencia de nuestra red al delegar las capacidades de detección y mitigación en el perímetro.

- flowtrackd (daemon de rastreo de flujo) - Máquina de rastreo de estado TCP de Cloudflare para detectar y mitigar los ataques DDoS más aleatorios y sofisticados basados en TCP en topologías de enrutamiento unidireccional. El sistema flowtrackd es capaz de identificar el estado de una conexión TCP y luego disminuye, desafía o limita los paquetes que no pertenecen a una conexión legítima.

Además de nuestros sistemas automatizados de protección DDoS, Cloudflare también genera inteligencia de amenazas en tiempo real que mitiga los ataques automáticamente. Cloudflare también proporciona a sus clientes un firewall, rate-limiting y herramientas adicionales para personalizar y optimizar aún más su protección.

Mitigación de DDoS de Cloudflare

A medida que el uso de Internet sigue evolucionando para las empresas y los individuos, es de esperar que las tácticas de DDoS también se adapten. Cloudflare protege sitios web, aplicaciones y redes completas de ataques DDoS de cualquier tamaño, tipo o nivel de sofisticación.

Nuestros clientes y analistas del sector recomiendan nuestra solución integral por tres motivos principales:

- Escala de la red: la red de 37 Tbps de Cloudflare puede bloquear fácilmente ataques de cualquier tamaño, tipo o nivel de sofisticación. La red de Cloudflare tiene una capacidad de mitigación de DDoS que es mayor que la de los siguientes cuatro competidores—juntos.

- Tiempo para la mitigación: Cloudflare mitiga la mayoría de los ataques a la capa de red en menos de 10 segundos a nivel global y ofrece una mitigación inmediata (0 segundos) cuando las reglas estáticas están preconfiguradas. Con nuestra presencia global, Cloudflare mitiga los ataques cerca de la fuente con una latencia mínima. En algunos casos, el tráfico es incluso más rápido que en la Internet pública.

- Inteligencia de amenazas: la mitigación de DDoS de Cloudflare está impulsada por la inteligencia de amenazas aprovechada de más de 27 millones de propiedades de Internet. Además, la inteligencia de amenazas está integrada en los firewalls orientados al cliente y en las herramientas para potenciar a nuestros clientes.

Cloudflare se encuentra en una posición única para ofrecer una mitigación de DDoS con una escala, velocidad e inteligencia sin precedentes debido a la arquitectura de nuestra red. La red de Cloudflare es como un fractal—cada servicio se ejecuta en cada servidor en cada centro de datos de Cloudflare que se extiende sobre más 200 ciudades en todo el mundo. Esto permite a Cloudflare detectar y mitigar los ataques cercanos a la fuente de origen, sin importar el tamaño, la fuente o el tipo de ataque.

Para obtener más información sobre la solución DDoS de Cloudflare contacta con nosotros o empieza ahora.

También puedes unirte al próximo seminario web en directo en el que hablaremos sobre estas tendencias y las estrategias que las empresas pueden implementar para combatir los ataques DDoS y mantener sus redes en línea y rápidas. Puedes registrarte aquí.