Hoy estamos lanzando la Supervisión de transparencia de certificados (¡mi proyecto de verano como pasante!) para ayudar a los clientes a detectar certificados maliciosos. Si opta por CT Monitoring, le enviaremos un correo electrónico cada vez que se emita un certificado para uno de sus dominios. Rastreamos todos los registros públicos para encontrar rápidamente estos certificados. CT Monitoring está disponible ahora en versión beta pública y se puede habilitar en la pestaña Crypto del panel de control de Cloudflare.

Antecedentes

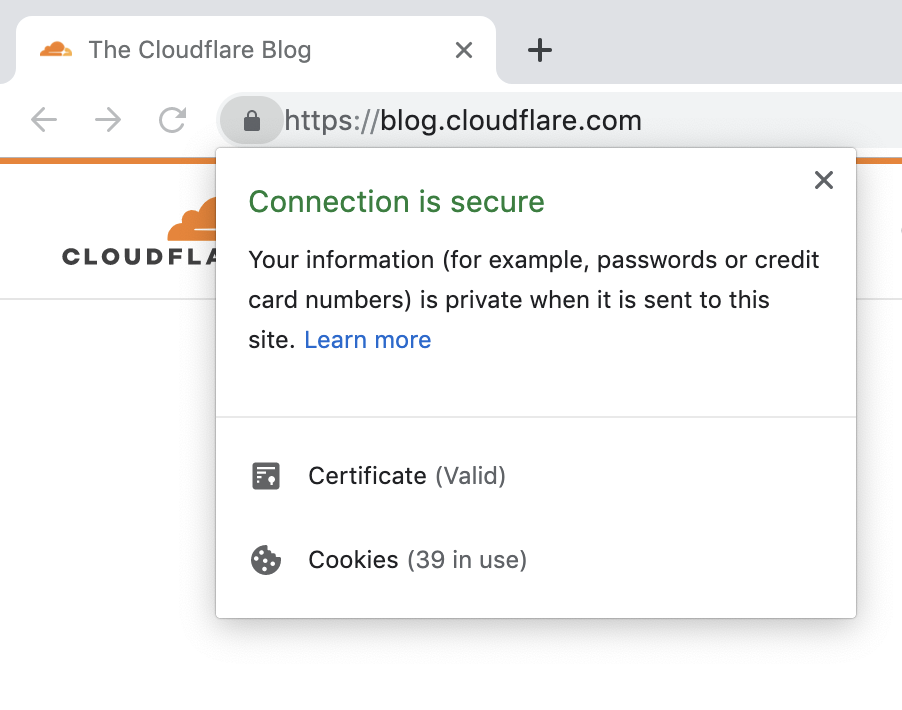

La mayoría de los navegadores web incluyen un ícono de bloqueo en la barra de direcciones. Este ícono es en realidad un botón; si usted es un defensor de la seguridad o un clicker compulsivo (soy ambos), ¡probablemente haya hecho clic antes! Esto es lo que sucede cuando hace exactamente eso en Google Chrome:

Al parecer, esta es una buena noticia. El blog de Cloudflare ha presentado un certificado válido, sus datos son privados y todo está seguro. Pero, ¿qué significa esto realmente?

Certificados

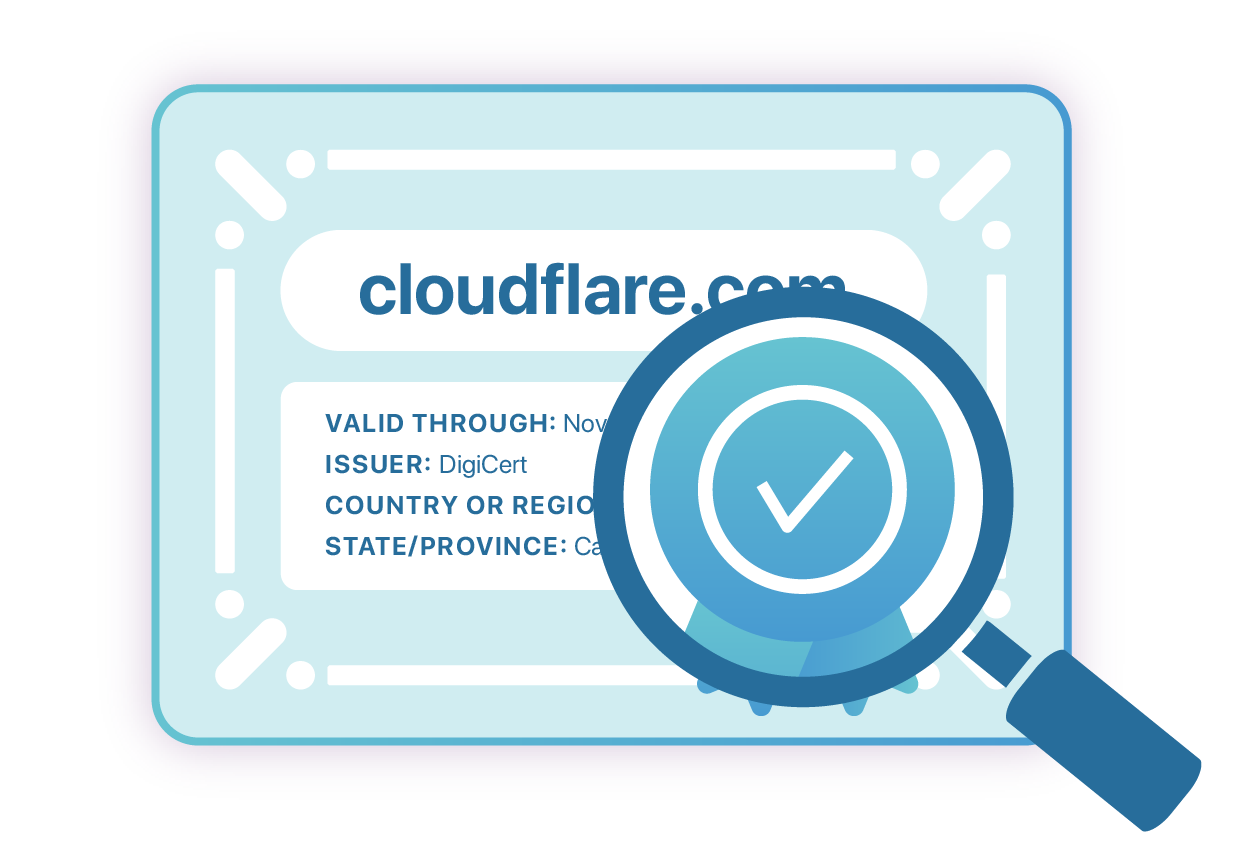

Su navegador está realizando un trabajo tras bastidores para mantenerlo a salvo. Cuando solicita un sitio web (por ejemplo, cloudflare.com), el sitio web debe presentar un certificado que compruebe su identidad. Este certificado es como un sello de aprobación: indica que su conexión es segura. En otras palabras, el certificado demuestra que el contenido no fue interceptado o modificado mientras estaba en tránsito hacia usted. Un sitio alterado de Cloudflare sería problemático, especialmente si se pareciera al sitio real de Cloudflare. Los certificados nos protegen al incluir información sobre los sitios web y sus propietarios.

Transmitimos estos certificados porque el sistema de honor no funciona en Internet. Si desea un certificado para su propio sitio web, solo debe solicitar uno a una Autoridad de certificación (CA) o registrarse en Cloudflare para que lo hagamos por usted. Las Autoridades de certificación emiten certificados, al igual que los notarios de la vida real sellan documentos legales. Ellas confirman su identidad, revisan algunos datos y usan su estado especial para otorgarle un certificado digital. Entre las Autoridades de certificación más conocidas se incluyen DigiCert, Let's Encrypt y Sectigo. Este sistema nos ha funcionado bien porque ha mantenido a los impostores bajo control, pero también ha promovido la confianza entre los propietarios de dominios y sus visitantes.

Lamentablemente, nada es perfecto.

Resulta que las Autoridades de certificación cometen errores, que, en raras ocasiones, se vuelven riesgosos. Cuando esto sucede, se emiten certificados ilegítimos (aunque parezcan ser auténticos). Si una Autoridad de certificación emite accidentalmente un certificado para su sitio web, pero usted no solicitó el certificado, significa que está en problemas. Quien haya recibido el certificado podrá:

- Robar credenciales de inicio de sesión de sus visitantes.

- Interrumpir sus servicios habituales ofreciendo contenido diferente.

Estos ataquessí ocurren, por lo que hay buenas razones para preocuparse por los certificados. Con mayor frecuencia, los propietarios de dominios pierden el rastro de sus certificados y entran en pánico cuando descubren certificados inesperados. Necesitamos una forma de evitar que estas situaciones arruinen todo el sistema.

Transparencia del certificado

Ah, transparencia de certificado (CT). CT resuelve el problema que acabo de describir al hacer públicos todos los certificados y al hacer que sean fáciles de auditar. Cuando las Autoridades de certificación emiten certificados, deben enviar certificados al menos a dos "registros públicos". Esto significa que, en conjunto, los registros contienen datos importantes sobre todos los certificados confiables en Internet. Muchas empresas ofrecen registros de CT, y Google ha lanzado algunos propios. El año pasado anunciamos el registro Nimbus de Cloudflare.

Los registros son muy, muy grandes y, a menudo, contienen cientos de millones de registros de certificados.

La infraestructura de registro ayuda a los navegadores a validar las identidades de los sitios web. Cuando usted solicite cloudflare.com en Safari o Google Chrome, el navegador requerirá que el certificado de Cloudflare esté registrado en un registro de CT. Si el certificado no se encuentra en un registro, no verá el ícono de bloqueo al lado de la barra de direcciones. En cambio, el navegador le indicará que el sitio web al que está intentando acceder no es seguro. ¿Va a visitar un sitio web marcado como "NO SEGURO"?? Probablemente no.

Hay sistemas que auditan los registros de CT y denuncian los certificados ilegítimos. Por lo tanto, si su navegador encuentra un certificado válido que también es confiable en un registro, todo es seguro.

Qué anunciamos hoy

Cloudflare ha sido líder de la industria en CT. Además de Nimbus, lanzamos un panel de control de CT llamado Merkle Town y explicamos cómo lo hicimos. Hoy estamos lanzando una versión beta pública de la Supervisión de transparencia de certificados.

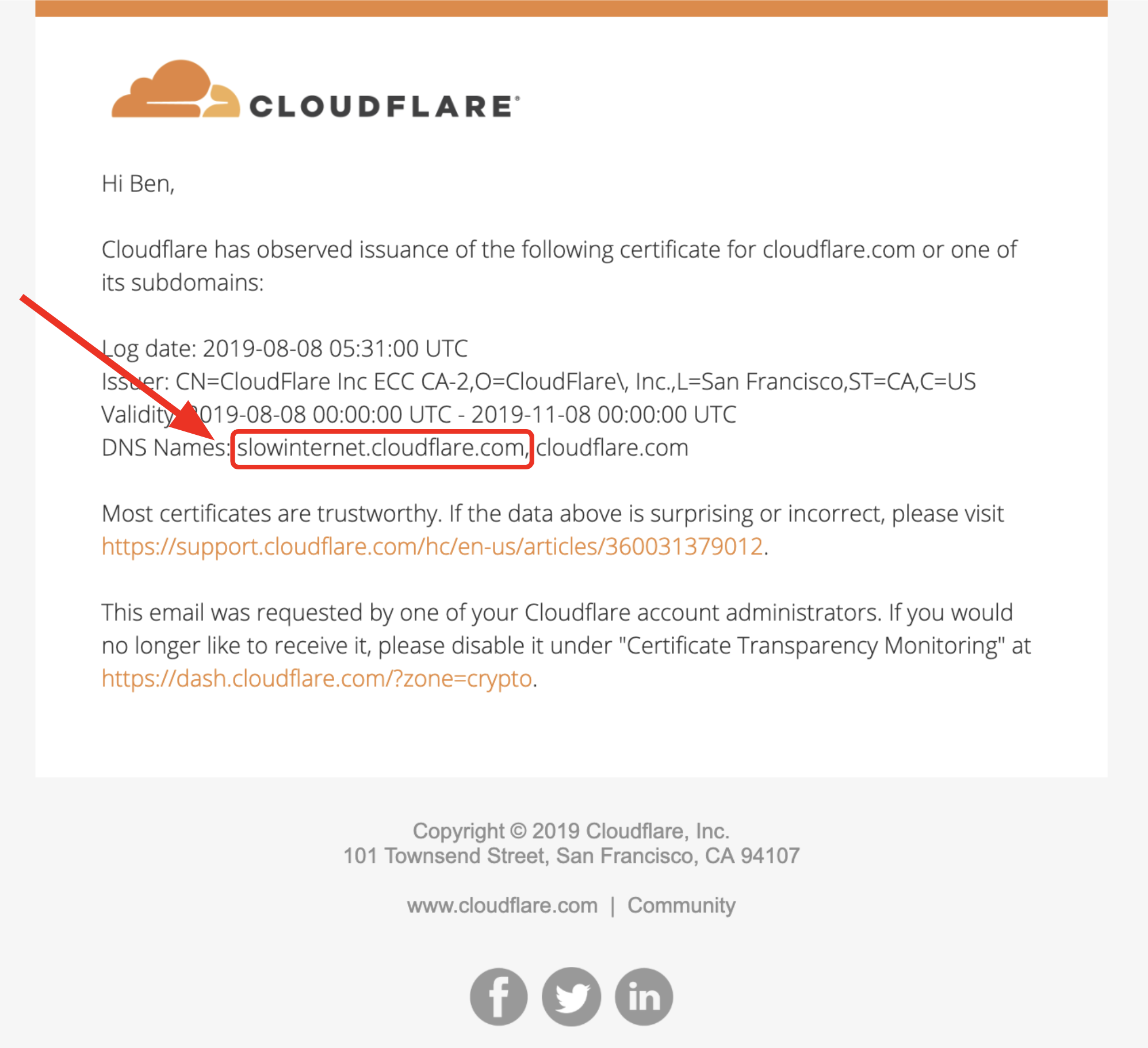

Si opta por CT Monitoring, le enviaremos un correo electrónico cada vez que se emita un certificado para uno de sus dominios. Si recibe una alerta, no se asuste; nos equivocamos por precaución y enviamos alertas cada vez que se encuentra una posible coincidencia de dominio. Algunas veces puede que observe un certificado sospechoso. Tal vez no reconozca al emisor o el subdominio no sea uno que usted ofrezca (por ejemplo, slowinternet.cloudflare.com). Las alertas se envían rápidamente para que pueda comunicarse con una Autoridad de certificación si algo no se ve bien.

Esto genera la pregunta: si los servicios ya auditan los registros públicos, ¿por qué son necesarias las alertas? ¿No se deberían encontrar los errores automáticamente? Pues no, porque la auditoría no es exhaustiva. La persona indicada para auditar sus certificados es usted. Usted conoce su sitio web. Usted conoce su información personal. Cloudflare pondrá certificados relevantes justo en frente suyo.

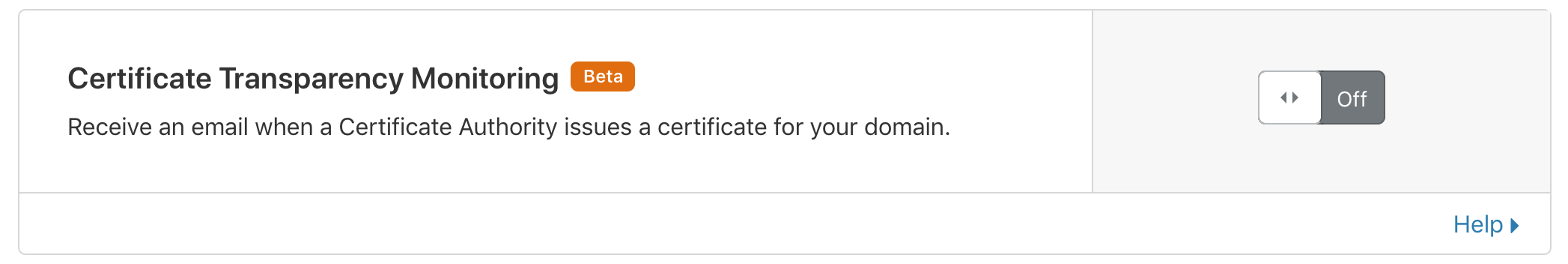

Puede habilitar CT Monitoring en el panel de Cloudflare. Simplemente vaya a la pestaña Crypto y busque la tarjeta "Supervisión de transparencia de certificados". Puede desactivar la función cuando quiera si es demasiado popular en el mundo de CT.

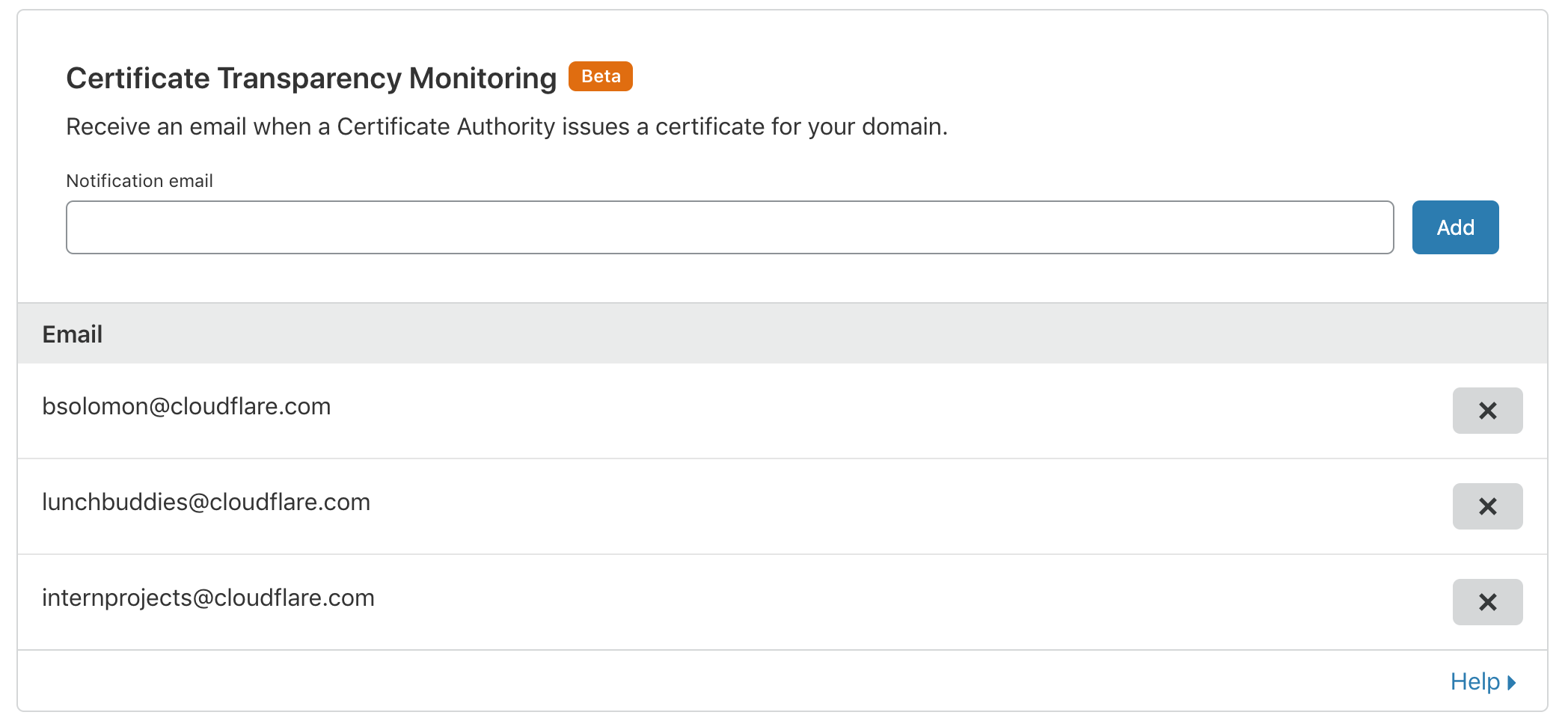

Si tiene un plan comercial o empresarial, puede decirnos a quién notificar. En vez de enviar un correo electrónico al propietario de la zona (lo que hacemos para clientes Free y Pro), aceptamos hasta 10 direcciones de correo electrónico como destinatarios de alertas. Esto lo hacemos para evitar equipos sean demasiado grandes. Estos correos electrónicos no tienen que estar vinculados a una cuenta de Cloudflare y se pueden agregar o eliminar manualmente en cualquier momento.

Cómo funciona esto en realidad

Nuestros equipos de criptografía y SSL trabajaron arduamente para que esto sucediera; se basaron en el trabajo de algunas herramientas inteligentes mencionadas anteriormente:

- Merkle Town es un centro de datos de CT. Procesamos todos los certificados confiables y presentamos estadísticas relevantes en nuestro sitio web. Esto significa que cada certificado emitido en Internet pasa a través de Cloudflare y todos los datos son públicos (por lo que no hay problemas de privacidad aquí).

- Cloudflare Nimbus es nuestro propio registro CT. Este contiene más de 400 millones de certificados.

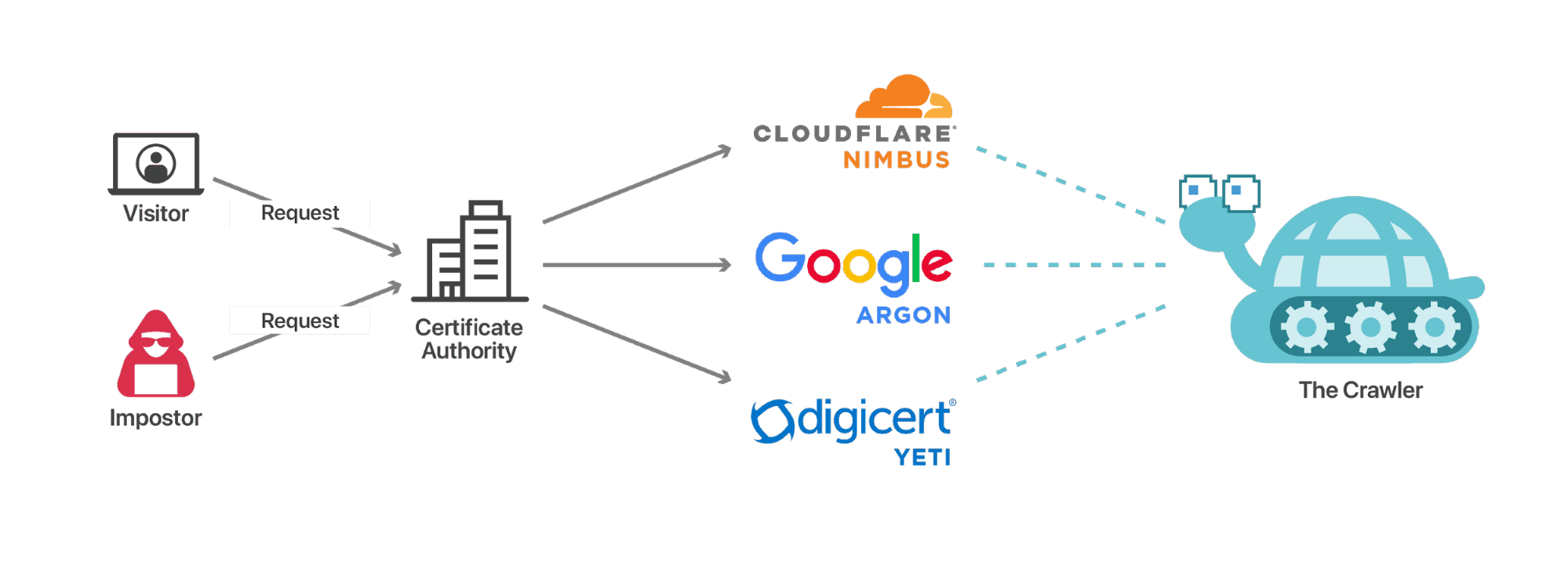

Así que, aquí le presentamos el proceso... En determinado momento, usted (o un impostor) solicita un certificado para su sitio web. Una Autoridad de certificación aprueba la solicitud y emite el certificado. Dentro de un lapso de 24 horas, la Autoridad de certificación envía este certificado a un grupo de registros de CT. Aquí es donde entramos nosotros: Cloudflare utiliza un proceso interno conocido como "The Crawler" para revisar millones de registros de certificados. Merkle Town envía The Crawler para supervisar los registros de CT y verificar si hay certificados nuevos. Cuando The Crawler encuentra un certificado nuevo, extrae el certificado completo a través de Merkle Town.

Cuando procesamos el certificado en Merkle Town, también lo comparamos con una lista de dominios supervisados. Si CT Monitoring está activo, le enviaremos una alerta de inmediato. Esto solo es posible debido a la infraestructura existente de Merkle Town. Además, The Crawler es increíblemente rápido.

Recibí una alerta de certificado. ¿Y ahora qué?

Buena pregunta. La mayoría de las veces, las alertas de certificados son rutinarias. Los certificados se vencen y se renuevan de manera regular, por lo que es completamente normal recibir estos correos electrónicos. Si todo se ve bien (el emisor, su nombre de dominio, etc.), continúe y tire ese correo electrónico a la basura.

En raras ocasiones, usted podría recibir un correo electrónico que parece sospechoso. Le proporcionamos un artículo de soporte detallado que le ayudará. El protocolo básico es este:

- Póngase en contacto con la Autoridad de certificación (que figura como "Emisor" en el correo electrónico).

- Explique por qué cree que el certificado es sospechoso.

- La Autoridad de certificación debe revocar el certificado (si realmente es malicioso).

También tenemos un equipo de soporte amigable al que puede contactar aquí. Si bien Cloudflare no es parte de la Autoridad de certificación y no puede revocar certificados, nuestro equipo de soporte conoce mucho sobre la administración de certificados y está listo para ayudarlo.

El futuro

La Transparencia de certificados ha aparecido con frecuencia en el blog de Cloudflare. ¿Por qué? Lo requiere Chrome y Safari, los cuales dominan el mercado de los navegadores y establecen precedentes para la seguridad de Internet. Pero más importante aún, CT puede ayudarnos a detectar certificados maliciosos antes de que se usen en ataques. Es por eso que continuaremos optimizando y mejorando nuestros métodos de detección de certificados.

¿Que está esperando? ¡Habilite el Supervisión de transparencia de certificados!