En un momento en el que los directores de informática sortean las complejidades de sincronizar distintas soluciones, ampliamos nuestra colaboración con Microsoft para crear una de las mejores soluciones Zero Trust disponibles en el mercado. Hoy, anunciamos cuatro nuevas integraciones entre Microsoft Azure Active Directory (Azure AD) y Cloudflare Zero Trust que reducen el riesgo de forma proactiva. La integración de estas soluciones aumenta la automatización, lo que permitirá a los equipos de seguridad priorizar las amenazas frente a la implementación y el mantenimiento.

¿Qué es Zero Trust y por qué es importante?

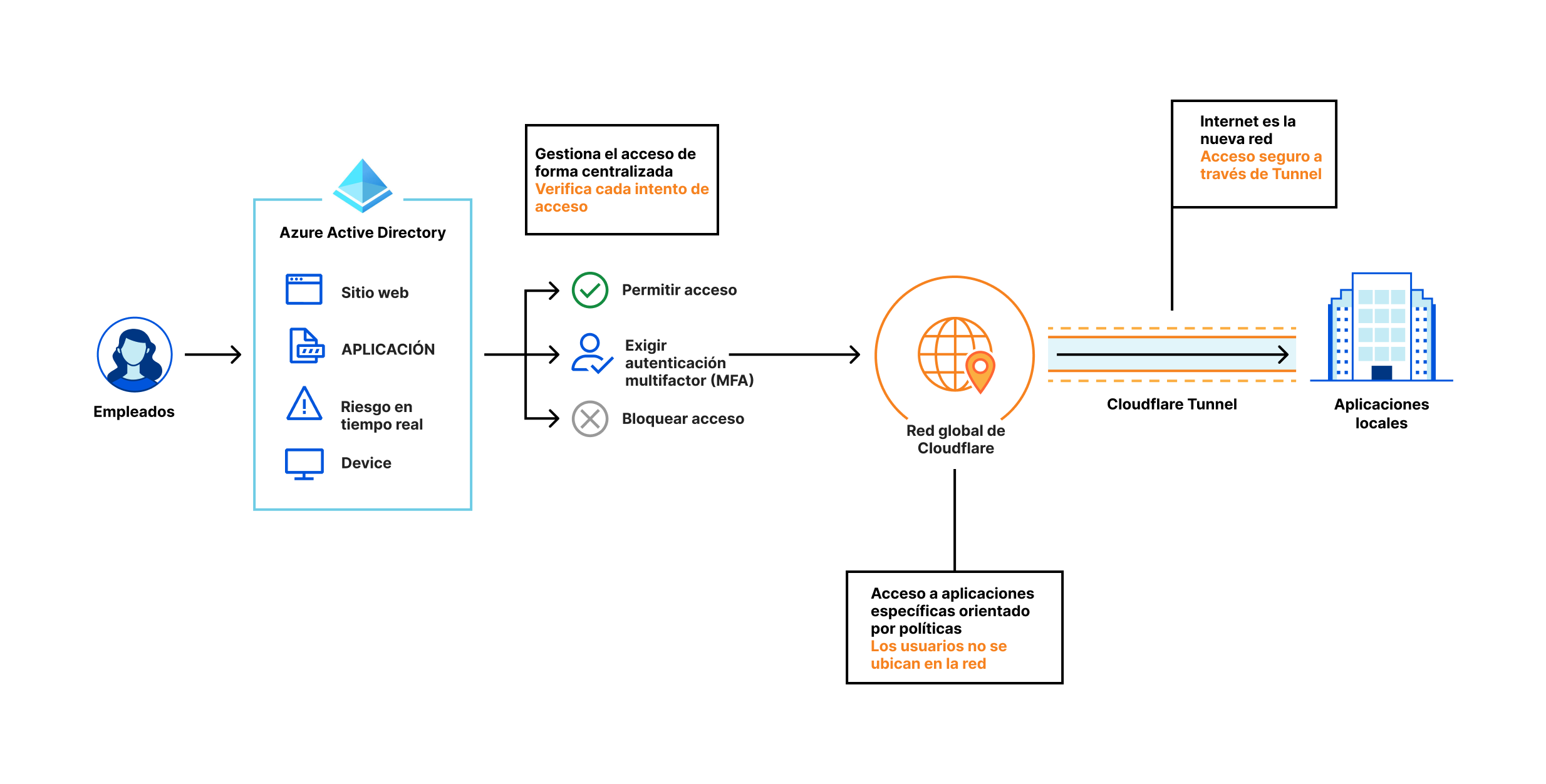

Zero Trust es un término que está en boca de todo el sector y crea mucha confusión, así que vamos a analizarlo. La arquitectura Zero Trust hace hincapié en el enfoque "nunca confíes, verifica siempre". Una forma de pensar en ello es que en un modelo de seguridad perimetral puedes acceder a todos los espacios del edificio (p. ej., las aplicaciones) con tan solo tener acceso a la entrada principal (p. ej., una VPN). En el modelo de seguridad Zero Trust, tendrías que obtener acceso a cada espacio cerrado (o aplicación) de manera individual, en lugar de confiar solo en el acceso a través de la entrada principal. Algunos de los componentes clave del modelo Zero Trust son la identidad, p. ej., Azure AD (quién), las aplicaciones, p. ej., una instancia SAP o una aplicación personalizada en Azure (aplicaciones), las políticas, p. ej. las reglas de Cloudflare Access (quién puede acceder a qué aplicación), los dispositivos, p. ej., un portátil gestionado por Microsoft Intune (la seguridad del punto final que solicita el acceso) y otras señales contextuales.

Zero Trust es aún más importante hoy en día, ya que empresas de todos los tamaños se enfrentan a los retos de la aceleración de la transformación digital y a la descentralización, cada vez mayor, de los empleados. Alejarse del modelo perimetral para que Internet se convierta en tu red corporativa, requiere comprobaciones de seguridad para cada usuario que accede a cada recurso. Como resultado, todas las empresas, en especial aquellas cuyo uso de la amplia cartera de soluciones en la nube de Microsoft va en aumento, están adoptando una arquitectura Zero Trust como parte esencial de su recorrido hacia la nube.

La plataforma Zero Trust de Cloudflare ofrece un enfoque moderno de la autenticación para aplicaciones internas y SaaS. Es probable que la mayoría de las empresas usen una combinación de aplicaciones corporativas: algunas SaaS y otras que están alojadas localmente o en Azure. El producto de acceso a la red Zero Trust (ZTNA) de Cloudflare, que forma parte de nuestra plataforma Zero Trust, hace que estas aplicaciones parezcan aplicaciones SaaS, permitiendo a los empleados acceder a ellas con un flujo sencillo y coherente. Cloudflare Access actúa como un proxy inverso unificado para aplicar el control de acceso, asegurándose de que cada solicitud esté autenticada, autorizada y encriptada.

Cloudflare Zero Trust y Microsoft Azure Active Directory

Tenemos miles de clientes que utilizan Azure AD y Cloudflare Access como parte de su arquitectura Zero Trust. Nuestras integraciones con Microsoft, que anunciamos el año pasado, mejoraron la seguridad de nuestros clientes comunes sin afectar al rendimiento. La plataforma Zero Trust de Cloudflare se integra con Azure AD, proporcionando experiencias de acceso eficaces a las aplicaciones para los usuarios híbridos de tu organización.

A modo de resumen, las integraciones que lanzamos resolvían dos problemas clave:

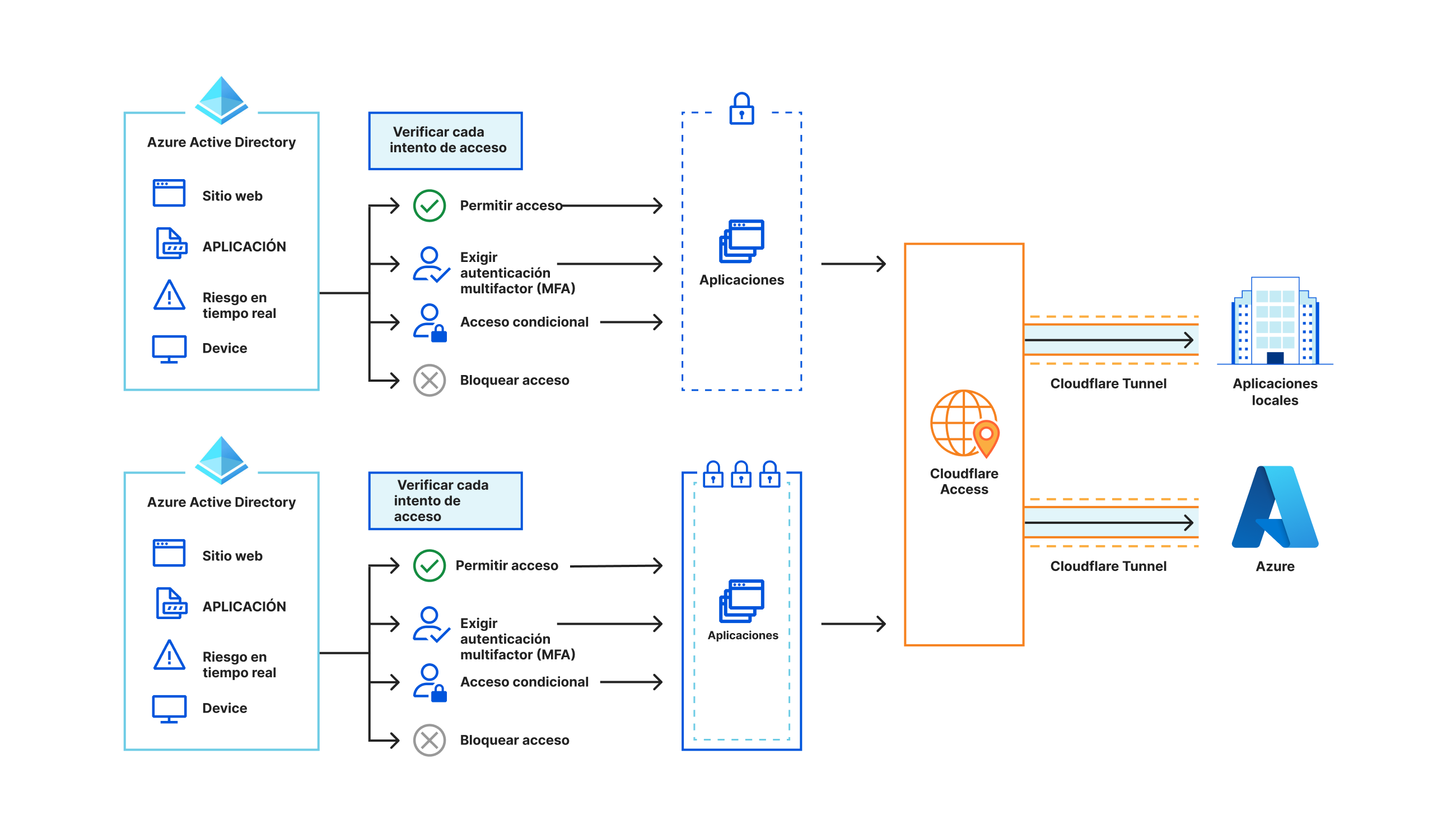

- En cuanto a las aplicaciones locales heredadas, la participación de Cloudflare como socio de la solución de acceso híbrido seguro de Azure AD permitió a los clientes gestionar de forma centralizada el acceso a sus aplicaciones locales heredadas mediante la autenticación SSO sin desarrollo progresivo. Los clientes comunes ya utilizan Cloudflare Access con facilidad como una capa adicional de seguridad con rendimiento incorporado delante de sus aplicaciones heredadas.

- En cuanto a las aplicaciones que se ejecutan en Microsoft Azure, los clientes comunes pueden integrar Azure AD con Cloudflare Zero Trust y crear reglas basadas en la identidad del usuario, la pertenencia a grupos y las políticas de acceso condicional de Azure AD. Los usuarios se autenticarán con sus credenciales de Azure AD y se conectarán a Cloudflare Access con unos sencillos pasos utilizando el conector de aplicaciones de Cloudflare, Cloudflare Tunnel, que puede exponer las aplicaciones que se ejecutan en Azure. Consulta la guía para instalar y configurar Cloudflare Tunnel.

En reconocimiento al enfoque innovador de las soluciones de seguridad y Zero Trust de Cloudflare, Microsoft nos concedió el premio en la categoría de empresa Innovadora de software de seguridad en los premios Microsoft Security Excellence Awards 2022, una prestigiosa clasificación en la comunidad de socios de Microsoft.

Sin embargo, seguimos innovando. Hemos escuchado a nuestros clientes y, para abordar sus puntos conflictivos, anunciamos varias integraciones nuevas.

Nuevas integraciones con Microsoft

Las cuatro nuevas integraciones que anunciamos hoy son:

1. Acceso condicional por aplicación: los clientes de Azure AD pueden utilizar sus políticas de acceso condicional existentes en Cloudflare Zero Trust.

Azure AD permite a los administradores crear y aplicar políticas tanto a las aplicaciones como a los usuarios con el acceso condicional. Proporciona una amplia gama de parámetros que se pueden utilizar para controlar el acceso de los usuarios a las aplicaciones (p. ej. nivel de riesgo del usuario, nivel de riesgo del inicio de sesión, plataforma del dispositivo, ubicación, aplicaciones cliente, etc.). Cloudflare Access ahora es compatible con las políticas de acceso condicional de Azure AD por aplicación. Esta compatibilidad permite a los equipos de seguridad definir sus normas de seguridad en Azure AD o en Cloudflare Access y aplicarlas en ambos productos sin necesidad de cambiar una sola línea de código.

Por ejemplo, los clientes pueden tener niveles de control más estrictos para una aplicación interna de nóminas y, por tanto, tendrán políticas de acceso condicional específicas en Azure AD. Sin embargo, para una aplicación de tipo informativo general, como un wiki interno, los clientes podrían aplicar reglas menos estrictas en las políticas de acceso condicional de Azure AD. En este caso, tanto los grupos de aplicaciones como las políticas de acceso condicional pertinentes de Azure AD se pueden conectar directamente a Cloudflare Zero Trust sin problemas y sin cambios de código.

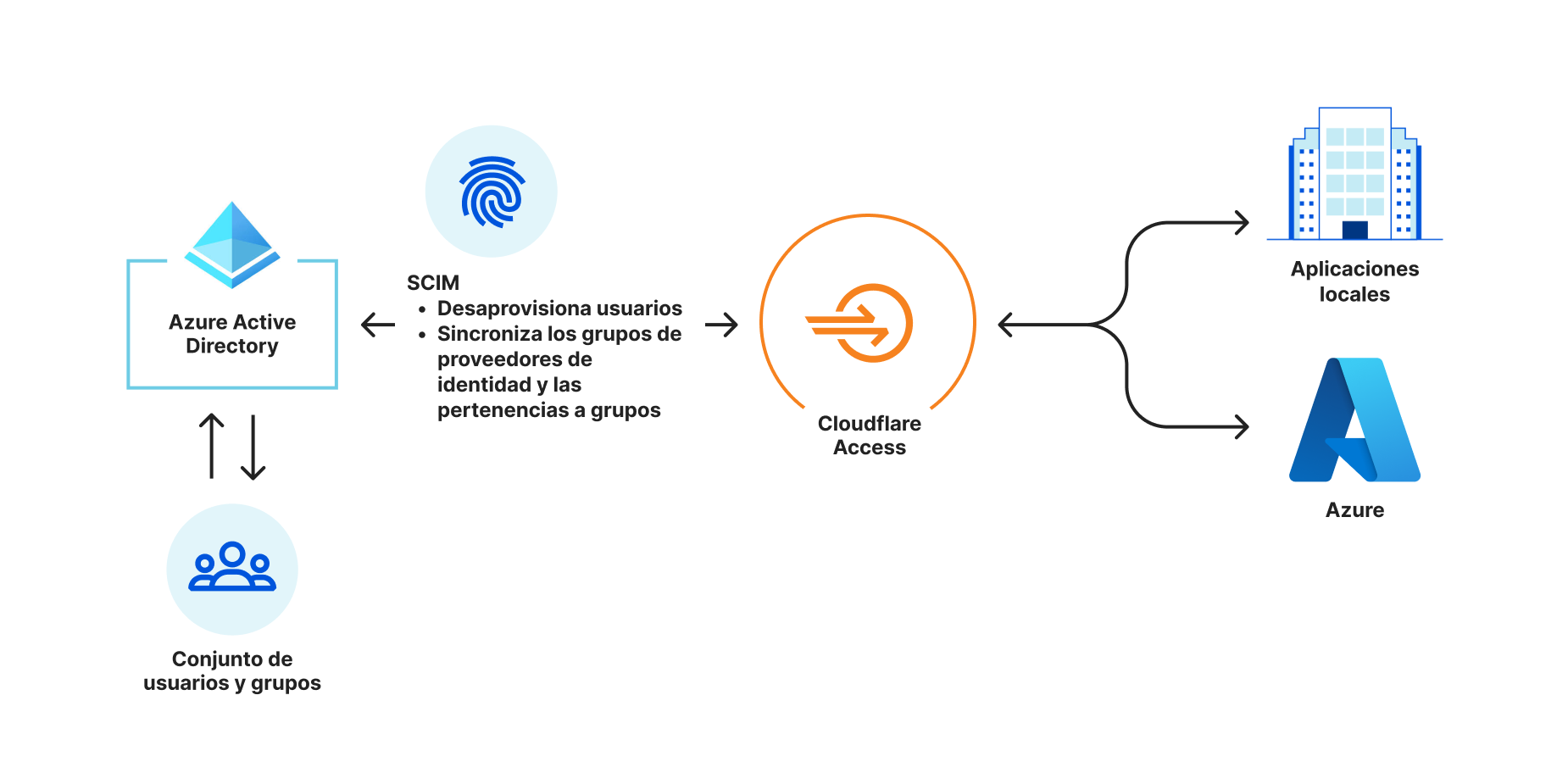

2. SCIM: sincroniza de forma autónoma los grupos de Azure AD entre Cloudflare Zero Trust y Azure Active Directory, ahorrando así cientos de horas a los equipos informáticos.

Las políticas de Cloudflare Access pueden utilizar Azure AD para verificar la identidad de un usuario y proporcionar información sobre él (por ejemplo, nombre/apellido, correo electrónico, pertenencia a grupos, etc.). Estos atributos de usuario no siempre son fijos, y pueden cambiar con el tiempo. Cuando un usuario conserva el acceso a determinados recursos sensibles cuando no debería, las consecuencias pueden ser graves.

A menudo, cuando cambian los atributos del usuario, un administrador tiene que revisar y actualizar todas las políticas de acceso que pueden incluir al usuario en cuestión. Es un proceso tedioso y propenso a errores.

La especificación SCIM (System for Cross-domain Identity Management) garantiza que las identidades de usuario de las entidades que la utilizan estén siempre actualizadas. Nos complace anunciar que los clientes comunes de Azure AD y Cloudflare Access podrán habilitar en breve funciones de aprovisionamiento y anulación del aprovisionamiento de usuarios y grupos SCIM. Conseguirán lo siguiente:

-

Los selectores de grupos de políticas IdP se rellenan ahora previamente con grupos de Azure AD y permanecerán sincronizados. Cualquier cambio realizado en el grupo de políticas se reflejará de manera instantánea en Access sin ninguna sobrecarga para los administradores.

-

Cuando se anula el aprovisionamiento de un usuario en Azure AD, se revoca todo el acceso del usuario en Cloudflare Access y Gateway. Se garantiza así que el cambio se realice casi en tiempo real, reduciendo los riesgos de seguridad.

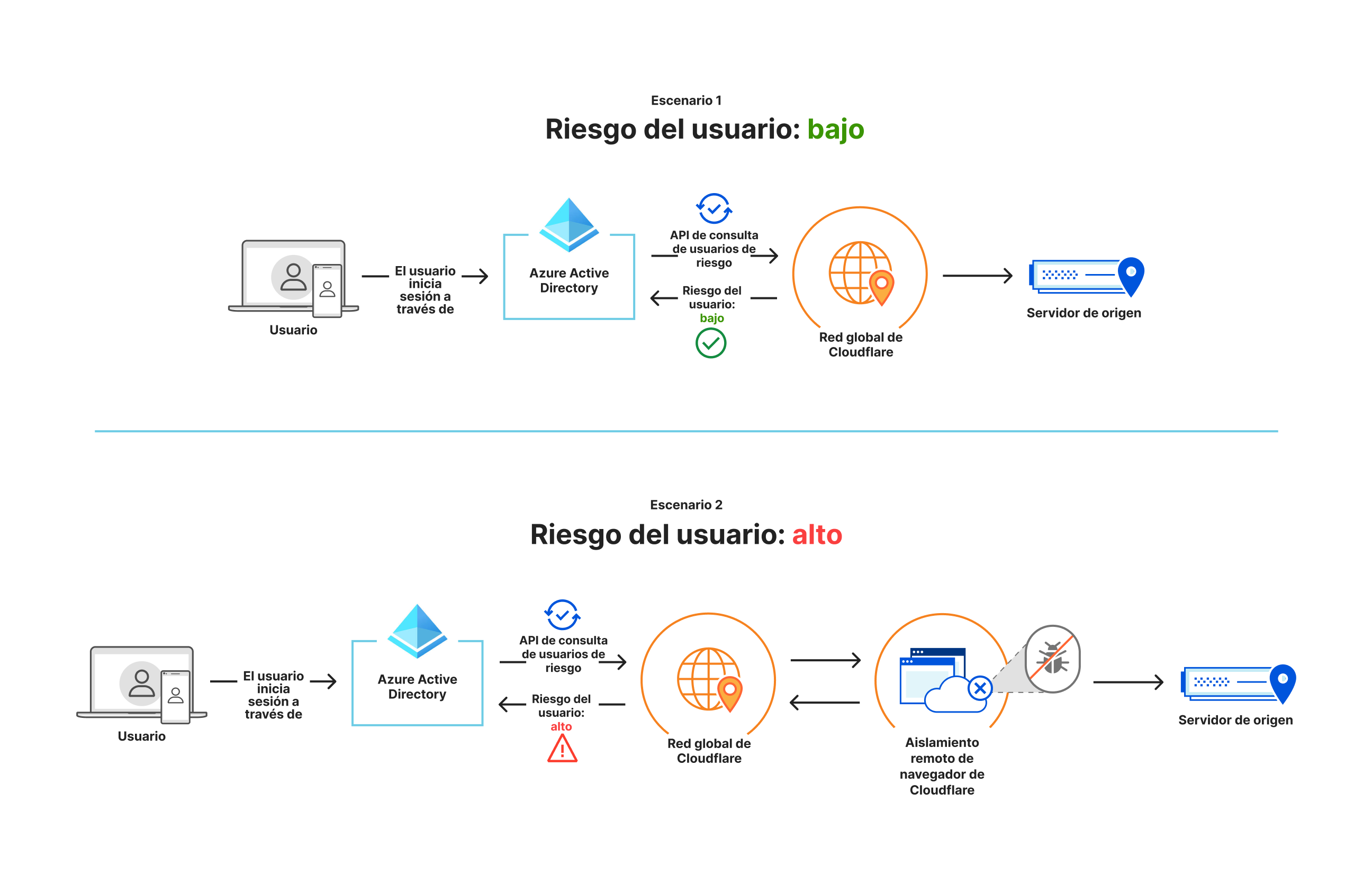

3. Aislamiento de usuarios de riesgo: ayuda a los clientes comunes a añadir una capa adicional de seguridad aislando a los usuarios de alto riesgo (en función de las señales de AD), como los proveedores, en sesiones aisladas del navegador a través del aislamiento remoto del navegador (RBI) de Cloudflare.

Azure AD clasifica a los usuarios en función del riesgo (bajo, medio y alto) basándose en el análisis de muchos puntos de datos. Los usuarios pueden pasar de un grupo de riesgo a otro en función de sus actividades. Los usuarios pueden ser considerados de riesgo en función de diferentes factores, tales como la naturaleza de su empleo, es decir, proveedores, comportamientos de inicio de sesión peligrosos, fugas de credenciales, etc. Si bien estos usuarios son de alto riesgo, existe una forma, que apenas entraña riesgos, de proporcionar acceso a recursos/aplicaciones mientras se sigue evaluando al usuario.

Ahora admitimos la integración de grupos de Azure AD con el aislamiento de navegador de Cloudflare. Cuando un usuario se clasifica como de alto riesgo en Azure AD, utilizamos esta señal para aislar automáticamente su tráfico con nuestra integración con Azure AD. Esto significa que un usuario de alto riesgo puede acceder a los recursos a través de un navegador seguro y aislado. Si el perfil de riesgo de un usuario cambiara de alto a bajo, dejaría de estar sujeto a la política de aislamiento aplicada a los usuarios de alto riesgo.

4. Garantiza la seguridad de los clientes comunes de la nube gubernamental: ayuda a los clientes de la nube gubernamental ("GCC") a conseguir mayor seguridad con la gestión centralizada de identidades y accesos a través de Azure AD, y una capa adicional de seguridad conectándolos a la red global de Cloudflare, sin tener que exponerlos a Internet.

A través del programa Acceso híbrido seguro (SHA), los clientes de la nube gubernamental ("GCC") podrán integrar en breve Azure AD con Cloudflare Zero Trust y crear reglas basadas en la identidad del usuario, la pertenencia a grupos y las políticas de acceso condicional de Azure AD. Los usuarios se autenticarán con sus credenciales de Azure AD y se conectarán a Cloudflare Access con unos sencillos pasos a través de Cloudflare Tunnel, que puede exponer las aplicaciones que se ejecutan en Microsoft Azure.

"La transformación digital ha creado un nuevo paradigma de seguridad que ha obligado a las organizaciones a acelerar la adopción del modelo de seguridad Zero Trust. La solución conjunta de Cloudflare Zero Trust y Azure Active Directory ha impulsado el crecimiento de Swiss Re, facilitando la implementación de Zero Trust en toda nuestra plantilla, lo que nos ha permitido centrarnos en nuestra actividad principal. La solución conjunta nos permite ir más allá del SSO para conceder a nuestra plantilla flexible acceso seguro y sencillo a las aplicaciones desde cualquier lugar. Además, nos proporciona una solución global Zero Trust que incluye a los usuarios, los dispositivos y las redes".

– Botond Szakács, director, Swiss Re

"Un modelo de seguridad Zero Trust nativo de la nube se ha convertido en una necesidad absoluta conforme las empresas siguen adoptando una estrategia que prioriza la nube. Cloudflare y Microsoft han desarrollado conjuntamente integraciones de productos sólidas para ayudar a los equipos de los directores informáticos a prevenir ataques de forma proactiva, controlar dinámicamente las políticas y los riesgos, y aumentar la automatización en alineación con las mejores prácticas de Zero Trust".

– Joy Chik, presidente, Identidad y acceso a la red, Microsoft

Probar ahora

¿Te interesa saber más sobre cómo se integran nuestros productos Zero Trust con Azure Active Directory? Echa un vistazo a esta amplia arquitectura de referencia que puede ayudarte a comenzar tu recorrido hacia un modelo de seguridad Zero Trust y luego añade los casos de uso específicos anteriores según sea necesario. Además, accede a este seminario web con Microsoft que destaca nuestra solución conjunta de Zero Trust y cómo puedes empezar.

¿Y ahora qué?

Esto es solo el principio. Queremos seguir innovando y conseguir que la solución conjunta de Cloudflare Zero Trust y Microsoft Security resuelva tus problemas. Haznos saber qué más te gustaría que desarrolláramos mientras sigues utilizando esta solución conjunta.