Te damos la bienvenida al primer informe sobre las amenazas DDoS de 2023. Los ataques DDoS, o ataques de denegación de servicio distribuido, son un tipo de ciberataque cuyo objetivo es inundar los servicios de Internet, como sitios web, con más tráfico del que pueden admitir, con el fin de interrumpirlos y hacerlos inaccesibles para los usuarios legítimos. En este informe, incluimos las últimas perspectivas y tendencias sobre el panorama de los ataques DDoS que observamos en nuestra red global.

El 2023 arranca con fuerza

Los ciberdelincuentes han empezado 2023 a lo grande. El comienzo del año se caracterizó por una serie de campañas de grupos hacktivistas contra objetivos occidentales, tales como bancos, aeropuertos, hospitales y universidades, cuya autoría se atribuyó principalmente a Killnet, un grupo de hackers prorrusos que operan a través de Telegram, y más recientemente, a AnonymousSudan.

Si bien los ciberataques de Killnet y AnonymousSudan acapararon todo el protagonismo, no hemos sido testigos de ataques nuevos o a gran escala por su parte.

Ataques hipervolumétricos

Sin embargo, sí hemos observado un aumento de los ataques DDoS hipervolumétricos por parte de otros ciberdelincuentes, el mayor de los cuales alcanzó un pico superior a 71 millones de solicitudes por segundo, un 55 % por encima del anterior récord mundial de 46 millones de solicitudes por segundo de Google.

Volviendo a Killnet y AnonymousSudan, si bien no se registraron ataques dignos de mención, no debemos subestimar los riesgos potenciales. Las campañas cibernéticas dirigidas por ambos grupos de hackers han interrumpido propiedades de Internet sin protección y, pueden seguir haciéndolo. Las organizaciones deben tomar medidas defensivas proactivas para minimizar los riesgos.

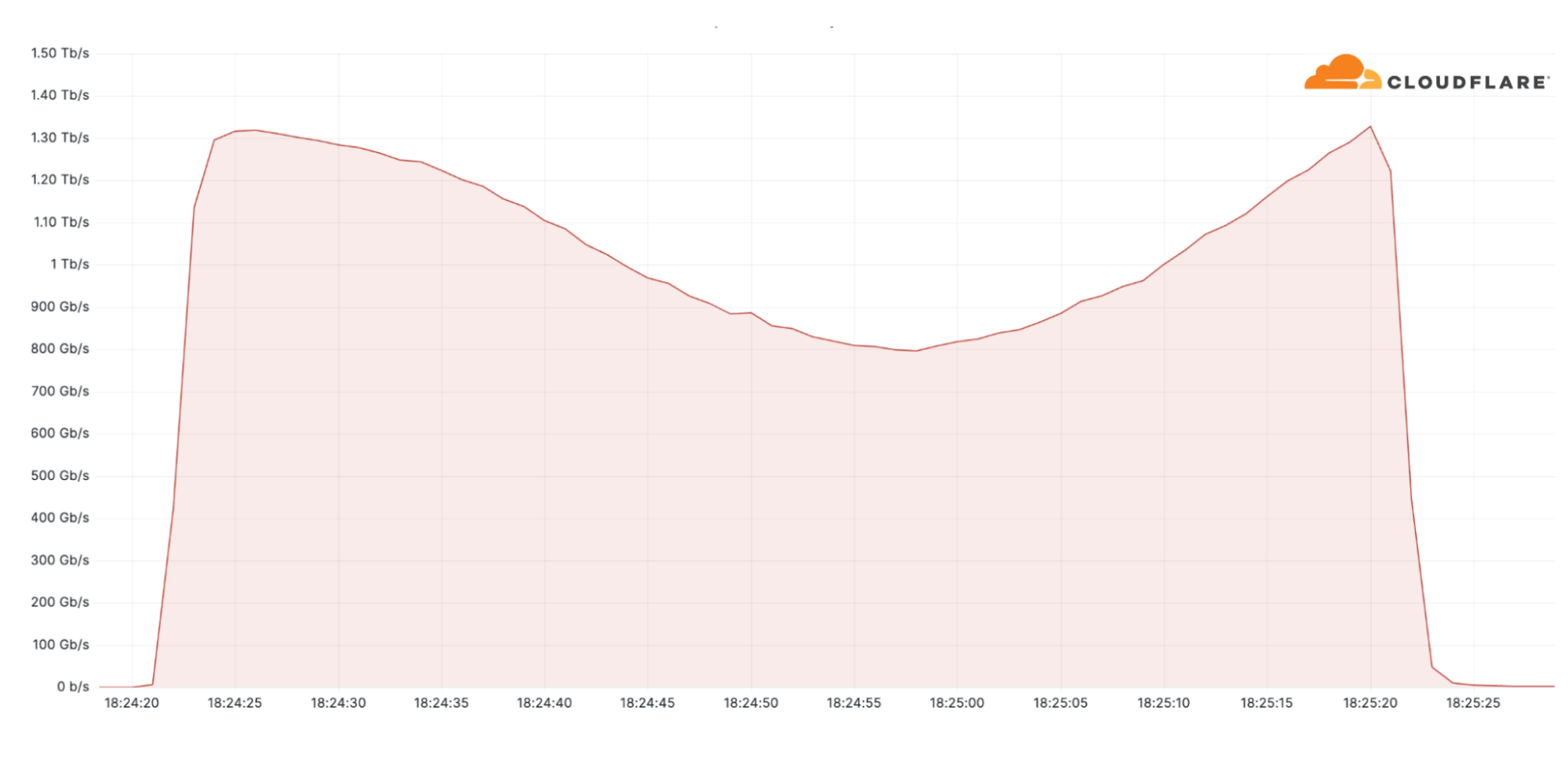

Cloudflare ayuda a Telco a recuperar la normalidad en Sudamérica tras ser blanco de ataques de terabits

Otra ofensiva importante que observamos en el 1.er trimestre fue un ataque DDoS de 1,3 TB/s (terabits por segundo) contra un proveedor de telecomunicaciones sudamericano. El ataque multivector, que duró solo un segundo, incluía ataques de tráfico DNS y UDP. El ataque formaba parte de una campaña mayor que incluía numerosos ataques de terabits originados por una variante de la botnet Mirai de 20 000 bots. La mayor parte del ataque de tráfico se originó en EE. UU., Brasil, Japón, Hong Kong e India. Los sistemas de Cloudflare lo detectaron y mitigaron de forma automática sin que las redes de los clientes se vieran afectadas.

Botnets eficaces

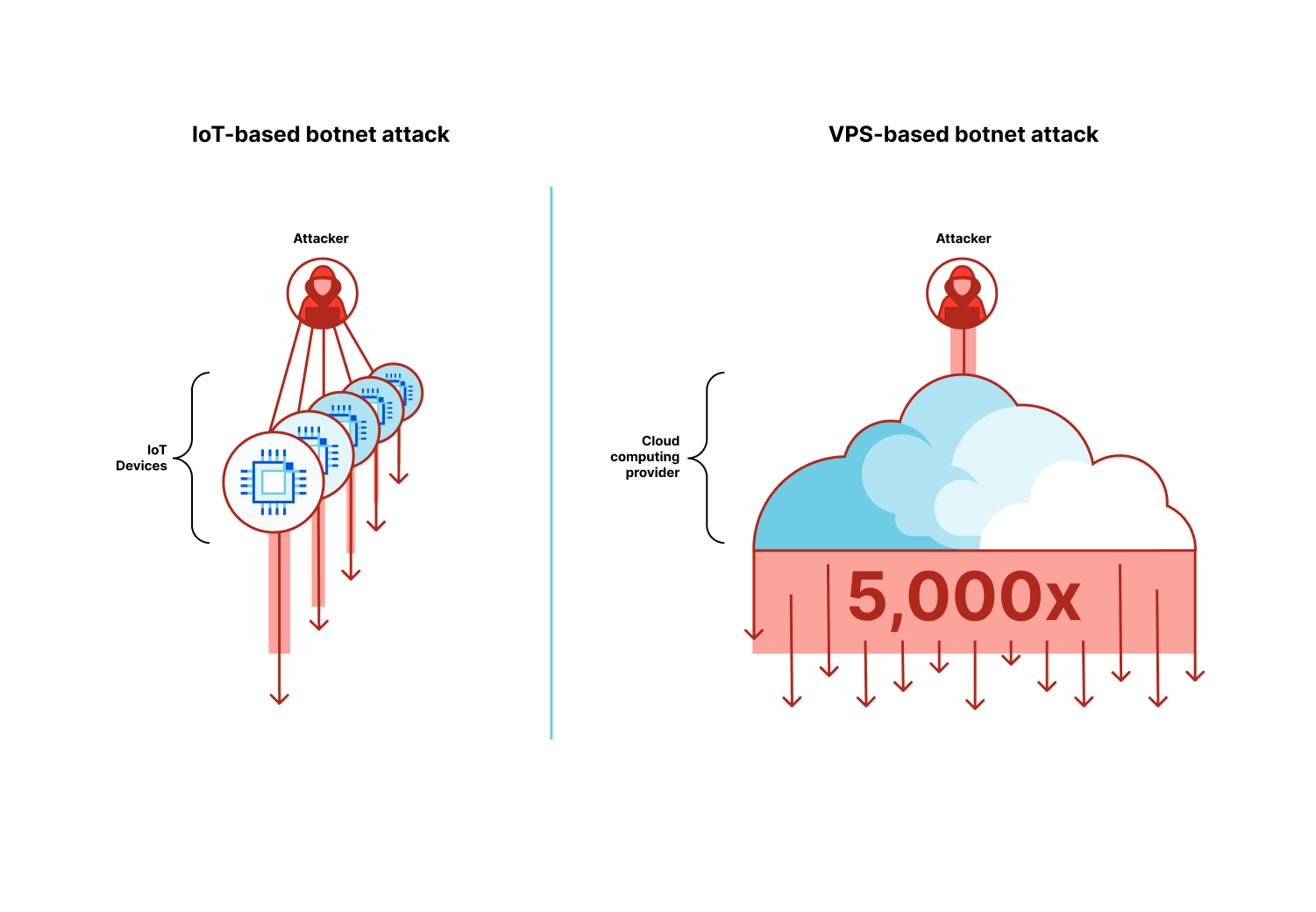

Los ataques hipervolumétricos aprovechan una nueva generación de botnets que se componen de servidores privados virtuales (VPS) en lugar de dispositivos de Internet de las cosas (IoT).

Tradicionalmente, las grandes botnets se basaban en dispositivos IoT sin protección, p. ej. cámaras de seguridad inteligentes, para organizar sus ataques. A pesar del rendimiento limitado de cada dispositivo IoT, en conjunto (normalmente cientos de miles o millones de dispositivos) podían generar una cantidad suficiente tráfico para interrumpir sus objetivos.

La nueva generación de botnets utiliza solo una parte de la cantidad de dispositivos, si bien estos son significativamente más seguros. Los proveedores de informática en la nube ofrecen servidores privados virtuales para que las empresas emergentes y las empresas consolidadas puedan crear aplicaciones eficaces. El inconveniente es que también permite a los atacantes crear botnets eficientes que pueden ser hasta 5 000 veces más potentes. Los atacantes acceden a los servidores privados virtuales, ponen en riesgo los servidores sin parches y piratean las consolas de gestión mediante credenciales de API filtradas.

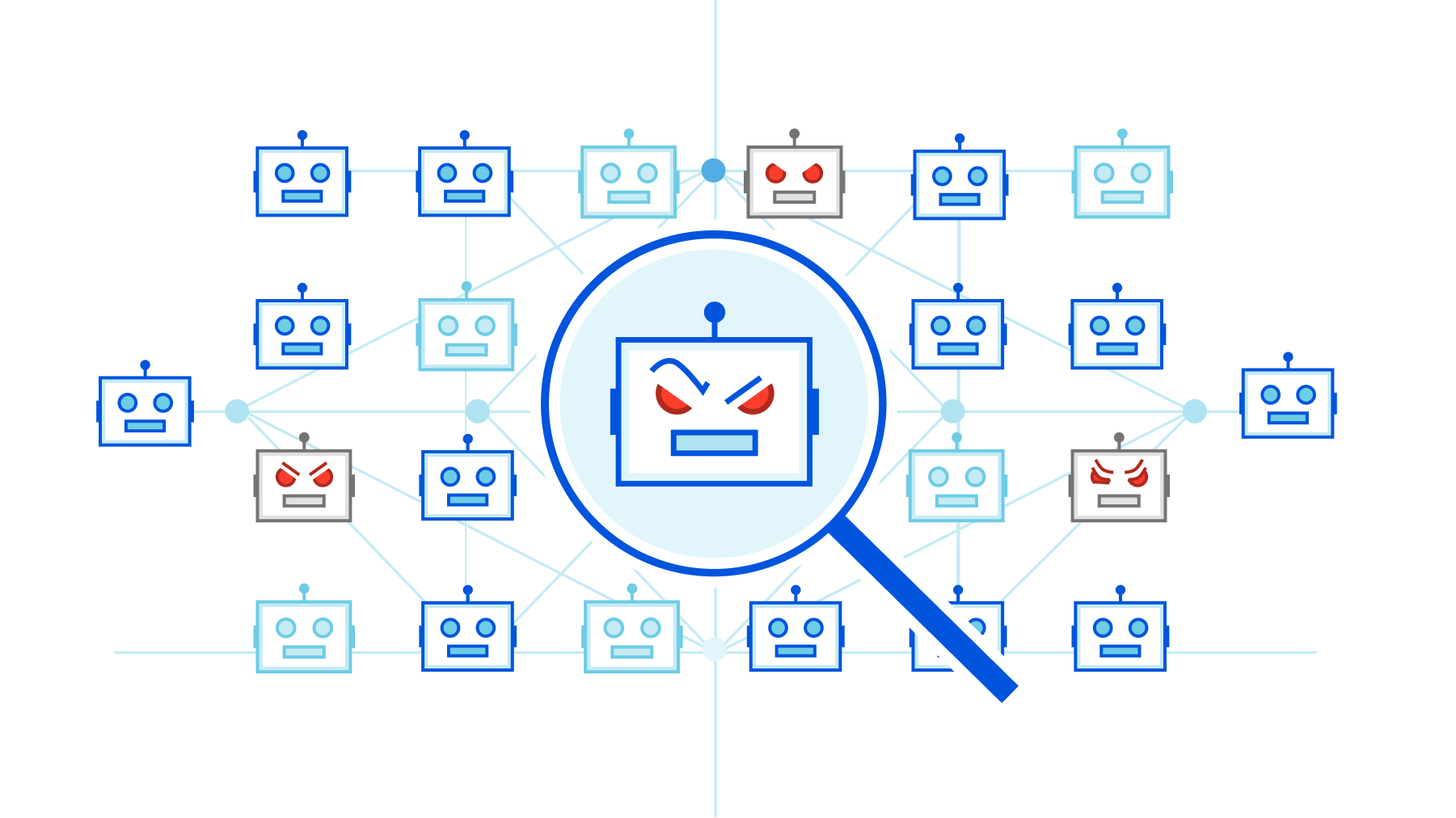

Cloudflare ha estado trabajando con los principales proveedores de informática en la nube para acabar con estas botnets basadas en VPS. Gracias a la rápida respuesta y rigor de estos colaboradores, hemos logrado desactivar partes sustanciales de estas botnets. Desde entonces, no hemos observado nuevos ataques hipervolumétricos, una prueba de nuestra fructífera colaboración.

Mantenemos una colaboración excelente con las comunidades de ciberseguridad para desarticular las botnets una vez detectamos estos ataques a gran escala, pero queremos que este proceso sea aún más sencillo y automatizado.

Invitamos a los proveedores de informática en la nube, a los proveedores de alojamiento y a los proveedores de servicios en general a que se registren en el servicio gratuito Botnet Threat Feed de Cloudflare para visibilizar los ataques que se lanzan desde sus redes, y ayudarnos a desmantelar las botnets.

Aspectos destacados de este trimestre

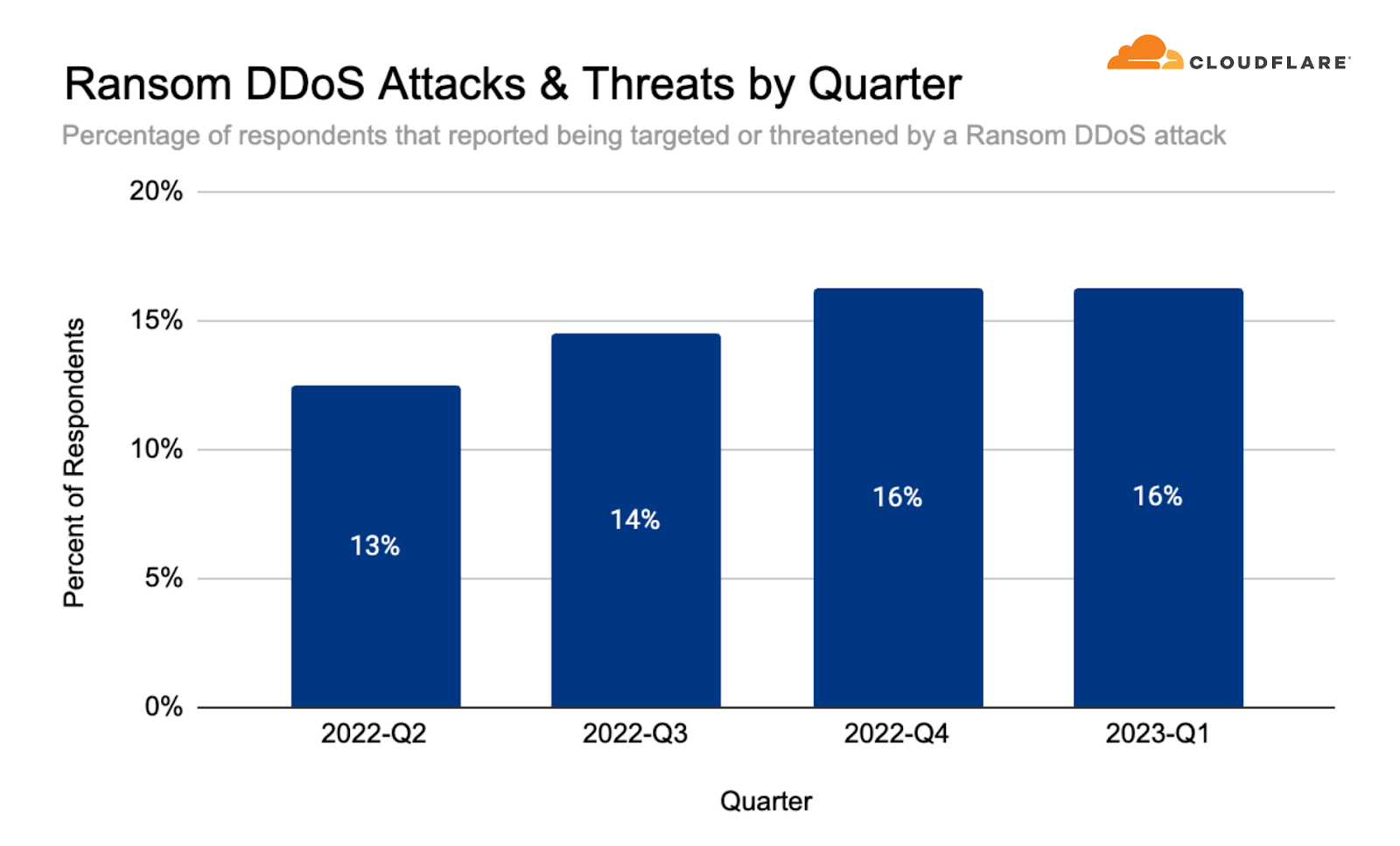

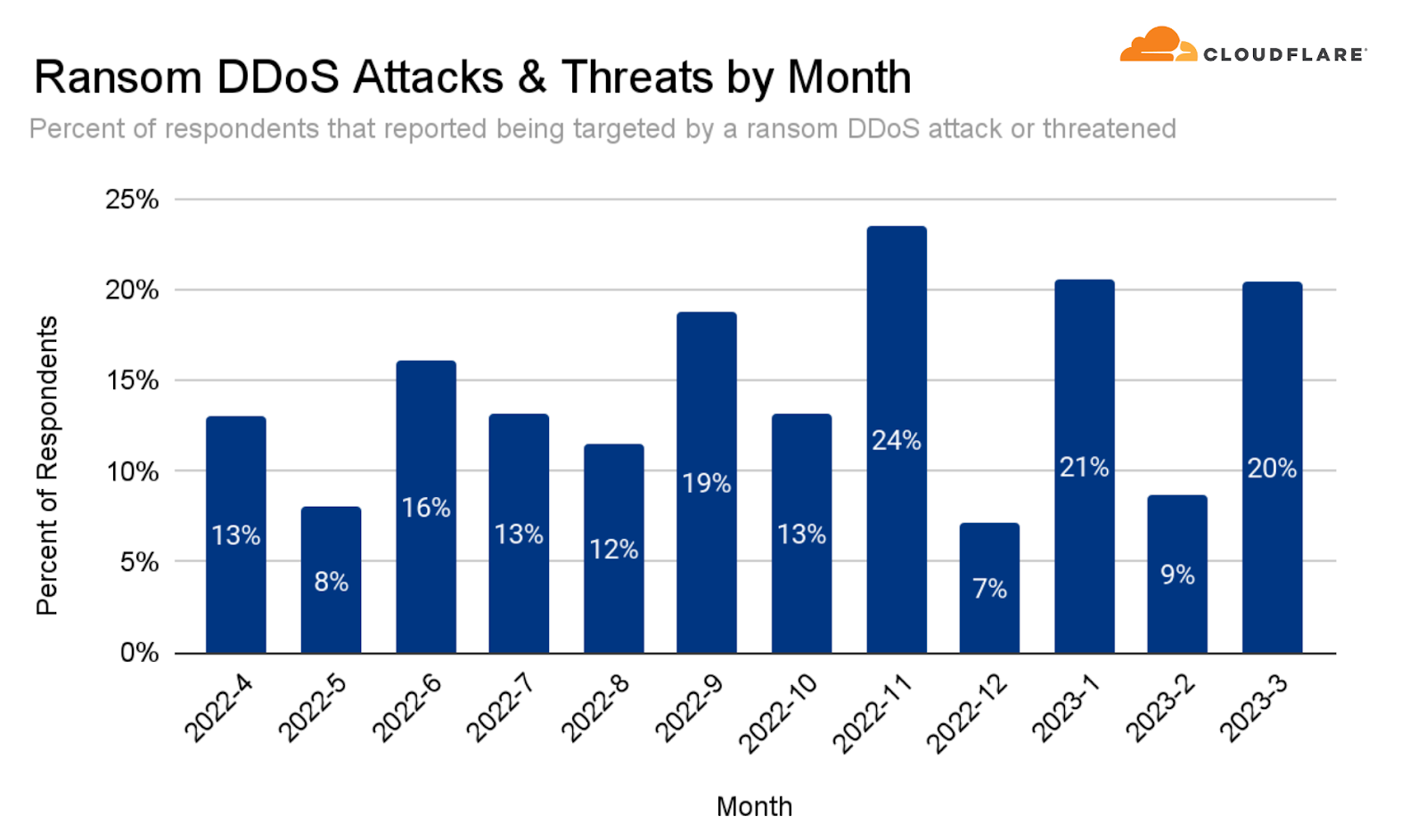

- En el primer trimestre, el 16 % de los clientes encuestados informó sobre ataques DDoS de rescate, sin cambios en comparación con el trimestre anterior, pero un aumento del 60 % en términos interanuales.

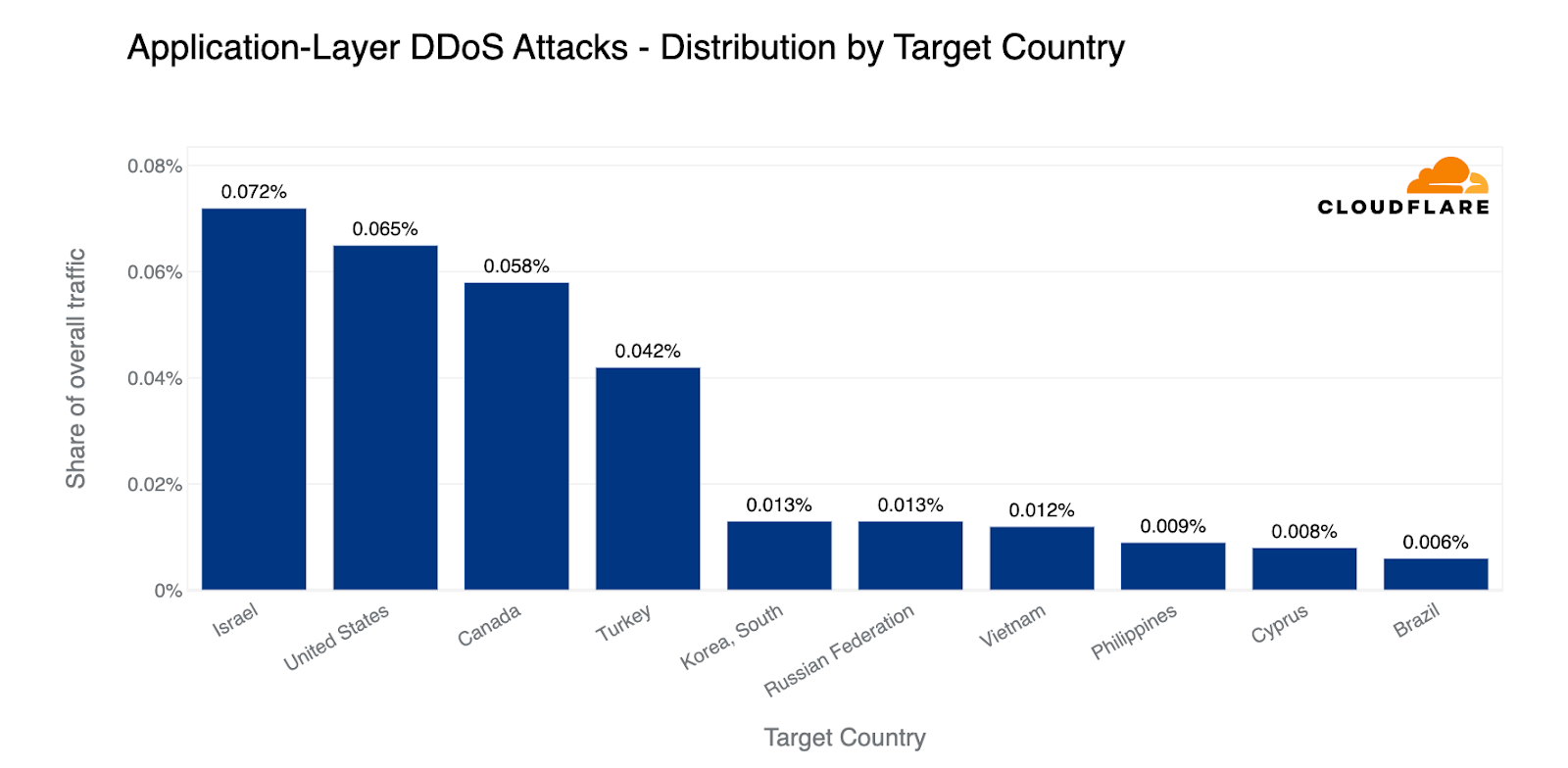

- Las organizaciones sin ánimo de lucro y los medios audiovisuales fueron dos de los sectores más afectados. Finlandia fue el principal origen de los ataques DDoS HTTP en términos de porcentaje de ataques de tráfico, y el principal objetivo de los ataques DDoS a la capa de red. Israel fue el mayor blanco de ataques DDoS HTTP en todo el mundo.

- Los ataques DDoS volumétricos a gran escala, ataques superiores a 100 GB/s, aumentaron un 6 % respecto al trimestre anterior. Los ataques al DNS se convirtieron en el vector más popular. Del mismo modo, observamos repuntes en los ataques DDoS a SPSS, los ataques de amplificación de DNS y los ataques DDoS basados en GRE.

Consulta el informe interactivo en Cloudflare Radar.

Ataques DDoS de rescate

A menudo, el objetivo de los ataques DDoS es solicitar el pago de un rescate. Seguimos encuestando a los clientes de Cloudflare y haciendo un seguimiento de la proporción de eventos DDoS en los que el objetivo recibió una nota de rescate. Esta cifra aumentó de forma constante a lo largo de 2022 y actualmente se sitúa en el 16 %, igual que en el cuarto trimestre de 2022.

A diferencia de los ataques de ransomware, en los que normalmente se engaña a la víctima para que descargue un archivo o haga clic en un enlace de correo electrónico que encripta y bloquea los archivos de su ordenador hasta que pague un rescate, la dinámica de los ataques DDoS de rescate es mucho más fácil para los atacantes. En estos últimos, los atacantes no necesitan engañar a la víctima para que abra un correo electrónico o haga clic en un enlace, ni necesitan realizar una intrusión en una red ni introducirse en los activos corporativos.

En un ataque DDoS de rescate, el atacante no necesita acceder al ordenador de la víctima, sino que le basta con inundarlo con una cantidad de tráfico lo suficientemente grande como para interrumpir sus sitios web, servidores DNS y cualquier otro tipo de propiedad conectada a Internet de manera que impida el acceso de los usuarios legítimos, o funcionen de manera deficiente. El atacante exigirá el pago de un rescate, normalmente en forma de bitcóin, para detener o evitar nuevos ataques.

Los meses de enero y marzo de 2023 registraron la segunda tasa más alta de ataques DDoS de rescate, según informaron nuestros usuarios. El mes más activo hasta ahora sigue siendo noviembre de 2022, cuando se celebró el viernes negro, el Día de Acción de Gracias y el Día del Soltero en China, un mes lucrativo para los ciberdelincuentes.

¿Quién y qué está siendo blanco de ataques?

Principales países objetivo

En el primer trimestre, Israel encabezó la lista de los principales países objetivo de ataques de tráfico DDoS HTTP, incluso por encima de Estados Unidos, tal vez en el contexto de la reforma judicial y las protestas de los opositores, o las continuas tensiones en Cisjordania. Se trata de una cifra asombrosa. Algo menos del 1 % de todo el tráfico HTTP que Cloudflare procesó en el primer trimestre del año, formaba parte de ataques DDoS HTTP contra sitios web israelíes. Le siguieron de cerca EE. UU., Canadá y Turquía.

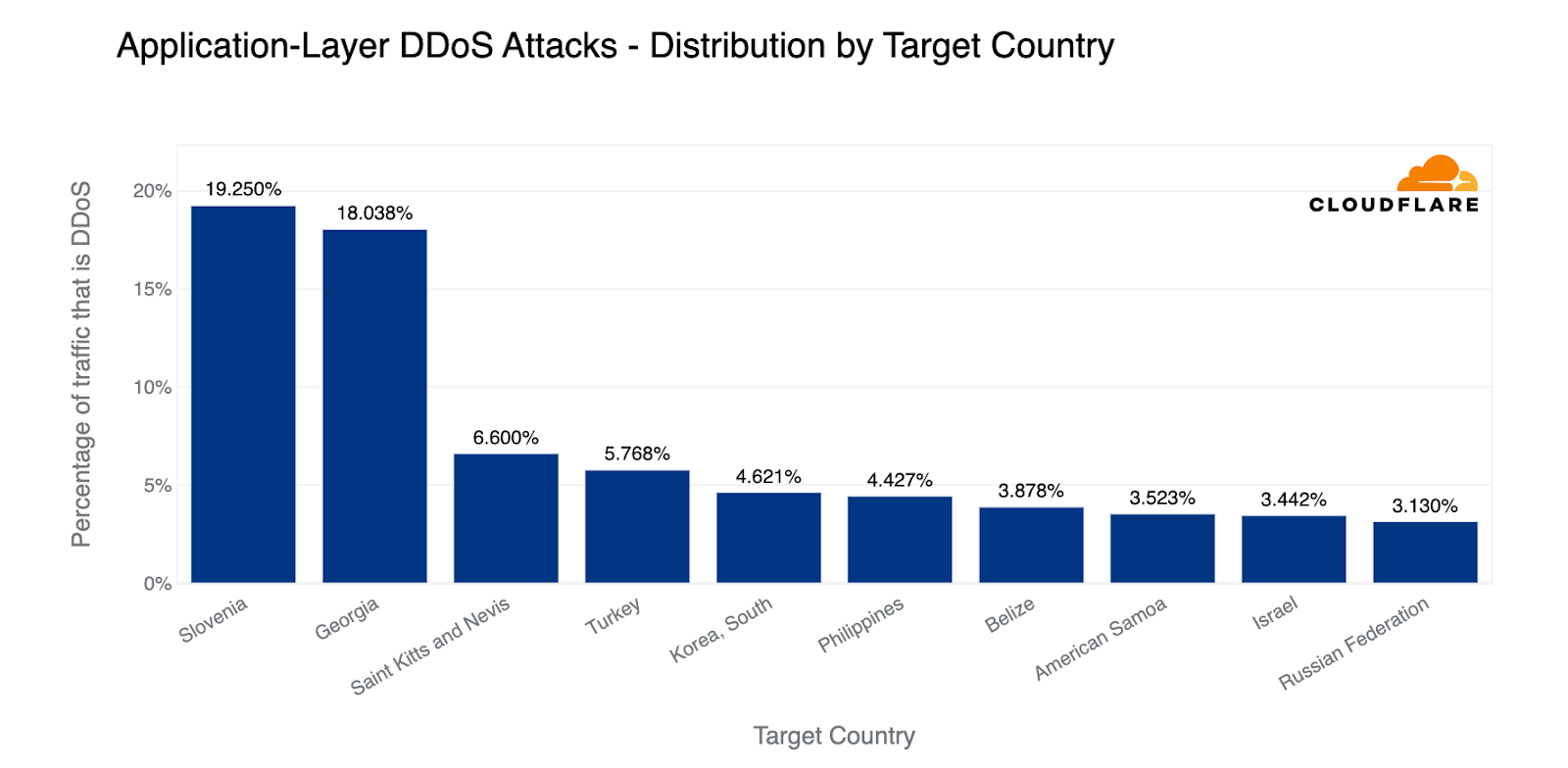

En cuanto al porcentaje de ataques de tráfico comparado con todo el tráfico dirigido a un país determinado, Eslovenia y Georgia ocuparon los primeros puestos. Aproximadamente el 20 % de todo el tráfico a los sitios web de Eslovenia y Georgia fueron ataques DDoS HTTP. Le siguieron la pequeña nación caribeña de dos islas, San Cristóbal y Nieves, y Turquía. Si bien Israel encabezó la lista en el gráfico anterior, el país ocupó la novena posición en la lista de los países más afectados por ataques, por encima de Rusia, un puesto aún muy elevado en comparación con trimestres anteriores.

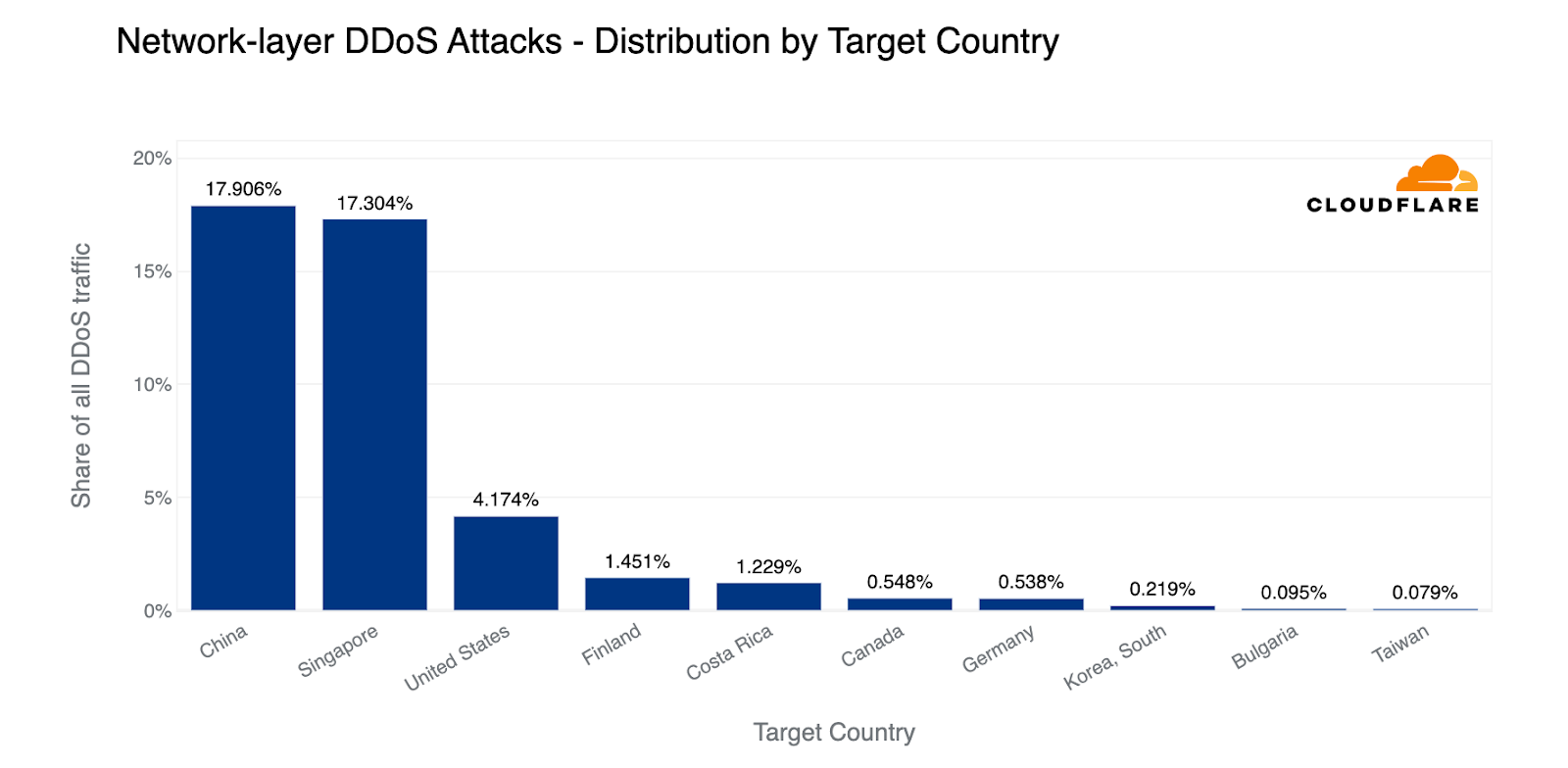

Si nos fijamos en la cantidad total de ataques de tráfico DDoS a la capa de red, China ocupó el puesto n.º 1. Casi el 18 % de todos los ataques de tráfico DDoS a la capa de red procedió de China. Le siguió de cerca Singapur, con el 17 %. EE. UU. quedó en tercer lugar, seguido de Finlandia.

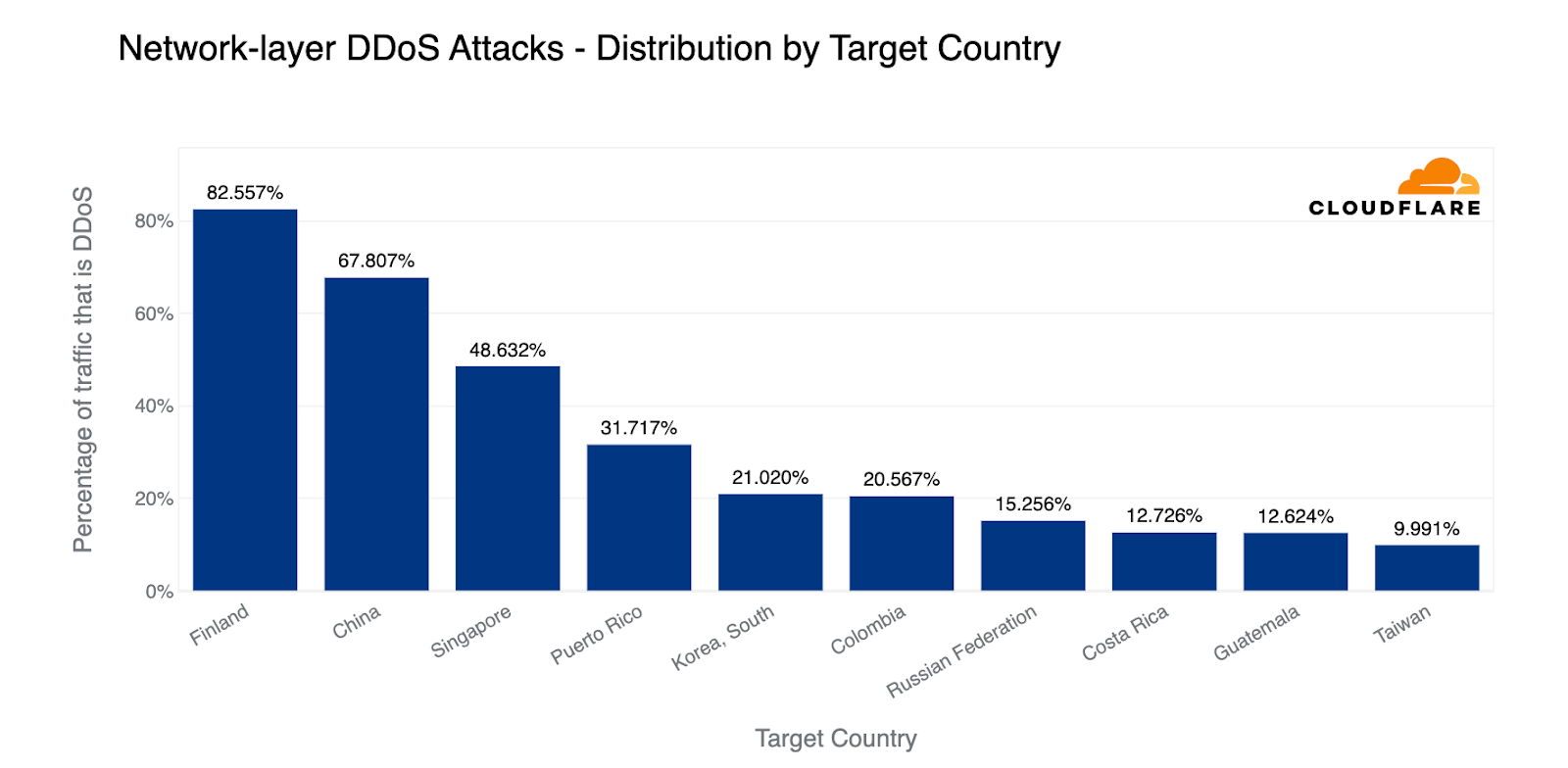

Cuando normalizamos los ataques a un país por todo el tráfico dirigido a ese país, Finlandia ocupa el primer puesto, tal vez debido a su reciente incorporación a la OTAN. Casi el 83 % de todo el tráfico dirigido a Finlandia fue ataque de tráfico a la capa de red. China le siguió de cerca con un 68 % y de nuevo Singapur con un 49 %.

Sectores más afectados

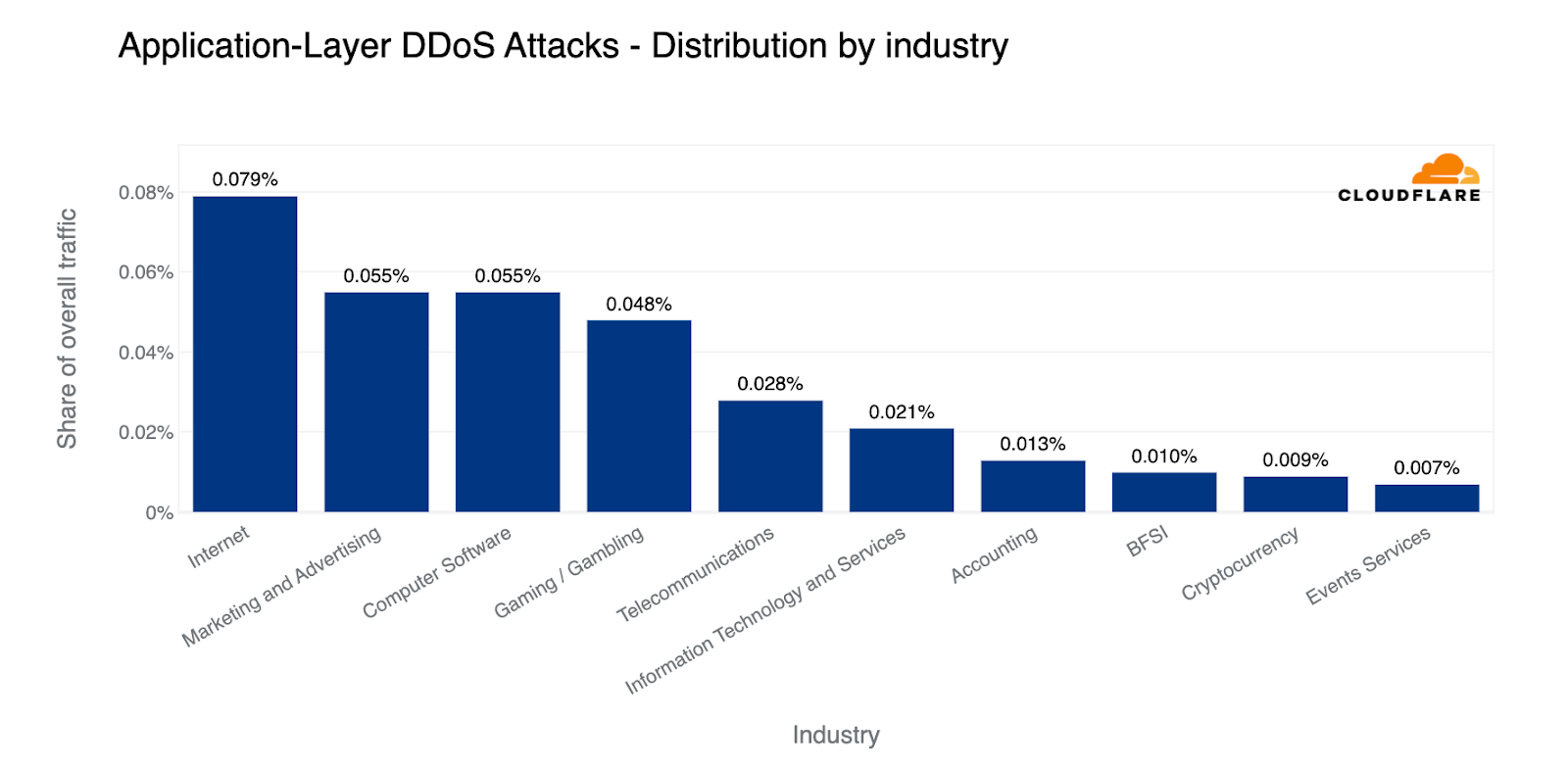

En términos de ancho de banda total, a nivel mundial, las empresas de Internet registraron la mayor cantidad de ataques de tráfico DDoS HTTP. A continuación, se situaron los sectores del marketing y la publicidad, software informático, videojuegos y telecomunicaciones.

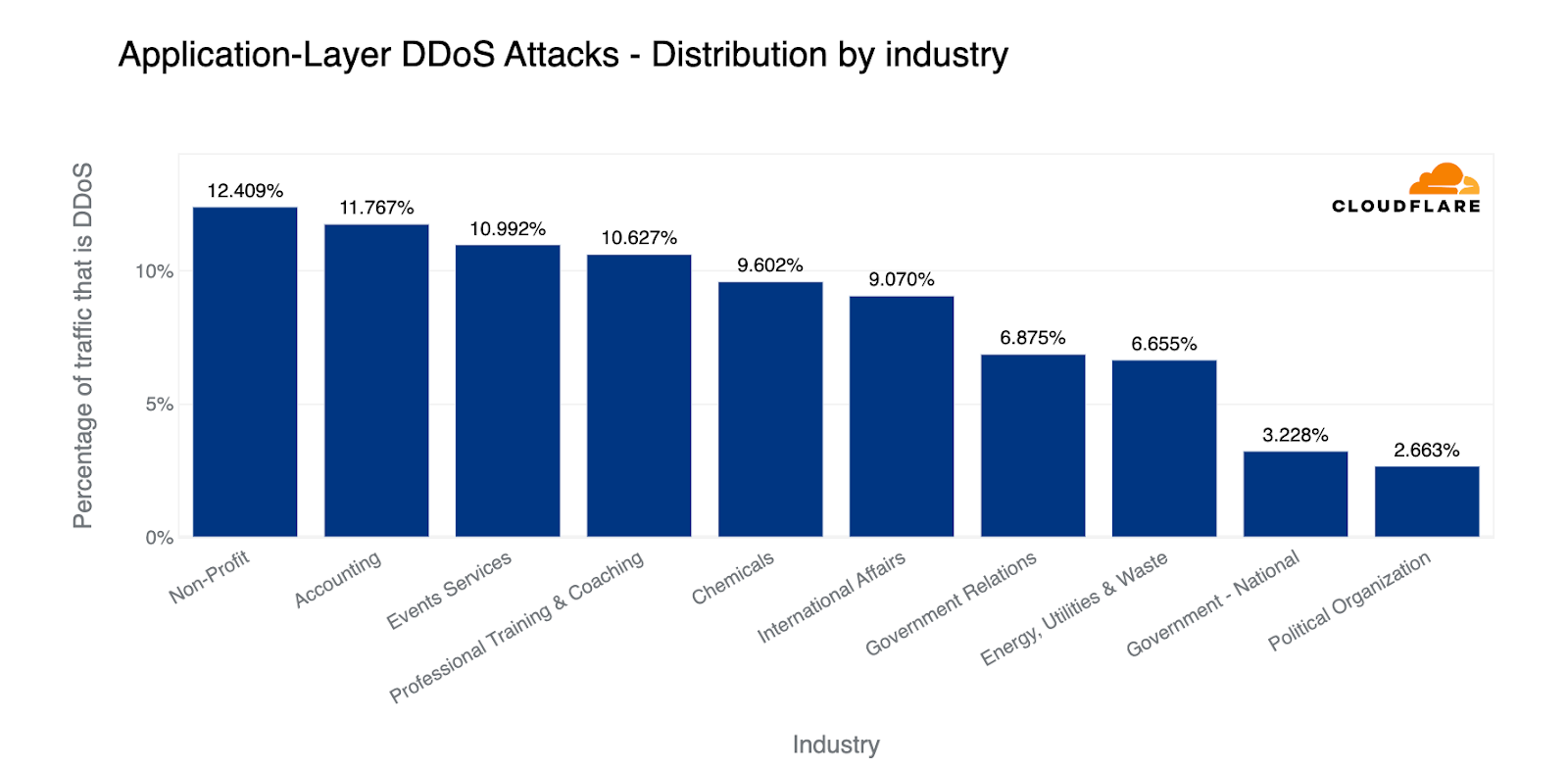

Por porcentaje de ataques de tráfico sobre el tráfico total de un sector, las organizaciones sin ánimo de lucro fueron las peor paradas en el 1.er trimestre del año, seguidas de las empresas de contabilidad. A pesar del repunte de los ataques a la sanidad, este sector no entró en la lista de los diez sectores más afectados, a diferencia de los sectores químico, gubernamental y energético y residuos. En cuanto a EE. UU., casi el 2 % de todo el tráfico a los sitios web federales de EE.UU. fue parte de ataques DDoS.

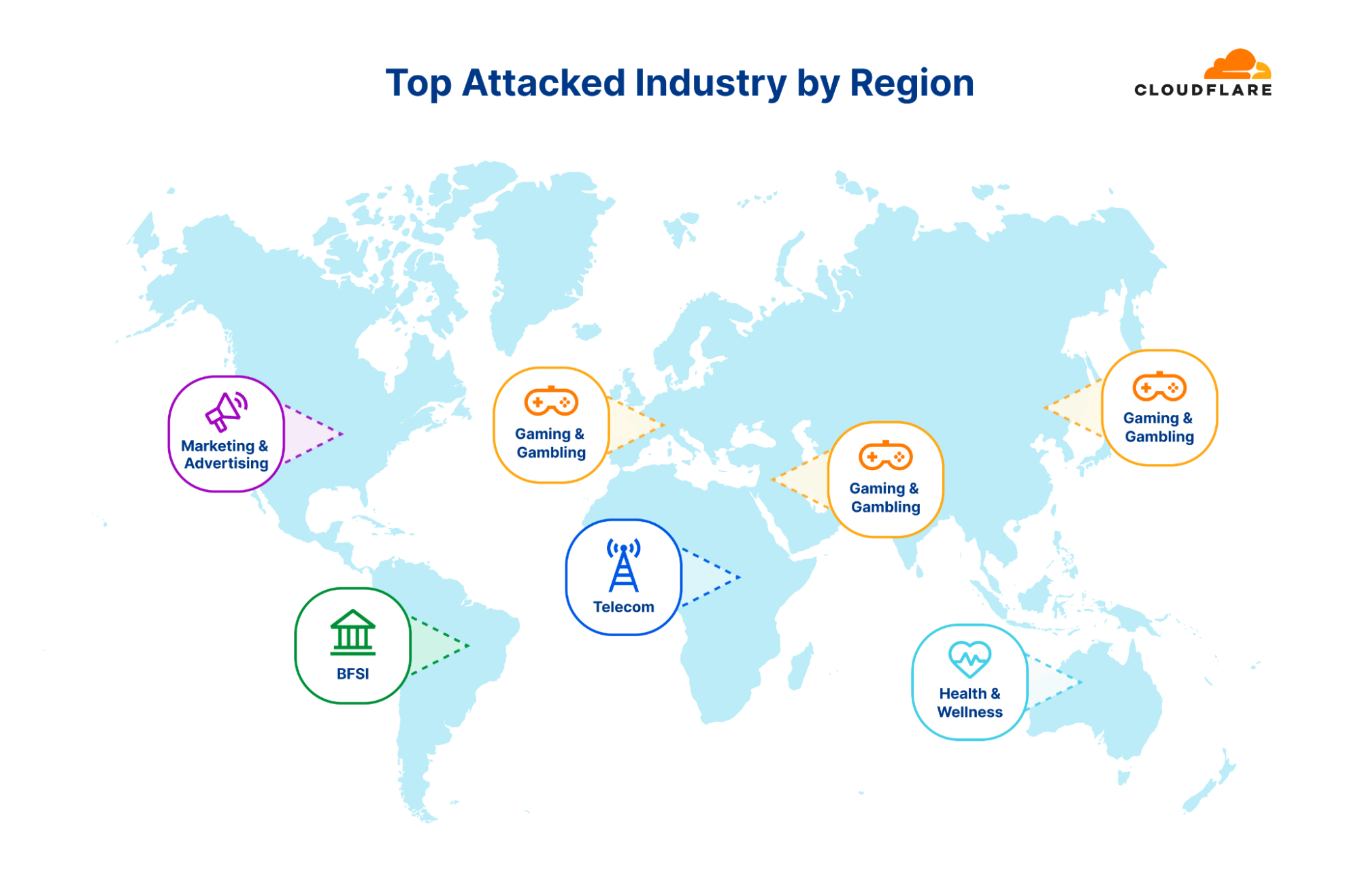

A escala regional, el sector de los videojuegos fue el peor parado en Asia, Europa y Oriente Medio. En Sudamérica y Centroamérica, el sector de servicios bancarios, financieros y seguros (BFSI) fue el más afectado. En Norteamérica, el sector del marketing y la publicidad recibió el mayor número de ataques, seguido por el sector de la telecomunicaciones, que también fue el principal blanco de ataques en África. Por último, en Oceanía, el sector de la salud, el bienestar y el fitness fue el que sufrió más ataques DDoS HTTP.

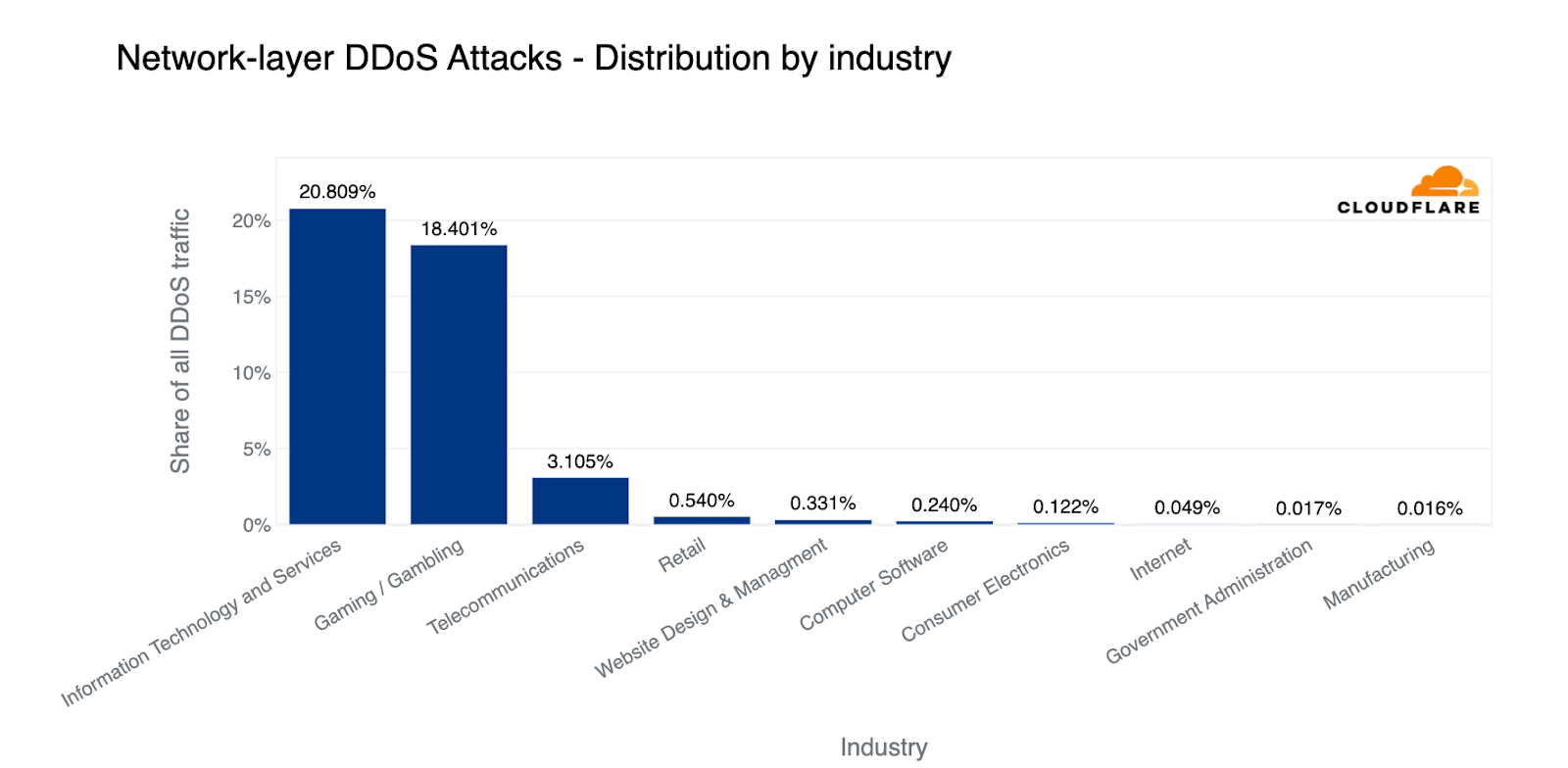

Más abajo en la pila OSI, sobre la base del volumen total de ataques de tráfico a las capas 3 y 4, los sectores más afectados fueron los de tecnologías y servicios de la información, videojuegos/apuestas y telecomunicaciones.

Si comparamos los ataques de tráfico con el tráfico total por sector, el panorama es muy distinto. Casi uno de cada dos bytes transmitidos a las empresas de medios audiovisuales formó parte de un ataque de tráfico DDoS a las capas 3 y 4.

Procedencia de los ataques

Principales países de origen

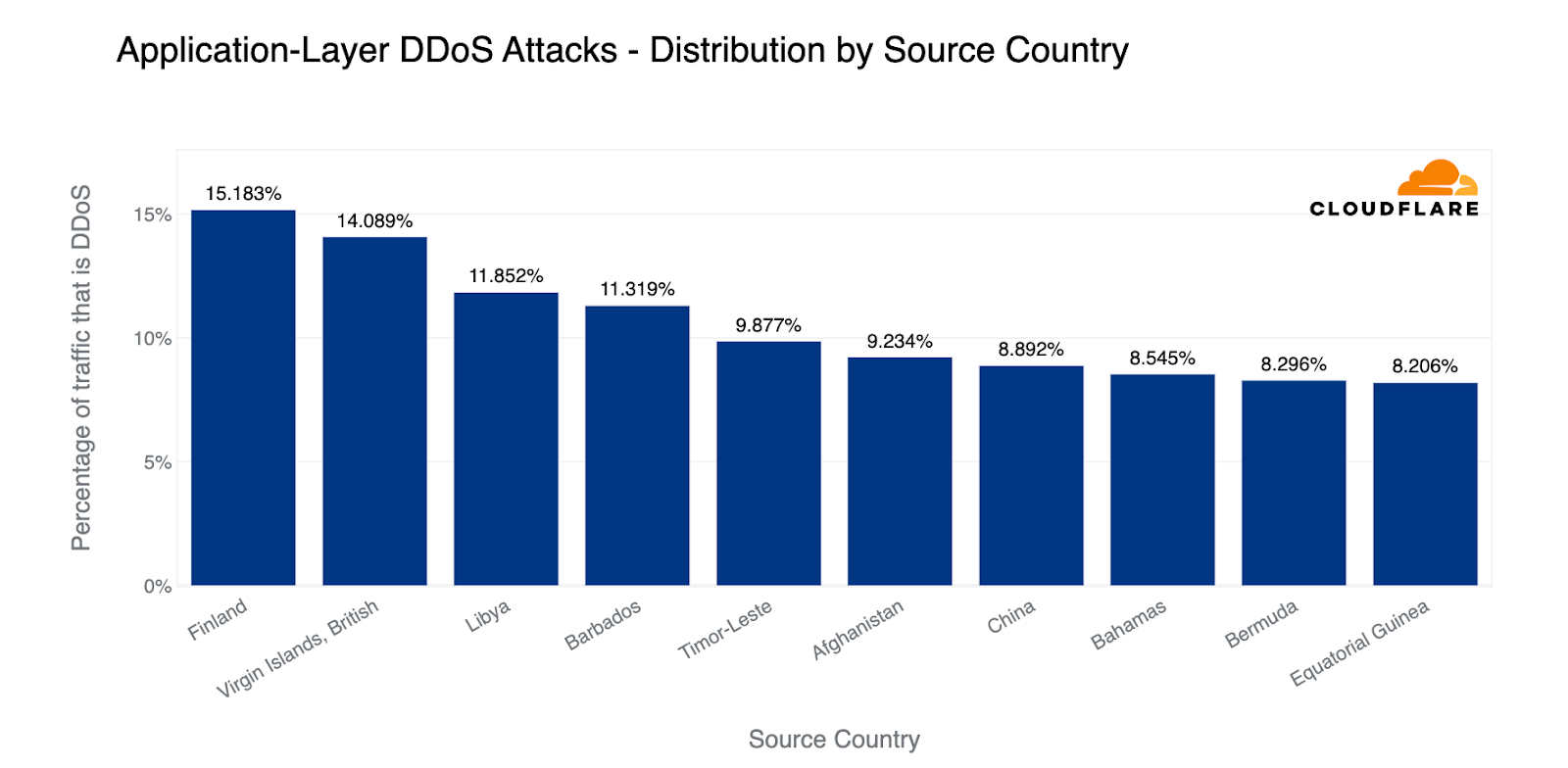

En el primer trimestre de 2023, Finlandia fue el principal origen de ataques DDoS HTTP en términos de porcentaje de ataques de tráfico sobre el total de tráfico por país. Las Islas Vírgenes Británicas ocuparon el segundo lugar, seguidas de Libia y Barbados.

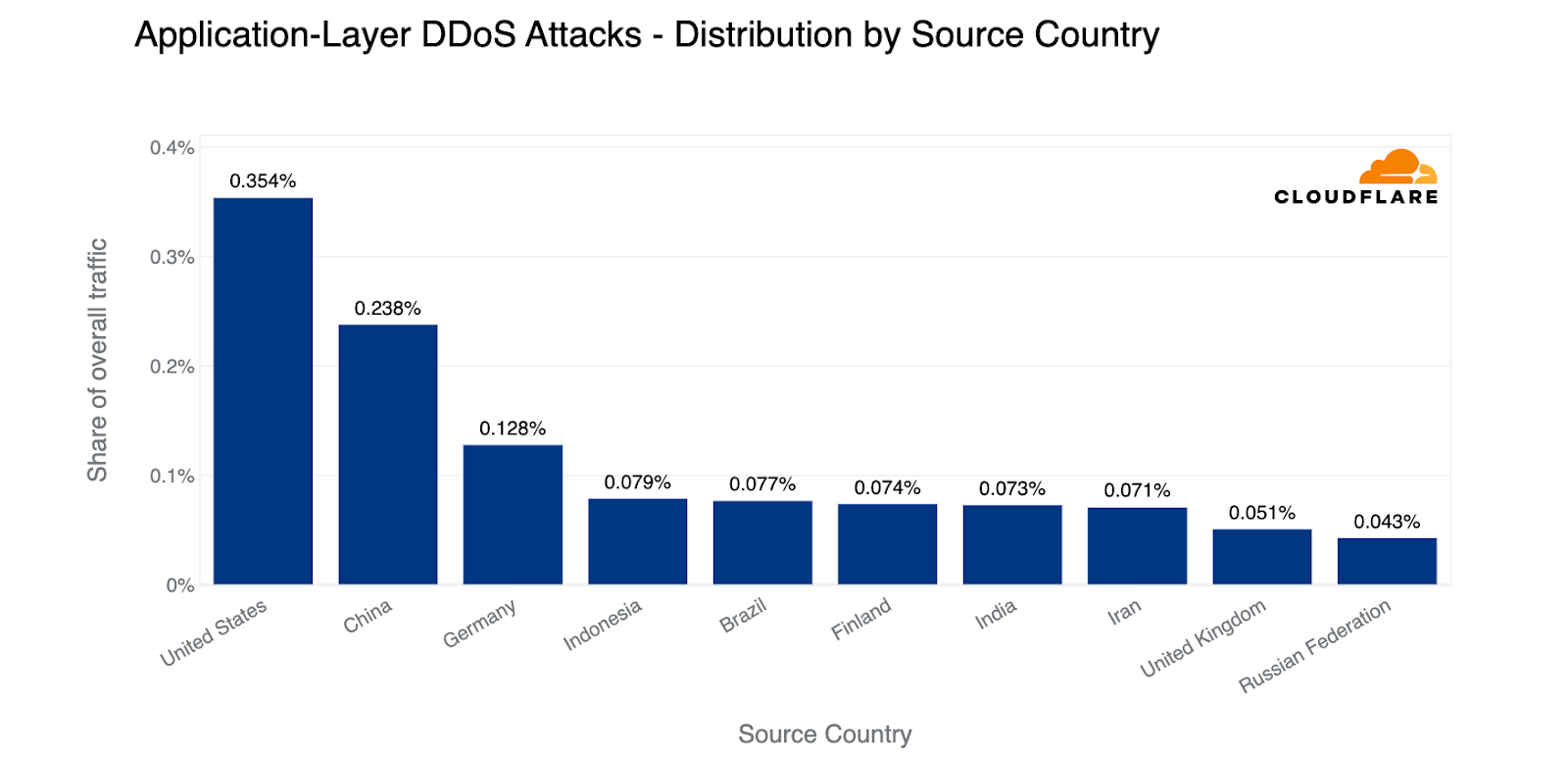

En términos de volúmenes absolutos, la mayor parte de los ataques de tráfico DDoS HTTP procedieron de direcciones IP estadounidenses. China ocupó el segundo lugar, seguida de Alemania, Indonesia, Brasil y Finlandia.

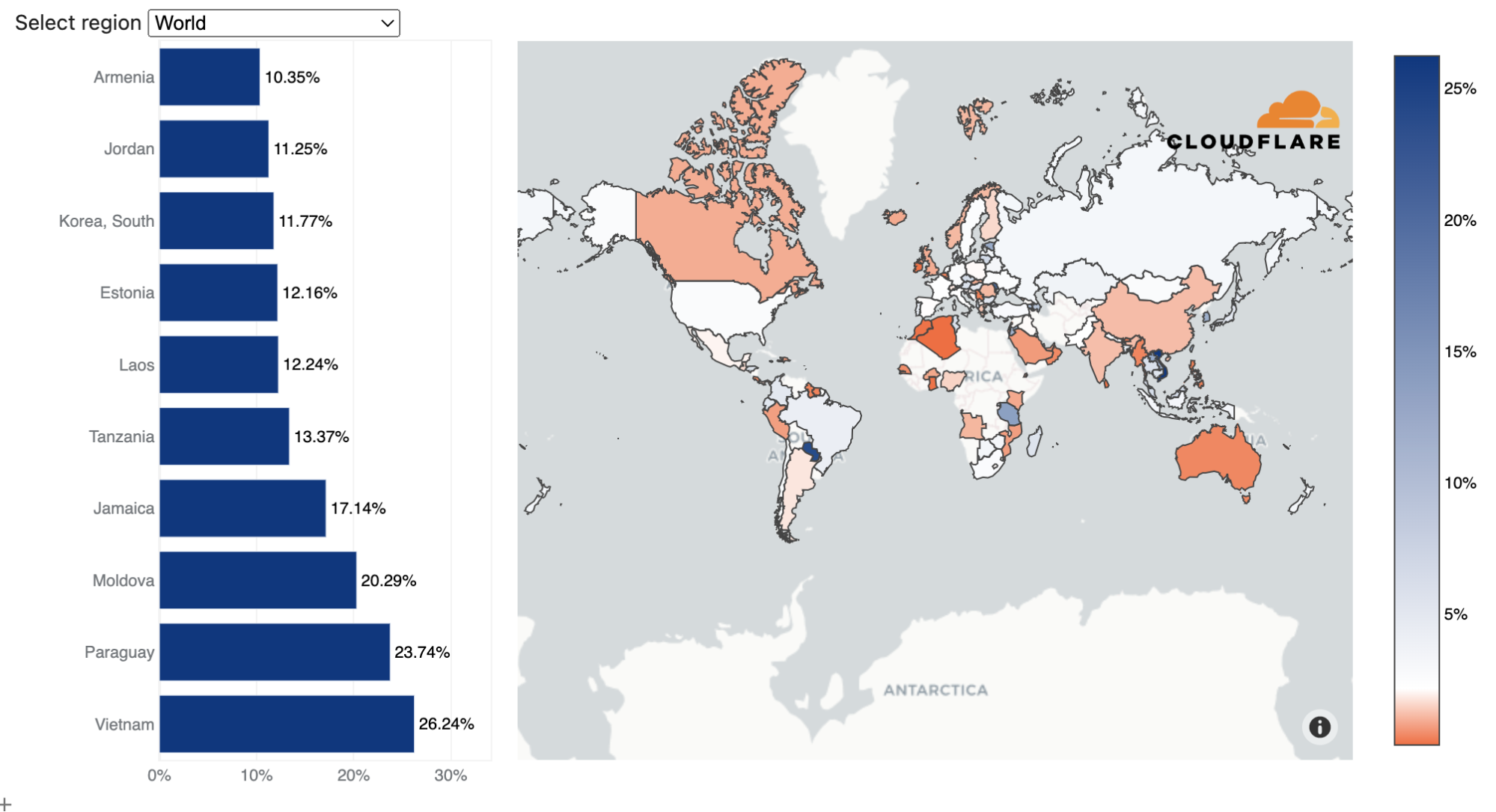

En cuanto a las capas 3 y 4, Vietnam fue el principal origen de ataques de tráfico DDoS a las capas 3 y 4. Casi un tercio de todo el tráfico de capa 3 y 4 que procesamos en nuestros centros de datos de Vietnam formó parte de tráfico de ataque. Detrás de Vietnam, se encontraron Paraguay, Moldavia y Jamaica.

Tipos y tamaños de ataque que observamos

Tamaño y duración de los ataques

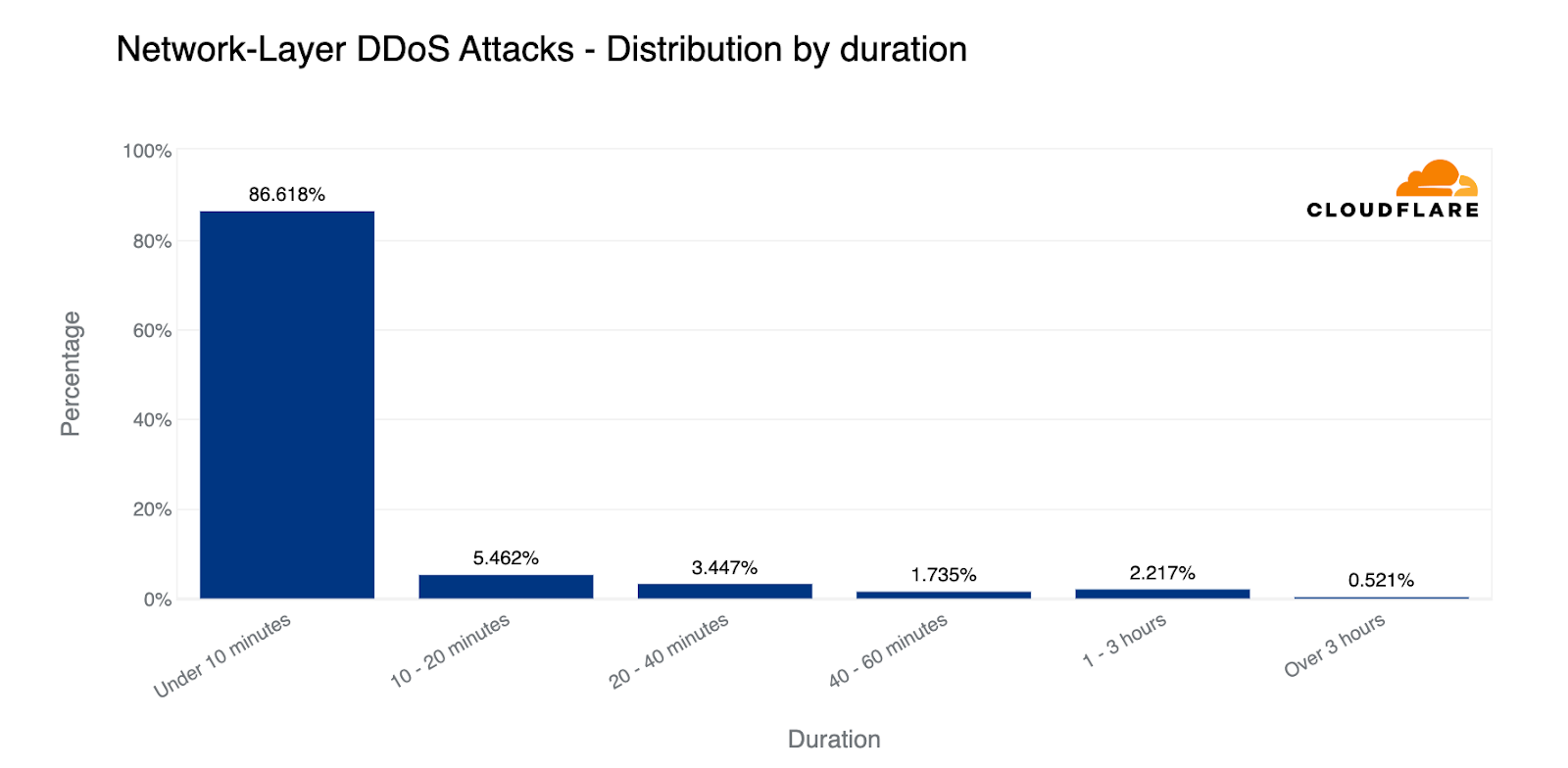

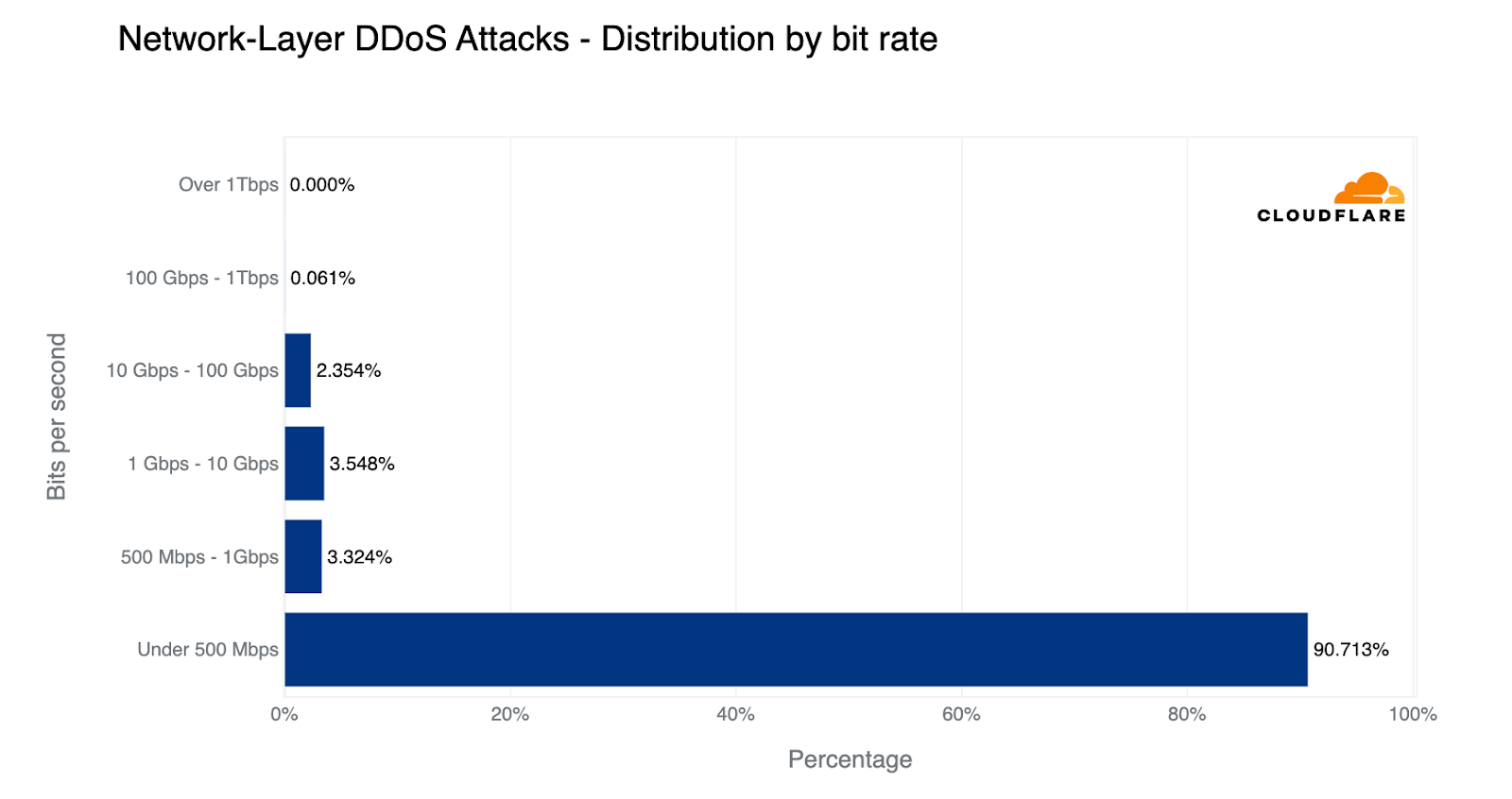

En cuanto a los tipos de ataques que se lanzan contra nuestros clientes y nuestra propia red y aplicaciones, podemos comprobar que la mayoría de los ataques son cortos y pequeños. El 86 % de los ataques DDoS a la capa de red terminaron en 10 minutos, y el 91 % de los ataques nunca superó los 500 MB/s.

Solo uno de cada cincuenta ataques superó alguna vez los 10 GB/s, y solo uno de cada mil ataques fue superior a 100 GB/s.

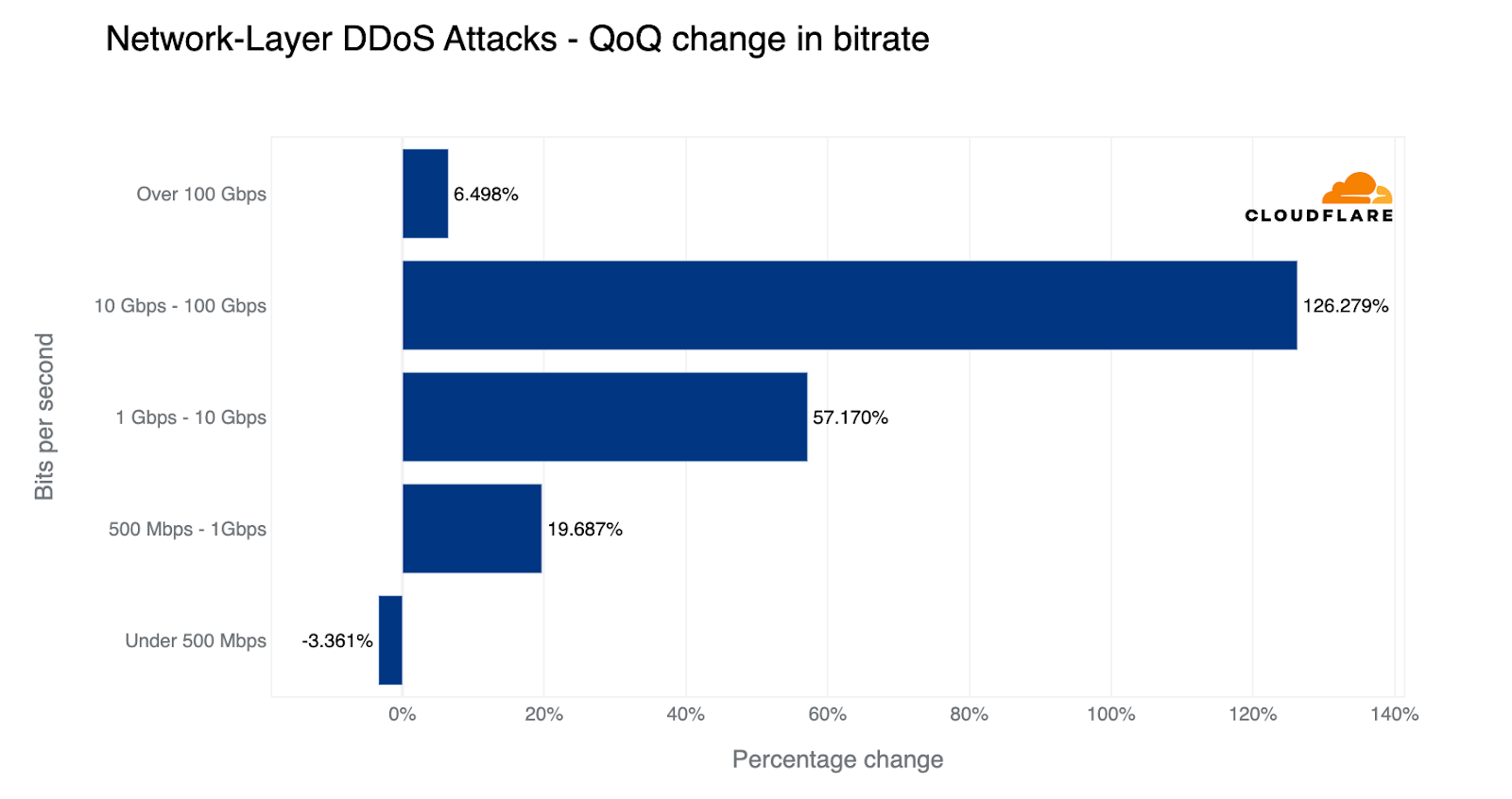

Dicho esto, los ataques mayores están aumentando lentamente en cantidad y frecuencia. El trimestre pasado, la cantidad de ataques que superaron los 100 GB/s experimentó un aumento intertrimestral del 67 %. Este trimestre, el crecimiento se ha ralentizado levemente hasta el 6 %, pero sigue creciendo. De hecho, se observó un incremento en todos los ataques volumétricos, a excepción de la categoría de "ataques pequeños" donde se concentraron la mayoría, como muestra el gráfico siguiente. El mayor crecimiento se produjo en los ataques de 10-100 GB/s, que se alzaron un 89 % en términos intertrimestrales.

Vectores de ataque

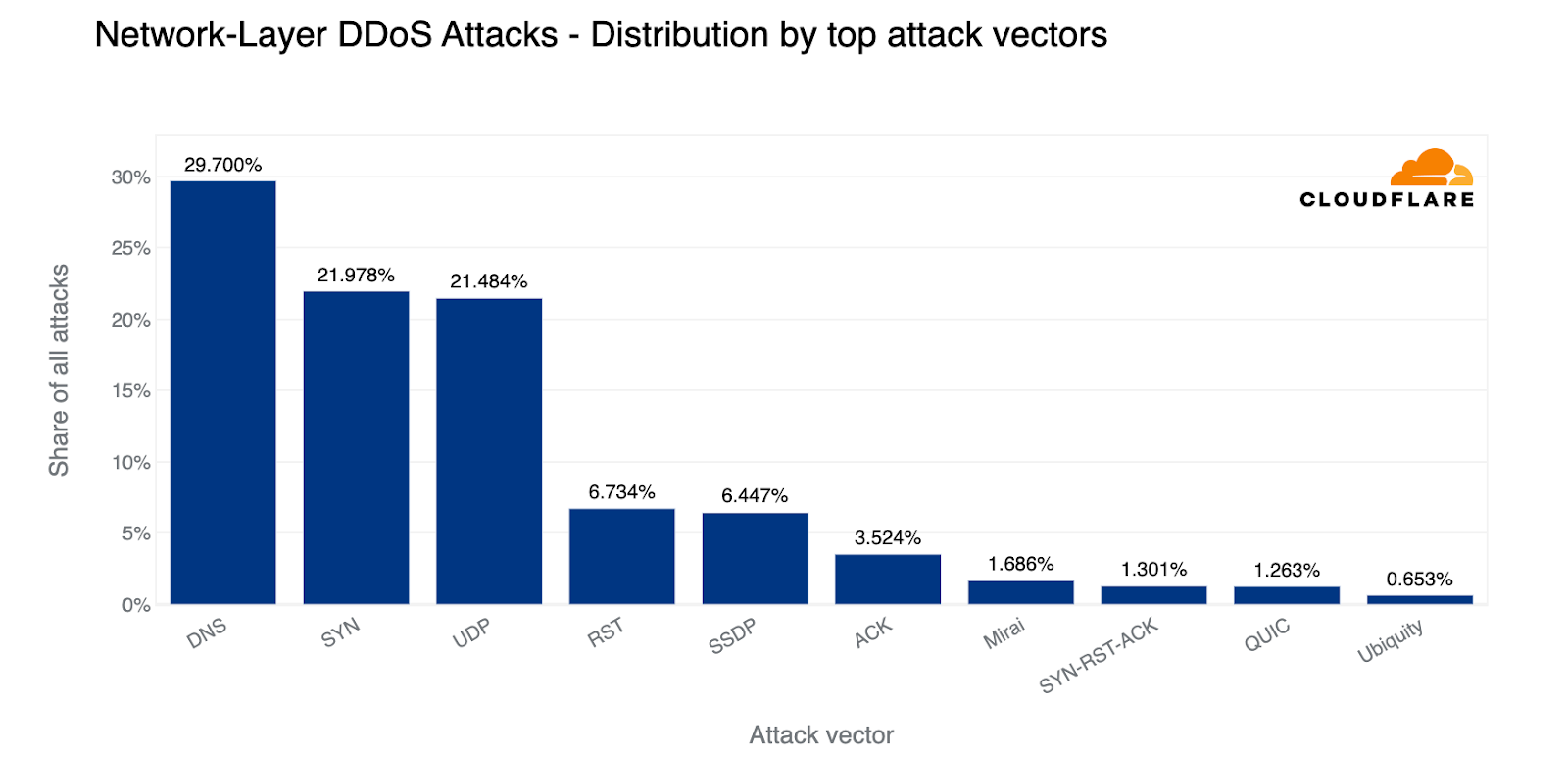

Este trimestre hemos observado un cambio crucial. Con un porcentaje del 22 %, las inundaciones SYN pasaron al segundo lugar, convirtiendo los ataques DDoS basados en DNS en el vector de ataque más popular (30 %). Casi un tercio de todos los ataques DDoS a las capas 3 y 4 se basó en DNS: inundaciones DNS o ataques de amplificación/reflexión DNS. Los ataques basados en UDP ocuparon el tercer lugar, con el 21 %.

Amenazas emergentes

Cada trimestre reaparecen vectores de ataque antiguos y, a veces, incluso ancestrales. Esta señal nos indica que se siguen explotando vulnerabilidades de hace una década para lanzar ataques. Los ciberdelincuentes reciclan y reutilizan métodos antiguos, tal vez porque esperan que las organizaciones hayan descartado sistemas de protección contra métodos antiguos.

En el primer trimestre de 2023, se observó un aumento masivo de ataques DDoS a SPSS, ataques de amplificación DNS y ataques DDoS basados en GRE.

Los ataques DDoS a SPSS se dispararon un 1565 % en términos intertrimestrales

SPSS (Statistical Product and Service Solutions) es un paquete de software desarrollado por IBM para casos de uso como la gestión de datos, la inteligencia empresarial y la investigación criminal. El servidor Sentinel RMS License Manager se utiliza para gestionar licencias de productos de software como el sistema IBM SPSS. En 2021, se identificaron dos vulnerabilidades (CVE-2021-22713 y CVE-2021-38153) en el servidor Sentinel RMS License Manager que se pueden utilizar para lanzar ataques DDoS de reflexión. Los atacantes pueden enviar numerosas solicitudes de licencia especialmente diseñadas al servidor, haciendo que genere una respuesta mucho mayor que la solicitud original. Esta respuesta se devuelve a la dirección IP de la víctima, amplificando de manera eficaz el tamaño del ataque e inundando de tráfico la red de la víctima. Este tipo de ataque se conoce como ataque DDoS de reflexión, y puede causar una interrupción significativa de la disponibilidad de los productos de software que dependen de Sentinel RMS License Manager, como IBM SPSS Statistics. Es muy importante utilizar los parches disponibles en el gestor de licencias para evitar que se exploten estas vulnerabilidades y para protegerse contra los ataques DDoS de reflexión.

Los ataques DDoS de amplificación de DNS aumentaron un 958 % en comparación con el trimestre anterior

Los ataques de amplificación de DNS son un tipo de ataque DDoS que consiste en explotar vulnerabilidades en la infraestructura del sistema de nombres de dominio (DNS) para generar grandes cantidades de tráfico dirigido a la red de la víctima. Los atacantes envían solicitudes DNS a solucionadores DNS abiertos que se han configurado de manera errónea para permitir consultas recursivas desde cualquier origen, y utilizan estas solicitudes para generar respuestas mucho mayores que la consulta original. A continuación, los ciberdelincuentes falsifican la dirección IP de la víctima, haciendo que las respuestas de gran tamaño se dirijan a la red de la víctima, inundándola de tráfico y provocando una denegación de servicio. El desafío de mitigar los ataques de amplificación de DNS radica en la dificultad de distinguir el ataque de tráfico del tráfico legítimo, lo que dificulta su bloqueo a nivel de red. Para mitigar los ataques de amplificación DNS, las organizaciones pueden adoptar medidas, tales como la correcta configuración los solucionadores DNS, la aplicación de técnicas de limitación de velocidad y el uso de herramientas de filtrado de tráfico para bloquear el tráfico procedente de orígenes de ataque conocidos.

Los ataques DDoS basados en GRE se incrementaron un 835 % intertrimestral

Los ataques DDoS basados en GRE utilizan el protocolo GRE (Generic Routing Encapsulation) para inundar la red de una víctima con grandes cantidades de tráfico. Los atacantes crean numerosos túneles GRE entre servidores en riesgo para enviar tráfico a la red de la víctima. Estos ataques son difíciles de detectar y filtrar, ya que el tráfico aparece como tráfico legítimo en la red de la víctima. Los atacantes también pueden utilizar la suplantación de la dirección IP de origen para que parezca que el tráfico procede de orígenes legítimos, lo que dificulta su bloqueo a nivel de red. Los ataques DDoS basados en GRE plantean varios riesgos a las organizaciones objetivo, como tiempo de inactividad, interrupción de las operaciones empresariales y el posible robo de datos o la infiltración en la red. La mitigación de estos ataques requiere el uso de herramientas avanzadas de filtrado de tráfico que puedan detectar y bloquear el tráfico de ataque en función de sus características, así como técnicas como la limitación de velocidad y el filtrado de direcciones IP de origen para bloquear el tráfico procedente de orígenes de ataque conocidas.

Panorama de las amenazas DDoS

En los últimos meses, se ha producido un incremento de los ataques DDoS más largos y de mayor volumen en diversos sectores, en especial, de ataques volumétricos. Las empresas sin ánimo de lucro y medios audiovisuales fueron algunos de los principales sectores afectados. Los ataques DDoS al DNS también fueron cada vez más frecuentes.

Dado que los ataques DDoS suelen ser llevados a cabo por bots, la detección y la mitigación automatizadas son cruciales para una protección eficaz. Los sistemas automatizados de Cloudflare proporcionan a nuestros clientes una protección constante contra los ataques DDoS, lo que les permite dedicar su tiempo a otros aspectos de su negocio. Creemos que cualquier organización, independientemente de su tamaño, debe poder acceder fácilmente a la protección DDoS, y esta es la razón por la que llevamos ofreciendo protección gratuita e ilimitada desde 2017.

En Cloudflare, nuestra misión es ayudar a mejorar Internet y eso significa garantizar una red de Internet más rápida y segura para todos.

Te invitamos a unirte a nuestro seminario web sobre las tendencias DDoS para ampliar la información sobre las amenazas emergentes y las estrategias de protección eficaces.

Nota sobre nuestras metodologías

Cómo calculamos las perspectivas de los ataques DDoS de rescate

Los sistemas de Cloudflare analizan constantemente el tráfico y aplican soluciones de mitigación de forma automática cuando se detectan ataques DDoS. Cada víctima de un ataque recibe una encuesta automatizada que nos ayuda a comprender mejor la naturaleza del ataque y el éxito de las medidas de mitigación. Durante más de dos años, hemos formulado las preguntas de esta encuesta a aquellos clientes que han sido víctimas de ataques. Una de ellas es si han recibido una amenaza o nota de rescate. En los dos últimos años, hemos recopilado una media de 164 respuestas por trimestre, que utilizamos para calcular el porcentaje de ataques DDoS de rescate.

Cómo calculamos la información geográfica y sectorial

País de procedencia

En la capa de aplicación, utilizamos las direcciones IP enemigas para conocer el país de origen de los ataques. Esto se debe a que, en esa capa, las direcciones IP no se pueden suplantar (es decir, alterar). Sin embargo, en la capa de red, las direcciones IP de origen sí se pueden suplantar. Así que, en lugar de basarnos en las direcciones IP para conocer el origen, utilizamos la ubicación de nuestros centros de datos donde se detectaron los paquetes de ataque. Podemos obtener precisión geográfica gracias a nuestra amplia cobertura global en más de 285 ubicaciones de todo el mundo.

País objetivo

Tanto para los ataques DDoS a la capa de aplicación como a la capa de red, agrupamos los ataques y el tráfico según el país de facturación de nuestros clientes. Esta metodología nos permite comprender qué países son objeto de más ataques.

Sector objetivo

Tanto para los ataques DDoS a la capa de aplicación como a la capa de red, agrupamos los ataques y el tráfico según el sector de nuestros clientes, de acuerdo con nuestro sistema de gestión de relaciones con los clientes. Esta metodología nos permite saber qué sectores son objeto de más ataques.

Volumen total vs. porcentaje

En cuanto a la información sobre los países de origen y países objetivo, observamos el volumen total de tráfico de ataque comparado con todo el tráfico como un punto de datos. Además, también observamos el porcentaje de ataques de tráfico hacia o desde un país concreto, a un país específico o a un sector determinado. Este análisis nos ofrece la "velocidad de la actividad de ataque" para un país/sector determinado, normalizada por sus niveles de tráfico total. De esta manera, eliminamos los sesgos de un país o sector que normalmente recibe mucho tráfico y, por tanto, también muchos ataques de tráfico.

Cómo calculamos las características de los ataques

Para calcular el tamaño, la duración y los vectores de ataque, así como las amenazas emergentes, agrupamos los ataques en categorías y luego establecemos la proporción de cada categoría respecto a la cantidad total de cada aspecto.

Exención de responsabilidad y aclaración general

Cuando describimos los "principales países" como el origen o el objetivo de ataques, no significa necesariamente que ese país haya sido atacado como país, sino que las organizaciones que utilizan ese país como país de facturación fueron objeto de ataques. Del mismo modo, los ataques originados en un país no significan que ese país lanzara los ataques, sino que el ataque se lanzó desde direcciones IP que han sido asignadas a ese país. Los ciberdelincuentes operan botnets globales con nodos en todo el mundo, y en muchos casos también utilizan redes privadas virtuales y proxies para ocultar su verdadera ubicación. Así que, en todo caso, el país de origen podría indicar la presencia de nodos de salida o nodos de botnets dentro de ese país.