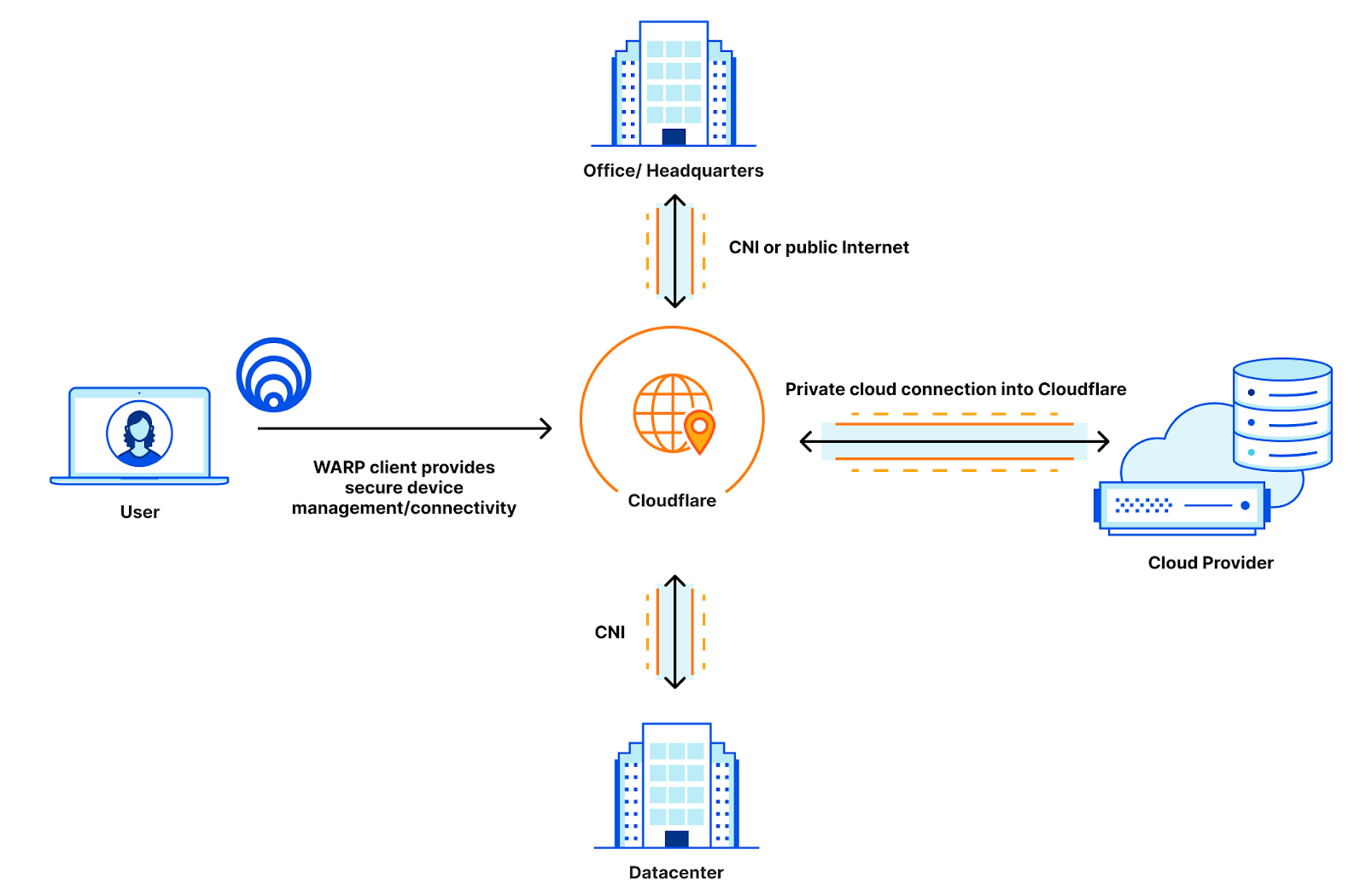

Para los directores de informática, las conexiones de red son un proceso complejo que a menudo se hace aún más complejo. Las redes corporativas incluyen multitud de elementos que requieren conexión. Y cada uno de ellos se debe conectar de distinta forma: los dispositivos de los usuarios requieren conectividad gestionada mediante una puerta de enlace web segura, las oficinas se deben conectar mediante conectividad dedicada o de Internet de acceso público, los centros de datos se deben gestionar con su propia conectividad pública o privada, y, por si fuera poco, debes gestionar también la conectividad de la nube. Cuando lo único que deseas hacer es permitir que los usuarios accedan a sus recursos de forma privada, segura y no intrusiva, puede resultar frustrante gestionar la conectividad para todas estas distintas situaciones y para todos los requisitos de privacidad y conformidad.

Cloudflare proporciona Cloudflare One para ayudar a simplificar tu proceso de conectividad. Hoy, nos complace anunciar que admitimos la interconexión directa de la nube con nuestra solución Cloudflare Network Interconnect. Esto permite a Cloudflare ser tu proveedor integral para todas tus necesidades de interconexión.

Ahora, los clientes que utilizan IBM Cloud, Google Cloud, Azure, Oracle Cloud Infrastructure y Amazon Web Services pueden abrir conexiones directas desde sus instancias de nube privada a Cloudflare. En esta publicación, hablaremos sobre por qué la interconexión directa de la nube es importante, cómo Cloudflare la facilita y cómo Cloudflare integra la conexión directa de la nube con nuestros productos Cloudflare One existentes para añadir nuevos niveles de seguridad a tus redes corporativas desarrolladas sobre Cloudflare.

Privacidad en una nube pública

Los proveedores de informática en la nube pública se basan en la idea de que cualquiera puede utilizar la potencia informática que proporcionan: tu máquina virtual en la nube y la mía pueden ejecutarse una junto a la otra en la misma máquina y ninguno de nosotros lo sabrá. Lo mismo ocurre con los bits de la conexión de entrada y salida de estas nubes: tus bits y los míos pueden transitar por la misma conexión, intercalados entre ellos, y ninguno de nosotros será consciente de ello.

Aunque la abstracción y la cesión de la propiedad es, en cierto modo, reconfortante, también puede resultar aterradora: ninguno de nosotros debe ejecutar una máquina física ni comprar su propia conectividad, pero no tenemos ninguna garantía sobre cómo o dónde residen nuestros datos y recursos informáticos, lo único que sabemos es que residen en un centro de datos con los de millones de otros usuarios.

Para muchas empresas, esto no es aceptable: requieren recursos informáticos a los que solo ellas puedan acceder. Quizás los recursos informáticos en la nube consisten en el almacenamiento de datos de pago que no pueden ser accesibles públicamente, a los que se debe acceder mediante una conexión privada. Quizás el cliente de la nube tiene requisitos de conformidad debido a restricciones gubernamentales que requieren que la nube no sea accesible para la red de Internet pública. Quizás el cliente simplemente no confía en las nubes públicas o en Internet de acceso público y desea limitar la exposición lo máximo posible. Los clientes quieren una nube privada a la que solo ellos puedan acceder: una nube privada virtual o VPC.

Para ayudar a solucionar este problema y garantizar que solo los propietarios de los recursos informáticos pueden acceder a estos recursos en la nube que deben mantener su privacidad, las nubes han desarrollado las interconexiones privadas de la nube: conexiones directas de las nubes a sus clientes. Es posible que las conozcas por sus nombres de producto: DirectConnect en el caso de AWS, ExpressRoute en el caso de Azure, Cloud Interconnect en el caso de Google Cloud, FastConnect en el caso de OCI, y Direct Link en el caso de IBM. Al proporcionar conectividad privada de la nube al centro de datos del cliente, las nubes resuelven la principal dificultad para sus clientes: proporcionar recursos informáticos de forma privada. Con estos enlaces privados, las VPC solo son accesibles desde las redes corporativas a las que están conectadas. Esto proporciona una seguridad aislada, al mismo tiempo que permite que los clientes transfieran las operaciones y el mantenimiento de los centros de datos a las nubes.

Privacidad en Internet de acceso público

Las VPC y la interconexión directa de la nube han resuelto el problema de la infraestructura que se transfiere a la nube. Sin embargo, a medida que las redes corporativas abandonan las implementaciones locales, la nube presenta un desafío completamente nuevo: cómo mantengo mis conexiones privadas de la nube si me estoy deshaciendo de mi red corporativa que conecta todos mis recursos entre ellos.

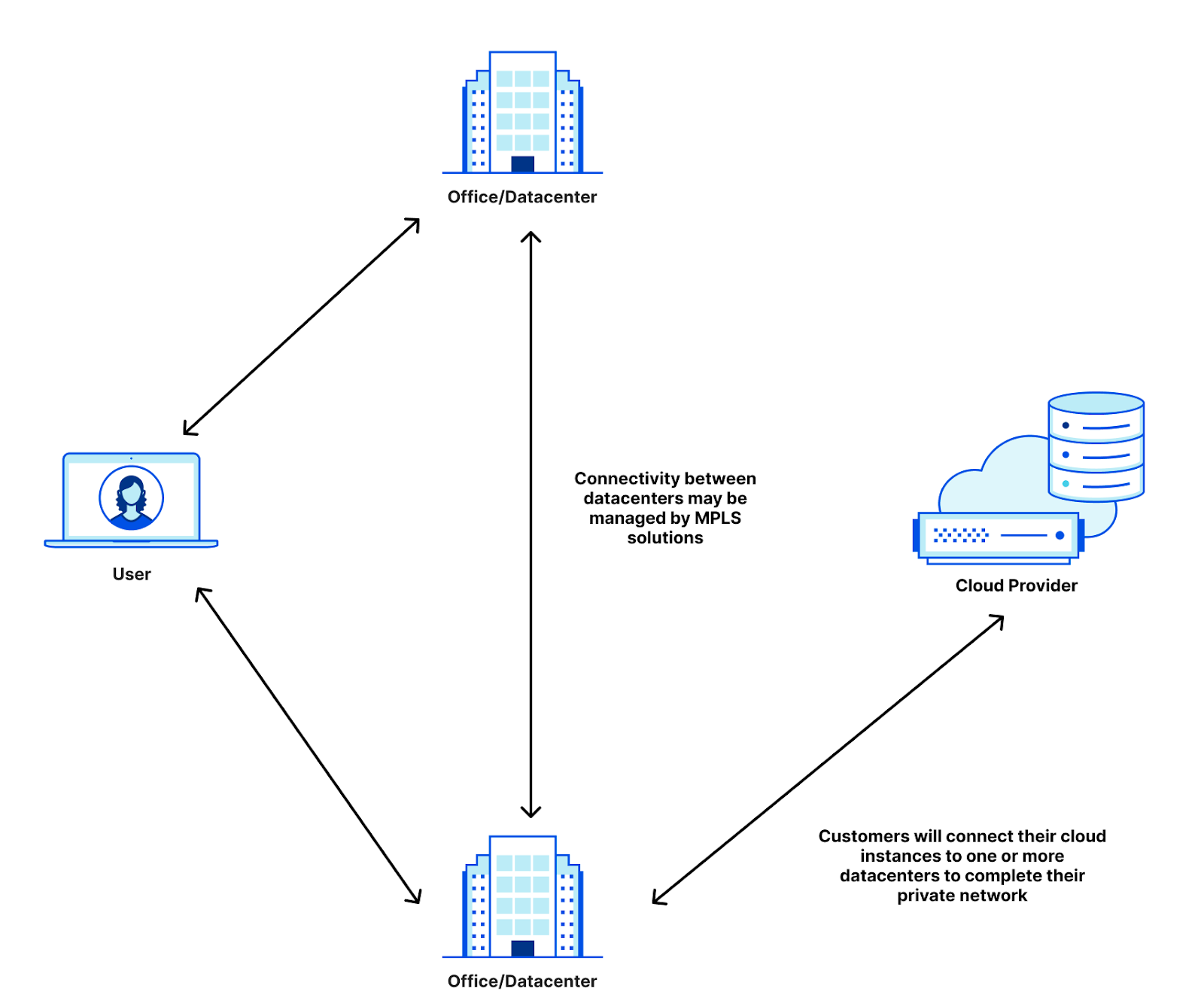

Veamos un ejemplo. Una empresa conecta un centro de datos, una oficina y una instancia de Azure. Hoy, esta empresa puede tener usuarios remotos que se conectan a las aplicaciones alojadas en el centro de datos, la oficina o la instancia de nube. Los usuarios de la oficina pueden conectarse a las aplicaciones en la nube. Actualmente, todo esto lo gestiona la empresa. Para ello, pueden utilizar las VPN que tunelizan los usuarios remotos a los centros de datos o a la oficina antes de acceder a las aplicaciones necesarias. La oficina y el centro de datos a menudo se conectan mediante líneas MPLS alquiladas a los proveedores de conectividad. Y, además, hay una instancia de IBM privada conectada mediante IBM DirectLink. Para los directores de informática, esto supone tres proveedores de conectividad distintos que deben gestionar. Y ni siquiera hemos mencionado aún las políticas de acceso para las aplicaciones internas, los firewalls para la red entre edificios ni la implementación del enrutamiento MPLS sobre la capa subyacente de los proveedores.

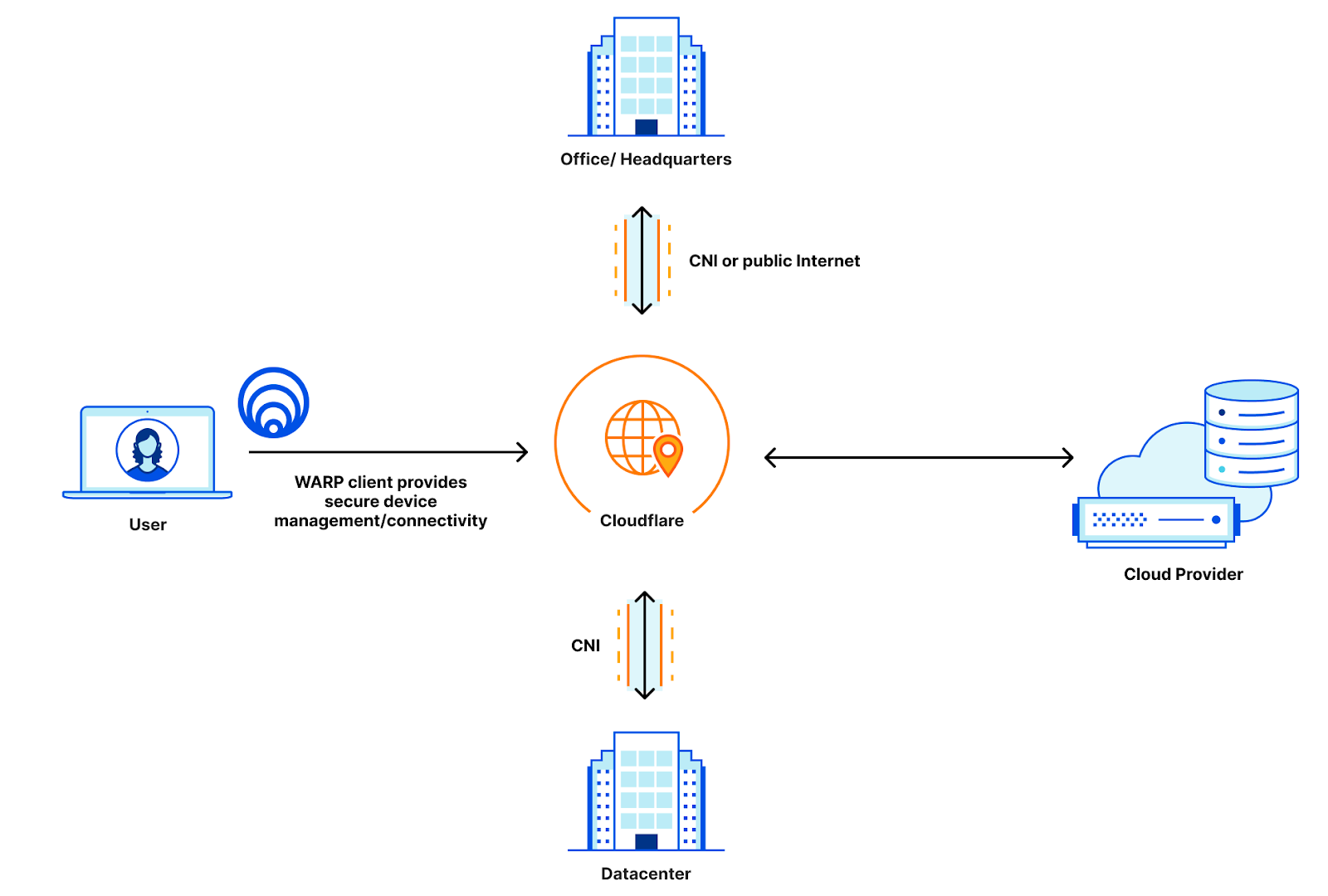

Cloudflare One ayuda a simplificar este proceso, ya que permite que las empresas inserten Cloudflare como la red de todas las distintas opciones de conectividad. En lugar de tener que ejecutar las conexiones entre los edificios y las nubes, lo único que necesitas hacer es gestionar tus conexiones a Cloudflare.

WARP gestiona la conectividad para los usuarios remotos y Cloudflare Network Interconnect proporciona la conectividad privada desde los centros de datos y las oficinas a Cloudflare. Y todo esto se puede gestionar con políticas de Access para controlar las aplicaciones, y Magic WAN para proporcionar el enrutamiento que llevará a los usuarios a dónde quieren ir. Cuando lanzamos Cloudflare One, pudimos simplificar el proceso de conectividad de la forma siguiente:

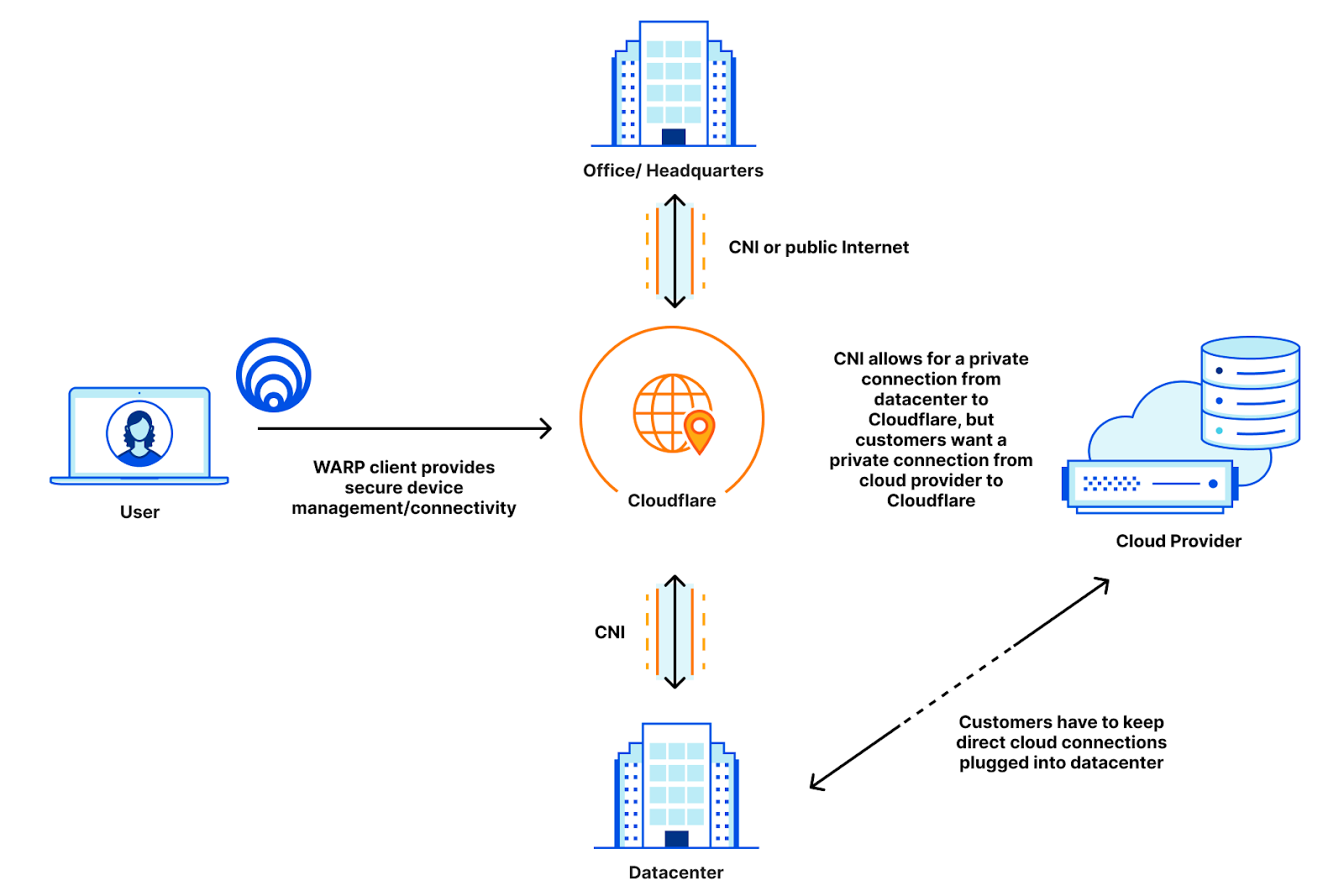

Anteriormente, los usuarios con nubes privadas debían exponer sus instancias de nube a Internet de acceso público, o bien mantener un enrutamiento que no era el óptimo, con sus instancias de nube privada conectadas a sus centros de datos en lugar de conectarse directamente a Cloudflare. Esto significa que estos clientes deben mantener sus conexiones privadas directamente a sus centros de datos, lo que añade trabajo a una solución que se supone que debe ser más fácil:

Ahora que CNI admite los entornos de nube, esta empresa puede abrir un enlace de nube privada directamente a Cloudflare en lugar de a su centro de datos. Esto permite a la empresa utilizar Cloudflare como un verdadero intermediario entre todos sus recursos. Pueden confiar en Cloudflare para gestionar los firewalls, las políticas de acceso y el enrutamiento de todos sus recursos. Con ello, limitan el número de proveedores que deben gestionar para el enrutamiento a uno solo: Cloudflare.

Una vez que todo está directamente conectado a Cloudflare, esta empresa puede gestionar su enrutamiento entre recursos y los firewalls mediante Magic WAN. Pueden establecer sus políticas de usuario directamente en Access, así como políticas de salida a Internet de acceso público mediante cualquiera de los más de 250 centros de datos de Cloudflare mediante Gateway. Todas las oficinas y nubes se comunican entre ellas en una red sellada herméticamente sin acceso público ni enlaces de emparejamiento compartidos públicamente. Y, lo que es más importante, todos estos esfuerzos de seguridad y privacidad se realizan de forma totalmente transparente para el usuario

Por lo tanto, hablemos de cómo podemos conectar tu nube a nosotros.

Conectividad rápida de la nube

El aspecto más importante de la conectividad de la nube es lo fácil que debería ser: no deberías tener que pasar mucho tiempo esperando el establecimiento de las interconexiones, obteniendo las LOA, supervisando los niveles de luces y realizando todas las tareas que realizas normalmente cuando suministras conectividad. La conexión desde tu proveedor de nube debería ser nativa de la nube: simplemente deberías poder suministrar conectividad de nube directamente desde tus portales existentes y seguir los pasos ya definidos para la conexión directa de la nube.

Por este motivo, nuestra nueva compatibilidad de la nube facilita aún más la conexión con Cloudflare. Ahora, admitimos la conectividad directa de la nube con IBM, AWS, Azure, Google Cloud y OCI. De esta forma, puedes suministrar conexiones directamente desde tu proveedor de nube a Cloudflare, exactamente de la misma forma como lo harías a un centro de datos. Si traspasas tus conexiones privadas a Cloudflare, ya no tendrás que mantener tu propia infraestructura. Cloudflare pasa a ser tu infraestructura, así que ya no tienes que preocuparte acerca de ordenar interconexiones a tus dispositivos, obtener las LOA o comprobar los niveles de luces. Para mostrarte lo fácil que puede ser, analicemos un ejemplo de lo sencillo que es utilizar Google Cloud.

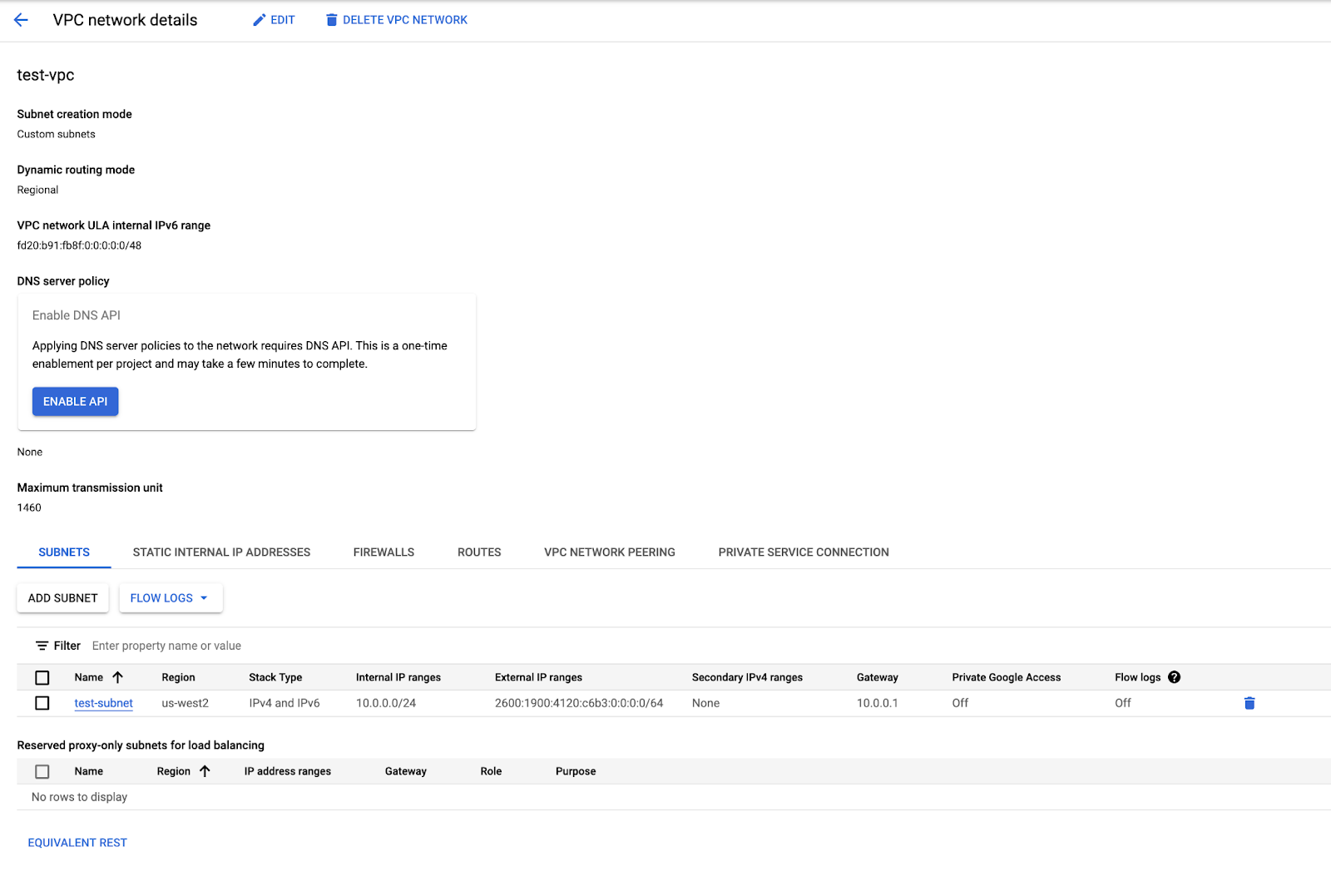

El primer paso para suministrar conectividad en cualquier nube es solicitar una conexión. En Google Cloud, para ello selecciona "Private Service Connection" en los detalles de la red de la VPC:

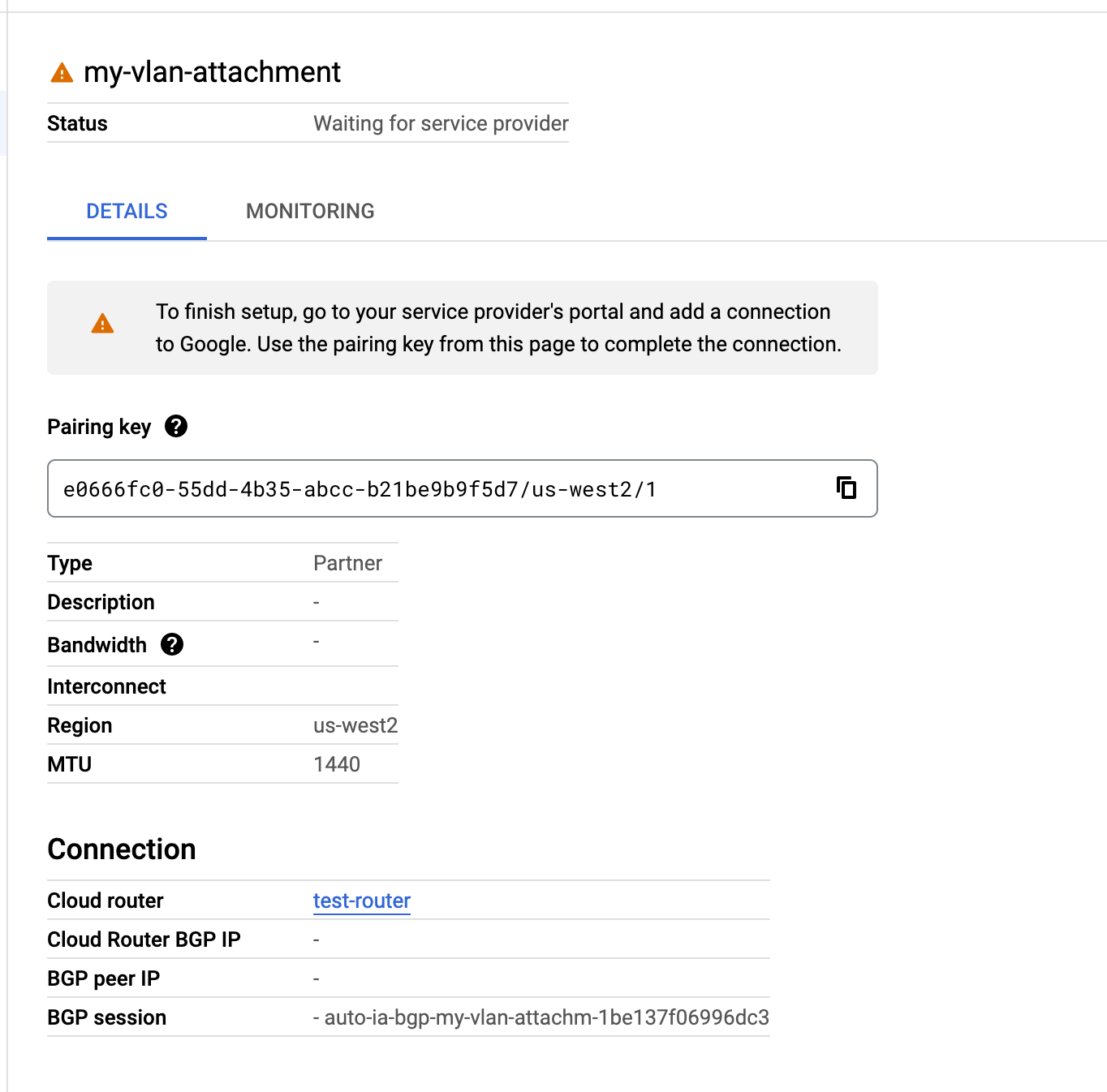

Esto te permitirá seleccionar una conexión de socio o una conexión directa. En el caso de Cloudflare, deberías seleccionar una conexión de socio. Sigue las instrucciones para seleccionar una región de conexión y un sitio de centro de datos. Obtendrás lo que llamamos un ID de conexión. Google Cloud y Cloudflare lo utilizan para identificar la conexión privada con tu VPC:

En esta captura de pantalla verás que indica que debes configurar la conexión en el lado del socio. En este caso, puedes tomar esa clave y utilizarla para suministrar automáticamente una conexión virtual sobre un enlace ya existente. El proceso de suministro consta de cinco pasos:

- Asignación de VLAN exclusivas a tu conexión para garantizar una conexión privada

- Asignación de direcciones IP exclusivas para una conexión de punto a punto del BGP

- Suministro de una conexión del BGP en el lado de Cloudflare

- Envío de esta información a Google Cloud y creación de la conexión

- Aceptación de la conexión y finalización del suministro del BGP en tu VPC

Todos estos pasos se realizan automáticamente en unos segundos. Por lo tanto, cuando obtienes tu dirección IP y tus VLAN, Cloudflare ya ha suministrado nuestro extremo de la conexión. Cuando aceptas y configuras la conexión, todo está listo. Empezar a enrutar el tráfico de forma privada mediante Cloudflare es fácil.

Ya hemos terminado de configurar tu conexión. Por lo tanto, hablemos sobre cómo la conectividad privada a tus instancias de nube puede integrarse con todos tus productos Cloudflare One.

Enrutamiento privado con Magic WAN

Magic WAN se integra a la perfección con Cloud CNI. Esto permite a los clientes conectar sus VPC directamente a la red privada creada con Magic WAN. Puesto que el enrutamiento es privado, incluso puedes anunciar tus espacios de direcciones privadas reservadas para el enrutamiento interno. Por ejemplo, tu espacio 10.0.0.0/8.

Anteriormente, tu VPC de nube debía tener una dirección pública. No obstante, con Cloud CNI, asignamos un rango de direcciones IP punto a punto y puedes anunciar tus espacios internos a Cloudflare. Magic WAN enrutará el tráfico a tus espacios de direcciones internos.

Autenticación segura con Access

Muchos clientes están encantados con Cloudflare Tunnel en combinación con Access para sus rutas seguras a los servidores de autenticación alojados en los proveedores de nube. Sin embargo, ¿y si el servidor de autenticación no necesitara ser accesible públicamente? Con la combinación de Access y Cloud CNI, puedes conectar tus servicios de autenticación a Cloudflare, y Access enrutará todo tu tráfico de autenticación mediante la ruta privada de vuelta a tu servicio sin necesidad de Internet de acceso público.

Gestiona tu salida de la nube con Gateway

Es posible que desees proteger tus servicios de nube para que nadie que no esté en tu red pueda acceder a ellos. Sin embargo, a veces estos servicios deben comunicarse con la red pública de Internet. Afortunadamente para ti, Gateway te resuelve este problema. Con Cloud CNI, puedes obtener una ruta privada a Cloudflare que gestionará todas tus políticas de salida. Esto garantiza que puedes vigilar atentamente tu tráfico de salida de tus servicios de nube desde la misma ubicación donde supervisas cualquier otro tráfico que sale de tu red.

Cloud CNI: seguro, eficiente, fácil

En Cloudflare estamos decididos a conseguir que la seguridad Zero Trust y de red sea fácil y no intrusiva. Cloud CNI es otro avance para garantizar que tu red sea tan fácil de gestionar como todo lo demás, para que puedas dejar de centrarte en cómo desarrollar tu red y empieces a centrarte en lo que sucede sobre ella.

Si te interesa Cloud CNI, ponte en contacto con nosotros hoy mismo para conectarte a un entorno Zero Trust fácil y eficaz.