Hace un año publicamos nuestro primer informe sobre la seguridad de las aplicaciones. Durante la Security Week 2023, ofreceremos información actualizada y presentaremos las tendencias del tráfico mitigado, así como del tráfico relacionado con los bots y las API, y los ataques de apropiación de cuentas.

Durante el último año, Cloudflare ha crecido de manera considerable. En febrero de 2023, Netcraft observó que Cloudflare se había convertido en el proveedor de servidores web más utilizado en el millón de sitios más importantes a inicios de 2023. Su crecimiento continúa, y ya ha alcanzado una cuota de mercado del 21,71 %, lo que representa un incremento en comparación con el 19,4 % en febrero de 2022.

Ahora, este crecimiento continuado significa que Cloudflare gestiona de media más de 45 millones de solicitudes HTTP/segundo (lo que representa un incremento respecto a los 32 millones del año pasado), con picos de hasta 61 millones de solicitudes HTTP/segundo. El número de consultas DNS que maneja la red también está al alza, y representan aproximadamente 24,6 millones de consultas/segundo. Todo este flujo de tráfico nos proporciona una perspectiva sin precedentes de las tendencias de Internet.

Antes de analizarlas en detalle, debemos definir los términos que utilizaremos.

Definiciones

En este informe, haremos referencia a los términos siguientes:

- Tráfico mitigado: cualquier solicitud HTTP de los visitantes a la que la plataforma de Cloudflare aplique una acción "de terminación". Estas acciones incluyen:

BLOCK,CHALLENGE,JS_CHALLENGEyMANAGED_CHALLENGE. No incluye las solicitudes a las que se apliquen estas acciones:LOG,SKIP,ALLOW. A diferencia del año pasado, ahora excluimos las solicitudes a las que nuestro sistema de mitigación de DDoS ha aplicado las accionesCONNECTION_CLOSEyFORCE_CONNECTION_CLOSE, ya que estas técnicamente solo ralentizan la iniciación de la conexión. También representan un porcentaje relativamente pequeño de las solicitudes. Además, hemos mejorado nuestro cálculo en relación con las acciones de tipoCHALLENGEpara garantizar que solo los desafíos no resueltos se contabilicen como mitigados. Puedes encontrar una descripción detallada de las acciones en nuestra documentación para desarrolladores. - Tráfico de bots/tráfico automatizado: cualquier solicitud HTTP* que el sistema de gestión de bots de Cloudflare identifique que ha sido generada por un bot. Incluye las solicitudes con una puntuación de bot entre 1 y 29, ambas inclusive. Esto no ha cambiado desde el informe del año pasado.

- Tráfico de API: cualquier solicitud HTTP* con un tipo de contenido de respuesta de

XMLoJSON. Si el tipo de contenido de respuesta no está disponible, como por ejemplo en el caso de las solicitudes mitigadas, se utiliza en su lugar el tipo de contenidoAcceptequivalente (especificado por el agente de usuario). En este caso, el tráfico de API no se contabilizará en su totalidad, pero aun así proporciona una buena representación para fines informativos.

A menos que se indique lo contrario, el periodo de tiempo evaluado en esta publicación es el periodo de 12 meses que va de marzo de 2022 a febrero de 2023, ambos inclusive.

Por último, ten en cuenta que los datos se calculan de acuerdo solo con el tráfico observado en la red de Cloudflare, y no representan necesariamente los patrones de tráfico HTTP globales de Internet.

*Cuando hacemos referencia al tráfico HTTP, nos referimos tanto a tráfico HTTP como a tráfico HTTPS.

Información del tráfico global

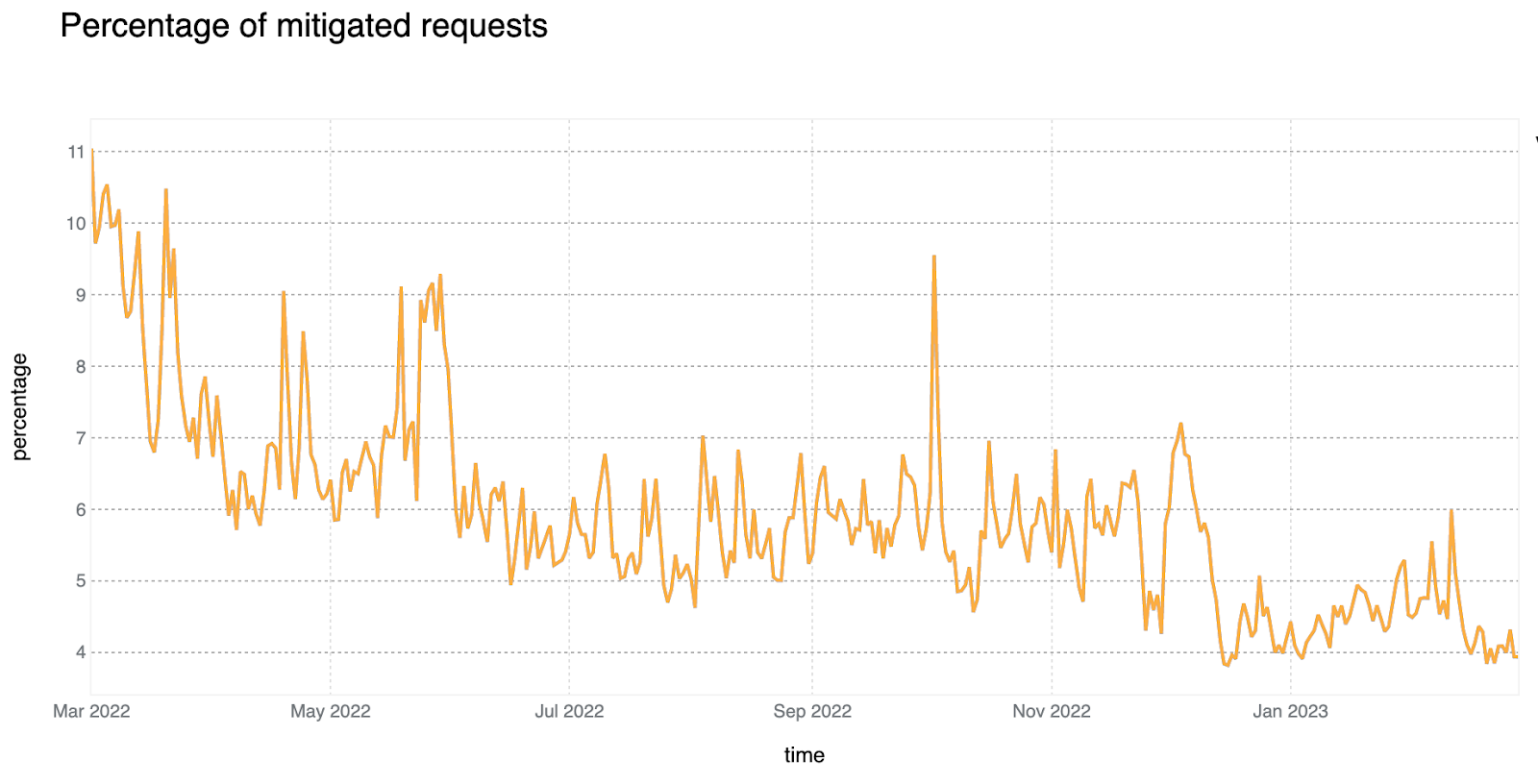

Se mitiga de media el 6 % de las solicitudes HTTP diarias

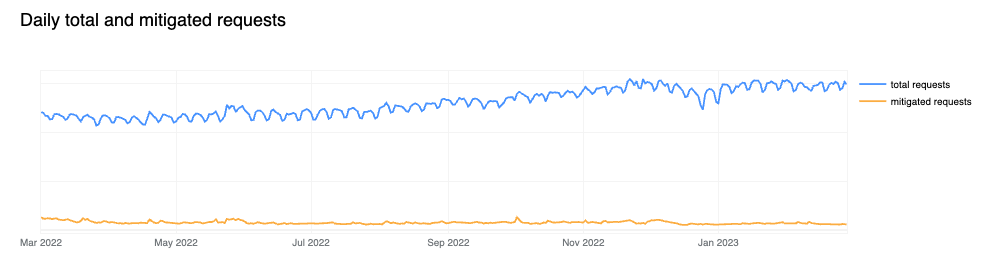

Al observar todas las solicitudes HTTP que la red de Cloudflare redirecciona mediante proxy, descubrimos que la proporción de solicitudes mitigadas ha disminuido al 6 %, lo que representa una reducción de dos puntos porcentuales respecto al año pasado. Si observamos 2023 hasta la fecha, vemos que el índice de solicitudes mitigadas ha caído aún más, a entre el 4 % y el 5 %. Los picos importantes presentes en el gráfico siguiente, como los de junio y octubre, a menudo están vinculados a ataques DDoS grandes mitigados por Cloudflare. Es interesante destacar que, aunque el porcentaje del tráfico mitigado se ha reducido a lo largo del tiempo, el volumen total de solicitudes mitigadas se ha mantenido relativamente estable, tal como se muestra en el segundo gráfico más abajo. Esto indica un incremento del tráfico limpio general a nivel global en lugar de un descenso absoluto del tráfico malicioso.

En el 81 % de las solicitudes HTTP mitigadas se aplicó la acción BLOCK para bloquearlas por completo, mientras que en el porcentaje restante se aplicaron las distintas acciones de tipo CHALLENGE.

La mitigación de DDoS representa más del 50 % de todo el tráfico mitigado

Cloudflare proporciona distintas funciones de seguridad que los clientes pueden configurar para proteger sus aplicaciones. No es de extrañar que la mitigación de DDoS es aún el factor más importante en las solicitudes HTTP de la capa 7 (capa de aplicación) mitigadas. Solo el último mes (febrero de 2023), notificamos el ataque DDoS mitigado más grande jamás registrado por volumen de solicitudes HTTP/segundo (Este ataque en concreto no aparece en los gráficos anteriores porque estos presentan una agregación por día, y el ataque duró apenas unos 5 minutos).

No obstante, en comparación con el año pasado, la mitigación del WAF de Cloudflare ha crecido de forma considerable, y ahora representa casi el 41 % de las solicitudes mitigadas. El motivo puede ser, en parte, los avances en la tecnología de nuestro WAF, que le permiten detectar y bloquear una mayor variedad de ataques.

Formato tabular como referencia:

| Fuente | Porcentaje % |

|---|---|

| Mitigación de DDoS | 52 % |

| WAF | 41 % |

| Reputación de IP | 4 % |

| Access Rules | 2 % |

| Otras directivas | 1 % |

Ten en cuenta que, en la tabla anterior, a diferencia del año pasado, ahora agrupamos nuestros productos para que coincidan con nuestros materiales de marketing y con las agrupaciones que utilizamos en el informe Radar: resumen del año 2022. Esto afecta principalmente a nuestros productos de WAF, que incluyen la combinación de reglas personalizadas del WAF, reglas de limitación de velocidad del WAF y reglas administradas del WAF. En el informe del año pasado, estas tres funciones representaban el 31 % agregado de las mitigaciones.

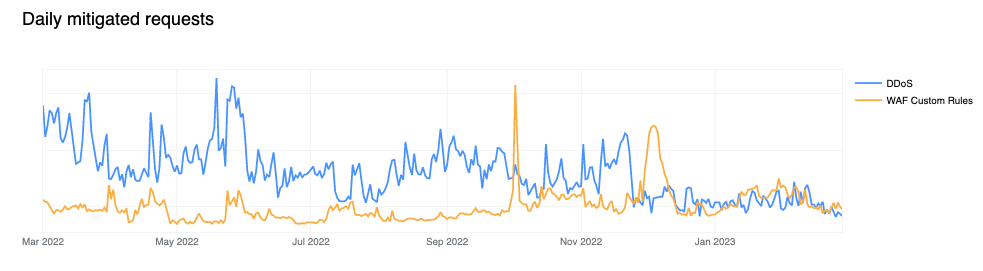

Para comprender el crecimiento de las solicitudes mitigadas del WAF a lo largo del tiempo, podemos profundizar un nivel más. Aquí resulta evidente que los clientes de Cloudflare confían cada vez más en las reglas personalizadas del WAF (históricamente, las reglas de firewall) para mitigar el tráfico malicioso o para implementar bloques de lógica empresarial. Observa cómo la línea naranja (firewallrules) del gráfico siguiente muestra un incremento gradual a lo largo del tiempo, mientras que la línea azul (l7ddos) claramente presenta una tendencia a la baja.

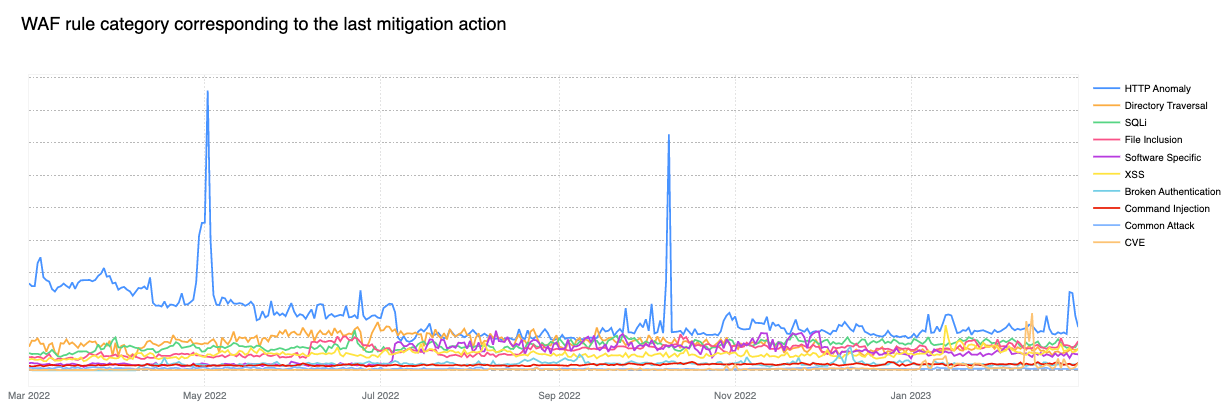

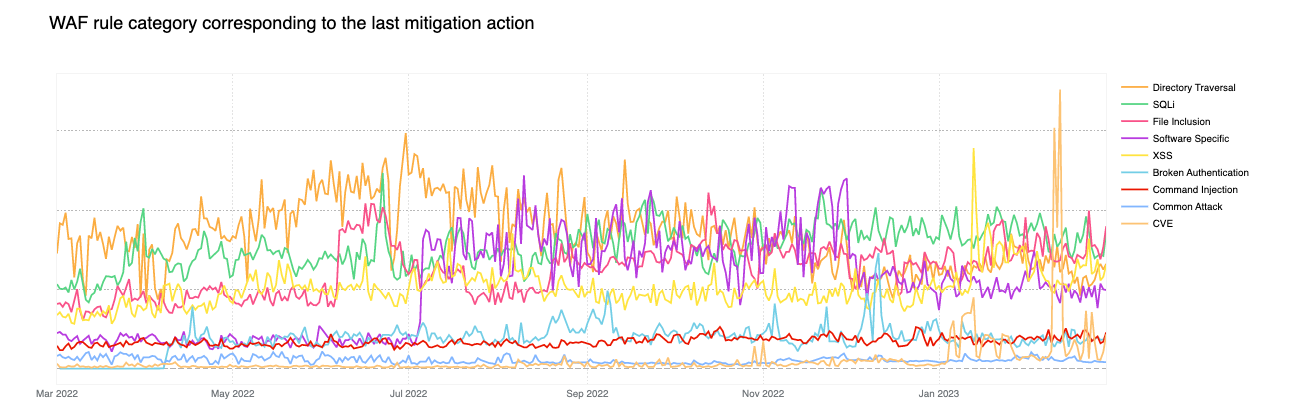

La anomalía HTTP es el vector de ataque de capa 7 más frecuente mitigado por el WAF

El índice de la anomalía HTTP representa el 30 % del tráfico mitigado de reglas administradas del WAF a nivel global en marzo de 2023, y ha disminuido en casi 25 puntos porcentuales en comparación con el mismo periodo del año pasado. Son ejemplos de anomalías HTTP, entre otros, los nombres de método incorrectamente formados, los caracteres de byte nulo en los encabezados, los puertos no estándar o una longitud de contenido de cero con una solicitud POST. Esto se puede atribuir al hecho que botnets que coincidan con firmas de anomalía HTTP cambien progresivamente sus patrones de tráfico.

Si eliminamos la línea de anomalía HTTP del gráfico, podemos observar que, a principios de 2023, la distribución de los vectores de ataque parece mucho más equilibrada.

Formato tabular como referencia (10 categorías principales):

| Fuente | Porcentaje % (últimos 12 meses) |

|---|---|

| Anomalía HTTP | 30 % |

| Acceso a directorios | 16 % |

| SQLi | 14 % |

| Inclusión de archivos | 12 % |

| Específico de software | 10 % |

| XSS | 9 % |

| Autenticación interrumpida | 3 % |

| Inyección de comando | 3 % |

| Ataque común | 1 % |

| CVE | 1 % |

Cabe señalar el pico de la línea naranja que observamos casi a finales de febrero de 2023 (categoría CVE). El pico está relacionado con un aumento repentino de dos de nuestras reglas administradas del WAF:

- Drupal - Anomaly:Header:X-Forwarded-For (id:

d6f6d394cb01400284cfb7971e7aed1e) - Drupal - Anomaly:Header:X-Forwarded-Host (id:

d9aeff22f1024655937e5b033a61fbc5)

Estas dos reglas también se indican como CVE-2018-14774, lo que indica que a menudo los ataques aprovechan vulnerabilidades incluso relativamente antiguas y conocidas, intentando explotar software en el que quizás no se han aplicado los parches correspondientes.

Información acerca del tráfico de bots

La solución de gestión de bots de Cloudflare se ha beneficiado de importantes inversiones durante los últimos doce meses. Las nuevas funciones incluyen, por ejemplo, la heurística configurable, las detecciones de JavaScript mejoradas, las actualizaciones automáticas del modelo de aprendizaje automático, así como Turnstile, el reemplazo gratuito de CAPTCHA de Cloudflare. Estas funciones hacen que nuestra clasificación del tráfico humano frente al tráfico de bots sea cada día mejor.

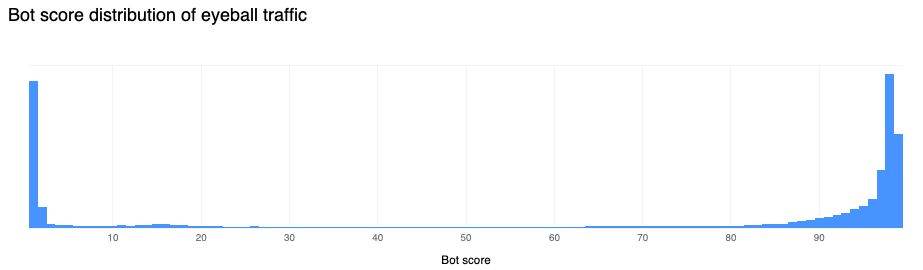

Tenemos una gran confianza en los resultados de la clasificación. Si trazamos las puntuaciones de bot del tráfico desde la última semana de febrero de 2023, observamos una distribución muy clara, donde la mayoría de las solicitudes se clasifican como indudablemente de bots (menos del 30) o indudablemente humanas (más de 80): La mayoría de las solicitudes realmente tienen una puntuación por debajo de 2 o por encima de 95.

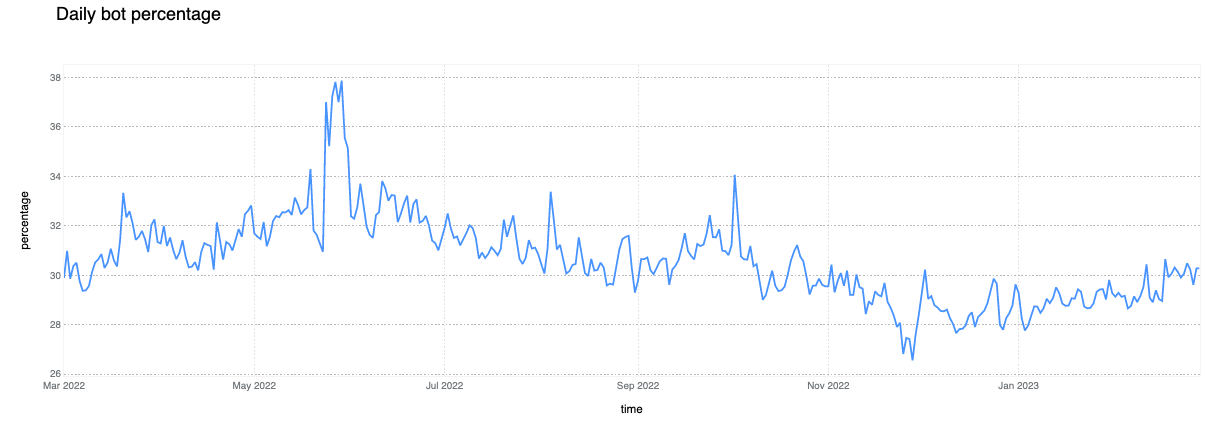

El 30 % del tráfico HTTP está automatizado

Durante la última semana de febrero de 2023, el 30 % del tráfico HTTP de Cloudflare se clasificó como automatizado, lo que equivale aproximadamente a 13 millones de solicitudes HTTP/segundo en la red de Cloudflare. Esto representa 8 puntos porcentuales menos respecto al mismo periodo del año pasado.

Si observamos solo el tráfico de bots, descubrimos que solo el 8 % ha sido generado por bots verificados. Esto abarca el 2 % del tráfico total. Cloudflare mantiene una lista de bots buenos conocidos (verificados) para permitir a los clientes distinguir fácilmente entre los proveedores de bots con un comportamiento correcto como Google y Facebook y los bots potencialmente menos conocidos o no deseados. Actualmente la lista incluye 171 bots.

El 16 % del tráfico HTTP de bots no verificados se mitiga

El tráfico de bots no verificados a menudo incluye detectores de vulnerabilidades, que buscan constantemente vulnerabilidades en la web y, como resultado, casi una sexta parte de este tráfico se mitiga, puesto que algunos clientes prefieren restringir la información que herramientas de este tipo podrían obtener.

Aunque los bots verificados como googlebot y bingbot suelen considerarse beneficiosos y la mayoría de los clientes los permiten, también observamos la mitigación de un pequeño porcentaje (1,5 %) del tráfico de bots verificados. Esto se debe a que algunos administradores de sitios no desean que partes de su sitio se rastreen, y los clientes a menudo confían en las reglas personalizadas del WAF para aplicar esta lógica empresarial.

La acción más habitual que utilizan los clientes es BLOCK para bloquear estas solicitudes (13 %), aunque algunos clientes configuran acciones de tipo CHALLENGE (3 %) para garantizar que los falsos positivos humanos aún puedan completar la solicitud si es necesario.

De forma similar, también es interesante que casi el 80 % de todo el tráfico mitigado se clasifica como de bots, como se muestra en la figura siguiente. Algunos pueden señalar que clasificar el 20 % del tráfico mitigado como humano es un cifra muy alta. Sin embargo, la mayoría de las mitigaciones de tráfico humano las generan reglas personalizadas del WAF, y con frecuencia se deben a clientes que implementan en sus aplicaciones bloqueos a nivel de país u otros bloqueos legales relacionados. Esto es habitual, por ejemplo, en el contexto de empresas de EE. UU., que bloquean el acceso a los usuarios europeos por razones de la conformidad con el RGPD.

Información acerca del tráfico de API

El 55 % del tráfico dinámico (no susceptible de almacenamiento en la caché) está relacionado con las API

Al igual que con nuestra solución de gestión de bots, también estamos invirtiendo mucho en las herramientas relacionadas con la protección de los puntos finales de API. La razón es que mucho tráfico HTTP está relacionado con las API. De hecho, si contabilizamos solo las solicitudes HTTP que llegan al origen y no son susceptibles de almacenamiento en la caché, hasta el 55 % del tráfico está relacionado con las API, de acuerdo con la definición indicada anteriormente. Esta metodología es la misma que utilizamos en el informe del año pasado, y la cifra del 55 % se mantiene inalterable de un año al otro.

Si observamos las solicitudes HTTP almacenadas en caché (las que tienen un estado de caché de HIT, UPDATING, REVALIDATED y EXPIRED), descubrimos que, aunque quizás resulte sorprendente, casi el 7 % está relacionado con las API. Las implementaciones de puntos finales de API y los sistemas de proxy modernos, incluido nuestro conjunto de funciones de API Gateway/almacenamiento en caché, de hecho permiten una lógica de caché muy flexible, tanto para el almacenamiento en caché en claves personalizadas como para la revalidación rápida de la caché (con una frecuencia de hasta cada segundo), lo que permite a los desarrolladores reducir la carga sobre los puntos finales de back-end.

Si incluimos en el recuento total los activos susceptibles de almacenamiento en caché y otras solicitudes, como las redirecciones, la cifra disminuye, pero sigue representando el 25 % del tráfico. En el gráfico siguiente proporcionamos ambas perspectivas del tráfico de API:

- Línea amarilla: % del tráfico de API respecto a todas las solicitudes HTTP. Esto incluirá en el recuento total las redirecciones, los activos en caché y todas las otras solicitudes HTTP;

- Línea azul: % del tráfico de API respecto al tráfico dinámico que devuelve solo un código de respuesta HTTP 200 OK;

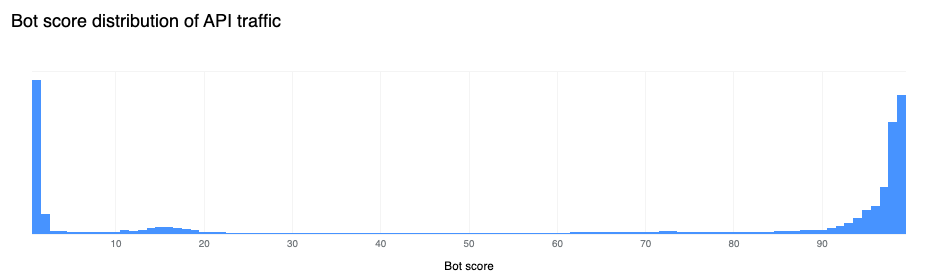

El 65 % del tráfico de API global lo generan los navegadores

Actualmente, un número cada vez mayor de aplicaciones web se desarrollan priorizando la API. Esto significa que la carga inicial de la página HTML solo proporciona el diseño estructural, y la mayoría de los datos y componentes dinámicos se cargan mediante llamadas API aparte (por ejemplo, mediante AJAX). Eso es aplicable al propio panel de control de Cloudflare. Este paradigma de implementación, cada vez más habitual, se puede ver al analizar las puntuaciones de bot del tráfico de API. En la figura siguiente podemos observar que una gran parte del tráfico de API lo generan navegadores de usuarios, que nuestro sistema clasifica como "humanos", y casi dos tercios se encuentra en el extremo alto del rango "humano".

No es fácil calcular el tráfico de API mitigado, ya que no reenviamos la solicitud a los servidores de origen y, por lo tanto, no podemos confiar en el tipo de contenido de la respuesta. Si aplicamos el mismo cálculo que utilizamos el año pasado, se mitiga algo más del 2 % del tráfico de API, lo que representa una reducción respecto al 10,2 % del año pasado.

La anomalía HTTP supera a SQLi como el vector de ataque más habitual en los puntos finales de API

En comparación con el año pasado, las anomalías HTTP ahora superan a SQLi como el vector de ataque más popular lanzado contra puntos finales de API (ten en cuenta que la línea azul es más alta al principio del gráfico, justo cuando publicamos el informe del año pasado). Los vectores de ataque en el tráfico de API no son consistentes durante todo el año, y muestran más variación en comparación con el tráfico HTTP global. Por ejemplo, observa el pico de intentos de ataque de inclusión de archivos a principios de 2023.

Análisis de los ataques de apropiación de cuentas

Desde marzo de 2021, Cloudflare ha proporcionado una función de comprobación de credenciales filtradas como parte de su WAF. Esto permite notificar a los clientes (mediante un encabezado de solicitud HTTP) cada vez que se detecta una solicitud de autenticación con un par de nombre de usuario/contraseña del que se ha conocido la filtración. Esto suele ser una señal muy eficaz para la detección de botnets que lanzan ataques de apropiación de cuentas por fuerza bruta.

Los clientes también pueden utilizar esta señal, en intentos de inicio de sesión de pares de nombre de usuario/contraseña válidos, para emitir la autenticación en dos fases, el restablecimiento de contraseña o, en algunos casos, para aumentar el registro en caso de que el usuario no sea el usuario legítimo de las credenciales.

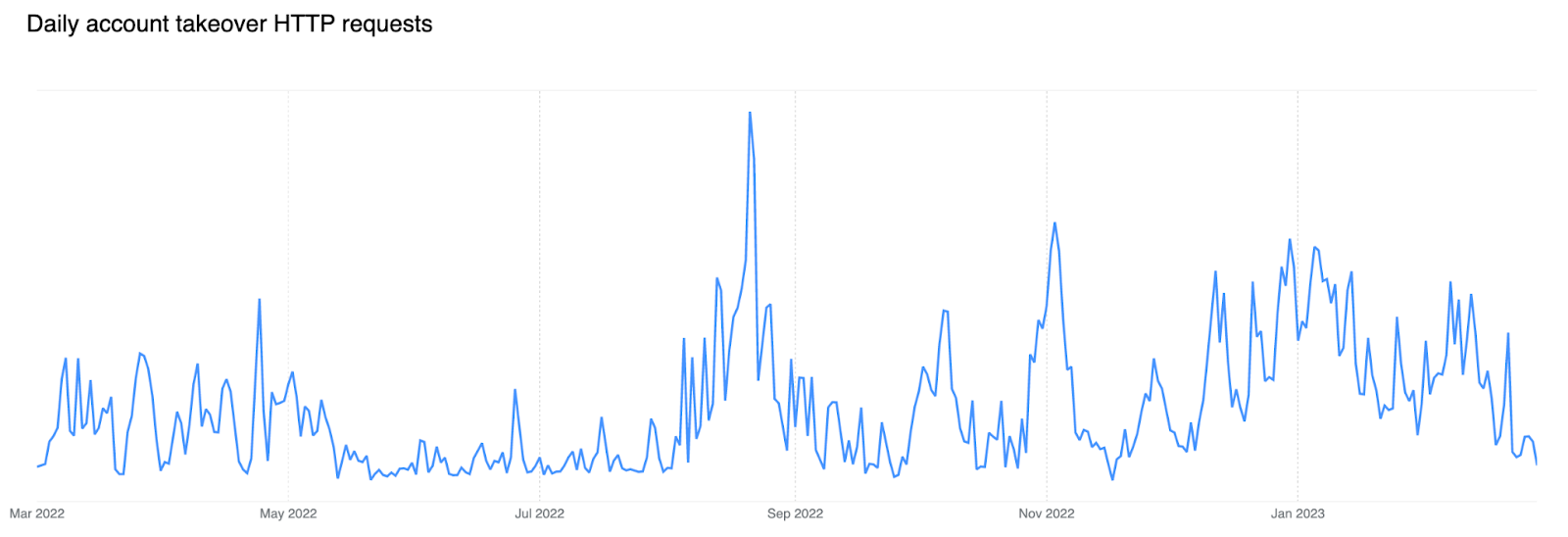

Los ataques de apropiación de cuentas por fuerza bruta van al alza

Si observamos la tendencia de las solicitudes coincidentes durante los últimos 12 meses, vemos un aumento a partir de la segunda mitad de 2022, lo que indica un crecimiento de la actividad fraudulenta contra los puntos finales de inicio de sesión. Durante los ataques grandes por fuerza bruta, hemos observado coincidencias con las solicitudes HTTP con credenciales filtradas a una velocidad superior a 12k por minuto.

Nuestra función de comprobación de credenciales filtradas tiene reglas que correlacionan las solicitudes de autenticación para los sistemas siguientes:

- Drupal

- Ghost

- Joomla

- Magento

- Plone

- WordPress

- Microsoft Exchange

- Reglas genéricas que correlacionan los formatos habituales de los puntos finales de autenticación

Esto nos permite comparar la actividad de los actores maliciosos, normalmente en forma de botnets, que intentan "penetrar" en cuentas potencialmente en riesgo.

Microsoft Exchange es objeto de más ataques que WordPress

Principalmente debido a su popularidad, es posible que esperes que WordPress sea la aplicación con un mayor riesgo y/u observar más tráfico de apropiación de cuentas por fuerza bruta. No obstante, si analizamos las coincidencias de las reglas de los sistemas compatibles especificados anteriormente, descubrimos que, tras nuestras firmas genéricas, la firma de Microsoft Exchange es la coincidencia más frecuente.

La mayoría de las aplicaciones que observan ataques por fuerza bruta suelen ser activos de alto valor, y el hecho de que, según nuestros datos, las cuentas de Exchange sean el principal objetivo refleja esta tendencia.

Si observamos el tráfico de coincidencia de credenciales filtradas por país de origen, Estados Unidos ocupa la primera posición, con un amplio margen. Dado el tamaño de la red, puede que valga la pena señalar la ausencia de China entre los principales contendientes. La única excepción es Ucrania, que ocupó la primera posición durante la primera mitad de 2022, hacia el principio de la guerra (la línea amarilla de la figura siguiente).

Perspectivas

Dada la cantidad de tráfico de red que circula por la red de Cloudflare, observamos una gran variedad de ataques. Desde las anomalías HTTP, los ataques de inyección de código SQL y los scripts entre sitios (XSS) a los intentos de apropiación de cuentas y los bots maliciosos, el panorama de amenazas está en constante cambio. En consecuencia, es fundamental que cualquier empresa que opere en línea invierta en tecnologías de visibilidad, detección y mitigación a fin de poder garantizar la seguridad de sus aplicaciones y, lo que es aún más importante, de los datos de sus usuarios finales.

Esperamos que las conclusiones de este informe te hayan resultado interesantes y que, como mínimo, te hayan permitido hacerte una idea de la situación de la seguridad de las aplicaciones en Internet. Hay muchos actores maliciosos en línea, y nada hace prever que la seguridad de Internet vaya a ser más fácil de aquí en adelante.

Ya estamos planificando una actualización de este informe, incluidos datos e información adicionales acerca de toda nuestra cartera de productos. No pierdas de vista Cloudflare Radar para obtener informes e información más frecuentes acerca de la seguridad de las aplicaciones.