Hoy, nos complace anunciar la compatibilidad de Cloudflare Access y Gateway con el protocolo System for Cross-domain Identity Management (SCIM). Antes de adentrarnos en lo que esto significa, demos un paso atrás y repasemos qué son SCIM, Access y Gateway.

SCIM es un protocolo que permite a las organizaciones gestionar las identidades de los usuarios y el acceso a los recursos a través de varios sistemas y dominios. A menudo se utiliza para automatizar el proceso de creación, actualización y eliminación de cuentas y permisos de usuario, y para mantener la sincronización de estas cuentas y permisos en distintos sistemas.

Por ejemplo, la mayoría de las organizaciones tienen un proveedor de identidad, como Okta o Azure Active Directory, que almacena información sobre sus usuarios, tales como nombres, direcciones y cargos. También es probable que las organizaciones utilicen aplicaciones basadas en la nube para colaboraciones. Para acceder a estas, los usuarios deben crear una cuenta e iniciar sesión con un nombre de usuario y una contraseña. En lugar de crear y gestionar manualmente estas cuentas, la organización puede utilizar SCIM para automatizar el proceso. Tanto el sistema local como la aplicación en la nube están configurados para admitir el protocolo SCIM.

Cuando se añade o elimina un nuevo usuario del proveedor de identidad, SCIM crea automáticamente una cuenta para ese usuario en la aplicación basada en la nube, utilizando la información del sistema local. Si se actualiza la información de un usuario en el proveedor de identidad, como un cambio en el puesto de trabajo, el protocolo SCIM actualiza automáticamente la información correspondiente en la aplicación basada en la nube. Si un empleado deja la organización, su cuenta se puede eliminar de ambos sistemas con SCIM.

El protocolo SCIM ayuda a las organizaciones a gestionar de manera eficaz las identidades y el acceso de los usuarios en varios sistemas, reduciendo la necesidad de intervención manual y garantizando que la información de los usuarios sea precisa y esté actualizada.

Cloudflare Access proporciona acceso seguro a tus aplicaciones y recursos internos. Se integra con tu proveedor de identidad existente para aplicar una autenticación sólida a los usuarios y garantizar que solo los usuarios autorizados tengan acceso a los recursos de tu organización. Después de que un usuario se autentique correctamente a través del proveedor de identidad, Access inicia una sesión para ese usuario. Cuando expire la sesión, Access redirigirá al usuario de nuevo al proveedor de identidad.

Del mismo modo, Cloudflare Gateway es una puerta de enlace web segura (SWG) integral que aprovecha las mismas configuraciones del proveedor de identidad que Access para permitir a los administradores crear políticas de inspección HTTP, DNS y red basadas en la identidad. Una vez que un usuario inicia sesión utilizando el cliente WARP a través del proveedor de identidad, su identidad se registra y se evalúa en función de las políticas creadas por el administrador de su organización.

Desafíos antes de SCIM

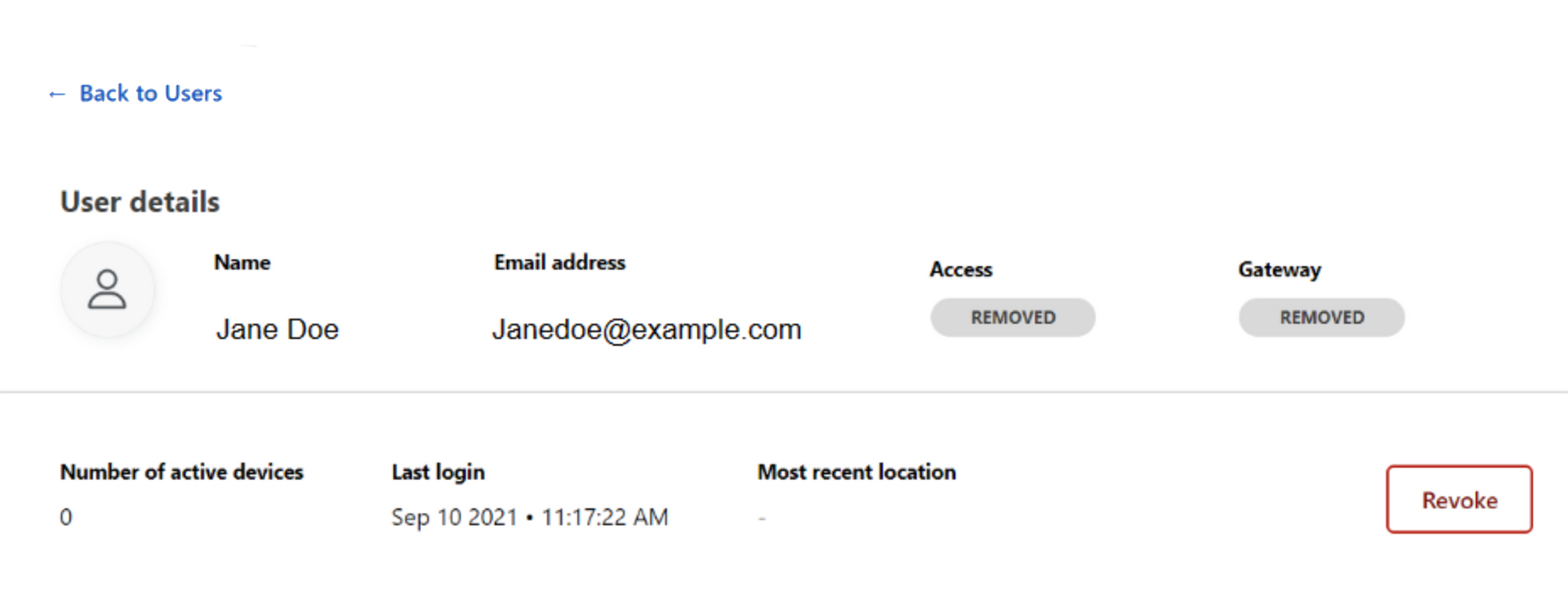

Antes de SCIM, si era necesario cancelar el aprovisionamiento de un usuario (p. ej. si causaba baja en la empresa, con motivo de una infracción de seguridad u otros factores), el administrador debía eliminar el acceso del usuario tanto en el proveedor de identidad como en Access. Esto se debía a que la sesión Cloudflare Zero Trust de un usuario permanecía activa hasta que intentaba acceder de nuevo a través del proveedor de identidad. Era una proceso engorroso y propenso a errores, y además daba pie a vulnerabilidades de seguridad si el acceso de un usuario no se eliminaba a tiempo.

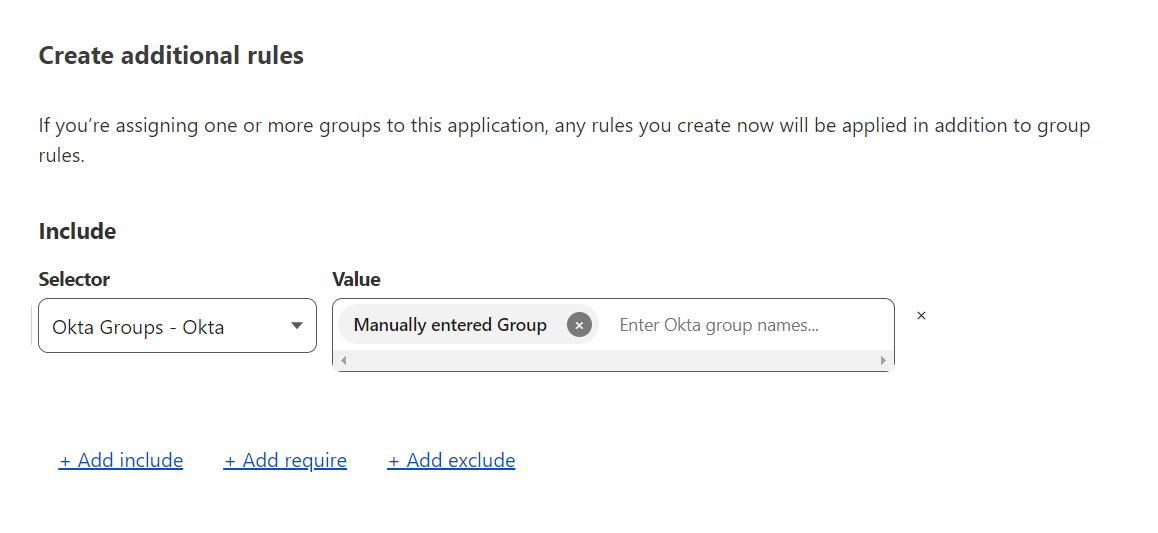

Otro desafío con Cloudflare Access y Gateway era que había que escribir manualmente los grupos de proveedores de identidad. De este modo, si un grupo de proveedores de identidad cambiaba, un administrador tenía que actualizar de forma manual el valor en el panel de control de Cloudflare Zero Trust para reflejar esos cambios. Este proceso era largo y tedioso, y provocaba incoherencias si las actualizaciones no se realizaban con rapidez. Además, requería recursos y conocimientos adicionales para gestionar este proceso con eficacia.

SCIM para Access y Gateway

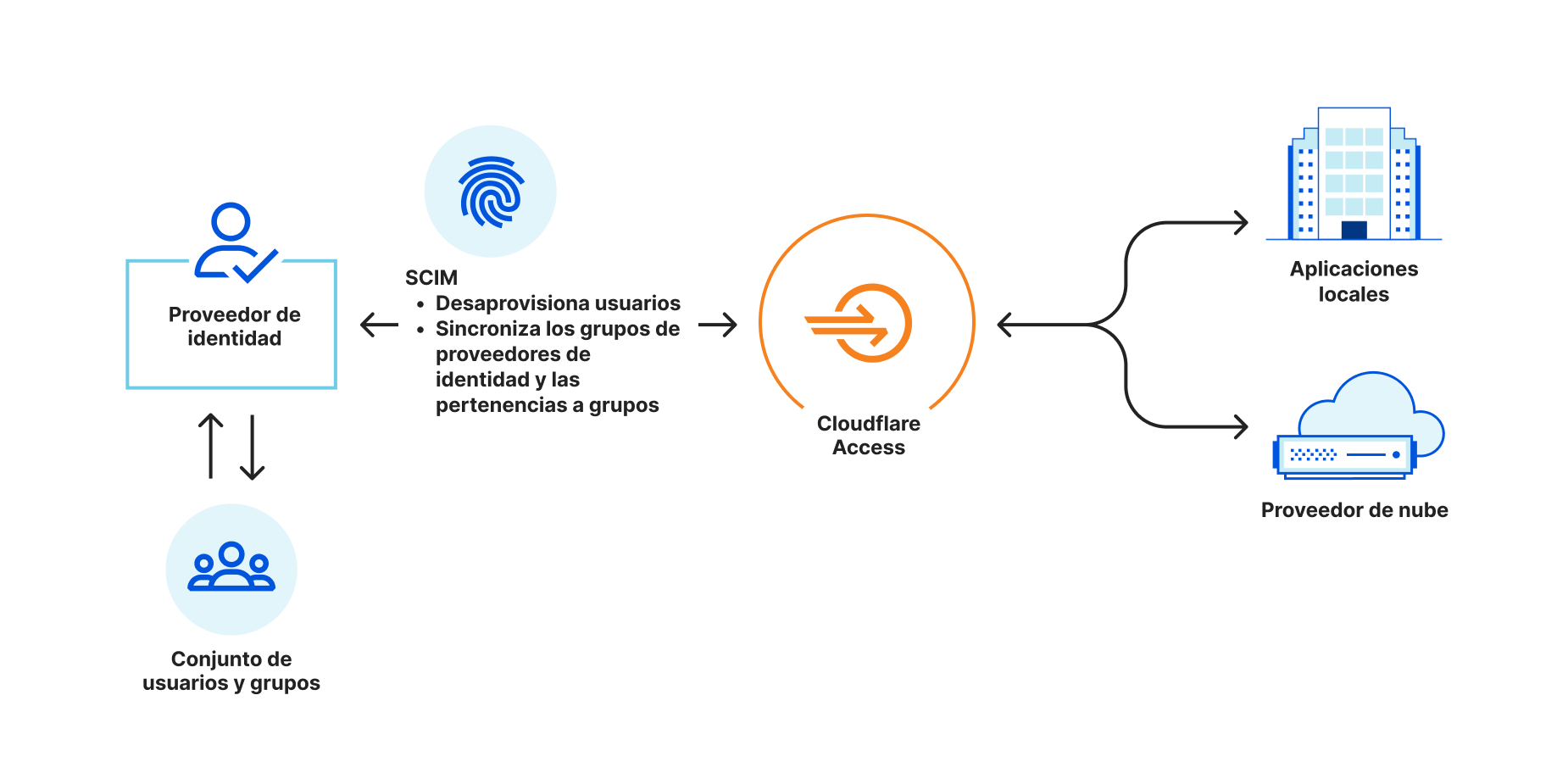

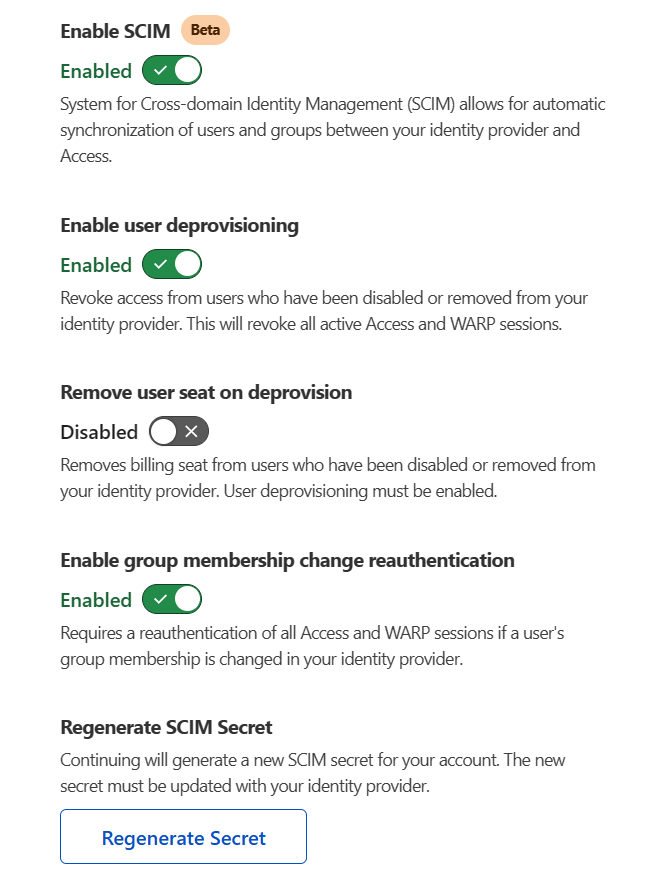

Ahora, con la integración de SCIM, Access y Gateway puede anular de manera automática el aprovisionamiento a los usuarios cuando se desactiven en un proveedor de identidad y sincronizar los grupos de proveedores de identidad. De esta forma se garantiza que solo los usuarios activos, en el grupo correcto, tengan acceso a los recursos de tu organización, mejorando así la seguridad de tu red.

La anulación del aprovisionamiento de usuarios mediante el protocolo SCIM escucha cualquier evento de desactivación de usuarios en el proveedor de identidad y, a continuación, revoca todas las sesiones activas de ese usuario. De esta manera se suprime de inmediato su acceso a cualquier aplicación protegida por Access y su sesión a través de WARP para Gateway.

Además, la integración del protocolo SCIM permite sincronizar la información de los grupos de proveedores de identidad en las políticas de Access y Gateway. Esto significa que todos los grupos de proveedores de identidad estarán disponibles automáticamente en los creadores de políticas de Access y Gateway. También existe la opción de forzar de manera automática a un usuario a volver a autenticarse si cambia su pertenencia a un grupo.

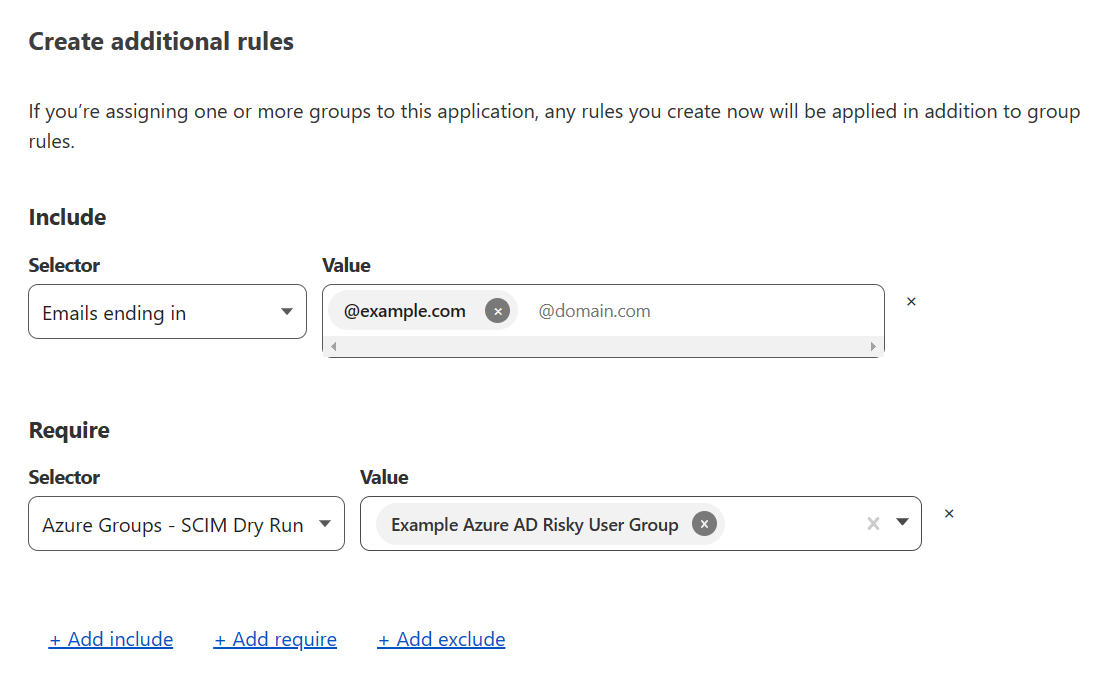

Por ejemplo, si quisieras crear una política de Access que solo se aplicara a los usuarios con correos electrónicos asociados a ejemplo.com y aparte del grupo de usuarios de riesgo, podrías crear una política como la que se muestra a continuación, simplemente seleccionando el grupo de usuarios de riesgo en un desplegable:

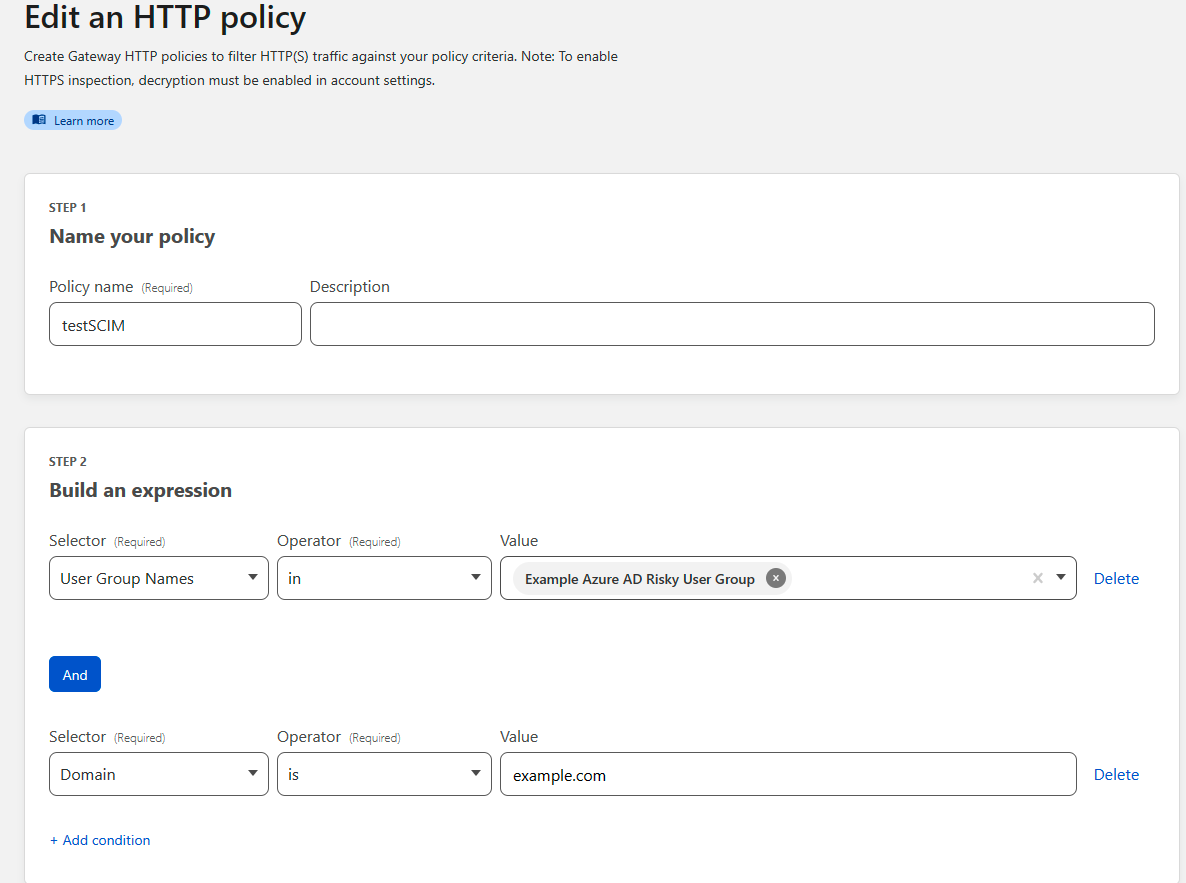

Asimismo, si quisieras crear una política de Gateway para bloquear ejemplo.com y todos sus subdominios para estos mismos usuarios, podrías crear la siguiente política:

¿Y ahora qué?

En la actualidad, la compatibilidad con SCIM está disponible para Azure Active Directory y Okta para aplicaciones Access autoalojadas. En el futuro, tenemos previsto ampliar la compatibilidad a más proveedores de identidad, así como a Access for SaaS.

Probar ahora

SCIM ya está disponible para todos los clientes Zero Trust y se puede utilizar para mejorar las operaciones y la seguridad en general. Prueba SCIM para Access y Gateway hoy mismo.