Es posible que alguna persona de tu organización simplemente haya enviado al sitio web equivocado un nombre de usuario y contraseña de administrador para un sistema interno. Y, simplemente así, un atacante ahora puede exfiltrar datos confidenciales.

¿Cómo ha sucedido? Un correo electrónico ingeniosamente diseñado.

La detección, el bloqueo y la mitigación de los riesgos de los ataques de phishing es probablemente uno de los mayores desafíos que afronta constantemente cualquier equipo de seguridad.

A partir de hoy, abrimos el acceso beta a nuestras nuevas herramientas de protección de marca y contra el phishing directamente desde el panel de control de nuestro Centro de seguridad. Esto te permite detectar y mitigar las campañas de phishing que tengan como objetivo tu organización, incluso antes de que se lleven a cabo.

El desafío de los ataques de phishing

Quizás el vector de amenaza más conocido de los últimos meses ha sido los ataques de phishing. Estos ataques son muy sofisticados y difíciles de detectar, cada vez son más frecuentes y pueden tener consecuencias devastadores para las empresas que los sufren.

Uno de los mayores desafíos para evitar los ataques de phishing es su enorme volumen y la dificultad para distinguir los sitios web y los correos electrónicos legítimos de los fraudulentos. Incluso cuando los usuarios se mantienen alerta, puede ser difícil detectar las sutiles diferencias que los atacantes aprovechan para lograr que sus sitios web y sus correos electrónicos de phishing resulten convincentes.

Por ejemplo, en julio pasado, nuestro conjunto de productos Cloudflare One y el uso de claves de seguridad físicas impidieron el sofisticado ataque de phishing "Oktapus" cuyo objetivo eran los empleados de Cloudflare. El responsable del ataque "Oktapus", que logró poner en riesgo más de cien empresas, registró el nombre de dominio "cloudflare-okta.com" apenas 40 minutos antes de enviarlo a nuestros empleados.

En ese momento, identificábamos los dominios de phishing con nuestro producto de registrador seguro, pero la recepción de la lista de nuevos dominios registrados para la supervisión se recibía con retraso. Hoy día, al optimizar los nuevos dominios observados resueltos por nuestro producto de resolución 1.1.1.1 (y otros productos de resolución), podemos detectar los dominios de phishing prácticamente al instante. Esto nos otorga ventaja y nos permite bloquear los intentos de phishing antes de que se realicen.

Para ayudarte a afrontar este desafío continuado, queremos empezar a proporcionar a nuestros clientes acceso a las mismas herramientas que utilizamos internamente.

Nuevas herramientas de protección de marca y de protección contra el phishing en el Centro de seguridad de Cloudflare

Ampliamos la protección contra el phishing para los clientes de Cloudflare One a través de la identificación y el bloqueo de dominios "confusos" de manera automática. Los atacantes suelen registrar errores ortográficos comunes (cloudfalre.com) y concatenar servicios (cloudflare-okta.com) para engañar a víctimas incautas y conseguir que envíen información privada, como contraseñas. Estas nuevas herramientas proporcionan una capa adicional de protección contra este tipo de comportamientos.

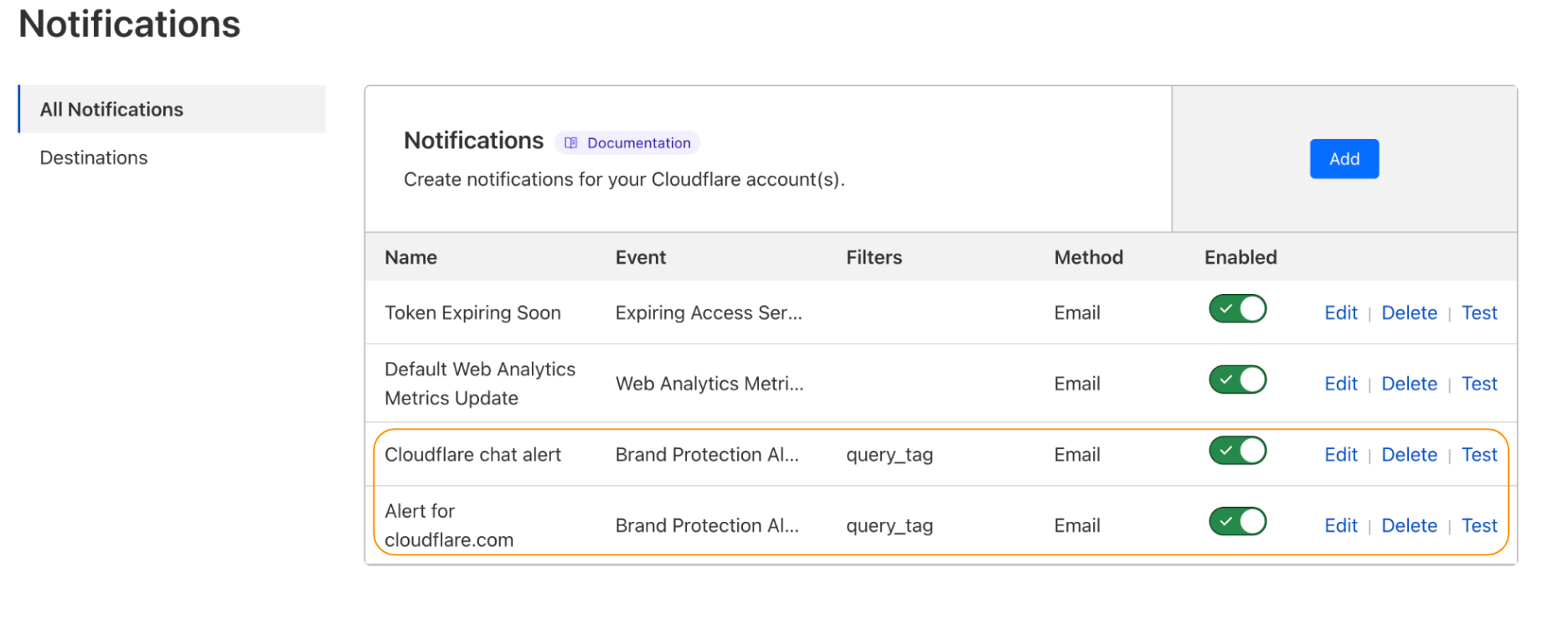

Las nuevas herramientas de protección contra el phishing y de protección de marca están disponibles en el Centro de seguridad de Cloudflare. Proporcionan a nuestros clientes aún más controles (p. ej., cadenas personalizadas para la supervisión, listas de búsqueda de dominios históricos, etc.). Los clientes de los planes de Cloudflare One pueden acceder a ellas, con el nivel de control, la visibilidad y la automatización según su tipo de plan.

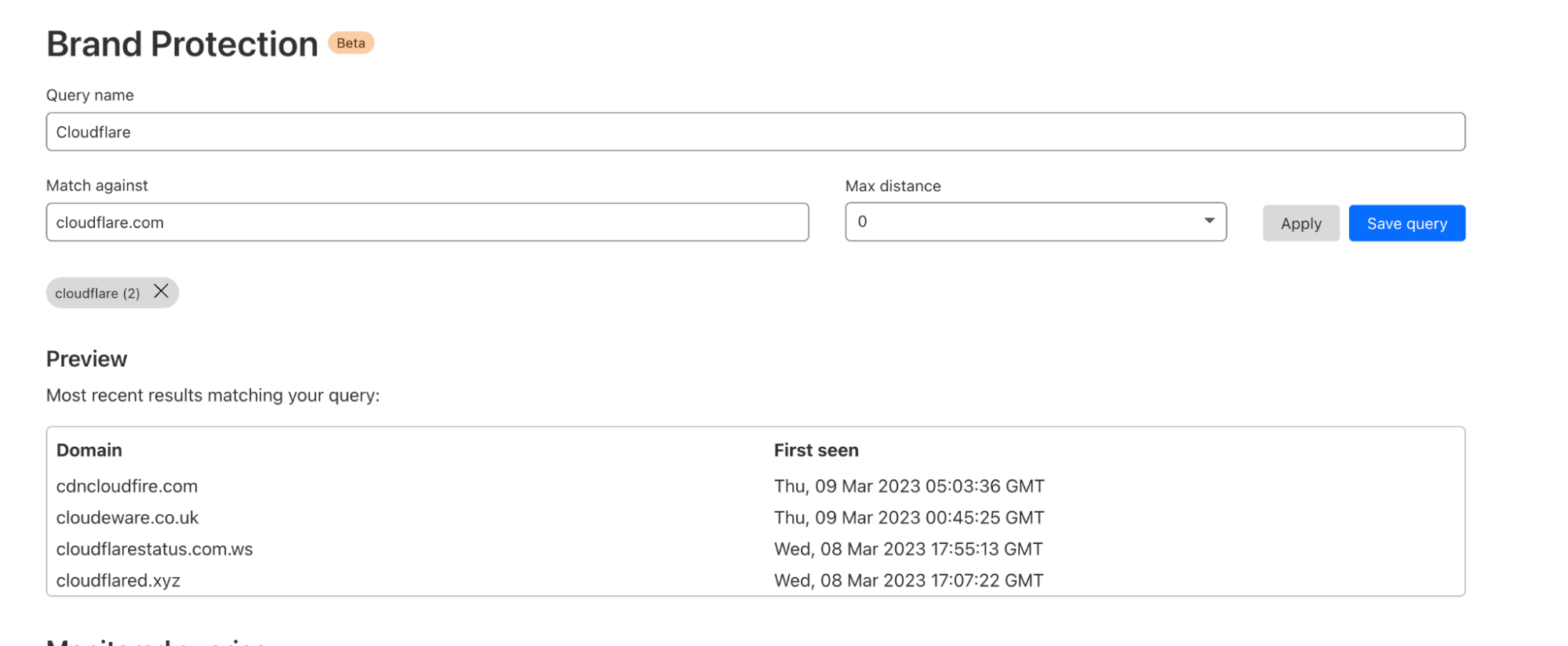

Nuevas funciones de comparación y de alerta para las marcas y dominio

El aspecto fundamental de nuestra nueva función de protección de marca es nuestra capacidad para detectar los nombres de host creados específicamente para realizar el phishing de marcas legítimas. Empezamos supervisando la primera utilización de un dominio o subdominio filtrando los billones de consultas DNS diarias realizadas a 1.1.1.1, el solucionador de DNS público de Cloudflare, para compilar una lista de nombres de host en el entorno por primera vez.

Con esta lista, realizamos una comparación "aproximada", una técnica utilizada para comparar dos cadenas que son similares en significado u ortografía, respecto a los patrones guardados de nuestros usuarios, en tiempo real. Comparamos las cadenas y calculamos una puntuación de similitud en función de diversos factores (p. ej., fonética, distancia, coincidencia de subcadenas). Estos patrones guardados, que pueden ser cadenas con distancias de edición, permiten a nuestros sistemas generar alertas cada vez que detectamos una coincidencia con cualquiera de los dominios de la lista.

Actualmente, nuestros usuarios deben crear y guardar estas consultas. Sin embargo, más adelante añadiremos un sistema de comparación automática. Este sistema simplificará el proceso de detección de coincidencias para nuestros usuarios. No obstante, las cadenas personalizadas seguirán estando disponibles para que los equipos de seguridad puedan realizar el seguimiento de patrones más complejos.

Búsquedas históricas

Además de la supervisión en tiempo real, ofrecemos búsquedas históricas (consultas guardadas) y alertas para los nuevos dominios observados durante los últimos 30 días. Cuando se crea un nuevo patrón, mostramos los resultados de la búsqueda de los últimos 30 días para revelar cualquier coincidencia potencial. Esto permite a los equipos de seguridad evaluar el nivel de amenaza potencial de un nuevo dominio y adoptar las medidas necesarias.

Además, también es posible utilizar este mecanismo de búsqueda para la búsqueda aleatoria de dominios, y proporcionar flexibilidad adicional a los equipos de seguridad que podrían tener que investigar dominios o patrones específicos.

Observaciones en el entorno: marcas más utilizadas para el phishing

Al desarrollar estas nuevas herramientas de protección de marca, queríamos probar nuestras capacidades en un amplio conjunto de marcas utilizadas habitualmente para el phishing. Para ello, analizamos la frecuencia de resolución de los dominios que contenían las URL de phishing respecto a nuestro solucionador 1.1.1.1. Eliminamos del conjunto de datos todos los dominios utilizados para servicios compartidos (como el alojamiento de sitios, Google, Amazon, GoDaddy) que no se podían verificar como intento de phishing.

En la tabla siguiente encontrarás las 50 marcas que hemos identificado como las más utilizadas, junto con uno de los dominios más frecuentemente utilizados para los intentos de phishing con esas marcas.

| Clasificación | Marca | Dominio de ejemplo utilizado para realizar phishing con la marca[1] |

|---|---|---|

| 1 | AT&T Inc. | att-rsshelp[.]com |

| 2 | PayPal | paypal-opladen[.]be |

| 3 | Microsoft | login[.]microsoftonline.ccisystems[.]us |

| 4 | DHL | dhlinfos[.]link |

| 5 | Meta | facebookztv[.]com |

| 6 | Internal Revenue Service | irs-contact-payments[.]com |

| 7 | Verizon | loginnnaolcccom[.]weebly[.]com |

| 8 | Mitsubishi UFJ NICOS Co., Ltd. | cufjaj[.]id |

| 9 | Adobe | adobe-pdf-sick-alley[.]surge[.]sh |

| 10 | Amazon | login-amazon-account[.]com |

| 11 | Apple | apple-grx-support-online[.]com |

| 12 | Wells Fargo & Company | connect-secure-wellsfargo-com.herokuapp[.]com |

| 13 | eBay, Inc. | www[.]ebay8[.]bar |

| 14 | Swiss Post | www[.]swiss-post-ch[.]com |

| 15 | Naver | uzzmuqwv[.]naveicoipa[.]tech |

| 16 | Instagram (Meta) | instagram-com-p[.]proxy.webtoppings[.]bar |

| 17 | WhatsApp (Meta) | joingrub-whatsapp-pistol90[.]duckdns[.]org |

| 18 | Rakuten | rakutentk[.]com |

| 19 | East Japan Railway Company | www[.]jreast[.]co[.]jp[.]card[.]servicelist[].bcens[.]net |

| 20 | American Express Company | www[.]webcome-aexp[.]com |

| 21 | KDDI | aupay[.]kddi-fshruyrt[.]com |

| 22 | Office365 (Microsoft) | office365loginonlinemicrosoft[.]weebly[.]com |

| 23 | Chase Bank | safemailschaseonlineserviceupgrade09[.]weebly[.]com |

| 24 | AEON | aeon-ver1fy[.]shop |

| 25 | Singtel Optus Pty Limited | myoptus[.]mobi |

| 26 | Coinbase Global, Inc. | supp0rt-coinbase[.]com |

| 27 | Banco Bradesco S.A. | portalbradesco-acesso[.]com |

| 28 | Caixa Econômica Federal | lnternetbanklng-caixa[.]com |

| 29 | JCB Co., Ltd. | www[.]jcb-co-jp[.]ascaceeccea[.]ioukrg[.]top |

| 30 | ING Group | ing-ingdirect-movil[.]com |

| 31 | HSBC Holdings plc | hsbc-bm-online[.]com |

| 32 | Netflix Inc | renew-netflix[.]com |

| 33 | Sumitomo Mitsui Banking Corporation | smbc[.]co[.]jp[.]xazee[.]com |

| 34 | Nubank | nuvip2[.]ru |

| 35 | Bank Millennium SA | www[.]bankmillenium-pl[.]com |

| 36 | National Police Agency Japan | sun[.]pollice[.]xyz |

| 37 | Allegro | powiadomienieallegro[.]net |

| 38 | InPost | www.inpost-polska-lox.order9512951[.]info |

| 39 | Correos | correosa[.]online |

| 40 | FedEx | fedexpress-couriers[.]com |

| 41 | LinkedIn (Microsoft) | linkkedin-2[.]weebly[.]com |

| 42 | United States Postal Service | uspstrack-7518276417-addressredelivery-itemnumber.netlify[.]app |

| 43 | Alphabet | www[.]googlecom[.]vn10000[.]cc |

| 44 | The Bank of America Corporation | baanofamericase8[.]hostfree[.]pw |

| 45 | Deutscher Paketdienst | dpd-info[.]net |

| 46 | Banco Itaú Unibanco S.A. | silly-itauu[.]netlify[.]app |

| 47 | Steam | gift-steam-discord[.]com |

| 48 | Swisscom AG | swiss-comch[.]duckdns[.]org |

| 49 | LexisNexis | mexce[.]live |

| 50 | Orange S.A. | orange-france24[.]yolasite[.]com |

[1] Los sitios de phishing suelen servirse en una URL específica y no en la raíz, p. ej., hxxp://example.com/login.html en lugar de hxxp://example.com/. Aquí no se proporcionan las URL completas.

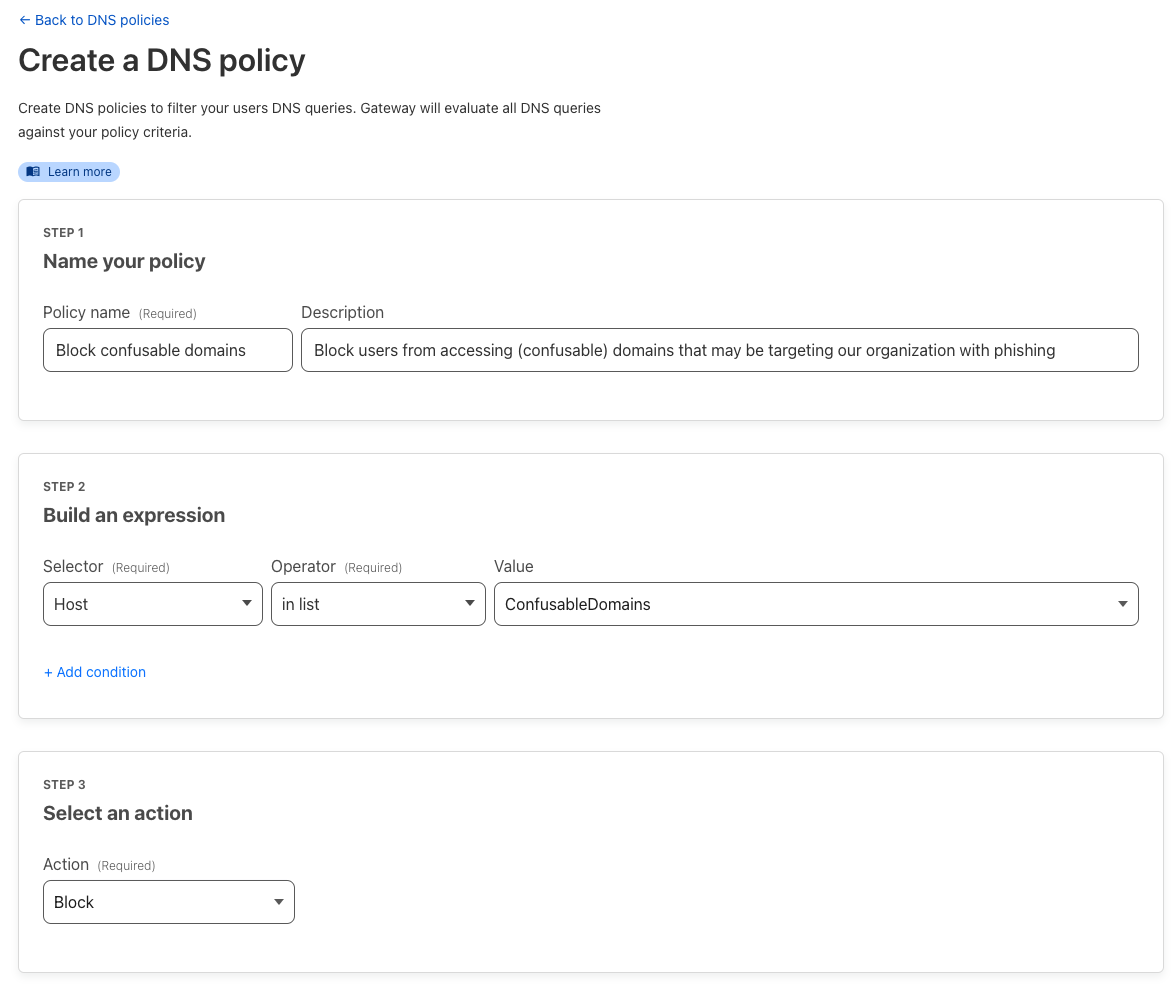

Combinar las funciones de información sobre amenazas con la implementación de Zero Trust

Las nuevas funciones son mucho más eficaces para aquellos clientes que utilizan nuestro conjunto de productos Zero Trust. De hecho, puedes bloquear fácilmente cualquier dominio confuso que encuentres tan pronto como se detecte creando reglas de política de DNS o Cloudflare Gateway. Esto evita inmediatamente que tus usuarios resuelvan dominios confusos o naveguen a sitios potencialmente maliciosos, deteniendo los ataques incluso antes de que se produzcan.

Mejoras futuras

Las nuevas funciones son solo el comienzo de nuestra cartera de soluciones de seguridad contra el phishing y la infracción de marcas.

Comparación con certificados SSL/TLS

Además de la comparación con los dominios, también tenemos prevista la comparación con los nuevos certificados SSL/TLS registrados en Nimbus, nuestro registro de transparencia de certificados. Mediante al análisis de los registros de transparencia de certificados, podemos identificar los certificados potencialmente fraudulentos que podrían utilizarse en los ataques de phishing. Esto es muy útil, puesto que los certificados normalmente se crean poco después del registro de dominio, en un intento de proporcionar al sitio de phishing más legitimidad con la compatibilidad con HTTPS.

Llenado automático de las listas administradas

Actualmente, los clientes pueden escribir las actualizaciones de las listas personalizadas referenciadas en una regla de bloqueo Zero Trust. No obstante, como hemos mencionado anteriormente, tenemos previsto añadir automáticamente los dominios para la actualización dinámica de las listas. Además, añadiremos automáticamente los dominios coincidentes a listas que se podrán utilizar en las reglas Zero Trust, p. ej. bloqueo desde Gateway.

Cambios de la propiedad de los dominios y otros metadatos

Por último, tenemos previsto proporcionar la capacidad de supervisar los dominios en busca de cambios de propiedad y otros metadatos, por ejemplo, el solicitante de registro, los servidores de nombres o las direcciones IP resueltas. Esto permitirá a los clientes realizar un seguimiento de los cambios en la principal información relacionada con sus dominios y, si es necesario, adoptar las medidas correspondientes.

Primeros pasos

Si eres un cliente Enterprise, inscríbete ya para obtener acceso a la versión beta de la solución de protección de marca para conseguir la función de análisis privado de tus dominios, guardar consultas y configurar alertas acerca de dominios coincidentes.