Cloudflare blockiert eine Vielzahl verschiedener Sicherheitsbedrohungen. Einige der interessantesten Angriffe zielen auf den „Long Tail“ der Millionen von Internetwebsites ab, die wir schützen. Die bei Angriffen erhobenen Daten fließen in unsere Machine Learning-Modelle ein. Außerdem erhöhen wir damit die Wirksamkeit unserer Sicherheitsprodukte für Netzwerke und Anwendungen. Allerdings konnten diese Informationen bisher nicht direkt abgefragt werden. Doch diese Woche ändert sich das.

Alle Kunden werden bald im Cloudflare Security Center (erstmals lanciert im Dezember 2021) Zugang zu Investigate, unserem neuen Portal zur Untersuchung von Bedrohungen erhalten. Darüber hinaus werden wir Bedrohungen auf unserer Analytics-Plattform mit diesen Informationen versehen, um die Sicherheitsabläufe zu optimieren und die Feedbackschleifen zu straffen.

Welche Art von Daten möchten Sie hier nachschlagen? Nehmen wir an, Sie sehen eine IP-Adresse in Ihren Protokollen und möchten herausfinden, welche Hostnamen über DNS auf diese Adresse verweisen. Oder Sie sehen, dass eine Reihe von Angriffen aus einem autonomen System (AS) kommt, das Sie nicht kennen. Oder vielleicht möchten Sie einen Domain-Namen untersuchen, um zu sehen, wie er unter dem Gesichtspunkt der Bedrohung eingestuft wurde. Geben Sie einfach einen dieser Begriffe in das Omni-Suchfeld ein, und wir sagen Ihnen alles, was wir wissen.

IPs und Hostnamen werden diese Woche zur Abfrage verfügbar sein. Danach folgen AS-Details, die Ihnen einen Einblick in die Netzwerke geben, die mit Ihren Cloudflare-Konten kommunizieren. Nächsten Monat, wenn wir zur allgemeinen Verfügbarkeit übergehen, werden wir Datentypen und Eigenschaften hinzufügen. Integrationen mit Partnern ermöglichen es Ihnen, Ihre vorhandenen Lizenzschlüssel zu verwenden, um alle Ihre Bedrohungsdaten in einer einzigen, zentralen Oberfläche zu sehen. Wir planen auch zu zeigen, wie sowohl Ihre Infrastruktur als auch die Mitarbeiter Ihres Unternehmens mit allen Objekten interagieren, die Sie sich ansehen. So können Sie z.B. sehen, wie oft eine IP eine WAF- oder API Shield-Regel auslöst oder wie oft Ihre Mitarbeiter versucht haben, eine Domain aufzulösen, von der bekannt ist, dass sie Malware enthält.

Annotationen im Dashboard: verwertbare Informationen im Kontext

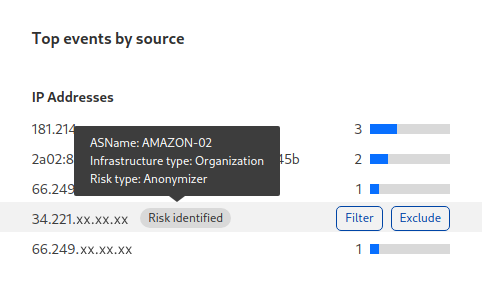

Das Nachschlagen von Bedrohungsdaten auf Ad-hoc-Basis ist großartig, aber es ist noch besser, wenn diese Daten direkt in den Protokollen und Analysen mit Anmerkungen versehen sind. Ab dieser Woche werden wir damit beginnen, die in Investigate verfügbaren Informationen im Dashboard dort zu veröffentlichen, wo sie für Ihren Arbeitsablauf relevant sind. Wir beginnen mit den Web Application Firewall Analytics für Ihre Websites, die sich hinter Cloudflare befinden.

Angenommen, Sie untersuchen eine Sicherheitsmeldung für eine große Anzahl von Anfragen, die von einer Web Application Firewall-Regel blockiert werden. Möglicherweise wurde die Warnung durch eine IP-Adresse verursacht, die Ihre Website auf häufig ausgenutzte Software-Sicherheitslücken hin überprüft hat. Wenn die fragliche IP eine Cloud-IP war oder als Anonymisierer gekennzeichnet wurde, zeigt Contextual Intelligence diese Information direkt auf der Analytics-Seite an.

Dieser Kontext kann Ihnen helfen, Muster zu erkennen. Kommen die Angriffe von Anonymisierern oder dem Tor-Netzwerk? Kommen sie von virtuellen Maschinen aus der Cloud? Eine IP ist bloß eine IP. Aber wenn Sie einen Credential-Stuffing-Angriff (Angriff zum Ausfüllen von Anmeldeinformationen) sehen, der von Anonymisierern ausgeht, ist das ein Muster, das eine proaktive Reaktion ermöglicht: „Ist meine Bot-Management-Konfiguration aktuell?“

Wie Cloudflare das Netzwerk sieht und wie dies unsere Daten beeinflusst

Die Dimensionen, in denen jede Produktsuite bei Cloudflare arbeitet, sind atemberaubend. Zu Spitzenzeiten bearbeitet Cloudflare 44 Millionen HTTP-Anfragen pro Sekunde aus mehr als 250 Städten in über 100 Ländern. Das Cloudflare-Netzwerk beantwortet täglich mehr als 1,2 Billionen DNS-Anfragen und verfügt über eine Netzwerkkapazität von 121 Tbit/s, um den Datenverkehr zu verarbeiten und Denial-of-Service-Angriffe über alle Produkte hinweg abzuwehren. Aber zusätzlich zu dieser immensen Größe ermöglicht die Architektur von Cloudflare die Verfeinerung von Rohdaten und die Kombination von Informationen aus allen unseren Produkten, um ein ganzheitliches Bild der Sicherheitslandschaft zu erhalten.

Wir sind in der Lage, Signale, die aus den von den einzelnen Produkten erzeugten Rohdaten gewonnen werden, mit den Signalen anderer Produkte und Funktionen zu kombinieren. So können wir unsere Fähigkeiten im Bereich der Netzwerk- und Bedrohungsdaten verbessern. Es ist ein gängiges Paradigma, dass Sicherheitsprodukte so konzipiert sind, dass sie positive Schwungrad-Effekte (Flywheel-Effekte) bei den Nutzern der Produkte haben. Wenn ein Kunde eine neue Malware entdeckt, kann ein Anbieter von Endpunktschutz ein Update bereitstellen, das diese Malware für alle anderen Kunden erkennt und blockiert. Wenn ein Botnetz einen Kunden angreift, liefert dies Informationen, die dazu verwendet werden können, die Signatur dieses Botnetzes zu finden und andere Kunden zu schützen. Wenn ein Gerät an einem DDoS-Angriff (Distributed Denial of Service) beteiligt ist, können diese Informationen genutzt werden, um das Netzwerk in die Lage zu versetzen, künftige DDoS-Angriffe schneller zu erkennen und abzuwehren. Das breite Produktangebot von Cloudflare ermöglicht es, dass die Vorteile des Schwungrad-Effekts für die Nutzer nicht nur zwischen den Nutzern, sondern auch zwischen den Produkten kumuliert werden.

Schauen wir uns einige konkrete Beispiele an:

DNS-Auflösung und Transparenz von Zertifikaten

Erstens: Cloudflare betreibt 1.1.1.1, einen der größten rekursiven DNS-Resolver der Welt. Bei Cloudflare wissen wir also nicht, wer oder welche IP eine Abfrage durchgeführt hat, und wir sind auch nicht in der Lage, Abfragen bestimmten anonymen Benutzern zuzuordnen. Durch die Anfragen, die der Resolver bearbeitet, sieht Cloudflare jedoch neu registrierte und neu gesehene Domains. Darüber hinaus verfügt Cloudflare über eines der fortschrittlichsten SSL/TLS-Verschlüsselungsprodukte auf dem Markt und ist im Rahmen dessen Mitglied einer Organisation, die an der Pflege der „Certificate Transparency“-Protokolle beteiligt ist. Dabei handelt es sich um öffentliche Protokolle jedes TLS-Zertifikats, das von einer Stammzertifizierungsstelle ausgestellt wurde, der die Webbrowser vertrauen. Mit diesen beiden Produkten hat Cloudflare einen unübertroffenen Überblick darüber, welche Domains im Internet vorhanden sind und wann sie aktiv werden. Wir verwenden diese Informationen nicht nur, um unsere Kategorien für neue und neu gesehene Domains für unser Gateway-Produkt zu füllen. Wir speisen diese Domains auch in Machine-Learning-Modelle ein, die verdächtige oder potenziell bösartige Domains frühzeitig in ihrem Lebenszyklus kennzeichnen.

E-Mail-Sicherheit

Ein weiteres Beispiel: Mit der Übernahme von Area 1 wird Cloudflare eine Reihe neuer, sich gegenseitig verstärkender Funktionen in sein Produktangebot aufnehmen. Alle Signale, die wir für eine Domain von unserem 1.1.1.1-Resolver generieren können, werden zur Identifizierung bösartiger E-Mails zur Verfügung stehen. Die jahrelange Erfahrung von Area 1 bei der Identifizierung bösartiger E-Mails wird in das Gateway-Produkt von Cloudflare und den DNS-Resolver von 1.1.1.1 for Families einfließen. In der Vergangenheit wurden solche Datenintegrationen von IT- oder Sicherheitsteams durchgeführt. Stattdessen können die Daten nahtlos zwischen den Punkten auf der Angriffsoberfläche Ihres Unternehmens fließen. So wird die Qualität der Analyse und Klassifizierung gegenseitig verstärkt. Das gesamte Cloudflare Zero Trust-Toolkit, einschließlich der Protokollierung von Anfragen, der Blockierung und der Remote-Browserisolierung, steht zur Verfügung, um potenziell bösartige Links, die per E-Mail übermittelt werden, mit denselben Richtlinien zu behandeln, die bereits für andere Sicherheitsrisiken gelten.

In den letzten Jahren hat Cloudflare die Nutzung des maschinellen Lernens in viele unserer Produktangebote integriert. Heute haben wir jedoch ein neues Tool auf den Markt gebracht, mit dem wir die Daten und Signale, die unsere Netzwerksicherheit ausmachen, auch unseren Kunden in die Hand geben. Ob Sie auf Sicherheitsvorfälle reagieren, Bedrohungen aufspüren oder proaktiv Sicherheitsrichtlinien zum Schutz Ihres Unternehmens festlegen: Sie als Mensch können jetzt auch Teil des Cloudflare-Netzwerks sein. Die einzigartige Position von Cloudflare im Netzwerk bedeutet, dass Ihre Erkenntnisse in das Netzwerk zurückgespeist werden können. So können Sie nicht nur Ihr Unternehmen über alle verwendeten Cloudflare-Produkte hinweg schützen, sondern auch an der gegenseitigen Einsicht und Verteidigung aller Cloudflare-Kunden teilnehmen.

Der Blick nach vorn

Cloudflare kann die gesamte Angriffsfläche Ihres Unternehmens schützen: die Verteidigung von Websites, den Schutz von Geräten und SaaS-Anwendungen mit Cloudflare Zero Trust, Ihre Standorte und Büros mit Magic Transit und Ihre E-Mail-Kommunikation. Das Security Center stellt sicher, dass Sie alle Informationen erhalten, die Sie benötigen, um die heutigen Cybersicherheitsrisiken zu verstehen, und hilft Ihnen, Ihr Unternehmen mit Cloudflare zu schützen.

„Was ist die Wiper-Malware, von der ich in den Nachrichten höre, und wie kann ich mein Unternehmen davor schützen?“ Wir nehmen Ihre Fragen entgegen und werden Ihnen Antworten geben. Nicht nur rohe Informationen, sondern was für Sie relevant ist und wie Sie das Internet nutzen. Wir haben mit dem Security Center viel vor. Ein Portal zum Scannen von Dateien bietet Ihnen Informationen über JavaScript-Dateien, die von Page Shield erkannt werden, über ausführbare Dateien, die von Gateway gescannt werden, und die Möglichkeit, Dateien hochzuladen und zu scannen. Indikatoren für die Kompromittierung wie IP-Adressen und Domains werden mit Informationen über die entsprechenden Bedrohungsakteure verlinkt, sofern diese bekannt sind. So erhalten Sie mehr Informationen über die Techniken und Taktiken, mit denen Sie konfrontiert sind, und Informationen darüber, wie Cloudflare-Produkte zur Abwehr dieser Bedrohungen eingesetzt werden können. Mit der CVE-Suche können Sie Informationen über Software-Sicherheitslücken finden. Diese werden in der gleichen leicht verständlichen Cloudflare-Perspektive dargestellt, die Sie von diesem Blog gewohnt sind und die Ihnen hilft, den Fachjargon und die technische Sprache zu entziffern. Der heutige Launch ist erst der Anfang.