Bei Cloudflare sind wir der festen Überzeugung, dass jeder Kandidat und jede Kandidatin im Rahmen von Wahlen unabhängig vom politischen Lager eine Kampagne führen können sollte, ohne Cyberangriffe fürchten zu müssen. Angreifer – ob sie nun im Auftrag anderer Staaten, aus Habgier oder zum bloßen Zeitvertreib handeln – sind oft anderer Ansicht und verfolgen das Ziel, den demokratischen Prozess nachhaltig zu stören.

Der Schutz von E-Mail-Postfächern ist das A und O

In den vergangenen Jahren waren E-Mails das bevorzugte Mittel zur böswilligen Störung von Wahlkampagnen. Eine kurze Online-Suche zeigt, wie emsig nach wie vor versucht wird, die E-Mail-Postfächer von Wahlkandidaten zu kompromittieren.1 Mehr als 90 % der einem Unternehmen oder einer Organisation zugefügten Schäden werden von Phishing-Angriffen verursacht. Somit kommt dem Schutz von E-Mail-Postfächern eine enorme Bedeutung zu. Eine raffiniert gestaltete Phishing-Nachricht oder ein einziger falscher Klick können einem Angreifer die Möglichkeit verschaffen, Einblick in vertrauliche Daten zu erhalten, Falschinformationen zu verbreiten oder Kampagnenspenden zu entwenden.

Während der Midterm-Wahlen in den Vereinigten Staaten im Jahr 2022 hat Cloudflare den Schutz der E-Mail-Postfächer von mehr als 100 Wahlkampagnen, -kandidaten und öffentlichen Organisationen, die Wahlen unterstützen, übernommen. Das Spektrum erstreckte sich von neuen Kandidaten bei Lokalwahlen bis hin zu bereits gewählten Volksvertretenden, die auf überregionaler Ebene ihren Sitz verteidigen wollten. In den drei Monaten vor den Wahlen hat Cloudflare insgesamt mehr als 20 Millionen E-Mails verarbeitet und rund 150.000 Phishing-Angriffe auf die Postfächer von Kandidaten bzw. Kampagnenvertretern gestoppt.

Politische Kampagnen unter Dauerbeschuss

Einige Kampagnen standen besonders stark im Fadenkreuz. So gingen bei dem Kampagnenteam eines Amtsinhabers, der seinen Sitz im Senat verteidigen wollte, pro Tag im Schnitt mehr als 35 bösartige E-Mails ein. Die Angreifer versuchten nicht nur, Anmeldedaten zu erbeuten, sondern auch, sich als Kandidaten auszugeben. Wir haben mehr als 10.000 in diesen drei Monaten versandte E-Mails registriert, bei denen die Namen von Kandidaten ohne deren Erlaubnis verwendet wurden.

Unten aufgeführt sind die von uns verzeichneten Kennzahlen zur Kampagne eines Senators, die zahlreichen Phishing-Angriffen ausgesetzt war.

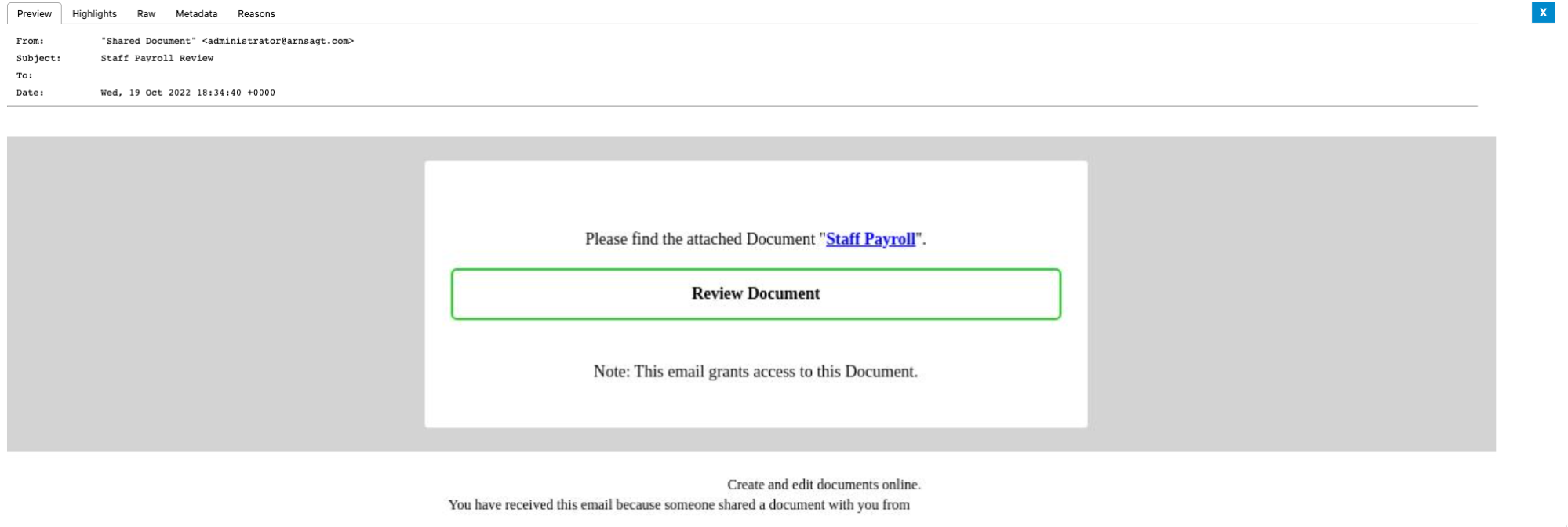

Mitglieder des Stabs eines Anwärters auf einen Sitz im US-Repräsentantenhaus erhielten eine E-Mail mit dem Betreff „Befragung zur Gehaltsabrechnung von Mitarbeitenden“ mit der Aufforderung, einen Link zu einem Dokument aufzurufen.

Die Nachricht war kaum von einer regulären internen E-Mail zu unterscheiden. Sie enthielt eine gültige Fußzeile und entsprach auch sonst von der Gestaltung dem Look der Kampagne. Area 1-Modelle registrierten jedoch mehrere Unregelmäßigkeiten innerhalb der Metadaten der E-Mail und kennzeichneten diese daher als bösartig.

Sie stuften die Domain, von der diese Nachricht versandt wurde, als verdächtig ein, weil sie eine sehr große Ähnlichkeit mit den tatsächlichen Kampagnen-E-Mails dieses Kandidaten aufwies. Dieses Phänomen wird als „Domain Proximity“ (Domain-Nähe) bezeichnet. Bei der Analyse des in der E-Mail enthaltenen Links zeigte sich außerdem, dass dieser erst kürzlich registriert wurde, was Zweifel an ihrer Echtheit weckte.

Unter Berücksichtigung sämtlicher Datenpunkte stellte Area 1 sicher, dass die E-Mail die Postfächer der Kampagnenmitarbeitenden gar nicht erst erreichte, wodurch Datenlecks und finanzielle Verluste verhindert werden konnten.

Eine andere Methode, die häufig für Angriffe auf Kampagnen eingesetzt wird, ist der Einsatz von schädlichen Anhängen. Diese können etwa Ransomware oder Programme zum Hochladen von Dateien enthalten. Das Ziel besteht darin, die Kampagne des betreffenden Politikers auszubremsen, oder vertrauliche Informationen zu erbeuten.

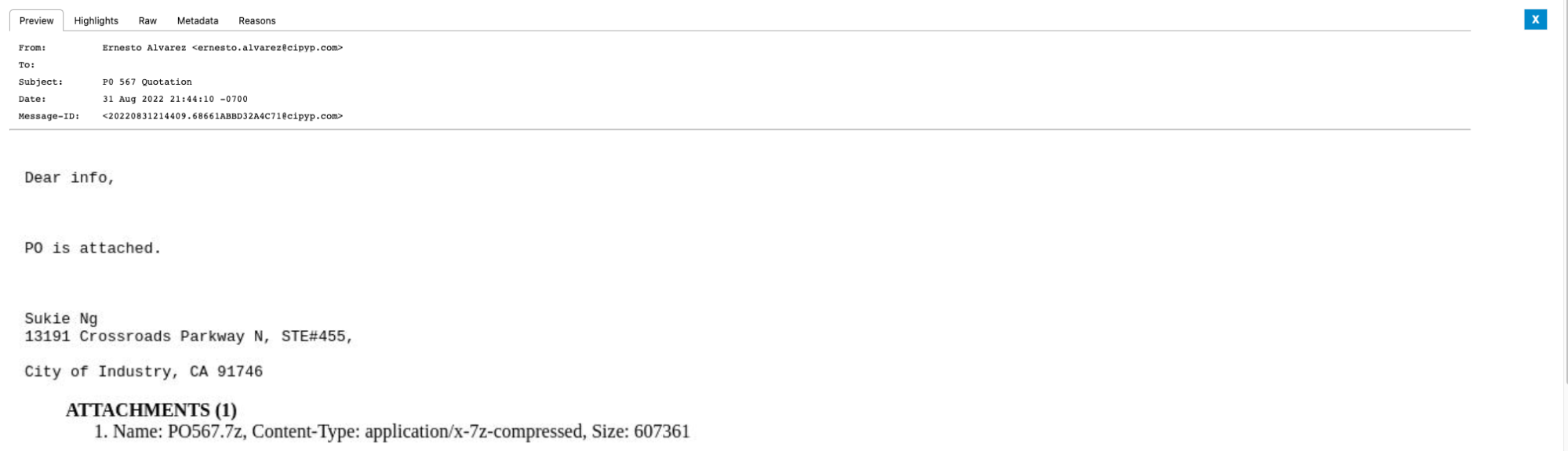

Angreifer ändern entweder die Erweiterung der angehängten Datei oder gestalten den Text der E-Mail so, dass sie den Anhang als harmlos erscheinen lässt, um die Empfänger in die Irre zu führen. Wir konnten die gleiche Vorgehensweise bei einer anderen Kampagne beobachten, bei der ein Mitarbeiter eine speziell auf ihn zugeschnittene Nachricht mit der Aufforderung zum Herunterladen einer Bestellbestätigung erhalten hat.

Jemand, der täglich Hunderte von Bestelldokumenten bearbeitet, hat nicht die Zeit, jede einzelne E-Mail akribisch zu prüfen. Vielmehr wird man sich in einem solchen Fall auf die Zahlungsabwicklung konzentrieren, um Störungen im Betriebsablauf tunlichst zu vermeiden. Die Area 1-Modelle haben diesem Mitarbeiter Zeit und Ärger erspart, indem sie die betreffende E-Mail als bösartig markiert haben.

Zunächst registrierten sie, dass es sich bei dem Anhang um eine 7-Zip-Datei namens PO567.7z handelte. In der Regel werden Bestellbestätigungen im PDF-Format versandt. Deshalb ließ die Tatsache, dass es sich um eine komprimierte 7z-Datei handelte, die Alarmglocken läuten. Ein weiterer Datenpunkt, der von den Modellen als ungewöhnlich eingestuft wurde, war der schlechte Wert der Sentimentanalyse. So enthielt die E-Mail enthielt nicht nur einen auffälligen Grammatikfehler (die Anrede „Lieber/r Info“), sondern sie ließ auch insofern zu wünschen übrig, als die in einer Bestellbestätigung zu erwartenden Angaben fehlten.

Dies veranlasste Area 1 in Verbindung mit der Tatsache, dass es sich um die erste Nachricht dieses Absenders an den Empfänger handelte, die Zustellung der E-Mail an sämtliche Postfächer zu blockieren.

Die beschriebenen Beispiele machen deutlich, welch großes Vertrauen diese Kampagnen in Cloudflare setzen. Wir sind in der Lage, Millionen E-Mails zu scannen und ohne Störungen dafür zu sorgen, dass nur die ungefährlichen im Posteingang der Empfänger landen, für die sie bestimmt sind. Das ist der Grund, aus dem sich so viele Kampagnen für das Cloudflare-Produkt Area 1 entscheiden, um ihre Postfächer und damit auch unsere demokratischen Institutionen zu schützen.

Die Cloudflare-Lösung Area 1

Möglich ist all dies durch die präventive Kampagnen-Prüfung und die Machine Learning-Algorithmen von Area 1. Mit einer Bedrohungsanalyse, die sich von E-Mail-Anhängen über die Domain des Absenders bis zur Sentimentbewertung der eigentlichen E-Mail erstreckt, wird ermittelt, ob eine Nachricht bösartig ist.

Wir haben außerdem eine unkomplizierte Implementierung von Area 1 sichergestellt, sodass die Kampagnen sofort geschützt sind und keine wertvolle Zeit mit der Konfigurierung von Hardware, Agenten oder Appliances verschwendet wird. Cloudflare ist auch bekannt, dass Wahlkampagnen Mühe haben, E-Mail-Hygiene und Authentifizierungskontrollen in dem Umfang zu praktizieren, wie sie von Branchenstandards (wie SPF / DKIM / DMARC) eigentlich vorgegeben werden.

Die Umsetzung der Vorgaben ist unter Umständen kompliziert und zeitaufwendig. Außerdem kann es aufgrund der hohen Frequenz neuer Kampagnen schwieriger sein, die Kontrollmechanismen zur E-Mail-Authentifizierung anzuwenden, die von der Branche als Goldstandard angesehen werden. Umso wichtiger ist es, die Posteingänge mit einer robusten technischen Überprüfung von Nachrichten auf Phishing und andere Angriffe auszustatten, damit sich die Kampagnen auf das Wesentliche konzentrieren können: ihre politischen Anliegen und Inhalte bei den Wählern auf so erfolgreiche und sichere Weise wie möglich bekannt zu machen.

Menschen, die sich zu Volksvertretenden wählen lassen möchten, werden zur Zielscheibe von Angreifern, die den demokratischen Prozess stören wollen. Bei Cloudflare haben wir uns dem Ziel verschrieben, ein besseres Internet zu schaffen. Das bedeutet auch, dafür zu sorgen, dass E-Mail-Postfächer weiterhin gut geschützt sind. Mehr über die Funktionsweise von Area 1 und andere Methoden, mit denen wir Posteingänge absichern, erfahren Sie auf der Schwerpunktseite zu Area 1.