Während jeder Innovation Week vergleichen wir die Performance unseres Netzwerks mit der unserer Wettbewerber. In den vergangenen Wochen haben wir das Augenmerk vor allem darauf gerichtet, wie viel schneller wir im Vergleich zu Reverse-Proxy-Lösungen wie der von Akamai sind – oder zu Plattformen wie Fastly und AWS, die Serverless-Computing anbieten, das sich mit dem unserer Supercloud vergleichen lässt. Diese Woche möchten wir ein Update dazu liefern, wie wir im Vergleich zu anderen Reserve-Proxy-Diensten abschneiden und wie sich unsere Produkte für Anwendungssicherheit gegenüber Zscaler und Netskope schlagen. Es geht um Lösungen, die Teil unserer Zero Trust-Plattform sind. Diese tragen dazu bei, Anwendungen und Nutzererfahrungen im öffentlichen Internet abzusichern, während unser Reverse-Proxy Ihre Websites vor externen Nutzern schützt.

Zusätzlich zu einem früheren Blogbeitrag dazu, wie sich unsere Zero Trust-Plattform im Vergleich zu Zscaler schlägt, haben wir in der Vergangenheit bereits umfangreiche Netzwerk-Benchmarking-Ergebnisse für Reverse -Proxys aus 3.000 Netzwerken der letzten Meile auf der ganzen Welt veröffentlicht . Es ist schon einige Zeit her, dass wir Ihnen unsere Fortschritte auf dem Weg zur Nummer 1 in jedem Netzwerk der letzten Meile präsentiert haben. Wir möchten diese Daten nun veröffentlichen und noch einmal auf unsere Testreihe zurückkommen, bei der wir Cloudflare Access mit Zscaler Private Access und Netskope Private Access verglichen haben. Bei unseren allgemeinen Netzwerktests ist Cloudflare die Nummer 1 in 47 % der 3.000 am häufigsten gemeldeten Netzwerke. Bei unseren Tests bezüglich Anwendungssicherheit ist Cloudflare 50 % schneller als Zscaler und 75 % schneller als Netskope.

In diesem Blogbeitrag wird dargelegt, warum die Performance für unsere Produkte von Bedeutung ist. Wir werden einen tiefen Einblick in die Messungen geben, um zu zeigen, dass wir schneller sind. Außerdem erläutern wir, wie die Performance für jedes Produkt ermittelt wurde.

Warum ist die Performance wichtig?

Wir haben dies in unserem jüngsten Blogbeitrag bereits angesprochen, aber die Performance ist von Bedeutung, weil sie sich auf die Nutzererfahrungen Ihrer Mitarbeitenden und deren Fähigkeit zur Erledigung ihrer Aufgaben auswirkt. Ob es sich um den Zugriff auf Dienste über Produkte zur Zugriffskontrolle, die Verbindung mit dem öffentlichen Internet über ein Secure Web Gateway oder den Schutz vor risikobehafteten externen Websites mittels Remote-Browserisolierung handelt – all dies muss reibungslos funktionieren.

Eine kurze Zusammenfassung: Nehmen wir an, Bob von der Acme Corporation stellt für seine Arbeit von Johannesburg aus eine Verbindung zu Slack oder Zoom her. Befindet sich das Secure Web Gateway von Acme weit entfernt von Bob in London, kann es sein, dass Bobs Datenverkehr von Johannesburg nach London und dann zurück nach Johannesburg geleitet wird, bis er sein E-Mail-Postfach erreicht. Wenn Bob versucht, einen Anruf über Slack oder Zoom zu tätigen, könnte das für ihn das Versenden und Empfangen von E-Mails extrem verlangsamen. Tatsächlich ist für eine optimale Performance laut Zoom und Slack eine geringe Latenz empfehlenswert. Der zusätzliche Hop, den Bob über sein Gateway nehmen muss, könnte den Durchsatz verringern und die Latenz steigern, was sein Nutzererlebnis beeinträchtigen würde.

Wenn diese Produkte langsam arbeiten oder Nutzererfahrungen beeinträchtigt werden, könnte wie bereits besprochen Schlimmeres passieren, als dass sich die Nutzer beschweren: Sie könnten Wege finden, die Produkte auszuschalten oder zu umgehen, was das Unternehmen einer Gefahr aussetzt. Zero Trust-Produkte sind völlig nutzlos, wenn niemand sie verwendet, weil sie zu langsam sind. Die Schnelligkeit von Zero Trust-Lösungen ist entscheidend für ihre Effektivität: Mitarbeitende werden sie nicht abschalten und sich selbst einem Risiko aussetzen wollen, wenn sie ihr Vorhandensein praktisch nicht bemerken.

Ähnlich wie Zscaler übertrifft Netskope zwar womöglich viele ältere – um nicht zu sagen: veraltete – Lösungen, der Anbieter kann sich aber trotzdem nicht mit einem hochleistungsfähigen und optimierten Netzwerk wie dem von Cloudflare messen. Wir haben alle unsere Zero Trust-Produkte im Test gegen die von Netskope antreten lassen und beziehen auch Zscaler ein, um zu demonstrieren, wie diese Lösung gegenüber denn anderen abschneidet. Nun gehen wir genauer auf die Zahlen ein, um darzustellen, wie und warum wir bei einem kritischen Zero Trust-Szenario eine höhere Geschwindigkeit erreichen. Dabei stellen wir Cloudflare Access, Zscaler Private Access und Netskope Private Access einander gegenüber.

Cloudflare Access: der schnellste Zero Trust-Proxy

Die Zugriffskontrolle muss für den Nutzer nahtlos und transparent erfolgen: Das beste Kompliment für eine Zero Trust-Lösung ist, wenn die Mitarbeitenden ihr Vorhandensein kaum bemerken. Mit diesen Diensten können Nutzer Authentifizierungsdaten im Netzwerk des Anbieters zwischenspeichern. So werden der sichere und schnelle Anwendungszugriff sowie die gewünschte reibungslose Nutzererfahrung gewährleistet. Ein Netzwerk, das die Anzahl der erforderlichen Logins minimiert und gleichzeitig die Latenz der Anwendungsanfragen senkt, trägt zur Aufrechterhaltung eines schnellen Interneterlebnisses bei.

Cloudflare Access ist 75 % schneller als Netskope und 50 % schneller als Zscaler. Somit gewährleistet unsere Lösung standortunabhängig weltweit ein schnelles und sicheres Anwendungserlebnis:

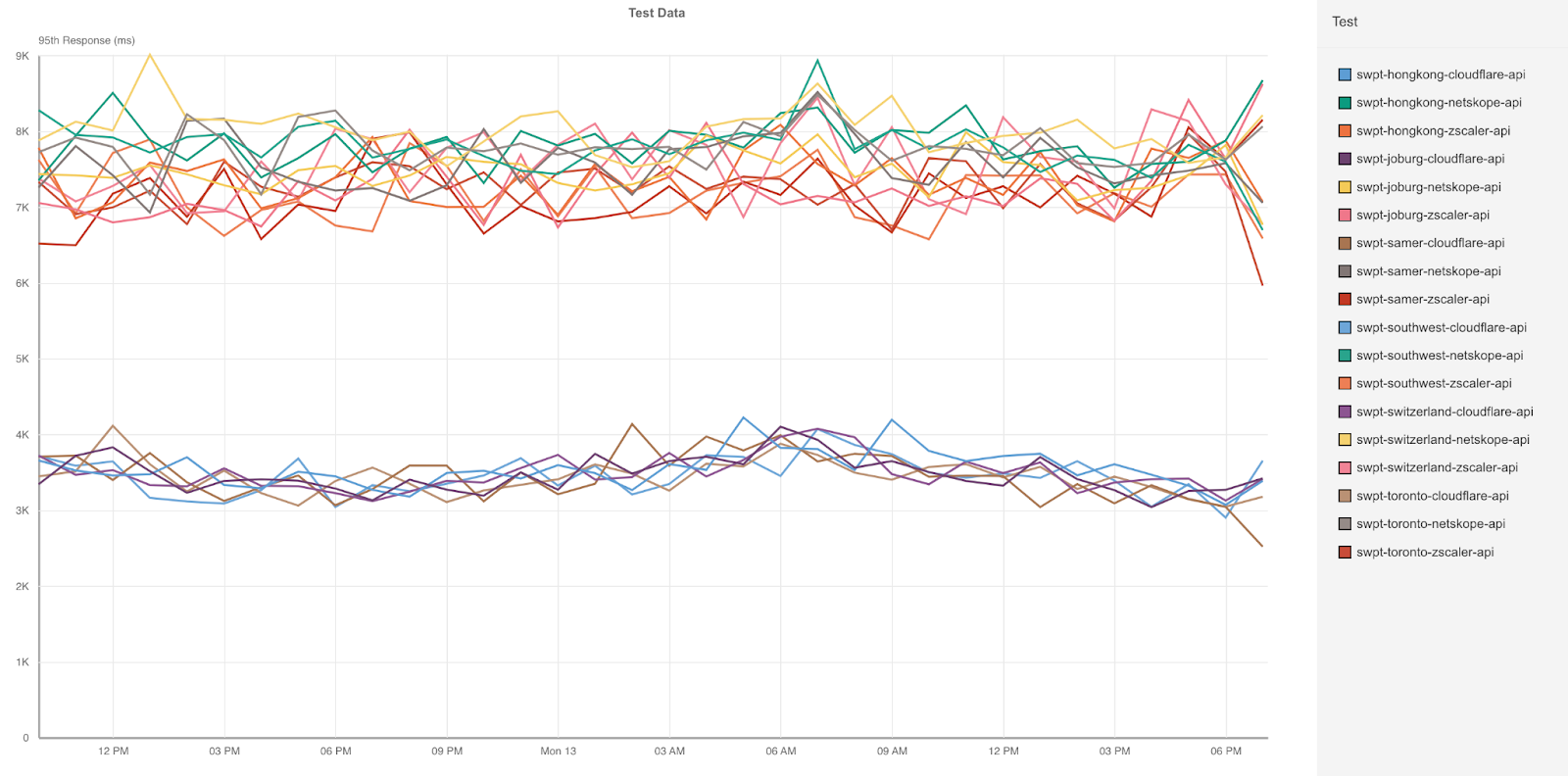

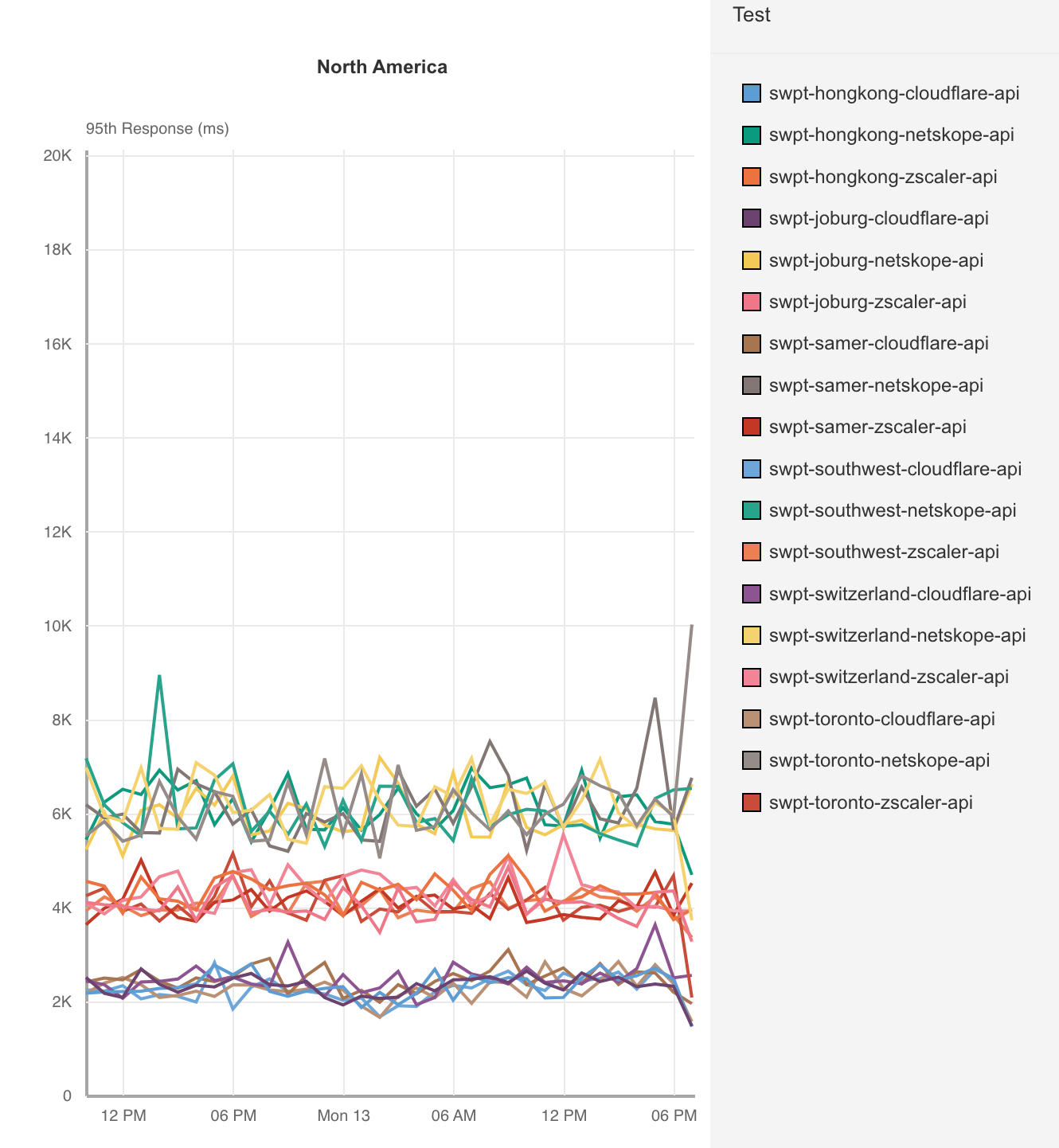

Wir haben den Anwendungszugriff über Cloudflare, Zscaler und Netskope von 300 verschiedenen Standorten auf der ganzen Welt aus gemessen, die sich mit sechs verschiedenen Anwendungsservern in Hongkong, Toronto, Johannesburg, São Paulo, Phoenix und der Schweiz verbinden. An jedem dieser Standorte war die Reaktionszeit von Cloudflare im 95. Perzentil kürzer als die von Zscaler und Netskope. Werfen wir einen Blick auf die Daten, wenn die Applikation in Toronto gehostet wird – einem Gebiet, in dem Zscaler und Netskope gut abschneiden sollten, da es sich um eine stark vernetzte Region handelt, nämlich Nordamerika.

| ZT-Zugriff – Reaktionszeit (95. Perzentil) – Toronto | |

|---|---|

| Reaktionszeit im 95. Perzentil (ms) | |

| Cloudflare | 2.182 |

| Zscaler | 4.071 |

| Netskope | 6.072 |

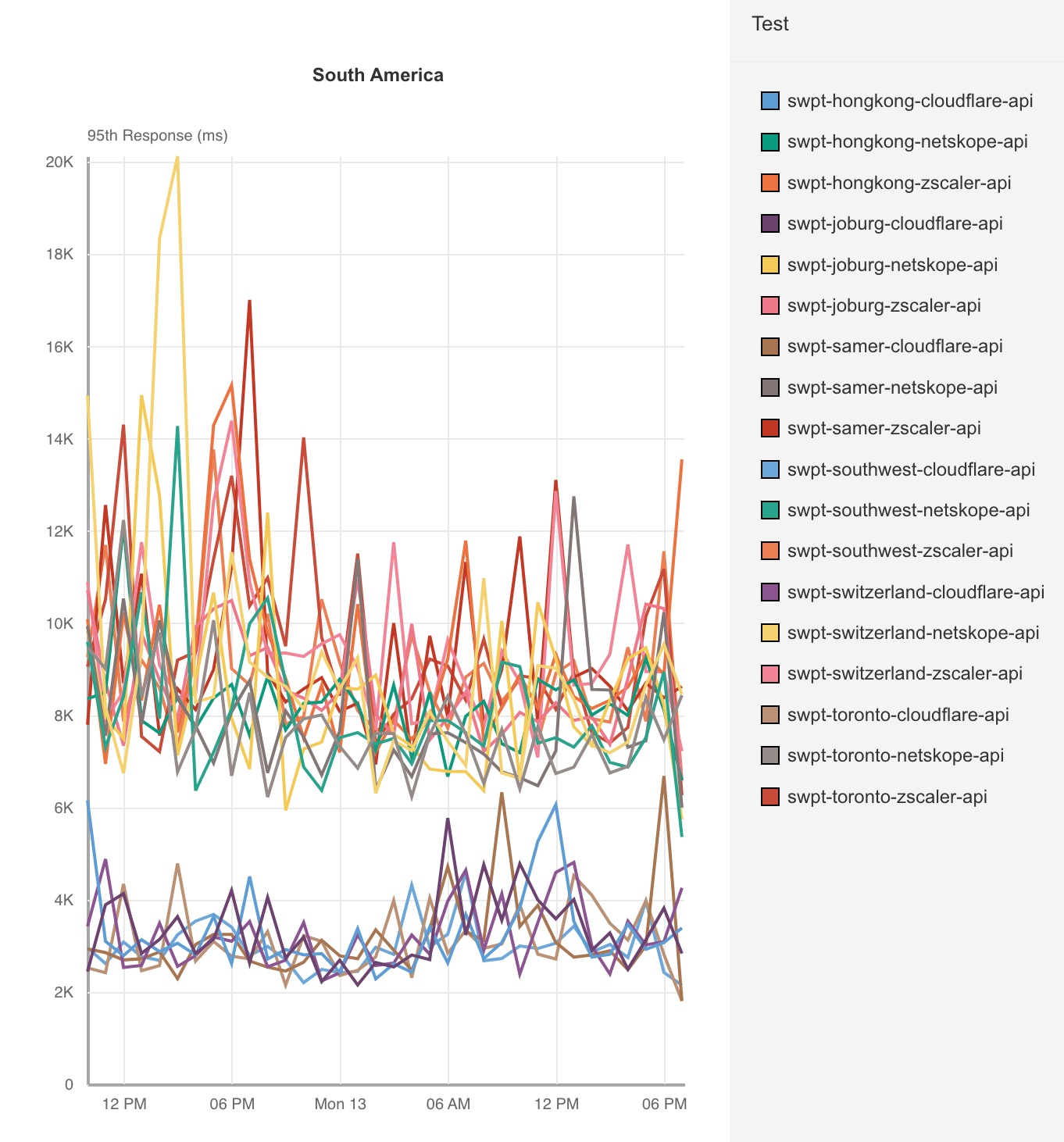

Cloudflare sticht besonders in Regionen mit vielfältigeren Konnektivitätsoptionen wie Südamerika oder dem Asien-Pazifik-Raum heraus, wo für Zscaler der Vergleich mit Netskope positiver ausfällt als der mit Cloudflare:

Betrachtet man die lokal gehosteten Anwendungsserver in Südamerika, erweist sich Cloudflare als herausragend:

| ZT-Zugriff – Reaktionszeit (95. Perzentil) – Südamerika | |

|---|---|

| Reaktionszeit im 95. Perzentil (ms) | |

| Cloudflare | 2.961 |

| Zscaler | 9.271 |

| Netskope | 8.223 |

Hier glänzt das Netzwerk von Cloudflare, das es uns ermöglicht, Verbindungen in der Nähe der Nutzer anzunehmen. Deutlich wird dies an den Verbindungszeiten in Südamerika:

| ZT-Zugriff – Verbindungszeit (95. Perzentil) – Südamerika | |

|---|---|

| Verbindung im 95. Perzentil (ms) | |

| Cloudflare | 369 |

| Zscaler | 1.753 |

| Netskope | 1.160 |

Durch das Cloudflare-Netzwerk setzen wir uns hier von anderen ab, weil wir in der Lage sind, Nutzer schneller in unser Netzwerk einzubinden und weltweit die optimalen Routen zurück zum Anwendungshost zu ermitteln. Dank dieser besonderen Fähigkeit sind wir doppelt so schnell wie Zscaler und dreimal so schnell wie Netskope. Im Rahmen sämtlicher Tests ist die Verbindungszeit von Cloudflare bei allen 300 Testknoten durchgängig schneller.

In unserem letzten Blogbeitrag haben wir uns mit zwei verschiedenen Szenarien beschäftigt, für die beim Vergleich zwischen Cloudflare und Zscaler gesonderte Messungen durchgeführt werden müssen. Beim ersten Szenario meldet sich ein Nutzer bei seiner Anwendung an, wofür er sich authentifizieren muss. In diesem Fall wird er vom Zero Trust-Zugriffsdienst erst für die Authentifizierung zu einer Anmeldeseite und – sofern diese gelingt – anschließend zu seiner Applikation weitergeleitet.

Dies wird als „neue Sitzung“ bezeichnet, da Authentifizierungsinformationen weder zwischengespeichert werden noch im Access-Netzwerk vorhanden sind. Das zweite Szenario ist eine „bestehende Sitzung“: Ein Nutzer wurde bereits authentifiziert und diese Authentifizierungsdaten können zwischengespeichert werden. Bei diesem Szenario erfolgt die Abwicklung in der Regel sehr viel schneller, weil zum Abschluss des Vorgangs keine zusätzliche Anfrage bei einem Identitätsanbieter erforderlich ist.

Wir messen diese Szenarien gerne getrennt, da wir bei der Betrachtung der Werte für das 95. Perzentil fast immer neue Sitzungen ansehen würden, wenn wir neue und bestehende Sitzungen zusammenfassen. Doch bei beiden Szenarien ist Cloudflare in jeder Region durchweg schneller. Nehmen wir eine in Toronto gehostete Anwendung in den Blick, bei der Nutzer, die auf unser Angebot zurückgreifen, die Verbindung sowohl im Rahmen von neuen als auch von bereits bestehenden Sitzungen schneller herstellen als mit Zscaler und Netskope.

| ZT-Zugriff – Reaktionszeit (95. Perzentil) – Toronto | ||

|---|---|---|

| Neue Sitzungen (ms) | Bestehende Sitzungen (ms) | |

| Cloudflare | 1.276 | 1.022 |

| Zscaler | 2.415 | 1.797 |

| Netskope | 5.741 | 1.822 |

Wie Sie sehen können, sind neue Sitzungen erwartungsgemäß langsamer, doch das Netzwerk und der optimierte Softwarestack von Cloudflare sorgen für eine gleichbleibend schnelle Nutzererfahrung. In Szenarien, in denen die Ende-zu-Ende-Konnektivität eine größere Herausforderung darstellen kann, hebt sich Cloudflare sogar noch mehr ab. Werfen wir nun einen Blick auf Nutzer in Asien, die eine Verbindung zu einer Applikation in Hongkong herstellen.

| ZT-Zugriff – Reaktionszeit (95. Perzentil) – Hongkong | ||

|---|---|---|

| Neue Sitzungen (ms) | Bestehende Sitzungen (ms) | |

| Cloudflare | 2.582 | 2.075 |

| Zscaler | 4.956 | 3.617 |

| Netskope | 5.139 | 3.902 |

Interessant ist hier, dass das Cloudflare-Netzwerk extrem leistungsoptimiert ist, Zscaler aber bei der Performance eher mit Netskope als mit Cloudflare vergleichbar ist. Netskope schneidet auch bei neuen Sitzungen schlecht ab, was darauf hindeutet, dass der Dienst des Anbieters nicht gut reagiert, wenn Nutzer neue Sitzungen aufbauen.

Wir möchten neue und bestehende Sitzungen getrennt voneinander betrachten, weil es für einen aussagekräftigen Vergleich wichtig ist, ähnliche Anfragepfade heranzuziehen. Wenn beispielsweise eine Anfrage über Zscaler in einer bestehenden Sitzung mit einer Anfrage über Cloudflare in einer neuen Sitzung gegenübergestellt wird, ist festzustellen, dass Cloudflare aufgrund der erforderlichen Authentifizierung viel langsamer ist als Zscaler. Daher haben wir bei der Beauftragung einer externen Stelle mit der Durchführung dieser Tests sichergestellt, dass dieser Aspekt berücksichtigt wurde.

Für diese Tests hat Cloudflare fünf Anwendungsinstanzen konfiguriert, die in Toronto, Los Angeles, São Paulo, Johannesburg und Hongkong gehostet werden. Dann nutzte Cloudflare 300 verschiedene Catchpoint-Knoten auf der ganzen Welt, um eine Browseranmeldung wie folgt zu simulieren:

- Über einen Browser, der von einer Catchpoint-Instanz nachgeahmt wird, verbindet sich der Nutzer mit der Anwendung – neue Sitzung

- Der Nutzer authentifiziert sich gegenüber seinem Identitätsanbieter

- Der Nutzer greift auf die Ressource zu

- Der Nutzer aktualisiert die Browserseite und versucht, auf dieselbe Ressource zuzugreifen, jedoch mit bereits vorhandenen Anmeldedaten – bestehende Sitzung

So können wir Cloudflare und alle anderen Produkte im Bereich Anwendungsperformance sowohl für neue als auch für bestehende Sitzungen vergleichen, und wie bereits erwähnt hat sich dabei gezeigt, dass wir schneller sind. Wie ebenfalls schon festgestellt, ist das zu einem großen Teil unserem Netzwerk und der Art und Weise zu verdanken, wie wir uns in der Nähe unserer Nutzer positionieren. Als Nächstes schauen wir uns an, wie Cloudflare gemessen an anderen großen Netzwerken abschneidet und wie wir dafür sorgen, dass wir in Ihrer Nähe sind.

Netzwerkeffekte verbessern die Nutzererfahrung

Eine größere Nähe zu den Nutzern verkürzt die Paketumlaufzeit (Round Trip Time – RTT) auf der letzten Meile. Wie wir im Zugriffsvergleich erörtert haben, verbessert eine kurze Paketumlaufzeit die Kundenperformance, da neue und bestehende Sitzungen keinen sonderlich weiten Weg zurücklegen müssen, um zum Zero Trust-Netzwerk von Cloudflare zu gelangen. Die Einbettung in diese Netzwerke der letzten Meile hilft uns, näher an unsere Nutzer heranzukommen. Das kommt nicht nur der Performance im Bereich Zero Trust, sondern auch im Bereich Web und Entwicklerarbeit zugute, wie wir in früheren Blogbeiträgen bereits dargelegt haben.

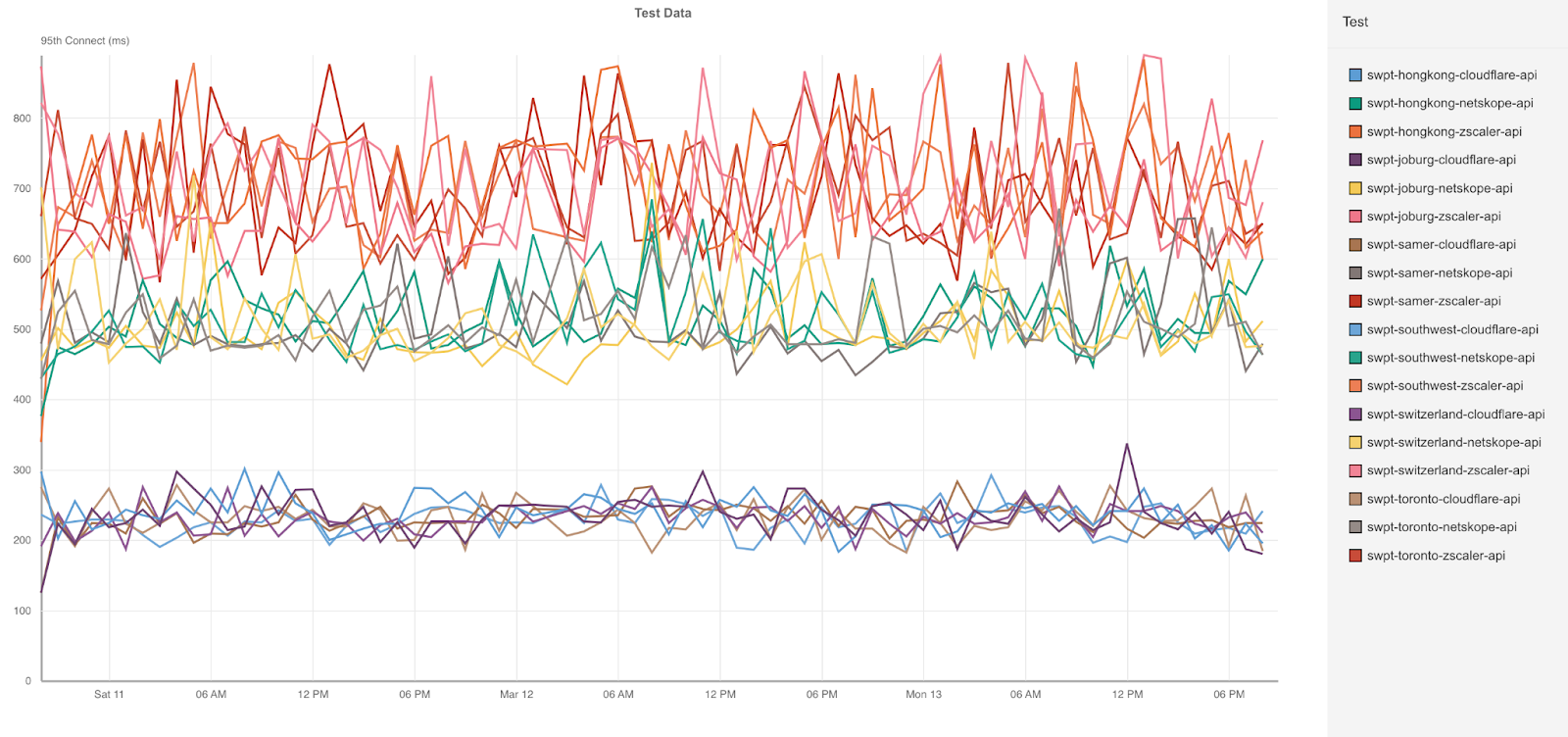

Um die Netzwerkperformance zu quantifizieren, müssen wir genügend Daten aus der ganzen Welt über alle möglichen unterschiedlichen Netzwerke erhalten und uns mit anderen Anbietern vergleichen. Wir haben Real User Measurements (RUM) verwendet, um eine 100 KB große Datei von verschiedenen Anbietern abzurufen. Nutzer aus aller Welt berichten über die Performance verschiedener Anbieter. Je mehr Nutzer die Daten melden, desto höher ist die Signaltreue. Ziel ist es, ein genaues Bild davon zu erhalten, wo die verschiedenen Anbieter schneller sind und, was noch wichtiger ist, wo Cloudflare sich verbessern kann. Weitere Informationen zur Methodik finden Sie im ursprünglichen Blogbeitrag zur Speed Week 2021 hier.

Wir sind ständig dabei, der Frage nachzugehen, warum wir langsam waren – und uns dann zu verbessern. Die Herausforderungen, denen wir uns stellen mussten, waren bei jedem Netzwerk andere und haben eine Vielzahl verschiedener, im Internet weit verbreiteter Probleme aufgezeigt. Wir werden einen Überblick über einige der Maßnahmen geben, mit denen wir unsere Performance für unsere Nutzer verbessern.

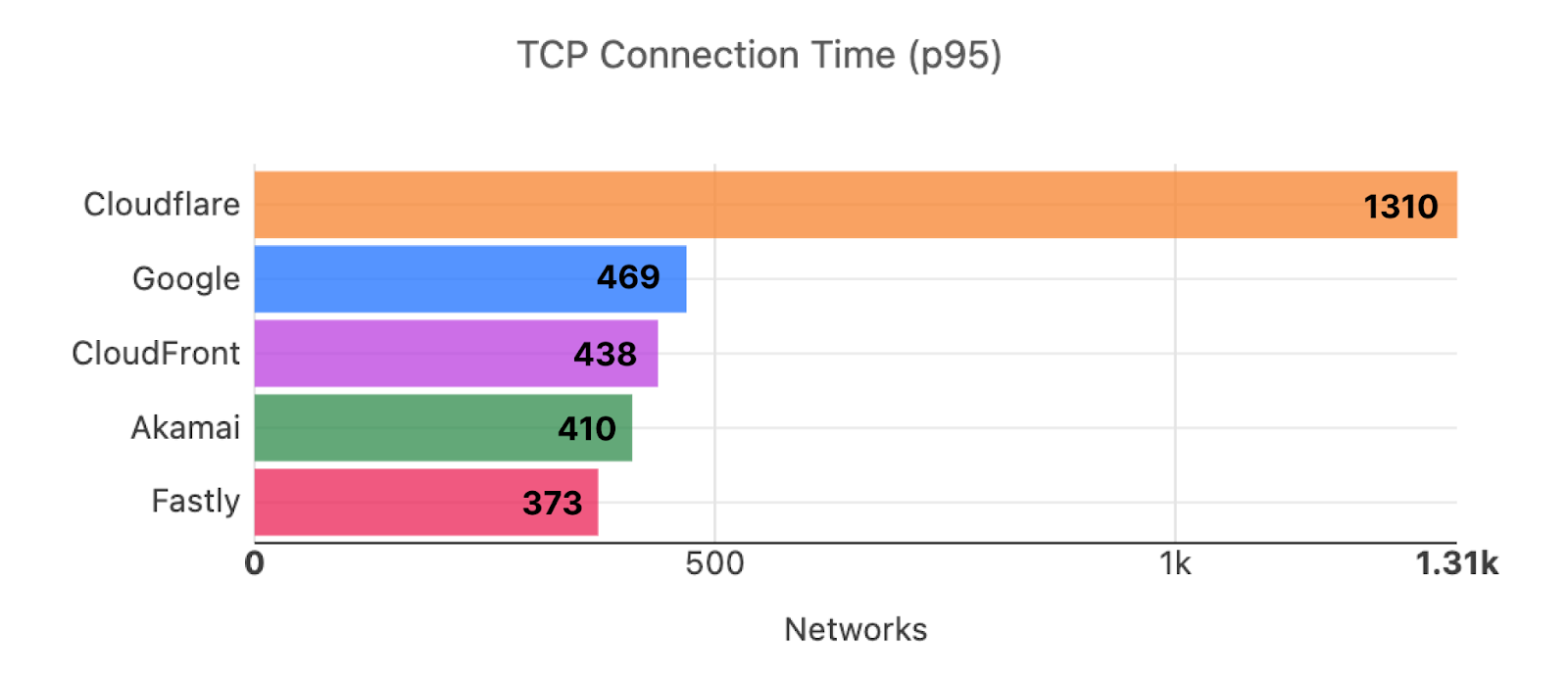

Doch zunächst möchten wir Ihnen die Ergebnisse unserer Bemühungen seit der Developer Week 2022 vorstellen, als wir diese Zahlen das letzte Mal präsentiert haben. Unter den 3.000 größten Netzwerken der Welt (gemessen an der Zahl der beworbenen IPv4-Adressen) finden Sie hier eine Aufschlüsselung der Anzahl der Netzwerke, in denen jeder Anbieter die Nummer 1 bei der TCP-Verbindungszeit im 95. Perzentil ist. Dabei handelt es sich um die Zeit, die ein Nutzer in einem bestimmten Netzwerk benötigt, um eine Verbindung zum Anbieter herzustellen:

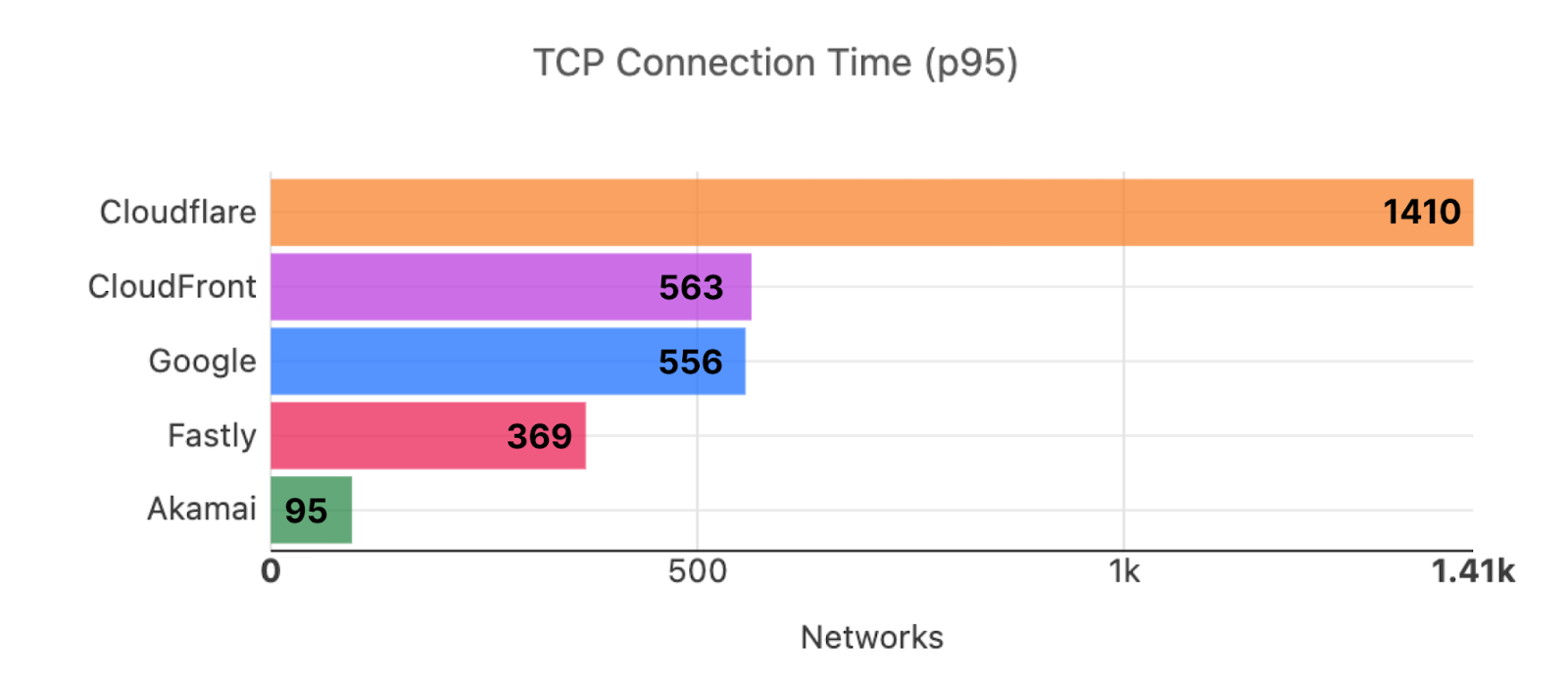

So sehen diese Zahlen in der dieswöchigen Security Week 2023 aus:

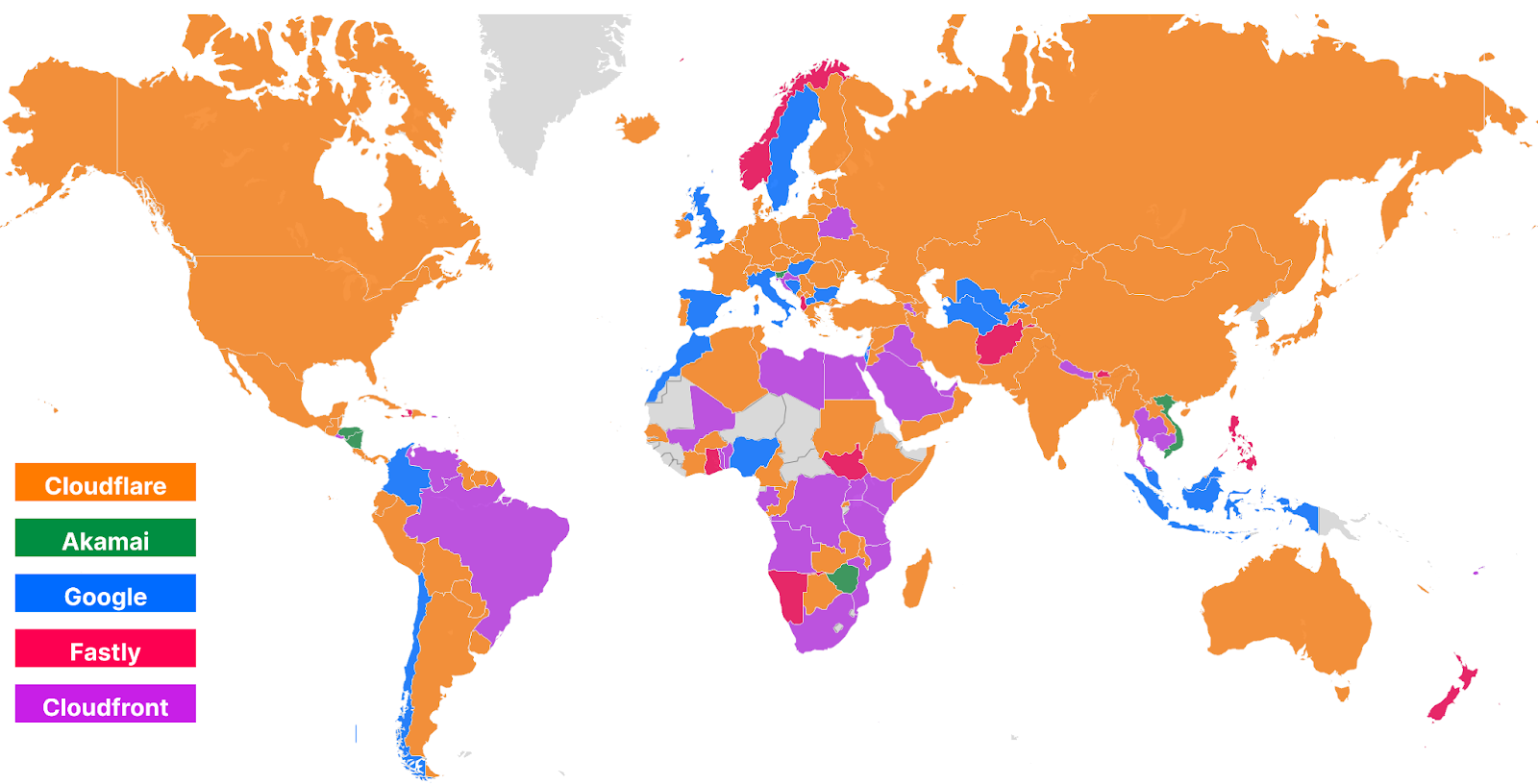

Wie Sie sehen können, haben wir unseren Vorsprung bei der Geschwindigkeit in mehr Netzwerken ausgebaut, während andere Anbieter, die zuvor schneller waren, etwa Akamai und Fastly, ihren Vorsprung eingebüßt haben. Die Auswirkungen sehen wir auf der Weltkarte. So sah die Weltkarte in der Developer Week 2022 aus:

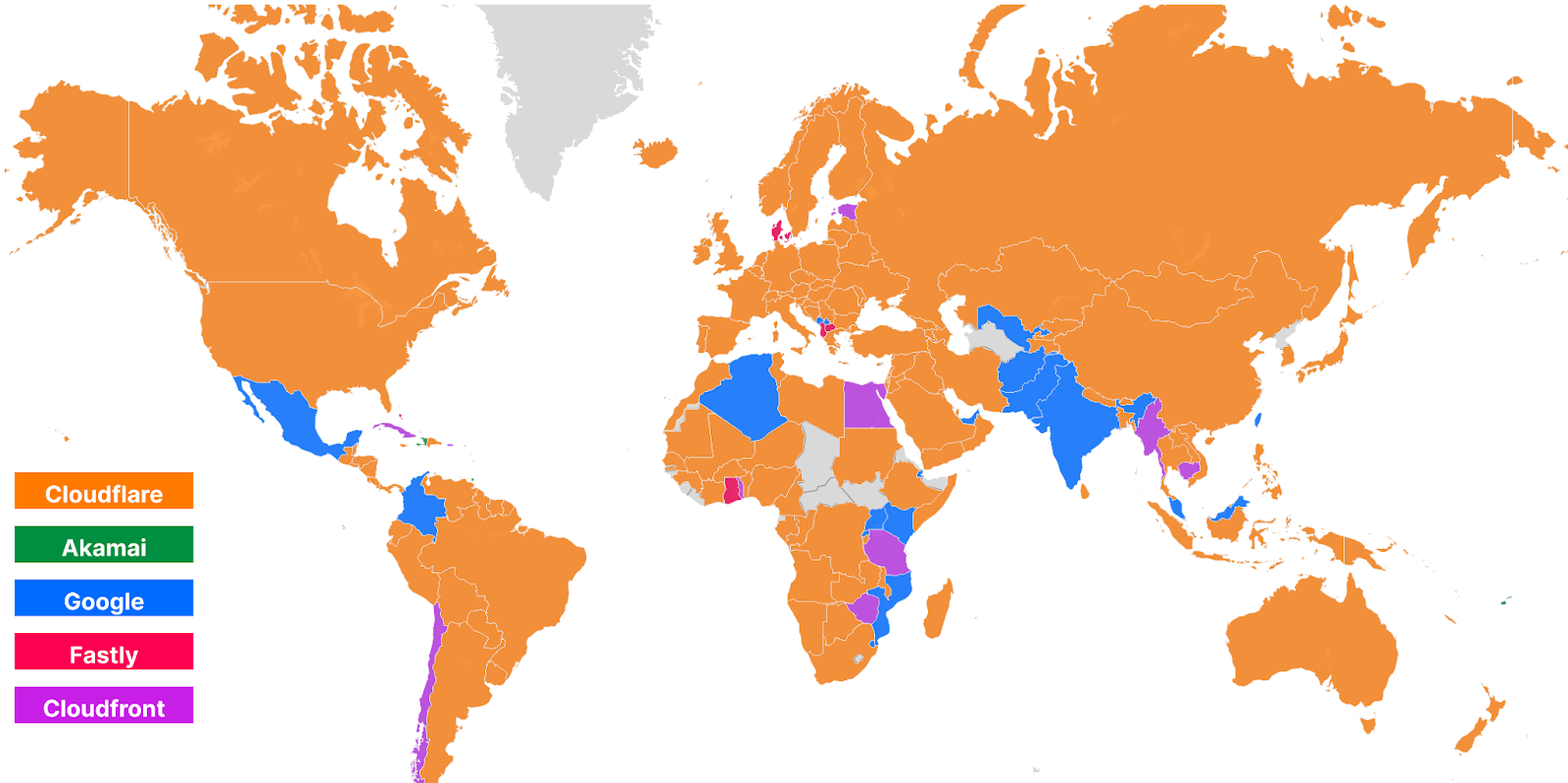

Und so sieht sie jetzt, während der Security Week 2023, aus:

Daran zeigt sich, dass Cloudflare in Brasilien, in vielen Ländern Afrikas, darunter Südafrika, Äthiopien und Nigeria, sowie in Asien (Indonesien) und in Europa (Norwegen, Schweden und Großbritannien) schneller geworden ist.

Viele dieser Länder haben von dem Edge-Partner-Programm profitiert, das wir in unserem Blogbeitrag zur Impact Week besprochen haben. Kurz zur Erinnerung: Das Programm ermutigt ISPs der letzten Meile, zur Schaffung von in solche ISPs eingebetteten Cloudflare-Standorten mit uns zusammenzuarbeiten. Dadurch wird die Paketumlaufzeit auf der letzten Meile verkürzt und die Performance für Dinge wie den Zugriff verbessert. Seit wir Ihnen diese Karte das letzte Mal gezeigt haben, hat Cloudflare weitere Partnerstandorte in Ländern wie Nigeria und Saudi-Arabien eingerichtet, durch die sich die Performance für Nutzer bei allen Szenarien verbessert hat. Bemühungen wie das Edge-Partner-Programm tragen nicht nur zur Verbesserung der Ergebnisse bei Zero Trust-Szenarien bei, wie wir sie oben beschrieben haben, sondern auch zur Verbesserung der allgemeinen Surferfahrung für Endnutzer, die von Cloudflare geschützte Websites verwenden.

Performance der nächsten Generation in einem Zero Trust-Kontext

In einer Welt ohne Zero Trust waren Sie und Ihre IT-Abteilungen die Betreiber des Netzwerks, sodass sie die Performance kontrollieren konnten. Diese Kontrolle war zwar beruhigend, stellte aber auch eine große Belastung für Ihre IT-Mitarbeitenden dar, die die Verbindungen zwischen den Büros und Ressourcen auf der mittleren Meile verwalten mussten. In einer Zero Trust-Welt fungiert nun aber das öffentliche Internet als Ihr Netzwerk. Das bedeutet weniger Arbeit für Ihre Teams – aber viel mehr Verantwortung für Ihren Zero Trust-Anbieter, der die Performance für jeden einzelnen Ihrer Nutzer verwalten muss. Je stärker Ihr Zero Trust-Anbieter die Ende-zu-Ende-Performance steigert, desto besser ist das Erlebnis für Ihre Nutzer und desto geringer ist das Risiko, dem Sie sich aussetzen. Und für Echtzeitanwendungen wie Authentifizierung und Secure Web Gateways ist ein schnelles Nutzererlebnis entscheidend.

Ein Zero Trust-Anbieter muss nicht nur Ihre Nutzer im öffentlichen Internet absichern, sondern dieses auch optimieren, um ihnen kontinuierlichen Schutz zu gewährleisten. Die Umstellung auf Zero Trust reduziert nicht nur den Bedarf an Firmennetzwerken, sondern ermöglicht auch einen natürlicheren Fluss des Nutzertraffics zu den Ressourcen. Ihr Zero Trust-Anbieter ist damit der Gatekeeper für alle Ihre Nutzer und Anwendungen. Deshalb ist die Performance ein wichtiger Aspekt, den es zu bewerten gilt, um Reibungsverluste für Ihre Nutzer zu reduzieren und die Wahrscheinlichkeit zu verringern, dass sich die Nutzer beschweren, weniger produktiv sind oder die Lösungen abschalten. Um für die bestmögliche Nutzererfahrung zu sorgen, verbessern wir das Cloudflare-Netzwerk ständig – im Rahmen von Initiativen wie dem Edge-Partner-Programm und durch die kontinuierliche Verbesserung unseres Peerings und unserer Interconnections. Diesen unermüdlichen Bemühungen haben wir es zu verdanken, dass wir der schnellste Zero Trust-Anbieter sind.