BGP-Lecks und BGP-Hijacking werden schon viel zu lange als unvermeidlicher Bestandteil des Internets hingenommen. Wir haben uns auf den Schutz auf den oberen Layer wie TLS und DNSSEC verlassen, um eine ungestörte Zustellung von Paketen zu gewährleisten. Doch ein Hijack auf der Route führt oft dazu, dass die IP-Adresse nicht erreicht werden kann. Was wiederum dazu führt, dass das Internet ausfällt.

Das Internet ist zu wichtig, als dass dieses bekannte Problem noch länger fortbestehen darf. Netzwerke müssen endlich verhindern, dass Lecks und Hijacks etwas bewirken. Es ist Zeit für ein sicheres BGP. Schluss mit Ausreden.

Das Border Gateway Protocol (BGP), ein Protokoll zum Austausch von Routen, existiert seit den 1980er Jahren. Im Laufe der Jahre wurde es um neue Sicherheitsfeatures erweitert. Die wichtigste Sicherheitsfeature war die Resource Public Key Infrastructure (RPKI), ein Sicherheitsrahmen für das Routing. Wir haben uns mit dem Thema in ein paar Blog-Einträgen Mitte 2018 befasst.

Heute glauben IT-Experten, dass RPKI reif genug für einen weit verbreiteten Einsatz ist. Es existiert ein ausreichendes Ökosystem von Software und Tools, darunter auch Tools, die wir entwickelt und offen zugänglich gemacht haben. Wir haben die Origin Validation auf allen unseren BGP-Sitzungen mit unseren Peers vollständig bereitgestellt und unsere Präfixe signiert.

Das Internet kann jedoch nur sicher werden, wenn auch die großen Netzbetreiber RPKI bereitstellen. Diese Netzwerke laufen Gefahr, ein Leck oder einen Hijack sehr weit zu verbreiten. Es ist also von entscheidender Bedeutung, dass sie sich daran beteiligen, BGP-Probleme auszumerzen, ob ungewollt oder absichtlich.

Viele Netzbetreiber, darunter AT&T und Telia, leisteten 2019 Pionierarbeit bei der weltweiten Bereitstellung von RPKI. Im Jahr 2020 folgten Cogent und NTT. Hunderte von Netzwerken aller Größenordnungen haben in den letzten Jahren gewaltige Arbeit geleistet, aber es besteht weiterhin viel Nachholbedarf.

Beobachten wir Kunden-Cones der Netzwerke, die RPKI bereitgestellt haben, stellen wir fest, dass etwa 50 % des Internets besser vor Route-Lecks geschützt sind. Das ist großartig, aber es reicht noch lange nicht aus.

Heute veröffentlichen wir isBGPSafeYet.com, eine Website zur Verfolgung der Bereitstellung und Filterung ungültiger Routen durch die großen Netzwerke.

Wir hoffen, dass die Seite der Community helfen wird. Wir werden die Informationen auf der Website crowdsourcen; der Quellcode ist auf GitHub verfügbar. Wir freuen uns über jegliche Anregungen und Beiträge!

Wir gehen davon aus, dass diese Initiative das RPKI für jedermann zugänglicher machen und letztlich die Auswirkungen von Route-Lecks verringern wird. Teilen Sie die Nachricht mit Ihren Internetprovider (ISP), Hosting-Providern und Transitnetzwerken, um für mehr Sicherheit im Internet zu sorgen.

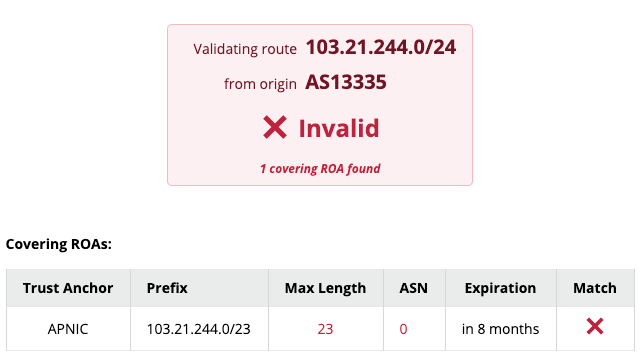

Um die Bereitstellung zu überwachen und zu testen, geben wir zwei schlechte Präfixe aus unseren über 200 Rechenzentren und über die über 233 Internet Exchange Points (IXPs) bekannt:

- 103.21.244.0/24

- 2606:4700:7000::/48

Diese beiden Präfixe sollten als ungültig betrachtet und nicht von Ihrem Provider geroutet werden, wenn RPKI in seinem Netzwerk implementiert ist. Auf diese Weise lässt sich leicht demonstrieren, wie weit eine schlechte Route reichen kann; und es lässt sich leicht testen, ob RPKI in der Praxis funktioniert.

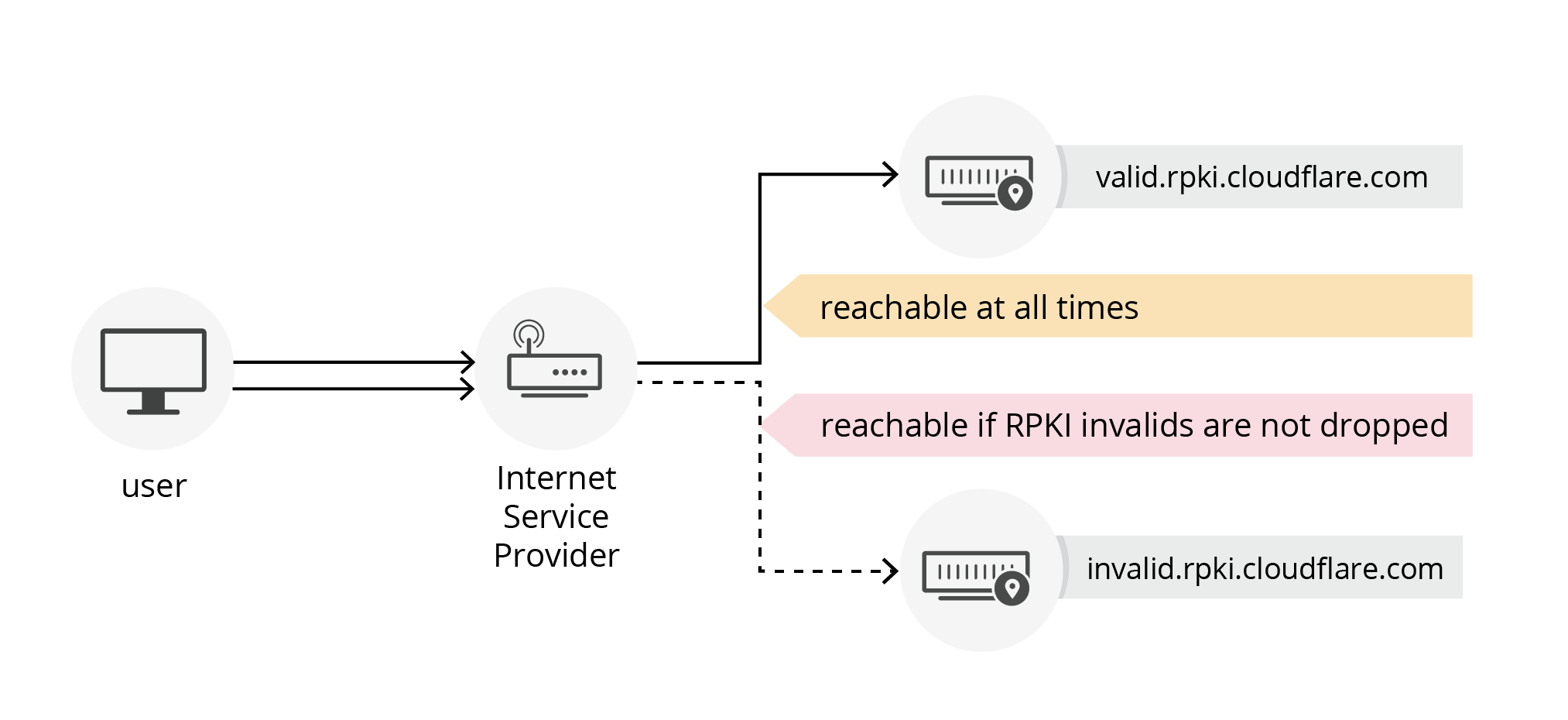

Im Test, den Sie auf isBGPSafeYet.com durchführen können, wird Ihr Browser versuchen, zwei Seiten abzurufen: Die erste Seite, valid.rpki.cloudflare.com, befindet sich hinter einem RPKI-gültigen Präfix und die zweite, invalid.rpki.cloudflare.com, hinter dem RPKI-ungültigen Präfix.

Der Test hat zwei Ergebnisse:

- Wenn beide Seiten korrekt abgerufen wurden, hat Ihr ISP die ungültige Route akzeptiert. Also implementiert er kein RPKI.

- Wenn nur valid.rpki.cloudflare.com abgerufen wurde, implementiert Ihr ISP RPKI. Sie sind also weniger anfällig für Route-Lecks.

Wir werden Tests mit diesen Präfixen durchführen, um die Verteilung zu überprüfen. Traceroutes und Statusprüfungen haben uns in der Vergangenheit geholfen, die Bereitstellung zu visualisieren.

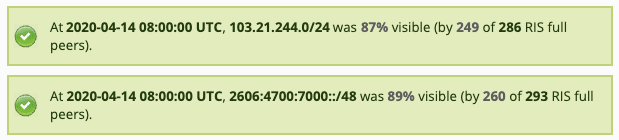

Ein einfacher Indikator ist die Anzahl der Netzwerke, die die akzeptierte Route an ihre Peers und Collectors senden:

Im Dezember 2019 veröffentlichten wir eine Hilbert-Kurven-Karte des IPv4-Adressraums. Jedes Pixel stellt ein /20-Präfix dar. Wenn ein Punkt gelb ist, reagierte das Präfix nur auf die Statusprüfung aus einem RPKI-gültigen IP-Raum. Wenn das Pixel blau ist, antwortete das Präfix sowohl auf Statusprüfungen aus einem RPKI-gültigen als auch aus einem RPKI-ungültigen IP-Raum.

Nochmals zusammengefasst: Die gelben Bereiche stellen IP-Räume hinter Netzwerken dar, die RPKI-ungültige Präfixe fallen lassen. Das Internet ist erst dann sicher, wenn aus Blau Gelb wird.

Nicht zuletzt danken wir jedem Netzwerk, das RPKI bereits implementiert hat, sowie allen Entwicklern, die zu den Codebasen der Validator-Software beigetragen haben. Die letzten zwei Jahre haben gezeigt, dass das Internet tatsächlich sicherer werden kann, und wir freuen uns auf den Tag, an dem Route-Lecks und Hijacks der Vergangenheit angehören werden.