今天,我們很高興地宣佈推出 Magic Cloud Networking,該產品由 Cloudflare 最近收購的 Nefeli Networks 的創新技術提供支援。這些用於視覺化和自動化雲端網路的新功能可將我們的客戶安全、輕鬆且順暢地連線至公有雲端環境。

公有雲端為組織提供可擴展且隨需的 IT 基礎架構,而無需花費執行自己的資料中心所需的開銷和費用。雲端網路是已遷移到雲端的應用程式的基礎,但如果沒有自動化軟體,則很難管理,在跨多個雲端帳戶大規模操作時尤為如此。Magic Cloud Networking 使用熟悉的概念提供單一介面,控制和統一多個雲端提供者的原生網路功能,以建立可靠、經濟高效且安全的雲端網路。

Nefeli 的多雲端網路方法解決了在公有雲端內部以及跨不同公有雲端建置和營運端對端網路的問題,使組織能夠安全地利用跨越內部和外部資源任意組合的應用程式。新增 Nefeli 的技術將使我們的客戶比以往任何時候都更容易連接和保護他們的使用者、私人網路和應用程式。

為什麼雲端網路很難?

與傳統的內部部署資料中心網路相比,雲端網路承諾提供簡單性:

- 實體網路的大部分複雜性都與使用者分離開來,因為實體層和乙太網路層不是雲端提供者公開的網路服務的一部分。

- 控制平面通訊協定較少;取而代之的是,雲端提供者提供了簡化的可透過 API 完全程式設計的軟體定義網路 (SDN)。

- 容量(從零到非常大)可立即按需使用,僅按您使用的量收費。

然而,這項承諾尚未完全實現。我們的客戶描述了雲端網路困難的幾個原因:

- 端對端可見度差:雲端網路可見度工具難以使用,即使在單一雲端提供者內也存在阻礙端對端監控和疑難排解的孤島。

- 更快的節奏:傳統的 IT 管理方法與雲端隨需即時部署的承諾發生衝突。熟悉的 ClickOps 和 CLI 驅動的程序必須由自動化取代,才能滿足業務需求。

- 技術不同:內部部署環境中建立的網路架構無法順暢過渡到公有雲端。缺失的乙太網路層和進階控制平面通訊協定在許多網路設計中至關重要。

- 新的成本模型:公有雲端基於使用情況的動態隨用隨付成本模型與圍繞固定成本電路和 5 年折舊建立的既定方法不相容。網路解決方案的架構通常受到財務限制,因此,在雲端中採用不同的架構方法是明智的。

- 新的安全風險:以真正的 Zero Trust 和最低權限保護公有雲端需要成熟的操作流程和自動化,並熟悉特定於雲端的原則和 IAM 控制。

- 多廠商:企業網路通常使用單一廠商來源來促進互通性、營運效率以及有針對性的招募和培訓。營運一個超越單一雲端、延伸到其他雲端或內部部署環境的網路是一個多廠商場景。

Nefeli 考慮了所有這些問題以及不同客戶觀點之間的緊張關係,以確定從何處著手解決問題。

火車、飛機和自動化

考慮一個火車系統。為了有效運作,它有三個關鍵層:

- 軌道和列車

- 電子訊號

- 管理系統和售票的公司

擁有良好軌道、列車和訊號的火車系統仍可能無法充分發揮其潛力,因為其代理商無法滿足乘客需求。其結果是乘客無法安排行程或購買車票。

火車公司透過簡化時刻表、簡化定價、為代理商提供更好的預訂系統以及安裝自動售票機來消除流程瓶頸。現在,同樣快速可靠的軌道、列車和訊號基礎設施可以充分發揮其潛力。

解決正確的問題

在網路中有類似的三層,稱為網路平面:

- 資料平面:將資料(以封包的形式)從來源傳送到目的地的網路路徑。

- 控制平面:通訊協定和邏輯,用於變更封包在資料平面上的引導方式。

- 管理平面:資料平面和控制平面的設定和監控介面。

在公有雲端網路中,這些層分別對應到:

- 雲端資料平面:底層纜線和裝置作為虛擬私人雲端 (VPC) 或虛擬網路 (VNet) 服務暴露給使用者,包括子網路、路由表、安全性群組/ACL 以及負載平衡器和 VPN 閘道等其他服務。

- 雲端控制平面:雲端控制平面是軟體定義網路 (SDN),它取代分散式通訊協定,對靜態路由表進行程式設計是其作用之一。(會有限制的使用傳統控制平面通訊協定,例如與外部網路連接的 BGP 和與虛擬機器連接的 ARP。)

- 雲端管理平面:具有 UI 和 API 的管理介面,允許管理員完全設定資料和控制平面。它還提供各種可以啟用並與第三方系統整合的監控和日誌記錄功能。

就像我們的火車範例一樣,我們的客戶在雲端網路方面遇到的大多數問題都在第三層:管理平面。

Nefeli 簡化、統一並自動化雲端網路管理和營運。

避免成本和複雜性

解決雲端網路管理問題的常見方法是引入虛擬網路功能 (VNF),這是進行封包轉送的虛擬機器 (VM),取代原生雲端資料平面構件。有些 VNF 是從傳統網路廠商的硬體設備移植的路由器、防火牆或負載平衡器,而其他 VNF 是基於軟體的代理,通常建構在 NGINX 或 Envoy 等開放原始碼專案上。由於 VNF 模仿其實體對應物,因此 IT 團隊可以繼續使用熟悉的管理工具,但 VNF 也有缺點:

- 虛擬機器沒有自訂的網路晶片,因此依賴原始運算能力。VM 的大小會根據預期尖峰負載進行調整,然後通常 24x7x365 全天候執行。無論實際使用率如何,這都會導致高運算成本。

- 高可用性 (HA) 依賴脆弱、昂貴且複雜的網路組態。

- 服務插入(將 VNF 放入封包流中的設定)通常會強制封包路徑,從而產生額外的頻寬費用。

- VNF 的授權通常與內部部署的對應物類似,而且價格昂貴。

- VNF 鎖定了企業,並可能使他們無法從雲端原生資料平面產品的改進中受益。

由於這些原因,企業正在放棄基於 VNF 的解決方案,並越來越多地尋求依賴其雲端服務提供者的原生網路功能。內建的公有雲端網路具有彈性、高效能、強大且按使用量定價,具有整合的高可用性選項並由雲端提供者的服務等級協定提供支援。

在我們的火車範例中,軌道和列車都很好。同樣,雲端網路資料平面也具有很強的能力。透過變更資料平面來解決管理平面問題是錯誤的方法。為了大規模開展這項工作,組織需要一個與雲端服務提供者的原生網路功能協同工作的解決方案。

Nefeli 利用原生雲端資料平面構件而不是第三方 VNF。

推出 Magic Cloud Networking

Nefeli 團隊已加入 Cloudflare,將雲端網路管理功能與 Cloudflare One 整合。此功能稱為 Magic Cloud Networking,利用這一功能,企業可以使用 Cloudflare 儀表板和 API 來管理其公有雲端網路並與 Cloudflare One 連接。

端對端

正如火車提供者只專注於在自己的網路中完成火車旅程一樣,雲端服務提供者在單一雲端帳戶中提供網路連線和工具。許多大型企業在多個雲端提供者中擁有數百個雲端帳戶。在端對端網路中,這會產生斷開連線的網路孤島,從而導致營運效率低下和風險。

想像一下,您正在嘗試組織一次穿越歐洲的火車旅行,但沒有一家火車公司直接提供從出發地到目的地的列車。您知道他們都提供相同的基本服務:火車上的座位。然而,您的行程很難安排,因為需要搭乘由不同公司營運的多趟火車,每趟火車都有自己的時間表和票價,而且都用不同的語言!

Magic Cloud Networking 就像一個線上旅行社,彙總多種交通選擇,可預訂各種車票/機票,預訂後可輕鬆變更,同時提供旅行狀態更新。

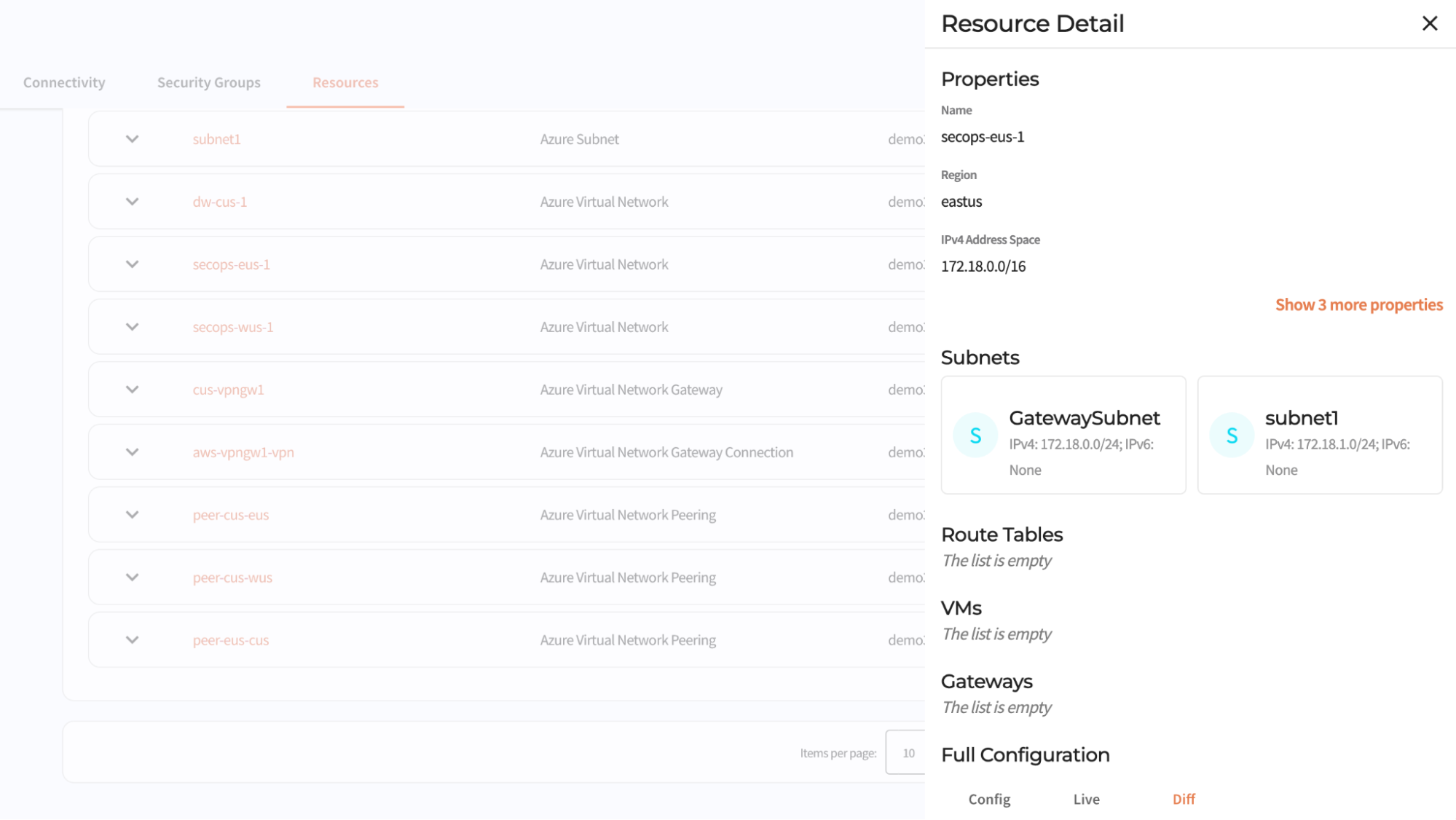

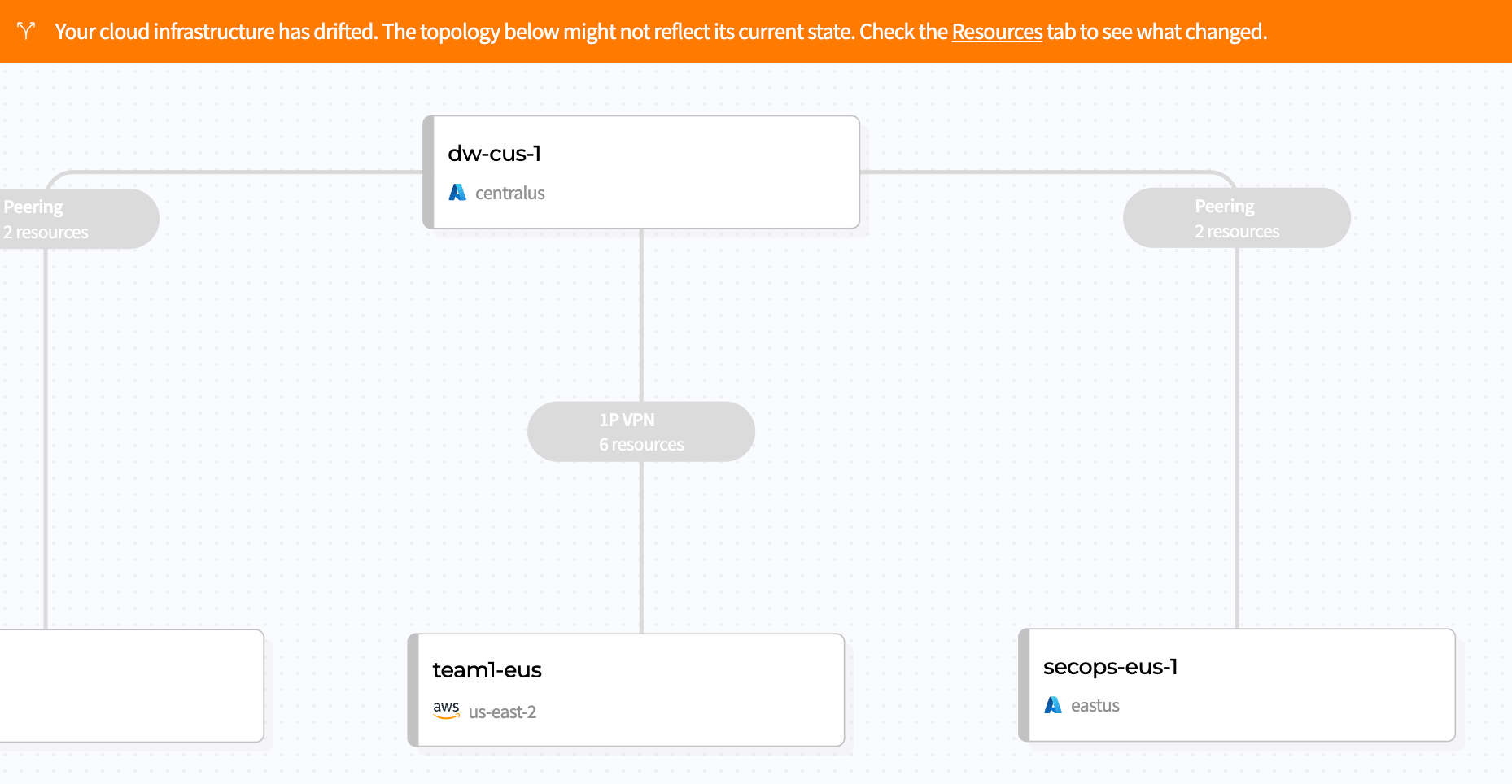

透過 Cloudflare 儀表板,您可以跨帳戶和雲端提供者探索所有網路資源,並在單一介面中視覺化您的端對端網路。一旦 Magic Cloud Networking 發現您的網路,您就可以透過一個完全自動化的簡單工作流程建立可擴展的網路。

降低每個雲端的複雜性

公有雲端用於提供應用程式和服務。每個雲端提供者都提供可組合的模組化構建塊(資源)堆疊,從計費帳戶的基礎開始,然後新增安全控制。基於伺服器的應用程式的下一個基礎層是 VPC 網路。其他資源建構在 VPC 網路基礎上,直到您擁有運算、儲存和網路基礎架構來託管企業應用程式和資料。即使相對簡單的架構也可能由數百個資源組成。

問題是,這些資源公開的抽象概念與您用於在內部構建服務的構建塊不同,雲端提供者之間的抽象也不同,並且它們形成了一個相依性網,其中包含有關如何進行設定變更的複雜規則(這些規則在不同資源類型和雲端提供者之間是不同的)。例如,假設我建立 100 個虛擬機器,並將它們連接到一個 IP 網路。當虛擬機器使用網路時,我可以對 IP 網路進行變更嗎?答案是:視情況而定。

Magic Cloud Networking 為您處理這些差異和複雜性。它設定原生雲端構件,例如 VPN 閘道、路由和安全性群組,以將您的雲端 VPC 網路安全地連接到 Cloudflare One,而無需瞭解每個雲端建立 VPN 連線和中樞的細則。

連續、協調的自動化

回到我們的火車系統範例,如果鐵路維護人員發現鐵軌上有危險故障怎麼辦?他們手動將訊號設定為停車燈,以防止即將到來的火車使用故障的軌道部分。如果不幸的是,調度辦公室正在變更訊號時間表,他們遠端設定訊號,這一操作清除了維護人員採取的安全措施,那麼,該怎麼辦?這個問題沒有人知道答案,但其根本原因是多個機構可以在不協調的情況下透過不同的介面變更訊號。

雲端網路中也存在同樣的問題:不同的團隊使用不同的自動化和設定介面進行設定變更,這些自動化和設定介面涉及一系列角色,如計費、支援、安全、網路、防火牆、資料庫和應用程式開發。

在您部署網路後,Magic Cloud Networking 會監控其設定和健康情況,讓您確信昨天實施的安全性和連線性至今仍然有效。它追蹤其負責的雲端資源,在發生頻外變更時自動還原漂移,同時允許您使用其他自動化工具管理其他資源,例如儲存貯體和應用程式伺服器。而且,當您變更網路時,Cloudflare 負責路由管理,在 Cloudflare 和所有連接的雲端提供者網路中全域插入和撤回路由。

Magic Cloud Networking 可透過 API 完全程式設計,並且可以整合到現有的自動化工具鏈中。

準備好開始征服雲端網路了嗎?

我們很高興推出 Magic Cloud Networking,這是履行全球連通雲承諾的另一個關鍵步驟。這標誌著我們在幫助客戶將 Cloudflare 與他們的公有雲端無縫整合,以實現安全連線、保持安全連線以及獲得靈活性和成本節約方面邁出了第一步。

加入我們的提前存取之旅:在這裡瞭解更多並註冊。