Vor zehn Jahren, als Cloudflare gegründet wurde, war das Internet ein Ort, den man „besuchte“. Man sprach immer noch über das „Surfen im Internet“ und das iPhone war weniger als zwei Jahre alt. Dann kam es am 4. Juli 2009 zu großangelegten DDoS-Angriffen gegen Websites in den USA und Südkorea.

Diese Angriffe zeigten, wie anfällig das Internet war und wie wir alle dabei waren, in unserem täglichen Leben vom Zugang zum Internet abhängig zu werden.

Zehn Jahre später sind die Geschwindigkeit, Zuverlässigkeit und Sicherheit des Internets von größter Bedeutung, da unser Privat- und Arbeitsleben davon abhängt.

Wir gründeten damals Cloudflare, um eine der Herausforderungen zu lösen, mit denen sich jede IT-Organisation konfrontiert sieht: Wie lässt sich sicherstellen, dass die Ressourcen und die Infrastruktur, die man dem Internet aussetzt, vor Angriffen geschützt, schnell und zuverlässig sind? Wir stellten fest, dass sich die Welt zur Lösung dieser Probleme nicht mehr nur auf Hardware und Software konzentrierte, sondern stattdessen einen skalierbaren Dienst wollte, der auf der ganzen Welt funktionieren würde.

Um das zu erreichen, bauten wir eines der größten Netzwerke der Welt auf. Heute umfasst unser Netzwerk mehr als 200 Städte weltweit und ist innerhalb von Millisekunden von nahezu jedem zu erreichen, der mit dem Internet verbunden ist. Wir haben die Fähigkeit entwickelt, umfangreichsten Cyberangriffen standzuhalten, sowie ein Bedrohungsinformationssystem aufgebaut, das auf der gewaltigen Menge des Internet-Traffics, der durch unser Netzwerk fließt, basiert.

Heute erweitern wir Cloudflares Produktangebot, um eine andere schwierige Herausforderung für jede IT-Organisation zu lösen: sicherzustellen, dass die Mitarbeiter und Teams innerhalb der Organisation auf die Tools zugreifen können, die sie für ihre Arbeit benötigen, und vor Malware und anderen Online-Bedrohungen geschützt sind.

Die Geschwindigkeit, die Zuverlässigkeit und der Schutz, die wir für die öffentliche Infrastruktur bieten, gibt es jetzt auch für alle Tätigkeiten Ihres Teams im Internet.

Zusätzlich zum Schutz der Infrastruktur eines Unternehmens müssen IT-Organisationen sicherstellen, dass Mitarbeiter des Unternehmens sicher auf die benötigten Tools zugreifen können. Früher wurden diese Probleme durch Hardwareprodukte wie VPNs und Firewalls gelöst. VPNs ließen autorisierte Nutzer auf die benötigten Tools zugreifen, und Firewalls hielten Malware fern.

Burg und Burggraben

Das vorherrschende Modell war das Konzept einer Burg mit einem Graben um sie herum. Man brachte alle seine wertvollen Ressourcen in der Burg unter. Die Firewall stellte den Graben um die Burg dar, der böswillige Elemente fernhalten sollte. Wenn man jemanden hereinlassen musste, fungierte ein VPN als Zugbrücke über den Graben.

Dieses Modell wird von den meisten Unternehmen auch heute noch verwendet, es beginnt jedoch, Alterserscheinungen zu zeigen. Das erste Problem besteht darin, dass ein Angreifer, der seinen Weg über den Graben in die Burg findet, erheblichen Schaden anrichten kann. Leider gibt es fast wöchentlich Nachrichten über Vorfälle, bei denen ein Unternehmen erhebliche Datenverluste erlitt, weil ein Mitarbeiter auf eine Phishing-E-Mail hereingefallen war, ein Auftragnehmer kompromittiert wurde oder es jemandem gelang, sich in ein Büro zu schleichen und ein nicht autorisiertes Gerät anzuschließen.

Das zweite Problem des Modells wird durch die immer größere Bedeutung von Cloud- und SaaS-Anwendungen bedingt. Zunehmend befinden sich die Ressourcen einer Organisation nicht mehr nur in dieser einen Burg, sondern bei verschiedenen Public-Cloud- und SaaS-Anbietern.

Dienste wie z. B. Box bieten bessere Speicher- und Kollaborationstools an, als die meisten Unternehmen jemals selbst entwickeln und verwalten könnten. Es ist jedoch völlig unmöglich, Hardware an Box zu schicken, um seinen eigenen Graben um deren SaaS-Burg zu bauen. Box bietet selbst einige tolle Sicherheitstools an, die sich jedoch von den Tools unterscheiden, die von anderen SaaS- und Public-Cloud-Anbietern bereitgestellt werden. Während IT-Organisationen traditionell versuchten, durch ein einziges Sichtfenster mit einem komplexen Gewirr von Hardware zu sehen, wer von ihren Gräben gestoppt wurde und wer ihre Zugbrücken überquerte, machen SaaS und Cloud diese Transparenz immer schwieriger.

Das dritte Problem der traditionellen Burg- und Grabenstrategie in der Informationstechnologie ist die zunehmende Verwendung mobiler Geräte. Während sich einst alle Ihre Mitarbeiter in Ihrer Burg einfanden, um dort zu arbeiten, sind sie jetzt häufig über die ganze Welt verstreut. Wie absurd es ist, von allen Mitarbeitern zu verlangen, sich bei einer begrenzten Anzahl zentraler VPNs anzumelden, wird deutlich, wenn man sie sich als Dorfbewohner vorstellt, die jedes Mal, wenn sie arbeiten wollen, über eine Zugbrücke zurück in die Burg eilen müssen. Es ist kein Wunder, dass VPN-Support eine der wichtigsten Aufgaben für IT-Organisationen ist und es für Unternehmen, die einen Burg- und Grabenansatz beibehalten, wahrscheinlich immer bleiben wird.

Das ist aber noch lange nicht alles. Mitarbeiter bringen jetzt ihre eigenen mobilen Geräte mit zur Arbeit. Und selbst dann, wenn sie vom Unternehmen verwaltete Geräte benutzen, arbeiten sie unterwegs oder von zu Hause aus – jenseits der schützenden Mauern der Burg und ohne die Sicherheit eines Grabens.

Wenn Sie sich vor vier Jahren angesehen hätten, wie wir bei Cloudflare unsere eigenen IT-Systeme verwaltet haben, hätten Sie festgestellt, dass wir nach demselben Modell vorgegangen sind Wir setzten Firewalls ein, um Bedrohungen fernzuhalten, und verlangten von jedem Mitarbeiter, sich zur Arbeit über unser VPN anzumelden. Für mich persönlich war das besonders schwierig, weil ich für meine Arbeit sehr viel unterwegs bin.

Mit schöner Regelmäßigkeit bekam ich Links zu internen Wiki-Artikeln zugeschickt und sollte meine Meinung dazu abgeben. Zeit dafür war auf dem Weg zwischen Meetings auf dem Rücksitz eines Taxis, wo ich fast immer über mein Handy arbeitete. Also versuchte ich, auf den Link zuzugreifen und mich bei unserem VPN in San Francisco anzumelden. Und damit fingen die Probleme an.

Meiner Erfahrung nach scheinen mobile VPN-Clients für Unternehmen alle von einem Würfel mit ca. 100 Seiten betrieben zu werden, der Ihnen nur dann eine Verbindung gestattet, wenn die Anzahl der Kilometer, die Sie von Ihrem Büro entfernt sind, weniger als das 25-Fache der gewürfelten Zahl beträgt. Nach viel Frust und einigen IT-Tickets konnte ich dann mit etwas Glück vielleicht eine Verbindung herstellen. Und selbst dann war es eine schrecklich langsame und unzuverlässige Angelegenheit.

Bei der Überprüfung unseres eigenen Systems stellten wir fest, dass die Frustration über diesen Prozess dazu geführt hatte, dass mehrere Teams Problemumgehungen ausgearbeitet hatten, bei denen es sich gewissermaßen um nicht autorisierte Zugbrücken über unseren sorgfältig konstruierten Graben handelte. Und während wir zunehmend SaaS-Tools wie Salesforce und Workday einsetzten, verloren wir einen großen Teil des Einblicks in die Verwendungsweise dieser Tools.

Ungefähr zur gleichen Zeit als wir erkannten, dass der traditionelle IT-Sicherheitsansatz für eine Organisation wie Cloudflare unhaltbar war, veröffentlichte Google eine Abhandlung mit dem Titel „BeyondCorp: A New Approach to Enterprise Security“. Die Kernidee war, dass das Intranet eines Unternehmens nicht vertrauenswürdiger sein sollte als das Internet. Und anstatt den Umkreisschutz von einem einzigen Graben bilden zu lassen, sollte stattdessen jede Anwendung und Datenquelle bei jedem Zugriff die zugreifende Person und das Gerät authentifizieren.

Die BeyondCorp-Idee, die als ZeroTrust-Modell für IT-Sicherheit bekannt geworden ist, hatte Einfluss darauf, wie wir unsere eigenen Systeme betrachteten. Da Cloudflare über ein flexibles globales Netzwerk verfügte, konnten wir es sowohl zur Durchsetzung von Richtlinien beim Zugriff unseres Teams auf Tools als auch zum Schutz vor Malware während unserer Arbeit nutzen.

Cloudflare for Teams

Heute freuen wir uns, Cloudflare for Teams™ ankündigen zu können – die Suite von Tools, die wir zu unserem eigenen Schutz entwickelt haben, steht ab sofort jeder IT-Organisation zur Verfügung, von der kleinsten bis zur größten.

Cloudflare for Teams basiert auf zwei komplementären Produkten: Access und Gateway. Cloudflare Access™ ist das moderne VPN – eine Möglichkeit, sicherzustellen, dass Ihre Teammitglieder schnellen Zugriff auf die Ressourcen erhalten, die sie für ihre Arbeit brauchen, während gleichzeitig Bedrohungen ferngehalten werden. Cloudflare Gateway™ ist eine moderne Firewall der nächsten Generation – eine Möglichkeit, sicherzustellen, dass Ihre Teammitglieder vor Malware geschützt sind und die Richtlinien Ihrer Organisation befolgen, unabhängig davon, wo sie sich befinden, wenn sie online gehen.

Sowohl Cloudflare Access als auch Cloudflare Gateway bauen auf dem vorhandenen Cloudflare-Netzwerk auf. Das bedeutet, dass sie schnell, zuverlässig, skalierbar für die größten Organisationen, DDoS-resistent und überall dort vorhanden sind, wo sich Ihre Teammitglieder heute aufhalten und wohin sie sich eventuell begeben werden. Auch für den Fall, dass ein leitender Angestellter auf eine Fotosafari geht, um Giraffen in Kenia, Gorillas in Ruanda und Lemuren auf Madagaskar zu sehen: Es besteht kein Grund zur Sorg – wir haben Cloudflare-Rechenzentren in all diesen Ländern (und in vielen weiteren), und sie alle unterstützen Cloudflare for Teams.

Alle „Cloudflare for Teams“-Produkte werden durch die Bedrohungsinformationen unterstützt, die wir aus allen Produkten von Cloudflare gewinnen. Wir sehen einen so vielfältigen Internet-Traffic, dass wir neue Bedrohungen und Malware oft als Erste erkennen. Wir ergänzen unsere eigenen proprietären Daten durch zusätzliche Datenquellen führender Sicherheitsanbieter, um sicherzustellen, dass Cloudflare for Teams einen breiten Schutz vor Malware und anderen Online-Bedrohungen bietet.

Da Cloudflare for Teams auf demselben Netzwerk läuft, das wir für unsere Infrastrukturschutzprodukte aufgebaut haben, können wir diesen Schutz außerdem sehr effizient bereitstellen. Das bedeutet, dass wir unseren Kunden diese Produkte zu extrem wettbewerbsfähigen Preisen anbieten können. Unser Ziel ist es, allen „Cloudflare for Teams“-Kunden eine Rendite zu ermöglichen, die dieses Produkt fraglos zur ersten Wahl macht. Wenn Sie eine andere Lösung in Betracht ziehen, kontaktieren Sie uns bitte, bevor Sie sich entscheiden.

Sowohl Cloudflare Access als auch Cloudflare Gateway bauen auf Produkten auf, die wir bereits eingeführt und im Einsatz getestet haben. Beispielsweise baut Gateway teilweise auf unserem öffentlichen DNS-Resolver 1.1.1.1 auf. Heute vertrauen mehr als 40 Millionen Menschen 1.1.1.1 als dem schnellsten öffentlichen DNS-Resolver der Welt. Durch Hinzufügen von Malware-Scanning konnten wir unser Einstiegsprodukt Cloudflare Gateway entwickeln.

Cloudflare Access und Cloudflare Gateway bauen auf unseren WARP- und WARP+-Produkten auf. Wir haben unseren mobilen VPN-Dienst für Verbraucher gerade deshalb entwickelt, weil wir wussten, wie schwer es sein würde. Millionen von WARP- und WARP+-Anwendern, die das Produkt auf Herz und Nieren geprüft haben, haben dafür gesorgt, dass es bereit ist, in Unternehmen eingesetzt zu werden. Durchschnittliche 4,5 Sterne bei über 200.000 Bewertungen – allein für iOS – belegen, wie zuverlässig die zugrunde liegenden WARP- und WARP+-Module geworden sind. Vergleichen Sie das mit den Bewertungen anderer mobiler VPN-Clients für Unternehmen, die erwartungsgemäß katastrophal sind.

Wir kooperieren mit einigen phantastischen Organisationen, um das nötige Ökosystem rund um Cloudflare for Teams zu schaffen. Dazu gehören Endpunkt-Sicherheitslösungen wie VMWare Carbon Black, Malwarebytes und Tanium, SEIM- und Analyselösungen wie Datadog, Sumo Logic und Splunk sowie Identitätsplattformen wie Okta, OneLogin und Ping Identity. Feedback von diesen Partnern und mehr finden Sie am Ende dieses Beitrags.

Wenn Sie gerne mehr über die technischen Details von Cloudflare for Teams erfahren möchten, empfehle ich Ihnen, Sam Rheas Beitrag zu lesen.

Im Dienste aller

Cloudflare hat immer daran geglaubt, dass es wichtig ist, allen zu dienen. Deshalb bieten wir seit unserem Start im Jahr 2010 eine kostenlose Version von Cloudflare for Infrastructure an. Diese Überzeugung ändert sich auch nicht mit der Einführung von Cloudflare for Teams. Sowohl für Cloudflare Access als auch für Cloudflare Gateway wird es kostenlose Versionen zum Schutz von Einzelpersonen, Heimnetzwerken und kleinen Unternehmen geben. Wir erinnern uns an unsere eigene Zeit als Start-up-Unternehmen und glauben, dass jeder es verdient, online sicher zu sein, unabhängig von seinem Budget.

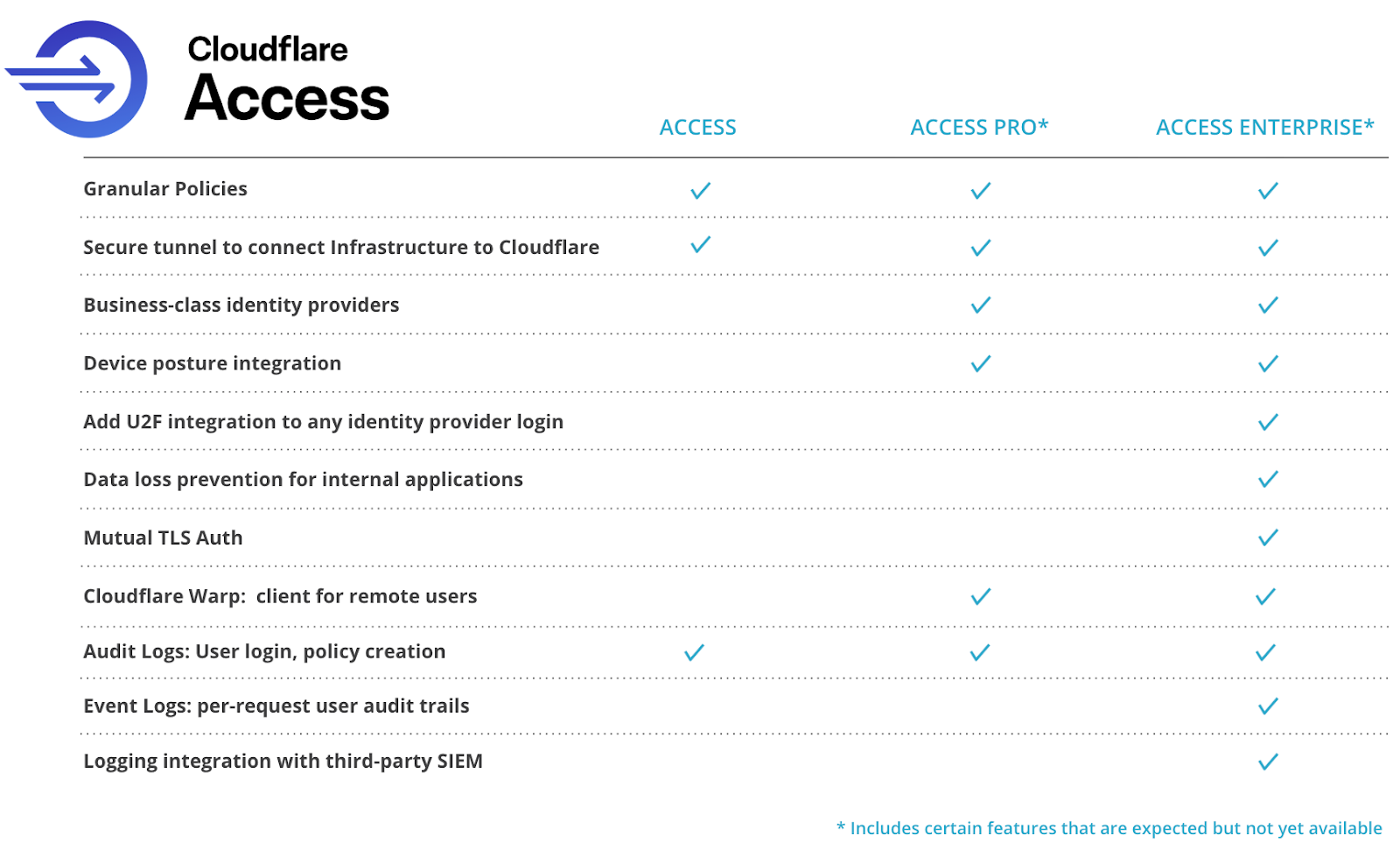

Bei Cloudflare Access und Gateway werden die Produkte in die Kategorien „gut“, „besser“ und „am besten“ unterteilt. Dieses Prinzip spiegelt sich in den Produkten Access Basic, Access Pro und Access Enterprise. Die Funktionen, die für die einzelnen Stufen verfügbar sind, finden Sie in der folgenden Tabelle. Dazu gehören auch die „Access Enterprise“-Features, die wir in den kommenden Monaten einführen werden.

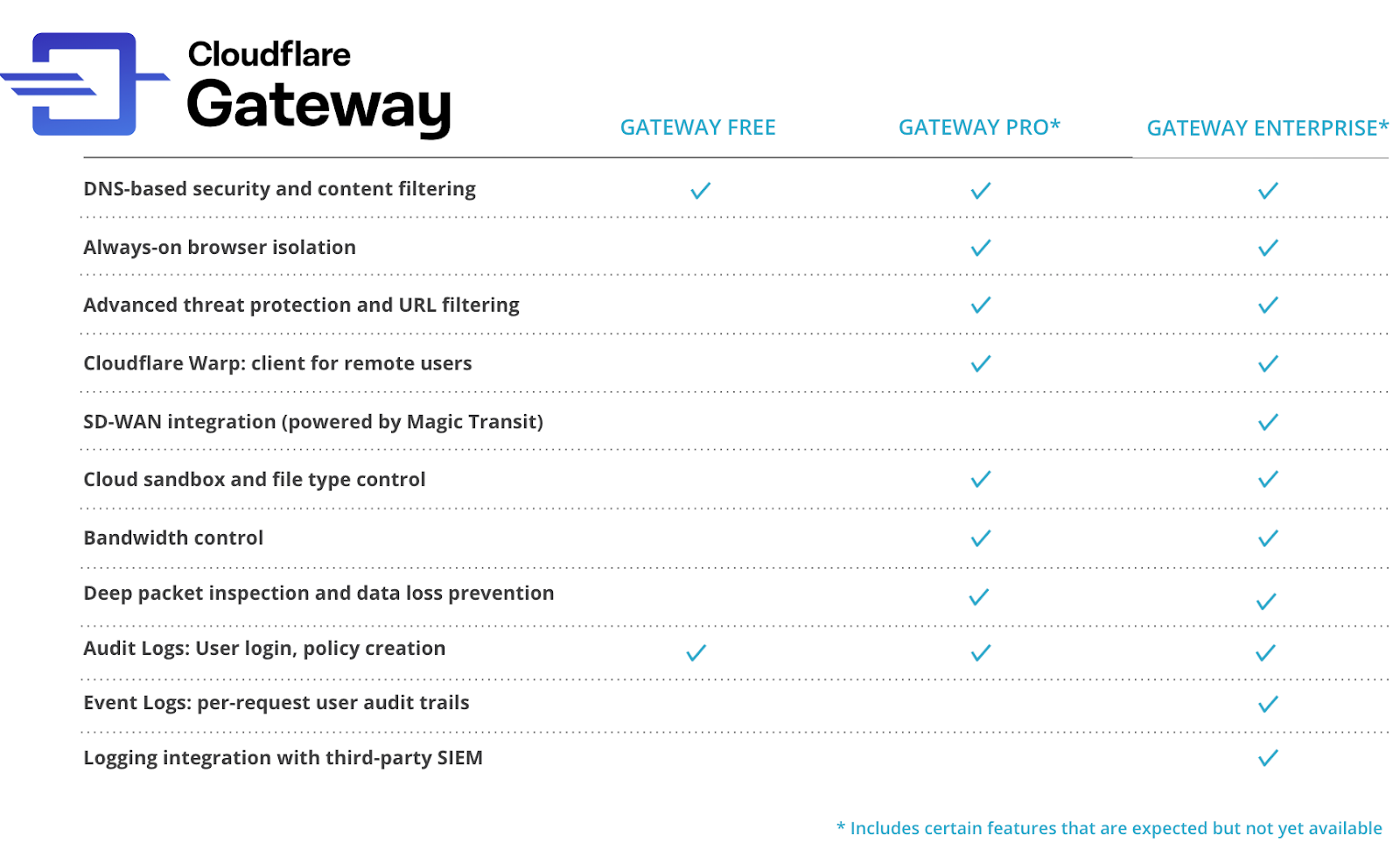

Für Cloudflare Gateway wollten wir ein ähnliches System mit den Kategorien „gut“, „besser“, „am besten“. Gateway Basic kann in wenigen Minuten durch eine einfache Änderung der rekursiven DNS-Einstellungen Ihres Netzwerks bereitgestellt werden. Danach können Netzwerkadministratoren Regeln dazu festlegen, welche Domains im Netzwerk zugelassen und gefiltert werden sollen. Cloudflare Gateway bezieht seine Informationen sowohl durch die Malware-Daten aus unserem globalen Sensornetzwerk als auch durch einen umfangreichen Korpus von Domain-Kategorisierungen, was Netzwerkbetreibern ermöglicht, die für sie sinnvollen Richtlinien festzulegen. Gateway Basic nutzt die Geschwindigkeit von 1.1.1.1 mit granularen Netzwerksteuerungen.

Gateway Pro, das wir heute ankündigen, weitet den vom DNS bereitgestellten Schutz auf einen vollständigen Proxy aus. Sie können sich jetzt für den Betatest anmelden, um die Features zu testen, die wir in den kommenden Monaten einführen werden. Gateway Pro kann sowohl über den WARP-Client bereitgestellt werden – den wir über iOS- und Android-Mobilgeräte hinaus erweitern, um auch Windows, MacOS und Linux zu unterstützen – als auch über Netzwerkrichtlinien einschließlich von MDM bereitgestellter Proxyeinstellungen oder GRE-Tunnel von Büro-Routern. Dadurch kann ein Netzwerkbetreiber Richtlinien nicht nur nach Domains, sondern auch nach spezifischen URLs filtern.

Das beste Netzwerk-Gateway seiner Klasse

Während Gateway Basic (über DNS bereitgestellt) und Gateway Pro (als Proxy bereitgestellt) einleuchten, versuchten wir, uns vorzustellen, wie ein erstklassiges Netzwerk-Gateway für Unternehmen aussehen würde, die ein Höchstmaß an Performance und Sicherheit verlangen. Als wir mit solchen Unternehmen sprachen, stießen wir auf ein allgegenwärtiges Problem: Schon durch bloßes Surfen im Internet ergab sich das Risiko, dass Geräte durch nicht autorisierten Code kompromittiert wurden. Mit jeder von jedem Nutzer besuchten Seite wurde Code von Drittanbietern (JavaScript usw.) heruntergeladen und auf den Geräten der Unternehmen ausgeführt.

Als Lösung schlugen die Unternehmen vor, den lokalen Browser von Drittanbieter-Code zu isolieren und Websites im Netzwerk rendern zu lassen. Diese Technik wird als Browser-Isolation bezeichnet. Und theoretisch ist das auch eine tolle Idee. Leider funktioniert es in der Praxis mit der gegenwärtigen Technologie nicht so gut. Die üblichste Arbeitsweise der Browser-Isolations-Technologie besteht darin, die Seite auf einem Server zu rendern und dann eine Bitmap der Seite an den Browser zu übertragen. Das wird als Pixel-Pushing bezeichnet. Die Probleme damit bestehen darin, dass dieser Prozess langsam sein kann, viel Bandbreite beansprucht und viele anspruchsvolle Webanwendungen unterbricht.

Wir hatten die Hoffnung, dass wir einige dieser Probleme lösen könnten, wenn wir das Rendering der Seiten in das Cloudflare-Netzwerk verschieben, das näher an den Endnutzern ist. Also sprachen wir mit vielen der führenden Unternehmen für Browser-Isolation über potentielle Partnerschaften. Während wir mit ihren Technologien experimentierten, konnten wir jedoch selbst mit unserem ausgedehnten Netzwerk nicht den Eindruck der Trägheit überwinden, die vorhandene Lösungen für Browser-Isolation kennzeichnet.

S2 Systems

Zu dieser Zeit wurde uns S2 Systems vorgestellt. Ich erinnere mich noch deutlich daran, wie ich zum ersten Mal die S2-Demoversion ausprobiert habe. Meine erste Reaktion war: „Das kann nicht richtig funktionieren, es ist zu schnell.“ Das S2-Team hatte einen anderen Ansatz zur Browser-Isolation gewählt. Anstatt zu versuchen, eine Bitmap des Bildschirminhalts zu schicken, wurden stattdessen die Vektoren übertragen, um den Bildschirminhalt nachzuzeichnen. Das Ergebnis war in der Regel mindestens genauso schnell wie lokales Browsen – und ohne fehlerhafte Seiten.

Die beste – wenn auch unvollkommene – Analogie, die mir einfällt, um den Unterschied zwischen der S2-Technologie und den Methoden der Browser-Isolation anderer Unternehmen zu beschreiben, ist der Unterschied zwischen WindowsXP und MacOS X, als beide 2001 eingeführt wurden. Die Originalgrafiken von WindowsXP basierten auf Bitmapbildern. MacOS X basierte auf Vektoren. Erinnern Sie sich noch, wie verblüfft Sie waren, als die Anwendungen wie Flaschengeister aus dem MacOS X-Dock aufstiegen und wieder darin verschwanden?

Ein Fenster zu sehen, das aus dem Dock heraus- und wieder hineinfließt, schien damals wie Zauberei im Vergleich zu dem, was mit Bitmap-Benutzeroberflächen möglich war. Man kann die Ehrfurcht in der Reaktion des Publikums hören. Dieser Effekt, an den wir uns heute bei Benutzeroberflächen gewöhnt haben, wird durch Vektorbilder erzeugt. Und wenn Sie von den Pixel-Pushing-Bitmaps vorhandener Browser-Isolations-Technologien unbeeindruckt waren, dann freuen Sie sich auf das, was mit der S2-Technologie möglich ist.

Wir waren so beeindruckt von dem Team und der Technologie, dass wir gleich das ganze Unternehmen erworben haben. Wir werden die S2-Technologie in Cloudflare Gateway Enterprise integrieren. Die Browser-Isolations-Technologie wird auf dem gesamten globalen Netzwerk von Cloudflare laufen und praktisch jedem Internetnutzer innerhalb von Millisekunden zur Verfügung stehen. Mehr über diesen Ansatz erfahren Sie in Darren Remingtons Blogbeitrag.

Sobald der Rollout in der zweiten Jahreshälfte 2020 abgeschlossen ist, erwarten wir, dass wir die erste vollständige Browser-Isolations-Technologie anbieten können, die Ihnen keine Performance-Einbuße aufzwingt. Wenn Sie in der Zwischenzeit eine Demonstration der S2-Technologie in Aktion sehen möchten, lassen Sie es uns bitte wissen.

Das Versprechen eines schnelleren Internets für alle

Die Mission von Cloudflare besteht darin, das Internet besser zu machen. Mit Cloudflare for Teams haben wir das Netzwerk erweitert, um die Menschen und Organisationen zu schützen, die das Internet für ihre Arbeit nutzen. Wir freuen uns, ein moderneres, mobileres und Cloud-fähiges Internet sicherer und schneller zu machen, als es je zuvor mit herkömmlichen Hardwaregeräten möglich war.

Aber die gleiche Technologie, die wir jetzt einsetzen, um die Unternehmenssicherheit zu verbessern, verspricht noch mehr. Die interessantesten Internetanwendungen werden immer komplizierter und benötigen immer mehr Bandbreite und Rechenleistung.

Diejenigen unter uns, die das Glück haben, sich das neueste iPhone leisten zu können, profitieren weiterhin von einem immer leistungsfähigeren Satz internetfähiger Tools. Aber versuchen Sie mal, das Internet mit einem Mobiltelefon, das ein paar Generationen alt ist, zu nutzen. Sie werden sehen, wie schnell die neuesten Internetanwendungen ältere Geräte hinter sich lassen. Das ist ein Problem, wenn wir die nächsten 4 Milliarden Internetnutzer an Bord bringen wollen.

Wir brauchen einen Paradigmenwechsel, wenn die Raffinesse der Anwendungen und die Komplexität der Schnittstellen weiterhin mit den neuesten Gerätegenerationen Schritt halten wird. Um das Beste aus dem Internet für alle Anwender verfügbar zu machen, müssen wir möglicherweise den für das Internet nötigen Arbeitsaufwand von den Endgeräten, die wir alle in unseren Taschen herumtragen, verlagern und das Netzwerk – wo Strom, Bandbreite und CPU relativ reichlich vorhanden sind – stärker belasten.

Das ist das langfristige Versprechen dessen, was die S2-Technologie in Kombination mit Cloudflares Netzwerk eines Tages bewirken kann. Wenn wir es schaffen, dass ein kostengünstigeres Gerät die neuesten Internetanwendungen ausführen kann – mit weniger Batterieleistung, Bandbreite und CPU als je zuvor –, dann können wir das Internet erschwinglicher und für alle zugänglicher machen.

Angefangen haben wir mit Cloudflare for Infrastructure. Heute kündigen wir Cloudflare for Teams an. Aber was wir schließlich erreichen wollen, ist „Cloudflare for Everyone“.

Frühes Feedback zu Cloudflare for Teams von Kunden und Partnern

„Cloudflare Access hat es der Ziff Media Group ermöglicht, unsere internen Tools nahtlos und sicher für Mitarbeiter auf der ganzen Welt auf jedem Gerät bereitzustellen, ohne dass komplizierte Netzwerkkonfigurationen erforderlich sind“, so Josh Butts, SVP Product & Technology, Ziff Media Group.

„VPNs sind frustrierend und führen zu unzähligen verschwendeten Arbeitsgängen für Mitarbeiter und IT-Supportteams“, erklärt Amod Malviya, Mitbegründer und CTO, Udaan. „Außerdem können herkömmliche VPNs ein falsches Gefühl der Sicherheit vermitteln. Mit Cloudflare Access verfügen wir über eine wesentlich zuverlässigere, intuitivere und sicherere Lösung, die jeden Benutzer und jeden Zugriff separat angeht. Ich betrachte es als Authentifizierung 2.0 oder sogar 3.0.“

„Mit Roman wird das Gesundheitswesen zugänglich und bequem“, sagt Ricky Lindenhovius, Engineering Director, Roman Health. „Dazu gehört auch die Verbindung von Patienten mit Ärzten, und Cloudflare hilft Roman, Ärzte sicher und bequem mit intern verwalteten Tools zu verbinden. Mit Cloudflare kann Roman jede Anfrage an interne Anwendungen nach Berechtigung und Identität auswerten und gleichzeitig die Geschwindigkeit und Benutzerfreundlichkeit verbessern.“

„Wir freuen uns, mit Cloudflare zusammenzuarbeiten, um unseren Kunden einen innovativen Ansatz für Unternehmenssicherheit zu bieten, der die Vorteile von Endpunktschutz und Netzwerksicherheit kombiniert“, so Tom Barsi, VP Business Development, VMware. „VMware Carbon Black ist eine führende Endpoint Protection Platform (EPP) und bietet Transparenz und Kontrolle von Laptops, Servern, virtuellen Maschinen und Cloud-Infrastrukturen in großem Maßstab. Durch die Zusammenarbeit mit Cloudflare werden Kunden die Möglichkeit haben, die Geräteintegrität von VMware Carbon Black als Signal zu verwenden, um eine granulare Authentifizierung für intern verwaltete Anwendungen eines Teams über Access – die Zero-Trust-Lösung von Cloudflare – durchzusetzen. Unsere gemeinsame Lösung kombiniert die Vorteile des Endpunktschutzes mit einer Zero-Trust-Authentifizierungslösung, um Teams, die über das Internet arbeiten, mehr Sicherheit zu geben.“

„Rackspace ist ein führendes globales Technologiedienstleistungsunternehmen, das den Wert der Cloud in jeder Phase der digitalen Transformation unserer Kunden verstärkt“, sagt Lisa McLin, Vice President of Alliances und Channel Chief bei Rackspace. „Unsere Partnerschaft mit Cloudflare ermöglicht es uns, unseren Kunden modernste Netzwerkleistung zu bieten, und hilft ihnen, auf ihrem Weg in die Cloud eine softwaredefinierte Netzwerkarchitektur zu nutzen.“

„Mitarbeiter arbeiten zunehmend außerhalb der traditionellen Unternehmenszentrale. Auf der ganzen Welt verteilte Remote-Benutzer müssen eine Verbindung zum Internet herstellen, aber die heutigen Sicherheitslösungen verlangen oft, dass diese Verbindungen über die Zentrale zurückgeleitet werden, damit ein gleichbleibendes Maß an Sicherheit gewährleistet ist“, so Michael Kenney, Leiter von Strategie und Geschäftsentwicklung für Ingram Micro Cloud. „Wir freuen uns über die Zusammenarbeit mit Cloudflare, dessen globales Netzwerk Teams jeder Größe dabei hilft, intern verwaltete Anwendungen zu erreichen und das Internet sicher zu nutzen, um die Daten, Geräte und Teammitglieder zu schützen, die das Herz eines Unternehmens ausmachen.“

„Bei Okta haben wir es uns zur Mission gesetzt, jeder Organisation die sichere Nutzung jeder Art von Technologie zu ermöglichen. Als führender Unternehmensidentitätsanbieter hilft Okta Organisationen dabei, die Verwaltung ihrer Corporate Identity bei jeder Verbindung und jeder Anfrage, die ihre Benutzer an Anwendungen stellen, so reibungslos wie möglich zu gestalten. Wir freuen uns über unsere Partnerschaft mit Cloudflare und die daraus resultierende nahtlose Authentifizierung und Verbindung für Teams jeder Größe“, so Chuck Fontana, VP, Corporate & Business Development, Okta.

„Organisationen brauchen einen einheitlichen Ort, um ihre Endpunkte zu sehen, zu sichern und zu verwalten“, sagt Matt Hastings, Senior Director of Product Management bei Tanium. „Wir freuen uns über unsere Partnerschaft mit Cloudflare, die Teams dabei hilft, ihre Daten, netzexternen Geräte und Anwendungen zu sichern. Die Tanium-Plattform bietet Kunden einen risikobasierten Ansatz für Betrieb und Sicherheit mit sofortiger Transparenz und Kontrolle für ihre Endpunkte. Cloudflare trägt dazu bei, diesen Schutz zu erweitern, indem Gerätedaten integriert werden, um die Sicherheit für jede Verbindung mit geschützten Ressourcen zu erzwingen.“

„OneLogin freut sich, mit Cloudflare zusammenzuarbeiten, um die Identitätskontrolle von Sicherheitsteams in jeder Umgebung, ob lokal oder in der Cloud, voranzutreiben, ohne die Benutzerleistung zu beeinträchtigen“, sagt Gary Gwin, Senior Director of Product bei OneLogin. „Die Identitäts- und Zugriffsverwaltungsplattform von OneLogin verbindet Menschen und Technologie für jeden Benutzer, jede App und jedes Gerät sicher. Der Zusammenschluss von OneLogin und Cloudflare for Teams bietet eine umfassende Identitäts- und Netzwerksteuerungslösung für Teams jeder Größe.“

„Ping Identity hilft Unternehmen dabei, die Sicherheit und Benutzerfreundlichkeit bei ihren digitalen Geschäftsabwicklungen zu verbessern“, sagt Loren Russon, Vice President of Product Management, Ping Identity. „Cloudflare for Teams integriert Ping Identity, um für Teams jeder Größe eine umfassende Identitäts- und Netzwerksteuerungslösung bereitzustellen, und sorgt dafür, dass nur die richtigen Personen nahtlos und sicher den richtigen Zugriff auf Anwendungen erhalten.“

„Unsere Kunden nutzen zunehmend umfangreiche Beobachtbarkeitsdaten, um sowohl betriebliche als auch sicherheitsrelevante Anwendungsfälle anzugehen, weshalb wir Datadog Security Monitoring gestartet haben“, sagt Marc Tremsal, Director of Product Management bei Datadog. „Unsere Kooperation mit Cloudflare bietet unseren Kunden bereits Einblick in ihren Web- und DNS-Datenverkehr. Wir freuen uns über die Zusammenarbeit, da Cloudflare for Teams diese Sichtbarkeit auf Unternehmensumgebungen ausweitet.“

„Da immer mehr Unternehmen Mitarbeiter unterstützen, die außerhalb des Büros an Unternehmensanwendungen arbeiten, ist es unerlässlich, dass jede von Benutzern gestellte Anfrage verstanden wird. Die Unternehmen brauchen Einblicke und Informationen in Echtzeit, um auf Vorfälle reagieren und die Sicherheit von Verbindungen überprüfen zu können“, sagt John Coyle, VP of Business Development bei Sumo Logic. „Durch unsere Partnerschaft mit Cloudflare können Kunden jetzt jede Anfrage an interne Anwendungen protokollieren und automatisch direkt zur Aufbewahrung und Analyse an Sumo Logic übertragen.“

„Cloudgenix freut sich über die Partnerschaft mit Cloudflare, um eine End-to-End-Sicherheitslösung von der Verzweigung bis zur Cloud bereitzustellen. Während Unternehmen teure ältere MPLS-Netzwerke verlassen und Übergangsrichtlinien für Internetverzweigungen einführen, können die CloudGenix CloudBlade-Plattform und Cloudflare for Teams gemeinsam diesen Übergang nahtlos und sicher gestalten. Wir freuen uns auf Cloudflares Roadmap mit dieser Ankündigung und auf Partnerschaftsmöglichkeiten in naher Zukunft“, sagt Aaron Edwards, Field CTO, Cloudgenix.

„Angesichts begrenzter Cybersicherheitsressourcen suchen Unternehmen nach hochautomatisierten Lösungen, die zusammenwirken, um die Wahrscheinlichkeit und die Auswirkungen heutiger Cyberrisiken zu reduzieren“, sagt Akshay Bhargava, Chief Product Officer, Malwarebytes. „Mit Malwarebytes und Cloudflare zusammen können Unternehmen mehr als zwanzig Ebenen für einen umfassenden Sicherheitsschutz bereitstellen. Mit nur zwei Lösungen können Teams ihr gesamtes Unternehmen vom Gerät über das Netzwerk bis hin zu ihren internen und externen Anwendungen sichern.“

„Die vertraulichen Daten von Organisationen sind während des Transits über das Internet und bei der Speicherung am Zielort in der öffentlichen Cloud, in SaaS-Anwendungen und an Endpunkten anfällig“, sagt Pravin Kothari, CEO von CipherCloud. „CipherCloud freut sich über die Partnerschaft mit Cloudflare zur Sicherung von Daten in allen Phasen – egal wohin sie gehen. Cloudflares globales Netzwerk sichert Daten während der Übertragung, ohne die Performance zu beeinträchtigen. CipherCloud CASB+ bietet eine leistungsstarke Cloud-Sicherheitsplattform mit End-to-End-Datenschutz und adaptiven Steuerelementen für Cloud-Umgebungen, SaaS-Anwendungen und BYOD-Endpunkte. Bei ihrer Zusammenarbeit können sich die Teams auf die kombinierte Cloudflare- und CipherCloud-Lösung verlassen, durch die Daten immer geschützt bleiben, ohne dass die Benutzerfreundlichkeit beeinträchtigt wird.“