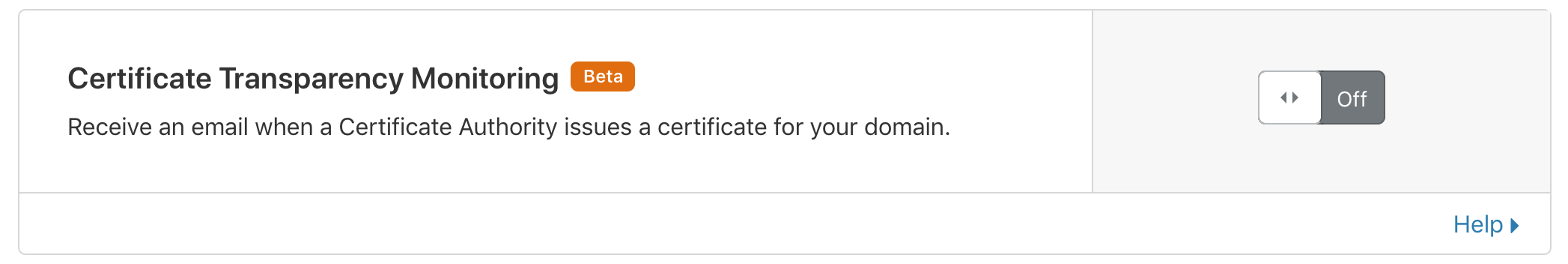

Heute starten wir Certificate Transparency Monitoring (mein Sommerprojekt als Praktikant!). Damit können Kunden böswillige Zertifikate erkennen. Wenn Sie sich für CT Monitoring entscheiden, bekommen Sie von uns jedes Mal eine E-Mail, wenn für eine Ihrer Domains ein Zertifikat ausgestellt wird. Wir durchforsten alle öffentlichen Logs, um diese Zertifikate schnell aufzufinden. CT Monitoring ist jetzt in der öffentlichen Betaversion verfügbar und kann im Cloudflare-Dashboard in der Registerkarte „Crypto“ aktiviert werden.

Hintergrund

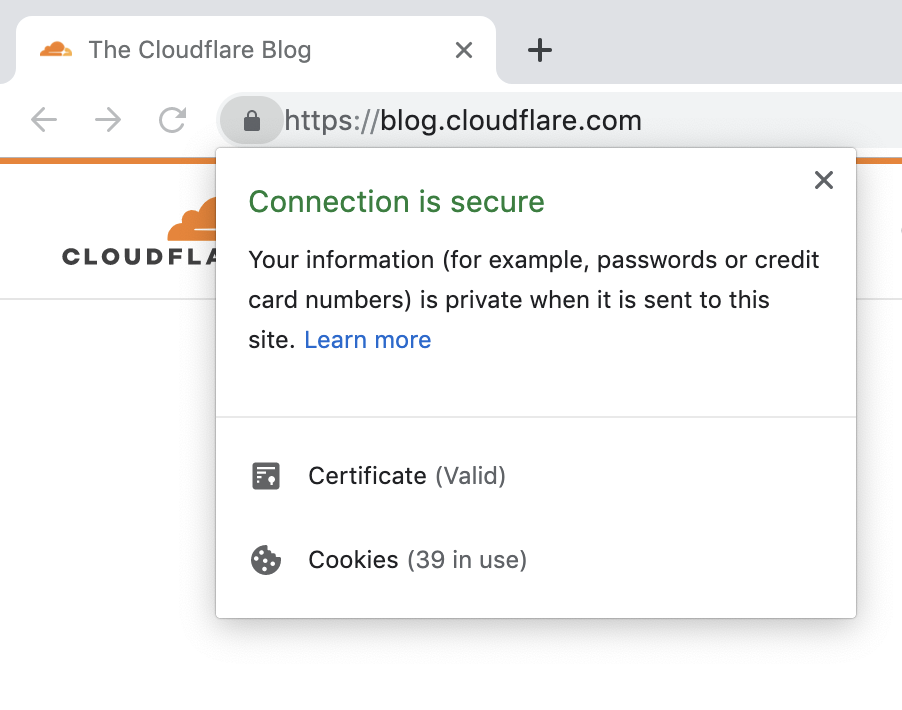

Bei den meisten Webbrowsern gibt es in der Adressleiste ein Vorhängeschloss-Symbol. Dieses Symbol ist eigentlich eine Schaltfläche. Wenn Sie sich für Sicherheit interessieren oder einfach zwanghaft alles anklicken müssen (trifft beides auf mich zu), haben Sie wahrscheinlich schon darauf geklickt. Wenn Sie das in Google Chrome tun, passiert dies:

Klingt doch schön. Der Cloudflare-Blog hat ein gültiges Zertifikat vorgelegt, Ihre Daten sind geschützt und alles ist abgesichert. Aber was bedeutet das eigentlich?

Zertifikate

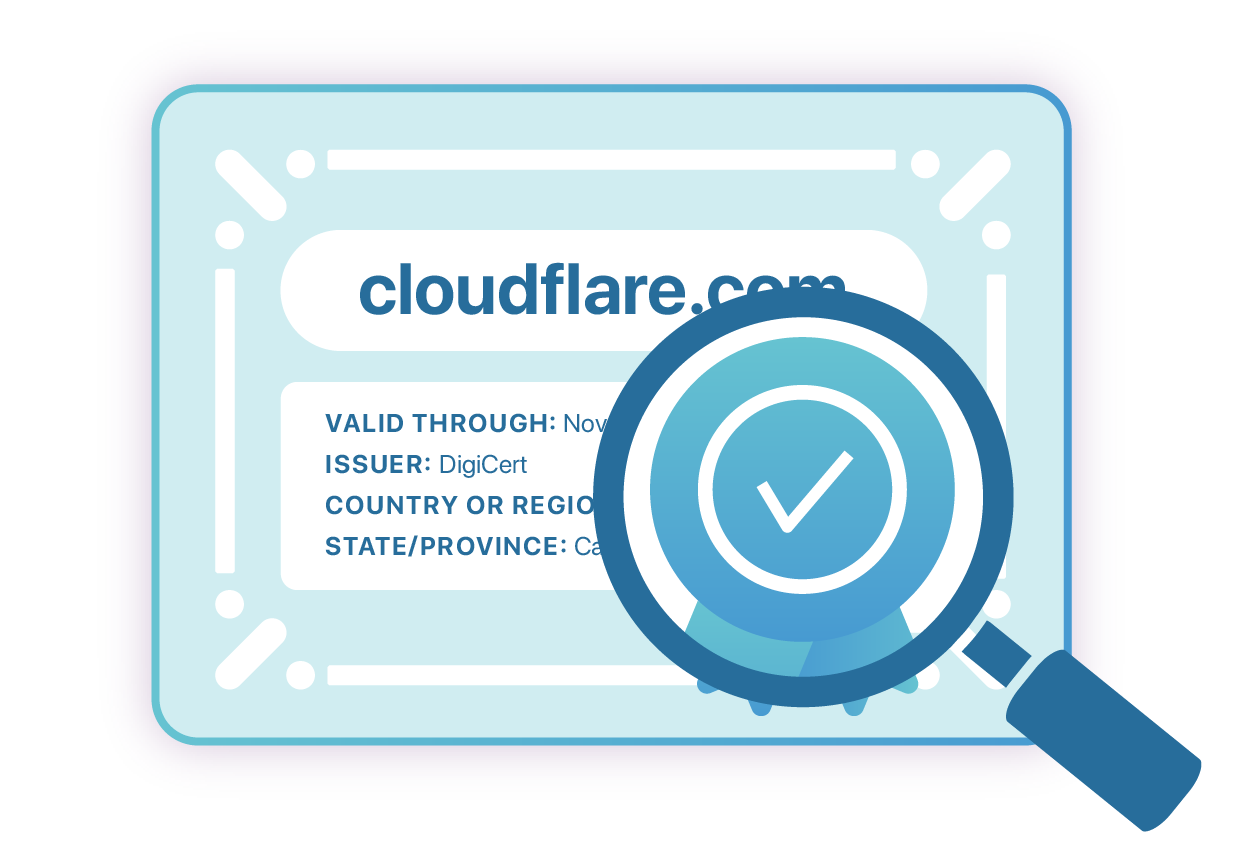

Für Ihre Sicherheit erledigt der Browser einiges hinter den Kulissen. Wenn Sie eine Website anfordern (z. B. cloudflare.com), sollte die Website ihre Identität durch ein Zertifikat nachweisen. Dieses Zertifikat ist wie ein Gütesiegel: Es sagt aus, dass die Verbindung sicher ist. Mit anderen Worten, das Zertifikat beweist, dass während der Übertragung zu Ihnen keine Inhalte abgefangen oder geändert wurden. Eine manipulierte Cloudflare-Website wäre problematisch, vor allem dann, wenn sie aussieht wie die richtige Cloudflare-Website. Zertifikate schützen uns dadurch, dass sie Informationen über Websites und deren Besitzer enthalten.

Wir reichen diese Zertifikate herum, weil man sich im Internet auf keinen Ehrenkodex verlassen kann. Wenn Sie ein Zertifikat für Ihre eigene Website wünschen, können Sie dies bei einer Zertifizierungsstelle (certificate authority, CA) anfordern. Oder registrieren Sie sich bei Cloudflare, dann machen wir es für Sie! CAs stellen Zertifikate aus, so wie ein Notar eine Beurkundung durchführt. Sie bestätigen Ihre Identität, schauen sich einige Daten an und stellen Ihnen kraft ihres Sonderstatus ein digitales Zertifikat aus. Beliebte Zertifizierungsstellen sind DigiCert, Let‘s Encrypt und Sectigo. Dieses System hat gut funktioniert, weil es Betrüger in Schach gehalten, aber auch das Vertrauen zwischen Domaininhabern und ihren Besuchern gefördert hat.

Leider ist nichts vollkommen.

Wie sich herausgestellt hat, machen auch CAs Fehler. In seltenen Fällen werden sie sogar leichtsinnig. Wenn das passiert, werden unrechtmäßige Zertifikate ausgestellt (auch wenn sie authentisch wirken). Wenn eine Zertifizierungsstelle versehentlich ein Zertifikat für Ihre Website ausstellt, ohne dass Sie es angefordert haben, haben Sie ein Problem. Der Empfänger des Zertifikats kann möglicherweise Folgendes tun:

- Anmeldedaten Ihrer Besucher stehlen.

- Ihre normalen Dienste aushebeln und andere Inhalte liefern.

Diese Angriffe passieren wirklich, es gibt also gute Gründe, sich mit Zertifikaten zu befassen. Es kommt allerdings häufiger vor, dass Domaininhaber den Überblick über ihre Zertifikate verlieren und in Panik geraten, wenn sie unerwartete Zertifikate entdecken. Es sollte einen Weg geben zu verhindern, dass das gesamte System durch solche Situationen ruiniert wird.

Certificate Transparency

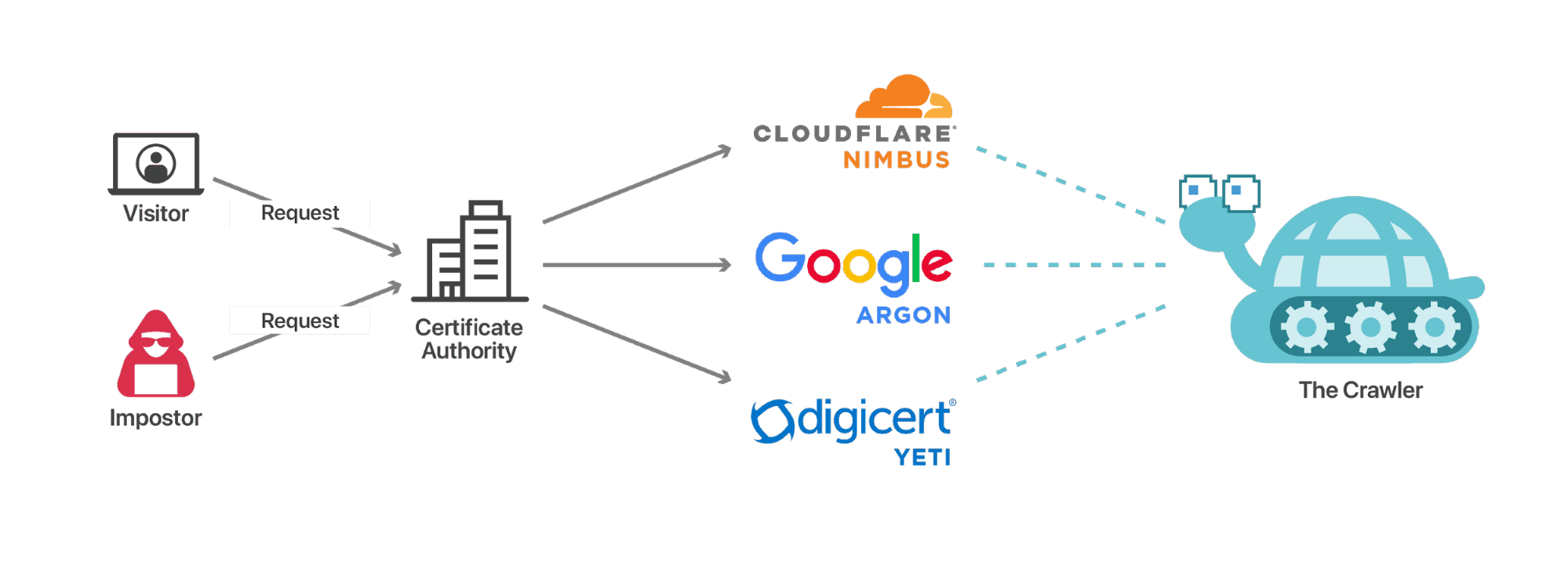

Ah, Certificate Transparency (CT). CT löst das Problem, das ich gerade beschrieben habe, denn durch CT sind alle Zertifikate öffentlich und einfach nachprüfbar. Wenn CAs Zertifikate ausstellen, müssen sie diese an mindestens zwei „öffentliche Logbücher“ übermitteln. Diese Logs enthalten also in ihrer Gesamtheit wichtige Daten über alle vertrauenswürdigen Zertifikate im Internet. CT-Logs werden von mehreren Unternehmen angeboten. Google hat selbst einige eingerichtet. Cloudflare hat im letzten Jahr sein Nimbus-Logbuch angekündigt.

Diese Logs sind sehr, sehr groß und enthalten oft Hunderte von Millionen von Zertifikatseinträgen.

Mit der Logbuch-Infrastruktur können Browser die Identität von Websites überprüfen. Wenn Sie in Safari oder Google Chrome „cloudflare.com“ aufrufen, verlangt der Browser tatsächlich, dass das Cloudflare-Zertifikat in einem CT-Log registriert ist. Wenn das Zertifikat in keinem Log zu finden ist, wird das Vorhängeschloss neben der Adressleiste nicht angezeigt. Stattdessen teilt Ihnen der Browser mit, dass die aufgerufene Website nicht sicher ist. Würden Sie eine Website besuchen, die als „NICHT SICHER“ gekennzeichnet ist? Wohl nicht.

Es gibt Systeme, die CT-Logs überprüfen und unrechtmäßige Zertifikate melden. Wenn Ihr Browser also ein gültiges Zertifikat findet, das auch in einem Log als vertrauenswürdig gilt, ist alles sicher.

Was wir heute ankündigen

Cloudflare gehört zu den Branchenführern im Bereich CT. Neben Nimbus haben wir ein CT-Dashboard namens Merkle Town eingeführt und erklärt, wie wir es entwickelt haben. Heute veröffentlichen wir eine öffentliche Betaversion von Certificate Transparency Monitoring.

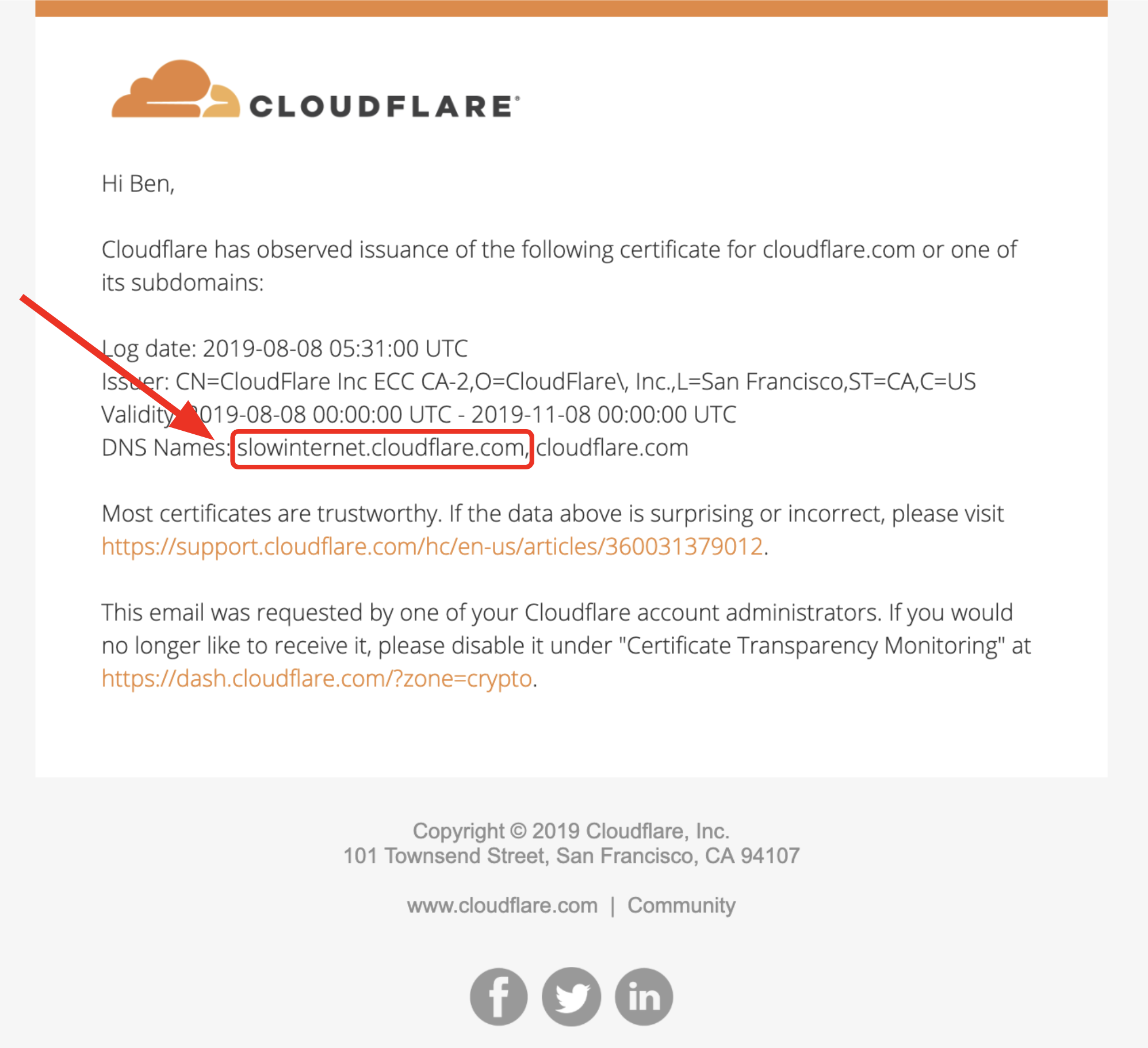

Wenn Sie sich für CT Monitoring entscheiden, bekommen Sie von uns jedes Mal eine E-Mail, wenn für eine Ihrer Domains ein Zertifikat ausgestellt wird. Wenn Sie eine Warnung erhalten, ist das noch kein Grund zur Panik. Wir gehen auf Nummer Sicher und senden immer gleich eine Warnung, wenn eine mögliche Domain-Übereinstimmung gefunden wird. Manchmal bemerken Sie vielleicht ein verdächtiges Zertifikat. Vielleicht erkennen Sie den Aussteller nicht oder die Subdomain gehört nicht zu denen, die Sie anbieten (z. B. langsamesinternet.cloudflare.com). Warnungen werden schnell ausgesendet, damit Sie eine Zertifizierungsstelle kontaktieren können, wenn etwas nicht stimmt.

Es stellt sich natürlich die Frage, warum Warnungen, wenn die öffentlichen Logs schon von Diensten überprüft werden? Sollten Fehler nicht automatisch gefunden werden? Leider nein, denn die Prüfung ist nicht erschöpfend. Die beste Person zum Überprüfen Ihrer Zertifikate sind immer noch Sie. Sie kennen Ihre Website. Sie kennen Ihre persönlichen Daten. Cloudflare legt Ihnen relevante Zertifikate direkt vor.

Sie können das CT Monitoring im Cloudflare-Dashboard aktivieren. Gehen Sie einfach auf die Registerkarte „Crypto“ und dort zu „Certificate Transparency Monitoring“. Sie können die Funktion jederzeit deaktivieren, falls Sie in der CT-Welt zu beliebt sind.

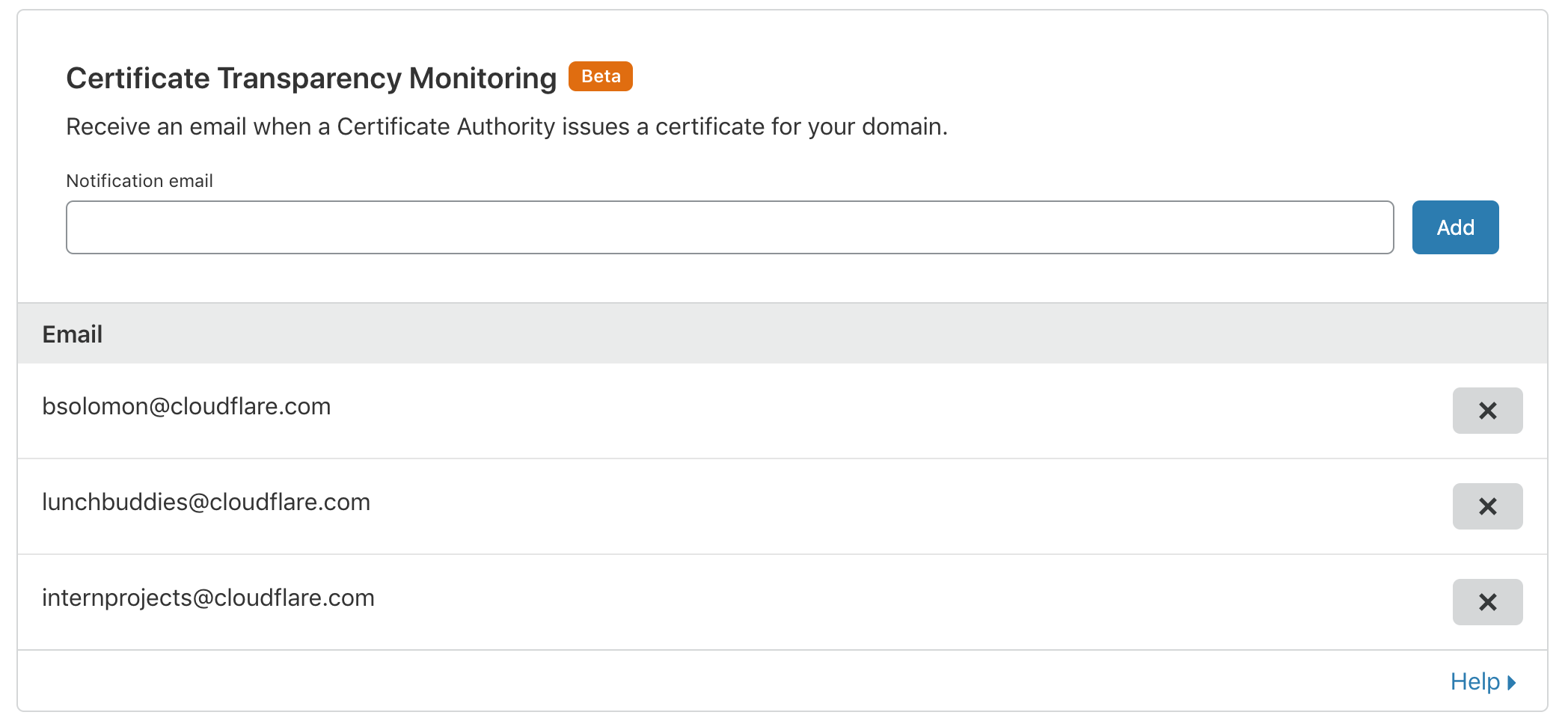

Wenn Sie Business- oder Enterprise-Kunde sind, können Sie uns mitteilen, wer benachrichtigt werden soll. Anstatt eine E-Mail an den Zonenbesitzer zu senden (so machen wir es bei Free- und Pro-Kunden), akzeptieren wir bis zu zehn E-Mail-Adressen als Benachrichtigungsempfänger. Damit möchten wir vermeiden, dass große Teams überlastet werden. Diese E-Mail-Adressen müssen nicht an ein Cloudflare-Konto gebunden sein und können jederzeit manuell hinzugefügt oder entfernt werden.

Und so funktioniert es

Unsere Teams für Kryptografie und SSL haben für die Verwirklichung Enormes geleistet. Dabei haben sie auch einige ausgeklügelte Werkzeuge genutzt, die bereits erwähnt wurden:

- Merkle Town ist ein Hub für CT-Daten. Wir verarbeiten alle vertrauenswürdigen Zertifikate und stellen relevante Statistiken auf unserer Website dar. Dies bedeutet, dass Cloudflare jedes im Internet ausgestellte Zertifikat erhält (alle diese Daten sind öffentlich, deshalb gibt es hier keine Datenschutzbedenken).

- Cloudflare Nimbus ist unser eigenes CT-Log. Es enthält mehr als 400 Millionen Zertifikate.

So läuft es ab: Irgendwann fordern Sie (oder ein Betrüger) ein Zertifikat für Ihre Website an. Eine Zertifizierungsstelle genehmigt die Anforderung und stellt das Zertifikat aus. Innerhalb von 24 Stunden sendet die Zertifizierungsstelle dieses Zertifikat an eine Reihe von CT-Logs. Und hier kommen wir ins Spiel: Mit einem internen Prozess, der als „The Crawler“ bezeichnet wird, durchsucht Cloudflare Millionen von Zertifikatsdatensätzen. Merkle Town veranlasst den Crawler, CT-Logs zu überwachen und nach neuen Zertifikaten zu suchen. Wenn der Crawler ein neues Zertifikat findet, wird das gesamte Zertifikat durch Merkle Town ausgewertet.

Wenn wir das Zertifikat in Merkle Town verarbeiten, gleichen wir es auch mit einer Liste überwachter Domains ab. Wenn Sie CT Monitoring aktiviert haben, senden wir Ihnen umgehend eine Warnung. Nur die vorhandene Infrastruktur von Merkle Town macht dies möglich. Der Crawler ist außerdem irrsinnig schnell.

Ich habe eine Zertifikatswarnung erhalten. Was nun?

Gute Frage. Meistens sind Zertifikatswarnungen nur Routine. Zertifikate laufen regelmäßig ab und werden verlängert, deshalb sind diese E-Mails völlig normal. Wenn alles korrekt aussieht (Aussteller, Domainname usw.), können Sie diese E-Mail bedenkenlos in den Papierkorb werfen.

In seltenen Fällen erhalten Sie möglicherweise eine E-Mail über ein Zertifikat, das verdächtig wirkt. Wir haben einen ausführlichen Support-Artikel für Sie, der dann weiterhilft. Der grundsätzliche Ablauf ist dieser:

- Wenden Sie sich an die Zertifizierungsstelle (in der E-Mail als „Aussteller“ aufgeführt).

- Erklären Sie, warum Sie das Zertifikat für verdächtig halten.

- Die Zertifizierungsstelle sollte das Zertifikat widerrufen (wenn es wirklich böswillig ist).

Außerdem können Sie sich hier an unser freundliches Support-Team wenden. Obwohl Cloudflare keine Zertifizierungsstelle ist und keine Zertifikate widerrufen kann, weiß unser Support-Team eine Menge über Zertifikatsverwaltung und hilft Ihnen gerne weiter.

Die Zukunft

Mittlerweile ist im Cloudflare-Blog regelmäßig von Certificate Transparency die Rede. Warum? CT wird von Chrome und Safari verlangt, die den Browsermarkt dominieren und eine Präzedenzfunktion in Sachen Internetsicherheit haben. Aber was noch wichtiger ist: Mit CT können wir böswillige Zertifikate erkennen, bevor sie bei Angriffen verwendet werden. Deshalb werden wir unsere Methoden zur Zertifikatserkennung weiter verfeinern und verbessern.

Worauf warten Sie jetzt noch? Aktivieren Sie Certificate Transparency Monitoring!