„Niemals vertrauen, immer verifizieren“

Fast jeder, mit dem wir heutzutage sprechen, versteht dieses Grundprinzip von Zero Trust. Was hält die Leute also davon ab? Das größte Hindernis, von dem wir hören: Sie wissen einfach nicht, wo sie anfangen sollen. Sicherheitstools und Netzwerkinfrastrukturen sind oft schon seit Jahren im Einsatz, und eine undurchsichtige Implementierung von Anwendungen, auf die sich die Mitarbeiter bei ihrer täglichen Arbeit verlassen, kann einschüchternd wirken.

Es gibt zwar keine allgemeingültige Antwort, aber mehrere unserer Kunden haben bestätigt, dass das Auslagern wichtiger Anwendungen von ihrem herkömmlichen VPN auf eine Cloud-native Zero Trust Network Access (ZTNA)-Lösung wie Cloudflare Access ein guter erster Schritt ist, um eine ansprechende, sinnvolle Aufrüstung für ihr Unternehmen zu ermöglichen.

Tatsächlich prognostizierte GartnerⓇ, dass „bis 2025 mindestens 70 % der neuen Remote-Access-Implementierungen überwiegend über ZTNA und nicht über VPN-Dienste erfolgen werden, während es Ende 2021 noch weniger als 10 % waren.“1 Durch die Priorisierung eines ZTNA-Projekts können IT- und Sicherheitsverantwortliche ihr Unternehmen besser vor Angriffen wie Ransomware schützen und gleichzeitig die täglichen Arbeitsabläufe ihrer Mitarbeiter verbessern. Man muss keinen Kompromiss zwischen Sicherheit und Nutzererfahrung eingehen; Unternehmen können wirklich beides verbessern, wenn sie auf ZTNA setzen.

Sie können hier mit Cloudflare Access kostenlos loslegen, und in diesem Leitfaden zeigen wir Ihnen, warum und wie.

Warum niemand sein VPN leiden kann

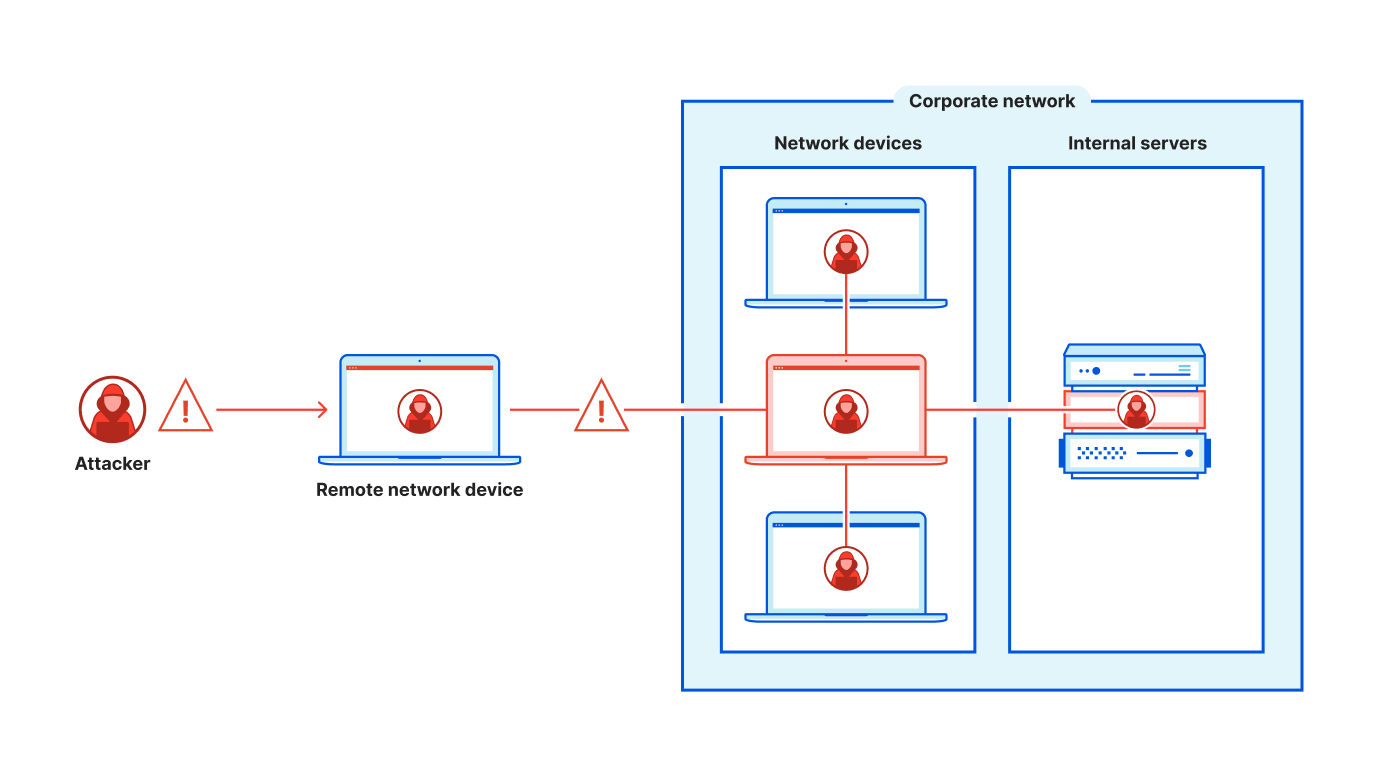

Der Zugriff auf Netzwerkebene und das standardmäßig von VPNs gewährte Vertrauen schaffen vermeidbare Sicherheitslücken, indem sie laterale Bewegungen innerhalb Ihres Netzwerks begünstigen. Angreifer können über einen weniger sensiblen Zugangspunkt in Ihr Netzwerk eindringen, nachdem sie Anmeldedaten gestohlen haben, und sich dann auf die Suche nach geschäftskritischen Informationen machen, um diese auszunutzen. Angesichts der zunehmenden Zahl von Angriffen ist die Bedrohung in diesem Bereich zu real – und der Weg, sie abzuwenden, ist zu einfach, um ihn zu ignorieren.

Die Performance von VPN erinnert an die 90er-Jahre... und das hat nichts lustiges oder nostalgisches an sich. Mitarbeiter plagen sich mit langsamen und unzuverlässigen Verbindungen, die einfach nicht für den heutigen Umfang des Remote-Zugriffs ausgelegt sind. Im Zeitalter der „Großen Umstrukturierung“ und des aktuellen Umfelds in der Personalbeschaffung schadet es der Rentabilität, Teams aufgrund von veralteter Technologie unterdurchschnittliche Erfahrungen zu bieten. Und wenn IT-/Sicherheitsexperten zahlreiche andere Beschäftigungsmöglichkeiten zur Verfügung stehen, möchten sie sich nicht mit manuellen, vermeidbaren Aufgaben herumschlagen, die die Folge eines veralteten Technologie-Stacks sind. Sowohl unter dem Aspekt der Sicherheit als auch der Benutzerfreundlichkeit ist der Wechsel zu einem VPN-Ersatz eine Überlegung wert.

Zugriff mit geringsten Privilegien zum Standard machen

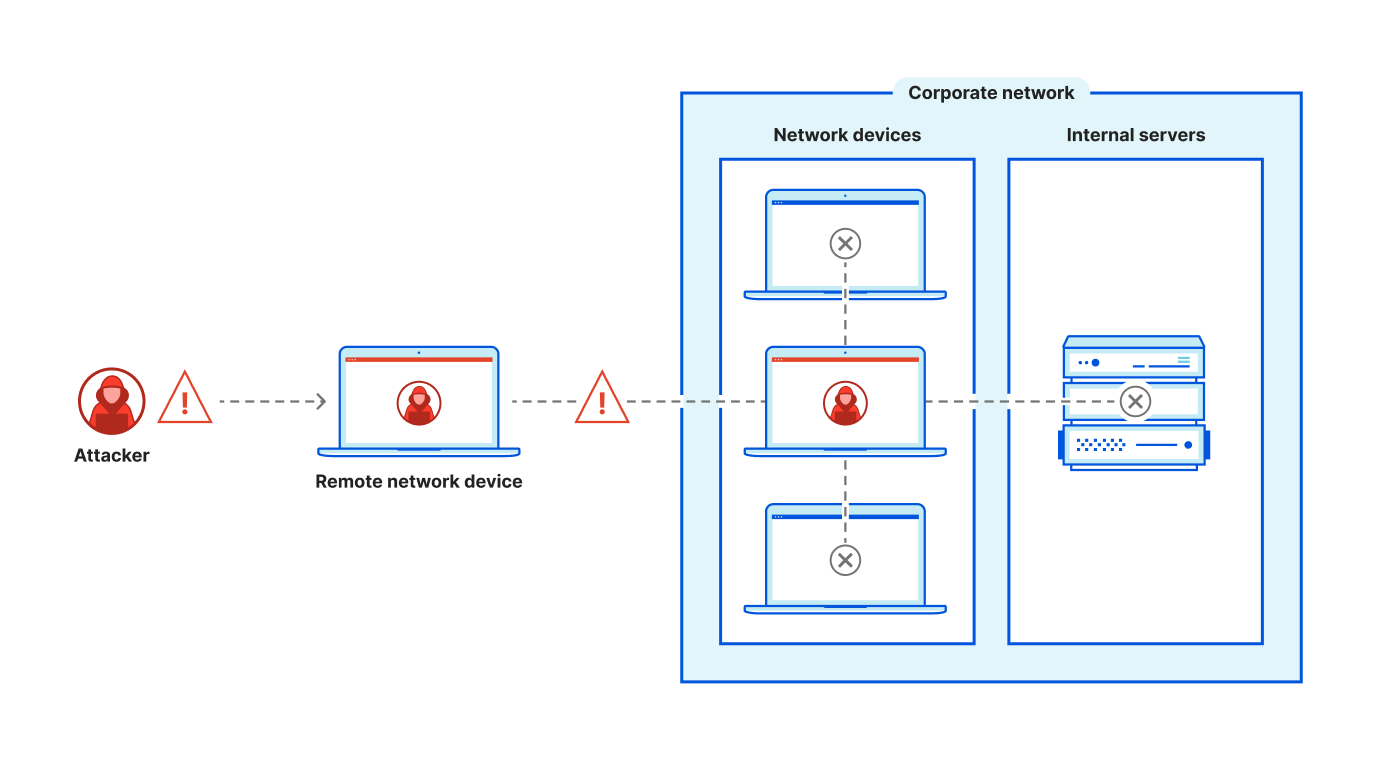

Anstatt einen Nutzer zu authentifizieren und ihm Zugang zu allem in Ihrem Unternehmensnetzwerk zu gewähren, autorisiert eine ZTNA-Implementierung oder ein „softwaredefinierter Perimeter“ den Zugang pro Ressource und eliminiert so praktisch die Möglichkeit lateraler Bewegungen. Jeder Zugriffsversuch wird anhand von Zero-Trust-Regeln auf der Grundlage von Identität, Gerätestatus, Geolocation und anderen kontextbezogenen Informationen bewertet. Die Nutzer werden kontinuierlich neu bewertet, wenn sich der Kontext ändert, und alle Ereignisse werden protokolliert, um die Transparenz über alle Arten von Anwendungen hinweg zu verbessern.

Wie der Mitgründer von Udaan, Amod Malviya, feststellte: „VPNs sind frustrierend und führen zu unzähligen überflüssigen Arbeitsgängen für Mitarbeiter und das sie unterstützende IT-Personal. Darüber hinaus können herkömmliche VPNs Menschen ein falsches Sicherheitsgefühl geben. Mit Cloudflare Access verfügen wir über eine weitaus zuverlässigere, intuitivere und sicherere Lösung, die auf einer Pro-Nutzer- und Pro-Zugriff-Basis arbeitet. Ich betrachte es als Authentifizierung 2.0 – oder sogar 3.0.“

Bessere Sicherheit und Nutzererfahrung gingen nicht immer Hand in Hand, aber die grundlegende Architektur von ZTNA verbessert wirklich beides im Vergleich zu herkömmlichen VPNs. Ganz gleich, ob Ihre Nutzer auf Office 365 oder Ihre benutzerdefinierte lokale HR-Anwendung zugreifen, jedes Anmeldeerlebnis wird gleich behandelt. Da die Zero Trust-Regeln im Hintergrund überprüft werden, fühlt sich für Ihre Nutzer plötzlich jede App wie eine SaaS-App an. Wie unsere Freunde bei OneTrust sagten, als sie ZTNA implementierten, „können sich die Mitarbeiter mit den Tools verbinden, die sie brauchen, so dass die Teams nicht einmal wissen, dass Cloudflare das Backend betreibt. Es funktioniert einfach.“

Zusammenstellung eines ZTNA-Projektplans

VPNs sind so fest in der Infrastruktur eines Unternehmens verankert, dass es je nach Gesamtzahl der Nutzer und Anwendungen sehr lange dauern kann, sie vollständig zu ersetzen. Dennoch sind schrittweise Fortschritte für das Unternehmen von großem Wert. Sie können die Migration von Ihrem VPN in Ihrem eigenen Tempo durchführen und ZTNA und Ihr VPN für einige Zeit nebeneinander bestehen lassen, aber es ist wichtig, dass Sie zumindest einen ersten Schritt setzen.

Überlegen Sie, welche ein oder zwei Anwendungen hinter Ihrem VPN für ein ZTNA-Pilotprojekt am wertvollsten wären, z. B. eine Anwendung mit bekannten Beschwerden oder eine Anwendung, mit der zahlreiche IT-Support-Tickets verbunden sind. Andernfalls sollten Sie interne Anwendungen in Betracht ziehen, die stark genutzt werden oder von besonders kritischen oder risikoreichen Nutzern besucht werden. Wenn Sie anstehende Hardware-Upgrades oder Lizenzverlängerungen für Ihr(e) VPN(s) planen, können auch Anwendungen hinter der zugehörigen Infrastruktur für ein Pilotprojekt zur Modernisierung in Frage kommen.

Wenn Sie mit der Planung Ihres Projekts beginnen, ist es wichtig, die richtigen Interessengruppen einzubeziehen. Für Ihr ZTNA-Pilotprojekt sollte Ihr Kernteam mindestens einen Identitätsadministrator und/oder einen Administrator umfassen, der die von den Mitarbeitern verwendeten internen Anwendungen verwaltet, sowie einen Netzwerkadministrator, der den Traffic-Fluss Ihres Unternehmens in Bezug auf Ihr VPN kennt. Diese Perspektiven helfen dabei, die Auswirkungen Ihrer Projektumsetzung ganzheitlich zu betrachten, insbesondere wenn der Umfang dynamisch wirkt.

Ausführen eines Übergangsplans für eine Pilotanwendung

Schritt 1: Verbinden Sie Ihre interne Anwendung mit dem Netzwerk von Cloudflare

Das Zero Trust-Dashboard führt Sie in wenigen einfachen Schritten durch die Einrichtung unseres App-Connectors, es sind keine virtuellen Maschinen erforderlich. Innerhalb weniger Minuten können Sie einen Tunnel für den Traffic Ihrer Anwendung erstellen und ihn auf der Grundlage öffentlicher Hostnamen oder Ihrer privaten Netzwerkrouten routen. Das Dashboard bietet eine Reihe von Befehlen, die Sie kopieren und in Ihre Befehlszeile einfügen können, um erste Routing-Konfigurationen zu erleichtern. Von da an wird Cloudflare Ihre Konfiguration automatisch verwalten.

Eine Pilot-Webanwendung ist hier der einfachste Ausgangspunkt, aber Sie können auch SSH, VNC, RDP oder interne IPs und Hostnamen über denselben Arbeitsablauf einbeziehen. Wenn Ihr Tunnel in Betrieb ist, haben Sie ein Mittel geschaffen, mit dem Ihre Nutzer sicher auf Ihre Ressourcen zugreifen können, und Sie haben das Potenzial für laterale Bewegungen innerhalb Ihres Netzwerks weitgehend eliminiert. Ihre Anwendung ist für das öffentliche Internet nicht sichtbar, was Ihre Angriffsfläche erheblich reduziert.

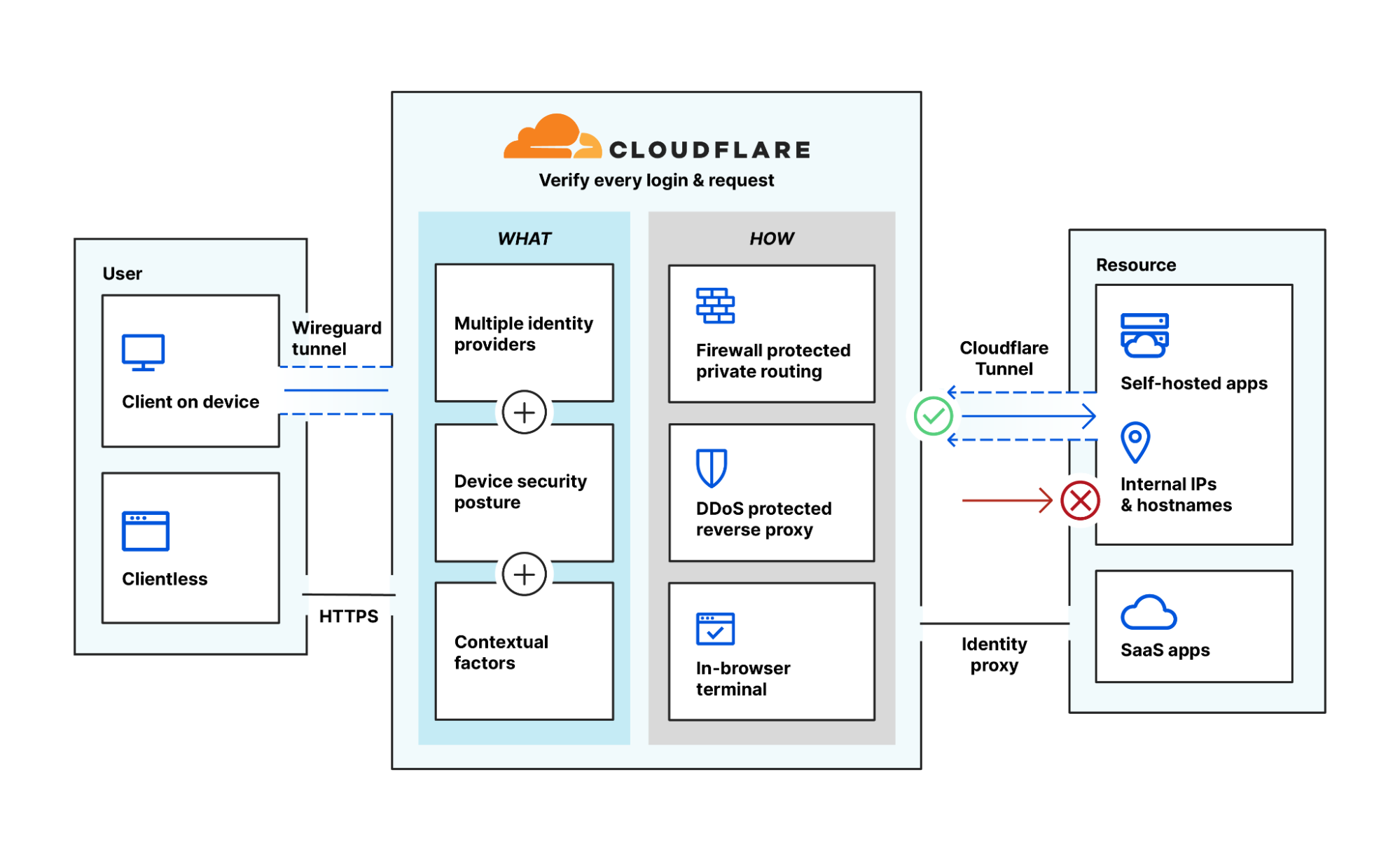

Schritt 2: Integrieren Sie Identität und Endpunktschutz

Cloudflare Access fungiert als Aggregationsschicht für Ihre bestehenden Sicherheitstools. Mit der Unterstützung von mehr als einem Dutzend Identitätsanbietern (Identity Providers – IdPs) wie Okta, Microsoft Azure AD, Ping Identity oder OneLogin können Sie mehrere IdPs gleichzeitig oder separate Mandanten von einem IdP verbinden. Dies kann besonders für Unternehmen nützlich sein, die Fusionen oder Übernahmen durchlaufen oder vielleicht Compliance-Updates durchführen, z. B. die Einbindung eines separaten FedRAMP-Mandanten.

Bei einer ZTNA-Implementierung können durch diese Verknüpfung beide Instrumente ihre Stärken ausspielen. Der Identitätsanbieter beherbergt die Nutzer und führt die Überprüfung der Identitätsauthentifizierung durch, während Cloudflare Access die umfassenderen Zero-Trust-Regeln steuert, die letztendlich über die Zugriffsberechtigung auf eine breite Palette von Ressourcen entscheiden.

Ebenso können Administratoren gängige Anbieter von Endpunktschutz wie Crowdstrike, SentinelOne, Tanium oder VMware Carbon Black integrieren, um den Gerätestatus in Zero Trust-Regelsätze einzubeziehen. Zugriffsentscheidungen können Risikobewertungen für den Gerätestatus einbeziehen, um die Genauigkeit zu erhöhen.

Sie können diesen Schritt abkürzen, wenn Sie eine einfachere Authentifizierung wie einmalige Pins oder Anbieter sozialer Identitäten mit externen Nutzern wie Partnern oder Auftragnehmern verwenden möchten. Wenn Sie Ihre ZTNA-Einführung ausbauen, können Sie jederzeit zusätzliche Identitätsanbieter oder Endpunktschutzanbieter einbinden, ohne Ihre grundlegende Einrichtung zu ändern. Jede Integration erweitert nur die Liste der Ihnen zur Verfügung stehenden kontextbezogenen Signale.

Schritt 3: Konfigurieren Sie Zero Trust-Regeln

Je nach Sicherheitsstufe der einzelnen Anwendungen können Sie Ihre Zero Trust-Richtlinien so anpassen, dass der Zugriff auf autorisierte Nutzer anhand von kontextbezogenen Signalen angemessen eingeschränkt wird. Eine Anwendung mit geringem Risiko kann beispielsweise lediglich E-Mail-Adressen mit der Endung „@company.com“ und eine erfolgreiche SMS- oder E-Mail-Aufforderung zur Multi-Faktor-Authentifizierung (MFA) erfordern. Bei Anwendungen mit höherem Risiko könnte eine spezielle Hard-Token-MFA sowie eine Überprüfung des Gerätestatus oder eine andere benutzerdefinierte Validierungsprüfung über externe APIs erforderlich sein.

Insbesondere MFA kann bei älteren lokalen Anwendungen, die herkömmliche Single Sign-On-Tools verwenden, schwierig zu implementieren sein. Die Verwendung von Cloudflare Access als Reverse-Proxy hilft dabei, eine Aggregationsschicht bereitzustellen, um die Einführung von MFA für alle Ihre Ressourcen zu vereinfachen, unabhängig davon, wo sie sich befinden.

Schritt 4: Testen Sie den clientlosen Zugriff sofort

Nach dem Verbinden einer App mit Cloudflare und dem Konfigurieren der gewünschten Autorisierungsregeln können die Nutzer in den meisten Fällen den Web-, SSH- oder VNC-Zugriff testen, ohne einen Geräte-Client zu verwenden. Da keine Downloads oder MDM-Rollouts (Mobile Device Management) erforderlich sind, kann dies dazu beitragen, die Einführung von ZTNA für wichtige Anwendungen zu beschleunigen, und ist besonders nützlich, um den Zugriff durch Dritte zu ermöglichen.

Beachten Sie, dass ein Geräte-Client immer noch verwendet werden kann, um andere Anwendungsfälle wie den Schutz von SMB- oder Thick-Client-Anwendungen, die Überprüfung des Gerätestatus oder die Aktivierung von privatem Routing zu ermöglichen. Cloudflare Access kann jeden beliebigen L4-7 TCP- oder UDP-Traffic verarbeiten, und durch Brücken zu WAN-as-a-Service kann es auch VPN-Anwendungsfälle wie ICMP oder Server-zu-Client-initiierten Protokoll-Traffic wie VoIP auslagern.

In dieser Phase der Pilotanwendung sind Sie mit ZTNA startklar! Anwendungen mit höchster Priorität können nach und nach von Ihrem VPN ausgelagert werden, und zwar in einem Tempo, das sich für Sie angenehm und passend darstellt, um Ihre Zugangssicherheit zu modernisieren. Dennoch sind die Ergänzung und der vollständige Ersatz eines VPN zwei sehr unterschiedliche Dinge.

Hin zu einem vollständigen Ersatz Ihres VPNs

Einige wenige Top-Ressourcen werden für Ihr Unternehmen für die Auslagerung vom VPN in Betracht kommen. Allerdings könnte der Gesamtumfang überwältigend sein, da möglicherweise Tausende von internen IPs und Domains zu berücksichtigen sind. Sie können die lokalen Domain-Fallback-Einträge in Cloudflare Access so konfigurieren, dass sie auf Ihren internen DNS-Resolver für ausgewählte interne Hostnamen verweisen. Dies kann Ihnen helfen, den Zugang zu Ressourcen, die über Ihr Intranet zur Verfügung gestellt werden, effizienter zu verbreiten.

Außerdem kann es für Administratoren schwierig sein, die volle Reichweite ihrer aktuellen VPN-Nutzung zu erfassen. Abgesehen von potenziellen Problemen bei der Sichtbarkeit kann sich der gesamte Umfang von Anwendungen und Nutzern dynamisch verändern, insbesondere in großen Organisationen. Sie können den Bericht zur Erkennung privater Netzwerke in Cloudflare Access verwenden, um den Zustand des Traffics in Ihrem Netzwerk im Laufe der Zeit passiv zu überprüfen. Für erkannte Anwendungen, die mehr Schutz benötigen, helfen Ihnen Access-Workflows, die Zero-Trust-Regeln bei Bedarf zu verschärfen.

Beide Funktionen können dazu beitragen, die Angst vor der vollständigen Abschaffung eines VPN zu verringern. Indem Sie damit beginnen, Ihr privates Netzwerk auf dem Netzwerk von Cloudflare aufzubauen, kommen sie dem Ziel der Einrichtung von Zero Trust-Sicherheit in ihrem Unternehmen näher.

Welche Auswirkungen auf das Geschäft haben unsere Kunden bemerkt?

Die Auslagerung von Anwendungen aus Ihrem VPN und die Umstellung auf ZTNA kann für Ihr Unternehmen sogar kurzfristig messbare Vorteile bringen. Viele unserer Kunden berichten von Verbesserungen in der Effizienz ihres IT-Teams, indem sie neue Mitarbeiter schneller einarbeiten und weniger Zeit für Help-Tickets in Verbindung mit Zugangsfragen aufwenden. Nach der Implementierung von Cloudflare Access konnte die eTeacher Group beispielsweise die Einarbeitungszeit ihrer Mitarbeiter um 60 % reduzieren und so allen Teams helfen, schneller auf Touren zu kommen.

Selbst wenn Sie planen, Ihr VPN in einer langsamen Modernisierungsphase parallel zu betreiben, können Sie die IT-Tickets für die spezifischen Anwendungen, die Sie auf ZTNA umgestellt haben, verfolgen, um die Auswirkungen zu quantifizieren. Ist die Zahl der Tickets insgesamt gesunken? Hat sich die Zeit bis zur Lösung des Problems verkürzt? Im Laufe der Zeit können Sie auch mit der Personalabteilung zusammenarbeiten, um durch Umfragen zum Mitarbeiterengagement qualitatives Feedback zu erhalten. Haben die Mitarbeiter das Gefühl, dass sie mit ihrem derzeitigen Instrumentarium zurechtkommen? Haben sie das Gefühl, dass sich ihre Produktivität verbessert hat oder dass auf ihre Beschwerden eingegangen wurde?

Natürlich tragen Verbesserungen der Sicherheitsvorkehrungen auch dazu bei, das Risiko teurer Datenschutzverletzungen und deren lang anhaltende, schädliche Auswirkungen auf das Markenimage zu verringern. Es mag sich hier mehr als Kunst denn als Wissenschaft anfühlen, enge Ursache-Wirkungs-Beziehungen für die Kostenvorteile jeder kleinen Verbesserung zu bestimmen, denn es gibt zu viele Variablen, die man zählen muss. Dennoch ist es ein großer Schritt, die Abhängigkeit von Ihrem VPN zu verringern, um Ihre Angriffsfläche zu reduzieren. Zudem trägt es zu Ihrem totalen Return on Investment bei, egal wie lange Sie insgesamt für die vollständige Implementierung von Zero Trust benötigen werden.

Beginnen Sie Ihren VPN zu ersetzen

Unser Bestreben nach einfachen Produkten hat bereits vielen unserer Kunden geholfen, ihre VPNs abzuschaffen, und wir können es kaum erwarten, noch mehr zu tun.

Sie können hier kostenlos mit Cloudflare Access beginnen, um Ihr VPN zu erweitern. Folgen Sie den oben beschriebenen Schritten mit Ihren priorisierten ZTNA-Testfällen. Um ein Gefühl für einen breiteren Zeitplan zu bekommen, können Sie auch Ihre eigene Zero Trust-Roadmap erstellen, um herauszufinden, welches Projekt als nächstes kommen sollte.

Eine vollständige Zusammenfassung von Cloudflare One Week und den Neuerungen finden Sie in unserem zusammenfassenden Webinar.

___

1Nat Smith, Mark Wah, Christian Canales. (8. April 2022). „Emerging Technologies: Adoption Growth Insights for Zero Trust Network Access.“ GARTNER ist eingetragene Handels- und Dienstleistungsmarke von Gartner, Inc. und/oder den Tochtergesellschaften des Unternehmens in den USA und anderen Ländern, die im Folgenden mit Genehmigung verwendet wird. Alle Rechte vorbehalten.