Bevor es identitätsbasierte Zero Trust-Regeln gab, beruhte das Sicherheitsmodell einiger SaaS-Anwendungen im öffentlichen Internet auf den IP-Adressen der sich verbindenden Nutzer. Die User stellten die Verbindung von bekannten Bürostandorten mit festen IP-Adressbereichen her und die SaaS-Anwendung überprüfte neben den Anmeldedaten auch diese Adresse.

Viele Systeme bieten diese zweite Überprüfungsmöglichkeit weiterhin an. Cloudflare One-Kunden, die auf die Einführung eines Zero Trust-Modells hinarbeiten, können zu diesem Zweck eine speziell dafür vorgesehene Ausgangs-IP-Adresse nutzen. Anders als bei anderen Lösungen müssen Kunden, die auf diese Option zurückgreifen, keine eigene Infrastruktur betreiben. Allerdings sind solche speziell für den ausgehenden Datenverkehr (Egress-Traffic) vorgesehenen IP-Adressen nicht für jede Art von Traffic unbedingt erforderlich.

Heute stellen wir Richtlinien vor, mit denen Administratoren bestimmen können, wann Cloudflare ihre dafür vorgesehenen Egress-IP-Adressen nutzt. Genauer gesagt können Administratoren mit einem Rule Builder im Cloudflare-Dashboard anhand von Attributen wie Identität, Anwendung, IP-Adresse und Standort ermitteln, welche Ausgangs-IP-Adressse verwendet wurde und wann. Diese Funktion steht jedem Kunden mit Enterprise-Vertrag zur Verfügung, der seinem Zero Trust-Abonnement speziell dafür vorgesehene Ausgangs-IP-Adressen hinzufügt.

Warum haben wir diese Funktion entwickelt?

In der modernen hybriden Arbeitswelt streben Unternehmen eine einheitlichere Sicherheits- und IT-Erfahrung bei der Verwaltung des von Büros, Rechenzentren und anderen Orten, an denen sich mobile User aufhalten, ausgehenden Nutzer-Traffics an. Viele Firmen führen moderne, über eine Cloud bereitgestellte Proxy-Dienste wie Secure Web Gateways (SWGs) ein, um das Anwendererlebnis zu optimieren und sich schrittweise von lokalen Appliances zu trennen, die ein unübersichtliches Geflecht bilden.

Traditionell bieten diese herkömmlichen Tools den Vorteil, dass damit Richtlinien für Positivlisten auf Grundlage statischer Ursprungs-IP-Adressen erstellt werden können. Als sich die Nutzer noch größtenteils an einem einzigen Ort aufhielten, war die Überprüfung des Datenverkehrs anhand des Austritts-Standorts der Daten relativ einfach und auch zuverlässig. Doch viele Unternehmen wollen und müssen dieses Verfahren zur Validierung des Traffics auch heute beibehalten, obwohl sich ihre Nutzer schon lange nicht mehr alle an einem festen Ort befinden.

Bisher hat Cloudflare diese Firmen durch die Bereitstellung spezieller Egress-IP-Adressen als Zusatzfunktion bei unseren Zero Trust-Diensten unterstützt. Im Gegensatz zu Standard-Ausgangs-IP-Adressen werden diese speziell für den Egress-Datenverkehr bestimmten IP-Adressen nicht von anderen Gateway-Konten genutzt. Außerdem werden sie nur dafür verwendet, Traffic für den zugeordneten Account über einen Proxy aus einem Netzwerk herauszuleiten.

Wie in einem früheren Blogbeitrag besprochen, nutzen Kunden bereits die speziellen Ausgangs-IP-Adressen von Cloudflare zur Ausmusterung ihres VPN, indem sie damit den Proxy-Datenverkehr ihrer Nutzer identifizieren oder ihre User auf die Positivlisten von Drittanbietern setzen lassen. Diesen Firmen kommt zugute, dass sich die Verwendung fester und bekannter IP-Adressen unkompliziert gestaltet. Ihr Datenverkehr vermeidet die mit herkömmlichen lokalen Appliances verbundenen Engstellen und die Umleitung von Daten.

Wann Richtlinien für ausgehenden Datenverkehr verwendet werden sollten

Der Richtlinien-Builder von Gateway für ausgehenden Datenverkehr ermöglicht es Administratoren mit höherer Flexibilität und Spezifizität, Daten unter anderem auf Grundlage der Identität, des Gerätestatus oder der IP-Adresse des Ursprungs/Ziels aus einem Netzwerk hinauszuleiten.

Ein gängiger Anwendungsfall ist Datenverkehr, der von bestimmten geografischen Standorten aus das Netzwerk verlässt und spezifische, auf die Region abgestimmte Merkmale (z. B. Sprachformat, regionale Seitenunterschiede) für ausgewählte Nutzergruppen bietet. So arbeitet Cloudflare etwa mit der Marketingabteilung einer internationalen Mediengruppe zusammen. Deren Design- und Webfachleute in Indien müssen oft das Layout von Werbeanzeigen und Websites überprüfen, die in verschiedenen Ländern ausgespielt werden.

Allerdings wird bei solchen Internetauftritten der Zugang auf Grundlage des Standorts der Ursprungs-IP-Adresse des Nutzers entweder eingeschränkt oder angepasst. Somit musste das Team allein für diesen Zweck einen zusätzlichen VPN-Dienst einsetzen. Mit Richtlinien für den ausgehenden Traffic können Administratoren nun eine Regel erstellen, die es erlaubt, die IP-Adresse der Domain oder den Standort für das Zielland sowie Marketing-Mitarbeitende zuzuordnen, um Traffic über eine spezielle Egress-IP-Adresse, deren Standort sich in dem Land befindet, in dem die Domain verifiziert werden muss, aus dem Netzwerk herauszuleiten. So kann die Sicherheitsabteilung des Unternehmens ganz unbesorgt sein, weil sie sich nicht länger um diese Lücke in ihrem Perimeterschutz kümmern und auch keinen zusätzlichen VPN-Dienst allein für den Marketingbereich einsetzen muss. Damit ist es ihr außerdem möglich, alle anderen Filterfunktionen auf diesen Datenverkehr anzuwenden.

Ein weiterer beispielhafter Anwendungsfall ist die Nutzung einer Positivliste bei Zugangsberechtigungen für Anwendungen oder Dienste von Drittanbietern. Sicherheitsadministratoren können steuern, wie ihre Teams auf ihre Ressourcen zugreifen und sogar Filter auf ihren Traffic anwenden, während sie bisher die von Drittanwendern durchgesetzten Sicherheitskontrollen nicht anpassen konnten. Bei der Zusammenarbeit mit einem großen Zahlungsdienstleister beispielsweise wurde ein externer Service eingesetzt, um das Risiko von Transaktionen zu ermitteln, die über das Zero Trust-Netzwerk des Unternehmens geleitet wurden. Der Drittanbieter verlangte, dass die Ursprungs-IP-Adressen der Firma auf eine Positivliste gesetzt werden.

Um dieses Ziel zu erreichen, hätte der Kunde einfach die dem ausgehendem Datenverkehr vorbehaltenen IP-Adressen nutzen können. Doch in diesem Fall wäre sein gesamter Traffic über das Rechenzentrum mit seinen speziell für den Egress-Datenverkehr vorgesehenen IP-Adressen geleitet worden. Hätte also ein Nutzer andere Websites aufrufen wollen, hätte seine Anwendererfahrung dann zu wünschen übrig lassen, weil sein Traffic womöglich nicht den besten Weg zum Ziel eingeschlagen hätte. Doch mit Richtlinien für den ausgehenden Datenverkehr kann derselbe Kunden diese spezielle Egress-IP-Adresse nun ausschließlich für den Datenverkehr dieses Drittanbieters nutzen und den gesamten restlichen Nutzer-Traffic über Standard-Ausgangs-IP-Adressen von Gateway übermitteln.

Die Erstellung von Richtlinien für Egress-Datenverkehr

Um zu demonstrieren, wie mühelos ein Administrator eine Richtlinie konfigurieren kann, schauen wir uns das gerade dargelegte Szenario noch einmal an. Nehmen wir an, meine Firma nutzt einen externen Dienst, der von uns für den Zugang zu seiner Domain nicht nur ein Nutzernamen/Passwort-Login verlangt, sondern auch die Verwendung einer statischen Ursprungs-IP-Adresse oder eines statischen Netzwerk-Adressbereichs.

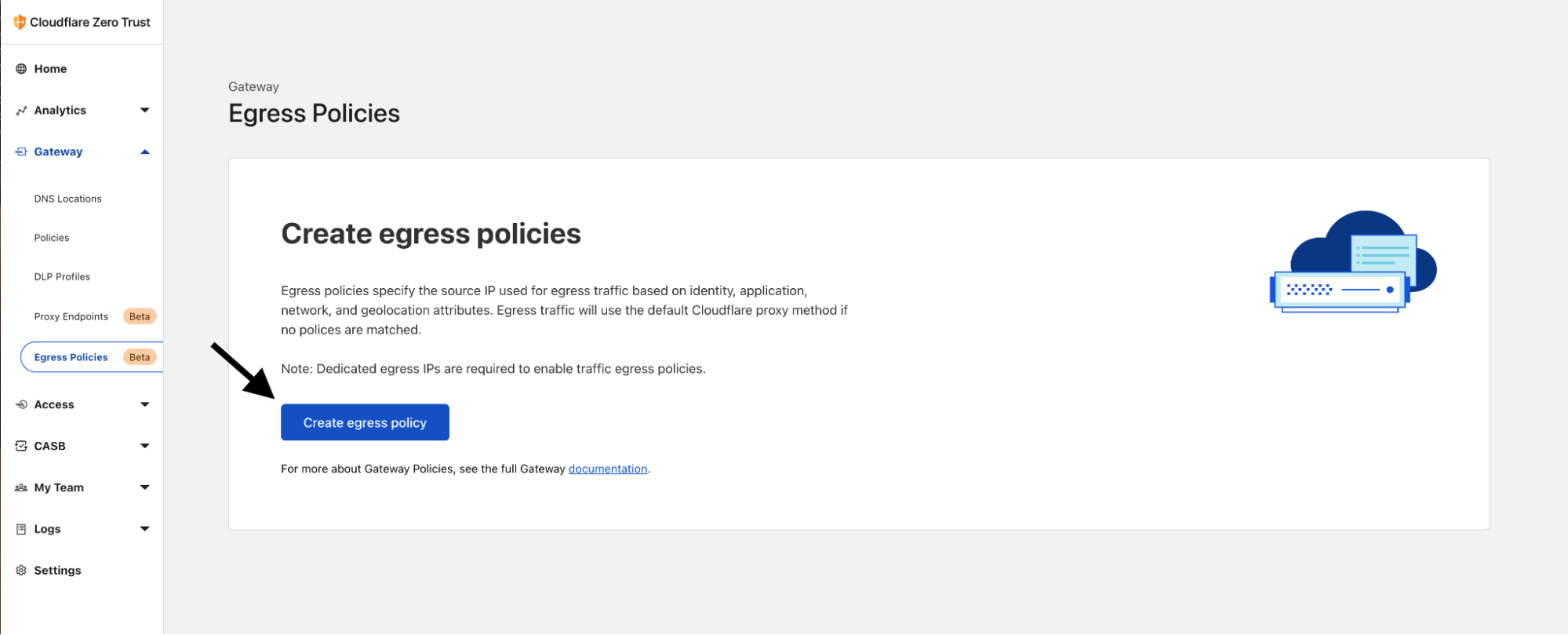

Zur Einrichtung muss ich nur im Zero Trust-Dashboard unter Gateway „Egress-Richtlinien“ (Egress Policies) aufrufen. Dort kann ich dann „Egress-Richtlinie erstellen“ (Create egress policy) auswählen:

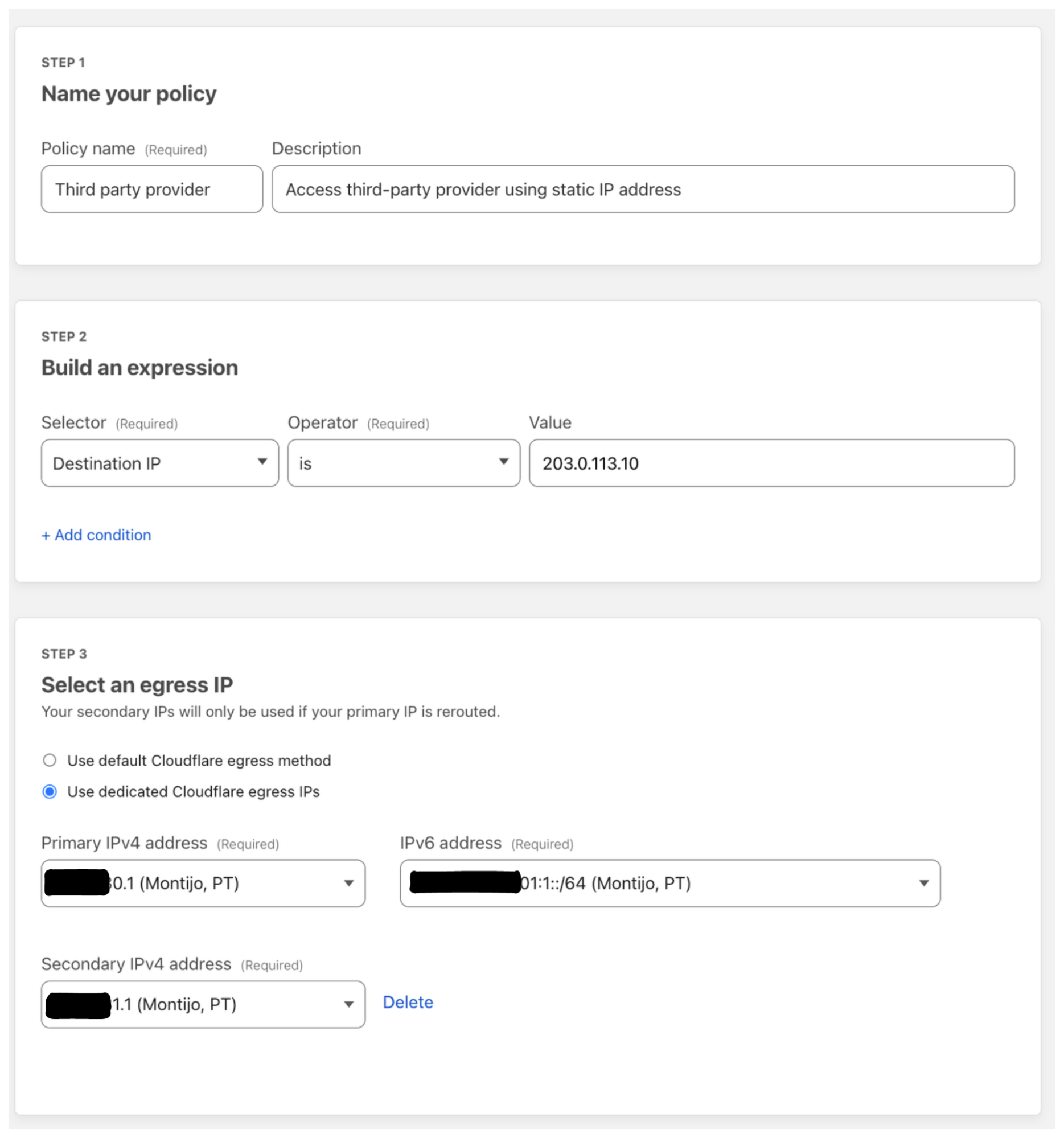

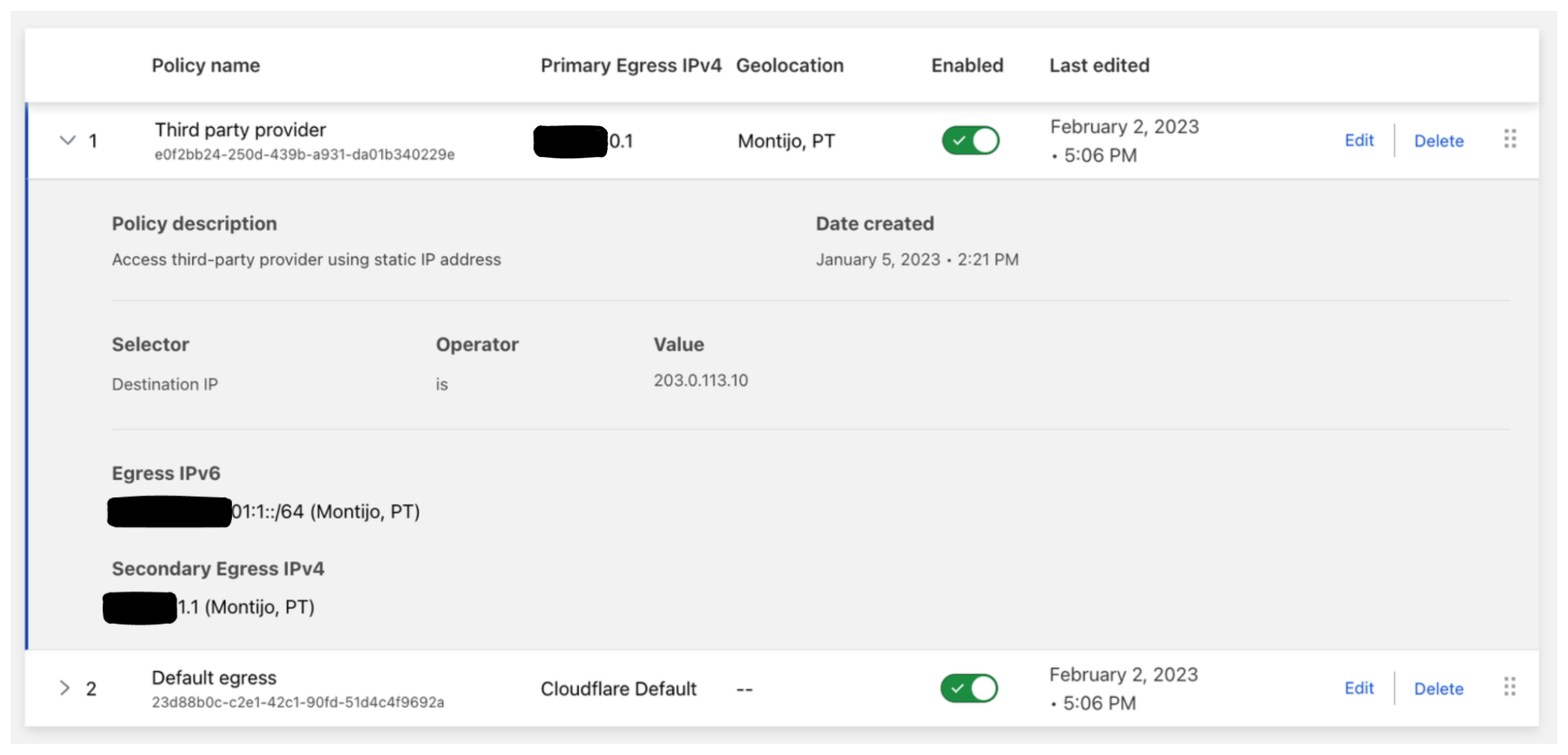

Im Fall meines Unternehmens greifen die meisten Nutzer aus Portugal auf diesen Drittanbieter-Service zu. Deshalb verwende ich meine speziellen Egress-Richtlinien, die Montijo in Portugal zugewiesen werden. Die Nutzer greifen auf beispiel.com zu. Die Seite ist unter 203.0.113.10 gehostet. Ich verwende daher den Selektor „Ziel-IP-Adresse“, um den gesamten Traffic dieser Website zuzuordnen. Die Richtlinien-Konfiguration sieht folgendermaßen aus:

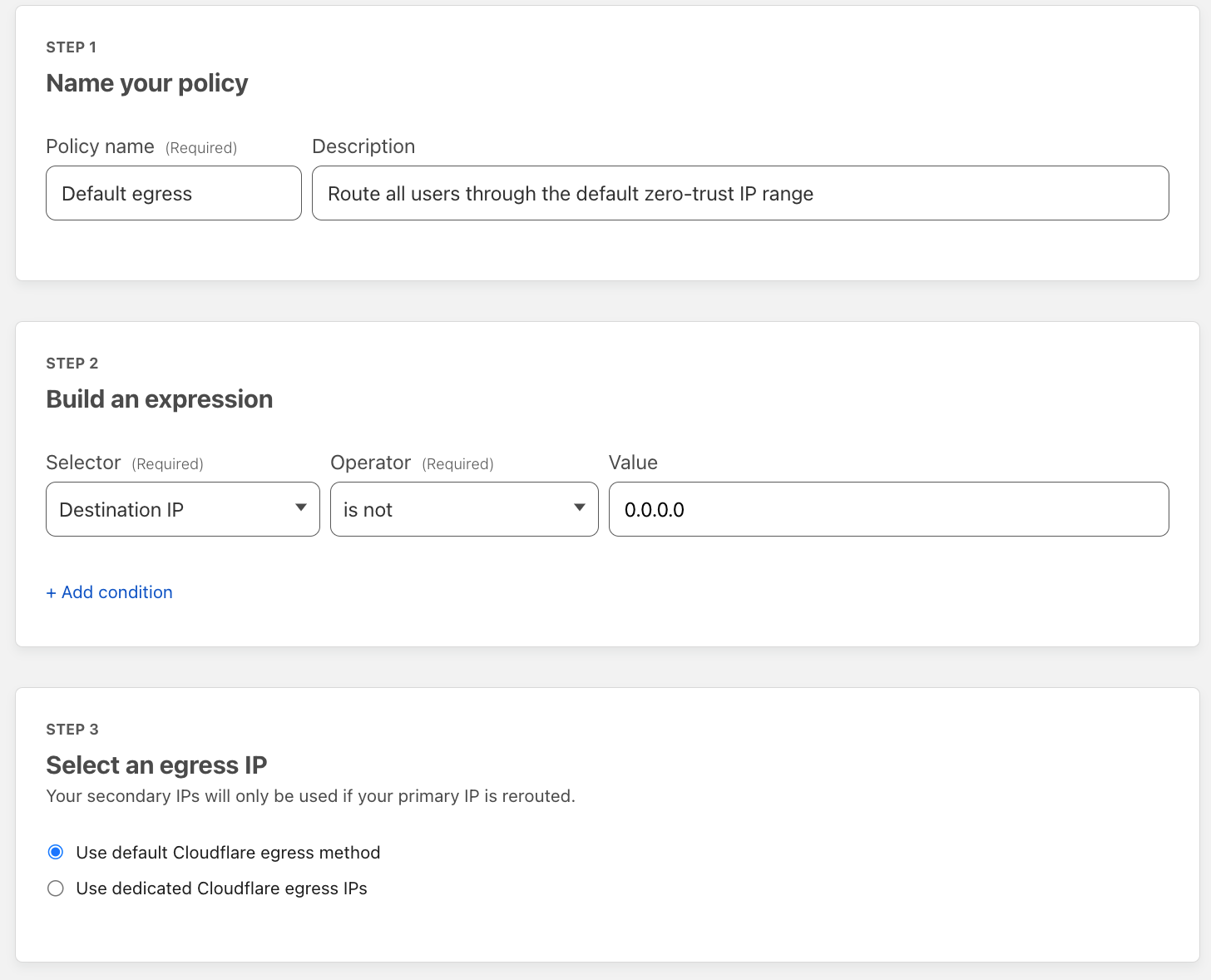

Sobald meine Richtlinie erstellt ist, füge ich eine weitere als Auffanglösung für mein Unternehmen hinzu. So kann ich sicherzustellen, dass keine speziell Egress-Traffic vorbehaltenen IP-Adressen für Ziele verwendet werden, die nichts mit diesem Drittanbieterdienst zu tun haben. Dies ist sehr wichtig, weil dadurch gewährleistet wird, dass meine Nutzer in den Genuss der bestmöglichen Netzwerkperformance kommen. Gleichzeitig ist der Schutz ihrer Daten sichergestellt, da diese das Netzwerk über unseren gemeinsamen, Enterprise-Kunden vorbehaltenen Pool von IP-Adressen verlassen. Hier die Richtlinienkonfiguration:

Ein Blick in die Egress-Richtlinien-Liste zeigt, dass beide Richtlinien aktiviert sind. Wenn meine Nutzer nun versuchen, auf beispiel.com zuzugreifen, verwenden sie als IP-Adresse für den ausgehenden Traffic entweder den primären oder sekundären speziell dafür vorgesehenen IPv4- oder IPv6-Adressbereich. Für den restlichen Datenverkehr werden Standard-IP-Adressen für Egress-Traffic von Cloudflare verwendet.

Nächste Schritte

Uns ist bewusst, dass sich Unternehmen allmählich von lokalen Appliances trennen, sich für die Zukunft aber weiter Übersichtlichkeit und Kontrolle über ihre cloudbasierten Sicherheitsarchitektur wünschen, wenn sie Traffic in größerem Umfang über einen Proxy an sein Ziel leiten. Mit Gateway-Richtlinien für ausgehenden Traffic sind Administratoren nun in der Lage, die Datenverkehrsströme ihrer zunehmend dezentralen Belegschaften zu kontrollieren.

Sollten Sie Interesse daran haben, Richtlinien auf Basis der speziell für Egress-Datenverkehr vorgesehenen IP-Adressen von Cloudflare zu entwickeln, können Sie diese als Zusatzfunktion bei einem Cloudflare Zero Trust-Tarif buchen oder sich an Ihren Kundenbetreuer oder Ihre Kundenbetreuerin wenden.