CIOs müssen sich mit der Komplexität der Zusammenführung mehrerer Lösungen auseinandersetzen. Darum erweitern wir unsere Zusammenarbeit mit Microsoft, um eine der besten Zero-Trust-Lösungen auf dem Markt zu entwickeln. Heute kündigen wir vier neue Integrationen zwischen Microsoft Azure Active Directory (Azure AD) und Cloudflare Zero Trust an, die das Risiko proaktiv reduzieren. Diese integrierten Angebote erhöhen den Automatisierungsgrad, so dass sich die Sicherheitsteams voll und ganz auf die Bedrohungen können, anstatt sich mit der Implementierung und Wartung herumschlagen zu müssen.

Was ist Zero Trust und warum ist es wichtig?

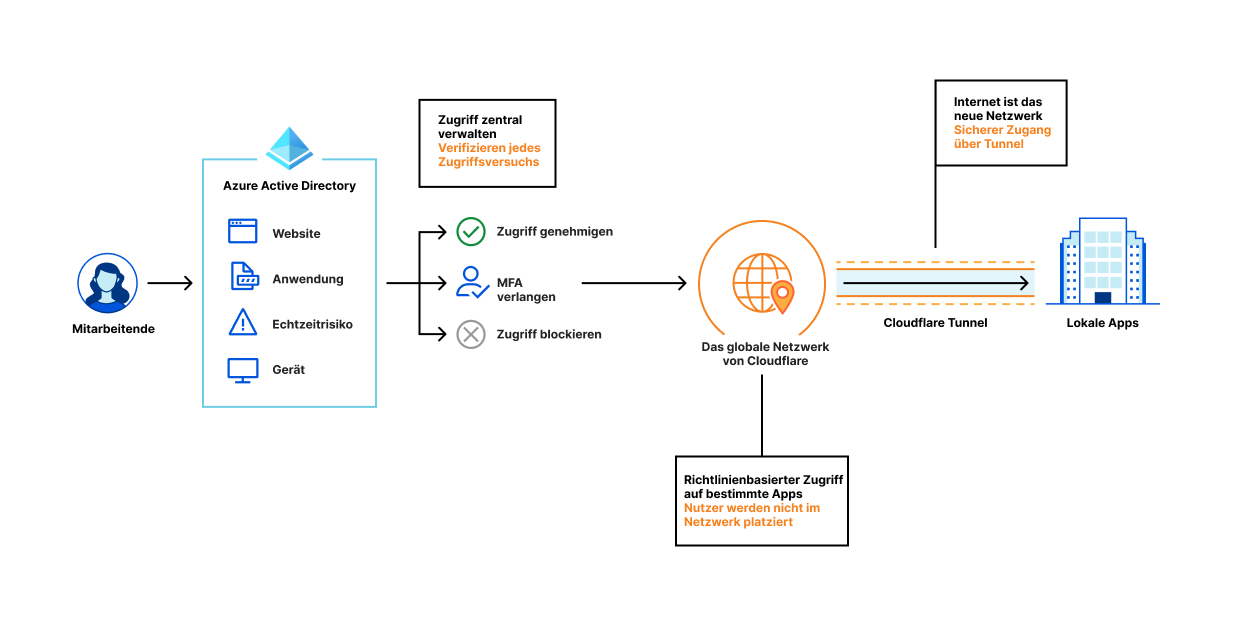

Zero Trust ist ein in der Branche überstrapazierter Begriff, der viel Verwirrung stiftet. Also, schauen wir uns die Sache mal genauer an. Die Zero-Trust-Architektur betont den Ansatz „niemals vertrauen, immer verifizieren“. Eine mögliche Sichtweise ist jene des klassischen Sicherheitsperimeters oder des Modells von „Castle and Moat“: Dabei hat man Zugang zu allen Räumen innerhalb des Gebäudes (z. B. zu Anwendungen), sofern man den Haupteingang nutzen kann (z. B. typischerweise ein VPN). Beim Zero-Trust-Modell müssten Sie sich den Zugang zu jedem verschlossenen Raum (oder jeder App) einzeln verschaffen, anstatt sich auf den Zugang durch die Haupttür verlassen zu können. Einige der Schlüsselkomponenten des Zero-Trust-Modells sind Identität, z. B. Azure AD (wer), Anwendungen, z. B. eine SAP-Instanz oder eine benutzerdefinierte Anwendung auf Azure (Anwendungen), Richtlinien, z. B. Cloudflare Access-Regeln (wer kann auf welche Anwendung zugreifen), Geräte, z. B. ein von Microsoft Intune verwalteter Laptop (die Sicherheit des Endpunkts, der den Zugriff anfordert) und andere kontextbezogene Signale.

Zero Trust ist heute sogar noch wichtiger, da Unternehmen aller Größen mit einer sich beschleunigenden digitalen Transformation und einer zunehmend verteilten Belegschaft zurechtkommen müssen. Die Abkehr vom Modell von Burg und Burggraben und der Wandel hin zum Internet als Unternehmensnetzwerk erfordert Sicherheitsprüfungen für jeden Benutzer, der auf jede Ressource zugreift. Infolgedessen setzen alle Unternehmen, insbesondere diejenigen, die das breite Cloud-Portfolio von Microsoft zunehmend nutzen, eine Zero-Trust-Architektur als wesentlichen Bestandteil ihrer Cloud-Transformation ein.

Die Zero Trust-Plattform von Cloudflare bietet einen modernen Ansatz, der die Authentifizierung für interne und SaaS-Anwendungen ermöglicht. Die meisten Unternehmen haben wahrscheinlich eine Mischung aus Firmenanwendungen – einige sind SaaS und andere werden vor Ort oder auf Azure gehostet. Als Teil unserer Zero Trust-Plattform sorgt das Cloudflare-Produkt Zero Trust Network Access (ZTNA) dafür, dass sich diese Anwendungen wie SaaS-Anwendungen verwenden lassen und die Mitarbeiter mit einem einfachen und einheitlichen Ablauf auf sie zugreifen können. Cloudflare Access fungiert als einheitlicher Reverse-Proxy, der die Zugriffskontrolle durchsetzt, indem er sicherstellt, dass jede Anfrage authentifiziert, autorisiert und verschlüsselt ist.

Cloudflare Zero Trust und Microsoft Azure Active Directory

Wir haben Tausende von Kunden, die Azure AD und Cloudflare Access als Teil ihrer Zero Trust-Architektur nutzen. Unsere im letzten Jahr angekündigten Integrationen mit Microsoft haben die Sicherheit verbessert, ohne die Performance für unsere gemeinsamen Kunden zu beeinträchtigen. Die Zero Trust-Plattform von Cloudflare lässt sich in Azure AD integrieren und bietet den hybriden Mitarbeitern Ihres Unternehmens einen nahtlosen Anwendungszugang.

Zur Erinnerung: Die von uns lancierten Integrationen lösten zwei wichtige Probleme:

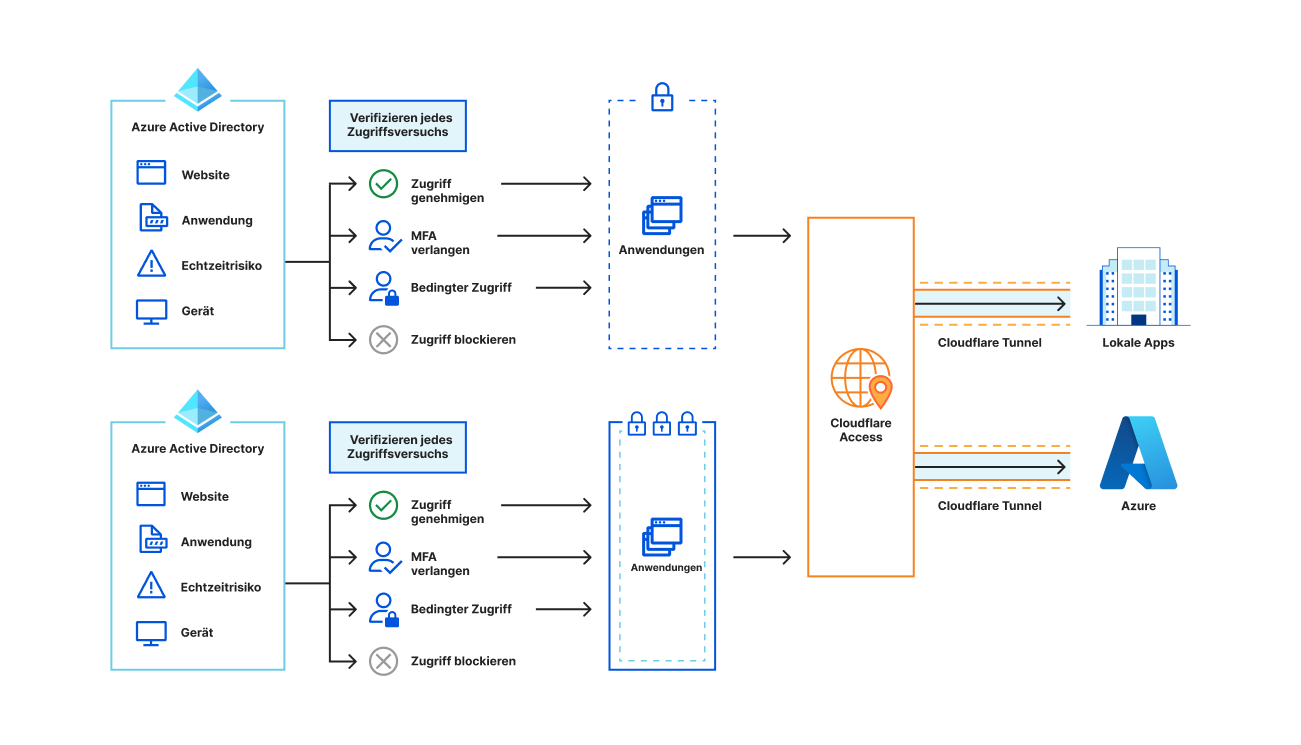

- Für veraltete lokale Anwendungen Die Teilnahme von Cloudflare als Azure AD-Partner für sicheren hybriden Zugriff auf ältere Anwendungen vor Ort ermöglichte es Kunden, den Zugriff auf ihre älteren lokalen Anwendungen mit SSO-Authentifizierung ohne zusätzliche Entwicklung zentral zu verwalten. Gemeinsame Kunden können Cloudflare Access nun problemlos als zusätzliche Sicherheitsebene mit integrierter Performance vor ihren älteren Anwendungen einsetzen.

- Für Anwendungen, die auf Microsoft Azure laufen, laufen, können gemeinsame Kunden Azure AD mit Cloudflare Zero Trust integrieren und Regeln basierend auf Benutzeridentität, Gruppenmitgliedschaft und Azure AD Conditional Access-Richtlinien erstellen. Benutzer authentifizieren sich mit ihren Azure AD-Anmeldeinformationen und verbinden sich mit Cloudflare Access in wenigen einfachen Schritten mit dem App-Connector von Cloudflare, Cloudflare Tunnel, der Anwendungen, die auf Azure laufen, offenlegen kann. Siehe Anleitung zur Installation und Konfiguration von Cloudflare Tunnel.

In Anerkennung des innovativen Ansatzes von Cloudflare für Zero Trust- und Sicherheitslösungen verlieh uns Microsoft bei den Microsoft Security Excellence Awards 2022 den Security Software Innovator, eine prestigeträchtige Auszeichnung in der Community von Microsoft-Partnern.

Doch die Innovation geht weiter. Wir haben auf das Feedback unserer Kunden gehört und kündigen mehrere neue Integrationen an, um ihre Probleme zu lösen.

Microsoft-Integrationen, die wir heute ankündigen

Die vier neuen Integrationen, die wir heute ankündigen, sind –

1. Bedingter Zugriff pro Anwendung: Azure AD-Kunden können ihre bestehenden Richtlinien für bedingten Zugriff in Cloudflare Zero Trust verwenden.

Mit Azure AD können Administratoren mithilfe von Richtlinien für bedingten Zugriff (Conditional Access) sowohl für Anwendungen als auch für Benutzer erstellen und durchsetzen. Es bietet eine breite Palette von Parametern, die zur Kontrolle des Benutzerzugangs zu Anwendungen verwendet werden können (z. B. Risikolevel des Benutzers, Risikolevel bei der Anmeldung, Geräteplattform, Standort, Client-Anwendungen usw.). Cloudflare Access unterstützt jetzt Azure AD-Richtlinien für bedingten Zugriff pro Anwendung. Dies ermöglicht es Sicherheitsteams, ihre Sicherheitsbedingungen in Azure AD oder in Cloudflare Access zu definieren und in beiden Produkten durchzusetzen, ohne eine Zeile Code zu ändern.

Zum Beispiel könnten Kunden strengere Kontrollen für eine interne Gehaltsabrechnungsanwendung haben und daher spezielle Richtlinien für bedingten Zugriff auf Azure AD haben. Für eine allgemeine Informationsanwendung, wie z. B. ein internes Wiki, können Kunden jedoch weniger strenge Regeln für Azure AD-Richtlinien für bedingten Zugriff durchsetzen. In diesem Fall können sowohl App-Gruppen als auch relevante Azure AD-Richtlinien für bedingten Zugriff nahtlos und ohne Code-Änderungen in Cloudflare Zero Trust eingefügt werden.

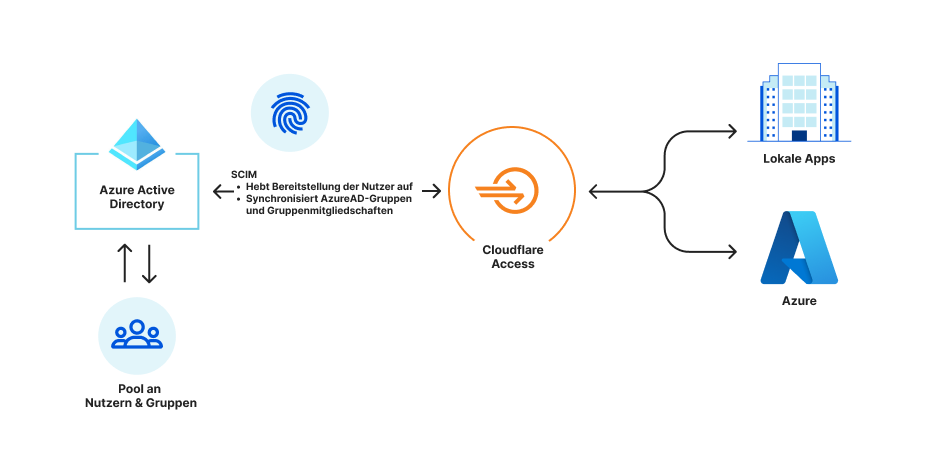

2. SCIM: Autonome Synchronisierung von Azure AD-Gruppen zwischen Cloudflare Zero Trust und Azure Active Directory, wodurch Hunderte von Stunden in der CIO-Organisation eingespart werden.

Cloudflare Access-Richtlinien können Azure AD verwenden, um die Identität eines Benutzers zu überprüfen und Informationen über diesen Benutzer bereitzustellen (z.B. Vor-/Nachname, E-Mail, Gruppenmitgliedschaft, etc.). Diese Benutzerattribute sind nicht immer konstant und können sich im Laufe der Zeit ändern. Wenn ein Benutzer immer noch Zugang zu bestimmten sensiblen Ressourcen hat, obwohl er ihn nicht haben sollte, kann dies schwerwiegende Folgen haben.

Wenn sich Benutzerattribute ändern, muss ein Administrator häufig alle Zugriffsrichtlinien, die den betreffenden Benutzer betreffen, überprüfen und aktualisieren. Dies ist ein langwieriger Prozess und führt zu einem fehleranfälligen Ergebnis.

Die SCIM-Spezifikation (System for Cross-Domain Identity Management) stellt sicher, dass Benutzeridentitäten in allen Entitäten, die diese Spezifikation verwenden, immer aktuell sind. Wir freuen uns, ankündigen zu können, dass gemeinsame Kunden von Azure AD und Cloudflare Access bald in der Lage sein werden, SCIM-Benutzer- und -Gruppenbereitstellung und deren Entzug zu aktivieren. Dies wird Folgendes bewirken:

-

Die Selektoren für die IdP-Richtliniengruppen werden jetzt mit Azure AD-Gruppen vorbelegt und bleiben synchronisiert. Alle Änderungen, die an der Richtliniengruppe vorgenommen werden, werden sofort in Access übernommen, ohne dass für die Administratoren ein zusätzlicher Aufwand entsteht.

-

Wenn einem Benutzer die Bereitstellung auf Azure AD entzogen wird, wird der gesamte Zugriff des Benutzers über Cloudflare Access und Gateway widerrufen. Dadurch wird sichergestellt, dass Änderungen nahezu in Echtzeit vorgenommen werden, wodurch Sicherheitsrisiken gesenkt werden.

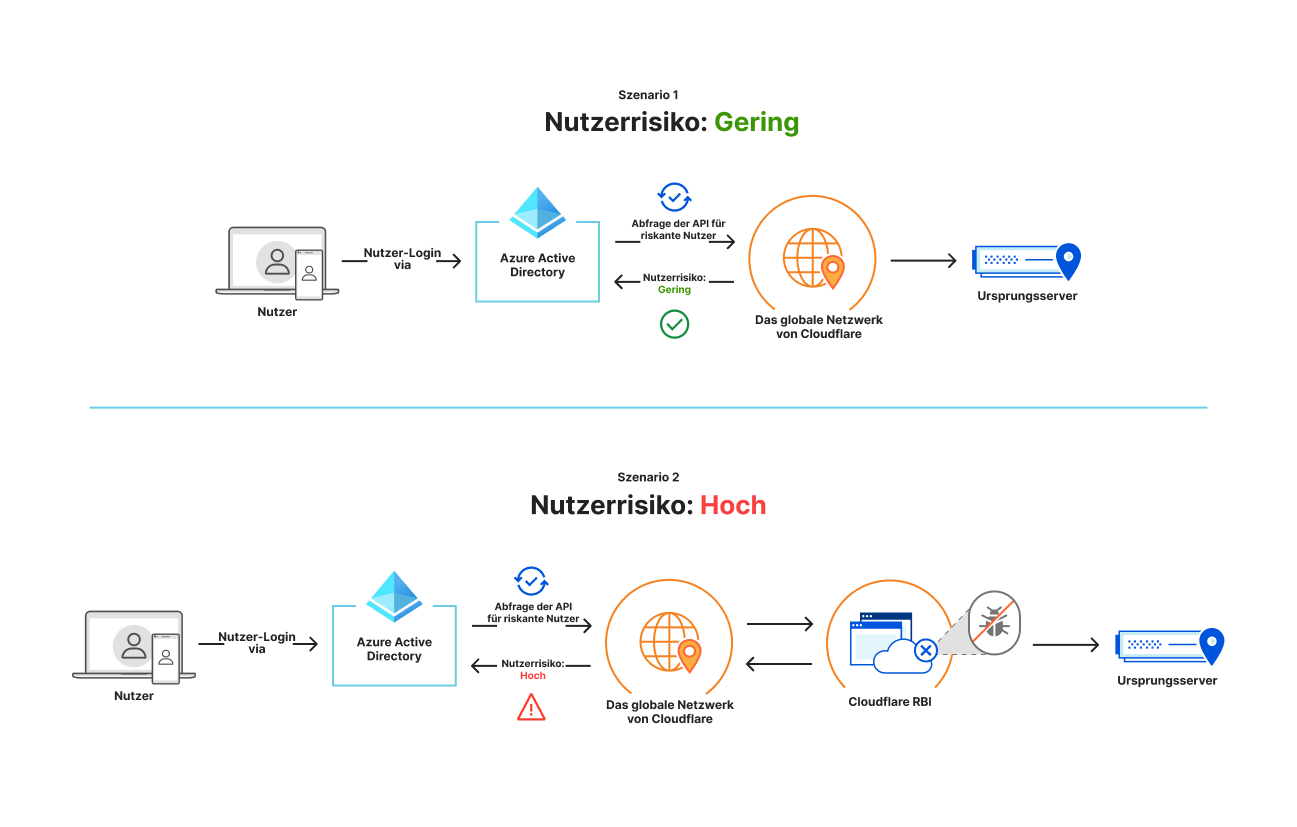

3. Isolierung riskanter Benutzer: Hilft gemeinsamen Kunden, eine zusätzliche Sicherheitsebene hinzuzufügen, indem sie Benutzer mit hohem Risiko (basierend auf AD-Signalen), wie z. B. Auftragnehmer, über browserisolierte Sitzungen mittels des RBI-Produkts von Cloudflare isolieren.

Azure AD klassifiziert Benutzer in Benutzer mit niedrigem, mittlerem und hohem Risiko, basierend auf vielen Datenpunkten, die es analysiert. Nutzer können aufgrund ihrer Aktivitäten von einer Risikogruppe in eine andere eingestuft werden. Benutzer können aufgrund vieler Faktoren als risikoreich eingestuft werden, z. B. aufgrund der Art ihrer Beschäftigung, d. h. Auftragnehmer, riskantes Anmeldeverhalten, Lecks in den Zugangsdaten usw. Obwohl diese Nutzer ein hohes Risiko darstellen, gibt es eine risikoarme Möglichkeit, den Zugang zu Ressourcen/Apps zu ermöglichen, während der Nutzer weiter evaluiert wird.

Wir unterstützen jetzt die Integration von Azure AD-Gruppen mit Browserisolierung von Cloudflare. Wenn die Risikostufe für einen Benutzer in Azure AD als „hoch“ eingestuft wird, verwenden wir dieses Signal, um seinen Datenverkehr mit unserer Azure AD-Integration automatisch zu isolieren. Dies bedeutet, dass ein Benutzer mit hohem Risiko über einen sicheren und isolierten Browser auf Ressourcen zugreifen kann. Wenn der Benutzer von der Risikostufe „hoch“ in die Risikostufe „niedrig“ wechselt, wechselt, unterliegt er nicht mehr der Richtlinie zur Isolierung, die für Benutzer mit hohem Risiko gilt.

4. Sichere gemeinsame Government Cloud-Kunden: Hilft Government Cloud-Kunden („Government Cloud Customers“ – „GCC“), eine bessere Sicherheit mit zentralisiertem Identitäts- und Zugriffsmanagement über Azure AD und eine zusätzliche Sicherheitsebene zu erreichen, indem sie mit dem globalen Netzwerk von Cloudflare verbunden werden, ohne dass sie sich dem gesamten Internet öffnen müssen.

Über das Secure Hybrid Access (SHA)-Programm werden Kunden der Government Cloud („GCC“) bald in der Lage sein, Azure AD mit Cloudflare Zero Trust zu integrieren und Regeln zu erstellen, die auf Benutzeridentität, Gruppenmitgliedschaft und Azure AD-Zugriffsrichtlinien basieren. Benutzer werden sich mit ihren Azure AD-Anmeldedaten authentifizieren und sich mit Cloudflare Access mit nur wenigen einfachen Schritten verbinden, indem sie Cloudflare Tunnel verwenden, das Anwendungen auf Microsoft Azure offenlegen kann.

„Die digitale Transformation hat ein neues Sicherheitsparadigma geschaffen, das dazu führt, dass Unternehmen die Einführung von Zero Trust beschleunigen. Die gemeinsame Lösung von Cloudflare Zero Trust und Azure Active Directory hat das Wachstum von Swiss Re gefördert, indem sie die Zero-Trust-Implementierung für unsere Mitarbeiter vereinfacht hat, sodass wir uns auf unser Kerngeschäft konzentrieren können. Die gemeinsame Lösung schafft mehr als ein SSO und ermöglicht unseren anpassungsfähigen Mitarbeitern einen reibungslosen, sicheren Zugriff auf Anwendungen von überall aus. Die gemeinsame Lösung bietet uns außerdem eine ganzheitliche Zero-Trust-Lösung, die Menschen, Geräte und Netzwerke umfasst.“

– Botond Szakács, Director, Swiss Re

„Ein Cloud-natives Zero-Trust-Sicherheitsmodell ist mittlerweile ein absolutes Muss, da Unternehmen immer mehr auf eine Cloud-first-Strategie setzen. Cloudflare und Microsoft haben gemeinsam robuste Produktintegrationen entwickelt, um CIO-Teams dabei zu unterstützen, Angriffe proaktiv zu verhindern, Richtlinien und Risiken dynamisch zu kontrollieren und die Automatisierung im Einklang mit den Best Practices von Zero Trust zu erhöhen.“

- Joy Chik, Präsidentin, Identität und Netzwerkzugang, Microsoft

JETZT TESTEN

Sie möchten mehr darüber erfahren, wie unsere Zero Trust-Produkte mit Azure Active Directory integriert werden? Werfen Sie einen Blick auf diese umfassende Referenzarchitektur, die Ihnen den Einstieg in die Zero Trust-Reise erleichtern kann, und fügen Sie dann bei Bedarf die oben genannten spezifischen Anwendungsfälle hinzu. Sehen Sie sich auch dieses gemeinsame Webinar mit Microsoft an, in dem unsere gemeinsame Zero Trust-Lösung vorgestellt wird und wie Sie damit beginnen können.

Was kommt als Nächstes?

Und das ist erst der Anfang. Wir wollen weiterhin innovativ sein und die gemeinsame Lösung von Cloudflare Zero Trust und Microsoft Security so gestalten, dass sie Ihre Probleme löst. Bitte geben Sie uns Feedback, was Sie sich von uns wünschen, während Sie diese gemeinsame Lösung weiter nutzen.