Ende 2021 lancierte Cloudflare das Security Center, eine einheitliche Lösung, die unsere Suite von Sicherheitsprodukten und einzigartigen Internetinformationen vereint. Es ermöglicht Sicherheitsteams, potenzielle Sicherheitsrisiken und Bedrohungen für ihre Organisationen schnell zu erkennen, ihre Angriffsfläche abzubilden und diese Risiken mit nur wenigen Klicks abzuschwächen. Zunächst konzentrierte sich das Security Center auf die Anwendungssicherheit, doch jetzt fügen wir wichtige Zero-Trust-Informationen hinzu, um seine Funktionen weiter auszubauen.

Wenn Ihre Marke beliebt und vertrauenswürdig ist, freuen sich Kunden und Interessenten auf die E-Mails, die Sie ihnen schicken. Stellen Sie sich nun vor, sie erhalten eine E-Mail von Ihnen: Sie zeigt Ihre Marke, der Betreff ist interessant, sie enthält einen Link, um sich für etwas Einzigartiges zu registrieren – wie könnten Ihre Kunden dieser Gelegenheit widerstehen?

Aber was, wenn diese E-Mail nicht von Ihnen stammt? Was, wenn der Klick auf den Link ein Scam ist, der zu Betrug oder Identitätsdiebstahl führt? Und was, wenn die Kunden glauben, dass Sie es waren? Die Wahrheit ist, dass selbst sicherheitsbewusste Menschen gelegentlich auf gut gemachte Spoof-E-Mails hereinfallen.

Das stellt für Ihr Unternehmen und Ihre Reputation ein Risiko dar. Ein Risiko, das Sie nicht eingehen wollen – niemand will das. Markenimitation ist für Unternehmen auf der ganzen Welt ein großes Problem. Genau darum haben wir DMARC Management entwickelt, das ab heute als Beta-Version verfügbar ist.

Mit DMARC Management haben Sie den vollen Überblick darüber, wer E-Mails in Ihrem Namen versendet. Sie können jede Quelle, die ein legitimer Absender für Ihre Domain ist, mit einem Klick genehmigen und dann Ihre DMARC-Richtlinie so einstellen, dass E-Mails von nicht genehmigten Kunden abgelehnt werden.

Wenn die Umfrageplattform, die Ihr Unternehmen verwendet, E-Mails von Ihrer Domain aus versendet, brauchen Sie sich keine Sorgen zu machen – Sie haben es ja so konfiguriert. Aber wenn ein unbekannter E-Mail-Dienst aus einem fernen Land E-Mails über Ihre Domain verschickt, kann das ziemlich beängstigend sein und Sie sollten sich darum kümmern. Sehen wir uns an, was Sie dann unternehmen können.

Mechanismen gegen Spoofing

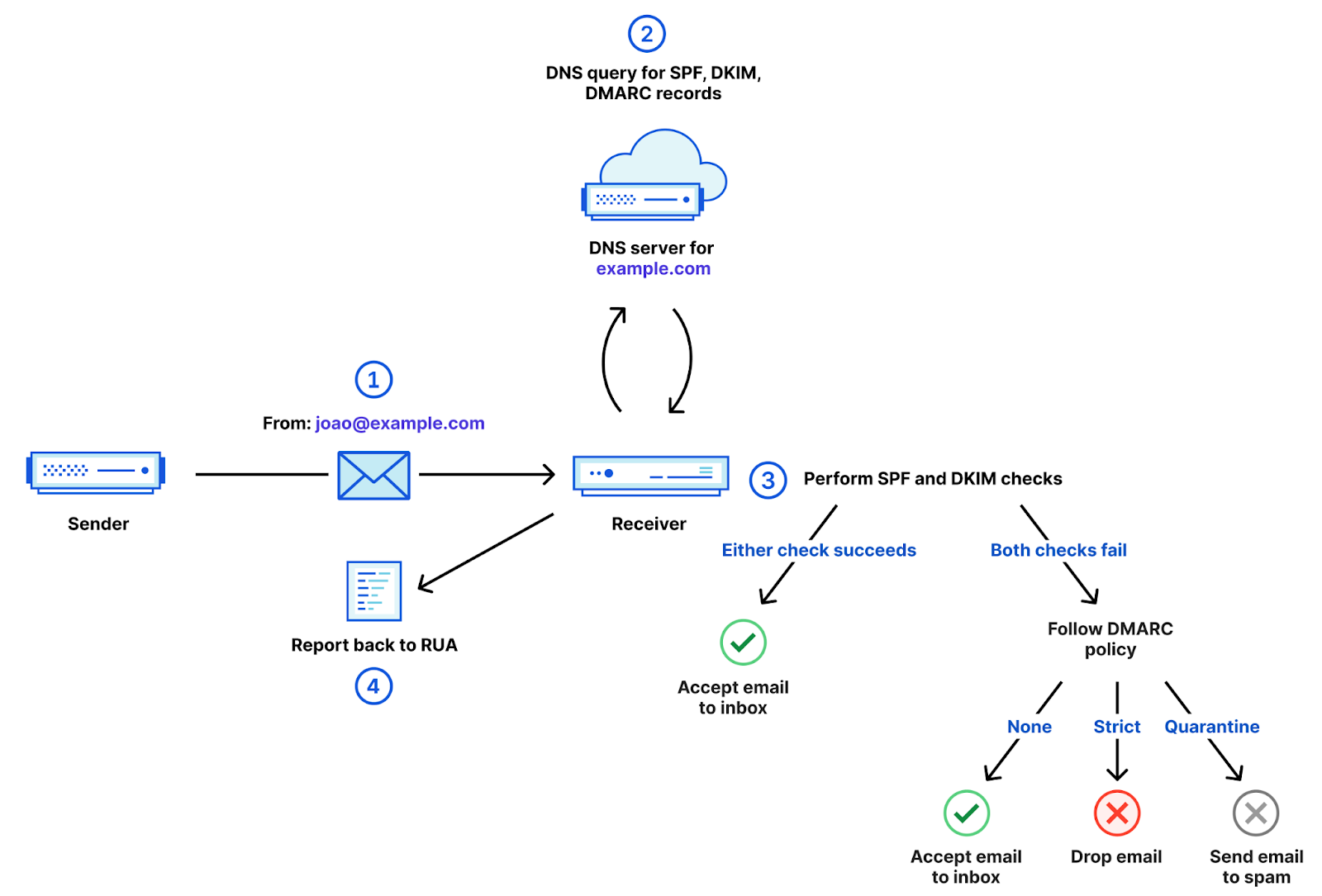

Sender Policy Framework (SPF), DomainKeys Identified Mail (DKIM) und Domain-based Message Authentication Reporting and Conformance (DMARC) sind drei gängige Methoden zur Authentifizierung von E-Mails. Zusammen eingesetzt verhindern sie, dass Spammer, Phisher und andere Unbefugte E-Mails im Namen einer fremden Domain versenden.

SPF ist eine Möglichkeit für eine Domain, alle Server aufzulisten, von denen das Unternehmen E-Mails versendet. Stellen Sie sich das wie ein öffentlich zugängliches Mitarbeiterverzeichnis vor, mit dessen Hilfe man feststellen kann, ob ein Mitarbeiter für ein Unternehmen arbeitet. SPF-Einträge listen alle IP-Adressen aller Server auf, die E-Mails von der Domain senden dürfen.

DKIM ermöglicht es Domaininhabern, E-Mails von ihrer Domain automatisch zu „signieren“. DKIM verwendet die Public Key-Kryptographie:

- Ein DKIM-Eintrag speichert den öffentlichen Schlüssel der Domain. Mailserver, die E-Mails von der Domain empfangen, können diesen Eintrag prüfen, um den öffentlichen Schlüssel zu erhalten.

- Der Absender hält den privaten Schlüssel geheim und signiert den Header der E-Mail mit diesem Schlüssel.

- Mailserver, die die E-Mail empfangen, können überprüfen, ob der private Schlüssel des Absenders verwendet wurde, indem sie den öffentlichen Schlüssel anwenden Dies garantiert auch, dass die E-Mail während der Übertragung nicht manipuliert wurde.

DMARC teilt einem empfangenden E-Mail-Server mit, was er nach der Auswertung der SPF- und DKIM-Ergebnisse tun soll. Die DMARC-Richtlinie einer Domain lässt sich auf verschiedene Weise festlegen: Sie kann Mailserver anweisen, alle E-Mails, die SPF oder DKIM (oder beides) nicht bestehen, unter Quarantäne zu stellen, und sie kann sie anweisen, solche E-Mails abzulehnen oder sie zuzustellen.

Es ist jedoch nicht einfach, SPF und DMARC zu konfigurieren und zu pflegen. Wenn Ihre Konfiguration zu streng ist, werden legitime E-Mails abgelehnt oder als Spam markiert. Wenn sie zu locker ist, könnte Ihre Domain für E-Mail-Spoofing missbraucht werden. Der Beweis dafür ist, dass diese Mechanismen zur Authentifizierung (SPF / DKIM / DMARC) seit über 10 Jahren existieren und es immer noch weniger als 6 Millionen aktive DMARC-Einträge gibt.

DMARC-Berichte können dabei helfen, und eine Komplettlösung wie DMARC Management reduziert den Aufwand für die Erstellung und Pflege einer korrekten Konfiguration.

DMARC-Berichte

Alle DMARC-konformen Mailbox-Anbieter unterstützen den Versand von DMARC-aggregierten Berichten an eine E-Mail-Adresse Ihrer Wahl. Diese Berichte listen die Dienste auf, die E-Mails von Ihrer Domain gesendet haben, sowie den Prozentsatz der Nachrichten, die DMARC, SPF und DKIM bestanden haben. Sie sind äußerst wichtig, da sie Administratoren die Informationen liefern, die sie benötigen, um zu entscheiden, wie sie ihre DMARC-Richtlinien anpassen können. So können Administratoren beispielsweise feststellen, ob ihre legitimen E-Mails SPF und DKIM nicht erfüllen oder ob ein Spammer versucht, illegale E-Mails zu versenden.

Aber Vorsicht: Sie sollten DMARC-Berichte wahrscheinlich nicht an eine von Menschen überwachte E-Mail-Adresse senden. Diese Berichte werden von praktisch allen E-Mail-Anbietern, an die Ihr Unternehmen Nachrichten sendet, in kürzester Zeit und im XML-Format übermittelt. In der Regel richten Administratoren die Berichte so ein, dass sie an einen Dienst wie unser DMARC Management gesendet werden, der sie in eine besser verdauliche Form bringt. Hinweis: Diese Berichte enthalten keine personenbezogenen Daten (PII).

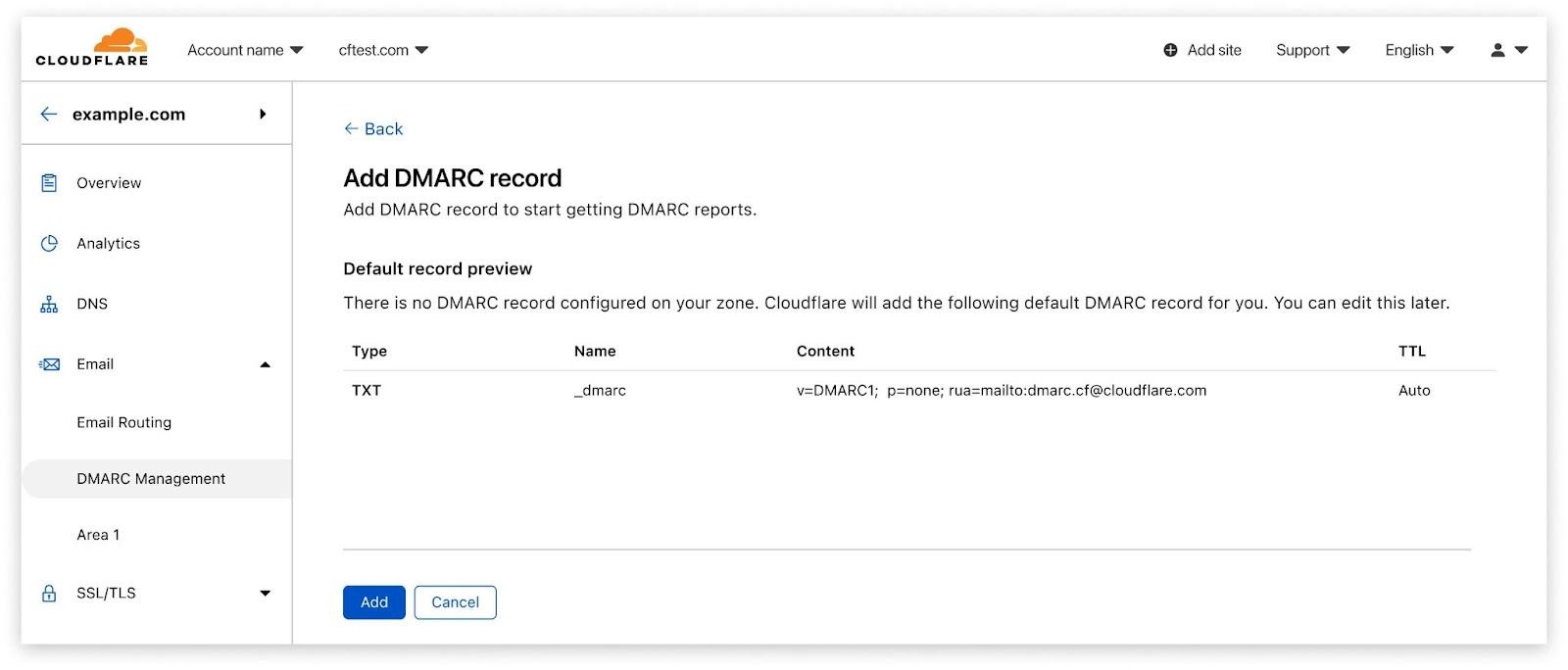

DMARC Management erstellt automatisch eine E-Mail-Adresse für diese Berichte und fügt den entsprechenden RUA-Eintrag zu Ihrem Cloudflare-DNS hinzu, um den Mailbox-Anbietern mitzuteilen, an wen sie die Berichte senden sollen. Und ja, wenn Sie es genau wissen möchten, diese E-Mail-Adressen werden mit Cloudflare E-Mail-Routing erstellt.

Hinweis: Heute ist Cloudflare DNS eine Voraussetzung für die DMARC Management.

Wenn Berichte bei dieser speziellen E-Mail-Adresse eingehen, werden sie von einem Worker verarbeitet, der die relevanten Daten extrahiert, analysiert und an unsere Analytics-Lösung weiterleitet. Und, Sie haben richtig geraten, das wird mit E-Mail-Versand über Workers implementiert. Sie können hier mehr über die technische Implementierung lesen.

Maßnahmen ergreifen

Jetzt, wo die Berichte eintreffen, können Sie die Daten prüfen und Maßnahmen ergreifen.

Hinweis: Es kann bis zu 24 Stunden dauern, bis die Mailbox-Anbieter mit dem Versand von Berichten beginnen und diese Analysen für Sie verfügbar sind.

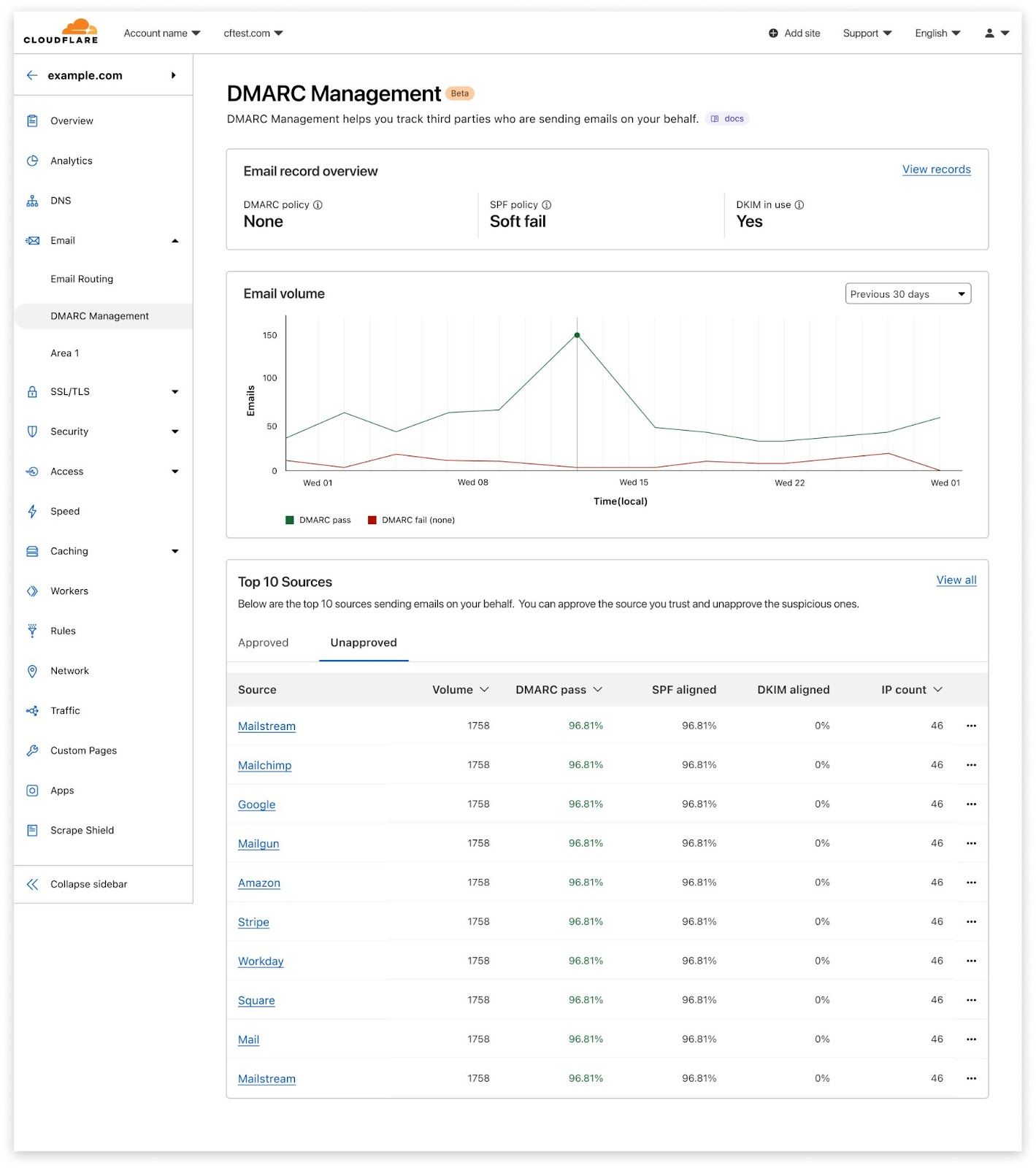

Oben in der DMARC Management haben Sie einen Überblick über die Konfiguration der ausgehenden Sicherheit für Ihre Domain, insbesondere DMARC, DKIM und SPF. Die DMARC Management wird bald auch Berichte über die Sicherheit eingehender E-Mails erstellen, einschließlich STARTTLS, MTA-STS, DANE und TLS.

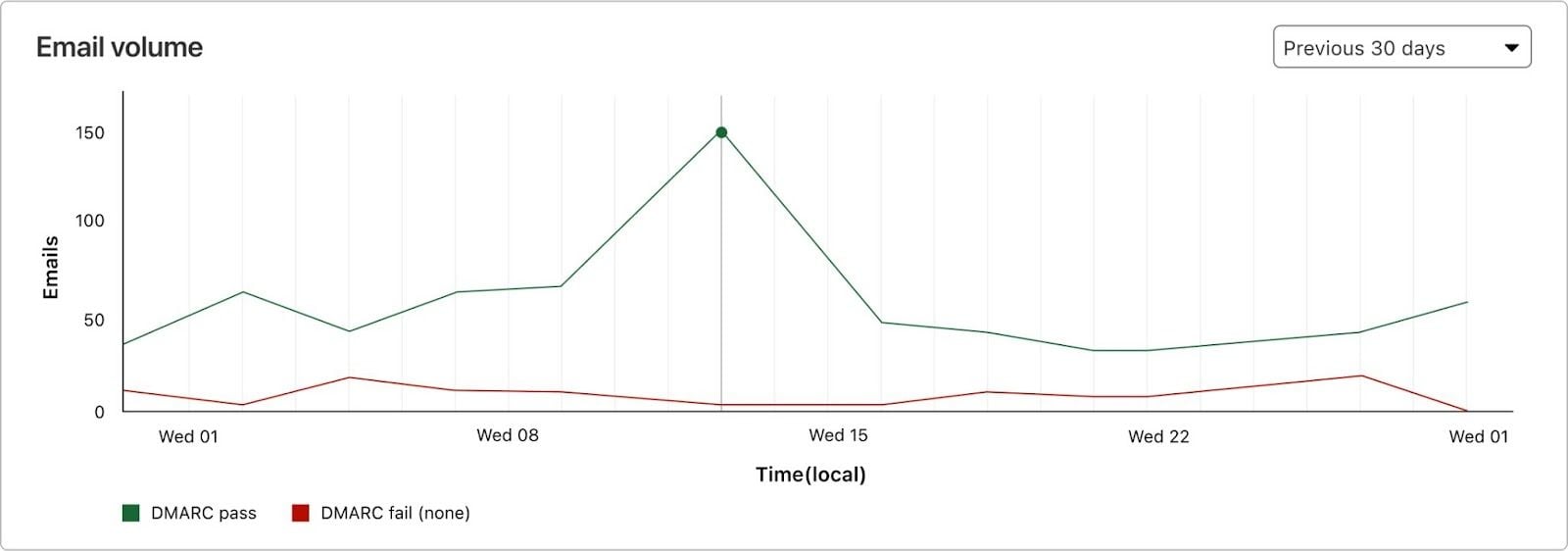

Der mittlere Abschnitt zeigt das E-Mail-Volumen im Laufe der Zeit, wobei die einzelnen Zeilen die E-Mails zeigen, die DMARC bestehen und die, die nicht bestehen.

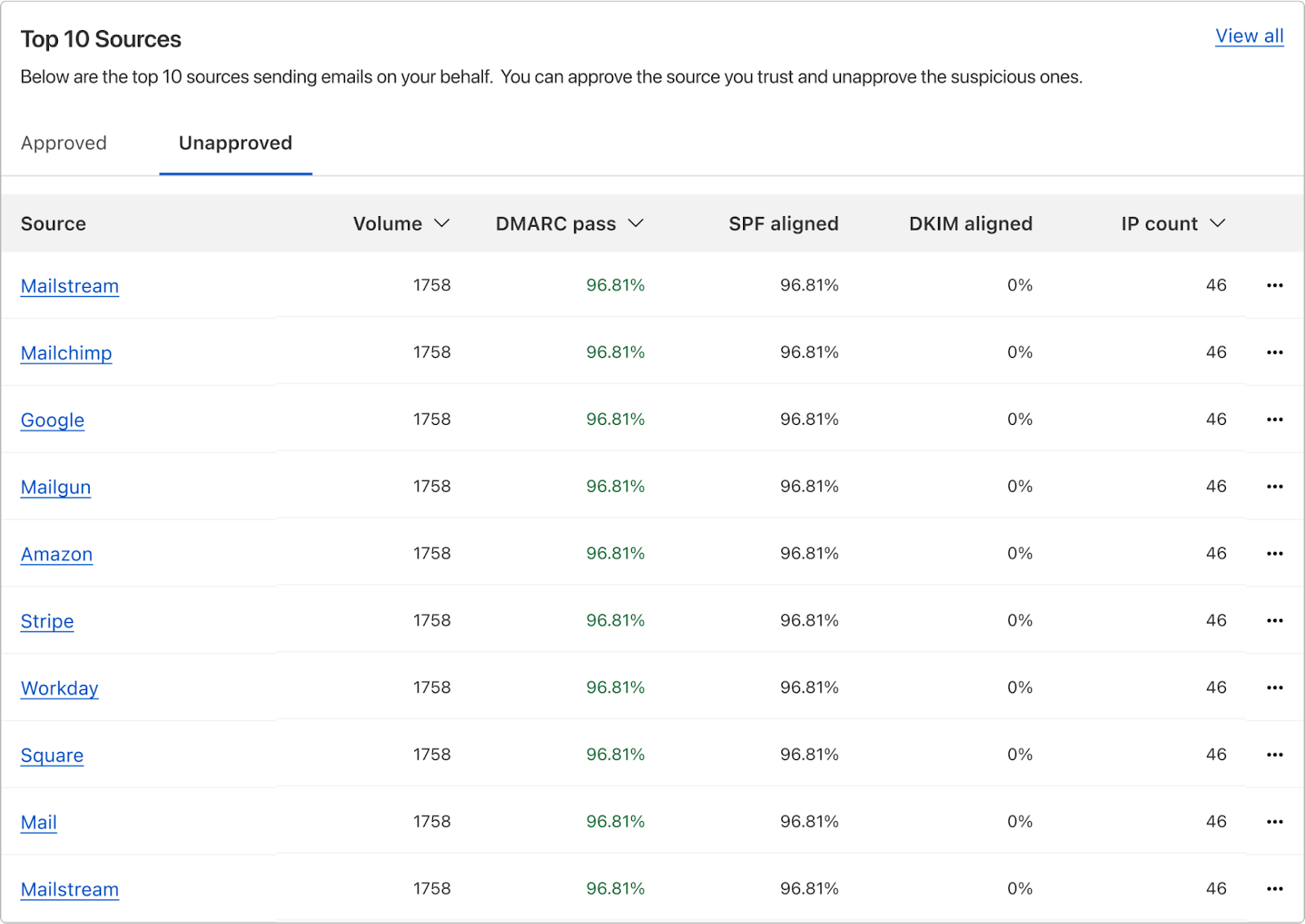

Unten finden Sie weitere Details wie die Anzahl der von jeder Quelle gesendeten E-Mails (gemäß den DMARC-Berichten) sowie die entsprechenden DMARC-, SPF- und DKIM-Statistiken. Sie können jede dieser Quellen genehmigen (d. h. in SPF aufnehmen), indem Sie auf „...“ klicken, und Sie können leicht Anwendungen erkennen, die DKIM nicht korrekt konfiguriert haben.

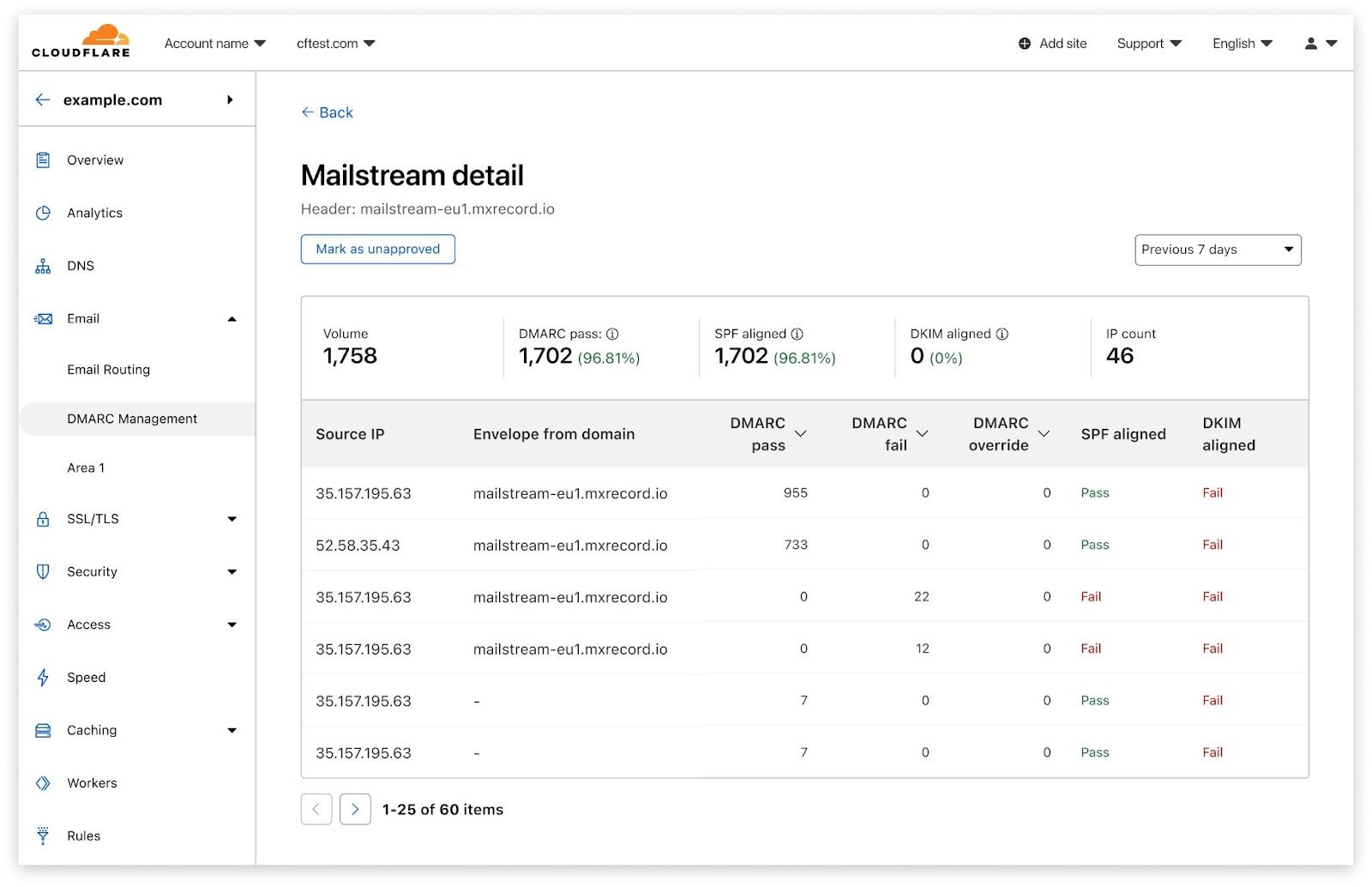

Wenn Sie auf eine beliebige Quelle klicken, erhalten Sie die gleichen DMARC-, SPF- und DKIM-Statistiken pro IP-Adresse dieser Quelle. So können Sie feststellen, ob es eine zusätzliche IP-Adresse gibt, die Sie beispielsweise in Ihren SPF-Eintrag aufnehmen müssen.

Die fehlgeschlagenen E-Mails sind diejenigen, bei denen Sie aktiv werden müssen. Sie müssen entweder genehmigt werden (was technisch gesehen bedeutet, dass sie in den SPF-Eintrag aufgenommen werden), wenn sie legitim sind, oder sie bleiben unbestätigt und werden vom empfangenden Server zurückgewiesen, wenn die DMARC-Richtlinie mit p=reject konfiguriert ist.

Das Ziel ist es, eine DMARC-Rückweisungsrichtlinie zu erreichen, aber Sie sollten eine solch restriktive Richtlinie erst dann anwenden, wenn Sie sicher sind, dass alle legitimen Versanddienste in SPF (und ggf. DKIM) berücksichtigt werden. Das kann ein paar Wochen dauern, je nach der Anzahl der Dienste, die von Ihrer Domain aus Nachrichten versenden, aber mit DMARC Management werden Sie schnell merken, wann Sie loslegen können.

Was sonst noch erforderlich ist

Sobald Sie alle autorisierten E-Mail-Absender (Quellen) genehmigt und DMARC für die Quarantäne oder Zurückweisung konfiguriert haben, haben Sie die Gewissheit, dass Ihre Marke und Ihr Unternehmen viel sicherer sind. Von da an ist die Überwachung Ihrer Liste der genehmigten Quellen ein sehr einfacher Vorgang, der Ihr Team nicht mehr als ein paar Minuten pro Monat in Anspruch nimmt. Wenn in Ihrem Unternehmen neue Anwendungen eingeführt werden, die E-Mails von Ihrer Domain aus versenden, sollten Sie die entsprechenden IP-Adressen proaktiv in Ihren SPF-Eintrag aufnehmen.

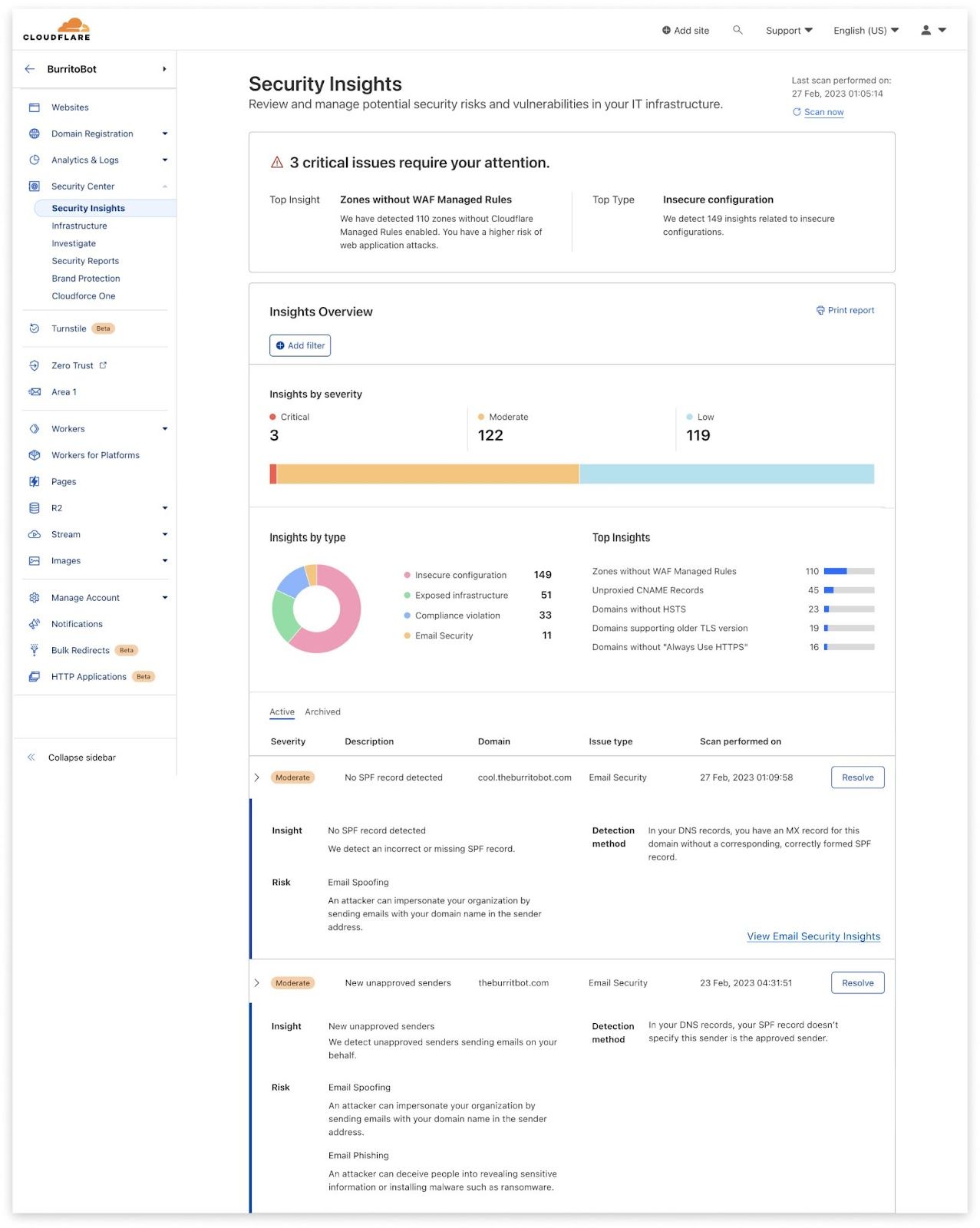

Aber auch wenn Sie das nicht tun, finden Sie in Ihrem Security Center auf der Registerkarte „Security Insights“ neben anderen wichtigen Sicherheitsproblemen, die Sie überprüfen und verwalten können, Hinweise auf neue, nicht zugelassene Absender.

Sie können auch alle paar Wochen die Liste der nicht genehmigten E-Mails auf DMARC Management überprüfen.

Wenn Sie sehen, dass ein legitimer Absender als nicht genehmigt angezeigt wird, wissen Sie, was zu tun ist: Klicken Sie auf „...“ und markieren Sie ihn als genehmigt!

Was als Nächstes kommt

DMARC Management setzt neue Maßstäbe für die E-Mail-Sicherheit, und das ist erst der Anfang.

Wir freuen uns, Sie über unsere Investitionen in Funktionen zu informieren, die unseren Kunden noch mehr Einblick in ihre Sicherheit geben. Als Nächstes werden wir die Sicherheitsanalysen des Cloud Access Security Broker (CASB) von Cloudflare mit dem Security Center verbinden.

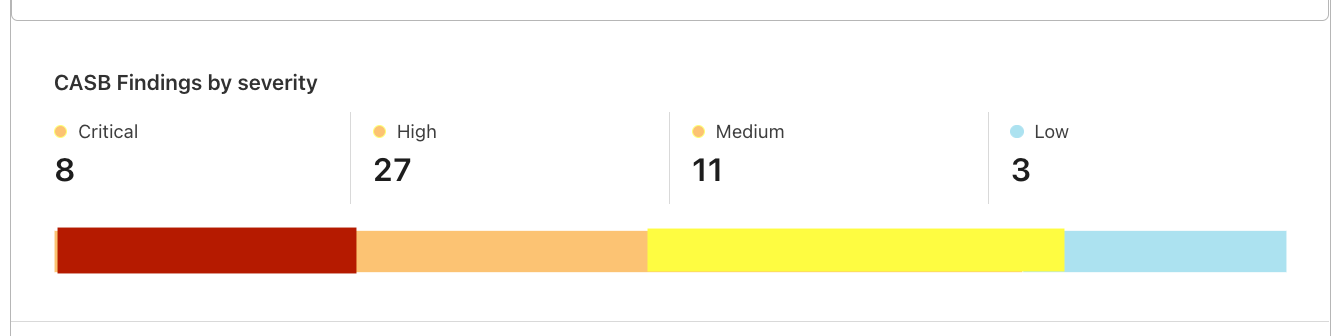

Diese Produktintegration bietet Kunden die Möglichkeit, den Status ihrer SaaS-Sicherheit auf einen Blick zu erfassen. Durch die Aufschlüsselung der CASB-Funde (oder der in beliebten SaaS-Anwendungen identifizierten Sicherheitsprobleme) nach Schweregrad, Zustand der SaaS-Integration und Anzahl der versteckten Probleme haben IT- und Sicherheitsadministratoren die Möglichkeit, den Status ihrer allgemeinen Sicherheitsfläche über eine einzige Schnittstelle zu erfassen.

In Kürze erhalten Sie weitere Neuigkeiten über CASB im Security Center. In der Zwischenzeit können Sie sich noch heute kostenlos auf der Warteliste für die Beta-Version von DMARC Management eintragen. Falls Sie dies noch nicht getan haben, empfehlen wir Ihnen auch, die Website von Cloudflare Area 1 zu besuchen und eine Analyse des Phishing-Risikos anzufordern, um zu verhindern, dass Phishing-, Spoof- und Spam-E-Mails in Ihre Umgebung gelangen.