Willkommen zum zweiten DDoS-Bedrohungsbericht des Jahres 2023. Distributed Denial of Service (DDoS)-Attacken sind Cyberangriffe, die darauf abzielen, Websites (und andere Arten von Internetpräsenzen) für legitime Nutzer unerreichbar zu machen. Dafür werden sie mit so viel Traffic bombardiert, dass sie diesen nicht mehr bewältigen können – ähnlich wie ein Autofahrer, der auf dem Weg zum Supermarkt im Stau steckt.

Wir beobachten viele DDoS-Angriffe unterschiedlichster Art und Umfangs, und unser Netzwerk ist eines der größten der Welt, das sich über mehr als 300 Städte in über 100 Ländern erstreckt. Über dieses Netzwerk werden in Spitzenzeiten über 63 Millionen HTTP-Anfragen pro Sekunde und täglich über 2 Billionen DNS-Anfragen abgewickelt. Diese gewaltige Datenmenge verleiht uns eine einzigartige Perspektive, die es uns erlaubt, der Community aufschlussreiche DDoS-Trends aufzuzeigen.

Unseren regelmäßigen Lesern wird vielleicht eine Änderung im Layout dieses Berichts auffallen. Früher sind wir bei der Darstellung unserer Erkenntnisse zu DDoS-Angriffen und der diesbezüglichen Trends einem festen Muster gefolgt. Da sich die DDoS-Bedrohungslandschaft aber verändert hat und die Angriffe immer mächtiger und ausgeklügelter geworden sind, war es unserer Meinung nach an der Zeit, unsere Ergebnisse auf neue Art zu präsentieren. Deshalb beginnen wir mit einem kurzen allgemeinen Überblick und gehen dann auf die wichtigsten Veränderungen ein, die wir im Bereich DDoS-Angriffe registrieren.

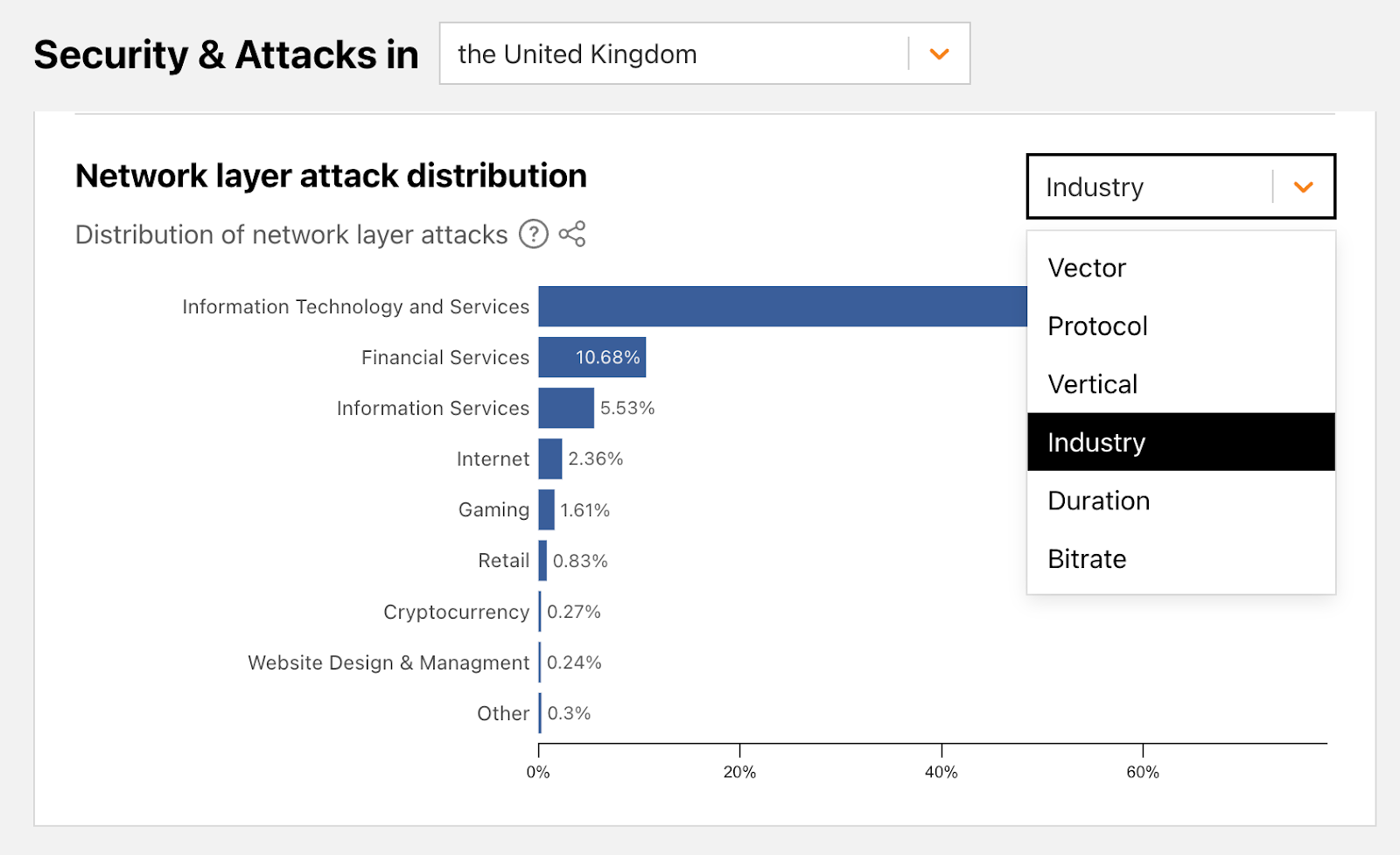

Zur Erinnerung: Eine interaktive Version dieses Berichts ist auch bei Cloudflare Radar verfügbar. Außerdem haben wir eine neue interaktive Komponente hinzugefügt, mit der Sie Angriffsaktivitäten in den einzelnen Ländern und Weltregionen genauer untersuchen können.

Die DDoS-Landschaft: ein Blick auf allgemeine Muster

Das zweite Quartal 2023 war durch gut durchdachte, maßgeschneiderte und anhaltende Wellen von DDoS-Angriffskampagnen an verschiedenen Fronten gekennzeichnet. Dazu zählten:

- Mehrere gegen westliche Websites gerichtete DDoS-Offensiven, die von den prorussischen Hacktivisten-Gruppen REvil, Killnet und Anonymous Sudan orchestriert wurden.

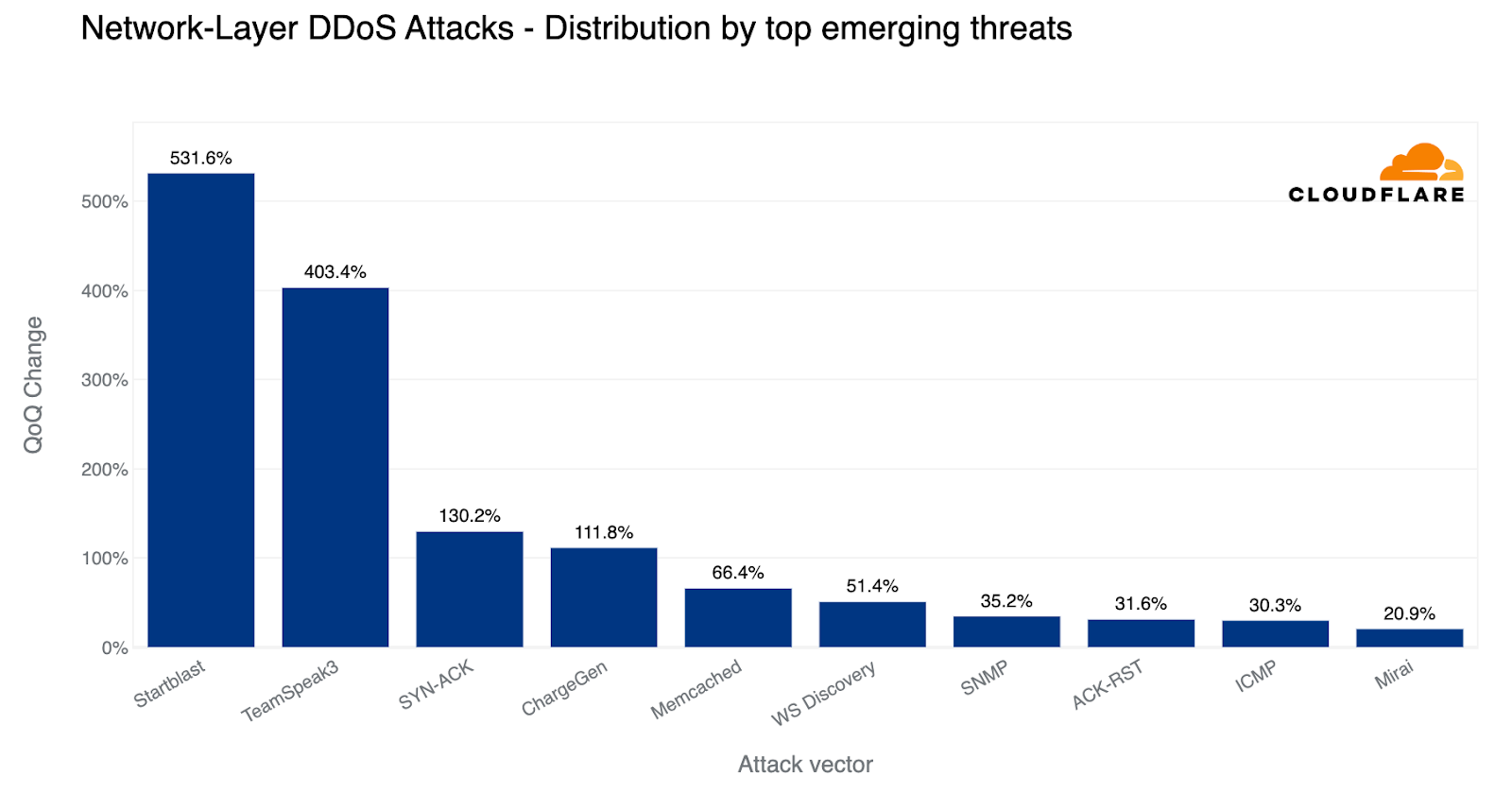

- Eine Zunahme von absichtlich herbeigeführten und gezielten DNS-Angriffen sowie ein 532 %iger Anstieg von DDoS-Angriffen unter Ausnutzung der Mitel-Schwachstelle (CVE-2022-26143). Cloudflare hat im vergangenen Jahr zur Offenlegung dieser Zero-Day-Sicherheitslücke beigetragen.

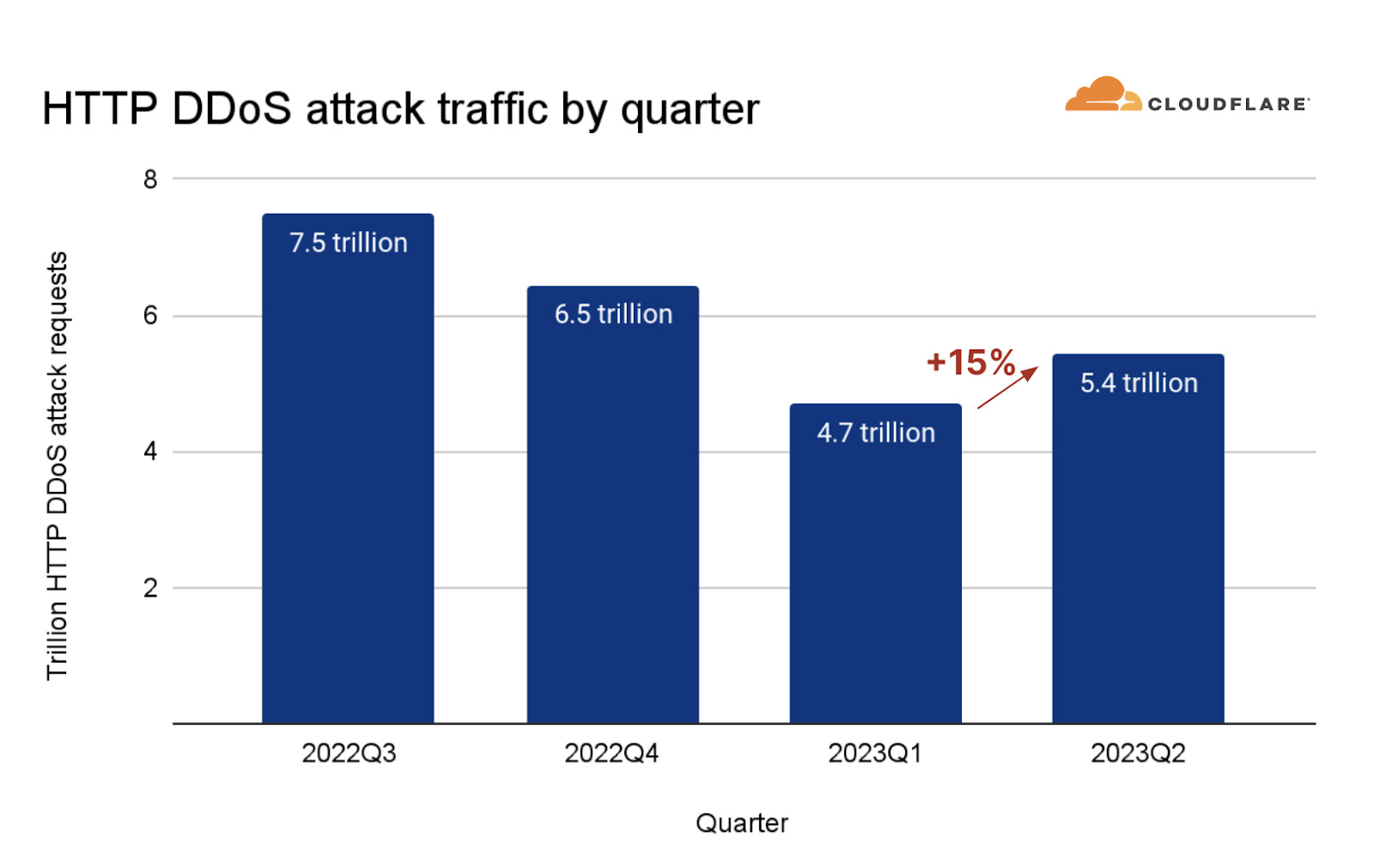

- Angriffe auf Kryptowährungsfirmen haben sich um 600 % erhöht, während ein allgemeiner Anstieg von 15 % bei HTTP-DDoS-Angriffen zu verzeichnen war. Bei diesen Attacken haben wir eine alarmierende Eskalation bei der Raffinesse der Angriffe festgestellt, auf die wir noch näher eingehen werden.

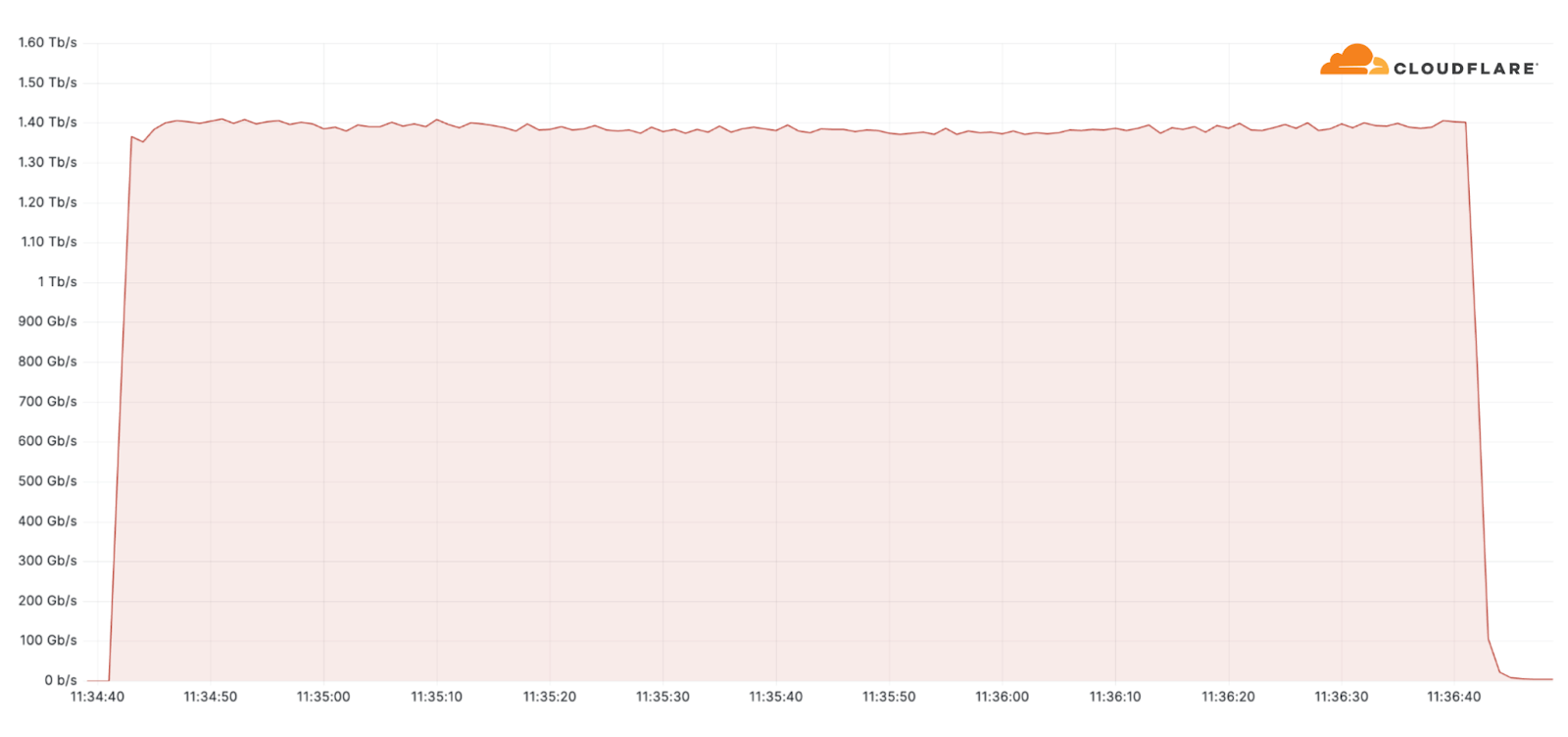

Einer der größten Angriffe in diesem Quartal war ein ACK-Flood-DDoS-Angriff, der von einer Mirai-Variante eines Botnets mit etwa 11.000 IP-Adressen ausging. Ziel der Attacke, die ihren Höhepunkt bei 1,4 Terabit pro Sekunde (Tbit/s) erreichte, war ein US-Internetdienst. Sie wurde von den Cloudflare-Systemen automatisch erkannt und abgewehrt.

Zwar weisen die übergeordneten Zahlen auf eine Zunahme der Gesamtdauer der Angriffe hin, doch die meisten Attacken sind von kurzer Dauer. Auch dieser war nach nur zwei Minuten vorbei. Generell ist jedoch festzustellen, dass die Zahl der Angriffe, die mehr als drei Stunden anhalten, im Quartalsvergleich um 103 % gestiegen ist.

Nachdem wir die Lage grob umrissen haben, möchten wir nun die von uns in der DDoS-Bedrohungslandschaft beobachteten Veränderungen näher beleuchten.

Hacktivisten-Allianz mit dem Namen „Darknet Parliament“ nimmt westliche Banken und das SWIFT-Netzwerk ins Visier

Am 14. Juni haben die prorussischen Hacktivisten-Gruppen Killnet, eine Wiederbelebung von REvil und Anonymous Sudan bekannt, dass sie sich zusammengeschlossen haben, um „massive“ Cyberangriffe auf das westliche Finanzsystem durchzuführen. Dazu zählen europäische und US-amerikanische Banken und des US Federal Reserve System. Das Kollektiv mit dem Namen „Darknet Parliament“ erklärte, sein erstes Ziel sei es, SWIFT (Society for Worldwide Interbank Financial Telecommunication) lahmzulegen. Ein erfolgreicher DDoS-Angriff auf SWIFT könnte schwerwiegende Folgen haben, da es sich dabei um den für Finanzinstitute wichtigsten Dienst zur Abwicklung globaler Finanztransaktionen handelt.

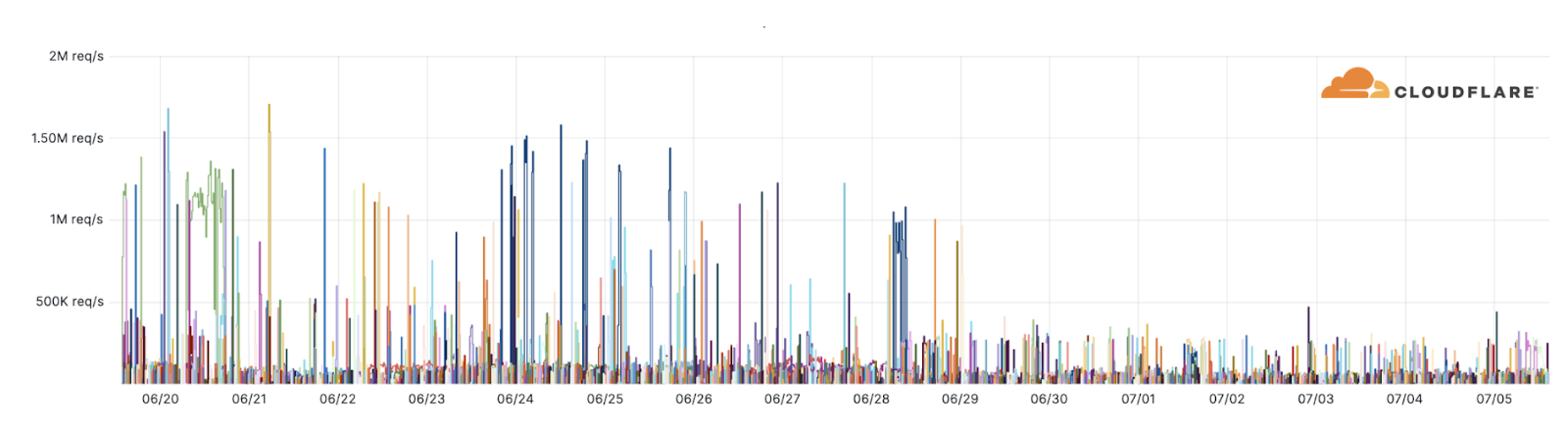

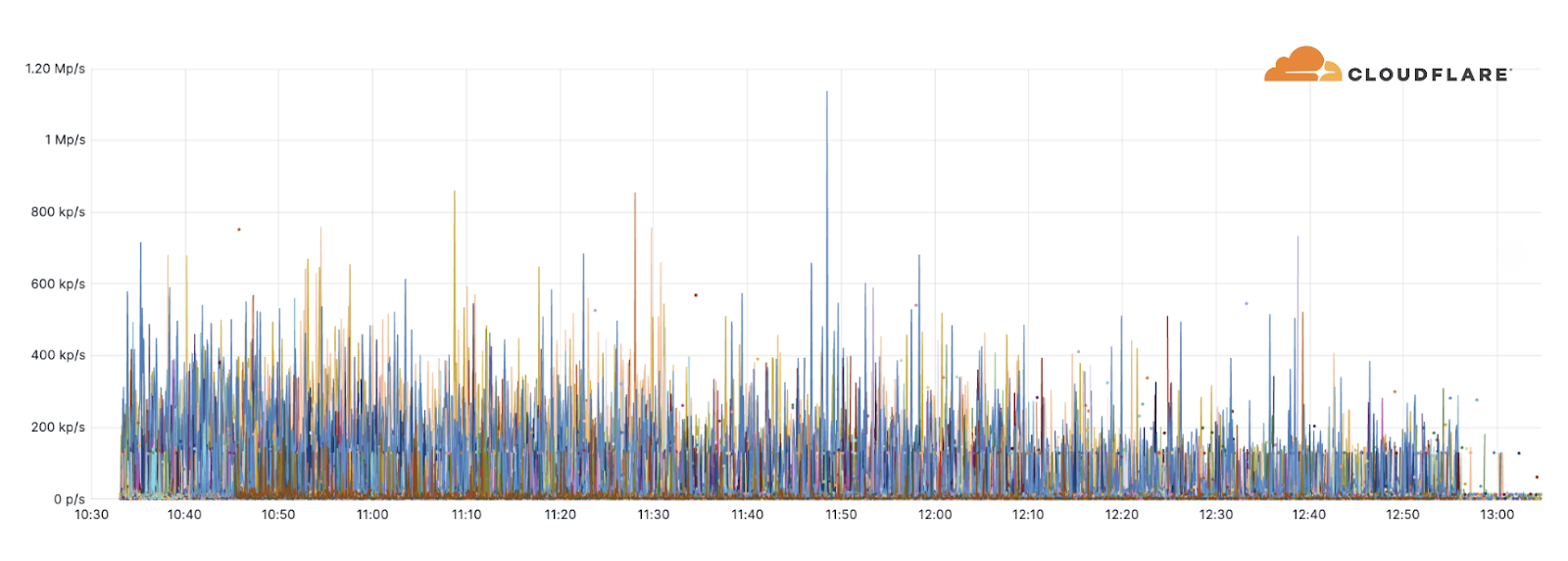

Abgesehen von einer Handvoll bekannt gewordener Ereignisse wie dem Ausfall bei Microsoft, über den in den Medien berichtet wurde, haben wir keine neuen DDoS-Angriffe oder Störungen beobachtet, die auf unsere Kunden abzielten oder von denen diese betroffen waren. Unsere Systeme haben die mit dieser Kampagne verbundenen Attacken automatisch erkannt und abgewehrt. In den letzten Wochen wurden bis zu 10.000 dieser DDoS-Angriffe von „Darknet Parlament“ auf durch Cloudflare geschützte Websites gestartet (siehe untenstehende Grafik).

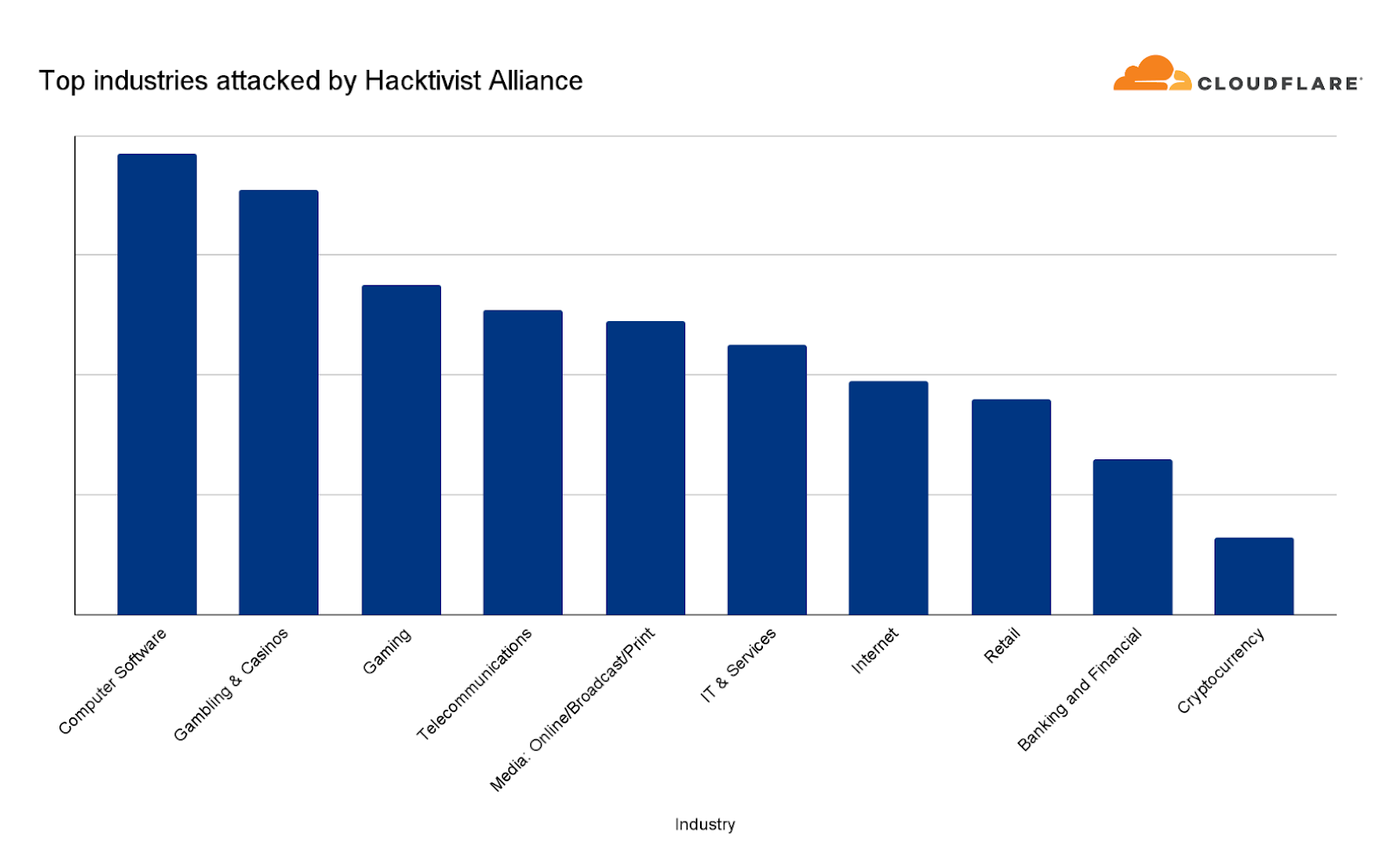

Trotz der Aussagen der Hacktivisten waren Banken und Finanzdienstleister nur die am neunthäufigsten angegriffene Branche – basierend auf den Angriffen auf unsere Kunden, die wir im Rahmen dieser Kampagne verzeichnet haben.

Die am häufigsten angegriffenen Sektoren waren der Bereich Computersoftware, das Glücksspiel- und Casino-Segment sowie die Gaming-Branche. An vierter und fünfter Stelle folgten Telekommunikations- und Medienunternehmen. Insgesamt erreichte der größte Angriff, den wir in dieser Kampagne registrierten, einen Spitzenwert von 1,7 Millionen Anfragen pro Sekunde. Der Durchschnitt lag bei 65.000 Anfragen pro Sekunde.

Zum Vergleich: Anfang dieses Jahres haben wir den größten Angriff in der Geschichte mit 71 Millionen Anfragen pro Sekunde abgewehrt. Diese Angriffe waren also für Cloudflare-Verhältnisse sehr klein, aber nicht unbedingt für eine durchschnittliche Website. Daher sollte das Schadenspotenzial bei ungeschützten oder suboptimal konfigurierten Websites nicht unterschätzt werden.

Raffinierte HTTP-DDoS-Angriffe

Ein HTTP-DDoS-Angriff ist eine DDoS-Attacke über das Hypertext Transfer Protocol (HTTP). Sie zielt auf HTTP-Internetpräsenzen wie Websites und API-Gateways ab. Im vergangenen Quartal haben die HTTP-DDoS-Angriffe im Vergleich zum Vorjahresviertel um 15 % zugelegt, während sie im Jahresvergleich um 35 % gesunken sind.

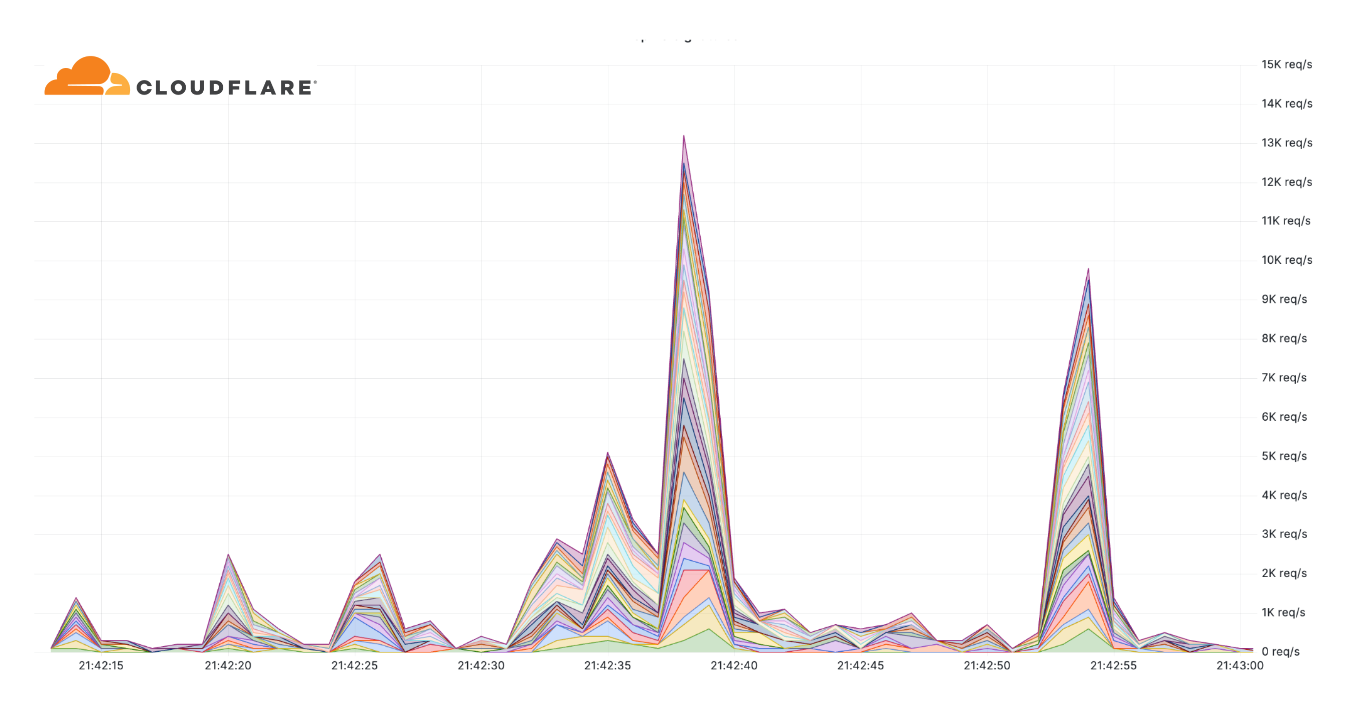

Darüber hinaus haben wir in den letzten Monaten einen alarmierenden Anstieg von hochgradig zufälligen und ausgeklügelten HTTP-DDoS-Angriffen beobachtet. Es hat den Anschein, als ob die betreffenden Bedrohungsakteure die Angriffe absichtlich so aufgebaut haben, dass sie versuchen, Abwehrsysteme zu überwinden, indem sie das Verhalten des Browsers sehr genau imitieren. In einigen Fällen geschieht das durch die Einführung eines hohen Grads an Zufälligkeit bei verschiedenen Präsenzen wie Benutzeragenten und JA3-Fingerprints, um nur einige zu nennen. Ein Beispiel für einen solchen Angriff ist unten dargestellt, wobei jede Farbe für ein anderes Randomisierungsmerkmal steht.

Bei vielen dieser Attacken scheinen die Bedrohungsakteure außerdem zu versuchen, ihre Angriffsrate pro Sekunde relativ niedrig zu halten, um eine Entdeckung zu vermeiden und sich im legitimen Traffic zu verstecken.

Dieses Niveau an Raffinesse wurde bisher mit staatlichen und staatlich geförderten Bedrohungsakteuren in Verbindung gebracht. Es hat den Anschein, als ob nun auch Cyberkriminelle über diese Fähigkeiten verfügen. Ihre Aktionen haben sich bereits gegen prominente Firmen wie einen großen VoIP-Anbieter, ein führendes Halbleiterunternehmen und einen bedeutenden Zahlungs- und Kreditkartenanbieter gerichtet, um nur einige zu nennen.

Der Schutz von Websites vor ausgeklügelten HTTP-DDoS-Angriffen erfordert eine intelligente, automatisierte und schnelle Abwehr, die Bedrohungsdaten, Traffic-Profile und maschinelles Lernen/statistische Analysen nutzt, um Angriffs- von Nutzer-generiertem Traffic zu unterscheiden. Darüber hinaus kann sogar eine Erhöhung des Caching dort, wo dies möglich ist, zur Verringerung des Risikos beitragen, dass sich der Angriffstraffic auf Ihren Ursprungsserver auswirkt. Hier erfahren Sie mehr über bewährte Verfahren zum Schutz vor DDoS-Angriffen.

DNS-Laundering-DDoS-Angriffe

Das Domain Name System (DNS) dient als das Telefonbuch des Internets. DNS hilft bei der Übersetzung der menschenfreundlichen Website-Adresse (z. B. www.cloudflare.com) in eine maschinenfreundliche IP-Adresse (z. B. 104.16.124.96). Durch die Störung von DNS-Servern beeinträchtigen Angreifer die Fähigkeit der Rechner, eine Verbindung zu einer Website herzustellen. Dadurch wird die Website für die Nutzer unerreichbar.

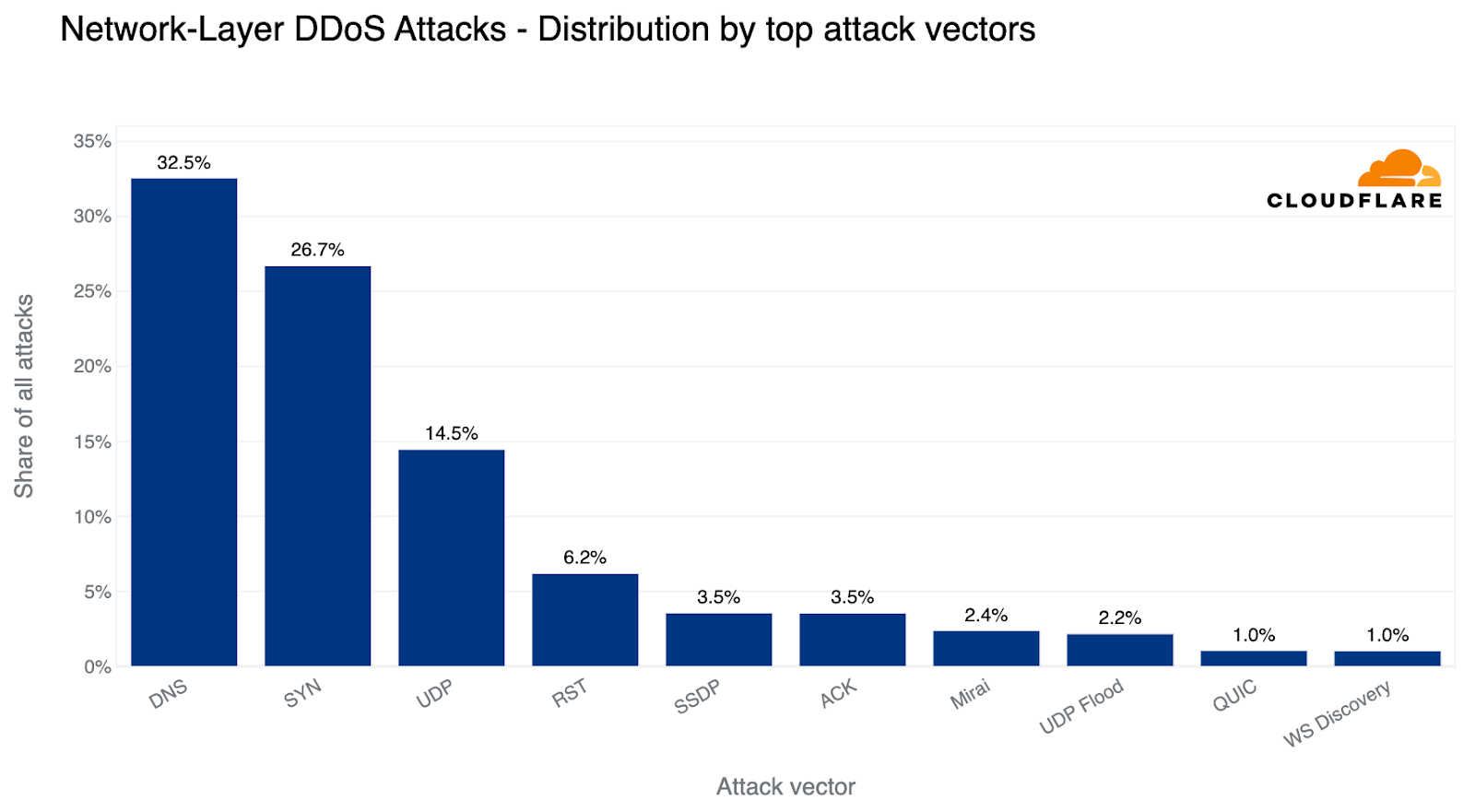

Im vergangenen Quartal waren DNS-basierte DDoS-Angriffe der häufigste Angriffsvektor – 32 % aller DDoS-Angriffe erfolgten über das DNS-Protokoll. Eine der besorgniserregendsten Angriffsarten, bei der wir eine Zunahme registrieren, ist die DNS-Laundering-Attacke. Diese kann Unternehmen, die ihre eigenen autoritativen DNS-Server betreiben, vor große Herausforderungen stellen.

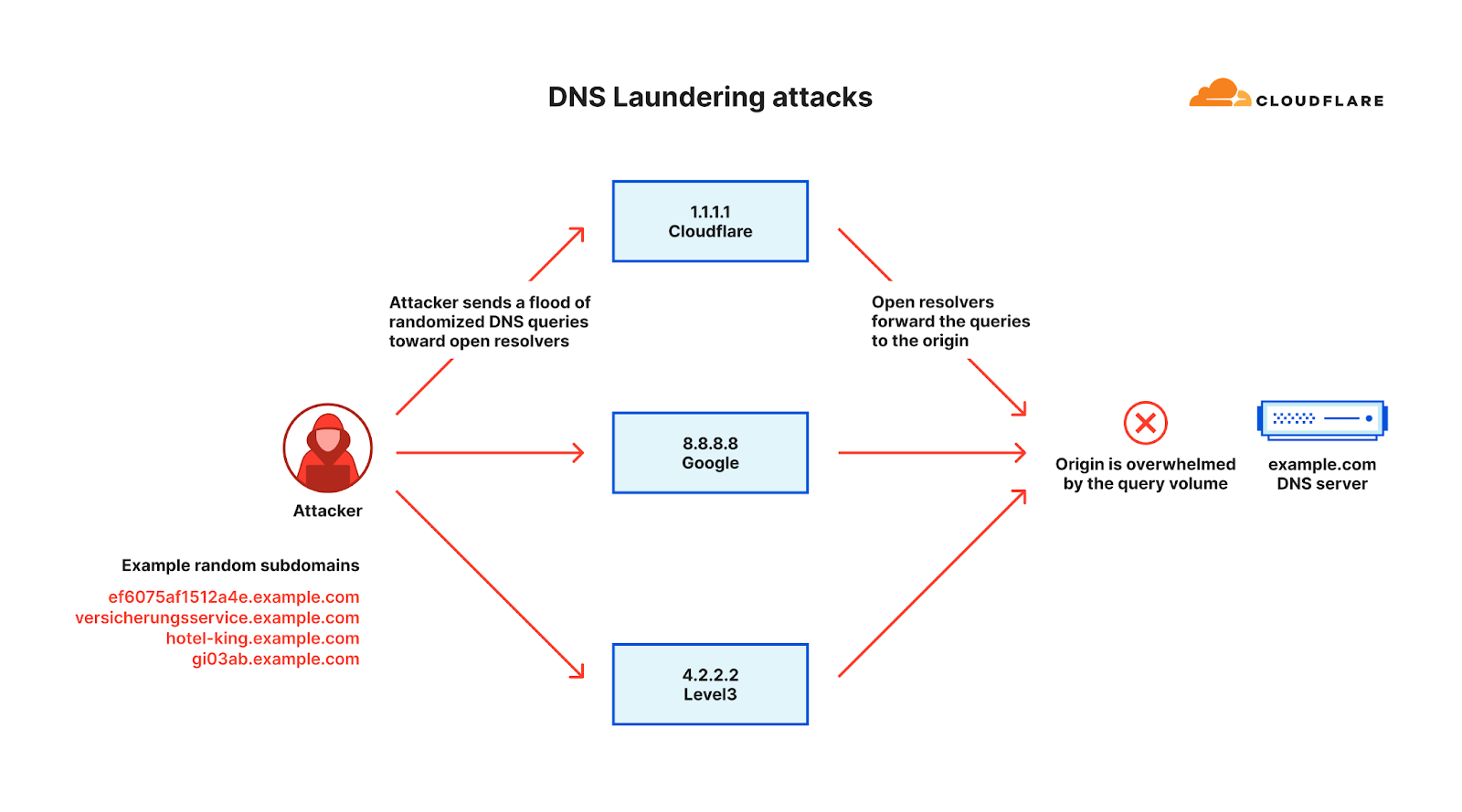

Der Begriff „Laundering“ bei DNS-Laundering-Angriffen bezieht sich auf die Analogie zur Geldwäsche. Diese ziel darauf ab, illegal erworbenes Geld, oft als „schmutziges Geld“ bezeichnet, als legal erscheinen zu lassen. Im DDoS-Kontext ist ein DNS-Laundering-Angriff der Vorgang, bei dem bösartiger Datenverkehr als guter, legitimer Traffic erscheint, indem er über seriöse rekursive DNS-Resolver „gewaschen“ wird.

Bei einem DNS-Laundering-Angriff fragt der Bedrohungsakteur Subdomains einer Domain ab, die vom DNS-Server des Opfers verwaltet wird. Das Präfix, das die Subdomain definiert, ist zufällig und wird bei einem solchen Angriff nie mehr als ein- oder zweimal verwendet. Rekursive DNS-Server haben aufgrund der Randomisierung nie eine Antwort im Cache und müssen die Anfrage an den autoritativen DNS-Server des Opfers weiterleiten. Der autoritative DNS-Server wird dann mit so vielen Anfragen bombardiert, dass er legitime Anfragen irgendwann nicht mehr bearbeiten kann oder sogar ganz zusammenbricht.

Die DNS-Administratoren können die Quellen des Angriffs nicht sperren, weil dazu seriöse rekursive DNS-Server wie 8.8.8.8 von Google und 1.1.1.1 von Clouflare gehören. Sie können auch nicht alle Anfragen an die angegriffene Domain blockieren, da es sich um eine gültige Domain handelt, die sie für legitime Anfragen offen halten wollen.

Aufgrund der erläuterten Faktoren ist es sehr schwierig, legitime Abfragen von bösartigen zu unterscheiden. Ein großes asiatisches Finanzinstitut und ein nordamerikanischer DNS-Anbieter gehören zu den jüngsten Opfern solcher Angriffe. Ein Beispiel für einen solchen Angriff finden Sie unten.

Ähnlich wie bei den für HTTP-Anwendungen beschriebenen Abwehrstrategien ist auch für den Schutz von DNS-Servern ein präziser, schneller und automatisierter Ansatz erforderlich. Der Einsatz eines verwalteten DNS-Diensts oder eines DNS-Reverse-Proxy wie dem von Cloudflare kann helfen, den Angriffstraffic zu absorbieren und abzuwehren. Für die ausgefeilteren DNS-Angriffe ist eine intelligentere Lösung erforderlich, die statistische Analysen historischer Daten nutzt, um legitime und Angriffs-basierte Anfragen auseinander zu halten.

Virtual Machine Botnets auf dem Vormarsch

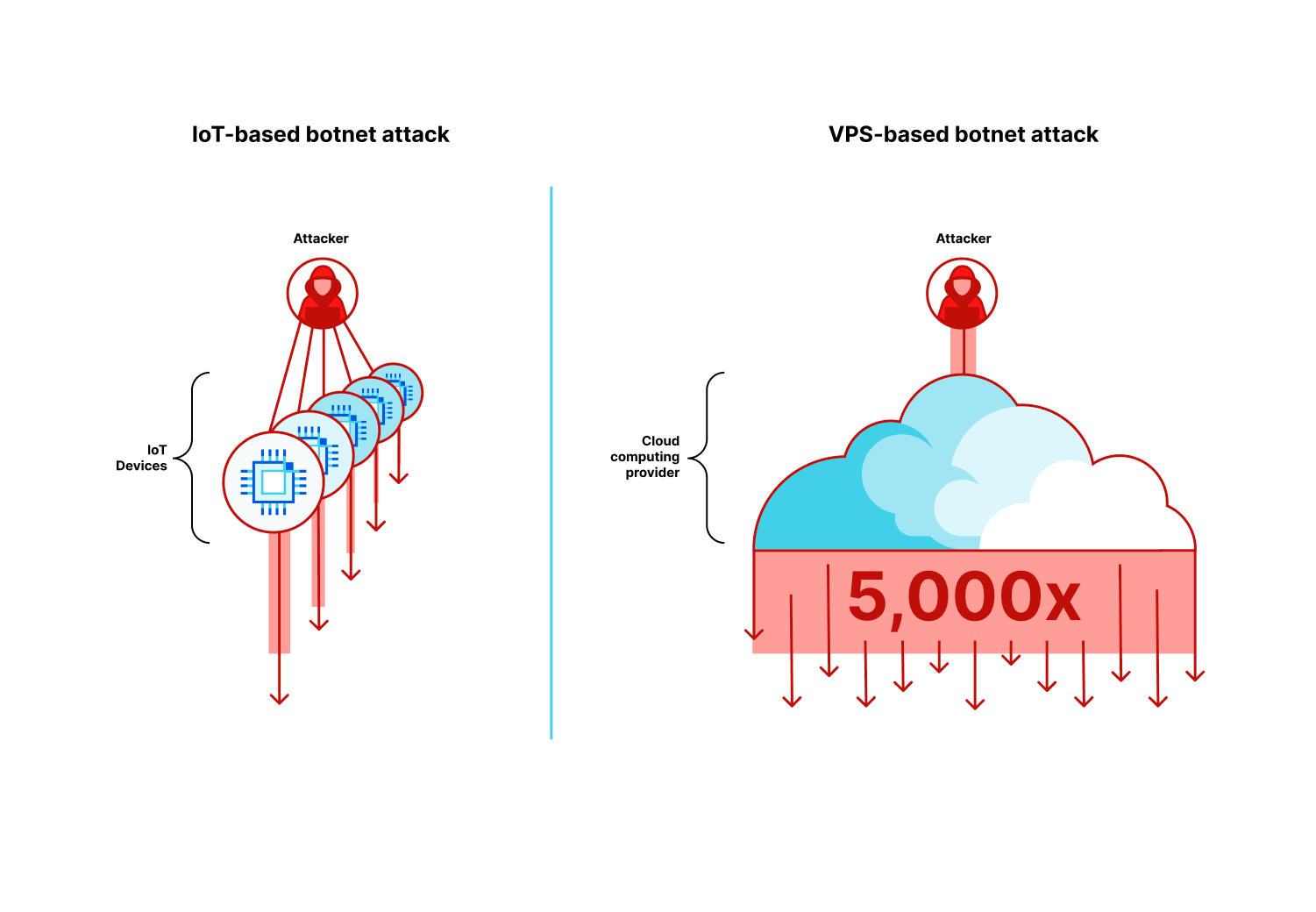

Wie wir bereits berichtet haben, sind wir Zeugen einer Weiterentwicklung der Botnet-DNA. Die Ära der VM-basierten DDoS-Botnets ist angebrochen und mit ihr haben hypervolumetrische DDoS-Angriffe Einzug gehalten. Diese Botnets bestehen nicht aus Geräten aus dem Internet der Dinge (Internet of Things – IoT), sondern aus virtuellen Maschinen (VM) oder Virtual Private Servern (VPS), was sie sehr viel leistungsfähiger macht: Sie können bis zu 5.000 Mal durchschlagender sein.

Aufgrund der Rechen- und Bandbreitenressourcen, die diesen VM-basierten Botnets zur Verfügung stehen, können sie im Vergleich zu IoT-basierten Botnets hypervolumetrische Angriffe mit einer viel kleineren Menge an Geräten durchführen.

Diese Botnetze haben einen der größten jemals erfassten DDoS-Angriffe ausgeführt, wozu der DDoS-Angriff mit 71 Millionen Anfragen pro Sekunde zählt. Mehrere Unternehmen, darunter ein branchenführender Anbieter von Gaming-Plattformen, wurden bereits von dieser neuen Generation von Botnets angegriffen.

Zur Bekämpfung dieser neuen Botnets hat Cloudflare proaktiv mit führenden Anbietern von Cloud-Computing zusammengearbeitet. Dank des schnellen und engagierten Handelns dieser Anbieter konnten wichtige Komponenten dieser Botnetze neutralisiert werden. Seit diesem Eingreifen haben wir keine weiteren hypervolumetrischen Angriffe mehr beobachtet, was die Wirksamkeit unserer Kooperation belegt.

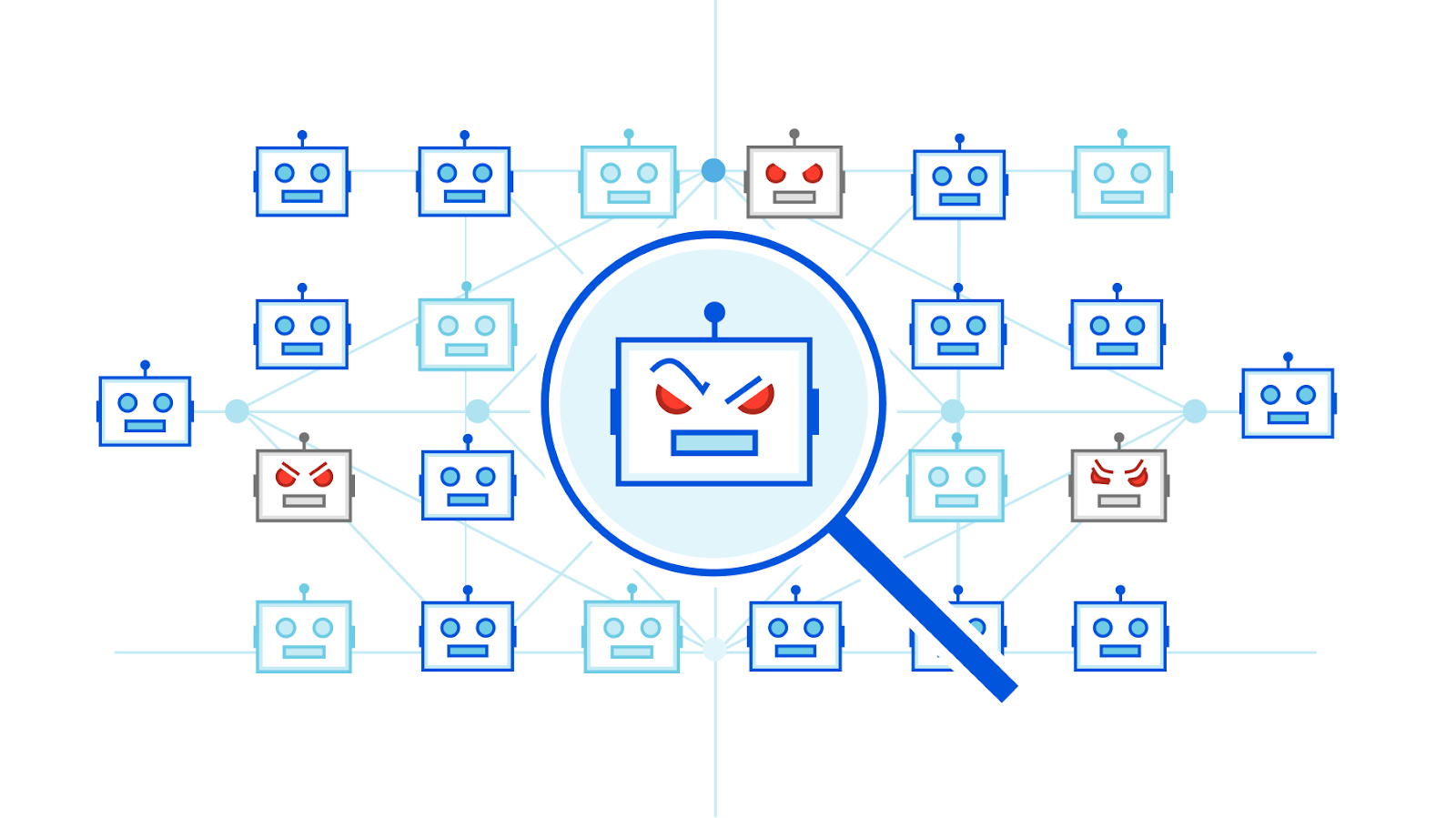

Wir arbeiten bei der Bekämfung von Botnets bereits erfolgreich mit der Cybersicherheits-Community zusammen, wenn wir groß angelegte Angriffe feststellen. Doch unser Ziel ist es, diesen Prozess weiter zu optimieren und zu automatisieren. Wir laden Cloud-Computing-Anbieter, Hosting-Provider und andere allgemeine Dienstleister daher ein, sich dem kostenlosen Botnet Threat Feed von Cloudflare anzuschließen. Dadurch erhalten sie Einblick in Angriffe, die von ihren Netzwerken ausgehen, und tragen so zu unseren gemeinsamen Bemühungen um die Zerschlagung von Botnetzen bei.

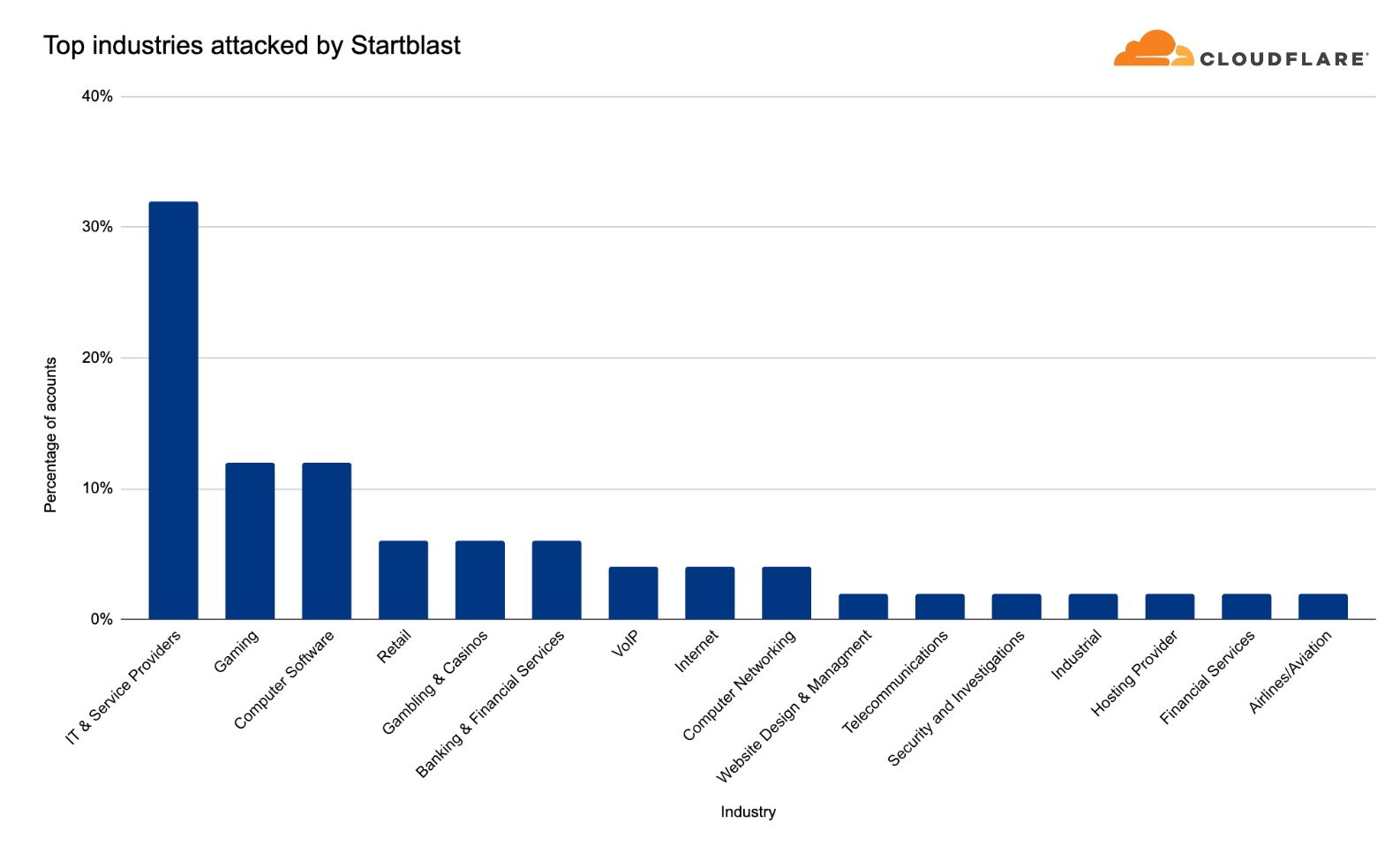

„Startblast“: Ausnutzung von Mitel-Exploits für DDoS-Angriffe

Im März 2022 wurde von uns eine Zero-Day-Schwachstelle (CVE-2022-26143) mit der Bezeichnung TP240PhoneHome veröffentlicht, die im Mitel MiCollab-Telefonsystem für Unternehmen entdeckt wurde und das System für DDoS-Angriffe mittels UDP Ampflification anfällig macht.

Bei dieser Sicherheitslücke wird der Datenverkehr von anfälligen Servern gespiegelt und dabei mit einem Faktor von bis zu 220 Milliarden Prozent verstärkt. Die Schwachstelle ist auf einen nicht authentifizierten UDP-Port zurückzuführen, der dem öffentlichen Internet ausgesetzt ist und es Kriminellen ermöglichen könnte, den Debugging-Befehl „startblast“ zu erteilen. Dieser simuliert eine Reihe von Aufrufen zum Testen des Systems.

Infolgedessen werden bei jedem Testauruf zwei UDP-Pakete an den Emittenten gesendet, was es einem Angreifer ermöglicht, diesen Datenverkehr zur Verstärkung eines DDoS-Angriffs an eine beliebige IP-Adresse und Portnummer zu leiten. Trotz der Sicherheitslücke sind nur einige Tausend dieser Geräte gefährdet, was das potenzielle Ausmaß des Angriffs einschränkt. Zudem müssen die Angriffe seriell ausgeführt werden, was bedeutet, dass jedes Gerät nur einen Angriff zur gleichen Zeit starten kann.

Insgesamt haben wir im ersten Quartal zusätzliche neue Bedrohungen beobachtet, etwa solche, bei denen das TeamSpeak3-Protokoll missbraucht wird. Dieser Angriffsvektor hat im Berichtsquartal einen Zuwachs um unglaubliche 403 % verzeichnet.

TeamSpeak ist ein proprietäres Voice-over-Internet-Protokoll (VoIP), das über UDP läuft und es Gamern ermöglicht, sich in Echtzeit mit anderen Spielern zu unterhalten. Reden, statt nur zu chatten, kann die Effizienz eines Gamerteams erheblich steigern und ihm zum Sieg verhelfen. DDoS-Angriffe, die auf TeamSpeak-Server abzielen, können von rivalisierenden Gruppen gestartet werden, um den Kommunikationsweg während Echtzeit-Multiplayer-Spielen zu stören und so die Leistung des Teams zu beeinträchtigen.

DDoS-Hotspots: Die Ursprünge der Angriffe

Insgesamt haben HTTP-DDoS-Angriffe im Quartalsvergleich um 15 % zugelegt, obwohl sie gegenüber demselben Vorjahreszeitraum um 35 % zurückgegangen sind. Darüber hinaus verringerten sich DDoS-Angriffe auf Netzwerkschicht im Berichtsquartal um etwa 14 %.

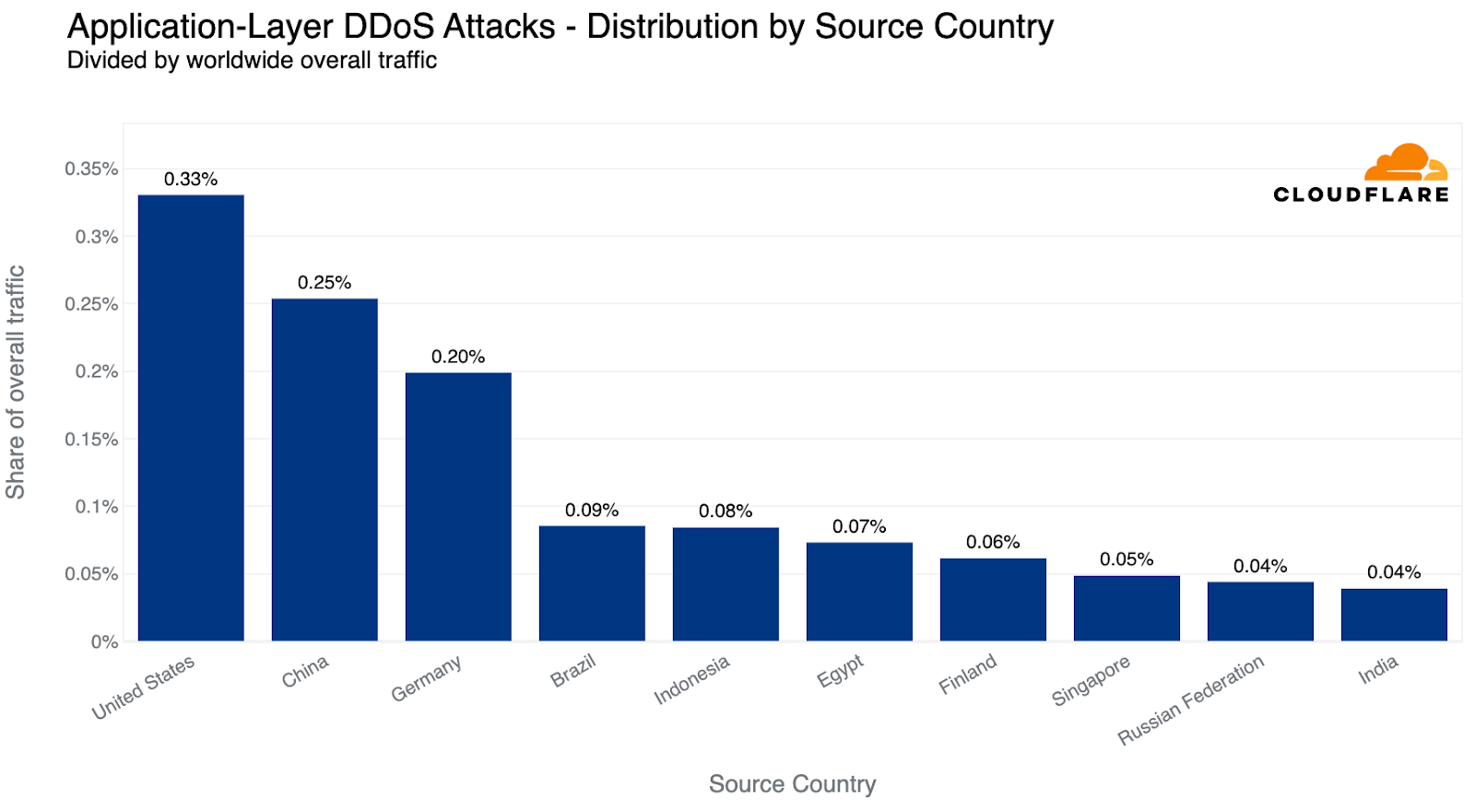

Bezogen auf das Gesamtvolumen des Angriffstraffics waren die USA der wichtigste Ursprung für HTTP-DDoS-Angriffe. Unter jeweils tausend von uns verzeichneten Anfragen waren drei Teil von HTTP-DDoS-Angriffen, die ihren Ursprung in den Vereinigten Staaten hatten. An zweiter Stelle folgte China und an dritter Stelle Deutschland.

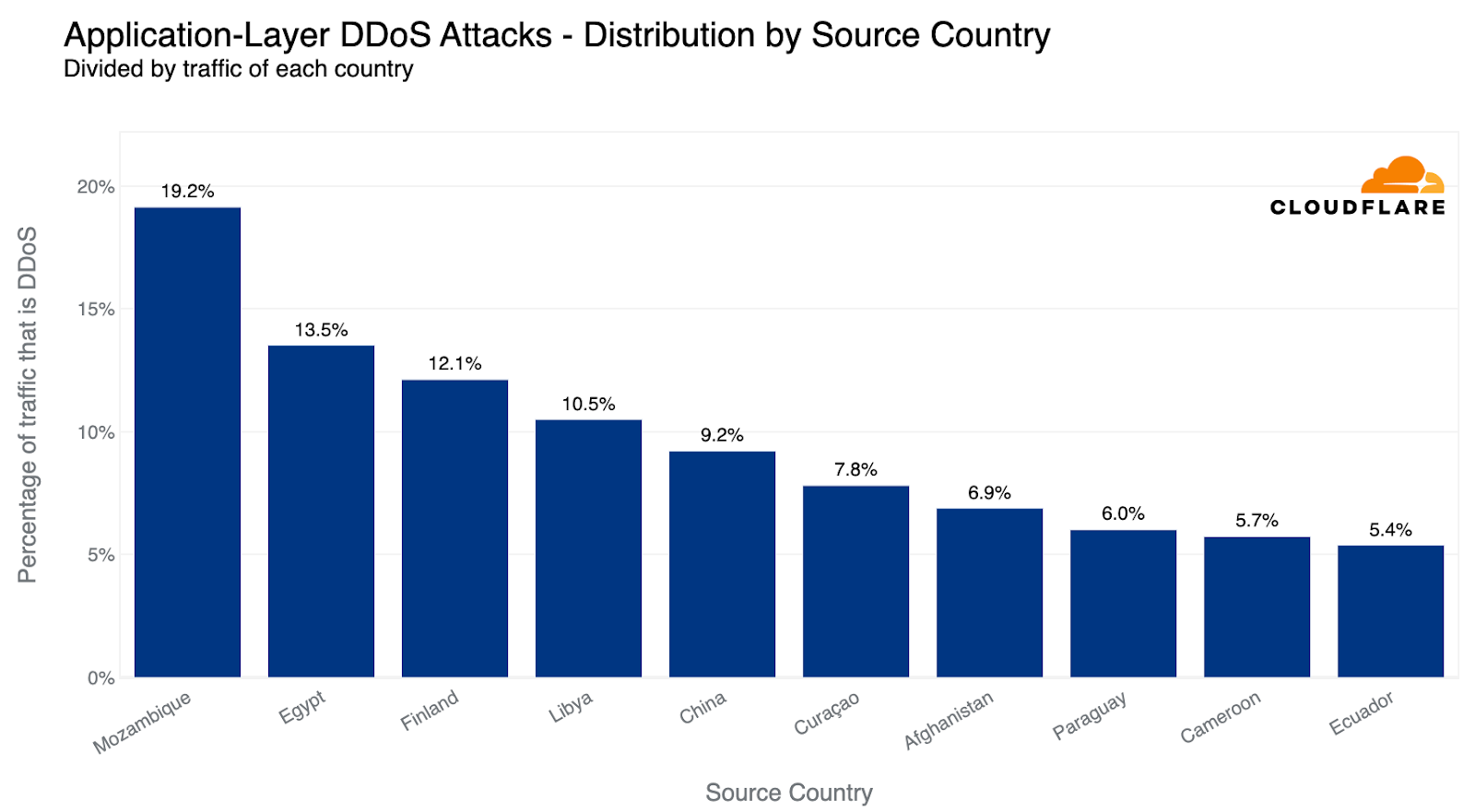

Bei einigen Ländern gehen aufgrund verschiedener Faktoren, z. B. der Größe ihres Markts, natürlich größere Datenströme und damit auch mehr Angriffe ein. Es ist interessant, eine bessere Vorstellung von der Gesamtmenge des aus einem bestimmten Land stammenden Angriffstraffics zu erhalten. Gleichzeitig ist es aber auch hilfreich, diese Verzerrung zu beseitigen, indem man den Angriffsdatenverkehr zu dem gesamten, bei einem bestimmten Land eingehenden Traffic ins Verhältnis setzt.

In diesem Fall ergibt sich ein anderes Muster. Die USA schaffen es dann nicht einmal unter die Top Ten. Stattdessen stehen Mosambik, Ägypten und Finnland an der Spitze der Länder, von denen der meiste HTTP-DDoS-Angriffstraffic im Verhältnis zu ihrem gesamten Datenverkehr ausgeht. Fast ein Fünftel des gesamten HTTP-Traffics, der sich auf IP-Adressen in Mosambik zurückführen ließ, war Teil von DDoS-Angriffen.

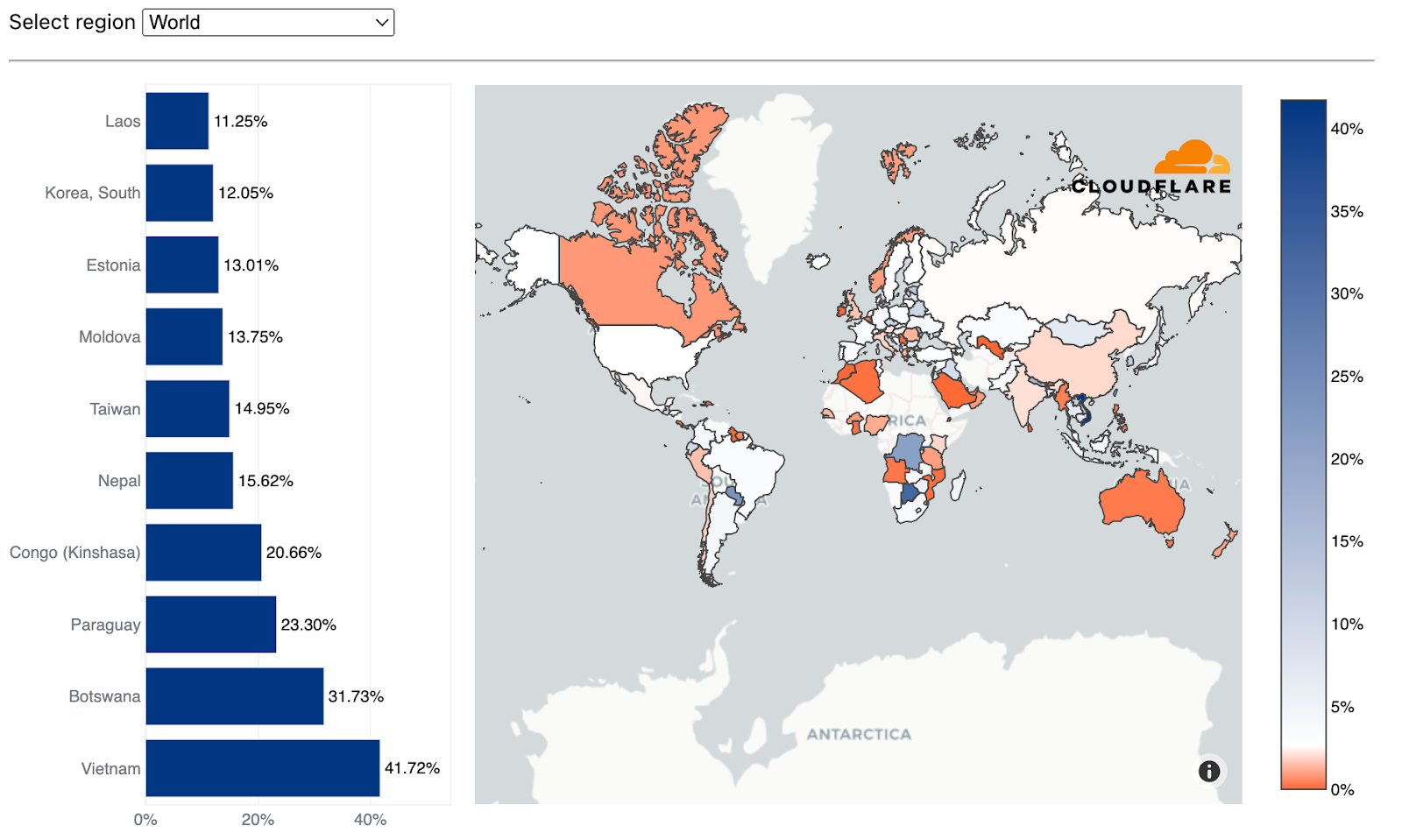

Bei Anwendung derselben Berechnungsmethode, jedoch bezogen auf Bytes, bleibt Vietnam das zweite Quartal in Folge die größte Quelle von DDoS-Angriffen auf Netzwerkschicht (auch L3/4 DDoS-Angriffe genannt). Das Volumen hat sich in diesem Fall sogar noch um 58 % im Quartalsvergleich erhöht. Über 41 % aller Bytes, die bei den vietnamesischen Rechenzentren von Cloudflare eingegangen sind, waren Teil von L3/4-DDoS-Angriffen.

Branchen im Fadenkreuz: Untersuchung von DDoS-Angriffszielen

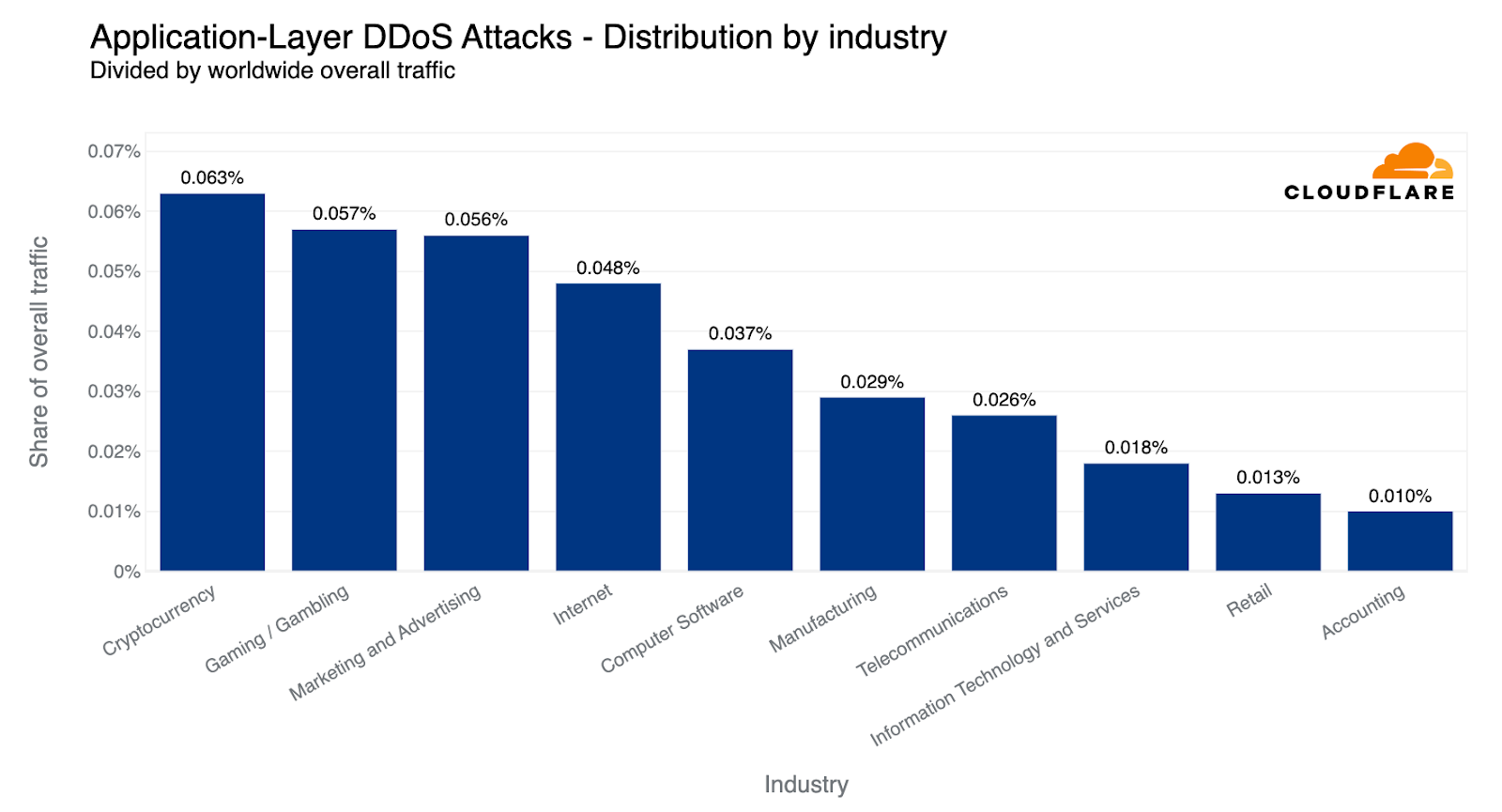

Die Untersuchung der HTTP-DDoS-Angriffsaktivität im zweiten Quartal zeigt, dass sich die größte Menge an HTTP-DDoS-Angriffstraffic gegen Kryptowährungs-Websites richtete. Sechs von zehntausend an solche hinter Cloudflare liegenden Websites adressierten HTTP-Anfragen waren auf diese Angriffe zurückzuführen. Das entspricht einem Anstieg von 600 % im Vergleich zum vorherigen Quartal.

Nach den Kryptowährungs-Websites belegten Gaming- und Glücksspiel-Websites den zweiten Platz, da ihr Anteil an den Angriffen im Vergleich zum Vorquartal um 19 % zunahm. Marketing- und Werbe-Websites liegen knapp dahinter auf Platz drei, wobei sich ihr Anteil an den Angriffen kaum verändert hat.

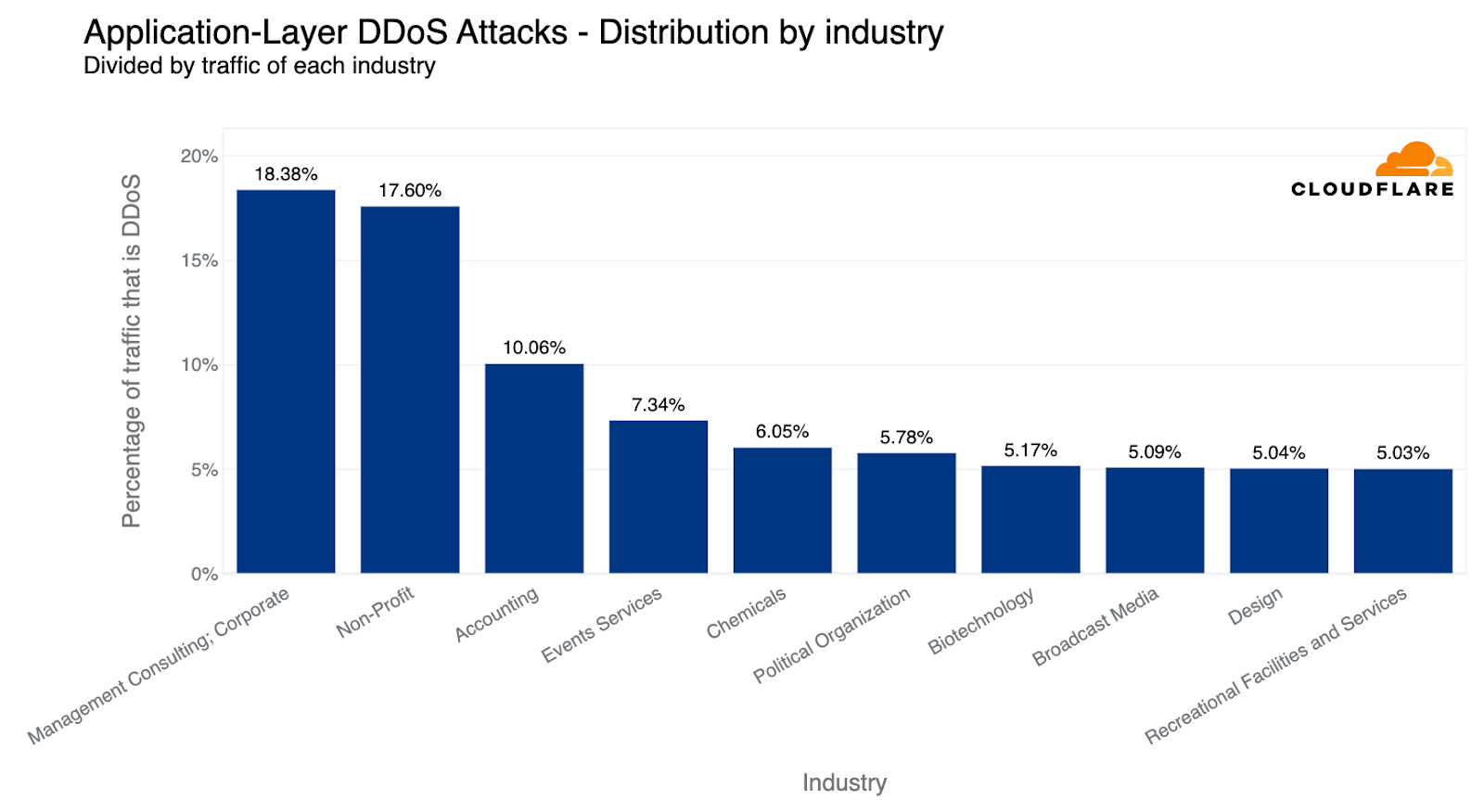

Betrachtet man jedoch die Menge des Angriffstraffics im Verhältnis zum gesamten Datenverkehr einer bestimmten Branche, ergeben die Zahlen ein anderes Bild. Im ersten Quartal wurden Non-Profit-Organisationen am meisten angegriffen – bei 12 % des an gemeinnützige Organisationen gerichteten Datenverkehrs handelte es sich um HTTP-DDoS-Angriffe. Cloudflare schützt im Rahmen des Projekts „Galileo“, das dieses Jahr sein neunjähriges Bestehen feierte, mehr als 2.271 solcher Organisationen in 111 Ländern. In den letzten Monaten wurden täglich durchschnittlich 67,7 Millionen Cyberangriffe auf Non-Profit-Organisationen durchgeführt.

Insgesamt nahm die Zahl der DDoS-Angriffe auf gemeinnützige Organisationen um 46 % zu, womit der Anteil des Angriffstraffics auf 17,6 % kletterte. Trotz dieses Anstiegs landete die Unternehmensberatungsbranche auf dem ersten Platz, da DDoS-Angriffe in diesem Bereich 18,4 % des Traffics ausmachten.

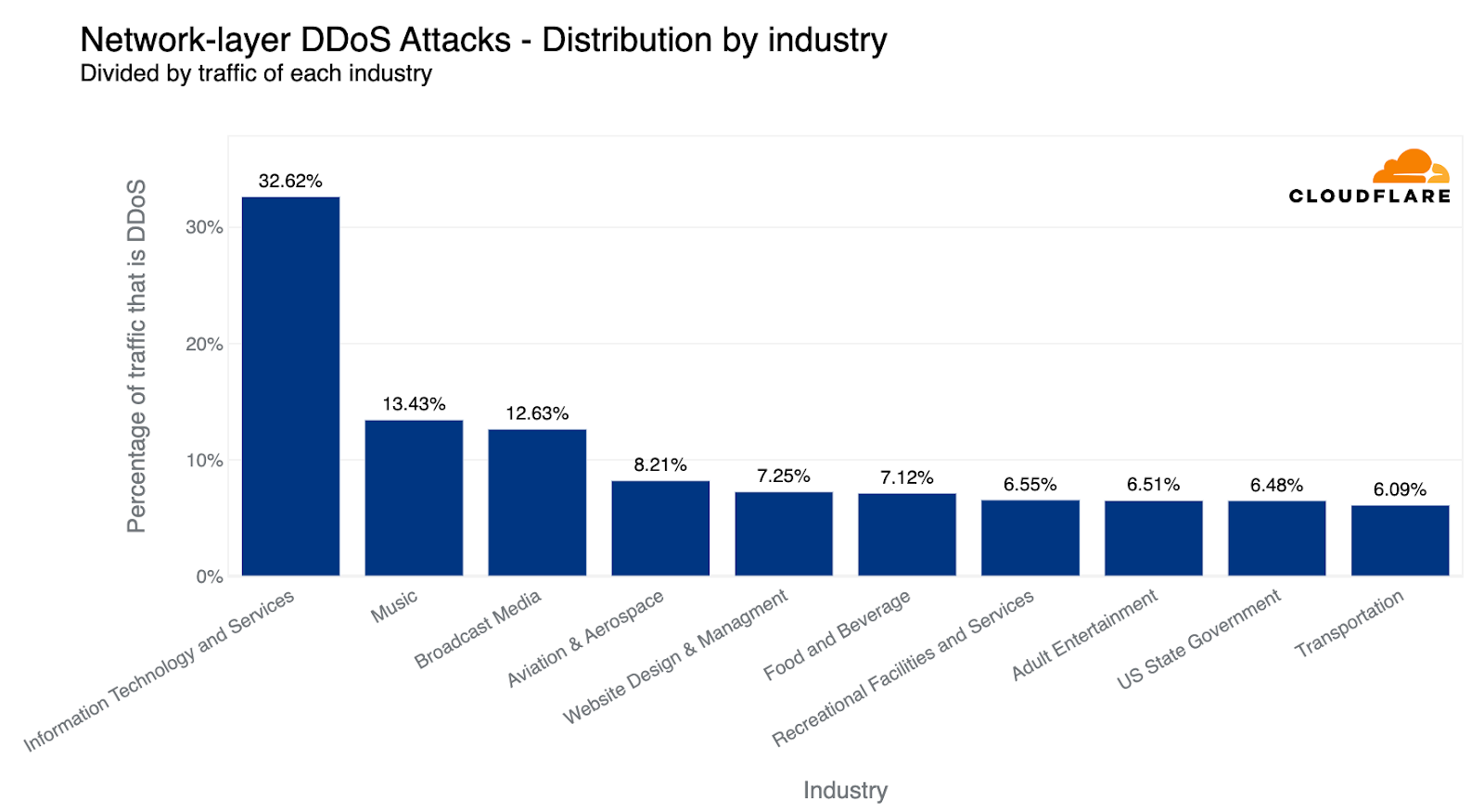

Betrachtet man die nächsttiefere Schicht des OSI-Modells, gehörten die am meisten angegriffenen Internetnetzwerke zur Informationstechnologie- und Dienstleistungsbranche. Fast jedes dritte Byte, das an sie weitergeleitet wurde, war Teil von L3/4-DDoS-Angriffen.

Überraschenderweise war die Musikindustrie die am zweithäufigsten angegriffene Branche, gefolgt von den Bereichen Rundfunk und Fernsehen sowie Luft- und Raumfahrt.

Die am häufigsten angegriffenen Branchen: eine regionale Perspektive

Kryptowährungs-Websites wurden weltweit am häufigsten attackiert, während Unternehmensberatungen und Non-Profit-Organisationen im Verhältnis zu ihrem Gesamtdatenverkehr am stärksten im Fokus von Angriffen standen. Nimmt man jedoch einzelne Weltregionen in den Blick, stellt sich die Situation etwas anders dar.

Afrika

In Afrika bleibt die Telekommunikationsbranche im zweiten Quartal in Folge das am häufigsten angegriffene Segment. Der Banken-, Finanzdienstleistungs- und Versicherungssektor folgt an zweiter Stelle. Der Großteil des Angriffstraffics stammt aus Asien (35 %) und Europa (25 %).

Asien

Was Asien anbelangt, ist in den letzten beiden Quartalen die Glücksspielindustrie am häufigsten Ziel von Angriffen geworden. Im zweiten Quartal fiel sie jedoch auf den zweiten Platz zurück und Kryptowährungen übernahmen die Führung (rund 50 %). Ein erheblicher Teil des Angriffstraffics stammte aus Asien selbst (30 %) und Nordamerika (30 %).

Europa

In Europa bleibt die Glücksspielbranche im dritten Quartal in Folge die am häufigsten angegriffene Sparte. Auf den Plätzen zwei und drei folgen mit geringem Abstand das Hotel- und Gaststättengewerbe sowie die Rundfunk- und Medienbranche. Der meiste Angriffsverkehr stammte aus Europa selbst (40 %) und aus Asien (20 %).

Lateinamerika

Überraschenderweise zielte die Hälfte des gegen Lateinamerika gerichteten Angriffstraffics auf die Sportartikelindustrie ab. Im vorangegangenen Quartal hatte der Banken-, Finanzdienstleistungs- und Versicherungssektor hier noch Platz eins erreicht. Ungefähr 35 % des Angriffstraffics kamen aus Asien und weitere 25 % aus Europa.

Mittlerer Osten

Die Medien- und Zeitungsbranche wurde im Nahen Osten am häufigsten angegriffen. Die überwiegende Mehrheit des Angriffstraffics hatte ihren Ursprung in Europa (74 %).

Nordamerika

In Nordamerika waren das zweite Quartal in Folge Marketing- und Werbeunternehmen das beliebteste Angriffsziel (ca. 35 %). Auf Rang zwei und drei fanden sich Unternehmen aus dem verarbeitenden Gewerbe und der Softwarebranche wieder. Hauptursprung des Angriffsdatenverkehrs waren Europa (42 %) und die USA selbst (35 %).

Ozeanien

In Berichtsquartal wurde der Biotechnologiesektor am häufigsten angegriffen. Zuvor hatte die Gesundheits- und Wellness-Branche hier den ersten Platz belegt. Der meiste Angriffstraffic stammte aus Asien (38 %) und Europa (25 %).

Angegriffene Länder und Weltregionen: die Ziele von DDoS-Attacken

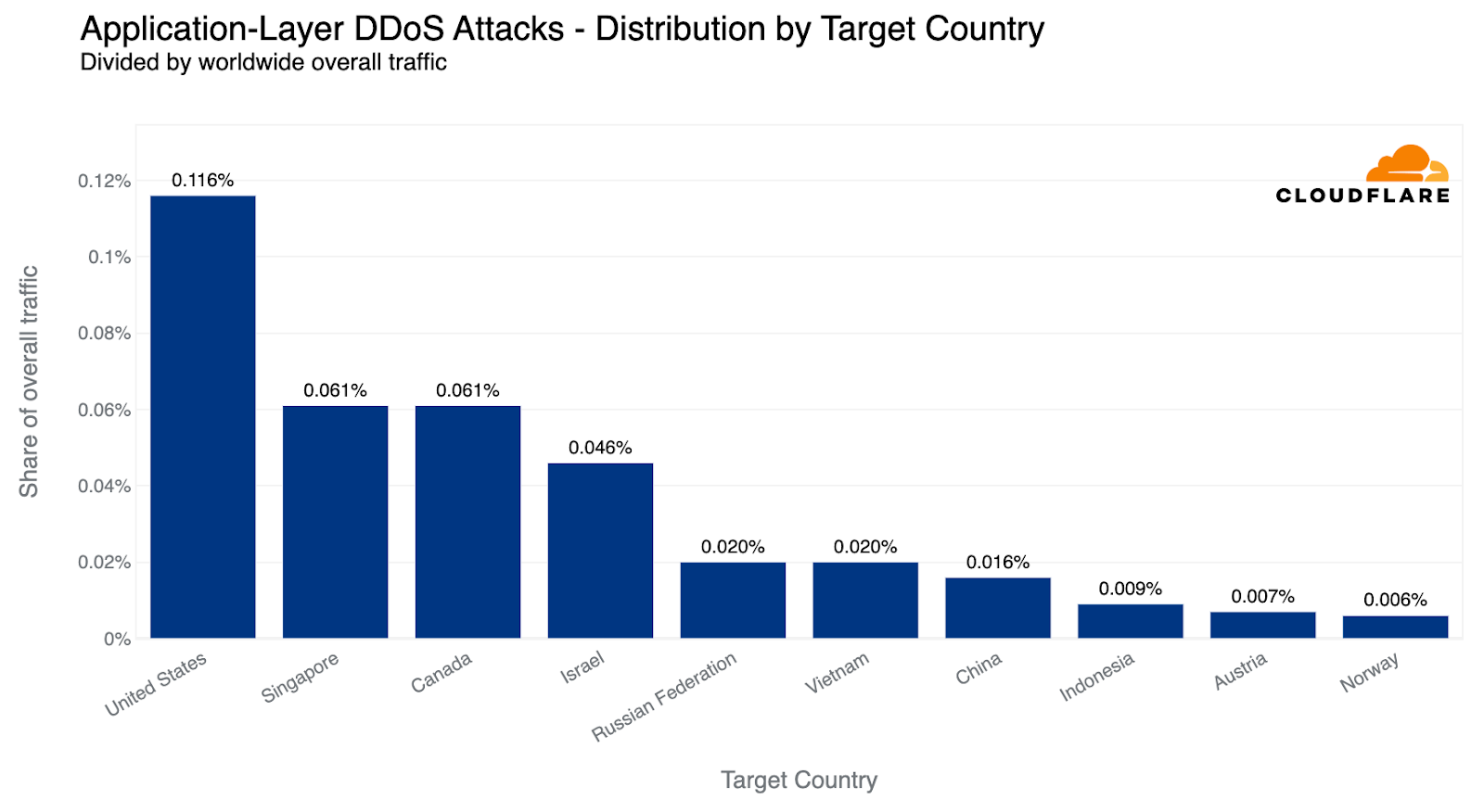

Bei der Betrachtung des Gesamtvolumens des Angriffstraffics hatte Israel im ersten Quartal an der Spitze der am häufigsten attackierten Länder gelegen. Im Berichtsquartal gingen die auf israelische Websites gerichteten Angriffe jedoch um 33 % zurück, sodass das Land nun nur noch Platz vier erreicht. Auf Rang eins liegen nun wieder die USA, an zweiter und dritter Stelle folgen Kanada und Singapur.

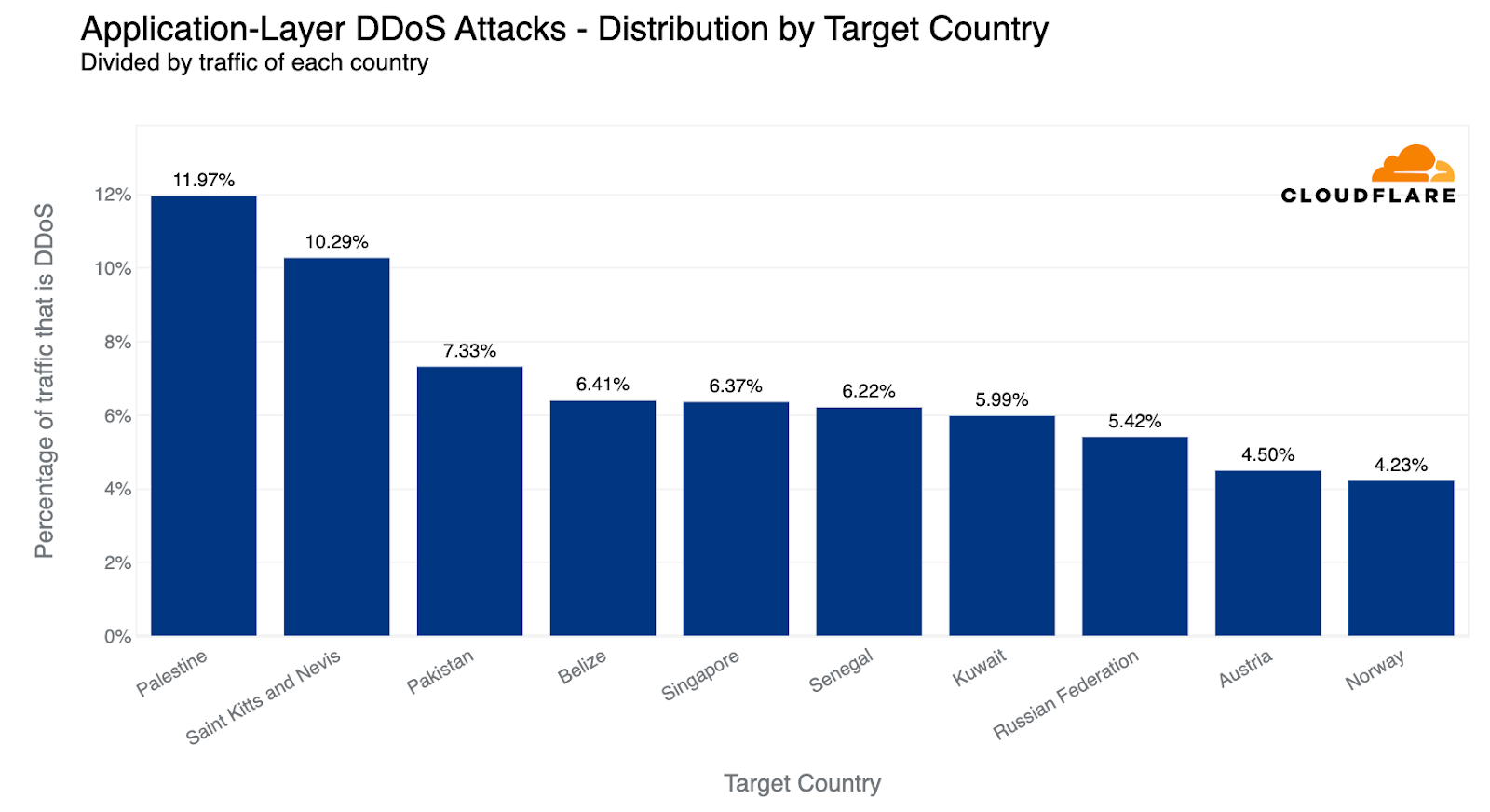

Wenn wir die Daten pro Land und Region normalisieren und den Angriffstraffic durch den Gesamtverkehr teilen, ergibt sich ein anderes Bild. Denn nun steht Palästina bei den am meisten angegriffenen Ländern an erster Stelle. Bei fast 12 % des gesamten an palästinensische Websites gerichteten Datenverkehrs handelte es sich um HTTP-DDoS-Angriffe.

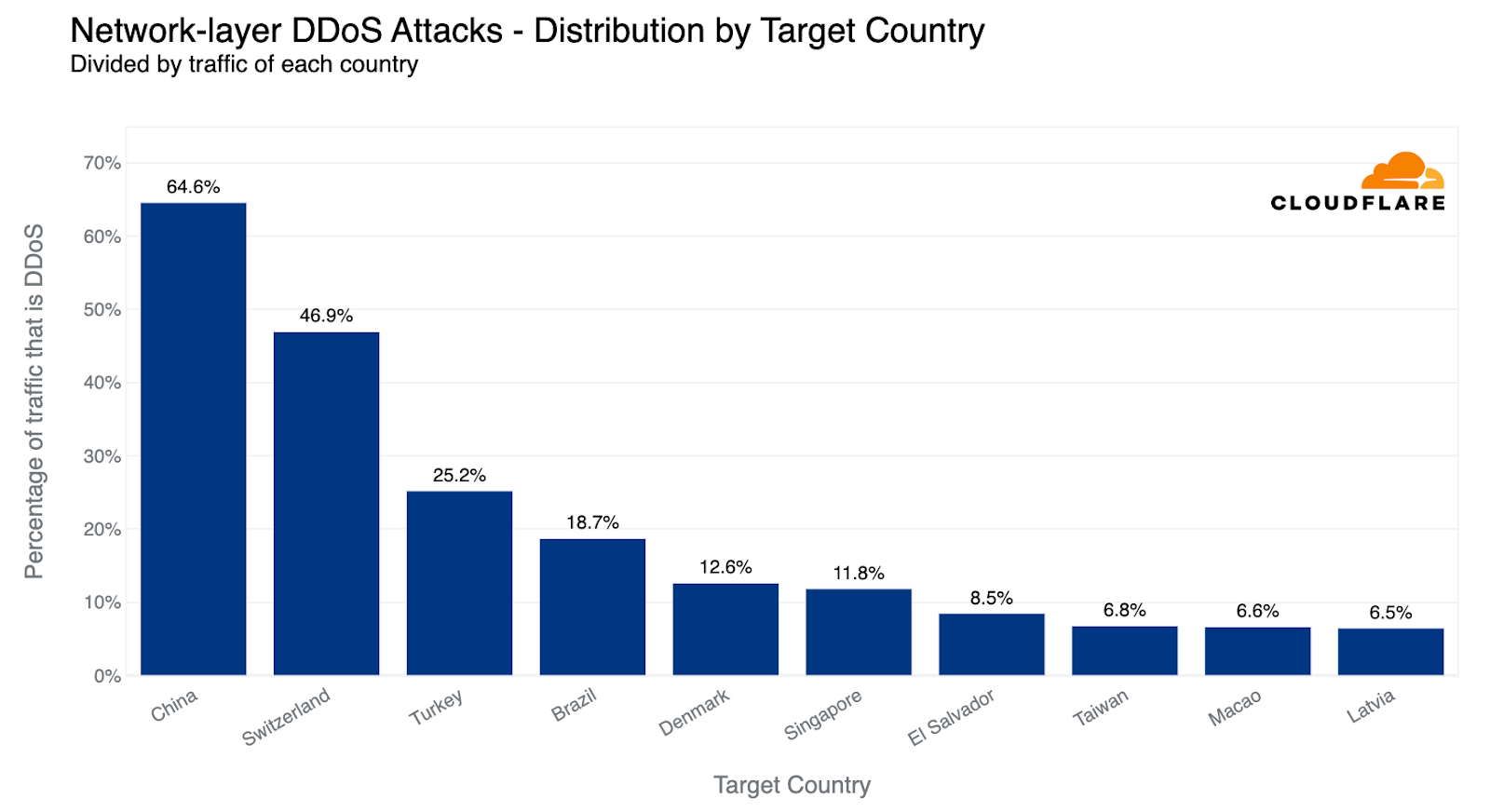

Im ersten Quartal war eine auffällige Abweichung auf Netzwerkschicht zu beobachten, da sich finnische Netzwerke unter dem Schutzschild von Cloudflare als Hauptziel erwiesen. Der hier verzeichnete Anstieg stand wahrscheinlich im Zusammenhang mit den diplomatischen Gesprächen, die die formelle Aufnahme Finnlands in die NATO einleiteten. Cyberangriffe waren für rund 83 % des gesamten in Finnland eingehenden Datenverkehrs verantwortlich. Auf Rang zwei hinter Finnland folgte China (68 %).

Im zweiten Quartal stellte sich die Lage nun ganz anders dar. Finnland findet sich nicht mehr in den Top Ten und chinesische Internetnetzwerke hinter Cloudflare sind auf den ersten Platz aufgestiegen. Fast zwei Drittel der für chinesische Netzwerke, die von Cloudflare geschützt werden, bestimmten Bytes waren bösartig. Nach China kam die Schweiz. In ihrem Fall wurde die Hälfte des eingehenden Datenverkehrs als bösartig eingestuft. An dritter Stelle folge die Türkei, bei der ein Viertel des Eingangstraffics als schädlich identifiziert wurde.

Ransom-DDoS-Angriffe

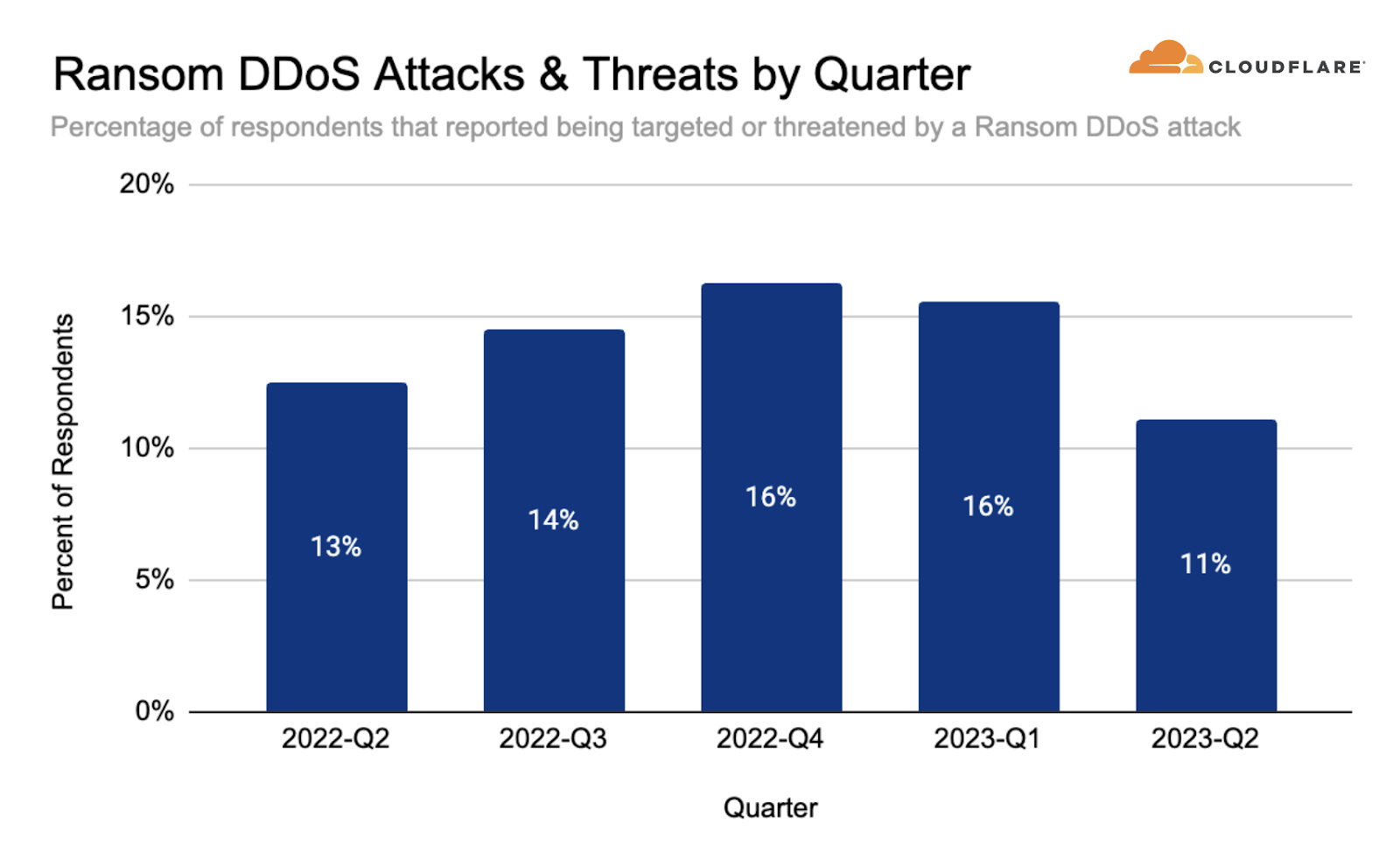

Gelegentlich werden DDoS-Angriffe durchgeführt, um Lösegeldzahlungen zu erpressen. Wir befragen unsere Kunden seit über drei Jahren und erfassen Fälle von Ransomware-DDoS-Angriffen.

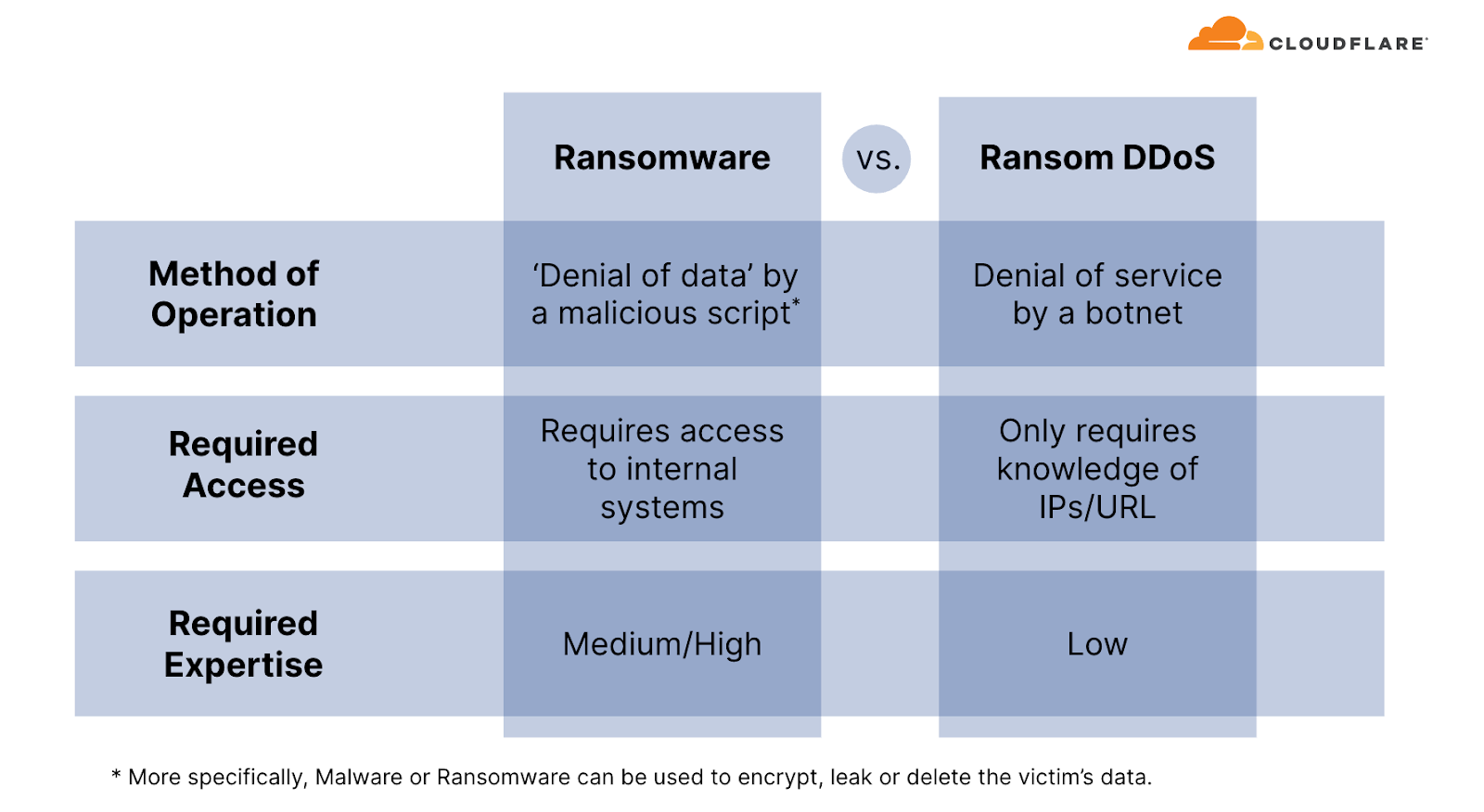

Bei Ransomware -Angriffen laden die Opfer in der Regel eine Schaddatei herunter oder sie klicken auf einen kompromittierten E-Mail-Link, wodurch ihre Dateien gesperrt, gelöscht oder ausgeschleust werden, bis ein Lösegeld gezahlt wird. Ransom-DDoS-Angriffe sind im Vergleich dazu für kriminelle Akteure viel einfacher auszuführen. Dafür sind keine Täuschungsmanöver nötig, um das Opfer zum Öffnen dubioser E-Mails oder zum Anklicken betrügerischer Links zu verleiten. Auch ein Einbruch in das Netzwerk oder der Zugriff auf Firmenressourcen ist nicht erforderlich.

Im vergangenen Quartal sind Berichte über Ransom-DDoS-Angriffe zurückgegangen. Einer von zehn Befragten gab an, mit Ransomware-DDoS-Angriffen bedroht worden oder Opfer von solchen Attacken geworden zu sein.

Schlussbetrachtungen: eine DDoS-Bedrohungslandschaft in ständigem Wandel

In den letzten Monaten hat die Raffinesse von DDoS-Angriffen in alarmierender Weise zugenommen. Hinzu kommt, dass selbst die größten und ausgefeiltesten der von uns verzeichneten Attacken oft nur ein paar Minuten oder sogar Sekunden gedauert haben – was einem Menschen nicht genügend Zeit lässt, um zu reagieren. Noch bevor die PagerDuty-Warnung überhaupt gesendet wird, kann der Angriff schon vorbei und der Schaden bereits angerichtet sein. Die Erholung von einem DDoS-Angriff kann viel mehr Zeit in Anspruch nehmen als die Attacke selbst – so wie ein Boxer eine Weile braucht, um sich von einem Schlag ins Gesicht zu erholen, der im Bruchteil einer Sekunde ausgeführt wurde.

Sicherheit lässt nicht mit einem einzelnen Produkt oder einem Klick auf eine Schaltfläche herstellen. Es handelt sich um einen Prozess, der mehrere Verteidigungsebenen umfasst, um das Risiko von Auswirkungen zu verringern. Die automatisierten DDoS-Abwehrsysteme von Cloudflare schützen unsere Kunden konsequent vor DDoS-Angriffen, sodass sie sich auf ihr Kerngeschäft konzentrieren können. Diese Systeme werden durch ein breites Spektrum an Cloudflare-Funktionen wie die Firewall, die Bot-Erkennung, den API-Schutz und sogar das Caching ergänzt. Diese können alle dazu beitragen, das Folgerisiko zu mindern.

Die DDoS-Bedrohungslandschaft entwickelt sich weiter und wird immer komplexer, was mehr als nur Schnelllösungen erfordert. Glücklicherweise sind unsere Kunden mit den mehrschichtigen Abwehrmechanismen und dem automatischen DDoS-Schutz von Cloudflare in der Lage, diese Herausforderungen zu meistern. Wir haben es uns zum Ziel gesetzt, ein besseres Internets zu schaffen, und so tun wir weiterhin alles, um eine sicherere und zuverlässigere digitale Welt für alle zu gewährleisten.

Methode

So ermitteln wir unsere Erkenntnisse zu Ransom-DDoS-Angriffen

Die Cloudflare-Systeme analysieren ständig den Datenverkehr und wenden automatisch Schutzmaßnahmen an, wenn DDoS-Angriffe entdeckt werden. Jeder von einer Attacke betroffene Kunde wird zur Teilnahme an einer automatisiert durchgeführten Umfrage aufgefordert. Diese hilft uns, ein besseres Verständnis der Art des Angriffs und des Erfolgs der Abwehrmaßnahmen zu erlangen. Cloudflare befragt inzwischen seit mehr als zwei Jahren angegriffene Kunden. Unter anderem wollen wir von den Teilnehmenden wissen, ob sie eine Drohung oder Lösegeldforderung erhalten haben. In den vergangenen zwei Jahren haben wir pro Quartal durchschnittlich 187 Antworten erhalten. Anhand der Rückmeldungen aus dieser Umfrage errechnen wir den Anteil von Ransom-DDoS-Attacken.

So gelangen wir zu unseren Weltregion- und Branchen-spezifischen Erkenntnissen

Ursprungsland

Auf Anwendungsschicht verfolgen wir anhand der IP-Adressen, von denen die Attacken ausgehen, diese bis zu ihrem Ursprungsland zurück. Das ist möglich, weil auf Anwendungsschicht IP-Adressen nicht verfälscht werden können. Allerdings ist dies auf Vermittlungsschicht sehr wohl möglich. Anstatt also die IP-Adressen heranzuziehen, um etwas über den Ausgangspunkt der Attacken zu erfahren, schauen wir uns stattdessen die Standorte unserer Rechenzentren an, bei denen die Angriffs-Pakete eingegangen sind. Dank unserer guten weltweiten Abdeckung mit mehr als 285 Standorten rund um den Globus ist es uns auf diese Weise gelungen, uns ein gutes Bild vom geographischen Ursprung der Attacken zu machen.

Zielland

Bei DDoS-Angriffen sowohl auf Anwendungs- als auch auf Netzwerkschicht gruppieren wir Angriffe und Datenverkehr nach dem Abrechnungsland unserer Kunden. Auf diese Weise können wir nachvollziehen, in welchen Ländern es mehr Angriffe gibt.

Zielbranche

Bei DDoS-Angriffen sowohl auf Anwendungs- als auch auf Netzwerkschicht gruppieren wir die Angriffe und den Datenverkehr nach der Branche unserer Kunden gemäß unserem Customer Relations Management-System. So können wir nachvollziehen, welche Branchen mehr Angriffen ausgesetzt sind.

Gesamtvolumen vs. Prozentsatz

Sowohl bei den Ursprungs- als auch bei den Zielinformationen betrachten wir das Gesamtvolumen des Angriffstraffics im Vergleich zum gesamten Datenverkehr als einen Datenpunkt. Darüber hinaus betrachten wir auch den Anteil des Angriffstraffics in oder aus einem bestimmten Land, in ein bestimmtes Land oder in eine bestimmte Branche. Auf diese Weise erhalten wir eine „Angriffsaktivitätsrate“ für ein bestimmtes Land/eine bestimmte Branche, die auf den Gesamttraffic normalisiert wird. So können wir Verzerrungen durch ein Land oder eine Branche ausschließen, das/die normalerweise viel Datenverkehr und damit auch viel Angriffstraffic erhält.

So ermitteln wir Angriffsmerkmale

Zur Berechnung des Umfangs, der Dauer, der Angriffsvektoren und der neu auftretenden Bedrohungen werden die Angriffe in Kategorien eingeteilt und dann der Anteil jeder Kategorie an der Gesamtmenge für jede Dimension angegeben. In der neuen Radar-Komponente werden diese Trends stattdessen nach der Anzahl der Bytes berechnet. Da die Angriffe in der Anzahl der Bytes stark voneinander abweichen können, führt dies eventuell zu einer Abweichung der in den Berichten und der Radar-Komponenten dargestellten Trends.

Allgemeiner Haftungsausschluss und Klarstellung

Wenn wir Länder als wichtigen Ursprung oder wichtiges Ziel von Angriffen bezeichnen, bedeutet das nicht unbedingt, dass dieses Land als Land angegriffen wurde, sondern vielmehr, dass Unternehmen oder Organisationen, die dieses Land als Abrechnungsland nutzen, Ziel von Attacken waren. Ebenso bedeuten Angriffe, die von einem Land ausgehen, nicht, dass dieses Land die Angriffe gestartet hat, sondern vielmehr, dass der Angriff von IP-Adressen ausging, die diesem Land zugeordnet werden konnten. Kriminelle betreiben globale Botnetze mit Knoten auf der ganzen Welt und verwenden in vielen Fällen auch Virtual Private Networks und Proxys, um ihren wahren Standort zu verschleiern. Wenn überhaupt, dann könnte das Ursprungsland also auf das Vorhandensein von Exit-Knoten oder Botnetz-Knoten in diesem Land hinweisen.