Willkommen zum ersten DDoS-Bedrohungsbericht des Jahres 2023. Distributed-Denial-of-Service-Angriffe (kurz: DDoS-Angriffe) sind Cyberattacken, die darauf abzielen, Internetdienste wie Websites mit mehr Datenverkehr zu überlasten, als sie bewältigen können. Diese sollen in ihrer Funktionsfähigkeit gestört und für legitime Nutzer unzugänglich gemacht werden. In diesem Bericht präsentieren wir unsere neuesten Erkenntnisse zur DDoS-Angriffslandschaft und die Trends, die wir diesbezüglich in unserem weltumspannenden Netzwerk beobachtet haben.

2023 beginnt mit einem Paukenschlag

Was Cyberbedrohungen angeht, hat 2023 mit einem Paukenschlag begonnen. Der Jahresanfang war geprägt von einer Reihe von Hacktivisten-Kampagnen gegen westliche Ziele wie Banken, Flughäfen, den Gesundheitssektor und Universitäten – hauptsächlich von den pro-russischen, über Telegram organisierten Gruppen Killnet und in jüngerer Zeit von AnonymousSudan.

Die von Killnet und AnonymousSudan durchgeführten Cyberangriffe zogen zwar große Aufmerksamkeit auf sich, unserer Beobachtung nach waren sie aber weder übermäßig groß noch wurden dabei neue Techniken eingesetzt.

Hypervolumetrische Angriffe

Wir registrierten jedoch eine Zunahme hypervolumetrischer DDoS-Attacken von anderen Bedrohungsakteuren. Der größte Angriff erreichte einen Spitzenwert von über 71 Mio. Anfragen pro Sekunde und übertraf damit den bisherigen Weltrekord von Google von 46 Mio. Anfragen pro Sekunde um 55 %.

Doch zurück zu Killnet und AnonymousSudan: Obwohl keine nennenswerten Angriffe gemeldet wurden, sind die potenziellen Risiken nicht zu unterschätzen. Ungeschützte Internetpräsenzen können immer noch von Killnet- oder AnonymousSudan-Cyberkampagnen zum Absturz gebracht werden, und das ist durchaus auch geschehen. Unternehmen sollten daher vorausschauende Abwehrmaßnahmen ergreifen, um die Risiken zu verringern.

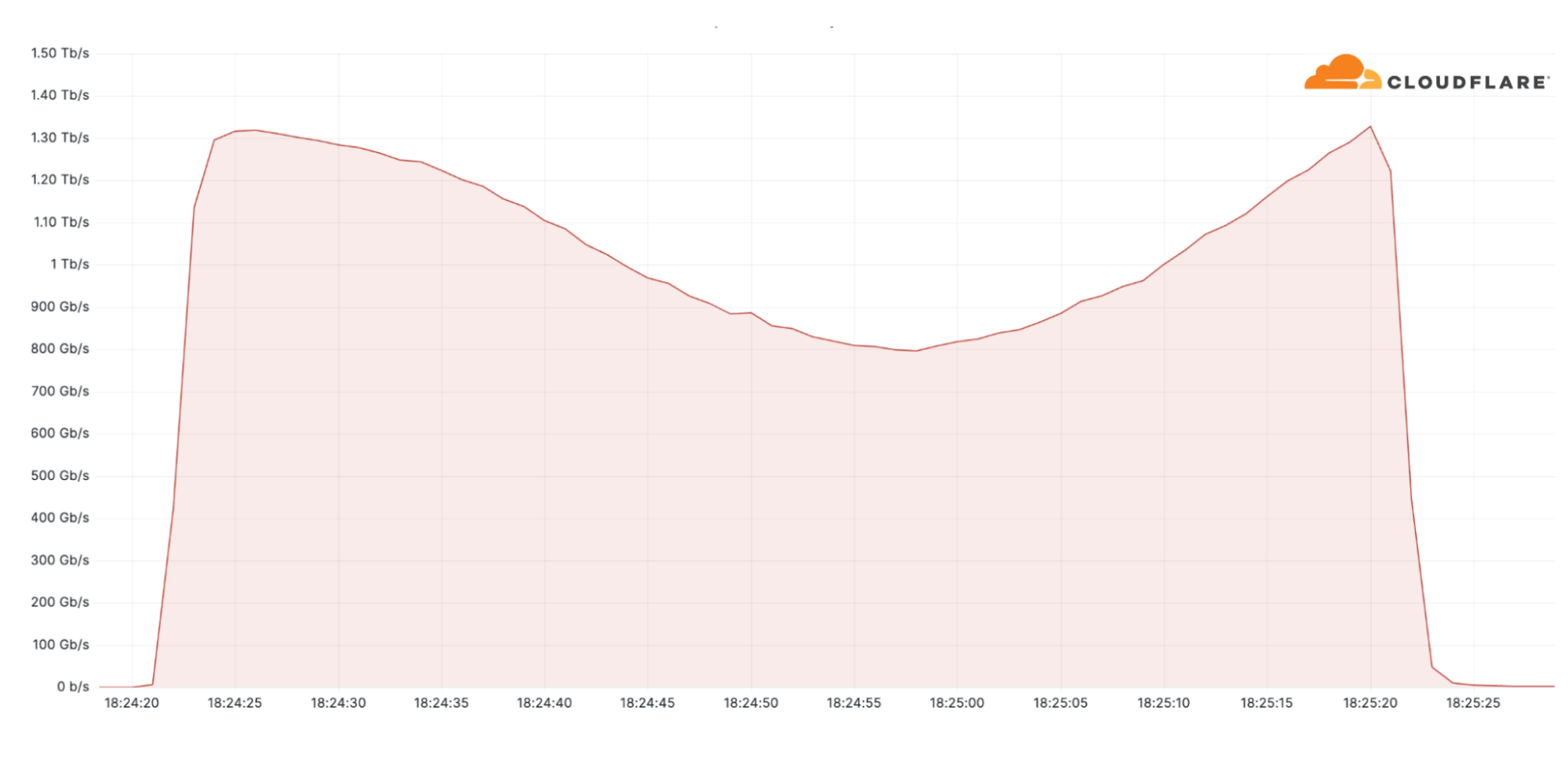

Geschäfte bei südamerikanischen Telekommunikationsunternehmen gehen dank Cloudflare trotz Angriffen im Terabit-Bereich ihren gewohnten Gang

Eine weitere große Attacke, die wir im ersten Quartal beobachten konnten, war ein DDoS-Angriff mit 1,3 Tbit/s (Terabit pro Sekunde) auf einen südamerikanischen Telekommunikationsanbieter. Dieser dauerte gerade einmal eine Minute. Es handelte sich um eine Multi-Vektor-Attacke mit DNS- und UDP-Angriffstraffic. Sie war Teil einer größer angelegten Kampagne mit mehreren Angriffen im Terabit-Bereich, die von einem Mirai-Botnetz mit 20.000 Mitgliedern ausgingen. Der größte Teil des Angriffstraffics hatte seinen Ursprung in den USA, Brasilien, Japan, Hongkong und Indien. Die Cloudflare-Systeme erkannten und wehrten ihn automatisch ab, ohne dass die Netzwerke des Kunden beeinträchtigt wurden.

Botnetze mit hoher Durchschlagkraft

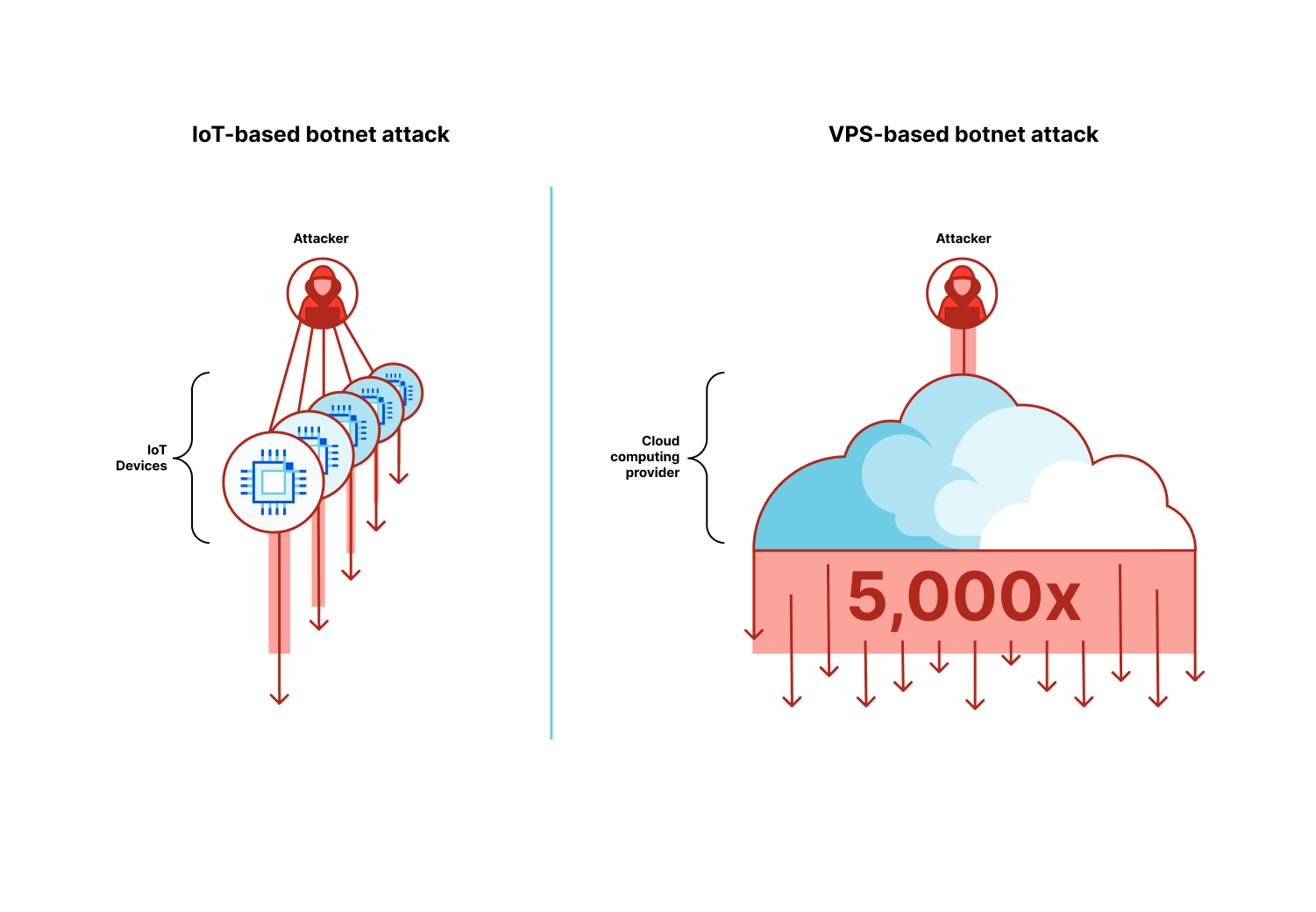

Hypervolumetrische Angriffe nutzen eine neue Generation von Botnetzen, die nicht aus Internet of Things (IoT)-Geräten bestehen, sondern aus Virtual Private Servern (VPS).

In der Vergangenheit hatten große Botnetze zur Orchestrierung ihrer Angriffe auf anfällige IoT-Geräte wie smarte Sicherheitskameras zurückgegriffen. Trotz des begrenzten Durchsatzes der einzelnen IoT-Geräte erzeugten sie zusammen – in der Regel in einer Größenordnung von Hunderttausenden oder Millionen – genug Datenverkehr, um die Funktionsfähigkeit ihrer Ziele zu beeinträchtigen.

Die neue Generation von Botnetzen verwendet nur noch einen Bruchteil dieser Gerätezahl, doch die eingesetzten Geräte sind wesentlich leistungsfähiger. Cloud-Computing-Dienste bieten Virtual Private Server an, damit Start-ups und Unternehmen leistungsstarke Anwendungen erstellen können. Die Kehrseite der Medaille ist aber, dass Angreifer damit schlagkräftige Botnetze erschaffen können, die bis zu 5.000 Mal stärker sind. Angreifer verschaffen sich Zugang zu Virtual Private Servern, indem sie nicht gepatchte Server kompromittieren und sich mit an die Öffentlichkeit gelangten API-Anmeldedaten in Verwaltungskonsolen einhacken.

Um gegen diese VPS-basierten Botnetze vorzugehen, arbeitet Cloudflare mit wichtigen Cloud-Computing-Anbietern zusammen. Dank deren schneller Reaktion und Sorgfalt konnten große Teile dieser Botnetze ausgeschaltet werden. Seitdem haben wir keine weiteren hypervolumetrischen Attacken mehr verzeichnet, was zeigt, dass diese Kooperation fruchtet.

Unsere Zusammenarbeit mit der Cybersicherheits-Community zur Ausschaltung von Botnetzen, sobald wir solche groß angelegten Angriffe entdecken, funktioniert hervorragend. Wir möchten diesen Prozess aber noch einfacher gestalten und stärker automatisieren.

Deshalb laden wir Cloud-Computing-Anbieter, Hosting-Dienste und ganz allgemein Service-Provider ein, sich für den kostenlosen Botnetzbedrohungs-Feed von Cloudflare anzumelden. Damit erhalten sie einen Überblick über Angriffe, die von ihren Netzwerken ausgehen, und können uns so bei der Zerschlagung von Botnetzen helfen.

Die Eckpunkte zum Berichtsquartal

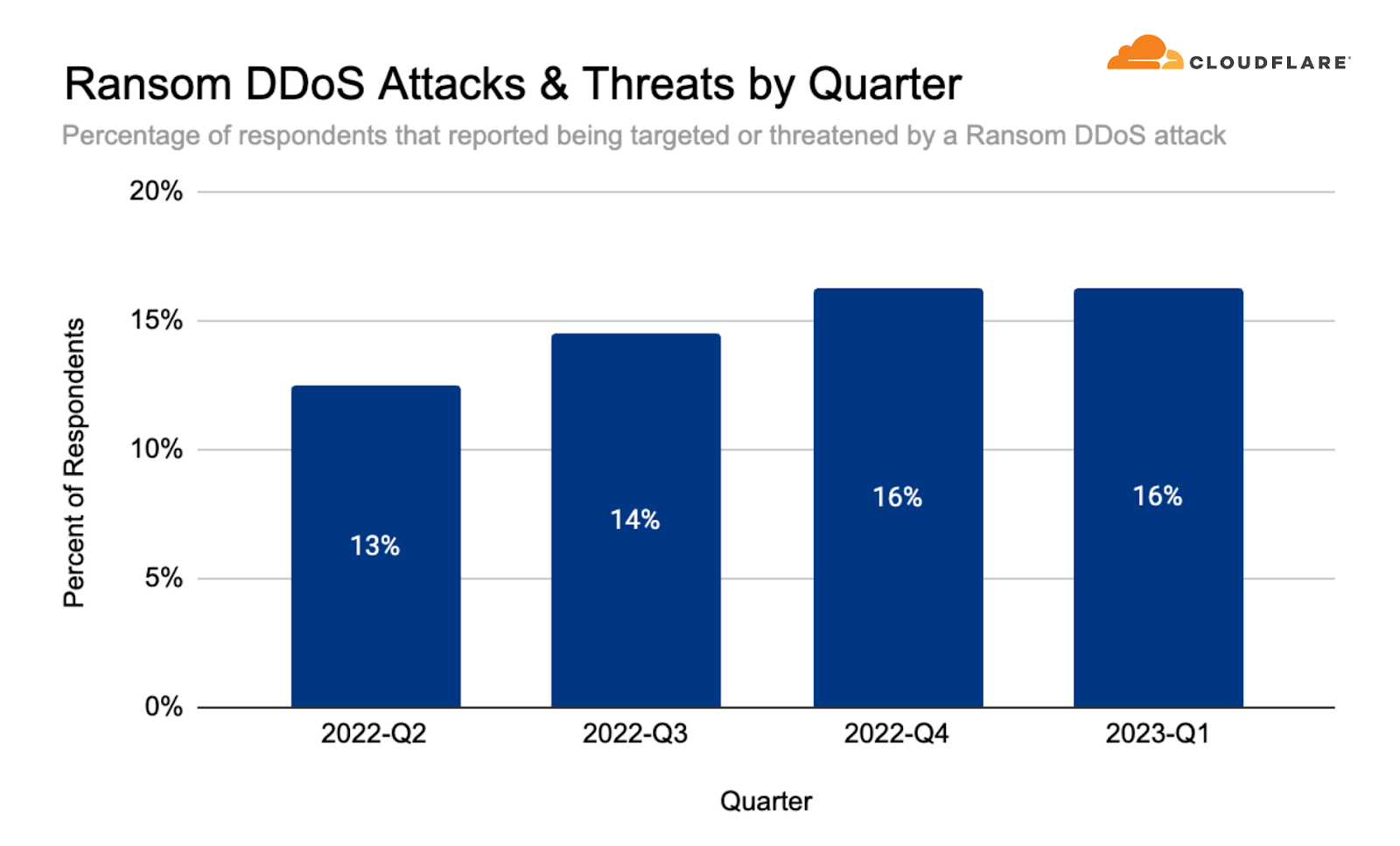

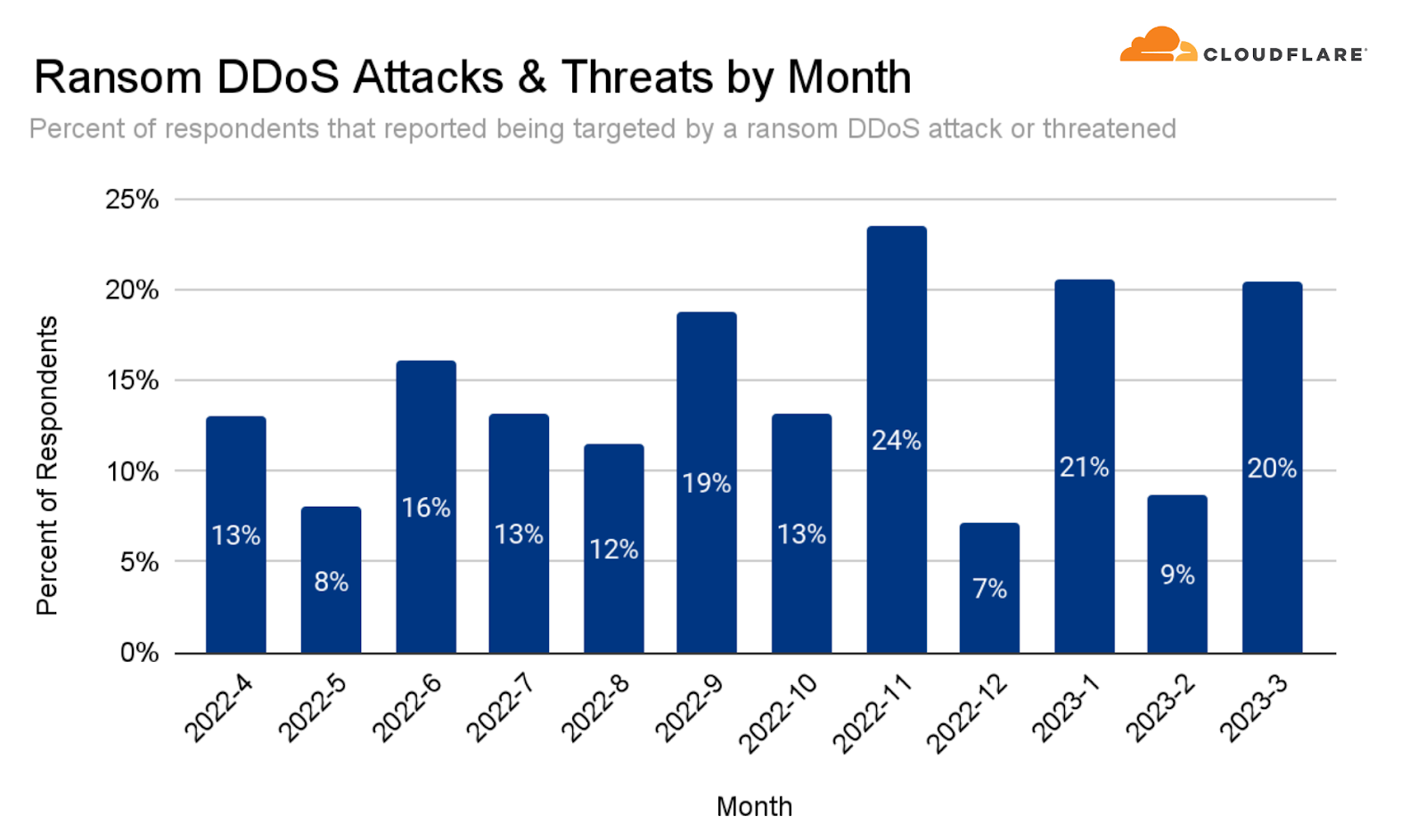

- Im ersten Quartal meldeten 16 % der befragten Kunden einen DDoS-Angriff mit Lösegeldforderungen (Ransom-DDoS-Angriff) – ein gleichbleibender Wert im Vergleich zum Vorquartal, aber ein Anstieg um 60 % gegenüber dem Vorjahreszeitraum.

- Gemeinnützige Organisationen sowie Rundfunk- und Fernsehanstalten gehörten zu den am häufigsten angegriffenen Branchen. Finnland war gemessen am Anteil des Angriffstraffics die größte Quelle von HTTP-DDoS-Attacken und das Hauptziel von DDoS-Angriffen auf Netzwerkschicht. Das Land, gegen das sich weltweit die meisten HTTP-DDoS-Angriffe richteten, war Israel.

- Umfangreiche volumetrische DDoS-Attacken – in einem Bereich von mehr als 100 Gbit/s – nahmen im Quartalsvergleich um 6 % zu. DNS-basierte Angriffe waren der beliebteste Vektor. Auch bei SPSS-basierten DDoS-, DNS-Amplification- und GRE-basierten DDoS-Angriffen registrierten wir einen Anstieg.

Eine interaktive Version des Berichts finden Sie bei Cloudflare Radar.

Ransom-DDoS-Angriffe

Häufig werden DDoS-Attacken durchgeführt, um Lösegeldzahlungen zu erzwingen. Wir befragen Cloudflare-Kunden kontinuierlich und verfolgen den Anteil der DDoS-Vorfälle, bei denen das potenzielle Opfer eine Lösegeldforderung erhalten hat. Dieser Wert ist im vergangenen Jahr stetig gestiegen und liegt derzeit weiter auf dem Niveau des vierten Quartals 2022 von 16 %.

Bei Ransomware-Angriffen wird das Opfer normalerweise durch Täuschung dazu verleitet, eine Datei herunterzuladen oder einen Link in einer E-Mail anzuklicken, wodurch die Dateien auf seinem Gerät verschlüsselt und gesperrt werden, bis ein Lösegeld gezahlt wird. Ransom-DDoS-Attacken lassen sich im Vergleich dazu erheblich leichter bewerkstelligen. Auch das Eindringen in ein Netzwerk oder ein Einfallstor in Firmen-Assets sind dafür nicht erforderlich.

Für einen Ransom-DDoS-Angriff benötigt man keinen Zugang zum Computer des Opfers, vielmehr wird dieses einfach mit so viel Traffic bombardiert, dass dadurch seine Websites, DNS-Server und andere Arten von Internetpräsenzen entweder gar nicht mehr erreichbar sind oder für die Nutzer nur noch schlecht funktionieren. Dann wird ein Lösegeld, das in der Regel in Bitcoin zu entrichten ist, als Bedingung dafür gefordert, dass die Attacke gestoppt wird oder weitere Angriffe vermieden werden.

Der Januar und März 2023 waren die Monate mit der zweithöchsten Zahl von Ransom-DDoS-Aktivitäten, die von unseren Nutzern gemeldet wurden. Der bisher höchste Wert wurde im November 2022 erreicht – also dem Monat, auf den der Black Friday, Thanksgiving in den USA und der Singles’ Day in China entfallen und der damit für Kriminelle durchaus lukrativ sein kann.

Wer und was wird angegriffen?

Die am stärksten angegriffenen Länder

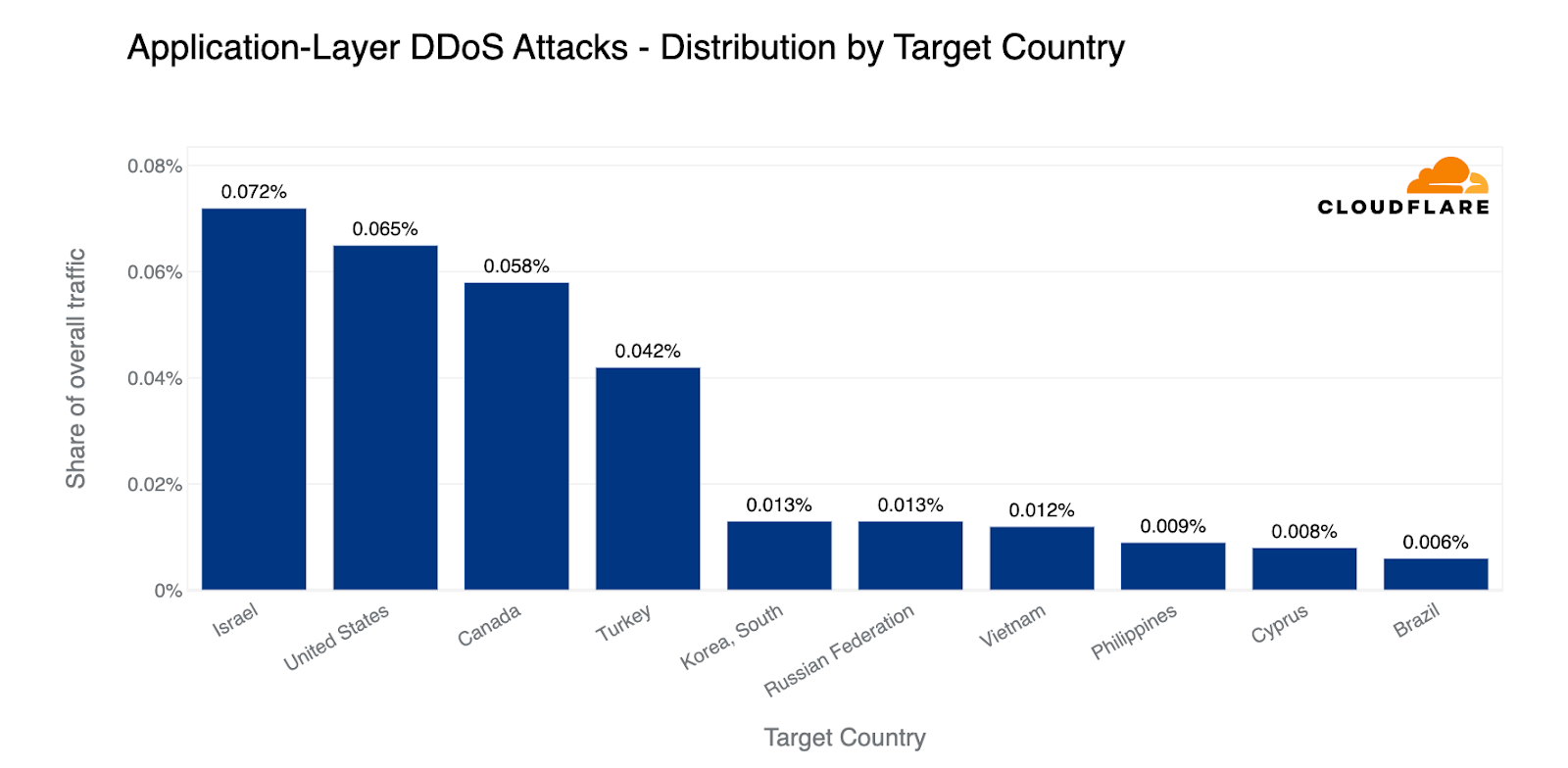

An der Spitze der Länder, gegen die sich der meiste HTTP-DDoS-Angriffstraffic richtet, steht im ersten Quartal – noch vor den Vereinigten Staaten – Israel, was möglicherweise mit der dortigen Justizreform und den Protesten der örtlichen Opposition oder den anhaltenden Spannungen im Westjordanland zusammenhängt. Das ist ein erstaunliches Ergebnis. Knapp ein Prozent des gesamten von Cloudflare im ersten Quartal 2023 verarbeiteten HTTP-Datenverkehrs war Teil von HTTP-DDoS-Angriffen auf israelische Websites. Dicht hinter Israel folgen die USA, Kanada und die Türkei.

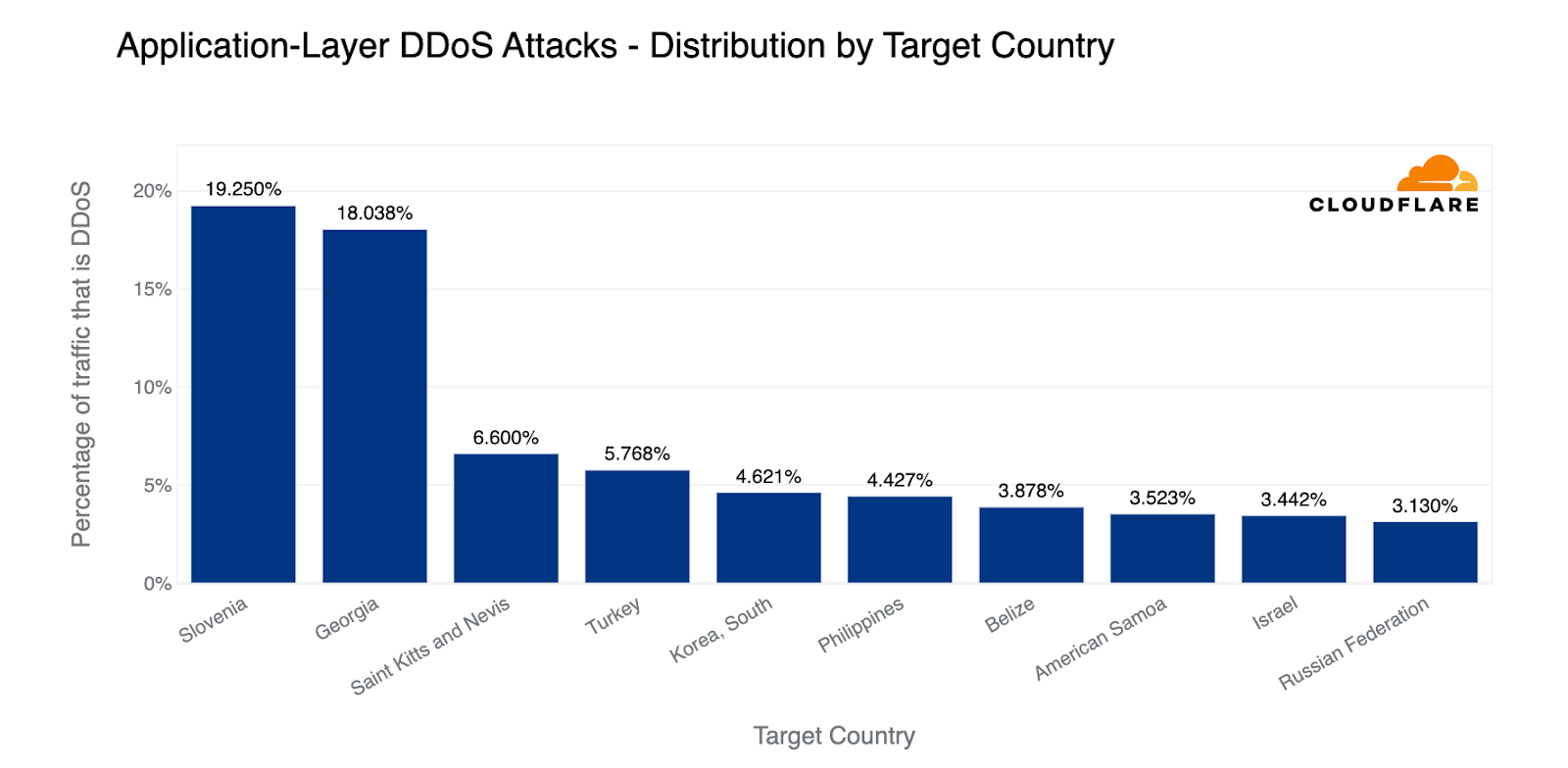

Betrachtet man den Anteil des Angriffstraffics am gesamten an ein bestimmtes Land gerichteten Datenverkehr, stehen Slowenien und Georgien an der Spitze. Ungefähr 20 % des gesamten Datenverkehrs zu slowenischen und georgischen Websites waren HTTP-DDoS-Angriffe. Auf den nächsten Plätzen folgten der kleine karibische Doppelstaat Sankt Kitts und Nevis sowie die Türkei. Während Israel bei der vorherigen Auflistung vorn lag, findet sich sich das Land hier auf Rang neun wieder. Es liegt damit aber vor Russland und verzeichnet ein gemessen an den Vorquartalen hohes Angriffsniveau.

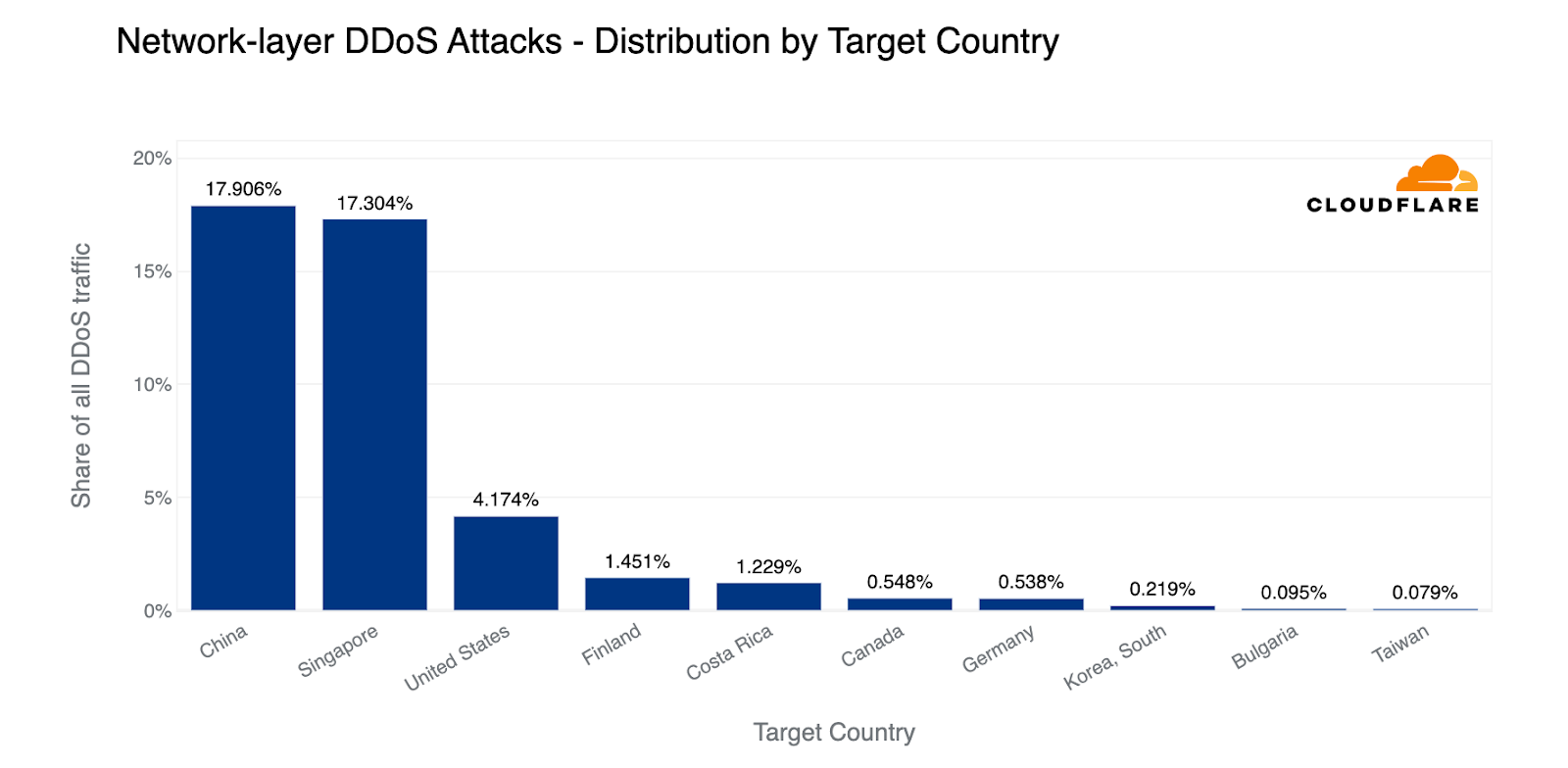

Nimmt man den Gesamtumfang des DDoS-Angriffstraffics auf Netzwerkschicht in den Blick, steht China an erster Stelle. Fast 18 % des gesamten DDoS-Angriffstraffics auf Netzwerkschicht kamen aus China. Knapp dahinter kam Singapur mit 17 %. An dritter Stelle lagen die USA, gefolgt von Finnland.

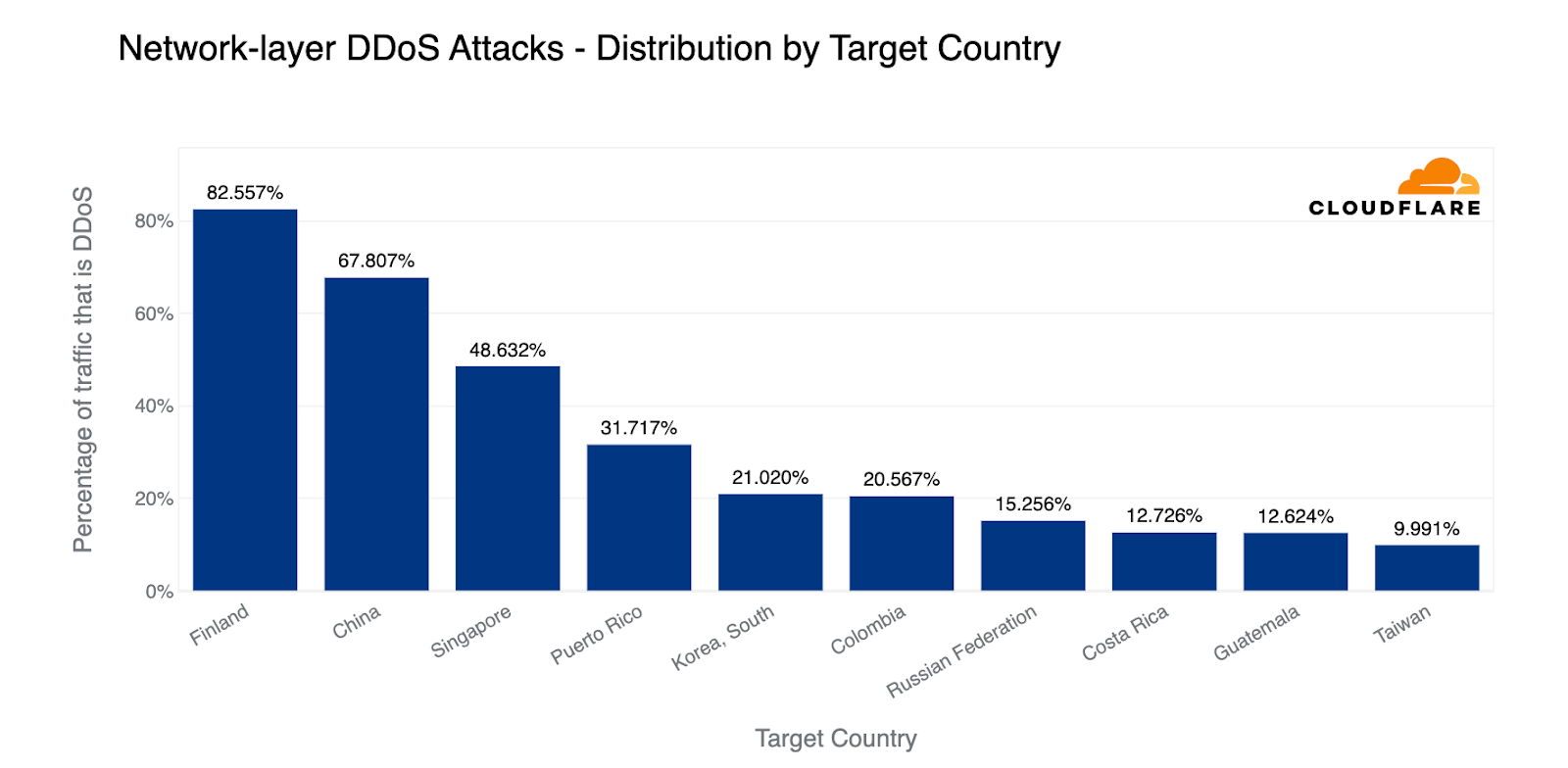

Wenn wir die Angriffe auf ein Land durch den gesamten Datenverkehr in dieses Land normalisieren, springt Finnland auf den ersten Platz, was vielleicht auf die kürzlich beschlossene NATO-Mitgliedschaft des Landes zurückzuführen ist. Fast 83 % des gesamten Datenverkehrs nach Finnland war Angriffstraffic auf Netzwerkschicht. China folgte dicht dahinter mit 68 % und Platz drei belegte Singapur mit 49 %.

Die am stärkten angegriffenen Branchen

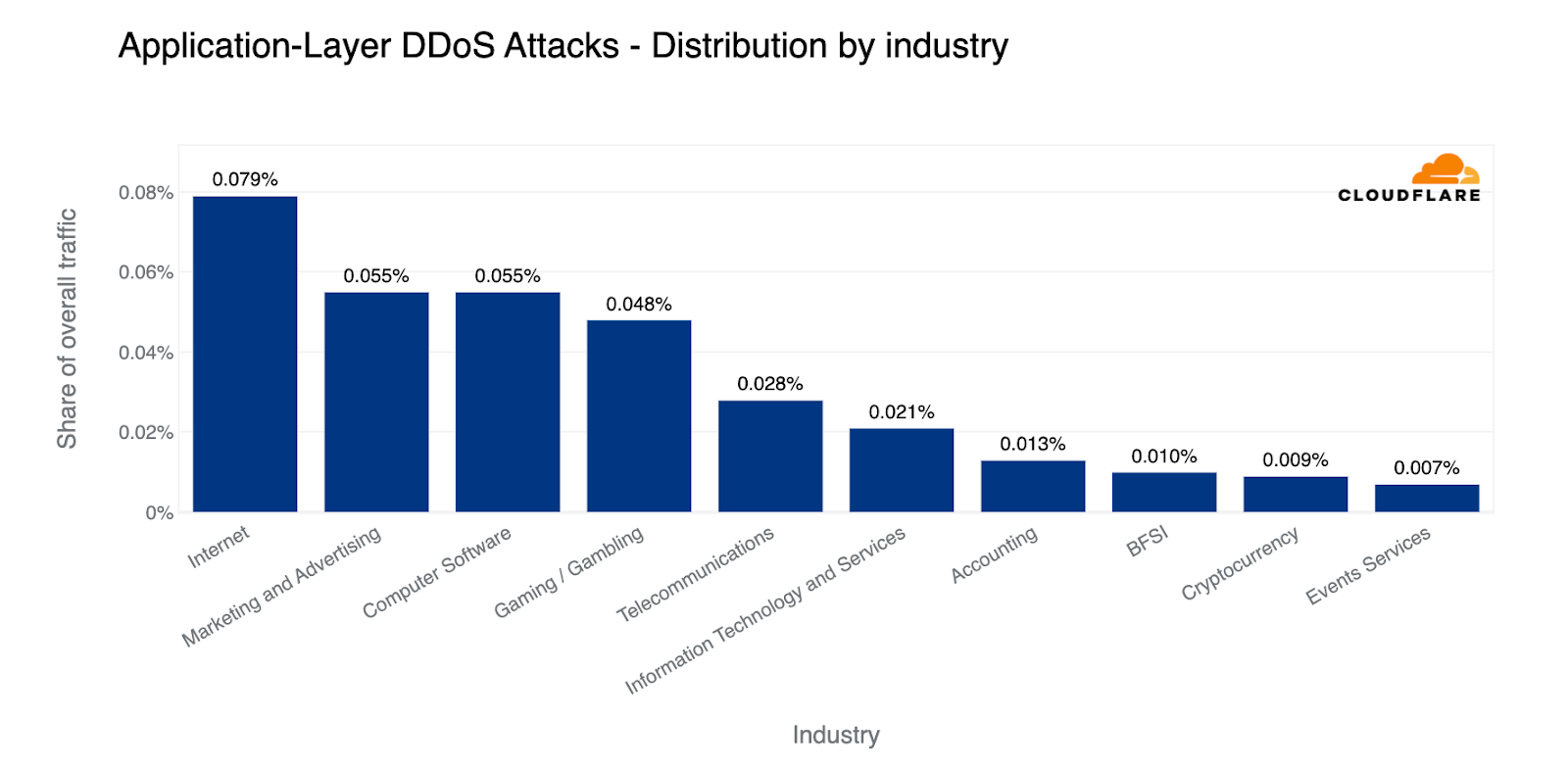

Gemessen am Gesamtbandbreite verzeichneten Internetunternehmen weltweit den größten Anteil am HTTP-DDoS-Angriffstraffic. Es folgten die Marketing- und Werbebranche, das Segment Computersoftware, der Sektor Gaming / Glücksspiel und die Telekommunikationsindustrie.

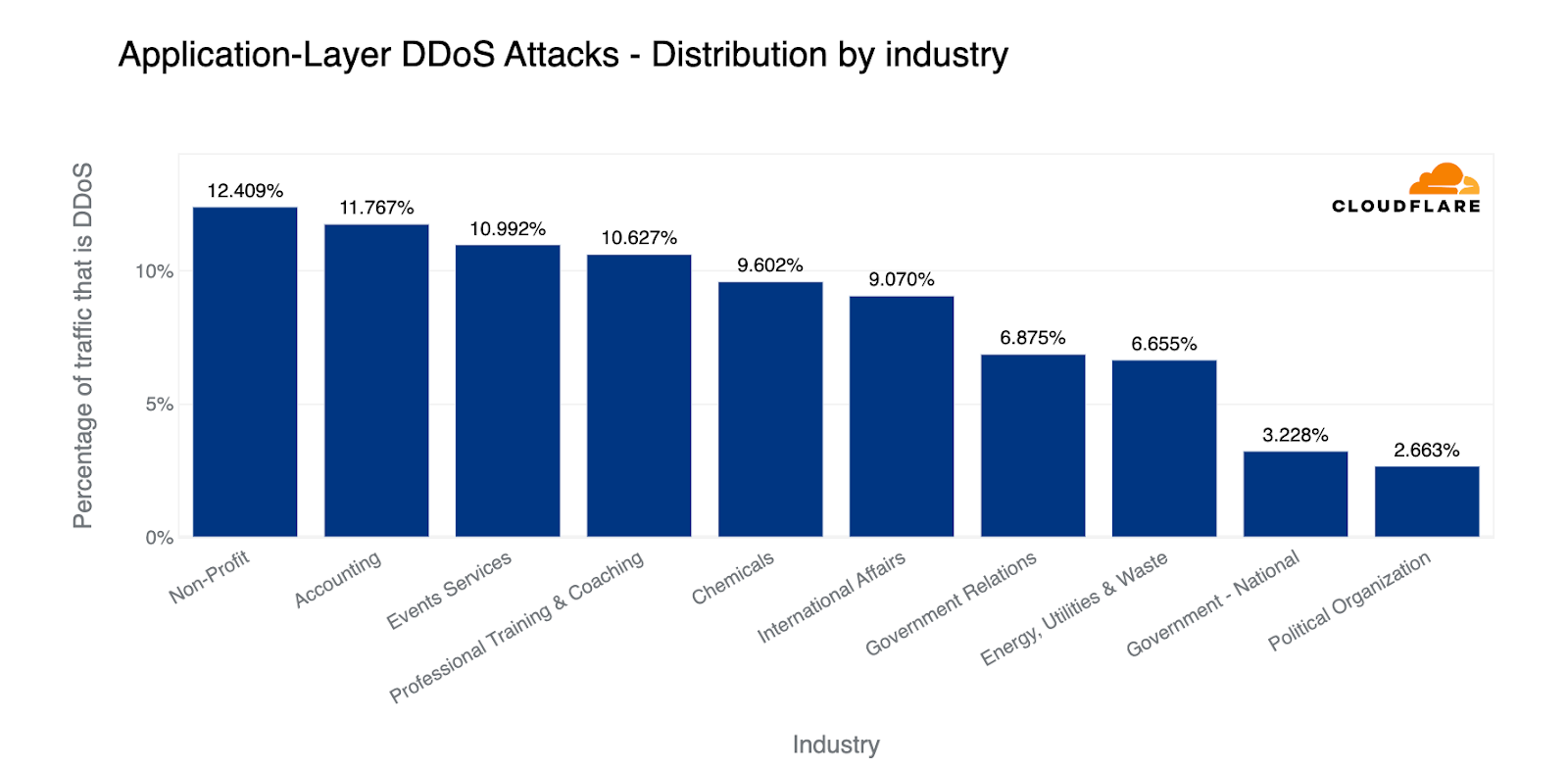

Gemessen am Anteil der Angriffe am Gesamttraffic einer Branche waren im ersten Quartal 2023 gemeinnützige Organisationen am häufigsten betroffen, gefolgt von Steuerberatungsfirmen. Trotz eines Anstiegs der Angriffe auf den Gesundheitssektor schaffte es diese Branche nicht in die Top Ten. Auf den vorderen zehn Rängen fanden sich jedoch die chemische Industrie, staatliche Stellen sowie die Energieversorgung und die Abfallwirtschaft. In den USA waren fast 2 % des gesamten Datenverkehrs auf US-Bundeswebsites Teil von DDoS-Angriffen.

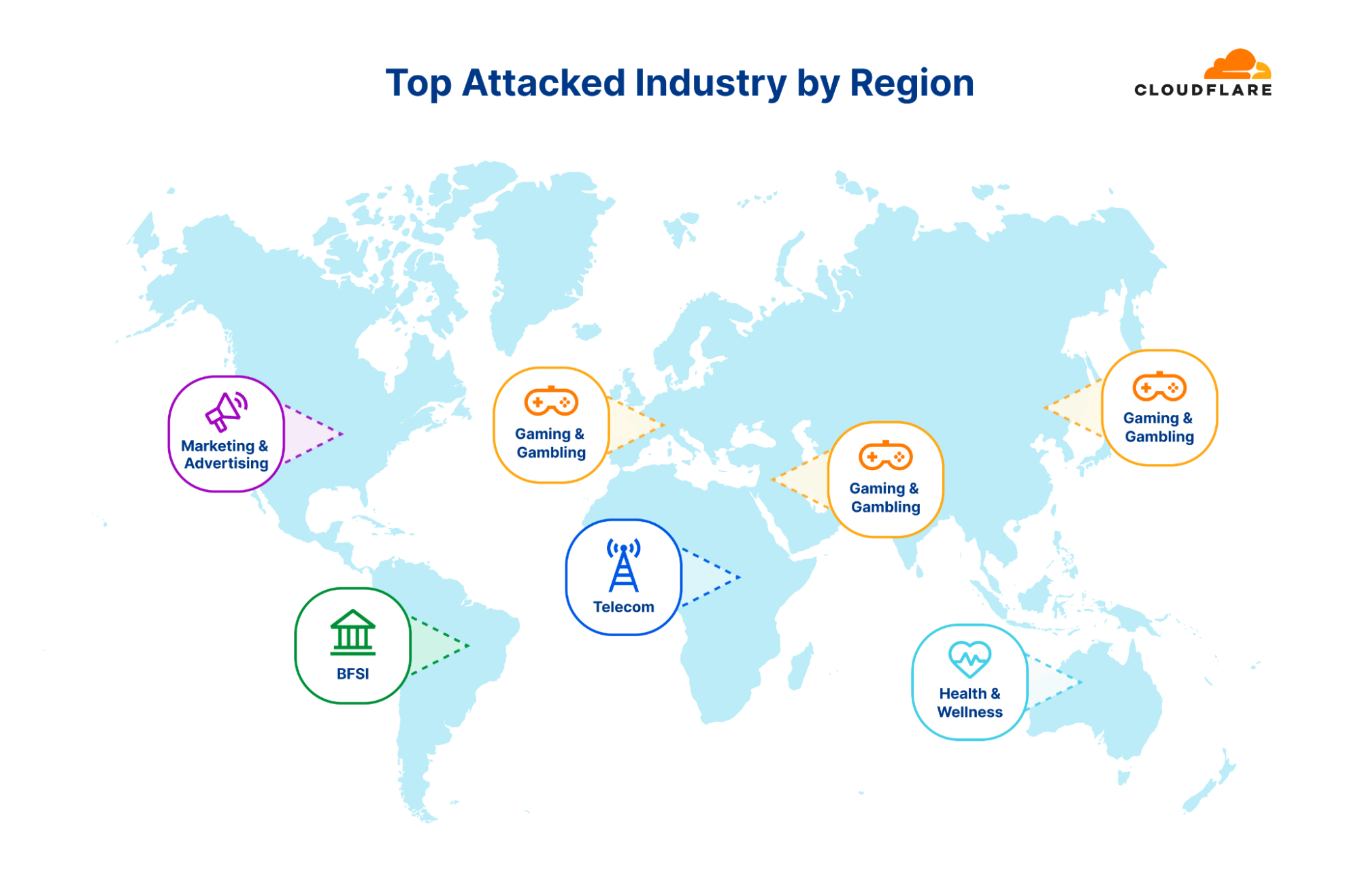

Betrachtet man verschiedene Weltregionen, stand die Gaming- und Glücksspielbranche in Asien, Europa und dem Nahen Osten am stärksten im Fokus von Angriffen. In Süd- und Mittelamerika war der Bereich Banken, Finanzdienstleistungen und Versicherungen am stärksten betroffen. In Nordamerika war es die Marketing- und Werbebranche, gefolgt von der Telekommunikationsindustrie, die auch in Afrika am stärksten angegriffen wurde. In Ozeanien schließlich richtete sich die größte Zahl der Angriffe gegen die Gesundheits-, Wellness- und Fitnessbranche.

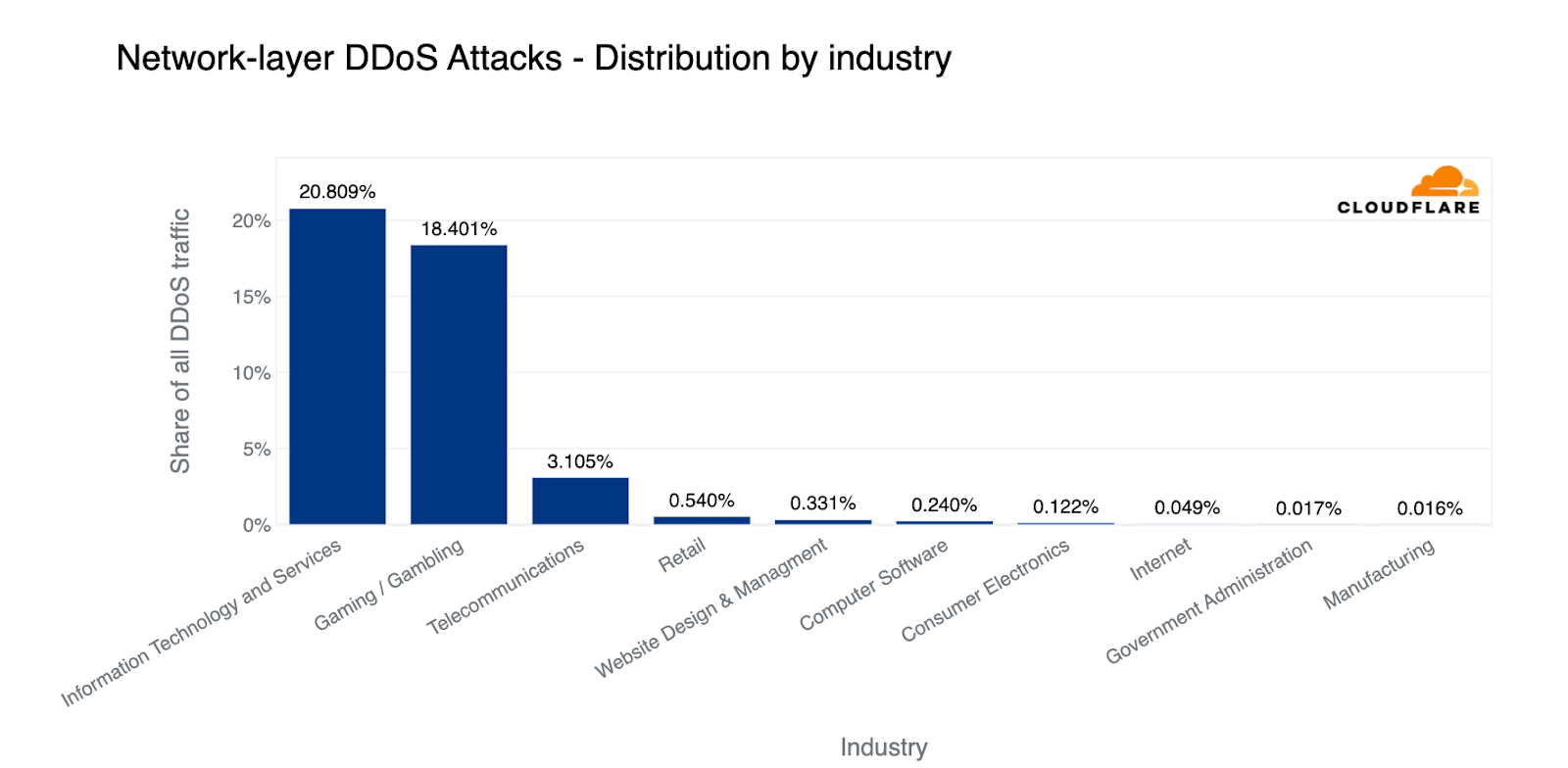

Auf einer tieferen Ebene des OSI-Stapels waren, gemessen am Gesamtvolumen des L3/4-Angriffstraffics, standen die Sektoren Informationstechnologie und Dienstleistungen, Gaming / Glücksspiel und Telekommunikation am stärksten unter Beschuss.

Vergleicht man den Angriffstraffic mit dem gesamten Datenverkehr der einzelnen Branchen, ergibt sich ein anderes Bild. Bei fast jedem zweiten Byte, das an Rundfunk- und Medienunternehmen übertragen wurde, handelte es sich um L3/4-DDoS-Angriffsverkehr.

Ursprung der Angriffe

Wichtigste Ursprungsländer

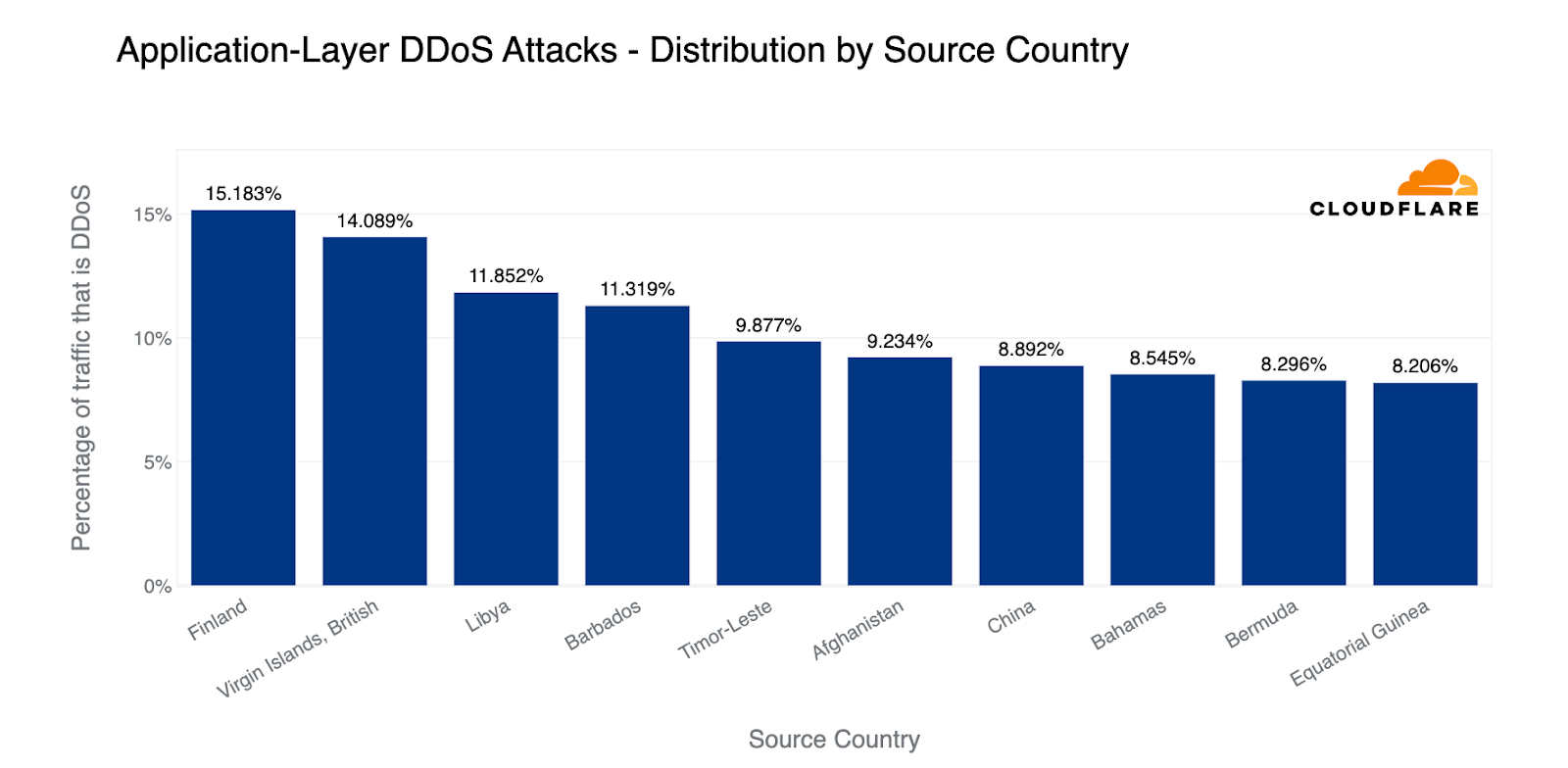

Gemessen am Anteil der Angriffe am gesamten Datenverkehr je Land war im ersten Quartal 2023 Finnland die größte Quelle von HTTP-DDoS-Angriffen. Knapp dahin lagen die Britischen Jungferninseln, gefolgt von Libyen und Barbados.

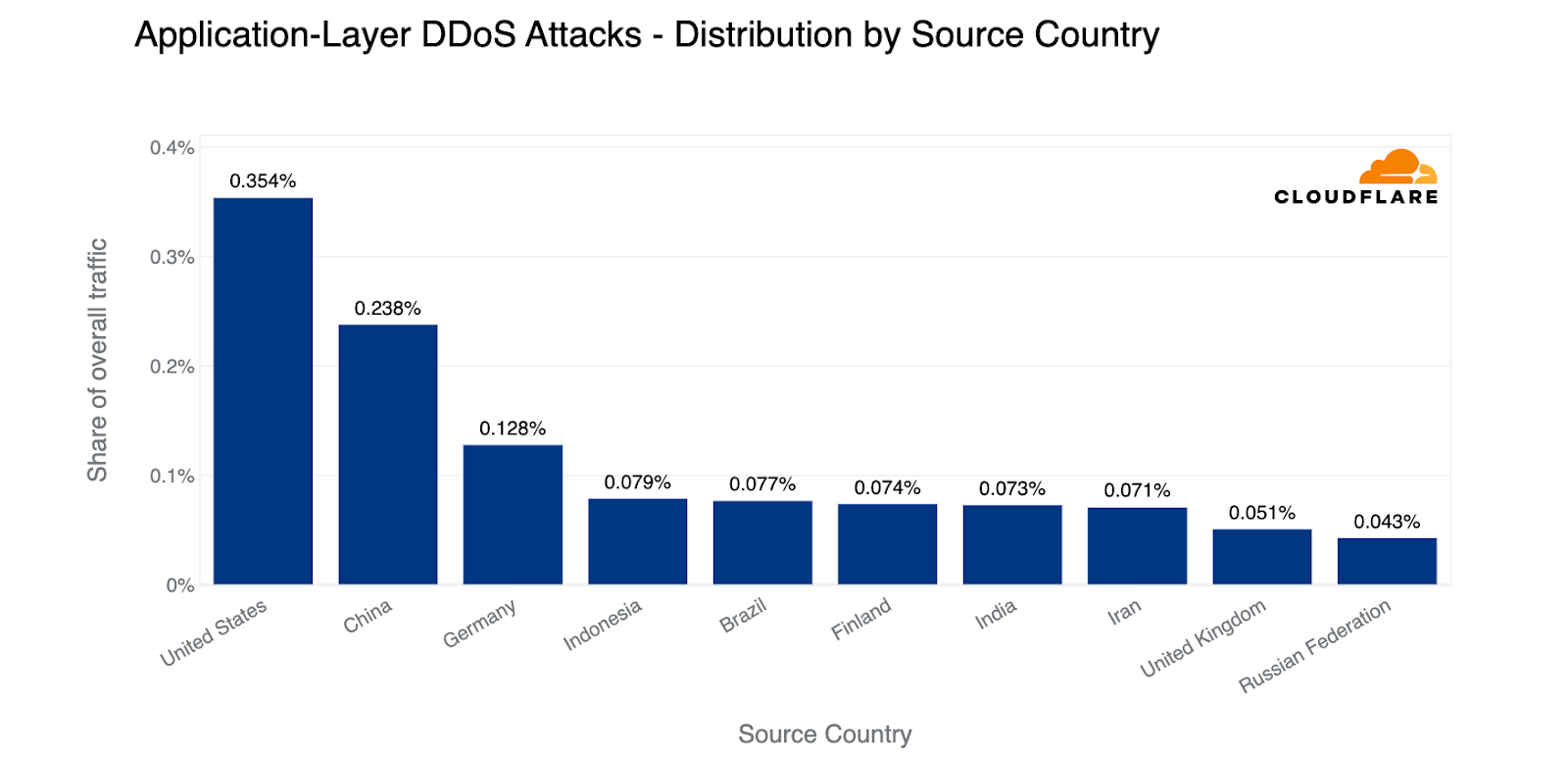

Gemessen am absoluten Volumen stammte der meiste HTTP-DDoS-Angriffstraffic von US-amerikanischen IP-Adressen. China lag auf Rang zwei, gefolgt von Deutschland, Indonesien, Brasilien und Finnland.

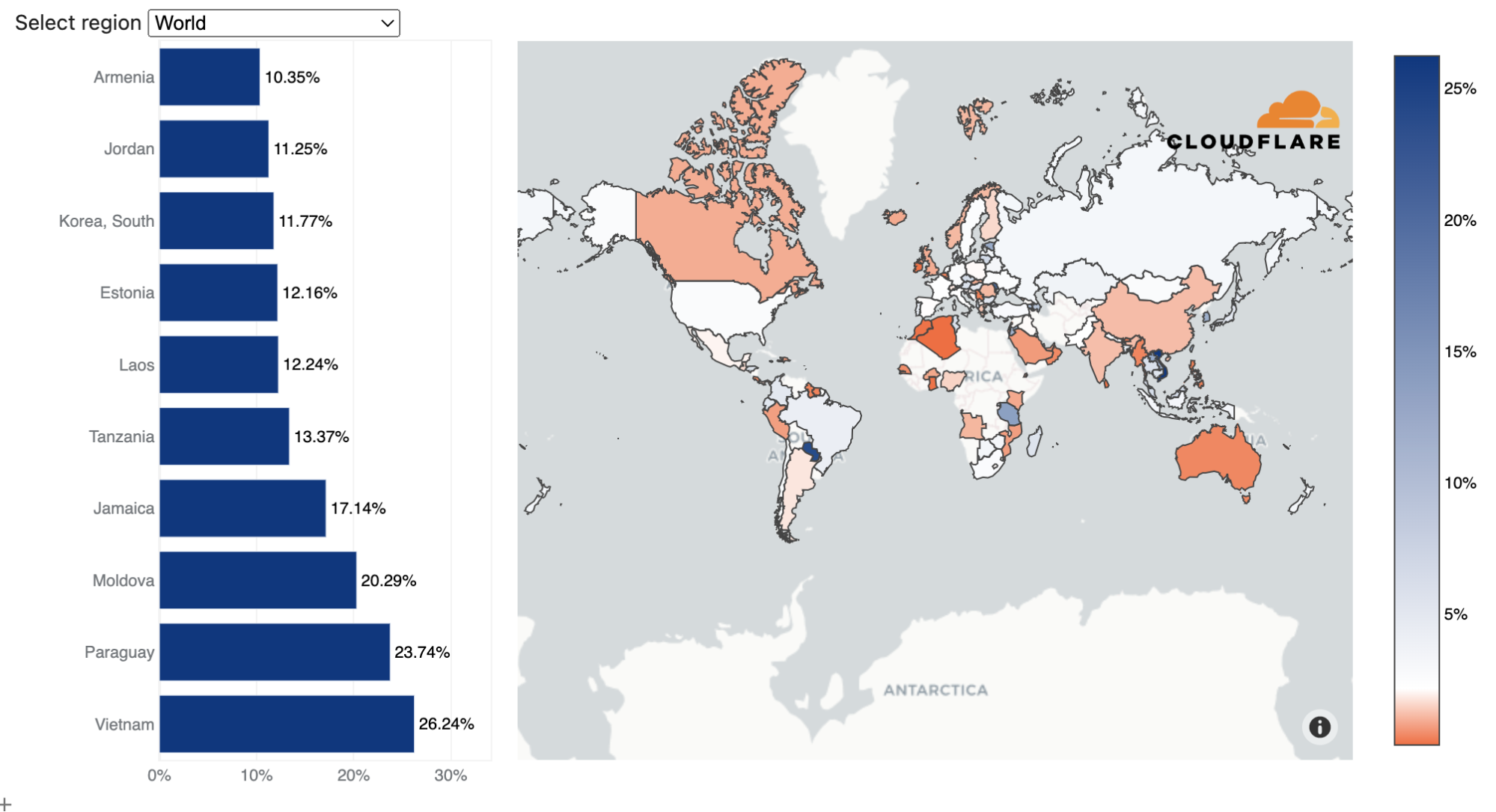

Vietnam die größte Quelle des L3/4-DDoS-Angriffstraffics. Fast ein Drittel des gesamten L3/4-Datenverkehrs, den bei unseren vietnamesischen Rechenzentren einging, war Angriffstraffic. Nach Vietnam folgten Paraguay, Moldawien und Jamaika.

Beobachtete Angriffsarten und -dimensionen

Angriffsumfang und -dauer

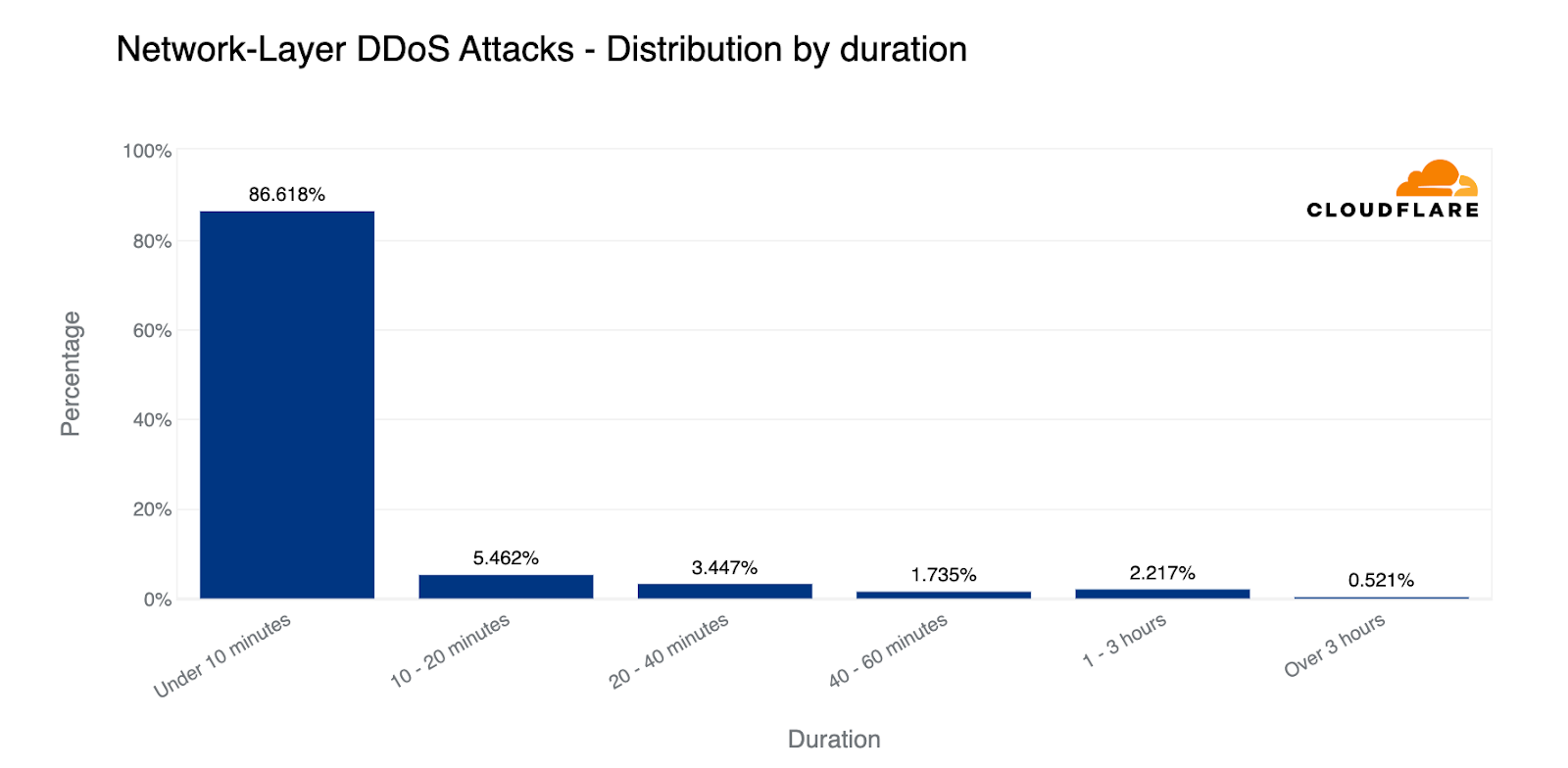

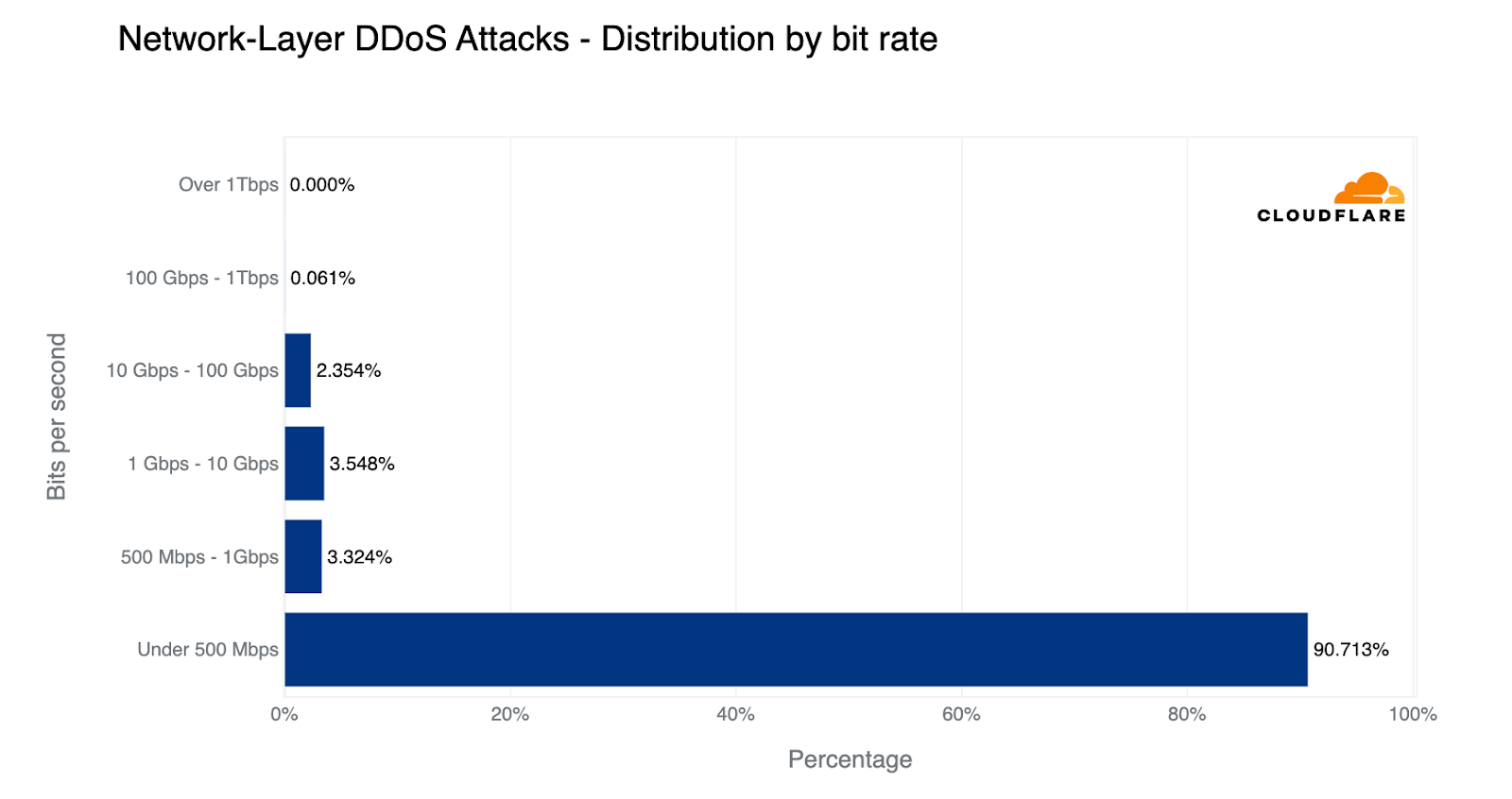

Wenn wir uns die Arten von Angriffen auf unsere Kunden sowie auf unser eigenes Netzwerk und unsere Anwendungen ansehen, stellen wir fest, dass die meisten Attacken kurz und klein ausfallen. 86 % der DDoS-Angriffe auf Netzwerkschicht enden innerhalb von zehn Minuten und 91 % der Angriffe überschreiten nie 500 Mbit/s.

Nur einer von 50 Angriffen übersteigt 10 Gbit/s und nur einer von tausend Angriffen übersteigt 100 Gbit/s.

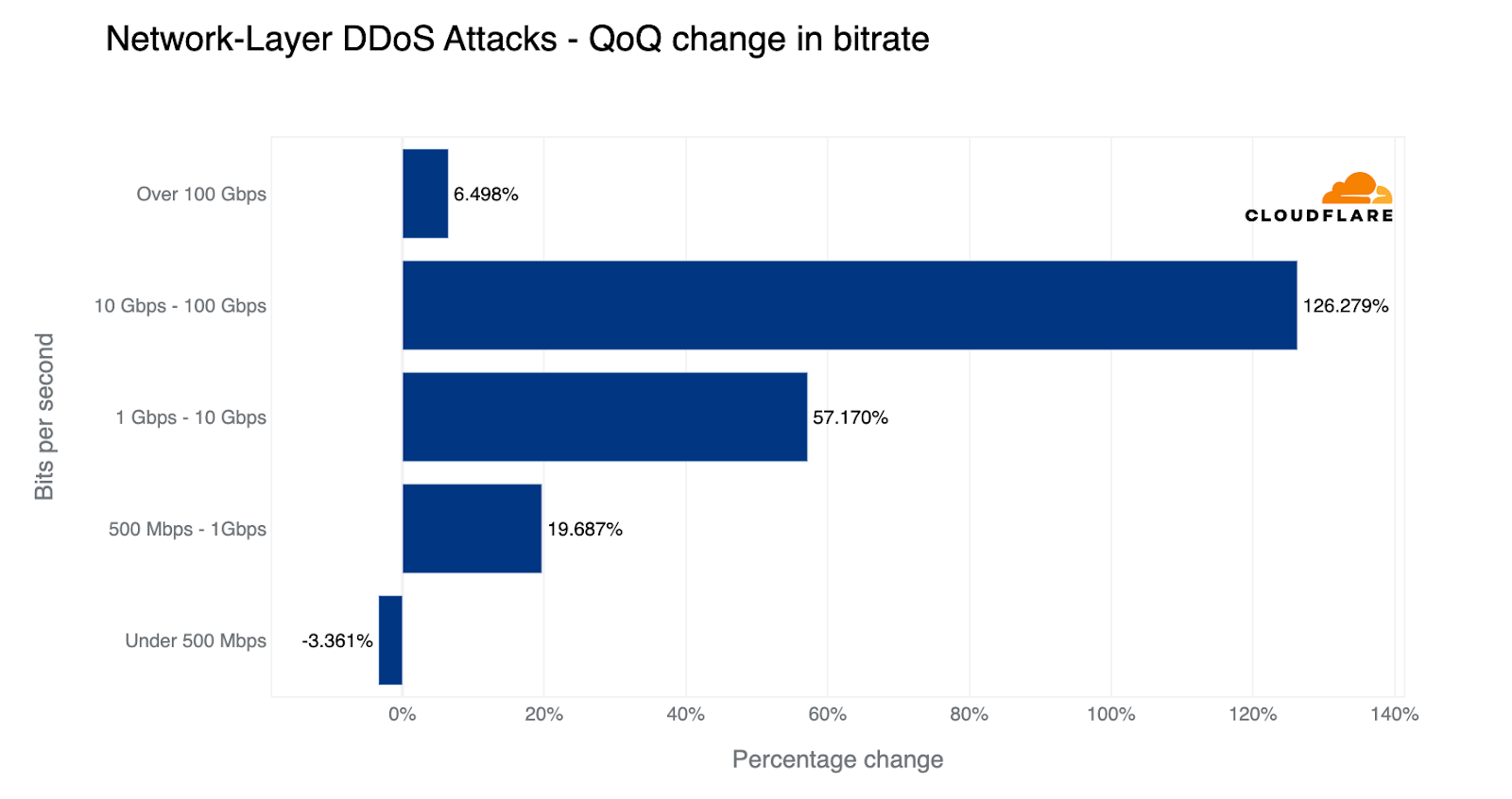

Die Anzahl und Häufigkeit größerer Angriffe nimmt jedoch langsam zu. Im letzten Quartal stieg die Zahl der Angriffe mit mehr als 100 Gbit/s im Quartalsvergleich um 67 %. Im Berichtsquartal wurde zwar nur noch ein Plus von 6 % verbucht, womit der Anstieg zwar gebremst, aber nicht gestoppt wurde. Tatsächlich gab es einen Zuwachs bei allen volumetrischen Angriffen, mit Ausnahme der „kleinen“ Kategorie, unter die die meisten Attacken fallen – wie die nachstehende Grafik zeigt. Das größte Wachstum war im Bereich 10–100 Gbit/s zu verzeichnen, ein Anstieg von 89 % im Quartalsvergleich.

Angriffsvektoren

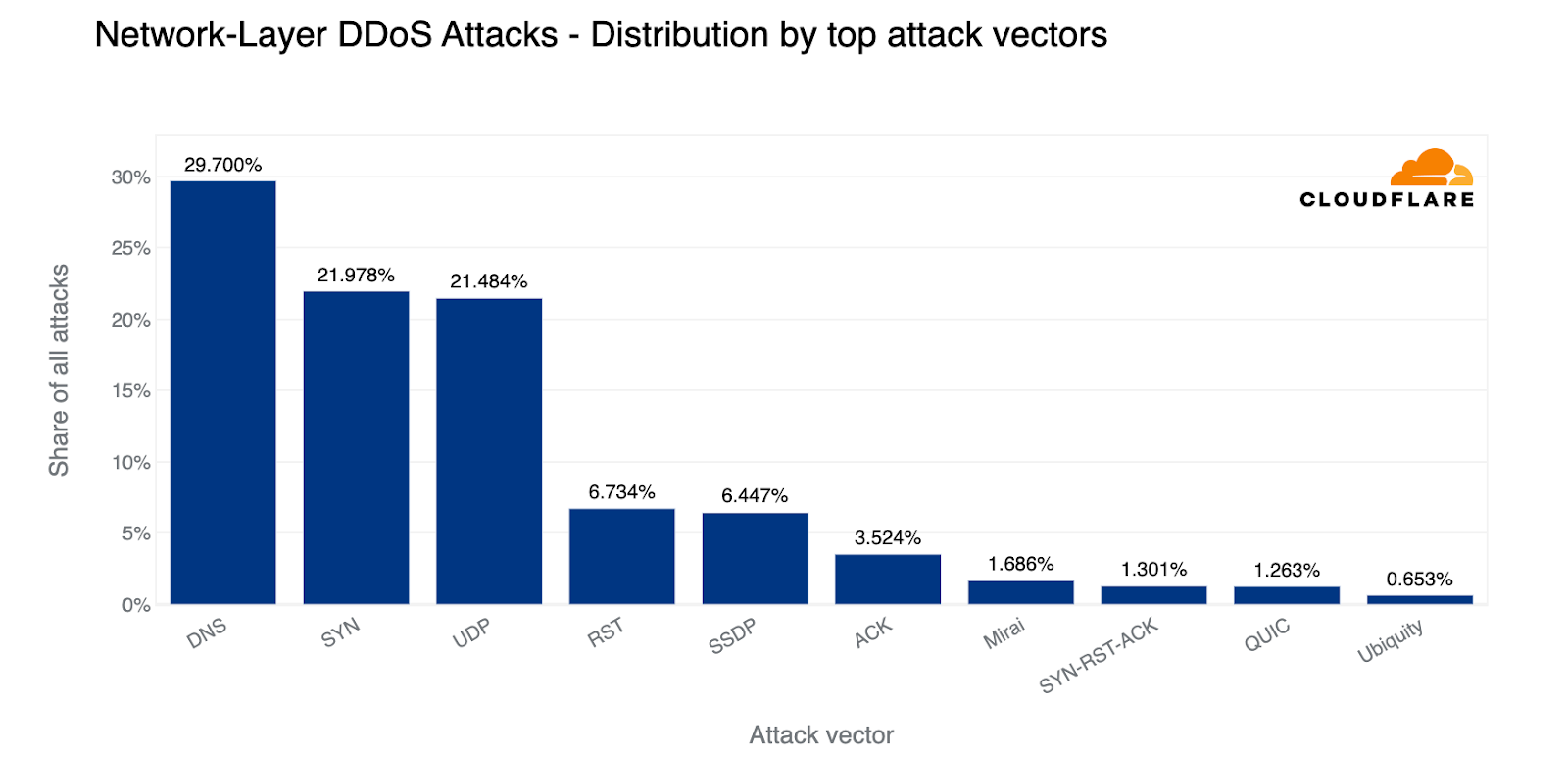

In Berichtsquartal kam es zu einer tektonischen Verschiebung. Mit einem Anteil von 22 % wurden SYN-Floods auf den zweiten Platz verdrängt, wodurch DNS-basierte DDoS-Angriffe zum beliebtesten Angriffsvektor wurden (30 %). Fast ein Drittel aller L3/4-DDoS-Angriffe war DNS-basiert; es handelte sicch entweder um DNS-Floods oder um DNS-Amplification/Reflection-Angriffe. Nicht weit dahinter folgten UDP-basierte Angriffe mit einem Anteil von 21 % auf Platz drei.

Neue Bedrohungen

Jedes Quartal erleben wir das Wiederauftauchen alter und manchmal sogar uralter Angriffsvektoren. Das zeigt uns, dass selbst jahrzehntealte Schwachstellen immer noch für ausgenutzt werden. Kriminelle recyceln alte Methoden und verwenden sie erneut – vielleicht in der Hoffnung, dass bei den Unternehmen die Schutzmaßnahmen gegen ältere Methoden nicht mehr in Kraft sind.

Im ersten Quartal 2023 gab es einen massiven Anstieg bei SPSS-basierten DDoS-, DNS-Amplification- und GRE-basierten DDoS-Angriffen.

SPSS-basierte DDoS-Angriffe um 1.565 % im Quartalsvergleich gestiegen

Statistical Product and Service Solutions (SPSS) ist eine von IBM entwickelte Software-Suite für Anwendungsfälle wie Datenmanagement, Business Intelligence und strafrechtliche Ermittlungen. Der Sentinel RMS License Manager Server wird zur Verwaltung der Lizenzierung von Softwareprodukten wie dem IBM SPSS-System eingesetzt. Im Jahr 2021 wurden zwei Schwachstellen (CVE-2021-22713 und CVE-2021-38153) im Sentinel RMS License Manager-Server identifiziert, die für Reflection-DDoS-Attacken genutzt werden können. Angreifer können große Mengen speziell gestalteter Lizenzanfragen an den Server senden, was diesen veranlasst, eine Antwort zu generieren, die viel größer ist als die ursprüngliche Anfrage. Diese Antwort wird an die IP-Adresse des Opfers zurückgesendet, wodurch die Größe des Angriffs de facto verstärkt und das Netzwerk des Opfers mit Datenverkehr überlastet wird. Diese Art von Angriff wird als Reflection-DDoS-Angriff bezeichnet und kann die Verfügbarkeit von Softwareprodukten, die auf den Sentinel RMS License Manager angewiesen sind, z. B. IBM SPSS Statistics, erheblich beeinträchtigen. Die Anwendung der verfügbaren Patches für den Lizenzmanager ist wichtig, um zu verhindern, dass diese Schwachstellen ausgenutzt werden, und um sich vor Reflection-DDoS-Angriffen zu schützen.

DNS-Amplification-DDoS-Angriffe um 958 % im Quartalsvergleich gestiegen

DNS-Amplification-Angriffe sind DDoS-Attacken, bei denen Schwachstellen in der Infrastruktur des Domain Name System (DNS) ausgenutzt werden, um große Mengen an Datenverkehr zu erzeugen, die das Netzwerk des Opfers ansteuern. Die Angreifer senden DNS-Anfragen an offene DNS-Resolver, die falsch konfiguriert wurden, um rekursive Anfragen von beliebigen Quellen zuzulassen. Sie verwenden diese Anfragen, um Antworten zu generieren, die viel größer als die ursprüngliche Anfrage sind. Anschließend fälschen sie die IP-Adresse des Opfers, sodass die großen Antworten an das Netzwerk des Opfers gerichtet werden, das dadurch mit Datenverkehr überlastet wird und nicht mehr ansprechbar ist (Denial of Service). Die Herausforderung bei der Eindämmung von DNS-Amplification-Angriffen besteht darin, dass der Angriffstraffic nur schwer von legitimem Datenverkehr zu unterscheiden ist, weshalb er sich nur schwer auf Netzwerkschicht blockieren lässt. Um DNS-Amplification-Angriffe abzuwehren, können Unternehmen aber durchaus Maßnahmen ergreifen. Dazu gehört die ordnungsgemäße Konfiguration von DNS-Resolvern, die Implementierung von Techniken zur Durchsatzbegrenzung und die Verwendung von Tools zur Trafficfilterung, um den Datenverkehr aus bekannten Angriffsquellen zu blockieren.

GRE-basierte DDoS-Angriffe um 835 % im Quartalsvergleich gestiegen

Bei GRE-basierten DDoS-Angriffen wird das Generic Routing Encapsulation (GRE)-Protokoll verwendet, um das Netzwerk eines Opfers mit großen Mengen an Datenverkehr zu überfluten. Die Angreifer erstellen mehrere GRE-Tunnel zwischen kompromittierten Hosts, um Datenverkehr an das Netzwerk des Opfers zu senden. Diese Angriffe sind schwer zu erkennen und zu filtern, da der Traffic im Netzwerk des Opfers als legitimer Datenverkehr erscheint. Angreifer können auch Ursprungs-IP-Adressen fälschen, um den Anschein zu erwecken, dass der Datenverkehr von legitimen Quellen stammt. Das macht es schwierig, ihn auf Netzwerkschicht zu blockieren. GRE-basierte DDoS-Attacken stellen für die betroffenen Unternehmen eine Reihe von Risiken dar, darunter Ausfallzeiten, Unterbrechungen des Geschäftsbetriebs und potenzieller Datendiebstahl oder Netzwerkinfiltration. Um diese Angriffe zu neutralisieren, müssen fortschrittliche Tools zur Filterung des Datenverkehrs eingesetzt werden, die den Angriffstraffic anhand seiner Merkmale erkennen und blockieren können. Außerdem müssen Verfahren wie Durchsatzbegrenzung und Filterung von Ursprungs-IP-Adressen genutzt werden, um den Traffic aus bekannten Angriffsquellen zu blockieren.

Die DDoS-Bedrohungslandschaft

In den letzten Monaten war eine Zunahme längerer und größerer DDoS-Angriffe in verschiedenen Branchen zu beobachten, wobei volumetrische Attacken besonders hervorstachen. Gemeinnützige Unternehmen und Rundfunk- und Fernsehanstalten gehörten zu den am häufigsten angegriffenen Branchen. Auch DNS-DDoS-Attacken verbreiteten sich.

Da DDoS-Angriffe in der Regel von Bots ausgeführt werden, ist eine automatisierte Erkennung und Eindämmung für eine wirksame Abwehr maßgeblich. Die automatisierten Systeme von Cloudflare bieten unseren Kunden ständigen Schutz vor DDoS-Angriffen, sodass sie sich auf andere Aspekte ihres Geschäfts konzentrieren können. Wir sind der Meinung, dass DDoS-Schutz für Unternehmen jeder Größe leicht zugänglich sein sollte, und bieten diesen deshalb seit 2017 kostenlosen und unbegrenzten an.

Bei Cloudflare haben wir es uns zur Aufgabe gemacht, ein besseres Internet zu schaffen – ein sichereres und schnelleres Web für alle.

Wir laden Sie ein, an unserem Webinar zu DDoS-Trends teilzunehmen, um mehr über neue Bedrohungen und effektive Abwehrstrategien zu erfahren.

Ein Hinweis zur Methodik

So ermitteln wir unsere Erkenntnisse zu Ransom-DDoS-Angriffen

Die Cloudflare-Systeme analysieren ständig den Datenverkehr und wenden automatisch Schutzmaßnahmen an, wenn DDoS-Angriffe entdeckt werden. Jeder von einer Attacke betroffene Kunde wird zur Teilnahme an einer automatisiert durchgeführten Umfrage aufgefordert. Diese hilft uns, ein besseres Verständnis der Art des Angriffs und des Erfolgs der Abwehrmaßnahmen zu erlangen. Cloudflare befragt inzwischen seit mehr als zwei Jahren angegriffene Kunden. Unter anderem wollen wir von den Teilnehmenden wissen, ob sie eine Drohung oder Lösegeldforderung erhalten haben. In den vergangenen zwei Jahren haben wir pro Quartal durchschnittlich 187 Antworten erhalten. Anhand der Rückmeldungen aus dieser Umfrage errechnen wir den Anteil von Ransom-DDoS-Attacken.

So ermitteln wir geographische und branchenspezifische Erkenntnisse

Herkunftsland

Auf Anwendungsschicht verfolgen wir anhand der IP-Adressen, von denen die Attacken ausgehen, diese bis zu ihrem Ursprungsland zurück. Das ist möglich, weil auf Anwendungsschicht IP-Adressen nicht verfälscht werden können. Allerdings ist dies auf Vermittlungsschicht sehr wohl möglich. Anstatt also die IP-Adressen heranzuziehen, um etwas über den Ausgangspunkt der Attacken zu erfahren, schauen wir uns stattdessen die Standorte unserer Rechenzentren an, bei denen die Angriffs-Pakete eingegangen sind. Dank unserer guten weltweiten Abdeckung mit mehr als 285 Standorten rund um den Globus ist es uns auf diese Weise gelungen, uns ein gutes Bild vom geographischen Ursprung der Attacken zu machen.

Zielland

Bei DDoS-Angriffen sowohl auf Anwendungs- als auch auf Netzwerkschicht gruppieren wir Angriffe und Datenverkehr nach dem Abrechnungsland unserer Kunden. Auf diese Weise können wir nachvollziehen, in welchen Ländern es mehr Angriffe gibt.

Branchen im Fadenkreuz

Bei DDoS-Angriffen sowohl auf Anwendungs- als auch auf Netzwerkschicht gruppieren wir die Angriffe und den Datenverkehr nach der Branche unserer Kunden gemäß unserem Customer Relations Management-System. So können wir nachvollziehen, welche Branchen mehr Angriffen ausgesetzt sind.

Gesamtvolumen vs. Prozentsatz

Sowohl bei den Ursprungs- als auch bei den Zielinformationen betrachten wir das Gesamtvolumen des Angriffstraffics im Vergleich zum gesamten Datenverkehr als einen Datenpunkt. Darüber hinaus betrachten wir auch den Anteil des Angriffstraffics in oder aus einem bestimmten Land, in ein bestimmtes Land oder in eine bestimmte Branche. Auf diese Weise erhalten wir eine „Angriffsaktivitätsrate“ für ein bestimmtes Land/eine bestimmte Branche, die auf den Gesamttraffic normalisiert wird. So können wir Verzerrungen durch ein Land oder eine Branche ausschließen, das/die normalerweise viel Datenverkehr und damit auch viel Angriffstraffic erhält.

Wie wir die Daten zu den Angriffsmerkmale ermitteln

Zur Berechnung des Umfangs, der Dauer, der Angriffsvektoren und der neu auftretenden Bedrohungen werden die Angriffe in Kategorien eingeteilt und dann der Anteil jeder Kategorie an der Gesamtmenge für jede Dimension angegeben.

Allgemeiner Haftungsausschluss und Klarstellung

Wenn wir Länder als wichtigen Ursprung oder wichtiges Ziel von Angriffen bezeichnen, bedeutet das nicht unbedingt, dass dieses Land als Land angegriffen wurde, sondern vielmehr, dass Unternehmen oder Organisationen, die dieses Land als Abrechnungsland nutzen, Ziel von Attacken waren. Ebenso bedeuten Angriffe, die von einem Land ausgehen, nicht, dass dieses Land die Angriffe gestartet hat, sondern vielmehr, dass der Angriff von IP-Adressen ausging, die diesem Land zugeordnet werden konnten. Kriminelle betreiben globale Botnetze mit Knoten auf der ganzen Welt und verwenden in vielen Fällen auch Virtual Private Networks und Proxys, um ihren wahren Standort zu verschleiern. Wenn überhaupt, dann könnte das Ursprungsland also auf das Vorhandensein von Exit-Knoten oder Botnetz-Knoten in diesem Land hinweisen.