Letzte Woche fand die Cloudflare Developer Week statt – ein willkommener Anlass für unsere Teams, eine Reihe von spannenden neuen Produkten und nicht zuletzt auch einige Verbesserungen für Workers vorzustellen. Die Qualitäten dieser Lösung für den Einsatz von Applikationen wissen übrigens nicht nur unsere Kunden zu schätzen: Das Tool erfreut sich auch bei unseren eigenen Entwicklern großer Beliebtheit. Unter anderem basiert auch unsere Untersuchung von Internet- und Bedrohungstrends mithilfe von Cloudflare Radar auf Workers. Wir freuen uns, dass wir Ihnen heute (zusätzlich zu diesem Blogbeitrag mit detaillierten Analysen zu diesem Thema) unseren neuen Radar DDoS Report präsentieren können, unser erstes komplett automatisiertes Daten-Notebook auf der Grundlage von Jupyter, Clickhouse und Workers.

Letzten Monat stellten wir unser autonomes, am Netzwerkrand (Edge) betriebenes Schutzsystem gegen DDoS-Angriffe (Distributed Denial of Service) vor und erläuterten, wie es mit dieser Lösung gelingen kann, Attacken verzögerungsfrei und ohne Performance-Einbußen abzuwehren. Dieses System vermeidet Leistungsabfälle durch eine asynchrone Analyse des Datenverkehrs und leitet bei Angriffen sofort und direkt im Datenstrom Gegenmaßnahmen ein. All dies geschieht autonom am Netzwerkrand, eine separate Prüfung über eine zentrale Stelle ist nicht nötig.

Heute möchten wir Sie nun auf der Grundlage der Angriffe, die unsere Systeme im ersten Quartal 2021 abwehren konnten, über die neuesten DDoS-Bedrohungstrends informieren. Wenn wir Attacken analysieren, berechnen wir unter anderem die „DDoS-Aktivitätsrate“, also den prozentualen Anteil des Angriffs-Traffics am gesamten Datenverkehr. Auf diese Weise erhalten wir normalisierte Datenpunkte und können statistische Verzerrungen vermeiden, die sonst zum Beispiel dadurch entstehen könnten, dass ein Rechenzentrum mehr Datenverkehr und damit eben auch mehr Angriffe verzeichnet.

Die wichtigsten Erkenntnisse auf einen Blick

DDoS-Angriffe in der Anwendungsschicht

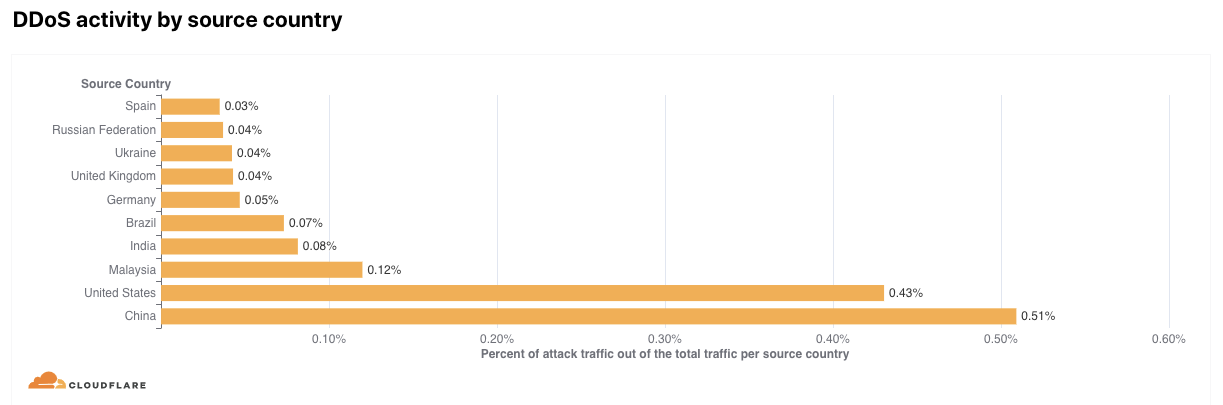

- Im letzten Quartal entfiel der größte Anteil am gesamten HTTP-Flooding-Angriffsverkehr auf China, gefolgt von den Vereinigten Staaten, Malaysia und Indien.

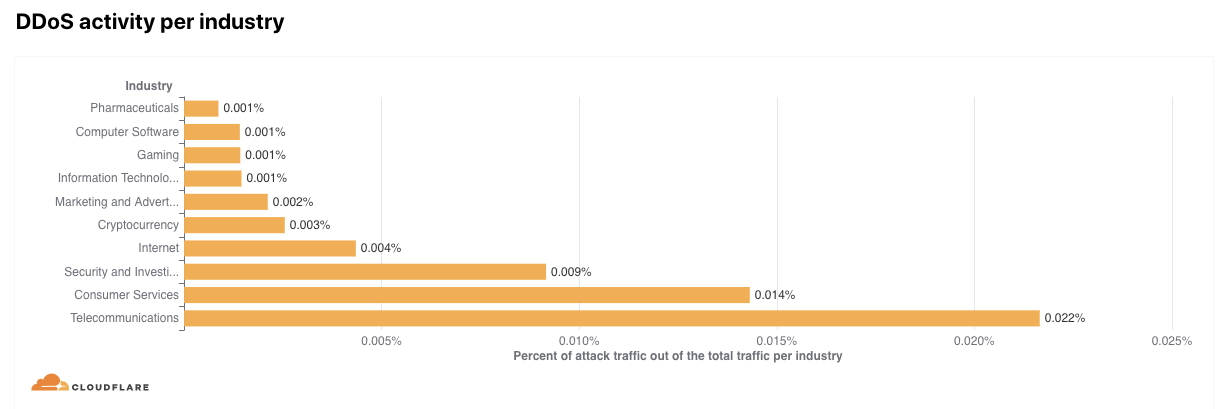

- Am häufigsten geriet die Telekommunikationsbranche ins Visier der Angreifer, aber auch Anbieter von Verbraucherdienstleistungen, Sicherheits- und Ermittlungsdienste, Internetdienste und Kryptowährungen wurden stark attackiert.

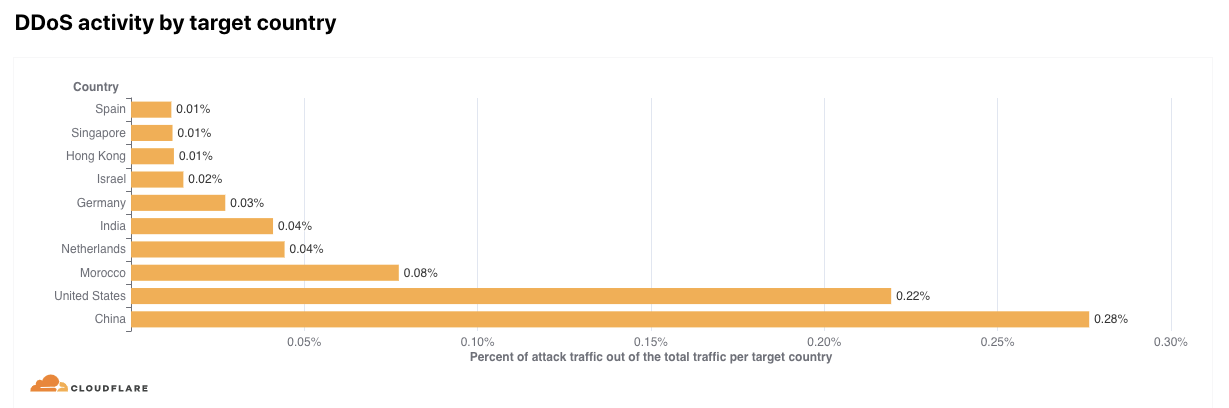

- Die beliebtesten Angriffsziele waren Websites von Unternehmen in China, den USA und Marokko.

DDoS-Angriffe in der Netzwerkschicht

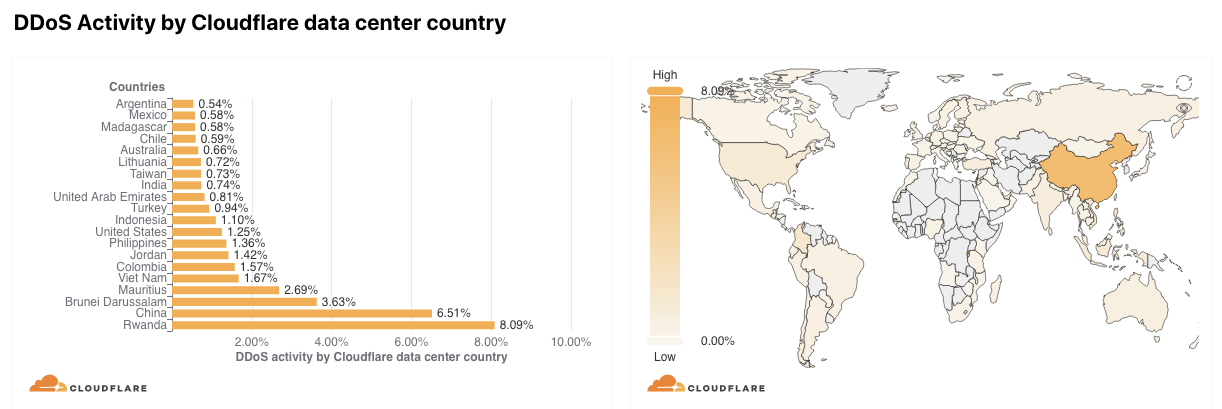

- Unsere Rechenzentren in Ruanda, China und Brunei waren die Cloudflare-Standorte mit der höchsten DDoS-Aktivitätsrate.

- Fast 44 % aller Angriffe im ersten Quartal wurden im Januar durchgeführt.

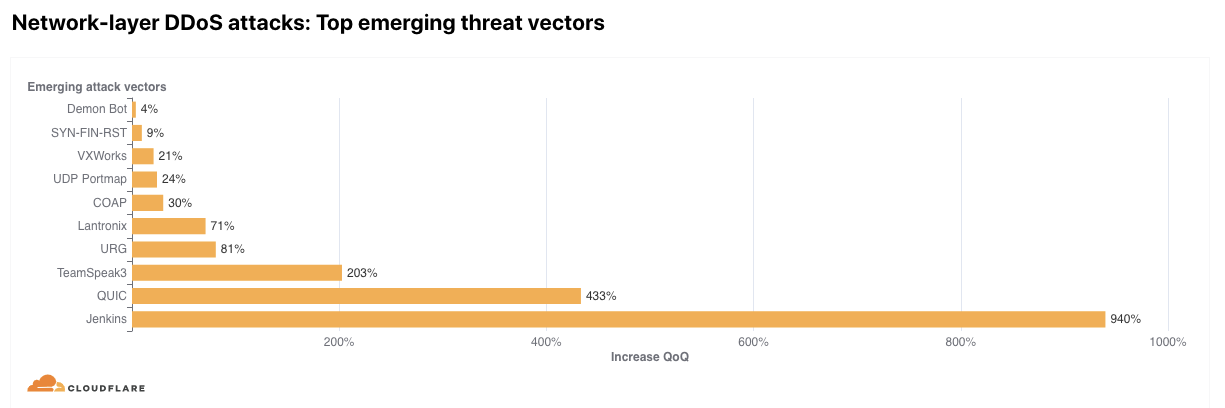

- Bei den Angriffen auf Jenkins- und TeamSpeak3-Server verzeichneten wir im Quartalsvergleich besonders deutliche Zuwächse von 940 % bzw. 203 %.

- An neuen Bedrohungen registrierten wir unter anderem hohe Mengen an Datenpaketen zur Verhandlung über eine gemeinsame QUIC-Version (Version Negotiation); dabei könnte es sich um einen Versuch gehandelt haben, die Infrastruktur von Cloudflare aus dem Tritt zu bringen.

DDoS-Angriffe in der Anwendungsschicht

DDoS-Angriffe in der Anwendungsschicht – auch HTTP-DDoS-Angriffe genannt – sind Versuche, Störungen an einem HTTP-Server hervorzurufen, sodass er keine Anfragen mehr verarbeiten kann: Wenn ein Server mit einer Flut von Requests überlastet wird, übergeht er legitime Anfragen oder stürzt sogar ab.

Aufschlüsselung der DDoS-Angriffe nach Branchen

Wenn man sich ansieht, welchen wirtschaftlichen Bereichen unsere angegriffenen Kunden angehören, dann zeigt sich, dass im ersten Quartal vor allem die Telekommunikationsbranche ins Visier der DDoS-Angreifer geriet – eine deutliche Veränderung gegen über dem Vorquartal, als dieser Sektor nur an sechster Stelle lag. Am zweit- und dritthäufigsten wurden diesmal Anbieter von Verbraucherdienstleistungen und Sicherheits- und Ermittlungsdienste attackiert.

Aufschlüsselung der DDoS-Angriffe nach Herkunftsland

Im Gegensatz zu Angriffen in der Netzwerkschicht kann bei einem HTTP-Flooding-Angriff die Quell-IP nicht verschleiert werden, weil eine bidirektionale Kommunikation erforderlich ist. Das bedeutet auch, dass der Standort der Quell-IP des Clients und damit auch das Ursprungsland identifiziert werden können. Wenn viele DDoS-Attacken einem bestimmten Land zugeordnet werden können, deutet das darauf hin, dass dort große Botnetze betrieben werden. Sowohl im vierten Quartal 2020 als auch im ersten Quartal 2021 lag China dabei auf dem ersten Platz, dicht gefolgt von den USA.

Aufschlüsselung der DDoS-Angriffe nach Zielland

Um herauszufinden, welche Länder am häufigsten angegriffen werden, schlüsselten wir die DDoS-Angriffe nach dem Abrechnungsland unserer Kunden auf. Genauso wie bei den Herkunftsländern liegen China und die USA diesmal an erster und zweiter Stelle. Im Vorquartal allerdings hatte Indien interessanterweise China vorübergehend vom ersten Platz verdrängt, was vielleicht etwas mit den Wahlen in Indien zu tun hatte, die ebenfalls im vierten Jahresviertel 2020 stattfanden.

Ransom-Angriffe

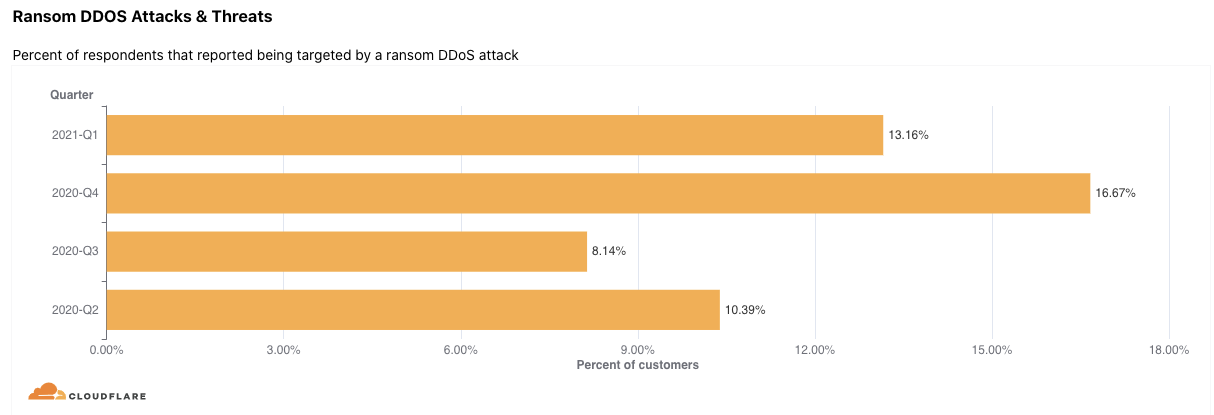

Wir konnten feststellen, dass Cloudflare-Kunden ohne Enterprise Plan besonders stark von DDoS-Angriffen betroffen waren. Dies gilt allerdings nicht nur für die Gesamtzahl der Störungsversuche, denn aus diesem Kundenkreis kamen auch die meisten Berichte über Erpressungsversuche durch Ransom-DDoS-Angriffe (RDDoS). 13 % der befragten Cloudflare-Kunden mit DDoS-Attacken im ersten Quartal 2021 ließen uns wissen, dass sie entweder durch einen RDDoS-Angriff erpresst wurden oder im Vorfeld eine entsprechende Drohung erhalten hatten. 62 % dieser Kunden hatten sich für unseren Pro Plan entschieden, 33 % nutzten unseren Business Plan. Damit bestätigte sich ein Trend aus dem Vorquartal, als der Anteil der erpressten Kunden sogar 17 % betrug, einschließlich eines Fortune Global 500-Unternehmens, das von einer Gruppe angegriffen wurde, die behauptete, die Lazarus Group zu sein. Das Unternehmen gehört zu unseren Kunden und wird durch unsere Systeme geschützt.

DDoS-Angriffe in der Netzwerkschicht

Angriffe in der Anwendungsschicht (Layer 7 des OSI-Modells) nehmen die Applikationen ins Visier, auf die die Benutzer des angebotenen Dienstes zugreifen möchten; Attacken in der Netzwerkschicht hingegen sollen die ungeschützte Netzwerkinfrastruktur (z. B. die Inline-Router und andere Netzwerkserver) und die eigentliche Internetverbindung stören.

Anzahl der Angriffe

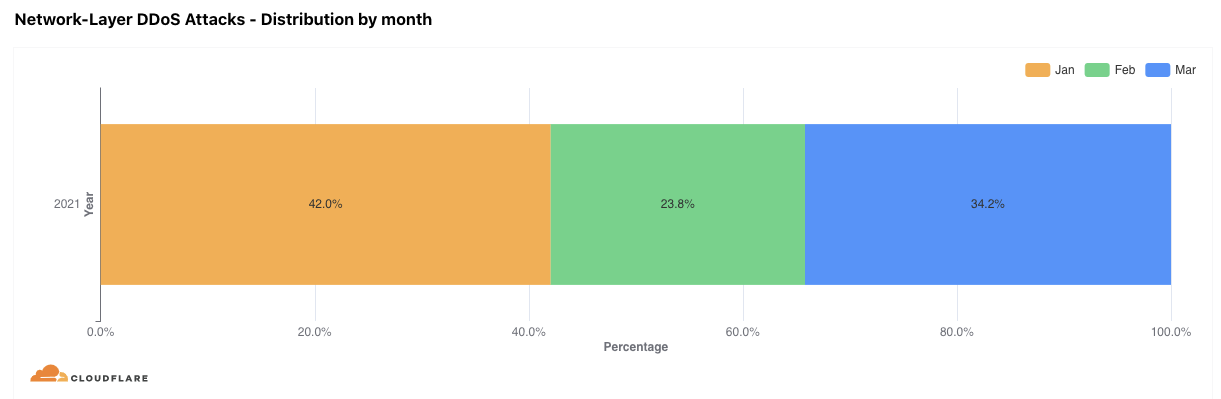

Im ersten Jahresviertel war der Januar der Monat mit den meisten Angriffen (42 %), gefolgt von März (34,2 %) und Februar (23,8 %).

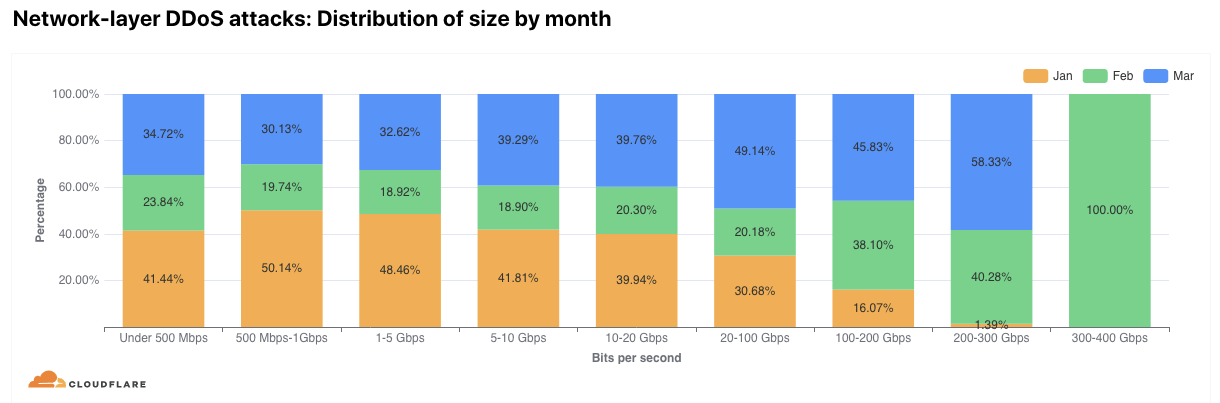

Die Attacken mit den höchsten Datenübertragungsraten (300–400 GBit/s) verzeichneten wir allerdings im Februar.

Dimension der Angriffe

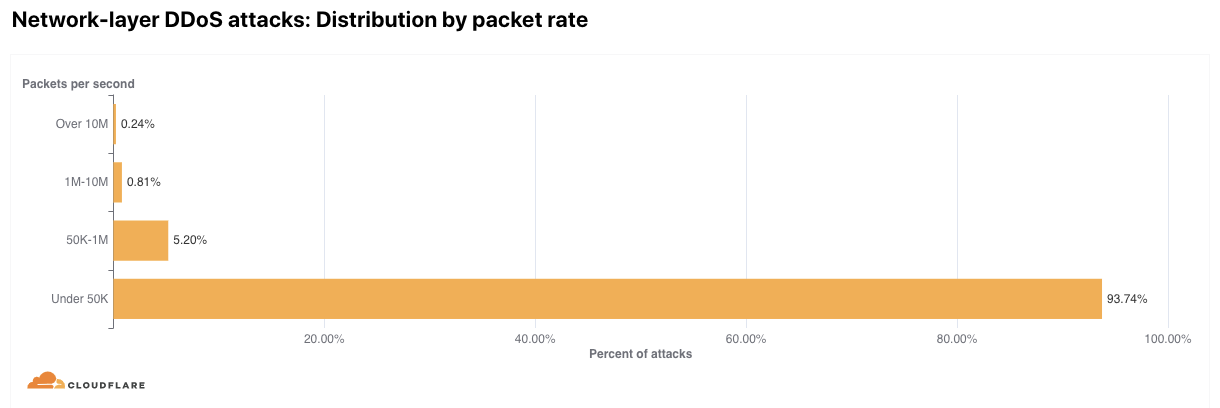

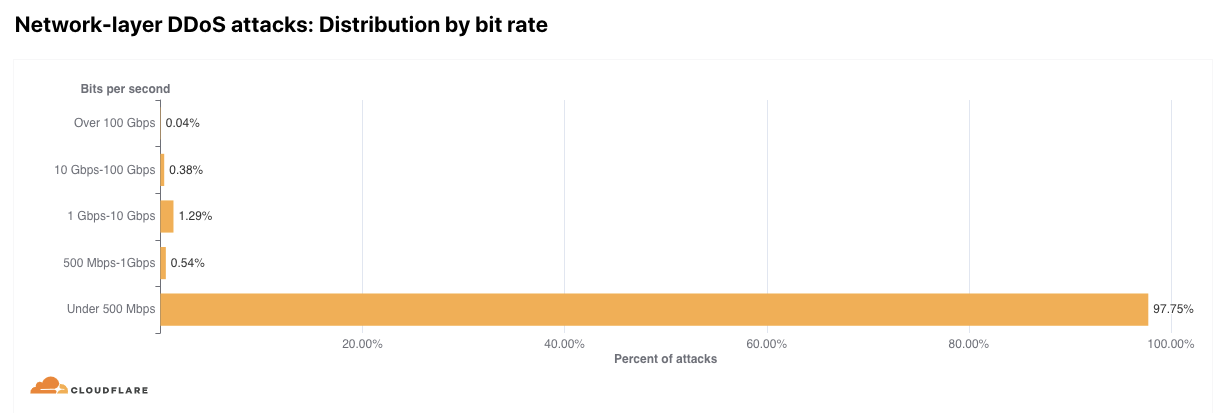

Es gibt verschiedene Möglichkeiten, einen L3/4-DDoS-Angriff zu bemessen. Man kann sich das reine Volumen des Angriffs-Traffics ansehen, das als Bitrate (in Gigabits pro Sekunde, GBit/s) ausgedrückt wird; oder man stellt auf die Paketrate (die Anzahl der pro Sekunde gelieferten Datenpakete, Mpps) ab. Angriffe mit hohen Bitraten sollen die Internetverbindung auslasten, während man mit hohen Paketraten die Router oder andere Inline-Hardwaregeräte an ihre Grenzen bringen möchte.

Im ersten Quartal 2021 belief sich das Volumen von über 97 % der beobachteten L3/4-Attacken auf weniger als 1 Mpps bzw. 500 MBit/s.

Damit setzt sich ein Trend fort, den wir bereits im gesamten letzten Jahr beobachten konnten. Allerdings heißt das nicht, dass diese Angriffe harmlos waren:

Nicht selten lassen sich Internetpräsenzen bereits mit weniger als 500 Mbit/s massiv stören, wenn sie nicht durch eine cloudbasierte Lösung vor DDoS-Angriffen geschützt werden. Viele Unternehmen erhalten von ihren Providern Uplinks mit Kapazitäten von weniger als 1 Gbit/s. Wenn man davon ausgeht, dass auch der legitime Traffic über deren öffentliche Netzwerkschnittstelle laufen muss, wird schnell klar, dass selbst DDoS-Angriffe mit weniger als 500 MBit/s Websites und Webapplikationen ohne Weiteres lahmlegen können.

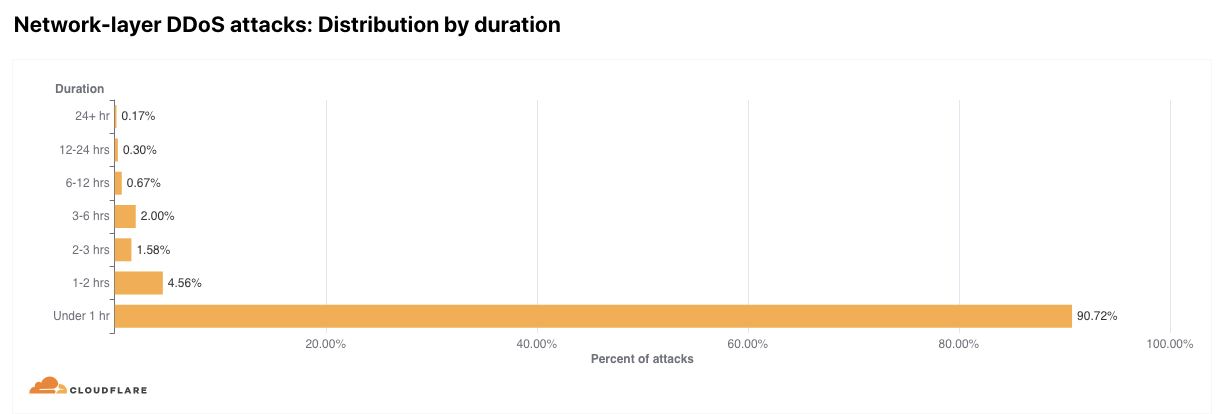

Angriffsdauer

Über 90 % der Angriffe dauerten weniger als eine Stunde. Derartige Blitzattacken sind ein Versuch, einen Schaden zu verursachen, ohne von DDoS-Abwehrsystemen erkannt zu werden. Lösungen zum Schutz vor DDoS-Attacken, die auf manuellen Analysen und Gegenmaßnahmen basieren, erweisen sich bei dieser Art von Angriffen gegebenenfalls als nutzlos, weil die Störung schon vorbei ist, bevor der Analyst den Angriffsverkehr überhaupt identifizieren konnte.

Oft soll mit Blitzattacken auch zuerst einmal getestet werden, wie gut das Angriffsziel geschützt ist. Tools zur Durchführung von Belastungstests und automatisierten DDoS-Attacken sind im Darknet ohne Weiteres erhältlich. Mit ihnen lassen sich zum Beispiel kurze SYN-Floods durchführen, gefolgt von einem weiteren schnellen Angriff mit einem anderen Angriffsvektor. Auf diese Weise können Hacker herausfinden, wie ihre Opfer sicherheitstechnisch aufgestellt sind, um dann gegebenenfalls größere und länger andauernde Attacken mit höheren Datenmengen in die Wege zu leiten.

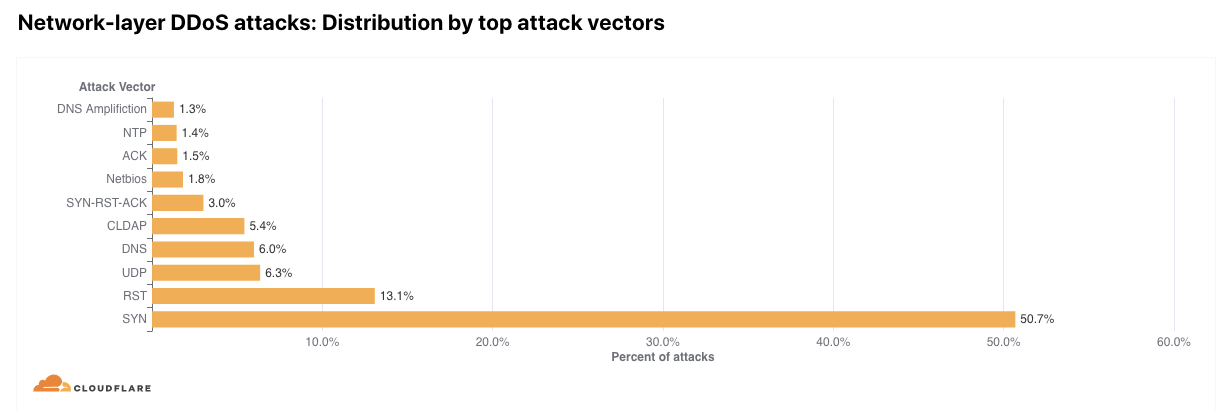

Angriffsvektoren

Mit dem Begriff „Angriffsvektor“ bezeichnet man die Methode, die bei einer Attacke zur Anwendung kommt. Im ersten Quartal 2021 verzeichneten wir vor allem SYN-Angriffe, aber auch RST-, UDP- und DNS-Verstärkungsangriffe waren sehr beliebt.

Bei einem SYN Flood-Angriff handelt es sich um eine DDoS-Attacke, die bei den Grundvoraussetzungen einer TCP-Verbindung ansetzt. Der Aufbau einer zustandsabhängigen TCP-Verbindung zwischen einem Client und einem Server beginnt mit einem TCP-Handshake in drei Schritten: Der Client sendet zuerst ein Verbindungsanforderungspaket mit einem Synchronisierungsflag (SYN-Flag). Der Server antwortet mit einem Paket, das die Anforderung bestätigt (ACK) und seinerseits ein Synchronisierungsflag (SYN) enthält. Abschließend antwortet der Client wiederum mit einem Bestätigungspaket (ACK). Damit ist eine Verbindung aufgebaut und der Datenaustausch kann stattfinden, bis die Verbindung wieder getrennt wird. Doch genau dieser zustandsabhängige Prozess kann von Hackern missbraucht werden, um Denial-of-Service-Attacken durchzuführen.

Der Angreifer sendet dabei immer wieder neue SYN-Pakete und versucht auf diese Weise, einen Server in die Knie zu zwingen oder die Routingtabelle, die den Status von TCP-Verbindungen enthält, zu überfüllen. Der Router antwortet mit einem SYN-ACK-Paket, weist jeder einzelnen Verbindung eine bestimmte Menge Speicherplatz zu und wartet vergeblich darauf, dass der Client mit dem abschließenden ACK-Paket antwortet. Wenn eine ausreichend hohe Anzahl an Verbindungen den Speicher des Routers komplett in Anspruch nimmt, ist er nicht mehr in der Lage, legitimen Clients weiteren Speicherplatz zuzuweisen: Der Router stürzt ab oder ist zumindest unfähig, Verbindungen zu den legitimen Clients aufzubauen – es kommt zu einer Dienstverweigerung (Denial of Service).

Ein RST-Verstärkungs-Flood-Angriff funktioniert ganz ähnlich: Er führt zu einer Überlastung der Systemressourcen der Zielserver, die für die Suche nach den eingehenden Paketen einer aktiven Sitzung vorgesehen sind.

Neue Bedrohungen

Neben den bei Hackern nach wie vor sehr beliebten SYN-Angriffen mussten wir im letzten Quartal auch einen enormen Anstieg um 940 % bei den Attacken auf Jenkins-Server feststellen. Bei Jenkins handelt es sich um einen kostenlosen Open-Source-Automatisierungsserver, der Programmierern die Softwareentwicklung erleichtert. Eine Sicherheitslücke in älteren Versionen des Servers (bis Jenkins 2.218) erlaubte die einfache Durchführung von DDoS-Angriffen. Diese Schwachstelle wurde zwar mit der Version 2.219 durch eine standardmäßige Deaktivierung der UDP-Multicast/Broadcast-Nachrichten behoben, allerdings gibt es nach wie vor viele angreifbare und ungeschützte Geräte, auf denen UDP-basierte Dienste laufen, sodass sich mit ihnen volumetrische Verstärkungsangriffe generieren lassen.

Bei den L3/4-DDoS-Angriffen verzeichnete Cloudflare außerdem einen Anstieg der Attacken über das QUIC-Protokoll um 433 %. Bei QUIC handelt es sich um ein neues und standardmäßig verschlüsseltes Internet-Transportprotokoll, das auf UDP basiert. Dabei sendet der Server Versionsverhandlungspakete (Version Negotiations Packets) an den Client, um die unterstützte QUIC-Version anzugeben. Weil es sich bei UDP um ein verbindungsloses Protokoll handelt, können Angreifer diese Pakete durch Spoofing der Ursprungs-IP-Adresse relativ leicht imitieren und so den Client überlasten.

Bei diesen Angriffen auf Cloudflare hatte man es möglicherweise nicht auf bestimmte Kunden abgesehen, sondern auf unsere Infrastruktur, vielleicht durch ein Downgrade der verwendeten Versionen. Klicken Sie bitte hier, wenn Sie mehr über QUIC-Verstärkungsangriffen erfahren möchten.

Der dritte neue Angriffsvektor, den wir beobachten konnten, betraf TeamSpeak, ein proprietäres Voice-over-Internet Protocol (VoIP), das ebenfalls auf UDP basiert und Gamern die Möglichkeit bietet, in Echtzeit miteinander zu sprechen. Bei dieser neuen Bedrohung verzeichneten wir einen Zuwachs um 203 % im Quartalsvergleich. Die Mitglieder eines Gaming-Teams können deutlich effizienter agieren und ihre Gewinnchancen erhöhen, wenn sie miteinander reden, anstatt sich schriftlich per Chat auszutauschen. Dementsprechend gehen DDoS-Angriffe auf TeamSpeak-Server möglicherweise auf Sabotageversuche von Gamern zurück, die bei Echtzeit-Multiplayer-Spielen die Kommunikation gegnerischer Teams stören wollen.

Aufschlüsselung der DDoS-Angriffe nach Standort der Cloudflare Rechenzentren

Was die Verteilung der DDoS-Angriffe in der Netzwerkschicht auf verschiedene Länder anbelangt, wurden die meisten L3/4-DDoS-Attacken in Ruanda, China und Brunei beobachtet. Anders als bei den DDoS-Angriffen in der Anwendungsschicht haben Hacker hier die Möglichkeit, die Quell-IP-Adresse und damit den Ursprungsort des DDoS-Angriffs zu verschleiern (und in der Regel tun sie dies auch). Deshalb haben wir bei der Analyse der L3/4-DDoS-Angriffe den Standort der Quell-IP außer Acht gelassen und die Störversuche stattdessen den Cloudflare-Rechenzentren am Netzwerkrand zugeordnet, die den jeweiligen Datenverkehr aufgenommen haben. Cloudflare löst das Problem der verschleierten IPs also dadurch, dass wir Angriffsdaten zusammen mit dem Standort des Cloudflare-Rechenzentrums anzeigen, in dem die Attacke registriert wurde. Da wir Rechenzentren weltweit in über 200 Städten betreiben, sind die geografischen Angaben in unserem Bericht sehr genau.

Auf dem Dashboard des Radar DDoS Report sehen Sie eine interaktive Karte, mit der Sie sich einen Überblick über alle Regionen und Länder verschaffen können.

Unser Ziel: ein besseres Internet

Von Anfang an stand bei Cloudflare das Ziel im Vordergrund, ein besseres Internet zu schaffen – ein Internet, mit dem man DDoS-Angriffe und ihre Auswirkungen nicht mehr fürchten muss. Dementsprechend haben wir uns in den vergangenen zehn Jahren unermüdlich darum bemüht, die Websites und Anwendungen unserer Kunden gegen DDoS-Attacken jeglicher Größe und Art abzuschirmen. Heute profitieren unter anderem CCP Games, Panasonic und eine Vielzahl weiterer Unternehmen von unserem Schutz vor DDoS-Attacken.

In „The Forrester WaveTM: DDoS Mitigation Solutions, Q1 2021“ wurde Cloudflare kürzlich als führender Anbieter eingestuft. Sie können den Bericht hier kostenlos herunterladen.

David Holmes, Verfasser des Berichts und Senior Analyst for Security and Risk bei Forrester, äußert sich darin wie folgt: „Cloudflare bietet reaktionsschnellen Schutz vor DDoS-Angriffen am Netzwerkrand ... Kunden des Unternehmens bezeichnen das Edge-Netzwerk von Cloudflare als überzeugende Lösung für die sichere Bereitstellung von Anwendungen“ („Cloudflare protects against DDoS from the edge, and fast … customer references view Cloudflare’s edge network as a compelling way to protect and deliver applications“).

Der Schutz vor DDoS-Angriffen von Cloudflare überzeugt Kunden und Branchenanalysten vor allem aus drei Gründen:

- Netzwerkarchitektur: Cloudflare betreibt keine Scrubbing Center, weil wir glauben, dass das hinter diesen Zentren stehende Modell ein verfehlter Ansatz für den Schutz vor DDoS-Attacken ist. Scrubbing Center verursachen nicht nur Verzögerungen, sondern auch hohe Einrichtungs- und Betriebskosten. Unsere Lösung wird vielmehr von jedem Server in jedem Rechenzentrum unseres Netzwerks ausgeführt. Dank unserer Anycast-Architektur entspricht unsere Kapazität unserer DDoS-Scrubbing-Kapazität, die mit 59 Tbit/s auf dem Markt ihresgleichen sucht. Das bedeutet, dass Cloudflare DDoS-Angriffe bereits nahe an deren Ursprungsorten erkennt und entschärft. Doch damit nicht genug: Die Bedrohungsinformationen, die Cloudflare aus aller Welt zusammenträgt, wirken wie ein Immunsystem für das Internet. Wir setzen maschinelle Lernmodelle ein, um jeden Angriff auf unsere Kunden abzuwehren und gleichzeitig in neue Erkenntnisse zu verwandeln, die dem Schutz Aller dienen.

- Hohe Performance: Von unseren Kunden hören wir immer wieder, dass sie zwar gut geschützt sein wollen, die Performance darunter aber nicht leiden darf. Deshalb wurde Cloudflare von Anfang an so konzipiert, dass unseren Kunden selbst bei Angriffen hohe Latenzzeiten erspart bleiben. Unsere Anycast-Architektur ermöglicht es uns, Angriffe in nächster Nähe ihres Ursprungsorts zu entschärfen und die Analyse des Datenverkehrs in einen anderen Teil des Netzwerks auszulagern. Dadurch wird sichergestellt, dass unsere Lösung zur Abwehr von DDoS-Attacken die Latenz des legitimen Datenverkehrs nicht erhöht. Im Interesse einer kosteneffizienten Entschärfung wird die Regel an der idealen Stelle im Linux-Stack angewandt, sodass Leistungseinbußen vermieden werden. Bei Performance-Tests unseres Netzwerks zeigte sich, dass sich die Latenz um 3 ms verringerte und der Paketverlust gegen Null ging, wenn der Datenverkehr über Cloudflare Magic Transit geleitet wurde.

- Umfassender Support: Bei Cloudflare ist jedem Enterprise-Account ein Team zur aktiven Unterstützung unserer Kunden zugeordnet, dem unter anderem ein Account Executive, ein Solution Engineer und ein Customer Success Manager angehören. Dabei beschränkt sich der Support nicht auf das Onboarding, sondern umfasst auch Hilfestellungen bei der Suche nach Möglichkeiten zur Optimierung der kundenseitigen Konfiguration.

Unser Support-Team ist weltweit, täglich und rund um die Uhr per Telefon erreichbar. Es wartet nur darauf, unseren Enterprise-Kunden einen persönlichen Ansprechpartner zu bieten, wenn unsere Unterstützung dringend gebraucht wird.

Das überzeugt unter anderem auch Grant Ingersoll, CTO der Wikimedia Foundation: „Cloudflare verfügt über eine zuverlässige Infrastruktur und ein äußerst kompetentes und reaktionsschnelles Team. Das Unternehmen ist hervorragend aufgestellt, um selbst die größten Angriffe abzuwehren.“

Kontaktieren Sie uns, wenn Sie weitere Informationen zu Cloudflares DDoS-Lösung wünschen. Sie können aber auch gleich loslegen.