Selbst unter idealen Bedingungen stellt die Verwaltung von Netzwerken für CIOs eine Herausforderung dar, und oft werden ihnen dabei noch zusätzliche Steine in den Weg gelegt. Innerhalb von Firmennetzwerken müssen so viele Dinge miteinander verbunden werden, und jedes einzelne davon auf andere Art und Weise: Geräte von Nutzern benötigen einen verwaltete Verbindung über einen Secure Web Gateway, Büros müssen über das öffentliche Internet oder Standleitungen vernetzt werden, Rechenzentren brauchen ihre eigene vertrauliche oder öffentliche Anbindung – und zu allem Überfluss muss dann auch noch die Vernetzung mit der Cloud verwaltet werden. Es kann nervenaufreibend sein, die Anbindung für diese vielen verschiedenen Szenarien samt all ihrer Anforderungen an Datenschutz und Compliance zu verwalten, wenn man eigentlich nur dafür sorgen möchte, dass die eigenen Nutzer auf datenschutzfreundliche, sichere und unaufdringliche Weise auf ihre Ressourcen zugreifen können.

Cloudflare One vereinfacht die Anbindung. Wir freuen uns, heute bekannt geben zu können, dass wir mit Cloudflare Network Interconnect (CNI) eine direkte Cloud-Interconnection unterstützen. Damit können Sie alle ihre Anforderungen an Interconnections allein mit Cloudflare decken.

Kunden, die IBM Cloud, Google Cloud Azure, Oracle Cloud Infrastructure (OCI) und Amazon Web Services nutzen, können jetzt direkte Verbindungen von ihren Private Cloud-Instanzen zu Cloudflare herstellen. In diesem Blogbeitrag wird dargelegt, warum direkte Cloud-Interconnections wichtig sind, wie sie sich mit Cloudflare spielend leicht nutzen lassen und auf welche Weise sie in bestehende Cloudflare One-Produkte integriert wurden, um für auf Cloudflare aufbauende Firmennetzwerke eine höhere Sicherheitsstufe zu gewährleisten.

Datenschutz in einer Public Cloud

Anbieter von Public Cloud-Rechenleistung stützen sich auf das Prinzip, dass die von ihnen bereitgestellte Datenverarbeitungsmöglichkeiten von jedem genutzt werden können: Ihre cloudbasierte virtuelle Maschine (VM) und die eines anderen Kunden können auf demselben Server angesiedelt sein, ohne dass eine der beiden Parteien von der anderen weiß. Das gleiche gilt für die Bits, die diese Clouds erreichen und verlasen: Ihre und meine Bits nutzen möglicherweise dieselbe Leitung und sind miteinander verzahnt, doch keiner von uns wird das bemerken.

Die Abstraktion und Abgabe von Kontrolle hat einerseits etwas Tröstliches, kann andererseits aber auch furchteinflößend sein: Keiner von uns muss sich physische Maschinen oder eigene Verbindungsmöglichkeiten zulegen, wir haben aber auch keinerlei Gewissheit darüber, wo sich unsere Daten und die von uns genutzte Rechenleistung genau befinden. Wir wissen nur, dass sie in einem Rechenzentrum angesiedelt sind, auf das Millionen andere Nutzer ebenfalls zurückgreifen.

Für viele Firmen ist das aber nicht hinnehmbar: Sie benötigen Rechenleistung, zu der außer ihnen selbst niemand Zugang hat. Möglicherweise werden in der Cloud Zahlungsdaten gespeichert, die nicht öffentlich zugänglich sein dürfen und nur über eine geschützte und vertrauliche Verbindung abrufbar sein sollen. Vielleicht wird dem Cloud-Kunden durch staatliche Einschränkungen vorgeschrieben, dass die Cloud über das öffentliche Internet nicht erreichbar sein darf. Der Kunde ist eventuell auch einfach nicht willens, Public Clouds oder dem öffentlichen Web zu vertrauen, und will seine Daten diesen so wenig wie möglich aussetzen. Kunden wünschen sich eine Private Cloud, zu der nur sie selbst Zugang haben: eine virtuelle Private Cloud (VPC).

Um eine Lösung für dieses Dilemma zu finden und dafür zu sorgen, dass nur Eigentümer der verarbeiteten Daten auf die cloudbasierte Rechenleistung zugreifen können, deren Vertraulichkeit nicht beeinträchtigt werden darf, haben Cloud-Anbieter Anschlüsse an Private Clouds entwickelt: Kabelverbindungen von Clouds zu ihren Kunden. Vielleicht sind Ihnen die Produktnamen dieser Angebote vertraut. Sie heißen DirectConnect (AWS), ExpressRoute (Azure), Cloud Interconnect (Google Cloud), FastConnect (OCI) oder Direct Link (IBM). Durch die Bereitstellung einer geschützten und verschlüsselten Verbindung des vom Kunden genutzten Rechenzentrums an die Cloud kommen die Cloud-Provider dem drängendsten Anliegen ihrer Kunden nach: der Datenverarbeitung in einem vertraulichen Rahmen. Dank dieser abgeschirmten Anbindungen sind VPCs nur von den Firmennetzwerken aus erreichbar, mi denen sie verknüpft sind. Dadurch wird ein wasserdichtes Sicherheitssystem geschaffen, das es Kunden erlaubt, guten Gewissens Betrieb und Wartung von den Rechenzentren in die Cloud zu verlagern.

Datenschutz im öffentlichen Internet

VPCs und geschützte Cloud-Anbindungen haben insofern Probleme gelöst, die mit der Verlagerung von Infrastruktur in die Cloud einhergehen. Doch Unternehmen, die lokale Appliances durch eine cloudbasierte Lösung ersetzen, sehen sich damit einer völlig neuen Herausforderung gegenüber. Sie müssen sich die Frage stellen, wie sie ihre geschützten Cloud-Anbindungen aufrechterhalten können, wenn sie sich des Firmennetzwerks entledigen, das ihre gesamten Ressourcen miteinander verbindet.

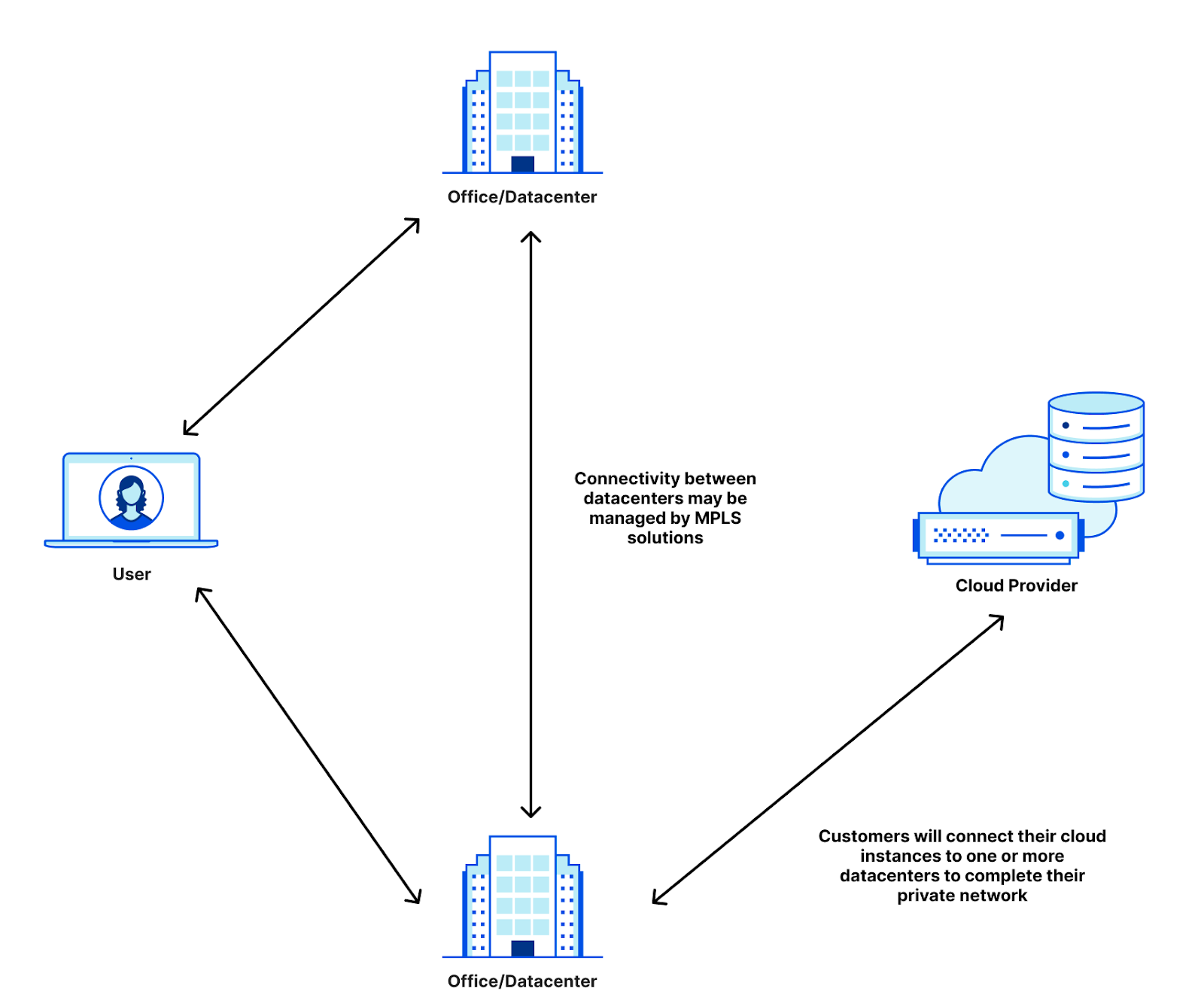

Nehmen wir an, ein Unternehmen verknüpft ein Rechenzentrum, eine Geschäftsstelle und eine Azure-Instanz miteinander. Möglicherweise verbinden sich Remote-Nutzer mit Anwendungen, die entweder in dem Rechenzentrum, dem Büro oder der Cloud-Instanz gehostet werden. Im Büro tätige User können sich mit Applikationen in der Cloud verbinden, was aktuell von dem Unternehmen verwaltet wird. Dies erfolgt per VPN über einen Tunnel, der vor dem Anwendungszugriff zwischen den Remote-Nutzern und dem Rechenzentrum bzw. Büro erzeugt wird. Die Geschäftsstelle und das Rechenzentrum sind oft über geleaste MPLS-Leitungen vernetzt. Dann ist da noch die private IBM-Instanz, die über Direct Link von IBM angeschlossen ist. Somit sind in diesem Fall drei verschiedene Konnektivitätsanbieter involviert, die von CIOs verwaltet werden müssen. Dabei sind wir auf die Zugangsrichtlinien für interne Applikationen, Firewalls für das Gebäude-übergreifende Netzwerk und die Implementierung des MPLS-Routings auf dem von dem Provider bereitgestellten Fundament noch gar nicht eingegangen.

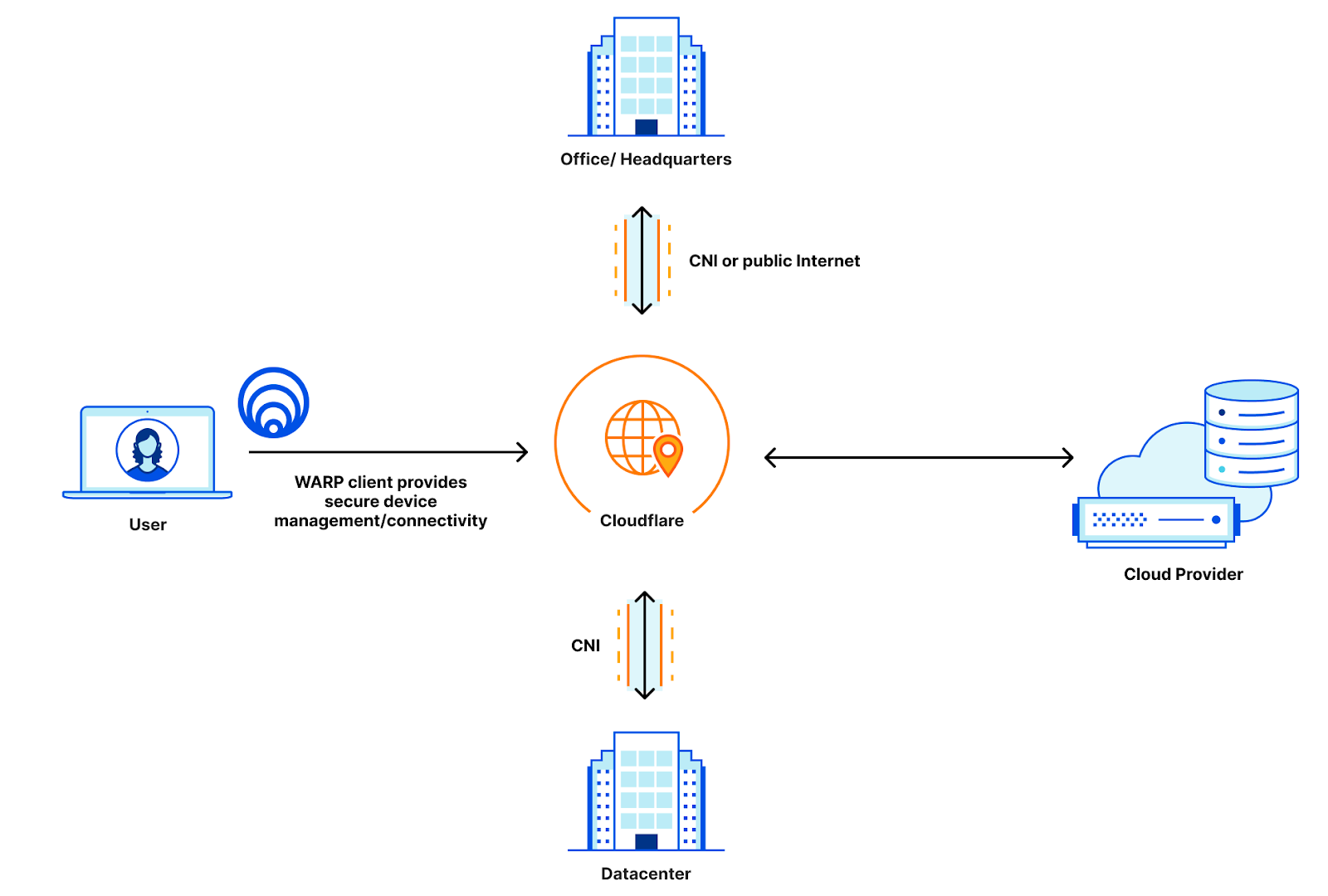

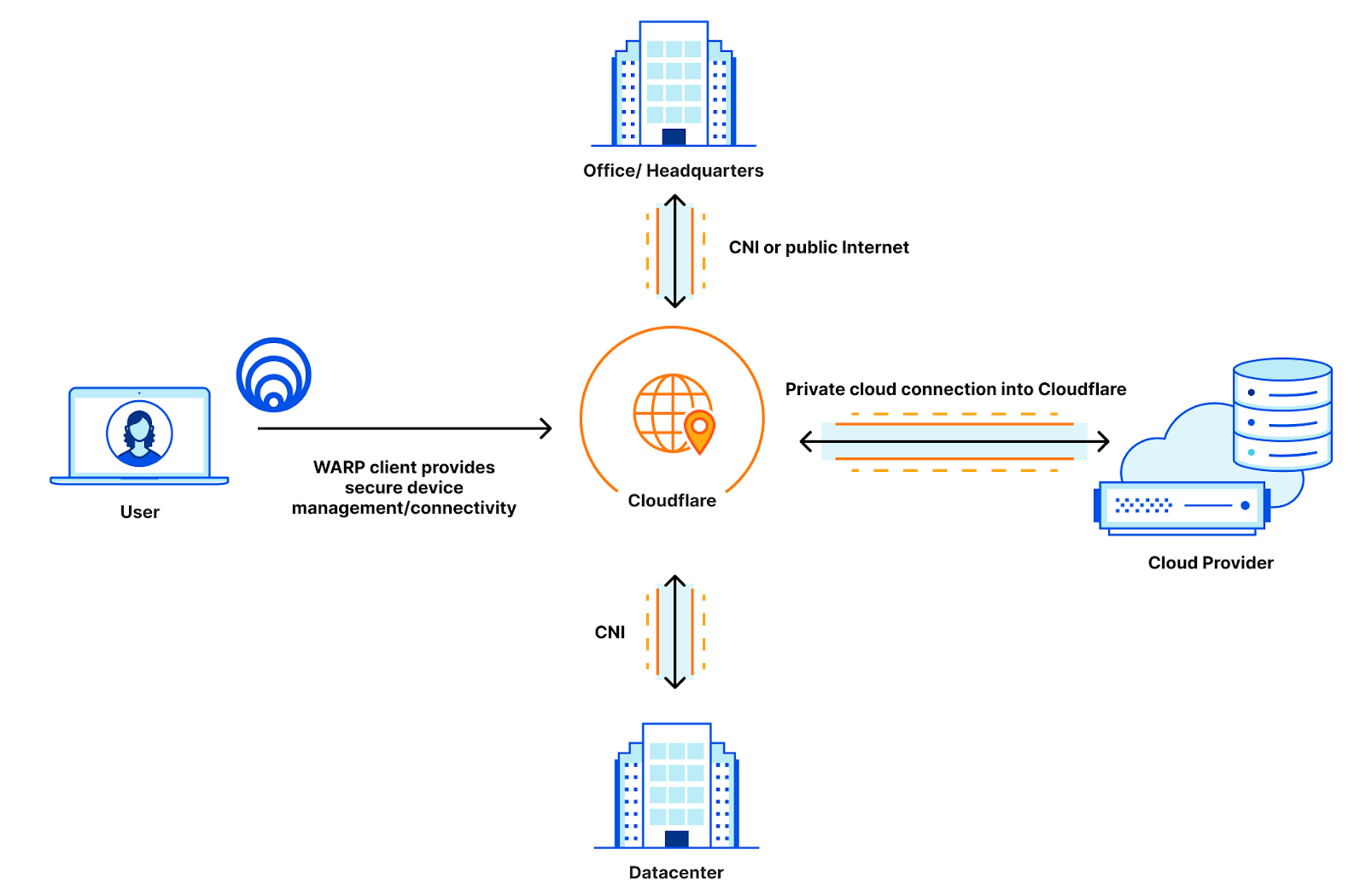

Cloudflare One trägt hier zu einer Vereinfachung bei, indem die Lösung Unternehmen die Möglichkeit bietet, Cloudflare als Netzwerk für alle Konnektivitätsoptionen einzusetzen. Anstatt Verbindungen zwischen Gebäuden und Clouds zu betreiben, müssen Sie nur noch Ihre Anbindung an Cloudflare verwalten.

WARP übernimmt die Verwaltung der Verbindungen für Remote-Nutzer, während Cloudflare Network Interconnect (CNI) die sichere und verschlüsselte Anbindung von Rechenzentren und Büros an Cloudflare gewährleistet. Mit Access-Richtlinien für die Kontrolle von Anwendungen und Magic WAN zur Bereitstellung des Routings, das Ihre User zu dem von ihnen angesteuerten Ziel leitet, lässt sich all dies verwalten. Durch die Markteinführung von Cloudflare One konnte die Gewährleistung der Konnektivität vereinfacht werden.

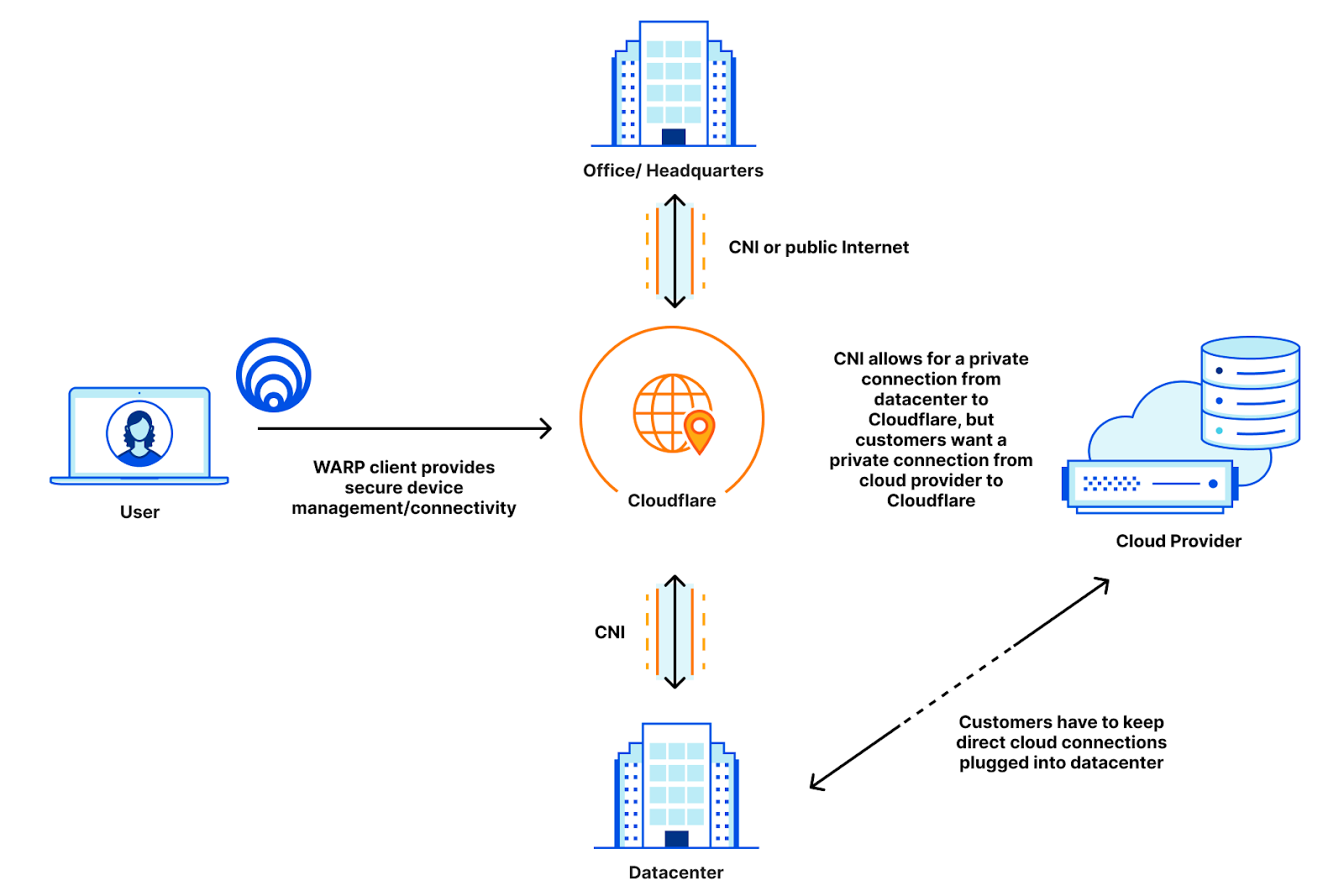

Früher mussten Nutzer mit Private Clouds entweder ihre Cloud-Instanzen dem öffentlichen Internet aussetzen oder eine Verbindung zwischen ihren Private Cloud-Instanzen und ihren Rechenzentren aufrechterhalten, anstatt sich direkt mit Cloudflare zu verbinden. Die Folge war ein suboptimales Routing. Dadurch brachte die Lösung, die eigentlich zu einer Vereinfachung führen sollte, zusätzlichen Arbeitsaufwand mit sich.

Doch da CNI inzwischen Cloud-Umgebungen unterstützt, kann unser Beispielunternehmen jetzt eine Direktverbindung von seiner Private Cloud zu Cloudflare herstellen, anstatt sich mit seinem Rechenzentrum zu verbinden. Damit ist Cloudflare in der Lage, als echter Vermittler zwischen allen Firmenressourcen zu fungieren. Außerdem übernehmen wir die Verwaltung der Firewalls, Zugriffsrichtlinien und des Routings für alle Unternehmensressourcen. Die Firma muss sich somit nicht mehr mit einer Vielzahl von Anbietern herumplagen, sondern braucht für die Verwaltung des Routings nur noch mit Cloudflare zu interagieren.

Sobald alles direkt mit Cloudflare verbunden ist, kann das Unternehmen sein ressourcenübergreifendes Routing und seine Firewalls über Magic WAN verwalten, seine Nutzerrichtlinien direkt in Access definieren und mit Gateway für den an das öffentliche Internet gerichteten ausgehenden Datenverkehr (Egress-Traffic) bei jedem beliebigen der mehr als 250 Cloudflare-Rechenzentren Richtlinien festlegen. Alle Geschäftsstellen und Clouds kommunizieren in einem hermetisch abgeriegelten Netzwerk ohne öffentlichen Zugang oder öffentlich bekannte Peering-Verbindungen miteinander. Doch was am wichtigsten ist: All diese Sicherheits- und Datenschutzmaßnahmen sind für den Nutzer völlig transparent.

Nun wollen wir darauf eingehen, wie Sie Ihre Cloud mit uns verbinden können.

Schnelle Cloud-Verbindungen

Das Wichtigste bei Cloud-Konnektivität ist, sie so einfach wie möglich zu gestalten: Sie sollten nicht viel Zeit mit der Erledigung der Dinge verbringen müssen, die zur Bereitstellung von Konnektivität in der Regel nötig sind, etwa auf die Herstellung von Direktverbindungen zwischen Systemen im selben Rechenzentrum zu warten, Genehmigungsunterlagen einzuholen oder die Lichtverhältnisse zu überwachen. Die Anbindung an Ihren Cloud-Anbieter sollte cloudnativ sein: Sie sollten in der Lage sein, die Cloud-Konnektivität direkt von Ihren bestehenden Portalen aus herzustellen und die für direkte Cloud-Verbindungen vorgesehenen Schritte zu befolgen.

Deshalb ist es mit unserer neuen Cloud-Unterstützung noch leichter, sich mit Cloudflare zu verbinden. Wir unterstützen jetzt direkte Konnektivität mit Clouds von IBM, AWS, Azure, Google Cloud und OCI. Somit können Sie Verbindungen direkt von Ihrem Cloud-Anbieter zu Cloudflare ermöglichen – genau so, wie Sie es mit einem Rechenzentrum tun würden. Die Verlagerung geschützter Verbindungen zu Cloudflare bedeutet, dass Sie keine eigene Infrastruktur mehr unterhalten müssen. Cloudflare wird zu Ihrer Infrastruktur, sodass Sie sich keine Gedanken mehr über die Bereitstellung von Punkt-zu-Punkt-Kabelverbindungen (Cross-Connects) zu Ihren Geräten, die Beschaffung der dafür erforderlichen Genehmigungsunterlagen (Letters of Authorization – LOA) oder die Überprüfung der Lichtverhältnisse machen müssen. Um Ihnen zu zeigen, wie einfach es sein kann, schauen wir uns nun ein Beispiel mit Google Cloud an.

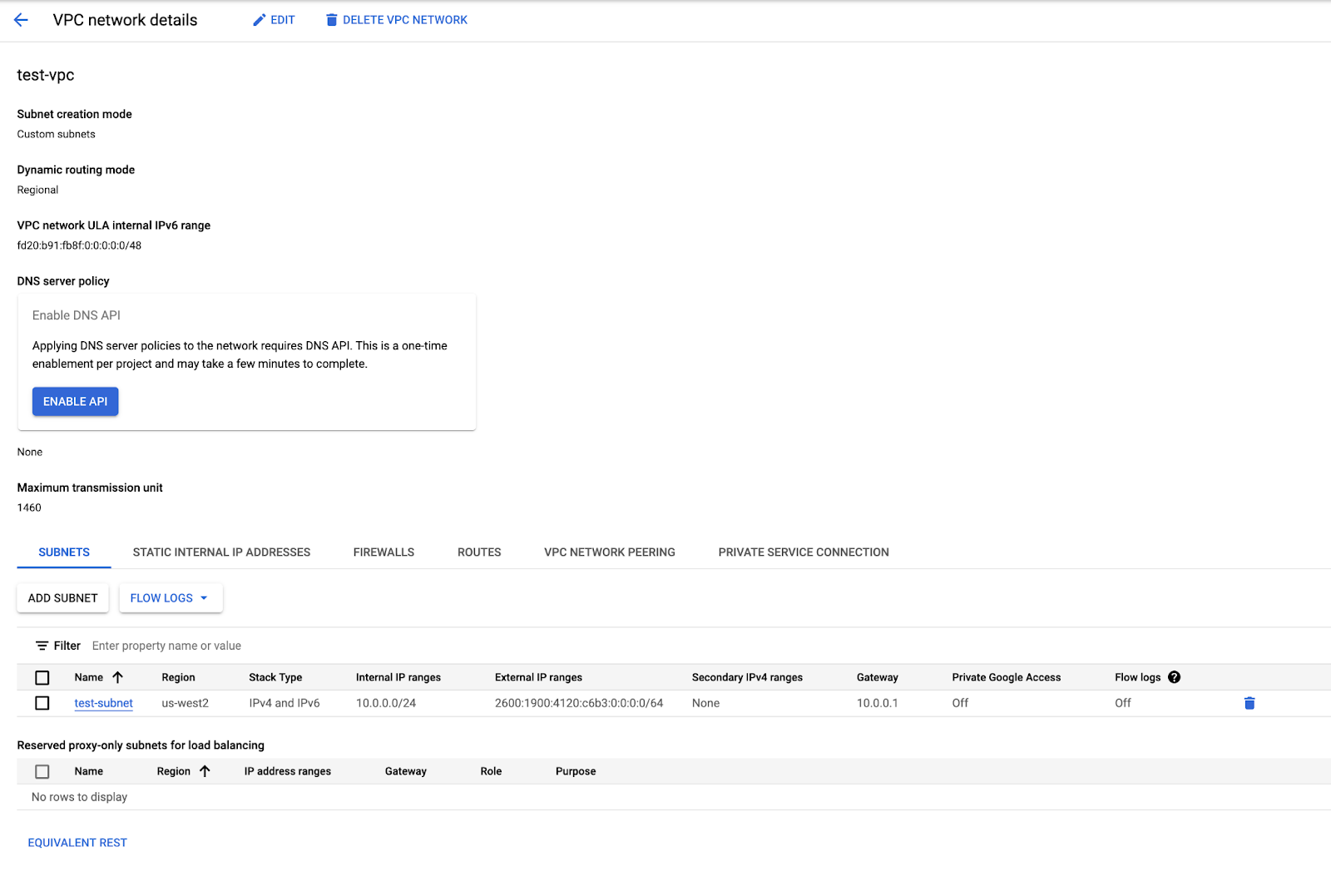

Der erste Schritt ist bei jeder Cloud die Anforderung einer Verbindung. Bei Google Cloud wählen Sie dazu in den Einstellungen des VPC-Netzwerks „Private Service Connection“ aus.

So haben Sie die Möglichkeit, eine Partnerverbindung oder eine Direktverbindung auszuwählen. Im Fall von Cloudflare sollten Sie eine Partnerverbindung wählen. Folgen Sie den Anweisungen, um eine Verbindungsregion und einen Rechenzentrumsstandort auszuwählen. Dann erhalten Sie eine so genannte Verbindungs-ID, die von Google Cloud und Cloudflare verwendet wird, um die geschützte Verbindung mit Ihrer VPC zu identifizieren.

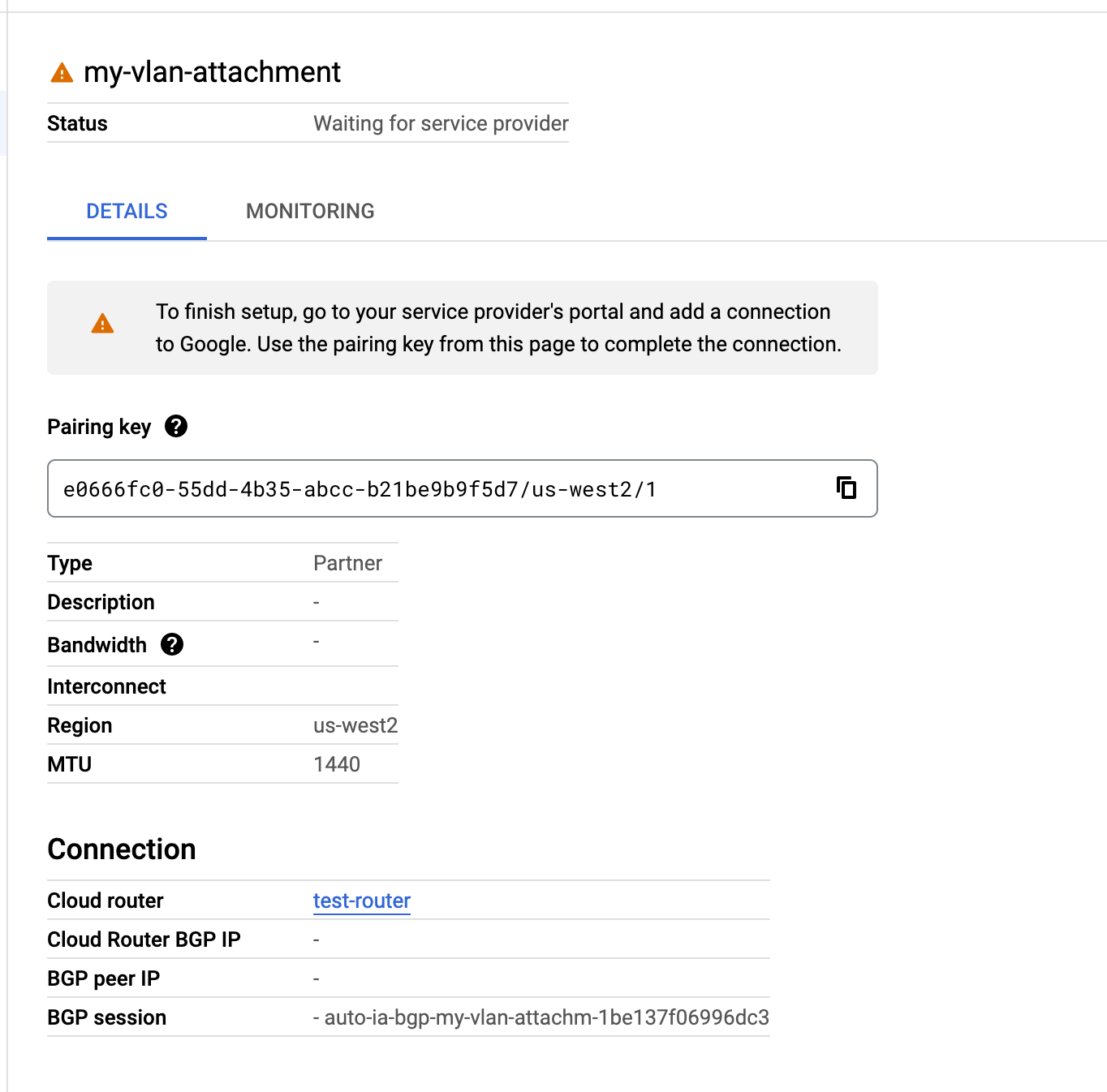

Wie dieser Screenshot zeigt, müssen Sie die Verbindung auf Partnerseite konfigurieren. In diesem Fall können Sie diesen Schlüssel verwenden, um automatisch eine virtuelle Verbindung zusätzlich zu einer bereits bestehenden Verbindung herzustellen. Das Bereitstellungsverfahren setzt sich aus fünf Schritten zusammen:

- Zuweisung eindeutiger VLANs zu Ihrer Verbindung, um eine geschützte Verbindung zu gewährleisten

- Zuweisung von eindeutigen IP-Adressen für eine BGP-Punkt-zu-Punkt-Verbindung

- Bereitstellung einer BGP-Verbindung auf Cloudflare-Seite

- Rückübermittlung dieser Informationen an Google Cloud und Aufbau der Verbindung

- Akzeptieren der Verbindung und Beenden der BGP-Verbindung in Ihrer VPC

All diese Schritte werden automatisch in Sekundenschnelle durchgeführt, sodass wir zu dem Zeitpunkt, zu dem Sie Ihre IP-Adresse und VLANs erhalten, bereits den Cloudflare-Teil der Verbindung hergestellt haben. Sobald Sie die Verbindung akzeptiert und konfiguriert haben, ist alles startklar. Sie können dann ganz einfach damit beginnen, Ihren Traffic auf geschützte Weise über Cloudflare zu leiten.

Nachdem Sie nun Ihre Verbindung eingerichtet haben, wollen wir uns anschauen, wie geschützte Verbindungen zu Ihren Cloud-Instanzen in all Ihre Cloudflare One-Produkte integriert werden können.

Geschütztes Routing mit Magic WAN

Magic WAN lässt sich hervorragend in Cloud CNI integrieren und bietet Kunden die Möglichkeit, ihre VPCs direkt mit dem geschützten Netzwerk zu verbinden, das mit Magic WAN aufgebaut wurde. Da es sich um geschütztes Routing handelt, können Sie sogar Ihre privaten Adressbereiche bekannt geben, die eigentlich dem internen Routing vorbehalten sind, z. B. Ihren 10.0.0.0/8-Bereich.

Bisher musste Ihre VPC öffentlich adressierbar sein. Aber mit Cloud CNI weisen wir einen Punkt-zu-Punkt-IP-Bereich zu, und Sie können Ihre internen Bereiche zurück an Cloudflare melden. Magic WAN leitet den Traffic dann an Ihre internen Adressbereiche weiter.

Sichere Authentifizierung mit Access

Viele Kunden sind begeistert von der Kombination aus Cloudflare Tunnel und Access, weil diese sichere Verbindungen zu Authentifizierungsservern erlaubt, die bei Cloud-Anbietern gehostet werden. Doch was wäre, wenn Ihr Authentifizierungsserver überhaupt nicht öffentlich zugänglich sein müsste? Mit Access und Cloud CNI können Sie Ihre Authentifizierungsdienste mit Cloudflare verbinden. Access leitet Ihren gesamten Authentifizierungs-Traffic über einen geschützten Pfad zurück zu Ihrem Dienst. Das öffentliche Internet bleibt dabei völlig außen vor.

Verwaltung des ausgehenden Cloud-Traffics mit Gateway

Auch wenn Sie Ihre Cloud-Dienste vor dem Zugriff von Personen außerhalb Ihres Netzwerk schützen möchten, müssen sie manchmal mit dem öffentlichen Internet kommunizieren. Doch mit Cloud CNI wird Ihnen ein geschützter Pfad zu Cloudflare zur Verfügung gestellt. Wir verwalten alle Ihre Richtlinien für ausgehenden Datenverkehr und sorgen dafür, dass Sie diesen Egress-Traffic Ihrer Cloud-Dienste von demselben Ort aus kontrollieren können, über den Sie auch den restlichen Datenverkehr überwachen, der Ihr Netzwerk verlässt.

Cloud CNI: sicher, leistungsstark, unkompliziert

Cloudflare hat das Ziel, eine einfache und unaufwendige Handhabung von Zero Trust und Netzwerksicherheit zu ermöglichen. Cloud CNI trägt dazu bei, dass sich Ihr Netzwerk ebenso einfach verwalten lässt wie alles andere. So brauchen Sie sich nicht mehr mit dem Aufbau Ihres eigenen Netzwerks zu beschäftigen und können sich stattdessen auf die Dinge konzentrieren, die darauf aufbauen.

Sie interessieren sich für Cloud CNI und sind auf der Suche nach einer Einstiegsmöglichkeit in ein reibungslos funktionierendes und unkompliziertes Zero Trust-Modell? Dann wenden Sie sich an uns.