Vor einem Jahr haben wir unseren ersten Bericht zum Thema Anwendungssicherheit veröffentlicht. Anlässlich der Security Week 2023 präsentieren wir nun aktuelle Einblicke und Trends rund um Bot- und API-Traffic, Angriffe zur Kontoübernahme und Datenverkehr, der Prüf- und Abwehrmaßnahmen unterzogen wurde.

Im vergangenen Jahr ist Cloudflare stark gewachsen. Im Februar 2023 kam Netcraft zu dem Ergebnis, dass Cloudflare Anfang des Jahres zu dem von der führenden Million von Websites am häufigsten genutzten Anbieter von Webserverlösungen aufgestiegen ist und weiter expandiert. Nachdem wir im Februar 2022 einen Marktanteil von 19,4 % erreicht hatten, steigerte sich dieser innerhalb von zwölf Monaten auf 21,71 %.

Aufgrund dieser beständigen Expansion muss Cloudflare nun im Schnitt mehr als 45 Millionen HTTP-Anfragen pro Sekunde bewältigen (gegenüber 32 Millionen pro Sekunde ein Jahr zuvor). Zu Spitzenzeiten wird sogar die Marke von 61 Millionen überschritten. Auch die Zahl der von unserem Netzwerk bearbeiteten DNS-Abfragen steigt. Aktuell liegt sie bei ungefähr 24,6 Millionen pro Sekunde. Diese gewaltigen Mengen an Datenverkehr erlauben uns einen beispiellosen Einblick in die Trends im Internet.

Bevor wir uns das im Detail ansehen, müssen aber noch einige Begrifflichkeiten geklärt werden.

Definitionen

In diesem Bericht werden die folgenden Begriffe verwendet:

- Von Prüf- und Abwehrmaßnahmen betroffener Traffic: HTTP*-Anfragen von Endnutzern, bei denen eine „Beendigungs“-Maßnahme durch die Cloudflare-Plattform ergriffen wurde. Dazu gehören die folgenden Maßnahmen:

BLOCK(blockieren),CHALLENGE(mit einer Aufgabe prüfen),JS_CHALLENGE(mit JavaScript prüfen) undMANAGED_CHALLENGE(mit verwalteten Aufgaben prüfen) Nicht darunter fallen Anfragen, auf die mit den folgenden Maßnahmen reagiert wurde:LOG(protokollieren),SKIP(überspringen) undALLOW(zulassen). Im Gegensatz zum vergangenen Jahr werden nun Anfragen ausgeschlossen, auf die unser DDoS-Abwehrsystem mitCONNECTION_CLOSE(Verbindung beenden) undFORCE_CONNECTION_CLOSE(Beenden der Verbindung erzwingen) reagiert hat. Der Grund dafür ist, dass diese den Prozess der Verbindungsherstellung genau genommen nur verlangsamen. Außerdem haben sie nur einen relativ kleinen Teil der Anfragen ausgemacht. Darüber hinaus haben wir unsere Berechnungen bezüglich der Maßnahmen der KategorieCHALLENGEoptimiert, um sicherzustellen, dass nur ungelöste Aufgaben den Abwehrmaßnahmen zugerechnet werden. Eine ausführliche Beschreibung der einzelnen Maßnahmen finden Sie in unserer Dokumentation für Entwickler. - Bot-Traffic/automatisch generierter Traffic: HTTP*-Anfragen, von denen das Bot-Management-System von Cloudflare zu dem Ergebnis kommt, dass sie von einer Maschine stammen. Dazu gehören Anfragen mit einem Bot-Score von 1 bis 29. Daran hat sich gegenüber dem letztjährigen Bericht nichts geändert.

- API-Traffic: HTTP*-Anfragen, bei denen der MIME-Typ XML oder JSON für die Antwort festgelegt ist. Wenn keine Angabe zum MIME-Typ der Antwort verfügbar ist, wie bei Anfragen, die Prüf- oder Abwehrmaßnahmen unterzogen wurden, wird stattdessen auf den gleichwertigen MIME-Typ Accept (der vom User Agent angegeben wird) zurückgegriffen. Im zweiten Fall wird der API-Traffic zwar nicht in vollem Umfang berücksichtigt, doch diese Fälle tragen trotzdem zum Erkenntnisgewinn bei.

Sofern nicht anders angegeben, werden im vorliegenden Beitrag die zwölf Monate von März 2022 bis Februar 2023 betrachtet.

Abschließend möchten wir noch darauf hinweisen, dass die Daten allein auf Grundlage des Datenverkehrs erhoben werden, der im Cloudflare-Netzwerk registriert wird. Somit spiegeln sie nicht notwendigerweise die Muster des HTTP-Traffics im gesamten Web wider.

*Mit HTTP-Traffic ist hier sowohl HTTP- als auch HTTPS-Datenverkehr gemeint.

Erkenntnisse aus dem internationalen Datenverkehr

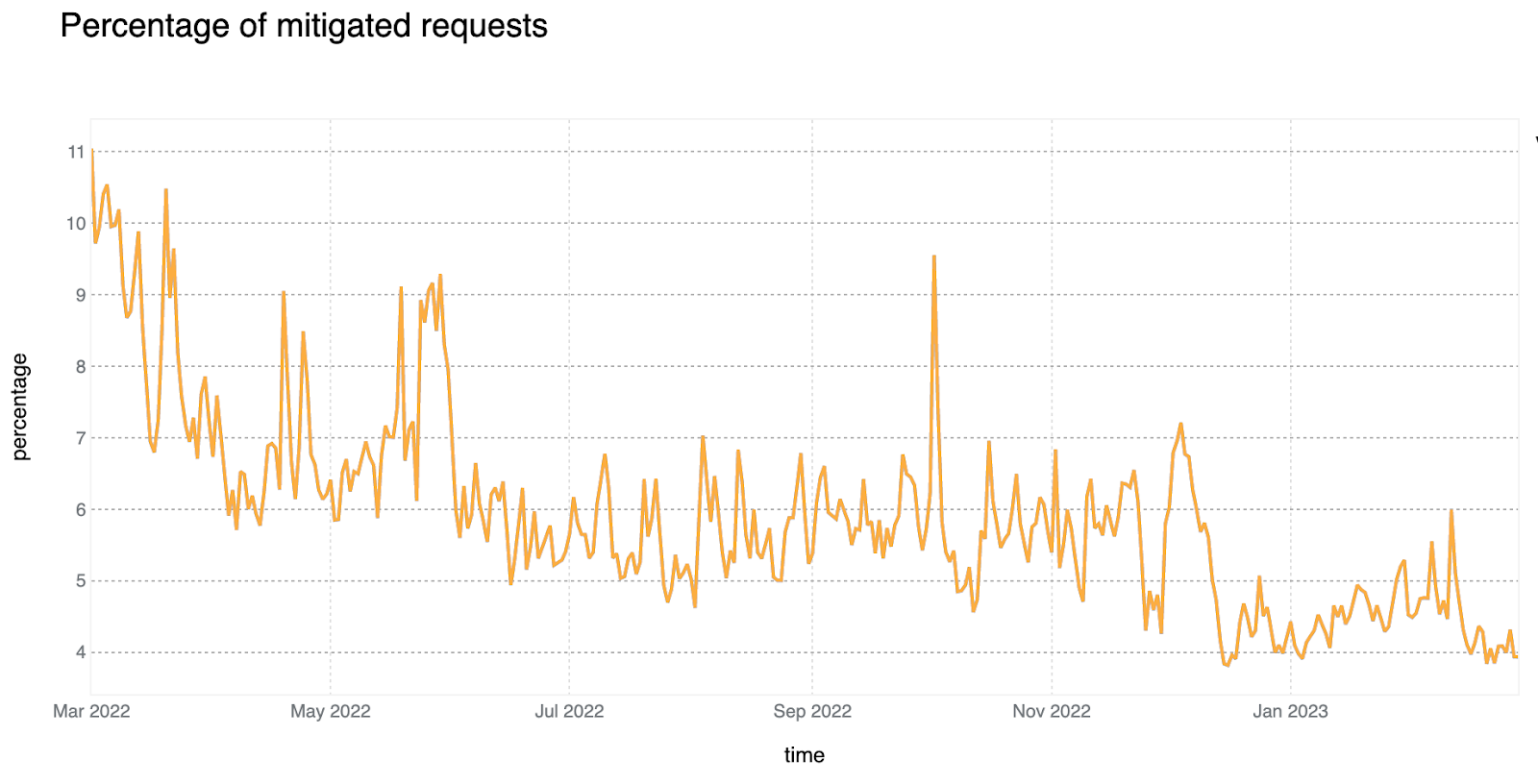

Im Durchschnitt werden bei 6 % der täglich eingehenden HTTP-Anfragen Prüf- oder Abwehrmaßnahmen ergriffen

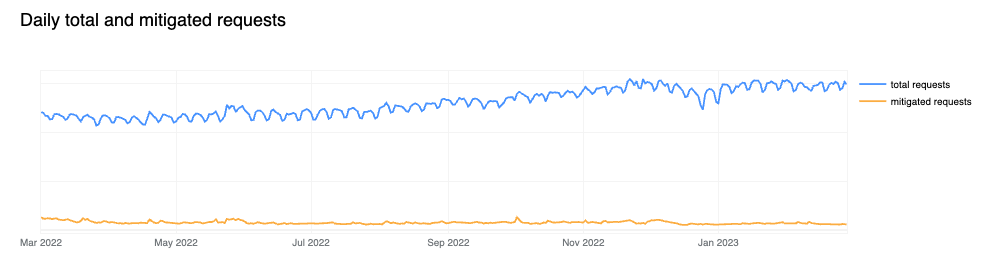

Bei der Gesamtheit der HTTP-Anfragen, bei denen das Cloudflare-Netzwerk als Proxy fungiert, ist der Anteil der Anfragen, die Prüf- und Abwehrmaßnahmen unterzogen werden, gegenüber dem Vorjahr um zwei Prozentpunkte auf 6 % gesunken. Für das laufende Jahr wurde bislang eine weitere Abnahme verzeichnet, und zwar auf 4–5 %. Starke Ausschläge – wie sie etwa im Juni und Oktober zu beobachten waren – korrelieren häufig mit großen DDoS-Angriffen, die von Cloudflare abgewehrt wurden. Interessant ist, dass zwar der prozentuale Anteil des Datenverkehrs, der Prüf- und Abwehrmaßnahmen unterzogen wurde, im Lauf der Zeit abgenommen hat, das Gesamtvolumen solcher Anfragen jedoch relativ stabil geblieben ist (wie das zweite Diagramm unten zeigt). Das lässt eher auf eine Zunahme des gesamten unverdächtigen Datenverkehrs als auf einen absoluten Rückgang des bösartigen Traffics schließen.

Bei 81 % der von Prüf- oder Abwehrmaßnahmen betroffenen HTTP-Anfragen wurde die Maßnahme BLOCK ergriffen. Die restlichen Maßnahmen entfallen auf verschiedene Optionen innerhalb der CHALLENGE-Kategorie.

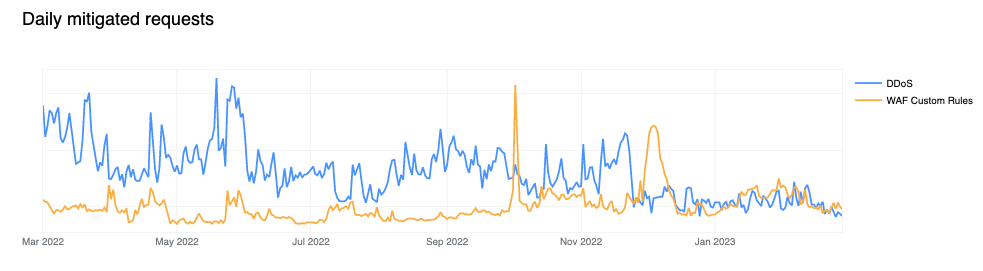

Bei mehr als der Hälfte des betroffenen Traffics zielten die Prüf- und Abwehrmaßnahmen auf den DDoS-Schutz ab

Cloudflare bietet verschiedene Sicherheitsfunktionen, durch deren Konfiguration Kunden die Sicherheit ihrer Anwendungen gewährleisten können. Es überrascht nicht, dass die Neutralisierung von DDoS-Angriffen immer noch den größten Anteil an den von Prüf- und Abwehrmaßnahmen betroffenen HTTP-Anfragen auf Schicht 7 (Anwendungsschicht) abdeckt. Erst letzten Monat (Februar 2023) haben wir den gemessen am Volumen der HTTP-Anfragen pro Sekunde größten bekannten abgewehrten DDoS-Angriff gemeldet (diese Attacke taucht in den Diagrammen oben nicht auf, weil darin Vorfälle nach Tagen gebündelt werden, dieser spezielle Angriff aber nur etwa fünf Minuten gedauert hat).

Die Angriffsabwehr durch die WAF von Cloudflare spielt jedoch eine deutlich größere Rolle als im Vorjahr. Hier hat sich der Anteil auf fast 41 % gesteigert. Zum Teil ist dies auf Verbesserungen bei unserer WAF-Technologie zurückzuführen, die die Erkennung und Abwehr einer größeren Bandbreite von Angriffen ermöglichen.

Tabellarische Darstellung:

| Ursprung | Anteil |

|---|---|

| DDoS-Abwehr | 52% |

| WAF | 41% |

| IP-Reputation | 4% |

| Access Rules | 2% |

| Sonstige | 1% |

In der obigen Tabelle haben wir im Gegensatz zum letzten Jahr unsere Produkte so gruppiert, dass sie mit den Produktgruppen in unserem Marketingmaterial und im Radar-Jahresrückblick 2022 übereinstimmen. Dies betrifft vor allem unsere WAF-Lösung, die aus benutzerdefinierten WAF-Regeln, WAF-Regeln zur Durchsatzbegrenzung und verwalteten WAF-Regeln besteht. Im letztjährigen Bericht waren insgesamt 31 % der Prüf- und Abwehrmaßnahmen auf diese drei Funktionen entfallen.

Um die Gründe für die Zunahme der von der WAF auf die Probe gestellten oder abgewehrten Anfragen zu verstehen, können wir eine Ebene tiefer blicken. Dort wird deutlich, dass Cloudflare-Kunden zunehmend auf benutzerdefinierte WAF-Regeln (in der Vergangenheit als Firewall-Regeln bezeichnet) zurückgreifen, um schädlichen Datenverkehr zu neutralisieren oder Anwendungslogikblöcke zu implementieren. Die orangefarbene Linie (firewallrules) im folgenden Diagramm zeigt einen allmählichen Anstieg, während die blaue Linie (l7ddos) deutlich nach unten weist.

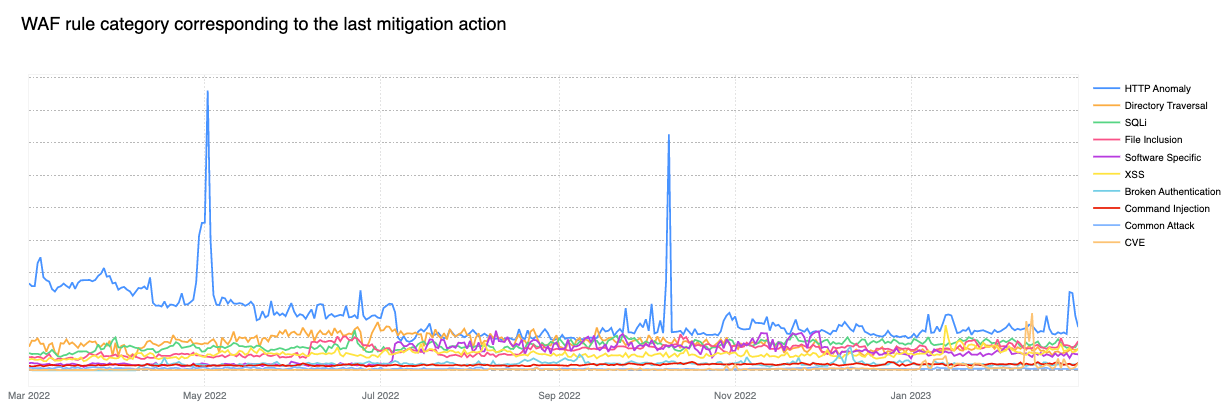

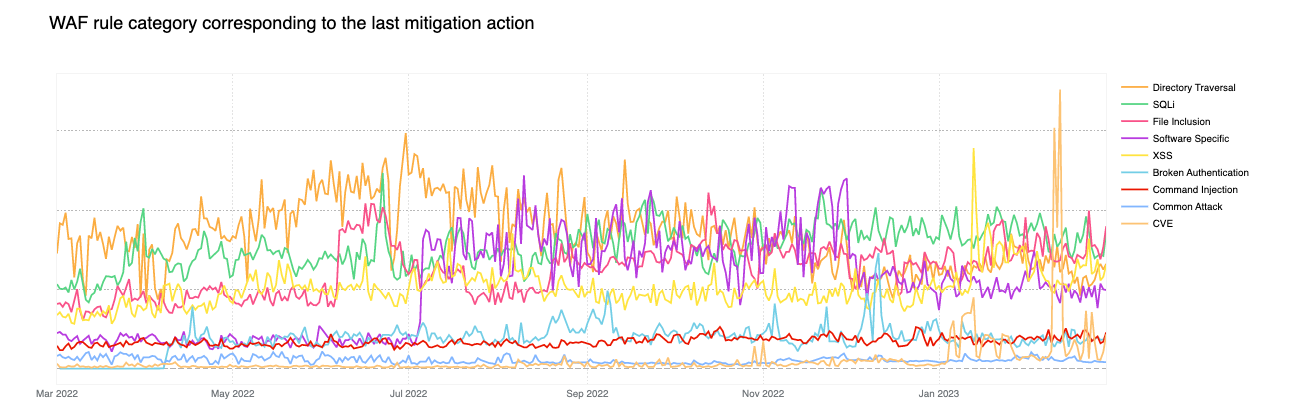

HTTP-Anomalien sind der häufigste von der WAF bekämpfte Angriffsvektor auf Schicht 7.

Im März 2023 haben HTTP-Anomalien 30 % an dem durch verwaltete WAF-Regeln auf die Probe gestellten oder abgewehrten Traffic ausgemacht, was im Vergleich zum Vorjahresmonat ein Minus von fast 25 Prozentpunkten darstellt. Beispiele für HTTP-Anomalien sind fehlerhafte Methodennamen, Nullzeichen in Headern, nicht standardisierte Ports oder eine Inhaltslänge von Null bei einer POST-Anfrage. Dies kann darauf zurückgeführt werden, dass Botnetze, die mit den Signaturen der HTTP-Anomalien übereinstimmen, ihre Traffic-Muster langsam ändern.

Entfernt man die HTTP-Anomalie-Linie aus dem Diagramm, erscheint die Verteilung der Angriffsvektoren Anfang 2023 erheblich ausgeglichener.

Tabellarische Darstellung (zehn wichtigste Kategorien):

| Ursprung | Anteil (letzte zwölf Monate) |

|---|---|

| HTTP-Anomalie | 30% |

| Directory Traversal | 16% |

| SQLi | 14% |

| File Inclusion | 12% |

| Softwarespezifisch | 10% |

| XSS | 9% |

| Fehlerhafte Authentifizierung | 3% |

| Command Injection | 3% |

| Verbreiteter Angriff | 1% |

| CVE | 1% |

Besonders bemerkenswert ist die Spitze, die bei der orangefarbenen Linie Ende Februar 2023 zu beobachten ist (Kategorie: CVE). Sie ist einer plötzlichen Zunahme des Einsatzes von zwei unserer verwalteten WAF-Regeln zuzuschreiben:

- Drupal - Anomaly:Header:X-Forwarded-For (id:

d6f6d394cb01400284cfb7971e7aed1e) - Drupal - Anomaly:Header:X-Forwarded-Host (id:

d9aeff22f1024655937e5b033a61fbc5)

Diese beiden Regeln sind auch für CVE-2018-14774 getaggt. Das deutet darauf hin, dass selbst relativ alte und bekannte Sicherheitslücken immer noch häufig zum Ziel von Angriffen auf potenziell ungepatchte Software werden.

Erkenntnisse zum Bot-Traffic

In den letzten zwölf Monaten wurde in erheblichem Umfang in die Bot-Management-Lösung von Cloudflare investiert. Dank neuer Funktionen wie konfigurierbarer Heuristiken, einer gehärteten JavaScript-Erkennung, automatischer Modell-Aktualisierungen für Machine Learning und Turnstile, dem kostenlosen CAPTCHA-Ersatz von Cloudflare, können wir den Traffic im Alltag verlässlicher dahingehend zuordnen, ob er menschlichem oder maschinellen Ursprungs ist.

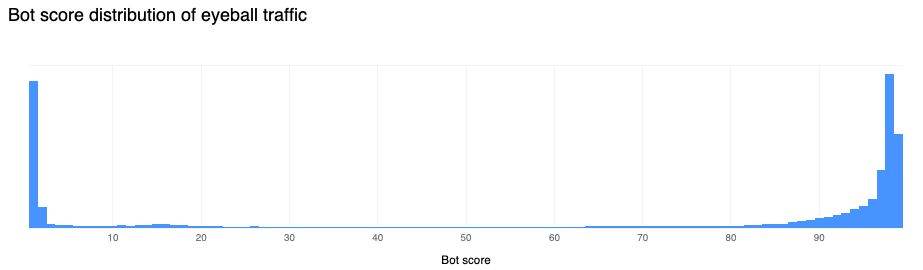

Wir haben daher großes Vertrauen in die Zuverlässigkeit dieser Klassifizierung. Bei Abbildung der Bot-Scores für den Traffic der letzten Februarwoche 2023 ergibt sich eine sehr klare Verteilung: Die meisten Anfragen werden entweder eindeutig als auf einen Bot (ein Score von unter 30) oder eindeutig als auf einen Menschen zurückgehend (ein Score von über 80) eingestuft. Die meisten erreichen einen Score von weniger als 2 oder mehr als 95.

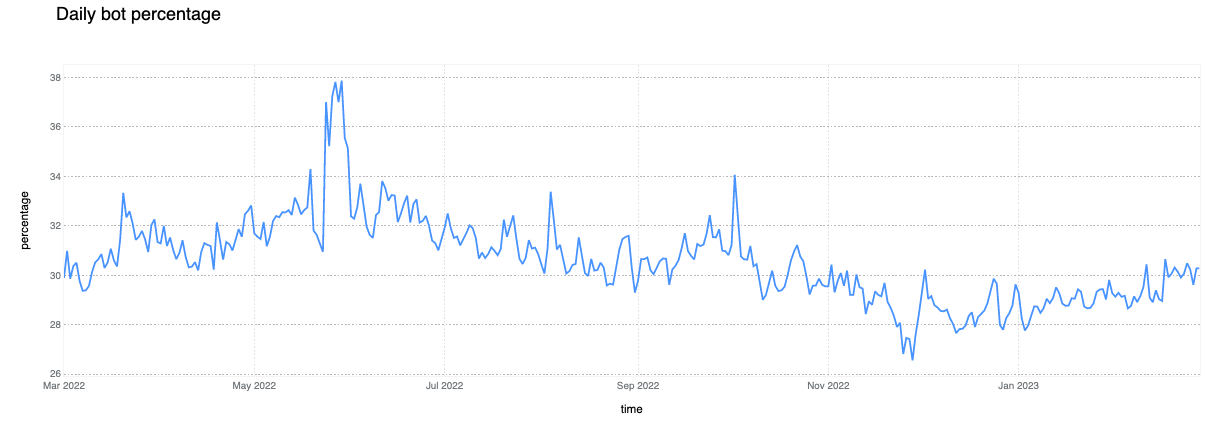

30 % des HTTP-Traffics ist automatisiert

In der letzten Februarwoche 2023 wurden 30 % des Cloudflare-HTTP-Datenverkehrs als automatisiert eingestuft, was etwa 13 Millionen HTTP-Anfragen pro Sekunde im Cloudflare-Netzwerk entspricht. Das sind 8 Prozentpunkte weniger als im gleichen Vorjahreszeitraum.

Betrachtet man nur den Bot-Traffic, stellt man fest, dass lediglich 8 % davon auf verifizierte Bots zurückgehen, was 2 % des gesamten Datenverkehrs darstellt. Cloudflare unterhält eine Liste bekannter gutartiger (verifizierter) Bots von vertrauenswürdigen Quellen wie Google und Facebook, damit die Kunden leicht zwischen diesen und potenziell weniger bekannten oder unerwünschten Bots unterscheiden können. Derzeit stehen 171 Bots auf dieser Liste.

16 % des nicht verifizierten Bot-HTTP-Traffics wird Prüf- oder Abwehrmaßnahmen unterzogen

Der nicht verifizierte Bot-Traffic wird unter anderem häufig durch Scanner verursacht, die das Internet ständig nach Schwachstellen absuchen. Fast ein Sechstel dieses Datenverkehrs wird Prüf- und Abwehrmaßnahmen unterzogen, weil einige Kunden es vorziehen, die durch solche Tools potenziell zu gewinnenden Erkenntnisse zu beschränken.

Obwohl ein Zugriff durch verifizierte Bots wie googlebot und bingbot im Allgemeinen als wünschenswert angesehen wird und die meisten Kunden dies zulassen wollen, verzeichnen wir auch einen kleinen Anteil (1,5 %) an verifiziertem Bot-Traffic, bei dem Prüf- und Abwehrmaßnahmen ergriffen werden. Der Grund: Einige Administratoren möchten nicht, dass Crawler bestimmte Teile ihrer Website absuchen, und Kunden greifen für die Durchsetzung dieser Anwendungslogik oft auf benutzerdefinierte WAF-Regeln zurück.

Die von den Kunden am häufigsten genutzte Maßnahme ist BLOCK (13 %). Allerdings konfigurieren einige Kunden auch CHALLENGE-Maßnahmen (3 %). Damit soll sichergestellt werden, dass im Fall eines durch den Fehler eines Menschen ausgelösten Fehlalarms die Aufgabe trotzdem noch absolviert werden kann.

In diesem Zusammenhang ist auch interessant, dass fast 80 % des gesamten von Prüf- und Abwehrmaßnahmen betroffenen Traffics als Bot-generiert eingestuft werden, wie die folgende Abbildung zeigt. Man könnte einwenden, dass ein „menschlicher“ Anteil von 20 % an dem von Prüf- und Abwehrmaßnahmen betroffenen Datenverkehr immer noch ein ausgesprochen hoher Wert ist. Doch meistens gehen die Maßnahmen, die sich gegen Traffic menschlichen Ursprungs richten, auf benutzerdefinierte WAF-Regeln zurück. Grund ist häufig die Implementierung länderspezifischer oder anderer damit zusammenhängender rechtlicher Sperren für Anwendungen durch den Kunden. Dies ist z. B. üblich, wenn in den USA ansässige Unternehmen den Zugriff europäischer Nutzer blockieren, um nicht gegen die europäische Datenschutz-Grundverordnung zu verstoßen.

Erkenntnisse zum API-Traffic

55 % des dynamischen (nicht zwischenspeicherbaren) Datenverkehrs haben einen API-Bezug

Genau wie bei unserer Bot-Management-Lösung investieren wir auch hier stark in Tools zum Schutz von API-Endpunkten. Der Grund dafür ist, dass ein großer Teil des HTTP-Datenverkehrs mit APIs in Verbindung steht. Zählt man nur die HTTP-Anfragen, die den Ursprungsserver erreichen und nicht zwischengespeichert werden können, weisen bis zu 55 % des Traffics einen API-Bezug gemäß der oben angegebenen Definition auf. Das entspricht genau dem Vorjahresniveau, wobei wir dieselbe Methode angewandt haben wie in unserem letztjährigen Bericht.

Betrachtet man nur die zwischengespeicherten HTTP-Anfragen (mit dem Cache-Status HIT, UPDATING, REVALIDATED und EXPIRED), stellt man – vielleicht überraschenderweise – fest, dass fast 7 % davon einen API-Bezug aufweisen. Moderne API-Endpunkt-Implementierungen und Proxy-Systeme, einschließlich unserer eigenen API-Gateway/Caching-Funktionen, erlauben in der Tat eine sehr flexible Cache-Logik. Damit ist sowohl die Zwischenspeicherung mit benutzerdefinierten Schlüsseln als auch eine schnelle Cache-Revalidierung (teilweise im Sekundentakt) möglich, sodass Entwickler die Beanspruchung von Backend-Punkten reduzieren können.

Der Wert sinkt zwar, wenn zwischenspeicherbare Assets und andere Anfragen, z. B. Weiterleitungen, mit einbezogen werden, macht dann aber immer noch 25 % am gesamten Datenverkehr aus. In der folgenden Grafik werden beide Aspekte des API-Traffics dargestellt:

- Gelbe Linie: Anteil des API-Traffics an den HTTP-Anfragen. Dabei werden Weiterleitungen, zwischengespeicherte Inhalte und alle anderen HTTP-Anfragen einbezogen.

- Blaue Linie: Anteil des API-Traffics am dynamischen Traffic, der nur den Antwortcode „HTTP 200 OK“ ausgibt.

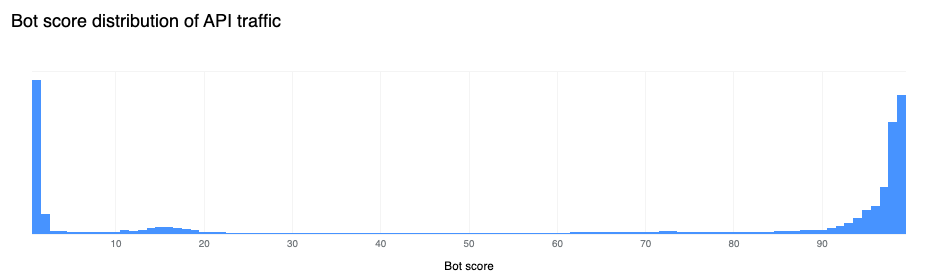

65 % des weltweiten API-Traffics werden von Browsern generiert

Eine wachsende Zahl von Webanwendungen wird heute nach dem Prinzip „API first“ erstellt. Dabei wird zunächst nur das Grundgerüst der HTML-Seite geladen. Anschließend folgen dann die meisten dynamischen Komponenten und Daten über separate API-Aufrufe (z. B. über AJAX). Das gilt auch für das Cloudflare-Dashboard. Dieses sich verstärkende Implementierungsparadigma tritt bei der Analyse der Bot-Scores für den API-Traffic zutage. Die folgende Abbildung zeigt, dass ein großer Teil des API-Traffics von nutzergesteuerten Browsern erzeugt wird, die von unserem System als „menschlich“ eingestuft werden. Fast zwei Drittel davon sind am oberen Ende des „menschlichen“ Spektrums angesiedelt.

Den Anteil des von Prüf- und Abwehrmaßnahmen betroffenen API-Datenverkehrs am Traffic zu ermitteln, stellt insofern eine Herausforderung dar, als wir die Anfragen nicht an die Ursprungsserver weiterleiten und wir deshalb den Inhaltstyp der Antwort nicht heranziehen können. Nach dem gleichen Berechnungsverfahren wie im vergangenen Jahr sind etwas mehr als 2 % des API-Traffics von Prüf- und Abwehrmaßnahmen betroffen, gegenüber 10,2 % im letzten Jahr.

HTTP-Anomalie löst SQL-Injection als häufigsten Vektor bei Angriffen auf API-Endpunkte ab

Im Vergleich zum letzten Jahr hat die HTTP-Anomalie SQL-Injection als beliebtesten Vektor bei Angriffen auf API-Endpunkte abgelöst (wobei die blaue Linie zu Beginn der Grafik höher war, als der letztjährige Bericht veröffentlicht wurde). Die Vektoren für Attacken auf API-Traffic sind nicht das ganze Jahr über gleich und weisen gegenüber den Vektoren für Angriffe auf den internationalen HTTP-Datenverkehr größere Schwankungen auf. Ein Beispiel dafür ist der sprunghafte Anstieg der File Inclusion-Versuche Anfang 2023.

Untersuchung von Angriffen zur Kontoübernahme

Seit März 2021 wird als Teil der Cloudflare-WAF die Möglichkeit angeboten, zu überprüfen, ob Anmeldeinformationen an die Öffentlichkeit gelangt sind. Damit können Kunden (über einen HTTP-Request-Header) benachrichtigt werden, wenn eine Authentifizierungsanfrage mit einem Benutzernamen/Passwort-Paar erkannt wird, das bekanntermaßen von einem Datenleck betroffen ist. Das ist in der Regel ein äußerst effektives Mittel zur Erkennung von Botnetzen, die Brute-Force-Angriffe zur Kontoübernahme ausführen.

Die Kunden nutzen diese Funktion zudem bei gültigen Anmeldeversuchen mit einem Benutzernamen/Passwort-Paar auch für die Zwei-Faktor-Authentifizierung, das Zurücksetzen von Passwörtern oder in einigen Fällen für eine ausführlichere Protokollierung, falls der Benutzer nicht der rechtmäßige Besitzer der Anmeldedaten ist.

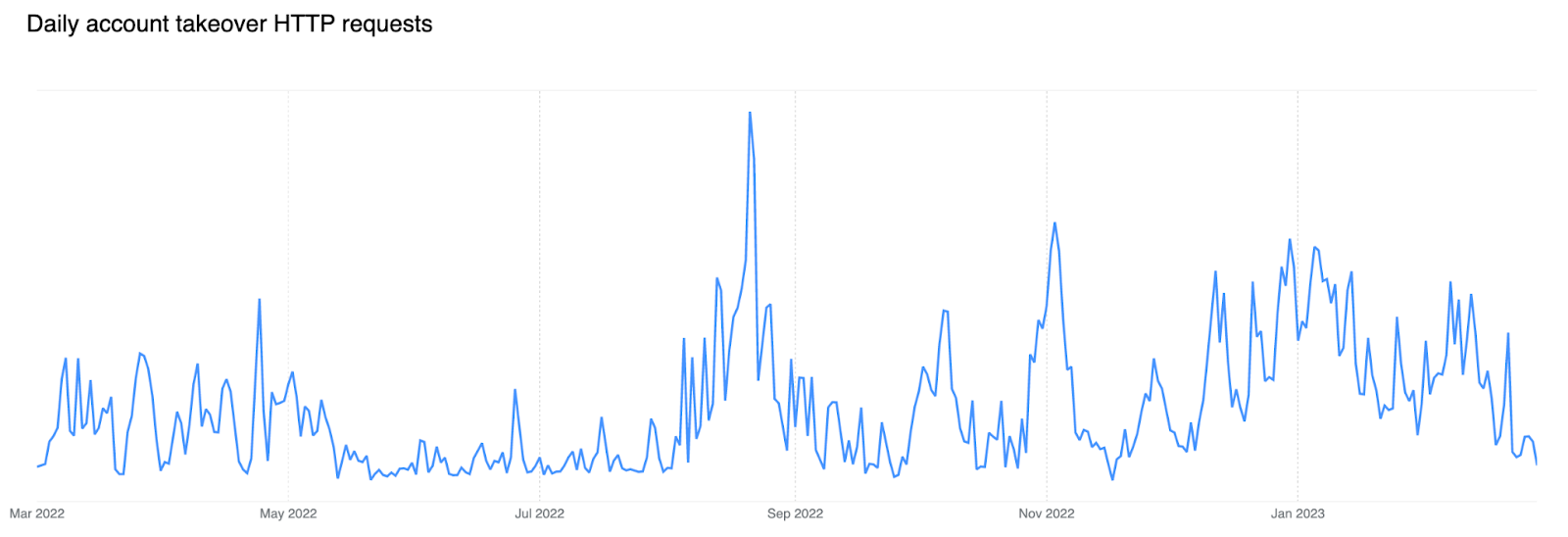

Brute-Force-Angriffe zur Kontoübernahme

Betrachtet man den Trend bei den zugeordneten Anfragen in den letzten zwölf Monaten, so ist ab der zweiten Jahreshälfte 2022 ein Anstieg festzustellen, was auf zunehmende betrügerische Aktivitäten hindeutet, die auf Login-Endpunkte abzielen. Bei großen Brute-Force-Attacken waren bei Zuordnungen zu HTTP-Anfragen mit geleakten Anmeldedaten Frequenzen von mehr als 12.000 pro Minute zu beobachten.

Unsere Funktion zur Überprüfung im Hinblick auf geleakte Anmeldeinformationen verfügt über Regeln zum Abgleich von Authentifizierungsanfragen für die folgenden Systeme:

- Drupal

- Ghost

- Joomla

- Magento

- Plone

- WordPress

- Microsoft Exchange

- Allgemeine Regeln zur Zuordnung gängiger Authentifizierungsendpunktformate

Auf diese Weise können wir die Aktivitäten von bösartigen Akteuren – normalerweise in Gestalt von Botnetzen – vergleichen, die versuchen, potenziell anfällige Konten zu knacken.

Microsoft Exchange häufiger im Fadenkreuz als WordPress

Vor allem aufgrund der Popularität von WordPress wäre eigentlich zu erwarten, dass diese Anwendung am stärksten gefährdet ist und/oder den meisten auf Kontoübernahmen abzielenden Brute-Force-Traffic verzeichnet. Doch wenn man sich die Regelübereinstimmungen der oben aufgeführten unterstützten Systeme ansieht, zeigt sich, dass nach unseren generischen Signaturen die Microsoft Exchange-Signatur die größte Zahl von Übereinstimmungen aufweist.

Bei den Anwendungen, die Brute-Force-Angriffen ausgesetzt sind, handelt es sich in der Regel um hochwertige Assets. Dass unseren Erhebungen zufolge Exchange-Konten die beliebtesten Angriffsziele sind, spiegelt diesen Trend wider.

Schlüsselt man den Traffic mit geleakten Anmeldedaten nach Herkunftsland auf, liegen die Vereinigten Staaten mit deutlichem Abstand vorn. Bemerkenswert ist, dass China trotz der Größe des chinesischen Netzwerks nicht zu den Spitzenreitern zählt. Eine Ausnahme bildet das erste Halbjahr 2022, in dem die Ukraine zu Beginn des Krieges den ersten Platz erreicht (wie die gelbe Linie in der Abbildung unten zeigt).

Ausblick

In Anbetracht des Umfangs des von Cloudflare übertragenen Internet-Traffics beobachten wir ein breites Spektrum von Angriffen. Von HTTP-Anomalien, SQL-Injection-Angriffen und Cross-Site-Scripting (XSS) bis hin zu Kontoübernahmeversuchen und Schadbots – die Bedrohungslandschaft befindet sich ständig im Wandel. Deshalb muss jedes online tätige Unternehmen in Technologien für Transparenz, Gefahrenerkennung und -abwehr investieren, um sicherzustellen, dass seine Anwendungen und – was noch wichtiger ist – die Daten seiner Endnutzer dauerhaft gut geschützt sind.

Wir hoffen, dass die Ergebnisse dieses Berichts für Sie von Interesse sind und wir Ihnen zumindest einen Eindruck vom Stand der Anwendungssicherheit im Internet vermitteln konnten. Im World Wide Web tummeln sich eine Menge Kriminelle, und es gibt keine Anzeichen dafür, dass die Gewährleistung von IT-Sicherheit in nächster Zeit einfacher werden wird.

Wir planen bereits, diesen Bericht um zusätzliche Daten und Erkenntnisse zu unserem gesamten Produktsortiment zu ergänzen. Schauen Sie einfach ab und zu bei Cloudflare Radar vorbei, um häufiger Berichte und Informationen zu Anwendungssicherheit zu erhalten.