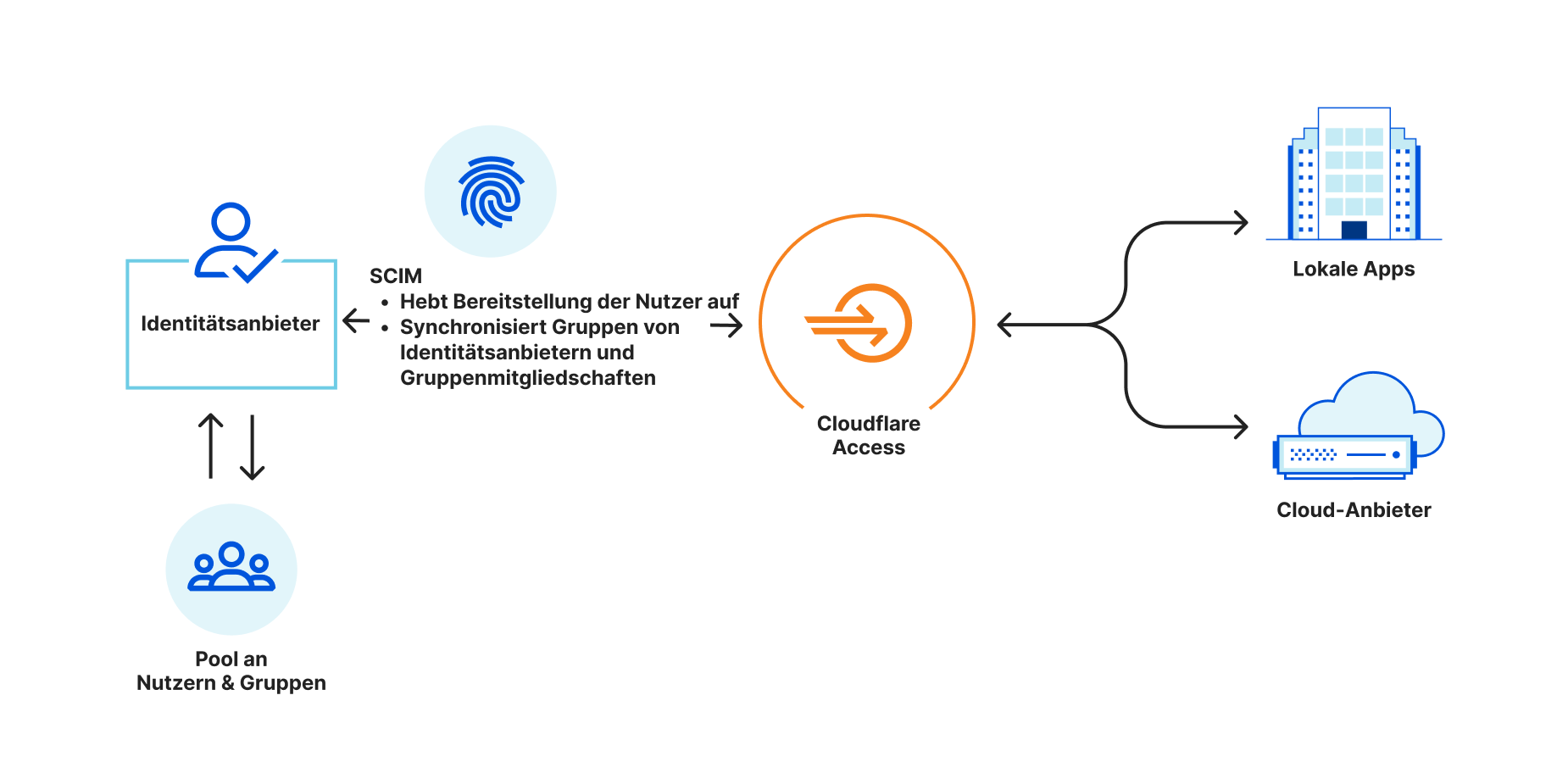

Wir freuen uns, Ihnen heute mitteilen zu können, dass Cloudflare Access und Gateway jetzt das Protokoll System for Cross-Domain Identity Management (SCIM) unterstützen. Bevor wir näher erläutern, was das genau für uns bedeutet, gehen wir kurz einen Schritt zurück und schauen uns an, was SCIM, Access und Gateway sind.

SCIM ist ein Protokoll. Unternehmen verwalten damit Nutzeridentitäten und den Zugriff auf Ressourcen über mehrere Systeme und Domains hinweg. Man verwendet es häufig, um das Erstellen, Aktualisieren und Löschen von Nutzerkonten und Berechtigungen zu automatisieren und um diese Konten und Berechtigungen über verschiedene Systeme hinweg synchron zu halten.

Die meisten Unternehmen haben beispielsweise einen Identitätsanbieter, wie Okta oder Azure Active Directory, der Informationen über ihre Mitarbeiter speichert, darunter Namen, Adressen und Stellenbezeichnungen. Das Unternehmen organisiert seine Zusammenarbeit wahrscheinlich auch mit cloudbasierten Anwendungen. Für den Zugriff auf die cloudbasierten Anwendungen müssen die Mitarbeiter ein Konto erstellen und sich mit einem Benutzernamen und einem Passwort anmelden. Anstatt diese Konten manuell zu erstellen und zu verwalten, kann das Unternehmen den Prozess mit SCIM automatisieren. Sowohl das Vor-Ort-System als auch die cloudbasierte Anwendung sind für die Unterstützung von SCIM konfiguriert.

Wenn ein neuer Mitarbeiter zum Identitätsanbieter hinzugefügt oder aus diesem entfernt wird, erstellt SCIM automatisch ein Konto für diesen Mitarbeiter in der cloudbasierten Anwendung, dafür verwendet es die Informationen aus dem lokalen System. Wenn die Informationen eines Mitarbeiters im Identitätsanbieter aktualisiert werden, z. B. bei einer Änderung der Stellenbezeichnung, aktualisiert SCIM automatisch die entsprechenden Informationen in der cloudbasierten Anwendung. Wenn ein Mitarbeiter das Unternehmen verlässt, kann sein Konto mit SCIM aus beiden Systemen gelöscht werden.

SCIM unterstützt Unternehmen bei der effizienten Verwaltung von Nutzeridentitäten und Nutzerzugriffen über mehrere Systeme hinweg. Dadurch müssen Teams nicht mehr manuell eingreifen und die Nutzerinformationen sind stets korrekt und auf dem neuesten Stand.

Cloudflare Access bietet sicheren Zugang zu Ihren internen Anwendungen und Ressourcen. Es lässt sich mit Ihrem bestehenden Identitätsanbieter integrieren, das setzt eine starke Authentifizierung für Nutzer durch und stellt sicher, dass nur autorisierte Nutzer Zugriff auf die Ressourcen Ihres Unternehmens haben. Nachdem sich ein Nutzer erfolgreich über den Identitätsanbieter authentifiziert hat, initiiert Access eine Sitzung für diesen Nutzer. Sobald die Sitzung abgelaufen ist, leitet Access den Nutzer zurück zum Identitätsanbieter um.

In ähnlicher Weise ist Cloudflare Gateway ein weitgespanntes sicheres Web-Gateway (SWG), das die gleichen Identitätsanbieter-Konfigurationen wie Access nutzt. Hier erstellen Administratoren Inspektionsrichtlinien auf Basis der Identität für DNS, Netzwerk und HTTP. Sobald sich ein Nutzer mit dem WARP-Client über den Identitätsanbieter anmeldet, wird seine Identität protokolliert und anhand der vom Administrator des Unternehmens erstellten Richtlinien bewertet.

Schwierigkeiten vor SCIM

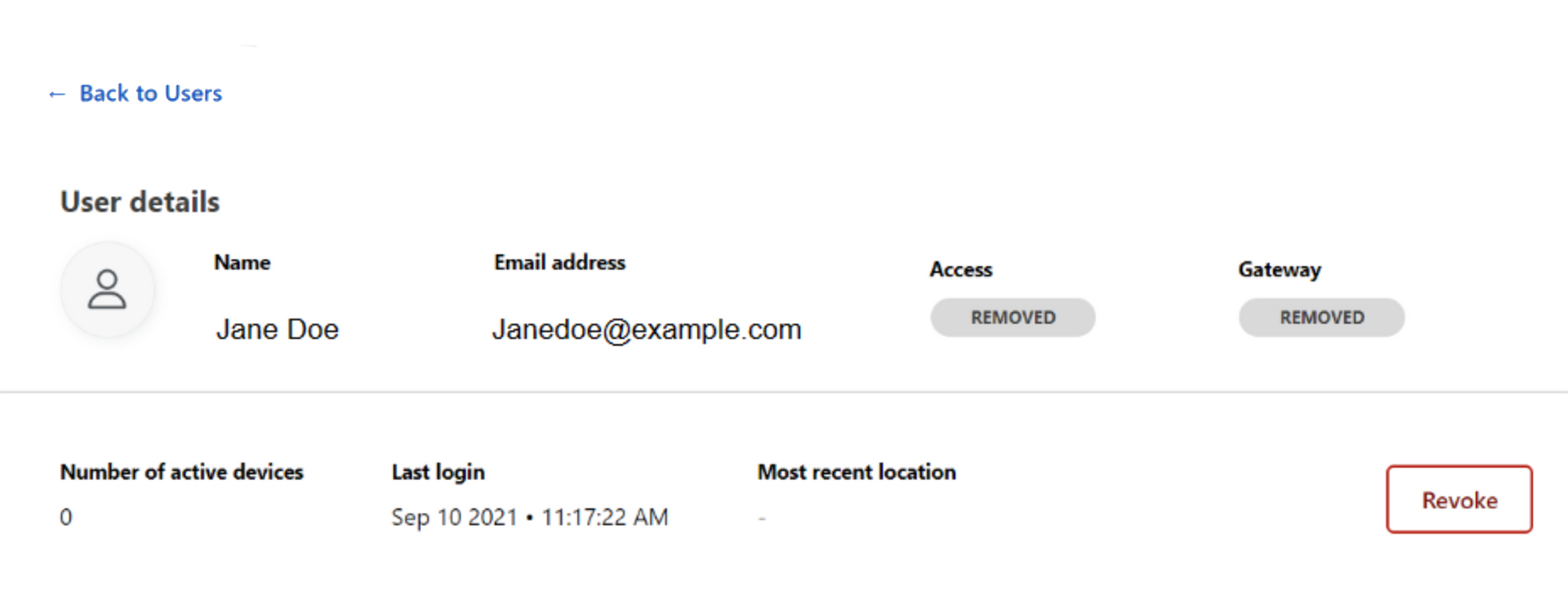

Vor SCIM musste ein Administrator, wenn ein Nutzer deprovisioniert werden sollte (z. B. wenn er das Unternehmen verlässt, eine Sicherheitslücke auftritt oder andere Faktoren), den Zugriff für den Nutzer sowohl im Identitätsanbieter als auch in Access entfernen. Der Grund dafür war, dass die Cloudflare Zero Trust-Sitzung eines Nutzers so lange aktiv blieb, bis er versuchte, sich erneut über den Identitätsanbieter anzumelden. Dies raubte viel Zeit und war fehleranfällig. Und wenn der Zugang eines Nutzers nicht rechtzeitig entfernt wird, entsteht Raum für Sicherheitslücken.

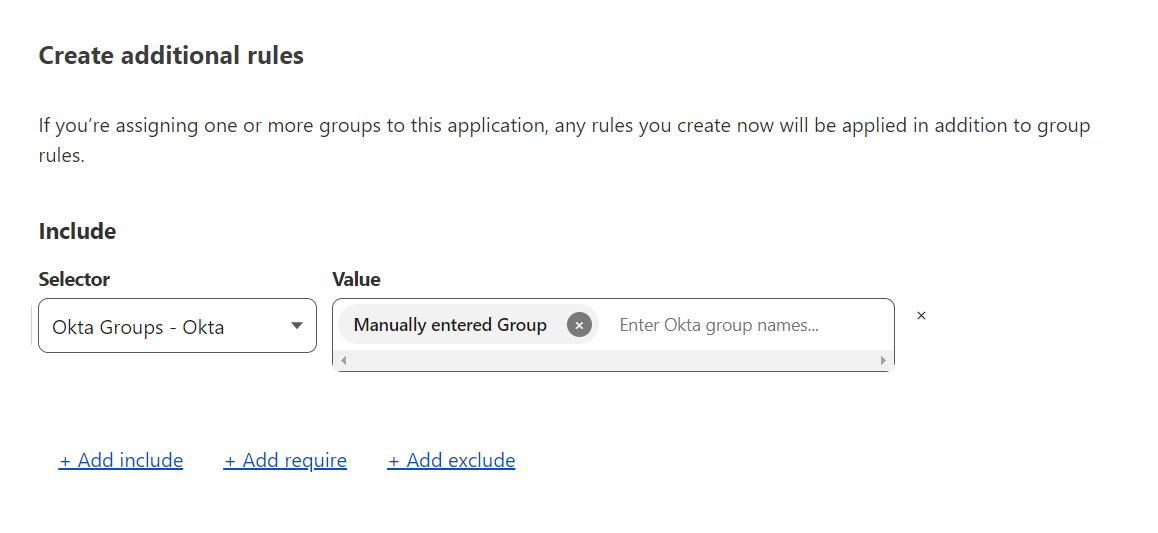

Eine weitere Herausforderung bei Cloudflare Access und Gateway war, dass die Gruppen der Identitätsanbieter manuell eingegeben werden mussten. Wenn sich eine Gruppe von Identitätsanbietern änderte, musste ein Administrator den Wert innerhalb des Cloudflare Zero Trust-Dashboards manuell aktualisieren, um diese Änderungen abzubilden. Dies kostete viel Mühe und Zeit und wenn die Aktualisierungen nicht rechtzeitig vorgenommen wurden, entstanden Unstimmigkeiten. Außerdem benötigte die effektive Verwaltung dieses Prozesses zusätzliche Ressourcen und Fachkenntnisse.

SCIM für Access und Gateway

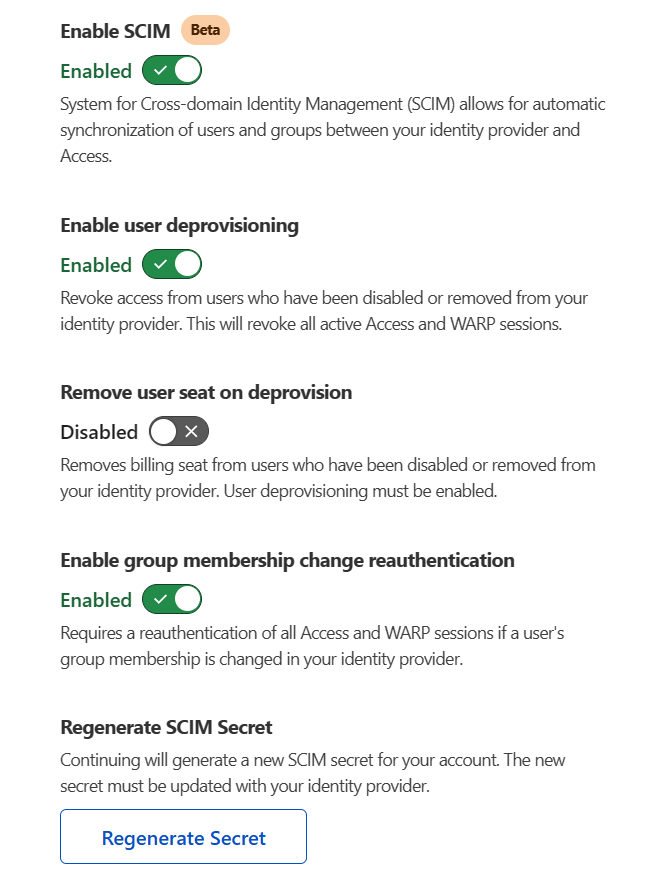

Mit der Integration von SCIM können Access und Gateway jetzt automatisch Nutzer deprovisieren, nachdem sie in einem Identitätsanbieter deaktiviert wurden, und es kann Identitätsanbietergruppen synchronisieren. Dadurch ist garantiert, dass nur aktive Nutzer in der richtigen Gruppe auf die Ressourcen Ihres Unternehmens zugreifen können, wodurch sich die Sicherheit Ihres Netzwerks verbessert.

Die Deprovisionierung von Nutzern über SCIM achtet auf alle Events zur Deaktivierung von Nutzern im Identitätsanbieter und widerruft dann alle aktiven Sitzungen für diesen Nutzer. Das unterbricht sofort den Zugriff auf alle durch Access geschützten Anwendungen und ihre Sitzung über WARP for Gateway.

Darüber hinaus ermöglicht die Integration von SCIM die Synchronisierung von Identitätsanbieter-Gruppeninformationen in Access- und Gateway-Richtlinien. Das bedeutet, dass alle Identitätsanbieter-Gruppen automatisch sowohl in der Access- als auch in der Gateway-Richtlinienerstellung verfügbar sind. Es gibt auch eine Option, die einen Nutzer automatisch dazu zwingt, sich neu zu authentifizieren, wenn sich seine Gruppenzugehörigkeit ändert.

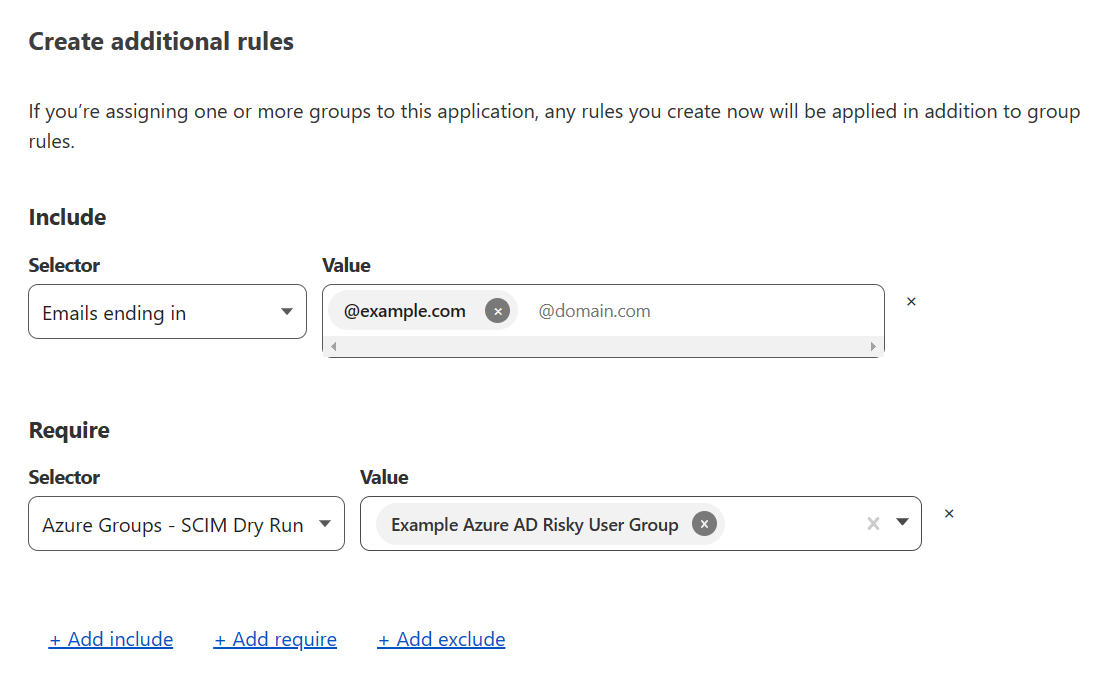

Wenn Sie z. B. eine Access-Richtlinie erstellen möchten, die nur für Nutzer gilt, deren E-Mails mit example.com verknüpft sind und die nicht der riskanten Nutzergruppe angehören, könnten Sie eine Richtlinie wie unten gezeigt anlegen, indem Sie einfach die riskante Nutzergruppe aus einer Dropdown-Liste auswählen:

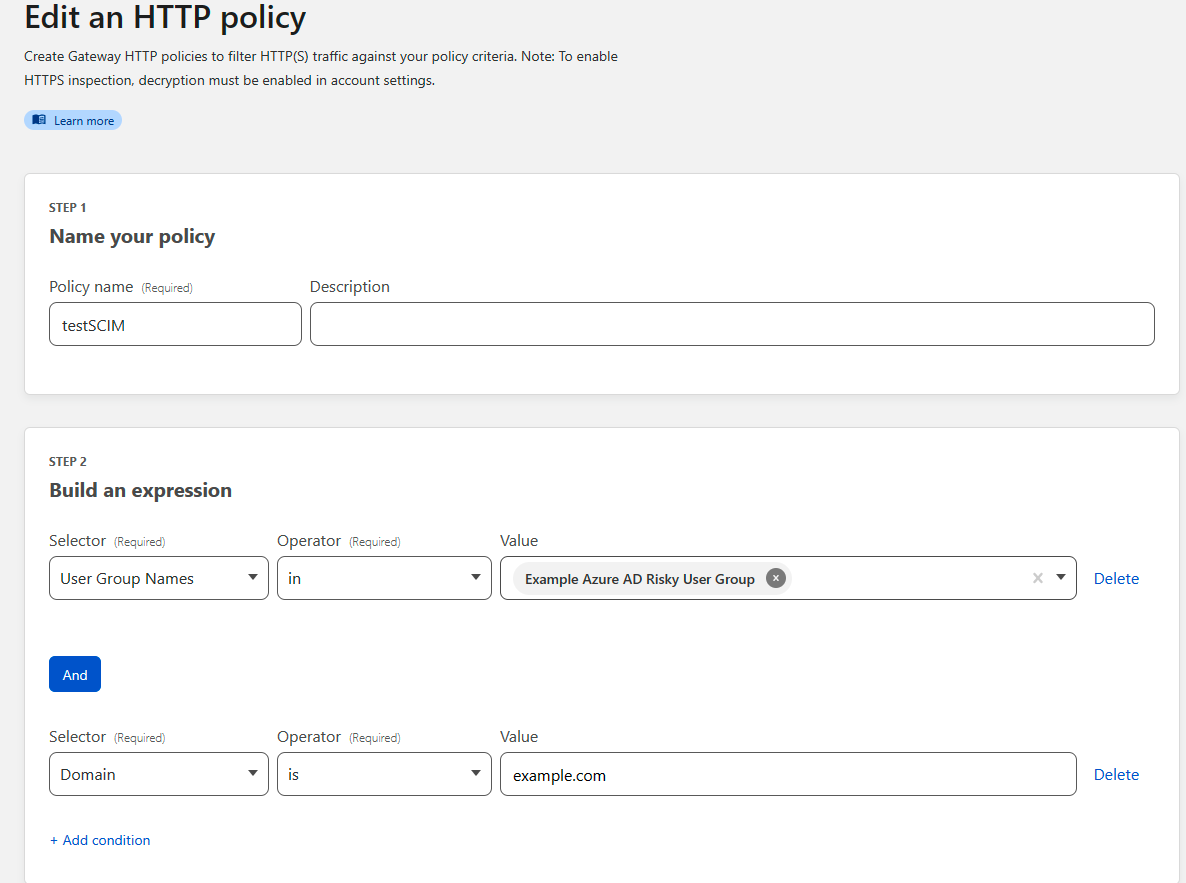

Ähnlich verhält es sich, wenn Sie eine Gateway-Richtlinie erstellen möchten, um example.com und alle seine Subdomains für dieselben Nutzer zu blockieren. Sie könnten die folgende Richtlinie erstellen:

Was kommt als Nächstes?

Heute ist die SCIM-Unterstützung für Azure Active Directory und Okta für Self-Hosted Access-Anwendungen verfügbar. In Zukunft planen wir, die Unterstützung auf weitere Identitätsanbieter und auf Access for SaaS auszuweiten.

JETZT TESTEN

SCIM ist ab heute für alle Zero Trust-Kunden verfügbar. Setzen Sie es ein, um den Betrieb und die allgemeine Sicherheit zu verbessern.Testen Sie SCIM für Access und Gateway noch heute.