Womöglich hat irgendjemand in Ihrem Unternehmen gerade den Nutzernamen und das Password eines Admins für ein internes System auf der falschen Website eingegeben. Damit ist ein Angreifer plötzlich in der Lage, sensible Daten auszuschleusen.

Wie es dazu kommen konnte? Ganz einfach: Durch eine geschickt gestaltete E-Mail.

Das Aufspüren, Blockieren und Neutralisieren gefährlicher Phishing-Angriffe dürfte zu den größten Herausforderungen gehören, mit denen IT-Sicherheitsabteilungen regelmäßig konfrontiert sind.

Doch ab sofort ist eine Beta-Version unserer neuen Tools zum Phishing-Schutz von Marken direkt über das Dashboard unseres Security Centers verfügbar. Damit können Sie Phishing-Kampagnen gegen Ihr Unternehmen schon im Keim ersticken.

Die Herausforderung von Phishing-Angriffen

Unter allen Bedrohungsvektoren dürfte Phishing in den letzten Monaten in der Öffentlichkeit die meiste Aufmerksamkeit erhalten haben. Solche Angriffe sind ausgesprochen raffiniert, schwer zu erkennen, nehmen an Häufigkeit zu und können fatale Konsequenzen für die Unternehmen haben, die ihnen zum Opfer fallen.

Es ist vor allem deshalb so schwer, Phishing-Attacken zu durchkreuzen, weil sie so groß sind und sich legitime E-Mails und Websites nur schwer von betrügerischen unterscheiden lassen. Selbst wachsame Nutzer haben unter Umständen Mühe, die kleinen, aber feinen Unterschiede zwischen echten und gefälschten, aber überzeugend gestalteten E-Mails und Websites zu erkennen.

Vergangenen Juli beispielsweise konnten mit unserer Produktreihe Cloudflare One und durch den Einsatz von Security-Token die raffinierte, gegen Cloudflare-Mitarbeitende gerichtete Phishing-Attacke „Oktapus“ neutralisiert werden. Die Strippenzieher hinter „Oktapus“, denen es gelang, über hundert Unternehmen zu kompromittieren, hatten den Domainnamen „cloudflare-okta.com“ erst 40 Minuten vor dem Verschicken des entsprechenden Links an Angestellte registrieren lassen.

Zum damaligen Zeitpunkt nutzten wir zum Aufspüren von Phishing-Domains unser Produkt Secure Registrar. Allerdings ging die Liste neu registrierter Domains zu Kontrollzwecken mit einer gewissen Verzögerung ein. Heute sind wir dagegen in der Lage, durch das Streamen neu beobachteter Domains, die von unserem 1.1.1.1-Resolver (und anderen Resolvern) aufgelöst wurden, Phishing-Domains praktisch augenblicklich zu erkennen. Dadurch schaffen wir es, die Oberhand zu erlangen und Phishing-Versuche zu vereiteln.

Wir möchten unseren Kunden gern dieselben Tools an die Hand zu geben, mit denen wir selbst intern arbeiten, um ihnen bei der Bewältigung dieser ständigen Herausforderung zu helfen.

Neue Werkzeuge für den Phishing-Schutz von Marken im Security Center von Cloudflare

Wir erweitern den Phishing-Schutz für Cloudflare One-Kunden, indem wir leicht zu verwechselnde Domains automatisch identifizieren und blockieren. Angreifer lassen häufig Domains registrieren, die häufige Schreibfehler (clodflare.com) und Namensverknüpfungen verschiedener Dienste (cloudflare-okta.com) enthalten, um arglose Opfer dazu zu bringen, vertrauliche Informationen wie Passwörter preiszugeben. Unsere neuen Tools bieten einen zusätzlichen Schutz gegen solche Versuche.

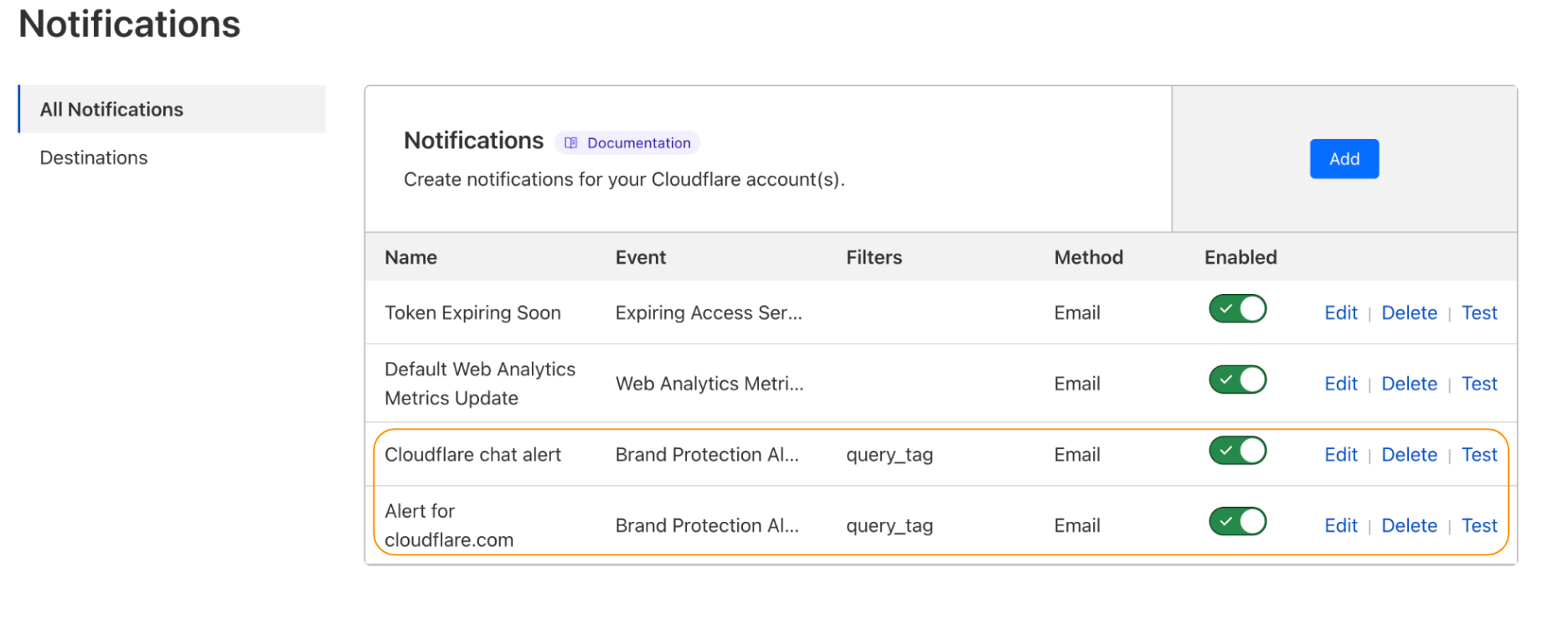

Sie sind im Security Center von Cloudflare angesiedelt und verschaffen unseren Kunden sogar noch größere Kontrollmöglichkeiten (z. B. benutzerdefinierte Zeichenketten zur Überwachung, eine durchsuchbare Liste bisheriger Domains usw.). Cloudflare One-Abonnenten erhalten bei Bedarf in dem zu Ihrer Tarifoption passenden Umfang Möglichkeiten für Steuerung, Übersicht und Automatisierung.

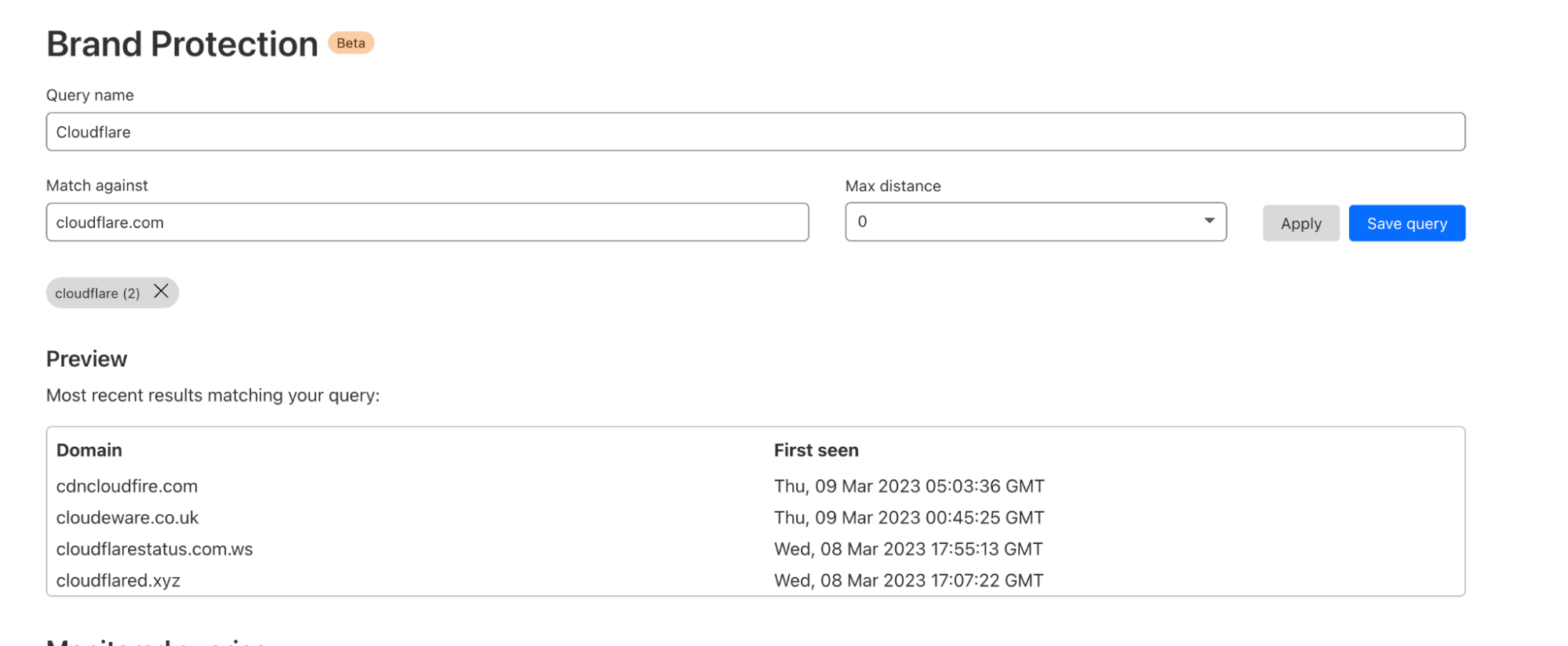

Neue Funktion für Markenabgleich und Warnmeldungen

Das Herzstück unserer neuen Funktion zum Schutz von Marken ist die Erkennung von Hostnamen, die mit der Absicht erstellt wurden, echte Marken zu Phishing-Zwecken zu missbrauchen. Wir durchforsten zunächst Milliarden von täglich an den öffentlichen DNS-Resolver von Cloudflare, 1.1.1.1, gerichteten DNS-Abfragen nach neu auftauchenden über- oder untergeordneten Domains und erstellen eine Liste der Hostnamen, die erstmalig neu registriert wurden.

Anhand dieser Liste führen wie eine „unscharfe“ Suche durch. Bei diesem Verfahren werden zwei Zeichenketten mit ähnlicher Bedeutung oder Schreibweise mit den gespeicherten Mustern unserer Nutzer in Echtzeit abgeglichen. Daraus wird auf Grundlage einer Reihe von Faktoren (etwa Phonetik, Entfernung, untergeordnete Zeichenketten) ein Ähnlichkeitsscore erstellt. Auf Grundlage dieser gespeicherten Muster, bei denen es sich um Strings mit Editierdistanzen handeln kann, erzeugen unsere Systeme Warnmeldungen, sobald eine Übereinstimmung mit einer Domain auf der Liste festgestellt wird.

Im Moment müssen unsere Nutzer diese Abfragen noch erstellen und speichern. Wir planen aber die Einführung eines Systems, bei dem die Zuordnung automatisch erfolgt. Dadurch wird sich das Verfahren für die Erkennung von Treffern für unsere Nutzer vereinfachen. Trotzdem wird für IT-Sicherheitsmitarbeitende weiterhin die Möglichkeit bestehen, mittels benutzerdefinierter Zeichenketten nach komplizierteren Mustern Ausschau zu halten.

Rückwärtssuche

Neben einer Überwachung in Echtzeit bieten wir auch Rückwärtssuchen (innerhalb gespeicherter Abfragen) und Warnmeldungen für neu verzeichnete Domains innerhalb der letzten 30 Tage an. Wird ein neues Muster erstellt, zeigen wir die Suchergebnisse der letzten 30 Tage an, damit etwaige Übereinstimmungen identifiziert werden können. So können IT-Sicherheitsabteilungen das Ausmaß der möglichen Bedrohung durch eine neue Domain schnell bewerten und die erforderlichen Maßnahmen ergreifen.

Dieser Suchmechanismus kann auch für das Aufspüren einer Einzeldomain eingesetzt werden. Das bietet zusätzliche Flexibilität für IT-Sicherheitsmitarbeitende, die eventuell Nachforschungen zu ganz bestimmten Domains oder Mustern anstellen müssen.

Beobachtungen aus der Praxis: Die am häufigsten für Phishing missbrauchten Marken

Während wir diese neuen Tools zum besseren Schutz von Marken entwickelt haben, wollten wir ausprobieren, wie gut sie funktionieren. Dafür haben wir auf ein breites Spektrum an häufig für Phishing eingesetzte Marken zurückgegriffen. Wir haben die Häufigkeit untersucht, in der Domains mit Phishing-URLs von unserem 1.1.1.1-Resolvere aufgelöst wurden. Alle für gemeinsame Dienste (etwa die Hosting-Websites von Google, Amazon, GoDaddy) verwendeten Domains, für die kein Phishing-Versuch nachgewiesen werden konnte, wurden aus dem Datensatz ausgeschlossen.

In der folgenden Tabelle sind die unseren Erhebungen zufolge am häufigsten von Phishern missbrauchten 50 Marken und die gängigsten Phishing-Domans für diese Marken aufgeführt.

| Rang | Marke | Zum Marken-Phishing genutzte Muster-Domain[1] |

|---|---|---|

| 1 | AT&T Inc. | att-rsshelp[.]com |

| 2 | PayPal | paypal-opladen[.]be |

| 3 | Microsoft | login[.]microsoftonline.ccisystems[.]us |

| 4 | DHL | dhlinfos[.]link |

| 5 | Meta | facebookztv[.]com |

| 6 | Internal Revenue Service | irs-contact-payments[.]com |

| 7 | Verizon | loginnnaolcccom[.]weebly[.]com |

| 8 | Mitsubishi UFJ NICOS Co., Ltd. | cufjaj[.]id |

| 9 | Adobe | adobe-pdf-sick-alley[.]surge[.]sh |

| 10 | Amazon | login-amazon-account[.]com |

| 11 | Apple | apple-grx-support-online[.]com |

| 12 | Wells Fargo & Company | connect-secure-wellsfargo-com.herokuapp[.]com |

| 13 | eBay, Inc. | www[.]ebay8[.]bar |

| 14 | Swiss Post | www[.]swiss-post-ch[.]com |

| 15 | Naver | uzzmuqwv[.]naveicoipa[.]tech |

| 16 | Instagram (Meta) | instagram-com-p[.]proxy.webtoppings[.]bar |

| 17 | WhatsApp (Meta) | joingrub-whatsapp-pistol90[.]duckdns[.]org |

| 18 | Rakuten | rakutentk[.]com |

| 19 | East Japan Railway Company | www[.]jreast[.]co[.]jp[.]card[.]servicelist[].bcens[.]net |

| 20 | American Express Company | www[.]webcome-aexp[.]com |

| 21 | KDDI | aupay[.]kddi-fshruyrt[.]com |

| 22 | Office365 (Microsoft) | office365loginonlinemicrosoft[.]weebly[.]com |

| 23 | Chase Bank | safemailschaseonlineserviceupgrade09[.]weebly[.]com |

| 24 | AEON | aeon-ver1fy[.]shop |

| 25 | Singtel Optus Pty Limited | myoptus[.]mobi |

| 26 | Coinbase Global, Inc. | supp0rt-coinbase[.]com |

| 27 | Banco Bradesco S.A. | portalbradesco-acesso[.]com |

| 28 | Caixa Econômica Federal | lnternetbanklng-caixa[.]com |

| 29 | JCB Co., Ltd. | www[.]jcb-co-jp[.]ascaceeccea[.]ioukrg[.]top |

| 30 | ING Group | ing-ingdirect-movil[.]com |

| 31 | HSBC Holdings plc | hsbc-bm-online[.]com |

| 32 | Netflix Inc | renew-netflix[.]com |

| 33 | Sumitomo Mitsui Banking Corporation | smbc[.]co[.]jp[.]xazee[.]com |

| 34 | Nubank | nuvip2[.]ru |

| 35 | Bank Millennium SA | www[.]bankmillenium-pl[.]com |

| 36 | National Police Agency Japan | sun[.]pollice[.]xyz |

| 37 | Allegro | powiadomienieallegro[.]net |

| 38 | InPost | www.inpost-polska-lox.order9512951[.]info |

| 39 | Correos | correosa[.]online |

| 40 | FedEx | fedexpress-couriers[.]com |

| 41 | LinkedIn (Microsoft) | linkkedin-2[.]weebly[.]com |

| 42 | United States Postal Service | uspstrack-7518276417-addressredelivery-itemnumber.netlify[.]app |

| 43 | Alphabet | www[.]googlecom[.]vn10000[.]cc |

| 44 | The Bank of America Corporation | baanofamericase8[.]hostfree[.]pw |

| 45 | Deutscher Paketdienst | dpd-info[.]net |

| 46 | Banco Itaú Unibanco S.A. | silly-itauu[.]netlify[.]app |

| 47 | Steam | gift-steam-discord[.]com |

| 48 | Swisscom AG | swiss-comch[.]duckdns[.]org |

| 49 | LexisNexis | mexce[.]live |

| 50 | Orange S.A. | orange-france24[.]yolasite[.]com |

[1] Phishing-Seiten werden normalerweise über eine bestimmte URL bereitgestellt und nicht über den Root-Pfad, z. B. hxxp://example.com/login.html anstelle von hxxp://beispiel.de/. Vollständige URLs werden hier nicht angegeben.

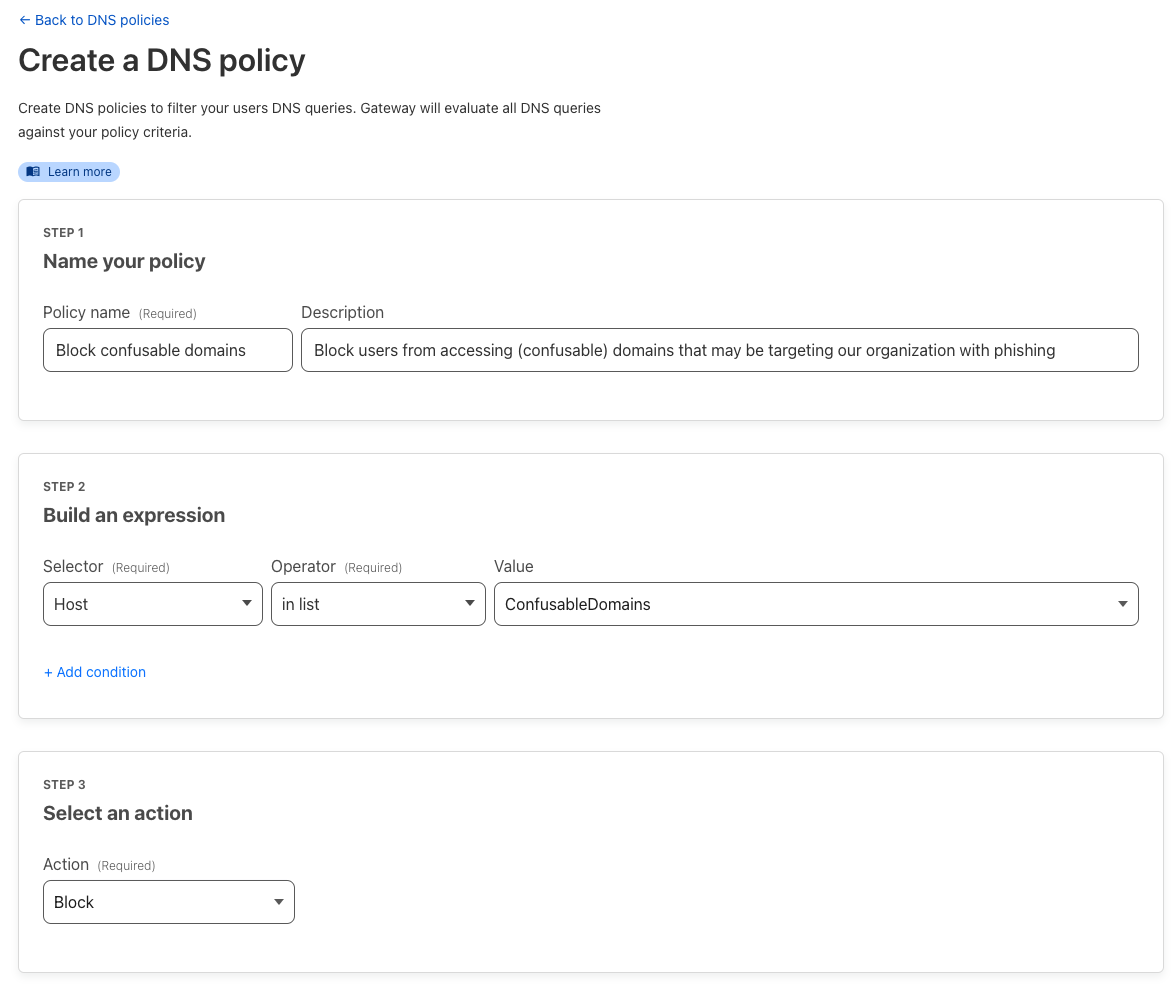

Bereitstellung von Bedrohungsdaten in Verbindung mit Zero Trust-Durchsetzung

Für Kunden, die unsere Zero Trust-Produkte nutzen, bringen diese neuen Funktionen eine deutliche Effektivitätssteigerung mit sich. Damit lassen sich nämlich leicht zu verwechselnde Domains durch die Erstellung von Cloudflare Gateway- oder DNS-Richtlinienregeln mühelos sperren, sobald sie gefunden werden. Auf diese Weise wird das Auflösen oder Aufrufen potenziell bösartiger Websites durch Nutzer sofort unterbunden, wodurch Angriffe bereits im Keim erstickt werden.

Künftige Verbesserungen

Die neuen Funktionen sind aber nur der erste Baustein unseres Sicherheitsangebots zur Bekämpfung von Markenmissbrauch und Phishing.

Abgleich mit SSL/TLS-Zertifikaten

Es wird nicht nur ein Domain-Abgleich vorgenommen: Wir planen außerdem auch einen Abgleich mit neuen SSL/TLS-Zertifikaten, die bei unserem Protokollsystem für Zertifikatstransparenz, Nimbus, eingetragen sind. Durch die Analyse unserer Zertifikatstransparenzprotokolle können wir potenzielle Betrugszertifikate identifizieren, die eventuell beim Phishing zum Einsatz kommen. Das ist insofern nützlich, als Zertifikate in der Regel kurz nach Registrierung der Domain erstellt werden, um der Phishing-Seite durch die Unterstützung von HTTPS einen vertrauenswürdigen Anstrich zu verleihen.

Automatische Befüllung verwalteter Listen

Kunden können heute schon per Skript festlegen, dass benutzerdefinierte Listen, auf die in einer Zero Trust-Sperrregel verwiesen wird, aktualisiert werden. Wir beabsichtigen aber, darüber hinaus für dynamische Listen-Updates Domains automatisch hinzufügen zu lassen. Außerdem werden wir übereinstimmende Domains automatisch in Listen eintragen lassen, auf die für Zero Trust-Regeln zurückgegriffen werden kann, z. B. für eine Blockierung durch Gateway.

Änderungen beim Domain-Eigentümer und an anderen Metadaten

Last but not least wollen wir die Möglichkeit bieten, Domains daraufhin zu überwachen, ob sich an ihren Besitzverhältnissen oder anderen Metadaten (wie Registrierer, Nameserver oder aufgelöste IP-Adressen) etwas ändert. Damit wären die Kunden in der Lage, Änderungen bei wichtigen Daten im Zusammenhang mit ihren Domains nachzuverfolgen und nötigenfalls die erforderlichen Maßnahmen zu ergreifen.

Erste Schritte

Wenn Sie Enterprise-Kunde sind und Ihre Marke besser schützen möchten, können Sie sich jetzt für einen Zugang zur Beta-Version registrieren. Dann haben Sie die Möglichkeit, Ihre Domains privat zu scannen, Abfragen zu speichern und Warnmeldungen beim Auftauchen ähnlicher Domains einzurichten.