Willkommen zur 17. Ausgabe des Cloudflare-Berichts zur DDoS-Bedrohungslandschaft. Diese Ausgabe befasst sich mit der DDoS-Bedrohungslandschaft sowie mit wichtigen Erkenntnissen, die aus den Entwicklungen im Cloudflare-Netzwerk im ersten Quartal 2024 gewonnen wurden.

Was ist ein DDoS-Angriff?

Zunächst aber ein kurzer Rückblick. Ein DDoS-Angriff, kurz für Distributed Denial of Service-Angriff, ist eine Art von Cyberangriff, der darauf abzielt, Internet wie Websites oder mobile Apps lahmzulegen, zu stören und sie für Nutzer unerreichbar zu machen. DDoS-Angriffe werden in der Regel durchgeführt, indem der Server des Opfers mit mehr Traffic überflutet wird, als er bewältigen kann.

Wenn Sie mehr über DDoS-Angriffe und andere Arten von Angriffen erfahren möchten, besuchen Sie unser Lernzentrum.

Frühere Berichte abrufen

Wir möchten Sie daran erinnern, dass Sie auf dem Cloudflare-Blog auf frühere Ausgaben des Berichts zur DDoS-Bedrohungslandschaft zugreifen können. Sie sind auch in unserem interaktiven Hub, Cloudflare Radar, verfügbar. Auf Radar finden Sie globalen Internet Traffic, Angriffe und technologische Trends und Erkenntnisse, mit Drill-Down- und Filterfunktionen, sodass Sie bestimmte Länder, Branchen und Netzwerke näher betrachten können. Es gibt auch eine kostenlose API, die es Forschern, Datendetektiven und anderen Web-Enthusiasten ermöglicht, Internet-Trends auf dem ganzen Globus zu untersuchen.

Nähere Informationen darüber, wie wir diesen Bericht erstellen bzw. vorbereiten, erfahren Sie in der Beschreibung unserer Methodologien.

Wichtigste Erkenntnisse aus dem Q1 2024

Wichtige Erkenntnisse aus dem ersten Quartal 2024 sind u.a.:

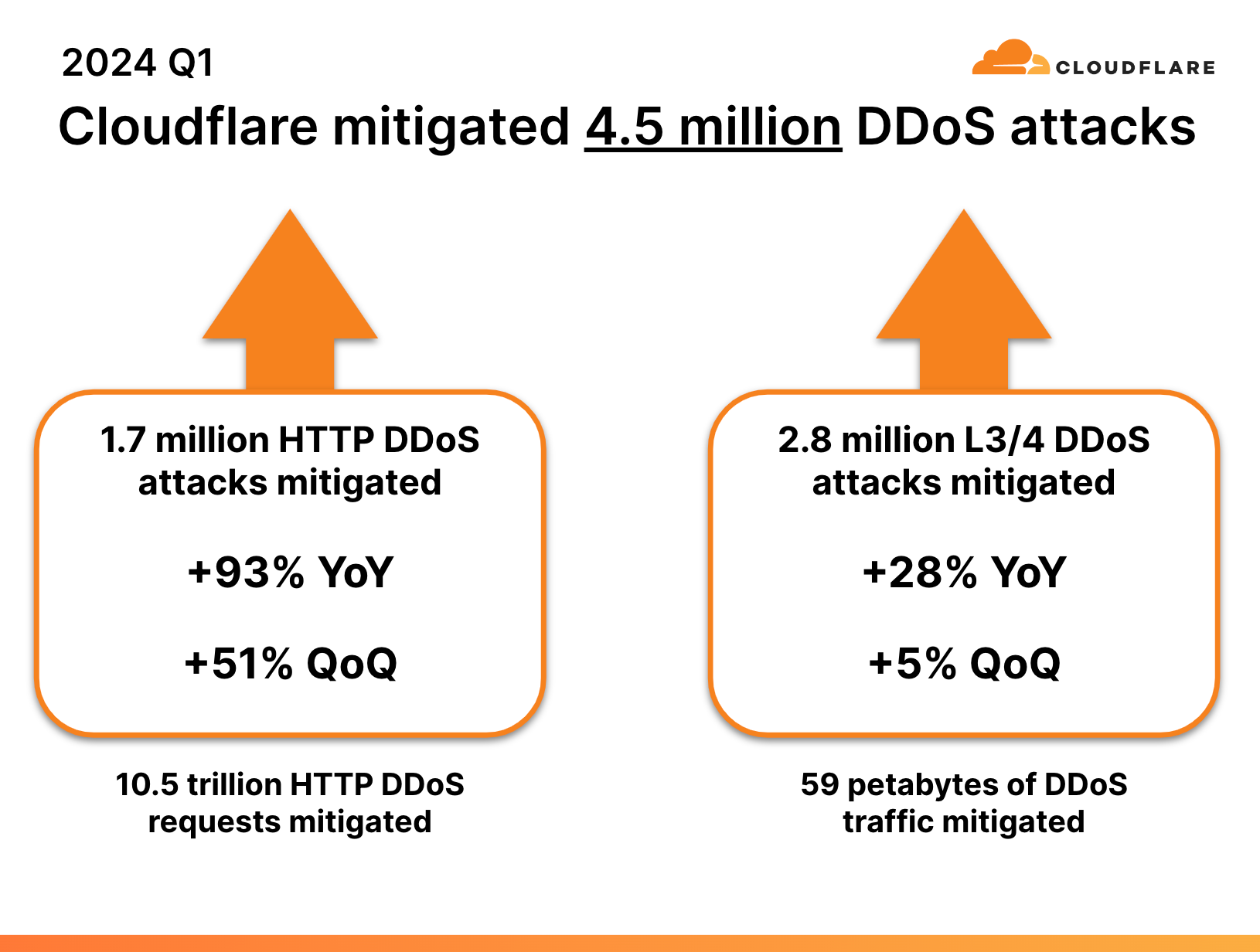

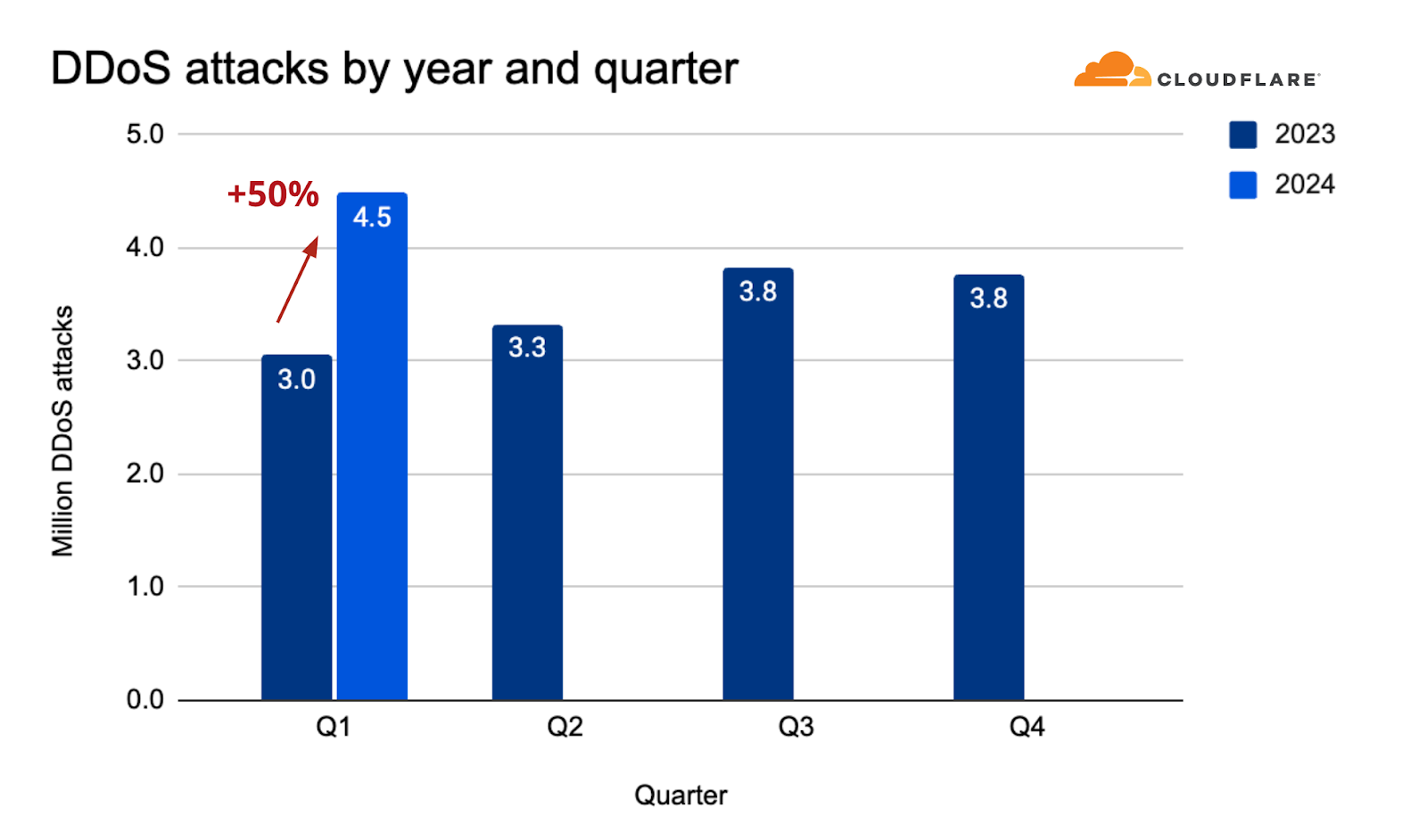

- 2024 begann mit einem Paukenschlag. Die Verteidigungssysteme von Cloudflare wehrten im ersten Quartal automatisch 4,5 Millionen DDoS-Angriffe ab – ein Anstieg von 50 % im Vergleich zum Vorjahr.

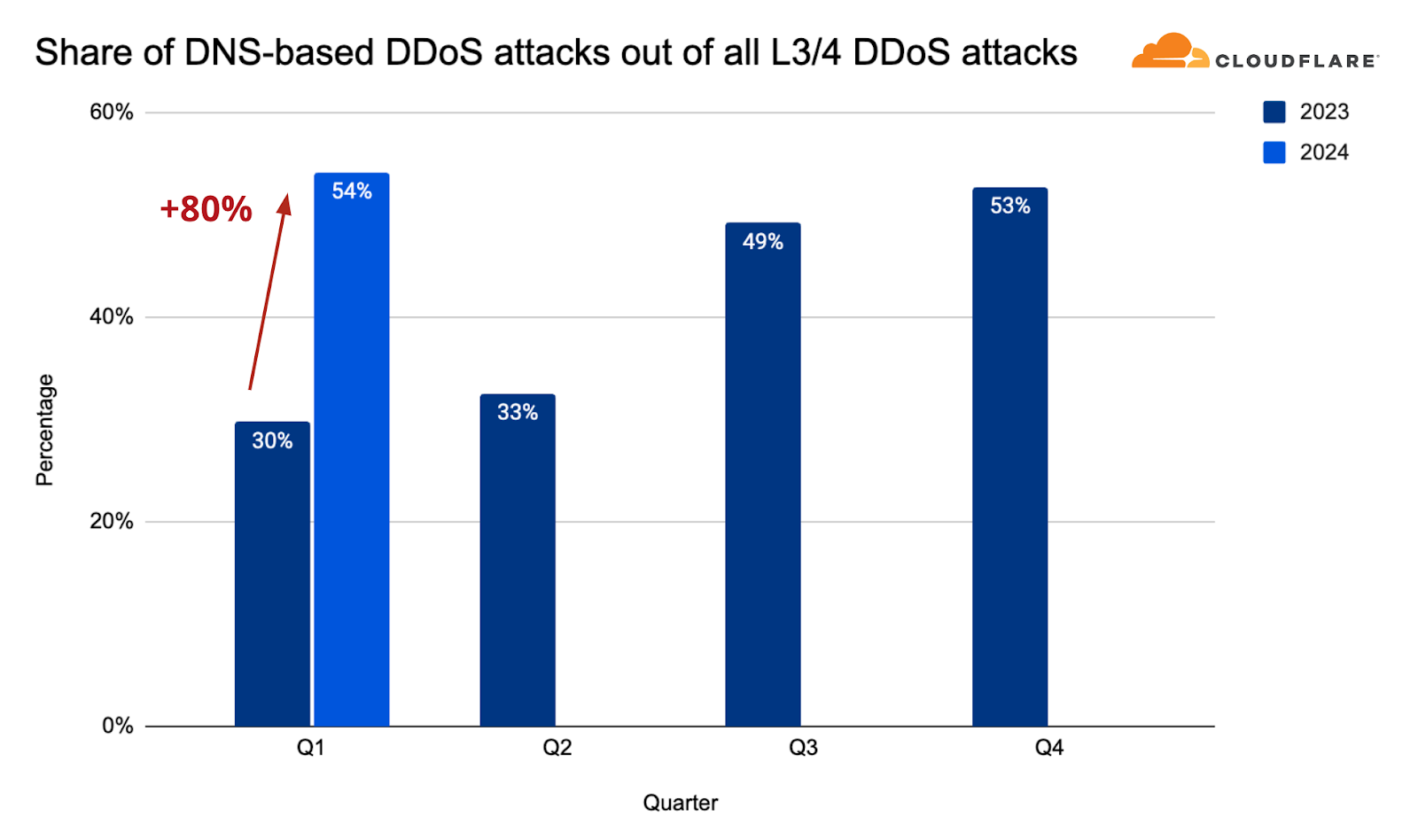

- DNS-basierte DDoS-Angriffe haben im Vergleich zum Vorjahr um 80 % zugelegt und sind nach wie vor der wichtigste Angriffsvektor.

- Die DDoS-Angriffe auf Schweden stiegen nach der Aufnahme des Landes in das NATO-Bündnis um 466 % an, was das Muster widerspiegelte, das während des NATO-Beitritts Finnlands im Jahr 2023 zu beobachten war.

2024 beginnt mit einem Paukenschlag

Wir haben gerade das erste Quartal 2024 abgeschlossen, und unsere automatisierten Abwehrmaßnahmen haben bereits 4,5 Millionen DDoS-Angriffe abgewehrt – eine Menge, die 32 % aller DDoS-Angriffe entspricht, die wir im Jahr 2023 abgewehrt haben.

Aufschlüsselung nach Angriffsarten: HTTP-DDoS-Attacken stiegen um 93 % im Jahresvergleich und 51 % im Quartalsvergleich. DDoS-Angriffe auf der Netzwerkebene, auch bekannt als L3/4-DDoS-Angriffe, stiegen um 28 % gegenüber dem Vorjahr und 5 % gegenüber dem Vorquartal.

Wenn wir die kombinierte Zahl von HTTP-DDoS-Angriffen und L3/4-DDoS-Angriffen vergleichen, sehen wir, dass die Zahl im ersten Quartal 2024 insgesamt um 50 % im Jahres- und 18 % im Quartalsvergleich gestiegen ist.

Insgesamt haben unsere Systeme im ersten Quartal 10,5 Billionen HTTP-DDoS-Angriffe abgewehrt. Außerdem bekämpften unsere Systeme mehr als 59 Petabyte an DDoS-Angriffs-Traffic allein auf Netzwerkschicht.

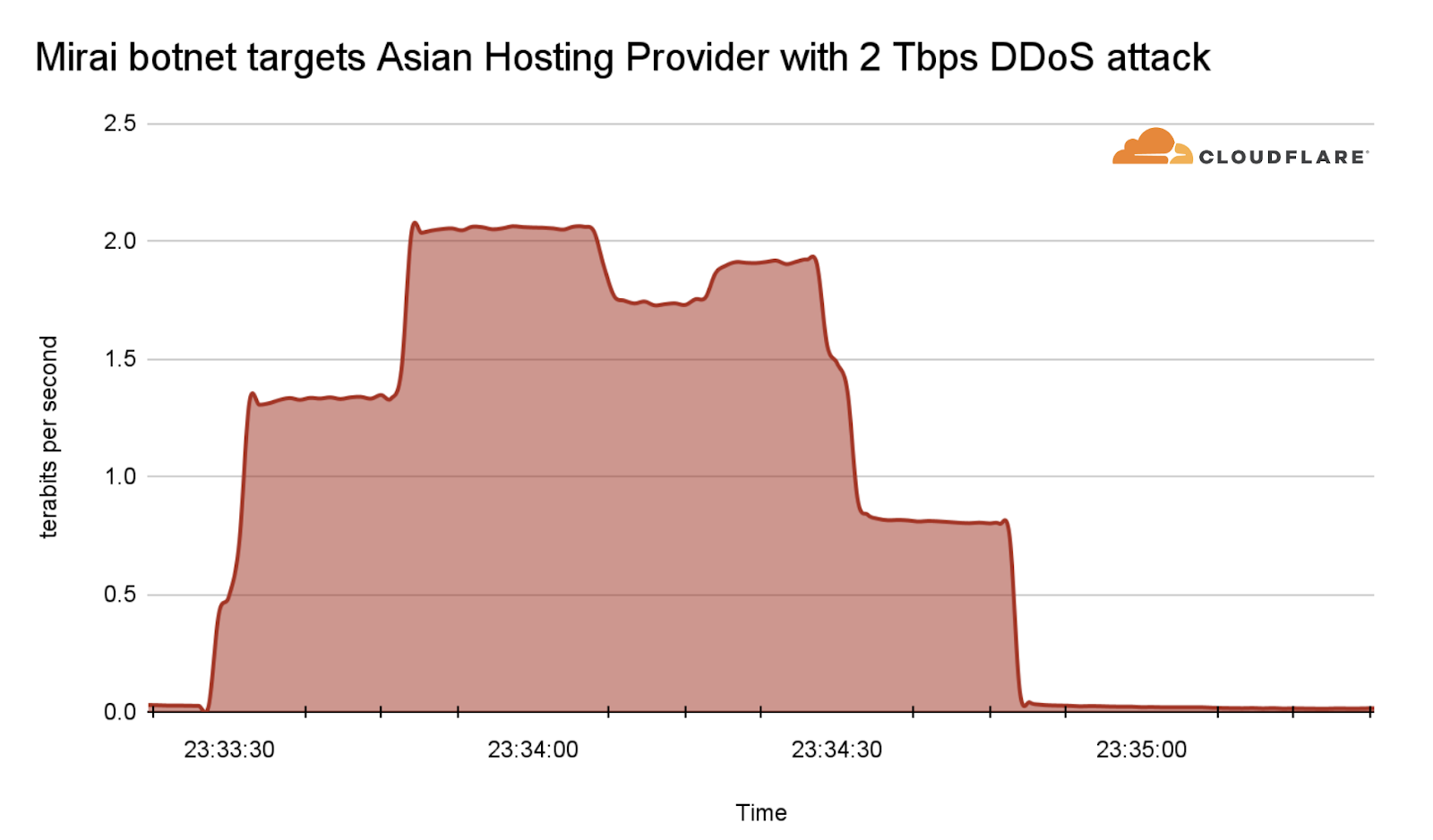

Unter diesen DDoS-Angriffen auf der Netzwerkebene überschritten viele die Rate von 1 Terabit pro Sekunde und zwar fast wöchentlich. Der bisher größte von uns im Jahr 2024 abgewehrte Angriff ging von einer Mirai-Variante des Botnetzes aus. Dieser Angriff erreichte 2 Tbit/s und richtete sich gegen einen asiatischen Hosting-Provider, der durch Cloudflare Magic Transit geschützt wurde. Die Systeme von Cloudflare haben den Angriff automatisch erkannt und abgewehrt.

Das Mirai-Botnetz, das für seine massiven DDoS-Angriffe berüchtigt ist, bestand hauptsächlich aus infizierten IoT-Geräten. 2016 legte es den Internetzugang in den USA lahm, indem es DNS-Dienstanbieter angriff. Fast acht Jahre später sind Mirai-Angriffe immer noch sehr häufig. Vier von 100 HTTP-DDoS-Angriffen und zwei von 100 L3/4-DDoS-Angriffen werden von einer Mirai-Variante des Botnets gestartet. Wir sprechen deshalb von einer „Variante“, weil der Mirai-Quellcode veröffentlicht wurde und es im Laufe der Jahre viele Abwandlungen des Originals gegeben hat.

DNS-Angriffe steigen um 80 %

Im März 2024 haben wir eines unserer neuesten DDoS-Abwehrsysteme eingeführt, Advanced DNS Protection. Dieses System ergänzt unsere bestehenden Systeme und ist zum Schutz vor den raffiniertesten DNS-basierten DDoS-Angriffen konzipiert.

Wir haben uns nicht aus heiterem Himmel entschieden, in dieses neue System zu investieren. DNS-basierte DDoS-Angriffe haben sich zum wichtigsten Angriffsvektor entwickelt und ihr Anteil an allen Angriffen auf der Netzwerkebene nimmt weiter zu. Im ersten Quartal 2024 stieg der Anteil der DNS-basierten DDoS-Angriffe im Vergleich zum Vorjahr um 80 % auf etwa 54 %.

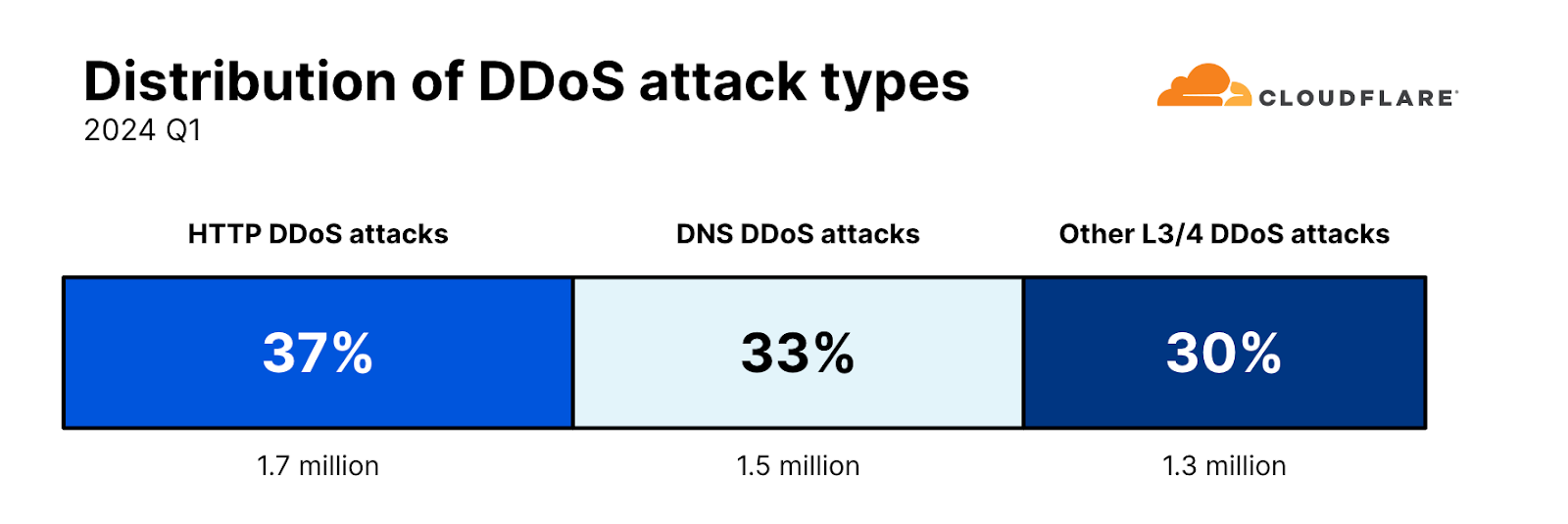

Trotz des Anstiegs der DNS-Angriffe und aufgrund des allgemeinen Anstiegs aller Arten von DDoS-Angriffen bleibt der Anteil der einzelnen Angriffsarten bemerkenswerterweise derselbe wie in unserem vorherigen Bericht für das letzte Quartal 2023. HTTP-DDoS-Angriffe machen nach wie vor 37 % aller DDoS-Angriffe aus, DNS-DDoS-Angriffe 33 % und die restlichen 30 % entfallen auf alle anderen Arten von L3/4-Angriffen, wie SYN-Flood und UDP-Floods.

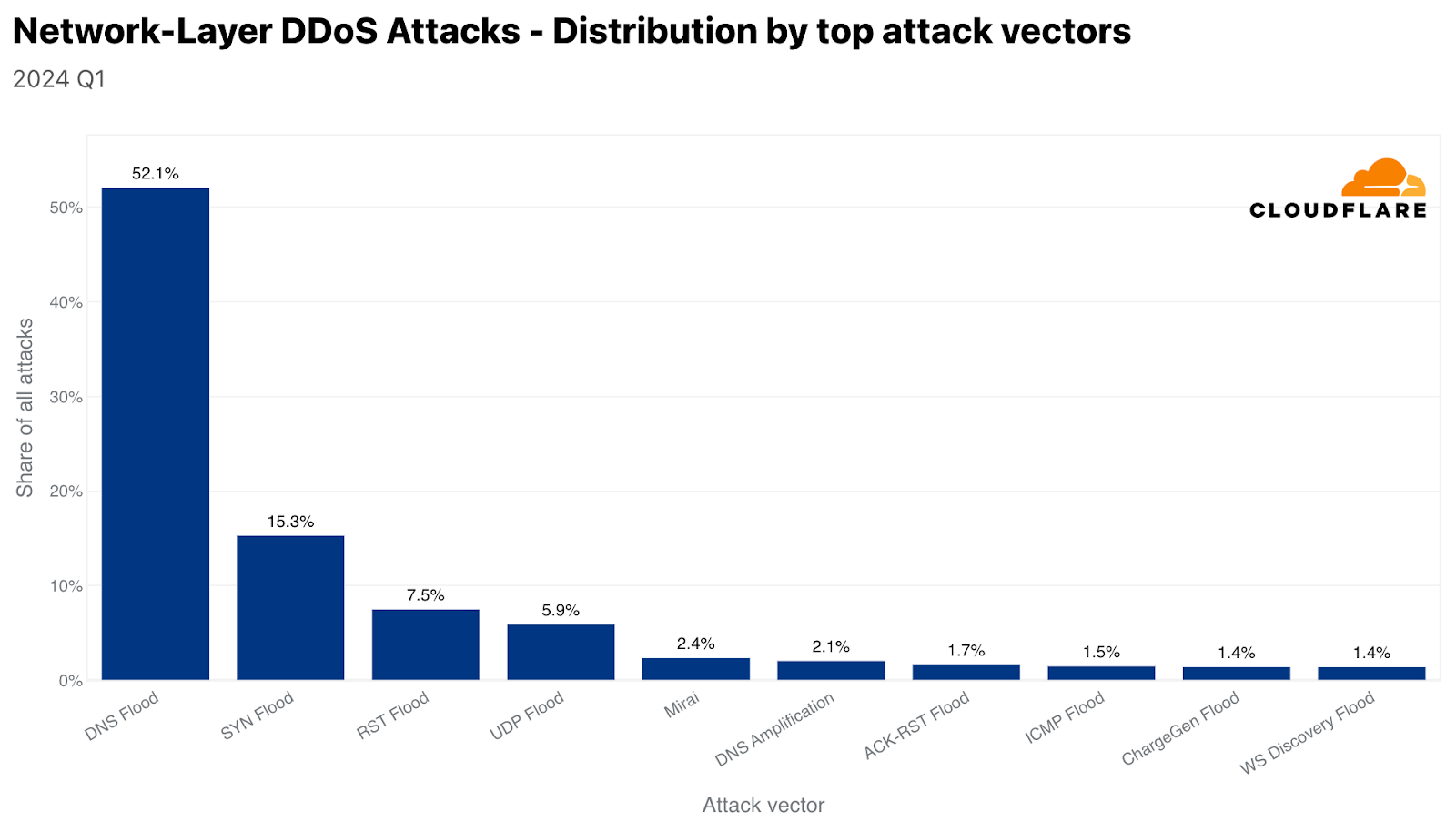

Tatsächlich waren SYN-Floods der zweithäufigste Layer 3/4-Angriff. Der dritte Angriffstyp waren RST Floods, eine weitere Art von TCP-basiertem DDoS-Angriff. UDP-Floods belegten mit einem Anteil von 6 % den vierten Platz.

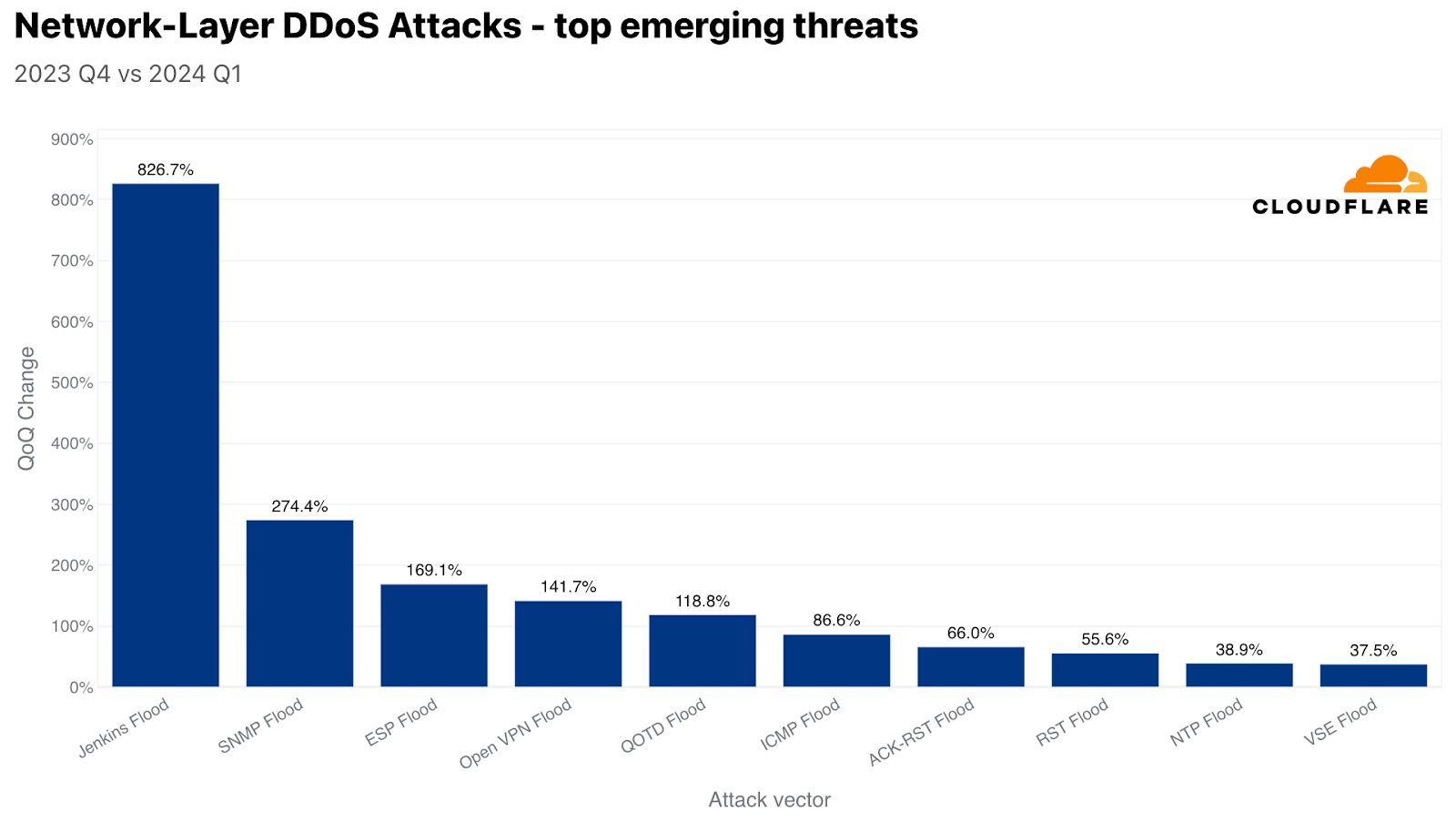

Bei der Analyse der häufigsten Angriffsvektoren untersuchen wir auch die Angriffsvektoren, die das größte Wachstum verzeichneten, es aber nicht unbedingt in die Top-Ten-Liste geschafft haben. Unter den am stärksten wachsenden Angriffsvektoren (neue Bedrohungen) verzeichnete Jenkins-Flood das größte Wachstum von über 826 % gegenüber dem Vorquartal.

Jenkins-Flood ist ein DDoS-Angriff, der Schwachstellen im Jenkins-Automatisierungsserver ausnutzt, insbesondere durch UDP-Multicast/Broadcast- und DNS-Multicast-Dienste. Angreifer können kleine, speziell gestaltete Anfragen an einen öffentlich zugänglichen UDP-Port auf Jenkins-Servern senden, sodass sie mit unverhältnismäßig großen Datenmengen antworten müssen. Das kann das Traffic-Volumen stark erhöhen, das Netzwerk des Angriffsziels überlasten und zu einer Serviceunterbrechung führen. Jenkins hat diese Sicherheitslücke (CVE-2020-2100) geschlossen, indem diese Dienste in späteren Versionen standardmäßig deaktiviert wurden. Doch wie wir auch vier Jahre später feststellen können, wird diese Schwachstelle im öffentlichen Internet auch weiterhin für DDoS-Angriffe missbraucht.

HTTP/2 Continuation Flood

Ein weiterer Angriffsvektor, der es wert ist, diskutiert zu werden, ist die HTTP/2 Continuation Flood. Dieser Angriffsvektor wird durch eine Sicherheitslücke ermöglicht, die vom Forscher Bartek Nowotarski am 3. April 2024 entdeckt und öffentlich gemacht wurde.

Die HTTP/2 Continuation Flood-Schwachstelle betrifft HTTP/2-Protokollimplementierungen, die HEADERS und mehrere CONTINUATION-Frames unsachgemäß behandeln. Der Bedrohungsakteur sendet eine Folge von CONTINUATION-Frames ohne das END_HEADERS-Flag, was zu potenziellen Serverproblemen führt, wie z. B. Abstürzen, wenn der Speicher voll ist oder die CPU erschöpft ist. HTTP/2 Continuation Flood ermöglicht es sogar einem einzelnen Rechner, Websites und APIs, die HTTP/2 verwenden, zu stören. Die zusätzliche Herausforderung besteht darin, dass sie nur schwer entdeckt werden können, da keine Anfragen in HTTP-Zugriffsprotokollen sichtbar sind.

Diese Sicherheitslücke stellt eine potenziell schwerwiegende Bedrohung dar, die schädlicher ist als die bisher bekannten.

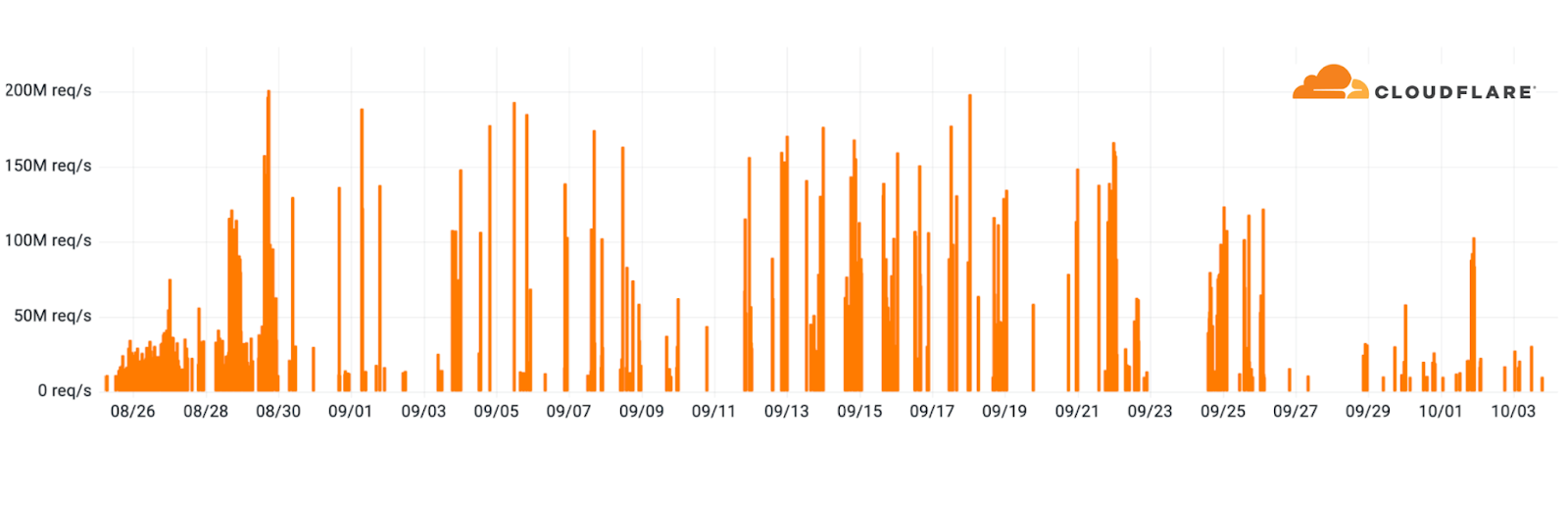

HTTP/2 Rapid Reset, der zu einer der größten HTTP/2 DDoS-Angriffskampagnen der Geschichte führte. Während dieser Kampagne zielten Tausende von hyper-volumetrischen DDoS-Angriffen auf Cloudflare. Die Angriffe umfassten mehrere Millionen Anfragen pro Sekunde. Die durchschnittliche Angriffsrate in dieser Kampagne, die von Cloudflare aufgezeichnet wurde, betrug 30 Millionen Anfragen pro Sekunde. Ungefähr 89 Attacken erreichten Höchstwerte von mehr als 100 Millionen Anfragen pro Sekunde und der größte von uns verzeichnete Angriff brachte es auf 201 Millionen. Weitere Informationen finden Sie in unserem Bericht zur DDoS-Bedrohungslandschaft im dritten Quartal 2023.

Das Netzwerk von Cloudflare, seine HTTP/2-Implementierung und Kunden, die unsere WAF/CDN-Dienste nutzen, sind von dieser Schwachstelle nicht betroffen. Darüber hinaus sind uns derzeit keine Bedrohungsakteure bekannt, die diese Sicherheitslücke in der Praxis ausnutzen.

Den verschiedenen Implementierungen von HTTP/2, die von dieser Sicherheitslücke betroffen sind, wurden mehrere CVEs zugewiesen. Ein von Christopher Cullen von der Carnegie Mellon University veröffentlichter CERT-Alarm, über den Bleeping Computer berichtet hat, listet die verschiedenen CVEs auf:

| Betroffener Dienst | CVE | Details |

|---|---|---|

| Node.js HTTP/2-Server | CVE-2024-27983 | Das Senden weniger HTTP/2-Frames kann zu einem Wettlauf mit einem Speicherleck und einem Denial of Service-Ereignis führen. |

| Der oghttp-Codec von Envoy | CVE-2024-27919 | Wenn eine Anfrage nicht zurückgesetzt wird, wenn die Grenzen der Header-Maps überschritten werden, kann dies zu einem unbegrenzten Speicherverbrauch führen, wodurch möglicherweise ein Denial-of-Service-Ereignis ausgelöst werden kann. |

| Empesta FW | CVE-2024-2758 | Seine Durchsatzbegrenzungen sind nicht vollständig wirksam gegen eine Flut leerer CONTINUATION-Frames, was zu einem Denial-of-Service-Ereignis führen kann. |

| amphp/http | CVE-2024-2653 | Er sammelt CONTINUATION-Frames in einem unbegrenzten Puffer, wobei das Risiko eines Out-of-Memory-Absturzes (loom) besteht, wenn die Obergrenze der Header-Größe überschritten wird, was möglicherweise zu einem Denial-of-Service-Ereignis führt. |

| Die net/http- und net/http2-Pakete von Go | CVE-2023-45288 | Ermöglicht es einem Angreifer, einen beliebig großen Satz von Headern zu senden, was zu einer übermäßigen CPU-Belastung und möglicherweise zu einem Denial-of-Service-Ereignis führen kann. |

| nghttp2-Bibliothek | CVE-2024-28182 | Eine Implementierung, die die nghttp2-Bibliothek verwendet, empfängt weiterhin CONTINUATION-Frames, was zu einem Denial-of-Service-Ereignis ohne ordnungsgemäßen Stream-Reset-Callback führen kann. |

| Apache httpdpd | CVE-2024-27316 | Eine Flut von CONTINUATION-Frames ohne gesetztes END_HEADERS-Flag kann gesendet werden, was zur unsachgemäßen Beendigung von Anfragen und möglicherweise zu einem Denial-of-Service-Ereignis führt. |

| Apache Traffic-Server | CVE-2024-31309 | HTTP/2 CONTINUATION-Floods können zu einem übermäßigen Ressourcenverbrauch auf dem Server führen, was möglicherweise zu einem Denial-of-Service-Ereignis führt. |

| Envoy-Versionen 1.29.2 oder früher | CVE-2024-30255 | Der Verbrauch erheblicher Serverressourcen kann während einer Flut von CONTINUATION-Frames zur Erschöpfung der CPU und damit möglicherweise zu einem Denial-of-Service-Ereignis führen. |

Die am häufigsten angegriffenen Branchen

Bei der Analyse der Angriffsstatistiken verwenden wir die Branche unserer Kunden, die in unseren Systemen gespeichert ist, um die am meisten angegriffenen Branchen zu ermitteln. Im ersten Quartal 2024 war die Marketing- und Werbebranche die am häufigsten von HTTP-DDoS-Angriffen betroffene Branche in Nordamerika. In Afrika und Europa wurde die Branche Informationstechnologie und Internet am häufigsten angegriffen. Im Nahen Osten war die am meisten angegriffene Branche die Softwarebranche. In Asien wurde die Glücksspielbranche am häufigsten angegriffen. In Südamerika war es der Bereich Banken, Finanzdienstleistungen und Versicherungen (BFSI). Zu guter Letzt war in Ozeanien die Telekommunikationsindustrie am häufigsten von DDoS-Angriffen betroffen.

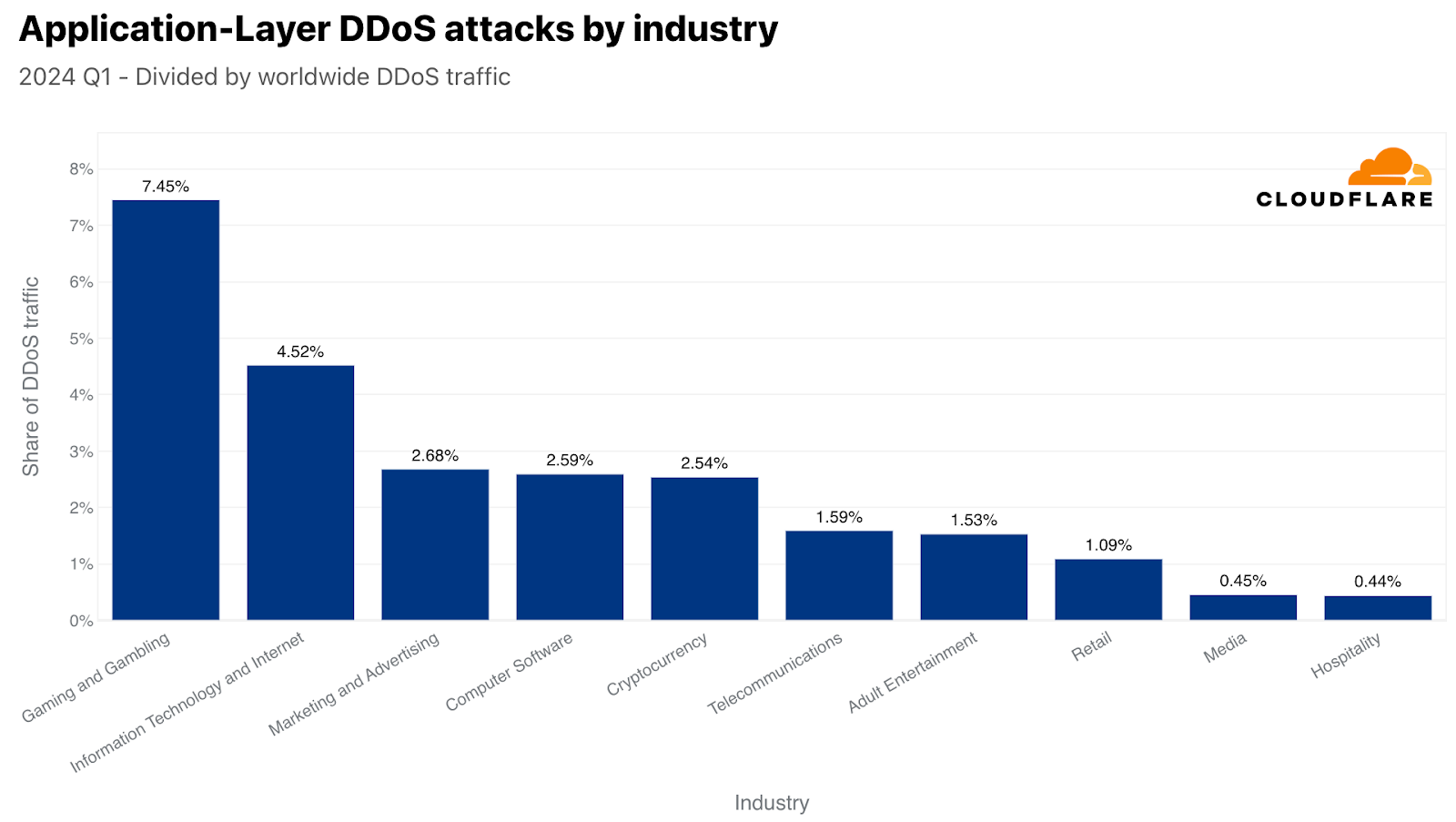

Weltweit stand die Gaming- und Glücksspielbranche am stärksten im Visier von HTTP-DDoS-Angriffen. Etwas mehr als sieben von 100 DDoS-Anfragen, die Cloudflare abwehrte, zielten auf die Glücksspielbranche ab. An zweiter Stelle steht die Internet- und IT-Branche und an dritter Stelle das Marketing und die Werbung.

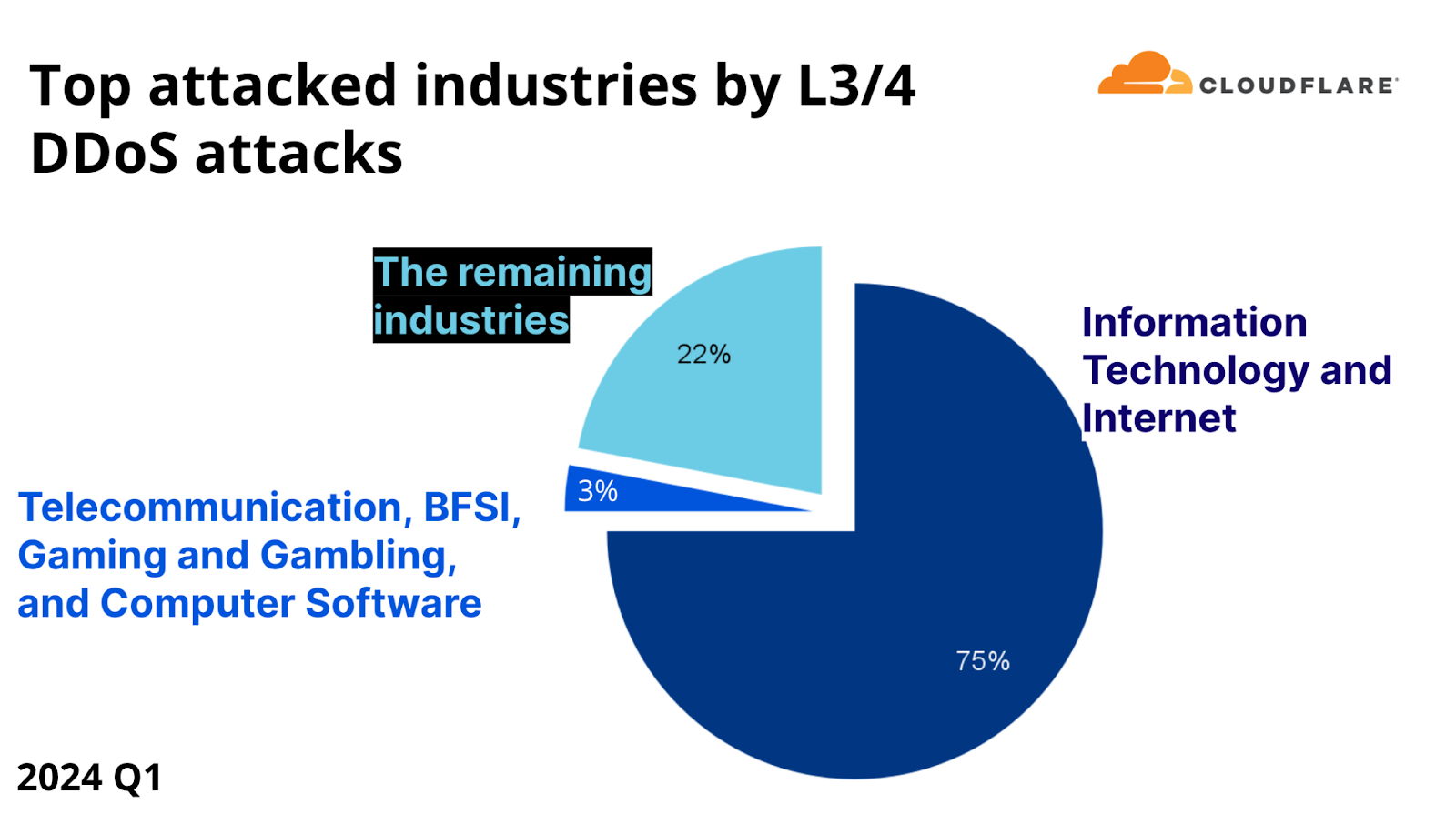

Mit einem Anteil von 75 % aller DDoS-Angriffsbytes auf der Netzwerkebene stand die Internet- und IT-Branche am stärksten im Visier von DDoS-Angriffen auf der Netzwerkebene. Eine mögliche Erklärung für diesen hohen Anteil ist, dass Internet- und IT-Firmen als Super-Aggregatoren von Angriffen fungieren und DDoS-Angriffe abbekommen, die in Wirklichkeit auf ihre Endkunden abzielen. Die nächsten drei Prozent entfielen auf die Telekommunikationsbranche, die Branche Banken, Finanzdienstleistungen und Versicherungen (BFSI), die Glücksspielindustrie und die Softwarebranche.

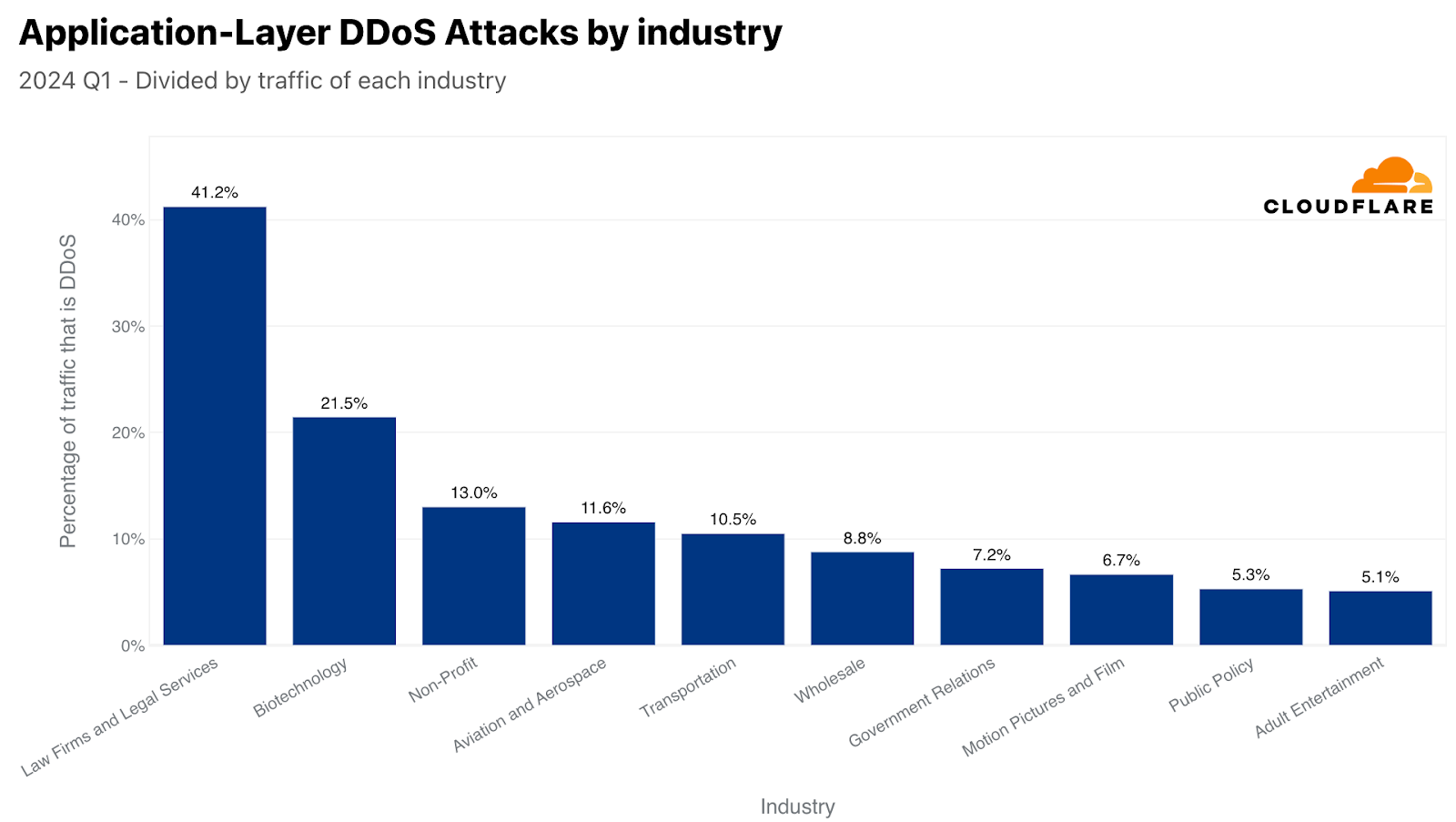

Normalisiert man die Daten, indem man den Angriffs-Traffic durch den gesamten Traffic für eine bestimmte Branche dividiert, ergibt sich ein völlig anderes Bild. Bei den HTTP-Angriffen waren Anwaltskanzleien und juristische Dienstleistungen die am meisten angegriffene Branche, da über 40 % ihres Traffics aus HTTP-DDoS-Angriffen bestand. An zweiter Stelle lag die Biotechnologie-Branche mit einem Anteil von 20 % am HTTP-DDoS-Angriffs-Traffic. An dritter Stelle standen gemeinnützige Organisationen mit einem Anteil von HTTP-DDoS-Angriffen von 13 %. An vierter Stelle steht die Luft- und Raumfahrtindustrie, gefolgt von Transport, Großhandel, Regierungsbeziehungen, Spielraum, Film, öffentliche Politik sowie Erwachsenenunterhaltung.

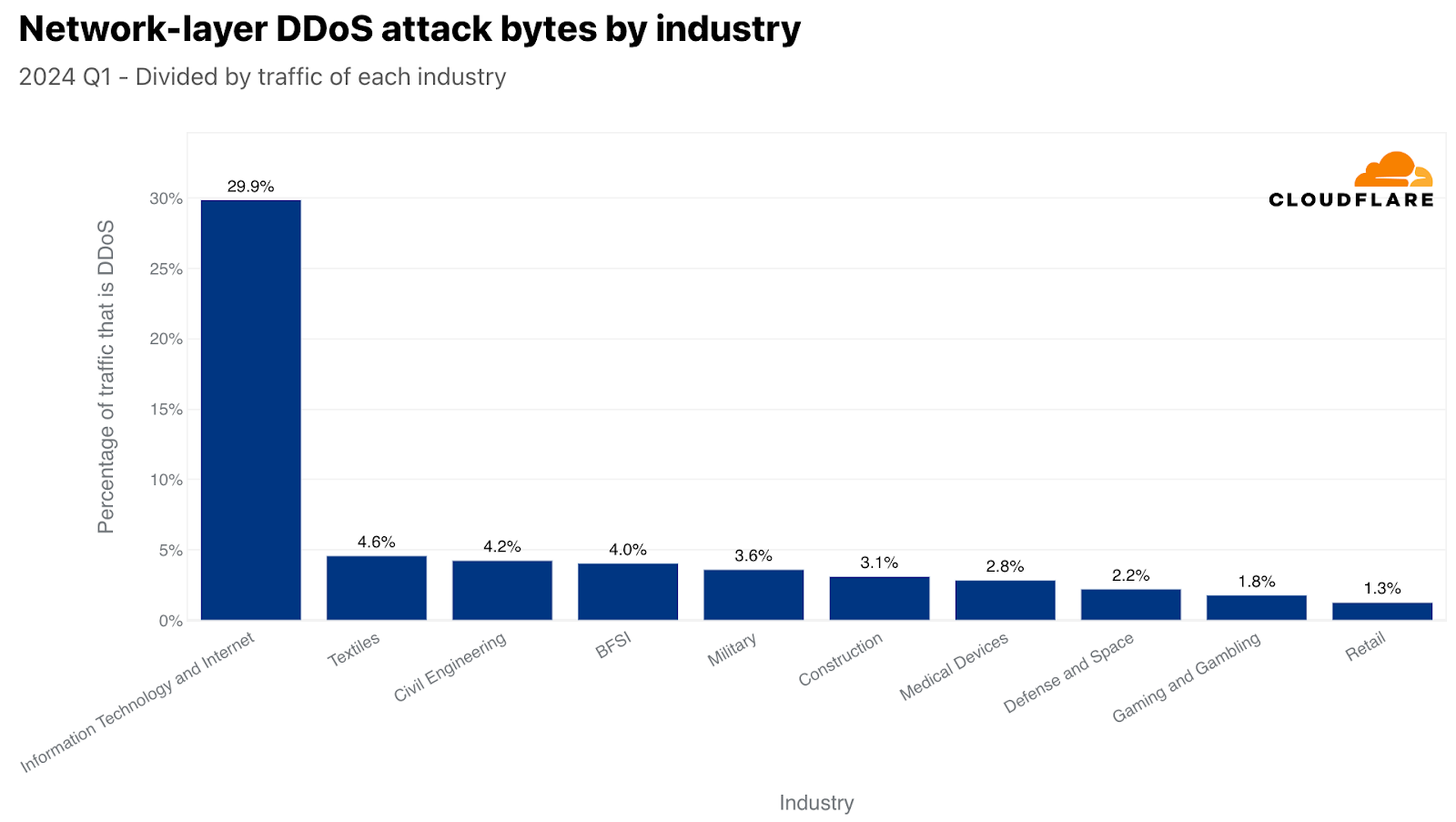

Was die Netzwerkschicht angeht, so blieben Internet und IT bei Normalisierung die am stärksten von DDoS-Angriffen auf Layer 3 und 4 betroffene Branche, da fast ein Drittel ihres Traffics auf Angriffe entfällt. An zweiter Stelle stand die Textilbranche mit einem Angriffsanteil von 4 %. An dritter Stelle steht das Bauingenieurwesen, gefolgt vom Bankwesen, Finanzdienstleistungen und Versicherungen (BFSI), Militär, Bauwesen, medizinische Geräte, Verteidigung und Raumfahrt, Gaming und Glücksspiel und der Einzelhandel (soweit die Top 10).

Wichtigste Ursprungsländer von DDoS-Angriffen

Bei der Analyse der Quellen von HTTP-DDoS-Angriffen schauen wir uns die Ursprungs-IP-Adresse an, um den Ursprungsort dieser Angriffe zu bestimmen. Ein Land bzw. eine Region, aus dem bzw. der viele Angriffe kommen, deutet darauf hin, dass es höchstwahrscheinlich viele Botnet-Knoten hinter Virtual Private Network (VPN) oder Proxy-Endpunkten gibt, die Angreifer nutzen, um ihre Herkunft zu verschleiern.

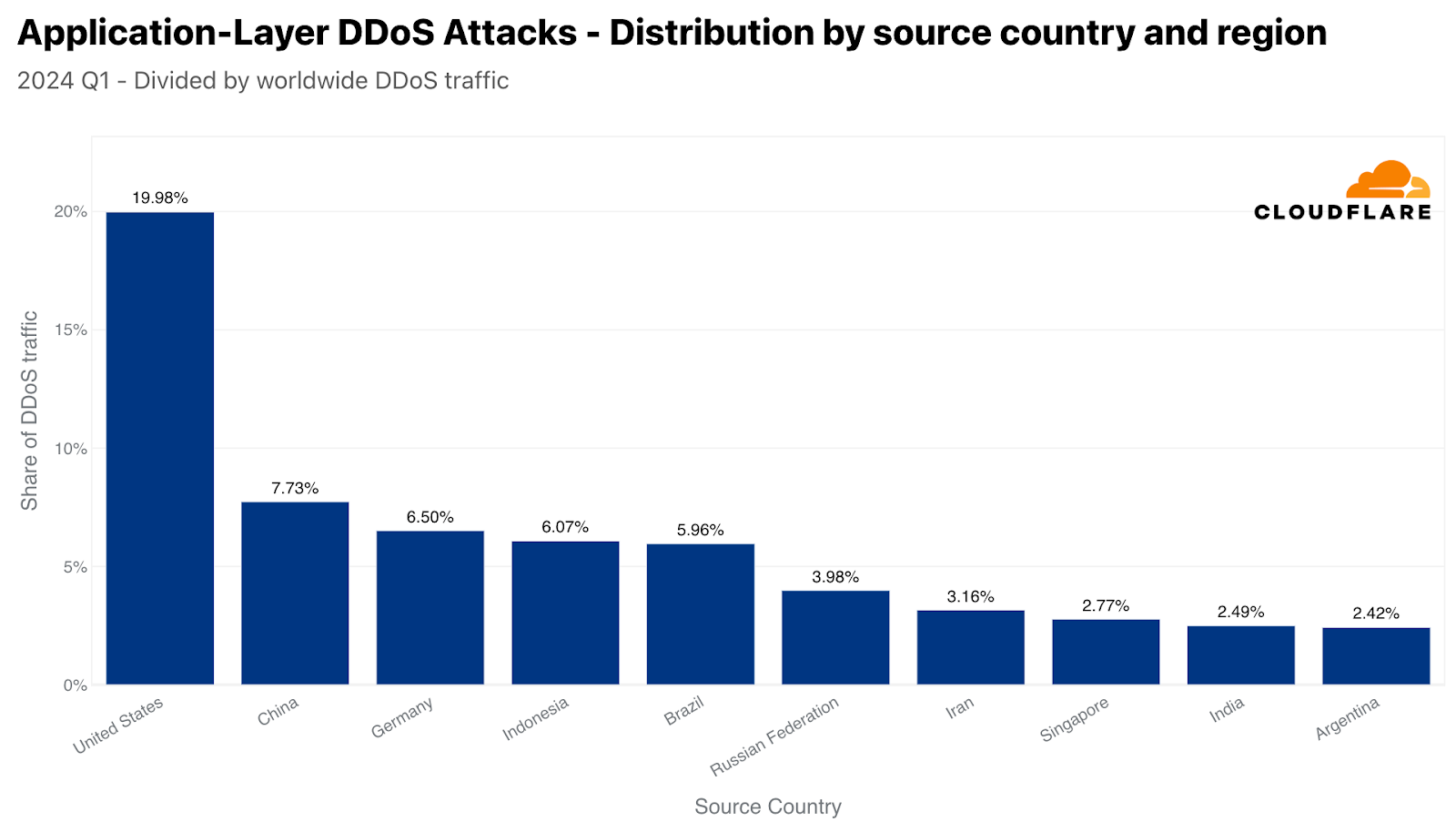

Im ersten Quartal 2024 waren die Vereinigten Staaten die größte Quelle für HTTP-DDoS-Angriffs-Traffic, da ein Fünftel aller DDoS-Angriffsanfragen von US-amerikanischen IP-Adressen ausging. An zweiter Stelle steht China, gefolgt von Deutschland, Indonesien, Brasilien, Russland, Iran, Singapur, Indien und Argentinien.

Auf der Netzwerkebene können die Quell-IP-Adressen gefälscht werden. Anstatt sich also auf IP-Adressen zu verlassen, um die Quelle zu verstehen, verwenden wir den Standort unserer Rechenzentren, bei denen der Angriffs-Traffic eingegangen ist. Dank der guten globalen Abdeckung von Cloudflare in über 310 Städten auf der ganzen Welt können wir eine geografische Genauigkeit erreichen.

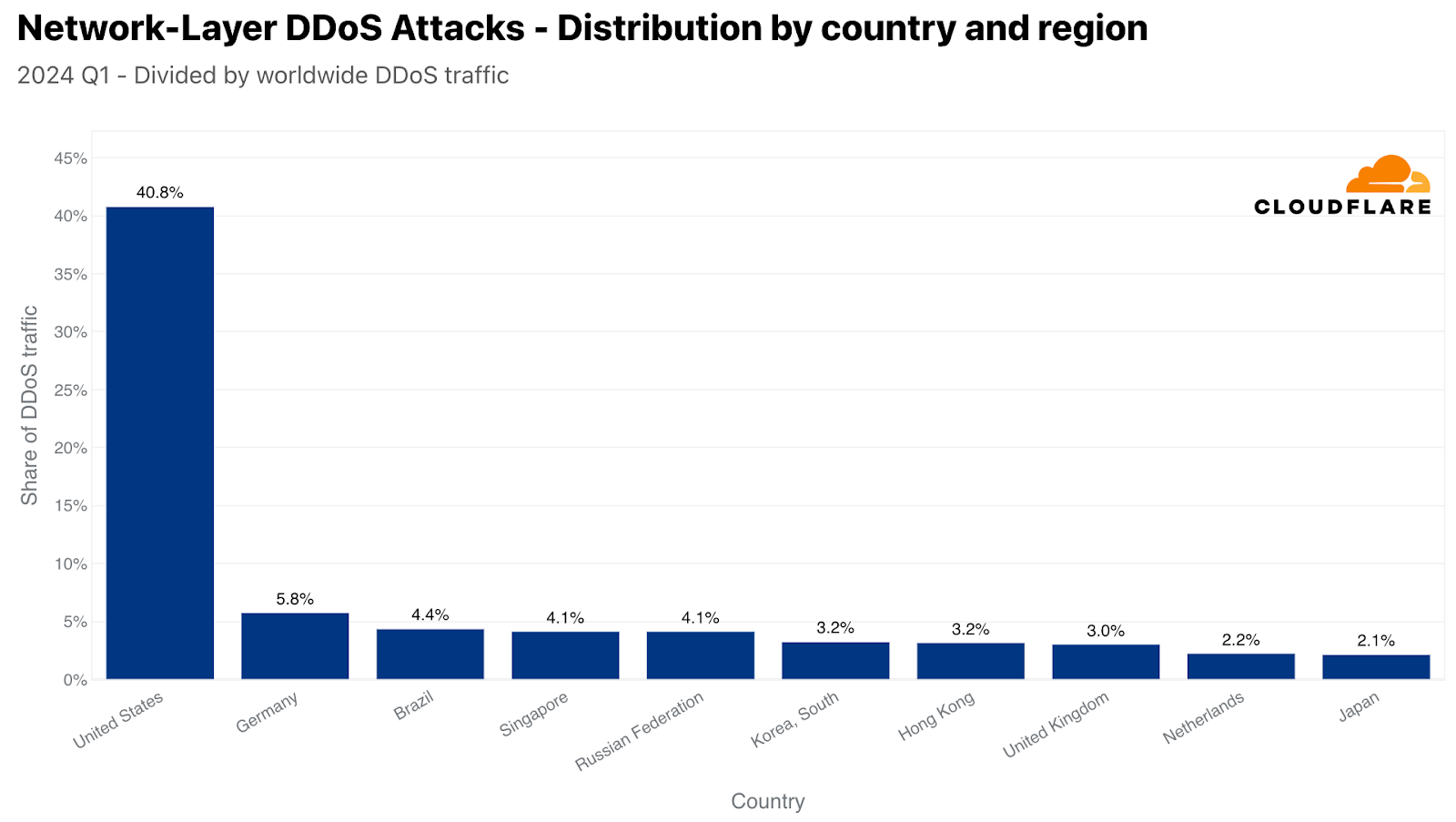

Anhand des Standorts unserer Rechenzentren können wir erkennen, dass im ersten Quartal 2024 über 40 % des Traffics für L3/4-DDoS-Angriffe in unseren US-Rechenzentren abgewickelt wurden, was die USA zur größten Quelle für L3/4-Angriffe macht. Weit dahinter, an zweiter Stelle, liegt Deutschland mit 6 %, gefolgt von Brasilien, Singapur, Russland, Südkorea, Hongkong, Großbritannien, den Niederlanden und Japan.

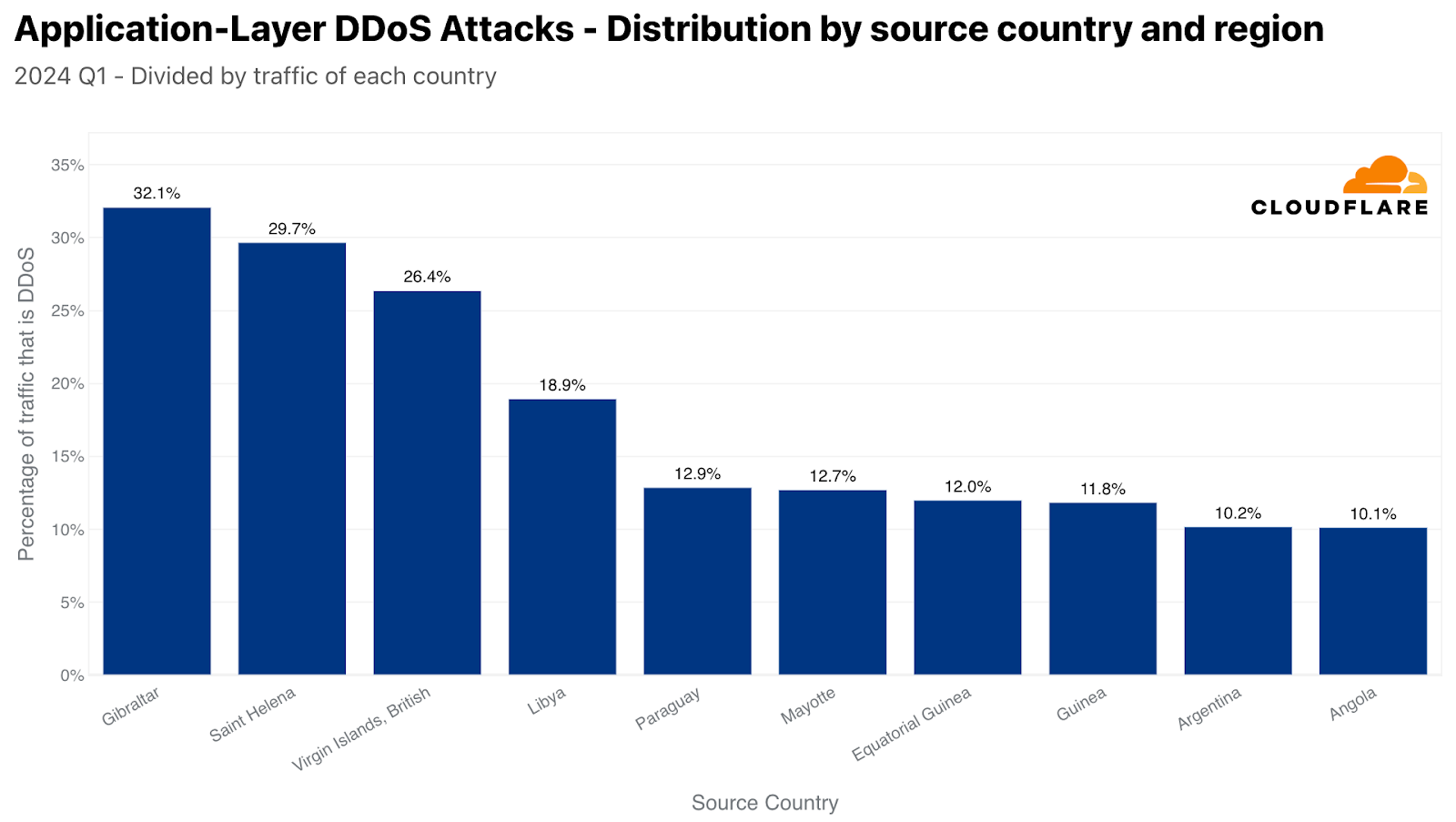

Wenn Sie die Daten normalisieren, indem Sie den angegriffenen Traffic durch den gesamten Traffic in ein bestimmtes Land oder eine bestimmte Region teilen, erhalten wir ein völlig anderes Bild. Fast ein Drittel des von Gibraltar ausgehenden HTTP-Traffics war DDoS-Angriffs-Traffic und damit die größte Quelle. An zweiter Stelle steht St. Helena, gefolgt von den Britischen Jungferninseln, Libyen, Paraguay, Mayotte, Äquatorialguinea, Argentinien und Angola.

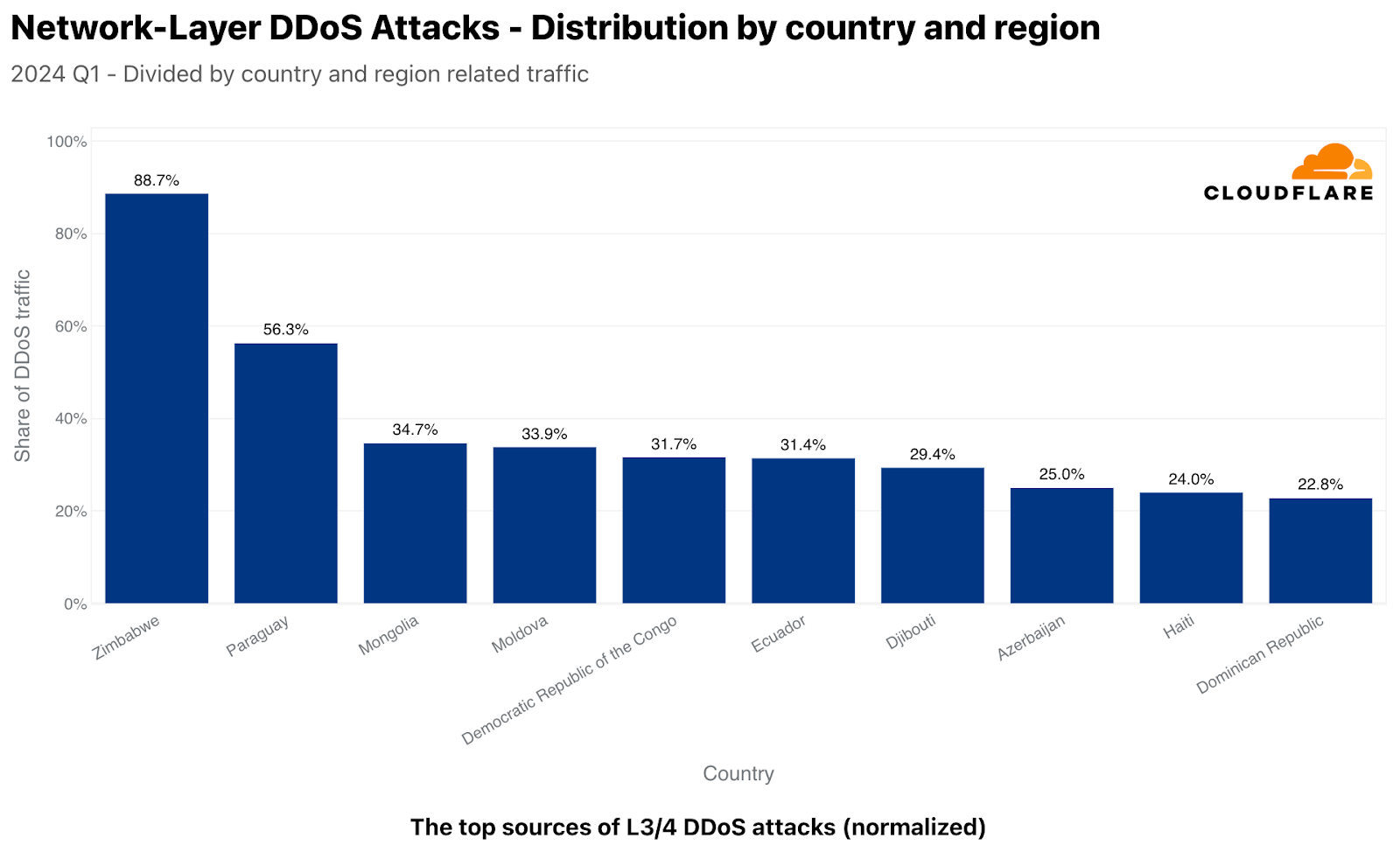

Zurück zur Netzwerkebene, normalisiert, sehen die Dinge auch etwas anders aus. Fast 89 % des Traffics in unseren Rechenzentren in Simbabwe waren L3/4 DDoS-Angriffe. In Paraguay waren es über 56 %, gefolgt von der Mongolei mit einem Anteil von fast 35 %. Weitere Top-Standorte waren Moldawien, die Demokratische Republik Kongo, Ecuador, Dschibuti, Aserbaidschan, Haiti und die Dominikanische Republik.

Am häufigsten angegriffene Standorte

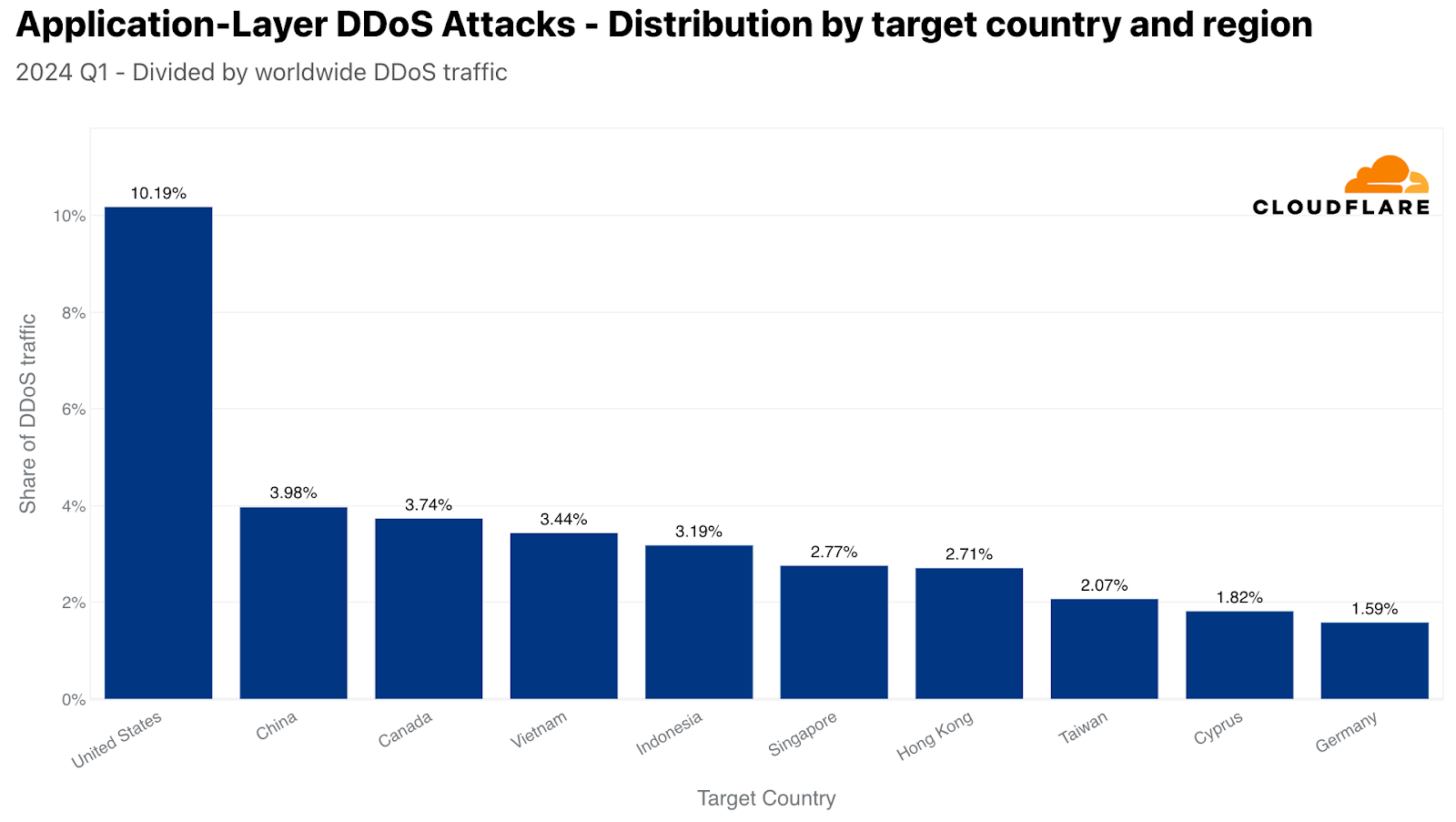

Bei der Analyse von DDoS-Angriffen gegen unsere Kunden verwenden wir deren Rechnungsland, um das angegriffene Land (oder die angegriffene Region) zu bestimmen. Im ersten Quartal 2024 waren die USA am häufigsten von HTTP-DDoS-Angriffen betroffen. Ungefähr eine von zehn DDoS-Anfragen, die Cloudflare abwehrte, zielte auf die USA ab. An zweiter Stelle steht China, gefolgt von Kanada, Vietnam, Indonesien, Singapur, Hongkong, Taiwan, Zypern und Deutschland.

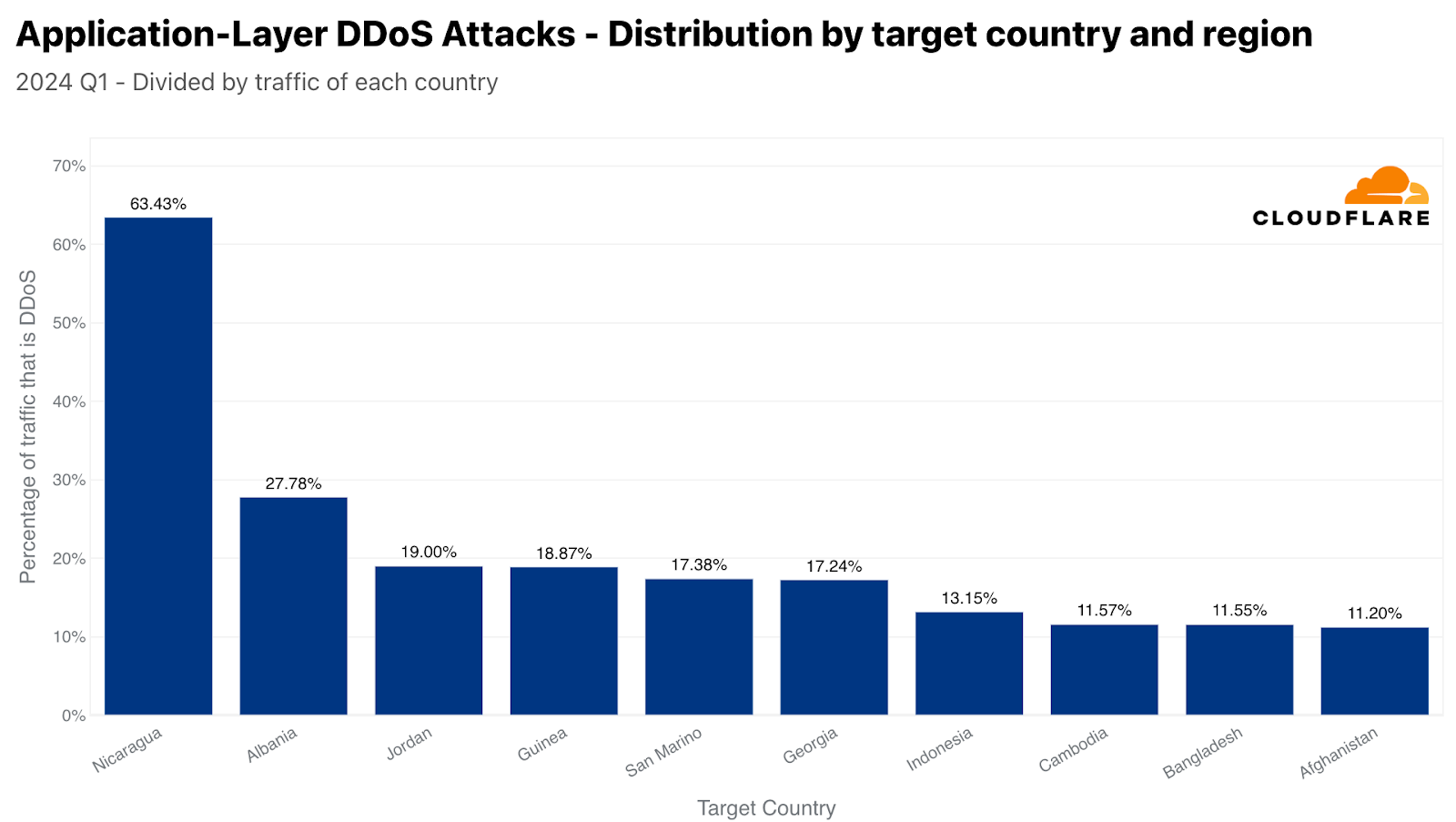

Wenn Sie die Daten normalisieren, indem Sie den Angriffs-Traffic durch den gesamten Traffic in ein bestimmtes Land oder eine bestimmte Region teilen, ändert sich die Liste drastisch. Mehr als 63 % des HTTP-Traffics nach Nicaragua waren DDoS-Angriffs-Traffic, womit Nicaragua der am meisten angegriffene Standort war. An zweiter Stelle steht Albanien, gefolgt von Jordanien, Guinea, San Marino, Georgien, Indonesien, Kambodscha, Bangladesch und Afghanistan.

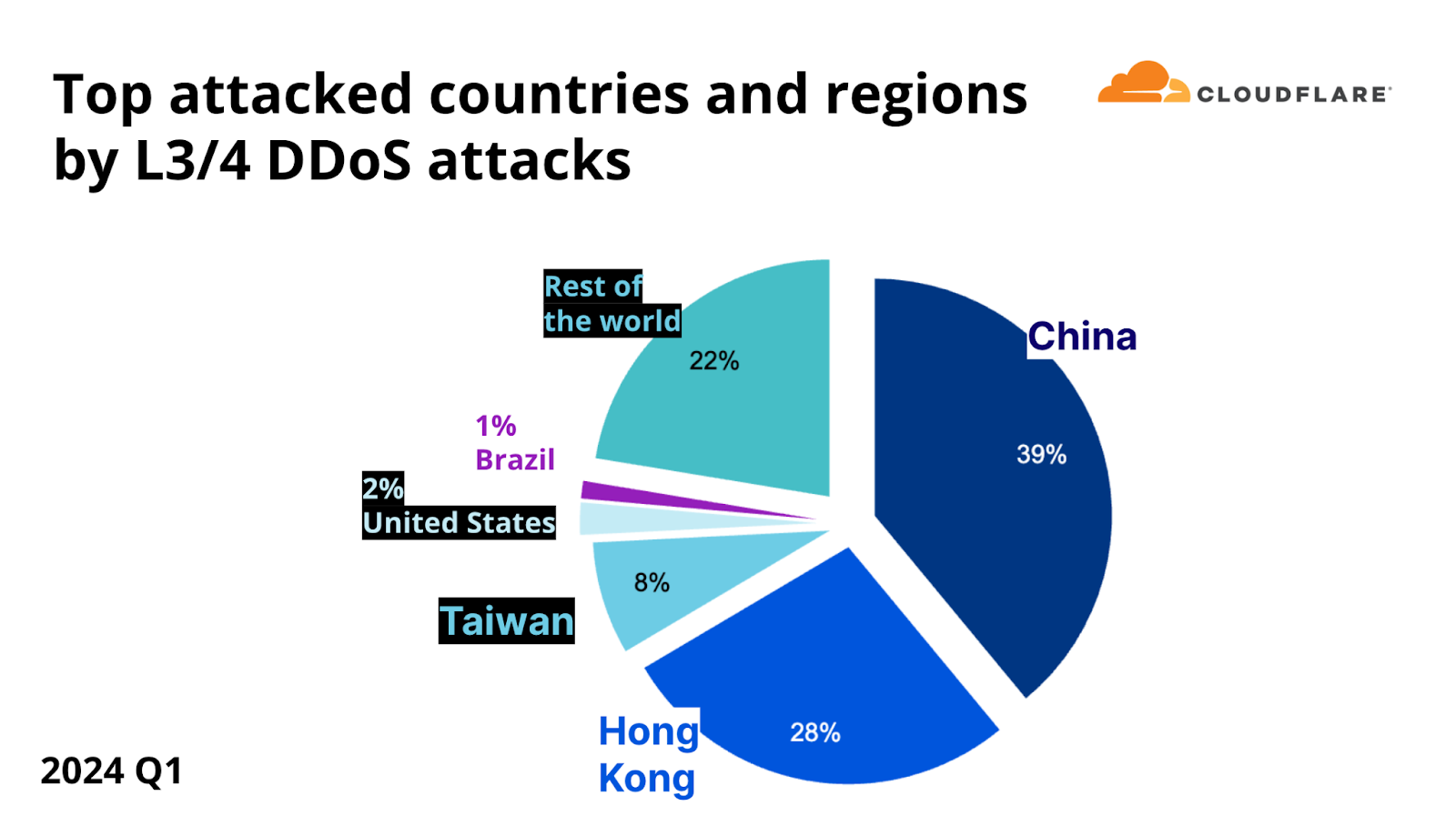

Was die Netzwerkschicht angeht, war China das Land mit den meisten Angriffen, denn 39 % aller DDoS-Bytes, die Cloudflare im ersten Quartal 2024 abwehrte, richteten sich gegen chinesische Kunden von Cloudflare. Hongkong kam auf den zweiten Platz, gefolgt von Taiwan, den Vereinigten Staaten und Brasilien.

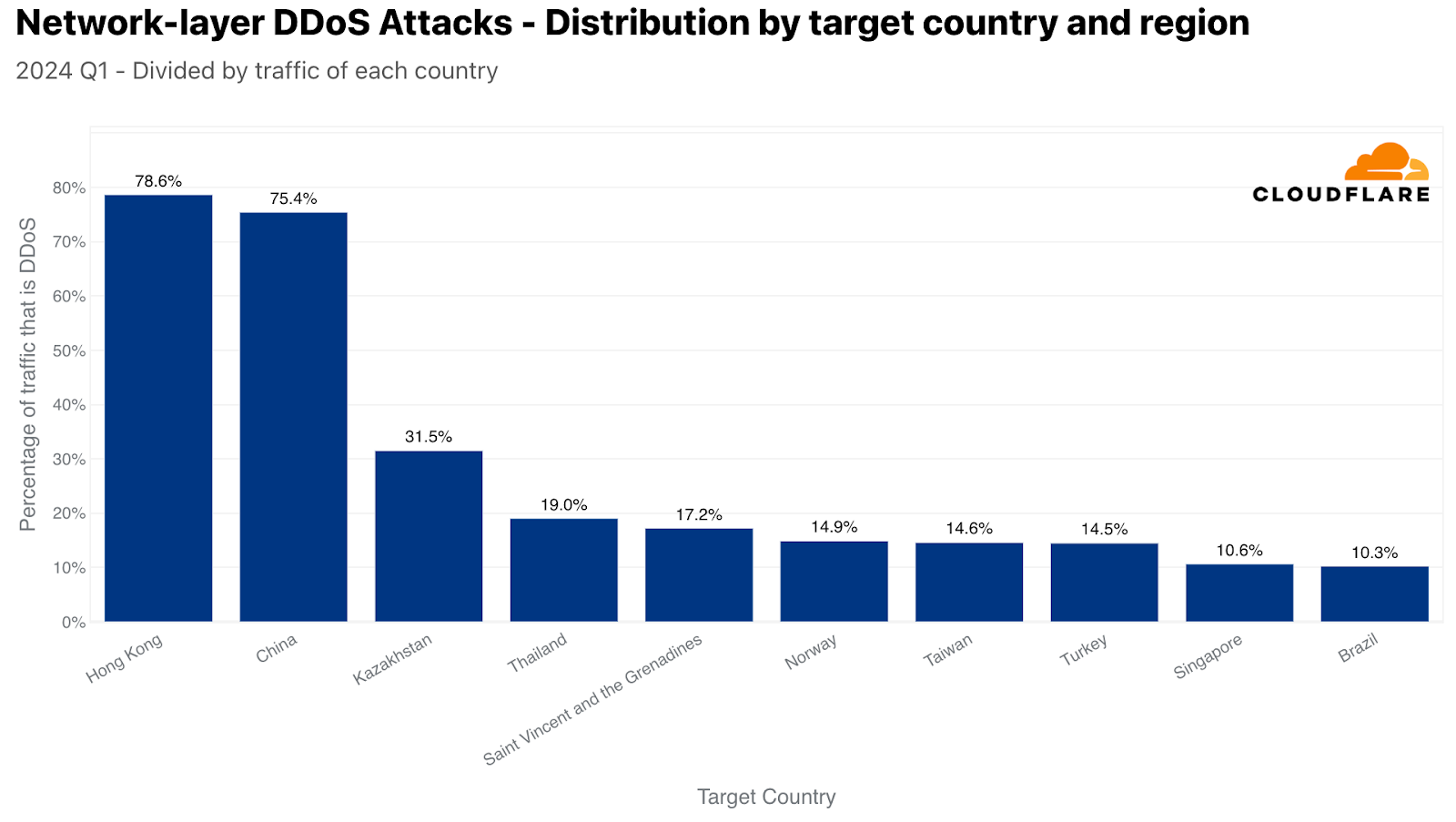

Zurück zur Netzwerkebene: Normalisiert man die Werte, so ist Hongkong der Standort mit den meisten Zielgruppen. L3/4 DDoS-Angriffs-Traffic machte über 78 % des gesamten nach Hongkong gehenden Traffics aus. An zweiter Stelle steht China mit einem DDoS-Anteil von 75 %, gefolgt von Kasachstan, Thailand, St. Vincent und die Grenadinen, Norwegen, Taiwan, der Türkei, Singapur und Brasilien.

Cloudflare hilft Ihnen – unabhängig von der Art, Größe oder Dauer des Angriffs

Cloudflare hat es sich zur Aufgabe gemacht, ein besseres Internet zu schaffen. Und ein besseres Internet ist eines, das für alle sicherer, schneller und zuverlässiger ist. Da vier von 10 HTTP-DDoS-Angriffen länger als 10 Minuten dauern und etwa drei von 10 Angriffen länger als eine Stunde andauern, stellt dies eine große Herausforderung dar. Doch egal, ob ein Angriff mehr als 100.000 Anfragen pro Sekunde umfasst, wie es bei einem von 10 Angriffen der Fall ist, oder ob er eine Million Anfragen pro Sekunde übersteigt – eine Seltenheit, die nur bei vier von 1.000 Angriffen vorkommt – die Verteidigungsmaßnahmen von Cloudflare bleiben undurchdringlich.

Seit der Einführung des DDoS-Schutzes ohne Volumensbegrenzung 2017, hat Cloudflare sein Versprechen, allen Unternehmen DDoS-Schutz der Enterprise-Klasse kostenlos zur Verfügung zu stellen, konsequent eingelöst und sichergestellt, dass unsere fortschrittliche Technologie und robuste Netzwerkarchitektur nicht nur Angriffe abwehrt, sondern auch die Performance ohne Kompromisse erhält.