欢迎阅读 2023 年的第三份 DDoS 威胁报告。 DDoS 攻击,即分布式拒绝服务攻击,是一种网络攻击,旨在通过发送超过目标网站或其他网络资源处理能力的流量,使其无法为合法用户提供服务,类似于一位驾车人士在前往杂货店的路上遇到堵车的情况。

我们经常遇到各种类型和规模的 DDoS 攻击,我们的网络是世界上最大的网络之一,横跨 100 多个国家的 300 多个城市。通过这个网络,我们在峰值时每秒提供超过 6400 万次 HTTP 请求,每天提供约 23 亿次 DNS 查询。我们平均每天减少 1400 亿次网络威胁。庞大的数据量为我们提供了一个独特的有利位置,使我们能够了解威胁状况,并为社区提供具有洞察力和可操作性的 DDoS 趋势。

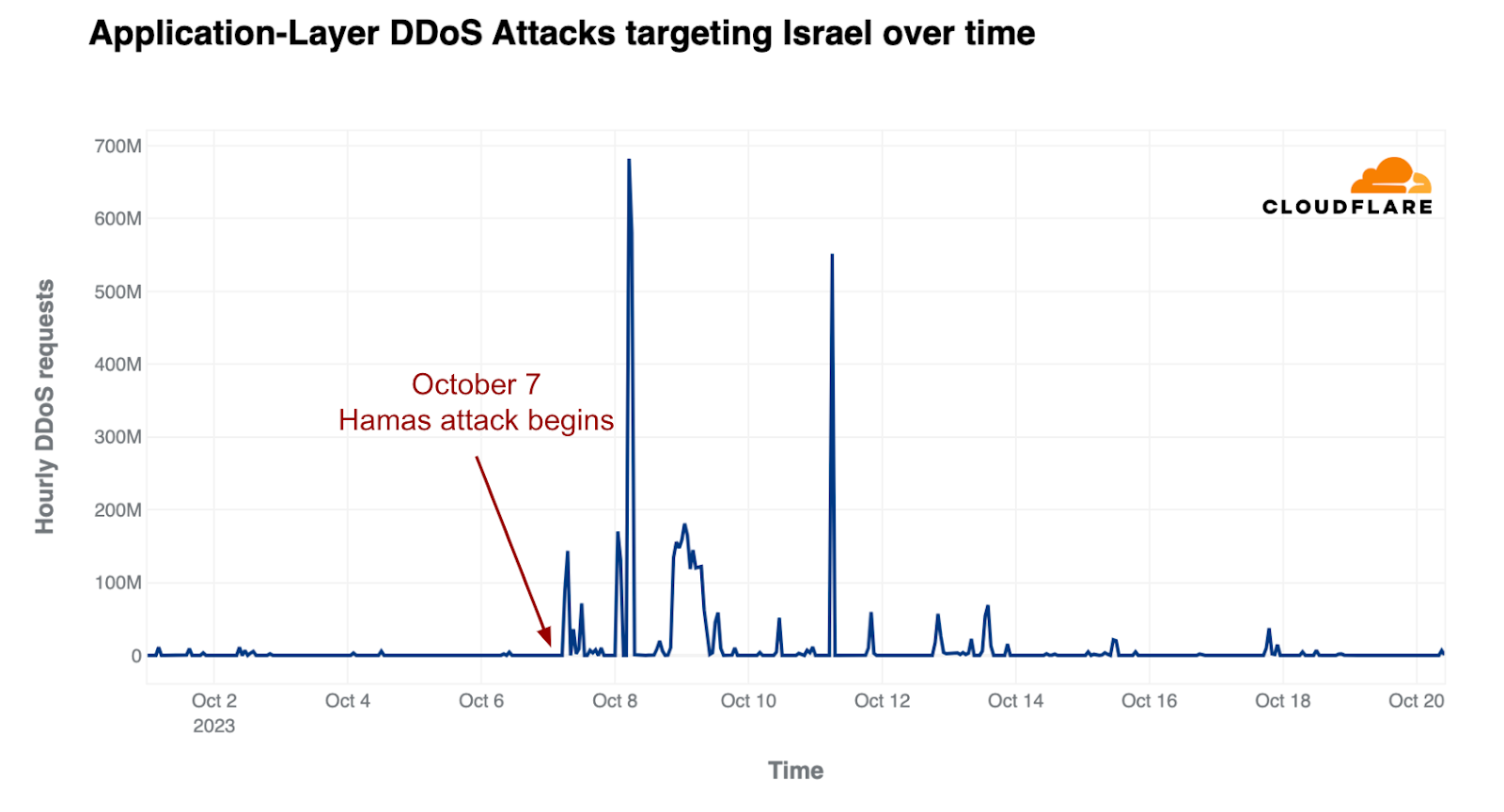

最近几周,我们还发现针对以色列报纸和媒体网站以及金融机构和政府网站的 DDoS 攻击和其他网络攻击激增。巴勒斯坦网站受到的 DDoS 攻击也大幅增加。点击此处查看完整报道 。

全球 DDoS 威胁形势

2023 年第三季度,Cloudflare 面临着有史以来最复杂、最持久的 DDoS 攻击活动之一。

- Cloudflare 缓解了数千次超体积 HTTP DDoS 攻击,其中 89 次超过每秒 1 亿次请求 (rps),最大的一次达到 2.01 亿次请求 (rps),是上一次最大攻击记录(7100 万次请求 (rps) )的三倍 。

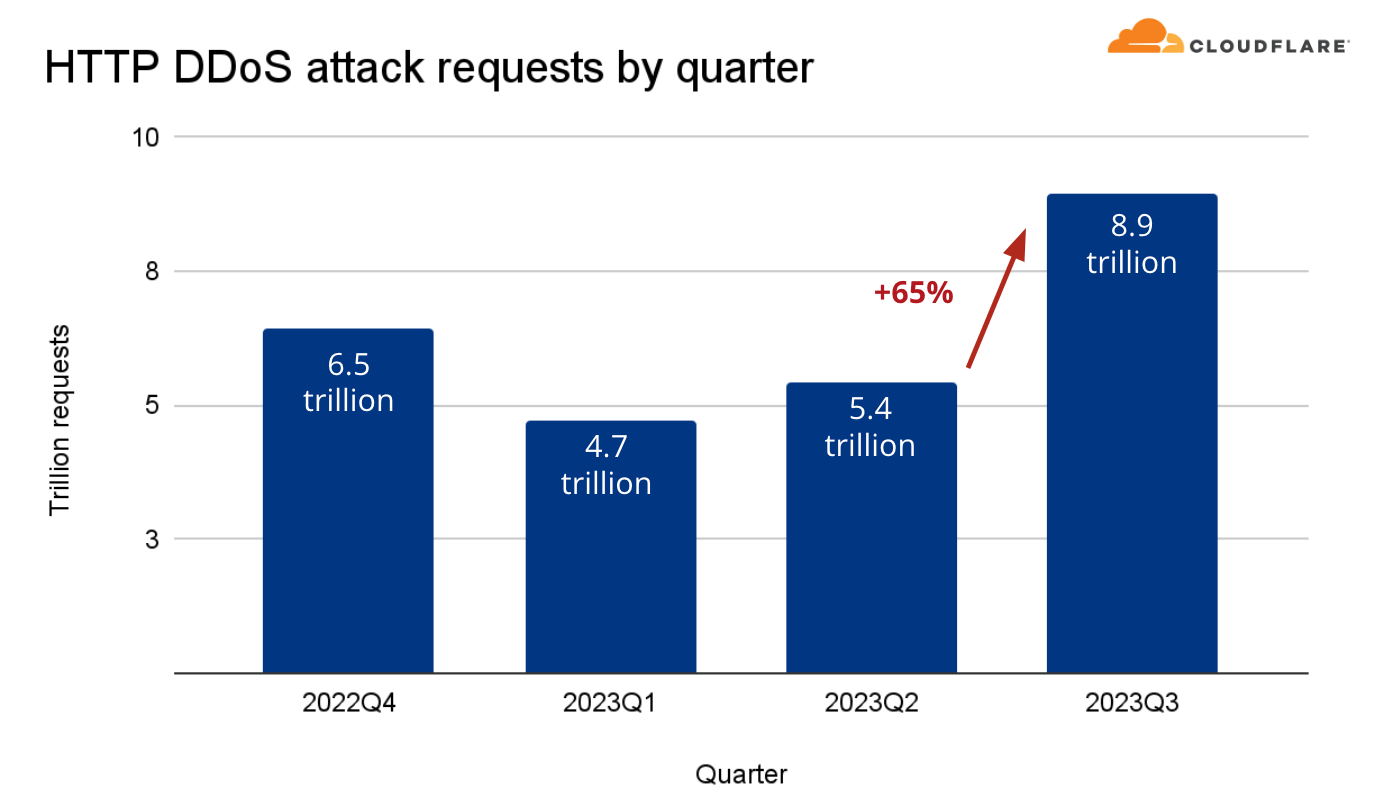

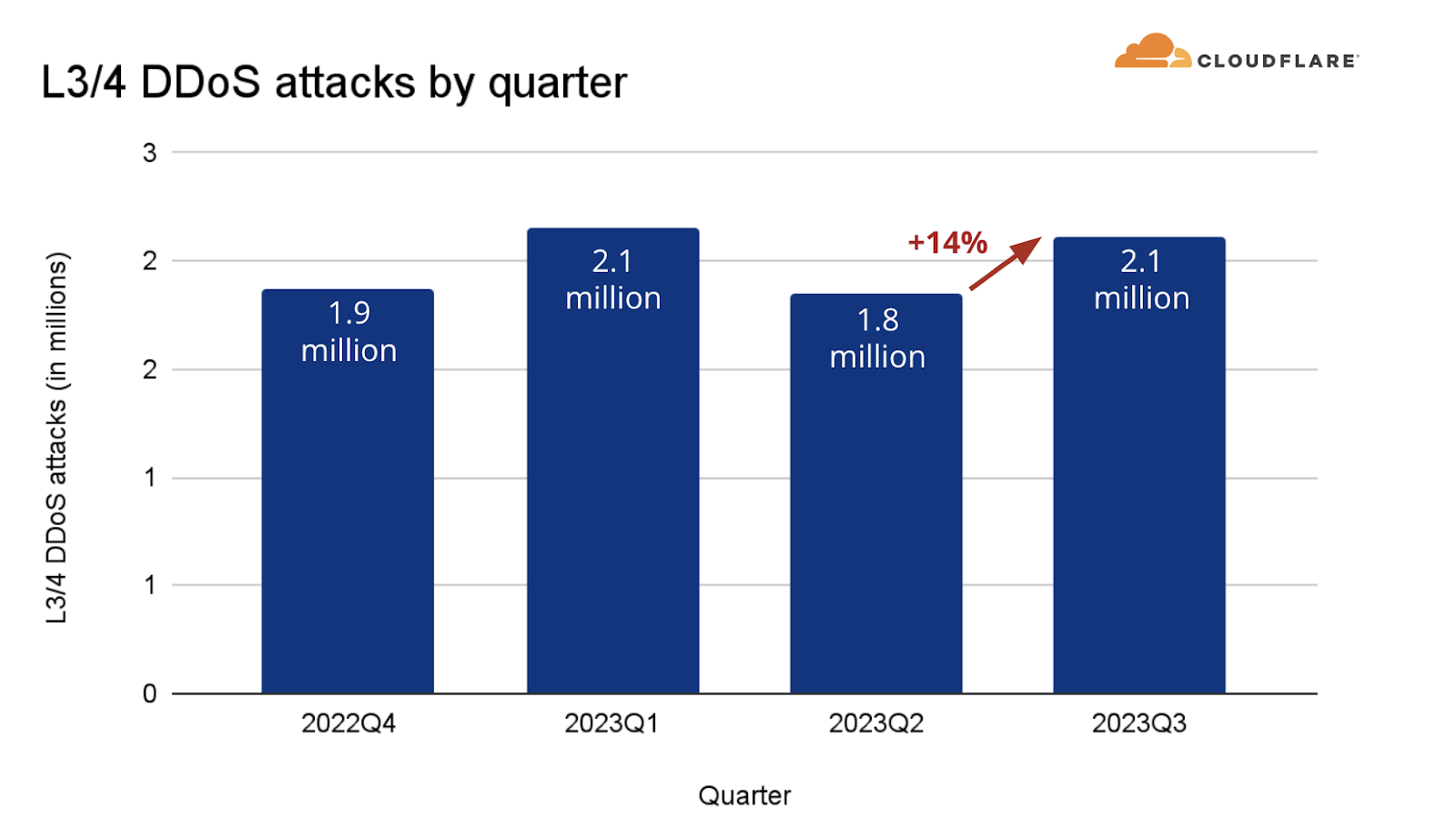

- 与上一季度相比,该活动导致第三季度 HTTP DDoS 攻击流量总体增长了 65%。同样,L3/4 DDoS 攻击也增加了 14%。

- 游戏和博彩公司受到的 HTTP DDoS 攻击流量最大,超过了上一季度的加密货币行业。

提醒:本报告的交互式版本也可作为 Cloudflare Radar 报告提供。在雷达上 ,您还可以更深入地探索流量趋势、攻击、中断以及针对特定行业、网络和国家的更多洞察。

HTTP DDoS 攻击和超容量耗尽攻击

HTTP DDoS 攻击是通过超文本传输协议 (HTTP) 进行的 DDoS 攻击。它的目标是 HTTP 互联网资产,如移动应用程序服务器、电子商务网站和 API 网关。

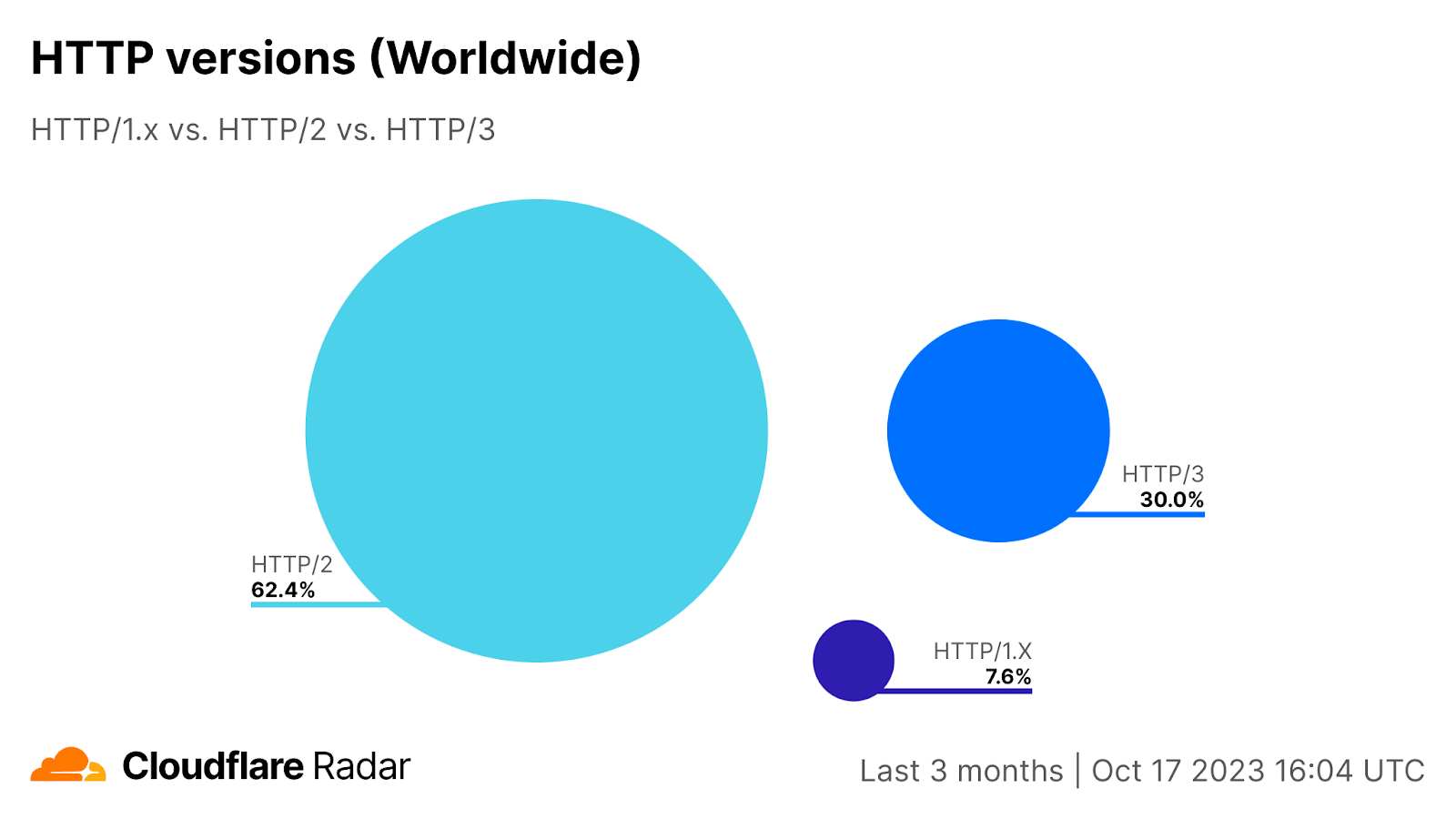

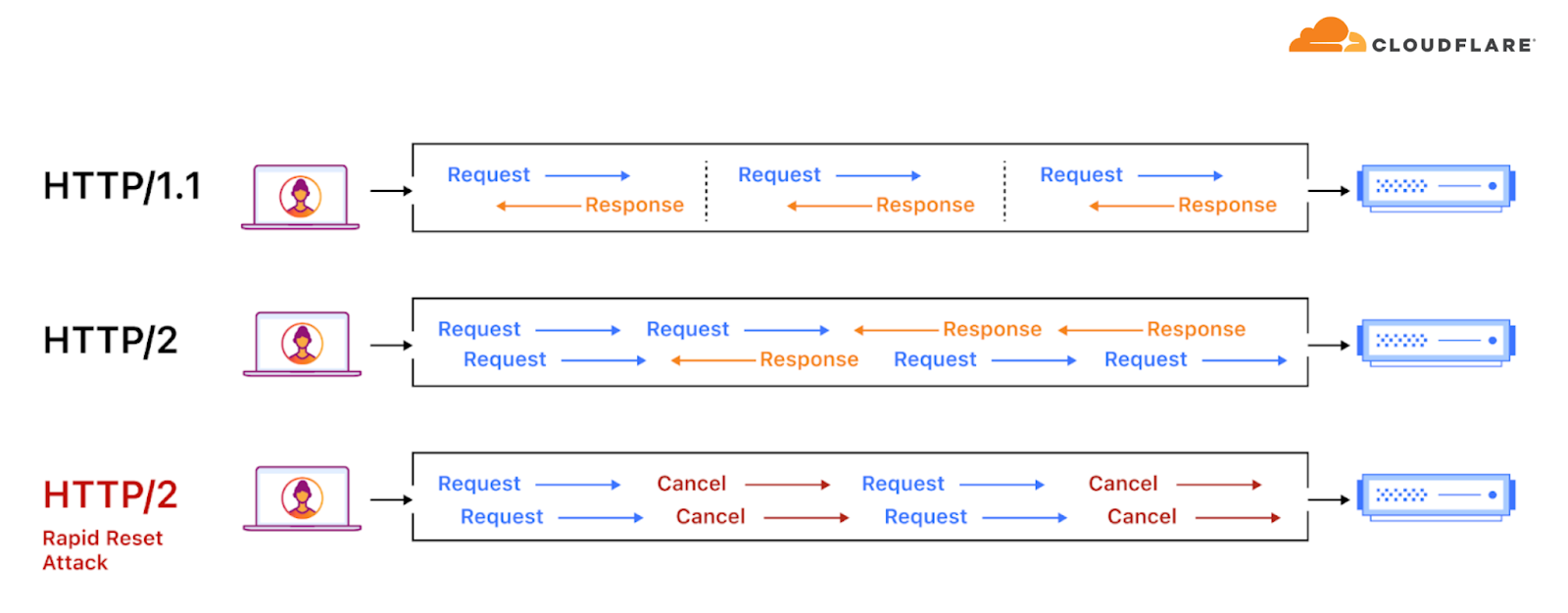

HTTP/2 占 HTTP 流量的 62%,是旨在提高应用程序性能的协议版本。缺点是,HTTP/2 也有助于提高僵尸网络的性能。

利用 HTTP/2 Rapid Reset 的超体积 DDoS 攻击活动

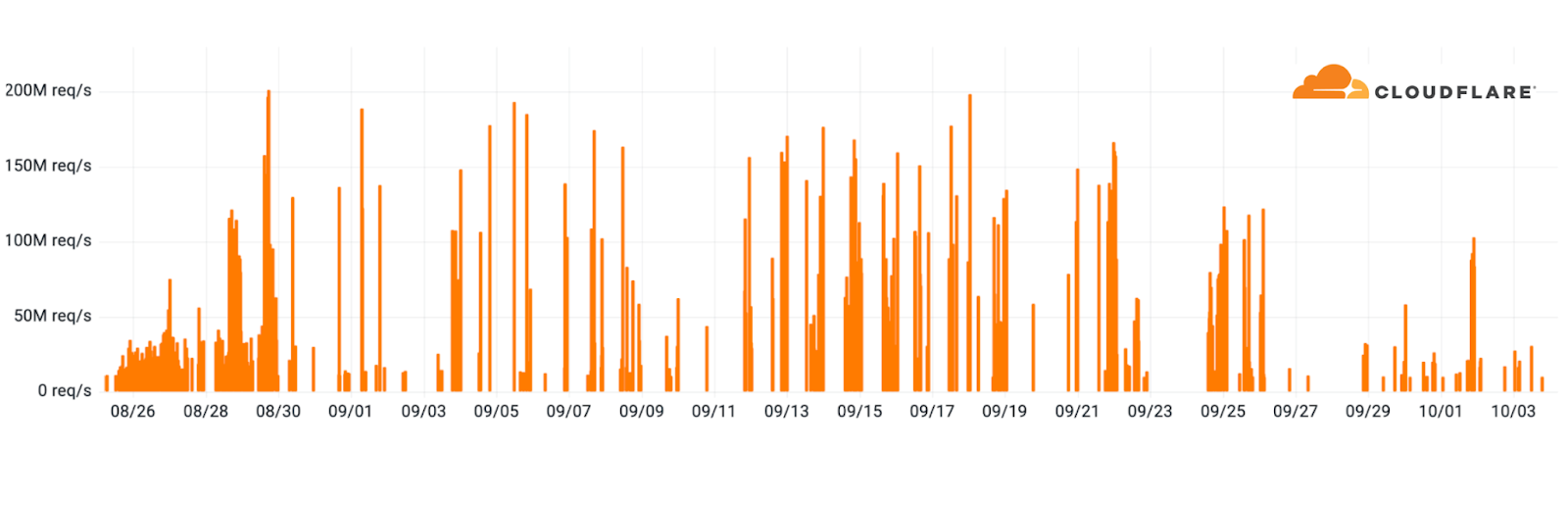

从 2023 年 8 月下旬开始,Cloudflare 和其他多家供应商遭到了利用 HTTP/2 Rapid Reset 漏洞 (CVE-2023-44487) 的复杂而持续的 DDoS 攻击活动。

这次 DDoS 攻击活动包括通过 HTTP/2 发起的数千次超体积 DDoS 攻击,峰值达到每秒数百万次请求。平均攻击速度为 30M rps。大约 89 次攻击的峰值超过了 1 亿 rps,我们看到的最大一次攻击达到了 2.01 亿 rps。

Cloudflare 的系统自动检测并缓解了绝大多数攻击。我们部署了紧急应对措施,并提高了缓解系统的功效和效率,以确保我们和客户网络的可用性。

查看我们的工程博客 ,深入了解 HTTP/2、我们学到了什么以及我们采取了哪些措施来提高互联网的安全性。

基于虚拟机的僵尸网络支持超体积 DDoS 攻击

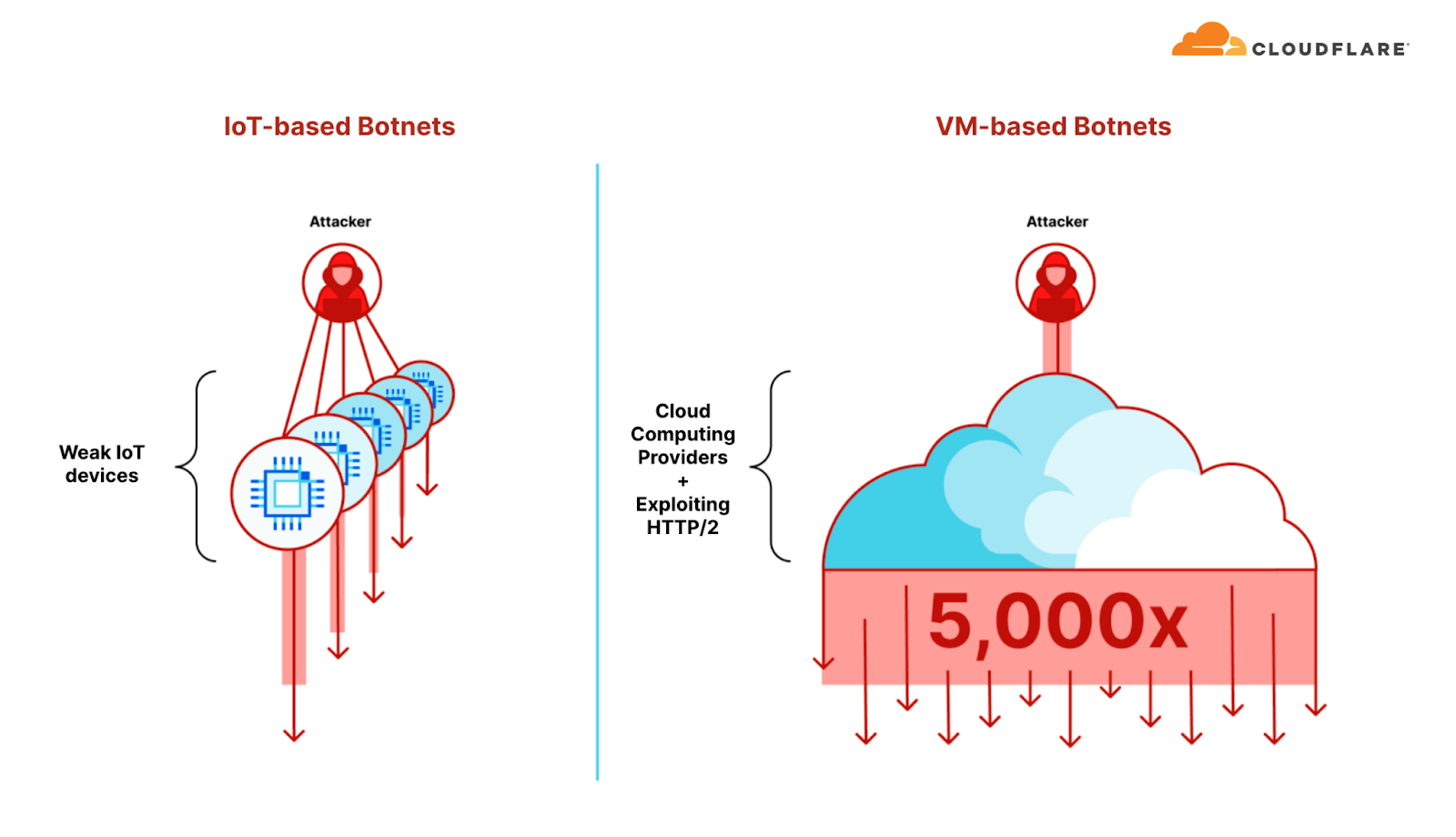

正如我们在这次活动和以前的活动中所看到的 ,利用云计算平台和 HTTP/2 的僵尸网络,每个僵尸网络节点能够产生多达 x5,000 倍的攻击力。这使他们能够利用仅 5 到 20 千个节点的小型僵尸网络发动超体积 DDoS 攻击。从这个角度来看,过去基于 IoT 的僵尸网络由数百万个节点组成,每秒只能发出几百万个请求。

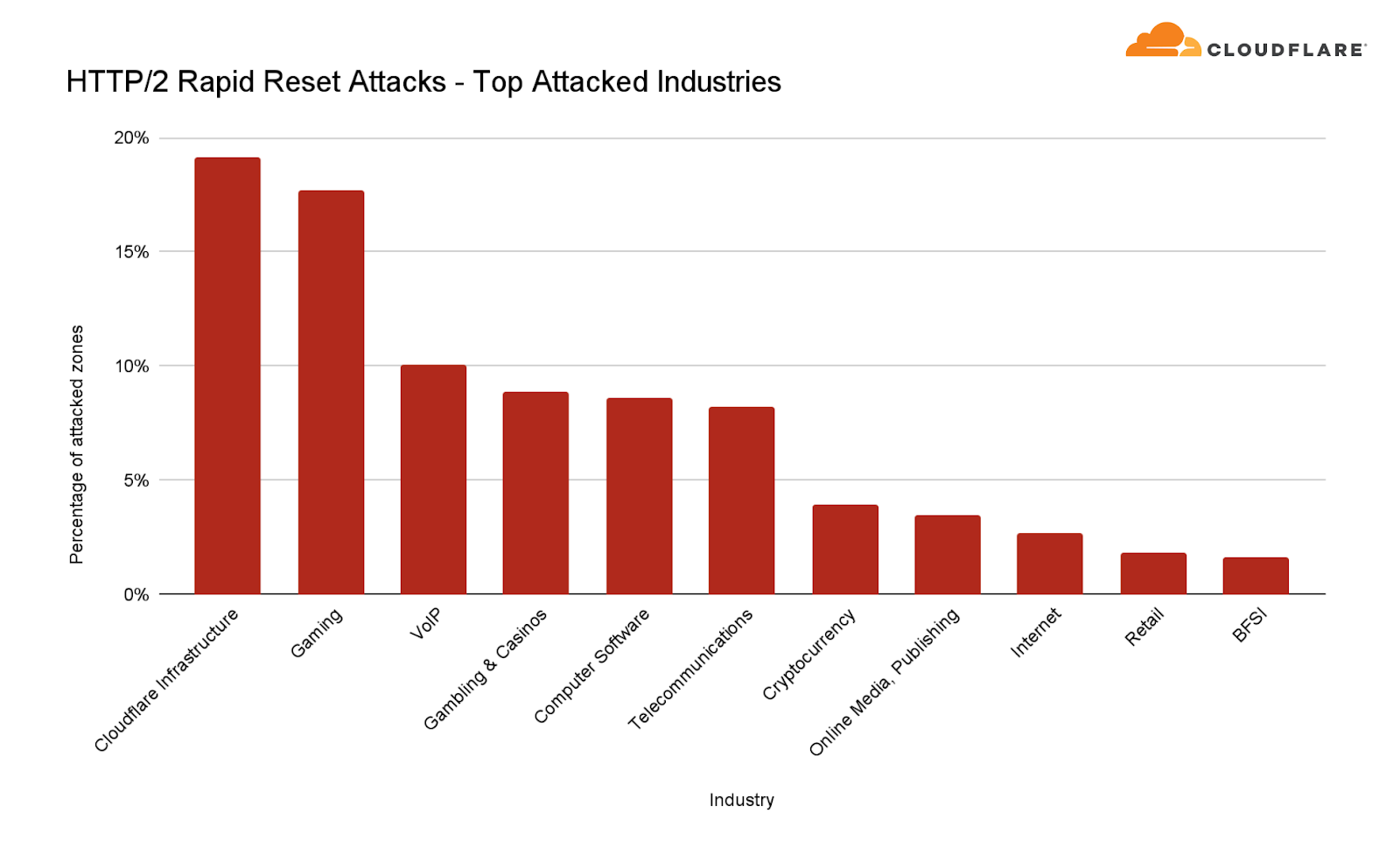

通过分析长达两个月的 DDoS 活动,我们可以发现 Cloudflare 基础设施是主要攻击目标。更具体地说,所有攻击中有 19% 针对 Cloudflare 网站和基础设施。另有 18% 的人以游戏公司为目标,10% 的人以知名的 VoIP 提供商为目标。

HTTP DDoS 攻击流量增加了 65%

攻击活动导致攻击流量总体增加。上一季度,HTTP DDoS 攻击量环比增长了 15%。本季度的增长幅度更大。攻击数量环比增长 65%,达到 8.9 万亿次 HTTP DDoS 请求,Cloudflare 系统自动检测并缓解了这一惊人数字。

除了 HTTP DDoS 攻击增加了 65% 之外,L3/4 DDoS 攻击也略微增加了 14%,与今年第一季度的数据类似。

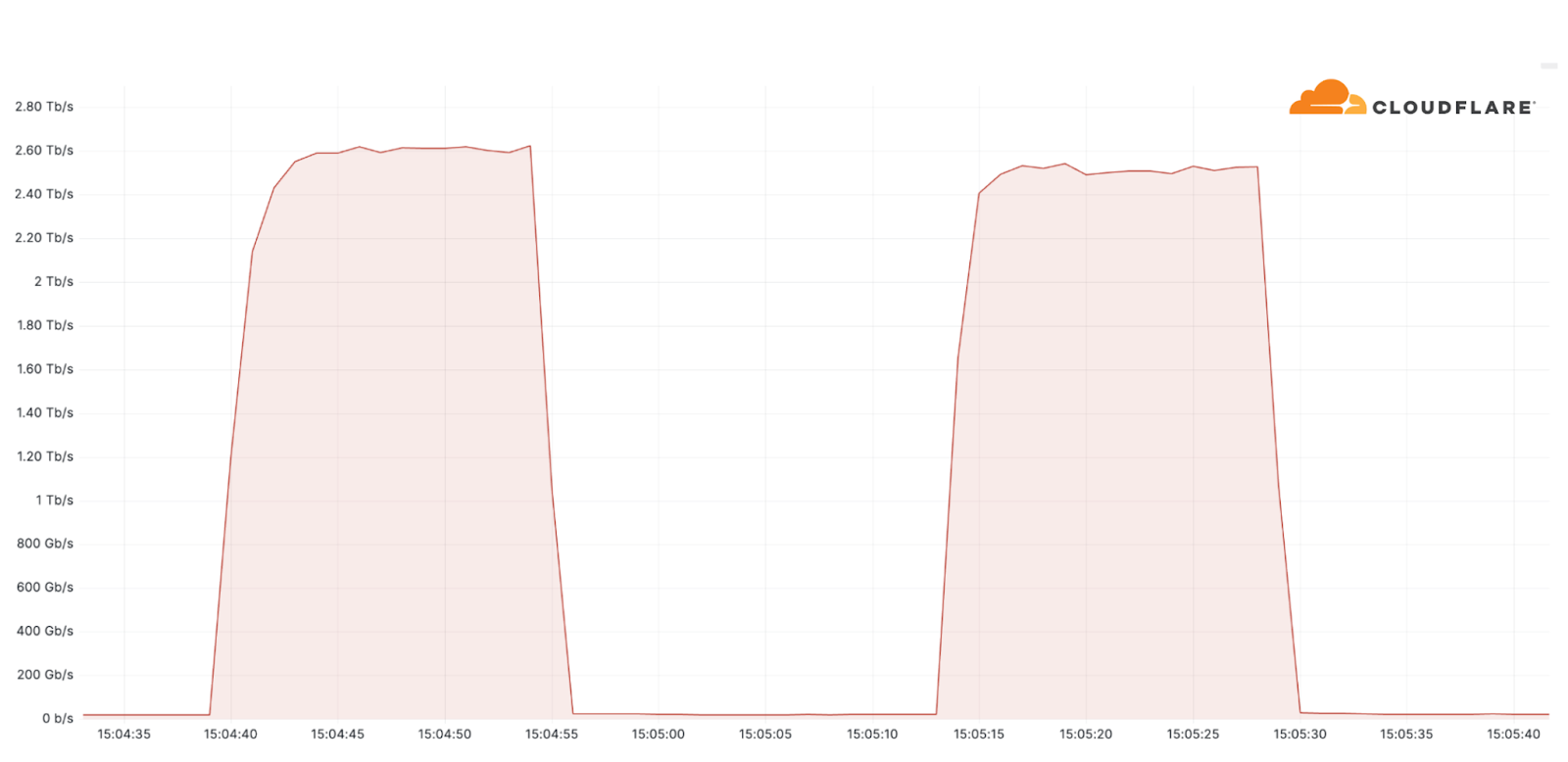

大规模 DDoS 攻击的增加导致了这一增长。在第三季度,我们的 DDoS 防御自动检测并缓解了每秒 TB 范围内的大量 DDoS 攻击。我们观察到的最大攻击峰值为 2.6 Tbps,来自一次由 Mirai 变体僵尸网络发起的 UDP 洪水攻击。

HTTP DDoS 攻击的主要来源

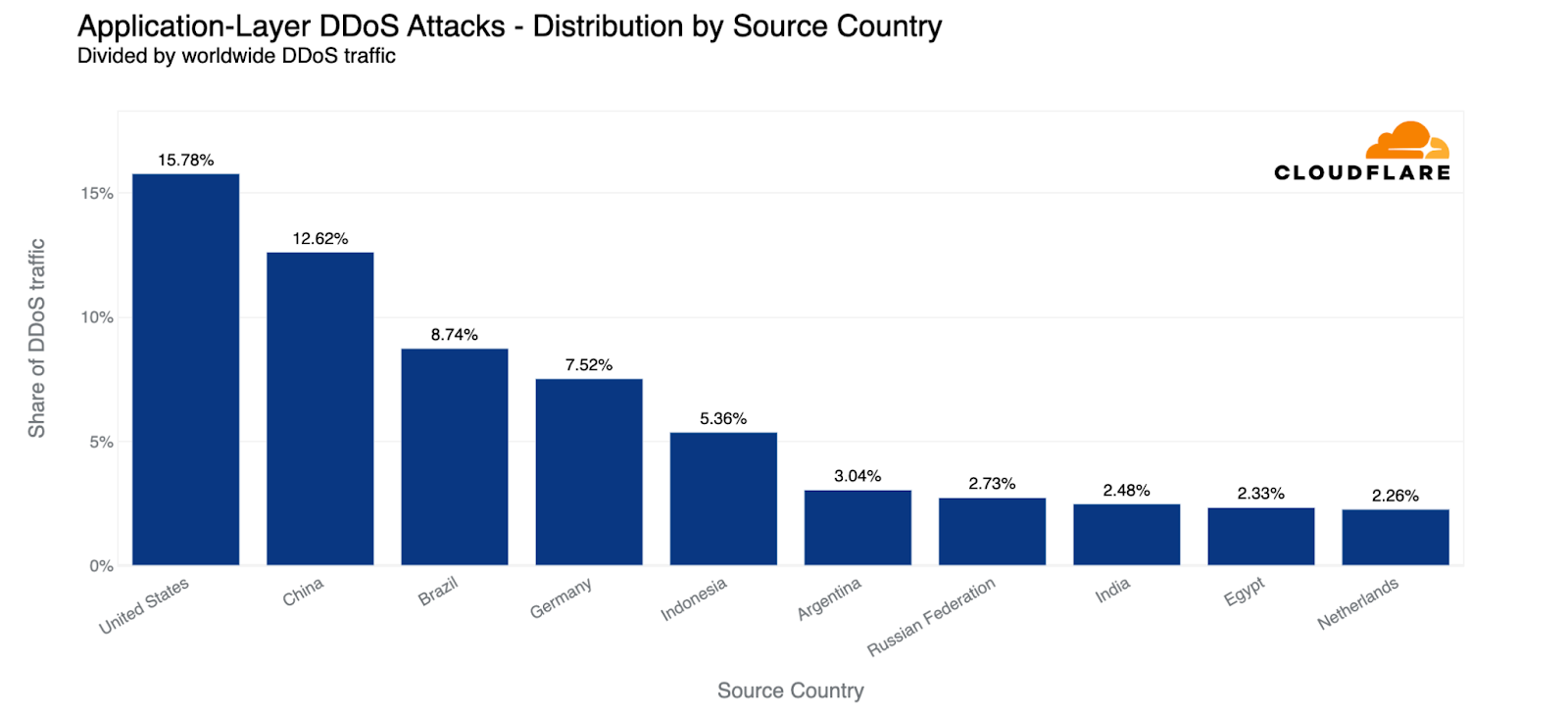

在比较全球和特定国家的 HTTP DDoS 攻击请求量时,我们发现美国仍然是最大的 HTTP DDoS 攻击源。每 25 个 HTTP DDoS 请求中就有一个来自美国。中国仍然位居第二。巴西取代德国成为第三大 HTTP DDoS 攻击源,德国则跌至第四位。

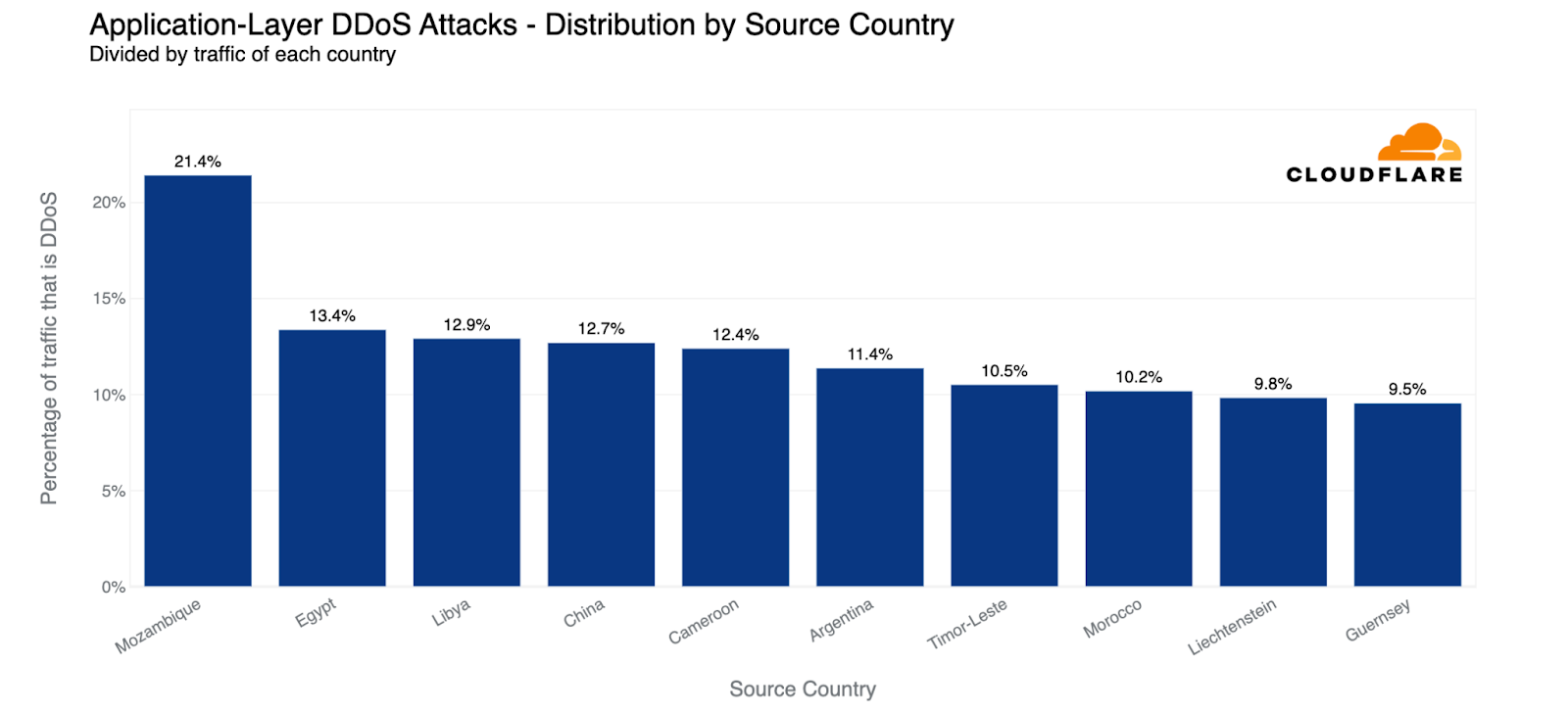

由于诸如人口数量和互联网使用等多种因素的影响,某些国家/地区自然而然地会接收到更多的流量,因此也会面临/产生更多的攻击。因此,虽然了解源自特定国家/地区的攻击总流量是有意义的,但通过计算攻击流量占特定国家/地区总流量的百分比来消除偏差也是有所帮助。

这样做时,我们会看到不同的模式。美国甚至没有进入前十名。相反,莫桑比克排名第一(再次)。每五个来自莫桑比克的 HTTP 请求中,就有一个是 HTTP DDoS 攻击流量的一部分。

埃及仍然位居第二--大约 13% 的来自埃及的请求属于 HTTP DDoS 攻击的一部分。利比亚和中国紧随其后,成为第三和第四大 HTTP DDoS 攻击源。

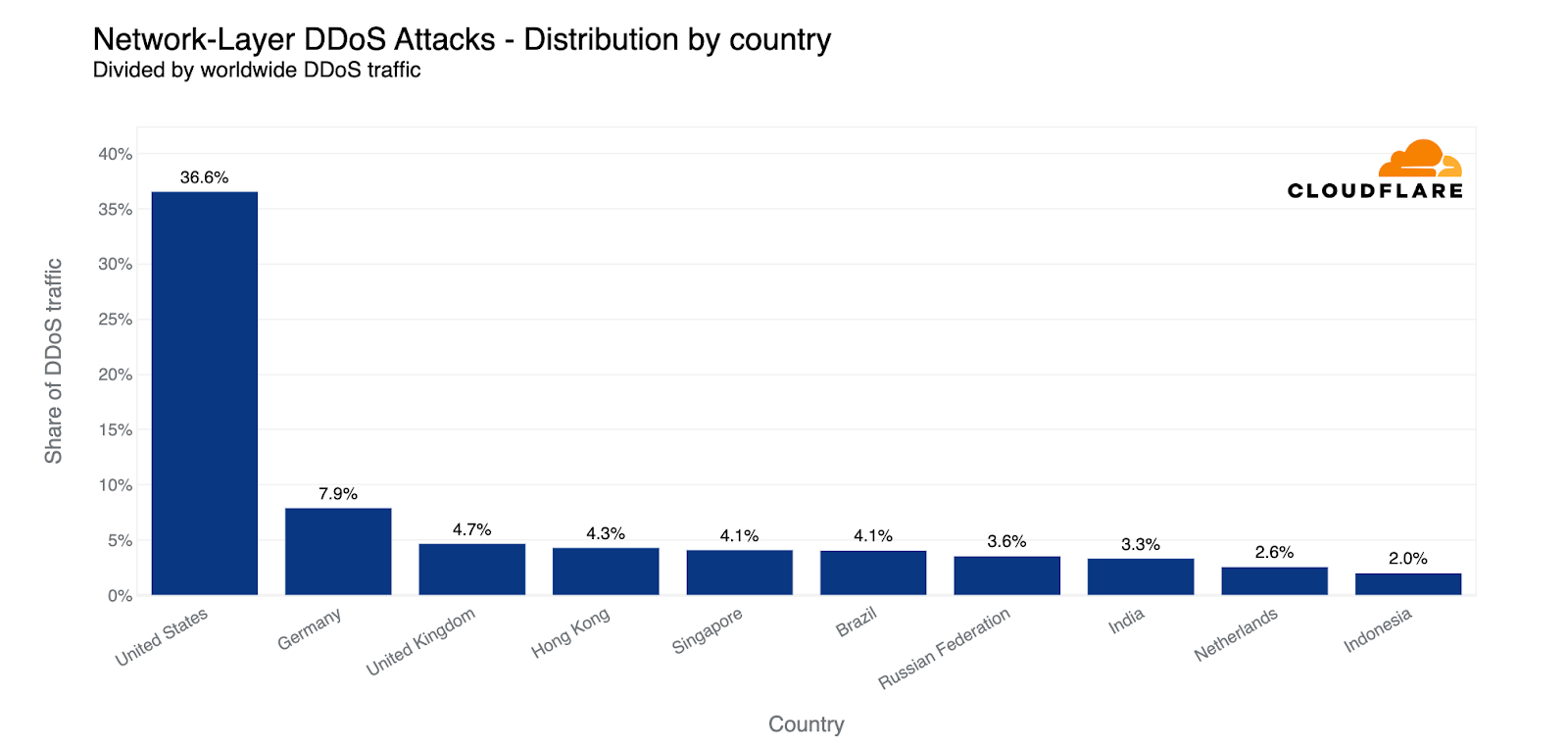

L3/4 DDoS 攻击的主要来源

当我们查看 L3/4 DDoS 攻击的源头时,我们会忽略源 IP 地址,因为它可能被欺骗。取而代之的是,我们依赖于流量摄取地 Cloudflare 数据中心的位置。得益于我们庞大的网络和全球覆盖范围,我们能够实现准确的地理位置,从而了解攻击的来源。

在第三季度, 我们看到的所有 L3/4 DDoS 攻击流量中,约有 36% 来自美国。紧随其后的是德国,占 8%,英国占 5%。

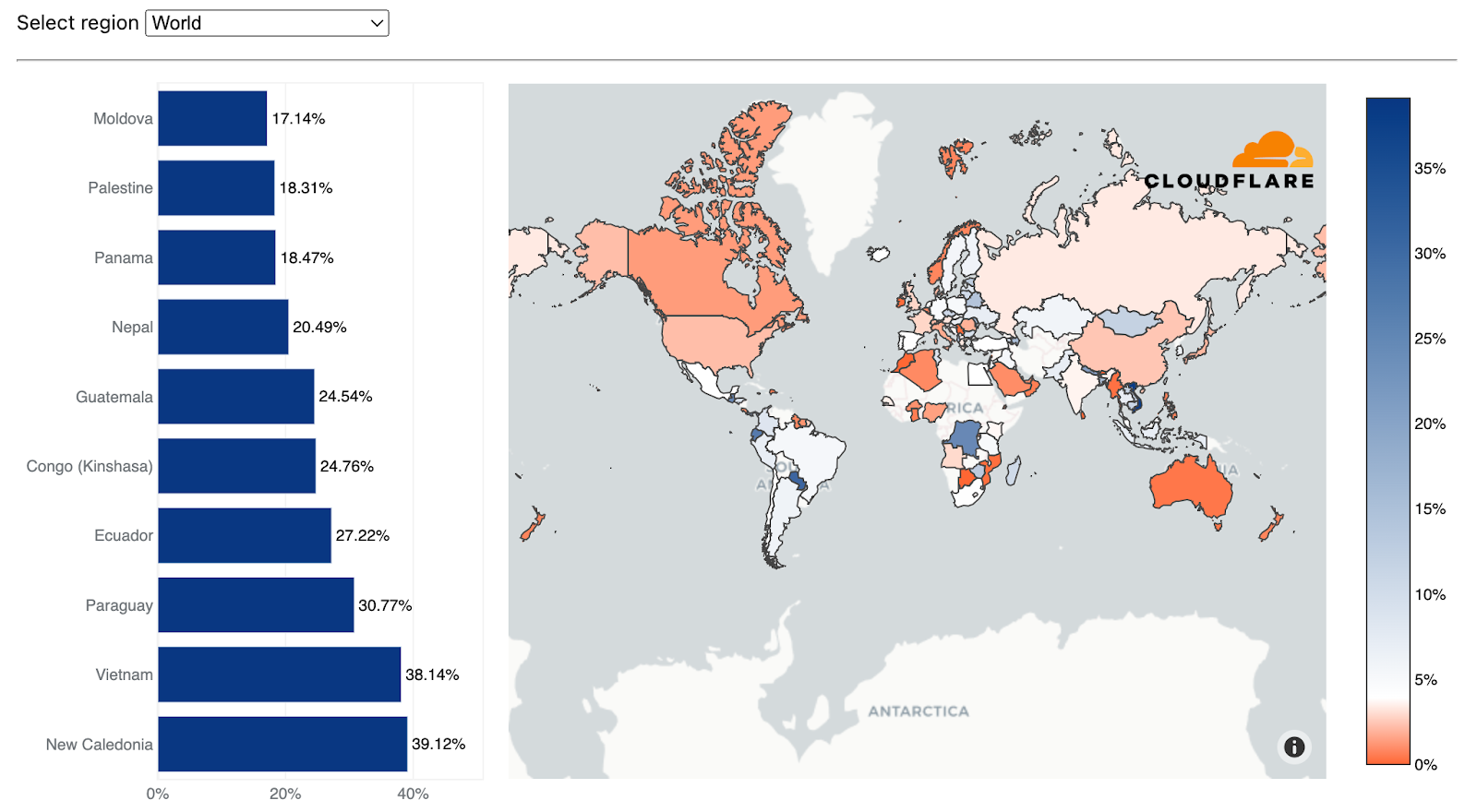

在对数据进行规范化处理后,我们发现越南在连续两个季度成为 L3/4 DDoS 攻击的第一大来源国后,又降至第二大来源国。由南太平洋数十个岛屿组成的法国领土新喀里多尼亚夺得了第一名。Cloudflare 位于新喀里多尼亚的数据中心每摄取四个字节中就有两个是攻击。

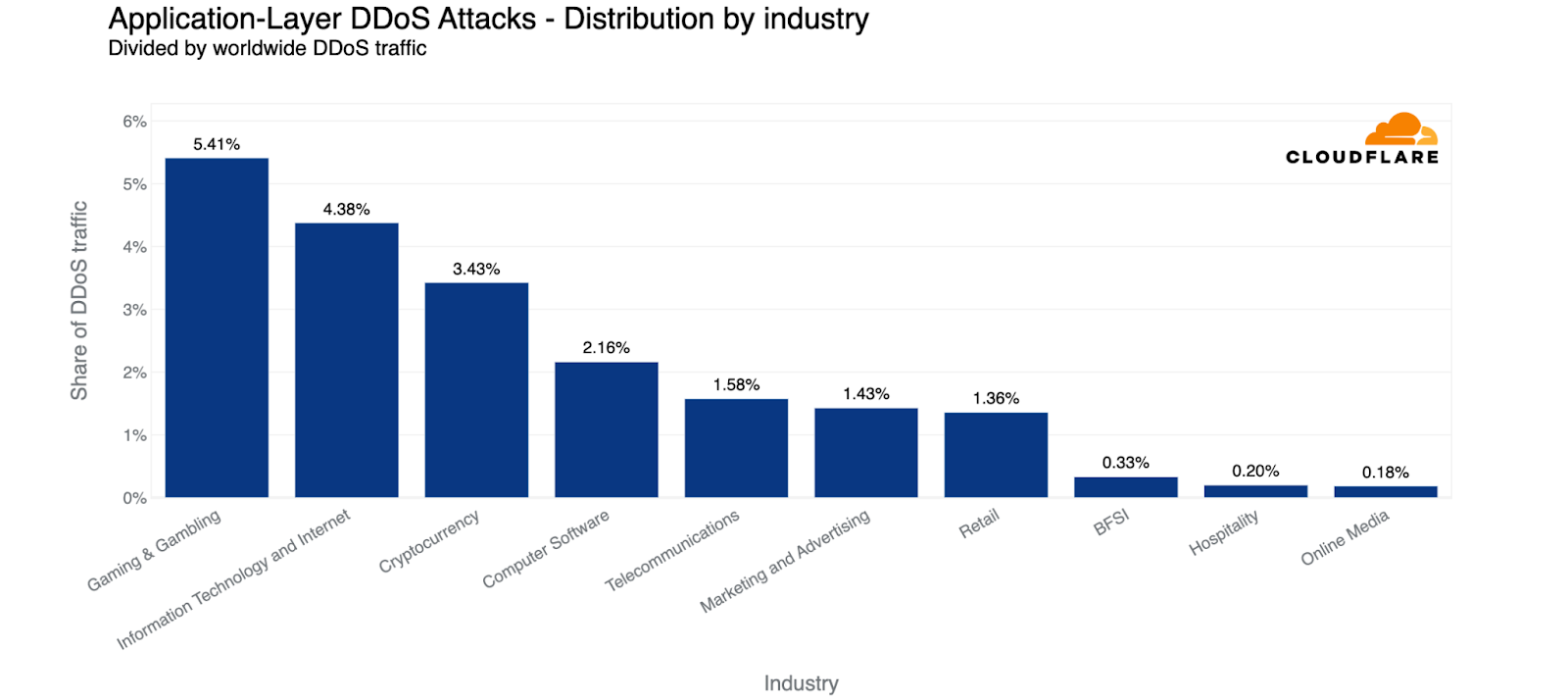

受 HTTP DDoS 攻击最多的行业

就 HTTP DDoS 攻击流量的绝对值而言,游戏和赌博行业超过加密货币行业,跃居首位。在 Cloudflare 看到的所有 HTTP DDoS 攻击流量中,有超过 5% 是针对游戏和赌博行业的。

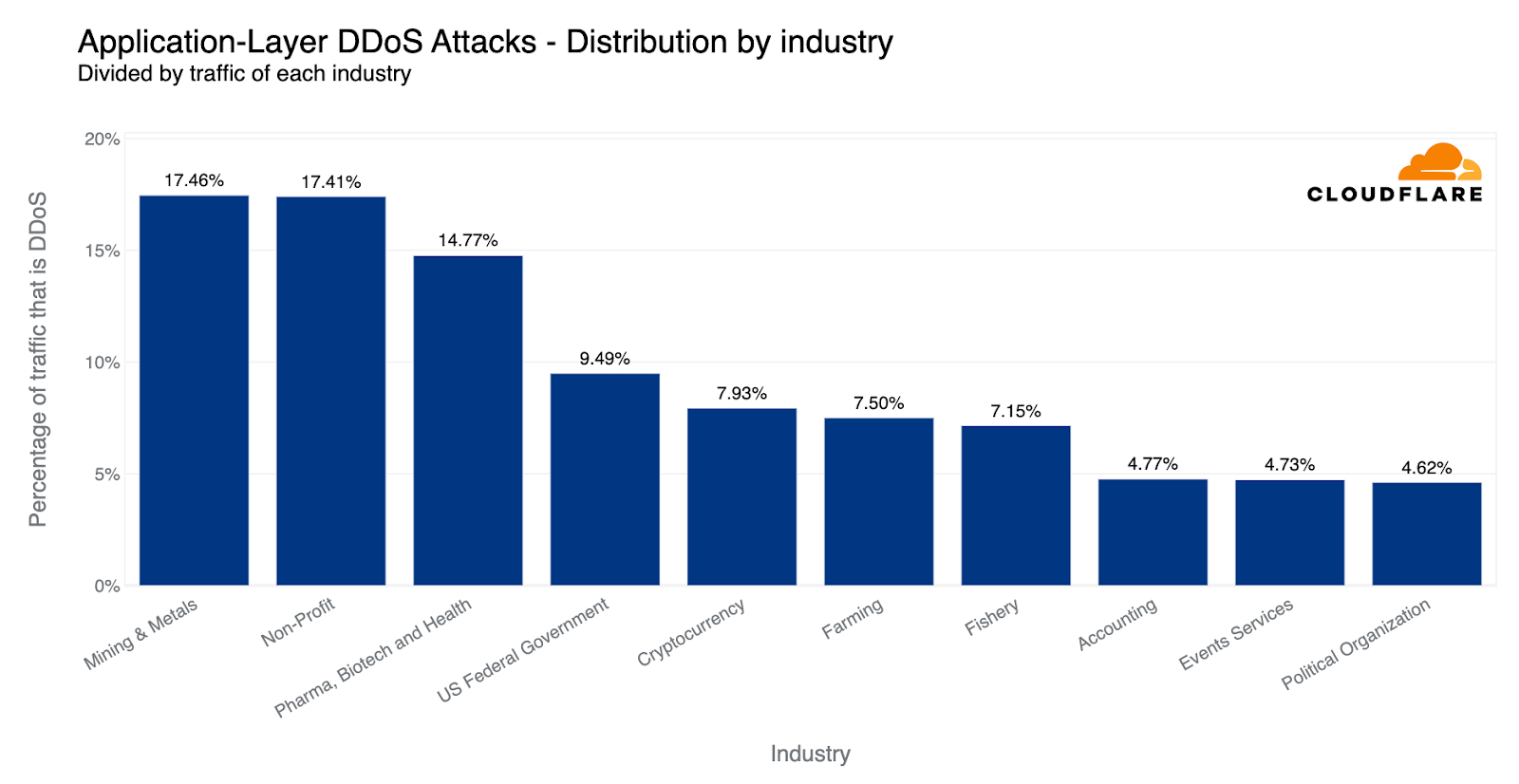

与其他行业相比,游戏和博彩业一直是受攻击最多的行业之一。但是,当我们查看每个特定行业的 HTTP DDoS 攻击流量时,我们看到的却是另一番景象。游戏和赌博行业的用户流量非常大,尽管按流量计算,它是受攻击最多的行业 ,但如果按行业来计算,它甚至排不进前十名。

相反,我们看到的是,与总流量相比,采矿和金属行业受到的攻击最多--采矿和金属公司的所有流量中有 17.46% 是 DDoS 攻击流量。

紧随其后,非营利组织的所有流量中有 17.41% 是 HTTP DDoS 攻击。其中许多攻击都是针对 111 个国家/地区的 2400 多家非营利和独立媒体机构的,作为 Galileo 项目的一部分 ,Cloudflare 为这些组织提供免费保护,该项目今年迎来了九周年 。仅在上一季度 ,Cloudflare 就平均每天减少 1.805 亿次针对 Galileo 保护网站的网络威胁。

制药、生物技术和保健公司排名第三,美国联邦政府网站排名第四。在向美国联邦政府互联网资产发出的每 10 个 HTTP 请求中,几乎就有一个是攻击的一部分。排在第五位的是加密货币,然后是紧随其后的农业和渔业。

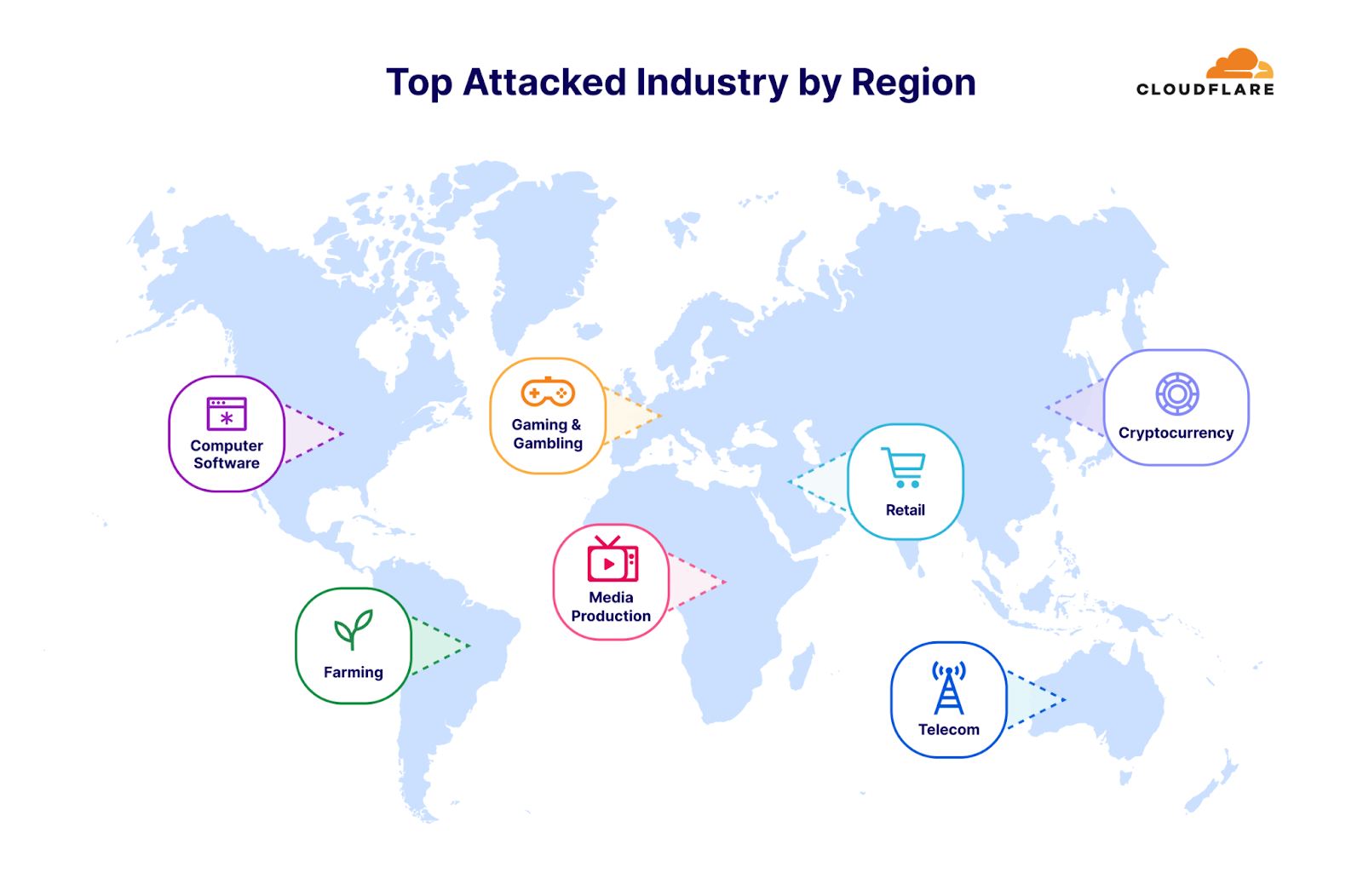

按地区分的攻击主要目标行业

现在,让我们深入了解各地区哪些行业最受关注。

地区深度调查

非洲

在连续两个季度成为受攻击最多的行业之后,电信业从第一位降至第四位。媒体制作公司是非洲最受攻击的行业。银行、金融服务和保险业 (BFSI) 紧随其后,成为第二大受攻击行业。游戏和赌博公司排名第三。

亚洲

加密货币行业连续两个季度成为亚太地区最受攻击的行业。游戏和 Gambling 排在第二位。信息技术和服务公司排名第三。

欧洲

游戏和赌博业连续第四个季度成为欧洲最受攻击的行业。零售公司排名第二,计算机软件公司排名第三。

拉丁美洲

农业是拉丁美洲第三季度最受攻击的行业。在针对拉丁美洲的所有攻击中,它占了高达 53%的比例。紧随其后,游戏和赌博公司成为第二大目标。公民和社会组织排名第三。

中东

在中东,零售公司是第三季度最受攻击的目标。计算机软件公司位居第二,游戏和赌博业位居第三。

北美

在连续两个季度之后,市场营销和广告业从第一位降至第二位。计算机软件领先。第三位是电信公司。

大洋洲

到目前为止,电信业是大洋洲第三季度遭受攻击最多的行业,占大洋洲所有攻击的 45% 以上。加密货币公司和计算机软件公司分别位居第二和第三位。

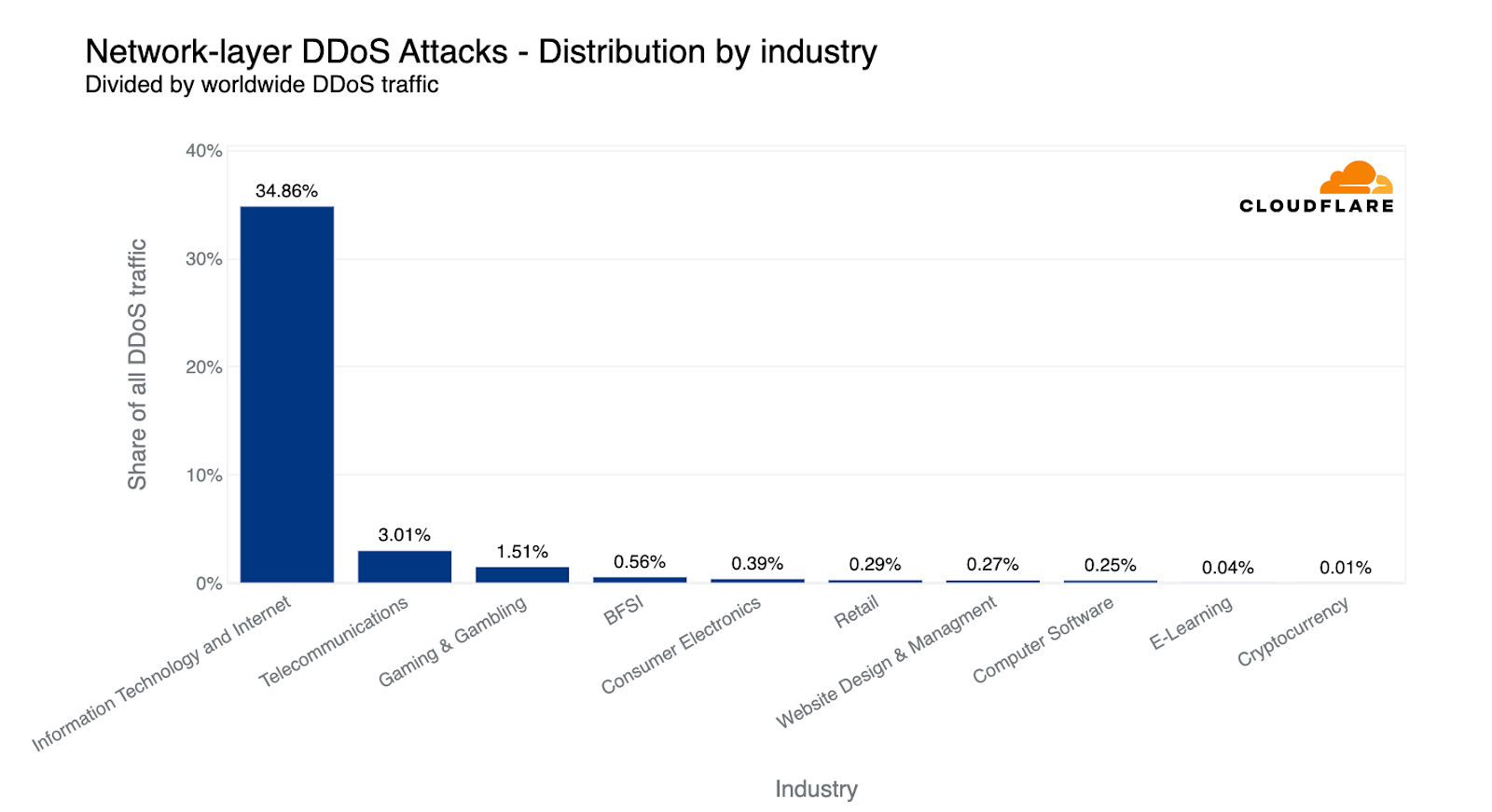

受 L3/4 DDoS 攻击最多的行业

从 OSI 模型的层级来看 ,信息技术和服务行业的互联网网络和服务成为攻击的最大目标。在所有 L3/4 DDoS 攻击流量中,近 35% 的流量(以字节为单位)以信息技术和互联网行业为目标。

紧随其后的是电信公司,仅占 3%。游戏和博彩业排名第三,银行、金融服务和保险公司 (BFSI) 排名第四。

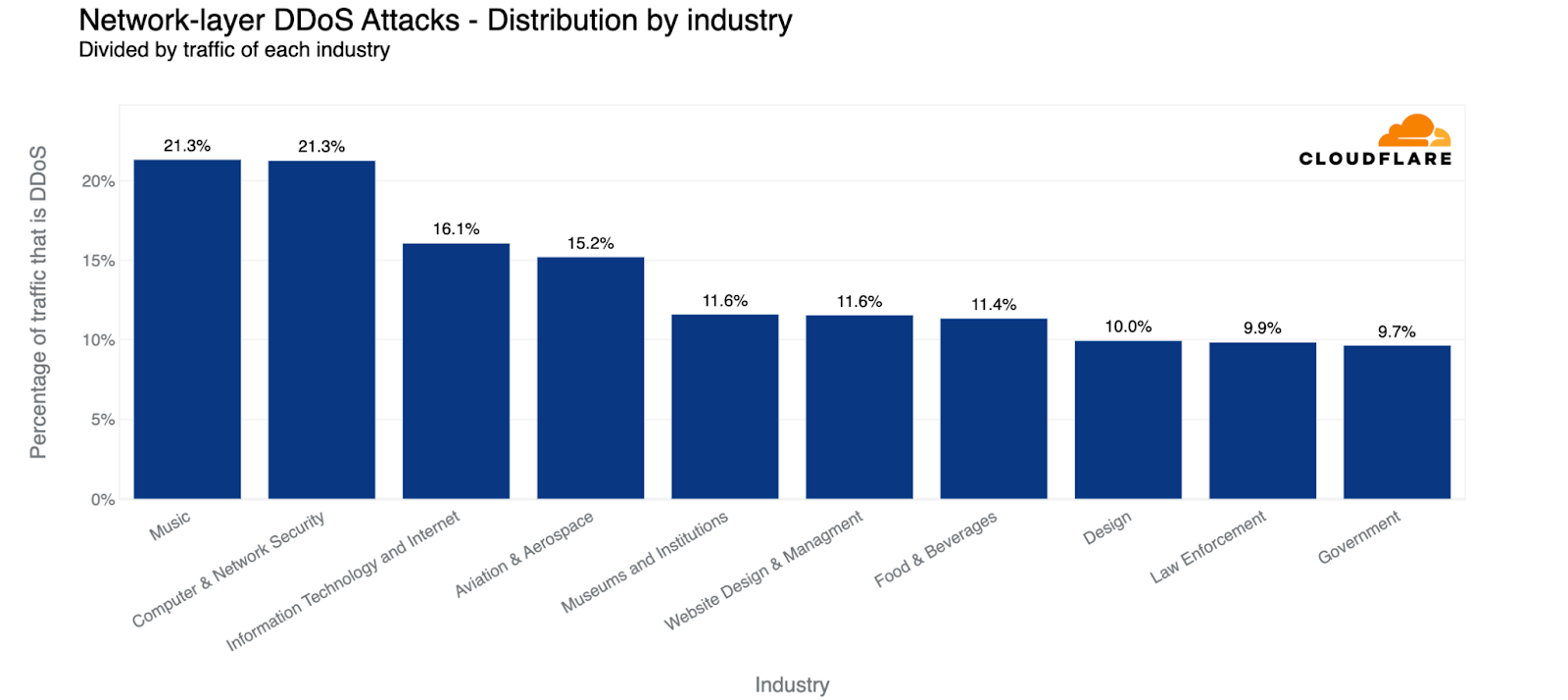

如果将各行业受到的攻击与该特定行业的所有流量进行比较,我们会发现音乐行业跃居首位,其次是计算机和网络安全公司、信息技术和互联网公司以及航空和航天公司。

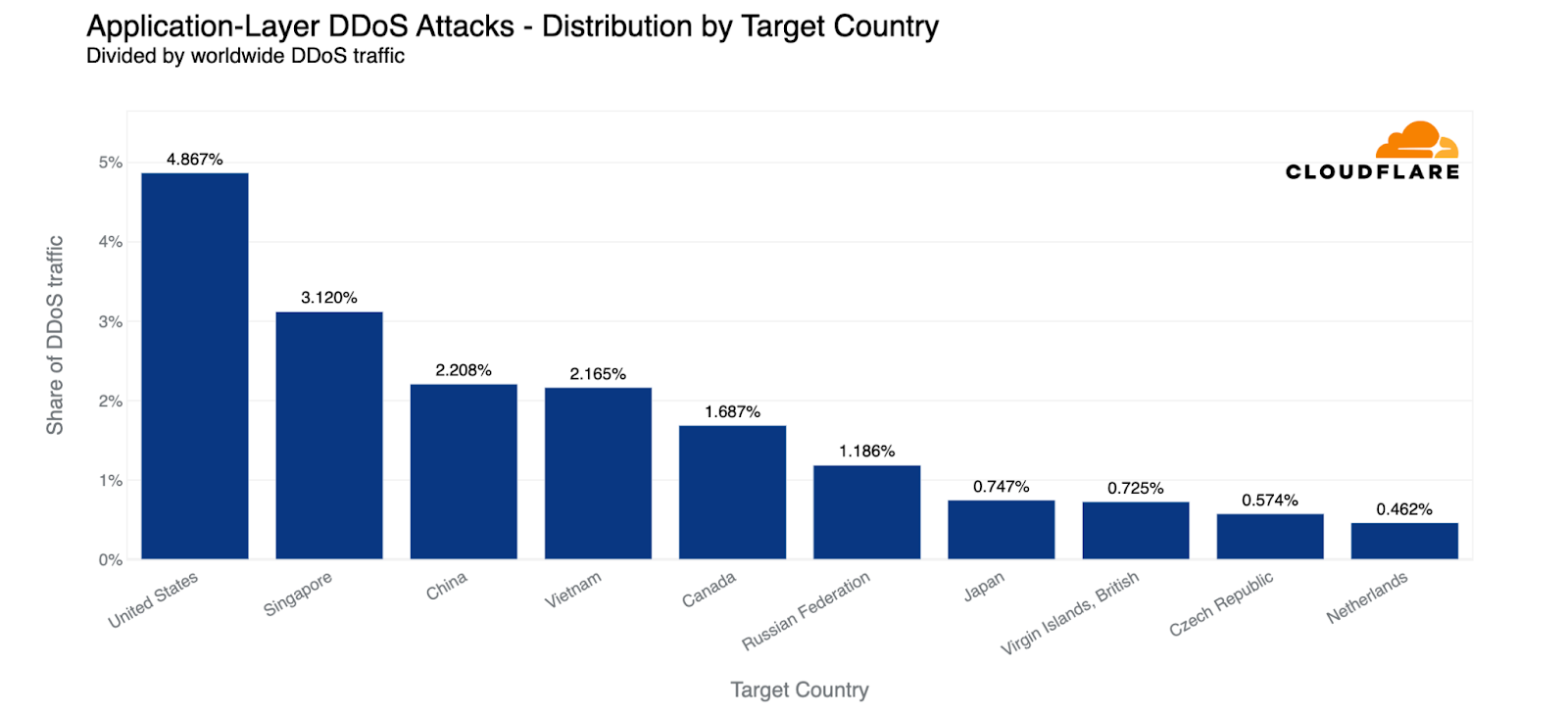

受 HTTP DDoS 攻击最多的国家

从攻击流量总量来看,美国仍然是 HTTP DDoS 攻击的主要目标。在所有 HTTP DDoS 攻击流量中,有近 5% 的流量以美国为目标。新加坡排名第二,中国排名第三。

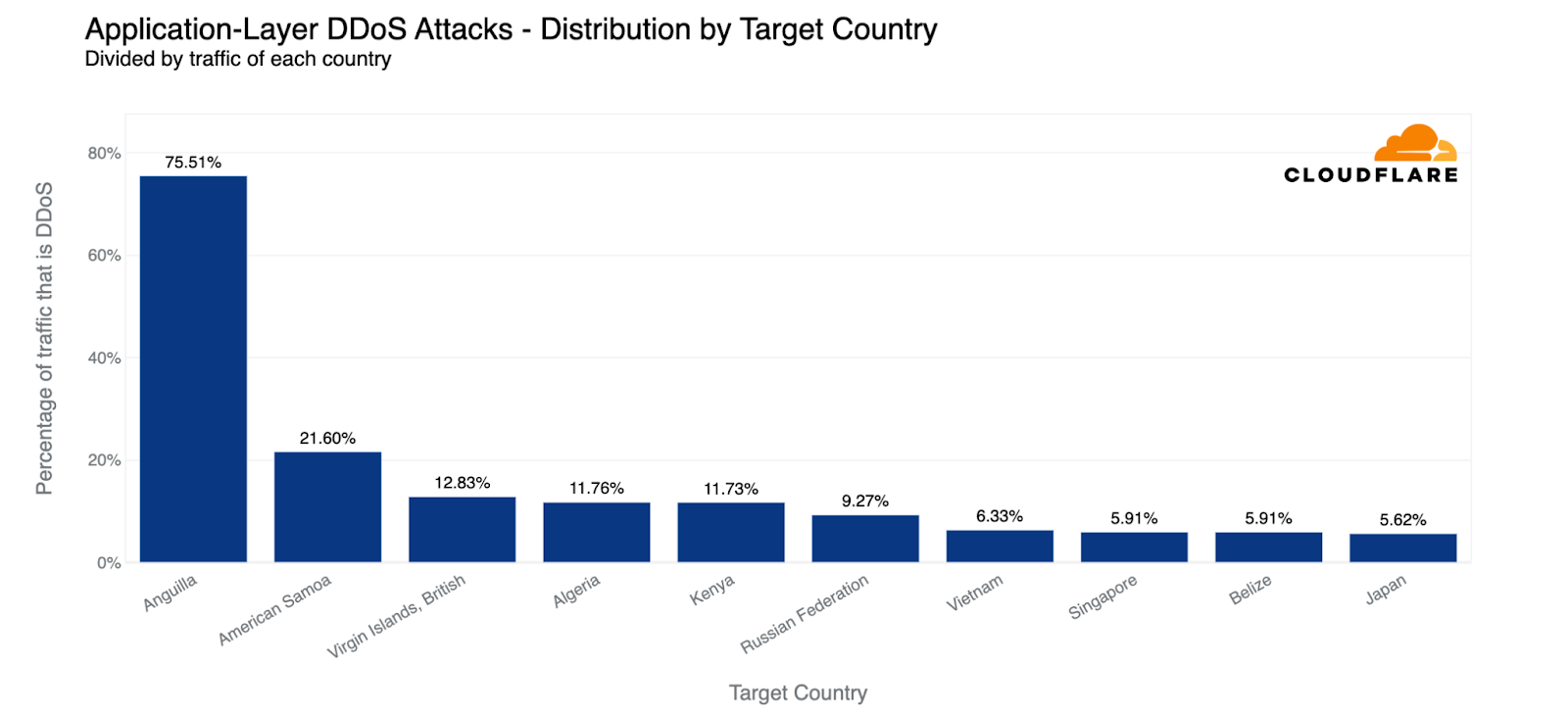

如果我们将每个国家和地区的数据标准化,并将攻击流量除以总流量,就会得到不同的结果。受攻击最多的前三个国家都是岛国。

安圭拉是波多黎各以东的一个小岛,一跃成为受攻击次数最多的国家。安圭拉网站 75% 以上的流量都是 HTTP DDoS 攻击。第二名是美属萨摩亚,这是斐济以东的一组岛屿。第三是英属维尔京群岛。

第四名是阿尔及利亚,然后是肯尼亚、俄罗斯、越南、新加坡、伯利兹和日本。

受到 L3/4 DDoS 攻击最多的国家

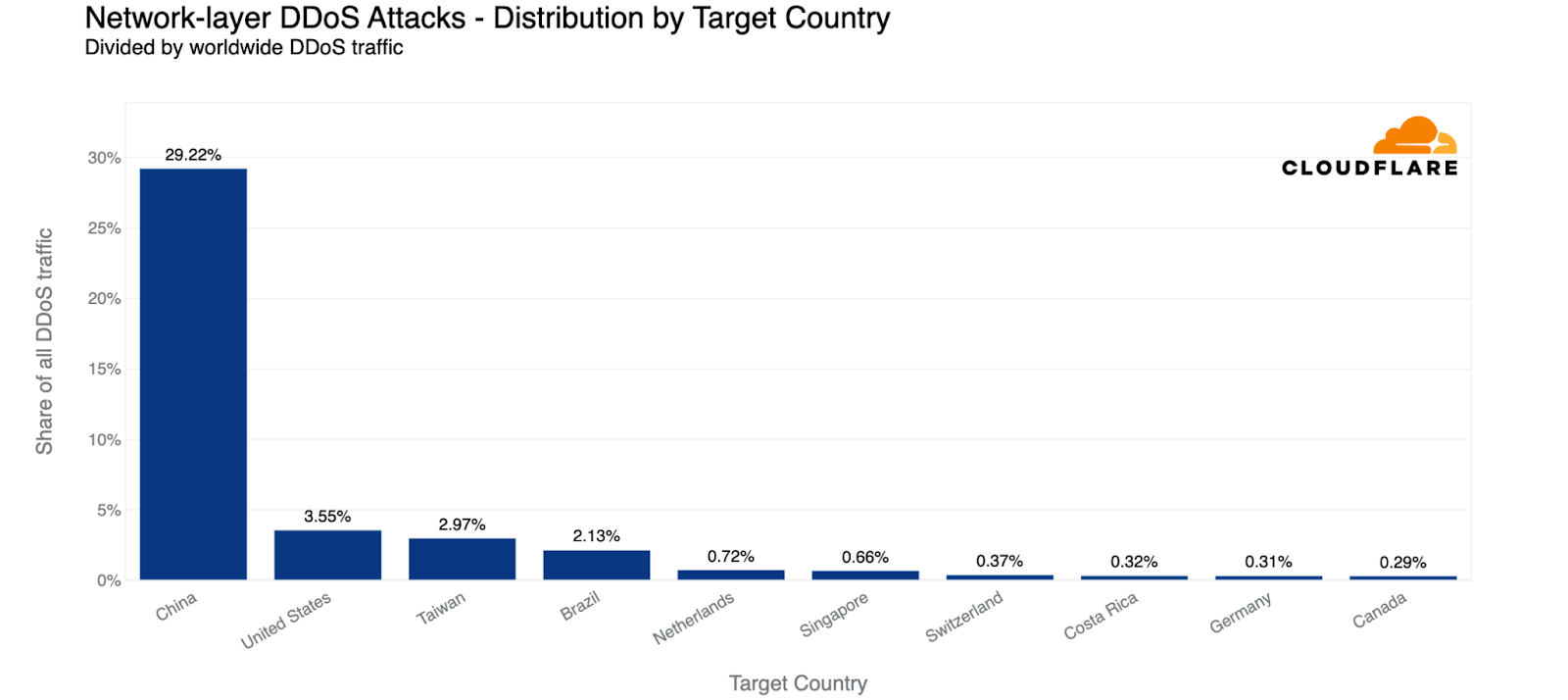

中国互联网网络和服务连续两个季度成为 L3/4 DDoS 攻击的最大目标。这些针对中国的攻击占我们在第三季度看到的所有攻击的 29%。

远远落后的美国位居第二 (3.5%),台湾位居第三 (3%)。

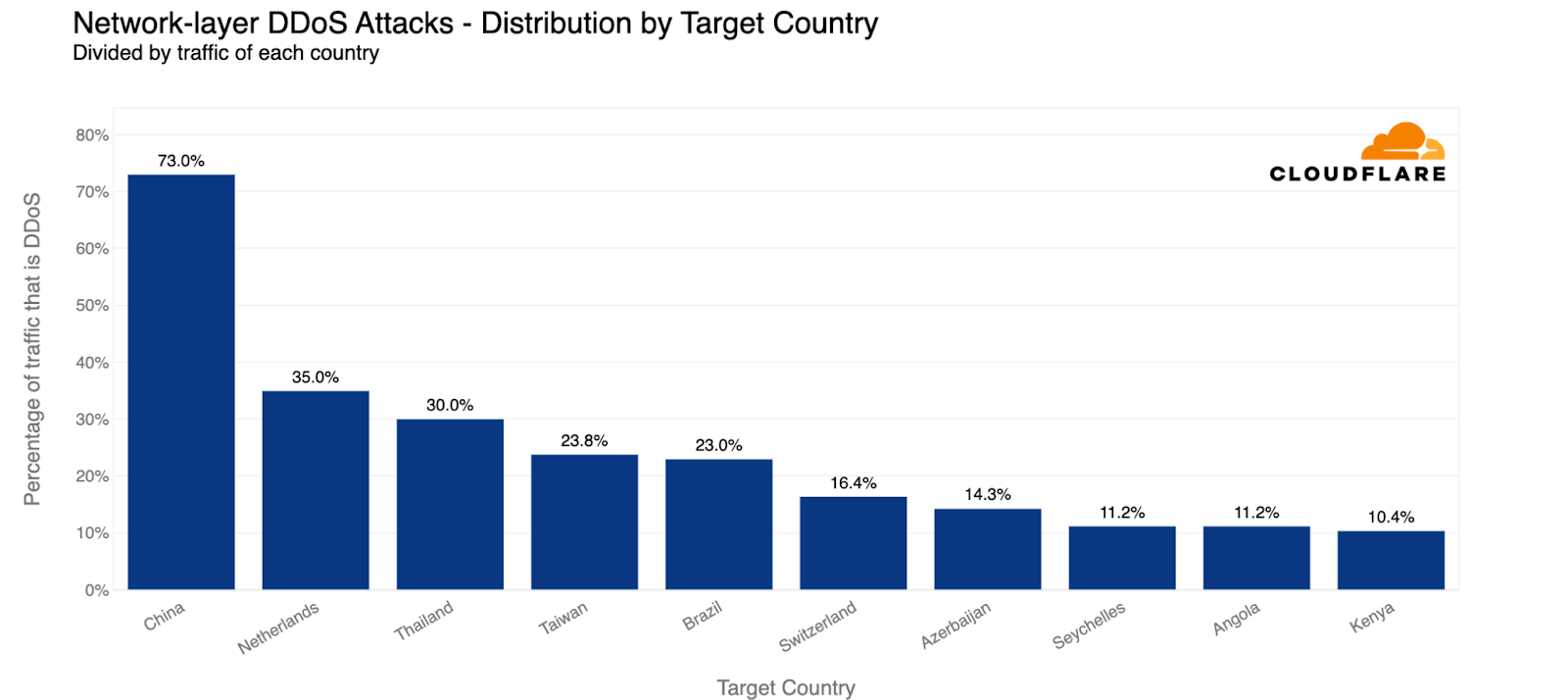

如果将攻击流量与一个国家的所有流量进行正常化比较,中国仍然位居第一,而美国则从前十名中消失。Cloudflare 发现,中国互联网网络的流量中有 73% 是攻击流量。然而,从第二名开始,正常化排名发生了变化,荷兰的攻击流量比例位居第二(占全国总流量的 35%),紧随其后的是泰国、台湾和巴西。

主要攻击手段

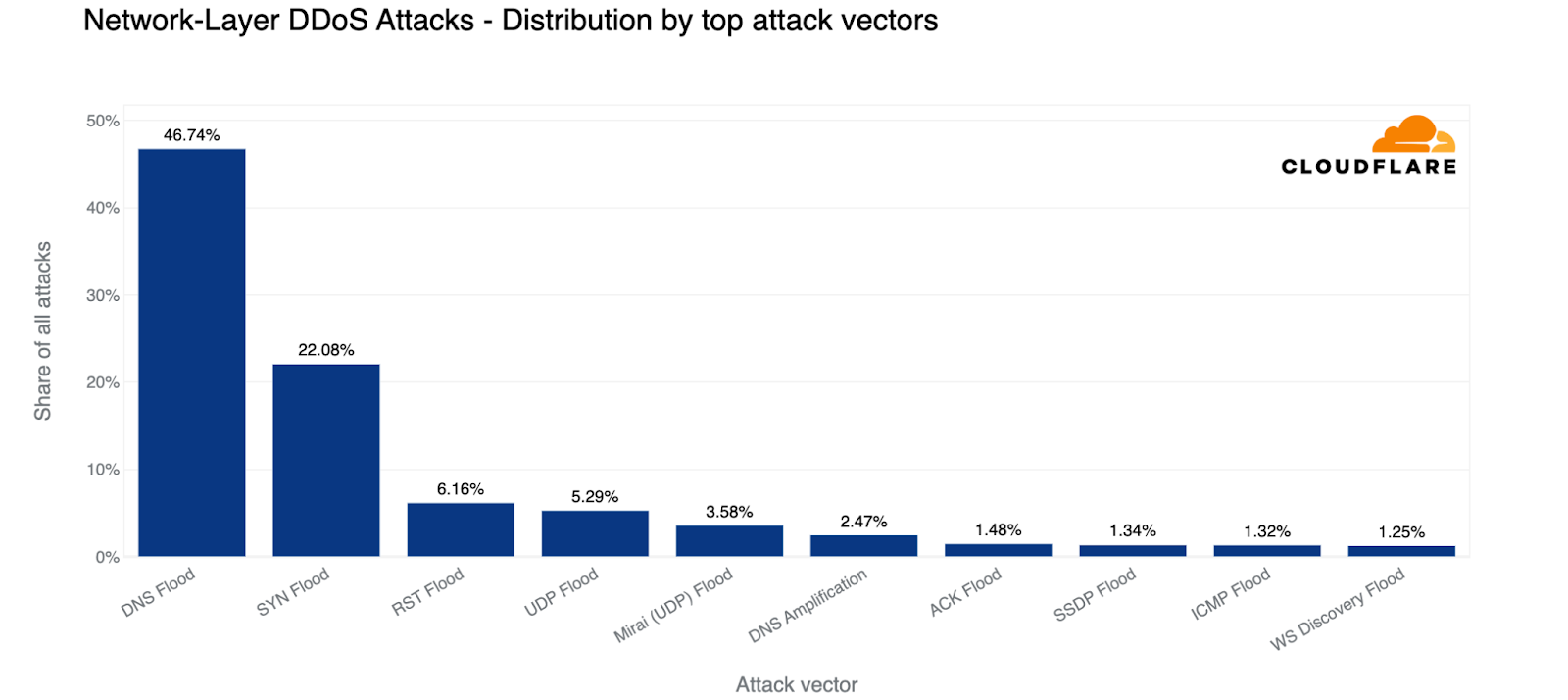

域名系统 (DNS) 是互联网的电话簿。DNS 帮助将人类友好的网站地址 (例如 www.cloudflare.com) 转换为机器友好的 IP 地址 (例如 104.16.124.96)。通过破坏 DNS 服务器,攻击者可影响机器与网站连接的能力,从而导致网站对用户不可用。

连续第二个季度,基于 DNS 的 DDoS 攻击最为常见。在所有攻击中,近 47% 是基于 DNS 的攻击。与上一季度相比,增加了 44%。 SYN 泛洪仍然位居第二,其次是 RST 泛洪、 UDP 泛洪和 Mirai 攻击。

新出现的威胁 - 减少、再利用和再循环

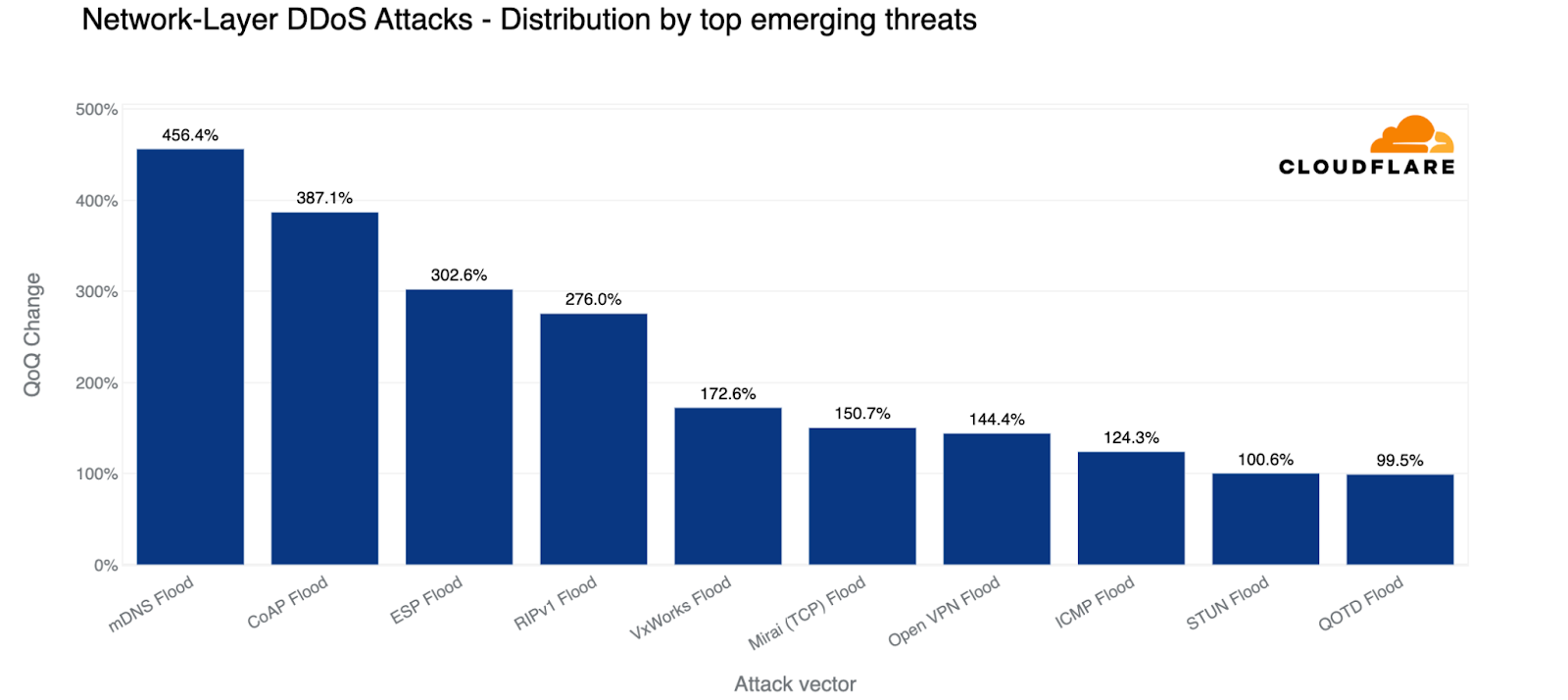

除了最常见的攻击手段,我们还发现鲜为人知的攻击手段也显著增加。由于威胁方试图 "减少、重复使用和回收 " 旧的攻击手段,这些攻击手段往往非常不稳定。这些往往是基于 UDP 的协议,可被用来发起放大和反射 DDoS 攻击。

我们不断发现的一种众所周知的策略是使用放大/反射攻击。在这种攻击方法中,攻击者从服务器上弹回流量,并将响应对准受害者。攻击者可以通过各种方法(如 IP 欺骗)将反弹流量瞄准受害者 。

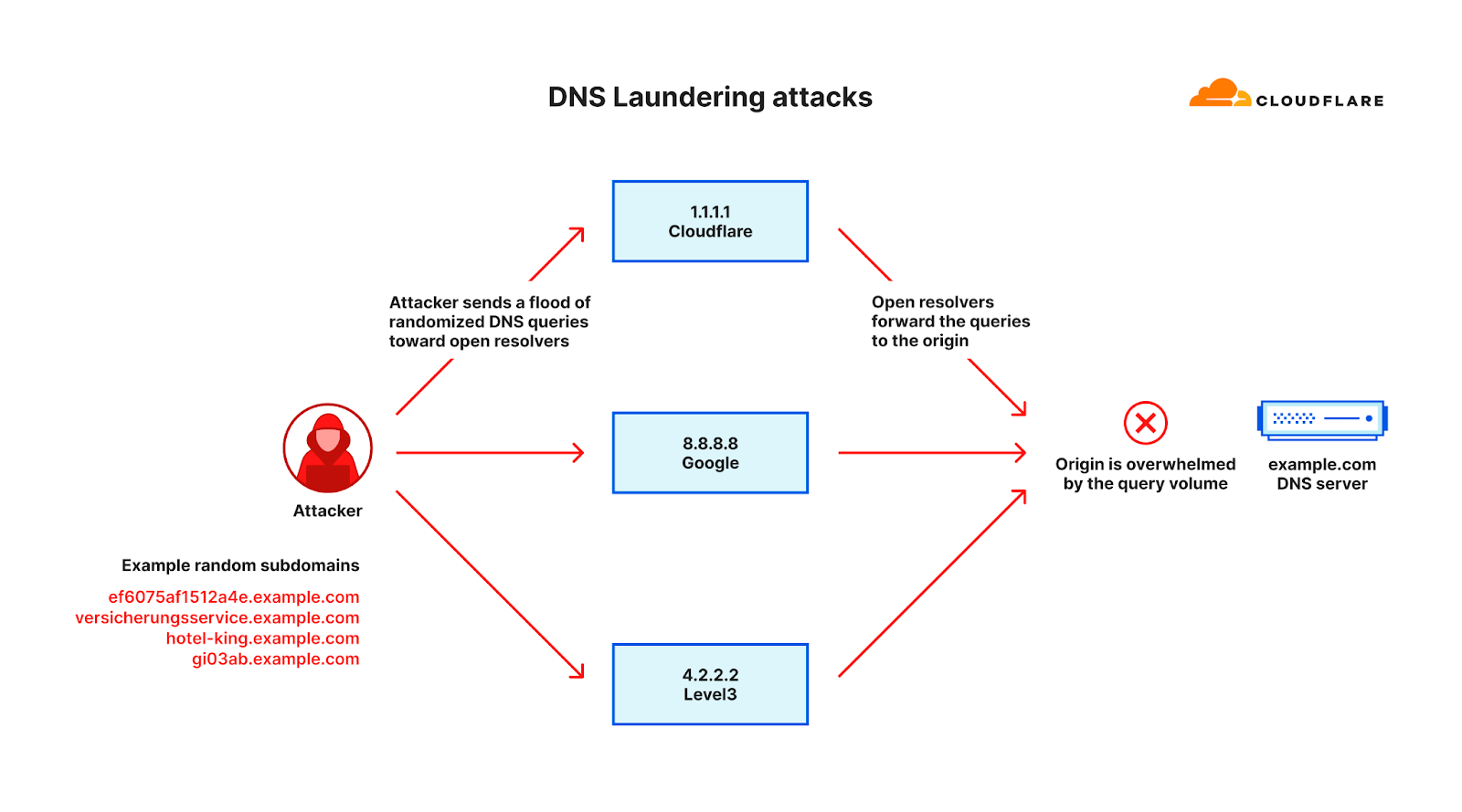

另一种反射形式可以通过一种名为 "DNS 洗网攻击 "的攻击以不同方式实现。在 DNS 清洗攻击中,攻击者会查询由受害者 DNS 服务器管理的域的子域。定义子域的前缀是随机的,在此类攻击中绝不会使用超过一次或两次。由于存在随机化元素,递归 DNS 服务器永远不会有缓存响应,而是需要将查询转发到受害者的权威性 DNS 服务器。这样,权威性 DNS 服务器就会受到大量查询的轰炸,直到无法为合法查询提供服务,甚至完全崩溃。

总体而言,在第三季度,基于多播 DNS (mDNS) 的 DDoS 攻击是增加最多的攻击方式。排在第二位的是利用受限应用协议 (CoAP) 的攻击,第三位是利用封装安全恶意有效负载 (ESP) 的攻击。让我们进一步了解这些攻击手段。

mDNS DDoS 攻击增加了 456%

多播 DNS (mDNS) 是基于 UDP 的协议,在本地网络中用于服务和设备发现。易受攻击的 mDNS 服务器响应源自本地网络外的单播查询,这些查询“伪装”(篡改)成受害者的源地址,造成 DNS 放大攻击。我们注意到在第三季度 mDNS 攻击数量大幅增加;与上一季度相比,其增长了 456%。

CoAP DDoS 攻击增加了 387%

受限应用协议 (CoAP) 设计用于简单的电子设备,能以低功耗、轻量级的方式实现设备间通信。然而,它可能会被滥用于通过 IP 欺骗或放大进行 DDoS 攻击 , 因为恶意行为者会利用它的组播支持或利用配置不佳的 CoAP 设备产生大量不需要的网络流量。这会导致服务中断或目标系统超载,使合法用户无法使用这些系统。

ESP DDoS 攻击增加了 303%

封装安全恶意有效负载 (ESP) 协议是 IPsec 的一部分 ,为网络通信提供保密性、身份验证和完整性。但是,如果恶意行为者利用配置错误或脆弱的系统来反射或放大流向目标的流量,导致服务中断,它就有可能在 DDoS 攻击中被滥用。与其他协议一样,确保使用 ESP 的系统的安全和正确配置对于降低 DDoS 攻击的风险至关重要。

DDoS 勒索攻击

有时,发动 DDoS 攻击的目的是勒索赎金。我们对 Cloudflare 客户的调查现已进入第三个年头,以跟踪勒索 DDoS 攻击事件的发生。

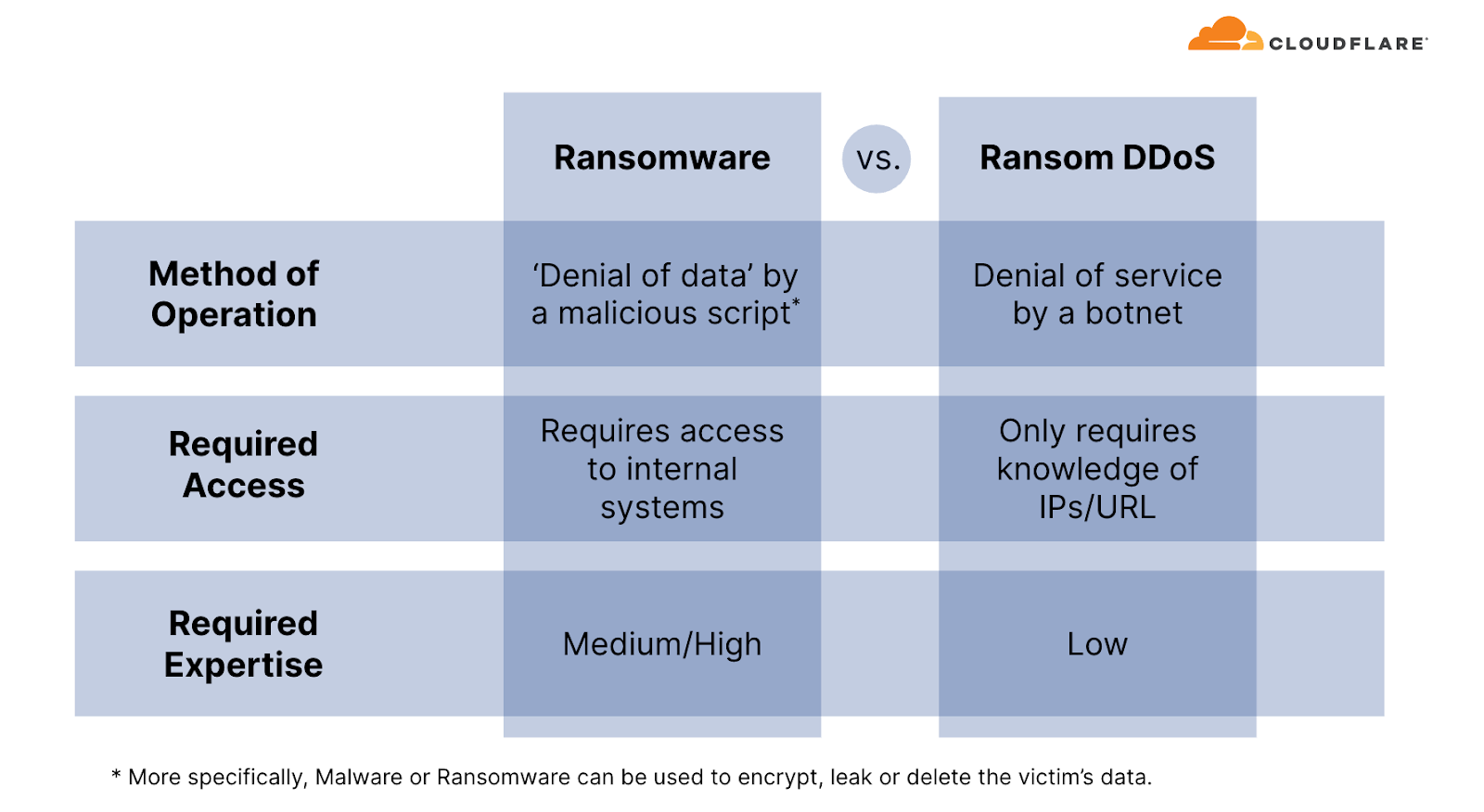

在勒索软件攻击中,通常是受害者被骗下载恶意文件或单击有问题的电子邮件链接,导致其文件被锁定、删除或泄露,直到支付赎金为止。对恶意行为者来说,执行勒索 DDoS 攻击要简单得多。勒索 DDoS 攻击不需要欺骗手段,比如引诱受害者打开可疑的电子邮件或点击欺诈链接,也不需要侵入网络或访问公司资源。

在过去一个季度中,有关赎金 DDoS 攻击的报告持续减少。约有 8% 的受访者报告受到随机 DDoS 攻击的威胁或影响,这是我们全年跟踪发现的持续下降趋势。这是我们全年跟踪发现的持续下降趋势。希望这是因为威胁行为者已经意识到组织不会付钱给他们(这也是我们的建议)。

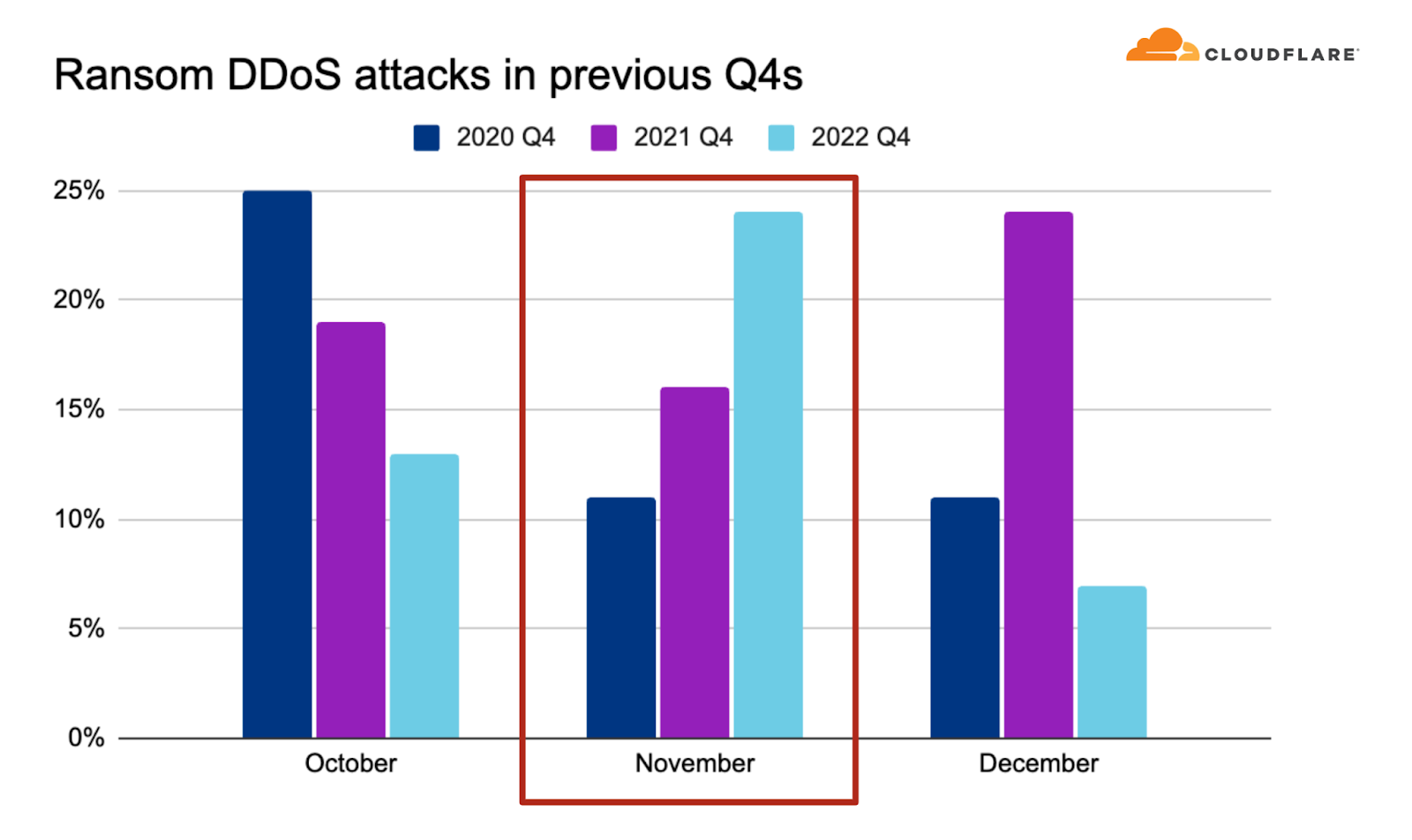

不过,请记住,这也是非常季节性的,我们可以预计 11 月和 12 月的赎金 DDoS 攻击会增加。如果我们看一下过去三年的第四季度数据,就会发现赎金 DDoS 攻击在 11 月份出现了明显的环比增长。 在之前的第四季度,每四名受访者中就有一人报告受到赎金 DDoS 攻击。

在超体积 DDoS 攻击时代提高防御能力

在上一季度,我们看到 DDoS 攻击流量空前激增。这一激增主要是由超体积 HTTP/2 DDoS 攻击活动推动的。

使用我们的 HTTP 反向代理(即我们的 CDN/WAF 服务)的 Cloudflare 客户已受到保护,不会受到此类及其他 HTTP DDoS 攻击。我们强烈建议使用非 HTTP 服务的 Cloudflare 客户和完全不使用 Cloudflare 的组织为其 HTTP 应用程序使用自动、始终在线的 HTTP DDoS 防护服务。

重要的是要记住,安全是一个过程,而不是单一产品或网络交换机的翻转。在自动 DDoS 保护系统之上,我们还提供全面的捆绑功能,如防火墙、机器人检测、API 保护和缓存, 以加强您的防御。我们的多层方法可优化您的安全态势,并将潜在影响降至最低。我们还提供了一份建议清单, 帮助您优化防御 DDoS 攻击的措施,您可以按照我们的向导逐步操作,以确保应用程序的安全并防止 DDoS 攻击。

...

报告方法

了解更多有关我们的方法以及我们如何生成这些洞察力 的信息: https://developers.cloudflare.com/radar/reference/quarterly-ddos-reports