2020年1月 、当社はCloudflare for Teamsをローンチしました。これは、パフォーマンスを犠牲にすることなく、企業とその従業員をグローバルに保護するための新しい方法です。Cloudflare for Teamsは、2つのコア製品―Cloudflare AccessとCloudflare Gatewayを中心に据えています。

2020年3月、Cloudflareは世界最速のDNSリゾルバーを搭載したセキュアなDNSフィルタリングソリューションであるCloudflare Gatewayの最初の機能の提供を開始しました。GatewayのDNSフィルタリング機能は、マルウェア、フィッシング、ランサムウェアなどの脅威に関連する潜在的に有害な宛先へのDNSクエリをブロックすることで、ユーザーの安全性を保ちます。企業はオフィスでルーターの設定を変更し、約5分でチーム全体を安全に保つことができます。

このローンチ後すぐに、企業全体がオフィスを離れ始めました。急場しのぎで自宅オフィスからでリモートワークを開始したユーザーも、この数か月間でリモートワークが永続的なものに変わりました。ユーザーとデータの保護は、単一のオフィスレベルの設定から、数百または数千か所におよぶユーザーとデバイスの管理に移行しています。

インターネット上のセキュリティ脅威も進化しています。過去6か月間でフィッシングキャンペーンとマルウェア攻撃が増加しました。このような種類の攻撃を検出するには、DNSクエリーよりもさらに詳細な調査が必要です。

本日、Cloudflare Gatewayで、これらの新しい課題を解決する 2 つの機能を発表できることをうれしく思います。まず、 Cloudflare GatewayはCloudflare WARP デスクトップクライアントと統合しました 。WARPは、最新の効率的なVPNプロトコルであるWireGuardを中心に構築しました。WireGuardは、従来のVPNプロトコルよりもはるかに効率的で柔軟性があります。

第二に、Cloudflare GatewayはSecure Web Gatewayとなり、L7フィルタリングを実行して、トラフィックを検査し、表面下に隠れている脅威がないかを調べます。当社のDNSフィルタリングや1.1.1.1リゾルバーと同様に、この両機能は、Cloudflare WARPを世界中の数百万人ものユーザーに提供することで学んだすべての機能を備えています。

分散した従業員を守る

当社のお客様の大部分は分散した従業員で、企業のオフィスで働く人と在宅ワークをする人とに別れています。(コロナ禍による)パンデミックのため、これから先もこのような労働環境が続くと思われます。

ユーザーが既知の固定された場所に配置されていないという事実(例外的にリモートワーカーは許可されている)は、今現在でも十分に過労なITスタッフに、次のような課題を課すことになります。

- VPN は、内部アプリケーションへのリモートアクセスを提供する「オール·オア·ナッシング」のアプローチです。これについては、Cloudflare Accessと内部アプリケーション(現在のSaaSアプリケーション)を保護する当社のセキュリティへのゼロトラストアプローチの際にも言及しました。

- VPNは遅くて高価です。ただし、一元化されたセキュリティ境界へのトラフィックのバックホールは、企業のコンテンツとセキュリティポリシーにローミングユーザーを保護させる主要なアプローチとなっています。Cloudflare Gatewayは、当社のお客様のためにこの問題に取り組むべく、作成されました。

今日まで、Cloudflare GatewayはDNSフィルタリングを通じてお客様にセキュリティを提供してきました。これにより、アプリケーションに依存しないレベルのセキュリティとコンテンツ制御が提供されますが、お客様には次のようないくつかの課題が残されています。

- お客様は、DNS クエリーを Gatewayに送信するすべての場所の送信元 IP アドレスを登録する必要があります。これにより、ポリシー適用のために、企業のトラフィックを識別することができます。これはとても面倒な作業で、ましてや、数百のロケーションを持つ大企業ともなると、とても手に負えません。

- DNSポリシーは比較的粗雑で、ドメインごとにオール·オア·ナッシングのアプローチを使用して実施されます。例えば企業側には、クラウドストレージプロバイダーへのアクセスを許可し、その一方で既知の悪意のあるURL からの有害なファイルのダウンロードをブロックするという機能はありません。

- IP アドレスを登録する企業では、多くのユーザー間でパブリック IP アドレスを共有するために、ネットワークアドレス変換 (NAT) トラフィックを頻繁に使用します。これにより、個々のユーザーレベルで DNS アクティビティログの可視性が失われます。そのため、IT セキュリティ管理者には、悪意のあるドメインがブロックされていることがわかりますが、新たにフォレンジックツールを活用して、侵害された可能性のあるデバイスを追跡する必要があります。

今日から、Cloudflare GatewayがセキュアなDNSフィルタリングソリューションを超える機能の提供を開始します。これは、Cloudflare for Teams クライアントとクラウドL7ファイアウォールを組み合わせることで実現しました。お客様は一元化されたセキュリティ境界にある別のハードウェアアプライアンスの代わりに、Cloudflare エッジから直接エンタープライズレベルのセキュリティをユーザーに提供できるようになります。

ユーザーを保護し、企業データの漏えいを防止する

DNSフィルタリングは、インターネット通信のためのすべてのアプリケーションで活用されるため、システム全体やネットワーク全体にわたって基本的な水準のセキュリティを提供するものです。それでも、アプリケーション固有の保護により、悪意のあるトラフィックとして分類するべきかどうか、きめ細やかなポリシー適用と可視化が可能です。

本日、お客様がセキュリティポリシーとコンテンツポリシーを HTTP トラフィックに適用できる、L7 ファイアウォールを追加することで、DNS フィルタリングを通じて提供する保護を拡張できることをうれしく思います。これにより、HTTP セッション内のきめ細かな制御とポリシー適用の可視性を通して、ユーザーを保護するための優れたツールが管理者に提供されます。同じくらい重要なことですが、データが存在する場所をより詳細に制御できるようになりました。ポリシーを構築することにより、お客様は、ファイルの種類、リクエストがファイルのアップロードまたはダウンロードのいずれであったか、または宛先が企業の承認済みクラウドストレージプロバイダーであるかどうかを考慮しつつ、リクエストを許可またはブロックするかどうかを指定することができます。

企業は、Cloudflare for TeamsクライアントでCloudflareに接続することで、ユーザーの居場所を問わずインターネットトラフィックを保護します。このクライアントは、ユーザーに最も近いCloudflareデータセンターへの高速で安全な接続を提供し、グローバルに接続している数百万人のユーザーが接続しているものと同じCloudflare WARPアプリケーションを利用しています。クライアントが内部では同じWARPアプリケーションを使用するため、企業はパフォーマンスを犠牲にすることなく、セキュリティを提供するために、大規模にテストされていることを確認できます。Cloudflare WARPは、Cloudflareエッジへの接続にWireGuardを活用することで、ネットワークパフォーマンスを最適化します。

その結果、企業ユーザーには、一元化されたセキュリティ境界へのネットワークトラフィックのバックホールを必要とせず、場所も問わない、安全でパフォーマンスが保たれた接続が提供されます。Cloudflare for TeamsクライアントでCloudflare Gatewayに接続することで、企業ユーザーは、すべての送信インターネットトラフィックに適用されるフィルタリングポリシーによって保護され、インターネットをナビゲートしながらユーザーを保護し、企業データの損失を防止します。

Cloudflare Gateway では、次のようなさまざまな基準に基づいて HTTP トラフィックフィルタリングがサポートされるようになりました。

| 基準 | 例 |

|---|---|

| URL, path, and/or query string | https://www.myurl.com/path?query |

| HTTP method | GET, POST, etc. |

| HTTP response code | 500 |

| File type and file name | myfilename.zip |

| MIME type | application/zip |

| URL security or content category | Malware, phishing, adult themes |

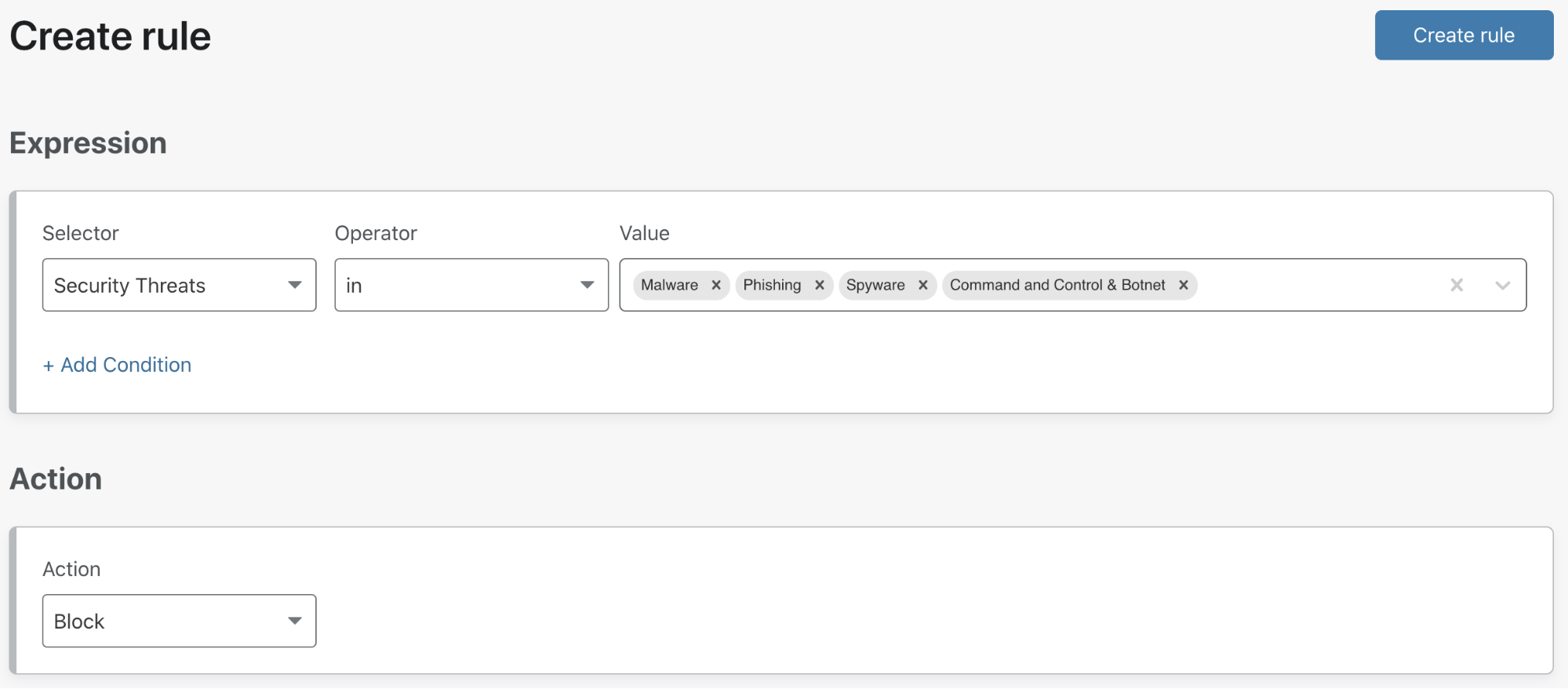

DNS フィルタリングポリシーを補完するために、IT管理者は L7 ファイアウォールルールを作成してHTTPトラフィックに詳細なポリシーを適用できるようになりました。

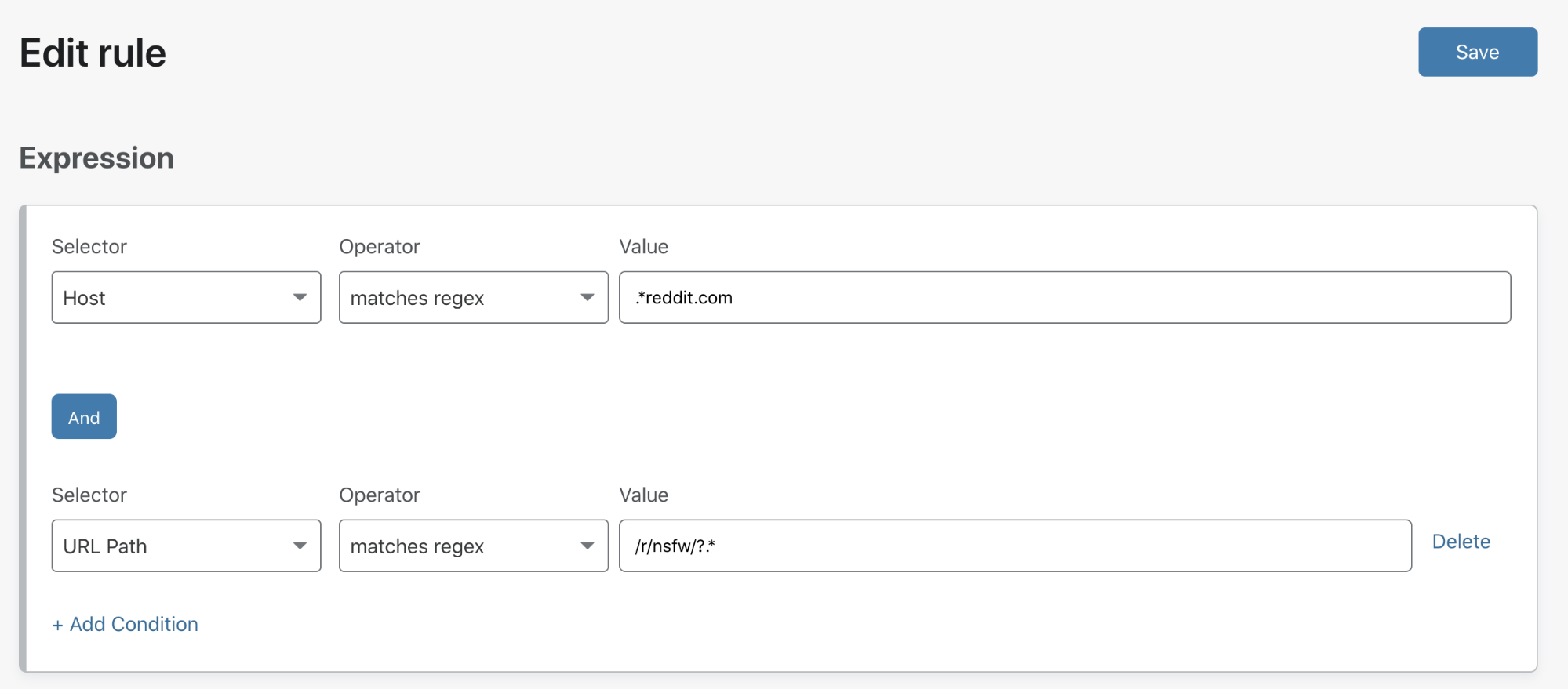

たとえば、管理者は、ユーザーがRedditの有用な部分に移動できるようにしたいが、望ましくないサブレディットはブロックできます。

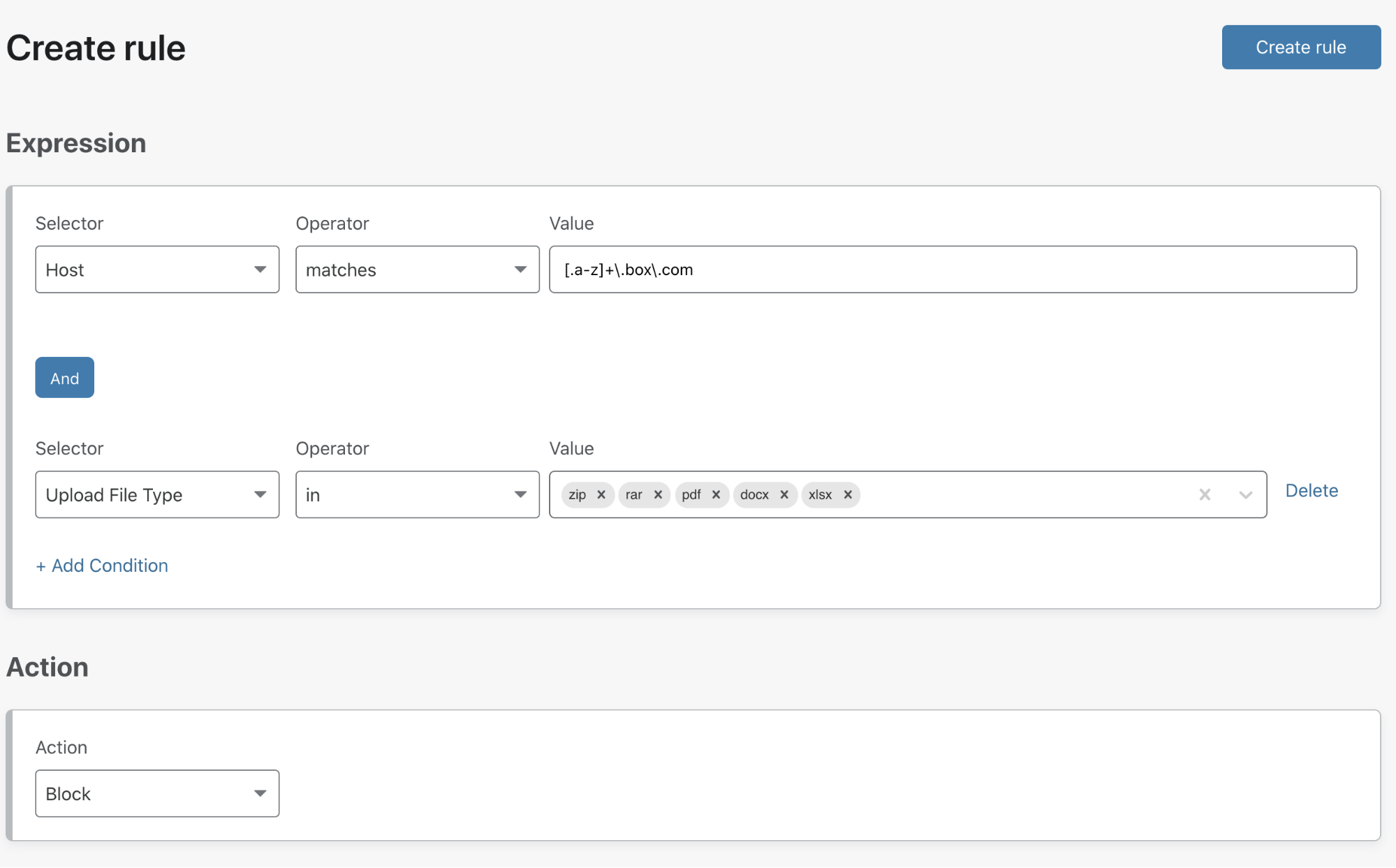

または、データ損失を防ぐために、管理者はユーザーが一般的なクラウドストレージプロバイダーからコンテンツを受信できるが、企業のデバイスから選択したファイルタイプをアップロードできないようにするルールを作成できます。

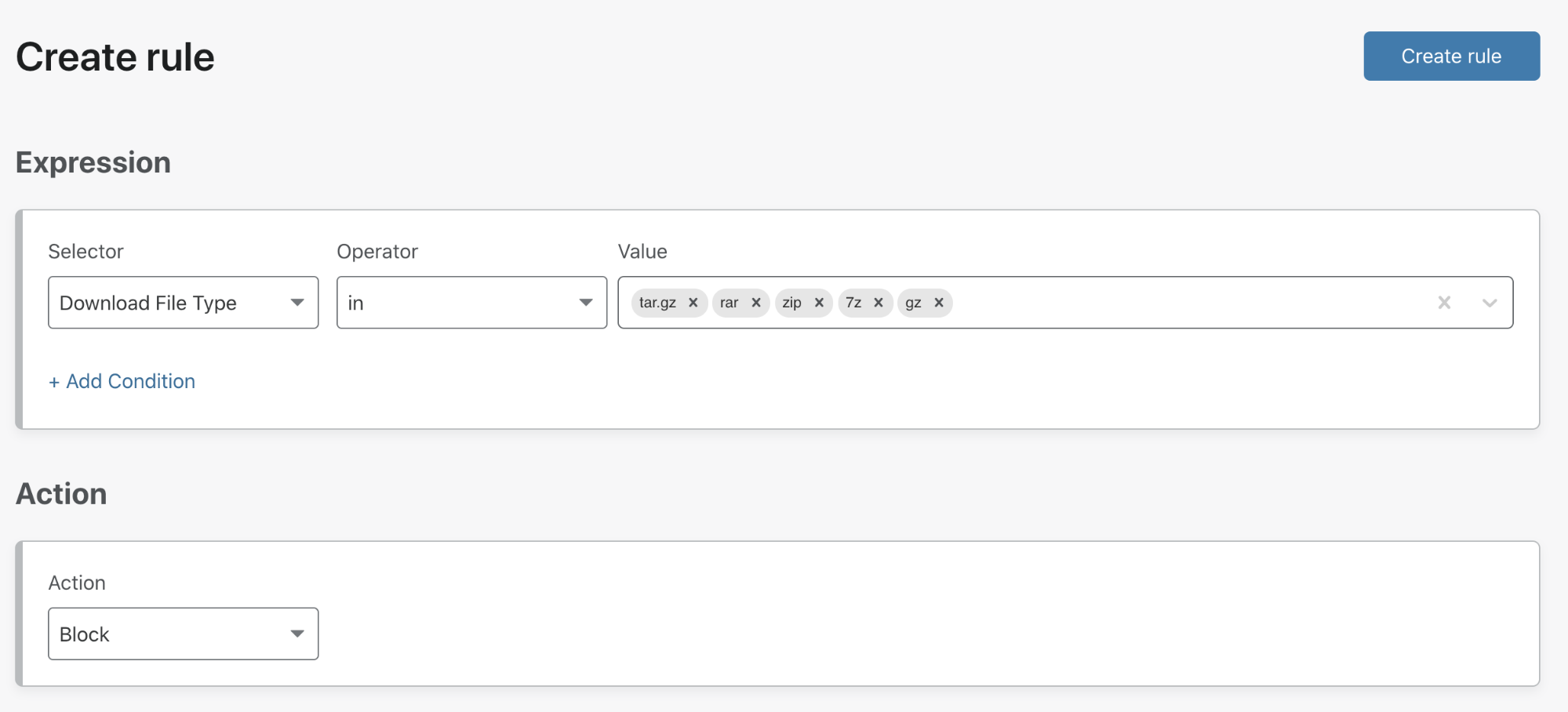

別の管理者は、Zipファイルのダウンロードによって悪意のあるファイルが秘密裏に持ち込まれるのを防止するため、圧縮ファイルの種類のダウンロードをブロックするようにルールを設定することもできます。

DNS フィルタリングカテゴリを使用して内部ユーザーを保護した場合、管理者は完全な URL の分類に基づいてセキュリティ脅威をブロックすることができます。マルウェアペイロードはクラウドストレージから頻繁に配布されます。DNS フィルタリングでは、管理者は特定のストレージプロバイダーのドメイン全体へのアクセスを許可するか拒否するかを選択する必要があります。URLフィルタリングにより、管理者はマルウェアのペイロードが存在する正確なURLのリクエストをフィルタリングできるため、お客様は選択したストレージプロバイダーの実用性を引き続き活用できます。

そして、これらはすべてCloudflare for Teamsクライアントで利用可能なため、ローミングクライアントを持つオフィスを離れた従業員は、最も近いCloudflareデータセンターへの安全な接続を介して、どこにいてもこの保護を受けることができます。

HTTPトラフィックを検査してインターネットを閲覧するときにチームを保護できるようになったことは喜ばしいことですが、HTTP以外のトラフィックについてはどうですか?今年後半には、Gloudflare Gatewayを拡張し、クラウドL4ファイアウォールでIP、ポート、プロトコルフィルタリングのサポートを追加する予定です。これにより、管理者は、アウトバウンド SSH を許可するルールや、HTTP検査のために非標準ポートに到着した HTTPトラフィックを L7 ファイアウォールに送信するかどうかを決定するルールなど、すべてのインターネット経由トラフィックにルールを適用できます。

Cloudflare Gatewayを起動すると、管理者は企業内の全ユーザーに対してDNSとHTTPトラフィックをフィルタリングするポリシーを作成できます。これにより、セキュリティの優れたベースラインが作成されます。ただし、実際には例外があります。コンテンツやセキュリティポリシーの適用に対するワンサイズアプローチは、すべてのユーザーの特定のニーズに合致することはほとんどありません。

この問題に対処するために、当社では、Cloudflare Accessをお客様の既存IDプロバイダーと統合することにより、ユーザーとグループのIDに基づくルールのサポートに取り組んでいます。これにより、管理者は、きめ細やかなルールを作成して、ユーザーの環境を上手く使うことができます。

- たとえば、すべてのユーザーに対して、ソーシャルメディアへのアクセスを拒否します。ただし、マーケティング担当のJohn Doeが職務を果たすために必要な場合は、こうしたサイトへのアクセスを許可します。

- Jane Doeは、Cloudflare Gateway、または特定のデバイスポスチャを介して特定のSaaS アプリケーションに接続することだけが許可されます。

IDに基づくポリシーの適用とログの可視性の必要性は、ユーザーが固定された既知の職場にいないという現実から生じたものです。Cloudflare for Teamsクライアントを使って、ユーザーがどこにいても、IDを統合し、ユーザーを保護することで、そのニーズを満たしています。

次は何を?

大抵の人は情報技術やセキュリティの細部に対処するために、ビジネスをはじめるわけではありません。世に出したいと願う、ビジョンや製品、サービスがあり、当社はこうした人たちが本来取り組もうとしていたことに十分力を注げるよう支援したいと考えています。大規模でハイレベルな企業にはつきものの、高度なセキュリティツールの実装に伴う難しい部分を取り除く支援をし、チーム規模に関係なく、どのようなチームでもセキュリティツールを利用できるようにしたいと考えています。

Cloudflare for TeamsクライアントとL7ファイアウォールの両方のローンチにより、ウイルス対策スキャン、CASB、リモートブラウザ隔離などの統合機能を備えた高度なSecure Web Gatewayの基盤がすべてCloudflareエッジで実行されます。当社のチームが構築した未来の姿を少しでもご紹介できることを嬉しく思います。Cloudflareは始まったばかりです。

今すぐ始める

これらの新機能はすべて、今すぐご利用いただけます。L7 ファイアウォールは、Gateway スタンドアロン、Teams Standard、Teams Enterprise プランで利用できます。Gateway アカウントにサインアップし、オンボーディングの指示に従って開始できます。