2021年上半期には、世界中の重要なインフラストラクチャの複数の側面(米国最大の石油パイプラインシステム運営会社の1つを含む)を妨害する大規模なランサムウェアとランサムDDoS攻撃キャンペーンや、学校、公共機関、旅行団体、信用金庫などを対象としたIT管理ソフトの脆弱性などの問題が発生しました。

この年の後半には、最も強力なボットネットの1つ(Meris)が展開され、Cloudflareネットワーク上で記録的なHTTP DDoS攻撃とネットワーク層攻撃が観測されました。これは、12月に発見されたLog4j2の脆弱性(CVE-2021-44228)に加えて、攻撃者がリモートサーバー上でコードを実行できるようにするもので、インターネット上でHeartbleedとShellshock以来最も深刻な脆弱性の1つであると言えるでしょう。

上記のような著名な攻撃は、ハイテク企業や政府組織、ワイナリーや食肉加工工場に至るまで、すべての人に影響を与えたサイバーセキュリティの強化傾向を示すほんの一例に過ぎません。

2021年と2021年第4四半期に特化したDDoS攻撃の傾向と要点を紹介します。

ランサムDDoS攻撃

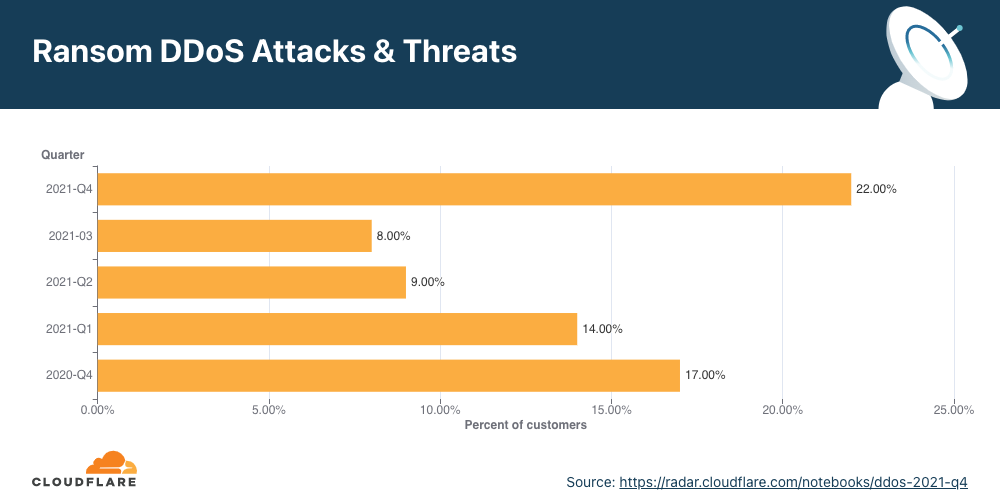

- 第4四半期、ランサムDDoS攻撃が前年比29%増、前四半期比175%増となりました。

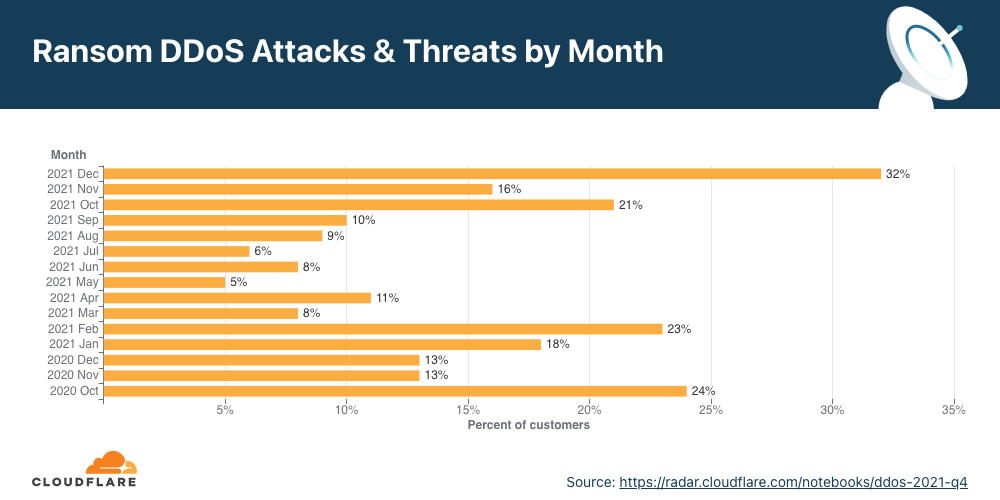

- 12月だけで、調査回答者の3人に1人が、ランサムDDoS攻撃の標的にされた、または攻撃者から脅迫されたと報告しています。

アプリケーション層DDoS攻撃

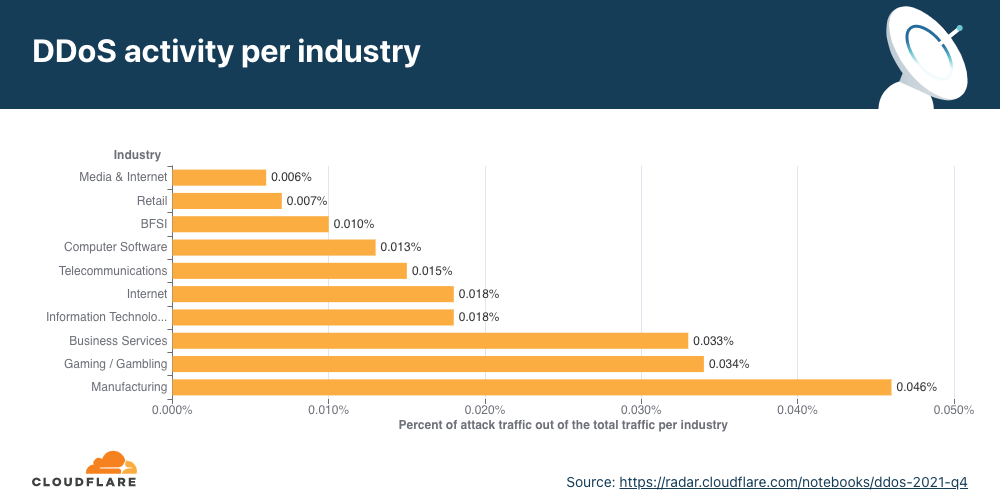

- 2021年第4四半期に最も攻撃を受けたのは製造業で、前四半期比641%増という驚異的な伸びを記録しています。アプリケーション層へのDDoS攻撃では、ビジネスサービス業界とゲーミング/ギャンブル業界が2番目および3番目に標的とされた業界となりました。

- この年に入ってから4回連続で、中国のネットワークから発信された攻撃のトラフィックの割合が最も高くなり、トップとなりました。

- 2021年半ばに出現したMerisボットネットと呼ばれる新しいボットネットは、世界中の組織に攻撃を仕掛け続け、Cloudflareが自動的に軽減した1720万リクエスト/秒(RPS)の攻撃を含む、過去最大のHTTP攻撃を仕掛けました。

ネットワーク層DDoS攻撃

- 2021年第4四半期は、2021年において攻撃者にとって最も活動が活発な四半期となりました。2021年12月だけで、2021年第1四半期と第2四半期を個別に観測した場合のすべての攻撃よりも多くなっています。

- 大半は攻撃規模の小さいものでしたが、2021年後半にはテラビット級の攻撃が新たな基準となりました。Cloudflareは、1Tbpsを超える数十の攻撃を自動的に軽減し、最大のものは2Tbps弱と、これまでで最大のピークを記録しました。

- 2021年第1四半期、特に11月には、世界中のVoIPプロバイダーに対する執拗なランサムDDoSキャンペーンが記録されました。

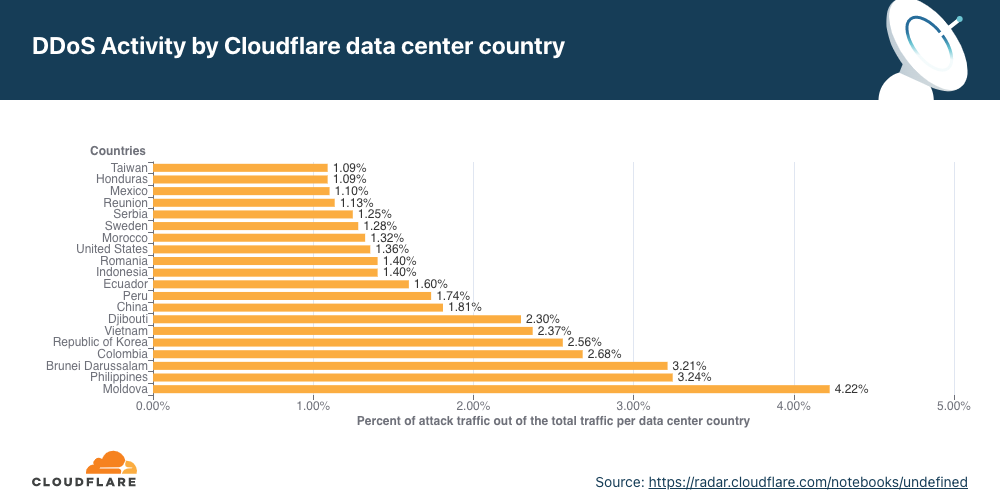

- モルドバを発生源とする攻撃は、2021年第4四半期に前四半期比4倍に増加し、ネットワーク層のDDoS活動の割合が最も高い国となっています。

- SYNフラッドとUDPフラッドが最も頻繁に発生する攻撃ベクトルであり、SNMP攻撃などの新たな脅威は前四半期比約5,800%増加しました。

本レポートは、CloudflareのDDoS Protectionシステムによって自動的に検知・軽減されたDDoS攻撃に基づいています。この仕組みの詳細については、詳しく書かれたこちらのブログ記事をご覧ください。

私たちのネットワークで観測されたDDoS攻撃の測定方法についての特記事項

攻撃の傾向を分析するために、当社のグローバルネットワークで観測された全トラフィック(攻撃+クリーン)のうち、攻撃のトラフィックが占める割合を「DDoS活動率」として算出しています。攻撃回数を観測された総トラフィックに対する割合で測定することで、データポイントを正規化し、例えば総トラフィックが多く、攻撃回数も多いと思われるCloudflareデータセンターに対する絶対的な数値の偏りを回避することができます。

本レポートのインタラクティブ版はCloudflare Radarでご覧いただけます。

ランサム攻撃

当社のシステムはトラフィックを常時分析し、DDoS攻撃を検知すると自動的に被害軽減措置を適用するシステムです。DDoSの被害に遭われたお客様には、攻撃の性質や軽減措置の効果をよりよく理解するために、自動化されたアンケートをお願いしています。

Cloudflareは2年以上前から、攻撃を受けたお客様を対象にアンケートを実施しています。アンケート項目の1つに、DDoS攻撃を中止する代わりに支払いを要求する身代金請求書を受け取ったかどうかというものがあります。2021年第4四半期は、身代金要求の脅威を示す調査回答が過去最高を記録し、ランサム攻撃は前年同期比29%増、前四半期比175%増となりました。具体的には、回答者の4.5人に1人(22%)が、攻撃者から支払いを要求する身代金請求書を受け取ったと回答しています。

月別に見ると、2021年12月がトップで、回答者の32%が身代金要求の手紙を受け取ったと回答しており、これは調査対象者のほぼ3人に1人の割合に相当することがわかります。

アプリケーション層DDoS攻撃

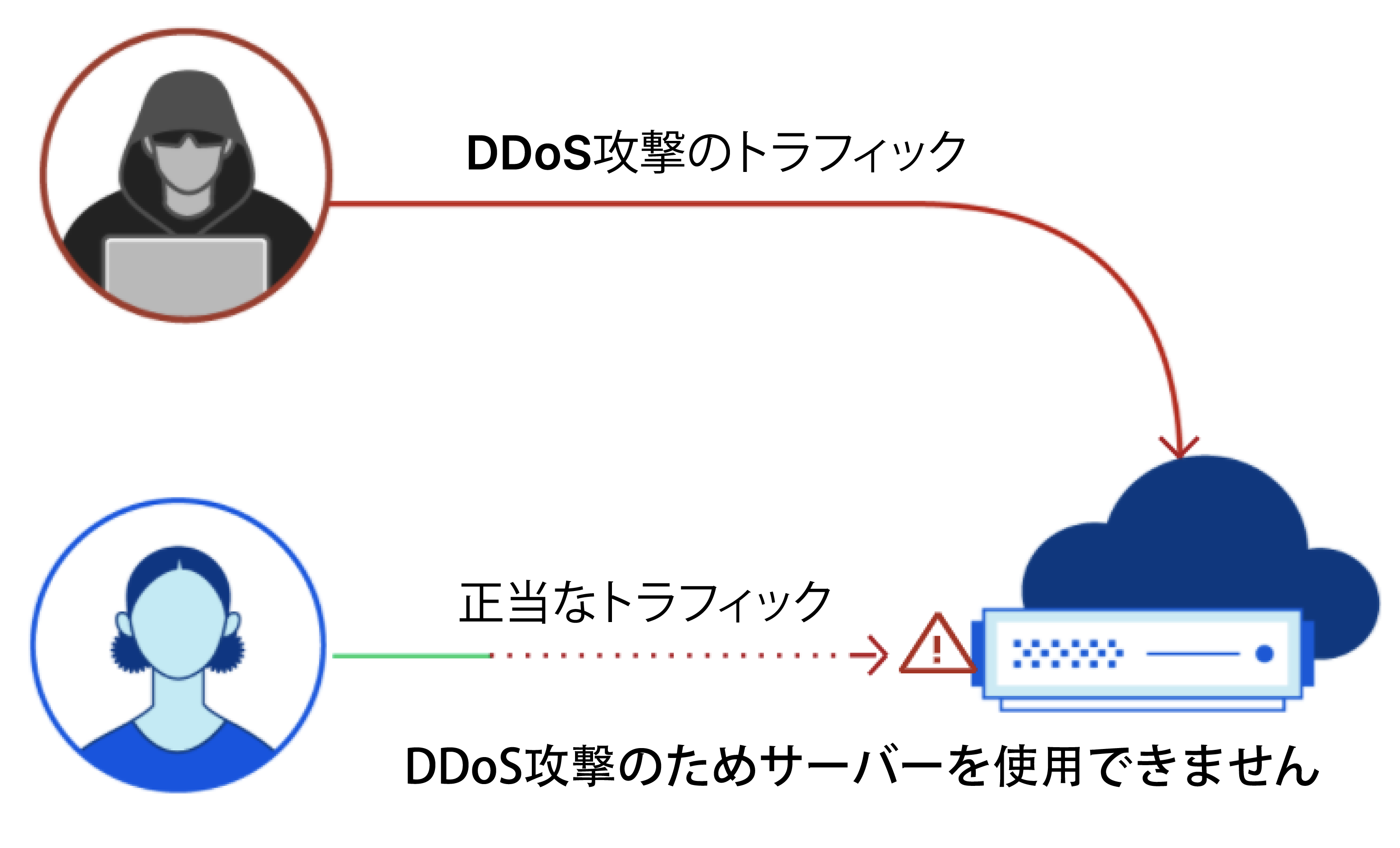

アプリケーション層DDoS攻撃、中でもHTTP DDoS攻撃は通常、正当なユーザーリクエストを処理できないようにしてWebサーバーを停止させることを目的とします。処理能力を超えるリクエストが殺到すると、サーバーは正当なリクエストをドロップするか、場合によってはクラッシュし、その結果、正当なユーザーに対するパフォーマンスの低下や障害が起こります。

アプリケーション層DDoS攻撃<業界別>

第4四半期には、製造業へのDDoS攻撃が前四半期比で641%増加し、ビジネスサービス業へのDDoS攻撃は97%増加しました。

アプリケーション層への攻撃を業種別に分類すると、2021年第4四半期は、製造業、ビジネスサービス業、ゲーミング/ギャンブル業が最も標的とされた業種となりました。

アプリケーション層DDoS攻撃<攻撃元の国別>

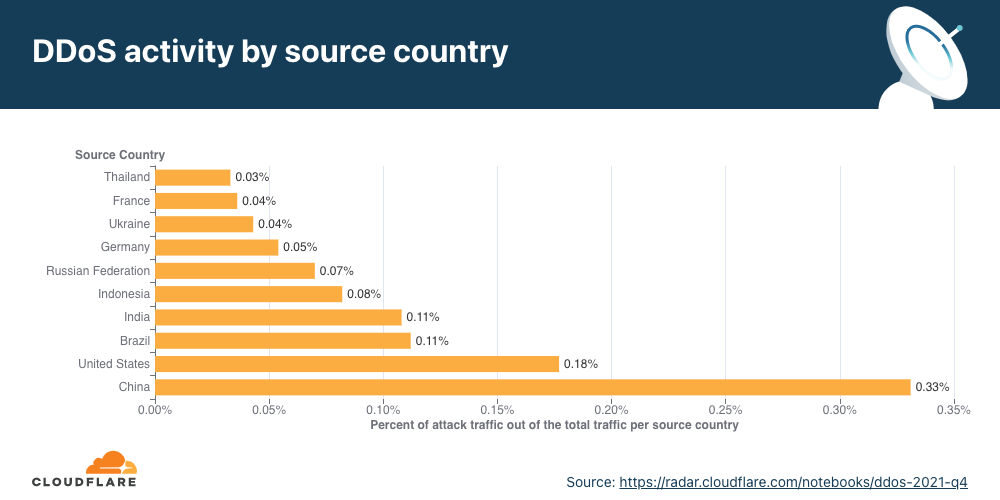

HTTP攻撃の発信元を理解するために、攻撃HTTPリクエストを生成したクライアントに属する送信元IPアドレスのジオロケーションを調べます。ネットワーク層の攻撃とは異なり、HTTP攻撃では送信元IPアドレスを詐称することはできません。ある国でのDDoS活動の割合が高い場合、通常、その国の国境内で活動するボットネットが存在することを示しています。

中国は、4四半期連続で、国内から発信されたDDoS攻撃の割合が最も高い国となっています。中国のIPアドレスから発信されたHTTPリクエストの1000件に3件以上が、HTTP DDoS攻撃の一部でした。2位は引き続き米国、3位はブラジル、4位はインドとなりました。

アプリケーション層DDoS攻撃<標的国別>

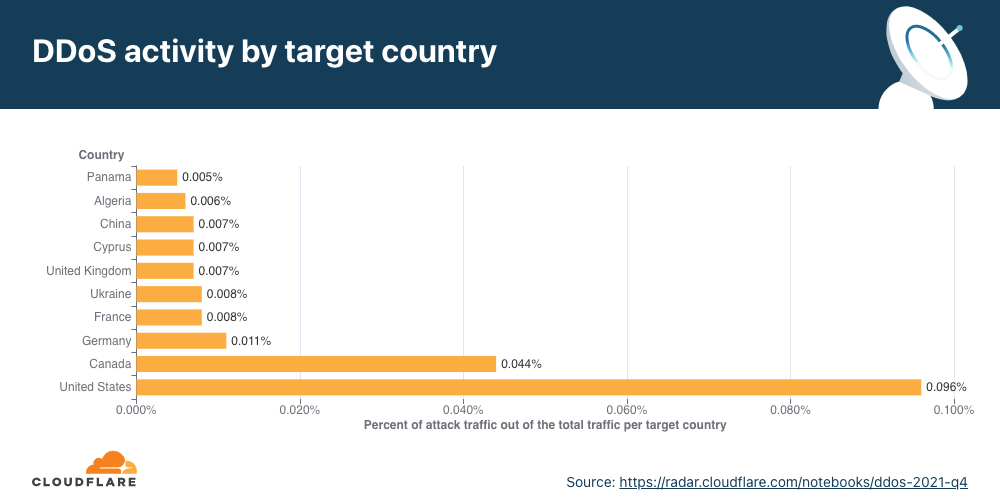

どの国が最もHTTP DDoS攻撃の標的になっているかを特定するため、お客様の請求先国別にDDoS攻撃を分類し、全DDoS攻撃に対する割合で表現しています。

この年、最も多くのHTTP DDoS攻撃の標的となったのは3年連続で米国の組織で、次いでカナダ、ドイツとなりました。

ネットワーク層DDoS攻撃

アプリケーション層攻撃は、エンドユーザーがアクセスしようとしているサービスを実行するアプリケーション(OSI参照モデルの第7層)を狙うのに対し、ネットワーク層攻撃はネットワークインフラ(インラインルーターやサーバーなど)とインターネットリンクそのものを圧倒しようとします。

Cloudflare、約2Tbpsの攻撃を阻止

11月、当社のシステムは約2TbpsのDDoS攻撃を自動的に検知し、軽減措置を適用しました。この攻撃は、DNSアンプリフィケーション攻撃とUDPフラッドを組み合わせたマルチベクター攻撃でした。攻撃全体の時間は、わずか1分でした。IoTデバイスやパッチが適用されていないGitLabインスタンス上でオリジナルのMiraiコードの亜種を実行する約15000のボットから攻撃が行われました。

ネットワーク層DDoS攻撃<月別>

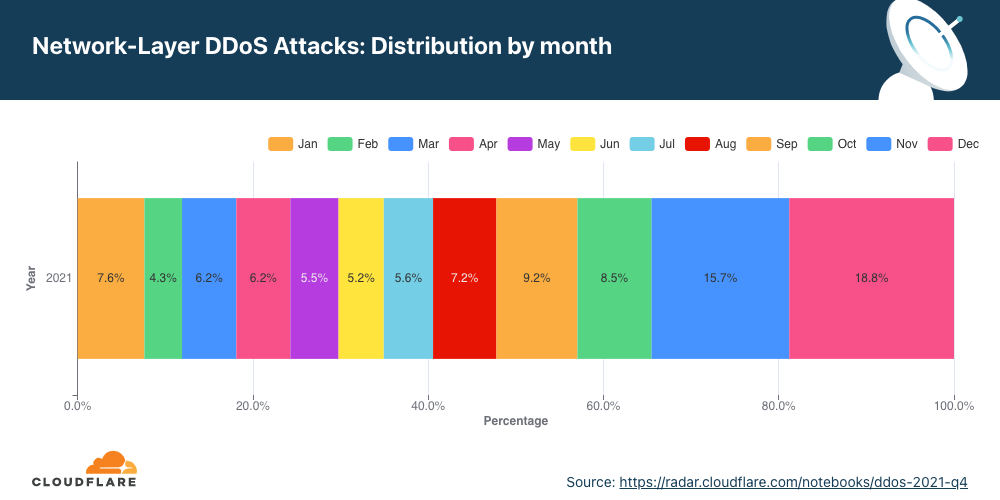

2021年において、12月は攻撃者の活動が最も活発な月となりました。

第4四半期は、2021年において攻撃者にとって最も活動が活発な四半期となりました。ネットワーク層DDoS攻撃全体の43%以上が2021年第4四半期に発生しました。10月は比較的穏やかな月でしたが、中国の光棍節、アメリカの感謝祭、ブラックフライデー、サイバーマンデーがあった11月は、ネットワーク層のDDoS攻撃数がほぼ倍増しました。12月21日、年末を迎えるにあたり、観測された攻撃の件数は増加しました。実際、12月だけで、2021年第2四半期に発生した全攻撃数を上回っており、2021年第1四半期の全攻撃数にほぼ匹敵する数になっています。

ネットワーク層DDoS攻撃<攻撃レート別>

ほとんどの攻撃は比較的「小」規模ですが、テラビット級の攻撃も標準的になってきています。

L3/4 DDoS攻撃の規模の測定には、さまざまな方法があります。1つは送信するトラフィックの量で、ビットレート(具体的にはテラビット/秒またはギガビット/秒)を使用して測定します。もう1つは送信するパケットの数で、パケットレート(具体的には、何百万パケット/秒)を使用して測定します。

ビットレートの高い攻撃は、インターネットリンクの閉塞を発生させることによってサービス妨害を起こそうとし、パケットレートの高い攻撃はサーバーやルーター、その他のインラインハードウェア機器を過負荷状態に陥れようとします。これらの機器は各パケットの処理に特定量のメモリと計算能力を割きます。多数のパケットが送り付けられると機器の処理リソースが枯渇してしまう可能性があります。その場合はパケットが「ドロップ」されます。つまり、機器がそれらを処理できない状態となるのです。ユーザーに対しては、サービスの中断や拒否になります。

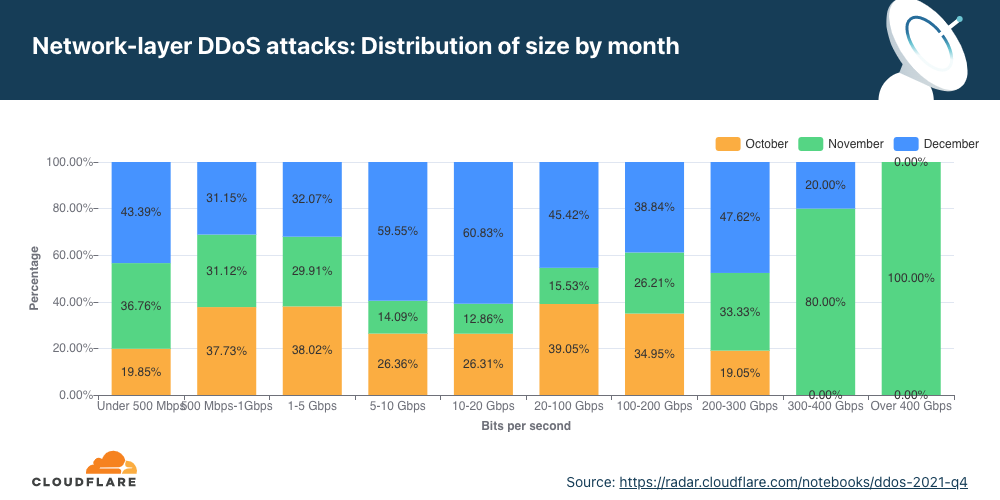

攻撃の規模(ビットレート)と月別の分布は以下のとおりです。上のグラフに見られるように、攻撃の大部分は12月に行われました。しかし、下のグラフを見ると、300Gbpsを超えるような大規模な攻撃は、11月に発生していることがわかります。また、5~20Gbpsの攻撃は12月に多く発生しています。

パケットレート別分布

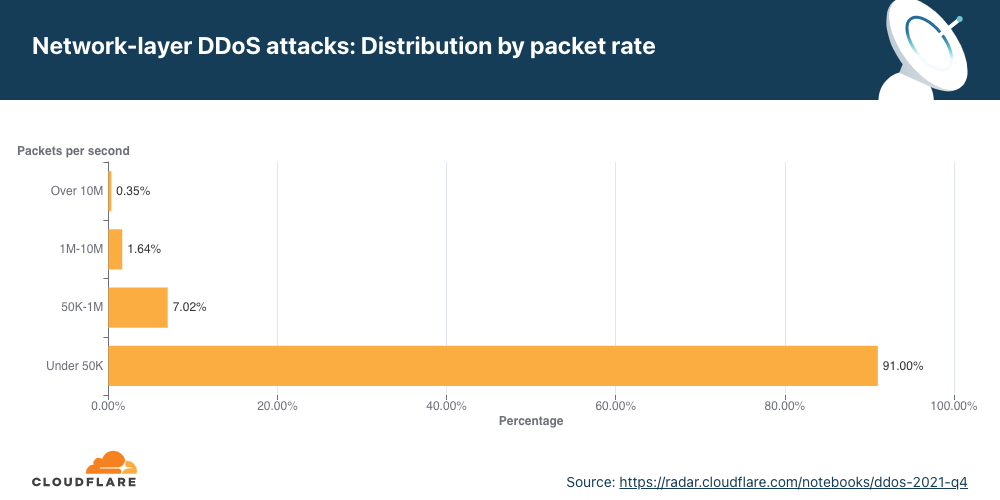

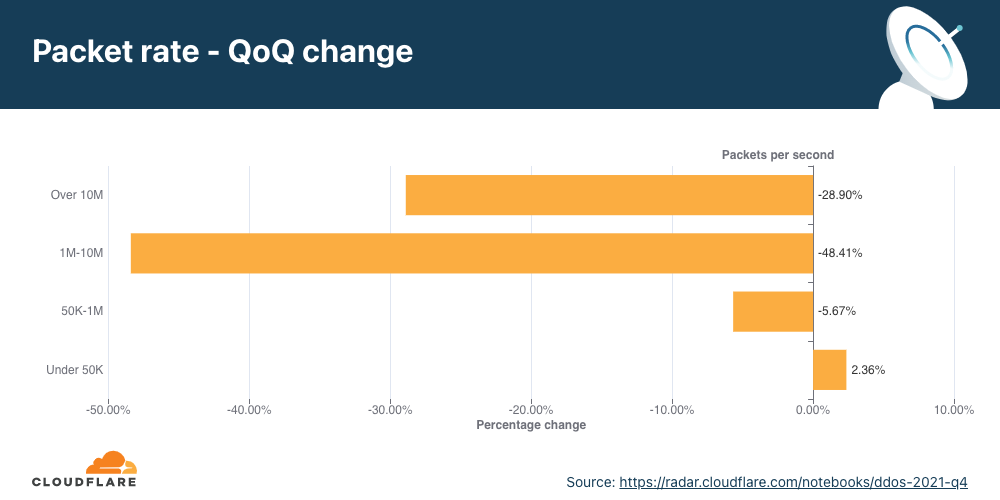

Cloudflareが観測した興味深い相関関係は、攻撃の数が増加すると、そのサイズと期間が減少することです。2021年の最初の3分の2では、攻撃の数は比較的少なく、それに応じてその比率も上昇し、例えば21年第3四半期には、1秒あたり100万〜1000万パケット(mpps)の範囲の攻撃が196%増加しました。21年第4四半期には、攻撃回数が増加したことで、Cloudflareは攻撃規模の減少を観測しました。全攻撃の91%はピーク時で5万パケット/秒(pps)以下であり、これは無防備なインターネット資産を容易にダウンさせることが可能です。

1mpps以上の大規模な攻撃は前四半期比48%減の28%、5万pps以下のピーク時の攻撃は前四半期比2.36%増となりました。

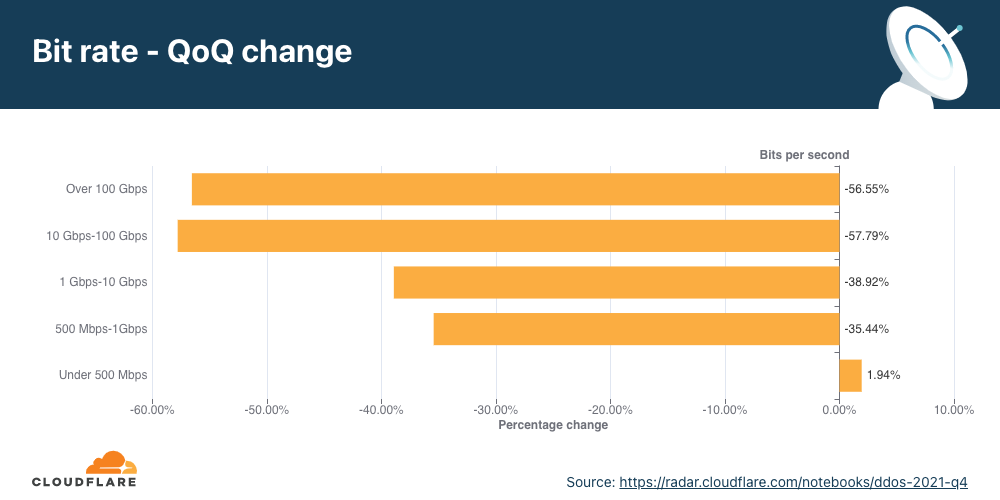

ビットレート別分布

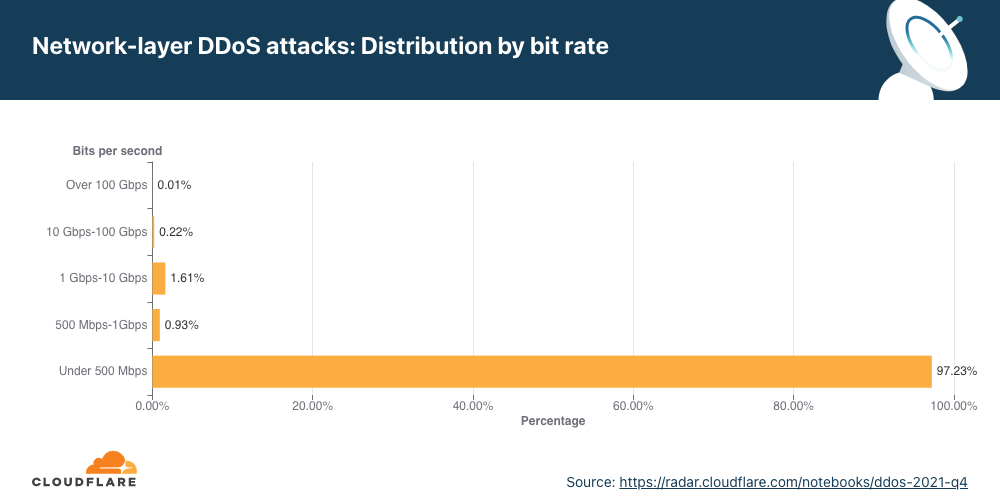

パケット集中型攻撃で見られる傾向と同様に、ビット集中型の攻撃も縮小しています。1Tbpsを超える攻撃が基準化し、過去最大のものはピークが2Tbpsを下回ったものの、大半の攻撃はまだ小規模でピークが500Mbps未満(97.2%)であることがわかりました。

2021年第4四半期には、500Mbpsを超えるすべての範囲の大規模な攻撃が、100Gbps以上の大規模な攻撃で35%から57%という大幅な減少を記録しました。

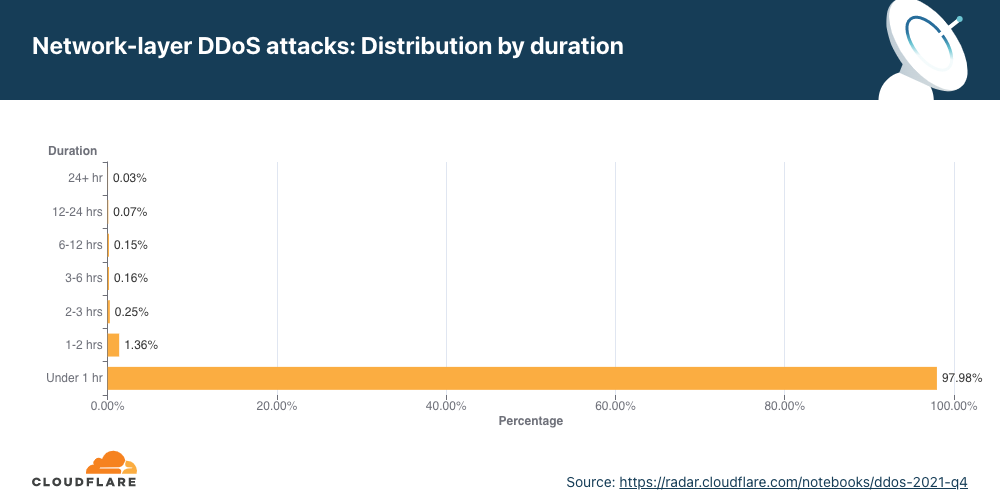

ネットワーク層DDoS攻撃<継続時間別>

ほとんどの攻撃は従来と同じく継続時間が1時間未満であり、自動化されたDDoS軽減ソリューションを常にオンにしておく必要性を改めて感じます。

当社では、攻撃が私たちのシステムによって最初に検出されたときと、特定のターゲットに向けた攻撃シグネチャを持つ最後のパケットを確認したときの差を記録することによって、攻撃の持続時間を測定しています。2021年の最終四半期には、ネットワーク層への攻撃の98%が1時間以内に終了しています。ほとんどの攻撃が短時間で終わるため、これは非常によくあることです。さらに言えば、今期のように攻撃回数が増えると、その割合と時間が減少するという傾向も見られます。

短時間の攻撃は検出されない可能性があり、特に標的に対して数秒以内に大量のパケットやバイト、リクエストを送りつけるバースト攻撃は見逃されがちです。この場合、セキュリティ分析に基づく手作業の軽減措置に依存するDDoS攻撃対策では、攻撃への被害軽減措置がとても間に合いません。攻撃について事後の分析を通して学び、その攻撃固有のフィンガープリントでフィルタリングする新たなルールをデプロイして、次は検知できるよう願うしかありません。同様に、「オンデマンド」サービスを利用してセキュリティチームが攻撃中にDDoS対策サービスのプロバイダーへトラフィックをリダイレクトする場合も、オンデマンドDDoS対策のプロバイダーへトラフィックがルーティングされる前に攻撃が済んでしまうため非効率です。

これらの企業では、トラフィックを分析し、短時間の攻撃をブロックするのに十分な速さでリアルタイムのフィンガープリンティングを適用する、自動化された常時稼働型のDDoS攻撃対策サービスを使用することが推奨されます。

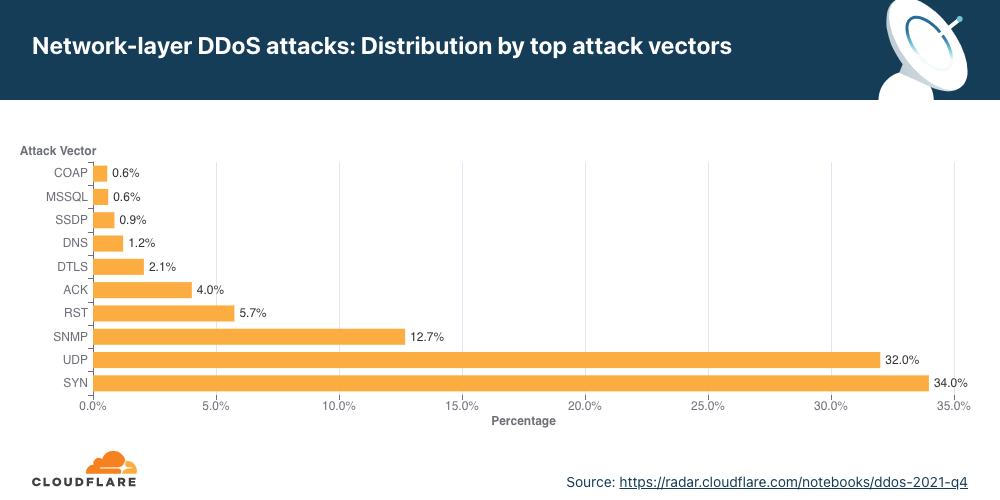

攻撃ベクトル

SYNフラッドは、依然として攻撃者が最も好む手口で、SNMPの攻撃は前四半期比約5,800%という大幅な伸びを記録しています。

攻撃ベクトルとは、攻撃者がDDoS攻撃を行う際に用いる手法のことで、IPプロトコル、TCPフラグなどのパケット属性、フラッディング方法などの基準を示す言葉です。

2021年に初めて、SYNフラッド攻撃の割合が大幅に減少しました。2021年を通して、SYNフラッドは平均して全ネットワーク層攻撃の54%を占めていました。最も頻度の高いベクターとして依然として1位を獲得しているものの、そのシェアは前四半期比38%減の34%に留まりました。

しかし、SYN攻撃とUDP攻撃の差は僅かでした。UDPフラッドとは、サービス拒否攻撃の一種で、標的となるサーバーに大量のUDP(ユーザーデータグラムプロトコル)パケットを送信し、サーバーの処理能力や応答能力を圧倒することを目的とした攻撃です。UDPフラッディングの結果、標的となるサーバーを保護するファイアウォールが疲弊し、正当なトラフィックに対するサービス拒否が発生することが頻繁に起きます。UDPを使った攻撃は、2021年第3四半期の4位から、2021年第4四半期には2位に急上昇し、ネットワーク層への攻撃全体に占める割合は32%で、前四半期比では1,198%増となりました。

3位には、攻撃ベクトルの上位に初めて2021年に登場し、大躍進を遂げたSNMPがランクインしています。

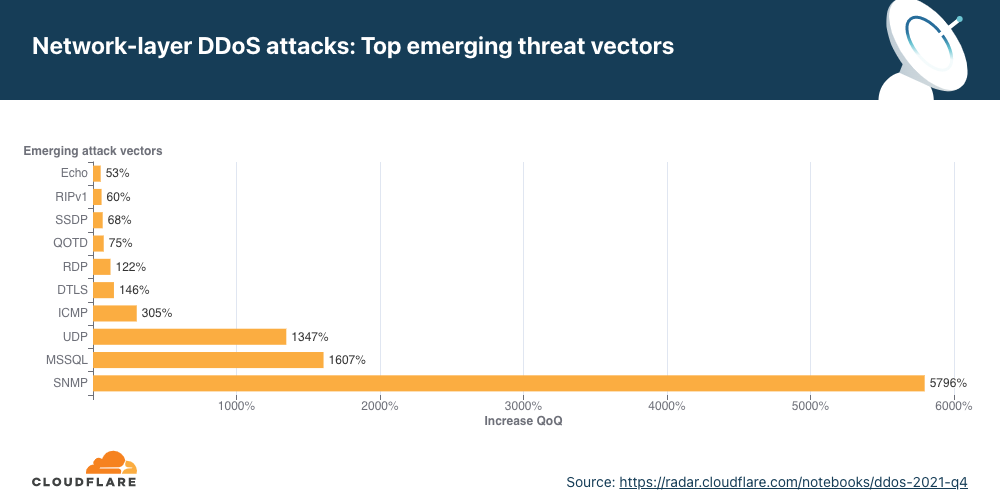

新たな脅威

攻撃者がどのような新しいベクトルで攻撃を仕掛けているかを理解するために、新たな攻撃ベクトルに目を向けます。そうすると、SNMP、MSSQL、一般的なUDPベースのDDoS攻撃が急増していることがわかります。

SNMP攻撃、MSSQL攻撃ともに、攻撃のきっかけとなるパケットに標的のIPアドレスを送信元IPとして偽装し、標的のトラフィックを反映・増幅させるというものです。

SNMP(簡易ネットワーク管理プロトコル)は、UDPベースのプロトコルであり、家庭や企業ネットワークのプリンター、スイッチ、ルーター、ファイアウォールなどのネットワーク機器をUDPウェルノウンポート161で検出・管理するためによく使用されます。SNMPリフレクション攻撃では、攻撃者は、パケット内の送信元IPアドレスを標的としてネットワーク上の機器になりすまし、その標的のアドレスに返信しながら、大量のSNMPクエリーを送信します。ネットワーク上の機器から大量の応答があると、対象のネットワークはDDoS攻撃を受けることになります。

SNMPアンプリフィケーション攻撃と同様に、Microsoft SQL(MSSQL)攻撃は、リフレクションベースのDDoS攻撃を仕掛ける目的で、Microsoft SQL Server Resolution Protocolを悪用する手法に基づくものです。この攻撃は、Microsoft SQL サーバーがクライアントのクエリやリクエストに応答する際に、UDPポート1434で待ち受けるMicrosoft SQL Server Resolution Protocol (MC-SQLR)を悪用しようとすることで発生します。

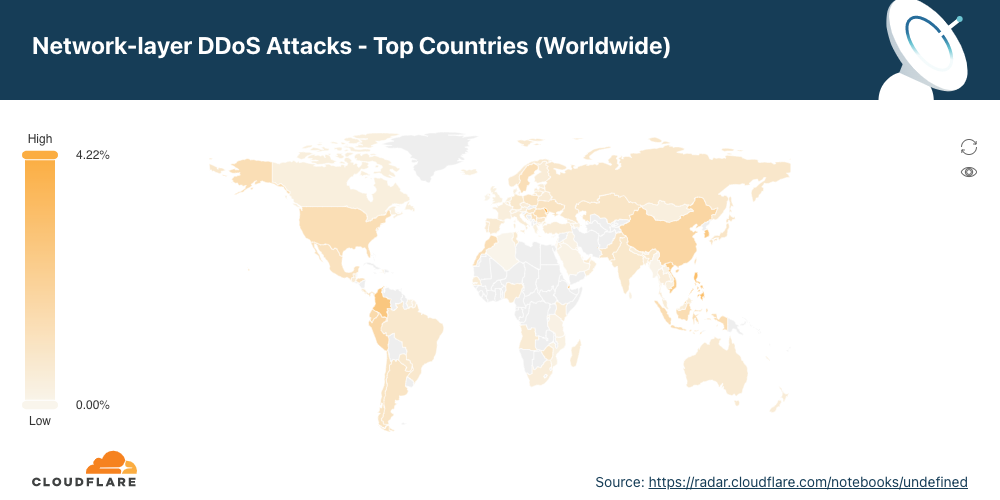

ネットワーク層DDoS攻撃<国別>

モルドバを発生源とする攻撃は、4倍に増加し、ネットワーク層のDDoS活動の割合が最も高い国となっています。

当社はネットワーク層DDoS攻撃を分析する際、トラフィックを、送信元IPではなくトラフィックが取り込まれたCloudflareエッジデータセンターのロケーションによって集めます。その理由は、攻撃者がネットワーク層攻撃を仕掛ける際、攻撃元をわかりにくくし攻撃特性に無作為性を加えるために送信元IP アドレスをスプーフィングでき、それによって単純なDDoS攻撃対策システムでは攻撃をブロックすることが難しくなる可能性があるからです。すなわち、スプーフィングされた送信元IPをもとに攻撃元の国を割り出そうとすれば、事実と異なる結果が出てしまうのです。

Cloudflareは、攻撃が観測されたCloudflareデータセンターのロケーションによって攻撃データを表示することにより、このIPスプーフィングの問題を克服することができます。データセンターを世界250都市以上に持つCloudflareだからこそ、地理的に正確なデータを報告できるのです。

すべての地域と国を表示するには、インタラクティブマップをご覧ください。

まとめ

Cloudflareのミッションは、より良いインターネットの構築を支援することです。より良いインターネットとは、たとえDDoS攻撃に直面しても、誰にとっても、より安全で、より速く、より信頼できるインターネットです。ミッションの一環として、2017年以降、すべてのお客様に定額制で無制限のDDoS攻撃対策を無償で提供しています。ここ数年、攻撃者がDDoS攻撃を仕掛けることはますます容易になってきています。攻撃者の優位性に対抗するため、あらゆる規模の組織があらゆる種類のDDoS攻撃から身を守ることも簡単かつ無料でできるようにしたいと考えています。

まだCloudflareを使用していませんか?今すぐ始めてください。