8月下旬、Cloudflareのカスタマーサポートチームに、オーストリアで当社ネットワーク上のサイトがダウンしているという苦情を受け始めました。私たちのチームは、外から見るとオーストリアの一部で発生したインターネット障害のように見えた原因を特定するために、すぐに行動を開始しました。それが、地元オーストリアのインターネットサービスプロバイダーの問題であることはすぐに判明しました。

しかし、サービスの中断は技術的な問題から生じたものではありませんでした。メディアの報道から後に分かったことですが、私たちが見ていたのは裁判所命令の結果でした。オーストリアの裁判所は、Cloudflareに何の通知もなく、オーストリアのインターネットサービスプロバイダー(ISP)にCloudflareのIPアドレス11個をブロックするよう命じていたのです。

著作権所有者が著作権を侵害していると主張する14のWebサイトをブロックしようとしたところ、裁判所が命じたIPブロックにより、オーストリアの一般インターネットユーザーは2日間で数千のWebサイトにアクセスできなくなったのです。他の何千ものサイトは何を間違えたのでしょうか?何もです。彼らア、インターネットの実際のアーキテクチャを反映した法的救済策やシステムを構築できなかったことによる一時的な犠牲者でした。

この記事では、私たちがそれに着目する理由、それは何なのか、何をするのか、誰に影響を与えるのか、なぜそれがオンラインコンテンツに対処する上で問題のある方法なのかといった、IPブロッキングについての議論に踏み込んでいます。

大小の副次的影響

一番おかしいのは、このようなブロッキングが世界中で日常的に起こっていることです。しかし、オーストリアで起きたような大規模なブロッキングが起きない限り、あるいは誰かがそれを強調しようとしない限り、通常、外の世界からは見えないものなのです。ブロッキングの仕組みについて深い技術的専門知識と理解を持つCloudflareでさえ、IPアドレスがいつブロックされたかを日常的に確認することはできません。

インターネットユーザーにとっては、さらに不透明度が高くなります。一般的に、特定のWebサイトに接続できない理由、接続の問題がどこから来ているのか、どのように対処すればよいのかがわからないのです。彼らは単に、アクセスしようとしたサイトにアクセスできないことを知るだけです。そのため、IPアドレスのブロッキングによりサイトにアクセスできなくなったことを記録するのは困難です。

Freedom Houseは最近、「Freedom on the Net」レポートの中で、調査対象となった70カ国中40カ国(ロシア、イラン、エジプトといった国からイギリスやドイツといった西側民主主義国家までさまざま)が何らかの形でWebサイトのブロッキングを行なっていることを報告しています。このレポートでは、これらの国がどのようにブロッキングを行っているか正確には掘り下げていませんが、その多くはIPブロッキングの形式をとっており、オーストリアで見られたようなインターネットの部分的遮断と同じような潜在的影響を持っています。

IPブロッキングによる付随的被害の量を評価することは困難ですが、組織が定量化を試みた例もあります。欧州人権裁判所の裁判に関連して、スロバキアに拠点を置く非営利団体である欧州情報社会研究所は、2017年にロシアのWebサイトブロッキングの体制をレビューしました。ロシアは専らIPアドレスを用いてコンテンツをブロックしていました。欧州情報社会研究所は、IPブロッキングが「大規模なWebサイト付随的なブロッキング」につながったと結論付け、2017年6月28日の時点で、6,522,629のインターネットリソースがロシアでブロックされ、そのうちの6335,850、つまり97%が法的正当化なしに付随的にブロックされた」と指摘します。

英国では、過剰なブロッキングをきっかけに、非営利団体Open Rights GroupがBlocked.org.ukというWebサイトを立ち上げています。このWebサイトには、ユーザーやサイトオーナーが過剰なブロッキングについて報告したり、ISPにブロックを解除するよう要求したりするためのツールがあります。また、慈善団体から中小企業の経営者に至るまで、Webサイトが不適切にブロックされた人々に対するブロッキングの影響に関する数百の個別体験談も掲載されています。どのような方法でブロックされているかは必ずしも明らかではありませんが、サイトが必要であるという事実が、オーバーブロッキングの多さを伝えています。服飾店、時計店、自動車販売店が、自社のWebサイトでサービスを宣伝し、新規顧客を獲得する可能性を考えているとします。地元のユーザーがサイトにアクセスできないのであれば、それはうまくいきません。

「制限のないサイトとアドレスを共有している制限のあるサイトがないことを確認すればいい」という反応もあるかもしれません。しかし、これから詳しく説明するように、これは可能なドメイン名の数と利用可能なIPアドレスの数の大きな差を無視しており、インターネットに力を与える非常に技術的な仕様に反しています。さらに、制限付きと制限なしの定義は、国や地域、組織によって異なります。仮にすべての制約を知ることができたとしても、プロトコルの設計、つまりインターネットの設計自体が、すべての機関の制約を満たすことは不可能ではないにしろ、単に実現不可能であることを意味しているのです。

法的・人権的な問題

Webサイトのオーバーブロッキングは、ユーザーだけの問題ではなく、法的な意味合いもあります。オンラインで権利を行使しようとする一般市民に影響を与える可能性があるため、政府機関(裁判所と規制機関の両方)は、その命令が必要かつ適切であり、損害に寄与していない人々に不必要に影響を与えないことを確認する法的義務を負っているのです。

例えば、違法行為の申し立てを受けた裁判所が、住所が一戸建てか、6戸のマンションか、数百戸の高層ビルかを気にせず、住所だけを頼りにやみくもに捜査令状や命令を出すということは考えにくいでしょう。しかし、IPアドレスを使ったそういう行為が横行しているようです。

2020年、欧州人権裁判所(ECHR)(欧州評議会の欧州人権条約の履行を監督する裁判所)は、ロシアでブロックされたWebサイトが、ロシア政府から狙われているのではなく、ブロックされているWebサイトとIPアドレスを共有しているという理由で扱われたケースについて検討しました。Webサイトの所有者は、このブロックをめぐって訴訟を起こしました。ECHRは、無差別なブロッキングは許されないと結論付け、サイトの合法的なコンテンツに対するブロッキングは、「そのようなウェブサイトの所有者の権利に対する恣意的な干渉に相当する」裁定しました。言い換えれば、ECHRは、政府が対象外のサイトをブロッキングする命令を出すことは不適切であると判断したのです。

インターネットインフラを活用し、コンテンツの課題に取り組む

一般のインターネットユーザーは、自分がアクセスしようとしているオンライン上のコンテンツがどのように配信されるかについて、あまり深く考えていないようです。ブラウザにドメイン名を入力すれば、自動的にコンテンツがポップアップすると思い込んでいるのです。そして、そうでない場合は、インターネット接続全体が壊れているように見えない限り、Webサイト自体に問題があるのだろうと考える傾向があります。しかし、こうした基本的な前提は、Webサイトへの接続が、オンライン上のコンテンツへのアクセスを制限するために使われることが多いという現実を無視しています。

なぜ各国はWebサイトへの接続をブロックするのですか?自国民が、オンラインギャンブルや露骨なコンテンツなど、世界の他の場所では許されている違法コンテンツにアクセスするのを制限したいのかもしれません。偽情報が主体だと思われる海外のニュースソースの視聴を阻止したいのかもしれません。あるいは、著作権所有者が自らの知的財産を侵害していると考えるコンテンツの閲覧を制限するために、ウェブサイトへのアクセスをブロックしようとするのを支援したいと考えるかもしれません。

明確には、アクセスをブロックすることは、インターネットからコンテンツを削除することと同じことではありません。違法コンテンツの実際の除去を可能にするために設計された様々な法的義務や当局が存在します。実際、多くの国で、ブロッキングは、コンテンツをソースで削除しようとした後の、最後の手段であることが法的に期待されています。

ブロッキングは、特定の閲覧者(ブロッキングを行っているISPにインターネットアクセスが依存している閲覧者)がWebサイトにアクセスすることを妨げるだけです。サイト自体はオンライン上に存在し続け、誰でもアクセス可能です。しかし、コンテンツが別の場所から発信され、簡単に削除できない場合、くにによってはブロッキングを最善または唯一の方法と考えるかもしれません。

私たちは、時に各国がブロッキングを実施する動機となる懸念があることを認識しています。しかし、基本的には、ユーザーがアクセスしようとするWebサイトがいつブロックされたのか、そして可能な限り、誰が、なぜ閲覧をブロックしたのかを知ることが重要であると考えています。そして、コンテンツに対する制限は、他者の権利を侵害しないよう、被害に対処するために可能な限り限定的であるべきであることが重要です。

ブルートフォースIPアドレスブロッキングは、そういったことを許さないのです。インターネットユーザーには完全に不透明な状態です。この行為は、他のコンテンツに意図しない、避けられない結果をもたらします。また、インターネットの構造上、IPブロックの前でも中でも、他のどのようなWebサイトが影響を受けるかを特定する良い方法はありません。

オーストリアで起きたこと、そしてIPアドレスという露骨な方法でコンテンツをブロックしようとする世界中の多くの国で起きていることを理解するには、舞台裏で何が起きているのかを理解しなければなりません。そのためには、技術的なディテールに踏み込む必要があります。

アイデンティティは名前に付随するものであり、住所には付随しない

ブロッキングの技術的な現実を説明する前に、コンテンツに対処するための最初で最良の選択肢はソースにあることを強調しておきます。Webサイトの所有者やホスティングプロバイダーは、Webサイト全体を停止させることなく、細かいレベルでコンテンツを削除する選択肢があります。より技術的な面では、ドメイン名レジストラやレジストリは、ドメイン名、ひいてはWebサイトをインターネットから完全に撤去することができる可能性があります。

しかし、何らかの理由でコンテンツ所有者やコンテンツ提供者がインターネットから削除できない、あるいは削除したくない場合、どのようにWebサイトへのアクセスをブロックするのでしょうか?コントロールポイントは3つしかありません。

1つ目は、Domain Name System(DNS)を経由して、ドメイン名をIPアドレスに変換し、サイトを見つけられるようにする方法です。DNSリゾルバは、ドメイン名に対して有効なIPアドレスを返す代わりに、NXDOMAIN(「そのような名前はない」という意味)で応答する場合があります。よりよい方法は、2020年に標準化された誠実な誤りに関する番号のいずれかを使用することです。これには、ブロックされた場合のエラー15、検閲された場合のエラー16、フィルターされた場合の17、禁止された場合の18がありますが、これらは現在広く使用されているわけではありません。

興味深いことに、コントロールポイントとしてのDNSの精度と有効性は、DNSリゾルバがプライベートかパブリックかによって異なります。プライベートまたは「内部」DNSリゾルバは、ISPや企業環境が自社の既知のクライアントのために運用しており、オペレーターはコンテンツ制限を正確に適用できることを意味します。対照的に、このレベルの精度は、オープンまたはパブリックなリゾルバでは利用できません。なぜなら、ルーティングとアドレス指定がインターネットマップ上でグローバルで絶えず変化しており、固定の郵便または道路地図上の住所とルートとは全く対照的であるためです。例えば、プライベートDNSリゾルバは、パブリックDNSリゾルバができない方法で、特定地域内のWebサイトへのアクセスを少なくとも一定レベルの精度でブロックすることができるかもしれません。これは、世界中の異なる(そして一貫性のない)ブロッキング体制を考えると非常に重要です。

2つ目の方法は、制限されたドメイン名への個々の接続要求をブロックするものです。ユーザーやクライアントがWebサイトを閲覧しようとすると、クライアントからサーバー名、つまりドメイン名への接続が開始されます。ネットワークデバイスやパス上のデバイスがサーバー名を観測することができれば、接続を終了させることができます。DNSとは異なり、サーバー名へのアクセスが遮断されたこと、またはその理由をユーザーに伝える仕組みはありません。

3つ目の方法は、ドメイン名が確認できるIPアドレスへのアクセスをブロックする方法です。これは、物理的な住所へのすべての郵便物の配達をブロックするようなものです。例えば、その住所が、無関係で独立した多数の居住者がいる超高層ビルであった場合を考えてみましょう。超高層ビルの住所への郵便物の配達を停止すると、その住所にいるすべての関係者に必ず影響が及ぶという巻き添え被害が発生します。IPアドレスも同じような仕組みです。

注目すべきは、IPアドレスが3つの選択肢の中で唯一、ドメイン名との関連付けがないことです。Webサイトのドメイン名は、データパケットのルーティングと配信には必要なく、実際、完全に無視されます。Webサイトは、任意のIPアドレスで、あるいは多くのIPアドレスでも、同時に利用することができます。また、Webサイトが置かれているIPアドレスのセットは、いつでも変更することができます。1995年以降、いつでもどんな理由でも有効なアドレスを返すことができるDNSに問い合わせても、IPアドレスのセットを確定的に知ることはできません。

アドレスがIDを代表するという考えは、インターネットの設計にとって忌まわしいものです。なぜなら、アドレスと名前の切り離しは、次に説明するように、インターネットの標準とプロトコルに深く組み込まれているためです。

インターネットはプロトコルの集合体であり、ポリシーやパースペクティブではない

多くの人はいまだに、IPアドレスが1つのWebサイトを表していると誤って考えています。私たちは以前、インターネットの最も初期の接続されたコンポーネントが1台のコンピュータ、1つのインターフェース、1つのアドレス、1つの名前として現れたことを考えると、名前とアドレスの関連性は理解できるものであると述べました。この1対1の関連付けは、インターネットプロトコルが展開されたエコシステムの成果であり、当時のニーズを満たすものでした。

初期のインターネットでは1対1の命名が行われていたにもかかわらず、1つのサーバー(または「ホスト」)に複数の名前を割り当てることが常に可能でした。たとえば、「mail.example.com」や「www.example.com」のように、サーバーが提供するサービスを反映した名前で設定されることがよくありましたが、これらは基本ドメイン名を共有するものでした。まったく異なるWebサイトを1つのサーバーに配置する必要が生じるまで、まったく異なるドメイン名を持つ理由はほとんどありませんでした。1997年にHTTP/1.1のHostヘッダーによって、この実践は容易になりました。この機能は、2003年にTLS拡張のSNIフィールドによって保存されています。

このような変化の中で、インターネットプロトコルや、DNSプロトコルは、歩調を合わせるだけでなく、基本的に変化することなく推移してきました。アドレス、到達可能性、任意の名前とIPアドレスの関係に関わるものであるため、インターネットが拡張し進化することができたのは、まさにこのためなのです。

IPとDNSの設計も全く独立しており、名前とアドレスが別物であることをより強く印象付けています。プロトコルの設計要素を詳しく調べると、IPアドレスをブロックすることでコンテンツへのアクセスを制御するという今日の一般的な慣行につながる、ポリシーの誤った認識が明らかになります。

設計上、IPは到達可能性のためのものであり、それ以外のものではありません

大規模な公共土木プロジェクトが建築基準法とベストプラクティスに依存しているのと同じように、インターネットは経験に基づいて情報を提供し、国際的なコンセンサスによって合意された一連のオープンスタンダードと仕様を使用して構築されています。ハードウェアとアプリケーションを接続するインターネット標準は、インターネット技術特別調査委員会(IETF)によって「Requests for Comment(コメントを求める)」またはRFCの形式で発行されます。不完全性を示唆するのではなく、標準が知識と経験とともに進化できなければならないことを反映するために、そのように名付けられました。IETFとそのRFCは、たとえば、1969年に最初のRFC1が発行されたことで、通信の構造そのものに組み込まれています。インターネットプロトコル(IP)仕様は1981年にRFCステータスに達しました。

標準化団体と並んで、インターネットの成功はエンドツーエンド(e2e)原則として知られる中核的なアイデアに助けられてきました。これも1981年に、長年の試行錯誤の経験に基づいて成文化されたものです。.エンドツーエンドの原則は強力な抽象化であり、さまざまな形があるにもかかわらず、インターネットプロトコル仕様の核となる概念を示しています。ネットワークの唯一の責任は到達可能性を確立することであり、他のすべての可能な機能にはコストやリスクがあります。

インターネットプロトコルにおける「到達可能性」の考え方は、IPアドレスの設計自体にも賦活されています。インターネットプロトコルの仕様書であるRFC 791を見ると、第2.3節の以下の抜粋に、IPアドレスが名前、インタフェース、その他との関連性を持たないことが明確に示されています。

Addressing

A distinction is made between names, addresses, and routes [4]. A

name indicates what we seek. An address indicates where it is. A

route indicates how to get there. The internet protocol deals

primarily with addresses. It is the task of higher level (i.e.,

host-to-host or application) protocols to make the mapping from

names to addresses. The internet module maps internet addresses to

local net addresses. It is the task of lower level (i.e., local net

or gateways) procedures to make the mapping from local net addresses

to routes.

[ RFC 791, 1981 ]

物理世界における高層ビルの郵便住所のように、IPアドレスは紙の上に書かれた住所に過ぎないのです。そして、紙の上の住所のように、IPアドレスの背後に存在する実体や組織について確信することは決してできません。Cloudflareのようなネットワークでは、1つのIPアドレスが、何千ものサーバーを表し、さらに多くのWebサイトやサービス--場合によっては数百万--を持つことができますが、これは明らかにインターネットプロトコルがそれを可能にするよう設計されているためです。

ここで興味深い質問があります。私たち、あるいはコンテンツサービスプロバイダーは、すべてのIPアドレスが1つだけの名前に一致することを保証できるでしょうか?答えは、明確に「いいえ」です。ここでも、プロトコルの設計--この場合はDNS--が原因です。

DNSの名前の数は、常に利用可能なアドレスを超えています

名前とアドレスの一対一の関係は、物理的な世界で実現不可能なのと同じ理由で、インターネットの仕様でも実現不可能です。人や組織が住所を変えることができることは、しばらく無視することにしましょう。根本的に、地球上の人と組織の数は、郵便の住所の数を超えているのです。私たちは、インターネットがアドレスよりも多くの名前を収容することを望むだけでなく、必要としています。

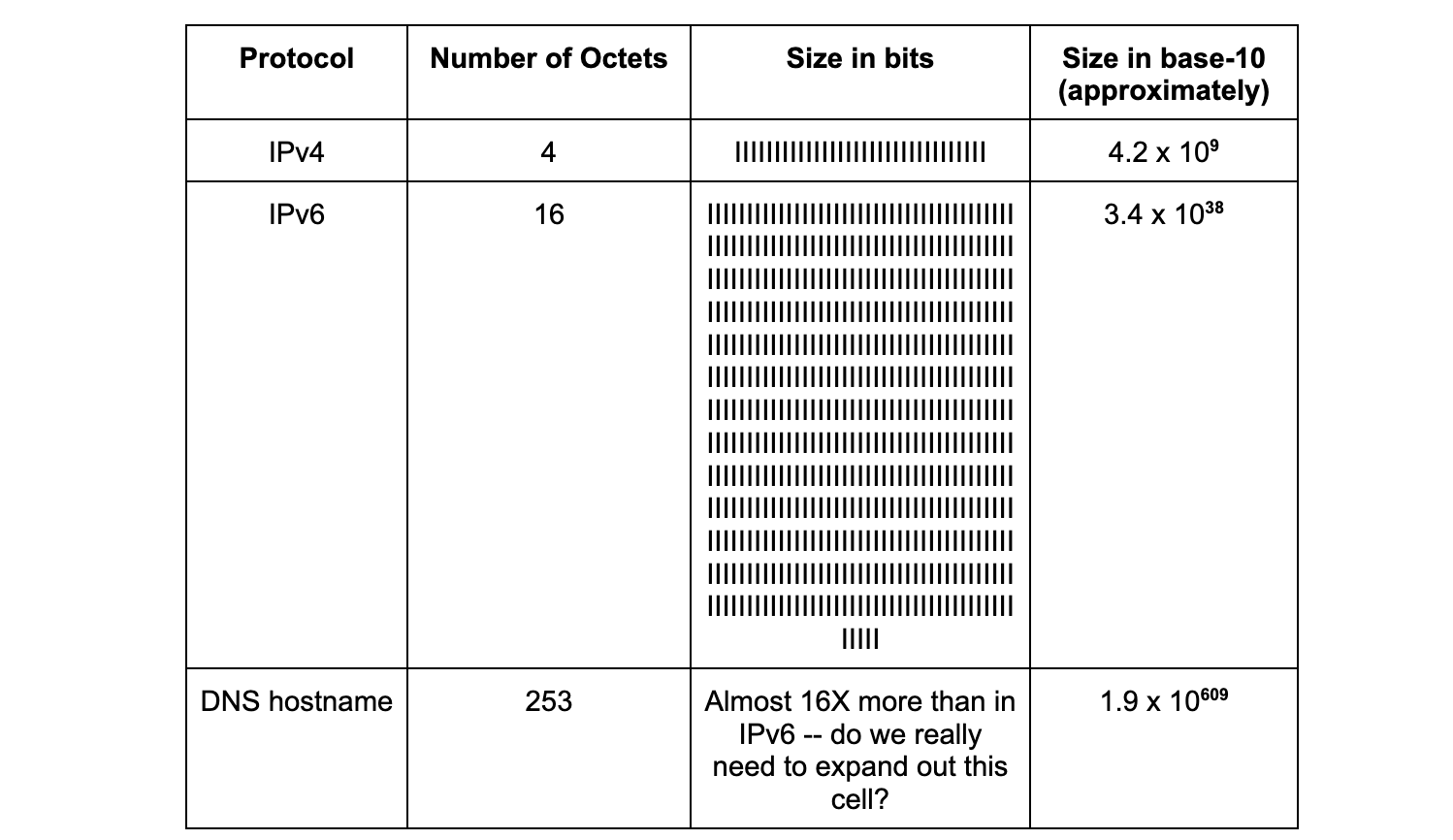

名前とアドレスの大きさの違いも、仕様でコード化されています。IPv4アドレスは32ビットで、IPv6アドレスは128ビットです。DNSで照会できるドメイン名のサイズは253オクテット、つまり2,024ビットです(1987発行のRFC 1035の第2.3.4節より)。以下の表は、これらの違いを整理するのに役立ちます。

2022年11月15日、国連は地球上の人口が80億人を突破したと発表しました。直感的に、郵便物の住所がこれほど多く存在するはずがないことを私たちは知っています。地球上で可能な名前の数とインターネット上で可能な名前の数の差は、利用可能なアドレス(住所)の数を超えていますし、また、超えていなければなりません。

プリンの名前が証拠です!

国際標準におけるIPアドレスとDNS名に関するこれら二つの関連する原則が理解された今--IPアドレスとドメイン名は異なる目的を果たし、両者の間には一対一の関係はない--IPアドレスを用いたコンテンツブロッキングの最近の事例を検証することは、それが問題である理由を理解するのに役立ちます。例えば、2022年8月下旬にオーストリアで発生したIPブロッキング事件を考えてみましょう。目標は、11のIPアドレスをブロックすることによって、14のターゲットドメインへのアクセスを制限することでした(出典:RTR.Telekom。Internet Archiveへの投稿より)--この2つの数字の不一致は、IPブロッキングが期待した効果をもたらさないかもしれないという警告フラグであったはずです。

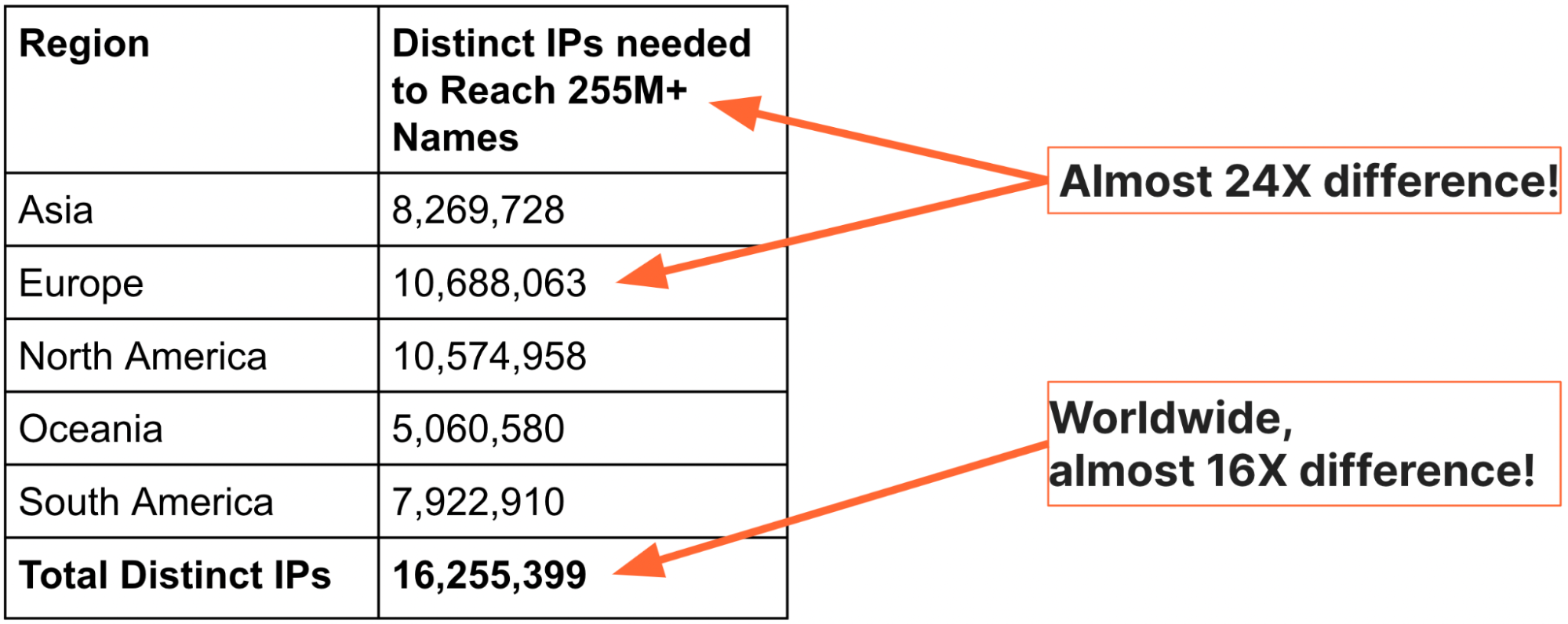

IPブロッキングを避けるべき理由はアナロジーや国際規格で説明できるかもしれませんが、インターネット規模のデータを見れば問題の大きさが分かります。Cloudflareでは、IPブロッキングの深刻さをよりよく理解し説明するために、ドメイン名とIPアドレスのグローバルビューを作成することにしました(博士課程研究員のSudheesh Singanamalla氏に尽力いただき感謝いたします)。2022年9月、トップレベルドメイン(TLD)「.com」、「.net」、「.info」、および「.org」の権威あるゾーンファイルをトップ100万のWebサイトリストを合わせて使用し、合計255,315,270件のユニークな名前を見つけることができました。そして、5つの地域それぞれからDNSにクエリーを行い、返されたIPアドレスのセットを記録しました。下表は、その調査結果をまとめたものです。

上の表から明らかなように、地球上のどの地域からでも255,315,270の名前に到達するために必要なアドレスは1,070万以下であり、これらの名前に対するIPアドレスの合計はグローバルに約1600万であることがわかります--名前とIPアドレスの比率は、ヨーロッパで約24倍、全世界で約16倍です。

上記の数字について、もう一つ重要なことがあります。IPアドレスは、IPv4とIPv6の両方のアドレスの合計であり、2億5,500万のWebサイトすべてにアクセスするために必要なアドレスははるかに少ないことを意味します。

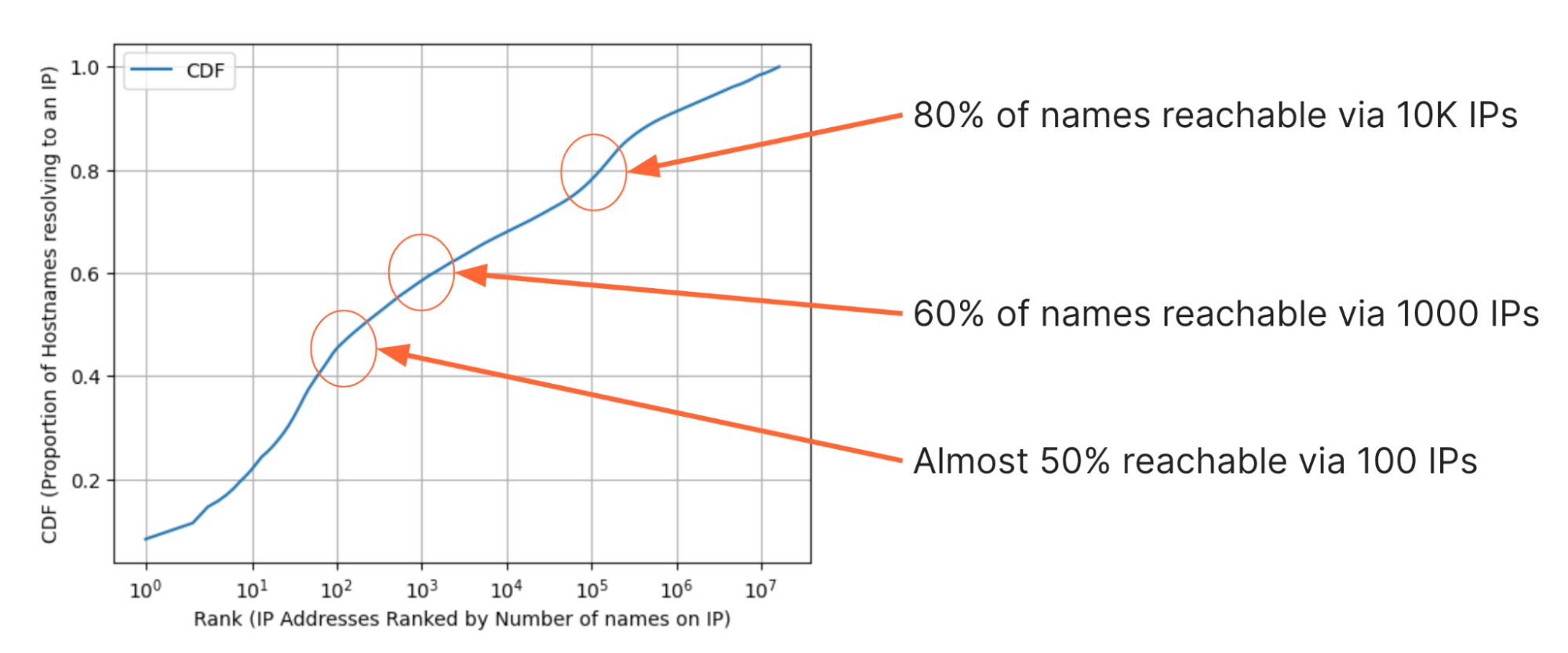

また、データを数種類の方法で検査し、興味深い観察結果を得ました。例えば、下図は、追加のIPアドレスごとに閲覧できるWebサイトの割合の累積分布(CDF)を示しています。Y軸は、ある数のIPアドレスが与えられたときに到達できるWebサイトの割合です。X軸は、1,600万のIPアドレスを、左側のドメインの多いものから右側のドメインの少ないものへとランク付けしています。なお、このセット内のどのIPアドレスもDNSからの応答であるため、少なくとも1つのドメイン名を持つ必要がありますが、セット番号のIPアドレス上のドメイン数は最高でも百万*8桁単位です。

CDFを見ると、目を覆いたくなるような観察結果がいくつかあります。

- IPアドレスが10個以下であれば、ドメインセット内の20%、つまり約5,100万個のドメインにリーチできます。

- 100個のIPあれば、ほぼ50%のドメインにリーチできます。

- 1000個のIPで6割のドメインにリーチできます。

- 1万個のIPで80%、約2億400万個のドメインにリーチできます。

実際、1,600万のアドレスのうち、1つの名前を持つアドレスは710万件(43.7%)と半分以下でした。この「1つ」という点については、さらに明確にしなければなりません。.com、.org、.info、.netにのみ含まれるドメイン名よりも多くのドメイン名が存在するため、これらのアドレスに他の名前が1つだけ存在していたかどうかを確認することはできません。これらのアドレスには他の名前が含まれている可能性があります。

1つのIPアドレスに複数のドメインが存在することに加え、それらのドメインのいずれについても、時間の経過とともにIPアドレスが変更される可能性があります。IPアドレスを定期的に変更することは、特定のセキュリティ、パフォーマンス、およびWebサイトの信頼性を向上させるために役立ちます。多くの運用で使用されている一般的な例として、負荷分散があります。つまり、DNSクエリーは、同じWebサイトに対して、経時的に、あるいは異なる場所で、異なるIPアドレスを返す可能性があるということです。これは、IPアドレスに基づくブロッキングが長期にわたって本来の目的を果たせない、さらに別の理由でもあります。

結局のところ、地球上のあらゆる場所から、あらゆる瞬間に、DNSのすべての名前を検査しない限り、IPアドレスのドメイン数を知る信頼できる方法はありません--完全に実現不可能な命題です。

IPアドレスに対するいかなる行為も、インターネットを支配し、力を与えるプロトコルの定義そのものによって、付随的な影響を及ぼすと予想されなければならないのです。

IPブロッキングの透明性の欠如

では、IPアドレスのブロッキングが副次的な影響をもたらすことを予想しなければならず、複数のドメインを持つIPアドレスをブロックすることによるオーバーブロックは不適切、あるいは法的に許されないと一般に考えられているにもかかわらず、なぜこのようなことが起きるのでしょうか。確かなことは分からないので、推測することしかできません。特に、技術者ではない裁判官のような存在が、起こりうる影響について技術的な理解が不足していることを反映している場合もあります。政府は、インターネットを遮断することが自分たちの利益になると考えているため、インターネット遮断のように、付随的な被害を無視することもあります。また、付随的な被害を被ったとしても、それが外部に明らかになることは通常ありませんから、それに対処させるための外部からの圧力はほとんどないでしょう。

その点は強調しておきたいと思います。IPがブロックされた場合、ユーザーは接続に失敗したことを認識するだけです。なぜ接続に失敗したのか、誰が失敗の原因を作ったのか、わからないのです。一方、Webサイトを代行するサーバーは、利用できないことに対する苦情が出始めるまで、ブロックされたことに気づきません。過剰なブロッキングに対する透明性や説明責任は、事実上皆無に等しいのです。また、Webサイトの所有者がブロックに異議を唱えたり、不適切にブロックされたことに対する救済を求めたりすることは、不可能ではないにせよ、困難な場合があります。

オーストリアなど、一部の政府はアクティブなブロックリストを公開しており、これは透明性のための重要な一歩といえます。しかし、これまで述べてきたような理由から、IPアドレスを公開しても、意図せずにブロックされた可能性のあるサイトをすべて明らかにすることはできません。また、影響を受けた人々がオーバーブロッキングに異議を唱える手段を与えてくれるわけでもありません。ここでも、物理的な世界の例で言えば、高層ビルに対する裁判所命令がドアに掲示されないというのは考えにくいことですが、仮想空間ではそうした適正手続きや通知の要件を飛び越えてしまうことが多いようです。

IPブロッキングがもたらす問題点について話し合うことは、オンラインでのコンテンツブロッキングを推進する国が増える中、これまで以上に重要であると考えています。残念ながら、ISPはこれらの要件を実現するために、しばしばIPブロッキングを使用しています。そのISPが新しいか、大規模なISPに比べて堅牢性に欠けるかもしれませんが、大規模なISPもこのような行為を行っています。IPブロッキングは最も手間がかからず、ほとんどの設備で容易に利用できるため、当然といえば当然です。

そして、同じ数のIPアドレスに含まれるドメインが増えれば増えるほど、問題は深刻化する一方です。

次のステップ

では、どうすればいいのか?

まずは、IPブロッキングの利用に関する透明性を向上させることが重要だと考えています。IPブロッキングがもたらす付随的な被害を包括的に記録する方法はありませんが、この行為に対する認識を広めるためにできることがあると思います。私たちは、Cloudflare Radar Outage Centerで行ってきたように、それらの洞察を強調する新しいイニシアチブに取り組んでいくことをお約束します。

また、これはインターネット全体の問題であるため、より広範な取り組みの一環でなければならないことも認識しています。IPアドレスによるブロッキングは、一連の無関係な(そして標的化されていない)ドメインへのアクセスを制限する結果になる可能性が大きいため、誰にとっても被害につながる可能性があります。そのため、私たちは市民社会のパートナーや志を同じくする企業と協力し、コンテンツの課題に対処する方法としてIPアドレスをブロックすることに異議を唱え、付随的被害を見たときにそれを指摘するために声を貸しています。

明確なことは、オンライン上の違法コンテンツの問題に対処するために、各国は権利を尊重した方法でコンテンツの削除や制限を可能にする法的メカニズムを必要としているということです。私たちは、コンテンツの発生源で対処することが、ほとんどの場合、最良かつ必要な最初のステップであると信じています。EUの新しいデジタルサービス法やデジタルミレニアム著作権法のような法律は、重要なデュープロセスの原則を尊重しつつ、違法なコンテンツに対処するために使用できるツールを提供しています。政府は、人権の期待に沿い、他人の権利に最も影響を与えない方法で法的メカニズムを構築し、適用することに焦点を当てるべきです。

簡単に言えば、IPアドレスをブロックすることでは、これらのニーズを満たすことはできないのです。

私たちは、ネットワークの活動や混乱について、特にそれが不必要なアクセス制限につながる場合、新しい方法を模索し続けます。私たちがオンラインで目にするものについて、より多くの洞察を提供するCloudflare Radarをご覧ください。