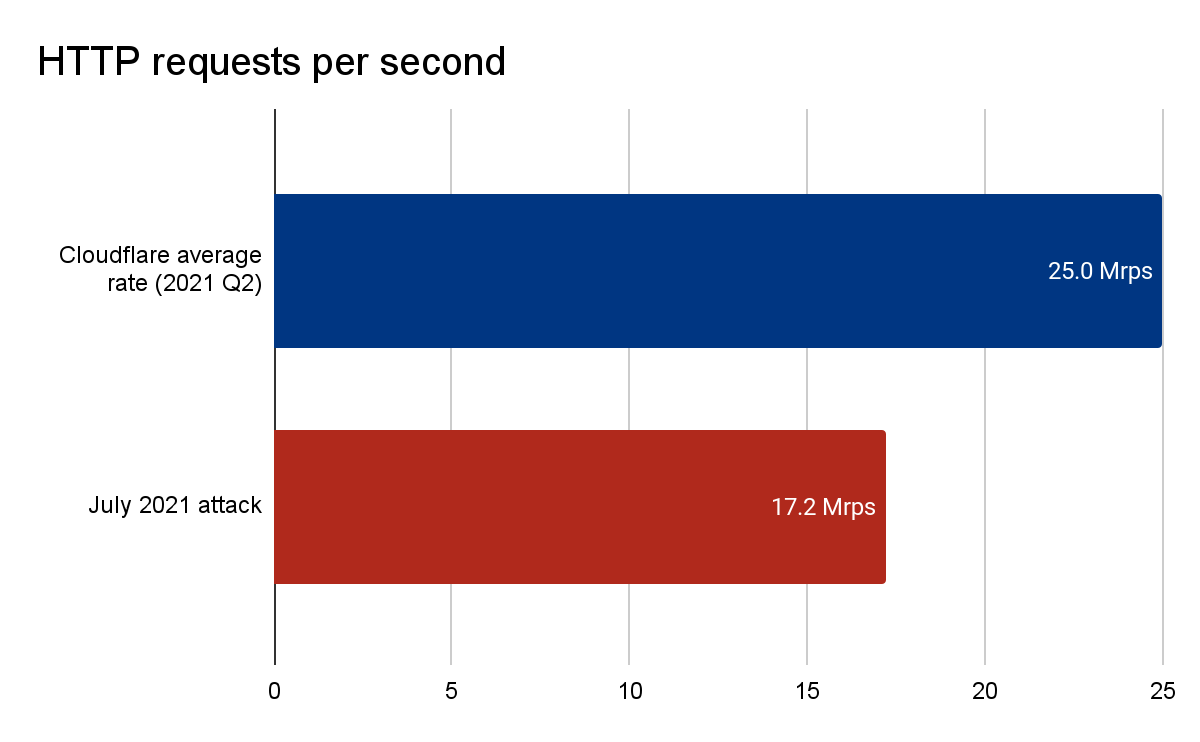

今夏の初頭、Cloudflareの自律型エッジDDoS攻撃対策システムが1720万リクエスト/秒(rps)のDDoS攻撃を自動的に検知し、軽減しました。これまでに認識された攻撃の3倍近くにも及ぶ、膨大な量の攻撃でした。この攻撃の規模を数値的に見てみましょう。Cloudflareは平均して、1秒間に2,500万件以上のHTTPリクエストに対応しています。これは、2021年第2四半期の正規トラフィックの平均レートです。つまり、1秒あたり1,720万件のリクエスト数というのは、この攻撃が第2四半期の正規HTTPトラフィックの平均RPSレートの68%にも及ぶものであったことを意味しています。

Cloudflareの自律型エッジによる自動DDoS軽減

この攻撃は、次のセクションで紹介する別の攻撃事例とともに、当社の自律型エッジDDoS攻撃対策システムによって自動的に検知され、軽減されました。このシステムには、Cloudflare独自のサービス拒否デーモン(dosd)が搭載されています。dosdは、自社開発のソフトウェアデーモンです。世界中のデータセンターのあらゆるサーバーで、固有のdosdインスタンスが稼働しています。それぞれのdosdインスタンスは、アウトオブパスでトラフィックサンプルを個別に分析します。アウトオブパスでトラフィックを解析することで、遅延やパフォーマンスに影響を与えることなく、DDoS攻撃を非同期でスキャンできます。また、DDoS攻撃の検出結果は、データセンター内の様々なdosdインスタンス間で共有され、事前対応型の脅威インテリジェンスの共有を担っています。

Cloudflareのシステムは、攻撃を検知すると、攻撃パターンに一致するリアルタイムシグネチャを持つ軽減ルールを生成します。このルールは、技術スタックの中で一番最適な場所に伝播されます。例えば、帯域幅消費型のHTTP DDoS攻撃は、ユーザースペースで動作するL7リバースプロキシのL7ではなく、Linux iptablesファイアウォールのL4でブロックされます。スタックの下位で緩和する、例えばL7で403エラーページで応答するのではなく、L4でパケットをドロップする方がコスト効率が良くなります。エッジのCPU消費量とデータセンター内の帯域幅使用量が減少し、パフォーマンスに影響を与えることなく大規模な攻撃を緩和することができます。

この自律型アプローチと当社ネットワークのグローバルなスケール、そして信頼性により、手動での介入を必要とせず、また、パフォーマンスの低下を引き起こすこともなく、1秒当たり平均レートの68%に達するほどの攻撃を軽減することができます。

Miraiの復活と強力な新興ボットネット

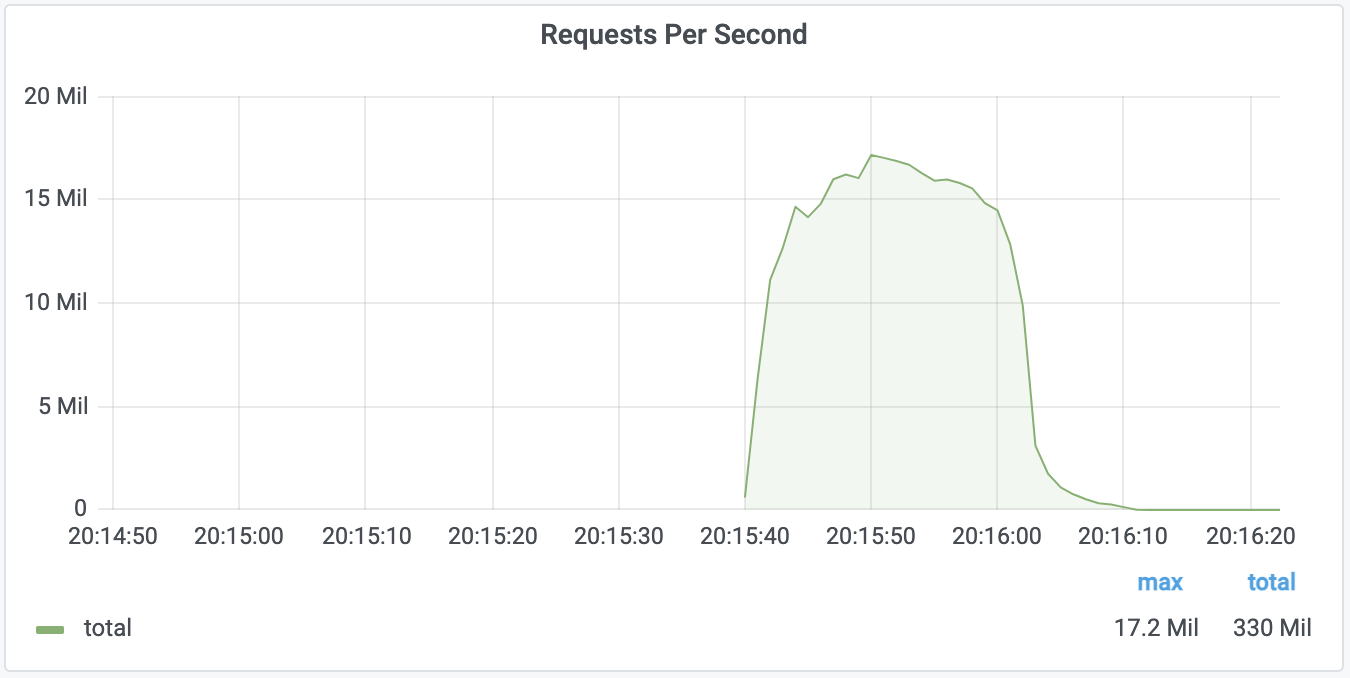

この攻撃の口火を切ったのは1個の強力なボットネットで、Cloudflareの金融業界のお客様がその標的となりました。このボットネットは数秒間に、Cloudflareのエッジに3億3000万回以上の攻撃リクエストを繰り出しました。

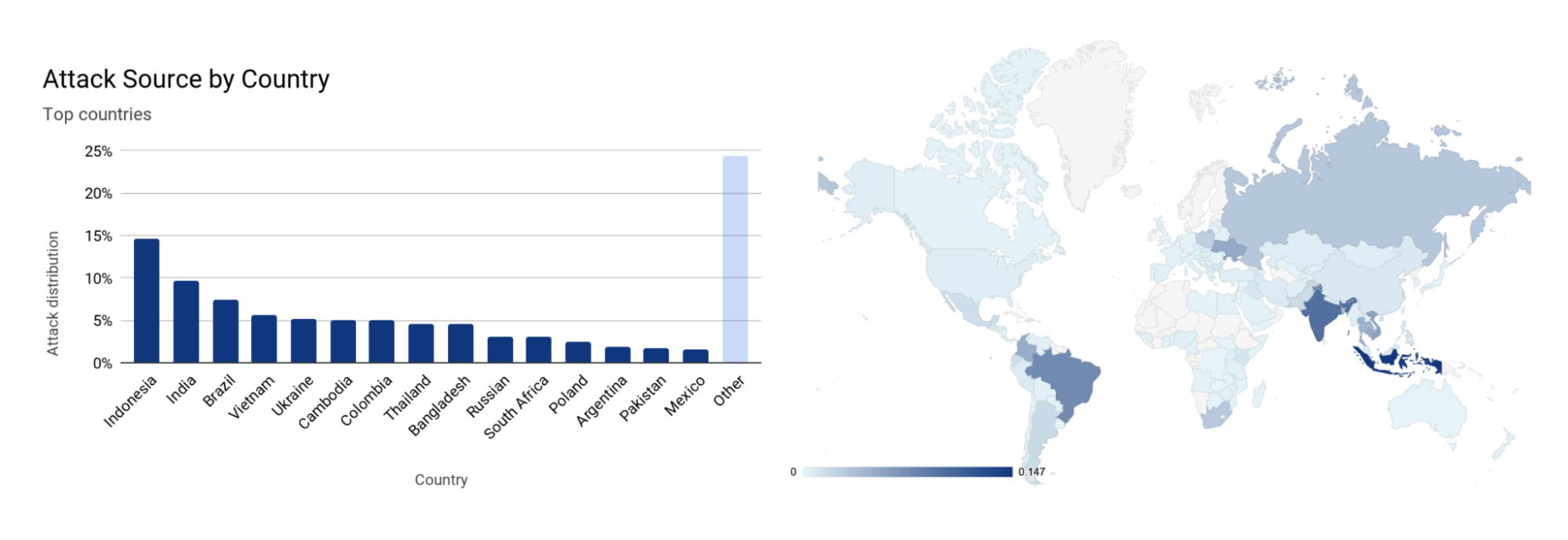

攻撃のトラフィックは、世界125か国に広がる2万個以上のボットから発信されました。ボットの発信元IPアドレスを見ると、攻撃全体の15%がインドネシアから発信されたもので、インドとブラジルからの混成型の発信が17%に上りました。つまり、こうした国々に、マルウェアに感染したデバイスが多く存在していた可能性を示しています。

帯域幅消費型攻撃の増大

この1,720万RPSの攻撃は、Cloudflareがこれまでに確認した最大のHTTP DDoS攻撃であり、報告されている他のHTTP DDoS攻撃の約3倍の規模に相当します。しかし、この特定のボットネットは、ここ数週間で少なくとも2回は検出されています。先週も、Cloudflareのお客様であるホスティングプロバイダーが、ピーク時で800万RPSに届きそうなHTTP DDoS攻撃の標的となりました。

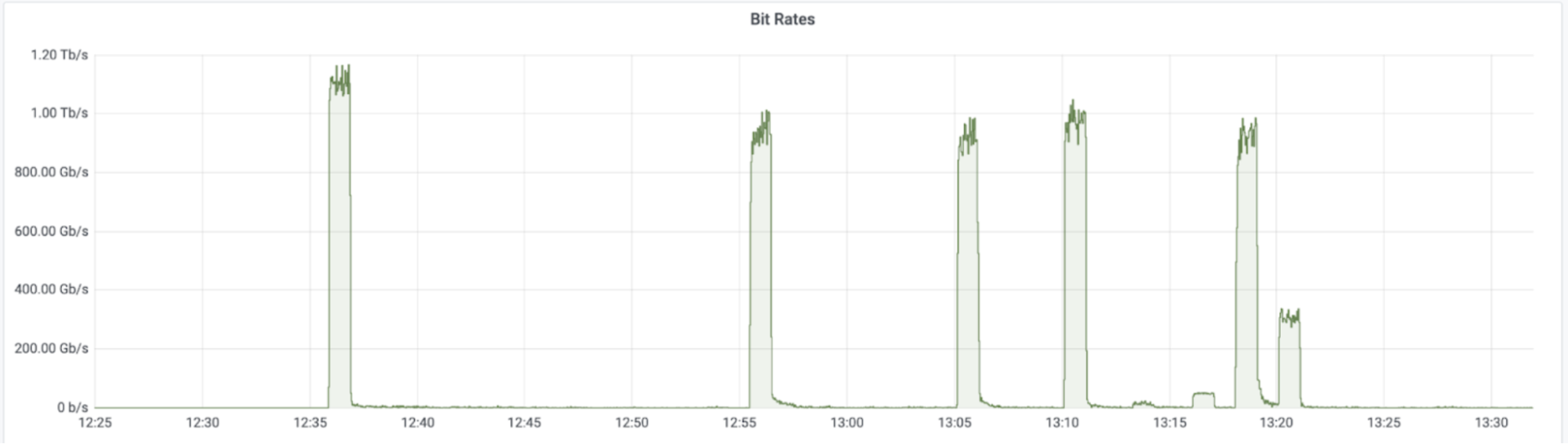

その2週間前には、Miraiの亜種ボットネットが10数件を超えるUDPおよびTCPベースのDDoS攻撃を行い、ピーク時には1 Tbps超えが複数回観測され、最大ピーク時には約1.2 Tbpsに達しました。また、最初のHTTP攻撃が、WAF/CDNサービスを利用するCloudflareのお客様を標的としていた一方、1 Tbpsを超えるネットワーク層の攻撃は、Magic TransitとSpectrumサービスを利用するCloudflareのお客様が標的となりました。このときに狙われた1社は、APACに拠点を置くインターネットサービス、テレコミュニケーション、ホスティングプロバイダーでした。もう1社はゲーム会社で、いずれのケースでも、攻撃は自動的に検知され、人手を介さずに緩和されました。

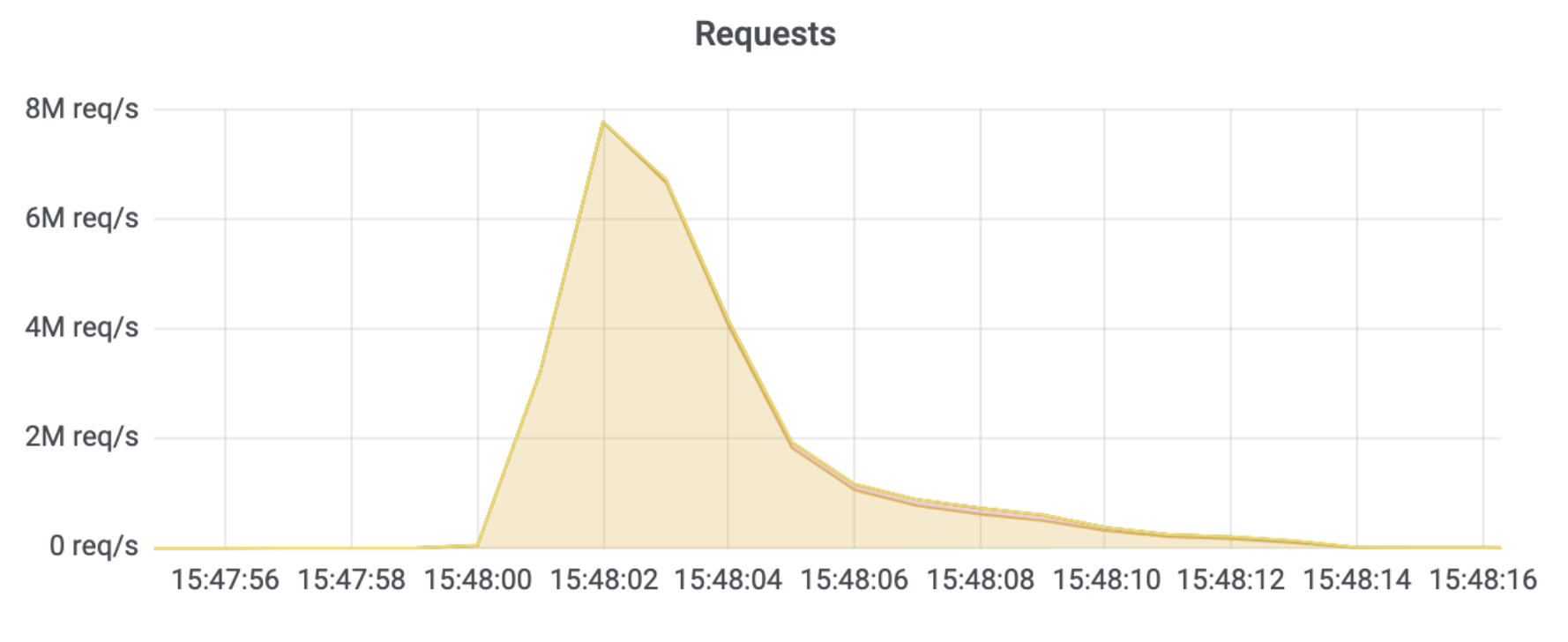

Miraiボットネットはおよそ3万個のボットで始まり、約2万8000個まで緩やかに減っていきました。ただ、感染したボットの一団から多少ボットが減ったとしても、ボットネットは依然として短期間に膨大な量の攻撃のトラフィックを生成することができました。一部のケースでは、それぞれの「一斉攻撃」はわずか数秒しか継続しませんでした。

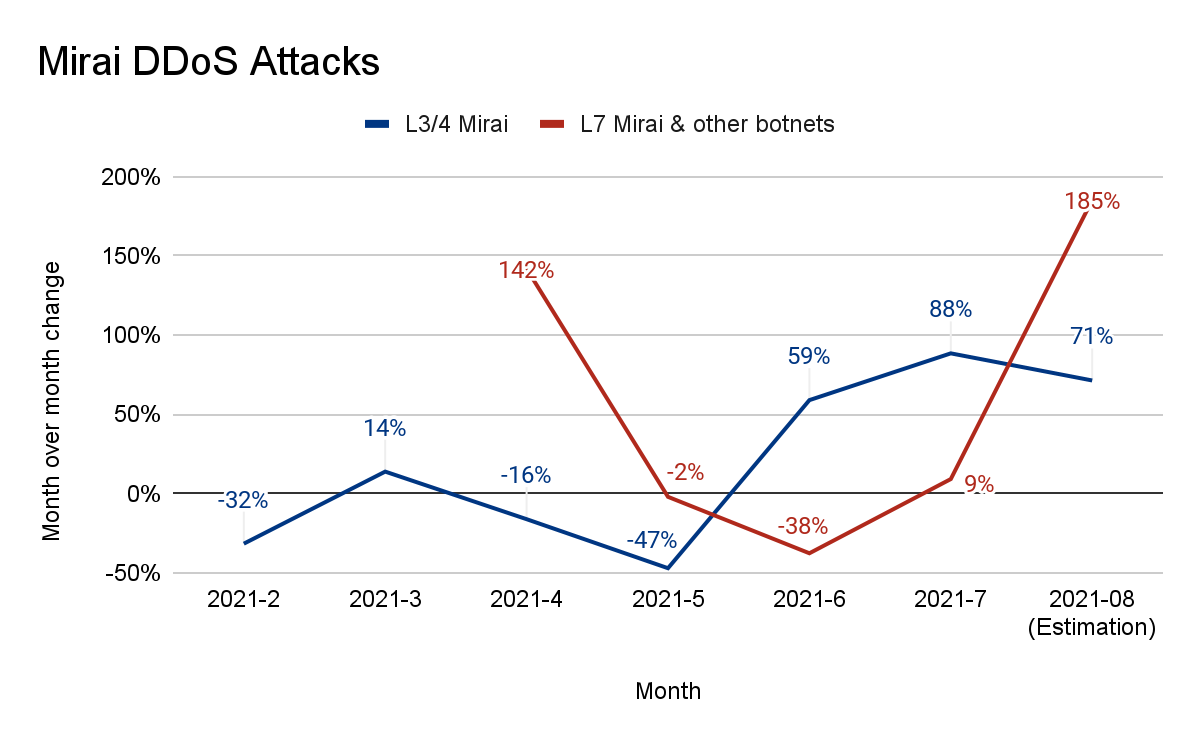

こうした攻撃は、過去数週間に当社のネットワーク上で観測されたMirariベースのDDoS攻撃増加の一端をなしています。7月だけでもL3/4へのMirai攻撃は88%、L7への攻撃は9%増加しました。さらに、本記事を執筆中の8月現在、Mirai攻撃の1日あたりの平均値を基にすると、月末までにL7へのMirai DDoS攻撃やその他の類似したボットネット攻撃は185%、L3/4への攻撃は71%増加すると予想されます。

Miraiへの回帰

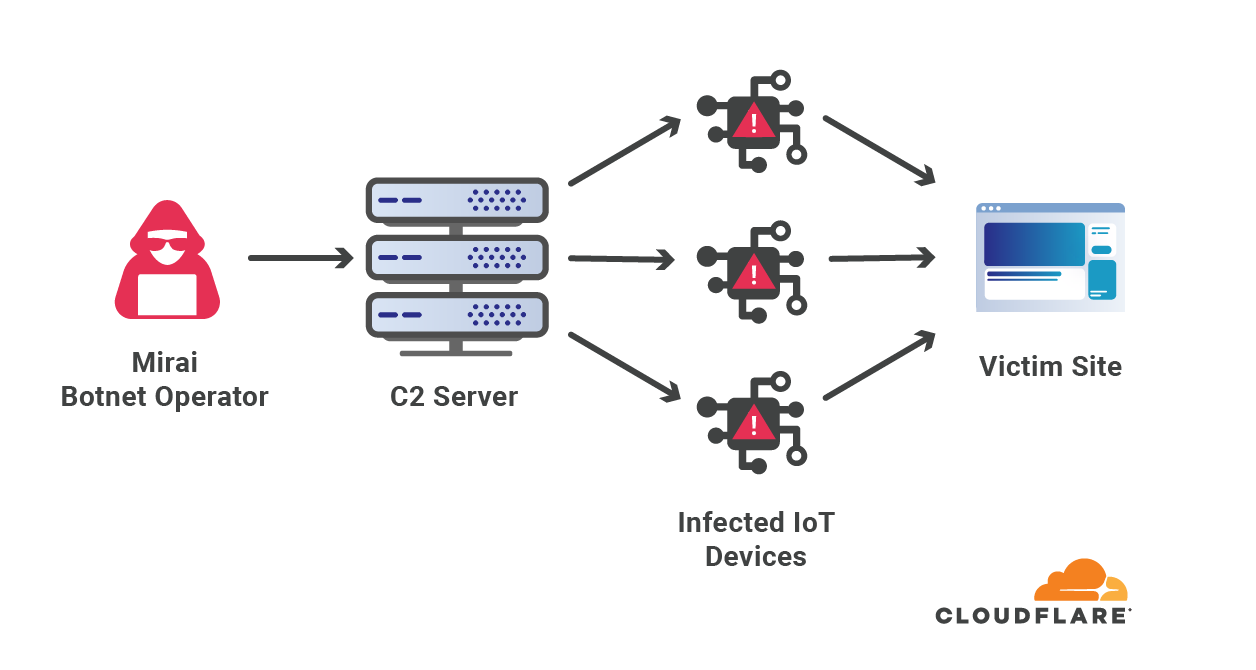

日本語の「未来」と同じ発音のMiraiは、マルウェアのコードネームで、2016年に非営利のセキュリティ研究ワークグループであるMalwareMustDieによって発見されました。このマルウェアは、セキュリティカメラやルーターなどのLinuxで動作する機器に感染することで広がります。そして、開いているTelnet用の23番ポートおよび2323番ポートをスキャンして自己増殖します。開いているポートが見つかると、ブルートフォースにより工場出荷時のユーザー名やパスワードなどの既知の認証情報を用いて、脆弱な機器へのアクセスを試みます。また、Miraiの後期の亜種は、ルーターなどの機器に存在するゼロデイエクスプローラーを利用しています。感染すると、機器はコマンド&コントロール(C2)サーバーを監視し、攻撃対象などの指示を待ちます。

企業とビジネスを保護するには

大半の攻撃は小規模で短いものですが、前述のような帯域幅消費型攻撃も頻繁に目にするようになってきました。このような帯域幅消費型のショートバースト攻撃は、レガシーのDDoS攻撃対策システムや、アクティブな常時稼働型のクラウドベースの攻撃対策を持たない組織にとっては、特に危険であることに留意する必要があります。

さらに、持続時間の短さは、長時間にわたって持続的なレベルのトラフィックを送り続けるボットネットの能力を示唆しているように感じるかもしれませんが、人間がそれに間に合うように反応するのは至難の業で、ほぼ不可能といえます。このようなケースでは、セキュリティエンジニアがトラフィックを分析したり、待機中のDDoS攻撃対策システムを作動させたりする前に、攻撃は完了しています。この種の攻撃は、自動化された常時稼働の攻撃対策の必要性を浮き彫りにしています。

自社のビジネスとインターネットプロパティを守る方法

- Cloudflareへのオンボーディングで貴社のインターネットプロパティを保護する。

- DDoS対策はデフォルトで保護が有効で、保護設定のカスタマイズも可能です。

- 予防的なベストプラクティス に従って、お客様のCloudflare設定とオリジンサーバー設定の両方が最適化されるようにしてください。例として、CloudflareのIPレンジからのトラフィックのみを許可するようにします。理想的には、上流のインターネットサービスプロバイダー(ISP)にアクセスコントロールリスト(ACL)を適用してもらうことです。そうしないと、攻撃者がお客様のサーバーのIPアドレスを直接ターゲットにして、保護を回避してしまう可能性があります。

家とIoT家電を保護するための推奨事項

- スマートカメラやルーターなど、インターネットに接続されている機器のデフォルトのユーザー名とパスワードを変更する。これにより、MiraiのようなマルウェアがルーターやIoT機器にアクセスするリスクを減少させることができます。

- Cloudflare for Familiesでご自宅をマルウェアから守りましょう。Cloudflare for Familiesは、各家庭から悪意のあるウェブサイトやマルウェアの通信へのトラフィックを自動的にブロックする無料サービスです。