Au cours des six premiers mois de l'année 2021, nous avons été témoins de campagnes massives d'attaques DDoS avec demande de rançon et de rançongiciels qui ont forcé l'interruption de certains éléments d'infrastructures stratégiques du monde entier (y compris un des plus grands opérateurs de système de pipeline pétrolier aux États-Unis) et d'une vulnérabilité dans un logiciel de gestion informatique qui a ciblé des écoles, le secteur public, des agences de voyages et des coopératives de crédit, pour ne citer que quelques exemples.

La seconde moitié de l'année a été marquée par le grouillement croissant d'un des plus puissants botnets jamais déployés (Meris) et un nombre record d'attaques DDoS HTTP et d'attaques au niveau de la couche réseau observées au sein du réseau Cloudflare. À tout ceci s'est ajoutée la vulnérabilité Log4j2 (CVE-2021-44228), découverte en décembre et qui permet à un attaquant d'exécuter du code sur un serveur distant ; il s'agit sans doute d'une des vulnérabilités les plus graves de l'Internet depuis Heartbleed et Shellshock.

Les attaques de grande ampleur telles que celles mentionnées précédemment ne sont que quelques exemples qui illustrent une tendance à l'intensification de la cyber-insécurité qui a concerné tout le monde, des entreprises technologiques et organisations gouvernementales aux domaines viticoles et usines de transformation de la viande.

Voici quelques tendances et faits marquants en matière d'attaque DDoS constatées au cours de l'année 2021, plus particulièrement au dernier trimestre :

Attaques DDoS avec demande de rançon

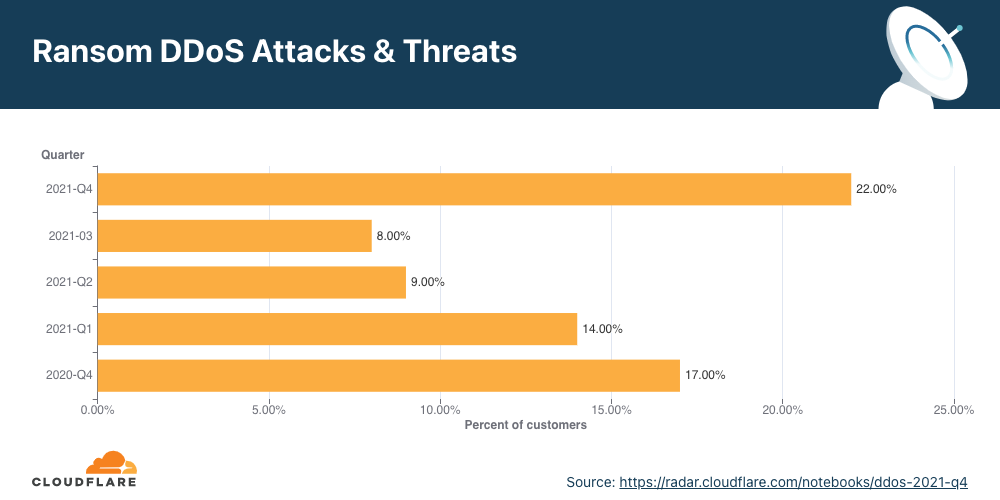

- Au 4e trimestre, les attaques DDoS avec demande de rançon ont augmenté de 29 % par rapport à l'année précédente et de 175 % par rapport au trimestre précédent.

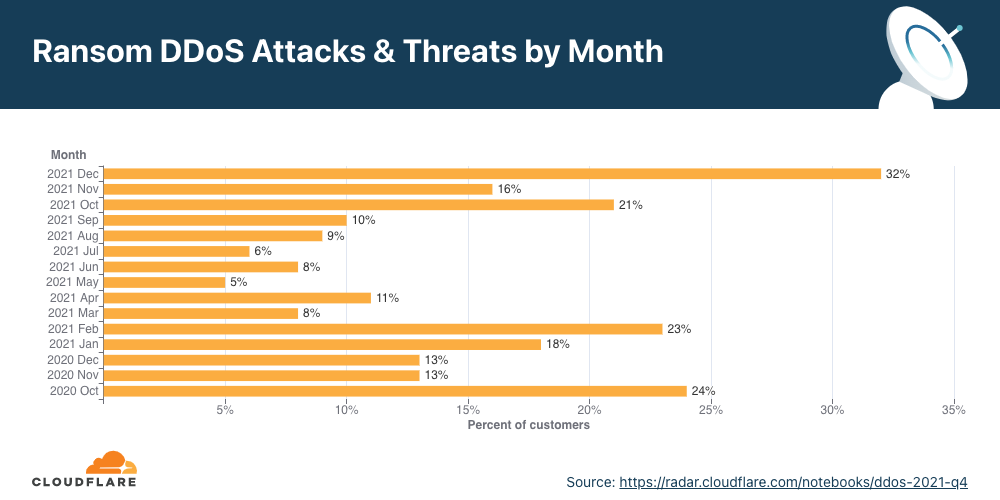

- Rien que pour le mois de décembre, une personne interrogée sur trois a fait état d'une attaque DDoS avec demande de rançon ou d'une menace d'un attaquant dont il aurait été la cible.

Attaques DDoS au niveau de la couche applicative

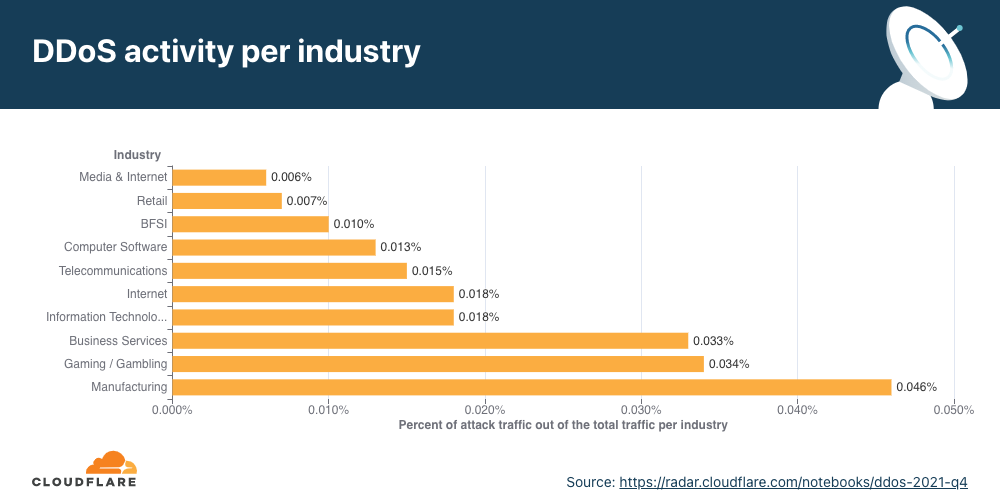

- C'est l'industrie manufacturière qui a été la plus attaquée au 4e trimestre 2021, enregistrant une impressionnante variation trimestrielle à la hausse dans le nombre d'attaques. Les services commerciaux et le secteur du jeu (vidéo et d'argent) se hissent aux deuxième et troisième places du classement des secteurs les plus ciblés par les attaques DDoS au niveau de la couche applicative.

- Pour la quatrième fois de suite cette année, la Chine est en haut du classement en ce qui concerne l'origine du trafic d'attaque, avec le plus gros pourcentage provenant de ses réseaux.

- Un nouveau botnet appelé Meris est apparu au milieu de l'année 2021 et a continué de bombarder des organisations du monde entier, lançant certaines des attaques HTTP les plus massives jamais relevées ; y compris une attaque à 17,2 millions de requêtes par seconde, automatiquement atténuée par Cloudflare.

Attaques DDoS au niveau de la couche réseau

- C'est au cours du quatrième trimestre que les attaquants ont été les plus actifs pour l'année 2021. Le nombre d'attaques relevées rien que pour le mois de décembre 2021 dépasse l'ensemble de toutes les attaques observées aux premier et deuxième trimestres pris à part.

- Si la majorité des attaques restaient modestes jusque là, les attaques mesurables en térabits sont devenues la norme à partir de la seconde moitié de 2021. Cloudflare a atténué de manière automatique des dizaines d'attaques avec des pics atteignant jusqu'à 1 Tb/s, la plus importante ayant eu un pic tout juste inférieur à 2 Tb/s, ce qui en fait la plus massive jamais vue.

- Au quatrième trimestre 2021, plus particulièrement en novembre, une campagne d'attaques DDoS avec demande de rançon persistante a été observée, elle ciblait des fournisseurs VoIP dans le monde entier.

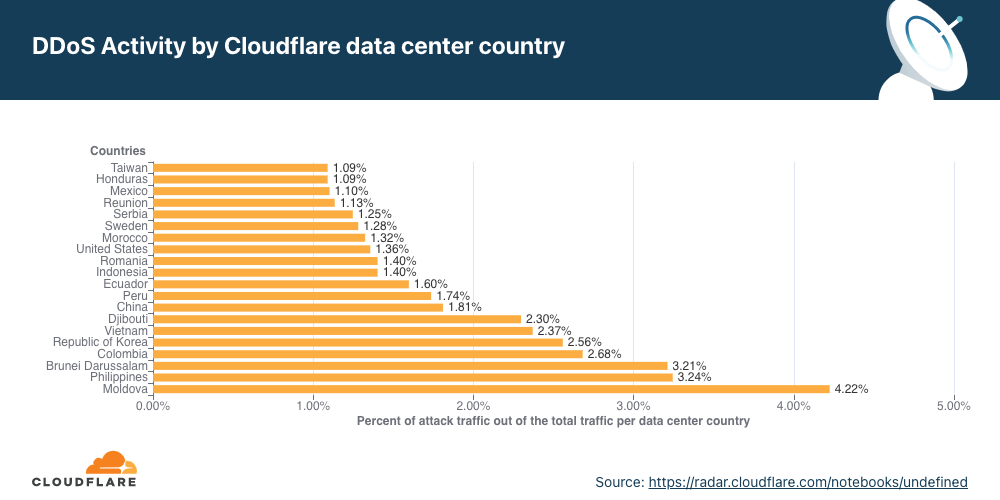

- Les attaques provenant de Moldavie ont quadruplé au quatrième trimestre 2021 par rapport au trimestre précédent, ce qui en fait le pays à l'activité la plus intense en matière d'attaques DDoS au niveau de la couche réseau.

- Les attaques de types SYN flood et UDP flood ont été les plus fréquentes tandis qu'émergeaient d'autres menaces telles que les attaques SNMP, dont le nombre d'un trimestre à l'autre a augmenté de presque 5 800 %.

Ce rapport concerne les attaques DDoS qui ont été automatiquement détectées et atténuées par les systèmes de protection contre les attaques DDoS de Cloudflare. Pour en découvrir le fonctionnement, consultez cet article de blog détaillé.

Remarque concernant la manière dont nous avons mesuré les attaques DDoS observées au sein de notre réseau

Pour analyser les tendances en matière d'attaques, nous calculons le taux « d'activité DDos », qui correspond au pourcentage du trafic d'attaque sortant par rapport au trafic total (d'attaque et légitime) observé sur notre réseau global. En mesurant la quantité d'attaques en pourcentage du trafic total observé, nous sommes en mesure de normaliser des points de données et d'éviter de favoriser, par exemple, un datacenter sur lequel circule un trafic plus important et donc plus d'attaques, ce qui se produit lorsqu'on ne traite que des chiffres absolus.

Une version interactive de ce rapport est disponible sur Cloudflare Radar.

Attaques avec demande de rançon

Nos systèmes analysent de manière constante le trafic et procèdent automatiquement à une atténuation lorsque sont détectées des attaques DDoS. Chaque client subissant une attaque DDoS est invité à répondre à une enquête automatisée qui nous aide à mieux comprendre la nature de l'attaque et dans quelle mesure l'atténuation a réussi.

Depuis plus de deux ans désormais, Cloudflare interroge les clients victimes d'attaque ; il leur est demandé notamment s'ils ont reçu un avis de rançon exigeant le paiement en échange de l'arrêt de l'attaque DDoS. C'est pour le 4e trimestre 2021 que les réponses ont fait état d'un maximum de menaces avec demande de rançon ; les attaques avec demande de rançon ont augmenté de 29 % par rapport à l'année dernière et de 175 % par rapport au trimestre dernier. Plus concrètement, une personne interrogée sur 4,5 (22 %) a indiqué avoir reçu une lettre de rançon exigeant un paiement de la part de l'attaquant.

Lorsque nous décomposons par mois, nous voyons que le mois de décembre 2021 est en haut des graphiques avec 32 % de personnes évoquant une lettre de rançon ; cela correspond à presque une personne interrogée sur trois.

Attaques DDoS au niveau de la couche applicative

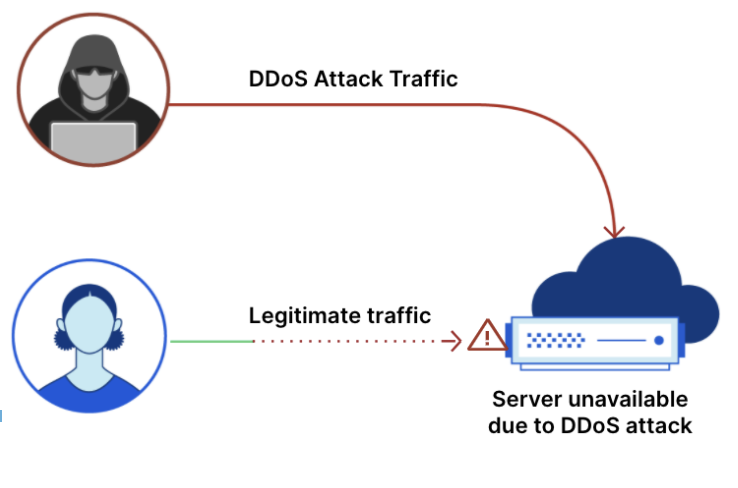

Les attaques DDoS au niveau de la couche applicative (et plus spécifiquement les attaques DDoS HTTP) cherchent généralement à perturber le fonctionnement d'un serveur web en le rendant incapable de traiter les requêtes des utilisateurs légitimes. Si un serveur se trouve bombardé par plus de requêtes qu'il ne peut en gérer, il abandonne les requêtes légitimes et peut même finir, dans certains cas, par s'arrêter totalement entraînant ainsi une dégradation des performances ou une défaillance pour les utilisateurs légitimes.

Attaques DDoS au niveau de la couche applicative, répartition par secteur

Au 4e trimestre, les attaques DDoS ciblant des entreprises manufacturières ont augmenté de 641 %, et l'augmentation est de 97 % pour le secteur des services commerciaux.

Une décomposition par secteur des attaques au niveau de la couche applicative indique que les secteurs de la fabrication, des services commerciaux et du jeu (vidéo et d’argent) ont été les plus ciblés au 4e trimestre 2021.

Attaques DDoS au niveau de la couche applicative, répartition par pays d'origine

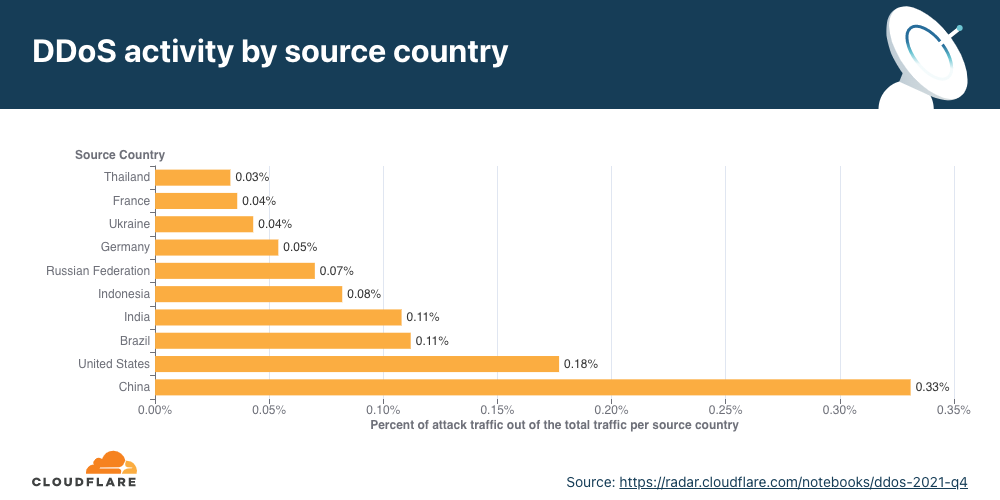

Pour connaître l'origine des attaques HTTP, nous examinons la géolocalisation de l'adresse IP source du client à l'initiative des requêtes formant l'attaque HTTP. Contrairement aux attaques au niveau de la couche réseau, les adresses IP ne peuvent pas être usurpées lors d'une attaque HTTP. Une forte concentration d'activité DDoS dans un pays donné révèle habituellement la présence de botnets au sein de ce dernier.

Pour le quatrième trimestre de suite, la Chine reste le pays d'où sort le pourcentage le plus élevé d'attaques DDoS. Plus de trois requêtes HTTP sur mille provenant d'adresses IP chinoises étaient liées à une attaque DDoS HTTP. Les États-Unis conservent la deuxième place, suivis par le Brésil et l'Inde.

Attaques DDoS au niveau de la couche applicative, répartition par pays cible

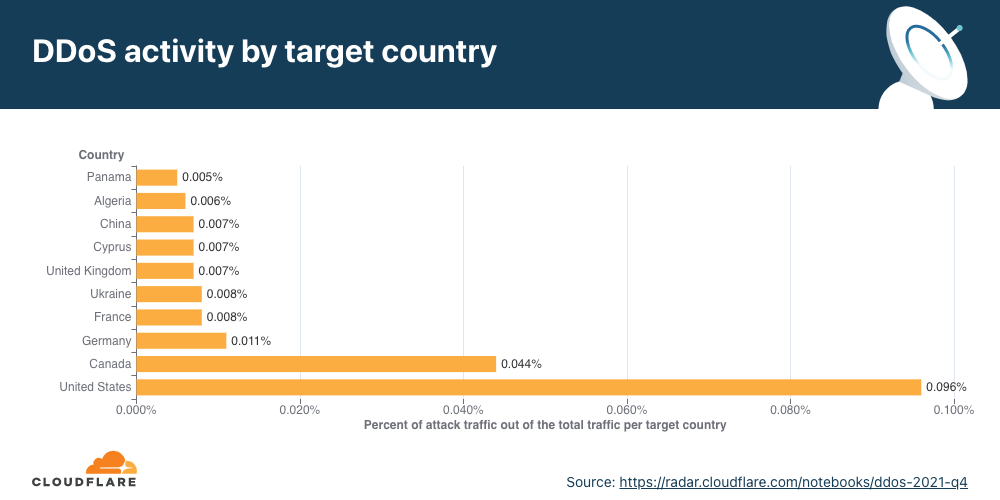

Afin de déterminer quels ont été les pays ciblés par le plus grand nombre d'attaques DDoS HTTP, nous avons réparti les attaques DDoS en fonction des pays de facturation de nos clients et les avons représentées en tant que pourcentage de l'ensemble des attaques DDoS.

Pour la troisième fois consécutive cette année, ce sont les entreprises situées aux États-Unis qui ont été ciblées par le plus d'attaques DDoS HTTP, suivies par les entreprises basées au Royaume-Uni et au Canada.

Attaques DDoS au niveau de la couche réseau

Si les attaques au niveau de la couche applicative ciblent l'application (couche 7 du modèle OSI) exécutant le service auquel les utilisateurs finaux tentent d'accéder, les attaques sur la couche réseau ont pour objectif de submerger l'infrastructure réseau (les serveurs et les routeurs en ligne, par exemple) et la liaison Internet elle-même.

Cloudflare déjoue une attaque de presque 2 Tb/s

En novembre, nos systèmes ont détecté et atténué de manière automatique une attaque DDoS de presque 2 Tb/s. Il s'agissait d'une attaque multivectorielle combinant des attaques par amplification DNS et UDP flood. L'attaque dans son ensemble n'a duré qu'une seule minute. Elle a été lancée par environ 15 000 bots qui exécutaient une variante du code Mirai d'origine sur des appareils IdO et des instances GitLab n'ayant pas reçu de correctif.

Attaques DDoS au niveau de la couche réseau, répartition mensuelle

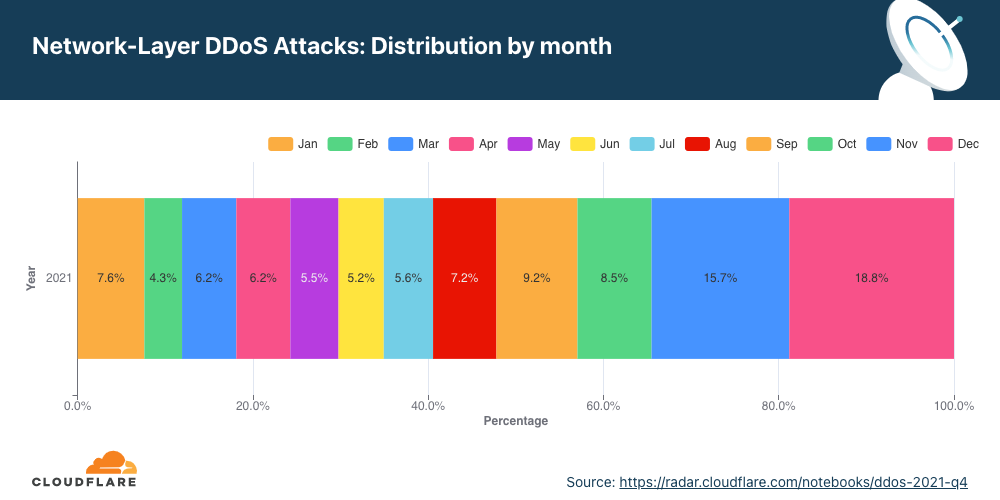

Le mois de décembre a été le mois à l'activité la plus intense pour les attaquants en 2021.

C'est au cours du quatrième trimestre que les attaquants ont été les plus actifs pour l'année 2021. Plus de 43 % de l'ensemble des attaques DDoS au niveau de la couche réseau ont eu lieu au cours du quatrième trimestre 2021. Si octobre a été un mois relativement calme, en novembre, le mois de la fête des célibataires en Chine, de Thanksgiving aux États-Unis, du Black friday et du Cyber monday, le nombre d'attaques au niveau de la couche réseau à presque doublé. Le nombre d'attaques observées a augmenté vers la fin du mois de décembre 2021, tandis que le monde était occupé à préparer la fin de l'année. En réalité, le nombre total d'attaques pour le seul mois de décembre a été supérieur à l'ensemble des attaques au 2e trimestre de 2021, et presque équivalent à toutes les attaques du 1er trimestre 2021.

Attaques DDoS au niveau de la couche réseau, répartition par débit d'attaque

La plupart des attaques étaient d'une taille relativement "petite", toutefois les attaques atteignant le térabit sont en train de devenir la norme.

Il existe différentes manières de mesurer la taille d'une attaque DDoS sur la couche 3/4. L'une d'entre elles s'intéresse à son volume de trafic, mesuré en débit binaire (plus exactement, en térabits ou en gigabits par seconde). Une autre s'intéresse au nombre de paquets transmis, mesuré en termes de débit de paquets (plus spécifiquement, en millions de paquets par seconde).

Les attaques à haut débit binaire tentent de provoquer un événement de déni de service en encombrant la liaison Internet, tandis que les attaques à débit de paquets élevé essaient de surcharger les serveurs, les routeurs et les autres équipements physiques en ligne. Ces appareils consacrent une certaine quantité de mémoire et de puissance de calcul au traitement de chaque paquet. Par conséquent, lorsqu'il se trouve bombardé sous une multitude de paquets, l'appareil peut venir à manquer de ressources de traitement. Les paquets sont alors « abandonnés », c'est-à-dire que l'appareil se déclare incapable de les traiter. Pour les utilisateurs, ce constat se traduit par un événement de déni de service.

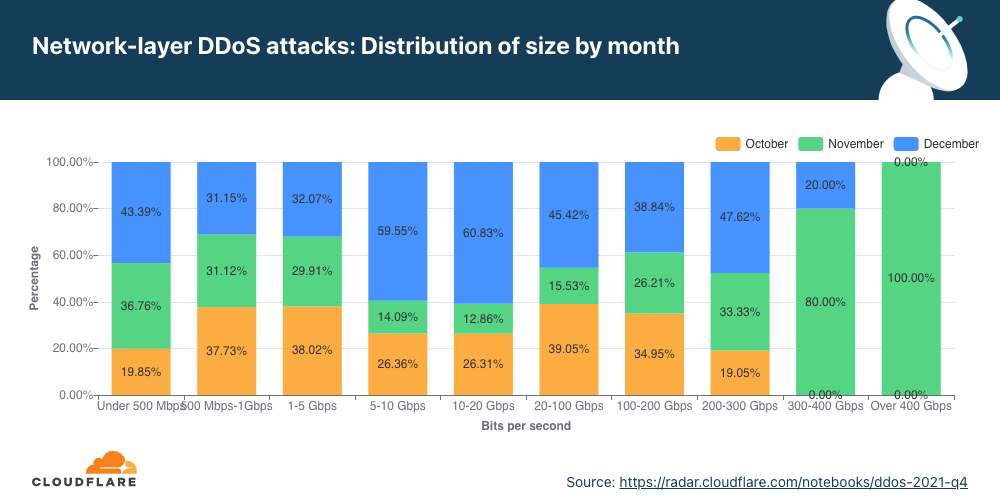

La répartition des attaques en fonction du volume (en débit binaire) et par mois est présentée ci-dessous. Comme il est visible dans le graphique qui précède, la majorité des attaques ont eu lieu en décembre. Toutefois, le graphique ci-dessous illustre le fait que les attaques plus volumineuses, de plus de 300 Gb/s, ont eu lieu en novembre. La plupart des attaques dont le volume varie entre 5 et 20 Gb/s ont eu lieu en décembre.

Répartition par débit de paquets

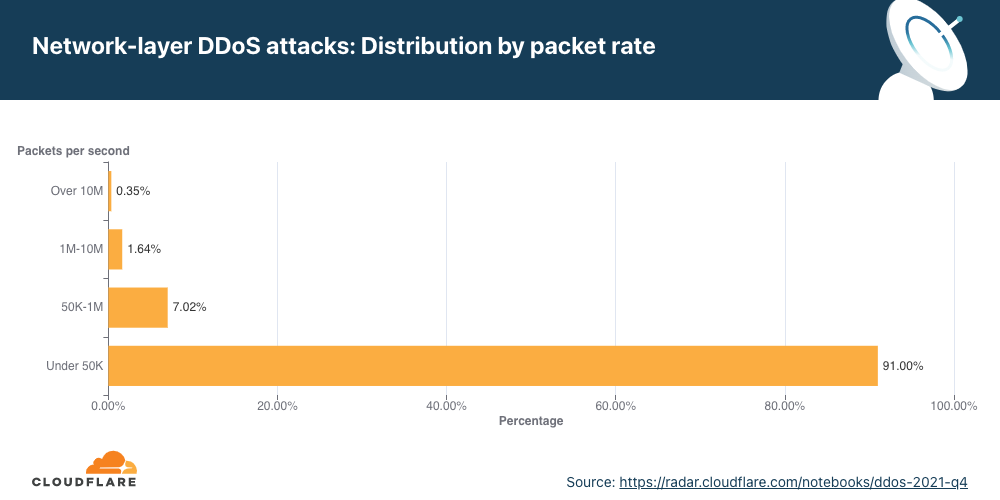

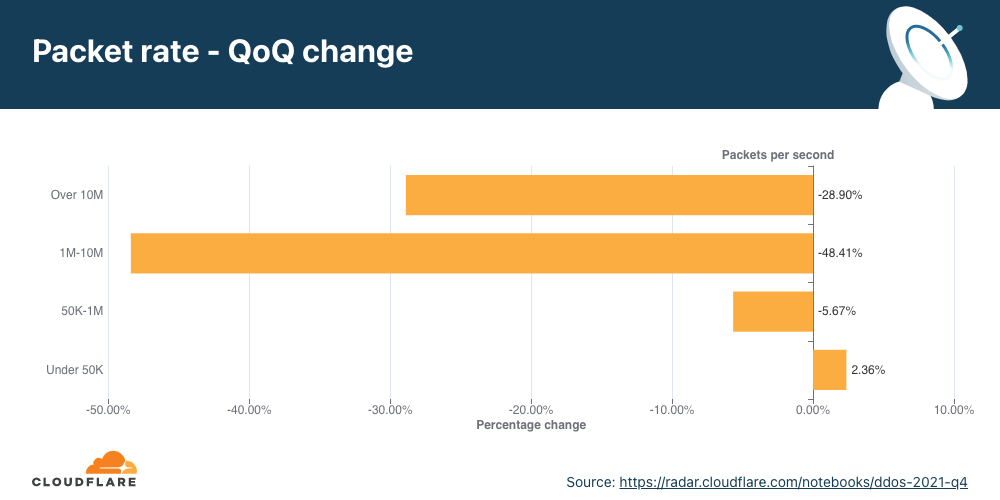

Cloudflare a observé une corrélation intéressante entre l'augmentation du nombre d'attaques et la diminution de leur volume et de leur durée. Au cours des deux premiers tiers de l'année 2021, le nombre d'attaques était relativement faible et, proportionnellement, les débits ont augmenté. Par exemple, au 3e trimestre 2021, les attaques dont le volume était entre 1 et 10 millions de paquets par seconde ont augmenté de 196 %. Au 4e trimestre 2021, le nombre d'attaques a augmenté, tandis que Cloudflare observait une diminution du volume des attaques. 91 % de toutes les attaques culminaient à 50 000 paquets par secondes, ce qui est largement suffisant pour mettre hors service les propriétés Internet non protégées.

Les attaques plus volumineuses, qui dépassent 1 Mp/s ont diminué de 48 % jusqu'à 28 % par rapport au trimestre précédent, tandis que les attaques dont le pic est inférieur à 50 000 pps ont augmenté de 2,36 % par rapport au trimestre précédent.

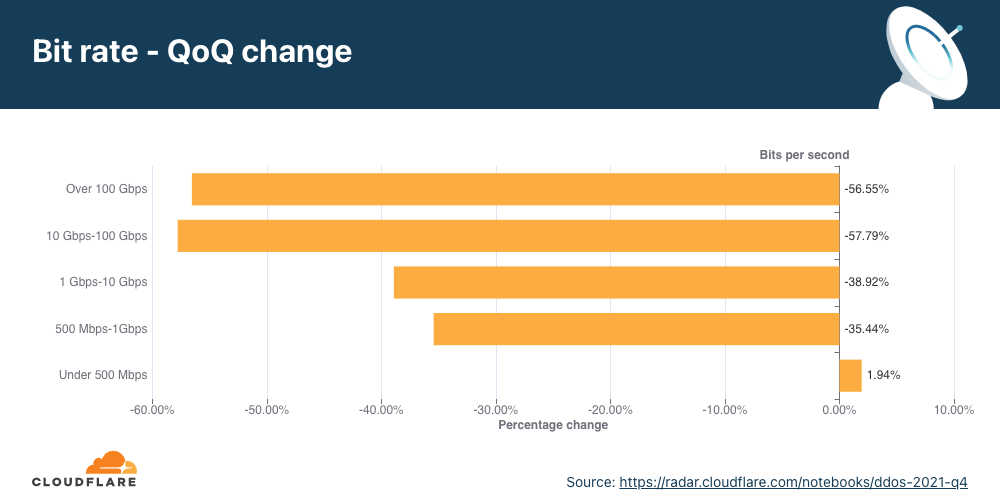

Répartition en fonction du débit binaire

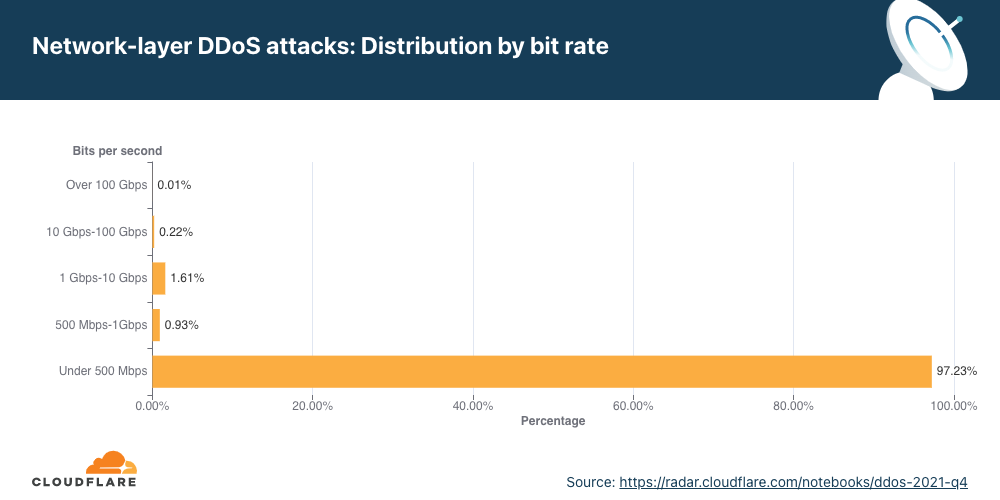

À l'instar de la tendance observée avec les attaques volumineuses en paquets, la quantité d'attaques à débit binaire très élevé a également diminué. Si les attaques dépassant 1 Tb/s sont en train de devenir la norme, le pic le plus élevé observé atteignant presque 2Tb/s, la majorité des attaques restent modestes et culminent à moins de 500 Mb/s (97,2 %).

Au 4e trimestre 2021, le nombre des attaques plus volumineuses dépassant 500 Mb/s a fortement réduit, entre 35 % et 57 % pour les attaques dépassant 100 Gb/s.

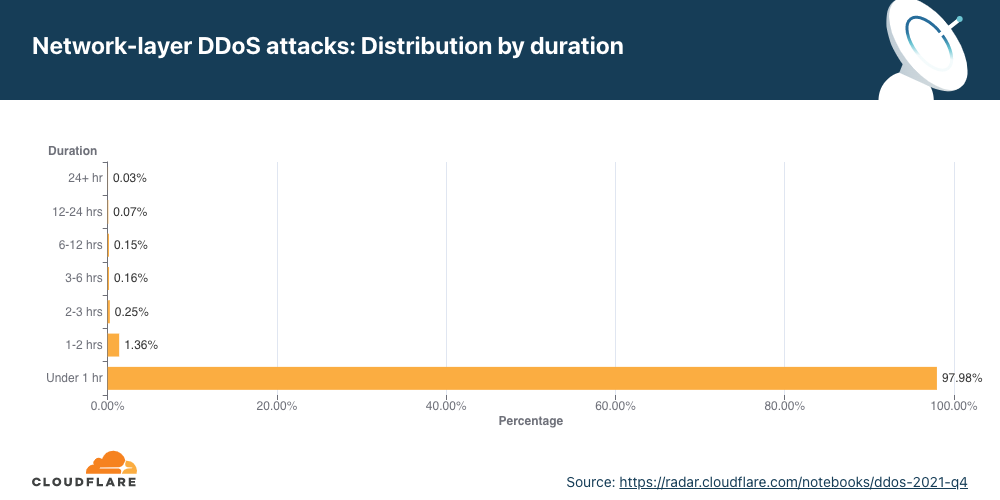

Attaques DDoS au niveau de la couche réseau, répartition par durée

La plupart des attaques durent moins d'une heure, un chiffre qui confirme la nécessité de disposer de solutions automatisées et actives en permanence pour l'atténuation des attaques DDoS.

Nous mesurons la durée d'une attaque en enregistrant la différence entre l'instant auquel nos systèmes la détectent pour la première fois en tant qu'attaque et le dernier paquet que nous observons avec cette signature d'attaque vers une cible spécifique. Au cours du dernier trimestre 2021, 98 % de l'ensemble des attaques au niveau de la couche réseau ont duré moins d'une heure. C'est très courant dans la mesure où les attaques sont de courte durée. Qui plus est, nous avons observé une tendance selon laquelle lorsque le nombre d'attaques augmente, comme ce fut le cas au cours de ce trimestre, leur débit et leur durée diminuent.

Les attaques de courte durée peuvent facilement passer inaperçues, notamment les attaques en rafale, qui bombardent une cible d'un nombre important de paquets, d'octets ou de requêtes en l'espace de quelques secondes. Dans ce cas précis, les services de protection contre les attaques DDoS qui reposent sur l'atténuation manuelle en fonction d'une analyse de sécurité n'ont aucune chance d'atténuer l'attaque à temps. Ils ne peuvent qu'en tirer des enseignements lors de l'analyse post-attaque, avant de déployer une nouvelle règle permettant de filtrer les empreintes numériques de l'attaque et d'espérer la repérer la prochaine fois. Dans le même esprit, l'utilisation d'un service « à la demande » (dans lequel l'équipe de sécurité redirige le trafic vers un fournisseur de services pendant l'attaque) se révèle également inefficace, car l'attaque sera déjà terminée avant la redirection du trafic vers le fournisseur de services anti-DDoS à la demande.

Il est recommandé pour les entreprises d'avoir recours à des services permanents et automatisés de protection contre les attaques DDoS, qui analysent le trafic et relèvent les empreintes numériques assez rapidement pour bloquer les attaques de courte durée.

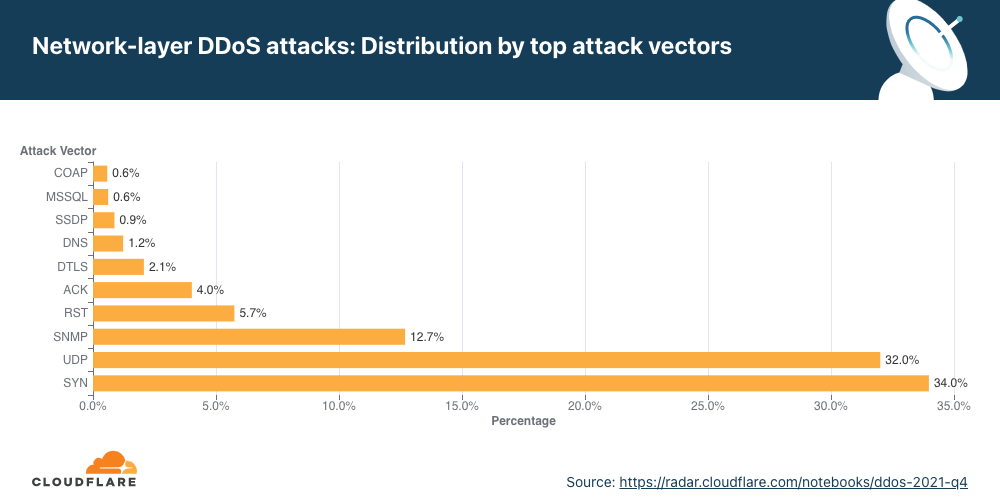

Vecteurs d'attaque

Les attaques SYN flood restent le mode d'attaque préféré des pirates, tandis que les attaques SNMP ont connu une formidable augmentation, avec une variation de 5, 800 % en glissement trimestriel.

On parle de vecteur d'attaque pour décrire la méthode utilisée par l'attaquant lorsqu'il lance son attaque DDoS, par exemple, le protocole IP, des attributs de paquets tels que des indicateurs TCP, une méthode de saturation (Flood), entre autres critères.

Pour la première fois en 2021, le pourcentage d'attaques SYN flood a considérablement diminué. Pour toute l'année 2021, les attaques SYN flood ont représenté en moyenne 54 % de l'ensemble des attaques au niveau de la couche réseau. Si elles demeurent le vecteur le plus fréquent, leur proportion a chuté de 38 % par rapport au trimestre précédent, pour ne plus représenter que 34 %.

Toutefois, en ce qui concerne les attaques SYN et UDP, ça se joue dans un mouchoir de poche. Une UDP flood est un type d'attaque par déni de service dans lequel un grand nombre de paquets UDP (User Datagram Protocol) sont envoyés à un serveur cible dans le but de neutraliser la capacité de traitement et de réponse de celui-ci. Souvent, le pare-feu protégeant le serveur cible est sollicité de manière excessive en raison de la saturation UDP, ce qui provoque un déni de service à l'encontre du trafic légitime. Les attaques UDP sont passées de la 4e place du classement des attaques pour le 3e trimestre 2021, à la 3e place au trimestre suivant, jusqu'à représenter 32 % de l'ensemble des attaques au niveau de la couche réseau, affichant donc une augmentation trimestrielle de 1 198 %.

En troisième position vient l'outsider SNMP, qui a fait une première apparition fulgurante en 2021, se plaçant en haut du classement des vecteurs d'attaque.

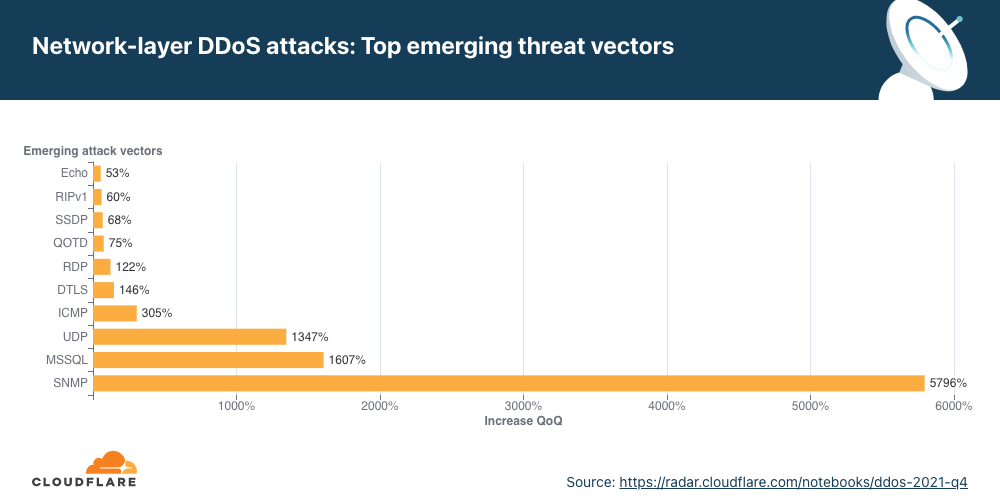

Menaces émergentes

Lorsque nous observons des vecteurs d'attaque émergents, ce qui nous éclaire sur les nouveaux vecteurs déployés par les attaquants pour lancer des attaques, nous constatons une flambée des attaques DDoS de type SNMP, MSSQL et UDP génériques.

Les attaques SNMP et MSSQL sont souvent utilisées pour réfléchir et amplifier le trafic sur la cible en usurpant l'adresse IP de celle-ci en guise d'IP source dans les paquets utilisés pour déclencher l'attaque.

Le protocole SNMP (Simple Network Management Protocole) repose sur un UDP et sert souvent à rechercher et gérer des appareils en réseau tels que des imprimantes, des commutateurs, des routeurs et des pare-feu dans un réseau domestique ou d'entreprise, sur le port UDP bien connu, le 161. Dans une attaque par réflexion SNMP, l'attaquant envoie un grand nombre de requêtes SNMP dont les paquets comportent une adresse IP usurpée (celle de la cible) aux appareils du réseau qui répondent alors à l'adresse de la cible. Les réponses en grand nombre provenant des appareils sur le réseau provoquent un déni de service sur le réseau ciblé.

Semblable à l'attaque par amplification SNMP, l'attaque MSSQL (Microsoft SQL) repose sur une technique détournant le protocole de résolution de serveur SQL Microsoft dans le but de lancer une attaque DDoS par réflexion. L'attaque se produit lorsqu'un Serveur SQL Microsoft répond à la requête d'un client, tentant d'exploiter le protocole de résolution de serveur SQL Microsoft (MC-SQLR), en étant ouvert sur le port UDP 1434.

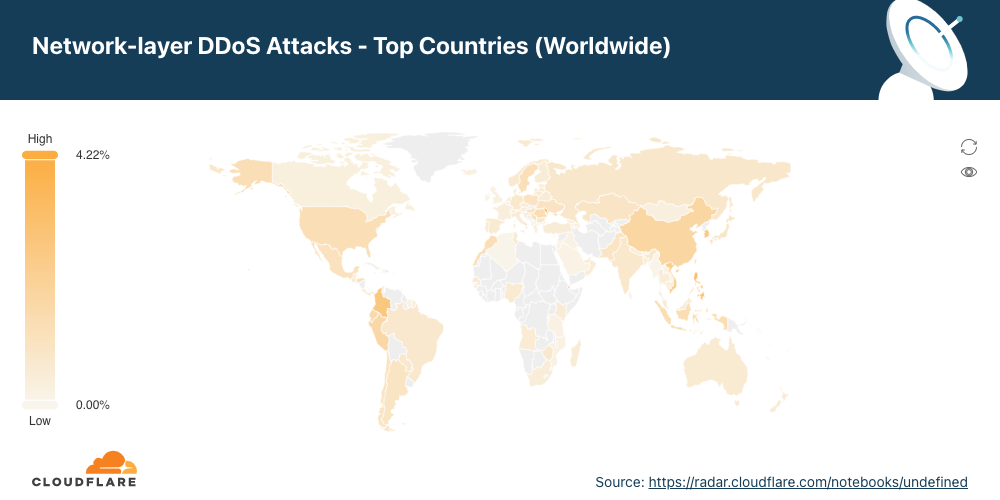

Attaques DDoS au niveau de la couche réseau, répartition par pays

Les attaques provenant de Moldavie ont quadruplé au quatrième trimestre, ce qui en fait le pays à l'activité la plus intense en matière d'attaques DDoS au niveau de la couche réseau.

Lorsque nous analysons les attaques DDoS au niveau de la couche réseau, nous classons le trafic en fonction de la situation géographique des datacenters périphériques Cloudflare où le trafic a été ingéré et non de l'adresse IP source. En effet, lorsqu'ils lancent des attaques visant la couche réseau, les pirates peuvent usurper l'adresse IP source afin de dissimuler la source de l'attaque et d'introduire un caractère aléatoire dans les propriétés de cette dernière. Le blocage des attaques par les systèmes de protection contre les attaques DDoS simples s'en trouve donc plus difficile. Par conséquent, si nous cherchons à déterminer le pays d'origine en nous fondant sur une adresse IP source usurpée, le résultat aboutira sur un pays usurpé.

Cloudflare parvient à surmonter les défis représentés par les adresses IP usurpées en présentant les données de l'attaque en fonction de l'emplacement du datacenter Cloudflare dans lequel l'attaque a été constatée. Nous sommes en mesure de garantir la précision géographique de notre rapport, grâce à nos datacenters répartis dans plus de 250 villes à travers le monde.

Pour visualiser toutes les régions et tous les pays, consultez la carte interactive.

Résumé

Cloudflare s'est donné pour mission de construire un Internet meilleur, c'est-à-dire un Internet plus sécurisé, plus rapide et plus fiable pour chacun, même en cas d'attaques DDoS. Dans le cadre de notre mission, depuis 2017, nous avons assuré gratuitement une protection illimitée contre les attaques DDoS pour tous nos clients. Au fil des ans, il est devenu de plus en plus facile pour les attaquants de lancer des attaques DDoS. Pour juguler la progression des attaquants, nous voulons être certains qu'il est tout aussi facile et gratuit pour les organisations de toutes tailles de se protéger contre les attaques DDoS de tous types.

Vous n'avez pas encore recours à Cloudflare ? Commencez dès maintenant.