Les auteurs d'attaques DDoS n'ont pas chômé au troisième trimestre 2021. Cloudflare a observé et atténué des attaques DDoS HTTP d'une ampleur jamais encore atteinte, des attaques atteignant le térabit contre la couche réseau, l'un des plus grands botnets jamais déployés (Meris) et, plus récemment, des attaques avec demande de rançon lancées contre des fournisseurs de services de VoIP et leur infrastructure réseau à travers le monde.

Voici une synthèse des tendances observées au cours du troisième trimestre 2021 :

Tendances des attaques DDoS au niveau de la couche applicative (L7)

- Pour le deuxième trimestre consécutif en 2021, les entreprises basées aux États-Unis ont été les plus ciblées à travers le monde.

- Pour la première fois en 2021, les attaques lancées contre des entreprises situées au Royaume-Uni et au Canada ont explosé, faisant respectivement de ces deux pays le deuxième et le troisième pays parmi les plus ciblés.

- Les attaques lancées contre les entreprises de logiciels, de jeux vidéo/jeux de hasard et d'informatique au sens plus général, ainsi que contre les opérateurs Internet, ont augmenté en moyenne de 573 % par rapport au trimestre précédent.

- Meris, l'un des botnets les plus puissants de l'histoire, a contribué au lancement de campagnes d'attaques DDoS visant différents secteurs et pays.

Tendances des attaques DDoS au niveau de la couche réseau (L3/4)

- Les attaques DDoS à travers le monde ont augmenté de 44 % par rapport au trimestre précédent.

- Le Moyen-Orient et l'Afrique ont constaté, en moyenne, la plus forte augmentation des attaques, avec une hausse d'environ 80 %.

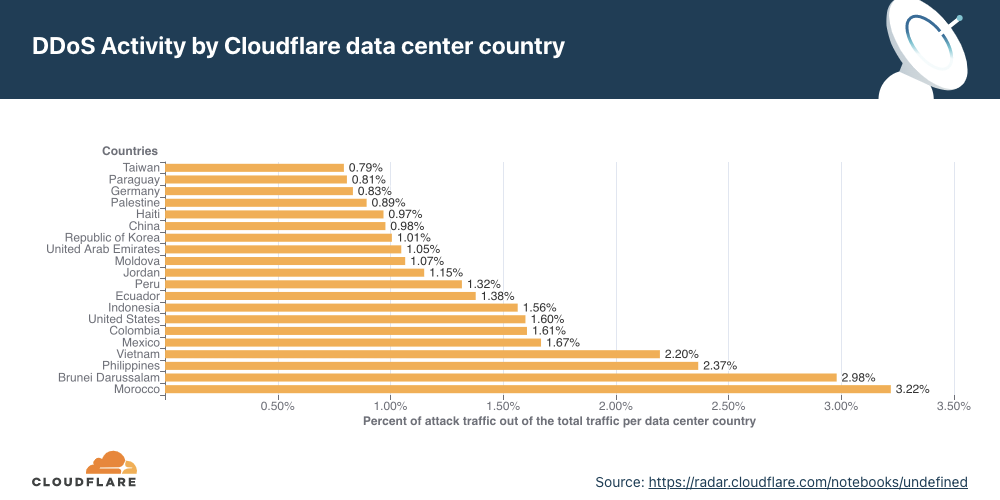

- Le Maroc a enregistré la plus forte activité DDoS mondiale au troisième trimestre, où 3 paquets sur 100 faisaient partie d'une telle attaque.

- Si les attaques SYN et RST demeurent le vecteur dominant employé par les pirates, Cloudflare a observé une forte hausse des attaques par amplification DTLS, avec une augmentation de 3 549 % par rapport au trimestre précédent.

- Les auteurs d'attaques s'en sont pris (et continuent de s'en prendre à eux au quatrième trimestre de cette année) aux fournisseurs de services de VoIP par l'intermédiaire de campagnes d'attaques DDoS massives visant à provoquer une panne de l'infrastructure SIP.

Remarque concernant la manière d'éviter les biais de données : lorsque nous analysons les tendances en matière d'attaques, nous calculons le taux « d'activité DDoS », qui correspond au pourcentage de trafic hostile par rapport au trafic total (hostile + légitime). Lors de l'établissement de rapports concernant les tendances des attaques DDoS contre la couche applicative et la couche réseau, cet indicateur nous permet de normaliser les points de données et d'éviter de favoriser, par exemple, un datacenter Cloudflare plus important, qui traite naturellement plus de trafic et subit donc éventuellement plus d'attaques par rapport à un datacenter Cloudflare plus petit, situé ailleurs.

Attaques DDoS au niveau de la couche applicative

Les attaques DDoS au niveau de la couche applicative (et plus spécifiquement les attaques DDoS HTTP) cherchent généralement à perturber le fonctionnement d'un serveur web en le rendant incapable de traiter les requêtes des utilisateurs légitimes. Si un serveur se trouve bombardé par plus de requêtes qu'il ne peut en gérer, il abandonne les requêtes légitimes et peut même finir, dans certains cas, par s'arrêter totalement, entraînant ainsi une dégradation des performances ou une défaillance pour les utilisateurs légitimes.

Le troisième trimestre 2021 a été marqué par l'un des plus puissants botnets jamais déployés, Meris, qui a servi à lancer des attaques DDoS HTTP figurant parmi les plus massives de l'histoire.

Au cours du dernier trimestre, nous avons relevé l'une des plus vastes attaques HTTP jamais enregistrées. Forte de 17,2 millions de requêtes par seconde, cette dernière ciblait un client du secteur des services financiers. On sait que Meris, l'un des botnets les plus puissants jamais observés, a été déployé spécifiquement dans le but de lancer ce type d'attaques.

« Meris » (qui signifie « peste » en letton) est le nom d'un botnet à l'origine des récentes attaques DDoS qui ont visé plusieurs réseaux ou entreprises à travers le monde. Le botnet Meris infectait les routeurs et d'autres équipements réseau fabriqués par l'entreprise lettonne MikroTik. D'après le blog de MikroTik, une vulnérabilité de l'OS du routeur MikroTik (qui avait fait l'objet d'un correctif après sa découverte en 2018) a été exploitée sur les appareils ne disposant pas encore du correctif dans le but de mettre sur pied un botnet et de permettre à des acteurs malveillants de lancer des attaques DDoS coordonnées.

À l'instar du botnet Mirai de 2016, Meris constitue l'un des botnets les plus puissants jamais rencontrés. Toutefois, alors que Mirai infectait des appareils IdO pourvus d'une faible puissance de calcul (des caméras connectées, par exemple), Meris forme un essaim croissant d'équipements réseau structurels (comme des routeurs et des commutateurs) dotés d'une puissance de calcul et de capacités de transfert de données nettement plus élevées que celles des appareils IdO. Cette puissance indubitablement supérieure lui permet de causer des dommages à plus grande échelle. Meris confirme ainsi que le volume d'attaque ne constitue pas nécessairement une garantie de dégâts infligés à la cible. Pour autant que nous le sachions, malgré sa puissance, Meris n'a pas provoqué de dommages considérables ni engendré de coupures du service Internet. Sur le plan tactique, en attaquant le service DynDNS en 2016, le botnet Mirai a réussi à entraîner des perturbations importantes au niveau d'Internet.

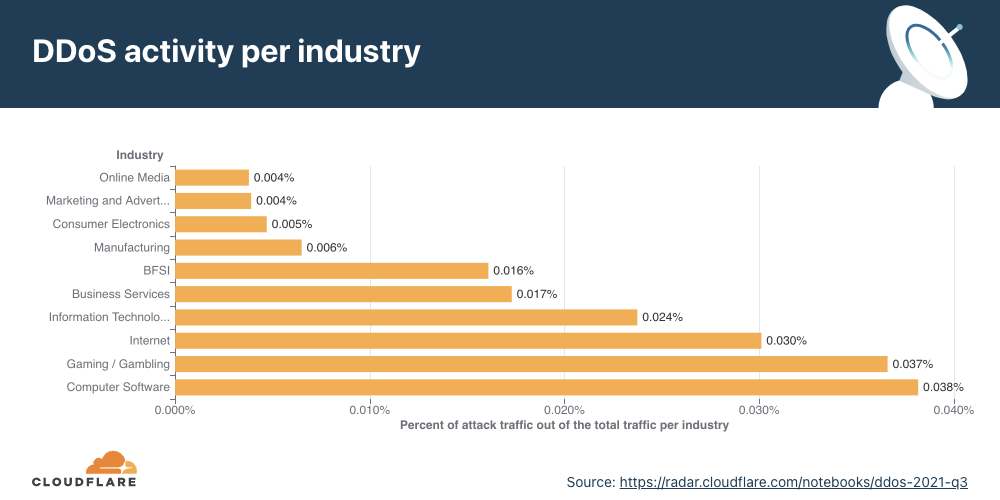

Attaques DDoS au niveau de la couche applicative, répartition par secteur

Les secteurs de la technologie et des jeux ont été les plus ciblés au troisième trimestre 2021.

Si l'on répartit les attaques visant la couche applicative par secteur d'activité, les entreprises de logiciels arrivent en tête du classement. Le secteur des jeux vidéo/jeux de hasard, également connu pour être la cible régulière d'attaques en ligne, les talonne de très près en deuxième place, suivi par les secteurs de l'Internet et de l'informatique.

Attaques DDoS au niveau de la couche applicative, répartition par pays d'origine

Pour connaître l'origine des attaques HTTP, nous examinons la géolocalisation de l'adresse IP source du client à l'initiative des requêtes composant l'attaque HTTP. Contrairement aux attaques sur la couche réseau, les adresses IP ne peuvent pas être usurpées lors d'une attaque HTTP. Un taux d'activité DDoS élevé dans un pays donné révèle habituellement la présence de botnets au sein de ce dernier.

Au troisième trimestre 2021, la plupart des attaques provenaient d'appareils/de serveurs situés en Chine, aux États-Unis et en Inde. Si la Chine reste en première position, le nombre d'attaques provenant d'adresses IP chinoises a, en réalité, diminué de 30 % par rapport au trimestre précédent. Près d'une requête HTTP sur 200 provenant de Chine faisait partie d'une attaque DDoS HTTP.

En outre, les attaques en provenance du Brésil et d'Allemagne ont diminué de 38 % par rapport au trimestre précédent. Les attaques issues des États-Unis et de la Malaisie ont, quant à elles, respectivement diminué de 40 % et 45 %.

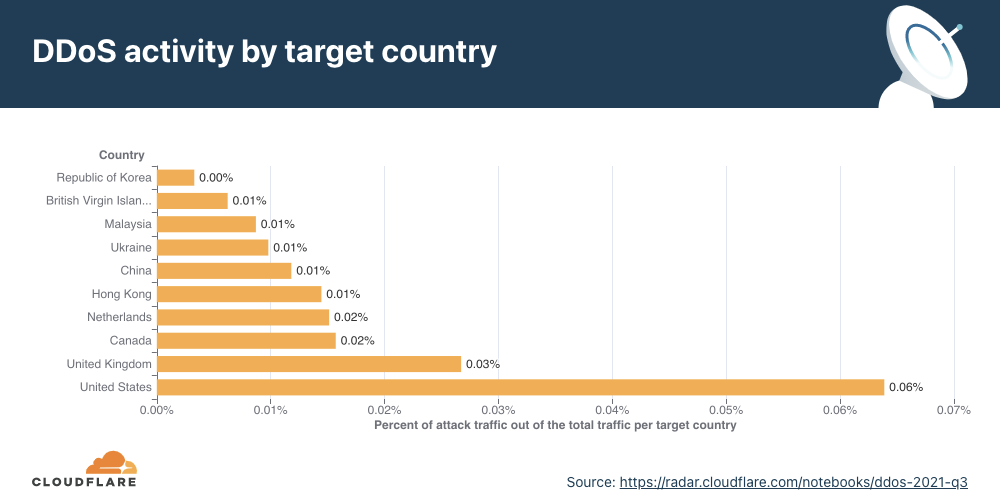

Attaques DDoS au niveau de la couche applicative, répartition par pays cible

Afin d'identifier les pays ciblés par le plus grand nombre d'attaques sur la couche 7, nous décomposons l'activité des attaques DDoS en fonction du pays de facturation de nos clients.

Pour la deuxième fois consécutive cette année, les entreprises situées aux États-Unis ont été les plus ciblées à travers le monde par les attaques DDoS visant la couche 7, suivies par les entreprises basées au Royaume-Uni et au Canada.

Attaques DDoS au niveau de la couche réseau

Si les attaques au niveau de la couche applicative ciblent l'application (couche 7 du modèle OSI) exécutant le service auquel les utilisateurs finaux tentent d'accéder, les attaques sur la couche réseau ont pour objectif de submerger l'infrastructure réseau (les serveurs et les routeurs en ligne, par exemple) et la liaison Internet elle-même.

Un variant du botnet Mirai frappe avec une puissance de 1,2 Tb/s.

C'est également au troisième trimestre 2021 que le tristement célèbre botnet Mirai a fait sa réapparition. Un variant du botnet a ainsi lancé plus d'une dizaine d'attaques DDoS (basées sur UDP et TCP) qui ont dépassé plusieurs fois la barre des 1 Tb/s, avec un pic à environ 1,2 Tb/s. Ces attaques lancées contre la couche réseau ciblaient les clients Cloudflare par l'intermédiaire des services Magic Transit et Spectrum. L'une des cibles se trouvait être l'un des principaux fournisseurs de services Internet, de télécommunications et d'hébergement de la région APAC ; l'autre, une entreprise de jeux vidéo. Dans tous les cas, les attaques ont été automatiquement détectées et atténuées sans la moindre intervention humaine.

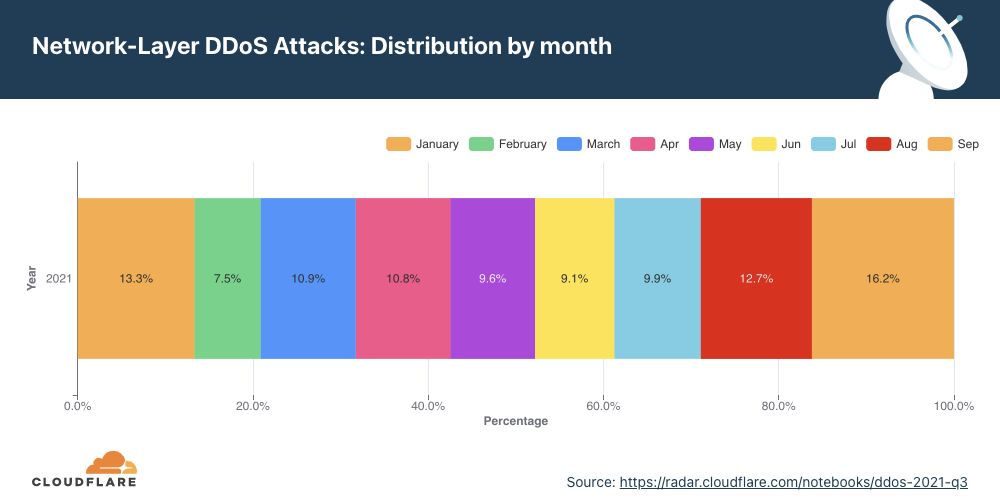

Attaques DDoS au niveau de la couche réseau, répartition mensuelle

Le mois de septembre s'est révélé, de loin, le plus actif pour les pirates.

Le troisième trimestre 2021 a enregistré plus de 38 % des attaques de l'année. Le mois de septembre s'est montré, jusqu'à présent en 2021, le plus actif pour les acteurs malveillants, en regroupant plus de 16 % de l'ensemble des attaques conduites cette année.

Attaques DDoS au niveau de la couche réseau, répartition par débit d'attaque

La plupart des attaques sont de « petite taille », mais le nombre d'attaques de plus grande ampleur ne cesse d'augmenter.

Il existe différentes manières de mesurer la taille d'une attaque DDoS sur la couche 3/4. L'une d'entre elles s'attache à son volume de trafic, mesuré en débit binaire (plus exactement, en térabits ou en gigabits par seconde). Une autre s'intéresse au nombre de paquets transmis, mesuré en termes de débit de paquets (plus spécifiquement, en millions de paquets par seconde).

Les attaques à haut débit binaire tentent de provoquer un événement de déni de service en encombrant la liaison Internet, tandis que les attaques à débit de paquets élevé essaient de surcharger les serveurs, les routeurs et les autres équipements physiques en ligne. Les appareils consacrent une certaine quantité de mémoire et de puissance de calcul au traitement de chaque paquet. Par conséquent, lorsqu'il se trouve bombardé sous une multitude de paquets, l'appareil peut venir à manquer de ressources de traitement. Les paquets sont alors « abandonnés », c'est-à-dire que l'appareil se déclare incapable de les traiter. Pour les utilisateurs, ce constat se traduit par un événement de déni de service.

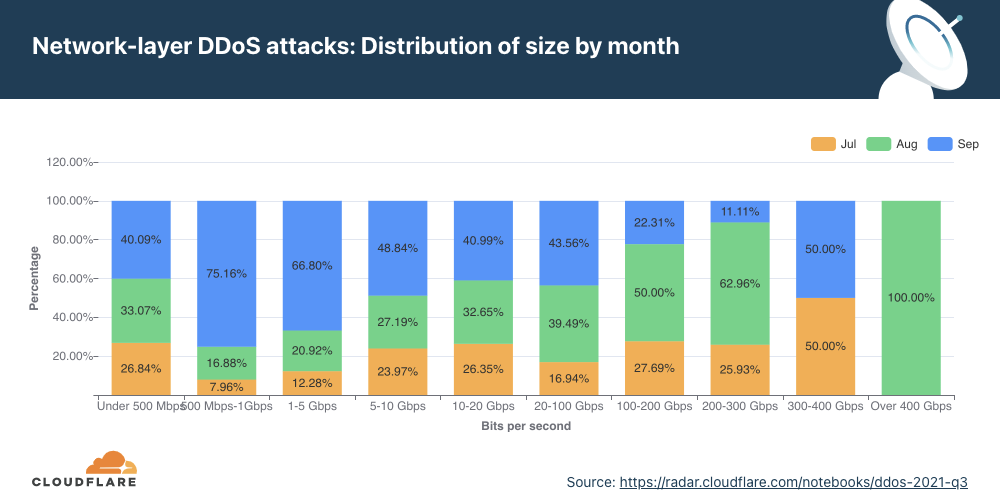

Le tableau ci-dessous montre la répartition des attaques en fonction de leur taille (en débit binaire) et du mois. Il est intéressant de noter que toutes les attaques de plus de 400 Gb/s ont eu lieu au mois d'août, notamment certaines des plus grandes attaques que nous ayons observées. Plusieurs attaques ont en outre dépassé 1 Tb/s et certaines ont même atteint les 1,2 Tb/s.

Débit de paquets

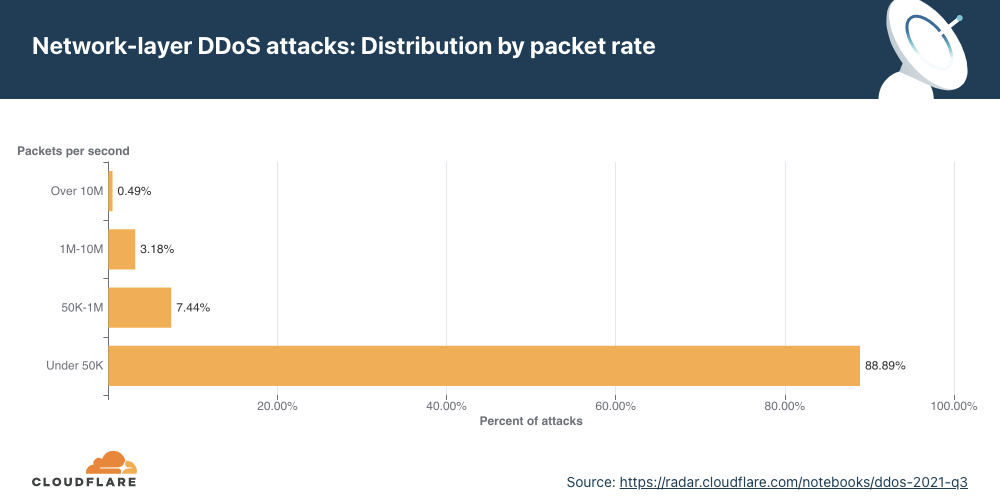

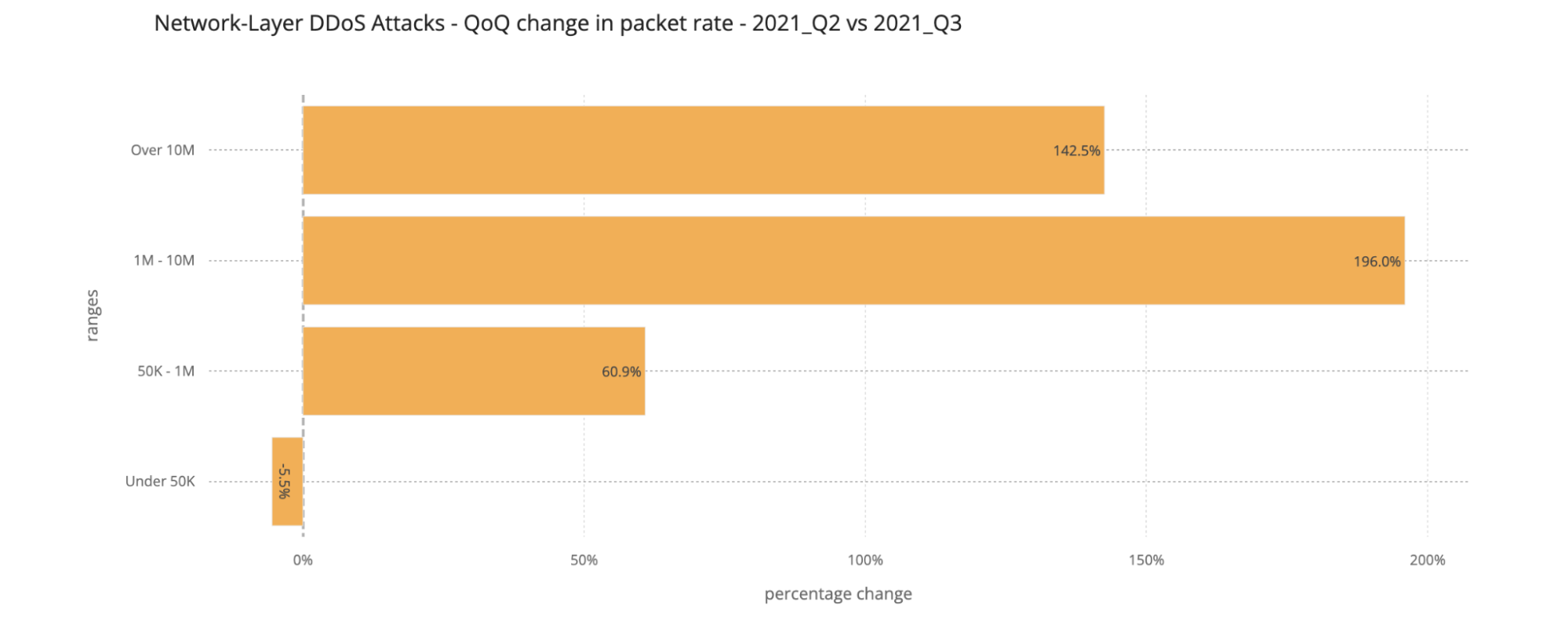

Comme nous l'avons vu au cours des trimestres précédents, la majorité des attaques observées au troisième trimestre 2021 étaient de taille relativement modeste, avec près de 89 % des attaques montrant un pic inférieur à 50 000 paquets par seconde (p/s). Si la majorité des attaques sont de petite taille, nous avons constaté que le nombre d'attaques de plus grande ampleur avait augmenté par rapport au trimestre précédent. Les attaques affichant un pic supérieur à 10 millions de paquets par seconde ont ainsi progressé de 142 % par rapport au trimestre précédent.

Les attaques présentant des débits de paquets compris entre 1 et 10 millions de paquets par seconde ont progressé de 196 % par rapport au trimestre précédent. Cette tendance se montre similaire à celle que nous avons observée au dernier trimestre et suggère une progression des attaques de grande ampleur.

Débit binaire

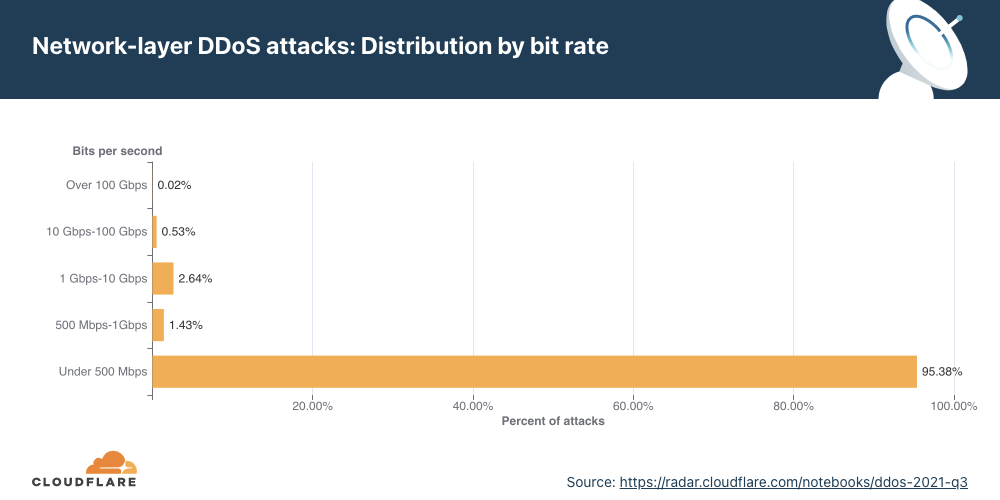

Nous avons constaté une tendance similaire du point de vue du débit binaire : au total, 95,4 % des attaques présentaient un pic inférieur à 500 Mb/s.

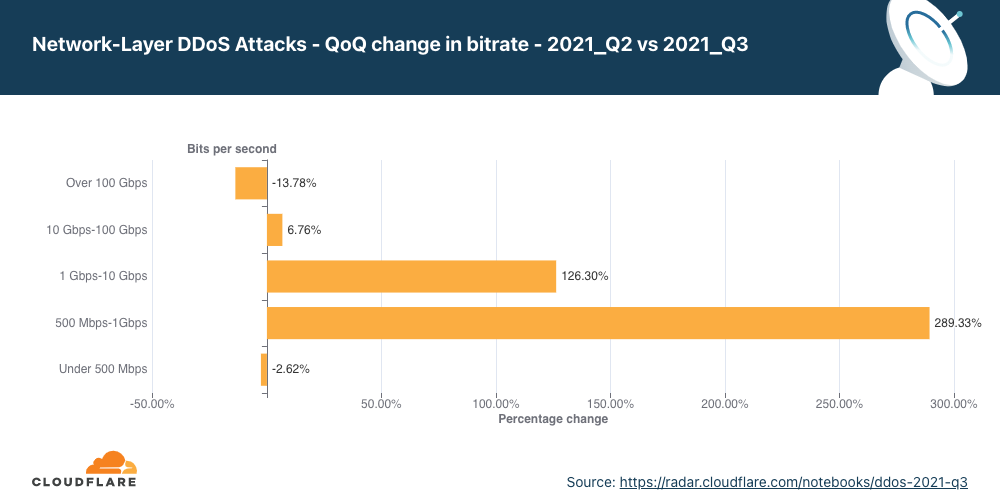

Les données du glissement trimestriel révèlent que le nombre d'attaques mesurant entre 500 Mb/s à 10 Gb/s a connu des augmentations massives de 126 % à 289 % par rapport au trimestre précédent. Les attaques de plus de 100 Gb/s ont diminué de près de 14 %.

Le nombre d'attaques affichant un débit binaire élevé a augmenté par rapport au trimestre précédent (à l'exception des attaques de plus de 100 Gb/s, qui ont diminué de près de 14 % par rapport au trimestre précédent). Les attaques comprises entre 500 Mb/s et 1 Gb/s ont, en particulier, augmenté de 289 % par rapport au trimestre précédent, tandis que celles qui mesuraient entre 1 Gb/s et 100 Gb/s ont augmenté de 126 %.

Cette tendance illustre une fois encore que si la majorité des attaques se révèlent effectivement plus petites (en règle générale), le nombre d'attaques de « plus grande ampleur » augmente. Ce constat suggère que les pirates se montrent plus nombreux et rassemblent plus de ressources afin de lancer des attaques de plus grande envergure.

Attaques DDoS au niveau de la couche réseau, répartition par durée

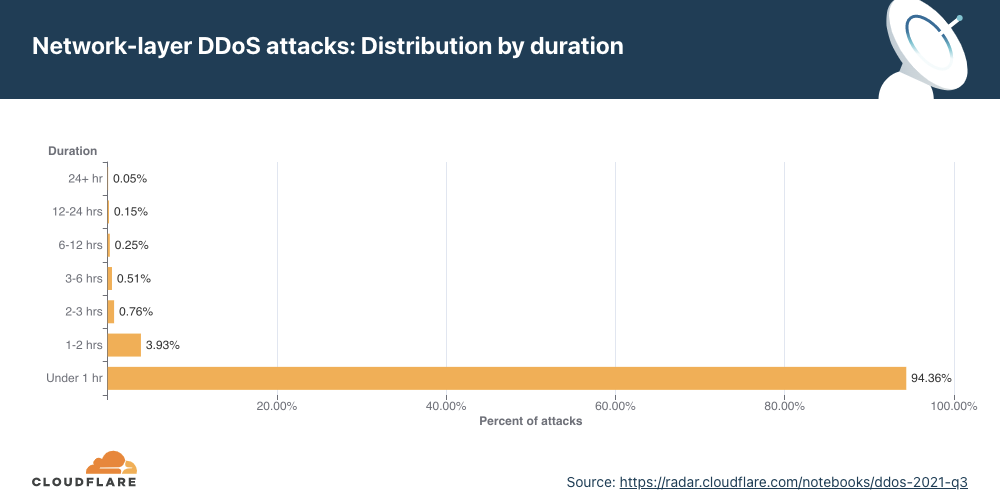

La plupart des attaques durent moins d'une heure, un chiffre qui confirme la nécessité de disposer de solutions automatisées et actives en permanence pour l'atténuation des attaques DDoS.

Nous mesurons la durée d'une attaque en enregistrant la différence entre l'instant auquel nos systèmes la détectent pour la première fois en tant qu'attaque et le dernier paquet que nous observons avec cette signature d'attaque. Comme lors des précédents trimestres, la plupart des attaques ont été de courte durée. Plus précisément, 94,4 % de l'ensemble des attaques DDoS ont duré moins d'une heure. À l'autre extrémité de l'axe, les attaques durant plus de 6 heures ont représenté moins de 0,4 % au troisième trimestre 2021. Nous avons en outre constaté une augmentation de 165 % des attaques menées sur une période de 1 à 2 heures par rapport au trimestre précédent. Une durée plus importante ne rend toutefois pas nécessairement l'attaque plus dangereuse.

Les attaques de courte durée peuvent facilement passer inaperçues, notamment les attaques en rafale, qui bombardent une cible d'un nombre important de paquets, d'octets ou de requêtes en l'espace de quelques secondes. Dans ce cas précis, les services de protection contre les attaques DDoS qui reposent sur l'atténuation manuelle en fonction d'une analyse de sécurité n'ont aucune chance d'atténuer l'attaque à temps. Ils ne peuvent qu'en tirer des enseignements lors de l'analyse post-attaque, avant de déployer une nouvelle règle permettant de filtrer les empreintes numériques de l'attaque et d'espérer la repérer la prochaine fois. Dans le même esprit, l'utilisation d'un service « à la demande » (dans lequel l'équipe de sécurité redirige le trafic vers un fournisseur de services pendant l'attaque) se révèle également inefficace, car l'attaque sera déjà terminée avant la redirection du trafic vers le fournisseur de services anti-DDoS à la demande.

Cloudflare recommande aux entreprises d'utiliser un service d'atténuation des attaques DDoS automatisé et actif en permanence, qui analyse le trafic en temps réel et filtre les empreintes numériques de manière suffisamment rapide pour bloquer les attaques de courte durée. Cloudflare analyse le trafic en dehors du réseau afin de garantir que notre solution d'atténuation DDoS n'ajoute aucune latence au trafic légitime, même en présence de solutions déployées en permanence. Lorsqu'une attaque est identifiée, notre système autonome de protection anti-DDoS à la périphérie du réseau (dosd) génère et applique une règle élaborée dynamiquement et dotée d'une signature en temps réel. Les règles de pare-feu préconfigurées disposant de listes d'autorisation/de blocage de modèles de trafic connus prennent alors effet immédiatement.

Vecteurs d'attaque

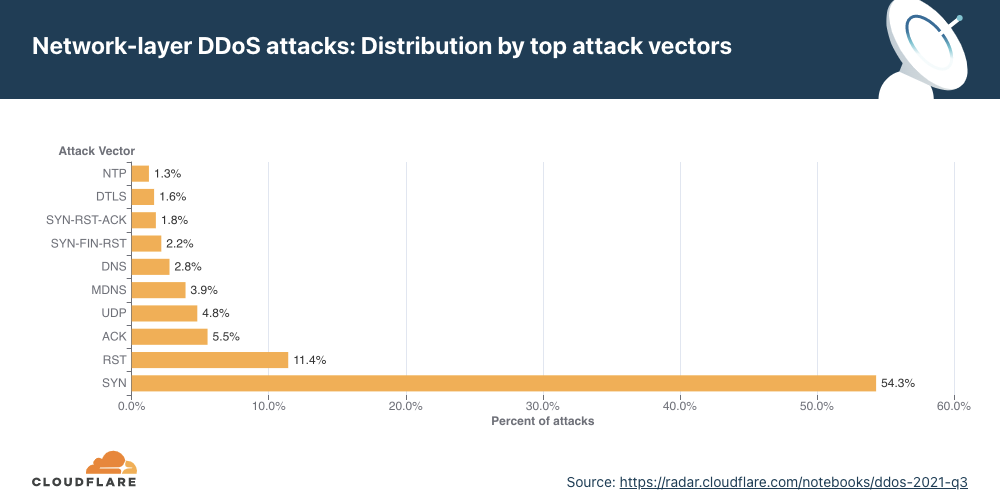

Les attaques SYN flood restent le mode d'attaque préféré des pirates, tandis que les attaques via DTLS ont connu une formidable augmentation, avec une variation de 3 549 % en glissement trimestriel.

Le terme « vecteur d'attaque » désigne la méthode utilisée par l'auteur d'une attaque pour tenter de provoquer un événement de déni de service.

Comme observé lors des trimestres précédents, les attaques reposant sur le flood SYN demeurent les plus populaires auprès des pirates.

Une attaque DDoS de type SYN flood agit en exploitant les fondations mêmes du protocole TCP : la connexion TCP dynamique établie entre un client et un serveur dans le cadre d'une négociation TCP en trois étapes. Au cours de cette négociation, le client envoie un paquet initial (la requête de connexion) doté d'un indicateur de synchronisation (SYN). Le serveur renvoie un paquet porteur d'un indicateur d'accusé de réception synchronisé (SYN-ACK). Enfin, le client répond par un autre accusé de réception (un paquet ACK). À ce stade, la connexion est établie et les données peuvent commencer à être échangées jusqu'à la clôture de la connexion. Ce processus dynamique peut être perverti par un pirate afin d'entraîner des événements de déni de service.

En envoyant des paquets SYN de manière répétée, ce dernier tente de saturer un serveur ou la table de connexion du routeur qui suit l'état des connexions TCP. Le serveur répond par un paquet SYN-ACK, alloue une certaine quantité de mémoire à chaque connexion donnée et attend à tort que le client lui renvoie le dernier paquet ACK. Lorsqu'un nombre suffisant de connexions occupe la mémoire du serveur, ce dernier ne peut plus allouer de mémoire supplémentaire aux clients légitimes. Il tombe alors en panne ou se voit empêché de traiter les connexions client légitimes, entraînant ainsi un événement de déni de service.

Plus de la moitié des attaques observées sur notre réseau étaient des attaques de type SYN flood, suivies par les floods RST, ACK et UDP.

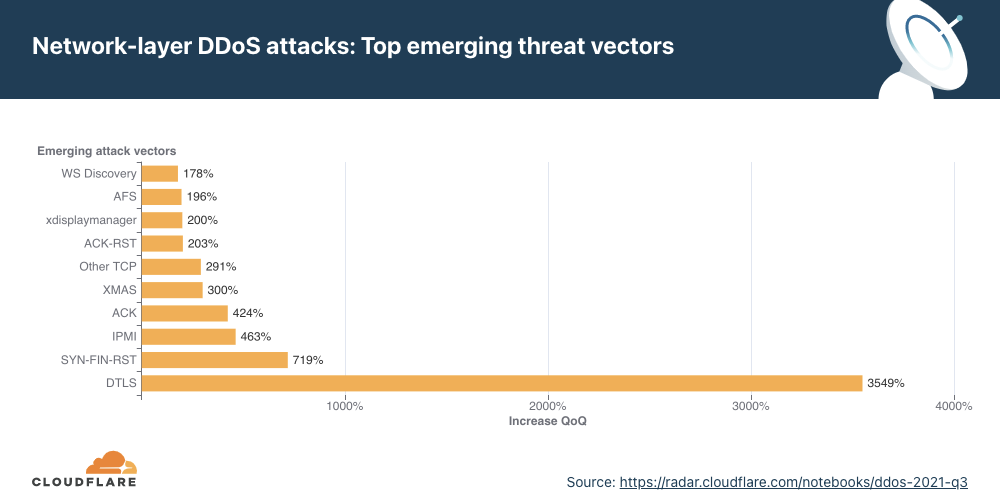

Menaces émergentes

Si les attaques SYN flood et RST flood restent globalement populaires, l'examen des vecteurs d'attaque émergents (une procédure qui nous aide à identifier les nouveaux vecteurs déployés par les pirates pour lancer des attaques) nous a permis d'observer une augmentation phénoménale des attaques par amplification DTLS. Les attaques de type DTLS flood ont ainsi augmenté de 3 549 % par rapport au trimestre précédent.

Le protocole Datagram Transport Layer Security (DTLS) s'apparente au protocole Transport Layer Security (TLS). Il a été conçu pour offrir des garanties de sécurité similaires aux applications sans connexion reposant sur des datagrammes, afin d'empêcher la falsification, l'espionnage ou l'altération des messages. En tant que protocole sans connexion, le DTLS s'avère particulièrement utile pour établir des connexions VPN, sans le problème lié au TCP Meltdown. L'application assure alors la restructuration et la gestion des autres propriétés de la connexion.

À l'image de la plupart des protocoles basés sur UDP, le DTLS peut être mystifié par des techniques d'usurpation et exploité par les pirates pour générer des attaques par amplification et par réflexion afin de submerger les passerelles réseau.

Attaques DDoS au niveau de la couche réseau, répartition par pays

Si le Maroc arrive en tête du classement des plus hauts débits d'attaque réseau observés, les pays asiatiques le talonnent de près.

Lorsque nous analysons les attaques DDoS sur les couches 3 et 4, nous classons le trafic en fonction de la situation géographique des datacenters périphériques Cloudflare où le trafic a été ingéré et non de l'adresse IP source. En effet, lorsqu'ils lancent des attaques visant ces couches, les pirates peuvent usurper l'adresse IP source afin de dissimuler la source de l'attaque et d'introduire un caractère aléatoire dans les propriétés de cette dernière. Le blocage des attaques par les systèmes de protection contre les attaques DDoS simples s'en trouve donc plus difficile. Par conséquent, si nous cherchons à déterminer le pays d'origine en nous fondant sur une adresse IP source usurpée, le résultat aboutira sur un pays usurpé.

Cloudflare parvient à surmonter les défis représentés par les adresses IP usurpées en présentant les données de l'attaque en fonction de l'emplacement du datacenter Cloudflare dans lequel l'attaque a été constatée. Nous sommes en mesure de garantir la précision géographique de notre rapport, grâce à nos datacenters répartis dans plus de 250 villes à travers le monde.

Monde entier

Pour visualiser toutes les régions et tous les pays, consultez la carte interactive Rapport DDoS du tableau de bord de Cloudflare Radar.

Remarque sur les récentes attaques lancées contre les fournisseurs de services de voix sur IP (VoIP) et les attaques DDoS avec demande de rançon

Nous avons récemment présenté un rapport et communiqué de nouvelles informations concernant la brusque hausse des attaques DDoS lancées contre les fournisseurs de services de VoIP. Certains d'entre eux ont d'ailleurs également reçu des menaces avec demande de rançon. Cette campagne d'attaques se révèle toujours d'actualité au début du quatrième trimestre 2021. Cloudflare continue ses efforts visant à intégrer les fournisseurs de services VoIP et à protéger leurs applications et leurs réseaux contre les attaques.

Certaines attaques HTTP lancées contre des passerelles d'API et des sites web de fournisseurs l'ont été en conjonction avec des attaques au niveau de la couche réseau et de la couche de transport visant des infrastructures de VoIP.

Vous en trouverez quelques exemples ci-dessous :

- Attaques par flood TCP ciblant les pare-feu dynamiques : cette méthode est utilisée dans les attaques « par tâtonnement ». Elle n'est pas très utile contre les infrastructures de téléphonie en particulier (car cette dernière s'appuie principalement sur le protocole UDP), mais se révèle très efficace pour submerger les pare-feu dynamiques.

- Attaques par flood UDP ciblant l'infrastructure SIP : ces attaques par flood de trafic UDP ne présentent aucune empreinte numérique connue et ciblent des services VoIP stratégiques. Les attaques de type flood génériques comme celles-ci peuvent ressembler à du trafic légitime pour les systèmes de filtrage peu sophistiqués.

- Attaques par réflexion UDP ciblant l'infrastructure SIP : lorsqu'elles ciblent des services SIP ou RTP, ces techniques peuvent facilement submerger les composants SBC (Session Border Controller) et d'autres éléments des infrastructures de téléphonie. L'auteur de l'attaque semble en savoir suffisamment sur l'infrastructure de la cible pour cibler ses services avec une grande précision.

- Attaques spécifiques au protocole SIP : les attaques au niveau de la couche applicative se montrent particulièrement préoccupantes, du fait du coût en ressources plus élevé de la génération d'erreurs d'application par rapport au filtrage sur périphériques réseau.

Les entreprises continuent également de recevoir des demandes de rançon les menaçant d'attaques en l'absence du versement d'une somme en bitcoins. Les rançongiciels et les attaques DDoS avec demande de rançon continuent, pour le quatrième trimestre consécutif, de représenter une menace pertinente pour les entreprises du monde entier.

Les produits Cloudflare bloquent plusieurs vecteurs de menace susceptibles de conduire à une infection par un rançongiciel ou à une attaque DDoS avec demande de rançon :

- Le filtrage DNS de Cloudflare bloque les sites web non sécurisés.

- La solution d'isolement de navigateur Browser Isolation de Cloudflare empêche les téléchargements invisibles et les autres attaques basées sur navigateur.

- Une architecture Zero Trust peut empêcher la propagation de rançongiciels sur un réseau.

- La solution Magic Transit protège les réseaux des entreprises contre les attaques DDoS grâce à la redistribution du routage BGP, sans incidence sur la latence.

Contribuer à bâtir un Internet meilleur

Les origines de Cloudflare reposent sur l'idée de contribuer à bâtir un Internet meilleur et une partie de cette mission consiste à bâtir un réseau Internet qui relèguerait l'impact des attaques DDoS au passé. Au cours de ces dix dernières années, nous n'avons pas ménagé nos efforts pour protéger les propriétés Internet de nos clients contre les attaques DDoS de toutes formes et de toutes tailles. En 2017, nous avons annoncé la mise en libre disposition d'une protection non mesurée et illimitée contre les attaques DDoS (intégrée à chaque service et offre Cloudflare, y compris l'offre gratuite) afin de nous assurer que chaque entreprise puisse garantir la disponibilité de ses services. De nombreuses entreprises, grandes et petites, ont rejoint Cloudflare ces dernières années afin d'assurer la rapidité, la fiabilité et la protection de leurs sites web, applications et réseaux contre les attaques DDoS.

Les cyberattaques se présentent toutefois sous différentes formes, pas uniquement celle des attaques DDoS. Les bots malveillants, les attaques par rançongiciel, le phishing (hameçonnage) par e-mail et les piratages de VPN ou d'accès à distance constituent quelques exemples des nombreuses attaques qui continuent de tourmenter les entreprises de toutes tailles à travers le monde. Ces attaques ciblent les éléments qui constituent la clé de voûte de toute activité en ligne : les sites web, les API, les applications, voire des réseaux entiers. C'est pourquoi le catalogue des produits de sécurité Cloudflare prend en compte tous les équipements (et toutes les personnes) connectés à Internet.

Pour en savoir plus sur notre protection contre les attaques DDoS ou nos services réseau, créez un compte ou contactez-nous.