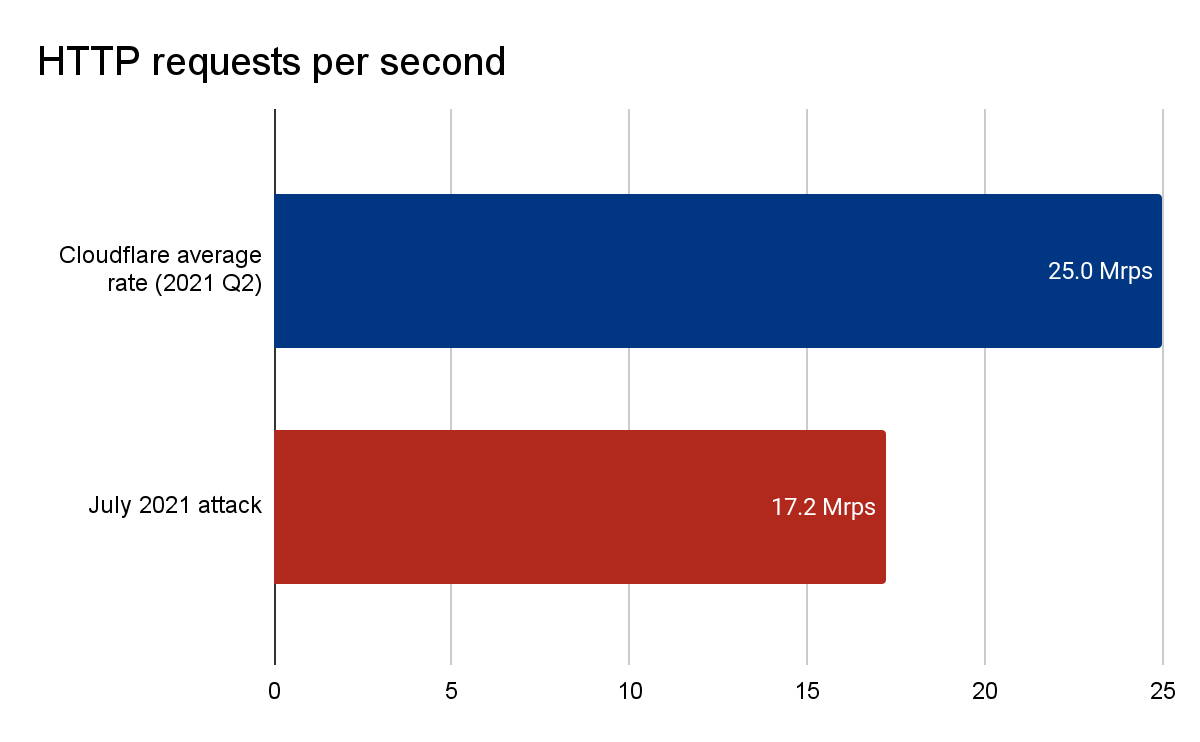

Au début de l'été, les systèmes autonomes de protection anti-DDoS à la périphérie du réseau Cloudflare ont détecté et atténué de manière automatique une attaque DDoS évaluée à 17,2 millions de requêtes par seconde (r/s), c'est-à-dire d'une ampleur trois fois supérieure à celle de toute autre attaque précédemment signalée. Afin de prendre conscience de l'envergure de cette attaque, sachez que Cloudflare traite plus de 25 millions de requêtes HTTP par seconde en moyenne (débit moyen du trafic légitime au deuxième trimestre 2021). Par conséquent, avec un pic à 17,2 millions de requêtes par seconde, cette attaque a atteint 68 % du volume moyen de trafic HTTP légitime observé pendant ce trimestre.

Atténuation automatisée des attaques DDoS grâce aux systèmes autonomes de protection à la périphérie du réseau Cloudflare

À l'instar de celles présentées dans les sections suivantes, cette attaque a été automatiquement détectée et atténuée par nos systèmes autonomes de protection contre les attaques DDoS en périphérie. Ces systèmes sont assurés par notre propre daemon de déni de service (dosd, denial of service daemon), un logiciel développé en interne. Une instance unique de dosd est exécutée sur chaque serveur implanté dans chacun de nos datacenters à travers le monde. Chaque instance de dosd analyse en toute indépendance des échantillons du trafic hors réseau. Ce mode d'opération nous permet de rechercher les attaques DDoS de manière asynchrone, sans provoquer de latence ni nuire aux performances. Les découvertes d'événements DDoS sont également transmises entre les différentes instances de dosd exécutées au sein d'un datacenter, afin de constituer un partage proactif d'informations sur les menaces.

Lorsqu'un incident est détecté, nos systèmes génèrent une règle d'atténuation comportant une signature en temps réel qui correspond aux schémas de l'attaque. La règle est ensuite propagée jusqu'à l'emplacement le plus optimal de la pile technologique. Une attaque DDoS HTTP volumétrique peut ainsi être bloquée en couche 4 au sein du pare-feu iptables Linux plutôt qu'en couche 7 au sein du proxy inverse en cours d'exécution dans l'espace utilisateur. L'atténuation à un niveau inférieur de la pile (par exemple, en abandonnant les paquets au niveau de la couche 4 plutôt qu'en répondant par une page d'erreur 403 en couche 7) se révèle plus efficace. Ce mode d'opération nous permet de réduire notre consommation de ressources processeur et de bande passante au sein du datacenter. Nous pouvons ainsi atténuer des attaques de plus grande ampleur sans incidence sur notre activité.

Assortie à l'échelle mondiale et à la fiabilité de notre réseau, cette approche autonome nous permet d'atténuer des attaques capables d'atteindre 68 % de notre débit moyen par seconde, voire plus, sans nécessiter d'intervention manuelle de la part de Cloudflare et sans dégrader les performances.

La résurgence de Mirai et la puissance des nouveaux botnets

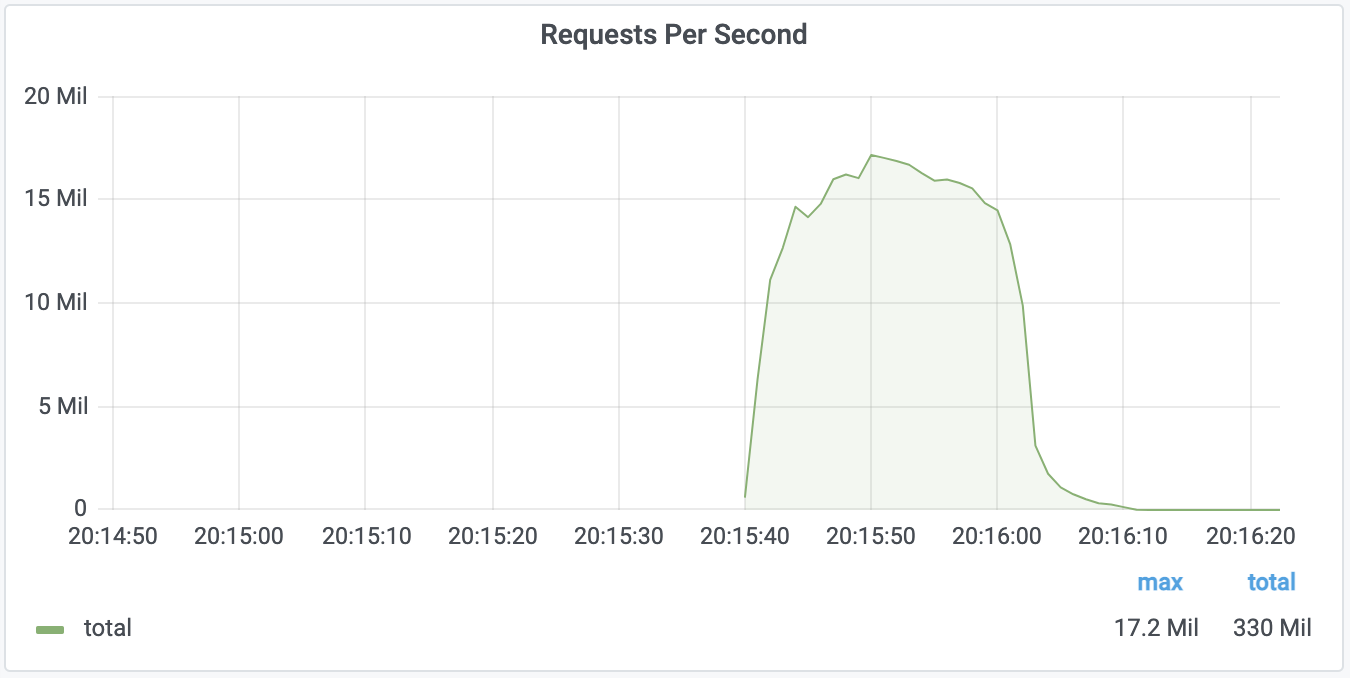

Lancée et soutenue par un puissant botnet, cette attaque ciblait un client Cloudflare du secteur financier. En quelques secondes, le botnet a bombardé la périphérie du réseau Cloudflare sous un trafic hostile composé de plus de 330 millions de requêtes.

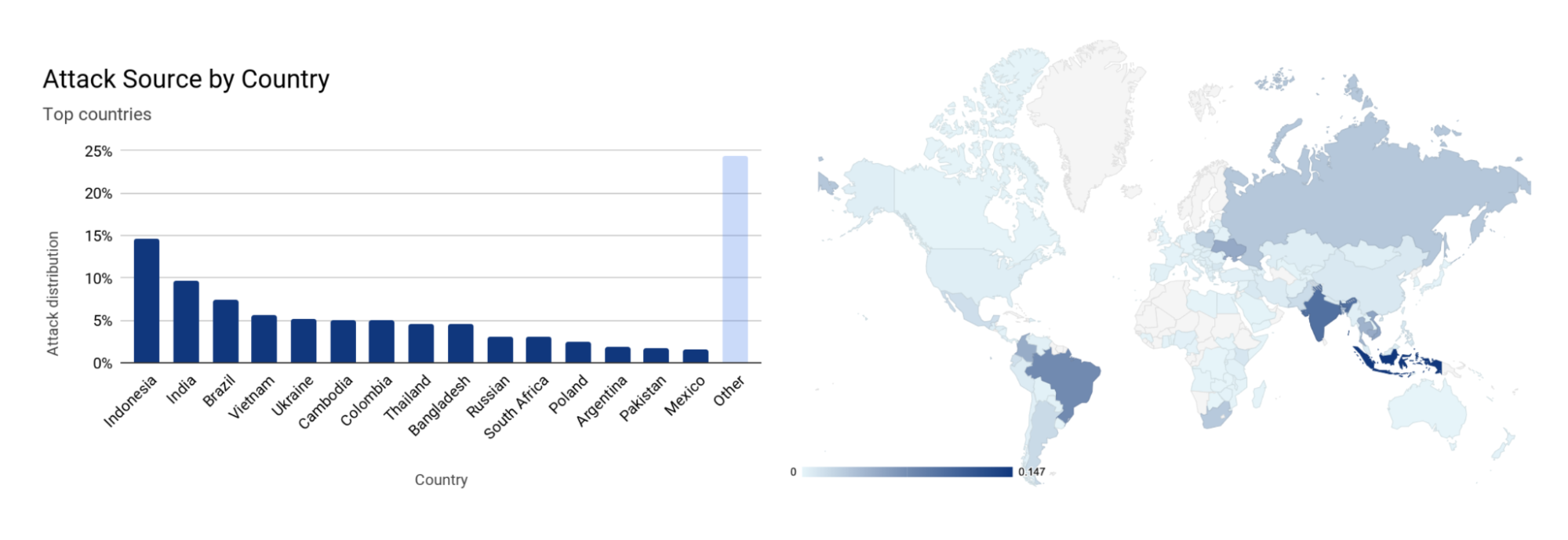

Ce trafic tirait son origine de plus de 20 000 bots implantés dans 125 pays à travers le monde. D'après les adresses IP source des bots, près de 15 % de l'attaque provenait d'Indonésie et 17 % d'Inde et du Brésil (réunis). Ce constat implique la présence potentielle de nombreux appareils infectés par des logiciels malveillants dans ces pays.

Augmentation des attaques volumétriques

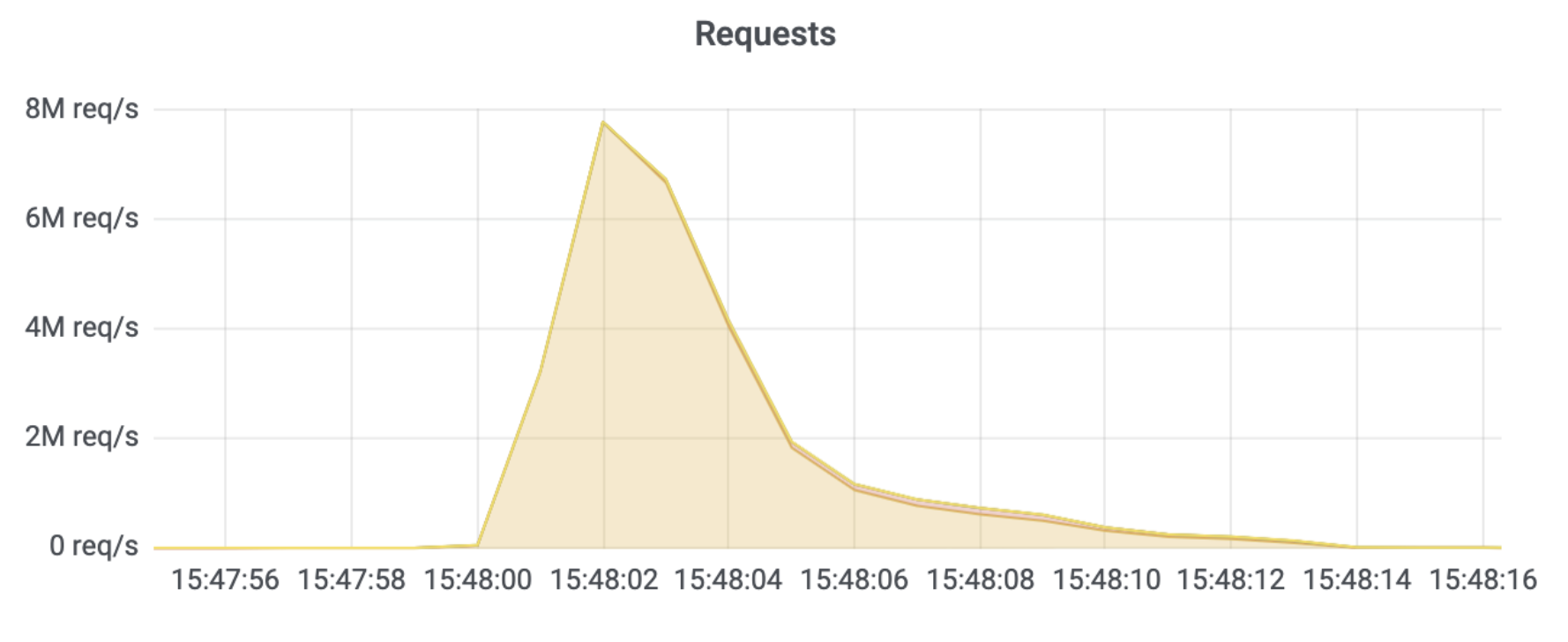

Cette attaque évaluée à 17,2 millions de requêtes par seconde constitue la plus vaste attaque DDoS HTTP connue par Cloudflare à ce jour, avec une envergure trois fois supérieure à celle de tout autre événement signalé jusqu'à présent. Toutefois, ce botnet spécifique a déjà été repéré au moins deux fois au cours des dernières semaines. Il y a tout juste une semaine, par exemple, ce réseau malveillant s'en est déjà pris à un autre client de Cloudflare (un fournisseur d'hébergement), avec une attaque DDoS HTTP qui a culminé à un peu moins de 8 millions de requêtes par seconde.

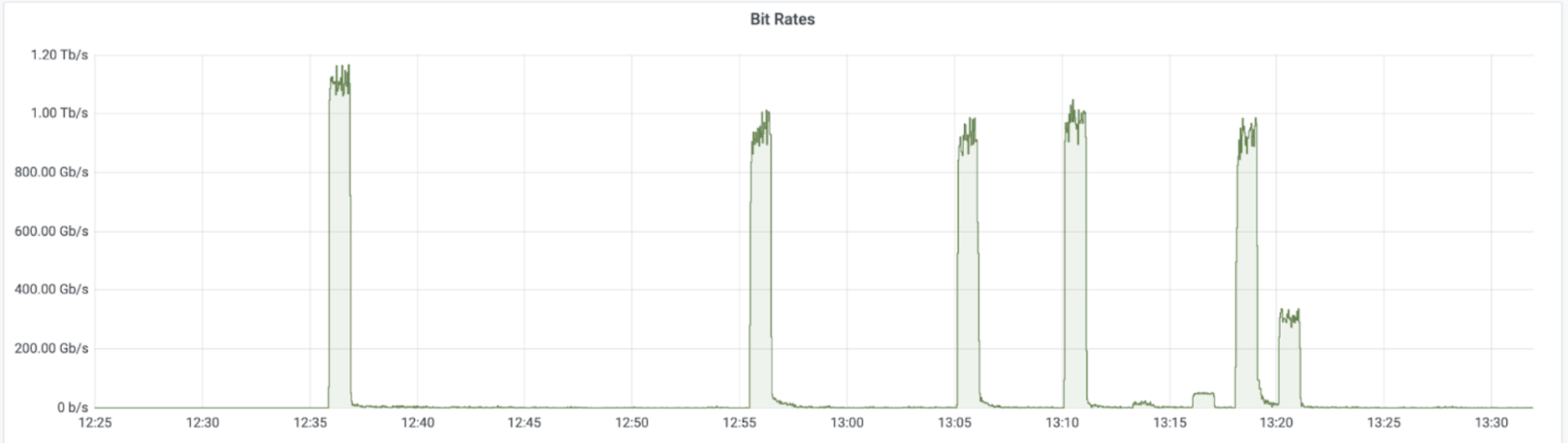

Deux semaines auparavant, un variant du botnet Mirai a lancé plus d'une dizaine d'attaques DDoS (basées sur UDP et TCP) qui ont dépassé plusieurs fois la barre de 1 Tb/s, avec un pic à environ 1,2 Tb/s. En outre, si les premières attaques HTTP ciblaient les clients Cloudflare via le service WAF/CDN, les attaques de plus de 1 Tb/s sur la couche réseau s'en sont prises aux clients Cloudflare par l'intermédiaire des services Magic Transit et Spectrum. L'une des cibles était l'un des principaux fournisseurs de services Internet, télécommunications et hébergement de la région APAC. L'autre, une entreprise de jeux vidéos. Dans tous les cas, les attaques ont été automatiquement détectées et atténuées sans la moindre intervention humaine.

Le botnet Mirai a commencé son parcours avec environ 30 000 bots, avant de réduire progressivement ce nombre à environ 28 000. Toutefois, même avec la réduction de sa flotte de bots, le botnet se révélait toujours en mesure de générer des volumes impressionnants de trafic hostile pendant de courtes périodes. Les salves ne duraient parfois que quelques secondes chacune.

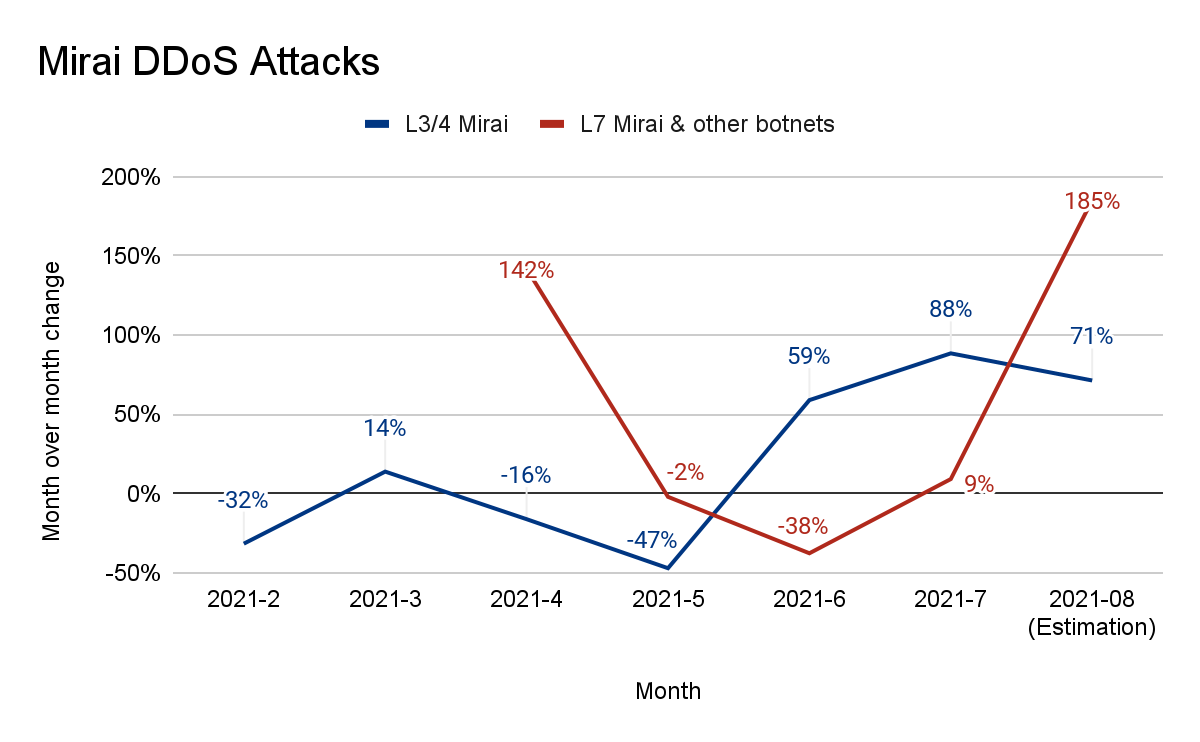

Ces attaques s'ajoutent à l'accroissement des attaques DDoS liées au botnet Mirai que nous avons pu observer sur notre réseau ces dernières semaines. Pour le seul mois de juillet, les attaques Mirai sur les couches 3/4 ont augmenté de 88 % et les attaques sur la couche 7 de 9 %. De plus, en nous basant sur la moyenne quotidienne des attaques liées à Mirai pour le mois d'août en cours, nous pouvons nous attendre (d'ici à la fin du mois) à une augmentation de 71 % des attaques visant les couches 3/4 et de 185 % pour les attaques DDoS sur la couche 7 et les autres attaques similaires par botnet.

Retour sur Mirai

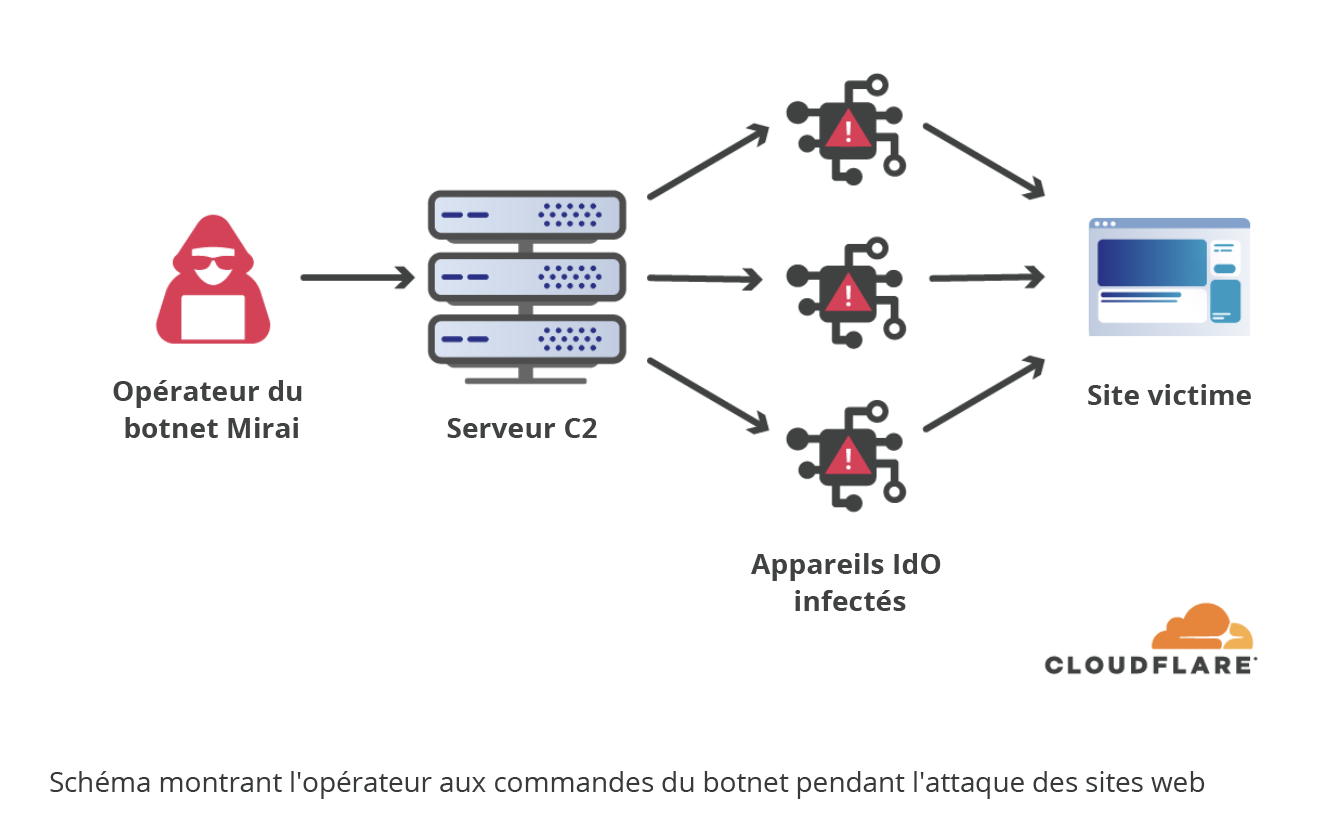

Mirai, qui signifie « avenir » en japonais, est le nom de code d'un logiciel malveillant découvert en 2016 par MalwareMustDie, un groupe de recherche en sécurité à but non lucratif. Ce logiciel malveillant se répand en infectant des appareils fonctionnant sous Linux, comme des caméras de sécurité et des routeurs. Il s'auto-propage ensuite en recherchant les ports Telnet 23 et 2323 ouverts. Une fois ces derniers trouvés, le botnet tente d'accéder aux appareils vulnérables par force brute en procédant à un bourrage d'identifiants connus, comme les noms utilisateurs et les mots de passe d'usine par défaut. Les derniers variants de Mirai profitent également des failles permettant l'exploitation zero-day au sein des routeurs et d'autres appareils. Une fois infectés, les appareils attendent les instructions d'un serveur C2 (Command & Control) pour savoir quelle cible attaquer.

Comment protéger votre domicile et votre entreprise ?

Si la majorité des attaques se révèlent de petite taille et de courte durée, nous continuons d'observer de plus en plus souvent ces attaques de type volumétrique. Il convient de souligner que ces brèves attaques volumétriques en rafales peuvent s'avérer particulièrement dangereuses pour les systèmes anti-DDoS traditionnels, qui ne disposent pas d'une protection basée sur le cloud et active en permanence.

Par ailleurs, si les résultats observés sur de courtes durées constituent une indication des capacités du botnet à diffuser des niveaux de trafic soutenus dans le temps, il risque d'être difficile, voire impossible, pour des humains de réagir à temps. Dans de tels cas, l'attaque pourrait prendre fin avant même qu'un ingénieur de sécurité n'ait le temps d'analyser le trafic et d'activer le système de protection contre les attaques DDoS (mis en veille entre deux incidents). Les attaques de ce type mettent en lumière la nécessité d'une protection automatisée et active en permanence.

Comment protéger votre entreprise et vos propriétés Internet ?

- Rejoignez Cloudflare afin de protéger vos propriétés Internet.

- La protection DDoS est activée immédiatement et vous pouvez également en personnaliser les paramètres.

- Adoptez nos meilleures pratiques en matière de prévention, afin de garantir l'optimisation de vos paramètres Cloudflare, ainsi que ceux de votre serveur d'origine. Vous pouvez, par exemple, faire en sorte de n'autoriser que le trafic en provenance de la plage IP de Cloudflare. Dans l'idéal, vous pouvez demander à votre fournisseur d'accès Internet (FAI) d'appliquer une liste de contrôle d'accès (ACL, Access Control List) en amont. Dans le cas contraire, les acteurs malveillants pourraient cibler directement les adresses IP de vos serveurs et contourner vos mesures de protection.

Recommandations concernant la protection de votre domicile et de vos équipements IdO

- Changez le nom d'utilisateur et le mot de passe de tous les appareils connectés à Internet, comme les caméras intelligentes et les routeurs. Le risque qu'un logiciel malveillant comme Mirai puisse accéder à votre routeur et vos appareils IdO s'en trouvera ainsi limité.

- Protégez votre domicile contre les logiciels malveillants avec Cloudflare for Families. Ce service gratuit permet de bloquer automatiquement le trafic provenant de votre domicile et à destination de sites web malveillants, de même que toute communication malveillante.