Hoy nos complace anunciar la disponibilidad de la versión beta de Log Explorer, que te permite investigar tus registros de eventos HTTP y de seguridad directamente desde el panel de control de Cloudflare. Log Explorer es una extensión de Security Analytics, que te ofrece la posibilidad de consultar los registros sin procesar relacionados. Puedes analizar, investigar y supervisar los ataques a la seguridad de forma nativa en el panel de control de Cloudflare. De esta forma, reduces el tiempo de resolución y el coste total de propiedad al eliminar la necesidad de reenviar los registros a herramientas de análisis de seguridad de terceros.

Antecedentes

Security Analytics te permite analizar todo tu tráfico HTTP en un solo lugar, proporcionándote la óptica de seguridad que necesitas para identificar lo más importante y tomar medidas para resolverlo: el tráfico potencialmente malicioso que no ha sido mitigado. Security Analytics incluye vistas integradas (como las estadísticas principales) y filtros rápidos en contexto, en un diseño de página intuitivo que permite una exploración y validación rápidas.

Para impulsar nuestros completos paneles de control de análisis con un rendimiento de consulta rápido, hemos implementado el muestreo de datos utilizando análisis de velocidad adaptativa de bits (ABR). Esto resulta muy adecuado para proporcionar vistas agregadas de alto nivel de los datos. Sin embargo, muchos usuarios avanzados de Security Analytics nos han comentado que a veces necesitan acceder a una vista más granular de los datos: necesitan los registros.

Los registros proporcionan una visibilidad esencial de las operaciones de los sistemas informáticos actuales. Los ingenieros y los analistas de los centros de operaciones de seguridad (SOC) utilizan los registros a diario para solucionar problemas, identificar e investigar incidentes de seguridad y ajustar el rendimiento, la fiabilidad y la seguridad de sus aplicaciones y su infraestructura. Las soluciones de supervisión o las métricas tradicionales ofrecen datos agregados o estadísticos que pueden utilizarse para identificar tendencias. Las métricas son muy útiles para identificar QUÉ ha ocurrido, pero carecen de eventos detallados que ayuden a los ingenieros a descubrir POR QUÉ ha ocurrido. Los ingenieros y los analistas de los SOC dependen de los datos de registro sin procesar para responder a distintas preguntas:

- ¿Cuál es la causa de este aumento de los errores 403?

- ¿A qué datos ha accedido esta dirección IP?

- ¿Cuál ha sido la experiencia de este usuario específico con su sesión?

Tradicionalmente, estos ingenieros y analistas reunían un conjunto de diversas herramientas de supervisión para capturar los registros y obtener esta visibilidad. Puesto que cada vez más organizaciones utilizan varias nubes, o un entorno híbrido con herramientas y arquitectura tanto en la nube como locales, es fundamental disponer de una plataforma unificada para recuperar la visibilidad de este entorno cada vez más complejo. Cuando cada vez más empresas adoptan una arquitectura nativa de nube, consideramos la conectividad cloud de Cloudflare como una parte integral de su estrategia de rendimiento y seguridad.

Log Explorer ofrece una opción más económica para el almacenamiento y la exploración de tus datos de registro en Cloudflare. Hasta hoy, hemos ofrecido la posibilidad de exportar los registros a costosas herramientas de terceros. Ahora, con Log Explorer, puedes explorar rápida y fácilmente tus datos de registro sin salir del panel de control de Cloudflare.

Funciones de Log Explorer

Ya seas un ingeniero del SOC que investiga posibles incidentes, o un responsable del cumplimiento con requisitos específicos de retención de registros, Log Explorer es la opción ideal para ti. Almacena tus registros de Cloudflare durante un periodo de tiempo ilimitado y personalizable, de forma que están accesibles de forma nativa desde el panel de control de Cloudflare. Admite estas funciones:

- Buscar en tus registros de eventos de seguridad o solicitudes HTTP

- Filtrar por cualquier campo y una serie de operadores estándar

- Cambiar entre el modo de filtro básico o la interfaz de consulta SQL

- Seleccionar los campos para mostrar

- Ver los eventos de registro en formato tabular

- Buscar los registros de solicitudes HTTP asociados a un Id. de rayo

Reducir el tráfico no mitigado

Como analista del SOC, tu trabajo consiste en supervisar y responder a las amenazas y a los incidentes en la red de tu organización. Con Security Analytics, y ahora con Log Explorer, puedes identificar las anomalías y realizar una investigación forense, todo en un mismo lugar.

Veamos un ejemplo para mostrar esto en la práctica:

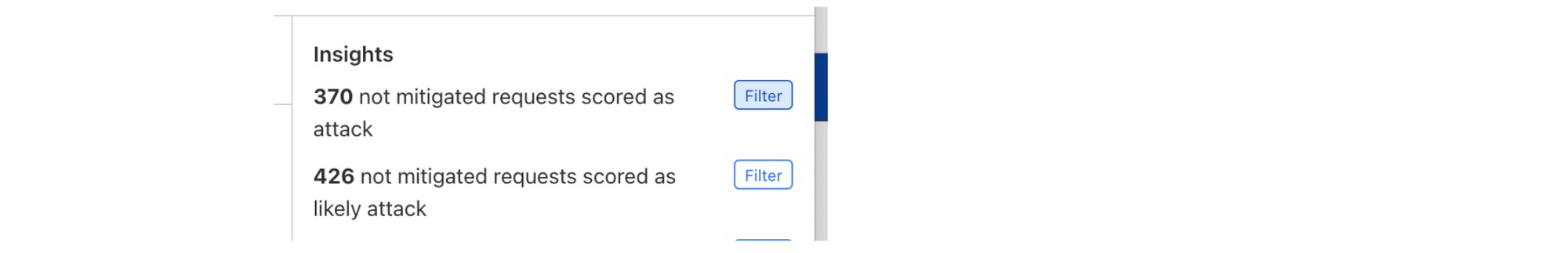

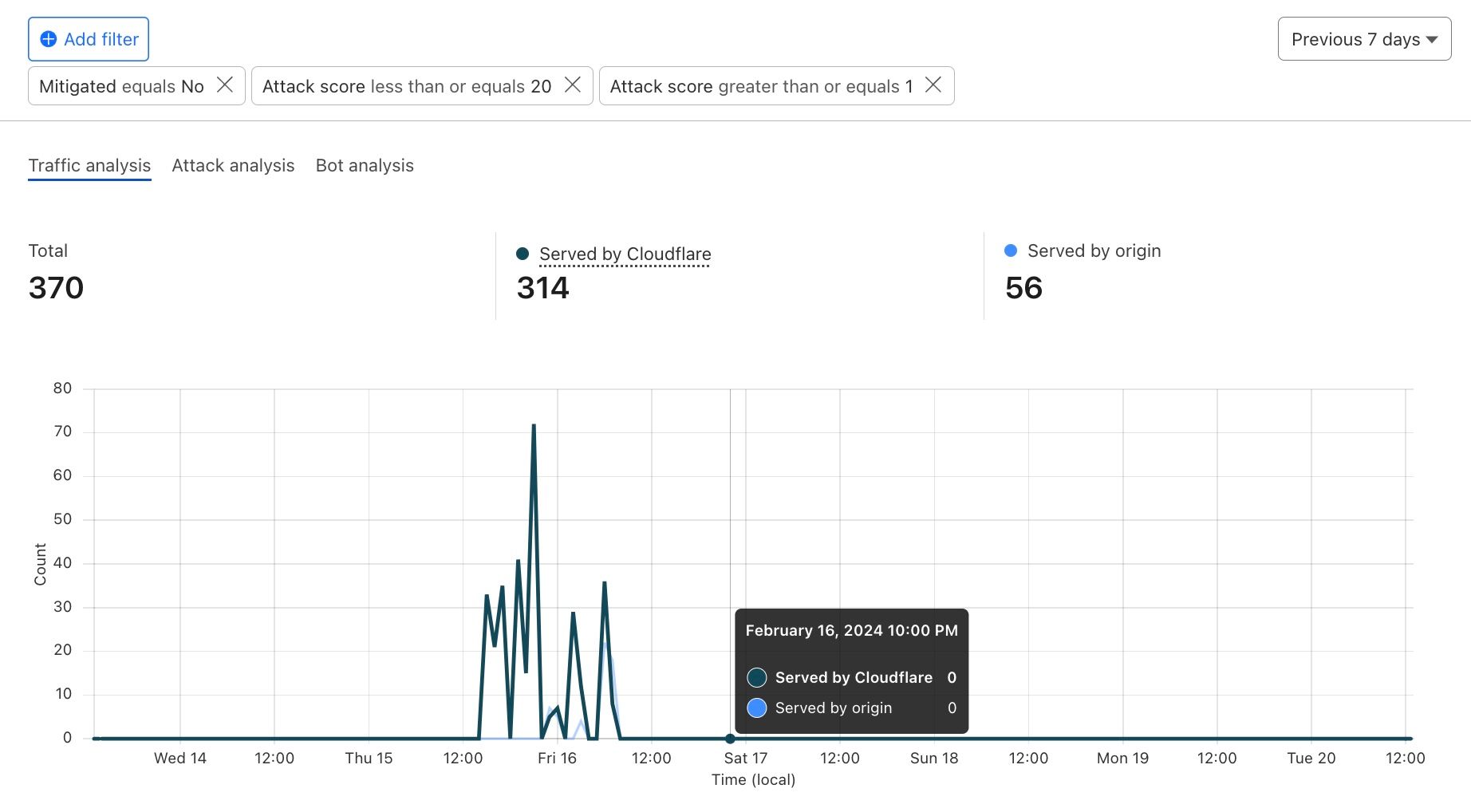

En el panel de control de Security Analytics, puedes ver en el panel Insights que hay tráfico que se ha etiquetado como probablemente correspondiente a un ataque, pero que no se ha mitigado.

Con un clic en el botón de filtro puedes reducir el número de solicitudes para acotar tu investigación.

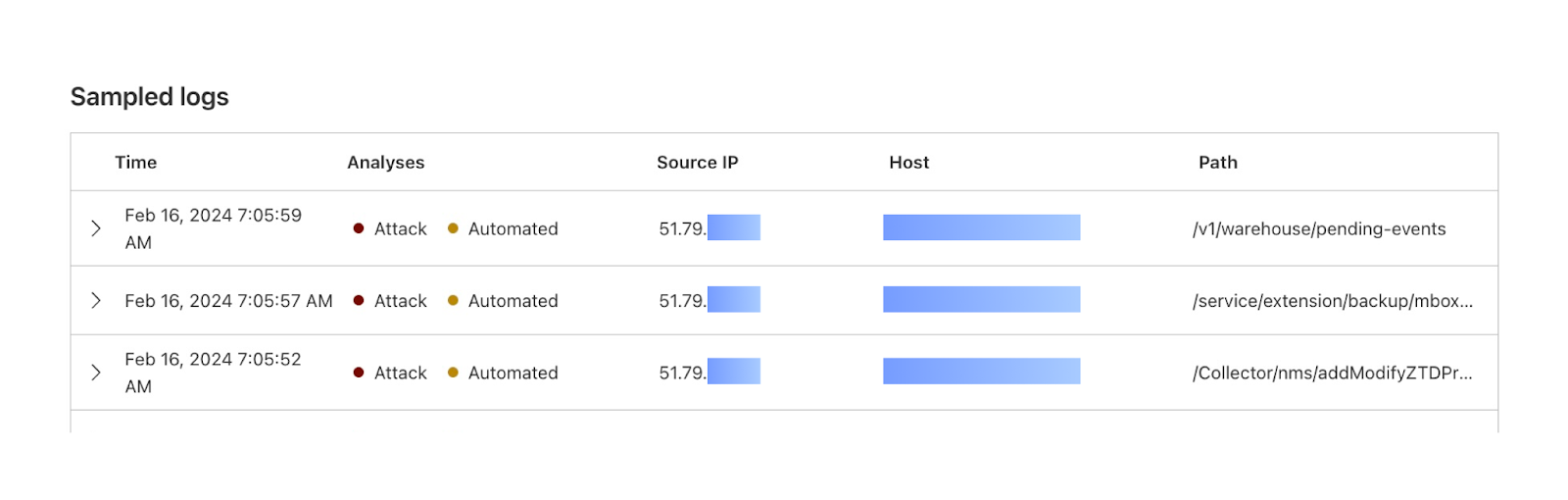

En la vista de registros muestreados, puedes observar que la mayoría de estas solicitudes proceden de una dirección IP de cliente común.

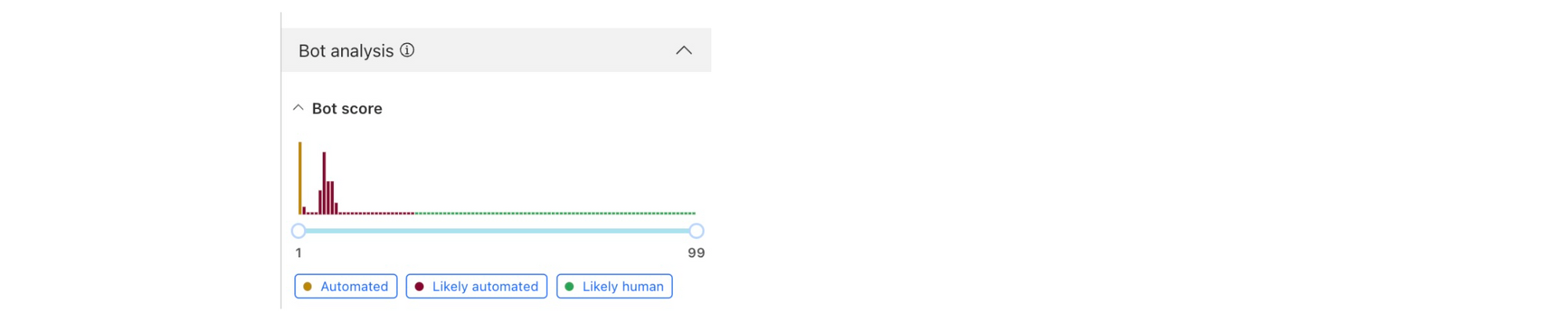

También puedes ver que Cloudflare ha marcado todas estas solicitudes como tráfico de bots. Con esta información, puedes elaborar una regla WAF para bloquear todo el tráfico procedente de esta dirección IP, o bien para bloquear todo el tráfico que tenga una puntuación de bot inferior a 10.

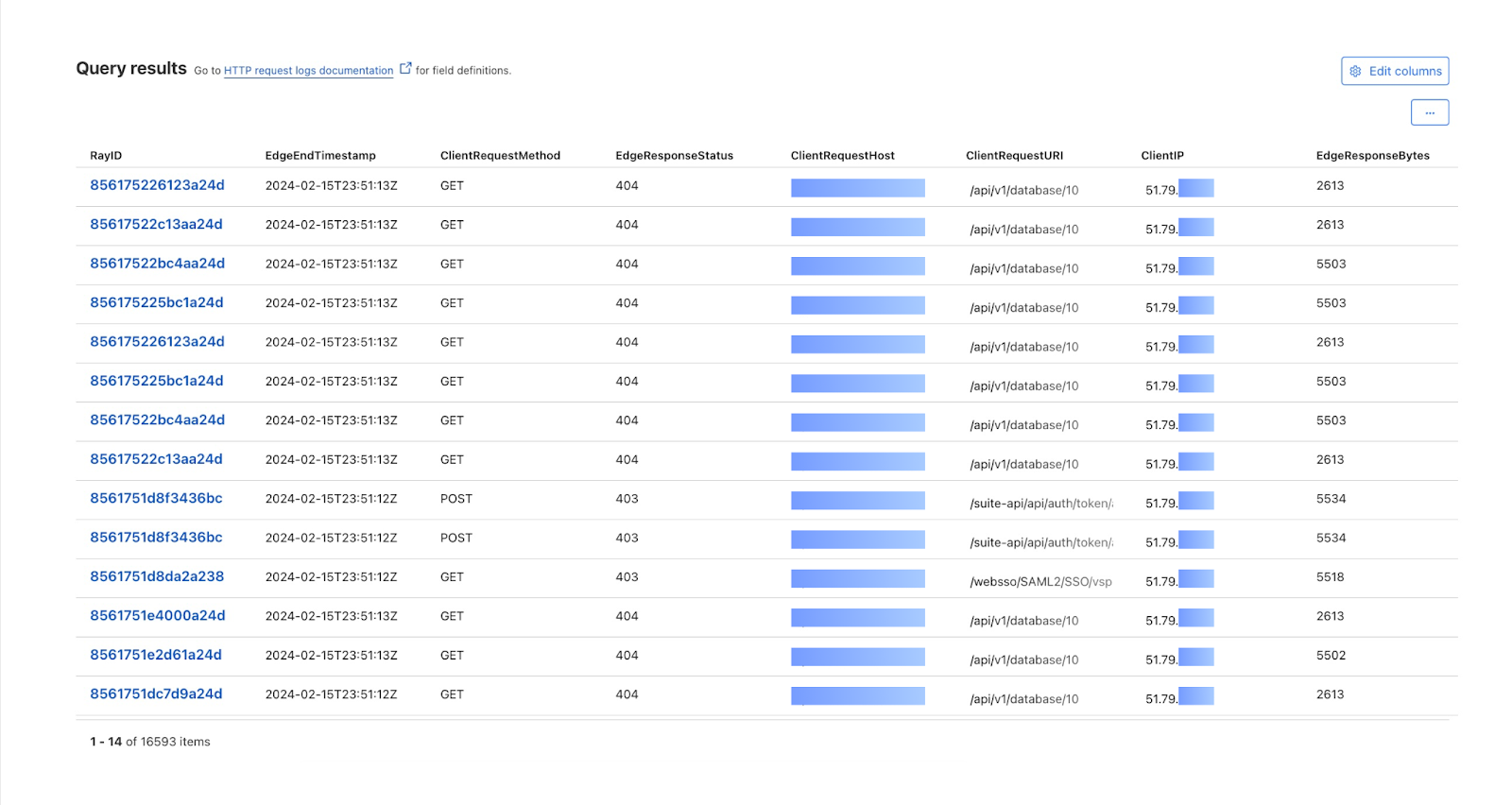

Supongamos que el equipo responsable del cumplimiento quiere reunir documentación sobre el alcance y la repercusión de este ataque. Podemos detallar más en los registros durante este periodo de tiempo para ver todo a lo que este atacante ha intentado acceder.

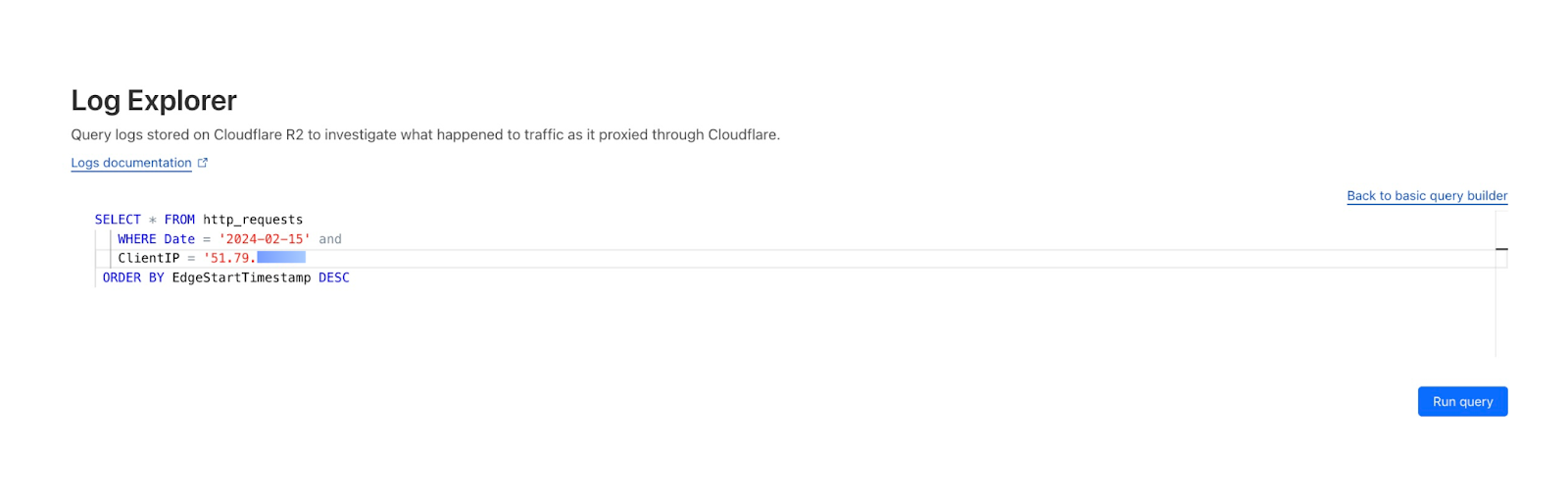

En primer lugar, podemos utilizar Log Explorer para consultar las solicitudes HTTP procedentes de la dirección IP sospechosa durante el intervalo de tiempo del pico observado en Security Analytics.

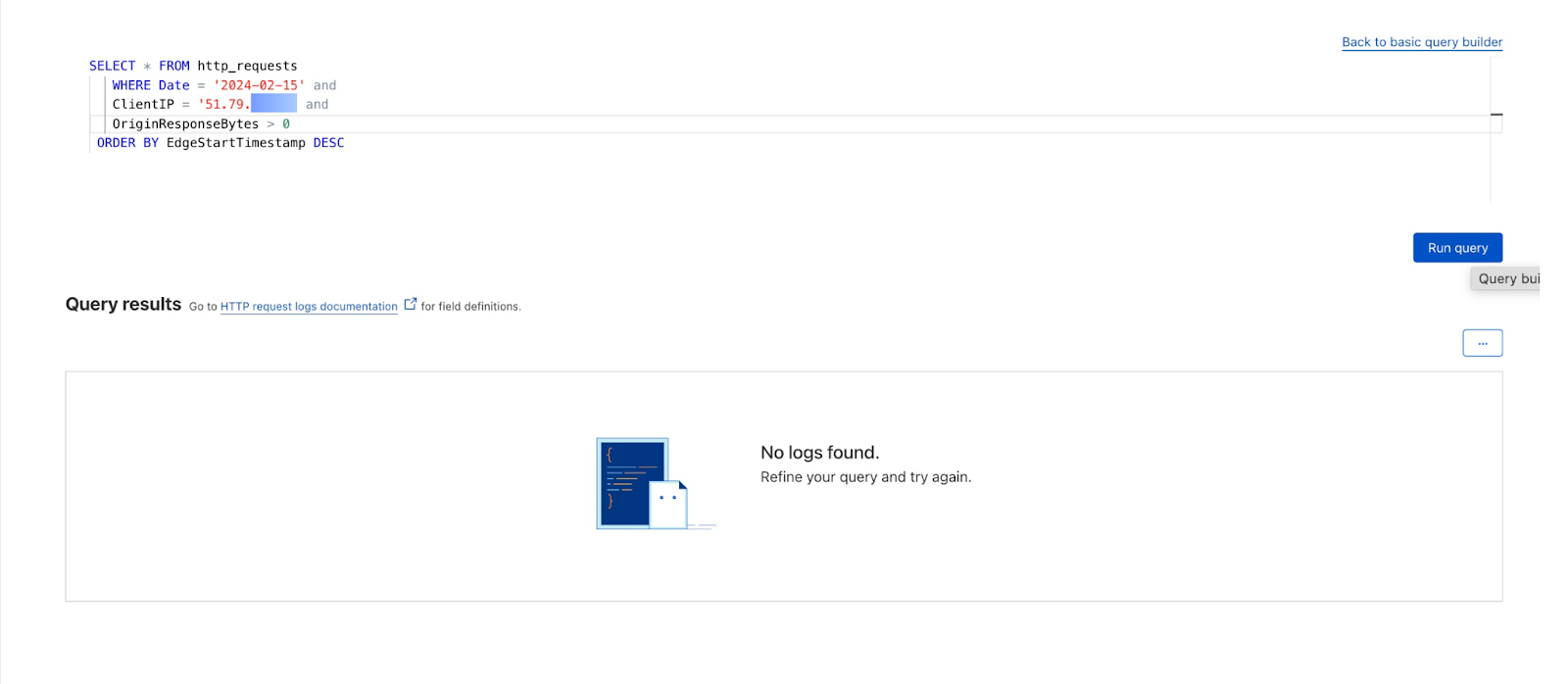

También podemos revisar si el atacante ha podido exfiltrar datos. Para ello, añadimos el campo OriginResponseBytes y actualizamos la consulta para que muestre las solicitudes con OriginResponseBytes > 0. Los resultados muestran que no se han exfiltrado datos.

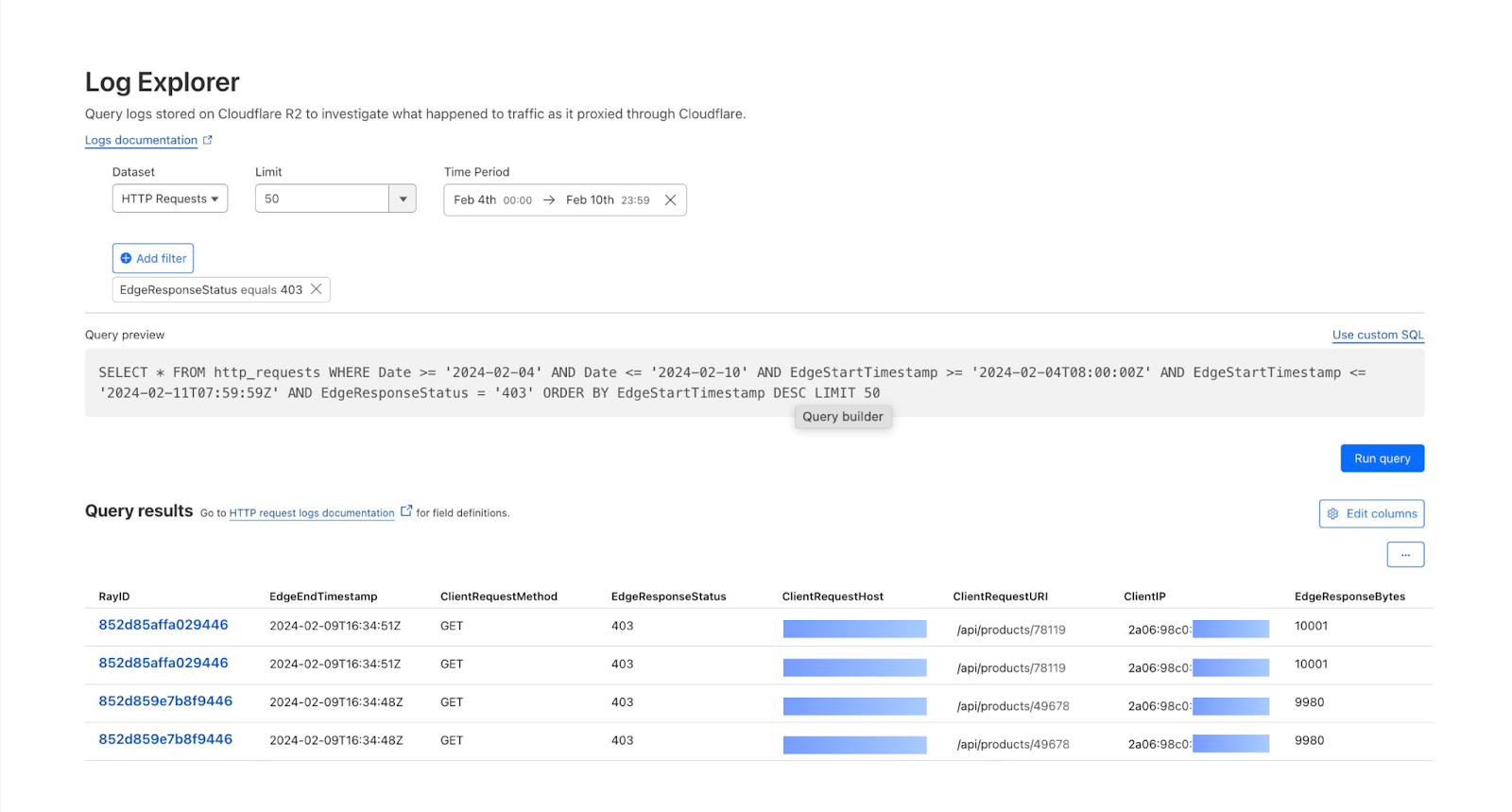

Encuentra e investiga los falsos positivos

Con el acceso a los registros completos mediante Log Explorer, ahora puedes realizar una búsqueda de solicitudes específicas.

Un error 403 se produce cuando se bloquea la solicitud de un usuario a un sitio determinado. Los productos de seguridad de Cloudflare utilizan elementos como la reputación de IP y WAF Attack Score basados en tecnologías de aprendizaje automático con el fin de evaluar si una determinada solicitud HTTP es maliciosa. Esto es extremadamente eficaz, pero a veces las solicitudes se marcan erróneamente como maliciosas y se bloquean.

En estas situaciones, ahora podemos utilizar Log Explorer para identificar estas solicitudes y por qué se han bloqueado, y a continuación ajustar las reglas WAF pertinentes en consecuencia.

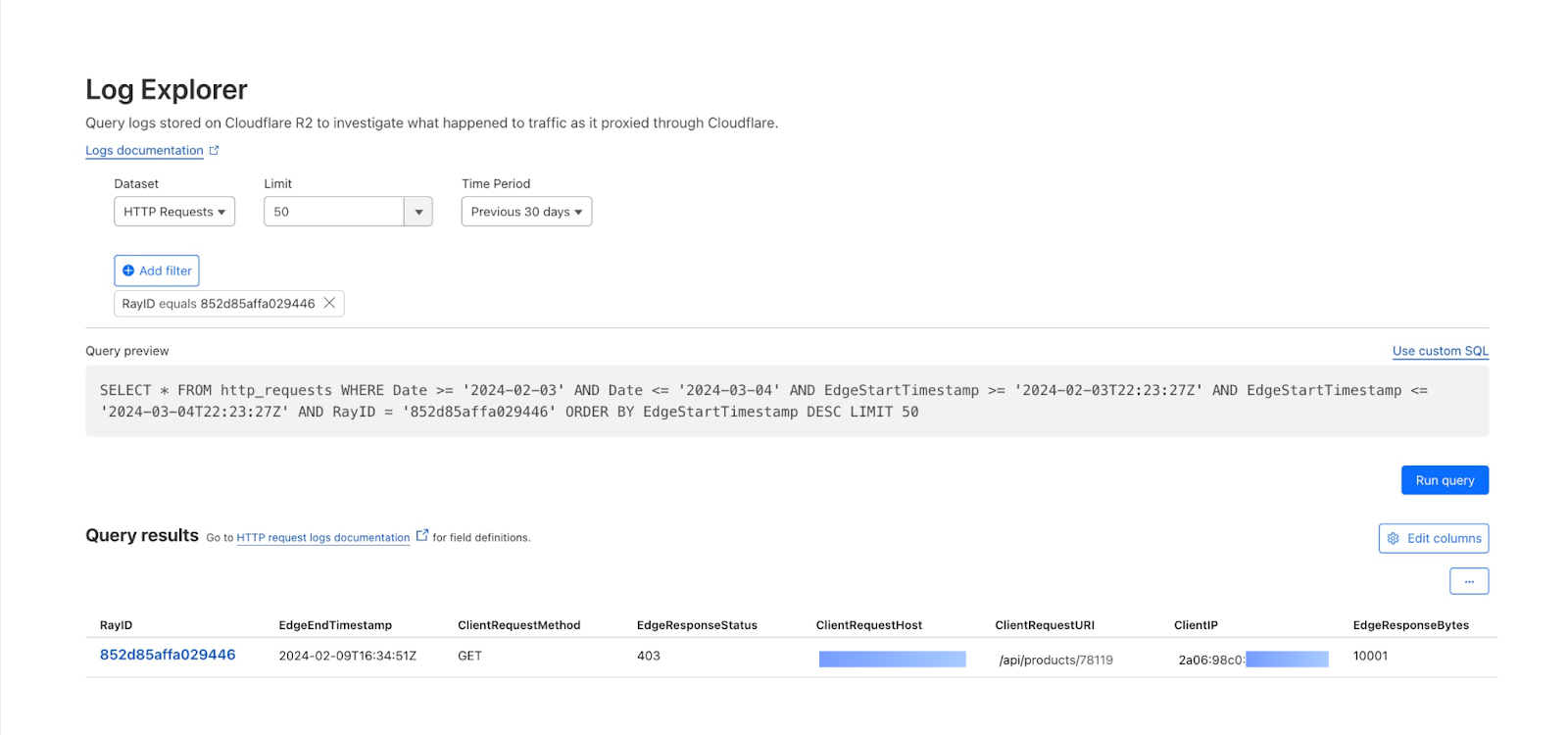

O bien, si te interesa rastrear una solicitud concreta por Id. de rayo (RayID, un identificador que se asigna a cada solicitud que pasa por Cloudflare) puedes hacerlo mediante Log Explorer con una sola consulta.

Ten en cuenta que la cláusula LIMIT se incluye por defecto en la consulta, pero no afecta a las consultas RayID, ya que RayID es único y sólo se devolvería un registro al utilizar el campo de filtro RayID.

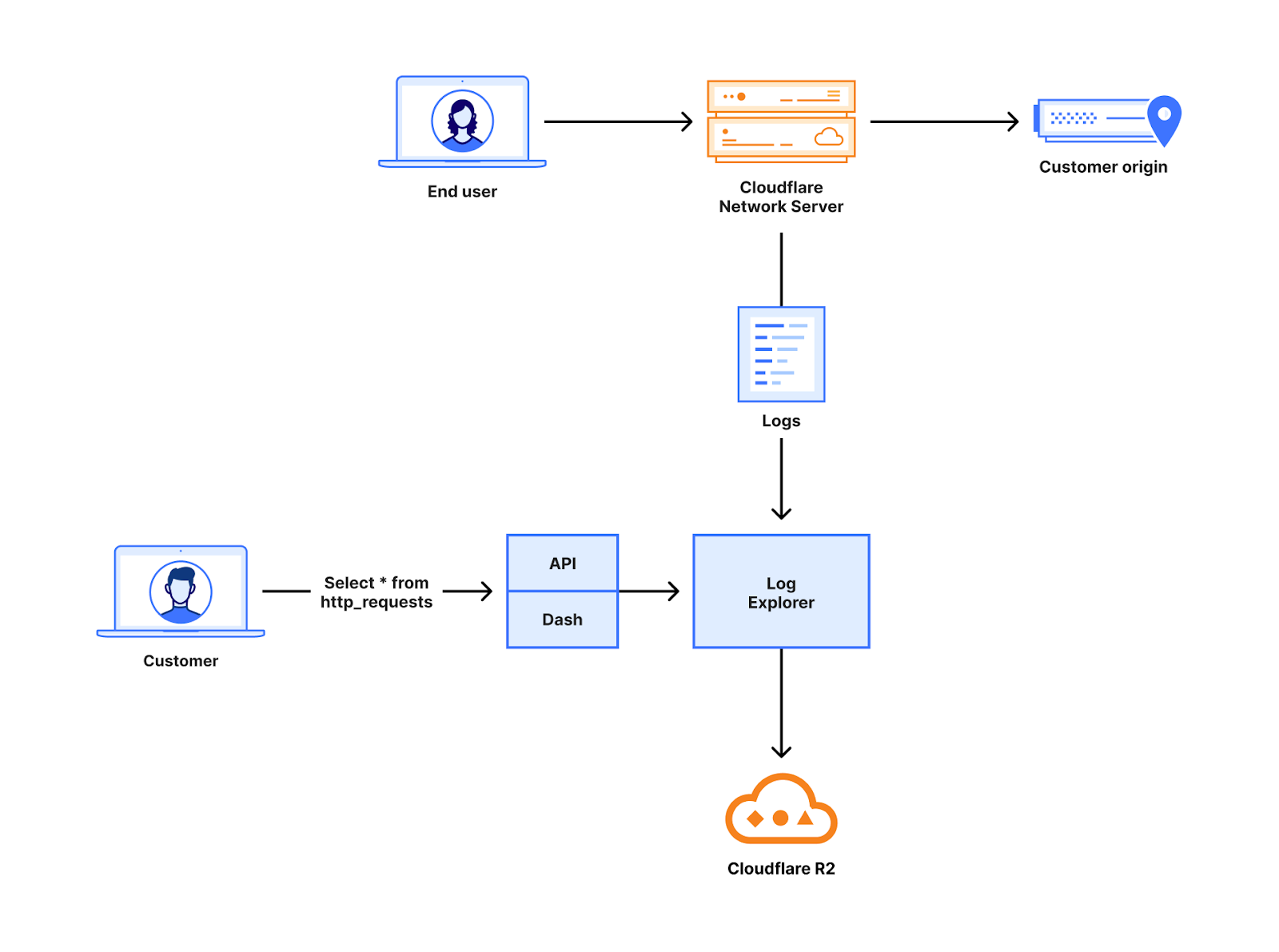

Cómo hemos desarrollado Log Explorer

Con Log Explorer, hemos desarrollado una plataforma de almacenamiento de registros a largo plazo de tipo append-only sobre Cloudflare R2. Log Explorer utiliza el protocolo Delta Lake, un marco de almacenamiento de código abierto para desarrollar bases de datos de alto rendimiento conpatibles con ACID sobre un almacén de objetos en la nube. En otras palabras, Log Explorer combina un sistema de almacenamiento grande y rentable, Cloudflare R2, con las ventajas de su sólida coherencia y su alto rendimiento. Además, Log Explorer te proporciona una interfaz SQL para tus registros de Cloudflare.

Cada conjunto de datos de Log Explorer se almacena a nivel de cada cliente, igual que Cloudflare D1, de forma que tus datos no se mezclan con los de otros clientes. En el futuro, este modelo de almacenamiento de cliente único te permitirá crear tus propias políticas de retención y decidir en qué regiones quieres almacenar tus datos.

A nivel interno, los conjuntos de datos de cada cliente se almacenan como tablas Delta en buckets R2. Una tabla Delta es un formato de almacenamiento que organiza objetos Apache Parquet en directorios utilizando la convención de nomenclatura de las particiones de Hive. Fundamentalmente, las tablas Delta emparejan estos objetos de almacenamiento con un registro de transacciones de tipo append-only que incluye puntos de verificación. Este diseño permite que Log Explorer admita múltiples escritores con concurrencia optimista.

Muchos de los productos que desarrolla Cloudflare son un resultado directo de los desafíos que nuestro propio equipo trata de abordar. Log Explorer es un ejemplo perfecto de esta cultura de dogfooding. Las escrituras concurrentes optimistas requieren actualizaciones atómicas en el almacén de objetos subyacente, y considerando nuestras necesidades, R2 ha añadido una operación PutIfAbsent con fuerte coherencia. ¡Gracias, R2! La operación atómica diferencia a Log Explorer de las soluciones Delta Lake basadas en S3 de Amazon Web Services, que incurren en la carga operativa de utilizar un almacén externo para sincronizar las escrituras.

Log Explorer está escrito en el lenguaje de programación Rust utilizando bibliotecas de código abierto, como delta-rs, una implementación Rust nativa del protocolo Delta Lake, y Apache Arrow DataFusion, un motor de consulta muy rápido y extensible. En Cloudflare, Rust se ha convertido en una opción popular para el desarrollo de nuevos productos, debido a sus ventajas en seguridad y rendimiento.

¿Y ahora qué?

Sabemos que los registros de seguridad de las aplicaciones son sólo una pieza del rompecabezas que permite comprender lo que sucede en tu entorno. Permanece atento a nuestros futuros desarrollos, como una integración más estrecha y fluida entre Analytics y Log Explorer, la incorporación de más conjuntos de datos, incluidos los registros Zero Trust, la posibilidad de definir periodos de retención personalizados y las alertas personalizadas integradas.

Utiliza el enlace de comentarios para contarnos qué te parece Log Explorer y qué otras cosas te facilitarían tu trabajo.

Cómo conseguirlo

¡Nos encantaría saber de ti! Si te interesa unirte a nuestro programa Beta, rellena este formulario y un miembro de nuestro equipo se pondrá en contacto contigo.

El precio definitivo se establecerá antes de la disponibilidad general del producto.

Descubre más noticias, anuncios y debates que invitan a la reflexión. Consulta la página de Security Week.