Boas-vindas à 17ª edição do relatório sobre ameaças DDoS da Cloudflare. Esta edição cobre o cenário de ameaças DDoS e apresenta as principais constatações observadas na rede da Cloudflare durante o primeiro trimestre de 2024.

O que é ataque DDoS?

Mas antes, uma rápida recapitulação. Um ataque DDoS, abreviação de ataque de negação de serviço distribuída, é um tipo de ataque cibernético que visa derrubar ou interromper serviços de internet , como sites ou aplicativos móveis, e torná-los indisponíveis para os usuários. Os ataques DDoS geralmente são feitos inundando o servidor da vítima com mais tráfego do que ele pode suportar.

Para saber mais sobre ataques DDoS e outros tipos de ataques, visite nosso Centro de aprendizagem.

Como acessar relatórios anteriores

Lembre-se de que você pode acessar as edições anteriores dos relatórios sobre ameaças DDoS no blog da Cloudflare . Eles também estão disponíveis em nosso hub interativo, Cloudflare Radar. No Radar, você pode encontrar tráfego global da internet, ataques e tendências e insights tecnológicos, com recursos de detalhamento e filtragem, para que você possa ampliar em países, setores e redes específicos. Há também uma API gratuita que permite que acadêmicos, investigadores de dados e outros entusiastas da web investiguem as tendências da internet em todo o mundo.

Para saber como elaboramos este relatório, consulte as nossas Metodologias.

Principais insights do T1 de 2024

Os principais insights do primeiro trimestre de 2024 incluem:

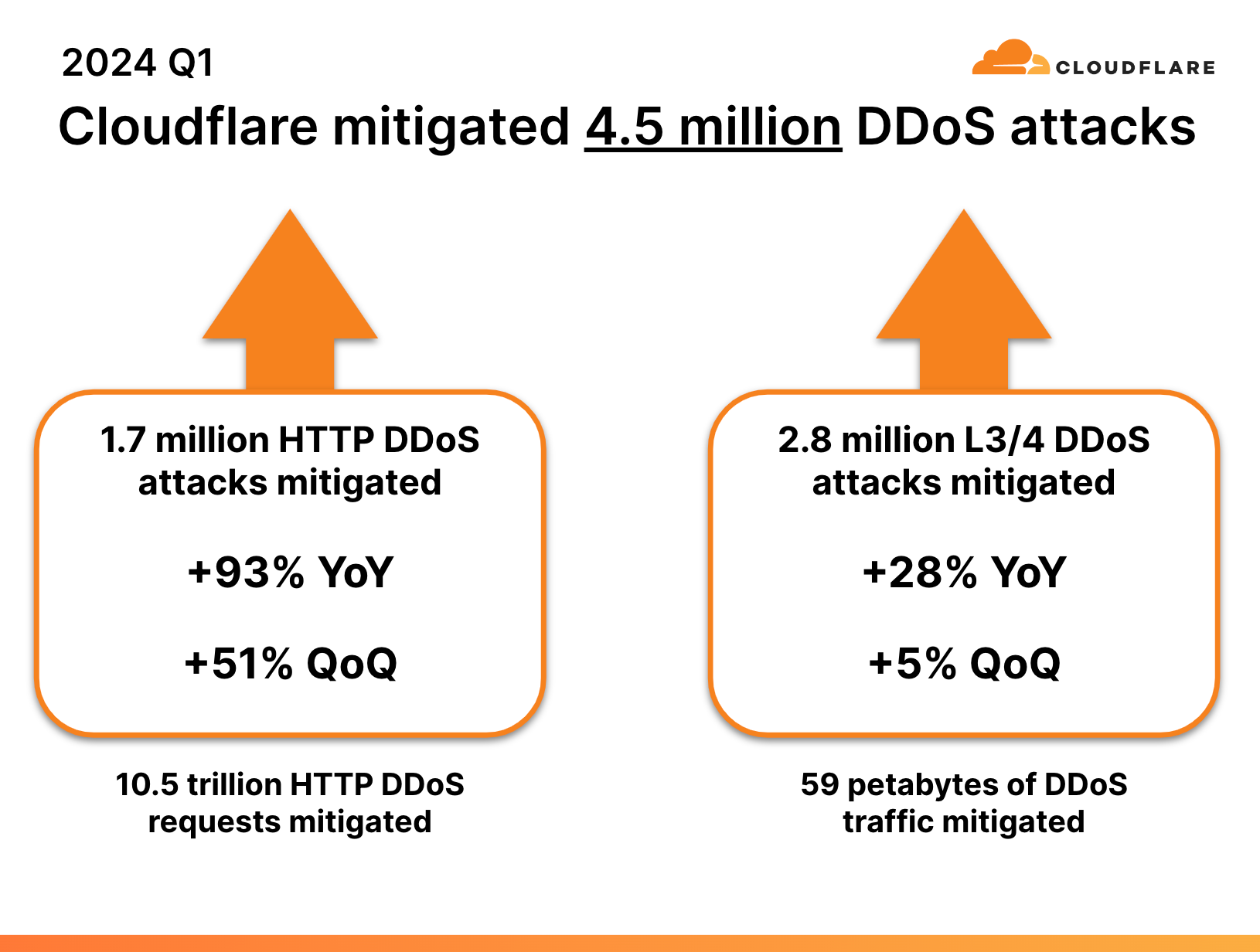

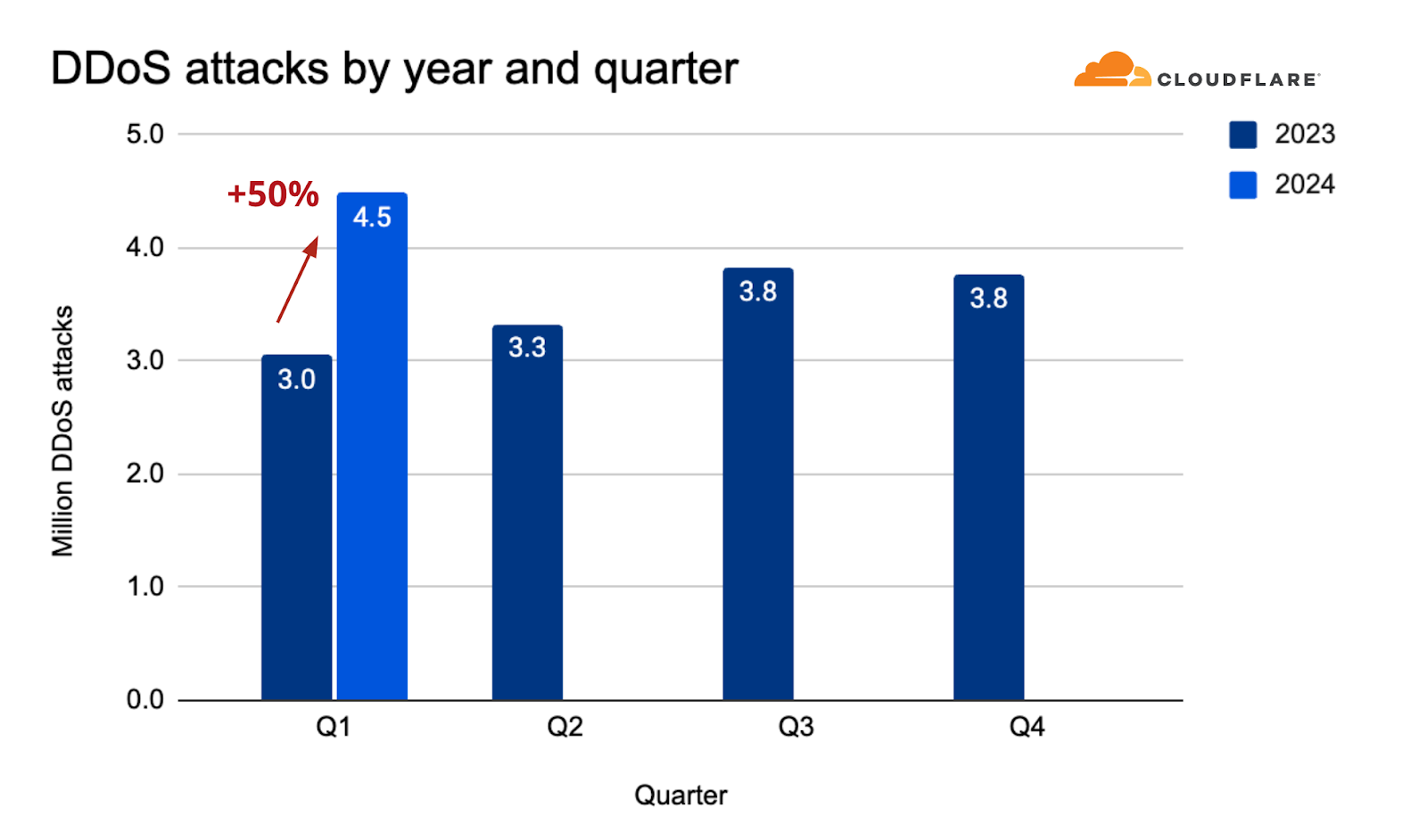

- 2024 começou com tudo. Os sistemas de defesa da Cloudflare mitigaram automaticamente 4,5 milhões de ataques DDoS durante o primeiro trimestre, representando um aumento de 50% em relação ao ano anterior.

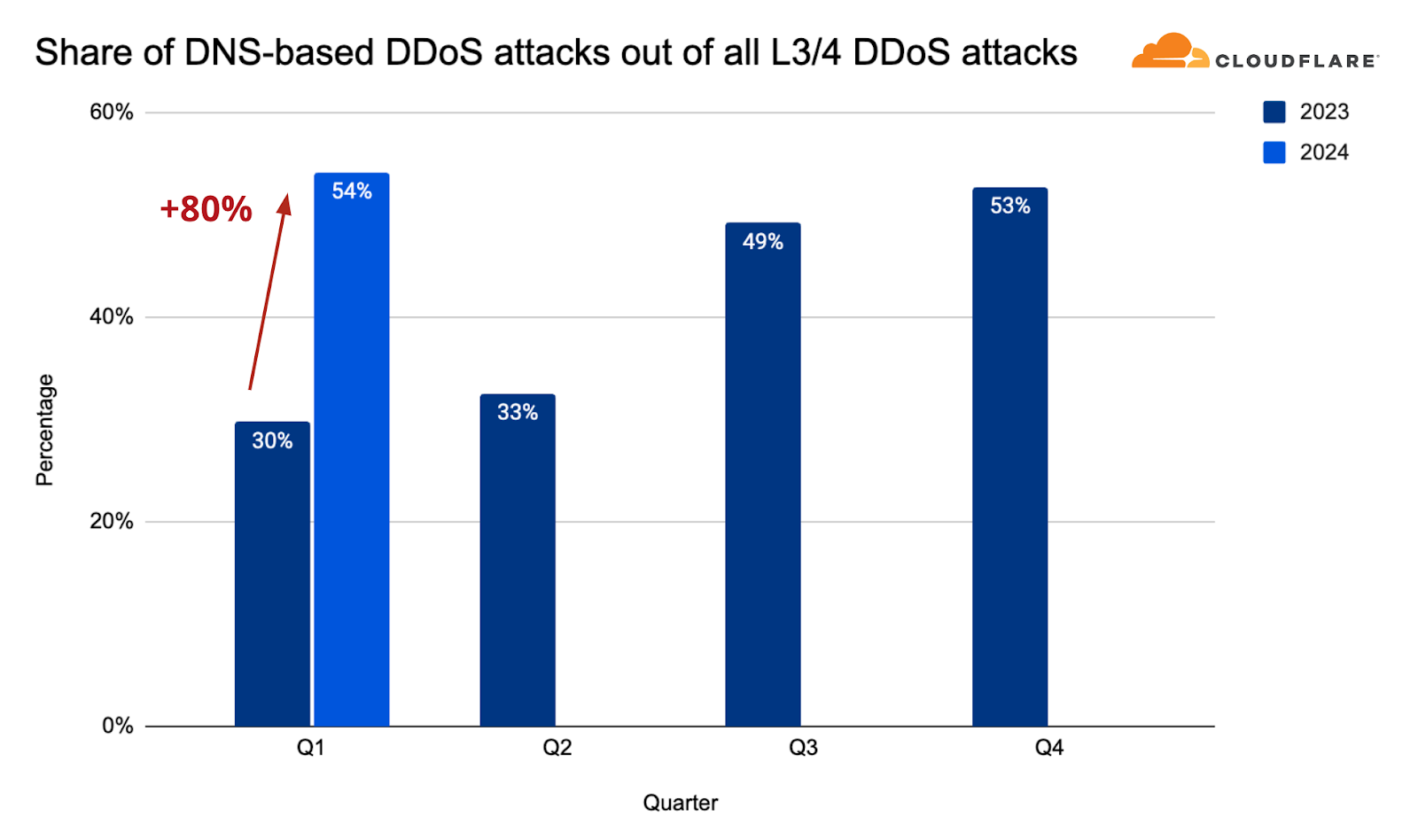

- Os ataques DDoS baseados em DNS aumentaram 80% em relação ao ano anterior e continuam sendo o vetor de ataque mais proeminente.

- Os ataques DDoS na Suécia aumentaram 466% após sua aceitação na aliança da OTAN, refletindo o padrão observado durante a adesão da Finlândia à OTAN em 2023.

Começando 2024 com tudo

Acabamos de encerrar o primeiro trimestre de 2024 e nossas defesas automatizadas já mitigaram 4,5 milhões de ataques DDoS, uma quantidade equivalente a 32% de todos os ataques DDoS que mitigamos em 2023.

Dividindo por tipos de ataque, os ataques DDoS por HTTP aumentaram 93% em relação ao ano anterior e 51% no trimestre. Os ataques DDoS na camada de rede, também conhecidos como ataques DDoS nas camadas 3 e 4, aumentaram 28% em relação ao ano anterior e 5% no trimestre.

Ao comparar o número combinado de ataques DDoS por HTTP e ataques DDoS nas camadas 3 e 4, podemos ver que, no geral, no primeiro trimestre de 2024, a contagem aumentou 50% em relação ao ano anterior e 18% em relação ao trimestre anterior.

No total, nossos sistemas mitigaram 10,5 trilhões de solicitações de ataques DDoS por HTTP no primeiro trimestre. Nossos sistemas também mitigaram mais de 59 petabytes de tráfego de ataques DDoS apenas na camada de rede.

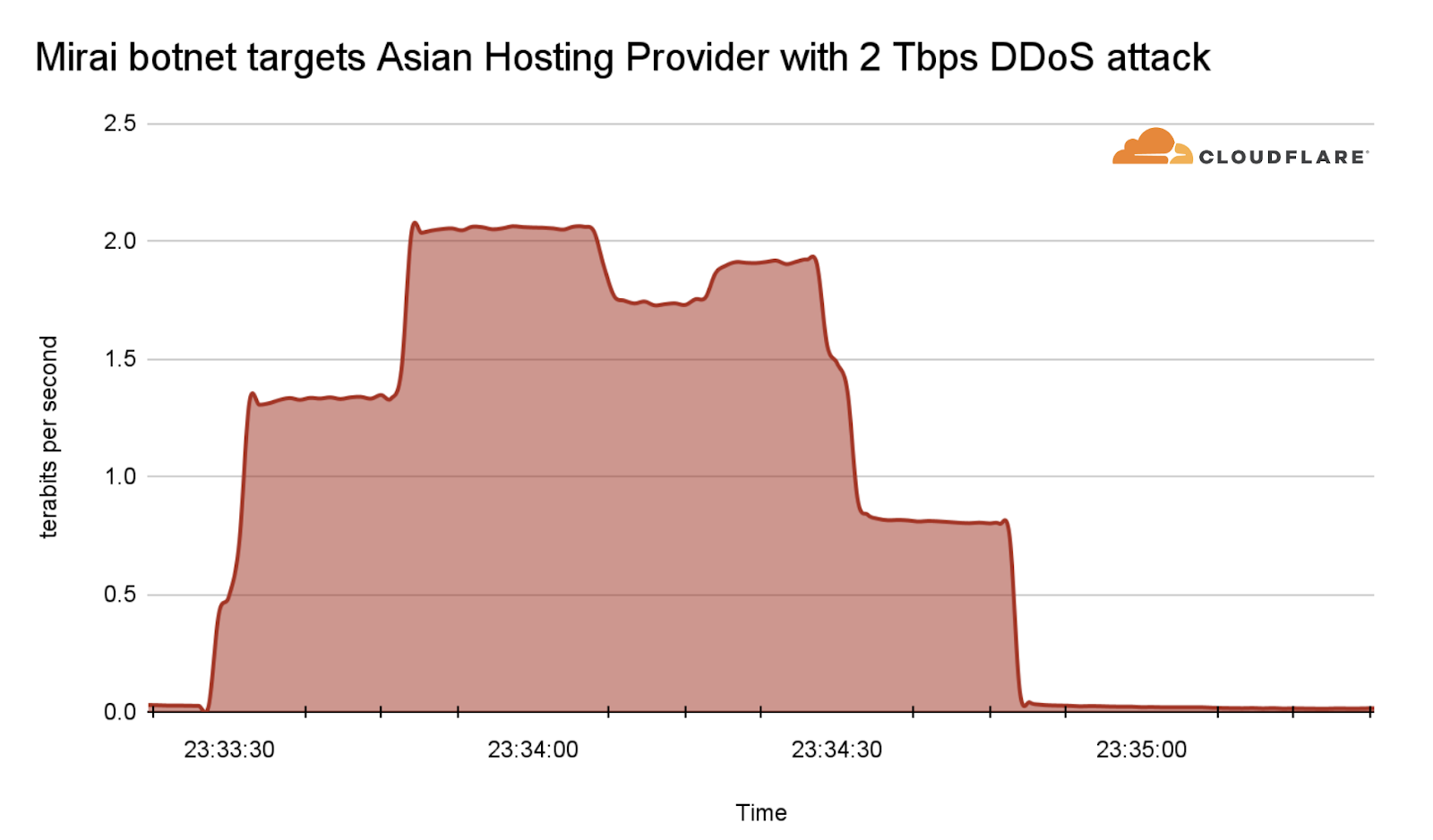

Entre esses ataques DDoS na camada de rede, muitos deles excederam a taxa de 1 terabit por segundo, quase uma vez por semana. O maior ataque que mitigamos até agora em 2024 foi lançado por uma botnet variante da Mirai. O ataque chegou a atingir 2 Tbps e teve como alvo um provedor de hospedagem asiático protegido pelo Magic Transit da Cloudflare. Os sistemas da Cloudflare detectaram e mitigaram o ataque automaticamente.

A botnet Mirai, famosa por seus enormes ataques DDoS, era composta principalmente de dispositivos de IoT infectados. Ela interrompeu notavelmente o acesso à internet nos EUA em 2016, visando provedores de serviços de DNS. Quase oito anos depois, os ataques da Mirai ainda são muito comuns. Quatro em cada cem ataques DDoS por HTTP e dois em cada cem ataques DDoS nas camadas 3 e 4 são lançados por uma botnet variante da Mirai. A razão pela qual dizemos "variante" é que o código-fonte da Mirai se tornou público e, ao longo dos anos, houve muitas permutações do original.

Os ataques ao DNS aumentaram 80%

Em março de 2024, apresentamos um de nossos sistemas de defesa contra DDoS mais recentes, o sistema Advanced DNS Protection. Esse sistema complementa nossos sistemas existentes e foi projetado para proteger contra os mais sofisticados ataques DDoS baseados em DNS.

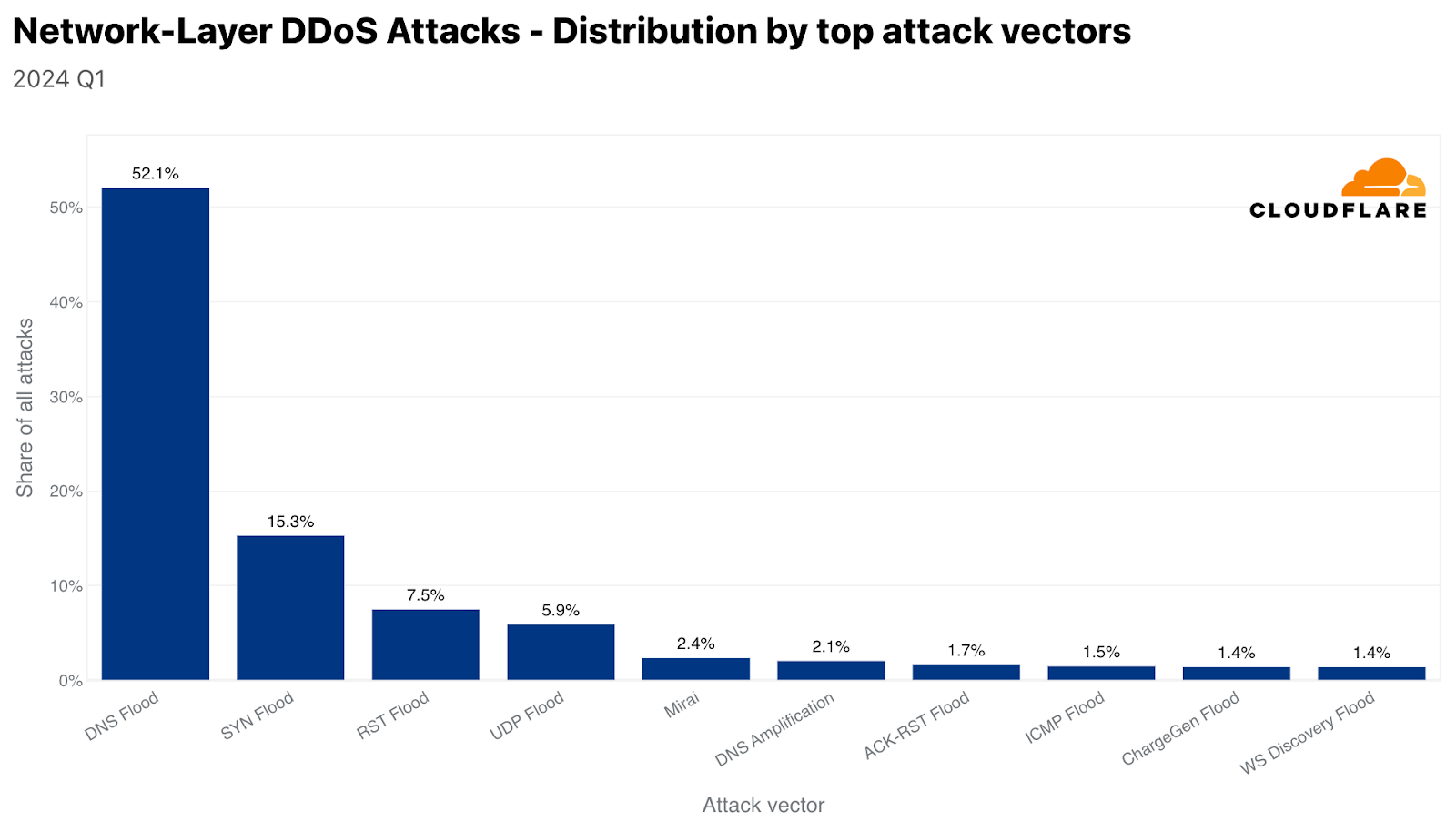

Não foi à toa que decidimos investir neste novo sistema. Os ataques DDoS baseados em DNS tornaram-se o vetor de ataque mais proeminente e sua participação entre todos os ataques na camada de rede continua a crescer. No primeiro trimestre de 2024, a participação de ataques DDoS baseados em DNS aumentou 80% em relação ao ano anterior, crescendo para aproximadamente 54%.

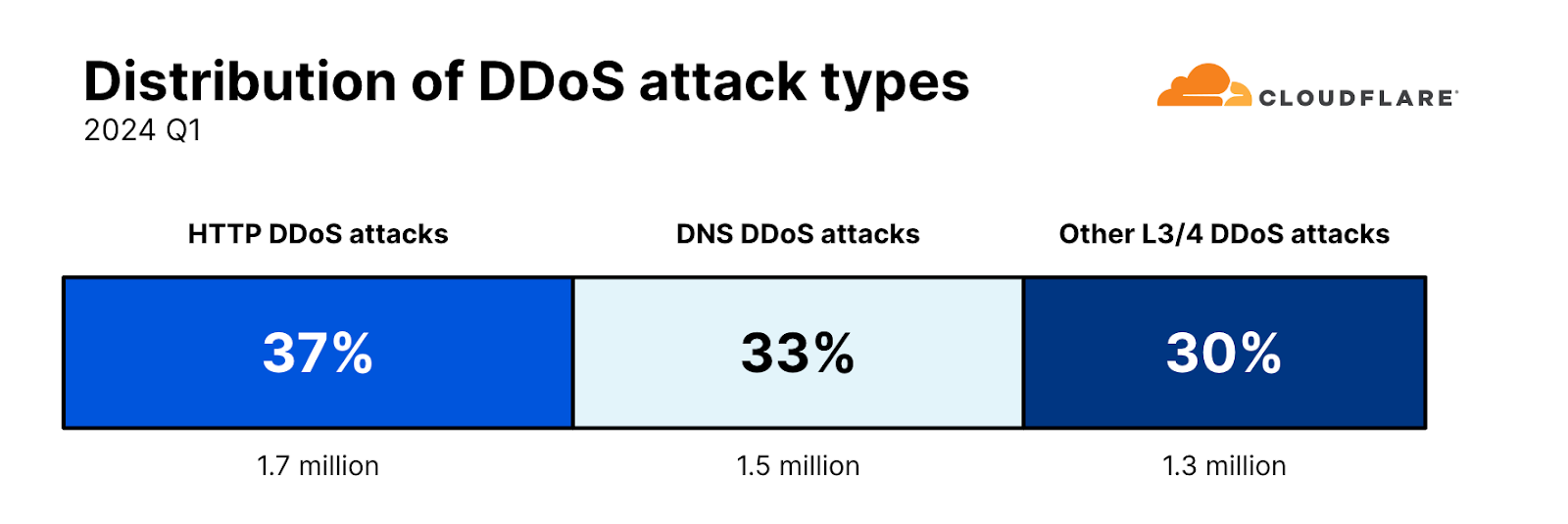

Apesar do aumento nos ataques ao DNS e devido ao aumento geral em todos os tipos de ataques DDoS, a participação de cada tipo de ataque, notavelmente, permanece a mesma conforme observado em nosso relatório anterior para o último trimestre de 2023. Os ataques DDoS por HTTP permanecem em 37% de todos os ataques DDoS, ataques DDoS ao DNS com 33%, e os 30% restantes são deixados para todos os outros tipos de ataques nas camadas 3 e 4, como inundações de SYN e inundações de UDP.

E, de fato, as inundações de SYN foram o segundo ataque mais comum nas camadas 3 e 4. O terceiro foram as RST Floods, outro tipo de ataque DDoS baseado em TCP. As inundações de UDP ficaram em quarto lugar, com 6% de participação.

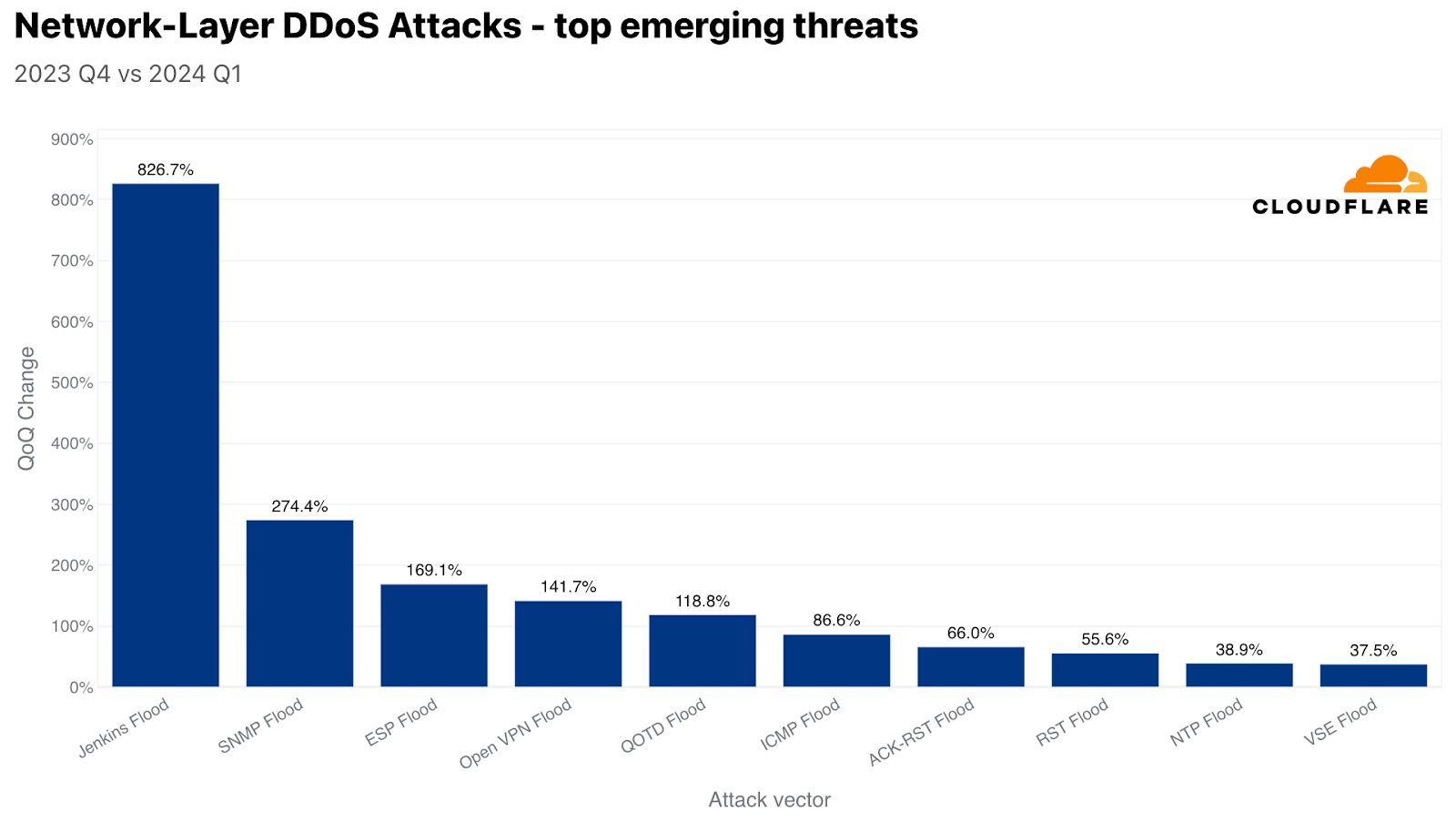

Ao analisar os vetores de ataque mais comuns, também verificamos o vetor de ataque que experimentou o maior crescimento, mas não necessariamente chegou à lista dos dez principais. Entre os vetores de ataque que mais cresceram (ameaças emergentes), a Jenkins Flood teve o maior crescimento, mais de 826% em termos trimestrais.

A Jenkins Flood é um ataque DDoS que explora vulnerabilidades no servidor de automação Jenkins, especificamente através de serviços de multicast/transmissão UDP e multicast DNS. Os invasores podem enviar solicitações pequenas e criadas especialmente para uma porta UDP voltada para o público nos servidores Jenkins, fazendo com que eles respondam com quantidades de dados desproporcionalmente grandes. Isto pode amplificar significativamente o volume de tráfego, sobrecarregando a rede do alvo e levando à interrupção do serviço.O Jenkins abordou essa vulnerabilidade (CVE-2020-2100) em 2020, desativando esses serviços por padrão em versões posteriores. No entanto, como podemos ver, mesmo quatro anos depois, essa vulnerabilidade ainda é abusada para lançar ataques DDoS.

HTTP/2 Continuation Flood

Outro vetor de ataque que vale a pena discutir é a HTTP/2 Continuation Flood. Este vetor de ataque foi possibilitado por uma vulnerabilidade que foi descoberta e relatada publicamente pelo pesquisador Bartek Nowotarski em 3 de abril de 2024.

A vulnerabilidade da HTTP/2 Continuation Flood visa implementações do protocolo HTTP/2 que lidam inadequadamente com CABEÇALHOS e vários CONTINUATION frames. O agente da ameaça envia uma sequência de CONTINUATION frames sem o sinalizador END_HEADRS, levando a possíveis problemas de servidor, como falhas de memória ou esgotamento da CPU. A HTTP/2 Continuation Flood permite que até mesmo uma única máquina interrompa o site e as APIs usando HTTP/2, com o desafio adicional de difícil detecção devido à falta de solicitações visíveis nos logs de acesso HTTP.

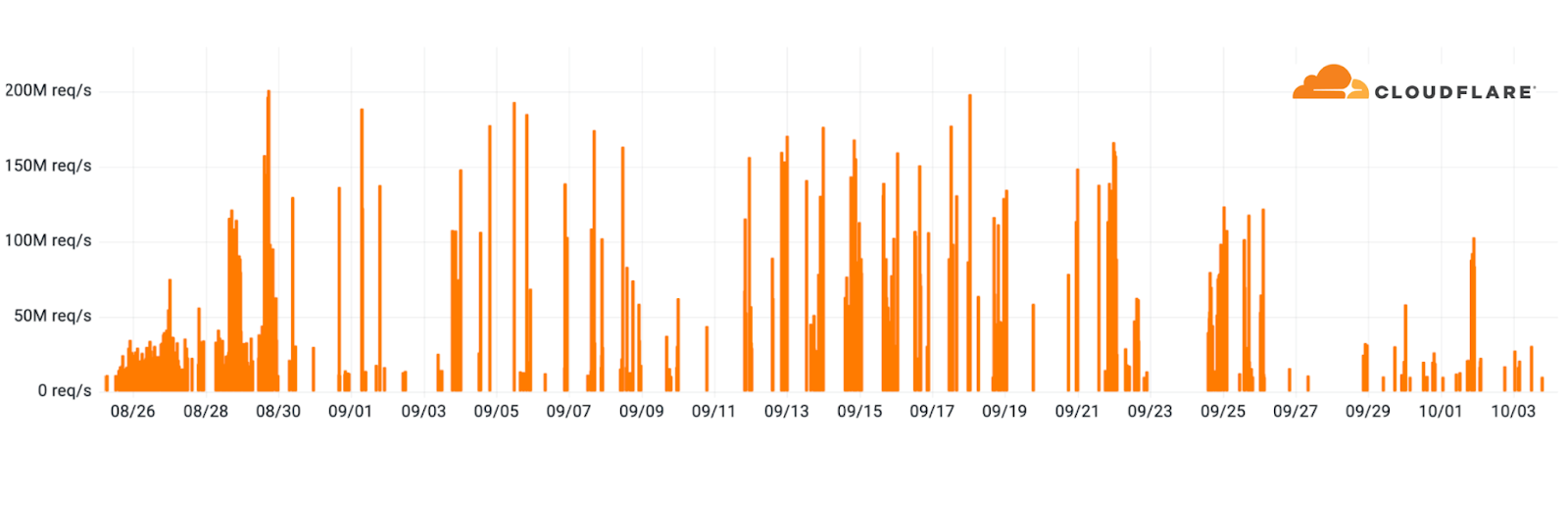

Essa vulnerabilidade representa uma ameaça potencialmente grave, mais prejudicial do que as conhecidas anteriormente conhecido, HTTP/2 Rapid Reset, que resultou em algumas das maiores campanhas de ataque DDoS por HTTP/2 já registradas na história. Durante essa campanha, milhares de ataques DDoS hipervolumétricos tiveram como alvo a Cloudflare. Os ataques tinham a intensidade de vários milhões de solicitações por segundo. A taxa média de ataque dessa campanha, registrada pela Cloudflare, foi de 30 milhões de rps. Aproximadamente 90 ataques atingiram um pico acima de 100 milhões de rps e o maior que vimos atingiu 201 milhões de rps. Uma cobertura adicional foi publicada em nosso relatório sobre ameaças DDoS no terceiro trimestre de 2023.

A rede da Cloudflare, sua implementação HTTP/2 e os clientes que usam nossos serviçosWAF/CDN não são afetados por esta vulnerabilidade. Além disso, não temos conhecimento de nenhum agente de ameaça explorando esta vulnerabilidade.

Vários CVEs foram atribuídos às várias implementações de HTTP/2 afetadas por esta vulnerabilidade. Um alerta CERT publicado por Christopher Cullen, da Carnegie Mellon University, coberto pela Bleeping Computer, lista os vários CVEs:

| Serviço afetado | CVE | Detalhes |

|---|---|---|

| Servidor Node.js HTTP/2 | CVE-2024-27983 | O envio de alguns quadros HTTP/2 pode causar uma condição de corrida e vazamento de memória, levando a um possível evento de negação de serviço. |

| Codec oghttp do Envoy | CVE-2024-27919 | Não redefinir uma solicitação quando os limites do mapa de cabeçalho são excedidos pode causar um consumo ilimitado de memória, o que pode levar a um evento de negação de serviço. |

| Tempesta FW | CVE-2024-2758 | Seus limites de taxa não são totalmente eficazes contra a inundação de CONTINUATION frames vazios, levando potencialmente a um evento de negação de serviço. |

| amphp/http | CVE-2024-2653 | Ele coleta CONTINUATION frames em um buffer ilimitado, arriscando uma falha de falta de memória (OOM) se o limite de tamanho do cabeçalho for excedido, resultando possivelmente em um evento de negação de serviço. |

| Pacotes net/http e net/http2 do Go | CVE-2023-45288 | Permite que um invasor envie um conjunto arbitrário grande de cabeçalhos, causando um consumo excessivo da CPU e levando possivelmente a um evento de negação de serviço. |

| biblioteca nghttp2 | CVE-2024-28182 | Envolve uma implementação usando a biblioteca nghttp2, que continua a receber CONTINUATION frames, levando possivelmente a um evento de negação de serviço sem o retorno de chamada de redefinição do fluxo adequado. |

| Apache Httpd | CVE-2024-27316 | Uma inundação de CONTINUATION frames sem o sinalizador END_HEADRS definido pode ser enviada, resultando no encerramento inadequado de solicitações, levando possivelmente a um evento de negação de serviço. |

| Apache Traffic Server | CVE-2024-31309 | As CONTINUATION floods de HTTP/2 podem causar um consumo excessivo de recursos no servidor, levando possivelmente a um evento de negação de serviço. |

| Versões do Envoy 1.29.2 ou anteriores | CVE-2024-30255 | O consumo de recursos significativos do servidor pode levar ao esgotamento da CPU durante uma inundação de CONTINUATION frames, o que pode levar possivelmente a um evento de negação de serviço. |

Principais setores atacados

Ao analisar estatísticas de ataques, usamos o setor de nossos clientes conforme registrado em nossos sistemas para determinar os setores mais atacados. No primeiro trimestre de 2024, o setor mais atacado por ataques DDoS por HTTP na América do Norte foi o de marketing e publicidade. Na África e na Europa, o setor de tecnologia da informação e internet foi o mais atacado. No Oriente Médio, o setor mais atacado foi o de software de computador. Na Ásia, o setor mais atacado foi o de jogos e apostas. Na América do Sul, foi o setor de bancos, serviços financeiros e seguros (BFSI). Por último, mas não menos importante, na Oceania, foi o setor de telecomunicações.

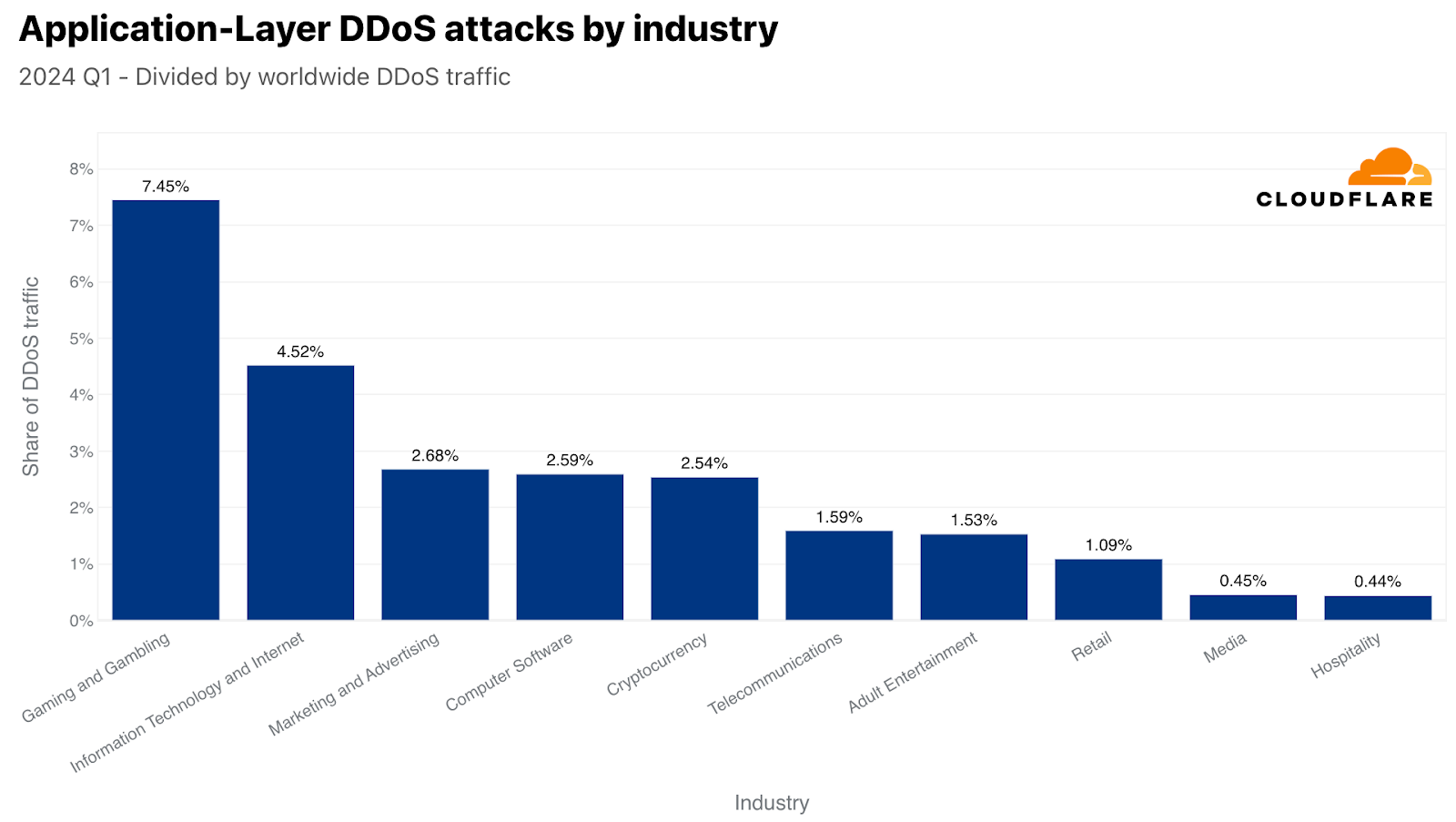

Globalmente, o setor de jogos e apostas foi o número um mais visado pelos ataques DDoS por HTTP. Pouco mais de sete em cada cem solicitações de DDoS que a Cloudflare mitigou foram destinadas ao setor de jogos e apostas. Em segundo lugar, o setor de tecnologia da informação e internet e, em terceiro, o de marketing e publicidade.

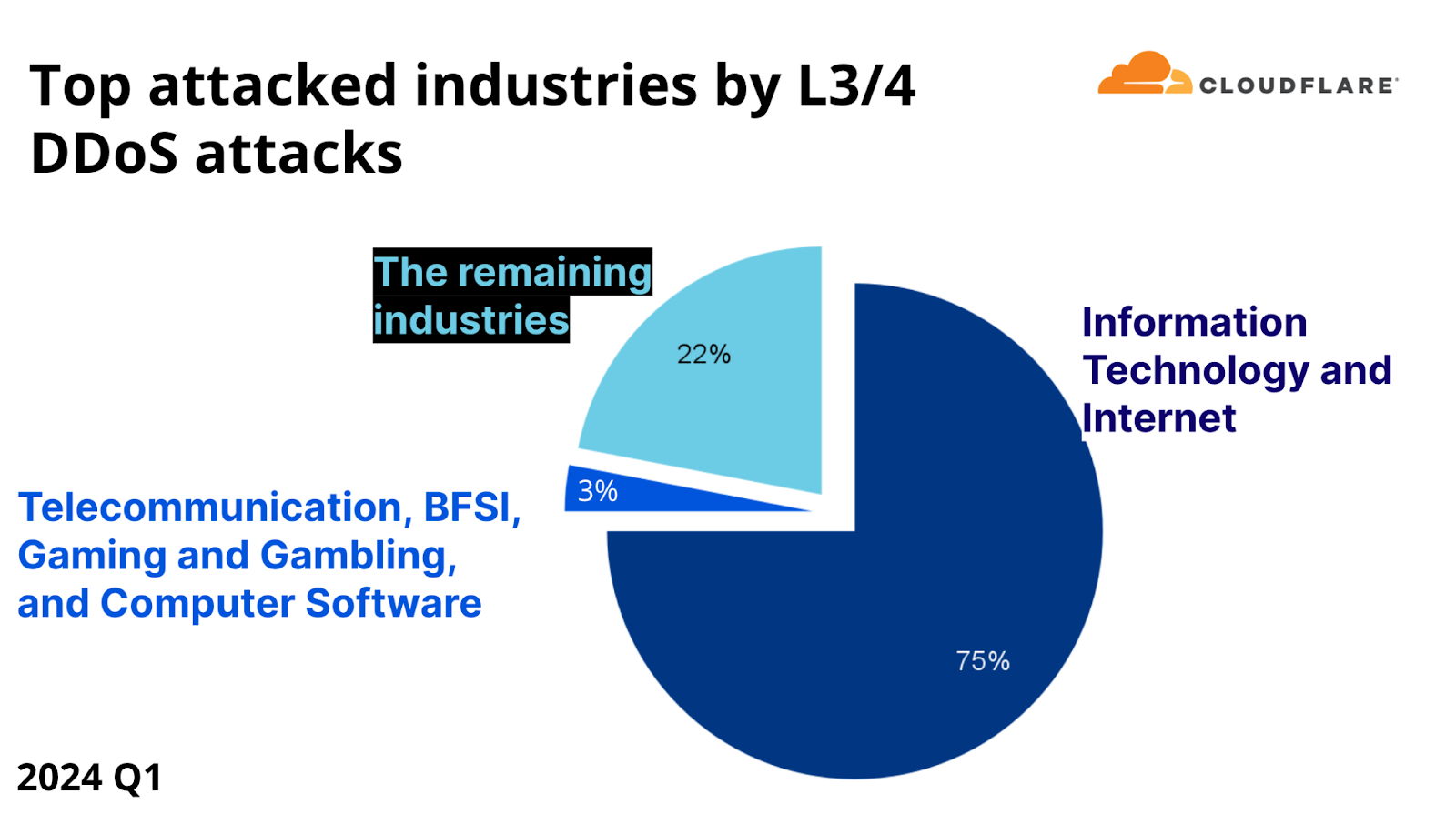

Com uma participação de 75% de todos os bytes de ataques DDoS na camada de rede, o setor de tecnologia da informação e internet foi o mais visado pelos ataques DDoS na camada de rede. Uma possível explicação para essa grande parcela é que as empresas de tecnologia da informação e internet podem ser "super agregadores" de ataques e receber ataques DDoS que, na verdade, visam seus clientes finais. O setor de telecomunicações, o setor bancário, de serviços financeiros e de seguros (BFSI), o setor de jogos e apostas e o setor de software de computador representaram os próximos três por cento.

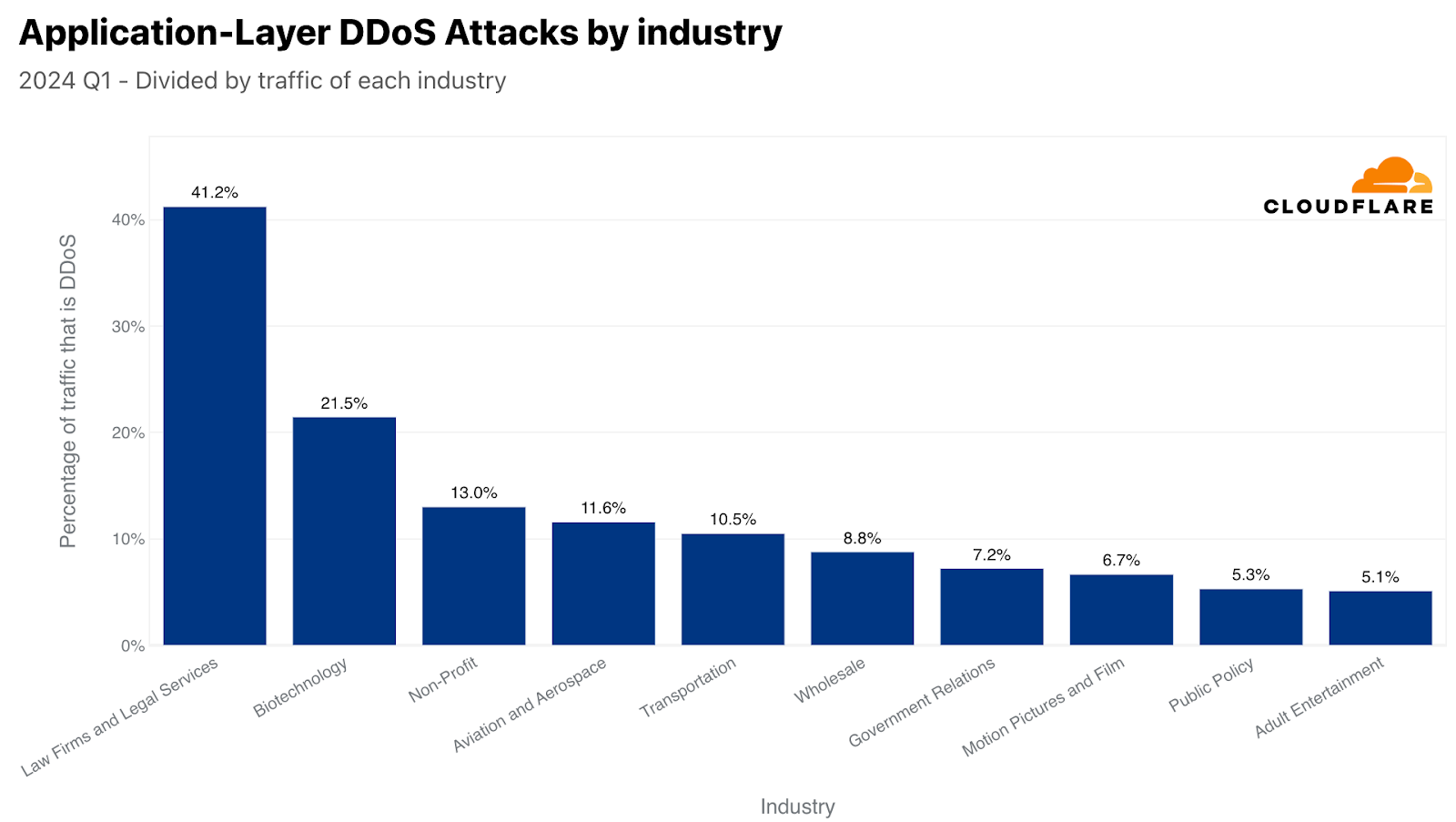

Ao normalizar os dados dividindo o tráfego de ataque pelo tráfego total para um determinado setor, obtemos uma imagem completamente diferente. Na frente HTTP, o setor de escritórios de advocacia e serviços legais foi o mais atacado, com mais de 40% de seu tráfego sendo de ataques DDoS por HTTP. O setor de biotecnologia ficou em segundo lugar com uma participação de 20% no tráfego de ataques DDoS por HTTP. Em terceiro lugar, as organizações sem fins lucrativos tiveram uma participação de 13% dos ataques DDoS por HTTP. Em quarto, aviação e aeroespacial, seguidos por transportes, atacado, relações governamentais, cinematográficos e filmes, políticas públicas e entretenimento adulto para completar os dez primeiros.

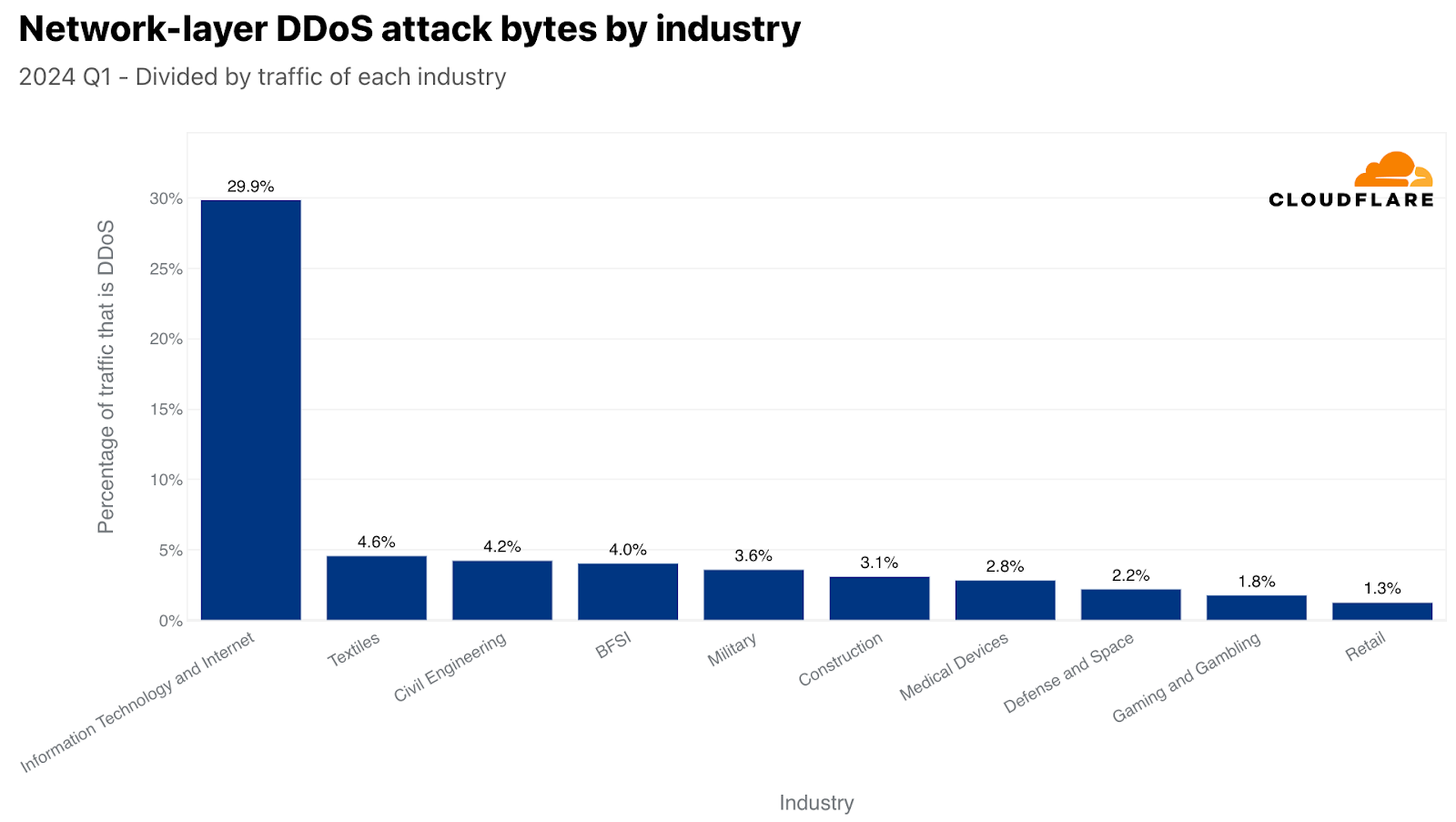

Voltando à camada de rede, quando normalizado, tecnologia da informação e internet continuaram sendo o setor mais visado pelos ataques DDoS nas camadas 3 e 4, já que quase um terço de seu tráfego foi de ataques. Em segundo lugar, o setor têxtil teve uma participação de 4% dos ataques. Em terceiro, engenharia civil, seguido por serviços financeiros bancários e seguros (BFSI), militar, construção, dispositivos médicos, defesa e espaço, jogos e apostas e, por último, varejo para completar os dez primeiros.

Maiores origens de ataques DDoS

Ao analisar as origens dos ataques DDoS por HTTP, analisamos o endereço de IP de origem para determinar o local de origem desses ataques. Um país/região que é uma grande fonte de ataques indica que há provavelmente uma grande presença de nós de botnets por trás da rede privada virtual (VPN) ou endpoints de proxy que o invasor pode usar para ofuscar sua origem.

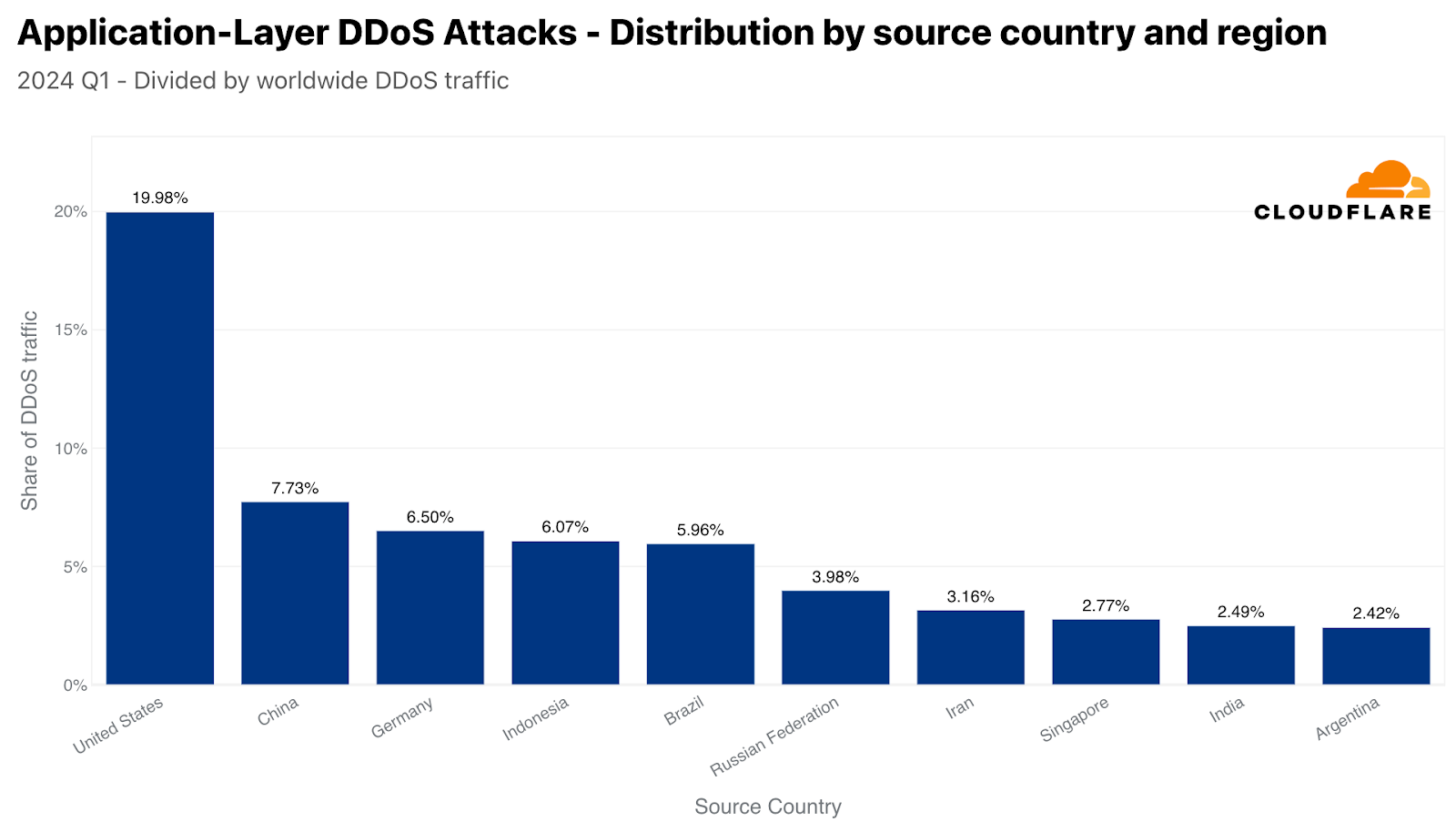

No primeiro trimestre de 2024, os Estados Unidos foram a maior fonte de tráfego de ataques DDoS por HTTP, já que um quinto de todas as solicitações de ataques DDoS se originaram de endereços de IP dos EUA. A China ficou em segundo lugar, seguida por Alemanha, Indonésia, Brasil, Rússia, Irã, Cingapura, Índia e Argentina.

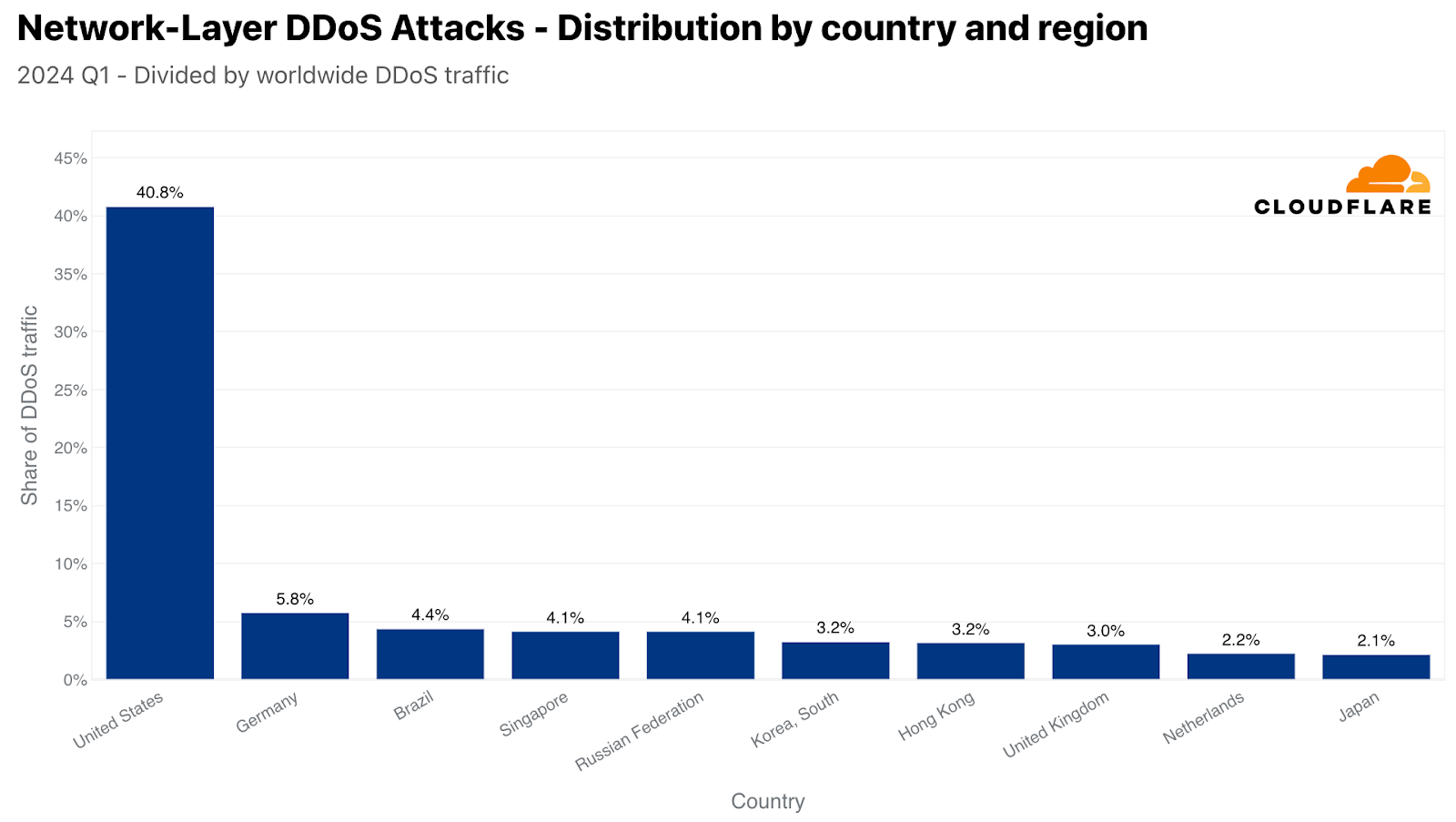

Na camada de rede, os endereços de IP de origem podem ser falsificados. Portanto, em vez de confiar em endereços de IP para entender a origem, usamos a localização de nossos data centers onde o tráfego de ataque foi ingerido. Podemos obter precisão geográfica devido à grande cobertura global da Cloudflare em mais de 310 cidades ao redor do mundo.

Usando a localização de nossos data centers, podemos ver que no primeiro trimestre de 2024, mais de 40% do tráfego de ataques DDoS nas camadas 3 e 4 foi ingerido em nossos data centers dos EUA, tornando os EUA a maior fonte de ataques nas camadas 3 e 4. Muito atrás, em segundo lugar, a Alemanha com 6%, seguida por Brasil, Cingapura, Rússia, Coreia do Sul, Hong Kong, Reino Unido, Países Baixos e Japão.

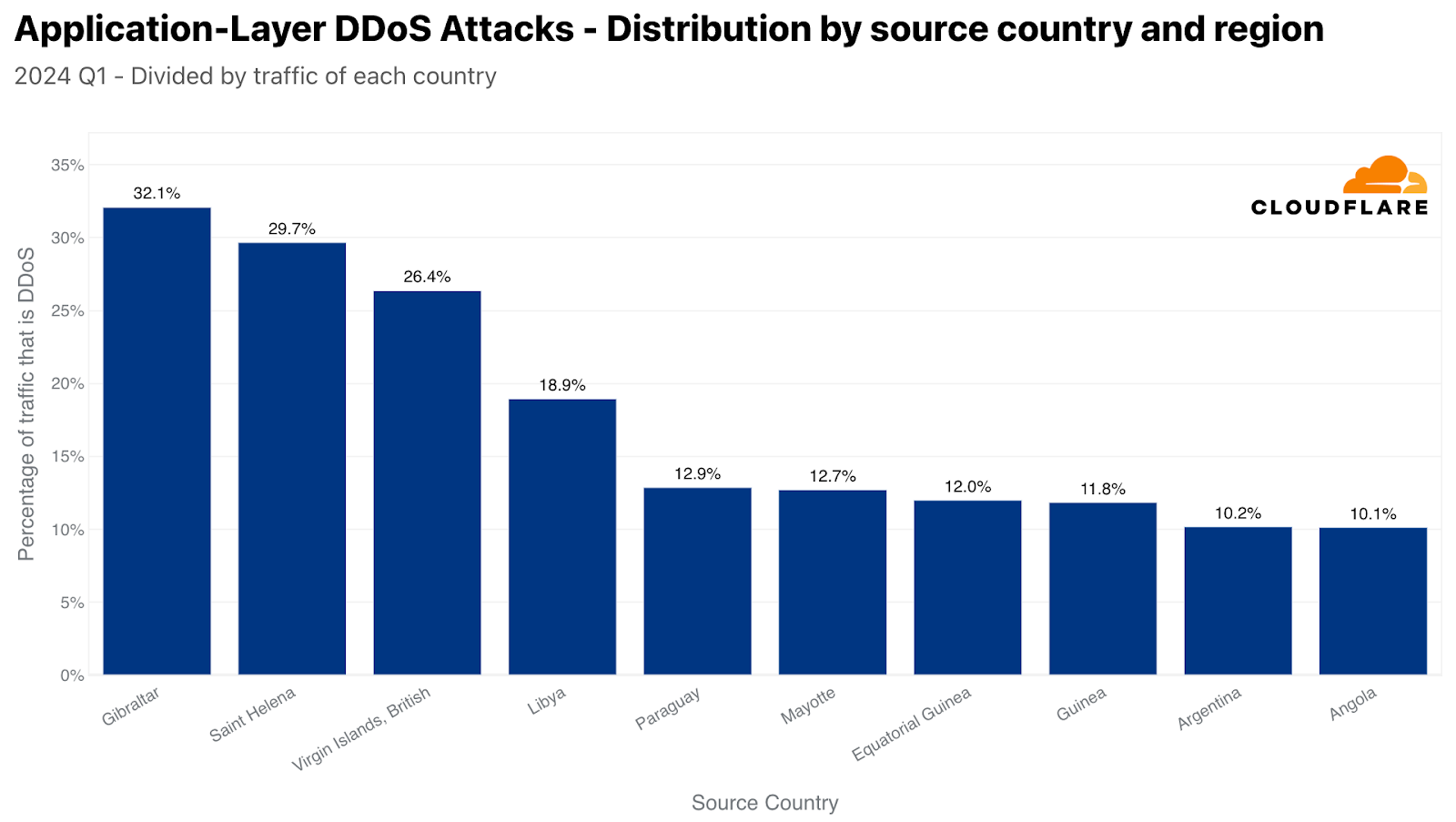

Ao normalizar os dados dividindo o tráfego de ataques pelo tráfego total para um determinado país ou região, obtemos uma definição totalmente diferente. Quase um terço do tráfego HTTP originário de Gibraltar foi tráfego de ataques DDoS, tornando-o a maior origem. Em segundo lugar, Santa Helena, seguida pelas Ilhas Virgens Britânicas, Líbia, Paraguai, Mayotte, Guiné Equatorial, Argentina e Angola.

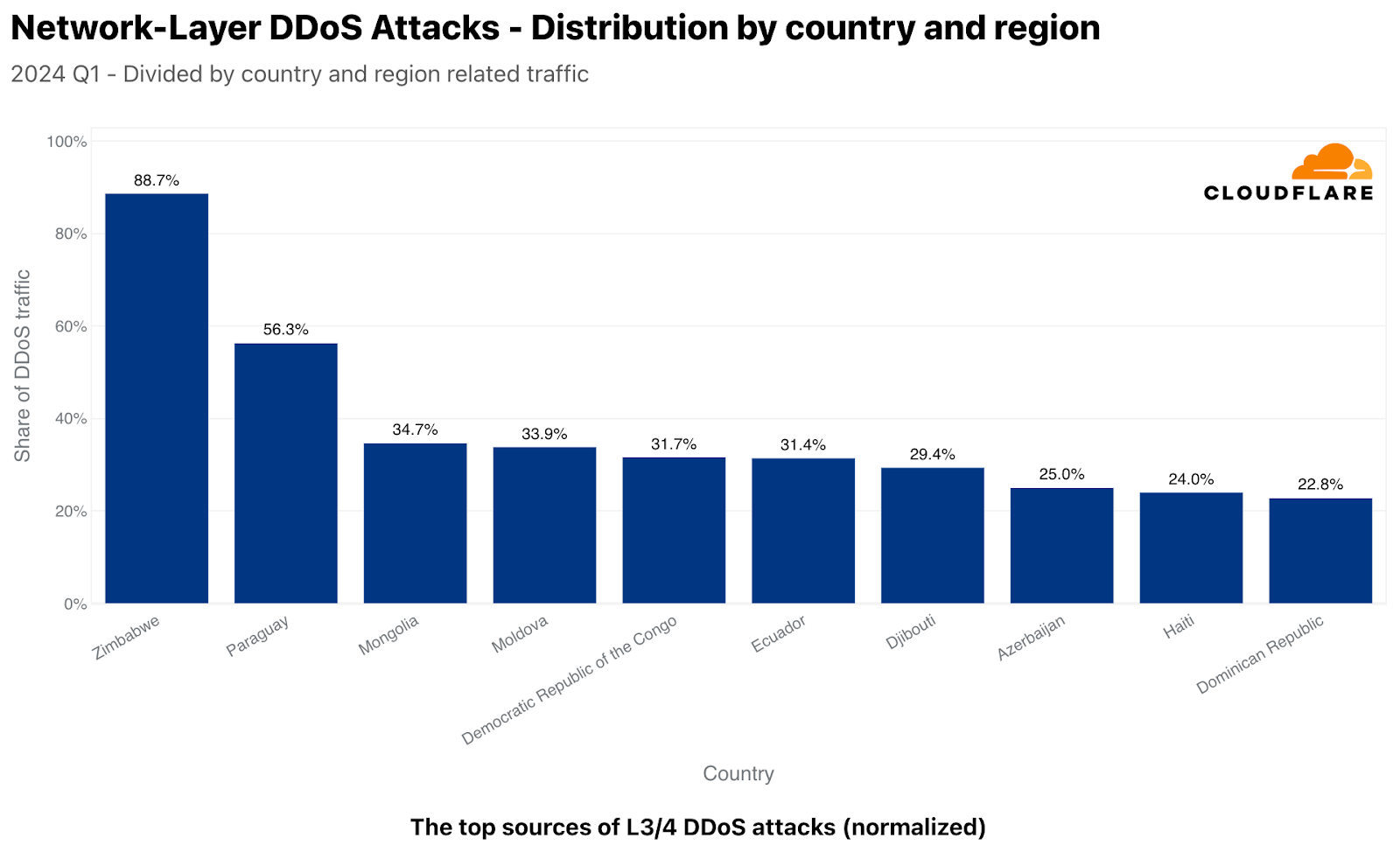

De volta à camada de rede, normalizado, as coisas também parecem bem diferentes. Quase 89% do tráfego que ingerimos nos nossos data centers baseados no Zimbábue foram de ataques DDoS nas camadas 3 e 4. No Paraguai, foi de mais de 56%, seguido pela Mongólia, que alcançou uma participação de ataques de quase 35%. Outros locais importantes incluem a Moldávia, a República Democrática do Congo, o Equador, o Djibuti, o Azerbaijão, o Haiti e a República Dominicana.

Os locais mais atacados

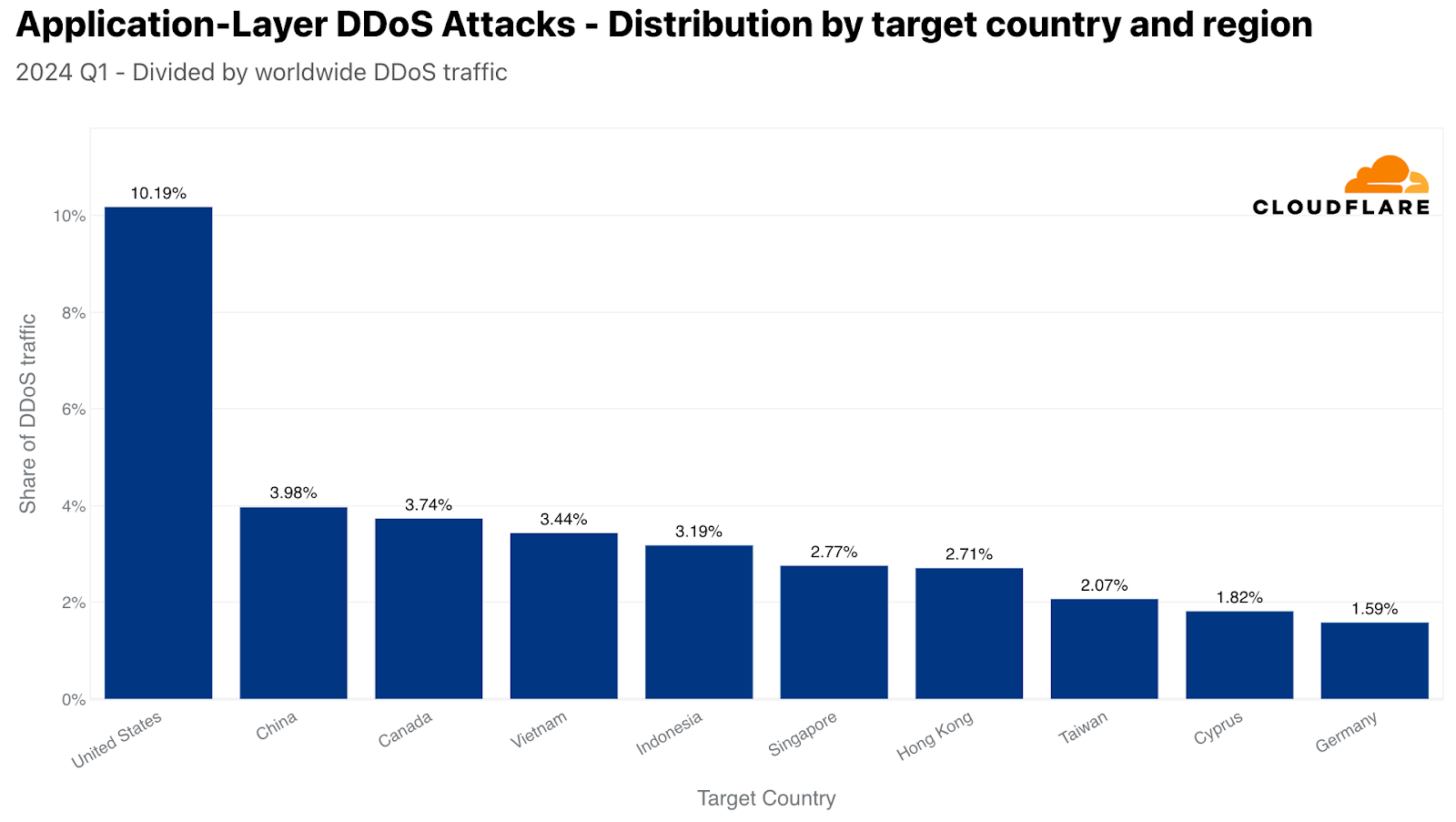

Ao analisar ataques DDoS contra nossos clientes, usamos o país de faturamento para determinar o "país ou região atacados". No primeiro trimestre de 2024, os EUA foram o país mais atacado por ataques DDoS por HTTP. Aproximadamente uma em cada 10 solicitações de DDoS mitigadas pela Cloudflare visavam os EUA. Em segundo lugar, a China, seguida por Canadá, Vietnã, Indonésia, Cingapura, Hong Kong, Taiwan, Chipre e Alemanha.

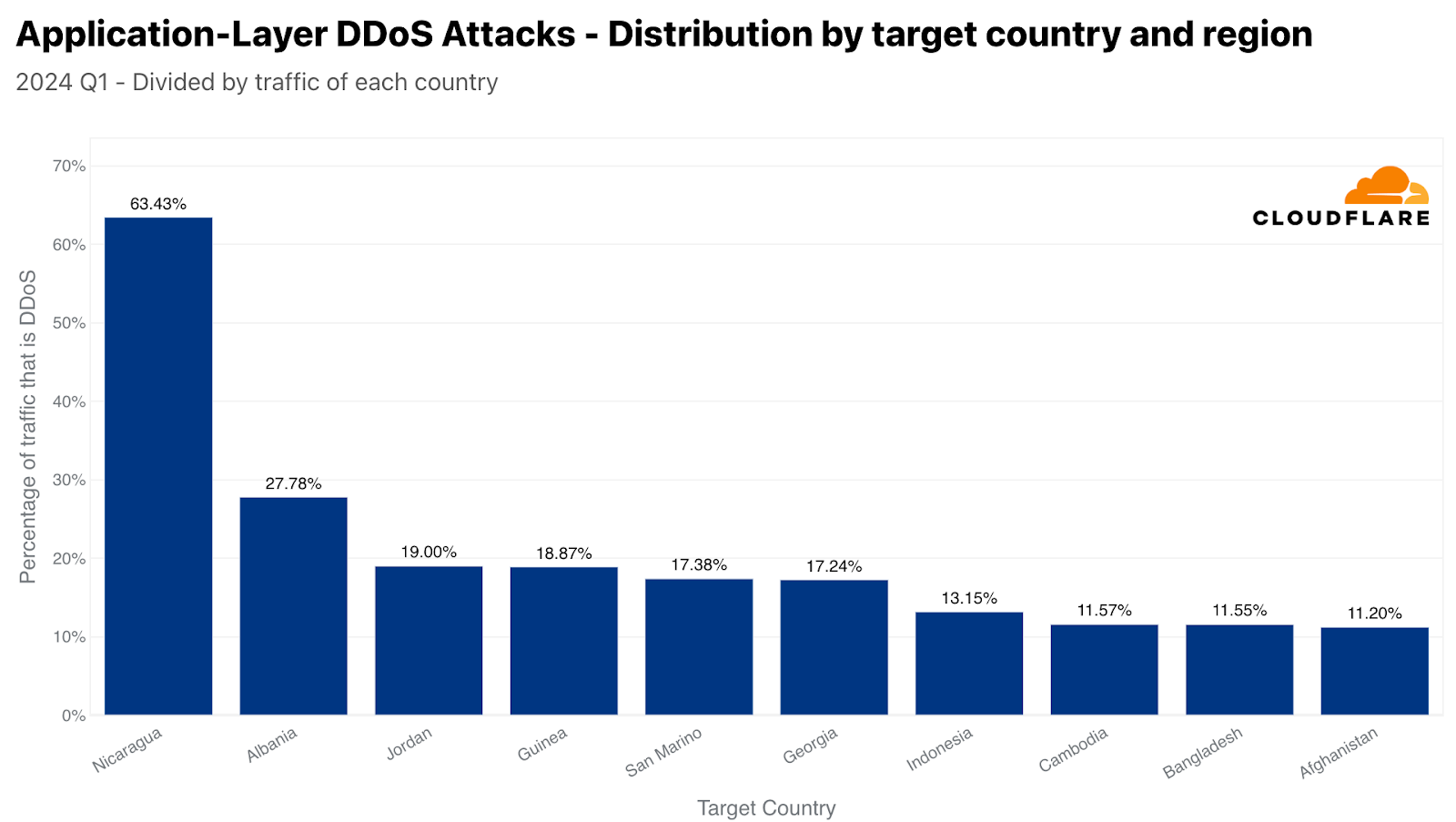

Ao normalizar os dados dividindo o tráfego de ataques pelo tráfego total para um determinado país ou região, a lista muda drasticamente. Mais de 63% do tráfego HTTP para a Nicarágua foi tráfego de ataques DDoS, tornando-a o local mais atacado. Em segundo lugar, a Albânia, seguida por Jordânia, Guiné, São Marino, Geórgia, Indonésia, Camboja, Bangladesh e Afeganistão.

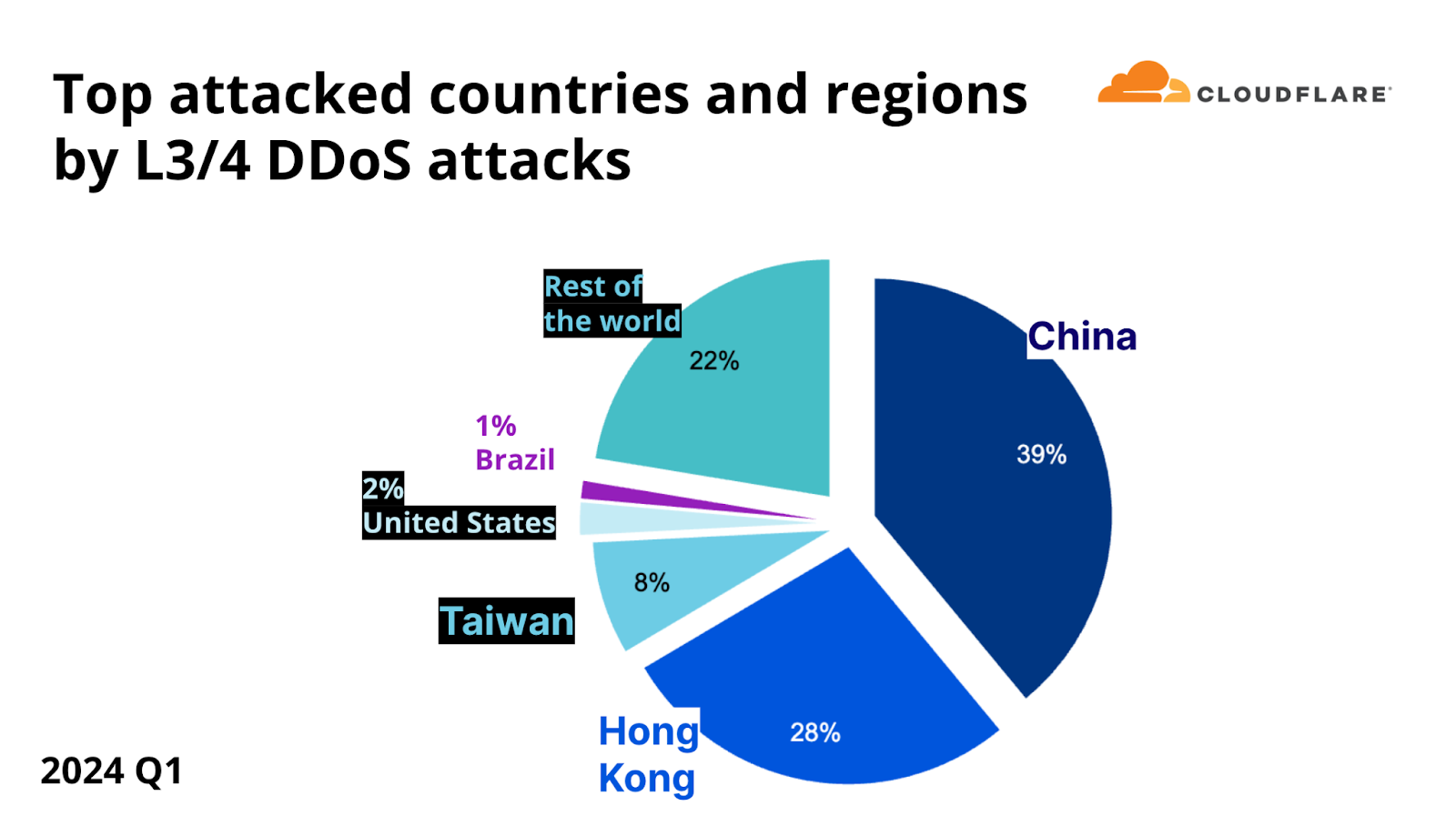

Na camada de rede, a China foi o local mais atacado, já que 39% de todos os bytes de DDoS que a Cloudflare mitigou durante o primeiro trimestre de 2024 foram direcionados aos clientes chineses da Cloudflare. Hong Kong ficou em segundo lugar, seguido por Taiwan, Estados Unidos e Brasil.

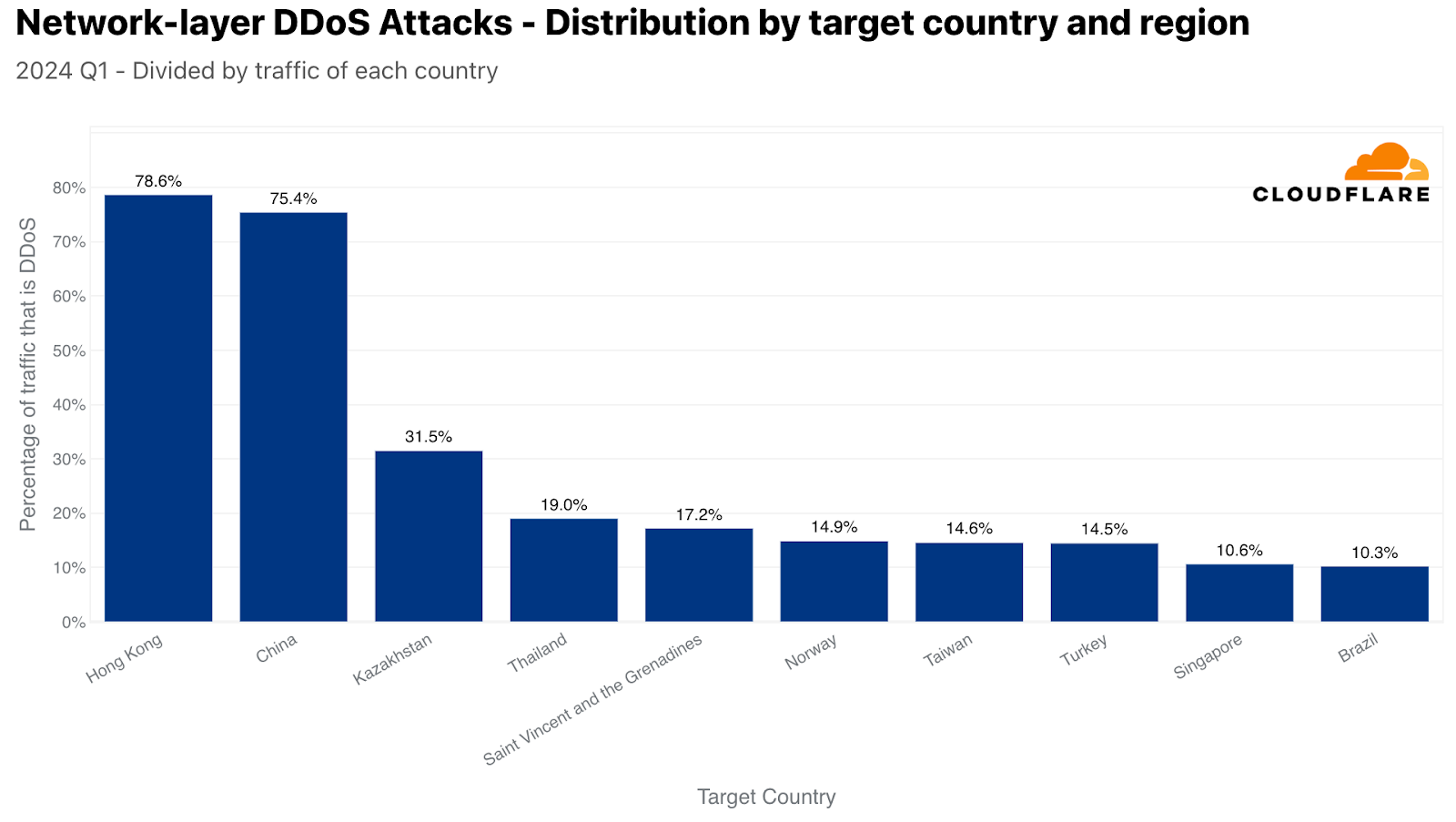

Voltando à camada de rede, quando normalizado, Hong Kong assume a liderança como o local mais visado. O tráfego de ataques DDoS nas camadas 3 e 4 representou mais de 78% de todo o tráfego com destino a Hong Kong. Em segundo lugar, a China com uma participação de DDoS de 75%, seguida pelo Cazaquistão, Tailândia, São Vicente e Granadinas, Noruega, Taiwan, Turquia, Cingapura e Brasil.

A Cloudflare está aqui para ajudar, independentemente do tipo, tamanho ou duração do ataque

A missão da Cloudflare é ajudar a construir uma internet melhor, uma visão na qual a internet permaneça segura, com bom desempenho e acessível a todos. Com quatro em cada dez ataques DDoS por HTTP com duração superior a 10 minutos e aproximadamente três em cada dez se estendendo além de uma hora, o desafio é substancial. No entanto, quer um ataque envolva mais de 100 mil solicitações por segundo, como é o caso de um em cada 10 ataques, ou mesmo que exceda um milhão de solicitações por segundo, uma raridade observada em apenas quatro em cada 1.000 ataques, as defesas da Cloudflare permanecem impenetráveis.

Desde que foi pioneira na proteção contra DDoS em 2017, a Cloudflare tem honrado obstinadamente sua promessa de fornecer proteção contra DDoS de nível empresarial sem nenhum custo para todas as organizações, garantindo que nossa tecnologia avançada e nossa arquitetura de rede robusta não apenas evitem os ataques, mas também preservem o desempenho sem comprometido.