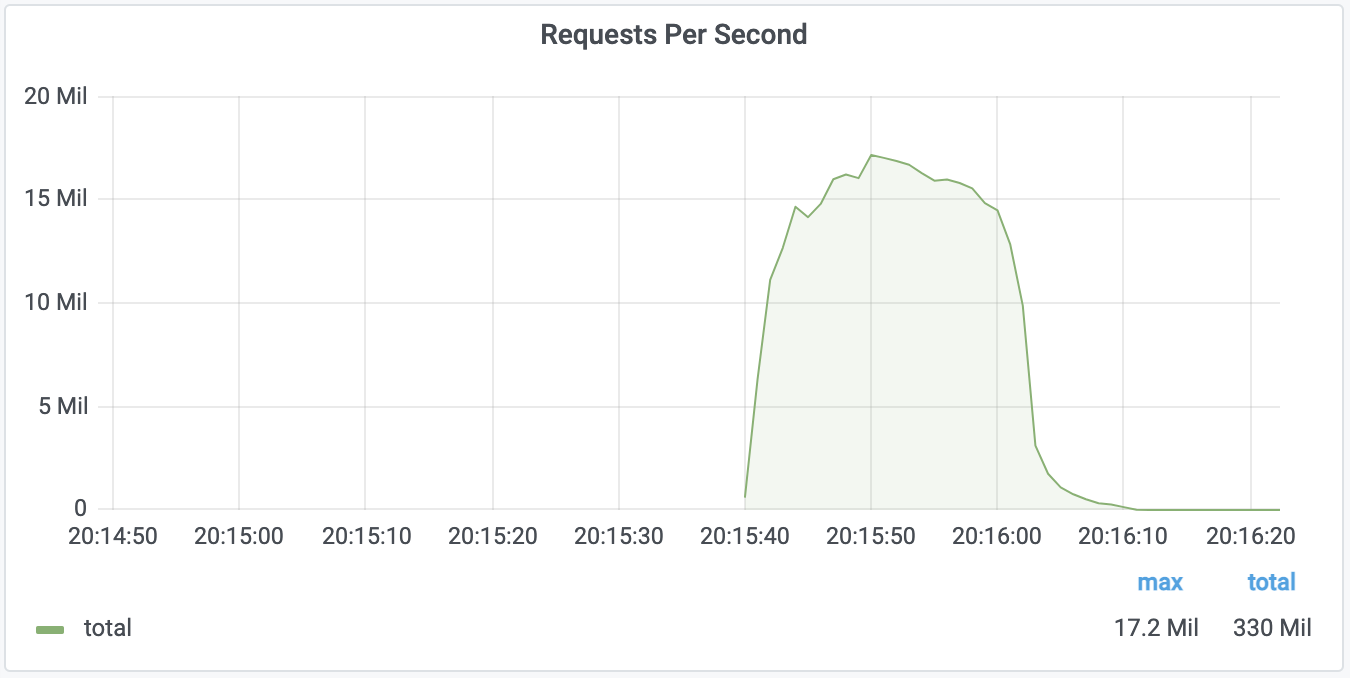

Diesen Sommer haben die autonomen DDoS-Schutzsysteme an der Edge von Cloudflare einen Angriff mit 17,2 Millionen Anfragen (Requests per Second – RPS) automatisch erkannt und neutralisiert. Die Attacke war fast dreimal größer als alle uns bisher bekannten. So entsprach sie 68 % der 25 Millionen legitimen HTTP-Anfragen, die von Cloudflare während des zweiten Quartals im Durchschnitt pro Sekunde abgefertigt wurden.

Automatische DDoS-Abwehr mit der autonomen Edge von Cloudflare

Ebenso wie die Attacken, von denen im Folgenden noch die Rede sein wird, wurde dieser Angriff von unseren autonomen DDoS-Schutzsystemen an der Edge automatisch erkannt und abgewehrt. Die Systeme bauen auf unserem eigenen „Denial of Service Daemon“ (dosd) auf. Dosd ist ein von uns entwickelter softwaredefinierter Daemon. Auf jedem einzelnen Server in allen unseren Rechenzentren rund um den Globus wird eine spezifische dosd-Instanz ausgeführt. Jede davon analysiert Proben des Traffics außerhalb des regulären Pfads und gibt uns so die Möglichkeit, asynchron nach DDoS-Angriffen zu suchen, ohne Latenz zu verursachen und die Performance zu beeinträchtigen. Werden DDoS-Attacken aufgespürt, setzen sich die verschiedenen dosd-Instanzen innerhalb eines Rechenzentrums untereinander davon in Kenntnis. Auf diese Weise werden präventiv Bedrohungsinformationen ausgetauscht.

Wird ein Angriff registriert, erstellen unsere Systeme eine den Angriffsmustern entsprechende Abwehrregel mit Echtzeit-Signatur, die an den am besten geeigneten Ort im Tech-Stack übermittelt wird. Ein volumetrischer HTTP-DDoS-Angriff beispielsweise kann auf Layer 4 von der Linux-Iptables-Firewall blockiert werden, anstatt auf Layer 7 durch den im User Space betriebenen L7-Reverse-Proxy. Die Abwehr auf einer tieferliegenden Schicht, zum Beispiel durch einen Paketverlust auf Layer 4 anstelle einer 403-Fehlermeldung auf Layer 7, ist kosteneffizienter. Auf diese Weise wird die CPU-Beanspruchung durch die Edge und die Bandbreitennutzung innerhalb der Rechenzentren gesenkt. Das wiederum hilft uns dabei, auch große Angriffe abzuwehren, ohne die Performance zu beeinträchtigen.

Dank dieses autonomen Ansatzes in Kombination mit der globalen Reichweite und Zuverlässigkeit unseres Netzwerks können wir Angriffe bewältigen, die 68 % der von uns durchschnittlich abgefertigten RPS und mehr erreichen, ohne dass Cloudflare-Mitarbeitende dafür manuell eingreifen müssen. So wird die Performance in keinster Weise in Mitleidenschaft gezogen.

Das Comeback von Mirai und neue schlagkräftige Botnetze

Der geschilderte Angriff wurde von einem mächtigen Botnetz gegen einen Cloudflare-Kunden aus der Finanzbranche ausgeführt. In wenigen Sekunden bombardierte das Botnetz die Edge von Cloudflare mit über 330 Millionen Anfragen.

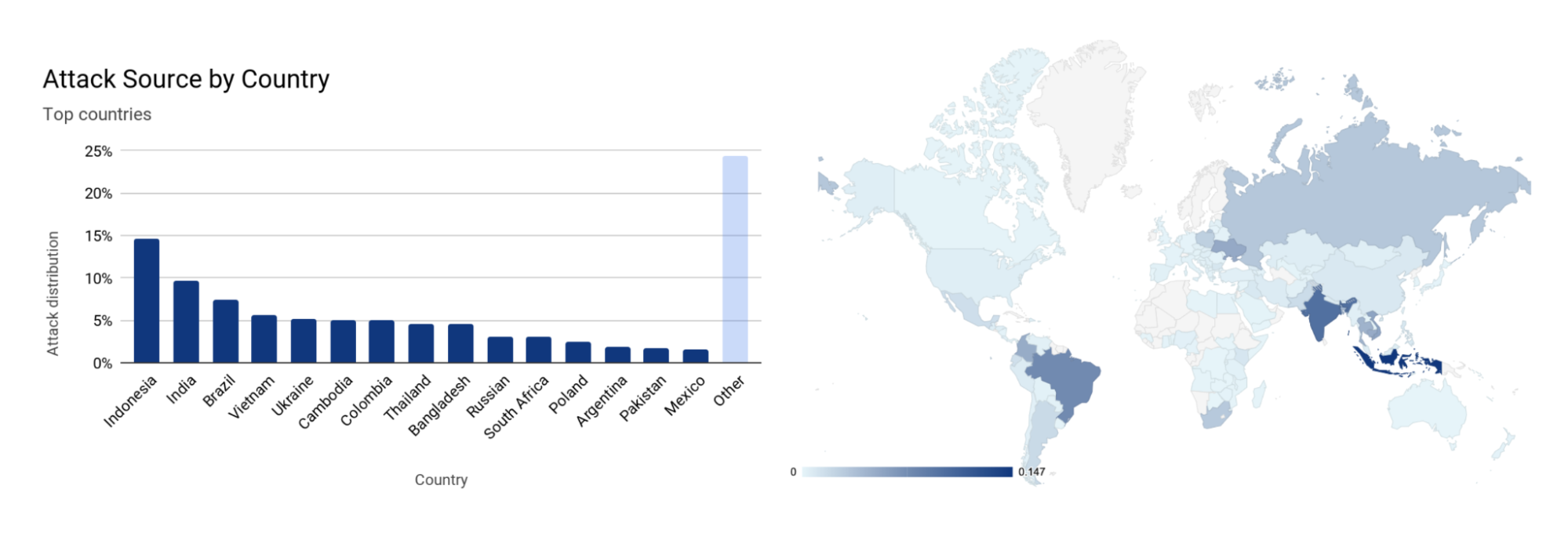

Ursprung dieses Angriffs-Traffics waren mehr als 20.000 Bots aus 125 Ländern. Laut ihren Ursprungs-IP-Adressen kamen fast 15 % der Bots aus Indonesien und weitere 17 % aus Indien und Brasilien. Das legt nahe, dass sich in diesen Ländern womöglich besonders viele mit Malware infizierte Geräte finden.

Zunahme der volumetrischen Angriffe

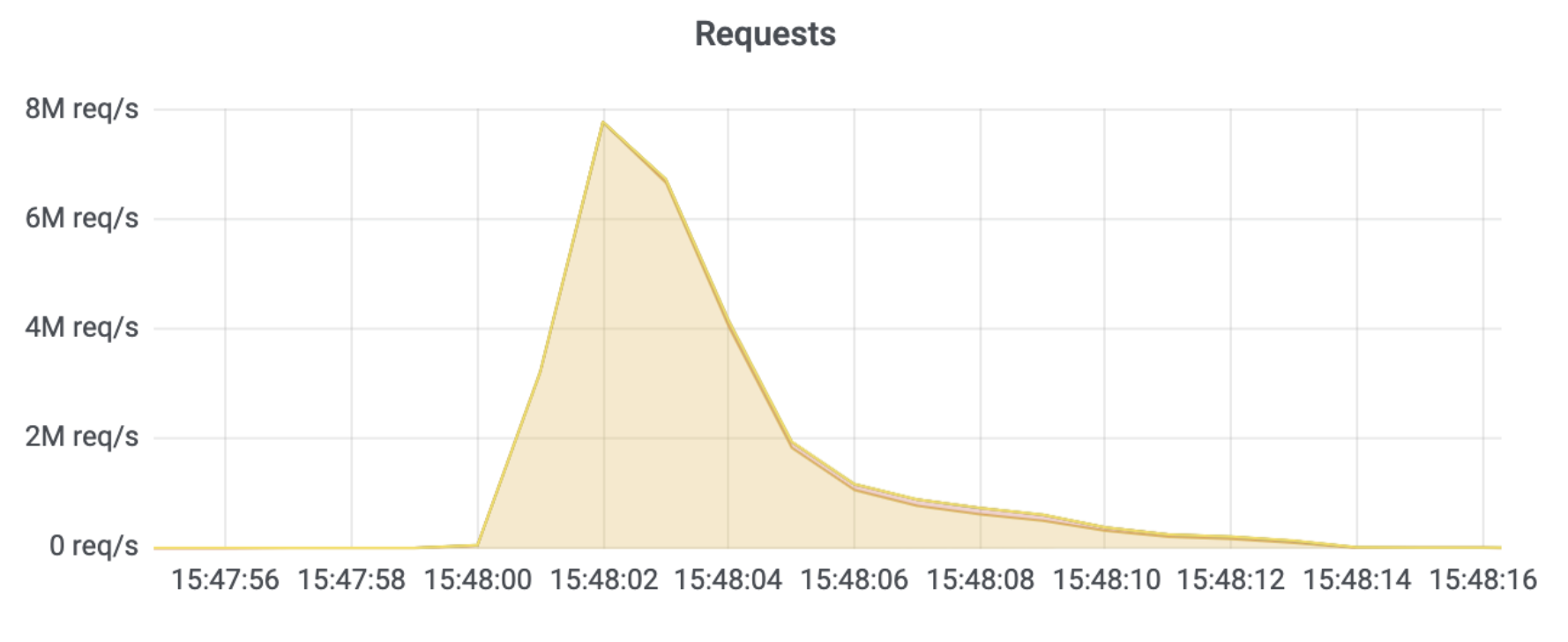

Mit 17,2 Millionen Anfragen pro Sekunde handelte es sich um die größte bislang von Cloudflare registrierte HTTP-DDoS-Attacke, die fast dreimal so umfangreich war wie jede andere bisher vermeldete. Dieses spezielle Botnetz ist in den letzten Wochen allerdings noch mindestens zweimal gesichtet worden. Erst letzte Woche wurde damit gegen einen weiteren Cloudflare-Kunden, einen Hosting-Dienstleiter, ein HTTP-DDoS-Angriff mit knapp 8 Millionen Anfragen pro Sekunde zu Spitzenzeiten ausgeführt.

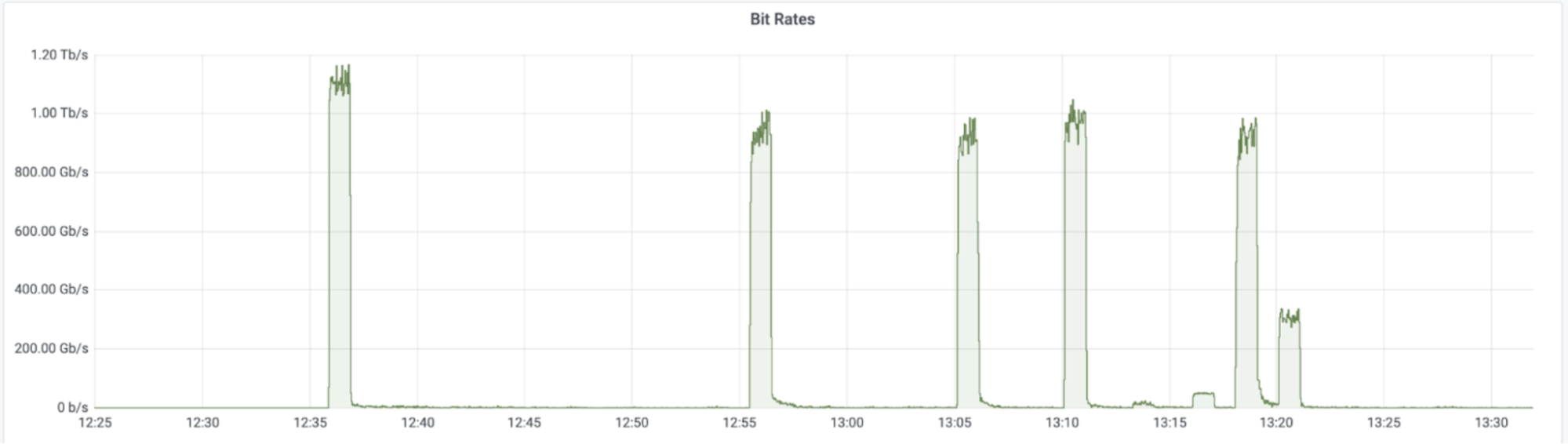

Zwei Wochen zuvor startete ein auf Mirai basierendes Botnetz mehr als ein Dutzend UDP- und TCP-basierte DDoS-Angriffe, die bei einem Vielfachen von 1 Tbit/s ihren Höhepunkt und den absoluten Zenit bei ungefähr 1,2 Tibt/s erreichten. Während sich die ersten HTTP-Attacken gegen Kunden von Cloudflare richteten, die unseren WAF- / CDN-Dienst einsetzten, standen bei den Netzwerkschicht-Angriffen mit mehr als 1 Tbit/s Nutzer der Cloudflare-Services Magic Transit und Spectrum im Visier. Eines der Ziele war ein bedeutender Internet, Telekommunikations- und Hosting-Dienstleister aus dem Asien-Pazifik-Raum, das andere ein Gaming-Unternehmen. In sämtlichen Fällen wurde diese Attacken ohne menschliches Eingreifen automatisch erkannt und abgewehrt.

Obwohl das Mirai-Botnetz von anfangs 30.000 Bots mit der Zeit langsam auf rund 28.000 geschrumpft ist, war es immer noch in der Lage, für kurze Zeiträume beeindruckende Mengen an Angriffs-Traffic zu generieren. In manchen Fällen dauerten die Vorstöße nur wenige Sekunden.

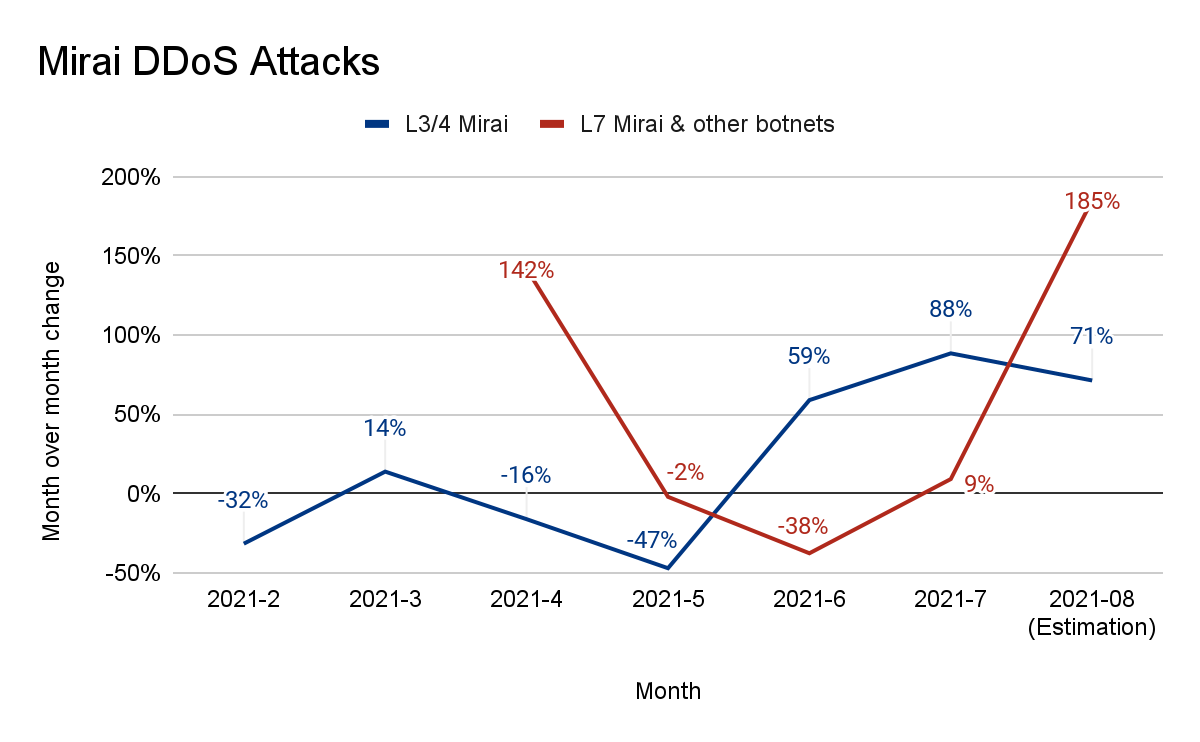

Darüber hinaus konnten wir in den letzten Wochen eine Zunahme der DDoS-Angriffe auf Mirai-Basis beobachten. Allein im Juli hat sich die Zahl der Mirai-Attacken auf Layer 3/4 um 88 % und auf Layer 7 um 9 % erhöht. Außerdem ist angesichts des Tagesdurchschnitts der Mirai-Angriffe im laufenden Monat derzeit davon auszugehen, dass sich bis Ende August DDoS-Attacken mit Mirai und vergleichbaren Botnetzen um 185 % und Angriffe auf Layer 3/4 um 71 % steigern werden.

Zurück zu Mirai

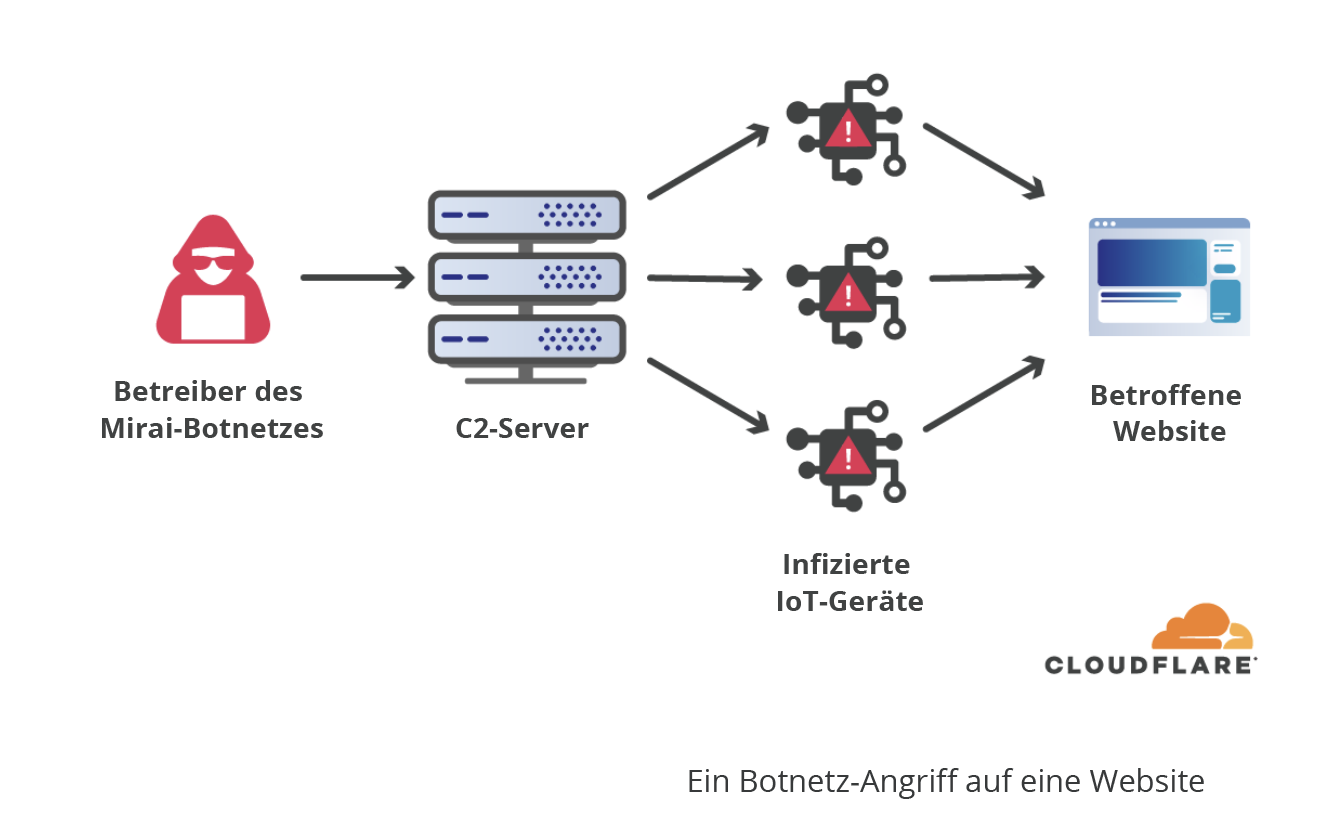

Mirai bedeutet „Zukunft“ auf Japanisch und ist der Codename für Malware, die 2016 von der gemeinnützigen Arbeitsgruppe für Sicherheitsforschung MalwareMustDie entdeckt wurde. Das Schadprogramm verbreitet sich, indem es Linux-Geräte wie Sicherheitskameras und Router infiziert. Um sich weiter zu verteilen, sucht es anschließend nach offenen Telnet-Ports 23 und 2323. Sind diese gefunden, versucht die Software, durch Brute Force-Angriffe mit bekannten Zugangsdaten wie ab Werk eingestellten Nutzernamen und Passwörtern Zugriff auf anfällige Geräte zu erhalten. Spätere Varianten von Mirai machten sich auch Zero Day-Schwachstellen von Routern und anderen Geräten zunutze. Sind die Geräte infiziert, kommunizieren sie mit einem Command and Control (C2)-Server, der ihnen Anweisungen zum Angriffsziel erteilt.

Ihr Zuhause und Ihr Unternehmen schützen

Die meisten Angriffe haben nur einen geringen Umfang und sind schnell vorüber, doch wir registrieren immer häufiger diese Art volumetrischer Attacken. Wichtig ist, dass dabei kurze Vorstöße eingesetzt werden, die älteren DDoS-Schutzsystemen oder Unternehmen ohne standardmäßig aktivierte cloudbasierte Abwehr besonders gefährlich werden können.

Zudem sagt die geringe Dauer der einzelnen Angriffe zwar womöglich etwas über die Fähigkeit des Botnetzes aus, über einen längeren Zeitraum ein beständiges Niveau an Traffic zu generieren, für Menschen kann es sich aber als schwierig oder unmöglich erweisen, rechtzeitig darauf zu reagieren. In solchen Fällen ist der Angriff vorüber, bevor der Sicherheitsingenieur überhaupt Zeit hatte, den Datenverkehr zu analysieren oder den DDoS-Schutz im Standby-Modus zu aktivieren. Diese Angriffskategorie hat deutlich gemacht, dass ein automatischer und dauerhaft aktiver Schutz benötigt wird.

Ihr Unternehmen und Ihre Websites schützen

- Nutzen Sie Cloudflare, um Ihre Websites zu schützen.

- Die DDoS-Abwehr ist sofort einsatzbereit und Sie können die Schutzeinstellungen individuell anpassen.

- Befolgen Sie unsere Best Practices zur Prävention, um optimierte Einstellungen sowohl für Cloudflare als auch für Ihren Ursprungsserver sicherzustellen. Achten Sie beispielsweise darauf, dass nur Traffic aus dem IP-Bereich von Cloudflare zugelassen wird. Im Idealfall sollten Sie Ihren Internetprovider bitten, eine Zugriffssteuerungsliste (ZSL) anzuwenden, da Angreifer sonst die IP-Adressen Ihrer Server unter Umständen direkt ins Visier nehmen und Ihre Schutzmaßnahmen umgehen können.

Tipps für den Schutz Ihres Zuhauses und Ihrer IoT-Geräte

- Ändern Sie bei jedem mit dem Internet verbundenen Gerät, etwa smarten Kameras oder Routern, voreingestellte Nutzernamen und Passwörter. Dadurch sinkt das Risiko, dass Malware wie Mirai Zugriff auf Ihre Router oder Ihre IoT-Geräte erlangt.

- Schützen Sie ihr Zuhause mit Cloudflare for Families vor Malware. Cloudflare for Families ist ein kostenloser Dienst, der Traffic schädlicher Websites und Malware automatisch blockiert, sodass dieser nicht in ihr Heimnetzwerk gelangt.