Cloudflareのセキュアアクセスサービスエッジ(SASE) プラットフォーム、Cloudflare Oneは、ユーザーの行動に基づいてリスクを検出する新機能を導入し、組織全体のセキュリティ体制の改善につなげます。

これまで、セキュリティ/ITチームは、ビジネスにおけるリスクの変化を追跡し、脅威を把握するために、多くの時間と労力、コストを費やしてログデータの分析を行っていました。大部分は問題のないユーザーアクティビティであろう大量のデータのふるい分けは、干し草の山から針を見つけるように感じられたかもしれません。

Cloudflareのアプローチは、ユーザーリスクスコアリングによってこのプロセスをシンプルにします。Cloudflareは、AI/MLテクノロジーを使って、Cloudflareのネットワークを通過するユーザーアクティビティと挙動についてリアルタイムのテレメトリーを分析し、組織にとって危険となりうる異常な挙動や潜在的な攻撃の指標を特定します。組織のセキュリティチームは疑わしい行動をロックダウンし、変化するリスク要因や巧妙な脅威に向かってセキュリティ体制を整えることができます。

ユーザーリスクスコアリング

サイバーセキュリティにおける信頼(Trust)の概念は劇的に進化しています。「信頼はするが検証はする」という古いモデルは、「信頼はせず検証は継続的に行う」というZero Trustアプローチに変わりました。このアプローチでは、各ネットワークリクエストが精査されます。この継続的な評価により、管理者はリクエストの内容やメタデータだけでなく、そのユーザーが普段どおりの時間や場所でログインしているかどうかなど、コンテキストに基づいてアクセスを許可することができます。

これまでは、このようなコンテキストに基づくリスク評価には時間がかかり、ログデータを解析する専門知識が必要でした。ここで紹介するZero Trustユーザーリスクスコアリングでは、コンテキストに基づくリスク評価が自動で実行され、管理者は、異常な「ありえない移動」などの監視やデータ損失防止(DLP)トリガーのような行動ルールをカスタマイズし、これらを使用して動的なユーザーリスクスコアを生成することが可能です。

Zero Trustユーザーリスクスコアリングは、組織、システム、データにリスクをもたらす可能性のあるユーザーのアクティビティや挙動を検出し、関係するユーザーにスコア(低、中、高)を割り当てます。これは、ユーザーおよびエンティティの行動分析(UEBA)とも呼ばれるアプローチで、セキュリティ/ITチームはアカウント侵害の可能性、組織ポリシーの違反、その他の危険な行動を検出し、修正することができます。

リスクスコアリングの仕組みとユーザーリスクの検出

ユーザーリスクスコアリングは、リスク行動を検査するように構築されています。リスク行動とは、ユーザーによって実行または完了され、Cloudflare Oneによって観測されるアクティビティのことです。Cloudflare Oneは、組織のZero Trustの実装を支援するSASEプラットフォームです。

特定のリスク行動のトラッキングが有効になると、Zero Trustリスクスコアリングエンジンは直ちにZero Trustアカウント内で生成された既存のログのレビューを開始します。そして、組織アカウント内のユーザーの挙動が、レビューされたログデータに基づいて有効となったリスク行動に一致する場合、Cloudflareはその挙動をとったユーザーにリスクスコア(低、中、高)を割り当てます。

リスク行動はCloudflareアカウント内のログデータを使用して構築されます。利用可能な既存のZero Trustログ(ログの保持期間に従う)以外のユーザーデータが、収集、追跡、保存されることはありません。

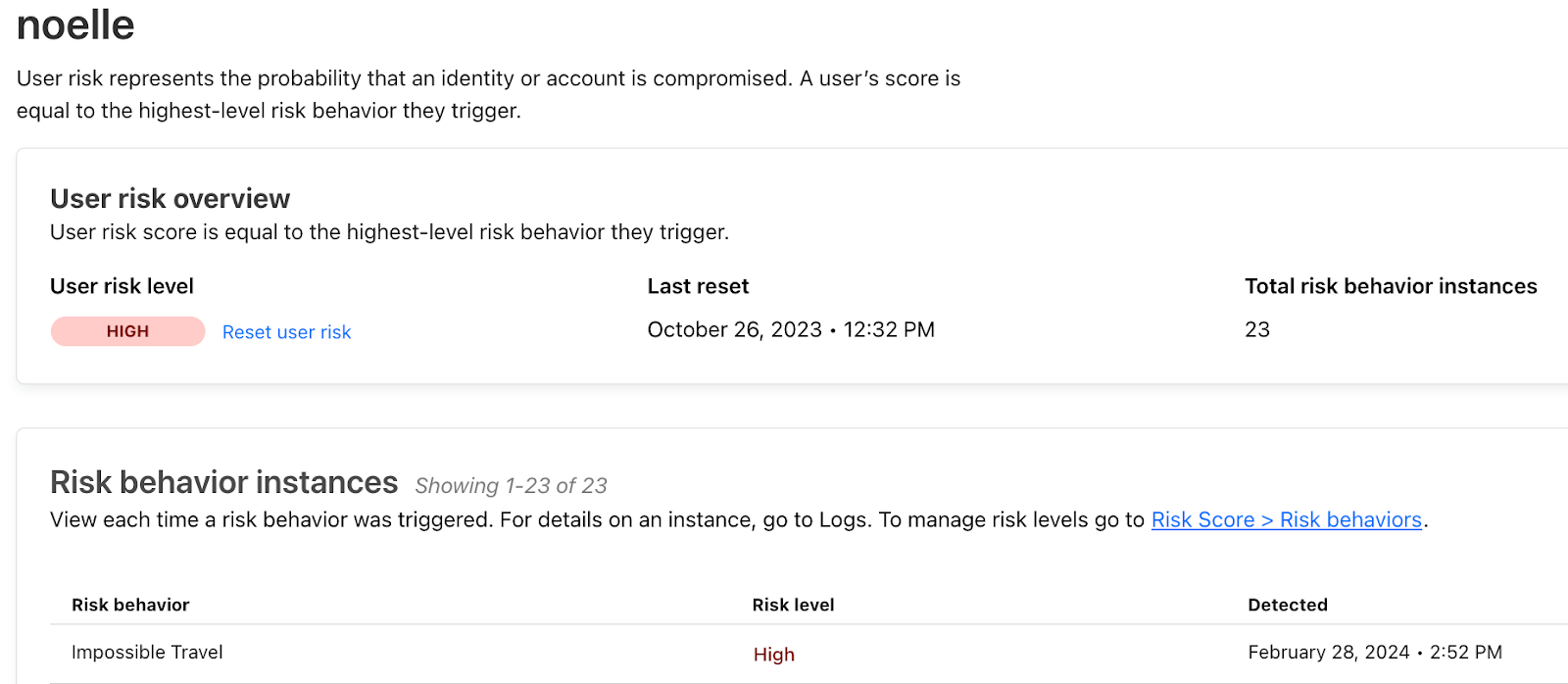

セキュリティチームや内部脅威チームの間での一般的な優先事項は、ユーザーが、いわゆる「ありえない移動」を行った場合の検出です。ありえない移動とは、ユーザーがその期間に移動できるはずのない2つの異なる場所からログインすることで、すぐに定義済みのリスク行動として利用可能です。たとえば、シアトルにいるアリスがCloudflare Accessで保護されている組織の財務アプリケーションにログインし、わずか数分後にシドニーで組織のビジネススイートにログインしているのが確認された場合、ありえない移動がトリガーされ、アリスにはリスクスコア「高」が割り当てられます。

複数のリスク行動が観察されたユーザーには、そのユーザーがトリガーした最も高いレベルのリスクスコアが割り当てられます。このリアルタイムのリスク評価により、セキュリティチームは迅速かつ果断に行動できるようになります。

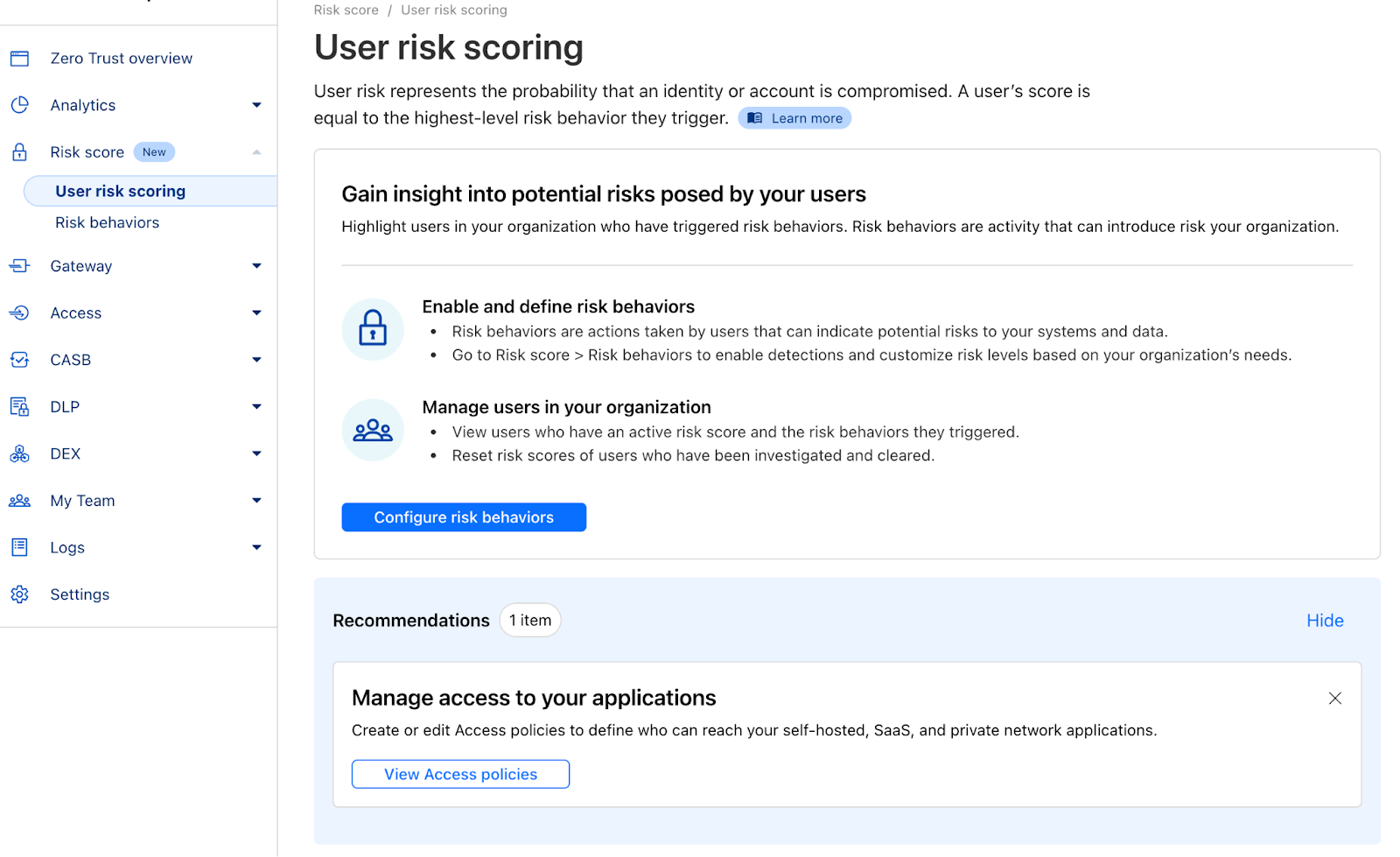

事前定義されたリスク行動の有効化

リスク行動はいつでも有効/無効にできますが、デフォルトでは無効になっています。したがって、組織にとって何がリスクとみなされ、そのリスクがどの程度緊急なものであるかが決定されるまでは、ユーザーにリスクスコアが割り当てられることはありません。

指定されたリスク行動の検出を開始するには、管理者はまず行動要件が満たされていることを確認します。たとえば、ユーザーによって多数のDLPポリシーがトリガーされたかどうかを検出するには、まずDLPプロファイルを設定する必要があります。その後は、Zero Trustダッシュボードでリスク行動を有効にすれば開始できます。

リスク行動を有効にすると、Cloudflareはユーザーの挙動の分析を開始し、リスク行動が検出されたユーザーには対応するリスクのフラグを立てます。管理者はすべてのリスク行動のリスクレベルを変更することが可能です。たとえばセキュリティ体制に関連するリスク行動を有効にしたり、デフォルトのリスクスコア(低、中、高)を調整したりすることができます。

セキュリティ管理者が、ユーザーを調査した後にユーザーのリスクスコアをクリアする必要がある場合は、[リスクスコア] > [ユーザーリスクスコアリング] で該当するユーザーを選択して、[ユーザーリスクをリセット] > [確認] でリスクスコアをリセットできます。ユーザーのリスクスコアがリセットされると、そのユーザーは別のリスク行動をトリガーするまでリスクテーブルから消去されます。

開始方法

ユーザーリスクスコアリングおよびDLPはCloudflare Oneの一部です。Cloudflare Oneは、Zero Trustセキュリティおよびネットワーク接続サービスを、一つの統合プラットフォームとグローバルコントロールプレーンに集約します。

Cloudflare One経由でDLPにアクセスするには、コンサルタントを利用するか、アカウントマネージャーにご連絡ください。